Результат интеллектуальной деятельности: Способ определения неизвестных атрибутов фрагментов веб-данных при запуске веб-страницы в браузере

Вид РИД

Изобретение

Область техники

Изобретение относится к области компьютерной безопасности, а более конкретно к способам определения неизвестных атрибутов фрагментов веб-данных при запуске веб-страницы в браузере.

Уровень техники

В настоящее время существует значительное количество сайтов, навигация по которым требует безопасного соединения. Такими сайтами являются, например, сайты банков или сайты платежных систем (сайты с интернет-банкингом). В некоторых случаях существующих защищенных протоколов передачи данных (например, HTTPS) для работы с такими сайтами недостаточно, так как на устройствах пользователя могут присутствовать вредоносные приложения, которые в свою очередь могут получать доступ к конфиденциальным данным, утечка которых может нанести финансовые потери пользователю при использовании упомянутых данных злоумышленниками.

Существующие приложения безопасности (например, антивирусные приложения) имеют возможности дополнительной защиты. Так, например, применяется запуск браузера в защищенном режиме, в котором все изменения (сохраненные файлы куки (англ. cookies), журнал посещенных вебсайтов и т.д.) остаются в безопасной среде и не попадают в операционную систему, а значит, не могут быть использованы злоумышленниками. В общем случае при обращении к сайту с интернет-банкингом приложение безопасности автоматически запускает браузер в защищенном (безопасном) режиме.

Идея использования защищенного режима при работе в браузере не нова. Так, публикация US 8528076 описывает способ авторизации пользователя при проведении онлайн-транзакций через браузер. При этом используются различные способы защищенной аутентификации.

Публикация US 8839422 описывает способ предоставления безопасного виртуального окружения для просмотра веб-страниц. Описанный в публикации способ поддерживает механизм закладок, при этом при обращении к закладке автоматически запускается безопасное виртуальное окружение.

Переход браузера в защищенный режим обычно осуществляется путем перехвата приложением безопасности запроса на сервер на получение браузером веб-страницы, которая расположена по адресу URL (см., например, RU 2015115352). А также осуществление приложением безопасности последующего запуска браузера в защищенном режиме, в котором приложение безопасности самостоятельно определяет некоторые фрагменты веб-данных (например, файлы куки). Некоторые атрибуты упомянутых фрагментов веб-данных известны лишь браузеру и не могут быть перехвачены приложением безопасности, т.к. не передаются браузером вместе с запросом на сервер, полученная веб-страница в защищенном браузере может быть отображена некорректно. Например, такой фрагмент веб-данных, как файлы куки идентифицируются названием и областью видимости. Если приложение безопасности неправильно идентифицирует область видимости файла куки, то при переносе контекста (в т.ч. файлов куки) в браузер в защищенном режиме будет создан новый файл куки с идентичным названием, но другой областью видимости. При работе браузера в защищенном режиме в случае, когда сервер или сценарий в браузере изменяет или обновляет значение файлов куки, может возникнуть дублирование файлов куки, что может вызвать различные проблемы в работе веб-сервисов: на веб-странице может не работать поле для ввода данных учетной записи, возможны циклические перенаправления, сервер может отправить браузеру дублирующий файл куки, а также может возникнуть другая некорректная работа защищенного браузера при отображении веб-страницы.

Таким образом, возникает техническая проблема, заключающаяся в некорректном отображении веб-страницы в браузере при отсутствии информации о фрагментах веб-данных для веб-страницы.

Раскрытие сущности изобретения

Первый технический результат заключается в реализации назначения.

Второй технический результат заключается в осуществлении возможности корректного отображении веб-страницы в браузере при отсутствии информации об атрибутах фрагментов веб-данных для вебстраницы за счет определения упомянутых атрибутов фрагментов веб-данных для веб-страницы.

Согласно варианту реализации используется реализуемый компьютером способ определения неизвестных атрибутов фрагментов веб-данных при запуске веб-страницы в браузере, в котором: создают по меньшей мере один вспомогательный универсальный указатель ресурса (URL) на основе исходного URL веб-страницы; выполняют с помощью браузера запрос на сервер по адресу по меньшей мере одного вспомогательного URL; определяют по меньшей мере один фрагмент веб-данных, который был отправлен браузером на сервер при упомянутом запросе по адресу по меньшей мере одного вспомогательного URL; определяют по меньшей мере один неизвестный атрибут для по меньшей мере одного определенного фрагмента веб-данных на основании известных атрибутов упомянутого определенного фрагмента веб-данных и по меньшей мере одного созданного вспомогательного URL.

Согласно одному частному варианту реализации фрагмент веб-данных является одним из следующих: файл куки; заголовок веб-страницы; данные запросов; URL адреса запроса; подгружаемые сценарии; адреса подгружаемых сценариев.

Согласно другому частному варианту реализации для файла куки атрибут является, в частности, одним из следующих: область видимости, доменное имя, путь, атрибут HttpOnly, флаг isSecure.

Согласно еще одному частному варианту реализации выполняют запрос на сервер по адресу вспомогательного URL с использованием созданного сценария.

Согласно одному частному варианту реализации создание вспомогательного URL происходит посредством создания произвольной строки и добавления ее в качестве домена следующего уровня к той части исходного URL, которая включает по меньшей мере домен первого уровня исходного URL.

Согласно другому частному варианту реализации определяют неизвестное доменное имя для определенного файла куки как доменное имя вспомогательного URL без добавленной произвольной строки.

Согласно еще одному частному варианту реализации создают вспомогательные URL путем последовательного удаления домена верхнего уровня у доменного имени исходного URL и добавления произвольной строки в качестве домена верхнего уровня, при этом удаление домена верхнего уровня производят вплоть до домена первого уровня.

Согласно одному частному варианту реализации определяют неизвестное доменное имя для определенного файла куки как доменное имя одного из вспомогательных URL с наименьшим количеством уровней доменов без добавленной произвольной строки.

Согласно другому частному варианту реализации создание вспомогательного URL происходит посредством создания произвольной строки и добавления ее в качестве пути или подпути к исходному URL.

Согласно еще одному частному варианту реализации определяют путь для определенного файла куки как путь вспомогательного URL без добавления произвольной строки.

Согласно одному частному варианту реализации создают вспомогательные URL путем последовательного удаления подпутей у исходного URL и добавления произвольной строки в качестве подпути.

Согласно другому частному варианту реализации определяют путь для определенного файла куки как путь одного из вспомогательных URL наименьшей длины без добавленной произвольной строки.

Согласно еще одному частному варианту реализации определяют путь для определенного файла куки как путь, для которого файл куки доступен для всех документов, расположенных по адресу URL, в том случае, если для всех вспомогательные URL были определены файлы куки.

Согласно одному частному варианту реализации определяют по меньшей мере один неизвестный атрибут для по меньшей мере одного определенного фрагмента веб-данных при запуске веб-страницы в браузере, который был запущен в защищенном режиме.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

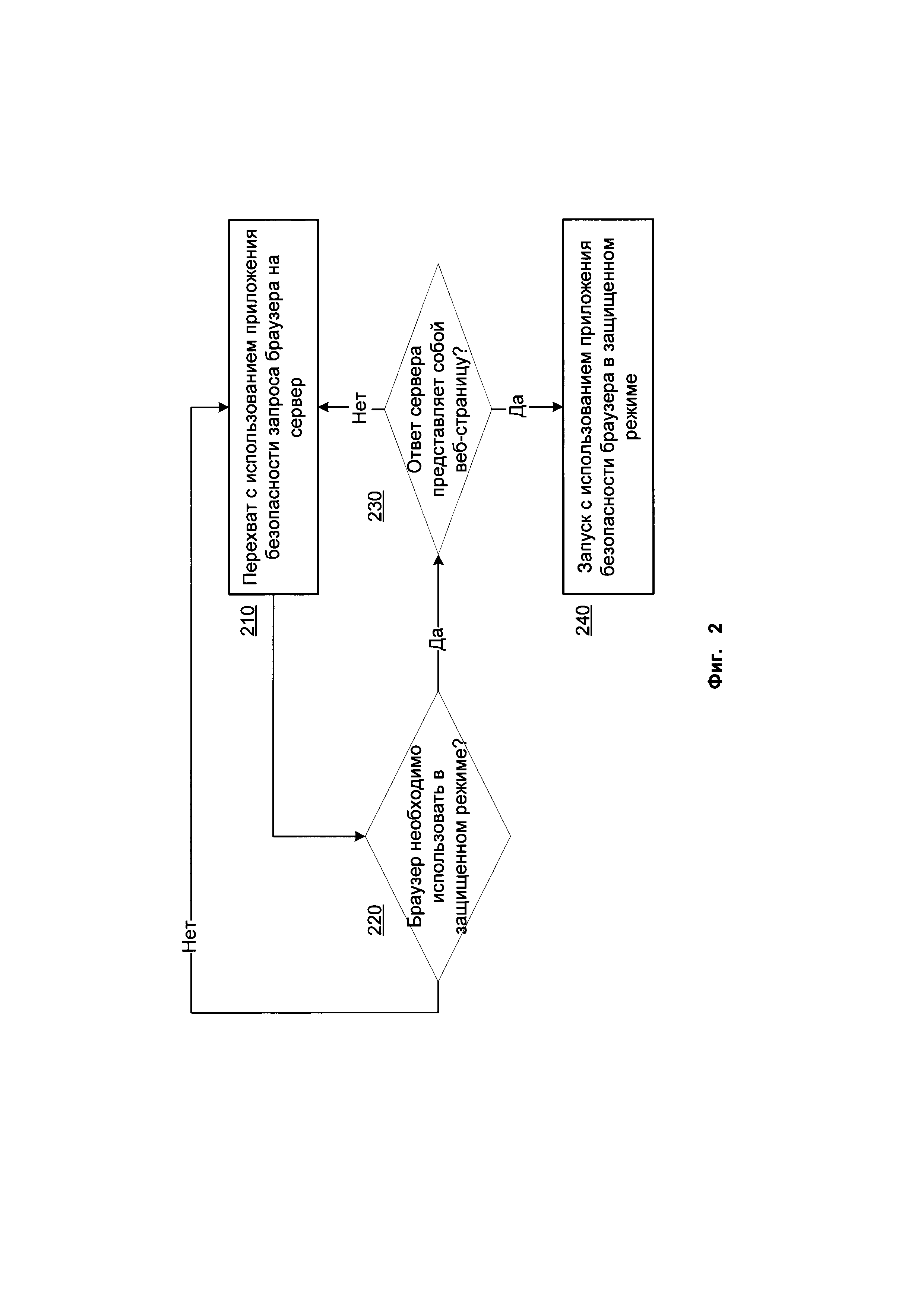

На Фиг. 1 представлен пример работы пользователя в сети с использованием браузера при переходе в защищенный режим.

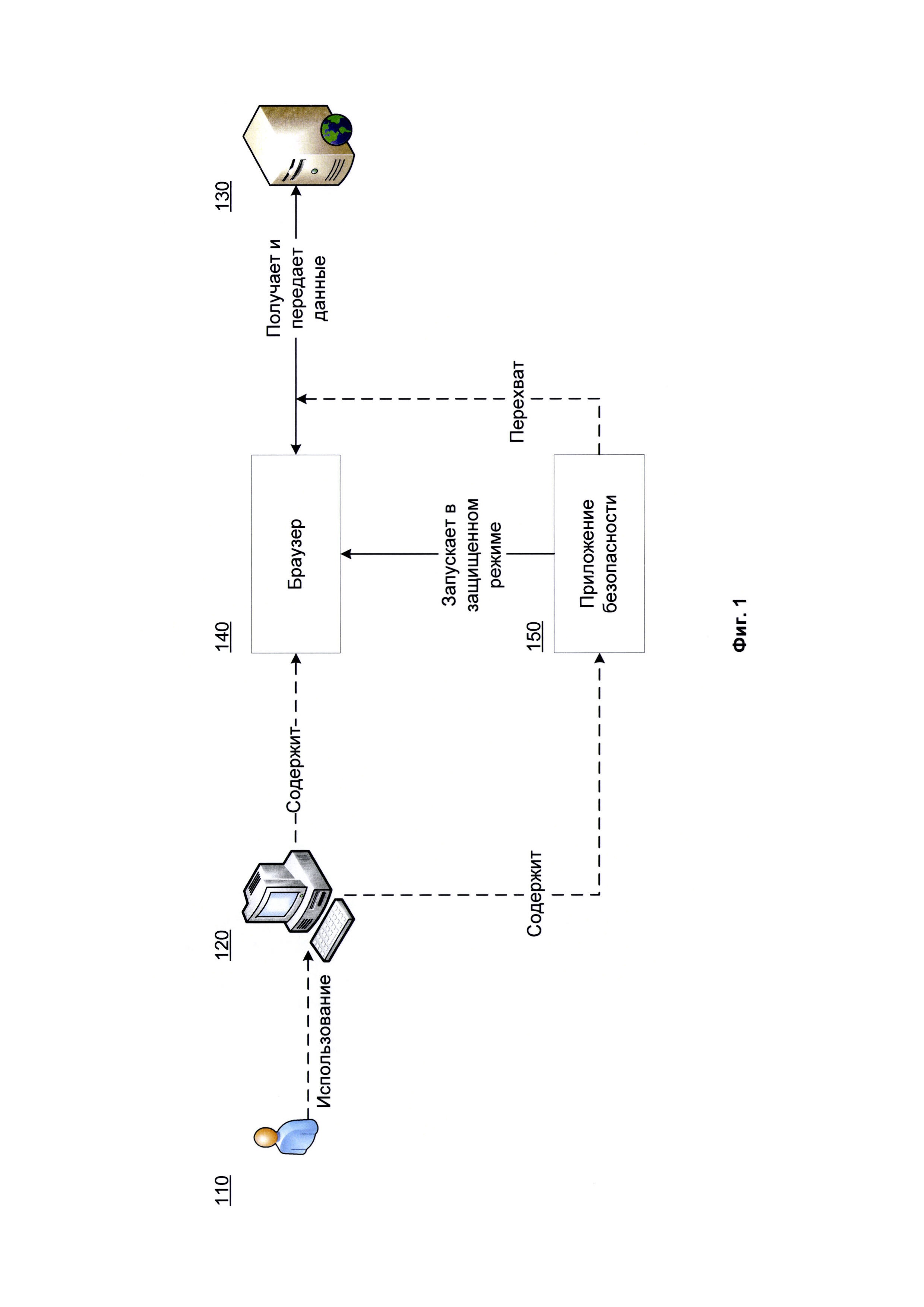

Фиг. 2 иллюстрирует способ запуска браузера в защищенном режиме.

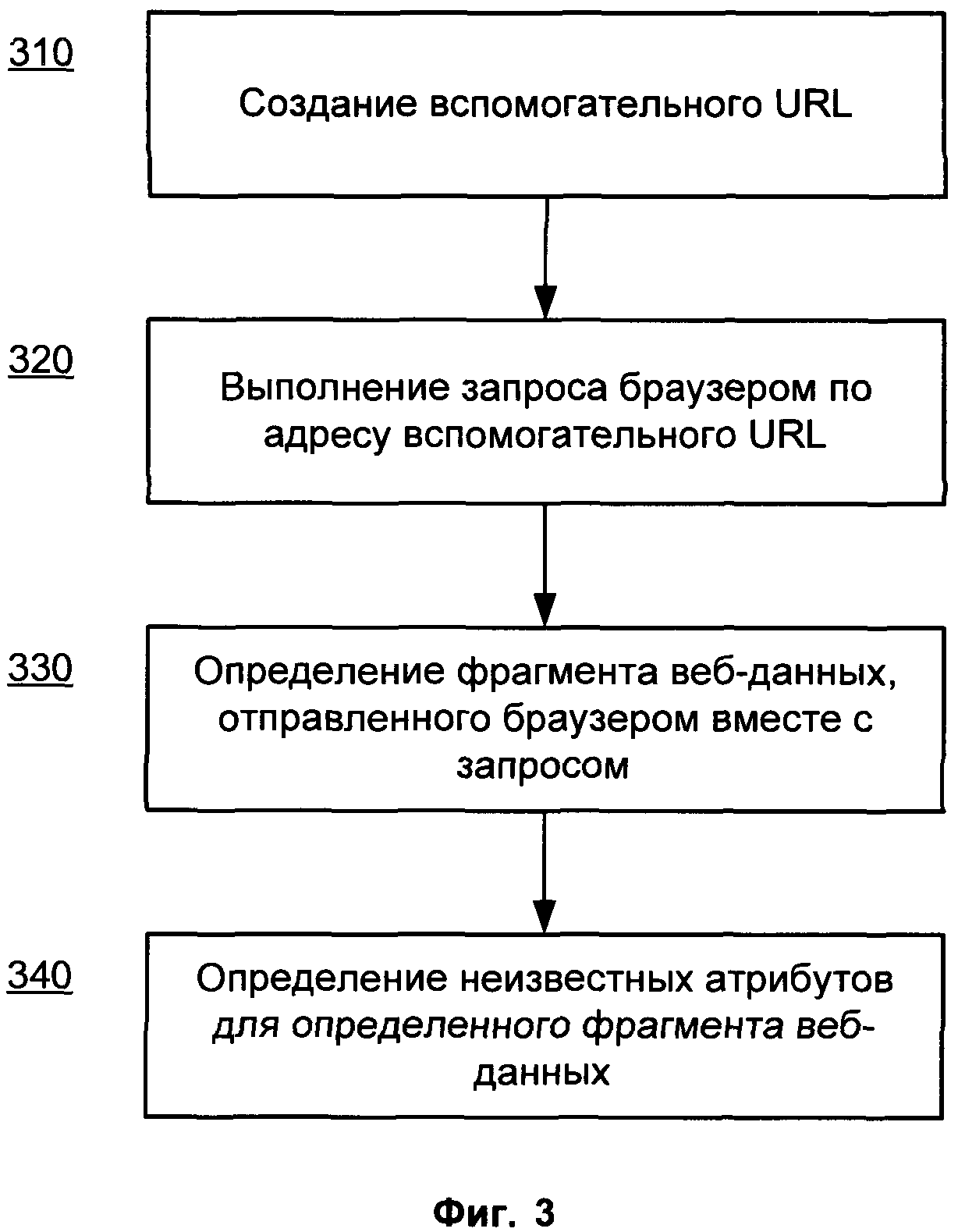

На Фиг. 3 представлен способ определения неизвестных атрибутов фрагментов веб-данных при запуске веб-страницы в браузере.

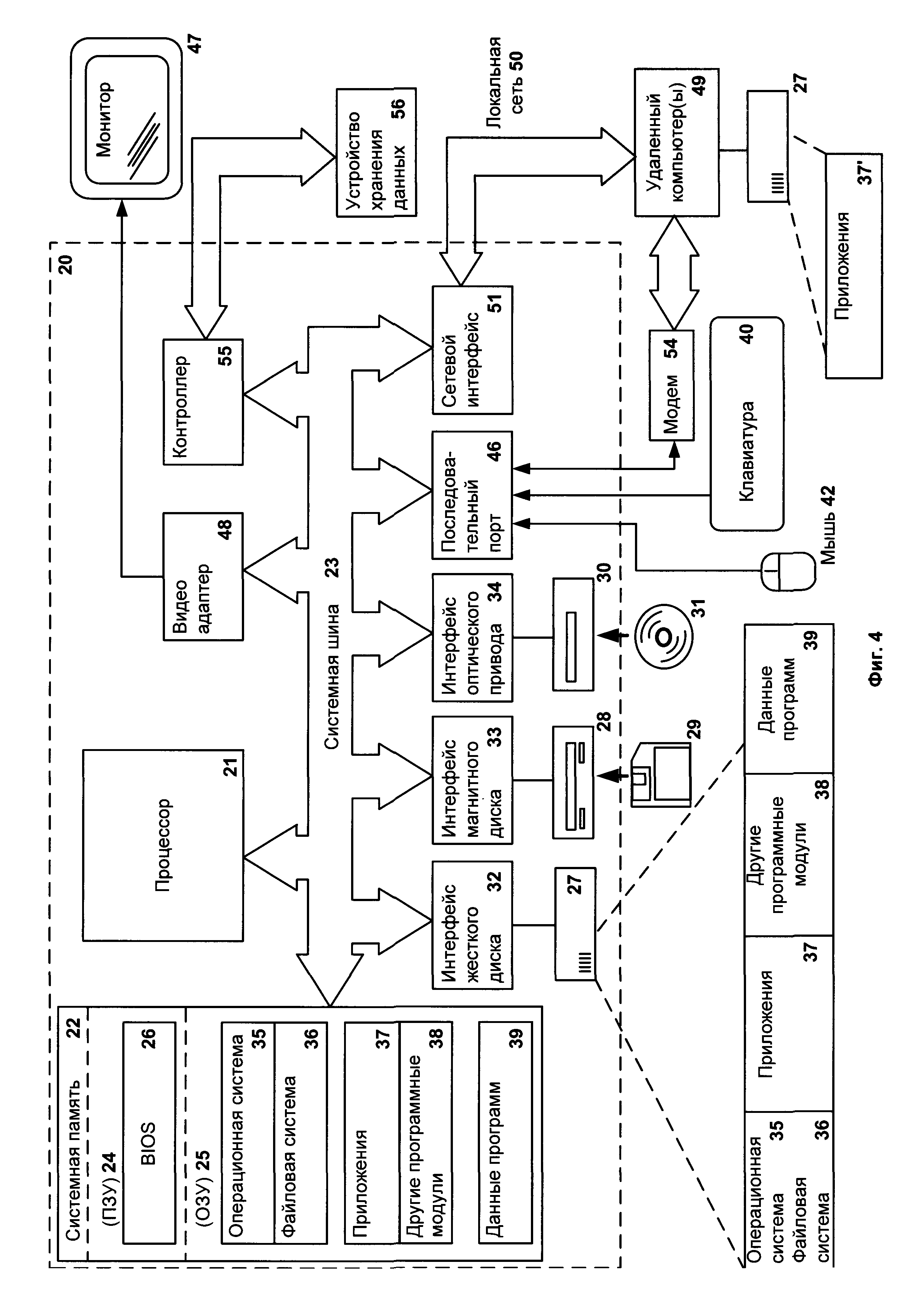

Фиг. 4 представляет пример компьютерной системы общего назначения, с помощью которой может быть реализовано настоящее изобретение.

Осуществление изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако, настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Запуск браузера в защищенном режиме - запуск браузера приложением безопасности в безопасной среде (например, антивирусным приложением), при этом все изменения (сохраненные файлы куки, журнал посещенных вебсайтов и т.д.) недоступны за пределами безопасной среды. Подробная схема работы браузера, который был запущен в защищенном режиме, описана в патентной заявке RU 2015115352 и на Фиг. 1 представлен пример работы пользователя в сети с использованием браузера при переходе в защищенный режим, который облегчает понимание работы заявленного изобретения. Стоит отметить, что в предпочтительном варианте реализации настоящее изобретение применимо для определения неизвестных атрибутов веб-данных при запуске веб-страницы в браузере в защищенном режиме. Однако в других частных вариантах реализации запуск веб-страницы происходит в браузере без использования защищенного режима. Для ясности изложения сути заявленного изобретения далее в описании будет использоваться предпочтительный вариант реализации.

Пользователь 110, работая на вычислительном устройстве 120 (например, персональном компьютере, мобильном телефоне, ноутбуке), может обращаться к серверам 130. Серверы 130 могут представлять собой вебсерверы, содержащие различные веб-страницы, почтовые серверы, серверы баз данных. В частном случае обращение пользователя 110 к серверу 130 происходит посредством браузера 140. В частном случае на вычислительном устройстве 120 пользователя 110 может быть установлено приложение безопасности 150 (например, антивирусное приложение).

При обращении браузера 140 к серверу 130 формируется запрос на отображение веб-страницы, содержащий исходный URL (англ. Universal Resource Locator, универсальный указатель ресурса). Приложение безопасности 150 перехватывает такой запрос и определяет, необходимо ли применять какие-либо действия для дополнительной защиты пользователя 110.

Так, приложение безопасности 150, например, в зависимости от категории, определенной для сервера 130 (например, на основании его URL), может оповещать пользователя 110 о небезопасном (например, фишинговом) сайте, размещенном на сервере 130, блокировать доступ к сайту, скрывать рекламу, размещенную на сайте. Кроме того, приложение безопасности 150 при обращении пользователя 110 к сайту, категория которого определена приложением безопасности 150 как, например, «веб-банкинг», может запускать браузер 140 в защищенном режиме.

В одном из вариантов реализации приложение безопасности 150 может не определять категории для сайтов, а использовать, например, удаленную базу данных, содержащую список сайтов, для которых предопределены категории, а также действия приложения безопасности 150.

В одном из вариантов реализации под браузером 140 понимается любое приложение, предназначенное для выполнения описанных выше функций.

Для реализации заявленного изобретения приложение безопасности 150 также предназначено для создания вспомогательных URL на основе исходного URL веб-страницы (способ создания вспомогательных URL будет описан подробнее ниже).

Фиг. 2 иллюстрирует способ запуска браузера в защищенном режиме.

На начальном этапе 210 приложение безопасности 150 перехватывает запрос браузера 140 на сервер 130. Далее, на этапе 220, определяют, нужно ли для подключения к серверу 130 использовать браузер 140 в защищенном режиме. Необходимость использования браузера 140 в защищенном режиме может быть определена приложением безопасности 150, например, с использованием модуля категоризации сайтов, проверяющего содержимое сервера 130, или с использованием сторонних баз данных, содержащих политики безопасности для работы с сервером 130. Если на этапе 220 определено, что для работы с сервером 130 не требуется использовать браузер 140 в защищенном режиме, происходит возврат к этапу 210.

Если на этапе 220 было определено, что для взаимодействия с сервером 130 необходимо использовать браузер 140 в защищенном режиме, то на этапе 230 приложение безопасности 150 анализирует ответ, полученный от сервера 130. Если на этапе 230 приложением безопасности 150 определено, что ответ, полученный от сервера 130, не является веб-страницей (например, представляет собой изображение или потоковое видео), происходит возврат к этапу 210. Если ответ представляет собой веб-страницу, то на этапе 240 приложение безопасности 150 создает новый уникальный URL, после перехода на который приложение безопасности 150 запускает браузер 140 в защищенном режиме.

На Фиг. 3 представлен способ определения неизвестных атрибутов фрагментов веб-данных при запуске веб-страницы в браузере.

После запуска браузера 140 в защищенном режиме на шаге 240 с помощью приложения безопасности 150 создают по меньшей мере один вспомогательный URL на основе исходного URL веб-страницы на шаге 310. Далее, на шаге 320, выполняют с помощью браузера 140 запрос на сервер 130 по адресу по меньшей мере одного вспомогательного URL. Затем, на шаге 330, определяют по меньшей мере один фрагмент веб-данных, который был отправлен браузером на сервер при упомянутом запросе по меньшей мере одного вспомогательного URL. В итоге на шаге 340 определяют по меньшей мере один неизвестный атрибут для по меньшей мере одного определенного фрагмента веб-данных на основании сравнения известных атрибутов упомянутого определенного фрагмента веб-данных и по меньшей мере одного созданного вспомогательного URL. При этом известными атрибутами являются атрибуты определенного фрагмента веб-данных, значения которых были определены вместе с фрагментом веб-данных.

В частном варианте реализации фрагмент веб-данных является одним из следующих:

а) файл куки;

б) заголовок веб-страницы;

в) данные запросов;

г) URL адреса запроса;

д) подгружаемые сценарии;

е) адреса подгружаемых сценариев.

В еще одном частном варианте реализации файла куки атрибут является, в частности, одним из следующих: доменное имя (Domain), путь (Path), область видимости (доменное имя и путь), атрибут HttpOnly, флаг isSecure. Атрибут Domain указывает хосты, к которым отсылаться файлы куки. Если Domain не задан, в качестве области видимости указывается, например, доменная часть документа (без поддоменов) или доменная часть документа вместе с поддоменами (например, в браузере Internet Explorer). Если Domain задан, область видимость будет состоять из доменной части документа вместе с поддоменами. Атрибут Path указывает подмножество документов, расположенных по адресу URL, для которых действительно значение файла куки. Символ "/" интерпретируется как разделитель разделов, подразделы также включаются. Когда, это означает что файл куки доступен для всех документов, расположенных по адресу URL.

В одном частном варианте реализации создание вспомогательного URL приложением безопасности происходит посредством создания произвольной строки (из символов, которые доступны для использования в URL) и добавления ее в качестве домена следующего уровня к той части исходного URL, которая включает по меньшей мере домен первого уровня исходного URL. Стоит отметить, что произвольная строка создается уникальной (с большой вероятностью) во избежание совпадений с существующими доменами. В качестве такой строки может быть взят, например, GUID (Globally Unique Identifier - статистически уникальный 128-битный идентификатор). В частном варианте реализации определяют доменное имя для определенного файла куки как доменное имя вспомогательного URL, без добавленной произвольной строки. В еще одном частном варианте реализации создают вспомогательные URL путем последовательного удаления домена верхнего уровня у доменного имени исходного URL и добавления произвольной строки в качестве домена верхнего уровня, при этом удаление домена верхнего уровня производят вплоть до домена первого уровня. В одном частном варианте реализации определяют доменное имя для определенного файла куки как доменное имя одного из вспомогательных URL с наименьшим количеством уровней доменов, без добавленной произвольной строки. Например, если адрес URL веб-страницы: https://www.bank.com/cgi-bin/index.html, то могут быть созданы следующие вспомогательные URL (или некоторые из них):

а) https://6B444CCD-4721-4DCF-8D39-B5C0E273E672.www.bank.com/cgi-bin/index.html;

б) https://6B444CCD-4721-4DCF-8D39-B5C0E273E672.bank.com/cgi-bin/index.html;

в) https://6B444CCD-4721-4DCF-8D39-B5C0E273E672.com/cgi-bin/index.html;

где 6B444CCD-4721-4DCF-8D39-B5C0E273E672 - созданная произвольная строка. Очевидно также, что чем больше уровней доменов у исходного URL, тем больше может быть создано вспомогательных URL.

В одном частном варианте реализации создание вспомогательного URL происходит посредством создания произвольной строки и добавления ее в качестве пути или подпути к исходному URL. В другом частном варианте реализации определяют путь для определенного файла куки как путь вспомогательного URL без добавления произвольной строки. В еще одном частном варианте реализации создают вспомогательные URL путем последовательного удаления подпутей у исходного URL и добавления произвольной строки в качестве подпути. В частном варианте реализации определяют путь для определенного файла куки как путь одного из вспомогательных URL наименьшей длины, без добавленной произвольной строки. В другом частном варианте реализации определяют путь "/" для определенного файла куки, если для всех вспомогательные URL были определены файлы куки (т.е. файл куки будет доступен для всех документов, расположенных по адресу URL). Например, для приведенного ранее URL, могут быть созданы следующие вспомогательные URL (или некоторые из них):

а) https://www.bank.com/cgi-bin/?6B444CCD-4721-4DCF-8D39-В5С0Е273Е672;

б) https://www.bank.com/?6B444CCD-4721-4DCF-8D39-В5С0Е273Е672;

где 6B444CCD-4721-4DCF-8D39-B5C0E273E672 - созданная произвольная строка. Очевидно также, что чем больше подпутей у исходного URL, тем больше может быть создано вспомогательных URL.

В частном варианте реализации выполняют запрос на сервер по адресу вспомогательного URL с использованием созданного сценария (например, JavaScript). Например, может быть создан сценарий JavaScript, который добавляет на веб-страницу пустой элемент <IMG> (изображение), содержащий адрес вспомогательного URL и, таким образом, браузер будет обращаться по упомянутому адресу вспомогательного URL.

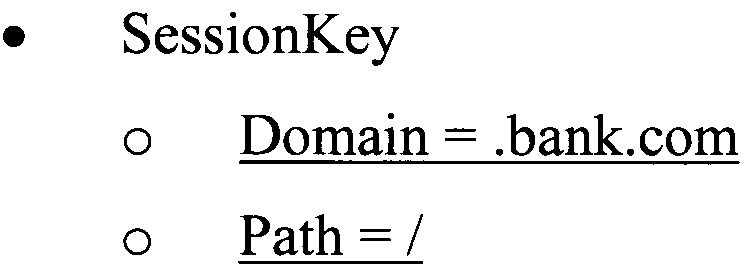

Ниже рассмотрена работа способа по Фиг. 3 более подробно на примере указанного ранее исходного URL: https://www.bank.com/cgi-bin/index.html. На шаге 210 браузер 140 выполняет запрос на сервер 130 на получение вебстраницы по адресу упомянутого исходного URL. С запросом браузера 140 к серверу 130 были отправлены два файла куки:

1. Файл куки 1:

2. Файл куки 2:

Однако, в запросе отправляются только значения файлов куки (SessionKey и UserName соответственно), а область видимости (атрибуты Domain и Path, которые подчеркнуты) не отправляется вместе с запросом и известна только браузеру 140. Более того, область видимость неизвестна даже исполняемым в контексте веб-страницы сценариям. Таким образом, приложение безопасности 150 на шаге 210 перехватывает значение файла куки 1 и файла куки 2, однако область видимости упомянутых файлов куки неизвестна - приложение безопасности 150 знает исходный URL сервера 130, к которому был выполнен запрос браузера 140, однако данный исходный URL в общем случае может не совпадать с областью действия файлов куки (область действия может охватывать не только исходный URL но другие URL). На шагах 220-230 было определено, что браузер 140 необходимо использовать в защищенном режиме, после чего на шаге 240 приложение безопасности 150 запускает браузер 140 в защищенном режиме. Однако в силу того, что для файла куки 1 и файла куки 2 неизвестна область видимости, вебстраница по адресу URL может отображаться некорректно - в этом и заключается заявленная техническая проблема. Для решения указанной технической проблемы используется заявленный способ определения неизвестных атрибутов фрагментов веб-данных, в результате выполнения которого достигается заявленный технический результат, а именно осуществляется возможность корректного отображении веб-страницы в браузере при отсутствии информации об атрибутах фрагментов веб-данных для веб-страницы за счет определения упомянутых атрибутов фрагментов веб-данных для веб-страницы. Исходный URL - https://www.bank.com/cgi-bin/index.html, поэтому на шаге 310 файл куки был отправлен в запросе на домен www.bank.com, следовательно область видимости может быть одной из следующих: "www.bank.com", ".com", ".bank.com", ".www.bank.com". Следовательно для определения области видимости файла куки согласно настоящему изобретению необходимо создать вспомогательные URL и проанализировать запросы, отправляемые браузером по созданным URL. В рассматриваемом примере согласно описанным вариантам реализации будут созданы следующие вспомогательные URL:

1. для атрибута Domain:

г) https://6B444CCD-4721-4DCF-8D39-B5C0E273E672.www.bank.com/cgi-bin/index.html;

д) https://6B444CCD-4721-4DCF-8D39-B5C0E273E672.bank.com/cgi-bin/index.html;

е) https://6B444CCD-4721-4DCF-8D39-B5C0E273E672.com/cgi-bin/index.html;

2. для атрибута Path:

в) https://www.bank.com/cgi-bin/?6B444CCD-4721-4DCF-8D39-В5С0Е273Е672;

г) https://www.bank.com/?6B444CCD-4721-4DCF-8D39-В5С0Е273Е672.

На шаге 320 с помощью браузера 140 выполняют запрос по адресу вспомогательных URL. При этом браузер 140 самостоятельно доопределяет другие атрибуты файлов куки, которые должны соответствовать вспомогательным URL. На шаге 330 приложение безопасности 150 определяет атрибуты, отправленные браузером 140 вместе с запросом по адресу вспомогательных URL.

Браузер 140 вместе с запросом в рассматриваемом примере может передать следующие файлы куки:

1. https://6B444CCD-4721-4DCF-8D39-B5C0E273E672.www.bank.com/cgi-bin/index.html

SessionKey

2. https://6B444CCD-4721-4DCF-8D39-B5C0E273E672.bank.com/cgi-bin/index.html

SessionKey

3. https://6B444CCD-4721-4DCF-8D39-B5C0E273E672.com/cgi-bin/index.html

Ввиду того, что атрибут UserName отсутствует в отправленных браузером 140 файлах куки, следовательно для файла куки 2 будет определен Domain=www.bank.com.

Значение SessionKey было отправлено браузером 140 на запрос 2, но не было отправлено на запрос 3, следовательно для файла куки 1 будет определен атрибут Domain=.bank.com/.

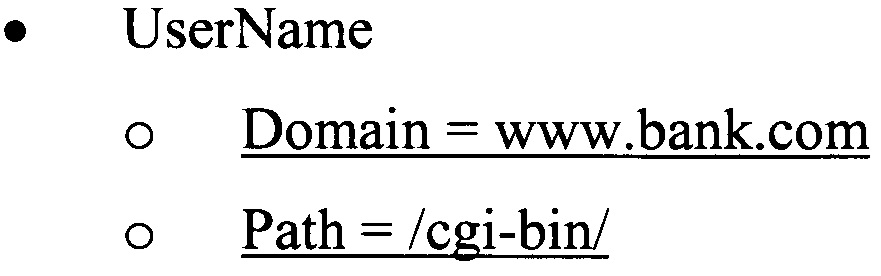

Для определения атрибутов Path способ будет работать аналогичным образом. Браузер 140 вместе с запросом отправит следующие файлы куки:

4. https://www.bank.com/cgi-bin/?6B444CCD-4721-4DCF-8D39-В5С0Е273Е672

SessionKey

UserName

5. https://www.bank.com/?6B444CCD-4721-4DCF-8D39-B5C0E273E672 SessionKey

Значение SessionKey было отправлено браузером на оба запроса (4, 5), поэтому атрибут пути будет определен Path=/ (файл куки доступен для всех документов, расположенных по адресу URL).

Значение UserName было отправлено браузером 140 на запрос 4, однако отсутствовало в запросе 5, поэтому атрибут пути будет определен Path=/cgi-bin.

Фиг. 4 представляет пример компьютерной системы общего назначения, с помощью которой может быть реализовано настоящее изобретение. В одном частном примере реализации с использованием компьютерной системы может быть реализован сервер 130, а также вычислительное устройство 120. В другом частном примере реализации вычислительное устройство 120 или сервер 130 могут быть реализованы также с использованием специализированных интегральных схем. В еще одном частном примере реализации вычислительное устройство 120 или сервер 130 могут быть реализованы с использованием выделенного компьютера. Возвращаясь к компьютерной системе общего назначения, представленной на Фиг. 4, персональный компьютер или сервер 20, содержит центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях (также - информационных системах), внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В соответствии с описанием, компоненты, этапы исполнения, структура данных, описанные выше, могут быть выполнены, используя различные типы операционных систем, компьютерных платформ, программ.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.