Результат интеллектуальной деятельности: ПОЛЬЗОВАТЕЛЬСКИЙ ИНТЕРФЕЙС ДЛЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ И УДАЛЕННОГО УПРАВЛЕНИЯ СЕТЕВЫМИ КОНЕЧНЫМИ ТОЧКАМИ

Вид РИД

Изобретение

Связанные с изобретением патентные заявки

[0001] По настоящей заявке испрашивается приоритет по дате подачи предварительных заявок на патент США №62/090,547 "Systems and Methods for Securing Network Endpoints", поданной 11 декабря 2014, №62/180,390 "Systems and Methods for Automatic Device Detection, Device Management, and Remote Assistance", поданной 16 июня 2015, и №62/217,310 "Systems and Methods for Automatic Network Service Takeover", поданной 11 сентября 2015, полное содержание которых включено в настоящий документ посредством ссылки.

Уровень техники

[0002] Настоящее изобретение относится к системе и способу защиты конечных сетевых точек от угроз компьютерной безопасности, а также к системе и способу автоматического обнаружения устройства и удаленного управления устройством.

[0003] Вредоносное программное обеспечение, также известное как вредоносные программы, поражает большое количество компьютерных систем по всему миру. Во множестве своих форм, таких как компьютерные вирусы, эксплойты и шпионские программы, вредоносные программы, эти программы представляют собой серьезный риск для миллионов компьютерных пользователей, подвергая их, среди прочего, опасности потери данных и конфиденциальной информации, хищения личных данных, а также снижению производительности.

[0004] В настоящее время к коммуникационным сетям и к Интернету подключено большое количество устройств, неофициально именуемых "Интернет вещей" (IоТ - Internet of Things). К таким устройствам относятся, среди прочего, смартфоны, умные часы, телевизоры и прочие мультимедийные устройства, игровые консоли, бытовые приборы и различные бытовые датчики, например, термостаты. По мере того как все больше таких устройств выходят в сеть, они становятся целями для угроз безопасности. Таким образом, возрастает необходимость в защите таких устройств от вредоносных программ, а также в защите данных, передаваемых от таких устройств и к ним.

[0005] Кроме того, быстрое распространение подобных интеллектуальных устройств в домашней и офисной среде ведет к возрастающей проблеме управления устройствами и сетями. Когда каждое устройство использует отдельный интерфейс конфигурирования и требует отдельных настроек подключения, управление большим количеством подобных устройств может стать обременительным, особенно для обычного пользователя домашнего ПК, не обладающего опытом администрирования сети. Таким образом, растет интерес к разработке систем и способов автоматического обнаружения и конфигурирования устройства с особенным упором на безопасность.

Раскрытие сущности изобретения

[0006] Настоящее изобретение в одном из своих аспектов относится к вычислительной системе, содержащей аппаратный процессор и запоминающее устройство, на котором хранятся команды, которые при их исполнении аппаратным процессором обеспечивают то, что вычислительная система принимает данные от удаленного сервера, при этом упомянутые данные отбираются сервером для передачи в вычислительную систему на основании подписки, связанной с сетевым регулятором, защищающим множество клиентских систем от угроз компьютерной безопасности, причем множество клиентских систем соединены с сетевым регулятором по локальной сети. Эти команды дополнительно обеспечивают отображение вычислительной системой графического пользовательского интерфейса (GUI), сконфигурированного генерировать визуализацию управления устройствами, позволяющую пользователю удаленно конфигурировать клиентскую систему из множества клиентских систем, а также генерировать визуализацию уведомления безопасности, отображающую индикатор события безопасности, вызванного действием клиентской системы. Сетевой регулятор сконфигурирован автоматически перенимать сетевую службу у маршрутизатора в ответ на соединение с маршрутизатором, осуществляющим сетевую службу для множества клиентских систем, причем сетевая служба включает в себя предоставление сетевых адресов множеству клиентских систем.

[0007] В другом своем аспекте настоящее изобретение относится к способу, включающему в себя применение сетевого регулятора для защиты множества клиентских систем от угроз компьютерной безопасности, при этом множество клиентских систем соединены с сетевым регулятором по локальной сети. Способ дополнительно включает себя применение сетевого регулятора таким образом, чтобы он автоматически перенимал сетевую службу у маршрутизатора в ответ на соединение с маршрутизатором, осуществляющим сетевую службу для множества клиентских систем, причем сетевая служба включает в себя предоставление сетевых адресов множеству клиентских систем. Способ дополнительно включает в себя применение аппаратного процессора вычислительной системы для приема данных от удаленного сервера в ответ на перенятие сетевым регулятором сетевой службы, при этом упомянутые данные отбираются сервером для передачи в вычислительную систему на основании подписки, связанной с сетевым регулятором. Способ дополнительно включает в себя применение аппаратного процессора для отображения графического пользовательского интерфейса (GUI) в ответ на перенятие сетевым регулятором сетевой службы. Упомянутый GUI сконфигурирован с возможностью генерировать визуализацию управления устройствами, позволяющую пользователю удаленно конфигурировать клиентскую систему из множества клиентских систем, и дополнительно сконфигурирован с возможностью генерировать визуализацию уведомления безопасности, отображающую индикатор события безопасности, вызванного действием клиентской системы.

[0008] В другом своем аспекте настоящее изобретение относится к долговременному машиночитаемому носителю, на котором хранятся команды, которые, при их исполнении аппаратным процессором вычислительной системы, обеспечивают то, что вычислительная система принимает данные от удаленного сервера, при этом упомянутые данные отбираются сервером для передачи в вычислительную систему на основании подписки, связанной с сетевым регулятором, защищающим множество клиентских систем от угроз компьютерной безопасности, причем множество клиентских систем соединены с сетевым регулятором по локальной сети. Эти команды дополнительно обеспечивают то, что вычислительная система отображает графический пользовательский интерфейс (GUI). Упомянутый GUI сконфигурирован с возможностью генерировать визуализацию управления устройствами, позволяющую пользователю удаленно конфигурировать клиентскую систему из множества клиентских систем, и дополнительно сконфигурирован с возможностью генерировать визуализацию уведомления безопасности, отображающую индикатор события безопасности, вызванного действием клиентской системы. Сетевой регулятор конфигурирован автоматически перенимать сетевую службу у маршрутизатора в ответ на соединение с маршрутизатором, осуществляющим сетевую службу для множества клиентских систем, причем сетевая служба включает в себя предоставление сетевых адресов множеству клиентских систем.

Настоящее изобретение направлено на расширение арсенала технических средств для защиты клиентских систем от угроз компьютерной безопасности.

Краткое описание чертежей

[0009] Вышеупомянутые аспекты и преимущества настоящего изобретения более ясны из нижеследующего подробного описания со ссылками на чертежи, где:

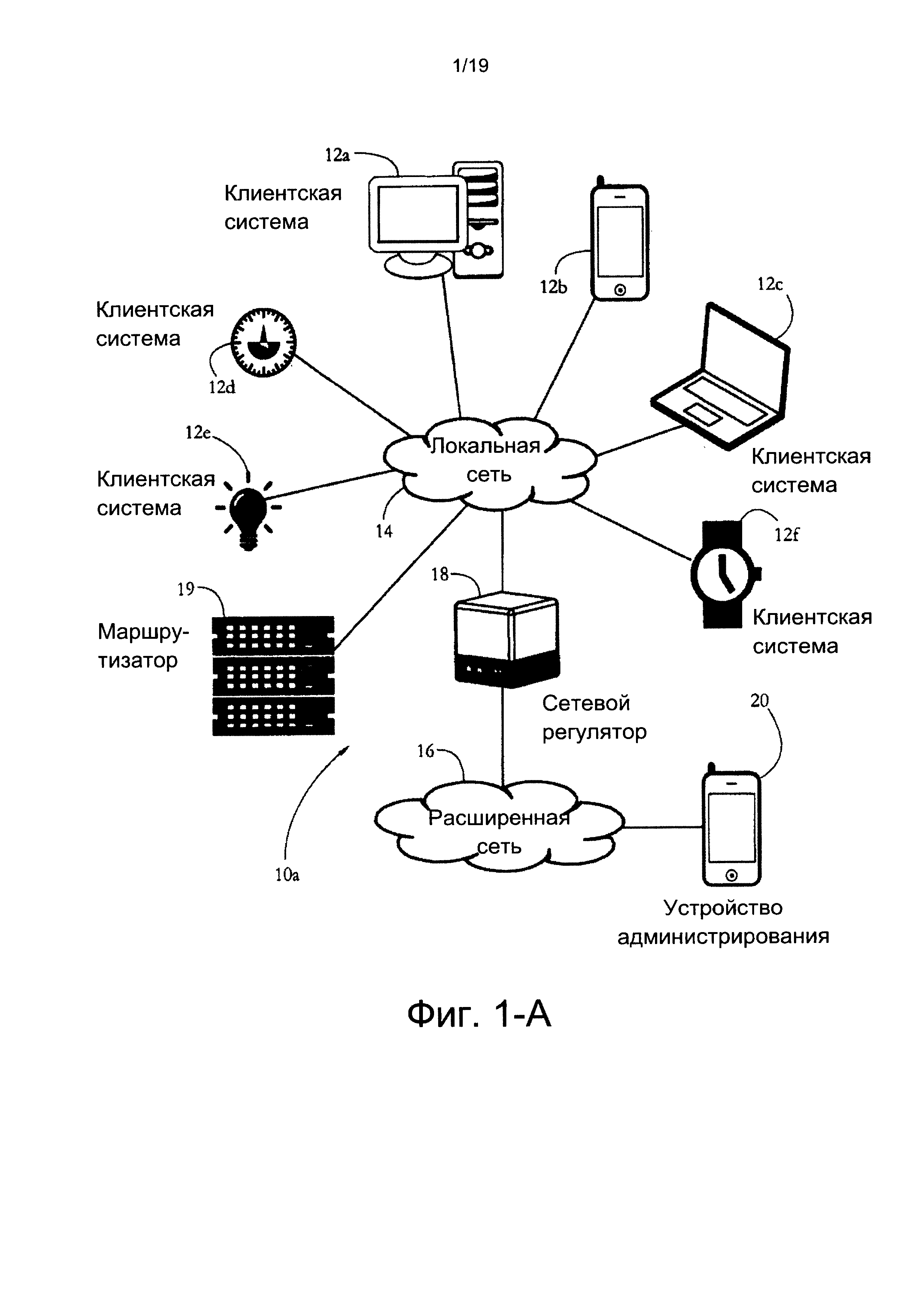

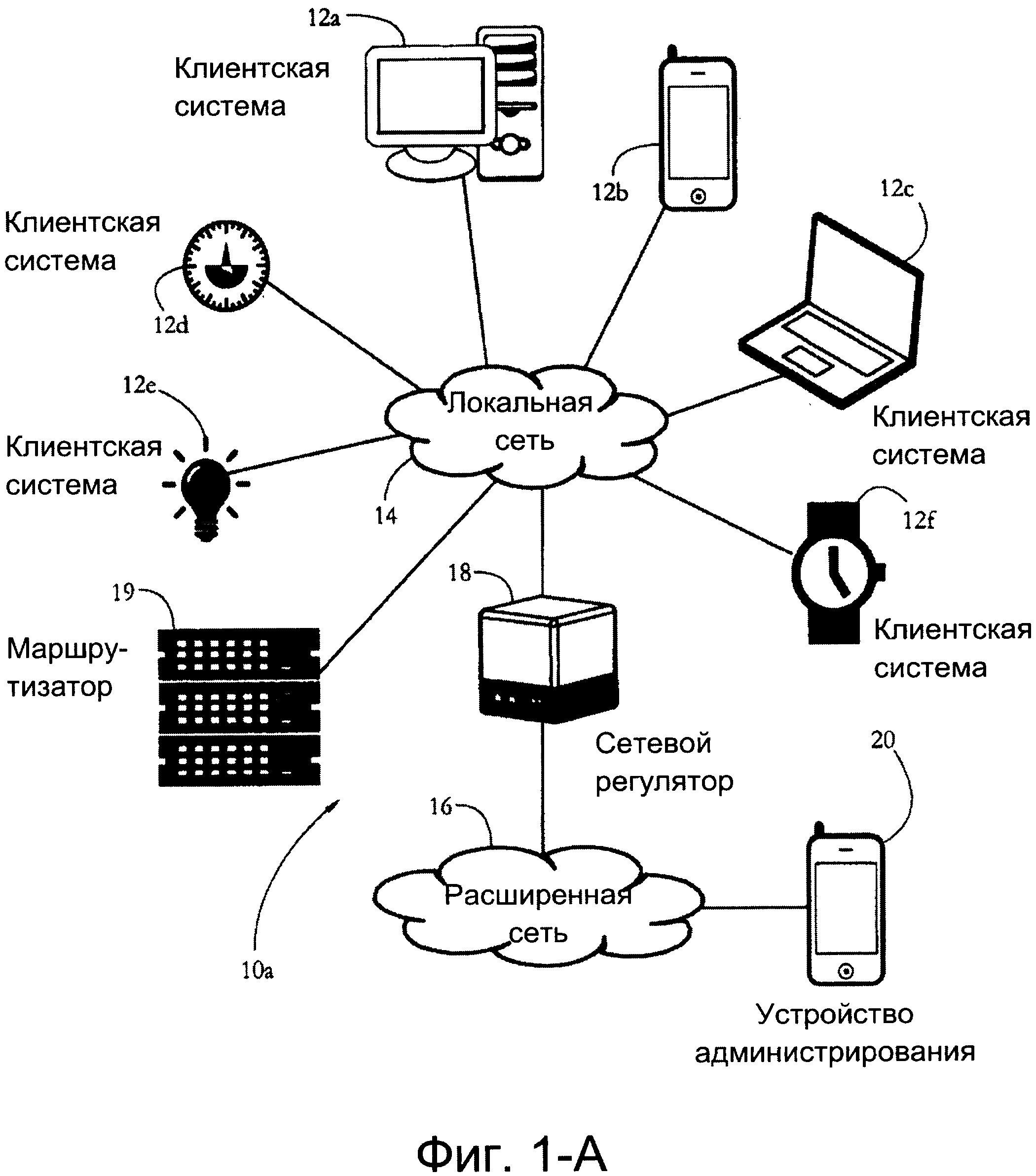

[0010] на фиг. 1-А показан пример конфигурации из клиентских систем, соединенных между собой посредством локальной сети, и сетевого регулятора, защищающего клиентские системы от угроз компьютерной безопасности, согласно некоторым вариантам осуществления настоящего изобретения;

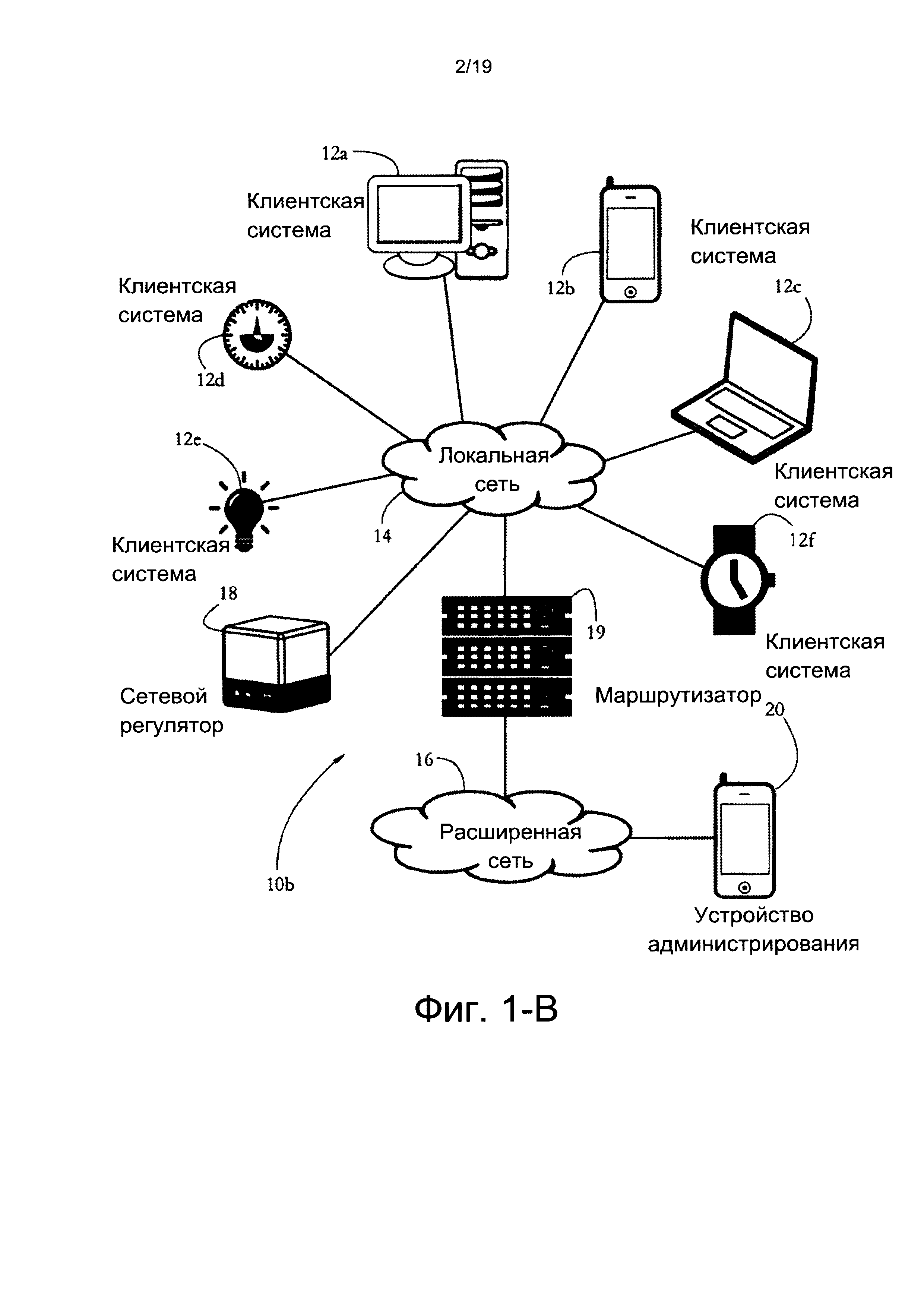

[0011] на фиг. 1-В показана альтернативная конфигурация из клиентских систем и сетевого регулятора согласно некоторым вариантам осуществления настоящего изобретения;

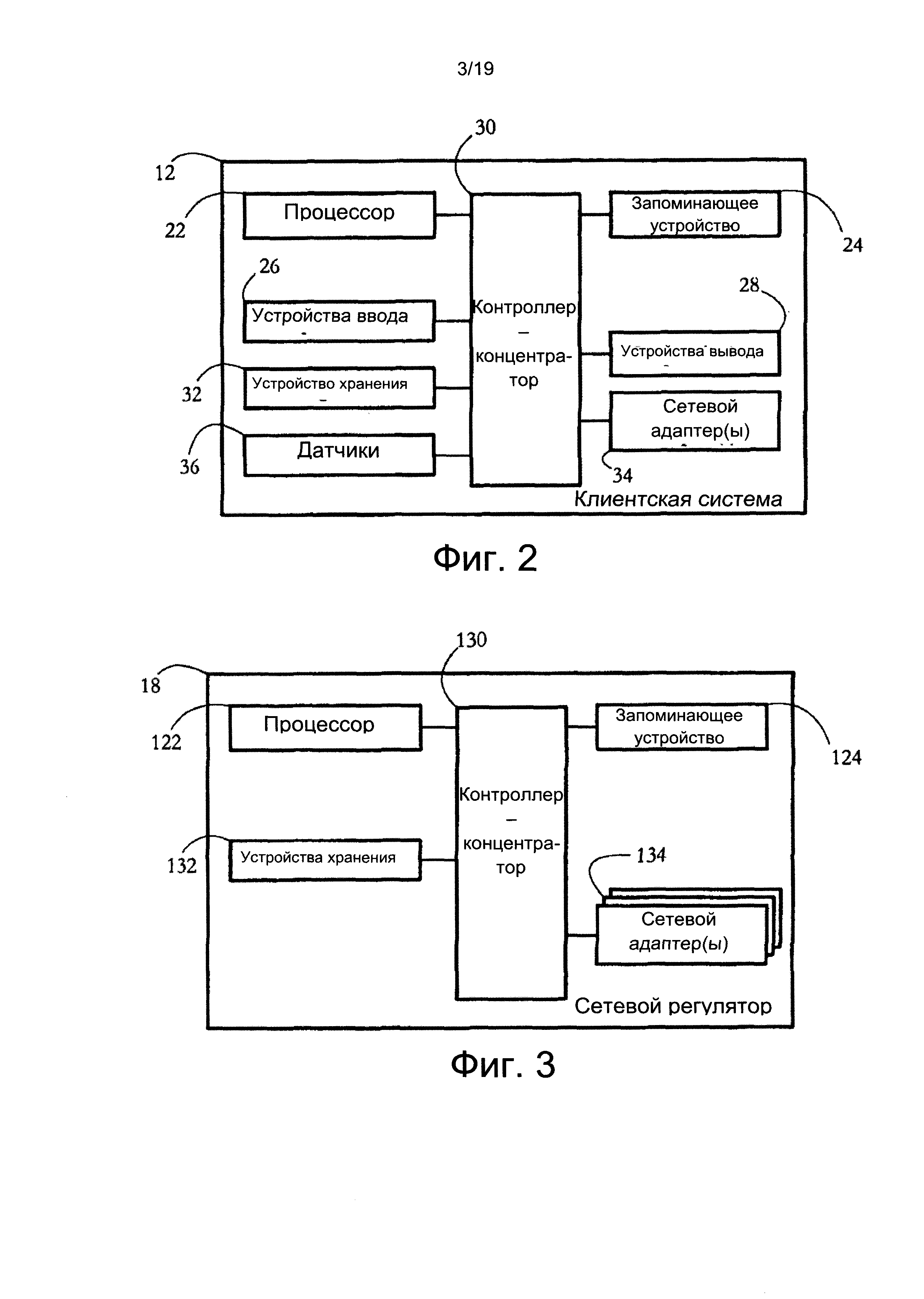

[0012] на фиг. 2 показан пример аппаратной конфигурации клиентской системы согласно некоторым вариантам осуществления настоящего изобретения;

[0013] на фиг. 3 показан пример аппаратной конфигурации сетевого регулятора согласно некоторым вариантам осуществления настоящего изобретения;

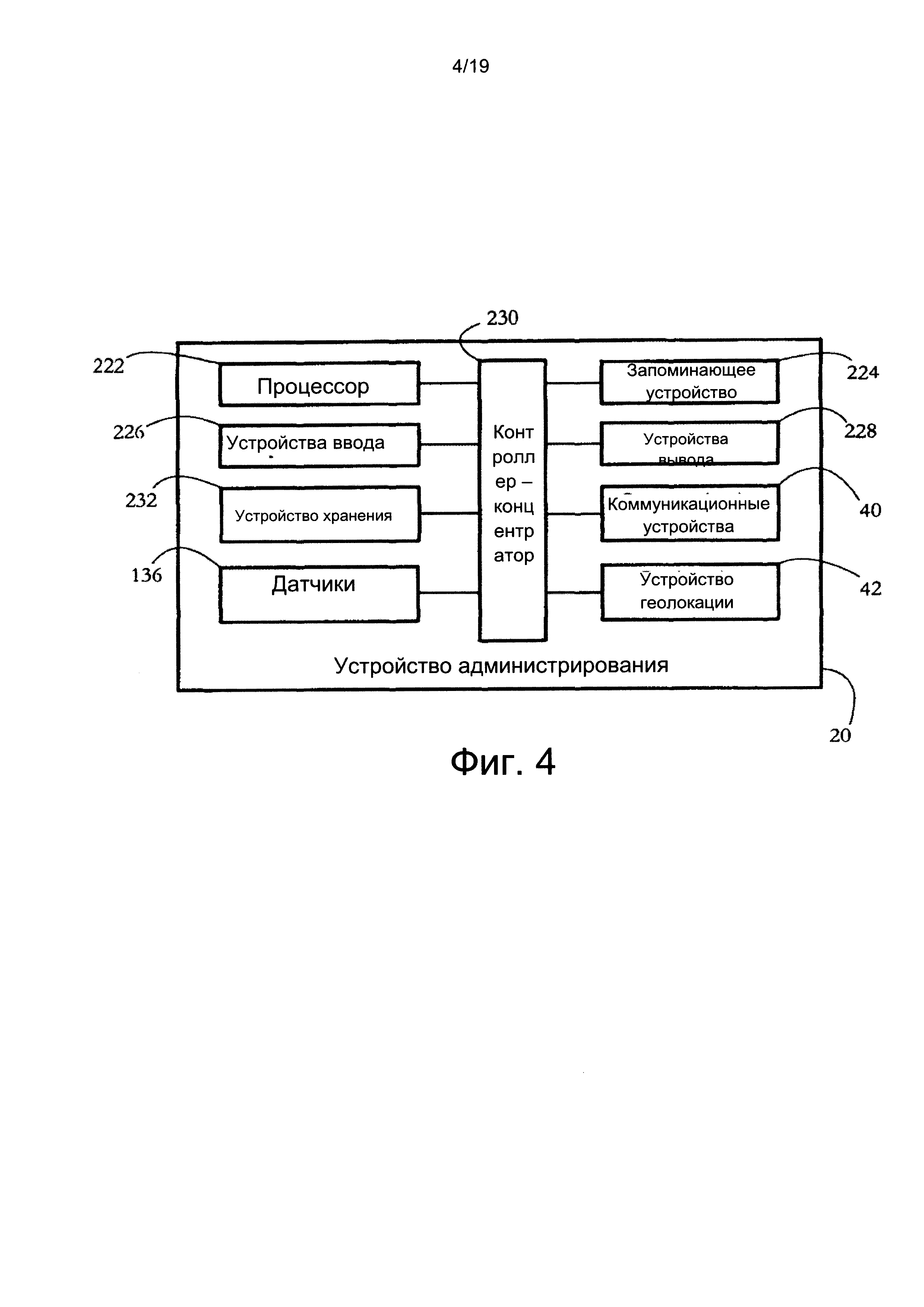

[0014] на фиг. 4 показан пример аппаратной конфигурации устройства администрирования согласно некоторым вариантам осуществления настоящего изобретения;

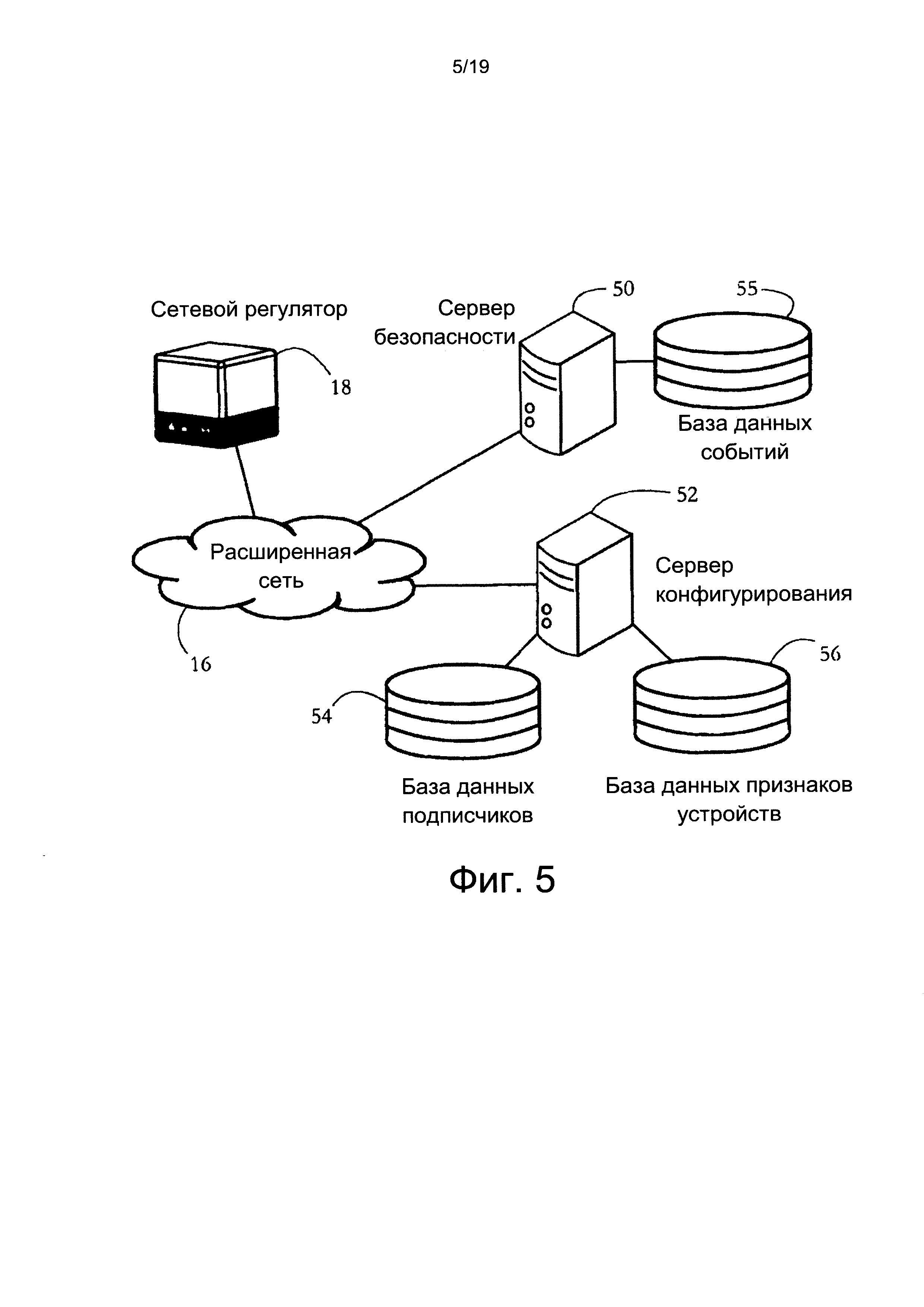

[0015] на фиг. 5 показан набор удаленных серверов, взаимодействующих с сетевым регулятором для защиты клиентских систем от угроз компьютерной безопасности согласно некоторым вариантам осуществления настоящего изобретения;

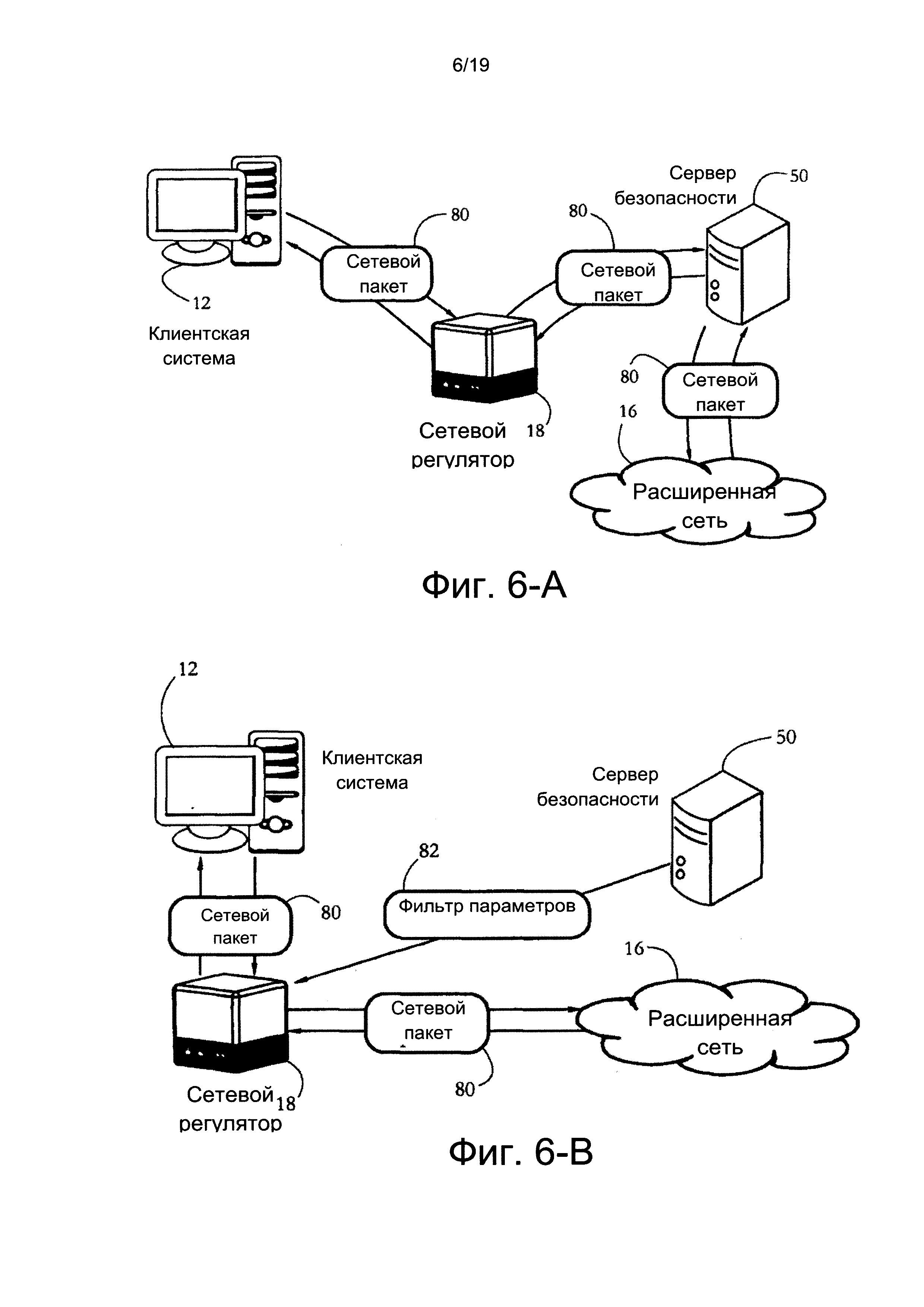

[0016] на фиг. 6-А показан вариант осуществления настоящего изобретения, в котором часть сетевого трафика сканируется на сервере безопасности, согласно некоторым вариантам осуществления настоящего изобретения;

[0017] на фиг. 6-В показан вариант осуществления настоящего изобретения, в котором часть сетевого трафика сканируется посредством сетевого регулятора, согласно некоторым вариантам осуществления настоящего изобретения;

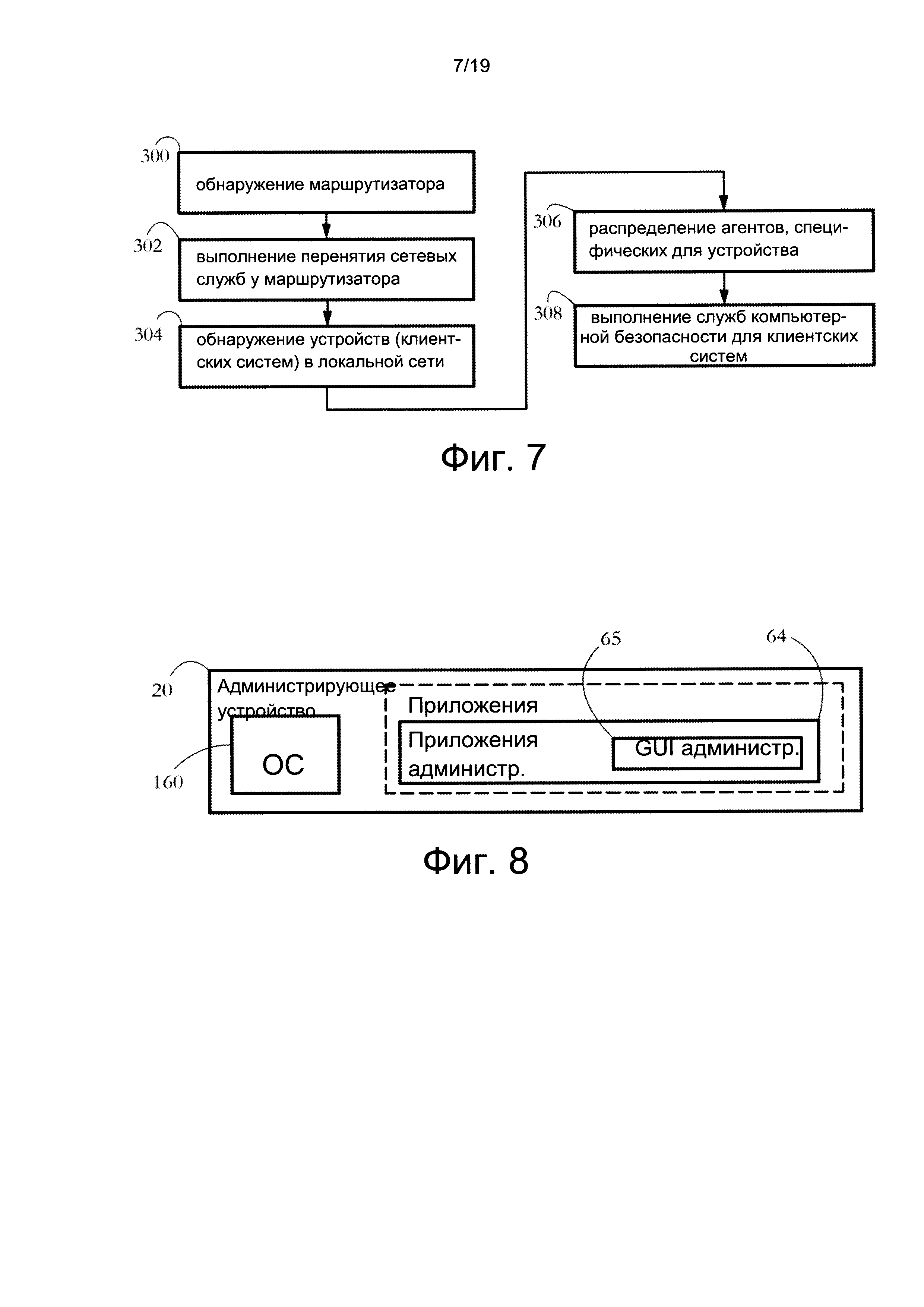

[0018] на фиг. 7 показан пример последовательности этапов, выполняемой сетевым регулятором, согласно некоторым вариантам осуществления настоящего изобретения;

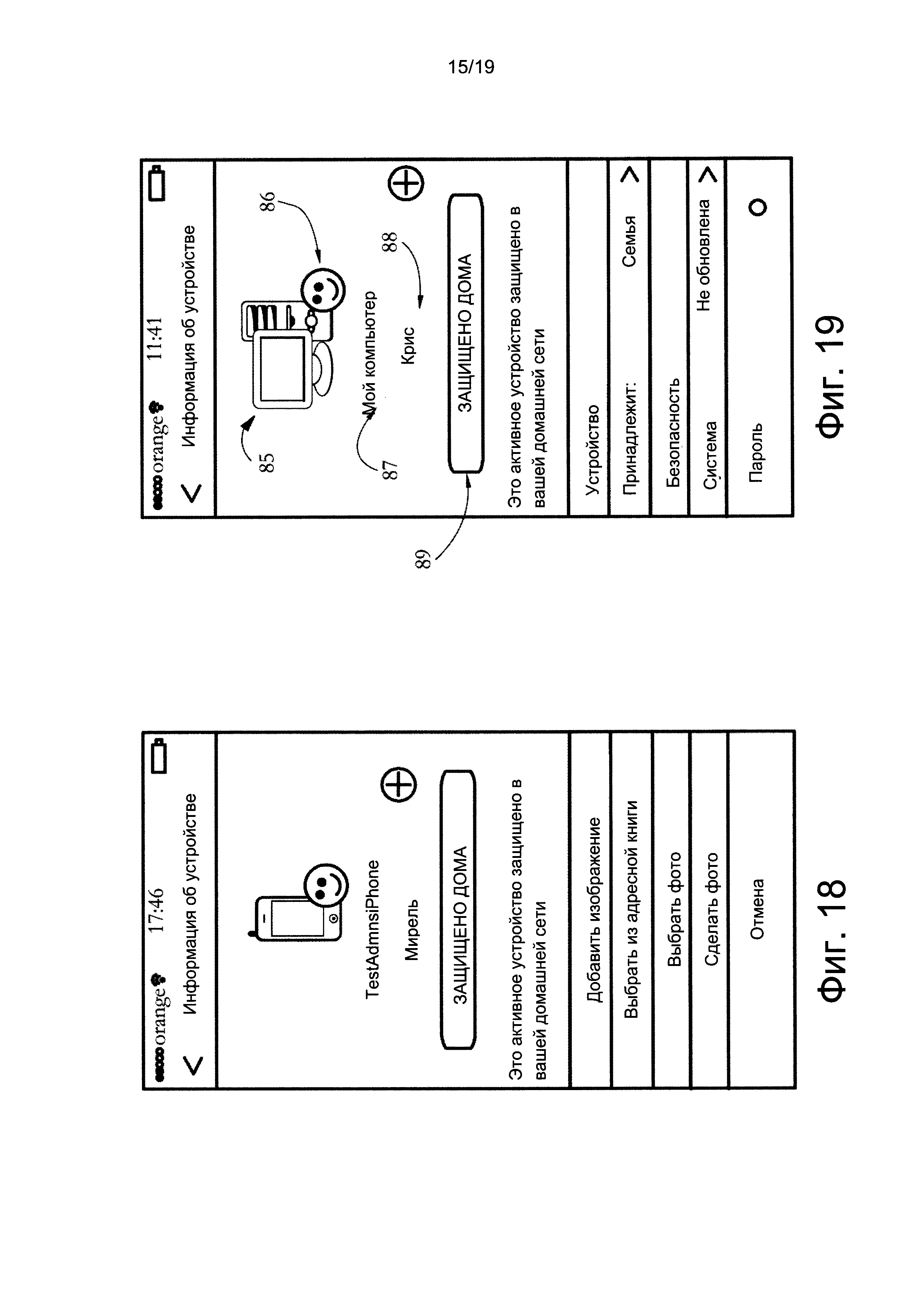

[0019] на фиг. 8 показан пример компонентов программного обеспечения, исполняющихся на устройстве администрирования, согласно некоторым вариантам осуществления настоящего изобретения;

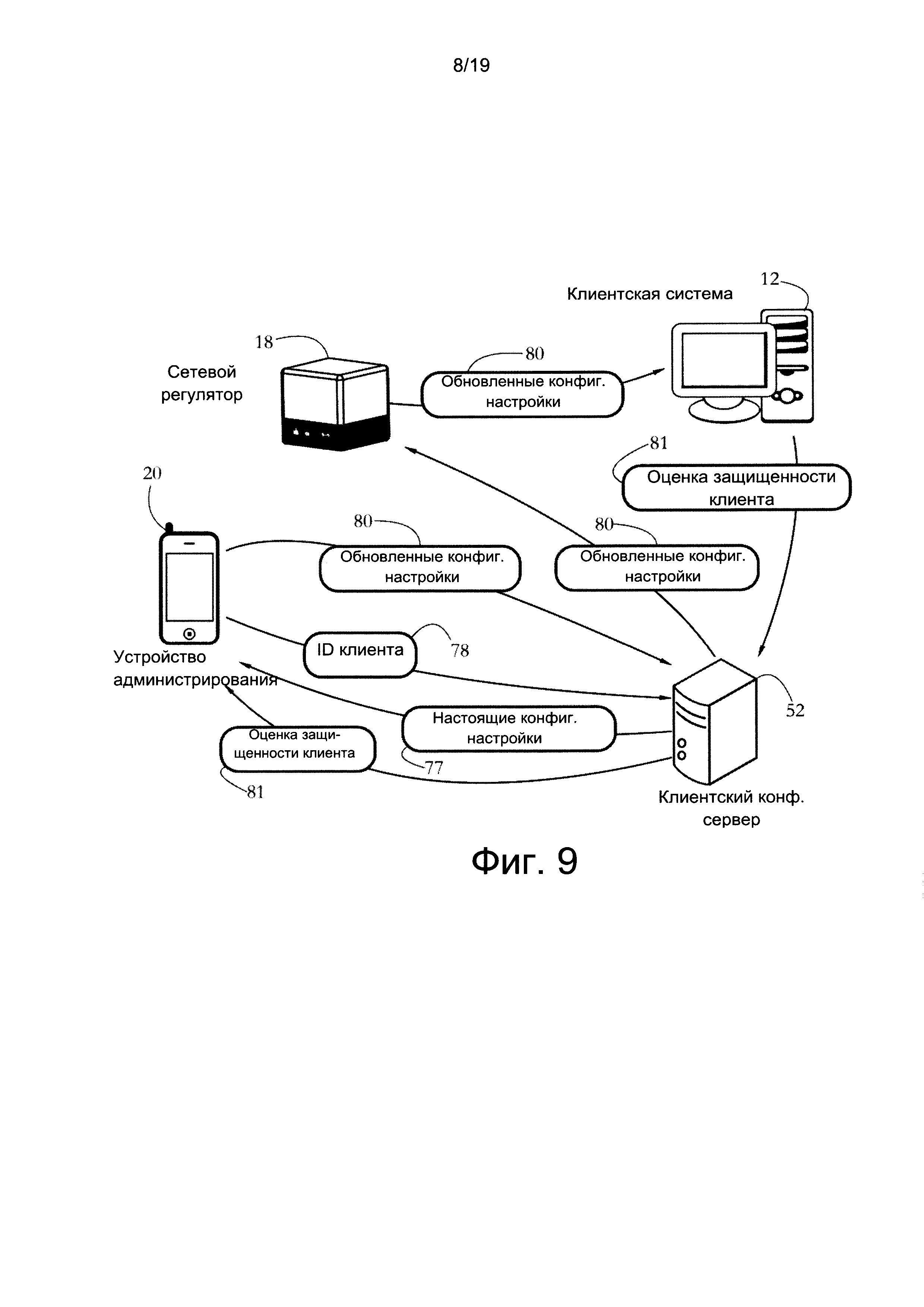

[0020] на фиг. 9 показан пример обмена данными между клиентской системой, сетевым регулятором, сервером клиентского конфигурирования и устройством администрирования согласно некоторым вариантам осуществления настоящего изобретения, при этом обмен данными осуществляется в качестве части конфигурирования соответствующей клиентской системы;

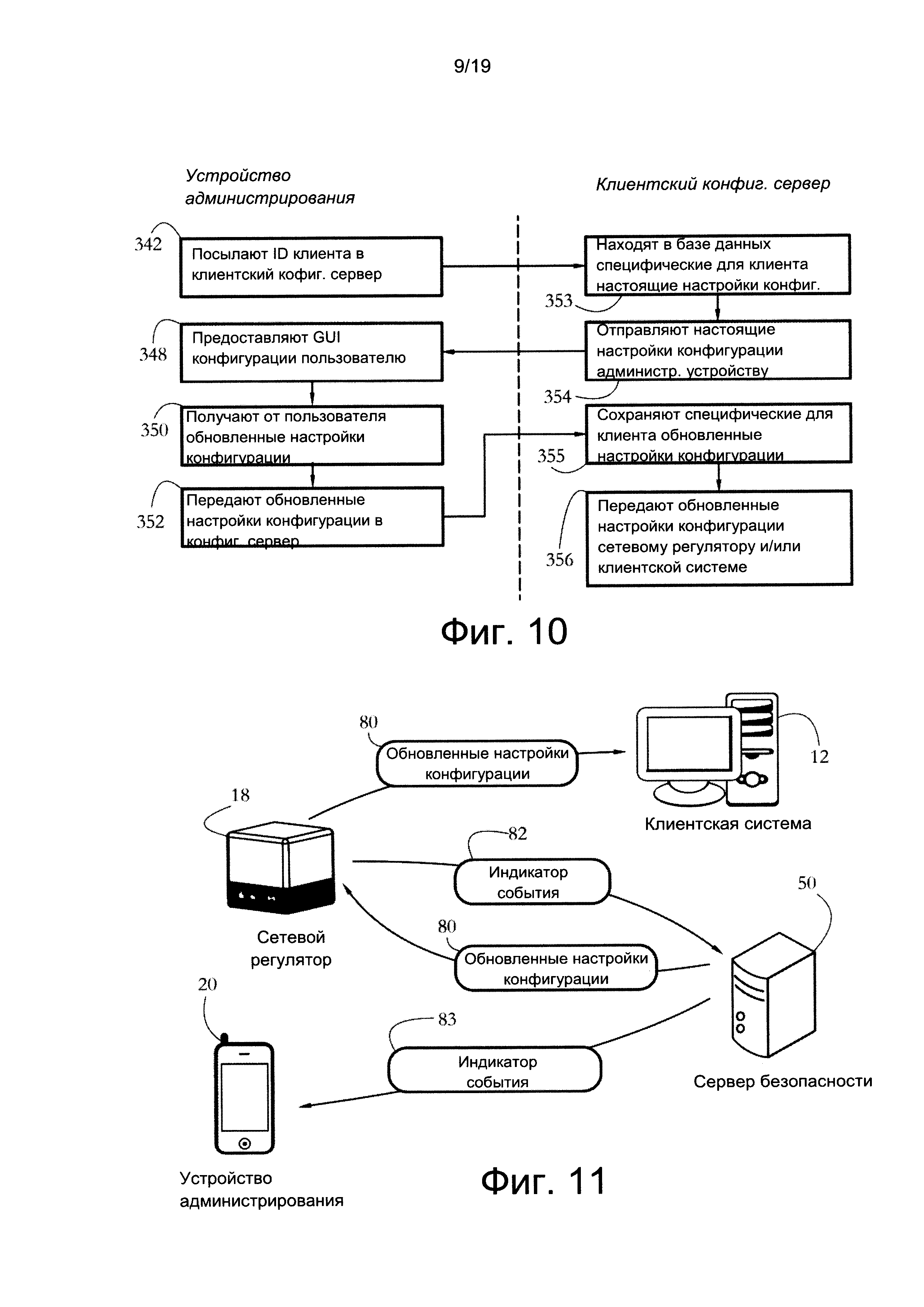

[0021] на фиг. 10 показан пример последовательности этапов, выполняемой устройством администрирования и/или сервером клиентского конфигурирования для конфигурирования клиентской системы, согласно некоторым вариантам осуществления настоящего изобретения;

[0022] на фиг. 11 показан пример обмена данными между клиентской системой, сетевым регулятором, сервером безопасности и устройством администрирования согласно некоторым вариантам осуществления настоящего изобретения, при этом обмен данными осуществляется в качестве части уведомления о событии;

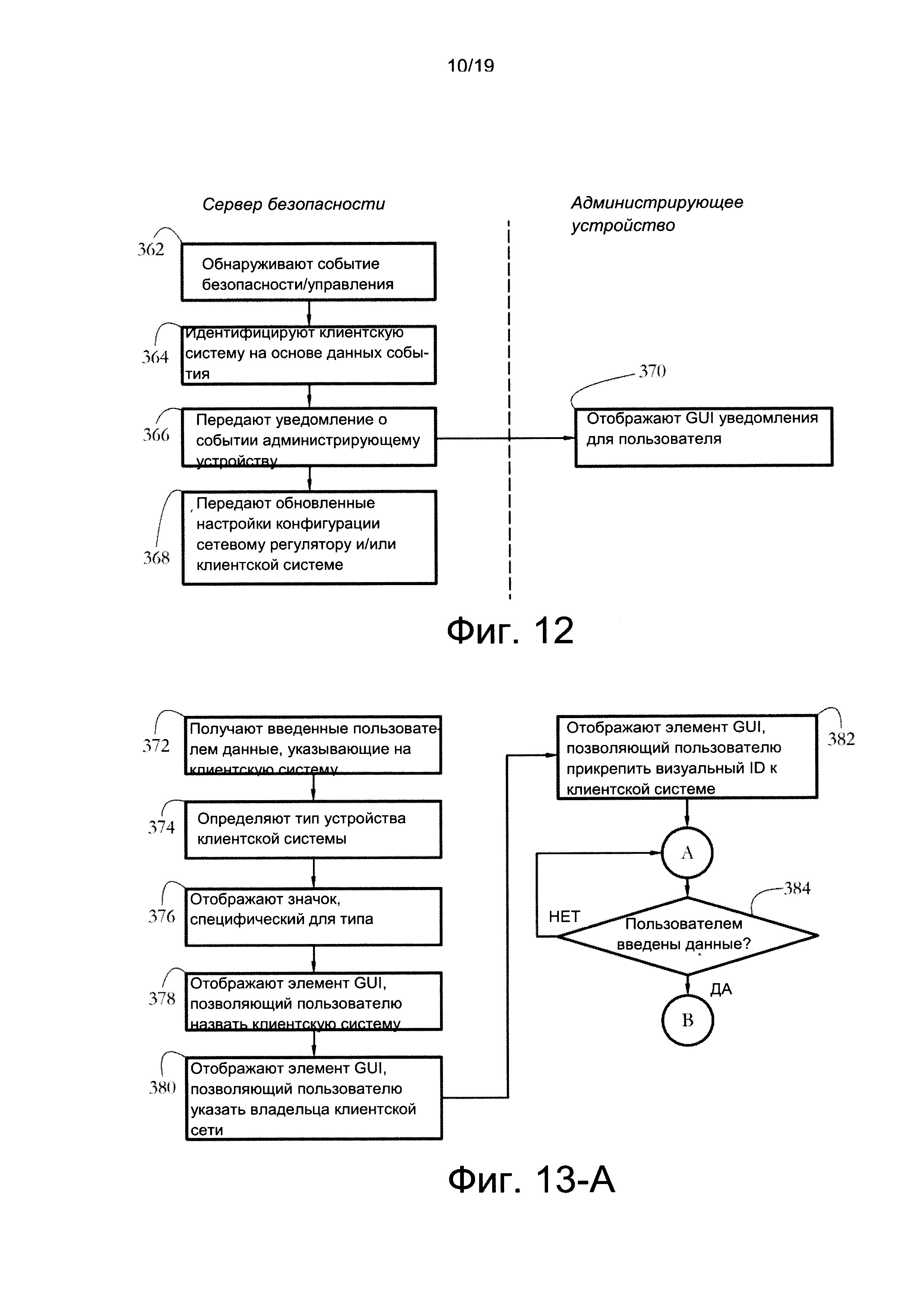

[0023] на фиг. 12 показан пример последовательности этапов, выполняемой устройством администрирования и/или сервером безопасности для уведомления пользователя о возникновении события, касающегося защищенной клиентской системы, согласно некоторым вариантам осуществления настоящего изобретения;

[0024] на фиг. 13-А показан пример последовательности этапов, выполняемой устройством администрирования для обеспечения работы графического пользовательского интерфейса (GUI) клиентского конфигурирования, согласно некоторым вариантам осуществления настоящего изобретения;

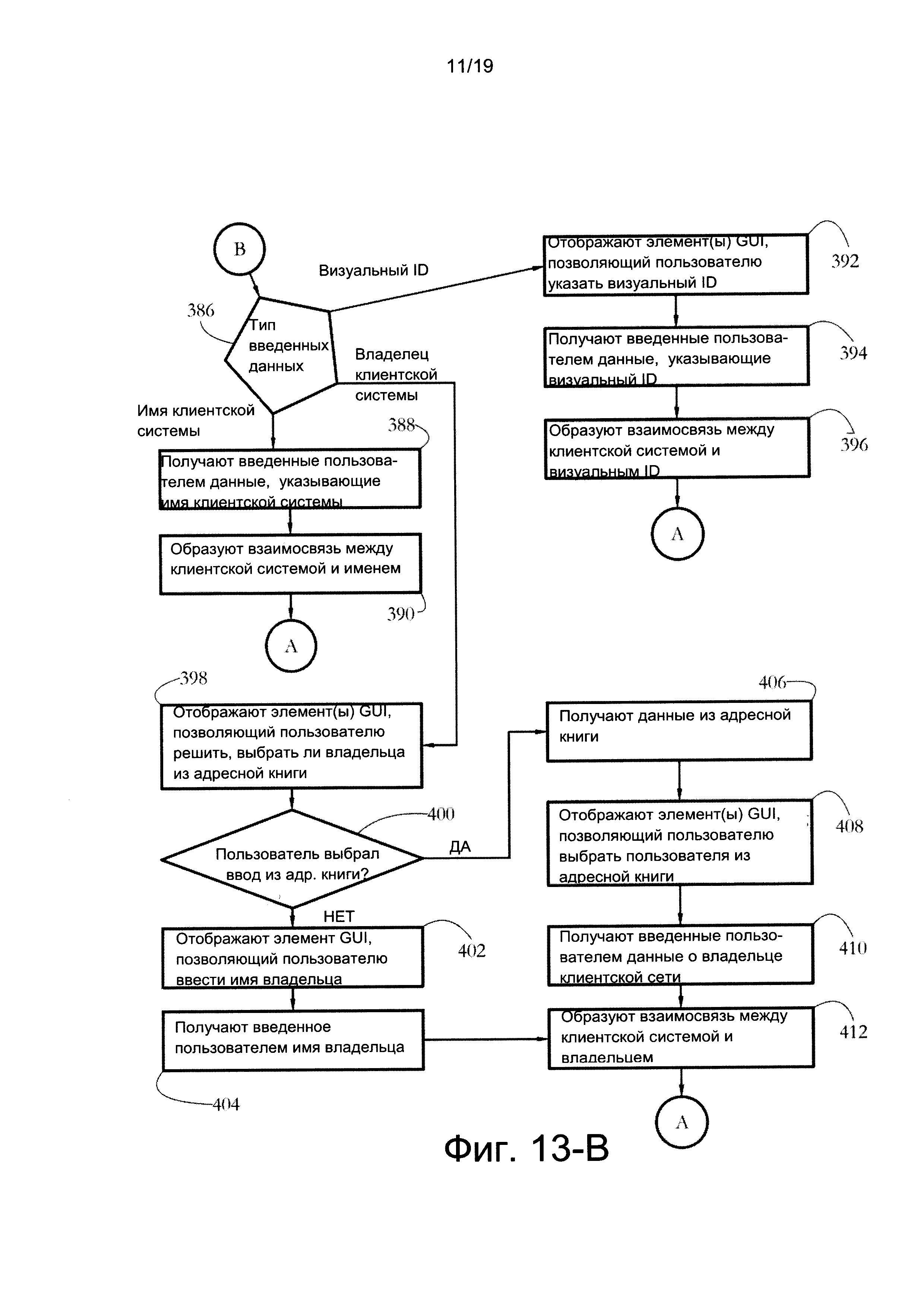

[0025] на фиг. 13-В показаны дополнительный пример этапов, выполняемых устройством администрирования для обеспечения работы GUI клиентского конфигурирования, согласно некоторым вариантам осуществления настоящего изобретения;

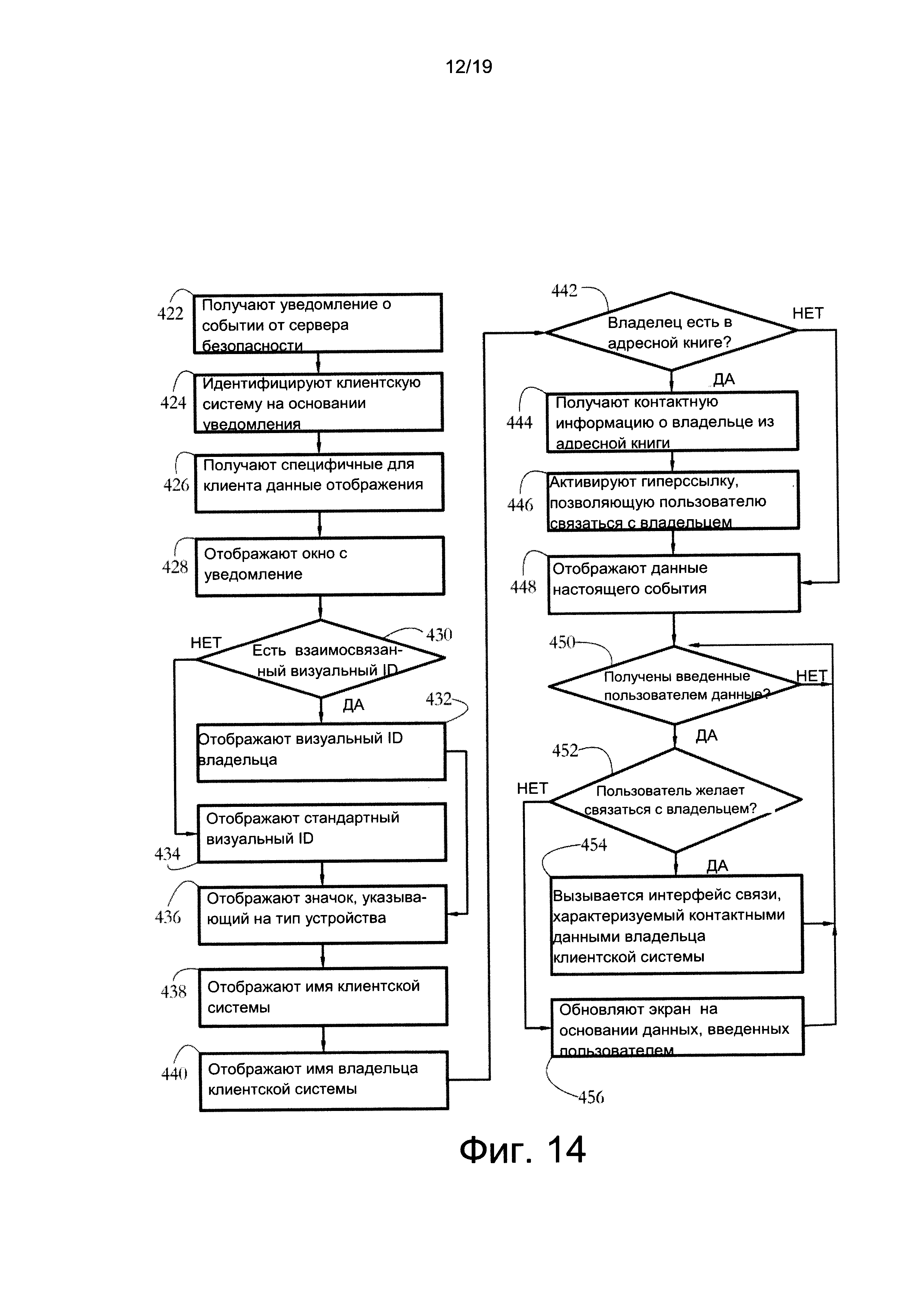

[0026] на фиг. 14 показан пример последовательности этапов, выполняемой устройством администрирования для обеспечения работы GUI уведомления, согласно некоторым вариантам осуществления настоящего изобретения;

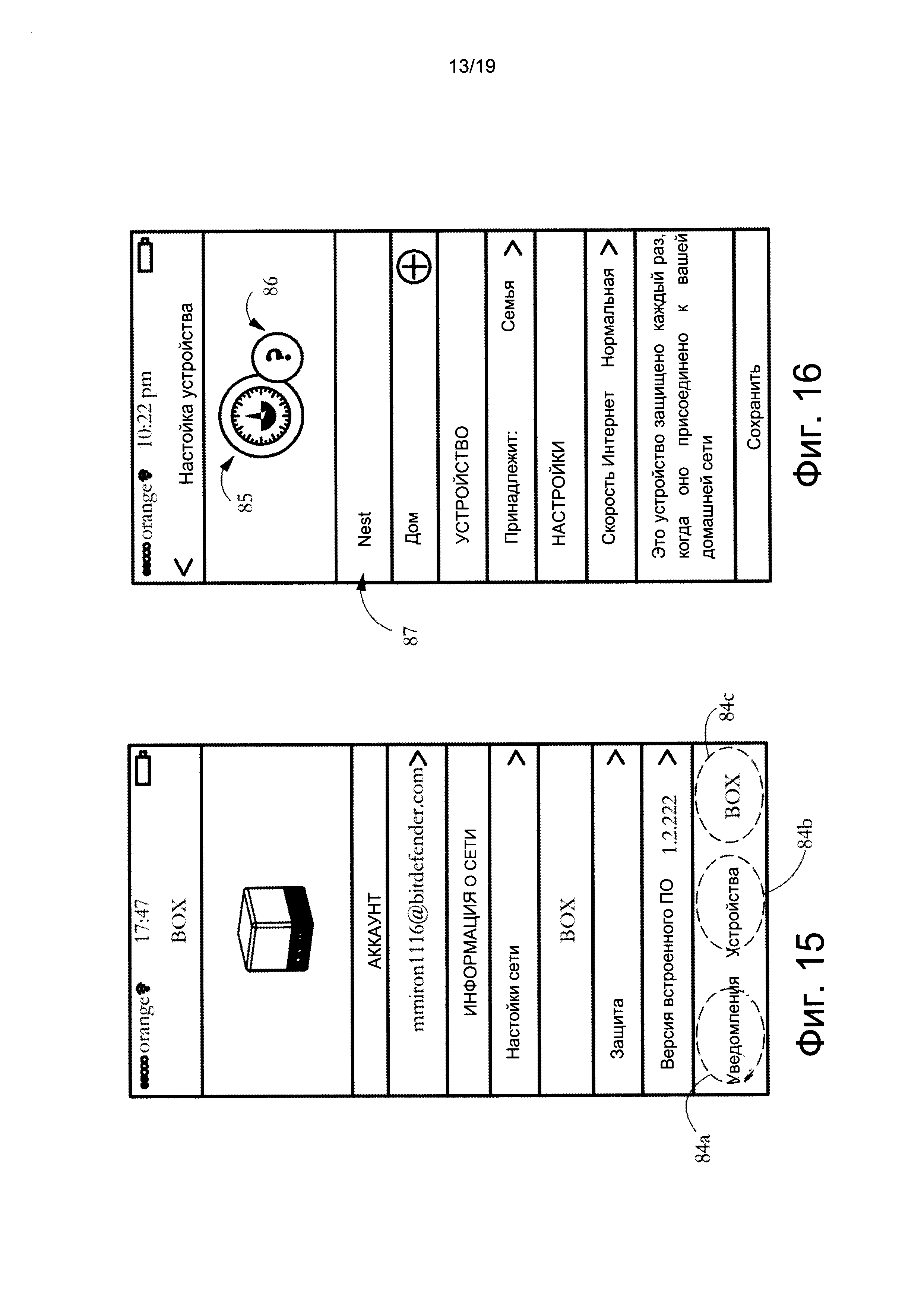

[0027] на фиг. 15 показан пример визуализации управления устройствами, сгенерированной посредством GUI администрирования, исполняемого на устройстве администрирования, согласно некоторым вариантам осуществления настоящего изобретения, при этом на визуализации показаны примерные конфигурируемые параметры сетевого регулятора;

[0028] на фиг. 16 показан другой пример визуализации управления устройствами согласно некоторым вариантам осуществления настоящего изобретения, при этом на визуализации показан пример данных, отображаемых при первоначальной настройке клиентской системы;

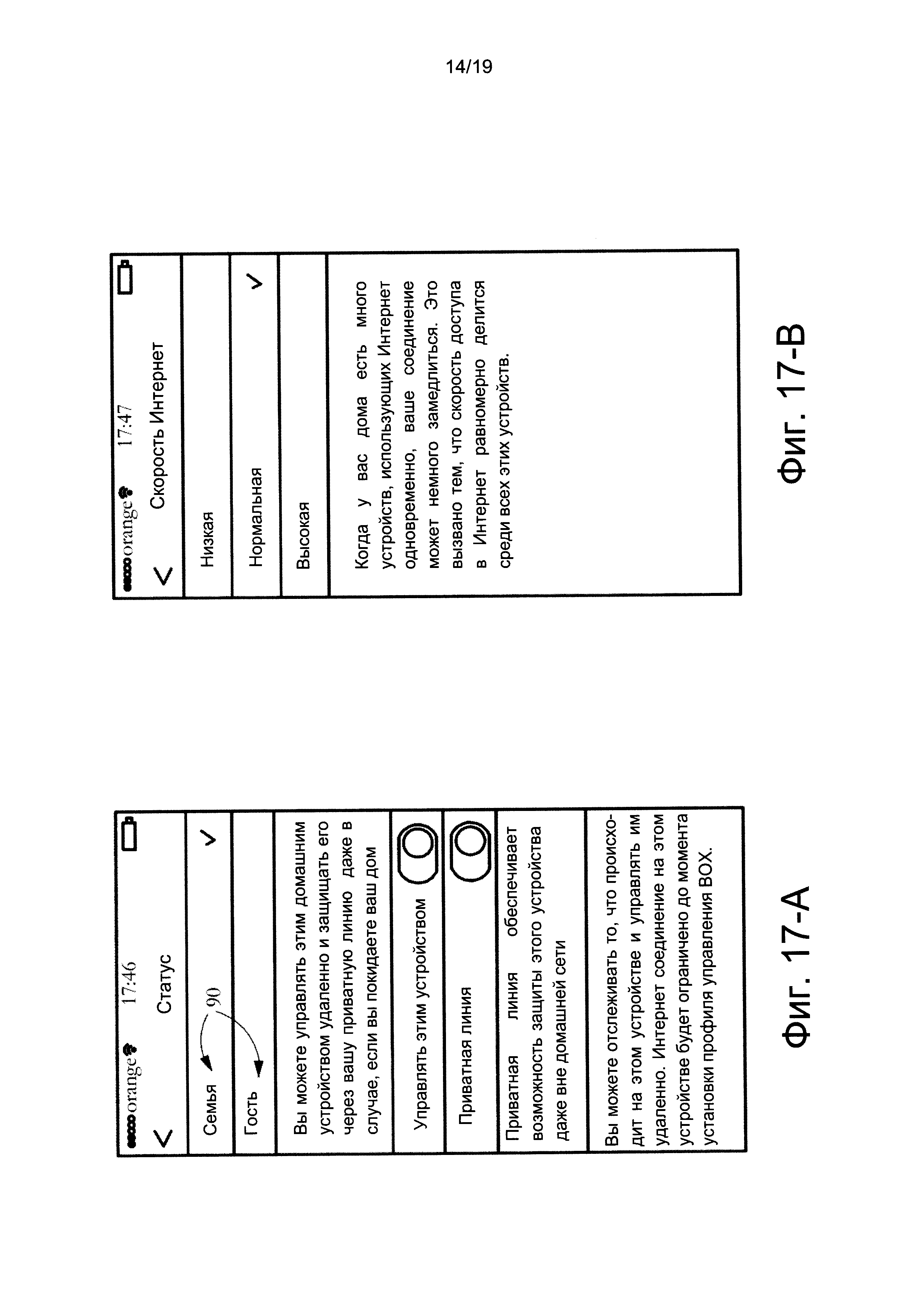

[0029] на фиг. 17-А показано еще один пример визуализации управления устройствами графического интерфейса, причем на визуализации показаны различные опции конфигурирования устройства согласно некоторым вариантам осуществления настоящего изобретения;

[0030] на фиг. 17-В показано еще один пример визуализации управления устройствами, на которой показаны другие опции конфигурирования устройства согласно некоторым вариантам осуществления настоящего изобретения;

[0031] на фиг. 18 показан пример визуализации управления устройствами, позволяющей пользователю связывать владельца с клиентской системой, в настоящий момент подвергающейся конфигурированию, согласно некоторым вариантам осуществления настоящего изобретения;

[0032] на фиг. 19 показан пример визуализации управления устройствами, на которой показано текущее состояние сконфигурированной клиентской системы, согласно некоторым вариантам осуществления настоящего изобретения;

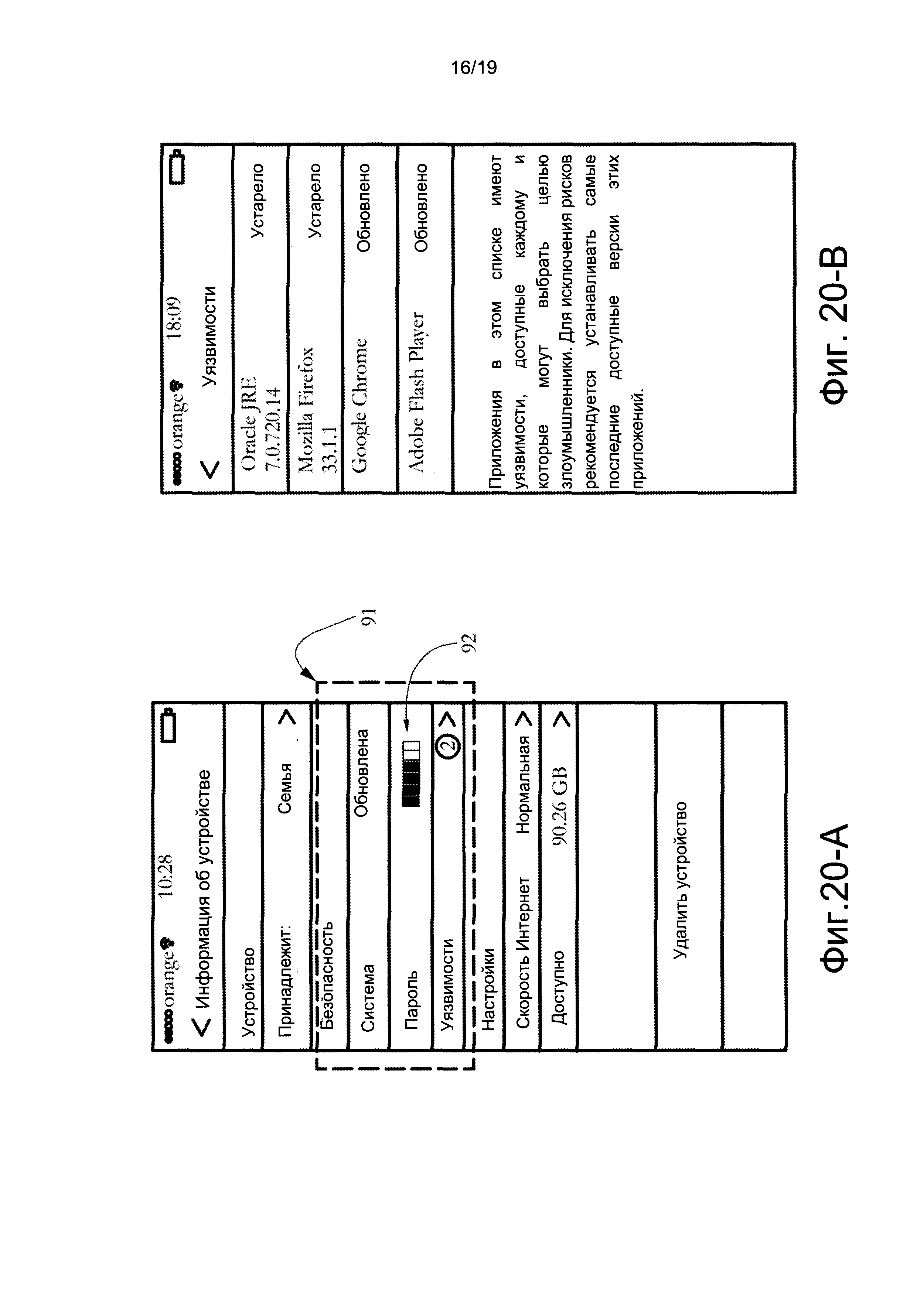

[0033] на фиг. 20-А показан пример визуализации управления устройствами, на которой показана информация об оценке уязвимости защищаемой клиентской системы, согласно некоторым вариантам осуществления настоящего изобретения;

[0034] на фиг. 20-В показан пример визуализации управления устройствами, на которой показана дополнительная информация об уязвимости согласно некоторым вариантам осуществления настоящего изобретения;

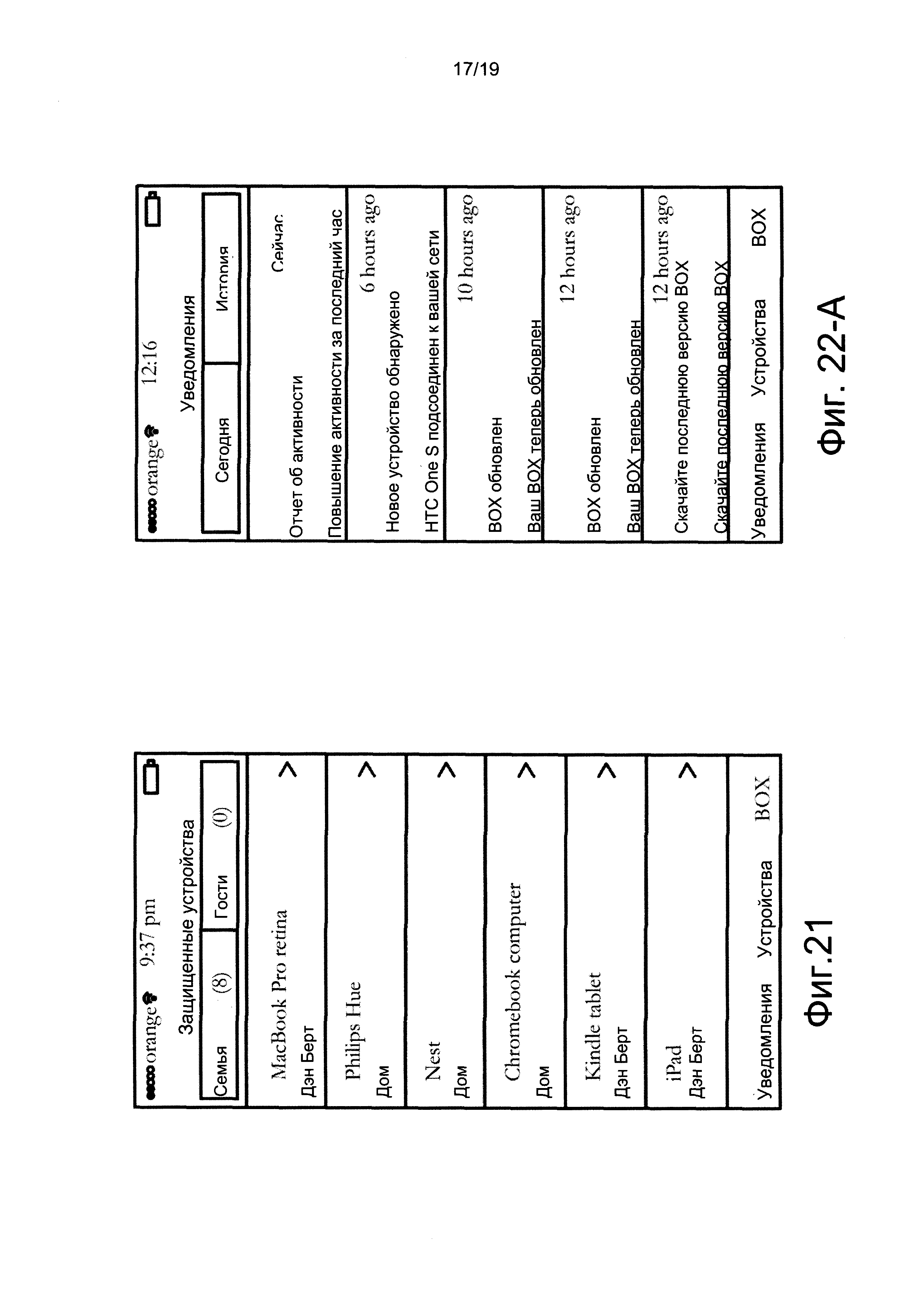

[0035] на фиг. 21 показан еще один пример визуализации управления устройствами, сгенерированной посредством GUI администрирования, при этом на визуализации показан список защищенных устройств согласно некоторым вариантам осуществления настоящего изобретения;

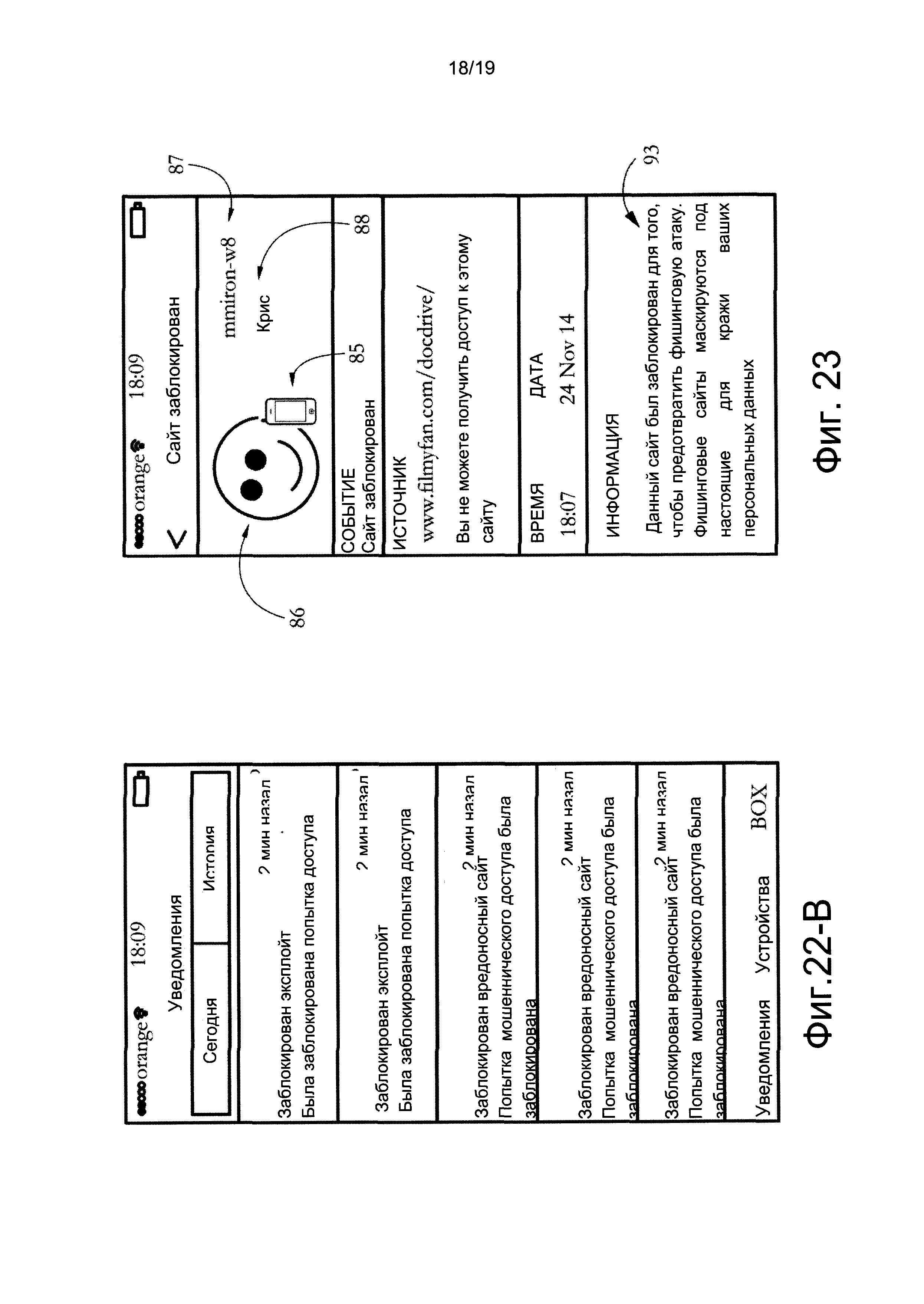

[0036] на фиг. 22-А показан пример визуализации уведомлений, сгенерированной посредством GUI, при этом на визуализации показана первая часть списка уведомлений о событиях, согласно некоторым вариантам осуществления настоящего изобретения;

[0037] на фиг. 22-В показана вторая часть списка уведомлений о событиях согласно некоторым вариантам осуществления настоящего изобретения;

[0038] на фиг. 23 показан пример визуализации уведомлений, на которой показаны детали события безопасности, согласно некоторым вариантам осуществления настоящего изобретения;

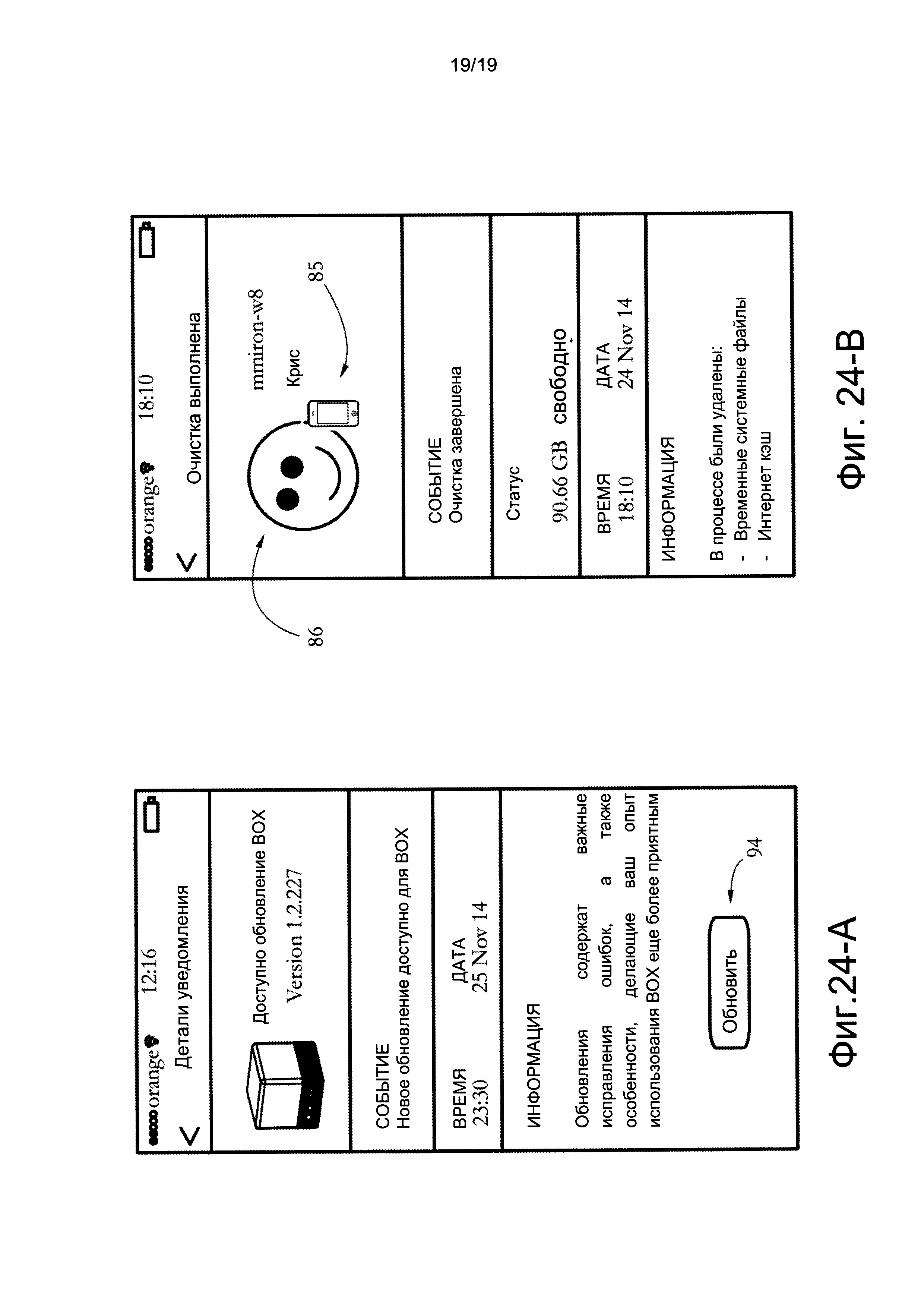

[0039] на фиг. 24-А показан еще один пример визуализации уведомлений, но которой показано событие обслуживания устройства, согласно некоторым вариантам осуществления настоящего изобретения;

[0040] на фиг. 24-В показано еще один пример визуализации уведомлений, сгенерированной посредством GUI администрирования, причем на визуализации показано другое событие в обслуживании устройства, согласно некоторым вариантам осуществления настоящего изобретения.

Осуществление изобретения

[0041] В нижеследующем описании следует понимать, что все упоминаемые соединения между структурами могут представлять собой прямые функциональные соединения или косвенные функциональные соединения промежуточных структур. Набор элементов содержит один или более элементов. Любой упоминаемый элемент следует понимать как по меньшей мере один элемент. Множество элементов включает в себя по меньшей мере два элемента. Если не указано иное, любые описанные этапы способа не обязательно выполняются в конкретном приведенном порядке. Первый элемент (например, данные), полученный из второго элемента, охватывает первый элемент, эквивалентный второму элементу, а также первый элемент, сгенерированный посредством обработки второго элемента и, опционально, другие данные. Определение или решение в соответствии с некоторым параметром включает в себя определение или решение в соответствии с этим параметром и, опционально, согласно другим данным. Если не указано иное, индикатор некоторой величины или некоторых данных может представлять собой саму величину или сами данные, или индикатор, отличный от самой величины или самих данных. Компьютерная безопасность включает в себя защиту пользователей и аппаратного оборудования от непреднамеренного или несанкционированного доступа к данным и/или аппаратному оборудованию, от непреднамеренной или несанкционированной модификации данных и/или аппаратного оборудования, а также от повреждения данных и/или аппаратного оборудования. Компьютерная программа представляет собой последовательность процессорных команд, выполняющих некоторую задачу. Компьютерные программы, описанные применительно к некоторым вариантам осуществления настоящего изобретения, могут представлять собой автономные программные объекты или подобъекты (например, подпрограммами, библиотеками) других компьютерных программ. Два устройства называются связанными с одной и той же локальной сетью или принадлежат ей, если их сетевые адреса принадлежат одной и той же подсети и/или когда они оба имеют один и тот же широковещательный адрес. Туннелем называется виртуальное соединение типа "точка-точка" между двумя объектами, соединенными с коммуникационной сетью. Машиночитаемые носители включают в себя долговременные носители, такие как магнитные, оптические и полупроводниковые запоминающие носители (например, жесткие диски, оптические диски, флэш-память, DRAM), а также линии связи, такие как токопроводящие кабели и волоконно-оптические линии. Согласно некоторым вариантам осуществления настоящее изобретение обеспечивает возможность создания, в частности, компьютерных систем, содержащих аппаратное оборудование (например, один или более микропроцессоров), запрограммированное на выполнение описываемых способов, и машиночитаемых носителей, кодирующие команды для выполнения описанных здесь способов.

[0042] На фиг. 1-А-В показан пример конфигураций 10а-b сети согласно некоторым вариантам осуществления настоящего изобретения, в которых множество клиентских систем 12a-f соединены друг с другом по локальной сети 14 и дополнительно соединены с расширенной сетью 16, например сетью Интернет. Клиентские системы 12a-f могут представлять собой любое электронное устройство, имеющее процессор, запоминающее устройство и коммуникационный интерфейс. Примеры клиентских систем 12a-f включает в себя, среди прочего, персональные компьютеры, ноутбуки, планшетные компьютеры, мобильные телекоммуникационные устройства (например, смартфоны), медиаплееры, телевизоры, игровые консоли, бытовые приборы (например, холодильники, термостаты, интеллектуальные системы отопления и/или освещения), и носимые устройства (например, умные часы, спортивное и фитнес-оборудование). Локальная сеть 14 может содержать локальную вычислительную сеть (LAN). Примеры локальных сетей 14 могут включать в себя, среди прочего, домашнюю сеть и корпоративную сеть.

[0043] Маршрутизатор 19 содержит электронное устройство, обеспечивающее возможность коммуникации между клиентскими системами 12a-f и/или доступа клиентских систем 12a-f к расширенной сети 16. В некоторых вариантах осуществления маршрутизатор 19 выполняет функции шлюза между локальной сетью 14 и расширенной сетью 16, и предоставляет набор сетевых служб для клиентских систем 12a-f. Если не указано иное, термин "сетевые службы" используется в данном документе для обозначения служб, обеспечивающих взаимную коммуникацию клиентских систем 12a-f, а также коммуникацию между клиентскими системами 12a-f и другими объектами. Такие службы могут включать в себя, например, распределение параметров конфигурирования сети (например, сетевых адресов) в клиентских системах 12a-f и маршрутную коммуникацию между задействованными конечными точками. Примеры сетевых служб приводят в исполнение протокол динамического конфигурирования хоста (DHCP).

[0044] На фиг. 1-А-В дополнительно показан сетевой регулятор 18, соединенный с локальной сетью 14. В некоторых вариантах осуществления сетевой регулятор 18 содержит сетевое устройство, сконфигурированное с возможностью выполнять различные службы для клиентских систем 12a-f. К таким службам относятся, в частности, службы компьютерной безопасности (например, средства защиты от вредоносных программ, обнаружение вторжений, средства защиты от шпионских программ и так далее), управление устройствами (например, удаленное конфигурирование клиентских систем 12a-f), службы родительского контроля, службы безопасности связи (например, виртуальная частная сеть - VPN), а также удаленная техническое обеспечение (например, устранение неисправностей устройств и/или сетей).

[0045] В типичном способе использования в соответствии с некоторыми вариантами осуществления настоящего изобретения сетевой регулятор 18 вводят в локальную сеть, уже сконфигурированную и управляемую маршрутизатором 19. В некоторых вариантах осуществления при установке регулятор 18 перенимает сетевые службы, например DHCP, у маршрутизатора 19, и устанавливает себя в положение шлюза между локальной сетью 14 и расширенной сетью 16, чтобы по меньшей мере часть трафика между клиентскими системами 12a-f и расширенной сетью 16 проходила через сетевой регулятор 18 (как показано на фиг. 1-А). Размещение сетевого регулятора 18 в положение шлюза может быть предпочтительным, поскольку в некоторых вариантах осуществления регулятор 18 предоставляет службы компьютерной безопасности путем перенаправления, по меньшей мере, некоторой части трафика (например, запросов HTTP) от клиентских систем 12a-f на защищенный сервер. Наличие регулятора 18 в положении шлюза может упростить перехватывание такого трафика.

[0046] В некоторых вариантах осуществления, как например в показанном на фиг. 1-В примере, маршрутизатор 19 может продолжать работать в качестве шлюза для локальной сети 14 после установки регулятора 18, однако в таких случаях сетевой регулятор 18 предпочтительно располагают между клиентскими системами 12a-f и имеющимся шлюзом (то есть маршрутизатором 19) так, чтобы регулятор 18 относился к той же локальной сети, что и клиентские системы 12a-f. Такое положение является предпочтительным, поскольку в некоторых вариантах осуществления сетевой регулятор 18 сконфигурирован с возможностью взаимодействовать с удаленным сервером для определения типа каждой клиентской системы (например, смартфона или ПК) и, в ответ доставлять зависящий от конкретного устройства вспомогательный агент в некоторые из клиентских систем 12a-f. Конфигурации, в которых регулятор 18 не является членом локальной сети 14 (например, когда регулятор 18 размещен между маршрутизатором 19 и расширенной сетью 16), могут в некоторой степени усложнить обнаружение такого устройства и доставку агента.

[0047] В некоторых вариантах осуществления клиентские системы 12a-f контролируются, управляются и/или конфигурируются удаленно пользователем/администратором с использованием программного обеспечения, исполняемого на устройстве 20 администрирования, соединенном с расширенной сетью 16 (например, сетью Интернет). Примеры устройств 20 администрирования включают в себя, среди прочего, смартфоны и персональные компьютерные системы. Устройство 20 может отображать графический пользовательский интерфейс (GUI), позволяющий пользователю удаленно конфигурировать клиентские системы 12a-f и/или управлять их работой, например, для установки опций конфигурирования и/или для получения уведомлений о связанных с безопасностью событиях, происходящих на соответствующих клиентских системах.

[0048] На фиг. 2-3-4 соответственно показаны примеры аппаратных конфигураций клиентской системы 12, сетевого регулятора 18 и устройства 20 администрирования. Показанные конфигурации неограничивающим образом соответствуют компьютерным системам (фиг. 2-3) и смартфону (фиг. 4). Аппаратные конфигурации других систем (например, планшетных компьютеров) могут отличаться от конфигураций, показанных на фиг. 2-3-4. В некоторых вариантах осуществления каждый из процессоров 22, 122 и 222 содержит физическое устройство (например, микропроцессор, многоядерную интегральную схему на полупроводниковой подложке), сконфигурированное с возможностью исполнять вычислительные и/или логические операции с набором сигналов и/или данных. Блоки 24, 124 и 224 запоминающего устройства могут содержать энергозависимые машиночитаемые носители (например, оперативное запоминающее устройство RAM), на котором хранятся данные/сигналы, к которым обращаются процессоры 22, 122 и 222 или которые генерируются ими, соответственно, в ходе выполнения операций.

[0049] Устройства 26, 226 могут включать в себя, среди прочего, компьютерные клавиатуры, мыши и микрофоны, включая соответствующие аппаратные интерфейсы и/или адаптеры, позволяющие пользователю вводить данные и/или команды в соответствующую систему. Устройства 28, 228 вывода могут включать в себя, среди прочего, устройства отображения, такие как мониторы и динамики, а также аппаратные интерфейсы/адаптеры, такие как графические карты, позволяющие соответствующей системе передавать данные пользователю. В некоторых вариантах осуществления устройства ввода и вывода совместно используют общий элемент аппаратного обеспечения (например, в случае сенсорного экрана). Запоминающие устройства 32, 132 и 232 включают в себя машиночитаемые носители, обеспечивающие возможность долговременного хранения, чтения и записи команд программного обеспечения и/или данных. Примеры устройств хранения включают в себя магнитные и оптические диски, устройства флэш-памяти, а также съемные носители, такие как CD- и/или DVD-диски и дисководы.

[0050] Сетевые адаптеры 34, 134 обеспечивают возможность подключения клиентской системы 12 и сетевого регулятора 18 соответственно к электронной коммуникационной сети, например локальной сети 14, и/или к другим устройствам/компьютерным системам. Коммуникационные устройства 40 (фиг. 4) обеспечивают возможность соединения устройства 20 администрирования с расширенной сетью 16 (например, сетью Интернет) и могут включать в себя телекоммуникационное аппаратное обеспечение (излучатели/приемники электромагнитных волн, антенны и так далее). В зависимости от типа устройства и от конфигурации, устройство 20 администрирования может дополнительно включать в себя устройство 42 геолокации (например, приемник GPS) и набор датчиков 136 (например, датчики движения, оптические датчики и так далее).

[0051] Концентраторы 30, 130, 230 контроллеров представляют собой множество системных, периферийных шин и/или шин набора микросхем и/или все прочие схемы, обеспечивающие возможность коммуникации между процессором каждой соответствующей системы и остальными аппаратными компонентами. В примере клиентской системы 12 (фиг. 2) концентратор 30 может содержать контроллер памяти, контроллер ввода/вывода (I/O) и контроллер прерываний. В зависимости от производителя аппаратного обеспечения некоторые из таких контроллеров могут быть объединены в одну интегральную схему и/или могут быть интегрированы с процессором.

[0052] В некоторых вариантах осуществления сетевой регулятор 18 дополнительно содержит защищенный модуль 38 хранения. Модуль 38 может содержать аппаратное устройство (например, долговременную запоминающую схему), конфигурированное для безопасного хранения конфиденциальной информации. Модуль 38 может быть сконфигурирован так, чтобы программное обеспечение, исполняющееся в сетевом регуляторе, не могло перезаписывать содержимое модуля 38. Для хранения криптографического ключа, однозначно связанного с соответствующим сетевым регулятором, может быть использовано защищенное хранилище, такие ключи известны как ключи подтверждения в некоторых вариантах осуществления. В некоторых вариантах осуществления защищенный модуль 38 хранения также содержит криптографический процессор, сконфигурированный с возможностью генерации криптографических ключей, вычисления хешей и/или выполнения шифрования/дешифрования данных. Примеры защищенных модулей 38 хранения включают в себя микросхемы модуля доверительной платформы (ТРМ), изготовленные различными производителями аппаратного оборудования. В альтернативном варианте осуществления защищенный модуль 36 хранения может быть эмулирован посредством программного обеспечения, например, с использованием технологии ARM TrustZone®.

[0053] В некоторых вариантах осуществления сетевой регулятор 18 содержит идентификационный маркер, который может быть использован для однозначной идентификации соответствующего сетевого регулятора из множества подобных устройств. Каждый идентификационный маркер может быть связан с подпикой или учетной записью службы. В некоторых вариантах осуществления идентификационный маркер хранится в защищенном модуле 38 хранения регулятора 18.

[0054] В некоторых вариантах осуществления сетевой регулятор 18 может взаимодействовать с набором удаленных компьютерных систем для защиты клиентских систем 12a-f от угроз компьютерной безопасности. К таким угрозам относятся, среди прочего, вредоносное программное обеспечение (например, вирусы, троянские программы, шпионские программы), вторжение в сеть несанкционированных третьих лиц, кража данных, наблюдение за трафиком и электронное мошенничество. Примеры удаленных компьютерных систем включают в себя сервер 50 безопасности и сервер 52 конфигурирования клиента, показанные на фиг. 5. Серверы 50 и 52 могут содержать отдельные машины или кластеры из множества соединенных друг с другом компьютерных систем. В некоторых вариантах осуществления сервер 50 безопасности осуществляет операции обнаружения угрозы (например, обнаружение вредоносных программ, предотвращение вторжений и так далее) для обнаружения событий безопасности, относящихся к защищенной клиентской системе, такой как клиентское системе 12a-f с фиг. 1-А-В. Сервер 50 безопасности может быть дополнительно соединен с базой данных событий, содержащей множество записей безопасности, каждая из которых включает в себя данные, указывающие на событие безопасности, а также индикатор связи между соответствующим событием и защищенной клиентской системой 12.

[0055] В некоторых вариантах осуществления сервер 52 конфигурирования взаимодействует с устройством 20 администрирования для конфигурирования настроек управления устройствами и/или безопасности регулятора 18, маршрутизатора 19 и/или защищенной клиентской системы 12. Сервер 52 может быть соединен с возможностью коммуникации с базой 54 данных подписок и с базой 56 данных признаков устройств. База 54 данных о подписке может хранить множество записей о подписке, каждая из которых указывает на набор клиентских систем под управлением устройства, согласно некоторым вариантам осуществления настоящего изобретения. В одном варианте осуществления каждая запись о подписке однозначно связана с отдельным сетевым регулятором 18. В таких вариантах осуществления все клиентские системы 12, конфигурированные и/или обслуживаемые иным образом с использованием соответствующего сетевого регулятора (например, клиентские системы 12a-f, соединенные с локальной сетью 14 с фиг. 1-А), связаны с одной и той же записью о подписке. Каждая запись о подписке может включать в себя индикатор периода подписки и/или набор параметров подписки, описывающих, например, требуемый уровень безопасности или выбор служб, на которые осуществлена подписка. Подписки могут управляться в соответствии с соглашением об уровне услуг (SLA).

[0056] В некоторых вариантах осуществления база 56 данных функций устройств содержит набор записей, указывающих на конфигурируемые характеристики каждой клиентской системы 12 и/или текущие настройки конфигурирования для каждой клиентской системы. База 56 данных может дополнительно содержать исчерпывающий набор записей, используемых для определения типа устройства клиентской системы 12. Такие записи могут включать в себя данные, соответствующие различным типам устройств (например, маршрутизаторы, смартфоны, носимые устройства и так далее), маркам и моделям, от различных производителей, в которых используются различные операционные системы (например, Windows® или Linux®). Пример данных может включать в себя, среди прочего, индикаторы того, использует ли устройство соответствующего типа конкретный сетевой протокол для коммуникации (например, HTTP, Bonjour®), индикатор расположения интерфейса входа в систему, обеспечиваемого соответствующим типом устройства и так далее.

[0057] На фиг. 6-А-В показаны примеры вариантов осуществления настоящего изобретения, в которых сетевой регулятор 18 выполнен с возможностью взаимодействовать с сервером 50 безопасности для защиты клиентских систем 12a-f от угроз компьютерной безопасности, например вредоносных программ, рекламных программ, шпионских программ и вторжения в сеть. В варианте осуществления настоящего изобретения, показанном на фиг. 6-А, сетевой регулятор 18 перемаршрутизирует часть или весь трафик данных (в данном случае показанный в виде сетевого пакета 60) между защищенной клиентской системой 12 и компьютерной системой, внешней по отношению к локальной сети, через сервер 50 безопасности. Такая перемаршрутизация может быть, например, обеспечена посредством установки сетевого регулятора 18 в качестве шлюза между локальной сетью 14 и расширенной сетью 16, и использования регулятора 18 для перехвата сетевого трафика и его активного перенаправления на сервер 50. В вариантах осуществления настоящего изобретения, как показано на фиг. 6-А, обнаружение угрозы обеспечивается сервером 50 безопасности с использованием любого способа, известного в данной области техники (например, посредством анализа сетевых пакетов 60 с целью определения того, содержат ли они вредоносные программы или указывают ли они на вторжение в сеть).

[0058] В некоторых вариантах осуществления, как показано на фиг. 6-В, обнаружение угрозы обеспечивается посредством сетевого регулятора 18. Такое локальное обнаружение может включать в себя, например, фильтрацию содержимого пакета. Регулятор 18 может поддерживать выполнение алгоритмов обнаружения вредоносных программ в активном состоянии посредством загрузки набора параметров 62 фильтра (например, сигнатур, указывающих на наличие вредоносных программ) с сервера 50 безопасности. Некоторые варианты осуществления могут сочетать обнаружение угрозы в регуляторе 18 с обнаружением угрозы на сервере 50 безопасности. В одном таком примере сетевой регулятор 18 может выполнять предварительный анализ трафика данных, используя, например, относительно малозатратные способы. Затем регулятор 18 может отправлять на сервер 50 подозрительные сетевые пакеты для дальнейшего анализа.

[0059] Перемаршрутизация трафика через сервер 50 безопасности (фиг. 6-А) может иметь несколько преимуществ по сравнению с локальным анализом безопасности (фиг. 6-В). Сервер 50 может содержать несколько специализированных высокопроизводительных компьютерных систем и, следовательно, может выполнять интенсивный по вычислениям анализ трафика, например, полную проверку пакетов, намного эффективнее регулятора 18. Установка таких возможностей в сетевом регуляторе 18 позволяет существенно увеличить стоимость, сложность и поверхность атаки регулятора 18. Еще одно преимущество наличия централизованного анализа данных заключается в том, что такие конфигурации устраняют необходимость в распределении обновлений сигнатур, идентифицирующих вредоносные программы, и других данных, используемых при анализе сетевых пакетов, на большое количество распределенных сетевых регуляторов 18. Централизованные системы безопасности, как правило, также лучше оснащены для реагирования на новые обнаруженные угрозы.

[0060] Пример применения таких систем и способов компьютерной безопасности включает в себя блокирование доступа защищенной клиентской системы к вредоносным или мошенническим веб-страницам. В одном таком примере запрос на доступ к удаленному ресурсу (например, запрос HTTP из защищенной клиентской системы) перехватывают и анализируют для определения того, представляет ли доступ к удаленному ресурсу, веб-странице (и так далее) риск компьютерной безопасности. В таком анализе могут использовать любой из известных в данной области техники способов, например, сопоставление адреса соответствующего ресурса с черным списком известных вредоносных или мошеннических вебстраниц, анализ топологии соответствующей веб-страницы и так далее. Анализ может быть осуществлен на сервере 50 безопасности (например, в конфигурации, показанной на фиг. 6-А) или в сетевом регуляторе 18 (например, как показано на фиг. 6-В). Если в результате анализа установлено, что осуществление доступа к удаленному ресурсу не представляет собой угрозу компьютерной безопасности, соответствующей клиентской системе предоставляется доступ к соответствующему удаленному ресурсу. Если доступ считается рискованным, запрашивающая клиентская система может быть заблокирована от осуществления доступа к соответствующему ресурсу. В дополнение к блокированию доступа в некоторые варианты осуществления сервера 50 безопасности отправляют уведомление о некотором событии в устройство 20 администрирования, информируя пользователя/администратора сетевого регулятора 18 о том, что случилось событие безопасности. Уведомление может включать в себя индикатор клиентской системы, задействованной в соответствующем событии, и индикатор типа события (например, доступ к мошенническому веб-сайту).

[0061] На фиг. 7 показана последовательность этапов, выполняемых сетевым регулятором 18, согласно некоторым вариантам осуществления настоящего изобретения. Такая последовательность может быть выполнена, например, при установке сетевого регулятора 18 или когда регулятор 18 впервые вводят в локальную сеть 14. На этапе 300 регулятор 18 автоматически обнаруживает маршрутизатор 19, в данном случае представляющий имеющегося поставщика сетевых служб. В некоторых вариантах осуществления регулятор 18 затем перенимает некоторые сетевые службы у маршрутизатора 19. Такое перенятие может включать в себя отключение или деактивацию иным образом некоторых функциональных возможностей маршрутизатора 19 (например, сервера протокола динамической настройки хостов (DHCP) маршрутизатора 19) и замену маршрутизатора 19 в качестве поставщика, по меньшей мере, части сетевых служб, связанных с локальной сетью 14. В альтернативном варианте осуществления настоящего изобретения перенятие служб может включать в себя предложение альтернативного набора сетевых служб в дополнение к тем, которые управляются маршрутизатором 19, без фактической деактивации последнего. В некоторых вариантах осуществления этап 302 дополнительно содержит установку сетевого регулятора 18 в положении шлюза между локальной сетью 14 и расширенной сетью 16, чтобы по меньшей мере часть сетевого трафика между клиентскими системами 12a-f и расширенной сетью 16 проходила через регулятор 18.

[0062] В последовательности этапов 304-306 сетевой регулятор 18 может автоматически обнаруживать устройства, принадлежащие локальной сети 14 (то есть клиентские системы 12a-f), и распределять специфические для устройства вспомогательные агенты 41 по меньшей мере по некоторым клиентским системам 12a-f. Может быть предусмотрено большое разнообразие вспомогательных агентов с использованием систем и способов, описанных в данном документе. Примеры включают в себя, среди прочего, агенты компьютерной безопасности, агенты родительского контроля и агенты удаленной технической поддержки. На следующем этапе 308 выполняют набор служб компьютерной безопасности для клиентских систем 12a-f.

[0063] На фиг. 8 показан пример набора компонентов программного обеспечения, исполняемых на устройстве 20 администрирования (например, смартфон), согласно некоторым вариантам осуществления настоящего изобретения. Такие компоненты программного обеспечения могут включать в себя операционную систему 63 и набор приложений. Приложения включают в себя приложение 64 администрирования, сконфигурированное так, чтобы позволить пользователю удаленно конфигурировать защиту клиентских систем 12a-f. Конфигурирование защиты систем 12a-f может включать в себя, среди прочего, конфигурирование настроек безопасности, специфических для клиента, конфигурирование параметров сетевого доступа, специфических для клиента (например, скорость соединения и т.д.), и запуск задач обслуживания (например, обновление программного обеспечения, операции очистки диска и т.д.). Приложение 64 администрирования может предоставлять графический пользовательский интерфейс (GUI) 65 администрирования пользователю устройства 20 администрирования. Работа GUI 65 дополнительно иллюстрируется ниже.

[0064] На фиг. 9-10 показан пример обмена данными и последовательности этапов, соответственно, происходящих в виде части удаленного конфигурирования защиты клиентской системы 12. Такой обмен может происходить во время первоначального конфигурирования клиентской системы 12 или при последующих изменениях параметров. Клиентская система 12 может быть сконфигурирована удаленно администратором посредством GUI 65 администрирования на устройстве 20 администрирования. Для этого GUI 65 сконфигурирован с возможностью генерировать визуализацию управления устройствами, отображающую множество конфигурируемых параметров, используемых клиентской системой 12 и/или сетевым регулятором 18 для защиты соответствующей клиентской системы. Кроме того, визуализация управления устройствами позволяет администратору выбирать требуемые значения для таких параметров. В некоторых вариантах осуществления конфигурируемые параметры могут являться специфическими для устройства, например, могут варьироваться между компьютерной системой и смартфоном. Кроме того, конфигурируемые параметры могут отличаться между устройствами, работающими в разных операционных системах (например, Windows®, iOS®, или Android). В некоторых вариантах осуществления сервер 52 хранит базу данных специфичных для устройства параметров конфигурирования (например, базу 56 данных функций устройств, фиг. 5) и базу данных текущих значений параметров для каждой защищенной клиентской системы 12 (например, база 54 данных подписки).

[0065] В некоторых вариантах осуществления устройство 20 получает список текущих значений конфигурируемого параметра и/или параметров (например, текущие настройки 77 конфигурирования на фиг. 9) от сервера 52 конфигурирования. Для выборочного извлечения специфических для клиента значений параметра и/или параметров конфигурирования из баз 54-56 данных, некоторые варианты осуществления сервера 52 используют идентификатор (ID) 78 клиента, полученный от устройства 20 администрирования в качестве параметра поиска. Идентификатор 78 клиента может однозначно идентифицировать каждую защищенную клиентскую систему, а также может включать в себя идентификационный маркер сетевого регулятора 18, управляющего локальной сетью, к которой в настоящий момент подключена соответствующая клиентская система. Идентификатор клиента может быть получен сервером 52 и/или устройством 20 администрирования при обнаружении устройства клиентской системы 12.

[0066] В ответ на внесение администратором изменений параметров конфигурирования в GUI 65 администрирования, набор обновленных настроек 80 конфигурирования отправляют из устройства 20 администрирования на сервер 52, который может переслать обновленные настройки 80 в сетевой регулятор 18 и/или соответствующую клиентскую систему 12. Некоторые из таких настроек могут обеспечивать конфигурирование сетевого регулятора 18 (например, для установки ограничения на скорость соединения и/или объем данных, передаваемых в соответствующую клиентскую систему или из нее). Другие настройки могут обеспечивать непосредственное конфигурирование клиентской системы 12 (например, чтобы запросить обновление программного обеспечения, установить термостат на новое значение температуры и так далее).

[0067] В некоторых вариантах осуществления агент управления клиентом, исполняемый в клиентской системе 12, может выполнять оценку безопасности клиентской системы 12, и может отправлять данные оценки на сервер 52 конфигурирования клиента или сервер 50 безопасности. Сервер (серверы) может затем пересылать оценку 81 безопасности клиента в устройство 20 администрирования для отображения администратору. Пример оценки 81 безопасности может включать в себя, среди прочего, индикатор того, обновлен ли конкретный объект программного обеспечения, исполняющийся в клиентской системе 12, и индикатор качества пароля, используемого для защиты клиентской системы 12.

[0068] В некоторых вариантах осуществления GUI 65 может дополнительно генерировать визуализацию уведомлений, отображающую набор уведомлений, причем каждое такое уведомление сообщает администратору о факте возникновения и деталях события. Событие может быть событием безопасности (например, блокированная попытка фишинга), событие управления устройством (например, обновление программного обеспечения, постановка на охрану или снятие с охраны системы домашней безопасности) и так далее. На фиг. 11 показан пример обмена данными, происходящий во время уведомления о событии. В некоторых вариантах осуществления событие обнаруживается либо сервером 50 безопасности, либо сетевым регулятором 18. При обнаружении в сетевом регуляторе 18 события, регулятор 18 может передать индикатор 82 события на сервер 50 безопасности. Сервер 50 может дополнительно формулировать и передавать уведомление 83 о событии устройству 20 администрирования для отображения администратору. В некоторых вариантах осуществления уведомление 83 передается устройству 20 с использованием протокола с принудительной отсылкой. В ответ на это событие сервер 50 безопасности и/или устройство 20 администрирования могут управлять изменениями параметров конфигурирования, используемых клиентской системой 12 и/или сетевым регулятором 18, для защиты клиентской системы 12. В одном таком примере, когда сервер 50 определяет, что клиентская система 12 содержит вредоносные программы, он может поручить сетевому регулятору 18 ограничить доступ соответствующей клиентской системы к сетям 14 и/или 16. Такие изменения конфигурации могут передаваться как обновленные настройки 80 конфигурирования. На фиг. 12 показан пример последовательности этапов, выполняемых сервером 50 безопасности и/или устройством 20 администрирования для уведомления о событии.

[0069] На фиг. 13-А-В показан пример последовательности этапов, выполняемых приложением 64 администрирования согласно некоторым вариантам осуществления настоящего изобретения. Приложение 64 обеспечивает GUI 65, который позволяет администратору удаленно управлять клиентской системой 12 и/или конфигурировать защиту клиентской системы 12. В визуализации управления устройствами, некоторые варианты осуществления GUI 65 позволяют администратору связывать имя устройства, визуальный идентификатор и владельца с каждой из защищенных клиентских систем. Примеры визуальных идентификаторов включают в себя, среди прочего, фотографию владельца, значок (например, эмблему, аватар) владельца, фотографию соответствующей клиентской системы, или произвольное изображение, обозначающее владельца и/или для соответствующую клиентскую систему. GUI может впоследствии представлять соответствующую клиентскую систему с использованием соответствующего имени, визуального идентификатора и так далее.

[0070] Такие взаимосвязи между защищенной клиентской системой и визуальным идентификатором/значком могут упростить администрирование устройствами, в частности, когда администратор не обладает особой квалификацией в системном или сетевом администрировании или компьютерной безопасности. В частности, в некоторых вариантах осуществления администратор может связывать каждую защищенную клиентскую систему с данными адресной книги. Когда устройством 20 администрирования является смартфоном, такие ассоциации обеспечивают быстрый и удобный механизм связи с владельцем защищенной системы, например, для сообщения о возникновении события безопасности или для запрашивания события безопасности, затрагивающего соответствующую клиентскую систему.

[0071] На фиг. 14 показан пример последовательности этапов, выполняемых приложением 64 администрирования для отображения уведомления о событии внутри GUI 65, в соответствии с некоторыми вариантами осуществления настоящего изобретения. Отображение уведомления может включать в себя отображение имени устройства и имени владельца соответствующей клиентской системы, и отображение визуального идентификатора (значка), связанного с владельцем. Кроме того, в некоторых вариантах осуществления имя и/или значок владельца могут быть связаны посредством гиперссылок с коммуникационным интерфейсом устройства 20 (например, интерфейсом телефонных вызовов, интерфейсом электронной почты, интерфейсом передачи сообщений и так далее). Когда администратор активирует (например, с помощью клика или касания) соответствующую гиперссылку, может быть вызван соответствующий коммуникационный интерфейс, характеризуемый контактными данными владельца клиентской системы, указанной текущим уведомлением.

[0072] На фиг. 15 показан снимок экрана с визуализацией управления устройствами, сгенерированной посредством GUI 65, в соответствии с некоторыми вариантами осуществления настоящего изобретения. На фиг. 15 показан пример визуализации информации, относящейся к сетевому регулятору 18. GUI 65 может отображать меню верхнего уровня, содержащее кнопки 84а-с, которые задействуют GUI уведомления, GUI статуса/конфигурации устройства и GUI информации службы/подписки соответственно.

[0073] На фиг. 16 показан другой пример снимка экрана с визуализацией управления устройствами, причем на этом снимке экрана показана первоначальная конфигурация (установка) защищенной клиентской системы - в данном случае термостата. Показанный пример визуализации управления устройствами отображает значок 85 устройства, указывающий на соответствующую клиентскую систему, значок 86 владельца, связанный с владельцем, и имя 87 устройства соответствующей клиентской системы. На фиг. 17-А-В показаны экраны конфигурирования устройства, доступные через интерфейс, показанный на фиг. 16. Интерфейс, показанный на фиг. 17-А, позволяет администратору назначать текущую клиентскую систему предварительно определенной группе 90 устройств (например, семья/гость). В некоторых вариантах осуществления члены каждой из групп 90 устройств имеют значения параметров конфигурирования, специфические для группы. Например, в некоторых вариантах осуществления для членов группы "гости" GUI 65 не позволяет конфигурировать параметры управления устройствами. В примере на фиг. 17-А, для членов группы "семья" GUI 65 предлагает администратору выбрать, следует ли активировать управление устройствами для текущей клиентской системы или нет. На фиг. 17-В показан интерфейс, позволяющий администратору выбирать скорость сетевого соединения для текущей клиентской системы из набора доступных опций.

[0074] На фиг. 18 показан пример снимка экрана с визуализацией управления устройствами, иллюстрирующий способ, в котором GUI 65 позволяет администратору связывать текущую клиентскую систему с владельцем и/или с визуальным идентификатором/значком. В некоторых вариантах осуществления GUI 65 позволяет администратору выбирать владельца из списка контактов (например, адресной книги).

[0075] На фиг. 19 показан пример снимка экрана с визуализацией управления устройствами, иллюстрирующий способ отображения информации о защищенной клиентской системе. Доступная информация может быть сгруппирована, среди прочего, по разделам, таким как "Устройство", "Безопасность" и "Производительность". GUI 65 может визуально представлять соответствующую клиентскую систему, используя специфический для устройства значок 85 (здесь указывающий на персональный компьютер), имя 87 устройства, имя 88 владельца и визуальный идентификатор 86, связанный с владельцем. Пример визуализации с фиг. 19 может дополнительно отражать индикатор 89 местоположения, указывающий, соединена ли в настоящий момент соответствующая клиентская система со своей домашней сетью (например, локальной сетью 14, защищенной сетевым регулятором 18) или она находится вне досягаемости сети 14. Когда соответствующая клиентская система в настоящий момент не соединена со своей домашней сетью, некоторые варианты осуществления индикатора 89 местоположения могут дополнительно показывать, защищена ли в настоящий момент соответствующая клиентская система с использованием VPN.

[0076] На фиг. 20-А-В показаны примеры снимков экрана с визуализацией управления устройствами, сгенерированной посредством GUI 65, на которой показана дополнительная информация и/или параметры конфигурирования и текущие значения, установленные для текущей клиентской системы. В некоторых вариантах осуществления на визуализации управления устройствами может быть отображена группа показателей 91 оценки уязвимости, определенных для текущей клиентской системы. Данные об уязвимости могут быть определены посредством агента управления, исполняемого в клиентской системе 12, и передаваться на сервер 52 конфигурирования клиента (например, элемент 81 на фиг. 9). Индикаторы 91 оценки уязвимости могут включать в себя индикатор 92 качества пароля и список уязвимостей системы, дополнительно показанные на фиг. 20-В.

[0077] На фиг. 21 показан пример снимка экрана с визуализацией управления устройствами GUI 65, где отображен список защищенных клиентских систем. Каждая такая клиентская система может быть представлена посредством значка устройства, имени устройства, имени владельца и значка владельца, связанных с владельцем соответствующей клиентской системы.

[0078] На фиг. 22-А-В показаны примеры снимков экрана с визуализацией уведомлений, сгенерированной посредством GUI 65, в соответствии с некоторыми вариантами осуществления настоящего изобретения. Показанная визуализация уведомлений отображает список уведомлений о событиях. В некоторых вариантах осуществления уведомления о событиях представлены с использованием значка устройства, имени устройства, имени владельца и значка владельца, связанных с соответствующим клиентом.

[0079] В некоторых вариантах осуществления доступ к более подробной информации о каждом из уведомлений о событии может быть осуществлен посредством клика (или касания) на элемент GUI, например, на значок или область экрана, содержащую соответствующее уведомление. Снимок экрана с визуализацией уведомления, отображающего такие детали, показан на фиг. 23. Детали, отображаемые в отношении выбранного уведомления, могут включать в себя индикатор типа или категории события (например, "Веб-сайт заблокирован") и метку времени. В некоторых вариантах осуществления используется текстовое определение 93 для описания соответствующего типа/категории события. Текстовое определение 93 может быть сформулировано таким образом, чтобы дать администратору представление о соответствующем событии и его срочности, важности и потенциальных последствиях. Включение такой информации в уведомление может позволить лицу, которое не обладает особой квалификацией в области управления сетью и компьютерной безопасности, использовать приложение 64 администрирования для удаленного управления клиентскими системами 12a-f и/или сетевым регулятором 18.

[0080] На фиг. 24-А-В оказан пример визуализации уведомления, отображаемой в отношении событий обслуживания устройства (например, соответственно, уведомление об обновлении программного обеспечения и уведомление об очистке диска). Некоторые варианты осуществления настоящего изобретения отображают такие уведомления об обслуживании наряду с уведомлениями безопасности (как показано, например, на фиг. 22-А-В), что позволяет администратору управлять безопасностью и функциональными возможностями устройства из единого унифицированного интерфейса.

[0081] В некоторых вариантах осуществления визуализация управления устройствами и визуализация уведомления, сгенерированные посредством GUI 65, используют различные подходы к визуальной передачи информации. Например, каждая визуализация может выбирать выделение другого визуального элемента, такого как значок. Выделение визуального элемента означает в этом случае намеренное изображение соответствующего элемента так, чтобы выделить соответствующий элемент относительно других визуальных элементов на экране. Выделение визуального элемента может быть достигнуто различными способами. Например, чтобы выделить значок, значок может быть масштабирован, чтобы он занимал большую область дисплея, чем другие визуальные элементы. Выделенные элементы могут быть визуализированы в более ярких или насыщенных цветах, чем другие элементы. Чтобы выделить фрагмент текста (например, имя), соответствующий текст может быть визуализирован полужирным шрифтом или большим размером шрифта и так далее.

[0082] В некоторых вариантах осуществления визуализации управления устройствами значок устройства может быть выделен относительно значка владельца. И наоборот, в визуализации уведомления значок владельца может быть выделен по отношению к значку устройства. Пример такого выборочного, специфичного для визуализации выделения показан на фиг. 19 и фиг. 23. Такой способ подачи информации может быть в большей степени интуитивным и более ориентированным на человека, чем другие способы, и может в большей степени подходить нетехническим пользователям.

[0083] Описанные примеры систем и способов позволяют защитить множество клиентских систем от угроз компьютерной безопасности, таких как вредоносные программы и сетевое вторжение. Помимо защиты обычных компьютерных систем, описанные системы и способы в частности подходят для защиты неоднородной экосистемы интеллектуальных устройств, соединенных с Интернетом, таких как устройства, широко известные в массовой культуре как Интернет вещей (IoT). Примеры таких устройств включают в себя, среди прочего, носимые устройства (например, умные часы, браслеты для фитнеса, интерактивные украшения), бытовые развлекательные устройства (телевизоры, медиаплееры, игровые консоли), бытовые приборы (холодильники, термостаты, интеллектуальные осветительные системы, системы домашней безопасности). Некоторые варианты осуществления позволяют, например, защитить все электронные устройства в доме, используя унифицированное интегрированное решение.

[0084] Некоторые варианты осуществления включают в себя сетевой регулятор, сконфигурированный с возможностью устанавливать и управлять локальной сетью, которая соединяет множество защищенных клиентских систем. Сетевой регулятор может установить себя в положение шлюза между локальной сетью и расширенной сетью, такой как Интернет. В некоторых вариантах осуществления настоящего изобретения защита достигается за счет выполнения сетевым регулятором перемаршрутизации по меньшей мере части трафика данных, которым обмениваются защищенная клиентская система и объект вне локальной сети, через удаленный сервер безопасности. Затем трафик может быть просканирован на наличие вредоносных программ, при этом может быть заблокирован доступ к опасным ресурсам (например, вредоносным или мошенническим сайтам).

[0085] В некоторых вариантах осуществления настоящего изобретения сетевой регулятор однозначно связан с некоторой подпиской на службу, что обеспечивает возможность унифицированного управления безопасностью и другими аспектами для всех защищенных клиентских систем, например, для всех интеллектуальных устройств внутри дома. Таким образом, событие безопасности, такое как попытка защищенной клиентской системы осуществить доступ к мошенническому веб-сайту, может быть автоматически связано с учетной записью подписки и сообщено контактному лицу/администратору соответствующей учетной записи. Сообщение о событиях безопасности может включать в себя отправку уведомления устройству администрирования (например, мобильному телефону) администратора. В некоторых вариантах осуществления такие уведомления централизуются посредством сервера безопасности и группируются для каждого пользователя и/или для каждого устройства. Графический пользовательский интерфейс (GUI), исполняющийся на устройстве администрирования, может отображать информацию о каждом событии безопасности, статистических данных и так далее. Таким образом, некоторые варианты осуществления настоящего изобретения обеспечивают централизованное решение для управления компьютерной безопасностью для большого числа абонентов/учетных записей, причем каждая такая учетная запись связана с ее собственной неоднородной группой устройств.

[0086] Помимо обеспечения защиты клиентских систем, соединенных с локальной сетью, некоторые варианты осуществления обеспечивают унифицированное решение для автоматического конфигурирования, устранения неисправностей/технической помощи и удаленного управления защищенными клиентскими системами. В некоторых вариантах осуществления вспомогательный агент устанавливают на каждом защищенном устройстве, причем этот вспомогательный агент взаимодействует с удаленными серверами для получения данных конфигурации и/или исполняемого кода. Пользователь/администратор клиентской системы может удаленно управлять соответствующим устройством через пользовательский интерфейс, отображаемый на устройстве администрирования (например, мобильном телефоне). Такое управление может включать в себя, например, настройку рабочих параметров (требуемая температура в доме, настройка родительского контроля и так далее), использование обновлений программного обеспечения и устранение неисправностей.

[0087] Некоторые варианты осуществления настоящего изобретения специально нацелены на простоту использования без необходимости в специальных знаниях компьютерной инженерии или администрирования сети. Например, во время установки сетевой регулятор может автоматически перенимать некоторые сетевые службы от имеющегося маршрутизатора с тем, чтобы стать стандартным поставщиком доступа в Интернет для локальной сети.

[0088] Специалисту в данной области техники понятно, что вышеприведенные варианты осуществления изобретения могут быть изменены различными способами без отхода от объема изобретения. Соответственно, объем изобретения должен определяться нижеследующей формулой изобретения и ее законными эквивалентами.