Результат интеллектуальной деятельности: СПОСОБ И УСТРОЙСТВО ДЛЯ АУТЕНТИФИКАЦИИ БЕСПРОВОДНЫХ УСТРОЙСТВ

Вид РИД

Изобретение

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

[0001] Настоящее изобретение относится к области управления беспроводной сетью и, в частности, к способу и системе для аутентификации беспроводных устройств, таких как устройства согласующиеся с IEEE 802.11.

УРОВЕНЬ ТЕХНИКИ

[0002] Чтобы беспроводные устройства получали полный доступ к сети беспроводной связи, согласующейся с IEEE 802.11, они должны сначала аутентифицироваться и ассоциироваться с сетью. Аутентификация требует, чтобы беспроводное устройство установило свою идентичность, тогда как ассоциация с сетью соответствует регистрации беспроводного устройства на сетевой точке доступа для обеспечения надлежащей доставки данных. Дополнительно, для установления более безопасного доступа к сети, беспроводные устройства иногда проходят дополнительную аутентификацию посредством алгоритма надежно защищенного сетевого соединения (Robust Security Network Association (RSNA).

[0003] Однако, современные процедуры аутентификации и ассоциации, в частности, для устройств направленной передачи со скоростью несколько гигабит в секунду (Directional Multigigabit (DMG) и усовершенствованной направленной передачи со скоростью несколько гигабит в секунду (Enhanced Directional Multigigabit), могут занимать много времени. Множественные сообщения взаимного опознавания, образующую строгую временную последовательность, могут вносить значительную задержку, которая может оказывать негативное влияние на некоторые приложения. Например, в документе IEEE 802.11-2015/0625r1 под названием ʺIEEE 802.11 TGay Use Casesʺ, опубликованном в мае 2015 г. и доступном по адресу https://mentor.ieee.org, рассмотрено несколько вариантов использования для будущих применений сети IEEE 802.11, некоторые из которых требуют, чтобы беспроводные устройства для осуществления доступа к сети имели очень малую задержку. Один такой вариант использования соответствует связи сверхмалой дальности (USR), в которой пользователи в беспроводном режиме загружают большие объемы данных менее чем за 1 секунду на расстоянии менее 10 см. В этом варианте использования время установления линии связи должно составлять менее 100 мс. Таким образом, современный подход к ассоциации и аутентификации в сетях IEEE 802.11 и, в частности, для устройств DMG и усовершенствованной DMG, могут не соответствовать некоторым современным и будущим вариантам использования.

[0004] Различные кадры управления IEEE 802.11 включают в себя секцию, которая содержит один или множество сцепленных информационных элементов. Выбранные типы информационных элементов могут быть внедрены в данный кадр управления. Существующие типы информационных элементов включают в себя те, которые можно использовать для передачи идентификатора набора услуг (SSID), поддерживаемые скорости передачи данных, наборы параметров для конфигурирования связи, например, набор параметров скачкообразной перестройки частоты, набор параметров прямой последовательности, набор параметров бессостязательного режима, карту указания трафика, набор параметров набора услуг на независимой основе и текст вызова, а также информационные элементы, связанные с поставщиком. Стандарт IEEE 802.11 допускает расширение для включения дополнительных типов пока не заданных информационных элементов.

[0005] Таким образом, требуются способ и устройство аутентификации беспроводных устройств, которые ослабляют одно или более ограничений уровня техники, например, ограничения по времени вследствие латентности процедур аутентификации.

[0006] Эта предварительная информация обеспечена для представления информации, которая, по мнению заявителя, может иметь отношение к настоящему изобретению. Не следует допускать или рассматривать, что любая предыдущая информация образует уровень техники в отличие от настоящего изобретения.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0007] Задачей вариантов осуществления настоящего изобретения является обеспечение способа и устройства аутентификации беспроводных устройств, например, устройств DMG, согласующихся с существующим стандартом IEEE 802.11ad, и/или устройств усовершенствованной DMG, согласующихся со стандартом IEEE 802.11ay, разрабатываемым в настоящее время на основе DMG.

[0008] В соответствии с вариантами осуществления настоящего изобретения, предусмотрен способ аутентификации, содержащий: включение одного или более информационных элементов аутентификации в один или более соответствующих кадров, передаваемых между первым устройством и вторым устройством беспроводной сети, причем один или более информационных элементов аутентификации включают в себя данные для использования в процедуре аутентификации для установления того, что оба из первого устройства и второго устройства обладают общим криптографическим ключом.

[0009] В соответствии с вариантами осуществления настоящего изобретения, предусмотрено первое устройство, содержащее процессор, подключенный к беспроводному сетевому интерфейсу и выполненный с возможностью: включения одного или более информационных элементов аутентификации в один или более соответствующих кадров, передаваемых от первого устройства на второе устройство через беспроводную сеть, причем один или более информационных элементов аутентификации включают в себя данные для использования в процедуре аутентификации для установления, что оба из первого устройства и второго устройства обладают общим криптографическим ключом Устройство может быть станцией или точкой доступа. Информационные элементы аутентификации могут быть частью аутентификационной процедуры взаимного опознавания.

[0010] В соответствии с вариантами осуществления настоящего изобретения, предусмотрен способ аутентификации, содержащий: генерирование информационного элемента аутентификации, содержащего данные для использования в процедуре аутентификации для установления, что оба из первого устройства и второго устройства обладают общим криптографическим ключом, причем данные, включающие в себя один или более из: идентификатора ключа, указывающего, какой ключ из множества предварительно предоставленных для совместного использования (предварительно обобществленных) ключей подлежит использованию в процедуре аутентификации; случайного кода для использования в процедуре аутентификации; и значения проверки целостности сообщения для использования в процедуре аутентификации; и включения информационного элемента аутентификации в кадре, подлежащем передаче от первого устройства на второе устройство через беспроводную сеть.

[0011] В соответствии с вариантами осуществления настоящего изобретения, предусмотрено первое устройство, содержащее процессор, подключенный к беспроводному сетевому интерфейсу и выполненный с возможностью: генерирования информационного элемента аутентификации, содержащего данные для использования в процедуре аутентификации для установления, что оба из первого устройства и второго устройства обладают общим криптографическим ключом, причем данные включающие в себя один или более из: идентификатора ключа, указывающего, какой ключ из множества предварительно обобществленных ключей подлежит использованию в процедуре аутентификации; случайного кода для использования в процедуре аутентификации; и значения проверки целостности сообщения для использования в процедуре аутентификации; и включения информационного элемента аутентификации в кадре, подлежащем передаче от первого устройства на второе устройство через беспроводную сеть. Устройство может быть станцией или точкой доступа. Информационные элементы аутентификации могут быть частью аутентификационной процедуры взаимного опознавания.

[0012] В соответствии с вариантами осуществления настоящего изобретения, предусмотрено устройство станции усовершенствованной направленной передачи со скоростью несколько гигабит в секунду (Enhanced Directional Multigigabit Station), выполненное с возможностью: включения информационного элемента аутентификации в кадр управления, передаваемый устройством в ходе процедуры ассоциации с сетью, причем информационный элемент аутентификации можно использовать в процедуре аутентификации и генерации ключа на основе предварительно обобществленного ключа, осуществляемой параллельно с процедурой ассоциации с сетью, что позволяет сократить время достижения ассоциированного и аутентифицированного состояния с участием устройства.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0013] Дополнительный признаки и преимущества настоящего изобретения явствуют из нижеследующего подробного описания, приведенного совместно с прилагаемыми чертежами, в которых:

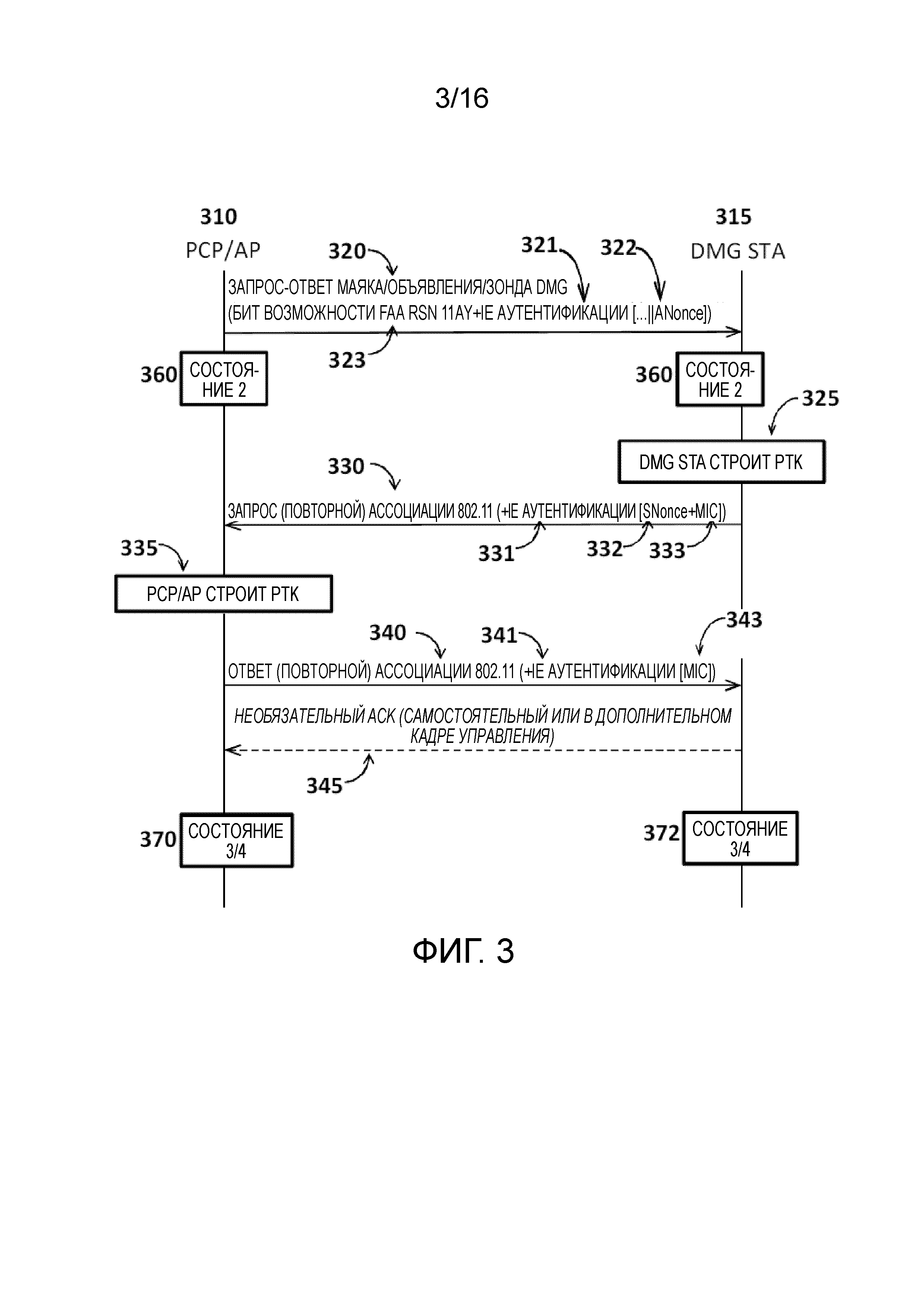

[0014] фиг. 1 демонстрирует конечный автомат аутентификации IEEE 802.11ad;

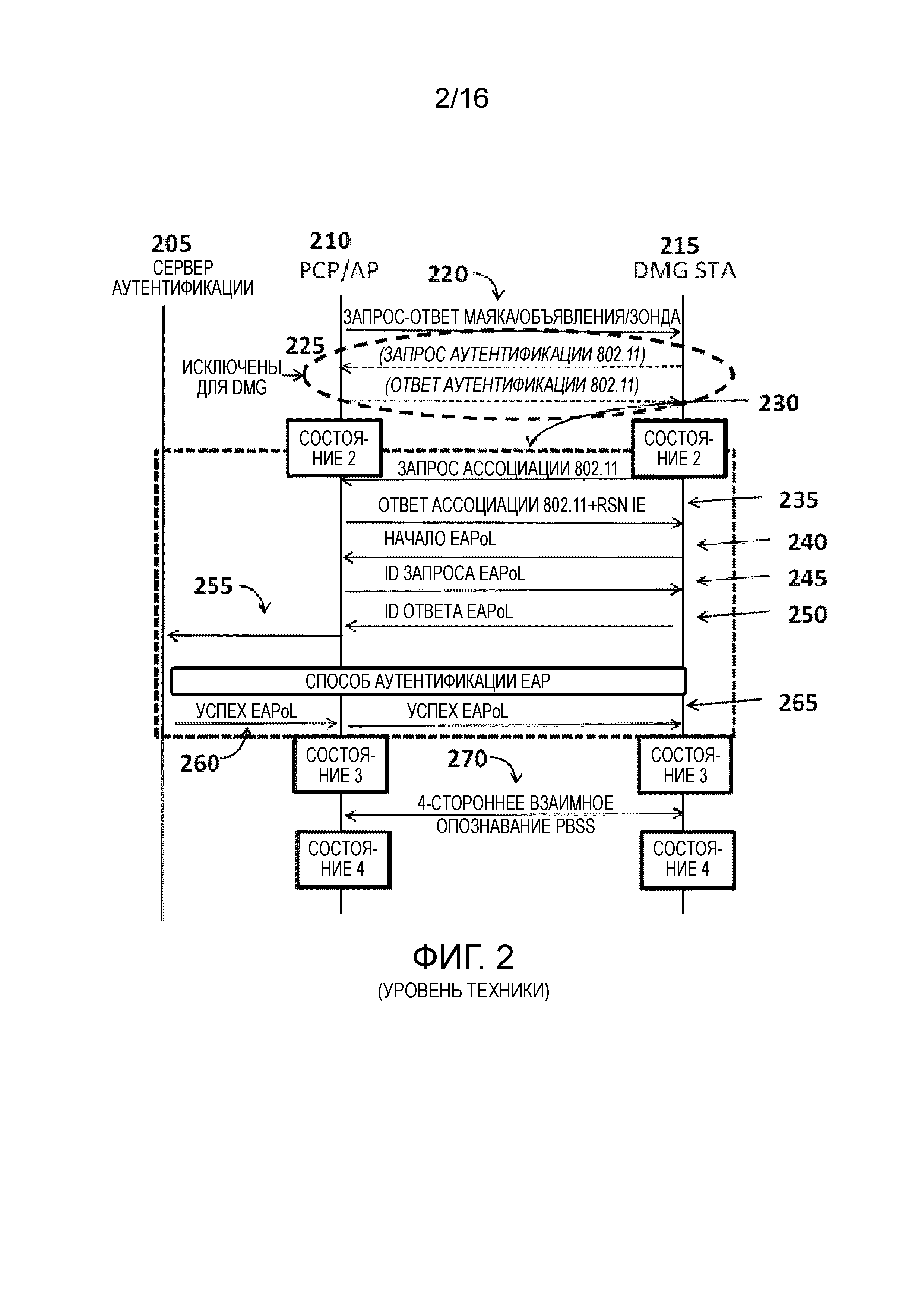

[0015] фиг. 2 демонстрирует диаграмму процесса аутентификации/ассоциации IEEE 802.11ad;

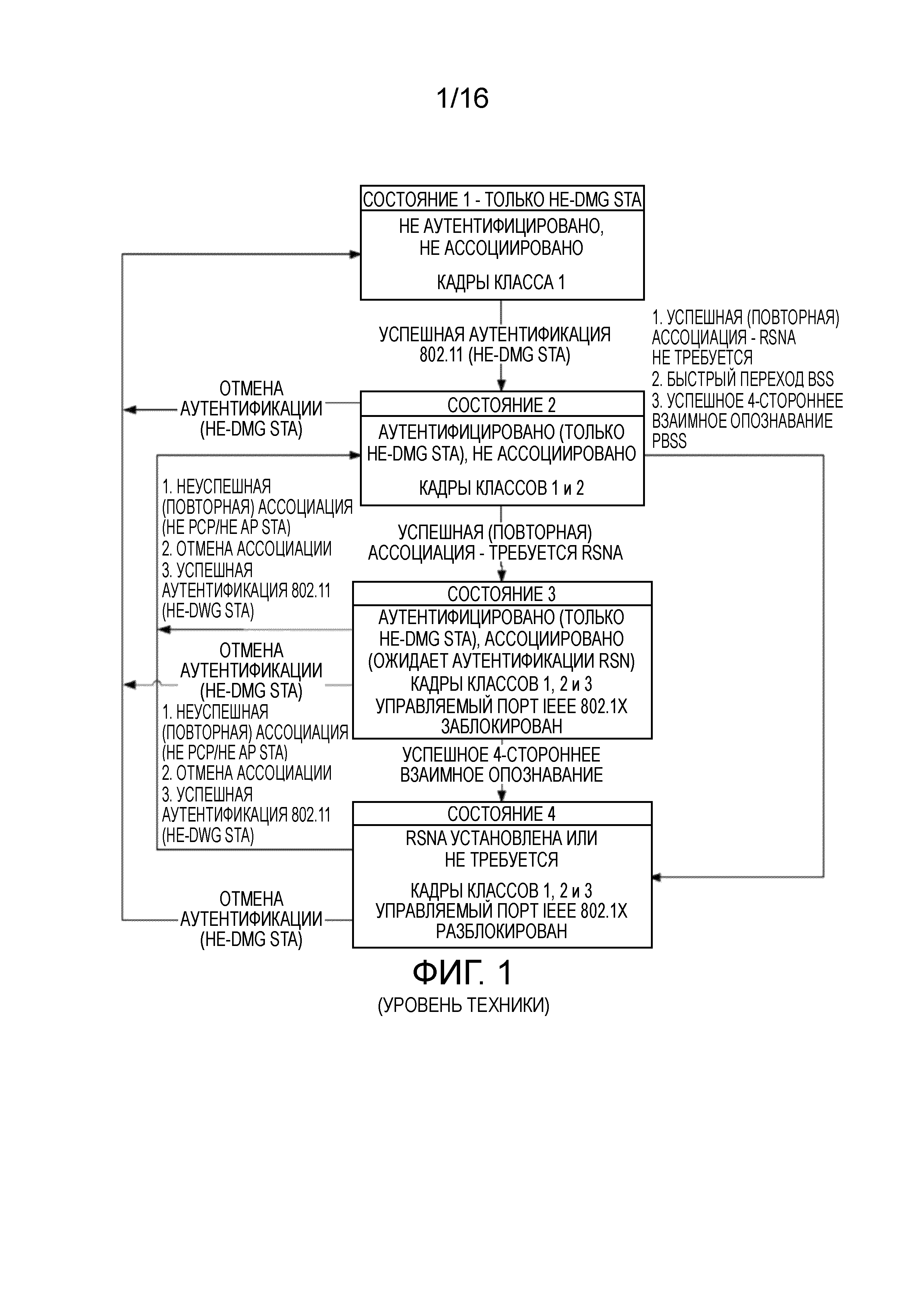

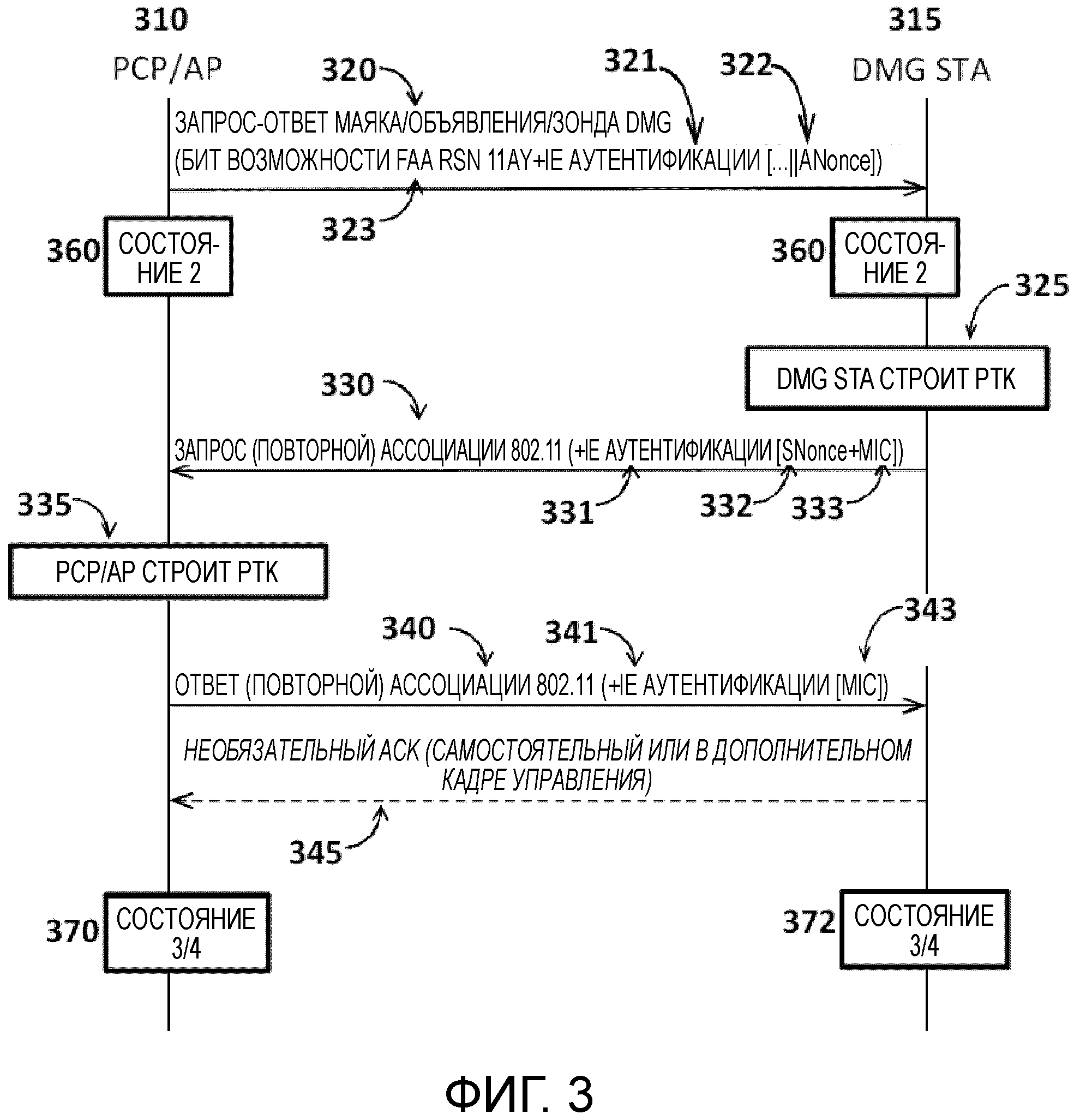

[0016] фиг. 3 демонстрирует диаграмму процесса аутентификации/ассоциации, в соответствии с вариантами осуществления настоящего изобретения;

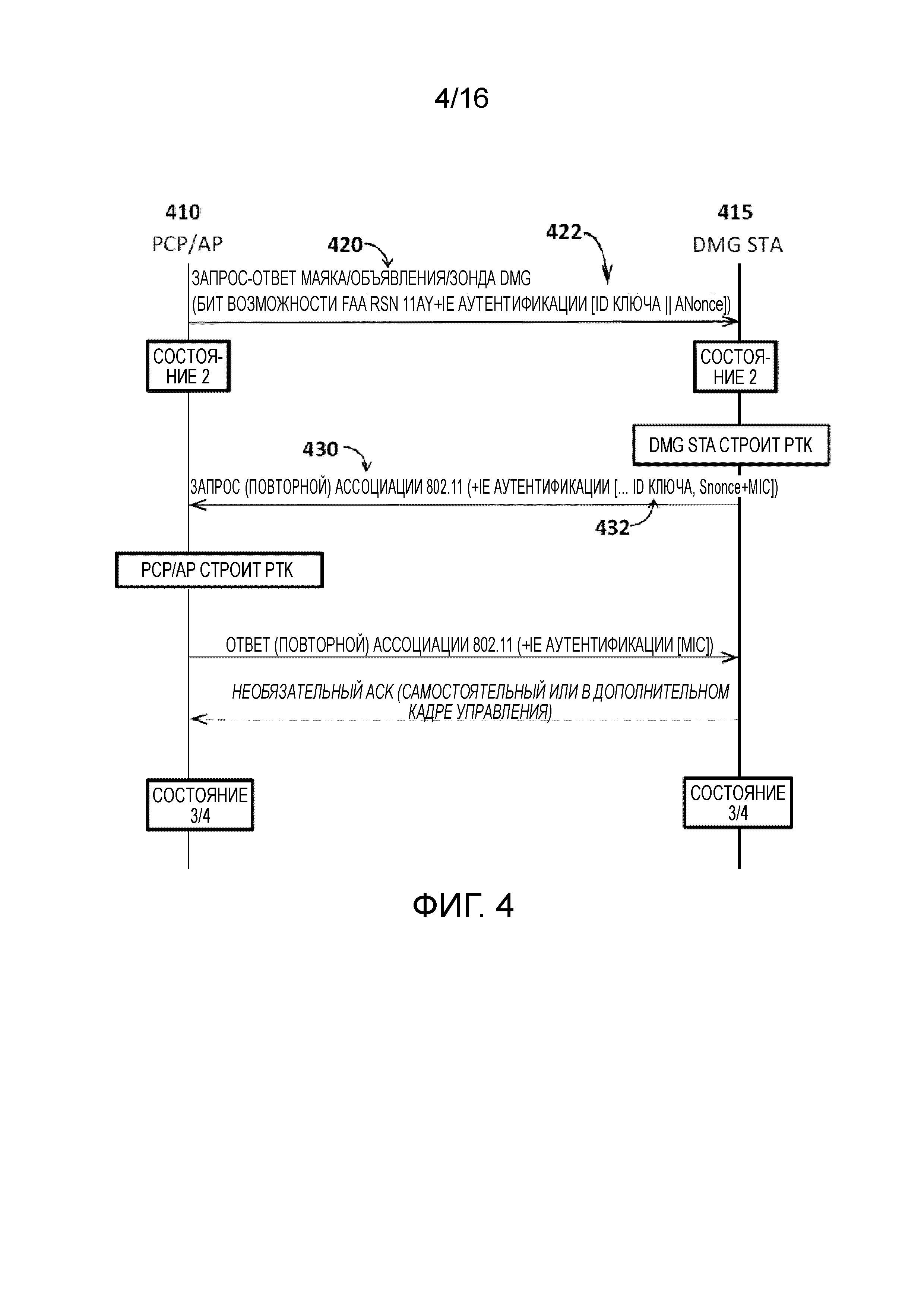

[0017] фиг. 4 демонстрирует диаграмму процесса аутентификации/ассоциации, в соответствии с другими вариантами осуществления настоящего изобретения;

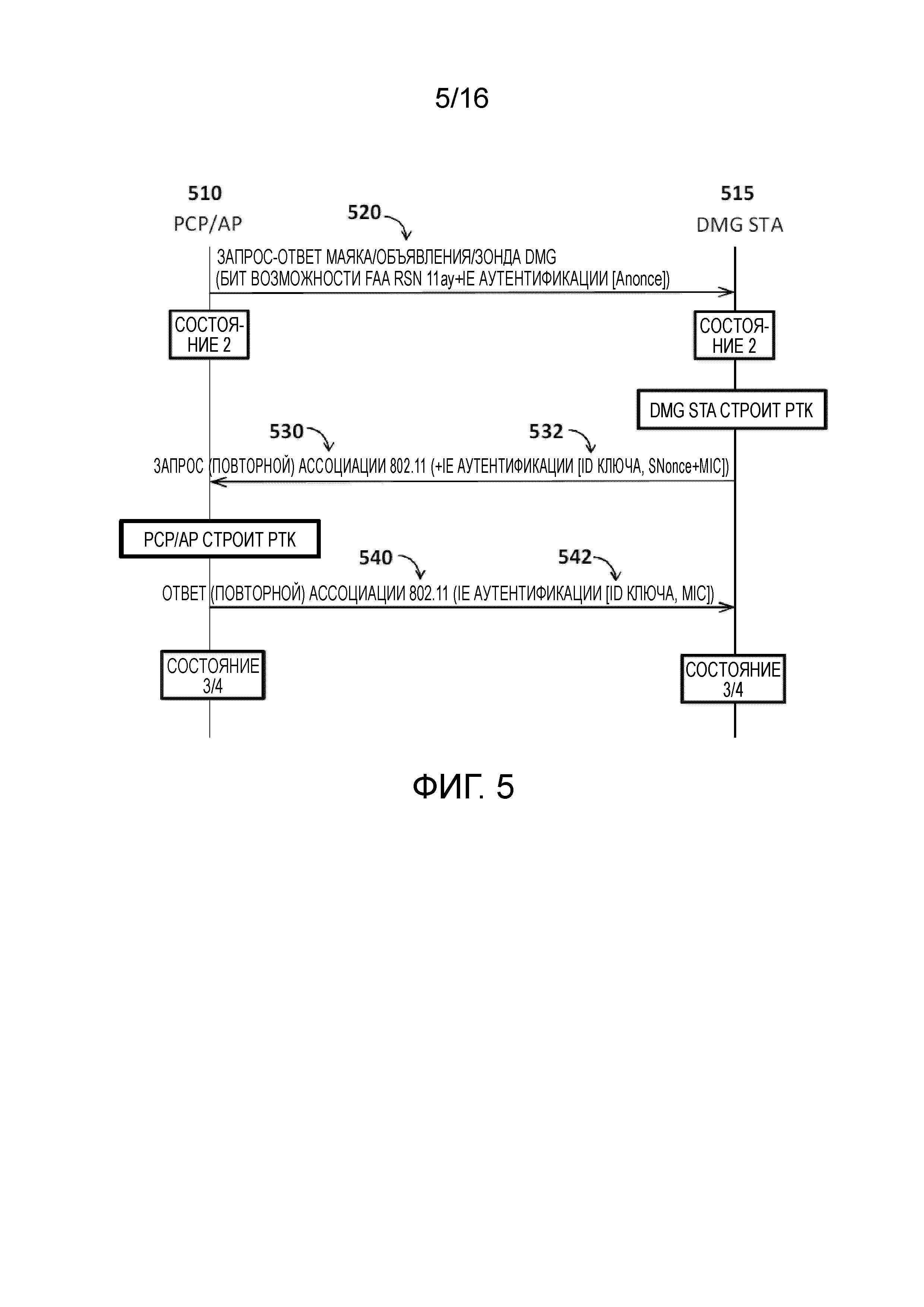

[0018] фиг. 5 демонстрирует диаграмму процесса аутентификации/ассоциации, в соответствии с другими вариантами осуществления настоящего изобретения;

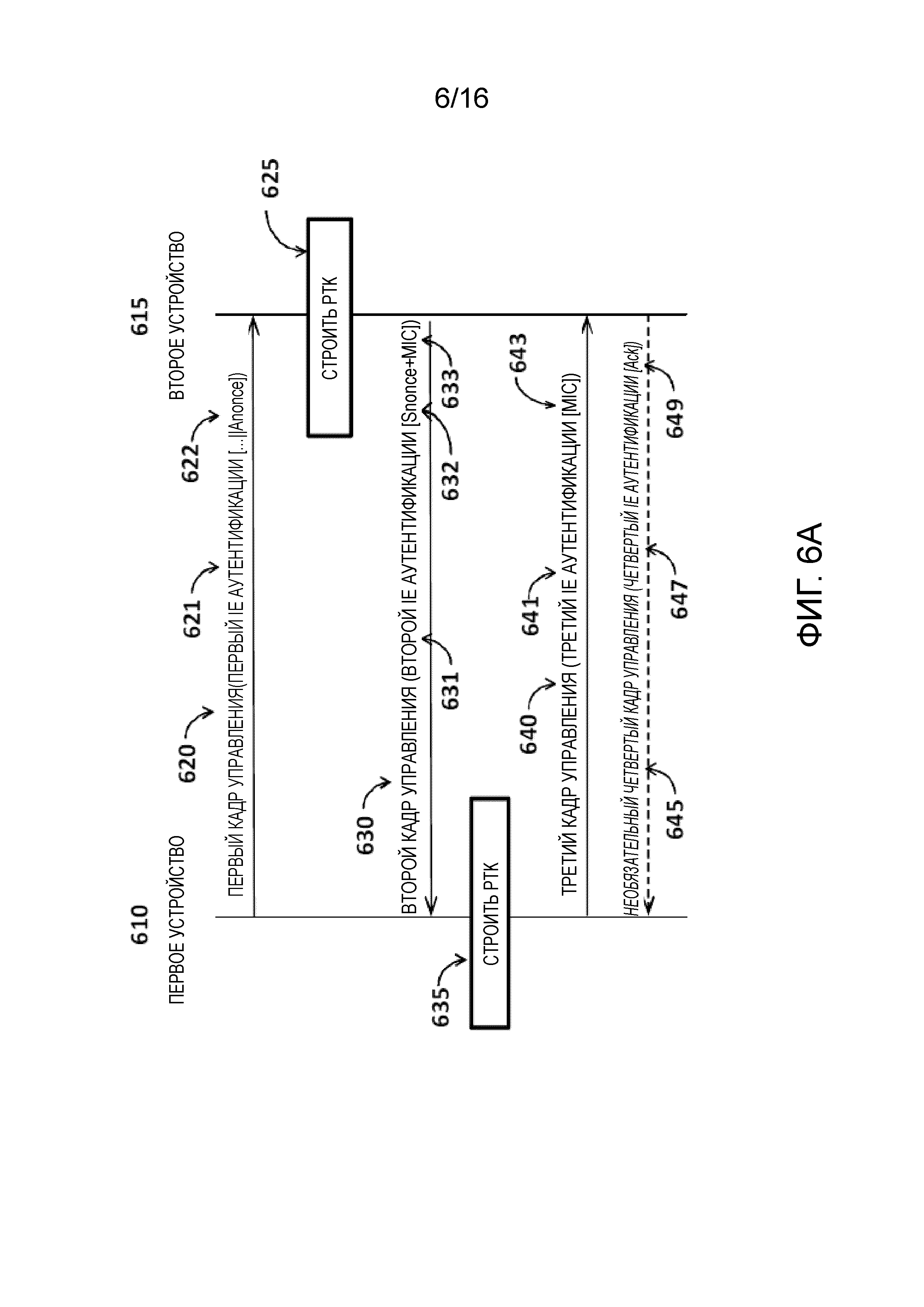

[0019] фиг. 6A демонстрирует диаграмму процесса аутентификации/ассоциации, в соответствии с другими вариантами осуществления настоящего изобретения;

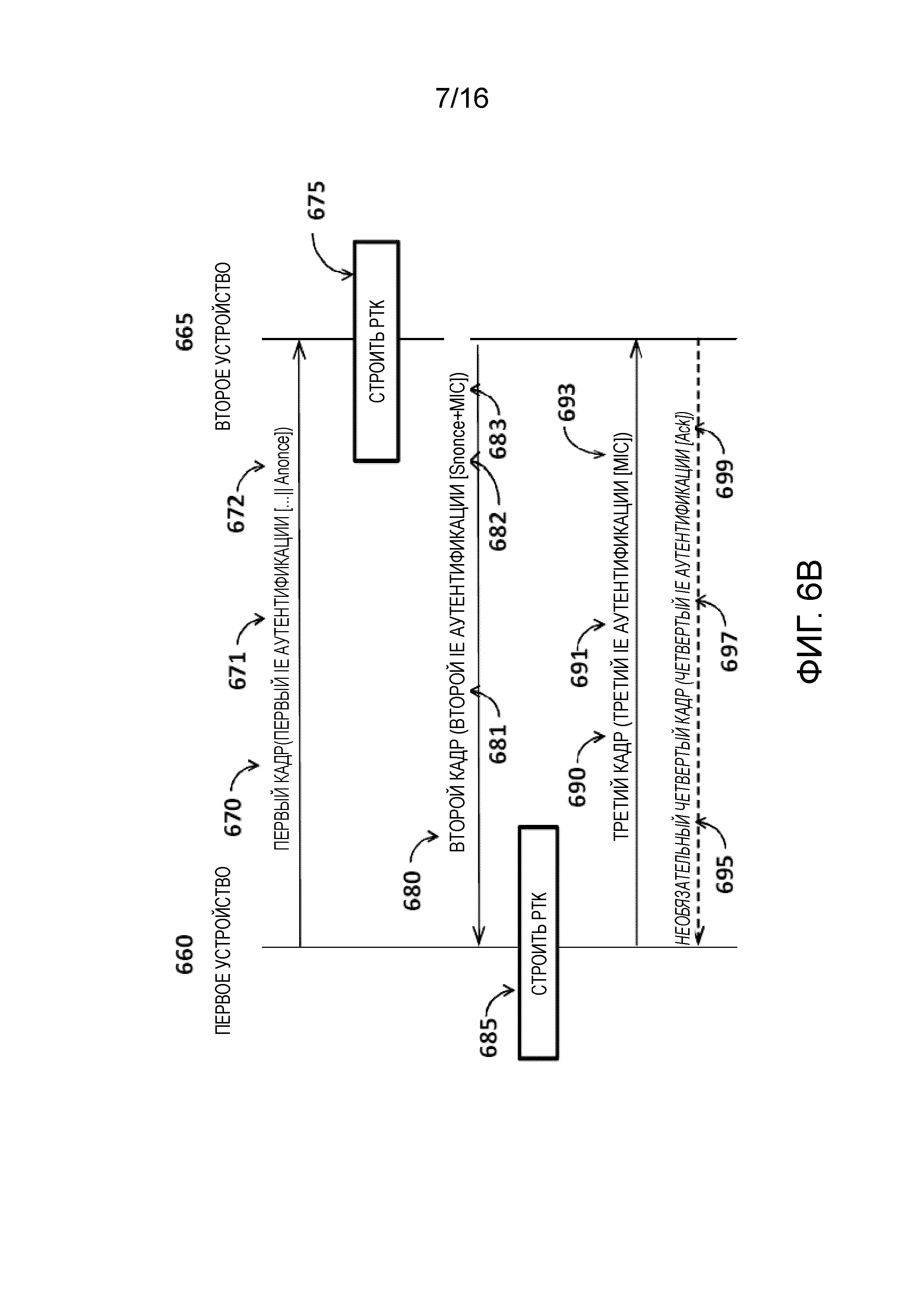

[0020] фиг. 6B демонстрирует диаграмму процесса аутентификации/ассоциации, в соответствии с другими вариантами осуществления настоящего изобретения;

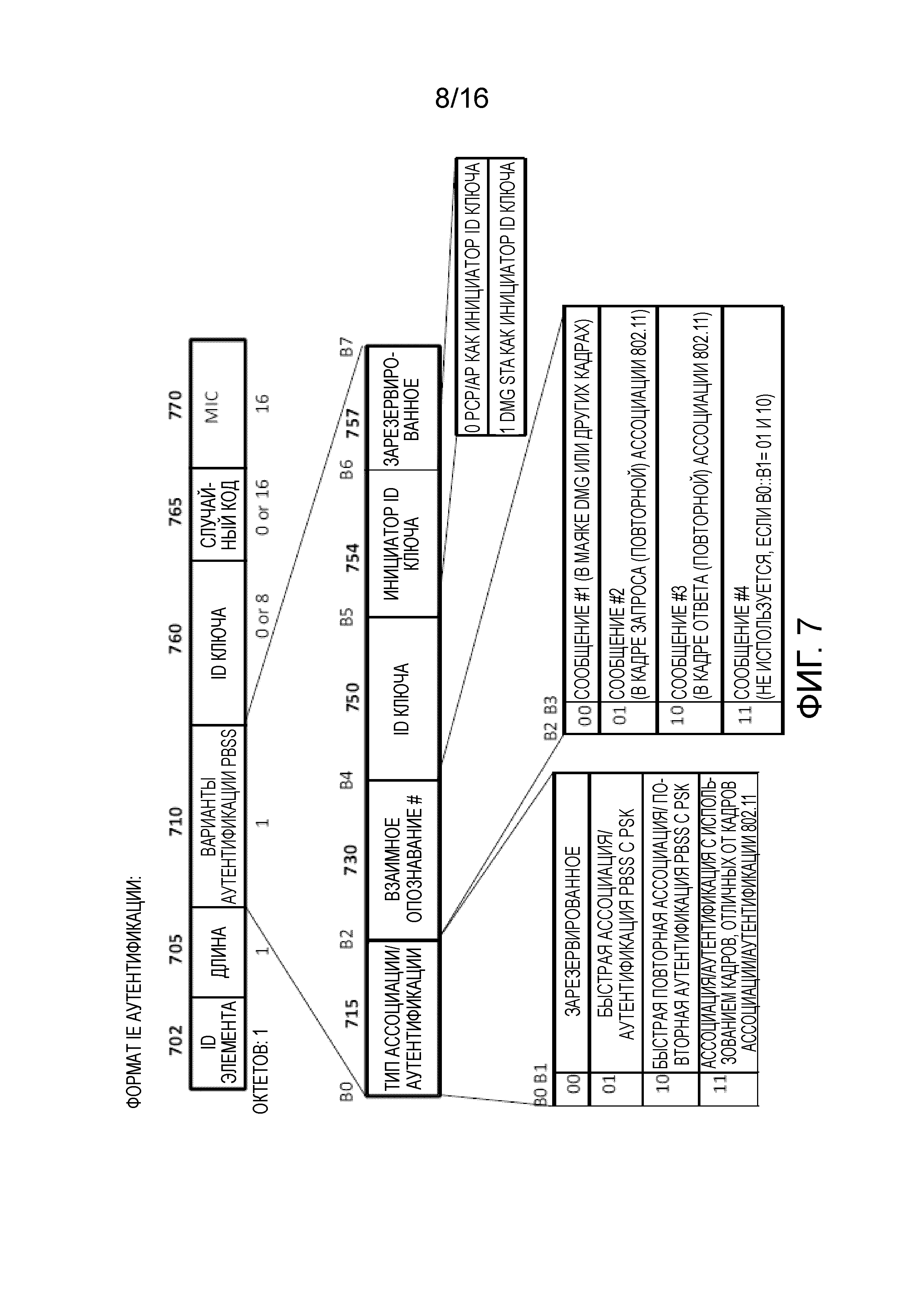

[0021] фиг. 7 демонстрирует формат информационного элемента аутентификации, обеспеченный в соответствии с вариантами осуществления настоящего изобретения;

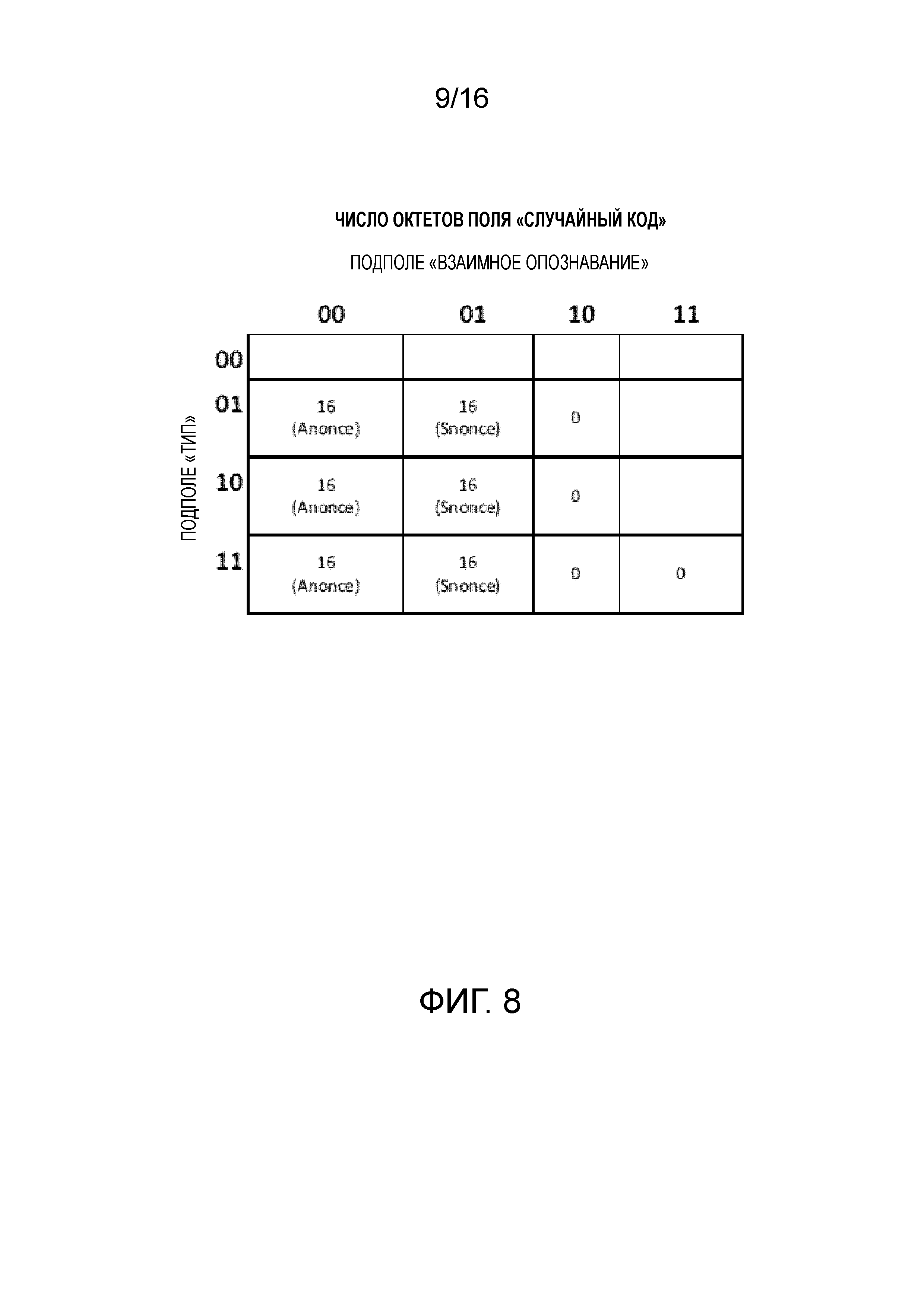

[0022] фиг. 8 демонстрирует таблицу истинности, где показаны различные операционные правила для обработки информационных элементов аутентификации, в соответствии с вариантами осуществления настоящего изобретения;

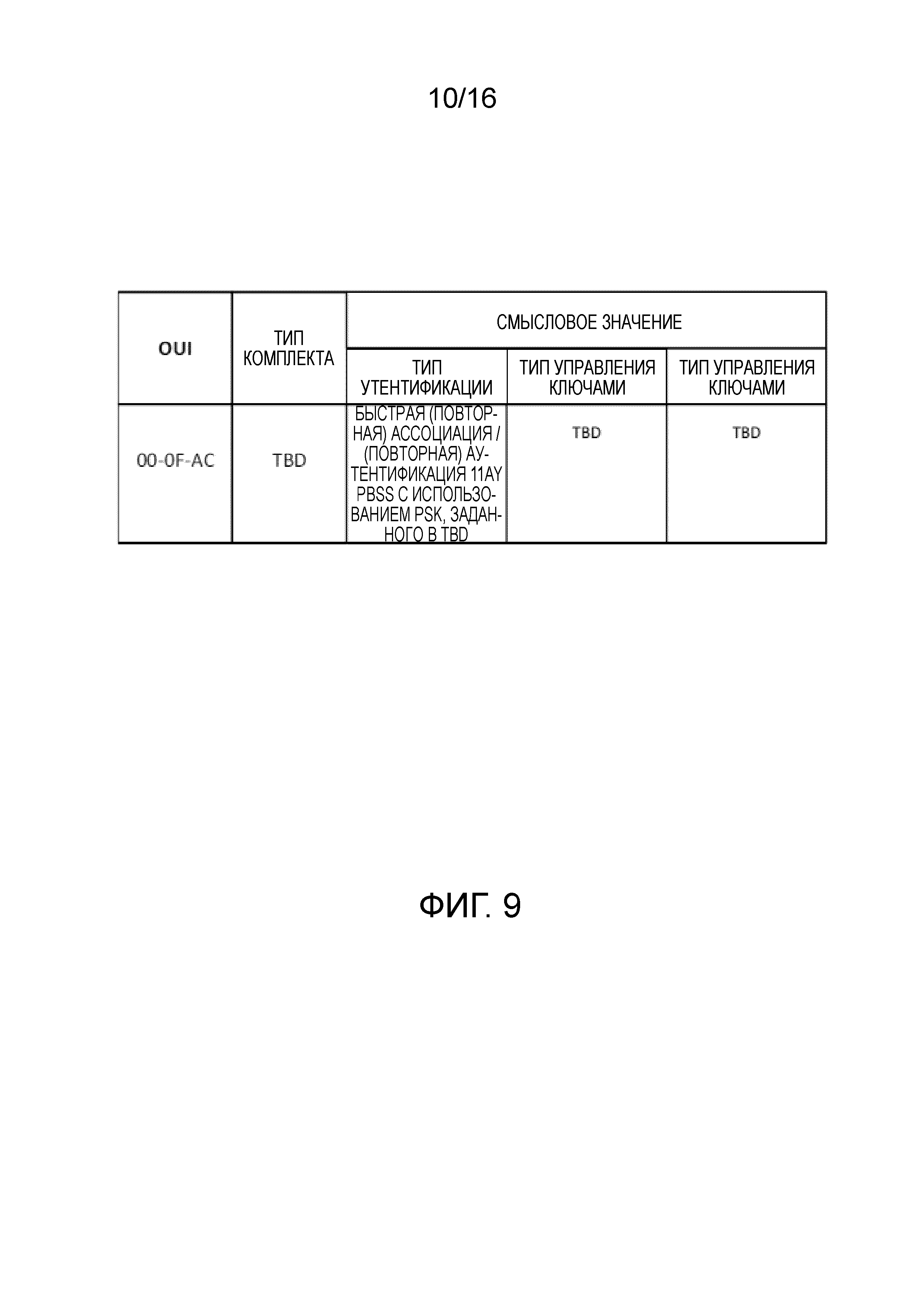

[0023] фиг. 9 демонстрирует таблицу, относящуюся к предложенному комплекту управления ключами аутентификации для использования в разрабатываемом стандарте IEEE 802.11ay, согласно варианту осуществления настоящего изобретения;

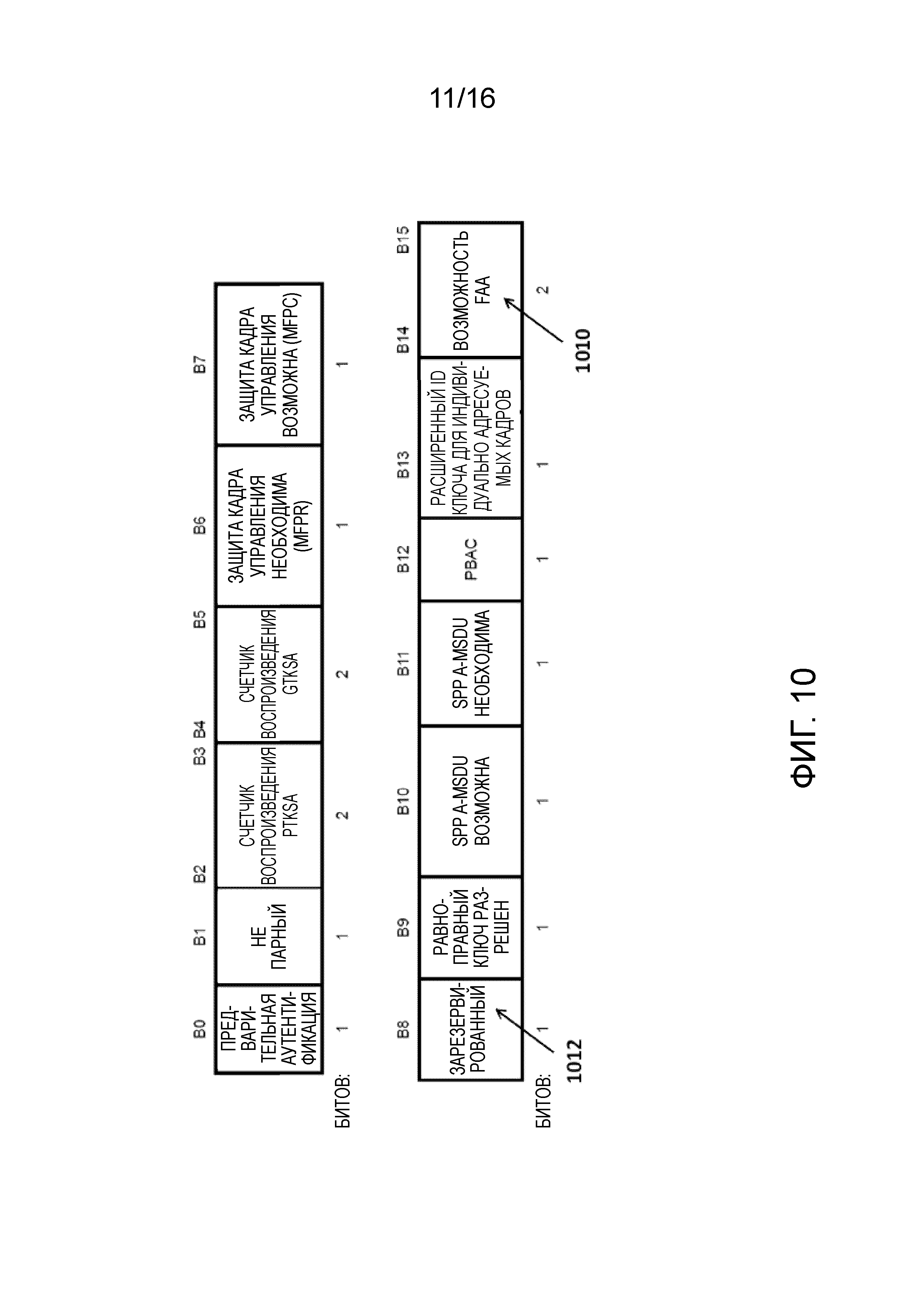

[0024] фиг. 10 демонстрирует информационный элемент надежно защищенной сети (Robust Secure Network (RSN), предусмотренный в соответствии с вариантами осуществления настоящего изобретения;

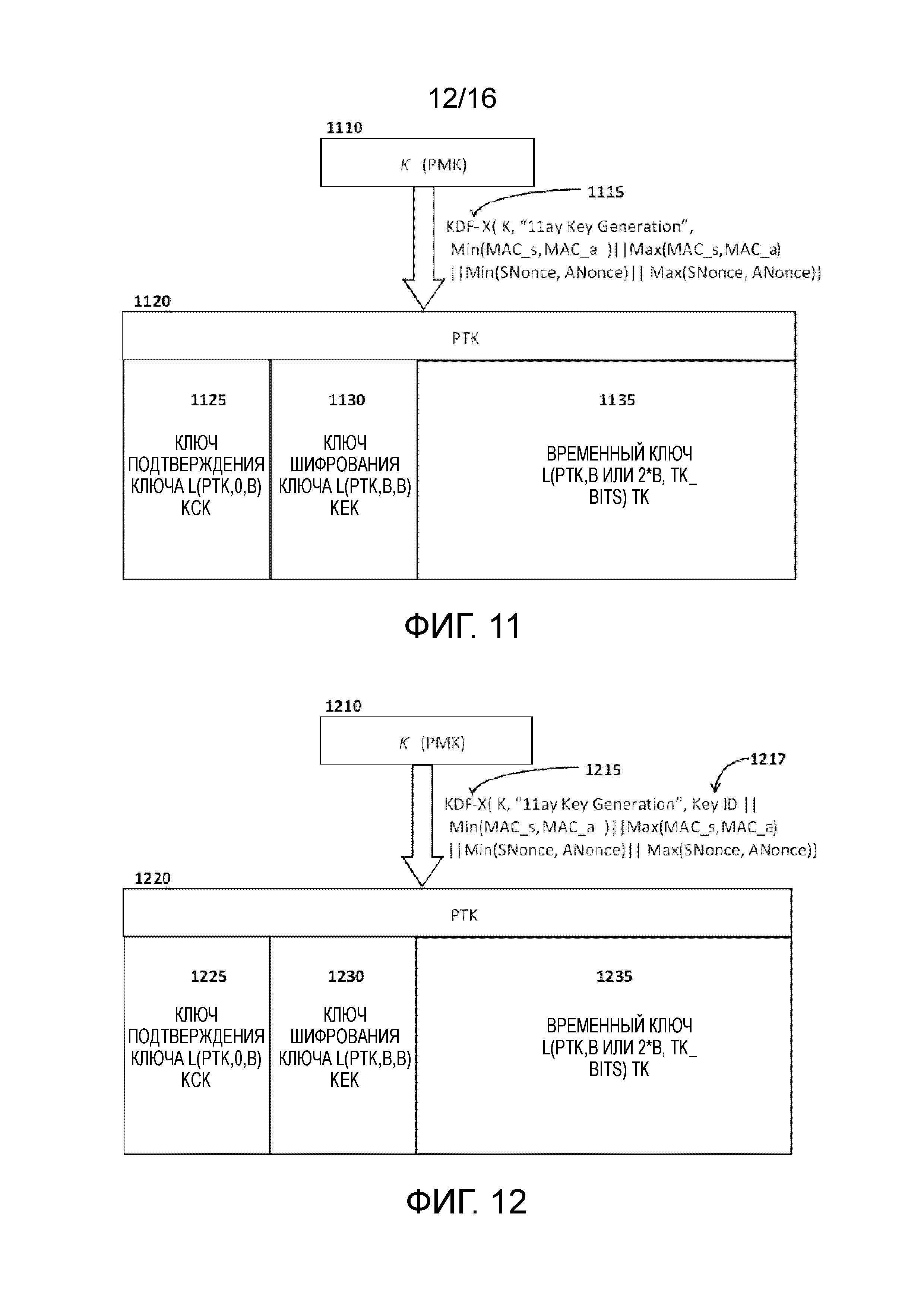

[0025] фиг. 11 демонстрирует иерархию ключей шифрования, предусмотренную в соответствии с вариантом осуществления настоящего изобретения;

[0026] фиг. 12 демонстрирует иерархию ключей шифрования, предусмотренную в соответствии с другим вариантом осуществления настоящего изобретения;

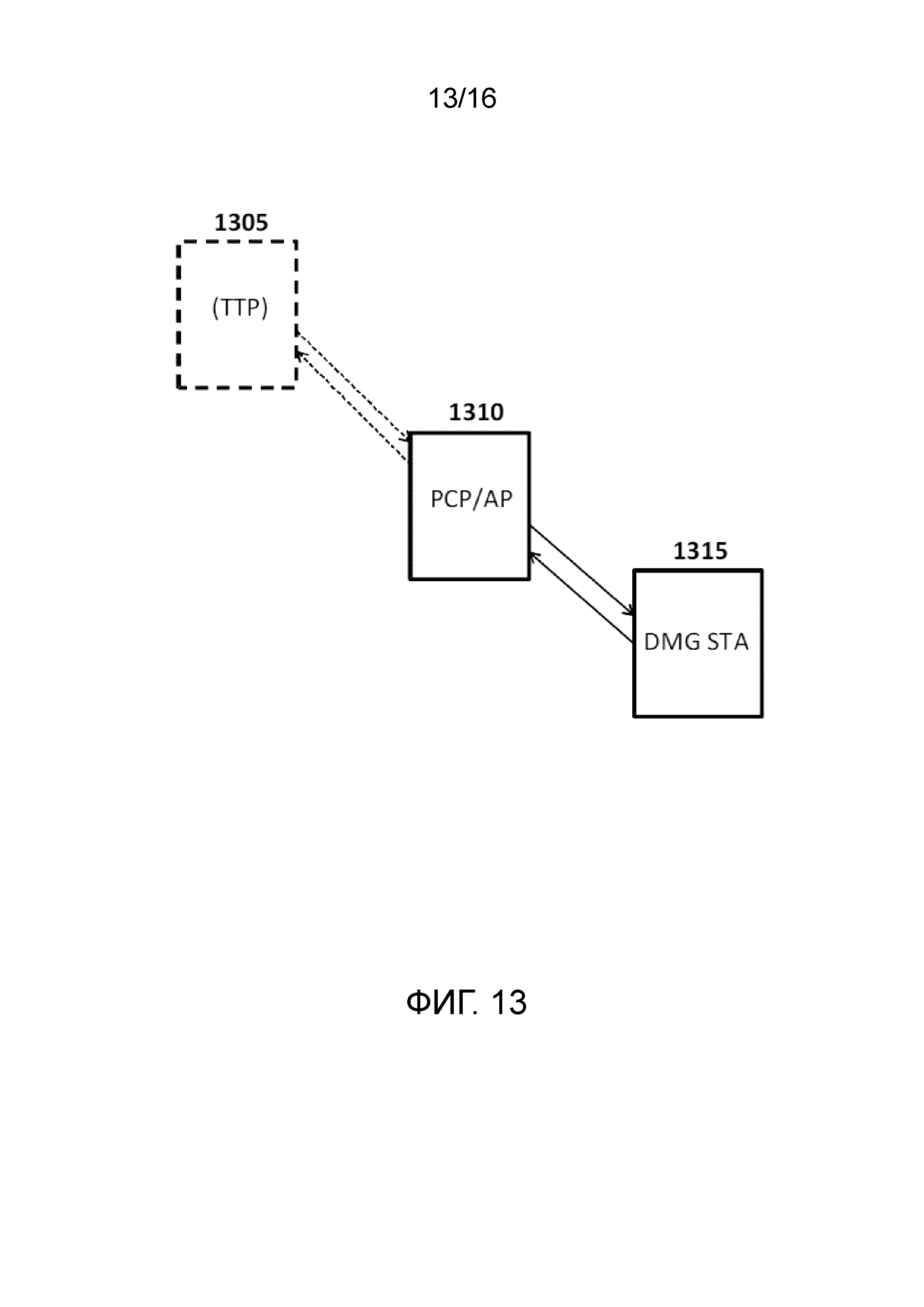

[0027] фиг. 13 демонстрирует точку доступа, осуществляющую связь с устройством, в соответствии с вариантом осуществления настоящего изобретения;

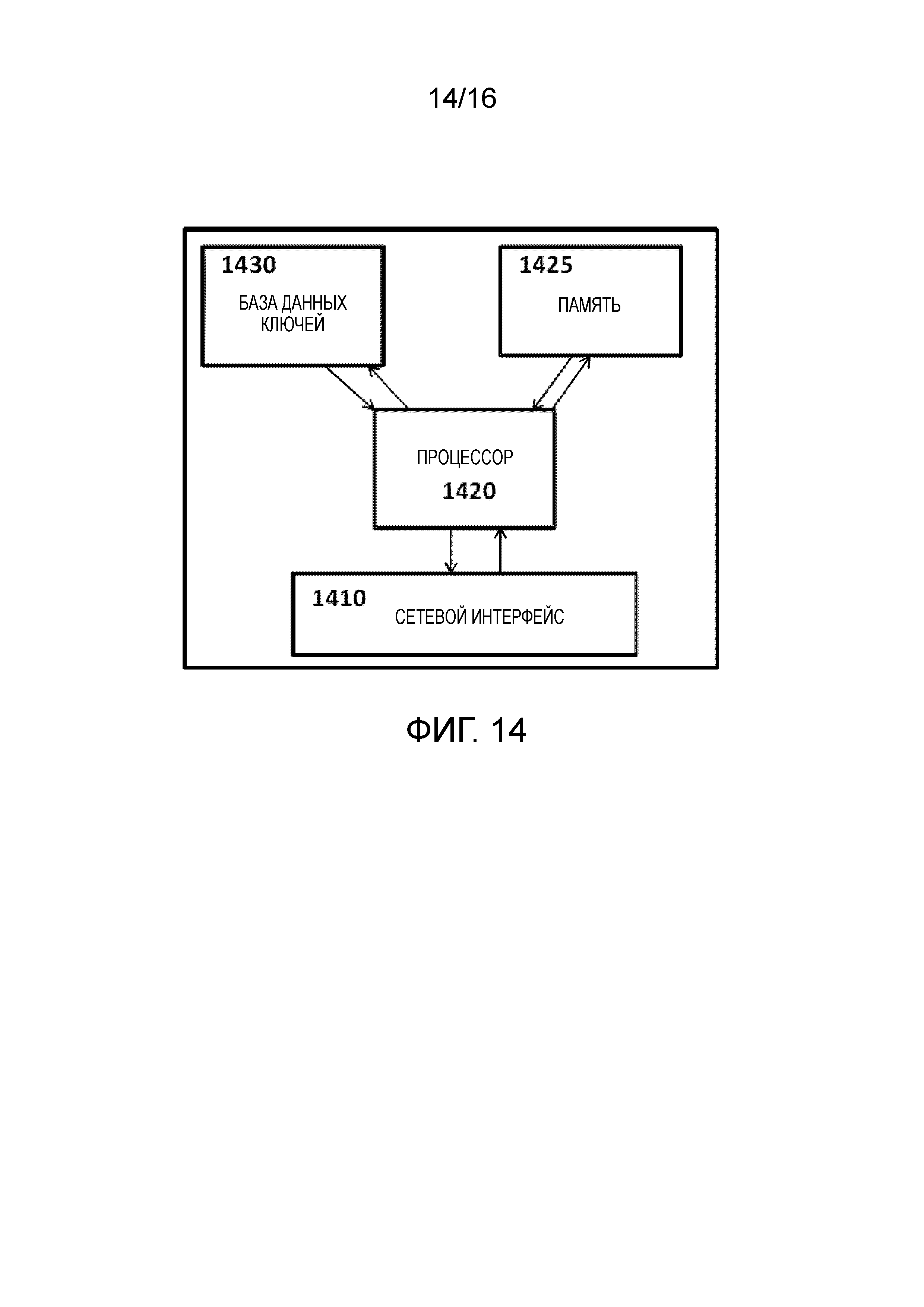

[0028] фиг. 14 демонстрирует структурную блок-схему точки доступа или устройства, в соответствии с вариантом осуществления настоящего изобретения;

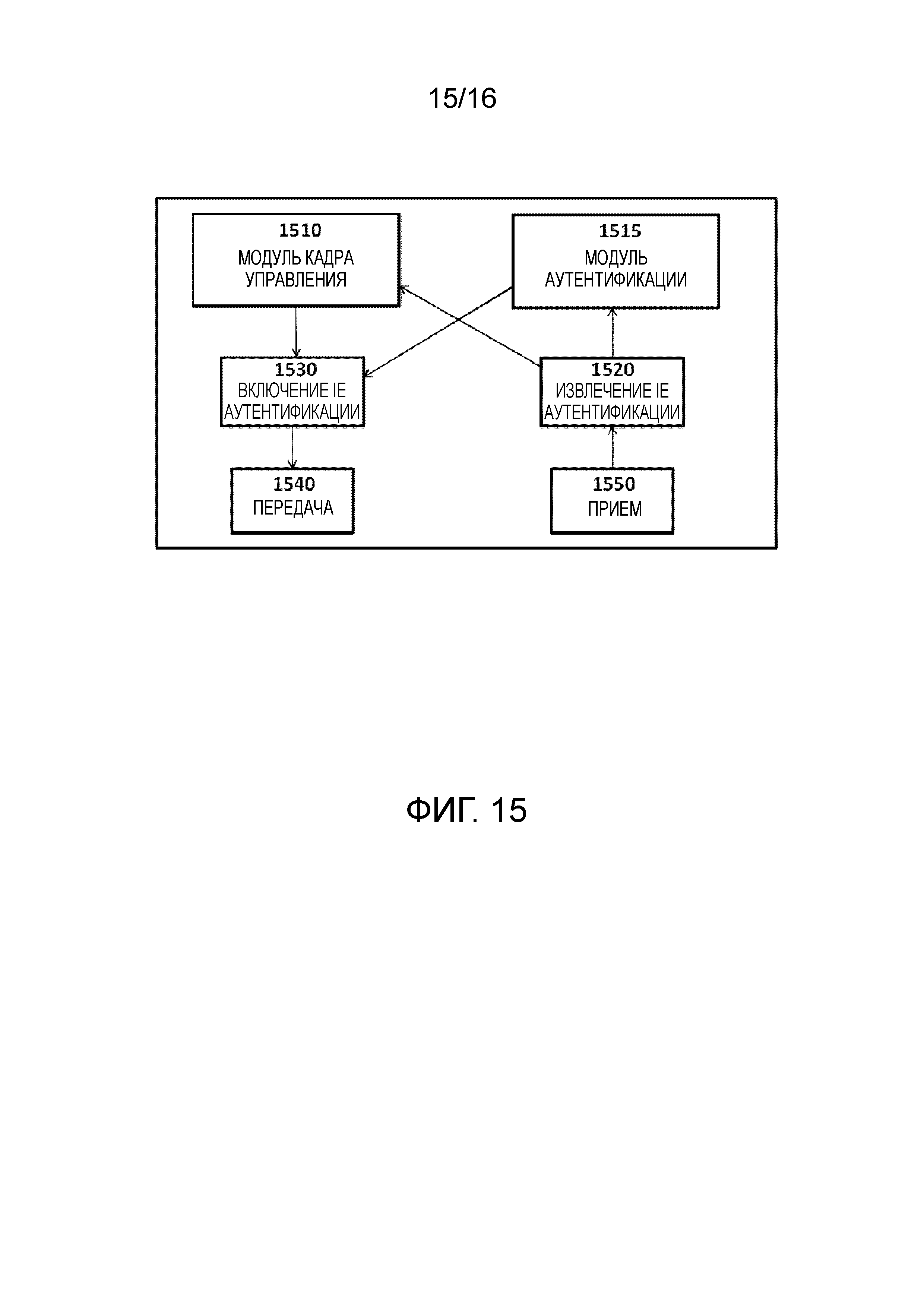

[0029] фиг. 15 демонстрирует функциональную блок-схему точки доступа или устройства, в соответствии с вариантом осуществления настоящего изобретения;

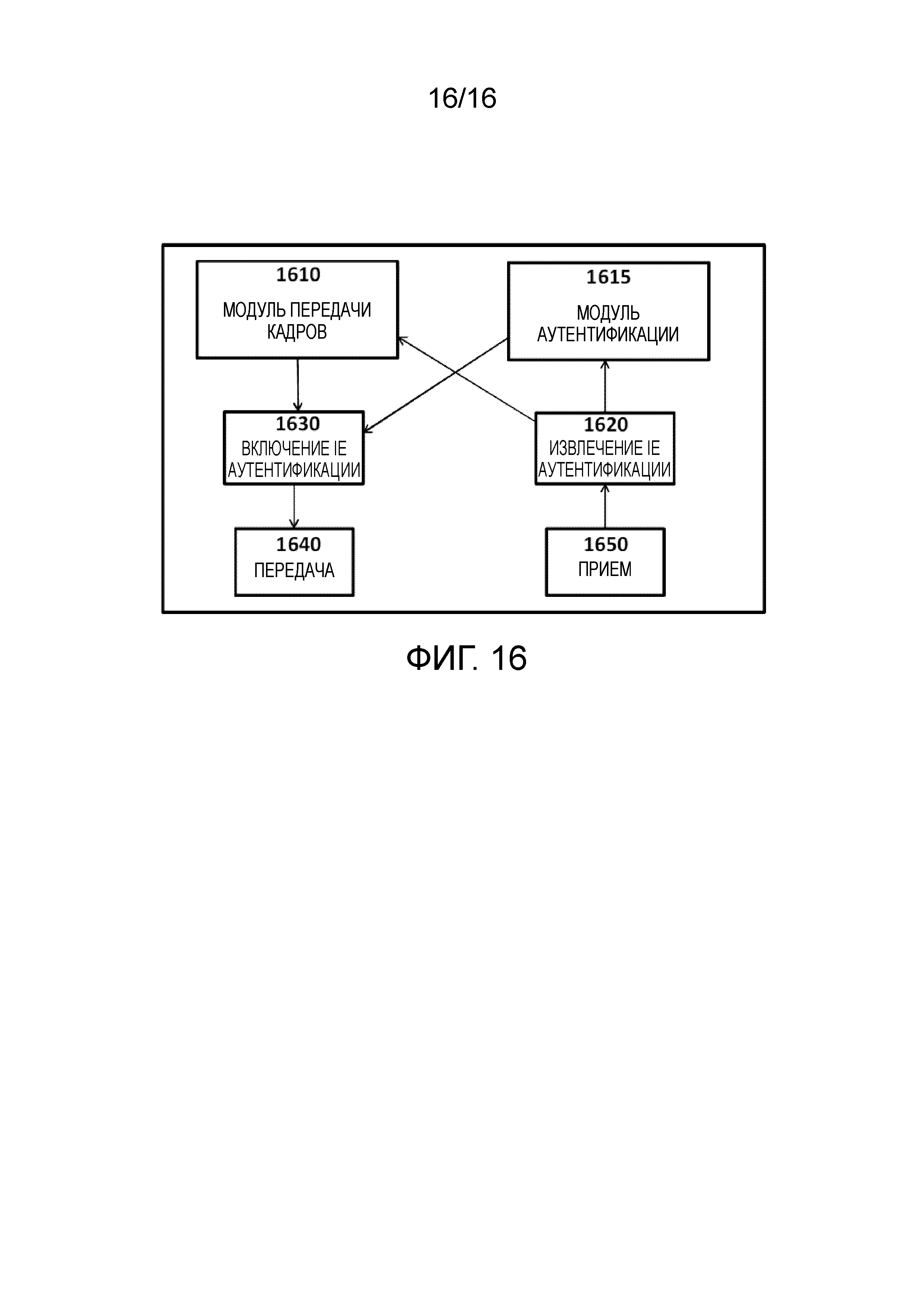

[0030] фиг. 16 демонстрирует функциональную блок-схему точки доступа или устройства, в соответствии с другим вариантом осуществления настоящего изобретения.

[0031] Отметим, что на протяжении прилагаемых чертежей, аналогичные признаки идентифицируются аналогичными ссылочными позициями.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

[0032] Варианты осуществления настоящего изобретения относятся к выполнению операций аутентификации с использованием информационных элементов, внедренных в кадры, которые передаются в сети беспроводной связи, согласующейся с IEEE 802.11, например, но не обязательно, ограниченной сетью, согласующейся с IEEE 802.11ad или IEEE 802.11ay. В различных вариантах осуществления кадры, содержащие информационные элементы, являются кадрами управления. В таких вариантах осуществления, передача различных кадров управления, например, но без ограничения, кадры, связанные с доступом и/или ассоциацией беспроводного устройства к сети IEEE 802.11, модифицируется таким образом, что кадры управления включают в себя дополнительную информацию, используемую для аутентификации беспроводного устройства. Дополнительная информация может соответствовать аутентификации безопасным криптографическим ключом. В одном примере, аутентификация беспроводного устройства может осуществляться одновременно с другими задачами, облегчаемыми одними и теми же кадрами управления. Таким образом, аутентификация может осуществляться параллельно с другими операциями. Альтернативно, кадры управления могут использоваться исключительно для осуществления аутентификации. Кадры управления могут облегчать доступ к сети для устройства одновременно, т.е. параллельно с аутентификацией. Кадры управления с информационными элементами аутентификации могут передаваться до и в ходе процедур ассоциации IEEE 802.11.

[0033] В различных вариантах осуществления, информационные элементы аутентификации вклиниваются в другие кадры, уже участвующие в обмене с другой целью, например, кадры управления, участвующие в обмене в целях ассоциации или других целях, или кадры данных и т.п. Таким образом, процедура аутентификации может не требовать собственных отдельных особых кадров. В случае кадров управления, аутентификация может осуществляться, по существу, параллельно с кадрами управления, участвующими в обмене, например, для осуществления процесса ассоциации, что позволяет сократить время, необходимое для достижения ассоциированного и аутентифицированного состояния. В различных вариантах осуществления, параллельная аутентификация может осуществляться, не требуя сначала установления конкретного состояния в отношении беспроводного устройства, например, состояния ассоциации с сетью.

[0034] В некоторых вариантах осуществления, по меньшей мере, некоторые из кадров, содержащих информационные элементы, являются другими кадрам, например, кадрами данных. Кадры данных также могут переносить данные, подлежащий передаче на или от беспроводного устройства. Кадры данных, содержащие информационные элементы аутентификации, а также другие кадры данных, передаваемые до завершения аутентификации, могут участвовать в обмене, несмотря на то, что беспроводное устройство еще не аутентифицировано. Таким образом, может быть желательно осуществлять обмен информационными элементами аутентификации при передаче в первых нескольких кадрах данных, для минимизации передачи данных до завершается аутентификации. В некоторых вариантах осуществления, по меньшей мере, один из кадров управления, используемых для ассоциации беспроводного устройства плюс, по меньшей мере, один из кадров данных, передаваемых после использования ассоциации для переноса информационных элементов аутентификации. В некоторых вариантах осуществления, первые несколько кадров данных, участвующих в обмене после ассоциации, может использоваться для переноса некоторых или всех из информационных элементов аутентификации. Информационный элемент аутентификации в кадре данных означает элемент данных в кадре данных, который имеет структуру и/или содержимое описанного здесь информационного элемента аутентификации.

[0035] Варианты осуществления настоящего изобретения относятся к способу аутентификации устройства для осуществления связи в беспроводной сети, согласующейся с IEEE 802.11. Устройство может представлять собой беспроводной терминал, мобильное устройство или другое устройство. Способ включает в себя добавление информационного элемента аутентификации в кадр, который передается между точкой доступа беспроводной сети и устройством, например, от точки доступа на устройство или наоборот. Информационный элемент аутентификации включает в себя данные для использования в процедуре аутентификации для установления, что оба из точки доступа и устройства обладают общим криптографическим ключом. В некоторых вариантах осуществления, кадр является кадром управления. В некоторых вариантах осуществления, кадр является кадром данных или кадром другого типа.

[0036] В некоторых вариантах осуществления, данные могут включать в себя один или более из: идентификатора ключа, указывающего, какой ключ из множества предварительно обобществленных ключей подлежит использованию в процедуре аутентификации; случайного кода для использования в процедуре аутентификации; и кода целостности сообщения для использования в процедуре аутентификации. Каждый информационный элемент аутентификации может быть специализирован для переноса одного или более выбранных типов данных, в зависимости от того, что в данный момент необходимо для процедуры аутентификации. Выбранные типы переносимых данных можно идентифицировать путем анализа определенных полей в информационном элементе аутентификации. Дополнительно или альтернативно, выбранный тип переносимых данных можно идентифицировать на основе контекста передачи информационного элемента аутентификации.

[0037] В различных вариантах осуществления, устройство беспроводной связи выполнено с возможностью устанавливать бит указателя (флаг) в надлежащем кадре, передаваемом между устройствами, например, кадре управления и, в частности, поле возможности надежно защищенной сети (RSN) в кадре управления. Ранее зарезервированный или неиспользуемый бит поля возможности RSN может использоваться в качестве бита указателя. Бит указателя, будучи установлен, может использоваться для инициирования использования описанной здесь процедуры аутентификации, в частности, включающей в себя аутентификацию с использованием описанных информационных элементов аутентификации.

[0038] В некоторых вариантах осуществления, способ включает в себя добавление последовательности информационных элементов аутентификации в соответствующую последовательность кадров, например, кадры управления, кадры данных или их комбинацию, которыми обмениваются между собой точка доступа беспроводной сети и устройство. Таким образом, точка доступа и устройство также обмениваются между собой информационными элементами аутентификации. В различных вариантах осуществления, обмен осуществляется последовательно, и содержимое некоторых информационных элементов аутентификации может зависеть от содержимого ранее принятых информационных элементов аутентификации. Обмен информационными элементами аутентификации конфигурируется и используется для осуществления аутентификационной процедуры взаимного опознавания для установления, что оба из точки доступа и устройства обладают общим криптографическим ключом.

[0039] В различных вариантах осуществления, включение информационного элемента аутентификации в кадр, например, кадр управления, предусматривает присоединение информационного элемента аутентификации к кадру.

[0040] Кадры управления могут включать в себя, например, кадры маяка, кадры объявления, кадры запроса зонда, кадры ответа зонда, кадры запроса ассоциации, кадры ответа ассоциации, кадры запроса повторной ассоциации, кадры ответа повторной ассоциации, и кадры SSW. Последовательность кадров управления, участвующих в обмене в ходе операции доступа к сети и/или ассоциации можно идентифицировать и использовать для передачи информационных элементов аутентификации между устройством и точкой доступа в нужной последовательности. Нужная последовательность также может указывать направленность обмена информацией. Например, в одном варианте осуществления первый информационный элемент аутентификации передается от точки доступа на пользовательское устройство, второй информационный элемент аутентификации передается от пользовательского устройства на точку доступа и т.д.

[0041] Хотя различные варианты осуществления настоящего изобретения опираются на использование кадров управления, например, кадров управления, прошедших как часть процедуры доступа к сети и/или ассоциации, для присоединения аутентификационной информации, рассматривается, что, как упомянуто выше, информационные элементы аутентификации могут быть включены в другие сообщения, обычно проходящие между устройствами и точками доступа. Такие сообщения могут использоваться для доступа к сети, ассоциации с сетью, обмена данными или с другой целью. Ранее существующие типы сообщений, таким образом, регулируются для включения последовательности информационных элементов аутентификации. Ранее существующие типы сообщений могут задаваться согласно протоколу или стандарту и могут быть выполнены с возможностью вести себя определенным образом, позволяющим осуществлять процедуру аутентификации. В частности, типы сообщений могут участвовать в обмене в конкретной последовательности и с конкретной комбинацией направлений (например, от устройства к точке доступа или наоборот) которая совпадает с последовательностью и направленностью сообщений, желаемых для обмена информационными элементами аутентификации. В случае кадров данных, подпоследовательность всех кадров данных, передаваемых на и от беспроводного устройства, может выбираться для переноса информационными элементами аутентификации. Подпоследовательность может соответствовать кадрам данных, участвующим в обмене в конкретной комбинации направлений, которая совпадает с последовательностью и направленностью сообщений, желаемых для обмена информационными элементами аутентификации.

[0042] Как упомянуто выше, обмен информационными элементами аутентификации конфигурируется и используются для установления, что оба из точки доступа и устройства обладают общим криптографическим ключом. В некоторых вариантах осуществления, этот ключ может быть одним из нескольких обобществленных ключей, которыми обладают оба из точки доступа и устройства. В этом случае, задание, какой из нескольких обобществленных ключей используется в качестве общего криптографического ключа, также может осуществляться, например, как описано ниже. В частности, информационный элемент аутентификации может включать в себя идентификатор ключа, указывающий, какой из обобществленных ключей используется. В других вариантах осуществления, оба из точки доступа и устройства может обладать только одним обобществленным ключом.

[0043] Можно применять различные подходы к установлению, что две стороны обладают общим криптографическим ключом, без передачи ключа по, возможно, незащищенному каналу. В частности, варианты осуществления настоящего изобретения используют способ для установления надежно защищенного сетевого соединения (Robust Security Network Association (RSNA). С этой целью может использоваться способ, например, инкапсулированный в кадры EAPoL, который относится к Extensible Authentication Protocol (EAP) по локальной сети (LAN), в соответствии с протоколом IEEE 802.1x использования IEEE 802.11. Это может включать в себя осуществление, частично или полностью, четырехстороннего взаимного опознавания в IE аутентификации вместо кадра EAPoL. В некоторых вариантах осуществления, могут осуществляться первые три части четырехстороннего взаимного опознавания. Таким образом, сообщение квитирования окончания четырехстороннего взаимного опознавания может быть исключено или может быть необязательным. Эта модифицированная версия четырехстороннего взаимного опознавания именуется здесь сокращенным взаимным опознаванием. В различных вариантах осуществления, эта форма взаимного опознавания с исключенным или необязательным сообщением квитирования окончания может применяться, когда она обеспечивает адекватный уровень сетевой безопасности для конкретного применения. В различных вариантах осуществления, информационный элемент аутентификации включает в себя поле, указывающее, какое сообщение взаимного опознавания, четырехстороннего взаимного опознавания или сокращенного взаимного опознавания, переносится.

[0044] Некоторые варианты осуществления настоящего изобретения относятся, в частности, к работе и приспособлению устройств направленной передачи со скоростью несколько гигабит в секунду (Directional Multigigabit (DMG), которые могут включать в себя устройства усовершенствованной DMG (EDMG), и точки доступа, способные обслуживать оконечные устройства DMG или EDMG. Устройства DMG осуществляют беспроводную связь через лепесток высокой направленности и в пределах относительно малой дальности, например, порядка нескольких сантиметров или нескольких метров, в зависимости от применения. Связь может осуществляться в диапазоне 60 ГГц и может достигать скорости передачи данных, например, несколько (например 20) гигабит в секунду. Устройство может представлять собой станцию (STA) направленной передачи со скоростью несколько гигабит в секунду (Directional Multigigabit (DMG), описанное в стандартах IEEE 802.11ad и перспективном IEEE 802.11ay. Дополнительно, точка доступа может представлять собой точку управления /точку доступа (PCP/AP) персонального базового набора услуг (PBSS), описанную в стандартах IEEE 802.11ad и перспективном IEEE 802.11ay. Хотя различные примеры и описанные здесь варианты осуществления относятся к DMG STA и PCP/AP, легко понять, что вместо DMG STA могут использоваться другие типы беспроводных устройств, и вместо PCP/AP могут использоваться другие типы точек доступа.

[0045] Некоторые варианты осуществления настоящего изобретения относятся к конкретным рабочим ситуациям или вариантам использования с участием устройств DMG. В частности, в различных вариантах осуществления, настоящее изобретение применяется для аутентификации и ассоциации устройства DMG с точкой доступа, в ситуациях, когда возможность атак типа перехвата или злоумышленника в середине снижается. Такая ситуация может соответствовать нахождению устройства DMG в непосредственной близости к точке доступа, при том, что не предполагается нахождение других устройств в непосредственной близости к точке доступа.

[0046] В порядке примера, устройство DMG и точка доступа могут осуществлять связь сверхмалой дальности (USR), в которой портативное пользовательское устройство подключено в беспроводном режиме к неподвижному устройству, например, шлагбауму или киоску. Портативное пользовательское устройство может загружать большие объемы данных из неподвижного устройства в течение ограниченного периода времени, например, 5 секунд. Дальность линии связи может составлять около 10 см, типичную при передаче в пределах прямой видимости. Каждый раз к неподвижному устройству обычно подключается одно-единственное портативное пользовательское устройство, во избежание помех от других устройств.

[0047] В порядке другого примера, устройство DMG и точка доступа могут соответствовать двум устройствам, работающим в непосредственной близости друг от друга в умном доме. Устройство-источник, например, телевизионная приставка, медиапроигрыватель, планшет или смартфон, могут обеспечивать поток данных, например, медиаконтента, на устройство-приемник, например, интеллектуальный телевизор или дисплей. Устройства обычно работают в непосредственной близости друг от друга, например, на расстоянии менее 5 метров. Обычно в данное время существует одна-единственный линия связи, во избежание помех от других устройств.

[0048] Два вышеприведенных примера могут соответствовать вариантам использования #1 и #2, как описано в документе ʺIEEE 802.11 TGay Use Casesʺ, упомянутом в начале этого документа.

[0049] Варианты осуществления настоящего изобретения относятся к устройству беспроводной связи, согласующемуся с IEEE 802.11. Устройство включает в себя, по меньшей мере, процессор, обычно подключенный к компоненту памяти, процессор, подключенный к беспроводному сетевому интерфейсу, позволяющему осуществлять двустороннюю связь с точкой доступа согласно стандарту IEEE 802.11. Процессор и беспроводной сетевой интерфейс совместно выполнены с возможностью включения информационного элемента аутентификации в кадр, например, кадр управления или другой кадр, для передачи от устройства на точку доступа, согласующуюся с IEEE 802.11 беспроводной сети. Информационный элемент аутентификации включает в себя данные для использования в процедуре аутентификации для установления, что оба из точки доступа и устройства обладают общим криптографическим ключом.

[0050] В некоторых вариантах осуществления, процессор и беспроводной сетевой интерфейс совместно выполнены с возможностью считывания информационного элемента аутентификации из кадра, например, кадра управления или другого кадра, принимаемого устройством, например, от точки доступа, согласующейся с IEEE 802.11.

[0051] В некоторых вариантах осуществления, процессор дополнительно выполнен с возможностью осуществления, по меньшей мере, части процедуры аутентификации. Дополнительно или альтернативно, процессор точки доступа может быть выполнен с возможностью осуществления, по меньшей мере, части процедуры аутентификации.

[0052] В некоторых вариантах осуществления, процессор и беспроводной сетевой интерфейс устройства совместно выполнены с возможностью считывания первого набора информационных элементов аутентификации из соответствующих кадров из первого набора кадров, передаваемых точкой доступа, согласующейся с IEEE 802.11. Процессор и беспроводной сетевой интерфейс дополнительно совместно выполнены с возможностью включения второго набора информационных элементов аутентификации во второй набор кадров, передаваемых от устройства беспроводной связи для приема точкой доступа. Таким образом, первый и второй наборы кадров используются для обмена первым и вторым наборами информационных элементов аутентификации между точкой доступа и устройством. Некоторые или все из первого и второго наборов кадров могут быть кадрами управления. Первый и второй наборы информационных элементов аутентификации включают в себя последовательность элементов данных. Процессор может быть дополнительно выполнен с возможностью использования обмениваемой последовательности элементов данных для осуществления аутентификационной процедуры взаимного опознавания для установления, что оба из точки доступа и устройства обладают общим криптографическим ключом. Дополнительно или альтернативно, процессор точки доступа может быть выполнен с возможностью использования обмениваемых информационных элементов аутентификации для установления, что оба из точки доступа и устройства обладают общим криптографическим ключом. В некоторых вариантах осуществления, первый и второй наборы кадров управления, несущих информационные элементы аутентификации, также могут использоваться для одновременного установления доступа к сети устройством беспроводной связи.

[0053] Варианты осуществления настоящего изобретения относятся к точке доступа, согласующейся с IEEE 802.11, например, точке доступа, согласующейся с IEEE 802.11ad или IEEE 802.11ay. Точка доступа включает в себя, по меньшей мере, процессор, обычно подключенный к компоненту памяти, процессор, подключенный к беспроводному сетевому интерфейсу, позволяющему осуществлять двустороннюю связь с другими устройствами согласно стандарту IEEE 802.11. Процессор и беспроводной сетевой интерфейс совместно выполнены с возможностью включения информационного элемента аутентификации в кадр, например, кадр управления, для передачи от устройства на устройство беспроводной связи, согласующееся с IEEE 802.11 беспроводной сети. Информационный элемент аутентификации включает в себя данные для использования в процедуре аутентификации для установления, что оба из точки доступа и устройства обладают общим криптографическим ключом.

[0054] В некоторых вариантах осуществления, процессор и беспроводной сетевой интерфейс совместно выполнены с возможностью считывания информационного элемента аутентификации из кадра, принимаемого точкой доступа, например, от устройства беспроводной связи, согласующегося с IEEE 802.11. В некоторых вариантах осуществления, процессор дополнительно выполнен с возможностью осуществления, по меньшей мере, части процедуры аутентификации.

[0055] В некоторых вариантах осуществления, процессор и беспроводной сетевой интерфейс точки доступа совместно выполнены с возможностью включения первого набора информационных элементов аутентификации в соответствующие кадры из первого набора кадров, передаваемых точкой доступа. Процессор и беспроводной сетевой интерфейс дополнительно совместно выполнены с возможностью считывания второго набора информационных элементов аутентификации из второго набора кадров, передаваемых от устройства беспроводной связи, согласующегося с IEEE 802.11. Таким образом, первый и второй наборы кадров используются для обмена первым и вторым наборами информационных элементов аутентификации между точкой доступа и устройством. Первый и второй наборы информационных элементов аутентификации включают в себя последовательность элементов данных. Процессор дополнительно выполнен с возможностью использования обмениваемой последовательности элементов данных для осуществления аутентификационной процедуры взаимного опознавания для установления, что оба из точки доступа и устройства обладают общим криптографическим ключом. Первый и второй наборы кадров могут быть кадрами управления, которые также используются для одновременного установления доступа к сети устройством беспроводной связи.

[0056] Фиг. 1 демонстрирует версию конечного автомата аутентификации, описанного в разделе 10.3.2 стандарта IEEE 802.11ad. Для устройств DMG STA, конечный автомат начинает работу в состоянии 2 и переходит в состояние 4, обычно через состояние 3. Конечный автомат используется здесь для представления поведения устройства и внутреннего логического состояния в упрощенном формате, в отношении ассоциации и аутентификации. Таким образом, утверждения, что устройство находится в конкретном состоянии конечного автомата, следует интерпретировать как утверждения, касающиеся поведения и внутреннего логического состояния устройства. Как показано, возможный прямой переход из состояния 2 в состояние 4 указывается в случае успешного четырехстороннего взаимного опознавания PBSS. Однако здесь наблюдается, что стандарт IEEE 802.11ad указывает, что четырехстороннее взаимное опознавание PBSS может происходить только из состояния 3. Таким образом, этот конкретный короткий переход в настоящее время не полностью разрешен.

[0057] Фиг. 2 демонстрирует последовательность операций аутентификации/ассоциации, с аутентификацией доверенной третьей стороны (TTP), в соответствии со стандартом IEEE 802.11ad, например, описанном в разделе 11.5.1.3.5 этого стандарта. Сообщения запроса аутентификации IEEE 802.11 и ответа аутентификации IEEE 802.11 не используются для осуществления связи с устройствами DMG STA. Этапы ассоциации и аутентификации являются жестко запараллеленными процедурами, которые согласуются с доверительной моделью RSNA. Однако выполнение этих последовательно осуществляемых процедур занимает значительное время.

[0058] В частности, фиг. 2 демонстрирует переход между состояниями 2, 3 и 4 (соответствующими состояниям 2, 3 и 4 на фиг. 1), в отношении ассоциации и аутентификации устройства. Точка доступа, например, точка управления /точка доступа (PCP/AP) 210 PBSS, первоначально передает первый кадр 220 управления, который может быть кадром маяка, кадром объявления или кадром ответа зонда. DMG STA 215, для которой желательно безопасное присоединение к сети, обслуживаемой точкой доступа (PCP/AP), принимает первый кадр управления. Поскольку устройство является устройство DMG, нормально присутствующие сообщения 225 запроса аутентификации 802.11 и ответа аутентификации 802.11 исключены, и конечный автомат переходит в состояние 2, как описано в стандарте.

[0059] При переходе из состояния 2, DMG STA передает запрос 230 ассоциации 802.11 на точку доступа (PCP/AP). В ответ, точка доступа (PCP/AP) передает ответ 235 ассоциации 802.11 на DMG STA, совместно с информационным элементом (IE) надежно защищенной сети (RSN). Затем процесс аутентификации EAPol инициируется передачей кадра 240 начала EAPol от DMG STA на точку доступа (PCP/AP). Точка доступа (PCP/AP) передает кадр 245 идентичности запроса EAP на DMG STA, и DMG STA в ответ передает кадр идентичности ответа EAP 250 на точку доступа (PCP/AP). Кадр идентичности ответа EAP включает в себя идентификатор, связанный с DMG STA, например, ID пользователя.

[0060] После приема идентификатора от DMG STA, точка доступа (PCP/AP) передает сообщение 255 запроса Remote Authentication Dial-In User Service (RADIUS) на сервер аутентификации доверенной третьей стороны. После успешной аутентификации третьей стороны, сервер аутентификации передает сообщение 260 успеха EAP на точку доступа (PCP/AP). В ответ, точка доступа (PCP/AP) передает кадр 265 успеха EAPol на DMG STA. Затем оба точка доступа (PCP/AP) и DMG STA входят в состояние 3.

[0061] Вышеописанные операции, соответствующие переходу из состояния 2 в состояние 3, могут соответствовать аутентификации EAP. Часть аутентификации EAP накладывается на кадры EAPoL управления, передаваемые между точкой доступа (PCP/AP) и DMG STA. Другая часть осуществляется через запрос Radius от точки доступа (PCP/AP) на сервер аутентификации и соответствующий ответ от сервера аутентификации.

[0062] Продолжая рассматривать фиг. 2, переход из состояния 3 (в котором установлены аутентификация и ассоциация) в состояние 4 (в котором установлен статус RSNA, когда необходимо), осуществляется, в общем случае, путем успешного выполнения четырехстороннего взаимного опознавания 270 PBSS. Четырехстороннее взаимное опознавание PBSS предусматривает: передачу значения первого случайного кода (ANonce) от точки доступа (PCP/AP) на DMG STA; построение парного переходного ключа (PTK) на DMG STA; передачу значения второго случайного кода (SNonce) совместно с проверкой целостности сообщения (MIC) от DMG STA на точку доступа (PCP/AP); построение PTK точкой доступа (PCP/AP); построение и отправку Group Temporal Key (GTK) совместно с MIC от точки доступа (PCP/AP) на DMG STA; и передачу квитирования от DMG STA на точку доступа (PCP/AP).

[0063] Заметим, что процедура, описанная на фиг. 2, является только иллюстративной и может регулироваться различными традиционными способами, что очевидно специалисту в данной области техники. Например, тогда как вышеописанная процедура может использовать аутентификацию EAP, возможны другие традиционные способы аутентификации.

[0064] Некоторые варианты осуществления настоящего изобретения предусматривают механизм аутентификации, занимающий меньше времени и требующий обмена меньшим количеством сообщений, при поддержании, по меньшей мере, частичной обратной совместимости со стандартом IEEE 802.11ad. Например, схемы аутентификации и ассоциации, описанные в разделах 10.3.2 и 11.5.1.3.5 стандарта IEEE 802.11ad, могут оставаться нетронутыми. Кроме того, существующий конечный автомат аутентификации/ассоциации, согласованный с RSNA, описанный в протоколе аутентификации IEEE 802.1x, может использоваться в описанных здесь вариантах осуществления настоящего изобретения.

[0065] Некоторые варианты осуществления настоящего изобретения используются для аутентификации и ассоциации в конкретных ситуациях, а не во всех ситуациях. Кроме того, заметим, что в некоторых ситуациях, устройства имеют другие предварительно обобществленные учетные данные, чем в других ситуациях. Например, устройства в ситуациях USR и умного дома, как описано выше и в вариантах использования #1 и #2 вышеупомянутого документа ʺIEEE 802.11 TGay Use Casesʺ, может иметь предварительно обобществленные учетные данные первого типа, тогда как устройства, применяемые для связи между стойками центра обработки данных и системы распределения видео/больших объемов данных или видео по требованию, описанные в вариантах использования #4 и #5 вышеупомянутого документа ʺIEEE 802.11 TGay Use Casesʺ, могут иметь предварительно обобществленные учетные данные второго, другого типа. Разные схемы аутентификации могут потребоваться для удовлетворения потенциально разным временным требованиям этих разных ситуаций. Дополнительно, другие процедуры аутентификации и ассоциации, например, традиционные процедуры IEEE 802.11ad, могут использоваться для аутентификации и ассоциации в некоторых ситуациях.

[0066] Фиг. 3 демонстрирует процедуру ассоциации и аутентификации для использования в сети, согласующейся с IEEE 802.11, в соответствии с вариантами осуществления настоящего изобретения. Этот вариант осуществления может соответствовать, например, сценарию направленной передачи со скоростью несколько гигабит в секунду (Directional Multigigabit (DMG), в котором устройство станции и точка доступа осуществляют беспроводную связь через лепесток высокой направленности и в пределах относительно малой дальности. Этот вариант осуществления использует кадры управления DMG для переноса информационных элементов аутентификации. Кроме того, в различных вариантах осуществления, устройство станции и точка доступа находятся в непосредственной близости, и никакие другие устройства станции не находятся в непосредственной близости к точке доступа. Таким образом, можно ослаблять различные проблемы безопасности, например, атаки типа перехвата или злоумышленника в середине. В дальнейшем, следует понимать, что построение ключей, например, парного переходного ключа (PTK), генерация случайных кодов и проверки целостности сообщения (MIC) и другие операции, относящиеся к шифрованию и аутентификации, может осуществляться аналогично аналогичным операциям традиционного четырехстороннего взаимного опознавания PBSS. Таким образом, ниже различные традиционные детали реализации таких операций опущены.

[0067] Согласно фиг. 3, точка доступа (PCP/AP) 310 передает первый кадр 320 управления DMG, например, кадр маяка, кадр объявления или кадр ответа зонда. В первый кадр управления включен, например, к первому кадру управления присоединен первый информационный элемент 321 аутентификации, совместно с битом 323 флага, указывающим, что описанная здесь процедура параллельной аутентификации доступна для использования. Первый информационный элемент аутентификации включает в себя первый случайный код 322, обозначенный ANonce, возможно, совместно с (например, в сцепке с) другой информацией.

[0068] Первый кадр 320 управления, включающий в себя первый информационный элемент аутентификации, принимается DMG STA 315. Согласно сценарию, показанному на фиг. 2, для сценария DMG, первоначально рассматривается, что оба из точки доступа и устройства станции находится в состоянии 2 360 конечного автомата аутентификации. Затем, DMG STA строит 325 парный переходный ключ (PTK) на основе информации, включающей в себя принятый ANonce, второй случайный код, генерируемый DMG STA, обозначенный SNonce, и предварительно обобществленный ключ.

[0069] Дополнительно, DMG STA подготавливает и передает второй кадр 330 управления, который является либо кадром управления запросом ассоциации 802.11, либо кадром управления запросом повторной ассоциации 802.11, в зависимости от того, желательна ли ассоциация или повторная ассоциация, описанная в стандарте 802.11. Второй информационный элемент 331 аутентификации включен во второй кадр управления, например, присоединен к нему. Второй информационный элемент аутентификации включает в себя второй случайный код, SNonce 332, генерируемый DMG STA, а также значение 333 проверки целостности сообщения (MIC), генерируемое для второго информационного элемента аутентификации, рассматриваемого как сообщение. Значение MIC вычисляется для информационного элемента аутентификации, как указано в разделах 11.6.6 и M2.2 стандартного документа IEEE, ʺPart 11: Wireless LAN Medium Access Control (MAC) and Physical Layer (PHY) Specificationsʺ, Version 12.0, IEEE Computer Society March 2012. В документе стандартов IEEE 802.11REVmb-D12.0 также описано вычисление значения MIC. Значения MIC выводятся путем обеспечения сообщения, возможно, совместно с обобществленным секретным ключом, вводимым в хэш-функцию MIC, причем выход хэш-функции MIC соответствует значению MIC.

[0070] После приема второго случайного кода SNonce точкой доступа (PCP/AP), точка доступа (PCP/AP) строит 335 PTK на основе информации, включающей в себя первый случайный код, принятый второй случайный код и предварительно обобществленный ключ. Также подтверждается MIC, принимается во втором кадре управления. Например, PTK, построенный точкой доступа (PCP/AP), может использоваться для генерирования другой копии MIC на основе принятого сообщения, и генерируемые и принимаемые копии MIC могут сравниваться для определения, совпадают ли они. (Совпадение предполагает, что один и тот же PTK совместно используется обеими точкой доступа (PCP/AP) и DMG STA.) Если совпадение существует, точка доступа (PCP/AP) может считать, что аутентификация установлена.

[0071] Точка доступа (PCP/AP) подготавливает и передает третий кадр 340 управления, который является либо кадром управления ответом ассоциации 802.11, либо кадром управления ответом повторной ассоциации 802.11, в зависимости от того, желательна ли ассоциация или повторная ассоциация, описанная в стандарте 802.11. Третий информационный элемент 341 аутентификации включен в третий кадр управления, например, присоединен к нему. Третий информационный элемент 341 аутентификации включает в себя дополнительное значение 343 проверки целостности сообщения (MIC). Дополнительное значение 343 MIC генерируется на основе содержимого третьего информационного элемента аутентификации, рассматриваемого как сообщение, вводимое в соответствующую хэш-функцию MIC, возможно, совместно с обобществленным секретным ключом.

[0072] Затем, после того, как DMG STA принимает третий информационный элемент аутентификации, DMG STA сравнивает MIC, включенную в третий информационный элемент аутентификации, с соответствующей дополнительной MIC, генерируемой DMG STA на основе принятого информационного элемента аутентификации. Генерируемые и принимаемые копии MIC могут сравниваться для определения, совпадают ли они. Если совпадение существует, DMG STA может считать, что аутентификация установлена.

[0073] После того, как точка доступа (PCP/AP) определяет, что аутентификация, а также ассоциация, установлены, точка доступа (PCP/AP) переходит в оба состояние 3 и состояние 4 370 конечного автомата аутентификации/ассоциации (обозначенные состоянием 3/4). После того, как DMG STA определяет, что аутентификация установлена, DMG STA также переходит в оба состояние 3 и состояние 4 372 конечного автомата аутентификации/ассоциации. В более общем случае, точка доступа (PCP/AP) и DMG STA могут считать, что аутентификация и ассоциация, подлежащие установлению после успешного завершения обмена сообщениями и проверки MIC, как описано выше.

[0074] Одновременно с аутентификацией, обмен сообщениями, представленный на фиг. 3, также осуществляет операцию ассоциации или повторной ассоциации 802.11. Таким образом, первый, второй и третий кадры управления облегчают ассоциацию или повторную ассоциацию DMG STA и точки доступа (PCP/AP), как описано ниже.

[0075] Кадр управления запросом ассоциации 802.11 или кадр управления запросом повторной ассоциации 802.11 включает в себя соответствующую информацию для использования точкой доступа. В частности, информация используется точкой доступа для выделения ресурсов и синхронизации с контроллером интерфейса радиосети (NIC) устройства станции. Кадр запроса ассоциации несет информацию о NIC, например, поддерживаемые скорости передачи данных и идентификатор набора услуг (SSID) целевой сети.

[0076] Кадр управления ответом ассоциации 802.11 или кадр управления ответом повторной ассоциации 802.11 включает в себя указание принятия или отклонение запроса ассоциации или повторной ассоциации. Кадр может включать в себя дополнительную информацию, например, идентификатор ассоциации и поддерживаемые скорости передачи данных.

[0077] Заметим, что сообщение квитирования от DMG STA на точку доступа (PCP/AP), которое включено в традиционные формы четырехстороннего взаимного опознавания PBSS, исключено в различных вариантах осуществления настоящего изобретения. Это исключение может снижать издержки обмена сообщениями и сокращать длительность процедуры ассоциации/аутентификации. Для различных сценариев, например, в которых устройство станции и точка доступа находятся в непосредственной близости, и никакие другие устройства станции не находятся в непосредственной близости к точке доступа, это исключение может быть приемлемо с точки зрения безопасности при условии, что обеспечен адекватный уровень безопасности. Фиг. 3 демонстрирует необязательное сообщение 345 квитирования, аналогичное сообщению четырехстороннего взаимного опознавания PBSS, которое может быть включено в некоторых вариантах осуществления настоящего изобретения, например, в целях подтверждения ключа. Это сообщение квитирования может передаваться само по себе или в качестве дополнительного информационного элемента аутентификации, включенного в или присоединенного к дополнительному кадру, например, кадру управления или кадру данных, передаваемому от DMG STA на точку доступа (PCP/AP). В некоторых вариантах осуществления, сообщение квитирования включено в кадр квитирования или кадр отчета Sector Sweep (SSW).

[0078] В некоторых вариантах осуществления, настоящее изобретение осуществляется при определенных условиях, например, когда традиционно используемая переменная состояния ʺdot11RSNAActivatedʺ установлена равной "истина", и RSNA, используемая в PBSS, основана на протоколе аутентификации и управления ключами IEEE 802.1x. Использование переменной состояния ʺdot11RSNAActivatedʺ описано в таблице 8-20 (страница 465) документа стандартов IEEE 802.11REVmb-D12.0. Переменная состояния dot11RSNAActivated обеспечивается в указании, передаваемой от точки доступа (например, PCP/AP) через маяк. Значение "истина" переменной состояния указывает, что точка доступа поддерживает аутентификация RSNA. Устройство станции DMG STA при приеме значения "истина" переменной состояния выполнено с возможностью отвечать осуществлением одновременных аутентификации и ассоциации в соответствии с настоящим изобретением.

[0079] В некоторых вариантах осуществления, настоящее изобретение предусматривает аутентификацию без необходимости в сервере аутентификации доверенной третьей стороны. Это может ускорять аутентификацию.

[0080] В различных вариантах осуществления, предварительно обобществленный ключ, используемый для генерирования PTK, является общим секретным ключом K. Общий секретный ключ K может иметь разную длину, но в различных вариантах осуществления рекомендуется длина, по меньшей мере, 128 битов для обеспечения RSNA, согласующейся с надежным уровнем безопасности. Общий обобществленный ключ может устанавливаться криптографически безопасным образом, например, в соответствии с ʺEstablishing Wireless Robust Security Networks: A guide to IEEE 802.11i; Recommendations of the National Institute of Standards and Technology,ʺ Special Publication 800-97, S. Frankel et al., National Institute of Standards and Technology, February 2007.

[0081] В некоторых вариантах осуществления, кадры, обмениваемые на фиг. 3, включают в себя необязательные параметры Multi-Band Operation (MBO) для поддержки операций MBO, например, описанных в отношении традиционных сообщений четырехстороннего взаимного опознавания PBSS.

[0082] В некоторых вариантах осуществления, вместо того, чтобы иметь единственный предварительно обобществленный ключ K, устройства станции хранят в памяти множественные предварительно обобществленные ключи или ключевую последовательность. Затем конкретный один из обобществленных ключей можно выбирать для использования в аутентификации. Использование ключевой последовательности может повышать безопасность. Идентичность выбранного предварительно обобществленного ключа может безопасно передаваться между устройствами станции во время аутентификации. Выбор предварительно обобществленного ключа может осуществляться любым из устройств станции (например, DMG STA или PCP/AP или другой точкой доступа), участвующих в процедуре аутентификации. Затем устройство станции, осуществляющее выбор ключа, передает на другое устройство станции указание выбранного ключа. Каждый из предварительно обобществленных ключей может быть связан с соответствующим значением индекса. Связи между ключами и значениями индекса также могут быть предварительно обобществлены и, таким образом, быть общими для обоих устройств станции. Передача выбора ключа может включать в себя передачу соответствующего значения индекса. Значение индекса может передаваться в указанном поле "ID ключа" информационного элемента аутентификации.

[0083] В некоторых вариантах осуществления, одно из устройств станции сохраняет в памяти первый поднабор заранее определенного набора ключей, и другое из устройств станции сохраняет второй поднабор набора ключей. Каждый из первого и второго поднаборов включает в себя, по меньшей мере, один ключ, и первый и второй поднаборы, по меньшей мере, частично перекрываются. Пересечение первого и второго поднаборов, таким образом, включает в себя, по меньшей мере, один ключ, который является предварительно обобществленным ключом. В некоторых вариантах осуществления, второй поднабор полностью включен в первый поднабор. Например, первый поднабор может быть равен полному набору ключей (таким образом, что первый набор является неправильным поднабором), тогда как второй поднабор может быть правильным поднабором полного набора ключей. В этом случае, устройство станции, где хранится второй поднабор, осуществляет выбор ключа, чтобы гарантировать, что на другом устройстве станции также хранится выбранный ключ. Устройство станции, где хранится первый поднабор, может быть устройством станции, на котором более практично хранить потенциально большие объемы данных, например, точкой доступа.

[0084] В некоторых вариантах осуществления, точка доступа (например, PCP/AP) связана со шлагбаумом, выполненным с возможностью осуществления связи сверхмалой дальности с различными устройствами DMG STA. Точка доступа может поддерживать до нескольких тысяч предварительно обобществленных секретных ключей K, для поддержки потенциально большого количества устройств DMG STA. Каждое устройство станции DMG STA может включать в себя отдельный поднабор из одного или более из предварительно обобществленных ключей, таким образом, что разные устройства станции DMG STA не имеют или маловероятно, что имеют один и тот же предварительно обобществленный ключ. Это снижает возможность атаки фальсификации ключа. При инициировании аутентификации, устройство станции DMG STA выполнено с возможностью указания индекса предварительно обобществленного ключа, который она намерена использовать.

[0085] Фиг. 4 демонстрирует другую процедуру аутентификации для использования в сети, согласующейся с IEEE 802.11, в соответствии с вариантами осуществления настоящего изобретения. Эта процедура аналогична представленной на фиг. 3, за исключением того, что точка доступа (PCP/AP) 410 выбирает предварительно обобществленный ключ и передает соответствующий идентификатор ключа на DMG STA. В первом кадре 420 управления, точка доступа (PCP/AP) включает выбранный идентификатор ключа в качестве значения 422 ID ключа, которое сцеплено или иным образом связано со значением первого случайного кода Anonce, в указанное поле "случайный код" первого информационного элемента аутентификации, передаваемого на DMG STA. DMG STA выбирает предварительно обобществленный ключ, соответствующий принятому ID ключа, и использует выбранный ключ в оставшейся части процедуры аутентификации. DMG STA также включает значение 432 ID ключа в указанное поле "ID ключа" информационного элемента аутентификации, включенного во второй кадр 430 управления. Поле "ID ключа" может иметь длину 8 байтов и сопровождается полем ANonce. ID ключа может использоваться во втором кадре управления как часть данных сообщения, на которых базируется генерация MIC. Оставшаяся часть процедуры, показанной на фиг. 4, может осуществляться, как описано выше со ссылкой на фиг. 3.

[0086] Фиг. 5 демонстрирует еще одну процедуру аутентификации для использования в сети, согласующейся с IEEE 802.11, в соответствии с вариантами осуществления настоящего изобретения. Эта процедура аналогична представленной на фиг. 3, за исключением того, что DMG STA 515 выбирает предварительно обобществленный ключ и передает соответствующий идентификатор ключа на точку доступа (PCP/AP) 510, в указанном поле "ID ключа" информационного элемента аутентификации, включенного во второй кадр 530 управления. Первый кадр 520 управления передается, как описано выше со ссылкой на фиг. 3, возможно, с указателем, что DMG STA должна выбрать предварительно обобществленный ключ. DMG STA включает выбранный идентификатор ключа в качестве значения 532 ID ключа во второй кадр 530 управления, совместно со значением второго случайного кода SNonce и MIC, также во втором информационном элементе аутентификации, который включен во второй кадр 530 управления и передается на точку доступа (PCP/AP). DMG STA может присоединять ID ключа во втором информационном элементе аутентификации, включенном в кадр запроса ассоциации, для указания ключа, который она намерена использовать для текущего сеанса. Точка доступа (PCP/AP) выбирает предварительно обобществленный ключ, соответствующий принятому ID ключа, и использует выбранный ключ в оставшейся части процедуры аутентификации. В третьем кадре 540 управления, точка доступа (PCP/AP) также включает значение 542 ID ключа в указанное поле "ID ключа" третьего информационного элемента аутентификации, включенного в третий кадр управления. ID ключа может использоваться в третьем кадре управления как часть данных сообщения, на которых базируется генерация MIC. Оставшаяся часть процедуры, показанной на фиг. 5, может осуществляться, как описано выше со ссылкой на фиг. 3.

[0087] Фиг. 6A демонстрирует процедуру аутентификации для использования в сети, согласующейся с IEEE 802.11, в соответствии с другими вариантами осуществления настоящего изобретения. В отличие от вариантов осуществления, представленных на фиг. 3-5, процедуру аутентификации не обязательно осуществлять одновременно с процедурой ассоциации. Напротив, процедура аутентификации может осуществляться с использованием других типов кадров управления. Состояния конечного автомата аутентификации, описанные на фиг. 2-5, не представлены в явном виде на фиг. 6A, однако, в различных вариантах осуществления, они могут быть включены таким же образом, как представлено на фиг. 3-5. Кроме того, в некоторых вариантах осуществления, информационные элементы аутентификации, представленные на фиг. 6, могут включать в себя указания предварительно обобществленных ключей в поле "ID ключа", аналогично вариантам осуществления, описанным со ссылкой на фиг. 4 и 5. Кроме того, кадры управления, представленные на фиг. 6, могут, потенциально, перемежаться с другими кадрами управления которые не показаны. Будучи исключенными, детали операций, описанные со ссылкой на фиг. 6A, могут осуществляться аналогично описанным на фиг. 3.

[0088] Согласно фиг. 6A, первое устройство 610, которое может быть точкой доступа (PCP/AP) или, возможно, DMG STA, передает первый кадр 620 управления. Первый информационный элемент 621 аутентификации включен в первый кадр управления, возможно, совместно с битом флага, указывающим, что процедура аутентификации доступна для использования. В проиллюстрированном варианте осуществления, первый информационный элемент аутентификации включает в себя первый случайный код 622, возможно, совместно с другой информацией.

[0089] Первый кадр 620 управления, включающий в себя первый информационный элемент 621 аутентификации, принимается вторым устройством 615, которое может быть DMG STA или, возможно, точкой доступа (PCP/AP). Затем второе устройство строит 625 парный переходный ключ (PTK) на основе информации, включающей в себя принятый первый случайный код, второй случайный код, сгенерированный DMG STA, и предварительно обобществленный ключ, значение индекса которого может быть заранее известно или передаваться через информационные элементы аутентификации.

[0090] Дополнительно, второе устройство подготавливает и передает второй кадр 630 управления. Второй информационный элемент 631 аутентификации включен во второй кадр управления, например, присоединен к нему. Второй информационный элемент аутентификации включает в себя второй случайный код 632, генерируемый вторым устройством, а также значение 633 проверки целостности сообщения (MIC), генерируемое для второго информационного элемента аутентификации, рассматриваемого как сообщение.

[0091] После приема второго случайного кода первым устройством, первое устройство строит 635 PTK на основе информации, включающей в себя первый случайный код, принятый второй случайный код и предварительно обобществленный ключ. Также подтверждается MIC, принимается во втором кадре управления.

[0092] Первое устройство подготавливает и передает третий кадр 640 управления. Третий информационный элемент 641 аутентификации включен в третий кадр управления. Третий информационный элемент 641 аутентификации включает в себя дополнительное значение 343 проверки целостности сообщения (MIC). Дополнительное значение 343 MIC генерируется на основе содержимого третьего информационного элемента аутентификации, рассматриваемого как сообщение, вводимое в соответствующую хэш-функцию MIC, возможно, совместно с обобществленным секретным ключом.

[0093] Затем, после приема третьего информационного элемента аутентификации вторым устройством, второе устройство сравнивает MIC, включенную в третий информационный элемент аутентификации, с соответствующей дополнительной MIC, генерируемой вторым устройством на основе принятого информационного элемента аутентификации. Генерируемые и принимаемые копии MIC могут сравниваться для определения, совпадают ли они. Если совпадение существует, DMG STA может считать, что аутентификация установлена. Первое и второе устройства могут считать, что аутентификация и ассоциация, подлежащие установлению после успешного завершения обмена сообщениями и проверки MIC, как описано выше.

[0094] Фиг. 6A демонстрирует необязательное сообщение 649 квитирования, аналогичное сообщению четырехстороннего взаимного опознавания PBSS, которое может быть включено в некоторых вариантах осуществления настоящего изобретения, например, в целях подтверждения ключа. Это сообщение 649 квитирования может передаваться в указанном поле "квитирование" четвертого информационного элемента 647 аутентификации, например, обеспеченного в четвертом кадре 645 управления, передаваемого от второго устройства на первое устройство.

[0095] Фиг. 6B демонстрирует процедуру аутентификации для использования в сети, согласующейся с IEEE 802.11, в соответствии с еще одним вариантом осуществления настоящего изобретения. В отличие от вариантов осуществления, представленных на фиг. 3-6, в процедуре аутентификации не обязательно использовать кадры управления. Напротив, процедура аутентификации может осуществляться с использованием других типов кадров, например, кадров данных, или комбинации кадров данных и кадров управления. Состояния конечного автомата аутентификации, описанные на фиг. 2-5, не представлены в явном виде на фиг. 6B, однако, в различных вариантах осуществления, они могут быть включены таким же образом, как представлено на фиг. 3-5. Кроме того, в некоторых вариантах осуществления, информационные элементы аутентификации, представленные на фиг. 6B, могут включать в себя указания предварительно обобществленных ключей в поле "ID ключа", аналогично вариантам осуществления, описанным со ссылкой на фиг. 4 и 5. Кроме того, кадры, представленные на фиг. 6B, могут, потенциально, перемежаться с другими кадрами которые не показаны. Будучи исключенными, детали операций, описанные со ссылкой на фиг. 6B могут осуществляться аналогично описанным на фиг. 3.

[0096] Согласно фиг. 6B, первое устройство 660, которое может быть точкой доступа (PCP/AP) или, возможно, DMG STA, передает первый кадр 670. В первый кадр включен первый информационный элемент 671 аутентификации, возможно, совместно с битом флага, указывающим, что процедура аутентификации доступна для использования. В проиллюстрированном варианте осуществления, первый информационный элемент аутентификации включает в себя первый случайный код 672, возможно, совместно с другой информацией.

[0097] Первый кадр 670, включающий в себя первый информационный элемент 671 аутентификации, принимается вторым устройством 665, которое может быть DMG STA или, возможно, точкой доступа (PCP/AP). Затем второе устройство строит 675 парный переходный ключ (PTK) на основе информации, включающей в себя принятый первый случайный код, второй случайный код, сгенерированный DMG STA, и предварительно обобществленный ключ, значение индекса которого может быть заранее известно или передаваться через информационные элементы аутентификации.

[0098] Дополнительно, второе устройство подготавливает и передает второй кадр 680. Второй информационный элемент 681 аутентификации включен во второй кадр, например, присоединен к нему. Второй информационный элемент аутентификации включает в себя второй случайный код 682, генерируемый вторым устройством, а также значение 683 проверки целостности сообщения (MIC), генерируемое для второго информационного элемента аутентификации, рассматриваемого как сообщение.

[0099] После приема второго случайного кода первым устройством, первое устройство строит 685 PTK на основе информации, включающей в себя первый случайный код, принятый второй случайный код и предварительно обобществленный ключ. Также подтверждается MIC, принимаемая во втором кадре.

[00100] Первое устройство подготавливает и передает третий кадр 690. Третий информационный элемент 691 аутентификации включен в третий кадр. Третий информационный элемент 691 аутентификации включает в себя дополнительное значение 343 проверки целостности сообщения (MIC). Дополнительное значение 343 MIC генерируется на основе содержимого третьего информационного элемента аутентификации, рассматриваемого как сообщение, вводимое в соответствующую хэш-функцию MIC, возможно, совместно с обобществленным секретным ключом.

[00101] Затем, после приема третьего информационного элемента аутентификации вторым устройством, второе устройство сравнивает MIC, включенную в третий информационный элемент аутентификации, с соответствующей дополнительной MIC, генерируемой вторым устройством на основе принятого информационного элемента аутентификации. Генерируемые и принимаемые копии MIC могут сравниваться для определения, совпадают ли они. Если совпадение существует, DMG STA может считать, что аутентификация установлена. Первое и второе устройства могут считать, что аутентификация и ассоциация, подлежащие установлению после успешного завершения обмена сообщениями и проверки MIC, как описано выше.

[00102] Фиг. 6B демонстрирует необязательное сообщение 699 квитирования, аналогичное сообщению четырехстороннего взаимного опознавания PBSS, которое может быть включено в некоторых вариантах осуществления настоящего изобретения, например, в целях подтверждения ключа. Это сообщение 699 квитирования может передаваться в указанном поле "квитирование" четвертого информационного элемента аутентификации 697, например, обеспеченного в четвертом кадре 695, передаваемом от второго устройства на первое устройство.

[00103] Варианты осуществления настоящего изобретения предусматривают информационный элемент аутентификации, имеющий одно или более полей данных, которые переносят данные для использования в процедуре аутентификации. В различных вариантах осуществления, содержимое полей данных интерпретируется в зависимости от контекста. Например, содержимое данного поля данных можно интерпретировать как другой параметр, когда он включен в кадр, передаваемый в направлении восходящей линии связи, чем когда он включен в кадр, передаваемый в направлении нисходящей линии связи. В порядке другого примера, содержимое данного поля данных можно интерпретировать как другой параметр, когда конечный автомат аутентификации, например, на фиг. 1, находится в первом состоянии, чем когда конечный автомат аутентификации находится во втором, другом состоянии. В порядке другого примера, содержимое данного поля данных можно интерпретировать как другой параметр в зависимости от того, какая часть четырехстороннего взаимного опознавания осуществляется. Информационный элемент аутентификации интерпретируется в соответствии с его битовыми настройками и заранее определенными операционными правилами, например, операционными правилами, описанными ниже.

[00104] Фиг. 7 демонстрирует формат информационного элемента аутентификации, обеспеченный в соответствии с вариантами осуществления настоящего изобретения. В качестве одной возможности обеспечены детали форматирования проиллюстрированного информационного элемента аутентификации. Другие форматы могут использоваться в вариантах осуществления настоящего изобретения, например, путем регулировки или адаптации проиллюстрированного формата. Проиллюстрированный формат может быть специализирован для переноса различных комбинаций информации. Таким образом, один и тот же формат может использоваться для первого, второго или третьего сообщения взаимного опознавания сокращенной версии взаимного опознавания четырехстороннего взаимного опознавания PBSS. В различных вариантах осуществления, один и тот же формат также можно использовать для четвертого сообщения взаимного опознавания полной версии четырехстороннего взаимного опознавания PBSS. Детали форматирования, описанные в настоящем примере и способные изменяться, включают в себя упорядочение полей и подполей данных и битовые значения, используемые для указания различного содержимого этих полей и подполей данных. Например, следует понимать, что указанное ниже конкретное двоичное значение (указывающее единственный бит) или битовое значение (указывающее множественные биты), является только примером и допускает регулировку.

[00105] Согласно вариантам осуществления настоящего изобретения, предусмотрена структура общего шаблона для формата информационного элемента аутентификации, которая указывает множество возможных полей данных и множество возможных длин из, по меньшей мере, одного из возможных полей данных. Каждый информационный элемент аутентификации можно конфигурировать, выбирая конкретный формат, разрешенный и указанный согласно структуре шаблона, на основе текущих требований.

[00106] Как показано, информационный элемент аутентификации включает в себя поле 702 "ID элемента", например, длиной 1 октет. Поле "ID элемента" указывает, что информационный элемент является информационным элементом аутентификации. Информационный элемент аутентификации включает в себя поле 705 "длина", например, длиной 1 октет. Поле "длина" указывает полную длину информационного элемента аутентификации.

[00107] Информационный элемент аутентификации включает в себя поле 710 вариантов, например, длиной 1 октет. Поле вариантов включает в себя двухбитовое подполе 715 "тип", двухбитовое подполе 730 "взаимное опознавание", однобитовый флаг 750 использования ID ключа, однобитовый бит 754 указателя инициатора ID ключа и секцию из одного или более зарезервированных битов 757.

[00108] Подполе 715 "тип" указывает, связан ли информационный элемент аутентификации с процессом аутентификации и ассоциации, с использованием предварительно обобществленного ключа (битового значения 01), или связан ли информационный элемент аутентификации с процессом повторной аутентификации и повторной ассоциации, с использованием предварительно обобществленного ключа (битового значения 10), или связан ли информационный элемент аутентификации с процессом аутентификации (и, в необязательном порядке, ассоциации) с использованием кадров, отличных от кадров ассоциации и/или аутентификации IEEE 802.11 (битового значения 11). Например, информационный элемент аутентификации может переноситься в кадре данных.

[00109] Подполе "взаимное опознавание" 730 указывает, какое последовательное сообщение четырехстороннего взаимного опознавания PBSS или сокращенного взаимного опознавания переносится информационного элемента аутентификации. Битовое значение 00 указывает перенос первого сообщения взаимного опознавания (например, через кадр маяка DMG), битовое значение 01 указывает перенос второго сообщения взаимного опознавания (например, через кадр запроса ассоциации или запроса повторной ассоциации), битовое значение 10 указывает перенос третьего сообщения взаимного опознавания (например через кадр ассоциации или ответа повторной ассоциации), и битовое значение 11 указывает перенос необязательного четвертого сообщения взаимного опознавания (не используется, если подполе "тип" содержит битовое значение 01 или 10). Содержимое информационного элемента аутентификации, включающего в себя длину полей переменной длины, а также применение содержимого таких полей, как поле "случайный код", можно выводить, по меньшей мере, частично на основе значения в подполе "взаимное опознавание".

[00110] Флаг 750 использования ID ключа указывает, присутствует ли или отсутствует поле 760 "ID ключа".

[00111] Бит 754 инициатора ID ключа указывает, какой субъект инициирует передачу ID ключа. Если бит инициатора ID ключа устанавливается равным нулю, то точка доступа (PCP/AP) идентифицируется как субъект, инициирующий передачу ID ключа. Если бит инициатора ID ключа устанавливается равным единице, то DMG STA идентифицируется как субъект, инициирующий передачу ID ключа.

[00112] Информационный элемент аутентификации также включает в себя поле 760 "ID ключа", например, длиной 0 октетов (отсутствует) или 8 октетов (присутствует). Длина является переменной и может зависеть от требований информационного элемента аутентификации. При наличии, поле "ID ключа" включает в себя значение ID ключа, которое играет роль индекса для предварительно обобществленного ключа, подлежащего использованию в процедуре аутентификации.

[00113] Информационный элемент аутентификации также включает в себя поле 765 "случайный код", например, длиной 0 октетов или 16 октетов. Длина является переменной и может зависеть от требований информационного элемента аутентификации. При наличии, поле "случайный код" включает в себя значение случайного кода, подлежащее передаче, например, SNonce или ANonce.

[00114] Информационный элемент аутентификации также включает в себя поле 770 проверки целостности сообщения (MIC), например, длиной 16 октетов. Поле MIC включает в себя текущее значение MIC для использования при осуществлении проверки целостности сообщения в процедуре аутентификации.

[00115] В вариантах осуществления настоящего изобретения, первый информационный элемент аутентификации, второй информационный элемент аутентификации, и третий информационный элемент аутентификации вышеописанной процедуры, например, со ссылкой на фиг. 3, фиг. 6A или фиг. 6B, форматируются ниже, согласно фиг. 7. Первый информационный элемент 321 или 621 аутентификации включает в себя битовое значение 00 в подполе 730 "взаимное опознавание", и поле 765 "случайный код" несет первый случайный код 322 или 622. Второй информационный элемент 331 или 631 аутентификации включает в себя битовое значение 01 в подполе 730 "взаимное опознавание", поле 765 "случайный код" несет второй случайный код 332 или 632, и поле 770 MIC несет MIC 333 или 633. Третий информационный элемент 341 или 641 аутентификации включает в себя битовое значение 10 в подполе 730 "взаимное опознавание", и поле 770 MIC несет MIC 343 или 643.

[00116] После приема, кадр, содержащий информационный элемент аутентификации, может обрабатываться в соответствии с различными операционными правилами. Операционные правила позволяют надлежащим образом обрабатывать кадр для облегчения аутентификации в различных вариантах осуществления. Ниже, в порядке примера, описаны различные операционные правила согласно варианту осуществления настоящего изобретения. Дополнительные правила можно добавлять, или правила можно изменять по мере необходимости.

[00117] Если подполе "тип" содержит битовое значение 01, и если подполе "взаимное опознавание" содержит битовое значение 00, то поле "случайный код" определяется имеющим длину 16 октетов и интерпретируется как несущее ANonce.

[00118] Если подполе "тип" содержит битовое значение 01, и если подполе "взаимное опознавание" содержит битовое значение 01, то поле "случайный код" определяется имеющим длину 16 октетов и интерпретируется как несущее SNonce.

[00119] Если подполе "тип" содержит битовое значение 01, и если подполе "взаимное опознавание" содержит битовое значение 10, то поле "случайный код" определяется имеющим длину 0 октетов.

[00120] Если подполе "тип" содержит битовое значение 10, и если подполе "взаимное опознавание" содержит битовое значение 00, то поле "случайный код" определяется имеющим длину 16 октетов и интерпретируется как несущее ANonce.

[00121] Если подполе "тип" содержит значение 10, и если подполе "взаимное опознавание" содержит значение 01, то поле "случайный код" определяется имеющим длину 16 октетов и интерпретируется как несущее SNonce.

[00122] Если подполе "тип" содержит битовое значение 10, и если подполе "взаимное опознавание" содержит битовое значение 10, то поле "случайный код" определяется имеющим длину 0 октетов.

[00123] Если подполе "тип" содержит битовое значение 11, и если подполе "взаимное опознавание" содержит битовое значение 00, то поле "случайный код" определяется имеющим длину 16 октетов и интерпретируется как несущее ANonce.

[00124] Если подполе "тип" содержит битовое значение 11, и если подполе "взаимное опознавание" содержит битовое значение 01, то поле "случайный код" определяется имеющим длину 16 октетов и интерпретируется как несущее SNonce.

[00125] Если подполе "тип" содержит битовое значение 11, и если подполе "взаимное опознавание" содержит битовое значение 10, то поле "случайный код" определяется имеющим длину 0 октетов.

[00126] Если подполе "тип" содержит битовое значение 11, и если подполе "взаимное опознавание" содержит битовое значение 11, то поле "случайный код" определяется имеющим длину 0 октетов.

[00127] Если флаг использования ID ключа содержит двоичное значение 0, то поле "ID ключа" определяется имеющим длину 0 октетов.

[00128] Если флаг использования ID ключа содержит двоичное значение 1, то поле "ID ключа" определяется имеющим длину 8 октетов.

[00129] Если подполе "взаимное опознавание" содержит битовое значение 00, то поле MIC определяется имеющим длину 0 октетов. В противном случае, поле MIC определяется имеющим длину 16 октетов.

[00130] Фиг. 8 демонстрирует таблицы истинности, где закодированы различные вышеописанные операционные правила. Операционные правила, относящиеся к длине поля "ID ключа", зависящей только от значения флага использования ID ключа, не показаны.

[00131] Фиг. 9 демонстрирует таблицу, относящуюся к предложенному комплекту управления ключами аутентификации для использования в разрабатываемом стандарте IEEE 802.11ay, согласно варианту осуществления настоящего изобретения.

[00132] Фиг. 10 демонстрирует поле возможности надежно защищенной сети (RSN), согласно варианту осуществления настоящего изобретения. Указатель RSN стандарта IEEE 802.11, описанный в подпункте 8.4.2.24.4 стандарта, обновляется таким образом, что зарезервированный бит в конце указателя переопределяется как бит 1010 указателя ʺвозможность FAAʺ. Альтернативно, зарезервированный бит в положении 1012 может переопределяться как бит указателя ʺвозможность FAAʺ. Задание бита возможности FAA равным двоичному нулю, указывает, что описанная здесь процедура быстрой аутентификации/ассоциации (с использованием информационных элементов аутентификации, присоединенных к кадрам управления) не используется. Задание бита возможности FAA равным двоичной единице, указывает, что описанная здесь процедура быстрой аутентификации/ассоциации (с использованием информационных элементов аутентификации, присоединенных к кадрам управления) используется, и после него присоединен информационный элемент аутентификации.