Результат интеллектуальной деятельности: Способ моделирования двусторонних воздействий при использовании конфликтующими системами управления общего технологического ресурса

Вид РИД

Изобретение

Изобретение относится к области моделирования и может быть использовано при проектировании системы управления для оценки ее показателей; выбора средств защиты и мероприятий по защите системы управления, актуальных используемым деструктивным программным воздействиям со стороны конфликтующих систем управления; выбора деструктивных программных воздействий, направленных на конфликтующие системы управления.

Под системой управления (СУ) будем понимать совокупность людей программно-технических устройств, обеспечивающих организацию того или иного процесса с целью решения возложенных на нее задач [А.Г. Ермишян. Теоретические основы построения систем военной связи в объединениях, соединениях. Часть 1. Методологические основы организационно-технических систем военной связи. ВАС, СПб. 2005 г., 741 с, стр. 71].

Конфликт - столкновение разнонаправленных целей, интересов, позиций, мнений или взглядов субъектов взаимодействия, фиксируемых ими в жесткой форме [Краткий психологический словарь. - Ростов-на-Дону: «ФЕНИКС». Л.А. Карпенко, А.В. Петровский, М.Г. Ярошевский. 1998.]. Под субъектами конфликта будем понимать конфликтующие системы управления (КСУ).

Деструктивные программные воздействия (ДПВ) - любые действия по изменению состава, структуры и порядка функционирования элементов информационно-телекоммуникационной сети или их некоторой совокупности со стороны нелегитимных органов управления программными средствами [Стародубцев Ю.И. Управление качеством информационных услуг / Ю.И. Стародубцев, А.Н. Бегаев, М.А. Давлятова; под общ. Ред. Ю.И. Стародубцева. - СПб.: Изд-во Политехи, ун-та, 2017. - 454 с., стр. 308].

Моделирование - замещение одного исходного объекта другим объектом, называемым моделью, и проведение экспериментов с моделью с целью получения информации о системе путем исследования свойств модели [Т.И. Алиев. Основы моделирования дискретных систем. СПб, СПбГУ ИТМО, 2009 г., 363 с, стр. 8].

Известен способ моделирования, реализованный в устройстве [Патент 2295759 Российская Федерация, МПК G06N 17/00 (2006.01), G06N 1/00 (2006.01). Устройство для моделирования отказов и восстановлений средств связи. / Гречишников Е.В., Иванов В.А., Белов А.С., Панасенко А.Н., Жидков С.А.; заявитель и патентообладатель Государственное образовательное учреждение высшего профессионального образования Академия Федеральной службы охраны Российской Федерации (Академия ФСО России). - 2005118385/09, заявл. 14.06.2005; опубл. 20.03.2007, бюл. №8]. Способ заключается в генерации импульсов, имитирующих возникновение боевых повреждений средств связи (слабых, средних, сильных и безвозвратных, генерации эксплуатационных отказов, генерации проведения технического обслуживания средств связи, имитации перехода средств связи в неработоспособное состояние (при возникновении отказов и боевых повреждений) или прекращения работы (при проведении ТО средств связи), имитации восстановления средств связи.

Известен способ моделирования отказов и повреждений сетей связи [Патент 2351012 Российская Федерация, МПК G06N 5/00 (2006.01). Способ моделирования отказов и повреждений сетей связи. / Гречишников Е.В., Поминчук О.В., Иванов В.А., Шашкина Н.Е., Белов А.С.; заявитель и патентообладатель Государственное образовательное учреждение высшего профессионального образования Академия Федеральной службы охраны Российской Федерации (Академия ФСО России). - 2007120962/09, заявл.

04.06.2007; опубл. 20.03.2009, бюл. №9]. Способ заключается в нумерации средств, комплексов связи, линий связи, имитации применения по назначению средств и комплексов связи, генерации времени возникновения эксплуатационных отказов, повреждений и сбоев средств и комплексов связи, а также генерации времени начала подавления линий связи. Далее определяется начало очередной статистической реализации на время, соответствующее времени работы средства или комплекса связи, осуществляется розыгрыш степени повреждения и номера поврежденных средств и комплексов связи, розыгрыш продолжительности подавления и номера подавленных линий связи, производится запись времени нахождения средств и комплексов связи в неработоспособном состоянии, а также продолжительности подавления линий связи. При этом проверяется факт наступления отказа, повреждения, сбоя средств и комплексов связи и подавления линий связи, производится фиксация номеров поврежденных средств и комплексов связи, номеров подавленных линий связи, проверяется работоспособность средств и комплексов связи, линий связи, фиксируется общее время нахождения их в работоспособном и неработоспособном состоянии. Затем производится подсчет коэффициента готовности, а также осуществляется имитация восстановления средств, комплексов, линий связи. При такой совокупности описанных элементов и связей достигается повышение коэффициента готовности сетей связи.

Недостатком перечисленных выше способов является то, что при моделировании не учитывается использование системами управления общего технологического ресурса - информационно-телекоммуникационной сети; отсутствует возможность моделировать процессы технической компьютерной разведки и систем управления, деструктивные программные воздействия (ДПВ) с точки зрения двусторонних воздействий в условиях действия технической компьютерной разведки. Кроме того, в данных способах отсутствует возможность определить среднее время деградации потенциала конфликтующих сторон с заданной точностью и достоверностью.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленному является способ моделирования двусторонних воздействий [Патент 2440611 Российская Федерация, МПК G06N 5/00 (2006.01). Способ моделирования двусторонних воздействий. / Белов А.С., Будилкин С.А., Стародубцев Ю.И., Гречишников Е.В., Алисевич Е.А.; заявитель и патентообладатель Государственное образовательное учреждение высшего профессионального образования Академия Федеральной службы охраны Российской Федерации (Академия ФСО России). - 2010126509/08, заявл. 28.06.2010; опубл. 20.01.2012, бюл. №2]. Способ-прототип заключается в том, что измеряют, подсчитывают, задают и записывают в ячейки ОЗУ ПЭВМ параметры, характеризующие начальные ресурсы противоборствующих сторон (количество объектов, подвергаемых воздействиям (объекты систем связи, инфраструктур, технических разведок (оптической, оптикоэлектронной, радиоэлектронной, компьютерной), объекты органов государственного управления), их топологию (координаты) расположения на местности, количество и характеристики объектов воздействия, периодичность, интенсивность воздействия), измеряют, подсчитывают, запоминают показатели, характеризующие основные воздействия (огневые поражения, действия оружия, основанного на новых физических принципах, дистанционные несанкционированные воздействия (компьютерные атаки) (атаки «отказ в обслуживании», эхо-тестирование адресов, фальсификация адреса) для каждой противоборствующей стороны, задают минимальный потенциал, при котором противоборствующая сторона считается проигравшей, формируют и разворачивают физические модели систем связи, инфраструктур, технических разведок, органов государственного управления противоборствующих сторон, определяют необходимое количество испытаний для каждой физической модели объектов, подвергаемых воздействиям (объекты систем связи, инфраструктур, технических разведок (оптической, оптикоэлектронной, радиоэлектронной, компьютерной), объекты органов государственного управления), моделируют процессы функционирования систем связи, инфраструктур, технических разведок, органов государственного управления, моделируют воздействия на системы связи, инфраструктуры, технических разведок, органов государственного управления одновременно для противоборствующих сторон, измеряют, подсчитывают, записывают в ячейки ОЗУ ПЭВМ основные значения характеристик моделируемых воздействий (огневые поражения, действия оружия, основанного на новых физических принципах, дистанционные несанкционированные воздействия (компьютерные атаки) (атаки «отказ в обслуживании», эхо-тестирование адресов, фальсификация адреса) противоборствующих сторон, генерируют время возникновения эксплуатационных отказов, боевых повреждений и сбоев объектов, имитируют возникновение боевых повреждений объектов (слабых, средних, сильных и безвозвратных), осуществляют розыгрыш продолжительности степени повреждения и номеров поврежденных объектов, генерируют время начала подавления объектов телекоммуникаций, розыгрыш продолжительности подавления и номеров подавленных объектов телекоммуникаций, генерируют эксплуатационные отказы, имитируют восстановление объектов, рассчитывают потери каждой противоборствующей стороны после воздействий, снижают потенциалы противоборствующих сторон после воздействия на системы связи, инфраструктуры, технических разведок, органов государственного управления на величину рассчитанных потерь, сравнивают с минимальным при необходимости, производят корректировку (изменения) физических моделей объектов, подвергаемых воздействиям, производят остановку процесса моделирования.

Недостатком способа-прототипа является то, что при моделировании не учитывается использование системами управления общего технологического ресурса - информационно-телекоммуникационной сети; отсутствует возможность моделировать процессы систем управления, в частности обработку добытых технической компьютерной разведкой данных и принятие решения о порядке применения средств деструктивных программных воздействий против элементов конфликтующих систем управления. Процесс моделирования принудительно останавливается, что не позволяет определить среднее время деградации потенциала конфликтующих сторон с заданной точностью и достоверностью.

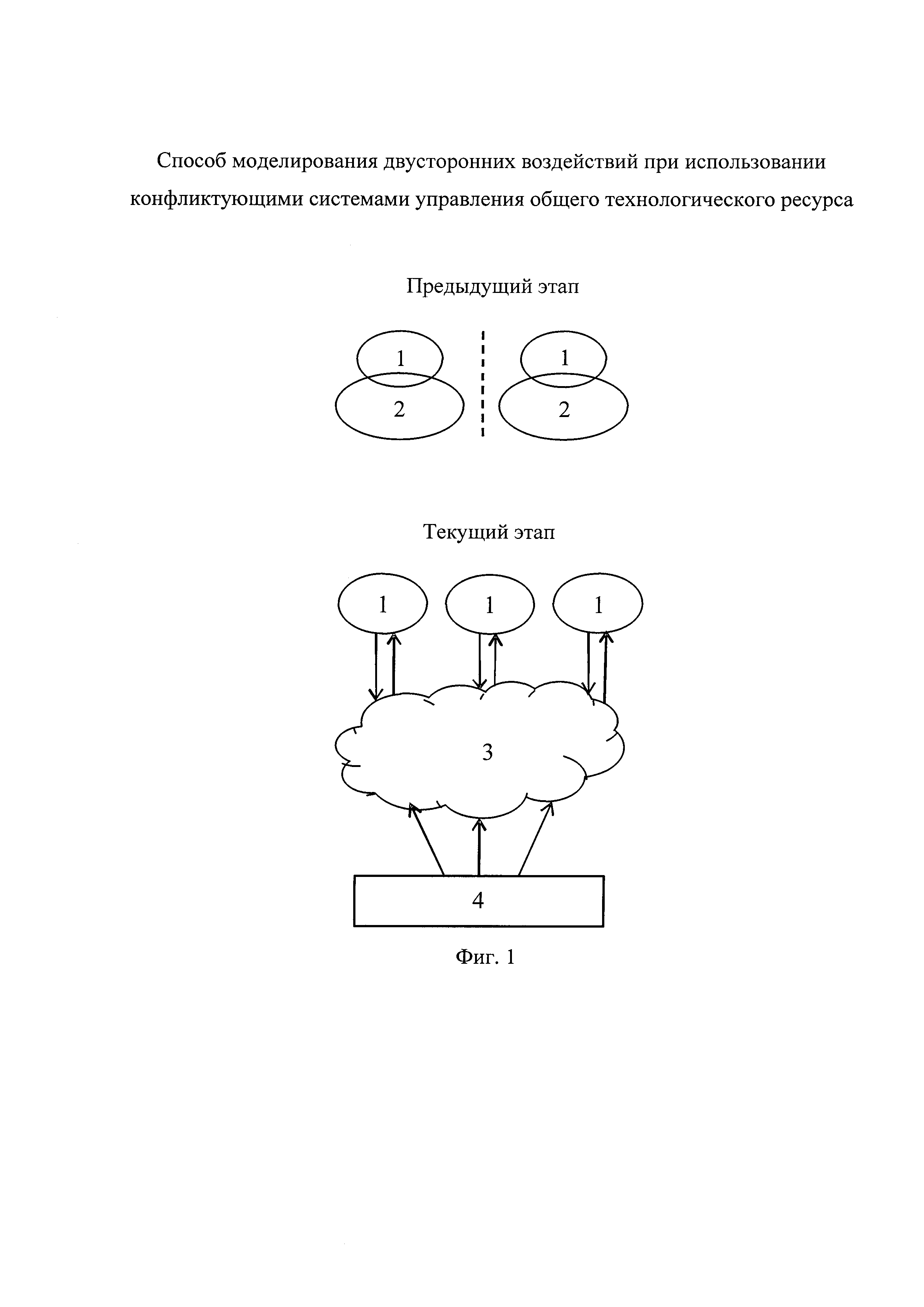

Важнейшим элементом системы управления (1, фиг. 1) является система связи (2, фиг. 1). Ранее для обеспечения связью системы управления использовался только ресурс своей системы связи. Переход от первичных и вторичных сетей к цифровой транспортной и мультисервисной сетям, позволил перейти от предоставления абонентам отдельных видов связи к предоставлению интегрированных услуг связи. В настоящее время для предоставления абонентам интегрированных услуг связи система связи, в условиях ограниченности своих ресурсов, использует общий технологический ресурс - информационно-телекоммуникационную сеть (3, фиг. 1), ресурсами которой пользуются различные системы управления, в том числе и конфликтующие, что приводит к возможности воздействия различных деструктивных программных воздействий (4, фиг. 1) [Стародубцев Ю.И., Чукариков А.Г., Корсунский А.С., Сухорукова Е.В. Оринципы безопасного использования инфраструктуры связи применительно к условиям техносферной войны // В сборнике: Интегрированные системы управления сборник научных трудов научно-технической конференции. 2016. С. 199-206.].

Техническим результатом изобретения является устранение или существенное уменьшение недостатков в указанных выше способах, в том числе расширение функциональных возможностей технического решения за счет моделирования физически и логически взаимодействующего фрагмента информационно-телекоммуникационной сети, которым пользуются конфликтующие системы управления и расчета среднего времени деградации потенциала конфликтующих сторон с заданной точностью и достоверностью.

Технический результат достигается тем, что в известном способе моделирования двусторонних воздействий, заключающемся в том, что измеряют, подсчитывают, задают и записывают в память ПЭВМ параметры, характеризующие начальные ресурсы конфликтующих систем управления, измеряют, подсчитывают, запоминают показатели, характеризующие основные воздействия для каждой конфликтующей системы управления, задают минимальный потенциал, при котором конфликтующая система управления считается проигравшей, дополнительно задают точность и достоверность определения среднего времени деградации потенциала конфликтующих систем управления, рассчитывают необходимое количество экспериментов, моделируют физически и логически взаимодействующий фрагмент информационно-телекоммуникационной сети, ресурсами которого пользуются конфликтующие системы управления, моделируют процесс добывания данных средствами технической компьютерной разведки по каналам и трактам единой информационно-телекоммуникационной сети для обоих конфликтующих систем управления, моделируют процесс обработки добытых данных для обоих конфликтующих систем управления, моделируют процесс принятия решения о порядке применения средств деструктивно-программных воздействий против элементов конфликтующих систем управления, рассчитывают на каждый момент модельного времени текущий потенциал каждой конфликтующей системы управления, сравнивают значения текущего и минимального потенциалов для каждой конфликтующей системы управления на каждый момент модельного времени, если значение текущего потенциала превышает значение заданного минимального потенциала, то продолжают процесс моделирования, если значение текущего потенциала не превышает значение заданного минимального потенциала для одной из конфликтующих систем управления, то запоминают значение модельного времени, осуществляют процесс моделирования до достижения расчетного необходимого количества экспериментов, определяют среднее время деградации потенциала конфликтующих систем управления с заданной точностью и достоверностью.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественные всем признакам заявленного решения, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности "новизна".

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного способа, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие способ.

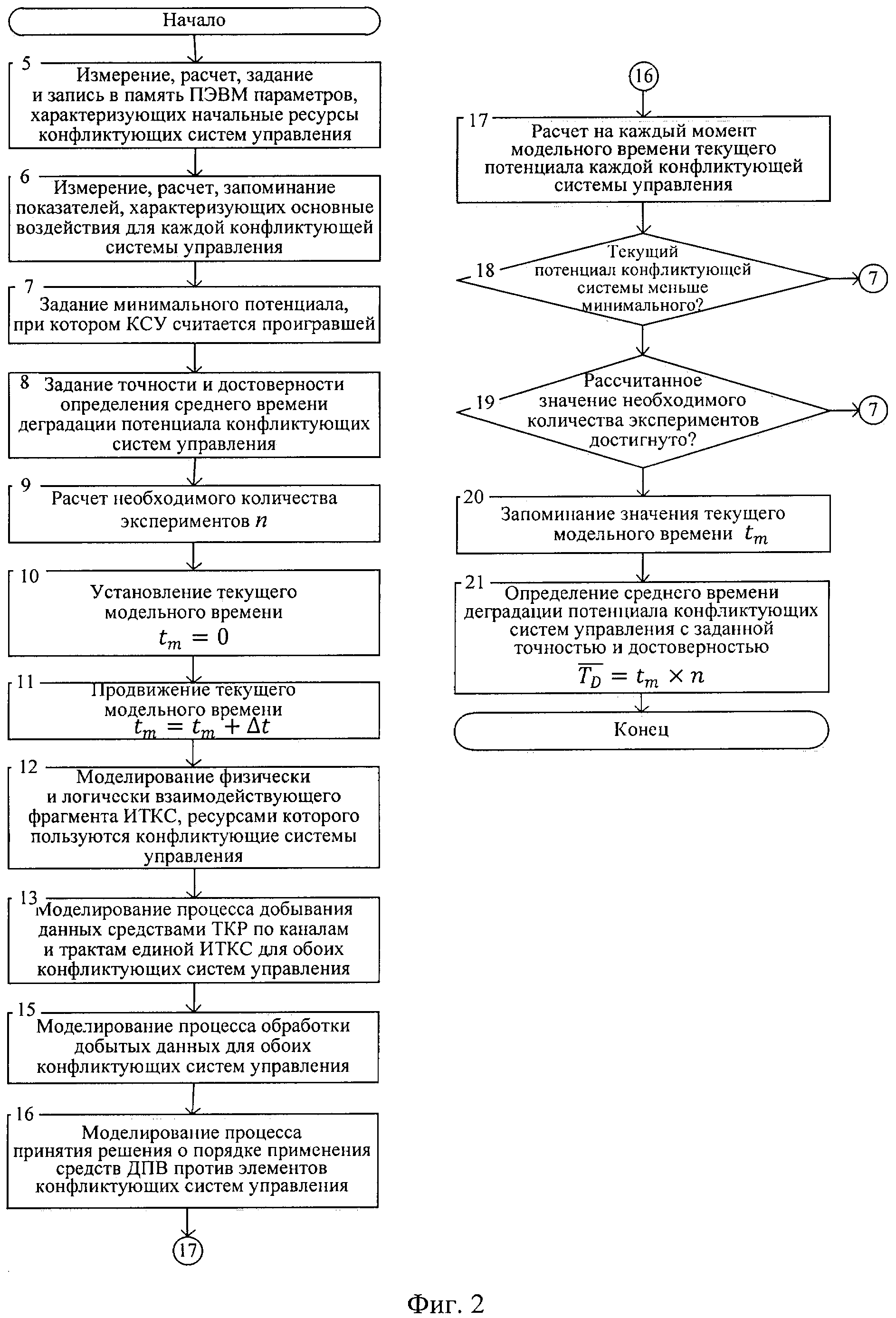

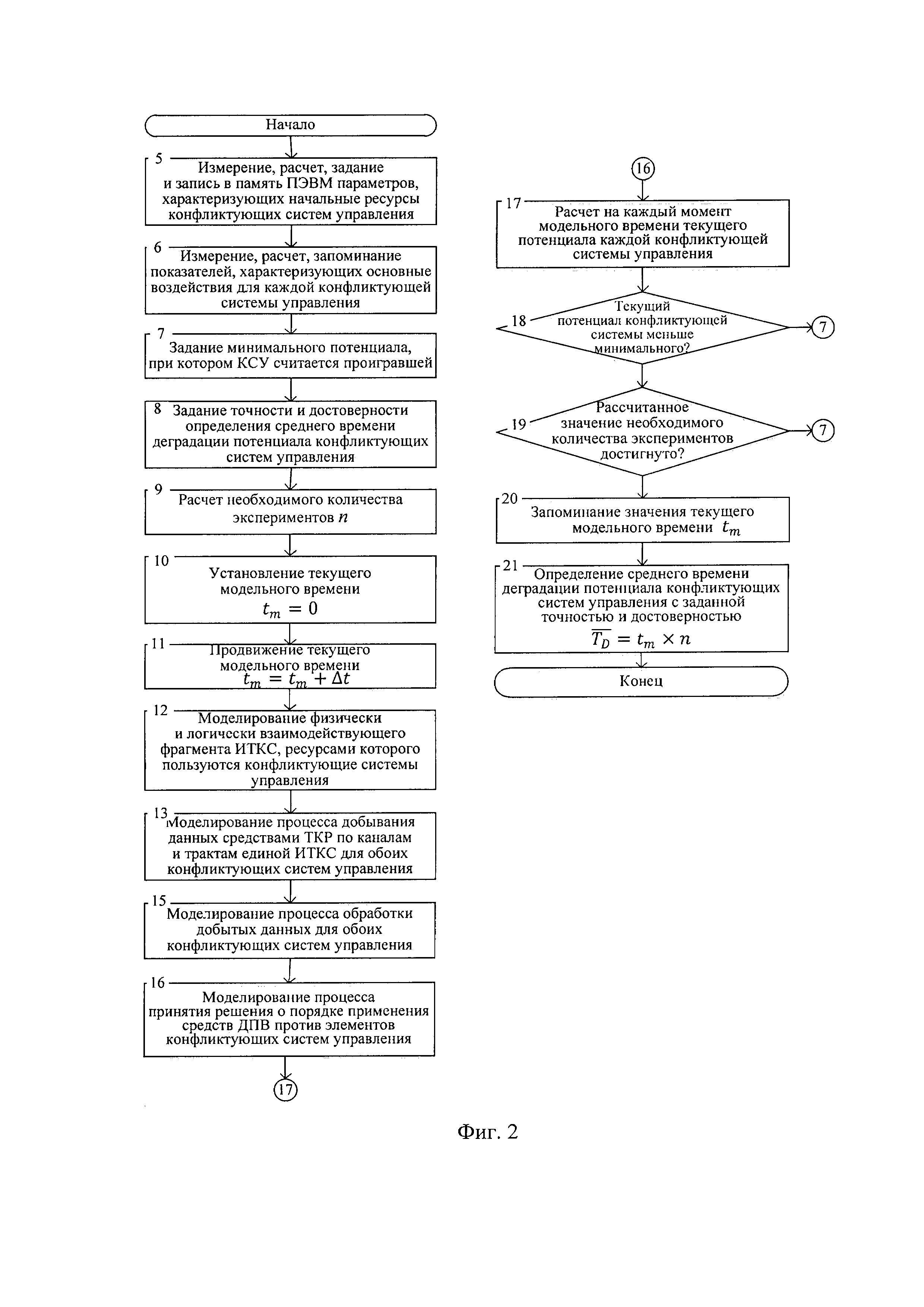

Заявленный способ поясняется чертежами:

фиг. 1 - принципы построения систем управления;

фиг. 2 - блок-схема способа моделирования двусторонних воздействий при использовании конфликтующими системами управления общего технологического ресурса.

Реализовать заявленный способ предлагается в виде блок-схемы, показанной на фиг. 2.

В блоке 5 измеряют, подсчитывают, задают и записывают в память ПЭВМ параметры, характеризующие начальные ресурсы конфликтующих систем управления.

Исходными данными являются:

- начальный потенциал каждой конфликтующей системы управления (Kij);

- данные о системах управления и связи: состав, структура систем управления и связи;

- количество объектов, подвергаемых ДПВ, их топология (в декартовой системе координат) расположения на местности;

- тактико-технические характеристики объектов воздействия;

- количество и характеристики средств ДПВ, периодичность, интенсивность ДПВ на реальных объектах, подвергаемых воздействиям.

Объектами воздействия являются объекты систем управления и связи, инфраструктур, технической компьютерной разведки, объекты органов государственного управления.

В блоке 6 измеряют, подсчитывают, запоминают показатели, характеризующие основные воздействия для каждой конфликтующей системы управления.

Основными воздействиями являются ДПВ. Типовыми ДПВ являются «отказ в обслуживании», DOS-атаки, эхо-тестирование адресов, фальсификация адреса. Алгоритмы воздействия описаны в книге [Шаньгин В.Ф. «Защита компьютерной информации. Эффективные методы и средства». - М.: ДМК Пресс, 2008, с. 28-29].

В блоке 7 задают минимальный потенциал, при котором конфликтующая система управления считается проигравшей.

В блоке 8 задают точность и достоверность определения среднего времени деградации потенциала конфликтующих систем управления в соответствии с задачами моделирования.

В блоке 9 рассчитывают необходимое количество экспериментов п. Для оценки числа испытаний можно использовать следующее выражение, основанное на аппроксимации биномиального распределения нормальным:

где Е - максимальная допустимая ошибка при оценке параметра р;

1-а - доверительный предел или искомая вероятность того, что оцениваемый параметр р' не отличается от р больше, чем на ±Е;

p' - первоначальная оценка р;

- обозначает (1-а/2)100%-ную точку нормированного нормального распределения.

- обозначает (1-а/2)100%-ную точку нормированного нормального распределения.

Способ получения объема выборки между доверительными интервалами описан в книге [Г. Хан, С. Шапиро «Статистические модели в инженерных задачах». - М.: Изд-во «Мир», 1969, с. 280-283]. Существуют и другие методы определения объема выборки, которые представлены в книге [Р. Шеннона «Имитационное моделирование система - искусство и наука». - М.: Изд-во «Мир», 1978, с. 213-220]. В предположении нормального распределения выборочных значений из генеральной совокупности можно показать, что:

где σ - величина изменчивости совокупности;

Za/2 - допустимая величина риска;

d - допустимая разность между оценкой и истинным значением параметра.

За счет определения необходимого количество экспериментов для каждой конфликтующей системы управления повышается достоверность моделирования.

В блоке 10 происходит установление текущего модельного времени: tm=0.

В блоке 11 производят продвижение текущего модельного времени:

где tm - значение текущего модельного времени;

Δt - шаг текущего модельного времени.

Существует два основных метода задания времени - с помощью фиксированных (метод фиксированного шага) и переменных (метод шага до следующего события) интервалов времени. По методу фиксированного временного шага отсчет системного времени ведется через заранее определенные временные интервалы постоянной длины. При использовании метода переменного шага, или шага до следующего события, состояние системы обновляется с появлением каждого существенного события независимо от интервала времени между ними. Подробное описание понятия системного (модельного) времени представлено в книге [Р. Шеннон «Имитационное моделирование система - искусство и наука». - М.: Изд-во «Мир», 1978, с. 136-142; Сухорукова Е.В., Закалкин П.В., Андреянов С.Н. Моделирование торговых бизнес-процессов: способы задания модельного времени // Проблемы экономики и управления в торговле и промышленности. 2013. №1. С. 104-109; Патент 2541169 Российская Федерация, МПК G06N 99/00, G06G 7/48. Система моделирования динамических процессов / Алисевич Е.А., Евграфов А.А., Нижегородов А.В., Стародубцев Ю.И., Сухорукова Е.В.,; заявитель и патентообладатель Федеральное государственное бюджетное образовательное учреждение высшего профессионального образования «Санкт-Петербургский государственный торгово-экономический университет». - 2013108784; заявл. 26.02.2013; опубл. 10.02.2015. бюл. №4-17 с.].

В блоке 12 происходит моделирование физически и логически взаимодействующего фрагмента информационно-телекоммуникационной сети, ресурсами которого пользуются конфликтующие системы управления).

Информационно-телекоммуникационная сеть (ИТКС) - технологическая система, предназначенная для передачи по линиям связи информации, доступ к которой осуществляется с использованием средств вычислительной техники [Федеральный закон от 27.07.2006 №149-ФЗ «Об информации, информационных технологиях и о защите информации»].

Порядок моделирования системы связи, в том числе ее физической и логической структур, представлен в [Галкин А.П. «Моделирование каналов систем связи». - М.: «Связь», 1979, с. 40-45; Патент 2546318 Российская Федерация, МПК G06F 17/10 (2006.01), G06F 17/50 (2006.01), H04W 16/22 (2009.01). Способ моделирования сетей связи. / Алисевич Е.А., Синев С.Г., Стародубцев П.Ю., Сухорукова Е.В., Чукариков А.Г., Шаронов А.Н.; заявитель и патентообладатель Федеральное государственное бюджетное образовательное учреждение высшего профессионального образования «Санкт-Петербургский государственный торгово-экономический университет». - 2014103873; заявл. 04.02.2014; опубл. 10.04.2015. бюл. №10-21 с; Патент 2562767 Российская Федерация, МПК G06N 5/00. Способ адаптивного повышения адекватности модели. / Алисевич Е.А., Закалкин П.В., Кириллова Т.В., Стародубцев Ю.И., Сухорукова Е.В., Чукариков А.Г.; заявитель и патентообладатель Федеральное государственное бюджетное - образовательное учреждение высшего профессионального образования «Санкт-Петербургский государственный торгово-экономический университет». - 2014111876; заявл. 27.03.2014; опубл. 10.09.2015. бюл. №25-14 с; Патент 2620200 Российская Федерация, МПК G06N 5/00 (2006.01), H04W 16/22 (2009.01),G06F 17/10 (2006.01). Способ целенаправленной трансформации параметров модели реального фрагмента сети связи / Анисимов В.В., Бегаев А.Н., Стародубцев Ю.И., Сухорукова Е.В., Федоров В.Г., Чукариков А.Г..; заявитель и патентообладатель Бегаев А.Н. - 2016119980; заявл. 23.05.2016; опубл. 23.05.2017. бюл. №15-18 с.; Беликова - И.С., Закалкин П.В., Стародубцев Ю.И., Сухорукова Е.В. Моделирование сетей связи с учетом топологических и структурных неоднородностей // Информационные системы и технологии. 2017. №2 (100). С. 93-101.]. Процесс функционирования транспортной системы представлен в книге [Анисков В.В. и др. «Моделирование задач исследования операций». - М.: «Энергия», 1978, с. 61-65, рис. 2.25].

В блоке 13 происходит моделирование процесса добывания данных средствами технической компьютерной разведки (ТКР) по каналам и трактам единой ИТКС для конфликтующих систем управления

Техническая разведка - целенаправленная деятельность любого государства против другого государства по добыванию с помощью технических средств, соответствующих сведений в целях обеспечения военно-политического руководства своевременной информацией по разведываемым странам и их вооруженным силам. Одним из видов технической разведки является компьютерная разведка.

Компьютерная разведка - это деятельность, направленная на получение информации из электронных баз данных ЭВМ, включенных в компьютерные сети открытого типа, а также информации об особенностях их построения и функционирования. Целью компьютерной разведки является добывание сведений о конфликтующих системах управления, системах связи, конечных результатах, формах и способах деятельности субъектов конфликта, использующих общий технологический ресурс - ИТКС; используемом аппаратурном и программном обеспечении, протоколах управления и информационного взаимодействия; используемых средствах и методах защиты информации. Добывание данных осуществляется с помощью средств вычислительной техники и программного обеспечения разведывательной информации, обрабатываемой в информационно-вычислительных сетях и/или отдельных средствах вычислительной техники, путем применения логических операций и приемов.

Процессы добывания данных средствами технической компьютерной разведки описаны в книгах [Бабурин А.В., Чайкина Е.А., Воробьева Е.И. Физические основы защиты информации от технических средств разведки: Учеб. пособие. Воронеж: Воронеж, гос. техн. ун-т, 2006. - 193 с., стр. 8] и [Меньшаков Ю.К. «Защита информации от технических средств разведки»,-М.: Российский государственный гуманитарный университет, 2002, с. 18-19] и включают ряд операций: планирование и целеуказание, непосредственно сбор - добывание данных.

При планировании определяют основные цели сбора информации, потребности в информации, возможные источники для каждой задачи, а также силы и средства разведки (штатные или дополнительно запрашиваемые) для выполнения этих задач. [Доронин А.И. Бизнес-разведка. Электронный ресурс URL//http://www.nnre.ru/delovaja_literatura/biznes_razvedka/p6.php/ Дата обращения 04.06.2018 г. ].

Добывание и сбор данных предусматривает процессы получения силами и средствами разведки необходимых сведений от различных источников, а также сбор добытой информации соответствующими органами конфликтующих систем управления [В. Русаков, С. Вахрамов/ Взгляды Командования сухопутных войск США на содержание информационно-разведывательной деятельности войск (сил) в современных операциях // Зарубежное военное обозрение №12, 2012, с. 39-46].

В блоке 1.5 происходит моделирование процесса обработки добытых данных для обоих конфликтующих систем управления.

Задачами ТКР являются сбор и последующая обработка полученных сведений.

Процесс обработки ТКР добытых данных описывается в книгах [Бабурин А.В., Чайкина Е.А., Воробьева Е.И. Физические основы защиты информации от технических средств разведки: Учеб. пособие. Воронеж: Воронеж, гос. техн. ун-т, 2006. - 193 с., стр. 8] и [Меньшаков Ю.К. «Защита информации от технических средств разведки»,- М.: Российский государственный гуманитарный университет, 2002, с. 18-19]

В общем случае процесс обработки добытых данных включает ряд операций, которые можно классифицировать как учет, отбор, верификацию и оценку [Доронин А.И. Бизнес-разведка. Электронный ресурс URL//http://www.nnre.ru/delovaja_literatura/biznes_razvedka/p6.php/ Дата обращения 04.06.2018 г.].

Учет (систематизация) - данные классифицируют и систематизируют по общности вопросов, регистрируют источники и время ее получения.

Отбор - процедура поиска и вывода информации, необходимой для решения поставленной задачи.

Верификация - процедура проведения анализа с целью установления подлинности, проверки истинности, правильности, надежности источника их получения, времени, прошедшего с того момента, когда они были получены, их достоверности и точности по сравнению с уже имеющейся информацией.

Оценка заключается в определении показателей следующих характеристик информации [Доронин А.И. Бизнес-разведка. Электронный ресурс URL//http://www.nnre.ru/delovaja_literatura/biznes_razvedka/p6.php/ Дата обращения 04.06.2018 г. ].:

а) качественные характеристики:

- достоверность (корректность) информации - мера приближенности информации к первоисточнику или точность передачи информации;

- объективность информации - мера отражения информацией реальности;

- однозначность - наряду с объективностью информация должна быть однозначной.

- достоверность источника (чистота) - степень приближенности источника к месту зарождения информации.

- порядок информации - в зависимости от количества передаточных звеньев между первоисточником и вами информация может быть: первого (пикового - самого высокого) порядка, второго, третьего и более низких. По мере падения высоты падает достоверность.

б) количественные характеристики:

- полнота информации - отражает соответствие полученных сведений целям разведки;

- релевантность информации - количественная характеристика, отражающая степень приближения информации к существу вопроса или степень соответствия информации поставленной разведзадаче (представляет долю нужной информации в общем объеме полученной).

в) ценностные характеристики:

- стоимость информации - накладные расходы по факту ее получения;

- актуальность информации - временной интервал, в течение которого действительны те или иные оценки.

В блоке 16 происходит моделирование процесса принятия решения о порядке применения средств ДПВ против элементов конфликтующих систем управления.

Принятие решения - это выработка оптимального поведения в некоторой ситуации [Прикладная математика: Курс лекций / Под редакцией А.А. Колесникова. ВАС, 1987. С. 1-209]. Задача принятия решения о порядке применения средств ДПВ против элементов конфликтующих систем управления подразумевает выделение конечного множества ДПВ, направленного против конфликтующей системы управления, выбора модели его функционирования, а также выбора объектов воздействия с целью уменьшения или уничтожения текущего потенциала конфликтующей системы управления.

Например, в [Конспект лекций по дисциплине «Программно-аппаратная защита информации». Электронный ресурс: URL/https://works.doklad.ru/view/MbZk2GK4KIQ/6.html/. Дата обращения 05.06.2018 г.] выделяют следующие классы ДПВ: компьютерные вирусы, программные «черви», «Троянские кони», логические люки, программные закладки.

Основными моделями функционирования ДПВ могут быть [Конспект лекций по дисциплине «Программно-аппаратная защита информации». Электронный ресурс: URL/https://works.doklad.ru/view/MbZk2GK4KIQ/6.html/. Дата обращения 05.06.2018 г.]:

- Перехват. ДПВ внедряется в оперативную среду и осуществляет перехват и дальнейшее копирование требуемой информации.

- «Троянский конь» - ДПВ встраивается в постоянно используемое программное обеспечение (ПО), либо сервис и выполняет кражу информации.

- «Наблюдатель» - ДПВ встраивается в постоянно используемое ПО или сервис и осуществляет контроль обработки информации, реализует контроль других ДПВ.

- Искажение либо инициатор ошибок. ДПВ, активируясь в компьютерной системе, искажает потоки выходных данных, подменяет входные данные, а также инициирует или подавляет ошибки, возникающие при работе прикладных программ.

- Сохранение фрагментов информации во внешнюю память.

- Изменение алгоритмов функционирования прикладных программ.

- Блокировка определенных режимов работы прикладных программ.

Объектами воздействия являются как непосредственно объекты конфликтующих систем управления, так и элементы общего технологического ресурса - информационно-телекоммуникационной сети, выход из строя которых приведет к снижению текущего потенциала конфликтующей системы управления.

В блоке 17 рассчитывают значение текущего потенциала каждой конфликтующей системы управления на каждый момент модельного времени:

где i - количество конфликтующих систем управления;

j - количество объектов воздействия каждой конфликтующей системы управления;

Kij - значение начального потенциала каждой конфликтующей системы управления;

ΔKij - величина потерь каждой конфликтующей системы управления.

В блоке 18 сравнивается значение текущего потенциала каждой конфликтующей системы управления с минимальным. Если значение текущего потенциала превышает значение заданного минимального потенциала каждой конфликтующей стороны, то продолжают процесс моделирования. Если значение текущего потенциала не превышает значение заданного минимального потенциала для одной из конфликтующих систем управления, то переход к блоку 14.

В блоке 19 происходит проверка достигнуто ли рассчитанное значению необходимого количества экспериментов. При не выполнении условия, то продолжают процесс моделирования. При выполнении условия переход к блоку 15.

В блоке 20 осуществляется запоминание значения текущего модельного времени tm,

В блоке 21 происходит определение среднего времени деградации потенциала конфликтующих систем управления с заданной точностью и достоверностью. Для оценки среднего значения времени деградации потенциала конфликтующих систем управления  применяется выборочное среднее:

применяется выборочное среднее:

где n - необходимое количество экспериментов для каждой конфликтующей системы управления;

Tj - время деградации потенциала конфликтующих систем управления в i-м эксперименте.

Таким образом, при моделировании учитывается использование конфликтующими системами управления общего технологического ресурса - ИТКС, процессы обработки добытых данных технической компьютерной разведкой и принятия решения о порядке применения средств ДПВ против элементов конфликтующих систем управления; производится расчет на каждый момент модельного времени текущего потенциала каждой конфликтующей системы управления, что позволяет определить значение среднего значения времени деградации потенциала конфликтующих систем управления. Таким образом, технический результат достигнут.

Способ моделирования двусторонних воздействий при использовании конфликтующими системами управления общего технологического ресурса, заключающийся в том, что измеряют, подсчитывают, задают и записывают в память ПЭВМ параметры, характеризующие начальные ресурсы конфликтующих систем управления, измеряют, подсчитывают, запоминают показатели, характеризующие основные воздействия для каждой конфликтующей системы управления, задают минимальный потенциал, при котором конфликтующая система управления считается проигравшей, отличающийся тем, что дополнительно задают точность и достоверность определения среднего времени деградации потенциала конфликтующих систем управления, рассчитывают необходимое количество экспериментов, моделируют физически и логически взаимодействующий фрагмент информационно-телекоммуникационной сети, ресурсами которого пользуются конфликтующие системы управления, моделируют процесс добывания данных средствами технической компьютерной разведки по каналам и трактам единой информационно-телекоммуникационной сети для обоих конфликтующих систем управления, моделируют процесс обработки добытых данных для обоих конфликтующих систем управления, моделируют процесс принятия решения о порядке применения средств деструктивно-программных воздействий против элементов конфликтующих систем управления, рассчитывают на каждый момент модельного времени текущий потенциал каждой конфликтующей системы управления, сравнивают значения текущего и минимального потенциалов для каждой конфликтующей системы управления на каждый момент модельного времени, если значение текущего потенциала превышает значение заданного минимального потенциала, то продолжают процесс моделирования, если значение текущего потенциала не превышает значение заданного минимального потенциала для одной из конфликтующих систем управления, то запоминают значение модельного времени, осуществляют процесс моделирования до достижения расчетного необходимого количества экспериментов, определяют среднее время деградации потенциала конфликтующих систем управления с заданной точностью и достоверностью.