Результат интеллектуальной деятельности: СПОСОБ СНИЖЕНИЯ УЩЕРБА, НАНОСИМОГО СЕТЕВЫМИ АТАКАМИ СЕРВЕРУ ВИРТУАЛЬНОЙ ЧАСТНОЙ СЕТИ

Вид РИД

Изобретение

Изобретение относится к области телекоммуникаций, а именно к области диагностирования и контроля состояния информационно-телекоммуникационных сетей связи в условиях ведения сетевых атак.

Виртуальная частная сеть (Virtual Private Network - VPN) - территориально распределенная корпоративная логическая сеть, создаваемая на базе уже существующих сетей (локальных корпоративных сетевых структур, сетей связи общего пользования, сети Интернет, сетей связи операторов связи), имеющая сходный с основной сетью набор услуг и отличающаяся высоким уровнем защиты данных идентификации (ГОСТ - 53729-2009 п. 3.2).

«Черный» список IP-адресов - это пользовательская база данных IP-адресов, сообщения с которых будут блокироваться (Электронный ресурс. Режим доступа: http://support.gfi.corn/manuals/ru/me2014/Content/Admini-strator/Anti-Spam/Anti-Spam_Filters/IP_Blocklist.htm).

Альтернативой «Черного» списка является «Белый» список IP-адресов (Электронный ресурс. Режим доступа: http://dic.academic.ru/dic.nsf/ruwiki/701664/Черный_список).

Сетевой трафик - объем информации, передаваемой через компьютерную сеть за определенный период времени посредством IP-пакетов. (А. Винокуров Принципы организации учета IP-трафика. Электронный ресурс.Режим доступа: http://habrahabr.ru/post/l368441.

Известна система и способ уменьшения ложных срабатываний при определении сетевой атаки, (патент РФ №2480937, H04L 29/06, G06F 15/16, G06F 21/30, опубл. 27.04.2013 г. Бюлл. №12) заключающийся в том, что перенаправляют трафик к сервису на сенсоры и центры очистки, обрабатывают на сенсорах все запросы к сервису с дальнейшим агрегированием полученной информации, обновляют правила фильтрации на коллекторах, используя полученную от сенсоров информацию, корректируют обновленные правила фильтрации с помощью управляющего модуля на основании статистики предыдущих сетевых атак, фильтруют трафик на центрах очистки, используя заданные правила фильтрации.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленному является способ защиты элементов виртуальных частных сетей связи от DDoS-атак (Заявка на изобретение РФ №2016109071, G06F 21/55, G06F 21/62, H04L 12/28, G06F 11/30 опубл. 14.09.2017 г. Бюлл. №26.) заключающийся в том, что измеряют и обобщают статистику параметров сетевых атак, в базу данных заносят «Белые» и «Черные» списки IP-адресов для корректировки правил фильтрации, в которой «Белые» и «Черные» списки IP-адресов задаются на основе поведенческих критериев, включающих анализ измеренных параметров атак, фильтрацию сетевого трафика для защиты сервиса от сетевых атак, содержащий этапы, на которых перенаправляют трафик к сервису на сенсоры и центры очистки, обрабатывают на сенсорах все запросы к сервису с дальнейшим, агрегированием полученной информации, обновляют правила фильтрации на коллекторах, используя полученную от сенсоров информацию, корректируют обновленные правила фильтрации с учетом статистики предыдущих сетевых атак, фильтруют трафик на центрах очистки, используя заданные правила фильтрации, при этом центры очистки подключены к магистральным каналам связи по каналам с высокой пропускной способностью, при обнаружении атаки прогнозируют влияние атаки на элемент VPN, «Белые» списки IP-адресов своевременно дополняются при появлении новых IP-адресов, осуществляют сбор статистики о функционировании VPN.

Техническая проблема. Неспособность сервера VPN предоставлять услуги заданному количеству узлов в условиях DDoS атак.

Техническая проблема решается за счет разработки вариантов своевременного и организованного перевода узлов VPN на дополнительный сервер VPN и применением дополнительного сервера оповещения, обеспечивающего применение данных вариантов.

Техническим результатом является обеспечение услугами связи узлов VPN, использующих ресурсы сервера VPN, за счет своевременного и организованного перевода узлов VPN с основного на дополнительный сервер VPN.

Технический результат изобретения решается тем, что в способе снижения ущерба наносимого сетевыми атаками серверу виртуальной частной сети, выполняется следующая последовательность действий: создают базу данных, после задания степени приоритетности «Белых» IP адресов измеряют и обобщают статистику параметров сетевых атак, в базу данных заносят «Белые» и «Черные» списки IP-адресов для корректировки правил фильтрации, в которой «Белые» и «Черные» списки IP-адресов задаются на основе поведенческих критериев, включающих анализ измеренных параметров атак, после разработки вариантов функционирования сервера VPN в условиях DDoS-атак, обновляют правила фильтрации на коллекторах, обрабатывают на сенсорах все запросы с дальнейшим агрегированием полученной информации, правила фильтрации на коллекторах, обрабатывают на сенсорах все запросы, фильтруют трафик на центрах очистки, используя заданные правила фильтрации, при этом центры очистки подключены к магистральным каналам связи по каналам с высокой пропускной способностью, осуществляют обнаружение сетевых атак, в случае обнаружения сетевой атаки собирают статистику о функционировании сервера VPN в условиях DDoS атаки, при обнаружении атаки прогнозируют влияние атаки на узел связи, «Белые» списки IP-адресов своевременно дополняются при появлении новых IP-адресов, согласно изобретению дополнительно задается степень приоритетности «Белых» IP адресов, после измерения и обобщения статистики параметров сетевых атак формируют дополнительный сервер VPN. Моделируют функционирование сервера VPN в условиях DDoS-атак, на основании результатов моделирования прогнозируют способность сервера VPN предоставлять услуги связи заданному количеству узлов связи. Разрабатывают варианты функционирования сервера VPN в условиях DDoS-атак с учетом вариативного количества узлов связи. Формируют сервер оповещения для рассылки служебных команд, после чего подключают дополнительный сервер VPN и сервер оповещения через независимый канал связи к сети связи. Если собранные статистические данные отличаются от данных, хранящихся в базе данных, то передается служебная команда на перевод узлов связи на дополнительный сервер VPN. По окончании атаки передают служебные команды на перевод узлов связи на основной сервер VPN, перезагружают сервер VPN, восстанавливают исходный вариант функционирования сервера VPN.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности "новизна".

Перечисленная новая совокупность существенных признаков обеспечивает расширение возможности способа прототипа за счет разработки вариантов своевременного и организованного перевода узлов VPN на дополнительный сервер VPN и применения дополнительного сервера оповещения, обеспечивающего применение данных вариантов.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении результата.

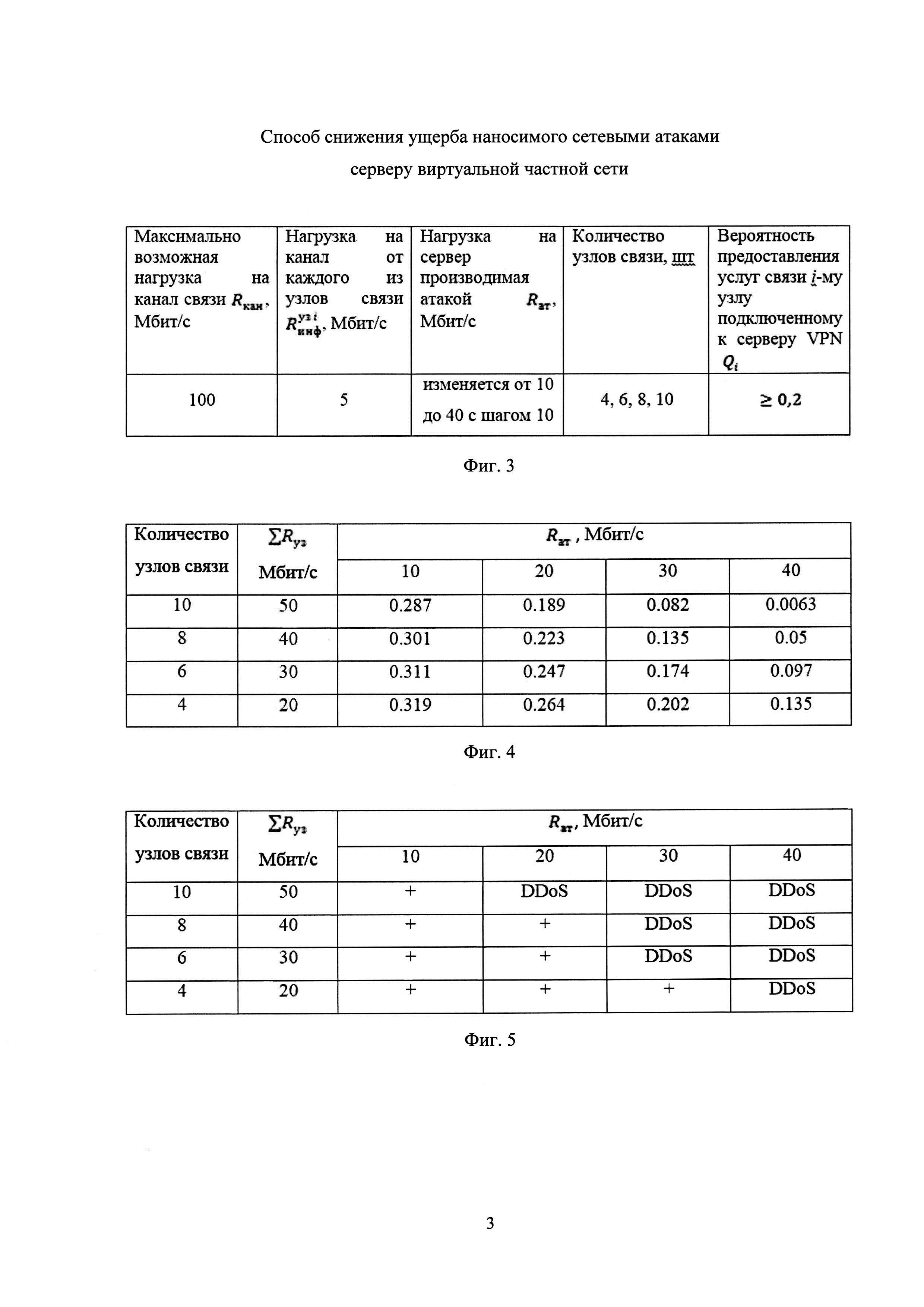

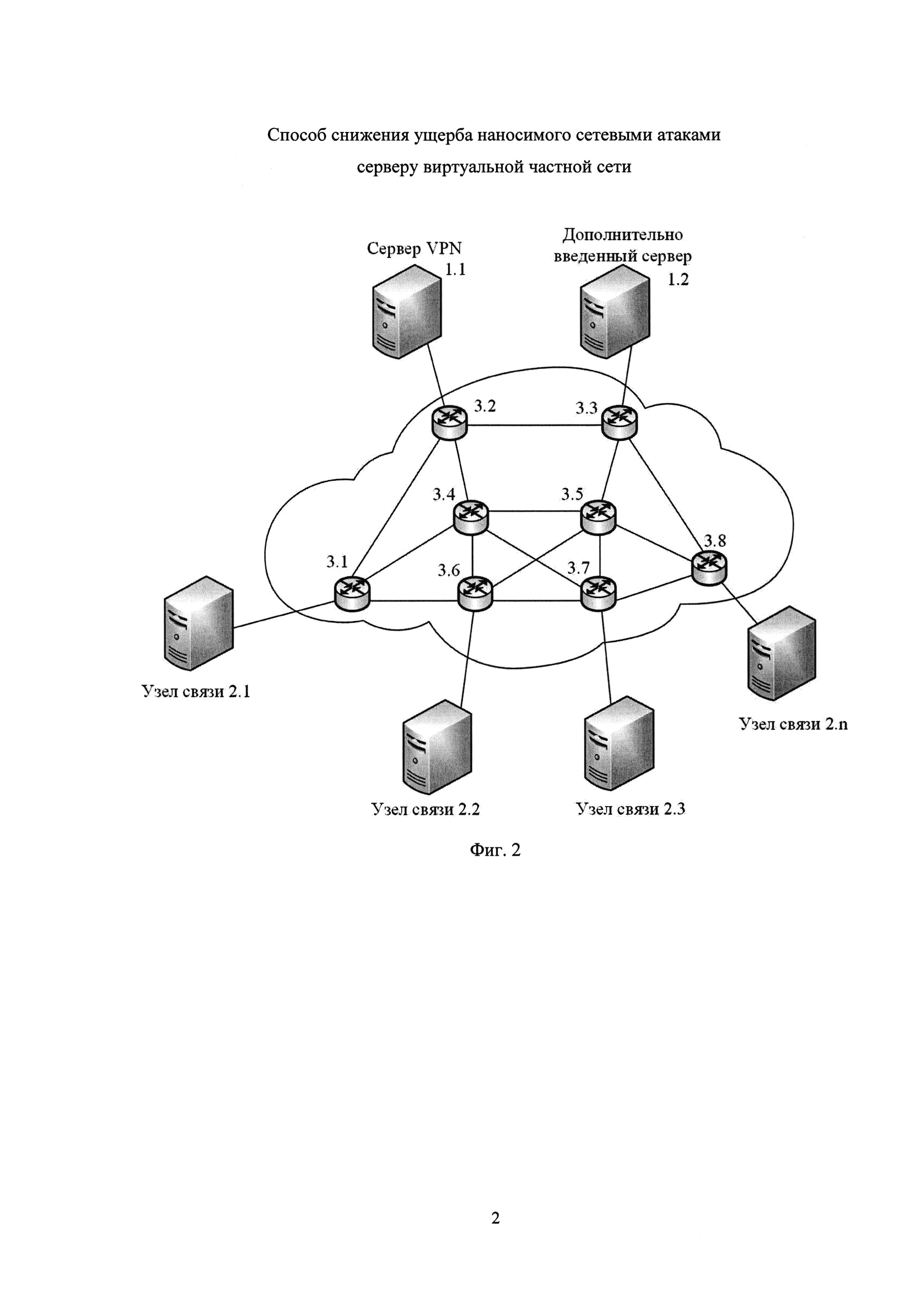

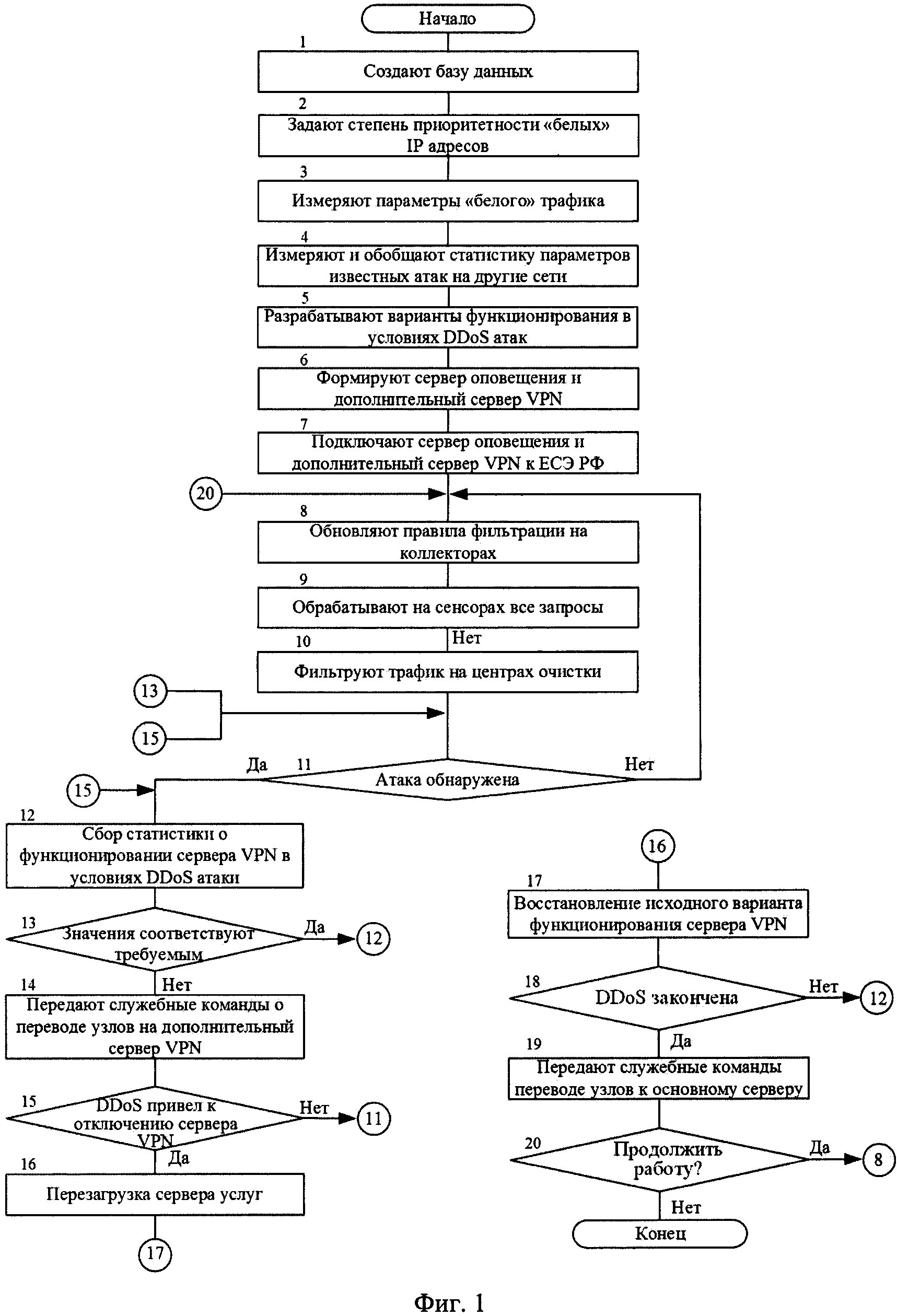

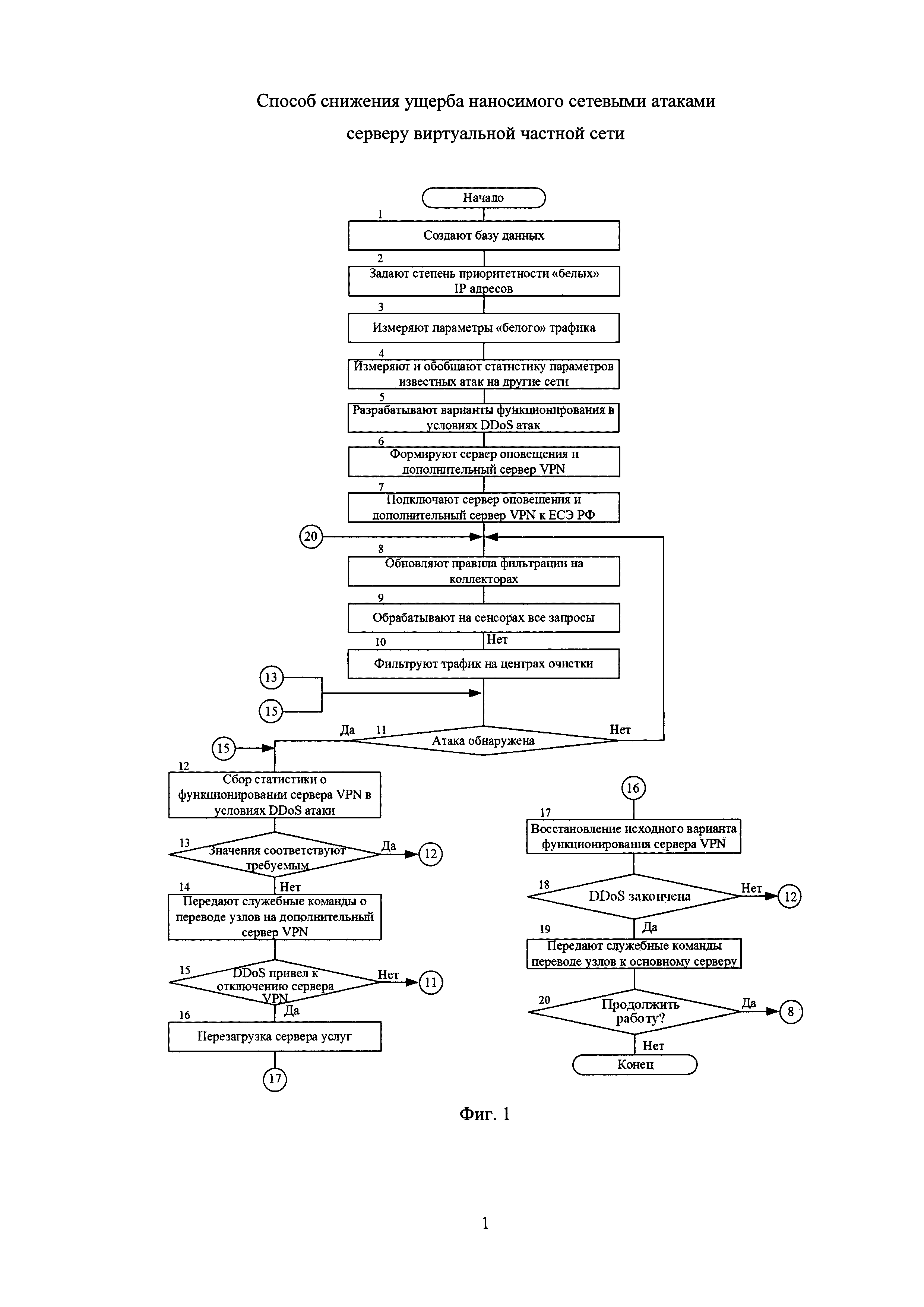

Заявленный способ поясняется чертежами, на которых показано:

фиг. 1 - обобщенная структурно-логическая последовательность способа снижения ущерба, наносимого сетевыми атаками серверу VPN;

фиг. 2 - вариант схемы, поясняющей рассматриваемую сеть;

фиг. 3 - исходные данные для расчета;

фиг. 4 - результаты промежуточного расчета;

фиг. 5 - окончательные результаты расчета способности сервера VPN предоставлять услуги связи.

Заявленный способ поясняется блок-схемой снижения ущерба наносимого сетевыми атаками серверу VPN (фиг. 1), где в блоке 1 создают базу данных, используемую для хранения:

- параметров входящего и исходящего сетевого трафика узлов «белого» списка IP-адресов;

- статистических моделей аномального поведения узлов связи;

- «белых» и «черных» списков IP-адресов узлов сети.

В блоке 2 задают степень приоритетности узлов из «белого» списка IP-адресов.

Задают «Белые» и «Черные» списки IP-адресов и своевременно дополняют их при появлении новых IP-адресов узлов этой сети, осуществляют функционирование сети связи (Справка Dr.Web. Черный и белый списки Электронный ресурс. Режим доступа: http://download.geo.drweb.com/pub/drweb/windows/8.0/dpc/wks/ru/index.html?idh_agent_outlook_bw_lists.htm).

«Черные» списки IP-адресов задаются на основе заданных поведенческих критериев.

В блоке 3 измеряют параметры «белого» трафика. Руководство администратора. Версия 3.1 ОАО «Инфотекс», Москва 2015, 91 с.). Измеряют параметры входящего и исходящего сетевого трафика узлов «белого» списка IP-адресов, измеряют и обобщают статистику параметров DDoS-атак, (ГОСТ 28871-90 Аппаратура линейных трактов цифровых волоконно-оптических систем передачи. Методы измерения основных параметров. Стандартинформ 2005. 8 с.) сохраняют измеренные значения в базе данных (гл. 5.4 стр. 133-146, гл. 7 стр 168-233, Галицина О.Л. и др. Базы данных: Учебное пособие. Форум-Инфра-М Москва 2006. 352 с.).

В блоке 4 измеряют и обобщают статистику параметров известных атак на другие сети. Для чего создают статистические и физические модели изменения параметров узлов из «белого» списка IP-адресов («Новый подход к защите информации - системы обнаружения компьютерных угроз», корпоративный журнал компании "Инфосистемы Джет" №4 2007 г. Электронный ресурс. Режим доступа: http://www.jetirifo.ru/sta-ti/novyj-podkhod-k-zaschite-informatsii-sistemy-obna-ruz-heniya-kompyuternykh; Варламов О.О. «О системном подходе к созданию модели компьютерных угроз и ее роли в обеспечении безопасности информации в ключевых системах информационной инфраструктуры» Известия ТРТУ / Тематический выпуск // №7 / том 62 / 2006 г. С 218).

Задают максимальные значения отклонения от статистических значений измеренных параметров и описывают значения параметров аномального поведения узлов из «белого» списка IP-адресов, создают статистические модели аномального поведения сервера VPN. Сохраняют статистические модели в базе данных (гл. 5.4 стр. 133-146, гл. 7 стр 168-233, Галицина О.Л. и др. Базы данных: Учебное пособие. Форум-Инфра-М Москва 2006. 352 с.).

В блоке 5 разрабатывают варианты функционирования сети связи в условиях DDoS атак.

На основании собранных статистических данных разрабатывают варианты функционирования сети связи в условиях DDoS атак с учетом вариативного количества узлов и оценивают способность сервера VPN предоставлять доступ к ресурсам сервера VPN (Е.В. Гречишников, М.М. Добрышин, Оценка способности узла виртуальной частной сети предоставлять услуги связи в условиях противодействия DDOS-атакам. Проблемы технического обеспечения войск в современных условиях. Труды научно-практической конференции. Военная академия связи. Издательство «Наукоемкие технологии». 2016 г.).

В блоке 6 формируют дополнительный сервер VPN и дополнительный сервер оповещения для рассылки служебных команд на переключение на дополнительный сервер VPN.

Сервер оповещения может быть представлен в виде почтового сервера, сервера рассылки SMS сообщений и т.п. Реализация почтового сервера возможна с помощью следующих средств: hmailserver (https://www.hmailserver.com/), hmailserver (http://www.xmailserver.org/), mailenable (http://www.mailenable.com/standard_edition.asp).

Реализация сервера рассылки SMS возможна с помощью следующих средств: fast sms (http://fastsms.pro/), Diafaan SMS Server (https://www.diafaan.com/), smsdeliverer (http://www.smsdeliverer.com/).

В блоке 7 подключают дополнительный сервер VPN и дополнительный сервер оповещения к Единой Сети электросвязи Российской Федерации (ЕСЭ РФ) по независимому каналу.

В блоках 8-9 обновляют правила фильтрации на коллекторах, обрабатывают на сенсорах все запросы и фильтруют трафик на центрах очистки. Для чего размещают сенсоры обработки сетевого трафика (Информационный бюллетень. Сенсоры системы предотвращения вторжений Cisco IPS серии 4300. Cisco 2012.), определяют требуемые значения достоверности оценки параметров сетевого трафика и сетевых атак.

В блоке 10 фильтруют трафик на центрах очистки. Фильтруется входящий трафик согласно последовательности для функционирования сети в нормальных условиях где: сравнивается IP-адрес со списком «Белых» IP-адресов. Если принятый пакет получен от узла из списка «Белых» IP-адресов, то выделяют дополнительные идентификаторы. Если принятые пакеты получены не из списка «Белых» IP-адресов, то пакет уничтожается. Проверяют актуальность выделенных дополнительных идентификаторов. Если идентификатор принятого пакета не актуален, то пакет уничтожается. Если идентификатор принятого пакета актуален, то осуществляют процесс установления соединения с узлом или продолжают работу с узлом, если соединение уже установлено (Сетевая защита на базе технологий фирмы Cisco System. Практический курс. Уральский федеральный университет имени первого Президента России Б.Н. Ельцина. Екатеринбург с. 180. 2014).

В блоке 11 осуществляют обнаружение атак. По заданным критериям контролируют аномальное поведение соединения (Сетевая защита на базе технологий фирмы Cisco System. Практический курс. Уральский федеральный университет имени первого Президента России Б.Н. Ельцина. Екатеринбург с. 180. 2014)., наличие признаков DDoS-атак. Если признаков аномального поведения соединения и наличия признаков Spam и DDoS-атак не выявлено, то продолжают контроль, в противном случае переходят к блоку 8.

В блоке 12 собирают статистику о функционировании сервера VPN в условиях DDoS атаки. Если собранные статистические данные отличаются от данных хранящихся в базе данных (блок 13), то согласно разработанных вариантов функционирования передают команды о переводе узлов на дополнительный сервер VPN (блок 14), в противном случае переходят к блоку 11 и продолжают функционирование.

Если DDoS атака привела к отключению сервера VPN (блок 15), то перезагружают сервер VPN (блок 16) и восстанавливают исходный вариант функционирования сервера VPN (блок 17).

В блоке 19 в случае окончания DDoS атаки (блок 18) передают команды на перевод узлов связи на основной сервер VPN. После чего, если необходимо продолжать работу, то переходят к блоку 8, в противном случае завершают работу.

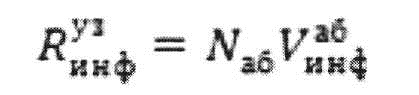

Оценка эффективности заявленного способа проводилась следующим образом. В общем случае нагрузку на узел связи (фиг. 2) можно представить как произведение количества абонентов, подключенных к узлу связи, и объема передаваемой абонентами информации:

где:  - общая нагрузка на узел связи;

- общая нагрузка на узел связи;

- количество абонентов;

- количество абонентов;

- объем передаваемой абонентами информации.

- объем передаваемой абонентами информации.

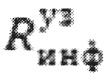

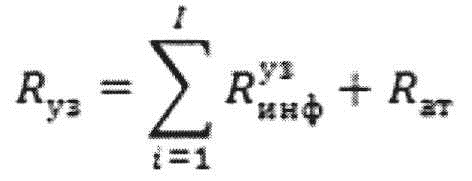

В условиях проведения сетевых атак общая нагрузка на сервер VPN (фиг. 2) будет формироваться как сумма нагрузки атаки и информационной нагрузки от узлов связи:

где:  - общая нагрузка на сервер VPN;

- общая нагрузка на сервер VPN;

- нагрузка от узлов связи, подключенных к серверу VPN;

- нагрузка от узлов связи, подключенных к серверу VPN;

- нагрузка на сервер производимая атакой.

- нагрузка на сервер производимая атакой.

Таким образом, при сетевом воздействии на узел и постоянном возрастании значения  общая нагрузка на узел связи начитает стремиться к максимуму, что приводит к отказу в обслуживании для всех узлов.

общая нагрузка на узел связи начитает стремиться к максимуму, что приводит к отказу в обслуживании для всех узлов.

Предлагаемый способ позволяет управлять значением  путем принудительного отключения узлов (согласно их приоритета) в момент проведения атаки.

путем принудительного отключения узлов (согласно их приоритета) в момент проведения атаки.

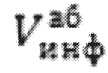

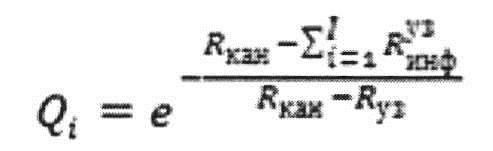

Рассмотрим предлагаемый способ на примере следующих исходных данных фиг. 3 Для оценки способности сервера VPN предоставлять услуги связи узлам различных категорий в заданном объеме, необходимом для обеспечения связи в условиях проведения DDoS-атак, рассчитаем вероятность предоставления услуг связи i-му узлу подключенному к серверу VPN (Е.В. Гречишников, М.М. Добрышин, Оценка способности узла виртуальной частной сети предоставлять услуги связи в условиях противодействия DDOS-атакам. Проблемы технического обеспечения войск в современных условиях. Труды научно-практической конференции. Военная академия связи. Издательство «Наукоемкие технологии». 2016 г.):

где: Qi - вероятность предоставления услуг связи i-му узлу подключенному к серверу VPN.

Результаты промежуточного расчета представлены на фиг. 4.

Окончательные результаты расчета способности сервера VPN предоставлять услуги связи представлены на фиг. 5. Таким образом, если количество узлов не изменяется, то отказ в обслуживании наступит при 20 Мб/с, если количество узлов изменяется (согласно предлагаемого способа), то отказ в обслуживании наступит при 40 Мб/с.

На основании этого, следует вывод, что заявленный способ снижения ущерба наносимого сетевыми атаками серверу виртуальной частной сети, позволяет контролировать и обоснованно управлять сетевым трафиком сервера VPN. Обоснованно отключая узлы с низкой степенью приоритета возможно регулировать нагрузку на сервер, что позволяет узлам с высокой степенью приоритета выполнить поставленные задачи и не допустить отключения сервера.

Способ снижения ущерба, наносимого сетевыми атаками серверу виртуальной частной сети, заключающийся в том, что создают базу данных, после задания степени приоритетности «Белых» IP адресов измеряют и обобщают статистику параметров сетевых атак, в базу данных заносят «Белые» и «Черные» списки IP-адресов для корректировки правил фильтрации, в которой «Белые» и «Черные» списки IP-адресов задаются на основе поведенческих критериев, включающих анализ измеренных параметров атак, после разработки вариантов функционирования сервера виртуальной частной сети в условиях DDoS-атак, обновляют правила фильтрации на коллекторах, обрабатывают на сенсорах все запросы с дальнейшим агрегированием полученной информации, правила фильтрации на коллекторах, обрабатывают на сенсорах все запросы, фильтруют трафик на центрах очистки, используя заданные правила фильтрации, при этом центры очистки подключены к магистральным каналам связи по каналам с высокой пропускной способностью, осуществляют обнаружение сетевых атак, в случае обнаружения сетевой атаки собирают статистику о функционировании сервера виртуальной частной сети в условиях DDoS-атаки, при обнаружении атаки прогнозируют влияние атаки на узел связи, «Белые» списки IP-адресов своевременно дополняются при появлении новых IP-адресов, отличающийся тем, что после создания базы данных задают степень приоритетности «Белых» IP адресов, после измерения и обобщения статистики параметров сетевых атак формируют дополнительный сервер виртуальной частной сети, моделируют функционирование сервера виртуальной частной сети в условиях DDoS-атак, на основании результатов моделирования прогнозируют способность сервера виртуальной частной сети предоставлять услуги связи заданному количеству узлов связи, разрабатывают варианты функционирования сервера виртуальной частной сети в условиях DDoS-атак с учетом вариативного количества узлов связи, затем формируют сервер оповещения для рассылки служебных команд, после чего подключают дополнительный сервер виртуальной частной сети и сервер оповещения через независимый канал связи к сети связи, если собранные статистические данные отличаются от данных, хранящихся в базе данных, то передается служебная команда на перевод узлов связи на дополнительный сервер виртуальной частной сети, по окончании атаки передают служебные команды на перевод узлов связи на основной сервер виртуальной частной сети, перезагружают сервер виртуальной частной сети, восстанавливают исходный вариант функционирования сервера виртуальной частной сети.