Устройство для защиты от несанкционированного доступа к данным, хранимым на компьютере

Вид РИД

Изобретение

ОБЛАСТЬ ТЕХНИКИ

Изобретение относится к области вычислительной техники, в частности, к области обеспечения безопасности информации, и может быть использовано для защиты от несанкционированного доступа к компьютеру, а также данным (информации), хранимым на компьютере или в хранилищах данных, связанных с компьютером, а также может быть использовано для доверенной загрузки компьютера.

УРОВЕНЬ ТЕХНИКИ

В связи с бурным развитием информационных технологий все большие размеры принимает проблема попыток несанкционированного доступа к компьютерам злоумышленниками. В настоящее время известны различные способы, системы и устройства для обеспечения предотвращения несанкционированного доступа злоумышленниками к данным, хранимым на компьютере. Так, злоумышленники могут использовать пароль пользователя, записанный таким пользователем на листе бумаге, хранимом в ящике стола пользователя. Также злоумышленники могут использовать различные методы, системы и устройства для выявления и перехвата пароля пользователя. Для несанкционированного доступа к компьютеру пользователя злоумышленники могут использовать специальные программы, в частности, «перехватчики паролей», которые позволяют злоумышленникам «перехватить» вводимый пользователем пароль. В настоящее время многие компьютеры оснащены программами для входа в систему, отвечающие за вход (пользователя) в систему, так, например, операционная система MS Windows включает программу для входа в систему (Winlogon). В частном случае, такие существующие программы для входа в систему могут использоваться злоумышленниками для получения ими доступа к информации, хранящейся на компьютере пользователя. Обычно такие существующие программы для входа в систему осуществляют хранение пароля, который сравнивается программой для входа в систему с введенным пользователем паролем для входа в систему, в хранилище данных (например, на жестком диске) компьютера, так что, в частном случае, злоумышленник может использовать программные и/или программно-аппаратные средства для получения пароля пользователя или для подмены результатов сравнения паролей (пароля, сохраненного на компьютере и пароля, введенного пользователем для входа в систему). Также, обычно сравнение паролей осуществляют такие программы для входа в систему, что может использоваться злоумышленниками для получения несанкционированного доступа в систему и к данным, хранящимся в хранилище данных компьютера, связанных с компьютером хранилищах данных и т.д.

Из уровня техники известен способ для обеспечения информационной безопасности при работе в виртуальных защищенных средах (см. RU 2011139377/08, опубл. 10.05.2013), включающий запись в память блока долговременной энергонезависимой памяти, по меньшей мере, одной операционной системы, настроенной на работу в данной виртуальной защищенной сети, загрузку указанной операционной системы после ввода пользователем идентификатора, подтверждающего допуск пользователя к работе в данной виртуальной защищенной сети, шифрование исходного пакета межсетевого протокола и включение зашифрованного исходного пакета в выходной пакет межсетевого протокола, отличающийся тем, что выделяют для записи упомянутой операционной системы, по меньшей мере, один съемный блок долговременной энергонезависимой памяти, каждого из пользователей виртуальной защищенной сети обеспечивают упомянутым отдельным съемным блоком долговременной энергонезависимой памяти, отключают от компьютера упомянутый съемный блок долговременной энергонезависимой памяти при необходимости блокирования доступа к данной виртуальной защищенной сети через прочие виртуальные сети.

Недостатком такого решения является, по крайней мере, отсутствие сравнения паролей устройством с использованием потенциометров и измерительного узла, включающего потенциометры, соединенные в измерительный мост. Другим недостатком такого решения является отсутствие хранения пароля, с которым сравнивается введенный на компьютере пароль пользователя для входа в систему, на устройстве. Еще одним недостатком такого решения является отсутствие сохранения (запись или перезапись) пароля, с которым сравнивается введенный на компьютере пароль пользователя для входа в систему, с использованием дисплея, подключаемого к устройству. Еще одним недостатком такого решения является отсутствие преобразования паролей (пароля для входа в систему, введенного пользователем с использованием элемента интерфейса (специального) приложения и сохраненного в устройстве) в величины (значения) потенциометров и отсутствие сравнения преобразованных паролей с использованием узла сравнения паролей.

Также из уровня техники известно электронное устройство, система управления, носитель записи и способ использования дополнительного кода (см. RU 2016108315, опубл. 19.09.2017), причем электронное устройство, имеющее функцию ввода защитного кода, содержит блок ввода кода, принимающий защитный код, и блок кодового управления, определяющий, является ли защитный код, принятый блоком ввода кода, кодом аутентификации, позволяющим входить в обычный режим операции аутентификации, или управляющим кодом, содержащим отдельный дополнительный код, используемый в дополнительной ситуации, при этом блок кодового управления позволяет электронному устройству выполнять операцию, соответствующую коду аутентификации, когда защитный код, принятый блоком ввода кода, является кодом аутентификации, тогда как блок кодового управления выполняет дополнительную операцию, соответствующую дополнительному коду, когда защитный код является управляющим кодом, содержащим дополнительный код.

Недостатком такого решения является, по крайней мере, отсутствие сравнения паролей устройством с использованием потенциометров и измерительного узла, включающего потенциометры, соединенные в измерительный мост. Другим недостатком такого решения является отсутствие хранения пароля, с которым сравнивается введенный на компьютере пароль пользователя для входа в систему, на устройстве. Еще одним недостатком такого решения является отсутствие сохранения (запись или перезапись) пароля, с которым сравнивается введенный на компьютере пароль пользователя для входа в систему, с использованием дисплея, подключаемого к устройству. Еще одним недостатком такого решения является отсутствие преобразования паролей (пароля для входа в систему, введенного пользователем с использованием элемента интерфейса (специального) приложения и сохраненного в устройстве) в величины (значения) потенциометров и отсутствие сравнения преобразованных паролей с использованием узла сравнения паролей.

Также, из уровня техники известны система и способ защиты вводимого пароля от перехвата (см. RU 2461869, опубл. 20.09.2012), причем система преобразования пароля, содержит устройство перехвата ввода, предназначенное для перехвата данных, вводимых с устройства ввода, и передачи перехваченных данных устройству определения аномалий, при этом упомянутые данные содержат вводимый пароль; устройство определения аномалий, предназначенное для обнаружения аномалий ввода в перехваченных данных, полученных от устройства перехвата ввода; базу данных аномалий, предназначенную для хранения заданных аномалий и соответствующих каждой аномалии последовательностей символов; устройство преобразования пароля, предназначенное для: поиска соответствий между аномалиями, обнаруженными устройством определения аномалий, и аномалиями, хранимыми в базе данных аномалий; определения соответствующих последовательностей символов в случае, если соответствия между аномалиями, обнаруженными устройством определения аномалий, и аномалиями, хранимыми в базе данных аномалий, найдены; замены аномалий в перехваченных данных на соответствующие последовательности символов; передачи преобразованного пароля в аутентификационную форму.

Недостатком такого решения является, по крайней мере, отсутствие сравнения паролей устройством с использованием потенциометров и измерительного узла, включающего потенциометры, соединенные в измерительный мост. Другим недостатком такого решения является отсутствие хранения пароля, с которым сравнивается введенный на компьютере пароль пользователя для входа в систему, на устройстве. Еще одним недостатком такого решения является отсутствие сохранения (запись или перезапись) пароля, с которым сравнивается введенный на компьютере пароль пользователя для входа в систему, с использованием дисплея, подключаемого к устройству. Еще одним недостатком такого решения является отсутствие преобразования паролей (пароля для входа в систему, введенного пользователем с использованием элемента интерфейса (специального) приложения и сохраненного в устройстве) в величины (значения) потенциометров и отсутствие сравнения преобразованных паролей с использованием узла сравнения паролей.

Из уровня техники также известен способ защиты компьютера (см. RU 2628142, опубл. 15.08.2017), причем способ защиты компьютера от несанкционированного доступа к хранимой в нем информации, основанный на оснащении компьютера встроенным аппаратным средством защиты информации (АСЗИ), устанавливаемым в виде дочерней платы в один из слотов материнской платы компьютера, отличающийся тем, что на материнской плате для установки АСЗИ выделяют определенный слот с расширенным набором контактов, через его избыточные контакты транзитно пропускают, по меньшей мере, одну электрическую цепь, размыкание которой гарантированно приводит к потере работоспособности компьютера, а на плате АСЗИ к соответствующим контактам присоединяют, по меньшей мере, один элемент физической коммутации, обеспечивающий замыкание/размыкание вышеупомянутой цепи или цепей при установке/извлечении платы АСЗИ.

Недостатком такого решения является, по крайней мере, отсутствие сравнения паролей устройством с использованием потенциометров и измерительного узла, включающего потенциометры, соединенные в измерительный мост. Другим недостатком такого решения является отсутствие хранения пароля, с которым сравнивается введенный на компьютере пароль пользователя для входа в систему, на устройстве. Еще одним недостатком такого решения является отсутствие сохранения (запись или перезапись) пароля, с которым сравнивается введенный на компьютере пароль пользователя для входа в систему, с использованием дисплея, подключаемого к устройству. Еще одним недостатком такого решения является отсутствие преобразования паролей (пароля для входа в систему, введенного пользователем с использованием элемента интерфейса (специального) приложения и сохраненного в устройстве) в величины (значения) потенциометров и отсутствие сравнения преобразованных паролей с использованием узла сравнения паролей.

Из уровня техники также известны система и способ защиты персональной информации на основе подтверждения владельца (см. KR 101528785, опубл. 15.06.2015), причем система имеет доступ к данным о владельце и получает персональные данные о владельце, причем осуществляется сравнение паролей, установленных компанией или службой безопасности, одновременно с паролями владельца, причем система включает устройство пользователя, настроенное для генерирования ключа шифрования с использованием PIN (первоначального идентификационного номера), распознаваемый по памяти пользователя или биометрической информации пользователя, такой как отпечатки пальцев, радужной оболочке глаза и венам; хранилище ключей, настроенное для выдачи нового ключа для предоставления ключа шифрования финансовым учреждениям, больницам, государственным учреждениям, компаниям и т.д., причем ключом шифрования получается посредством предоставления идентификационных данных владельцем, который хочет опубликовать и использовать информацию о пользователе, контролировать информацию владельца, т.е. использовать информацию с согласия третьей стороны, генерирование ключа с использованием PIN или биометрического ключа и ключа шифрования; контроллер конфиденциальности, настроенный для генерирования ключа доступа, предоставляющего пользователю доступ к персональным данным посредством комбинирования ключа пользователя, сгенерированного хранилищем ключей, и ключа учреждения, используемого финансовыми учреждениями, больницами, государственными учреждениями или компаниями при использовании персональных данных; и сервер, который включает приложение для управления клиентами компаниями или учреждениями, которое спрашивает владельца персональной информации, хочет ли он, чтобы его информация была использована, а третья сторона использовала информацию о владельце при запросе на использовании информации о владельце.

Недостатком такого решения является, по крайней мере, отсутствие сравнения паролей устройством с использованием потенциометров и измерительного узла, включающего потенциометры, соединенные в измерительный мост. Другим недостатком такого решения является отсутствие хранения пароля, с которым сравнивается введенный на компьютере пароль пользователя для входа в систему, на устройстве. Еще одним недостатком такого решения является отсутствие сохранения (запись или перезапись) пароля, с которым сравнивается введенный на компьютере пароль пользователя для входа в систему, с использованием дисплея, подключаемого к устройству. Еще одним недостатком такого решения является отсутствие преобразования паролей (пароля для входа в систему, введенного пользователем с использованием элемента интерфейса (специального) приложения и сохраненного в устройстве) в величины (значения) потенциометров и отсутствие сравнения преобразованных паролей с использованием узла сравнения паролей.

Также из уровня техники известны способ и система защиты компьютерной системы (см. CN 103198247, опубл. 10.07.2013), причем способ защиты безопасности компьютера включает сопоставление информации и секретного ключа на портативном устройстве хранения с первым секретным ключом и вторым секретным ключом, которые хранятся в BIOS (базовой системе ввода-вывода) компьютера для надежной защиты компьютера. Отсутствие необходимости пароля в процессе защиты компьютера, защиты безопасности компьютера и аутентификации пользователя может быть реализовано с использованием (стандартного, общего) устройства хранения, причем не требуется загрузки и установки специфических программы, дополнительных микросхем или специфических устройств.

Недостатком такого решения является, по крайней мере, отсутствие сравнения паролей устройством с использованием потенциометров и измерительного узла, включающего потенциометры, соединенные в измерительный мост. Другим недостатком такого решения является отсутствие хранения пароля, с которым сравнивается введенный на компьютере пароль пользователя для входа в систему, на устройстве. Еще одним недостатком такого решения является отсутствие сохранения (запись или перезапись) пароля, с которым сравнивается введенный на компьютере пароль пользователя для входа в систему, с использованием дисплея, подключаемого к устройству. Еще одним недостатком такого решения является отсутствие преобразования паролей (пароля для входа в систему, введенного пользователем с использованием элемента интерфейса (специального) приложения и сохраненного в устройстве) в величины (значения) потенциометров и отсутствие сравнения преобразованных паролей с использованием узла сравнения паролей.

Из уровня техники также известен безопасный компьютер (см. CN 201266379, опубл. 01.07.2009), который содержит дисплей и хостовый компьютер. Хостовый компьютер содержит выключатель питания. Безопасный компьютер характеризуется тем, что хостовый компьютер также содержит переключатель, который включен последовательно с выключателем питания, так что позволяет эффективно предотвращать злоумышленнику («хакеру») и непредвиденному пользователю удаленно включить компьютер. Безопасный компьютер позволяет злоумышленнику и непредвиденному пользователю почувствовать себя беспомощным; добавленная в компьютерную систему защита паролем позволяет реализовать двойную безопасность, тем самым обладая повышенным уровнем безопасности, и подходит для пользователей компьютеров, которым нужна повышенная безопасность.

Недостатком такого решения является, по крайней мере, отсутствие сравнения паролей устройством с использованием потенциометров и измерительного узла, включающего потенциометры, соединенные в измерительный мост. Другим недостатком такого решения является отсутствие хранения пароля, с которым сравнивается введенный на компьютере пароль пользователя для входа в систему, на устройстве. Еще одним недостатком такого решения является отсутствие сохранения (запись или перезапись) пароля, с которым сравнивается введенный на компьютере пароль пользователя для входа в систему, с использованием дисплея, подключаемого к устройству. Еще одним недостатком такого решения является отсутствие преобразования паролей (пароля для входа в систему, введенного пользователем с использованием элемента интерфейса (специального) приложения и сохраненного в устройстве) в величины (значения) потенциометров и отсутствие сравнения преобразованных паролей с использованием узла сравнения паролей.

Стоит отметить, что приведенные выше технические решения являются отдаленно похожими, но менее совершенными, по сравнению с предлагаемым изобретением.

Предлагаемое изобретение позволяет преодолеть, по крайней мере, часть вышеуказанных недостатков или все указанные недостатки, а также реализовать преимущества настоящего изобретения, согласно описанию настоящего изобретения.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Техническим результатом является расширение функциональных возможностей и повышение эффективности и надежности защиты компьютера и информации от несанкционированного доступа.

Указанный технический результат достигается за счет того, что устройство для защиты от несанкционированного доступа к данным, хранимым на компьютере, связанное с компьютером, содержит: первую секцию устройства, которая связана со второй секцией устройства и содержит микроконтроллер первой секции устройства, причем микроконтроллер первой секции устройства: получает пароль для входа в систему компьютера из памяти компьютера, причем пароль для входа в систему компьютера вводится пользователем с использованием подключенного к компьютеру устройства ввода с использованием элемента пользовательского интерфейса приложения, установленного на компьютере, и передается установленным на компьютере приложением в память компьютера; передает в микроконтроллер второй секции устройства полученный из памяти компьютера введенный пользователем пароль для входа в систему компьютера; передает команду микроконтроллеру второй секции устройства на осуществление сравнения пароля для входа в систему компьютера, переданного из микроконтроллера первой секции устройства, и пароля, сохраненного в микроконтроллере третьей секции устройства и переданного микроконтроллером третьей секции устройства в микроконтроллер второй секции устройства, микроконтроллером второй секции устройства с использованием узла сравнения паролей второй секции устройства; получив команду на разблокирование доступа пользователю в систему компьютера от микроконтроллера второй секции устройства, передает команду в установленное на компьютере приложение на разблокирование доступа пользователю в систему компьютера после определения идентичности паролей микроконтроллером второй секции устройства с использованием узла сравнения паролей в процессе сравнения паролей; вторую секцию устройства, которая связана с первой секцией устройства и третьей секцией устройства и содержит: микроконтроллер второй секции устройства, который: содержит базу данных символов и соответствующих им величин положений реохордов на осях потенциометров узла сравнения паролей; получает пароль для входа в систему компьютера от микроконтроллера первой секции устройства; получает команду на сравнение паролей от микроконтроллера первой секции устройства; получив команду на сравнение паролей от микроконтроллера первой секции устройства, осуществляет поиск символов пароля для входа в систему компьютера в базе данных, полученного от микроконтроллера первой секции устройства, и получает из базы данных величины положений реохордов на осях потенциометров узла сравнения паролей для символов пароля для входа в систему компьютера; передает полученные из базы данных величины положений реохордов на осях потенциометров узла сравнения паролей для символов пароля для входа в систему компьютера на первый потенциометр узла сравнения паролей; получив команду на сравнение паролей от микроконтроллера первой секции устройства, передает в микроконтроллер третьей секции устройства команду на извлечение пароля, сохраненного в микроконтроллере третьей секции устройства; получает от микроконтроллера третьей секции устройства пароль, сохраненный в микроконтроллере третьей секции устройства, с которым осуществляется сравнение пароля для входа в систему компьютера микроконтроллером второй секции устройства с использованием узла сравнения паролей; получив от микроконтроллера третьей секции устройства пароль, сохраненный в микроконтроллере третьей секции устройства, осуществляет поиск символов пароля, полученного от микроконтроллера третьей секции устройства, в базе данных и получает из базы данных величины положений реохордов на осях потенциометров узла сравнения паролей для символов пароля, полученного от микроконтроллера третьей секции устройства; передает полученные из базы данных величины положений реохордов на осях потенциометров узла сравнения паролей для символов пароля, полученного от микроконтроллера третьей секции устройства, на второй потенциометр узла сравнения паролей; осуществляет сравнение пароля для входа в систему компьютером, полученного от микроконтроллера первой секции устройства, с паролем, полученным от микроконтроллера третьей секции устройства, с использованием узла сравнения паролей, причем пароли определяются микроконтроллером второй секции устройства как идентичные пароли, когда узел сравнения паролей уравновешен; передает команду на разблокирование доступа пользователю в систему компьютера в микроконтроллер первой секции устройства; узел сравнения паролей, который связан с микроконтроллером второй секции устройства и содержит первый потенциометр, второй потенциометр, третий потенциометр и четвертый потенциометр, соединенные в измерительный мост, причем на первый потенциометр микроконтроллером второй секции устройства передаются величины положений реохордов на осях потенциометров для символов пароля для входа в систему компьютера, полученного микроконтроллером второй секцией устройства от микроконтроллера первой секции устройства, а на второй потенциометр микроконтроллером второй секции устройства передаются величины положений реохордов на осях потенциометров для символов пароля, полученного микроконтроллером второй секцией устройства из микроконтроллера третьей секции устройства; третью секцию устройства, которая связана со второй секцией устройства и содержит микроконтроллер, который: хранит пароль, который является верным паролем для доступа в систему компьютера и с которым осуществляется сравнение введенного пользователем пароля для входа в систему компьютера микроконтроллером второй секции устройства, причем запись пароля в микроконтроллер третьей секции устройства осуществляется пользователем с использованием подключаемого к третьей секции устройства дисплея; получив команду на извлечение пароля, сохраненного в микроконтроллере третьей секции устройства, извлекает сохраненный в микроконтроллере третьей секции устройства пароль и передает такой пароль в микроконтроллер второй секции устройства.

В частном случае реализации, устройство характеризуется тем, что переданный в микроконтроллер первой секции устройства, пароль сохраняется в микроконтроллере первой секции устройства.

В частном случае реализации, устройство характеризуется тем, что микроконтроллер третьей секции устройства и микроконтроллер первой секций устройства содержат базу данных символов и соответствующих им величин положений реохордов на осях потенциометров и передают в микроконтроллер второй секции устройства величины положений реохордов на осях потенциометров для символов паролей, соответствующие символам таких паролей.

В частном случае реализации, устройство характеризуется тем, что микроконтроллер первой секции устройства хранит введенный пользователем пароль для входа в систему компьютера в величинах положений реохордов на осях потенциометров и микроконтроллер третьей секции устройства хранит пароль, записанный в микроконтроллер третьей секции устройства с использованием подключаемого к третьей секции устройства дисплея в величинах положений реохордов на осях потенциометров.

В частном случае реализации, устройство характеризуется тем, что микроконтроллер первой секции устройства и микроконтроллер третьей секции устройства передают пароли в микроконтроллер второй секции устройства посимвольно.

В частном случае реализации, устройство характеризуется тем, что потенциометры узла измерения паролей являются моторизированными потенциометрами.

В частном случае реализации, устройство характеризуется тем, что величины положений реохордов на осях потенциометров хранятся в базе данных величин положений реохордов на осях потенциометров в цифровых значениях числа оборотов осей потенциометров узла сравнения паролей.

В частном случае реализации, устройство характеризуется тем, что третья секция устройства является отсоединяемой секцией устройства от второй секции устройства.

В частном случае реализации, устройство характеризуется тем, что подключаемый к третьей секции устройства дисплей связан с микроконтроллером третьей секции устройства, причем дисплей выполнен с возможностью отображения пароля, сохраненного в микроконтроллере третьей секции устройства, и/или с возможностью ввода пользователем пароля, с которым осуществляется сравнение пароля для входа в систему компьютера микроконтроллером второй секции устройства с использованием узла сравнения паролей, для сохранения в микроконтроллере третьей секции устройства.

В частном случае реализации, устройство характеризуется тем, что при передаче микроконтроллером первой секции устройства команды в установленное на компьютере приложение на разблокирование доступа пользователю в систему компьютера доступ в такую систему компьютера изначально заблокирован установленным на компьютере приложением, загружаемым вместе с системой компьютера.

В частном случае реализации, устройство характеризуется тем, что узел сравнения паролей уравновешен, когда совпадают величины положений реохордов на осях потенциометров узла измерения для символов пароля для входа в систему компьютера, переданного в микроконтроллер второй секции устройства из микроконтроллера первой секции устройства, на первом потенциометре, являющимся частью измерительного моста, и для символов пароля, переданного в микроконтроллер второй секции устройства из микроконтроллера третьей секции устройства, на первом потенциометре, являющимся частью измерительного моста.

В частном случае реализации, устройство характеризуется тем, что дисплей, подключаемый к третьей секции устройства, выполнен с возможностью подключения к нему устройства ввода или включает устройство ввода.

В частном случае реализации, устройство характеризуется тем, что связь между устройством и компьютером, а также между компьютером и секциями устройства, а также между секциями устройства, системы осуществляется посредством проводной связи и/или беспроводной связи, в том числе, посредством локальной вычислительной сети, и/или сети Интернет, и/или мобильной или спутниковой связи, и/или USB-интерфейса, и/или интерфейса стандарта RS-232/COM-порта, и/или PCI Express, и/или Bluetooth, и/или Wi-Fi, и/или GSM, 3G, 4G, LTE, транкинговой связи, и/или посредством каналов передачи данных со сверхнизким энергопотреблением, формирующих сложные беспроводные сети с ячеистой топологией, и/или ZigBee, и/или клемм, и/или проводов, и/или пайки, и/или клепки.

В частном случае реализации, устройство характеризуется тем, что устройство содержит четвертую секцию устройства, которая связана с третьей или второй секцией устройства и содержит микроконтроллер четвертной секции устройства, в котором хранятся списки разрешенных и запрещенных идентификаторов учетных записей пользователей в системе, причем микроконтроллер четвертой секции устройства связан с дисплеем, подключаемым к четвертой секции устройства и позволяющим пользователю вводить идентификатор учетной записи пользователя для входа в систему компьютера и/или для сохранения, по крайней мере, одного идентификатора учетной записи пользователя, с которым сравнивается введенный пользователем идентификатор учетной записи пользователя для входа в систему компьютера узлом сравнения паролей.

В частном случае реализации, устройство характеризуется тем, что идентификатор учетной записи пользователя для входа в систему компьютера вводится пользователем с использованием подключенного к компьютеру устройства ввода с использованием элемента пользовательского интерфейса приложения, установленного на компьютере, и передается установленным на компьютере приложением в память компьютера.

В частном случае реализации, устройство характеризуется тем, что идентификатор учетной записи пользователя для входа в систему компьютера передается на третий потенциометр узла сравнения паролей и идентификатор учетной записи пользователя, сохраненный в микроконтроллере четвертой секции устройства, с которым сравнивается введенный пользователем идентификатор учетной записи пользователя для входа в систему компьютера, передается на четвертый потенциометр узла сравнения паролей.

В частном случае реализации, устройство характеризуется тем, что передача идентификаторов учетных записей пользователей на третий и четвертый потенциометры узла сравнения паролей осуществляется после преобразования микроконтроллером второй секции устройства символов идентификаторов учетных записей пользователя в величины положений реохордов на осях потенциометров узла сравнения паролей с использованием базы данных.

В частном случае реализации, устройство характеризуется тем, что микроконтроллером второй секции устройства осуществляется сравнение введенного пользователем идентификатора учетной записи пользователя для входа в систему компьютера, по крайней мере, с одним идентификатором учетной записи пользователя, сохраненным в списке разрешенных идентификаторов учетных записей пользователей и/или списке запрещенных идентификаторов учетных записей пользователей, с использованием узла сравнения паролей, причем идентификаторы учетных записей пользователей определяются микроконтроллером второй секции устройства как идентичные идентификаторы учетных записей пользователей, когда узел сравнения паролей уравновешен.

В частном случае реализации, устройство характеризуется тем, что при сравнении идентификаторов учетных записей пользователей узлом сравнения паролей, если введенный пользователем идентификатор учетных записей пользователя для входа в систему компьютера: присутствует в списке разрешенных идентификаторов учетных записей пользователей, то пользователю установленным на компьютере приложением предоставляется доступ в систему компьютера; присутствует в списке запрещенных идентификаторов учетных записей пользователей, то пользователю не предоставляется доступ установленным на компьютере приложением предоставляется доступ в систему компьютера; отсутствует в списке запрещенных идентификаторов учетных записей пользователей и в списке разрешенных идентификаторов учетных записей пользователей, то пользователю установленным на компьютере приложением предоставляется доступ в систему компьютера в защищенном и/или ограниченном режиме работы системы, в изолированном окружении системы, в выделенной среде для работы пользователя с системой компьютера.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Дополнительные цели, признаки и преимущества настоящего технического решения будут понятны из прочтения последующего описания осуществления технического решения со ссылкой на прилагаемые чертежи, на которых:

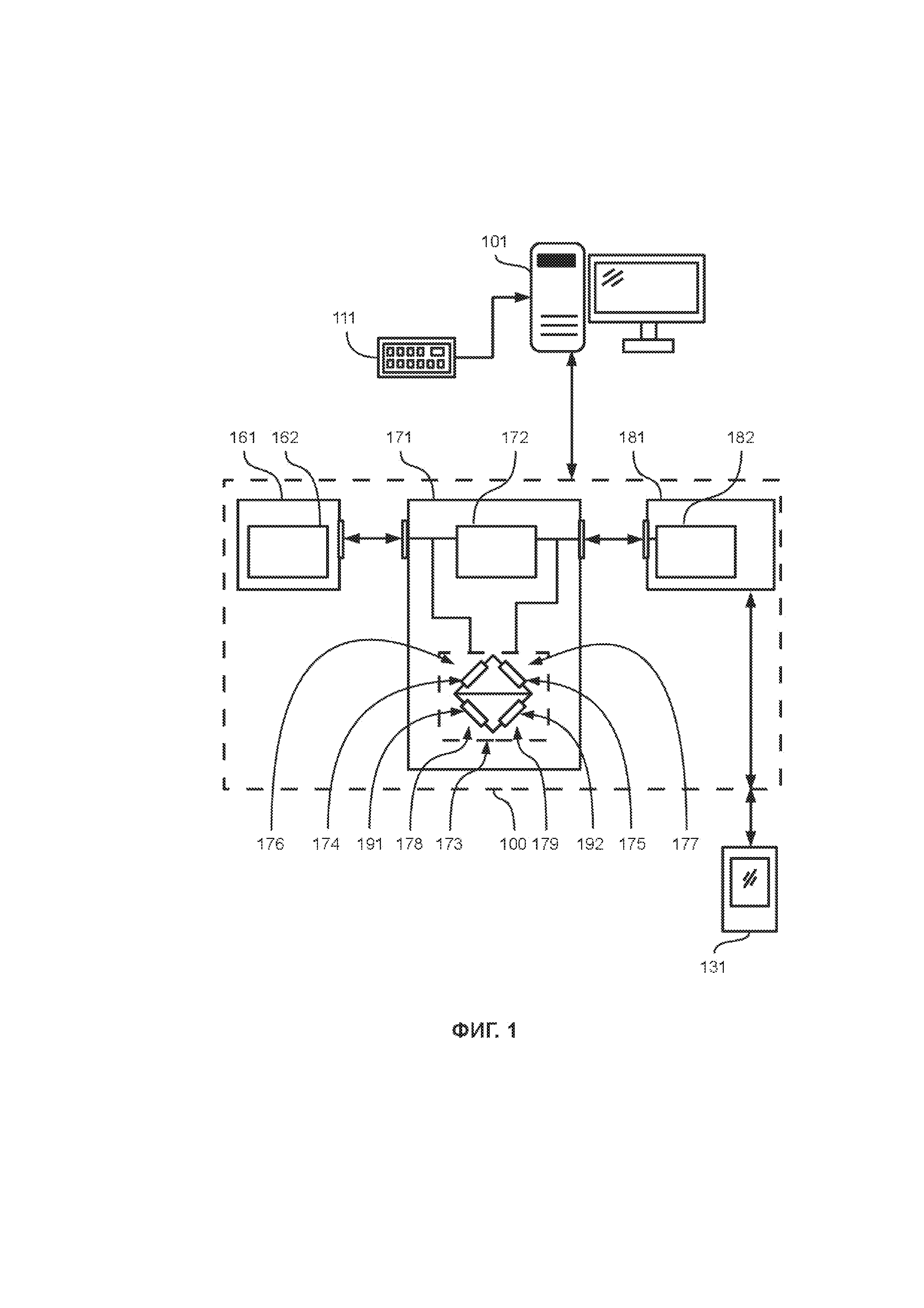

ФИГ. 1 иллюстрирует примерный вариант описываемого устройства, связанного с компьютером;

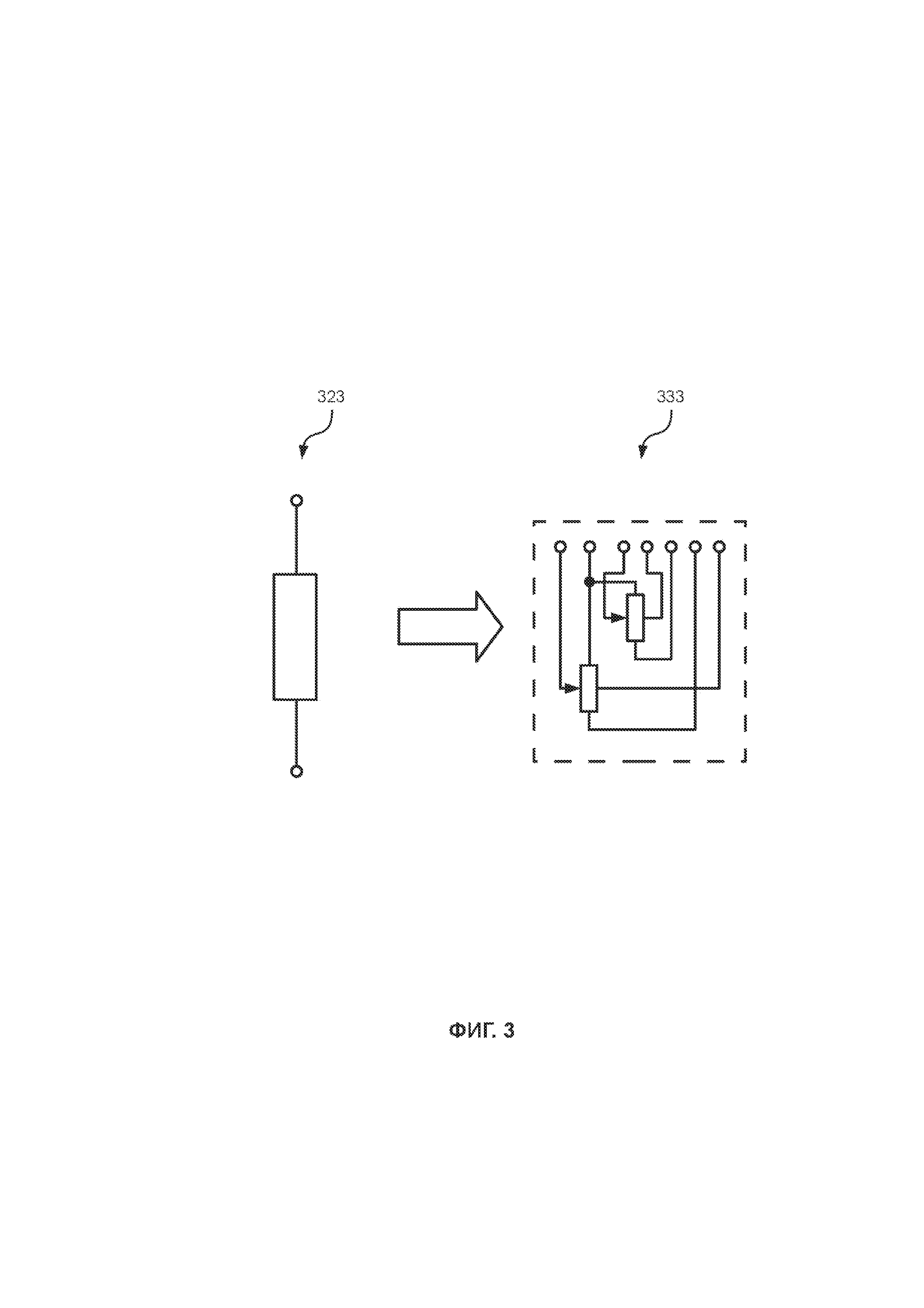

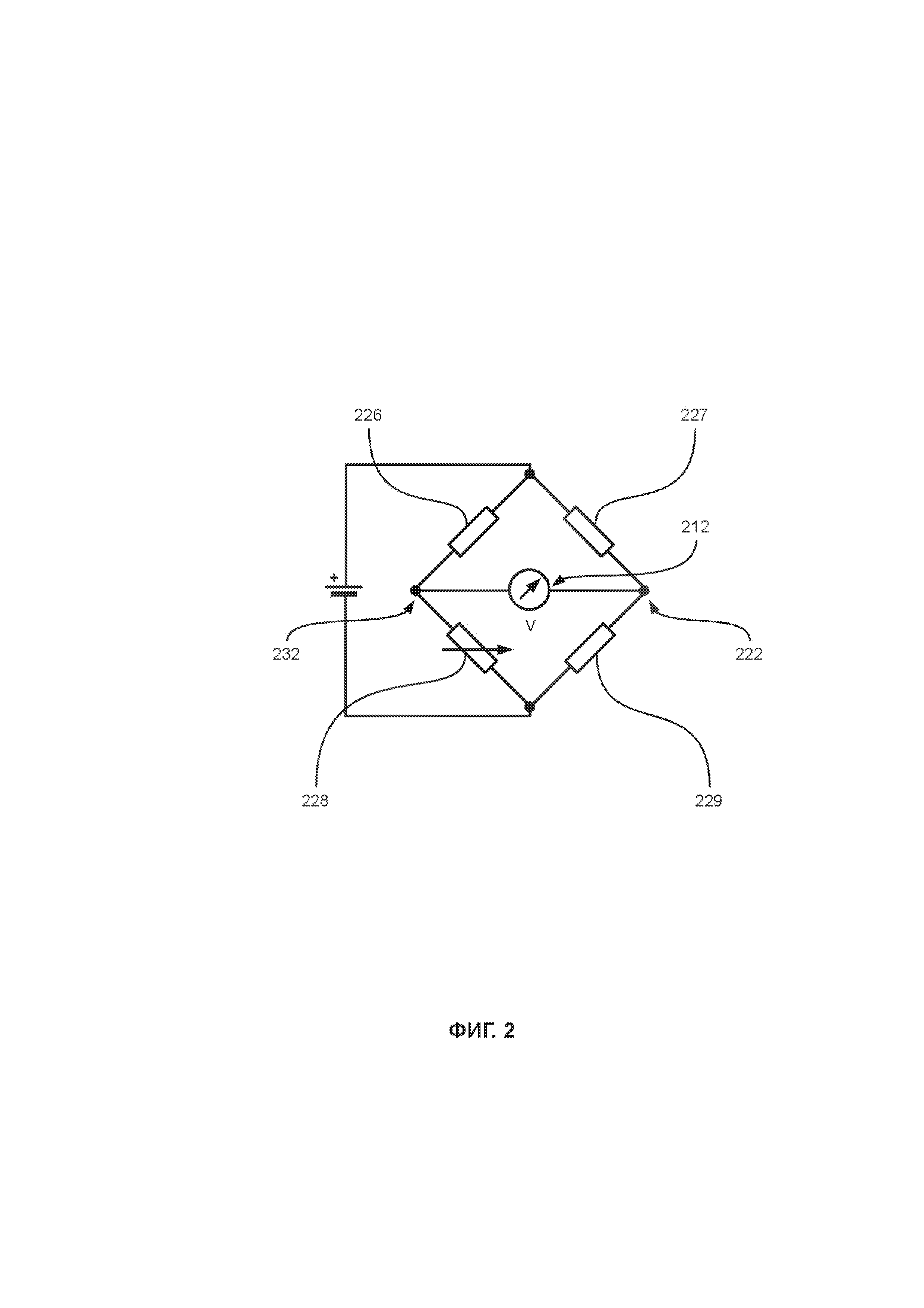

ФИГ. 2 иллюстрирует примерный вариант схемы измерительного моста;

ФИГ. 3 иллюстрирует примерный вариант одного из вариантов потенциометра, заменяющего резистор измерительного моста, примерный вариант которого приведен на ФИГ. 2;

ФИГ. 4 иллюстрирует примерный вариант элемента интерфейса пользователя для ввода логина и пароля для входа в систему или для сохранения пароля в описываемом устройстве, или для ввода логина (и пароля) с использованием дисплея, подключаемого к описываемому устройству.

ФИГ. 5 иллюстрирует примерный вариант элемента интерфейса пользователя для ввода пароля для входа в систему или для сохранения пароля в описываемом устройстве;

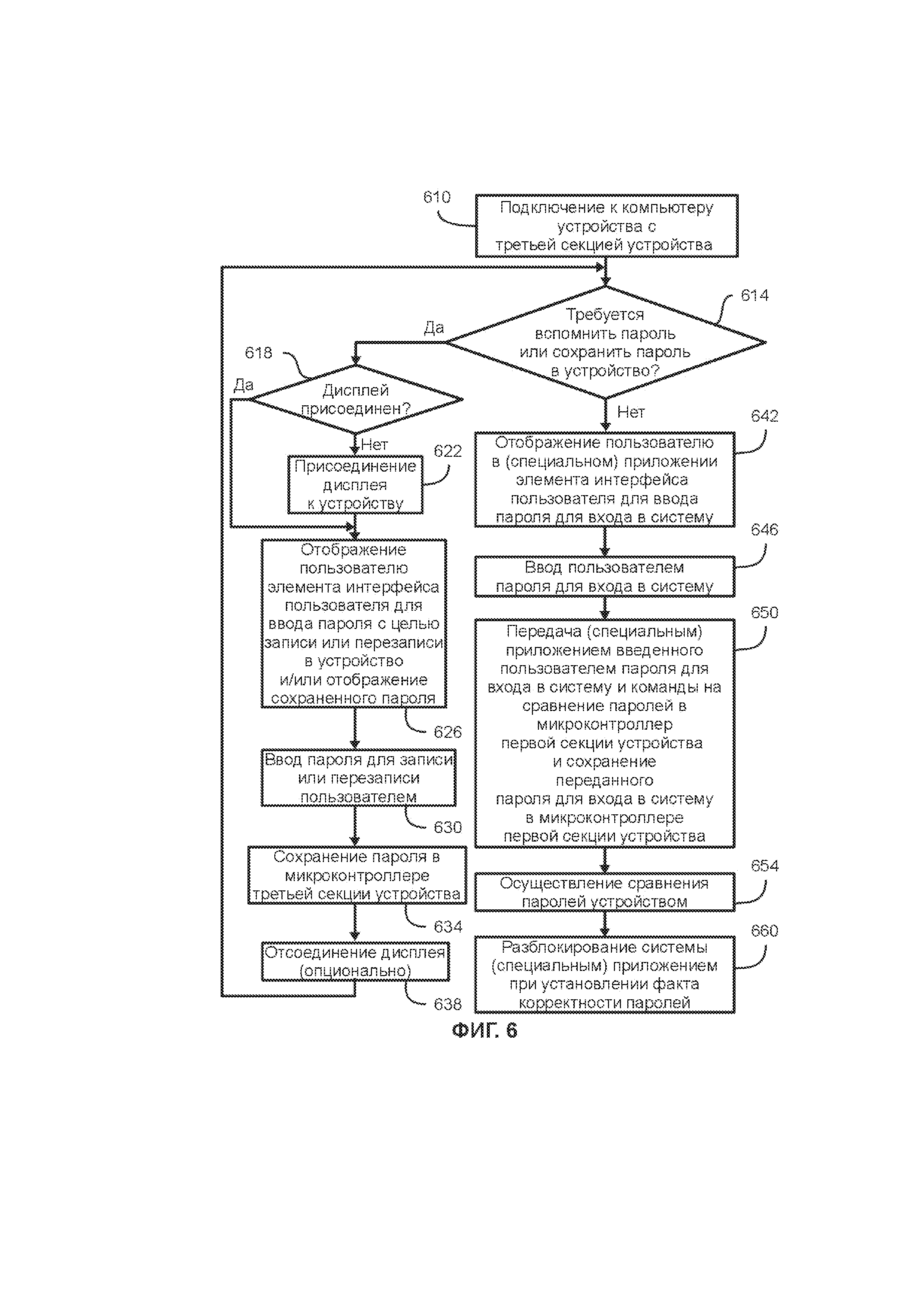

ФИГ. 6 иллюстрирует блок-схему примерного варианта процесса взаимодействия пользователя с описываемым устройством и компьютером с установленным (специальным) приложением, а также взаимодействия между описываемым устройством и компьютером;

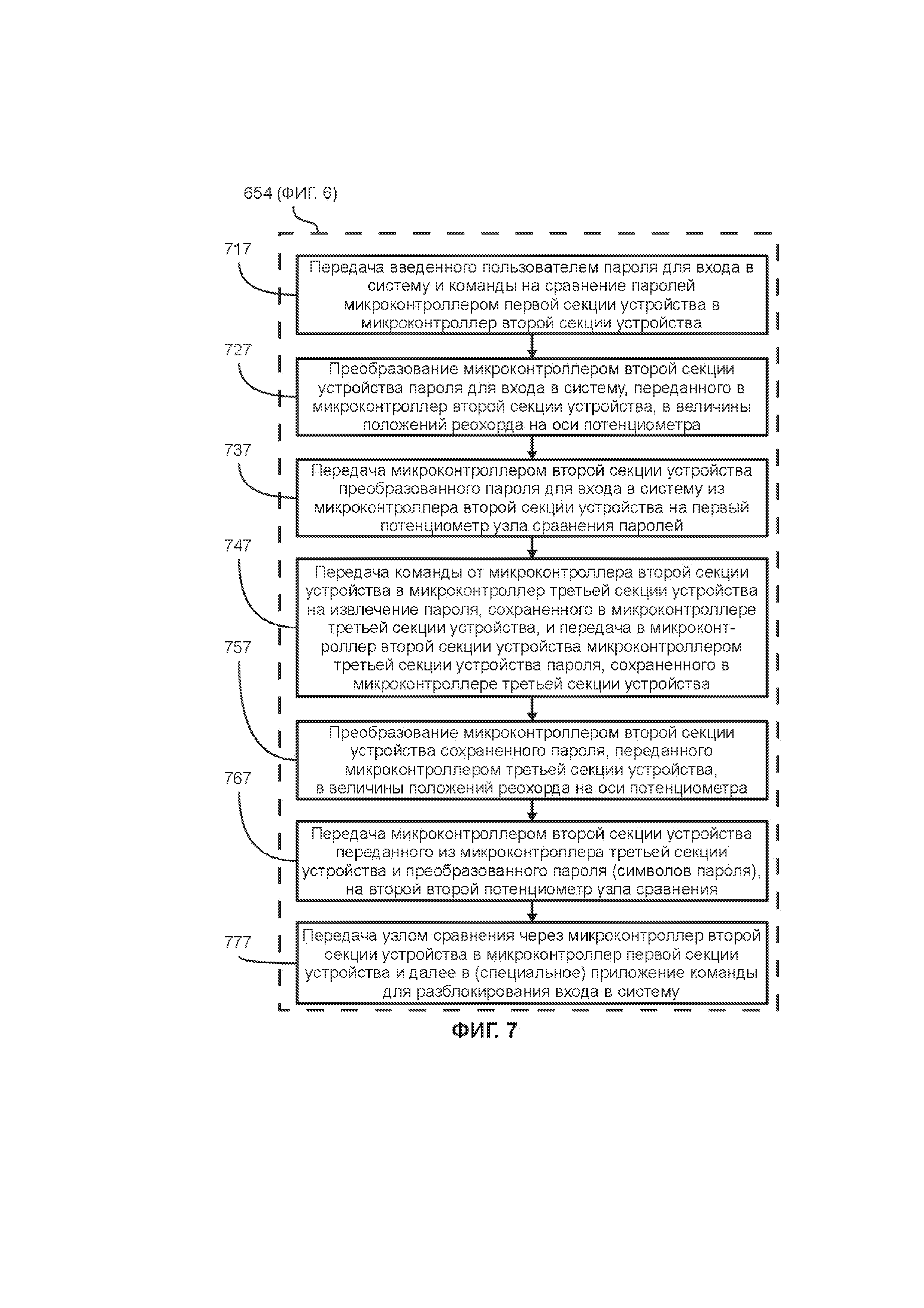

ФИГ. 7 иллюстрирует блок-схему примерного варианта шага осуществления сравнения паролей устройством, проиллюстрированного на ФИГ. 6;

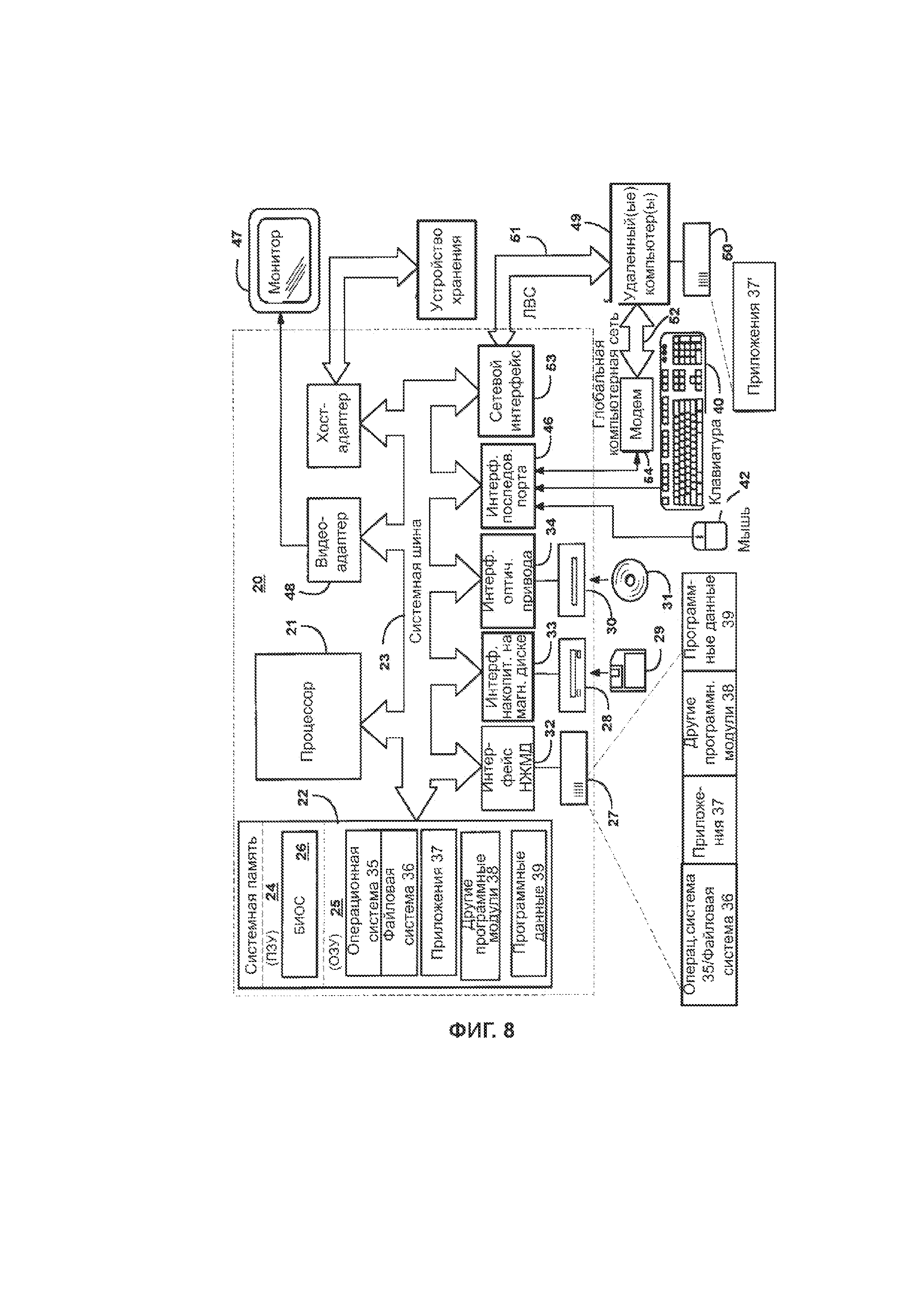

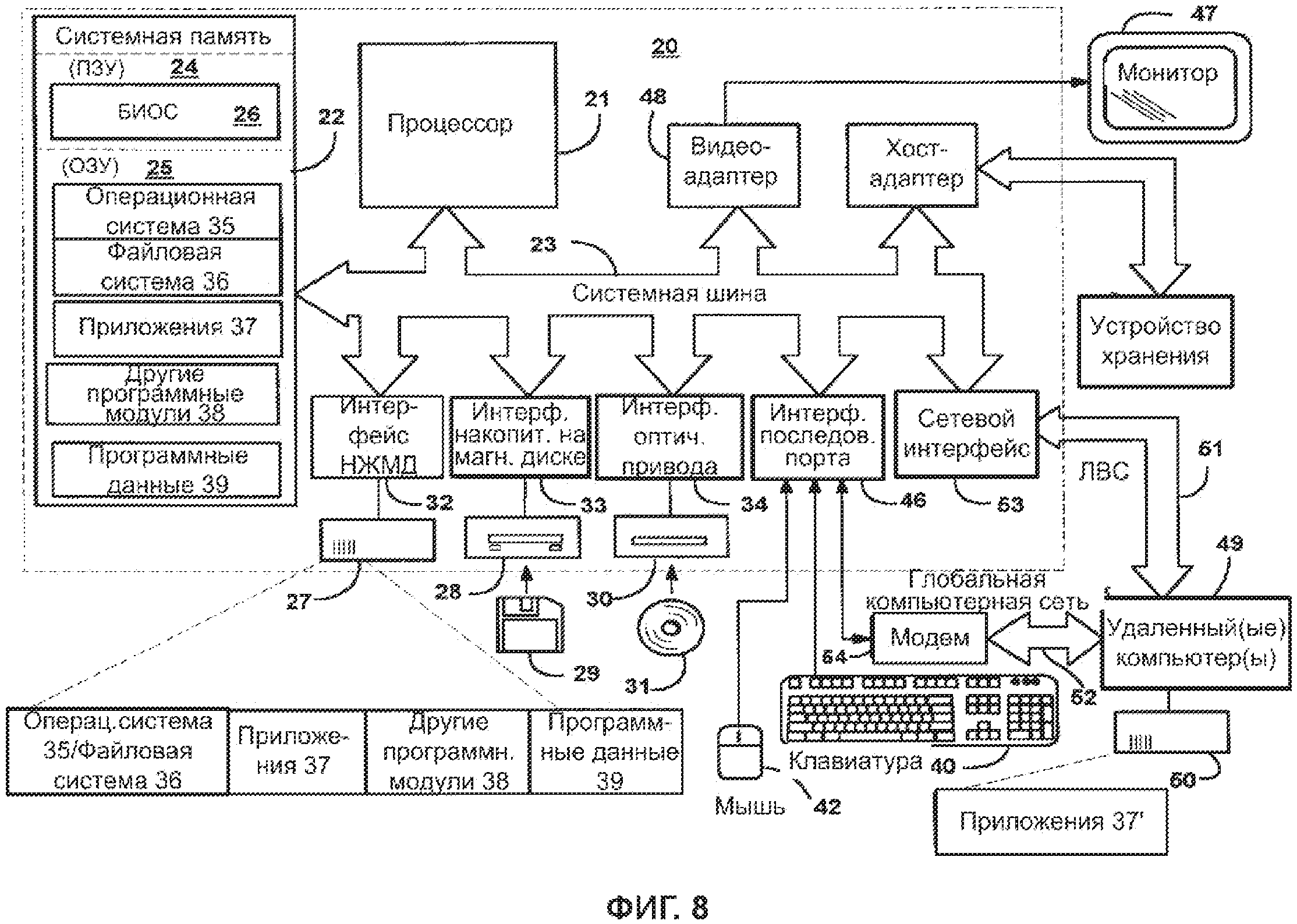

ФИГ. 8 иллюстрирует пример компьютерной системы общего назначения.

ПОДРОБНОЕ ОПИСАНИЕ

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

В частном случае, используемые в настоящем описании изобретении термины «компонент», «элемент», «секция», «система», «модуль», «часть», «блок», «узел», «составная часть» и подобные, используются для обозначения компьютерных сущностей (например, объектов, связанных с компьютером, вычислительных сущностей), которые могут являться аппаратным обеспечением, в частности, оборудованием (например, устройством, инструментом, аппаратом, аппаратурой, частью устройства, в том числе, но не ограничиваясь, процессором, микропроцессором, микроконтроллером, печатной платой и т.д.), программным обеспечением (например, исполняемым программным кодом, скомпилированным приложением, модулем, частью программного обеспечения и/или кода и т.д.), микропрограммой (встроенным программным обеспечением, в частности, прошивкой (микроконтроллера), от англ. firmware,причем прошивка может включать (свою) операционную систему) или программно-аппаратным обеспечением (в частности, аппаратным обеспечением с установленным на нем программным обеспечением, в том числе, микропрограммой). Так, например, компонент может быть процессом, выполняющемся (исполняющимся) на процессоре, процессором, контроллером, исполняемым файлом, программой, функцией, методом, библиотекой, подпрограммой и/или электрическим, электронным, вычислительным устройством (например, микрокомпьютером, компьютером и т.д.), частями таких устройств или комбинацией программного или аппаратного обеспечения.

На ФИГ. 1 показан примерный вариант описываемого устройства, связанного с компьютером.

Связанное с компьютером 101 описываемое устройство 100 позволяет осуществлять сравнение введенного (вводимого) пользователем пароля для входа в систему (пароля «претендента на вход в систему») и сохраненного пользователем пароля в описываемом устройстве 100 (пароля пользователя системы, в частности, пользователя, которому принадлежит компьютер 101). Также, описываемое устройство 100 в совокупности с (специальным) приложением, являющимся программным обеспечением, установленным на компьютере 101, позволяет осуществлять блокирование и разблокирование доступа пользователя к системе (в частности, к операционной системе компьютера 101).

Стоит отметить, что компьютером 101 может являться сервер, компьютерная система, моноблок, одноплатный компьютер, приставка (например, приставка к телевизору, в частности, но не ограничиваясь, игровая приставка), медиацентр, Plug PC, рабочая станция, одно из интернет-устройств, например, нетбук, интернет-планшет, планшетный нетбук, неттоп и любое другое вычислительное устройство, настольное или мобильное, например, смартфон, телефон, планшет. Компьютер 101 связан, по крайней мере, с одним устройством хранения данных (информации), например, накопителем на жестких магнитных дисках (НЖМД/HDD, англ. hard (magnetic) disk drive), твердотельным накопителем (SSD, англ. solid-state drive), гибридным жестким диском (SSHD, англ. solid-state hybrid drive), сетью хранения данных (СХД/SAN, англ. Storage Area Network), сетевой системой хранения данных/сетевым хранилищем (NAS, англ. Network Attached Storage) и/или любое другое устройство, позволяющее осуществлять, по крайней мере, запись на устройство, чтение с устройства и/или хранение данных на устройстве. Данные в хранилищах данных могут храниться в любом известном формате, например, в базе данных (БД), например, в виде, по крайней мере, одной таблицы или набора связанных или не связанных между собой таблиц базы данных. Стоит отметить, что, по крайней мере, одна упомянутая база данных может являться иерархической, объектной, объектно-ориентированной, объектно-реляционной, реляционной, сетевой и/или функциональной базой данных, каждая из которых может быть централизованной, сосредоточенной, распределённой, неоднородной, однородной, фрагментированной/секционированной, тиражированной, пространственной, временной, пространственно-временной, циклической, сверхбольшой базой данных и т.д., причем для управления, создания и использования баз данных могут использоваться различные системы управления базами данных (СУБД). Также данные в хранилищах данных могут храниться, по крайней мере, в одном файле, в частном случае, в виде текстового файла, либо данные могут храниться в любом, по крайней мере, одном другом известном в настоящее время формате хранения данных/информации или в формате данных, изобретенном позднее.

Стоит отметить, что на упомянутом хранилище данных установлена (пользователем, администратором (компьютера 101) и т.д.) операционная система и (специальное) приложение, описываемое в рамках настоящего изобретения.

Компьютер 101 может быть связан с упомянутым устройством (или в частном случае, модулем) хранения данных (информации) любым известным (или изобретенным позднее) видом (способом, типом) проводной связи (например, посредством USB-интерфейса, интерфейса стандарта RS-232/COM-порта, интерфейса PCI Express и т.д.) и/или беспроводной связи (например, Bluetooth, Wi-Fi, мобильной сотовой связи (GSM), в том числе 3G, 4G, LTE, в частности, в диапазонах 850/900/1800/1900 MГц, спутниковой связи, транкинговой связи и каналов передачи данных со сверхнизким энергопотреблением, формирующие сложные беспроводные сети с ячеистой топологией (ZigBee) и т.д.), в частности, с использованием, по крайней мере, одного модуля (проводной и/или беспроводной) связи.

Также, стоит отметить, что упомянутое (специальное) приложение является программой (приложением) для входа в систему, причем (специальное) приложение, в частном случае, может являться компонентом операционной системы (ОС), например, ОС Microsoft Windows (MS Windows), ОС UNIX, ОС BSD, ОС GNU/Linux и т.д., отвечающий за вход в систему.

Стоит также отметить, что (специальное) приложение может включать, по крайней мере, один исполняемый файл, в частности, запускаемый, по крайней мере, одним процессом системы (в частности, операционной системы). Упомянутое (специальное) приложение, в частном случае, используется для реализации диалога (системы) с пользователем (в частности, для ввода пользователем пароля для входа в систему, например, с использованием интерфейса пользователя), причем (специальное) приложение ((специальное) приложение для входа в систему) может использовать, по крайней мере, одну программную библиотеку, которая вместе с (специальным) приложением может использоваться для осуществления упомянутого диалога (системы) с пользователем. В частном случае, (специальное) приложение может обрабатывать нажатие, по крайней мере, одной клавиши и/или, по крайней мере, одной комбинации (совокупности, последовательности и т.д.) кнопок (клавиш), в частности, кнопок устройства ввода 111, например, Ctrl+Shift, Ctrl+Alt+Del, Ctrl+Shift+Esc и т.д., для отображения элемента интерфейса пользователя для ввода пользователем пароля для входа в систему.

Таким упомянутым элементом интерфейса пользователя может являться, например, по крайней мере, одно текстовое поле (поле редактирования, от англ. textbox) или, по крайней мере, одно программное «окно» (515, ФИГ. 5), по крайней мере, с одним текстовым полем (525, ФИГ. 5) и т.д.).

Также, (специальное) приложение может включать элемент интерфейса пользователя, например, программную кнопку (535, ФИГ. 5), для подтверждения пользователем введенного пароля для входа в систему.

Стоит отметить, что упомянутый элемент интерфейса пользователя может быть отображен пользователю автоматически (в частности, после включения компьютера 101, выхода из системы пользователем, в частности, при завершении сеанса работы с системой пользователем, при подключении описываемого устройства 100 к компьютеру 101 и т.д.), например, при включении компьютера 101 (например, пользователем или программно, в том числе удаленно).

Упомянутое (специальное) приложение, в частном случае, отображает на экране компьютера 101 (например, мониторе, связанным с компьютером 101), приглашение к входу (пользователя) в систему, например, в виде, по крайней мере, одного элемента интерфейса пользователя, в частности, элемента графического интерфейса пользователя, элемента текстового интерфейса пользователя и т.д. После входа пользователем в систему упомянутое (специальное) приложение может осуществлять запуск команд и программ (операционной) системы и/или, в частном случае, разблокировать (операционной) системе возможность запуска команд и программ (операционной) системы.

Причем вход пользователя в систему осуществляется после успешного завершения проверки устройством 100 (в частности, второй секцией устройства 171) корректности введенного пользователем пароля для входа в систему, в частности, при совпадении введенного пользователем пароля для входа в систему (и, в частности, сохраненного в микроконтроллере 162 первой секции устройства 161) и сохраненного пароля в микроконтроллере 182 устройства 100 с использованием дисплея (минидисплея) 131, как описано в рамках настоящего изобретения.

В частном случае, упомянутое (специальное) приложение является процессом, ответственным за начало сеанса пользователя (logon), в частности, за начало работы пользователя с (операционной) системой, и завершение сеанса пользователя (logoff), в частности, за окончание работы пользователя с системой. Такой упомянутый процесс может быть активирован, например, после нажатия пользователем упомянутых кнопок (в том числе, комбинации, последовательности кнопок и т.д.) или автоматически, например, при включении компьютера 101 (например, пользователем или программно, в том числе удаленно). Стоит отметить, что упомянутый процесс демонстрирует (предъявляет) пользователю программное (диалоговое) «окно» (515, ФИГ. 5) для ввода пользователем пароля для входа в систему на устройстве, предназначенном для воспроизведения видеосигнала и визуального отображения информации (данных), полученной от компьютера 101, в частности, на мониторе, дисплее и т.д. компьютера 101 (на экране монитора, дисплея и т.д. компьютера 101).

Упомянутое (специальное) приложение также осуществляет слежение (мониторинг) за нажатием упомянутых кнопок (комбинаций кнопок и т.д.) для отображения элементов интерфейса для отображения диалога (в частности, программного (диалогового) «окна» (515, ФИГ. 5)) с пользователем для ввода пользователем пароля для входа в систему в определенных конфигурациях, например, в конфигурации для первого пользователя (пользователя 1) компьютера 101, в конфигурации для второго пользователя (пользователя 2) компьютера 101 и т.д.

Стоит отметить, что, в частном случае, упомянутое (специальное) приложение «убеждается» в том (получает команду о том), что нажаты нужные клавиши (кнопки), в частности, на устройстве ввода 111, и никакое другое приложение не отслеживает пароль для входа в систему и не подменяет (не заменяет) диалоговое «окно» (специального) приложения другим диалоговым «окном», в частности, являющимся, по крайней мере, одним элементом интерфейса пользователя и/или содержащим, по крайней мере, один такой элемент интерфейса пользователя, например, текстовое поле (525, ФИГ. 5), пример которого показан на ФИГ. 5.

В частном случае, (специальное) приложение является (критически) важным компонентом (операционной) системы и (всегда) может быть запущено (функционировать, работать) в фоновом режиме системы.

Стоит отметить, что, в частном случае, вход в систему осуществляется (специальным) приложением (с использованием (специального) приложения), причем интерфейс входа в систему (специального) приложения блокирует доступ пользователю в систему, в частности, может скрывать от пользователя элементы системы, например, программные компоненты системы, такие как Панель задач, Рабочий стол, Диспетчер задач, меню Пуск (для ОС Windows,) и т.д., и предъявляет пользователю интерфейс пользователя (примерный вариант которого приведен на ФИГ. 5) для ввода пользователем пароля для входа в систему.

Стоит также отметить, что (специальное) приложение загружается (в частности, запускается) вместе с системой (в частности, операционной системой, установленной на компьютере 101) и отображает пользователю элемент интерфейса пользователя для ввода пользователем пароля (состоящим из символов, например, букв, цифр, спецсимволов, «знаков» («значков»), изображений, в частности, «иконок», от англ, icon, и т.д.) для входа в систему.

Также стоит отметить, что (специальное) приложение может блокировать (или заменять) стандартный вход в систему, в частности, программу (приложение) для входа в систему, например, Winlogon для ОС Windows.

В частном случае, введенный пользователем пароль (в частности, символы пароля) для входа в систему передается для сравнения не в (специальное) приложение (в частности, как работают известные программы для входа в систему, например, Winlogon), а в описываемое устройство 100, в частности, в микроконтроллер 162, как более подробно описано далее. Если описываемое устройство 100 подтверждает корректность введенного пользователем пароля для входа в систему, то пользователю ((специальным) приложением) предоставляется доступ к системе, в частности, осуществляется разблокирование, (скрытых от пользователя) элементов системы. После предоставления доступа пользователю к системе, (специальное) приложение может завершить свою работу или продолжать функционировать в фоновом режиме, например, до того момента, как пользователь не выйдет из системы, в частности, пока пользователь не завершит сеанс работы с системой. Если устройством 100 не установлен факт корректности введенного пользователем пароля для входа в систему, то (специальное) приложение может продолжить отображать пользователю элемент интерфейса пользователя (например, как показано на ФИГ. 5) для ввода пользователем пароля для входа в систему или (специальное) приложение может заблокировать вход в систему (доступ к системе), а также может потребовать ввода другого (дополнительного) пароля, например, мастер-пароля (от англ. Master Password), в частности, также сохраненного в описываемом устройстве, например, в микроконтроллере 182, . Такой упомянутый другой (дополнительный) пароль, в частном случае, может использоваться, например, (специальным) приложением для предоставления доступа к системе или для возможности ввода пароля пользователем для входа в систему, если такая возможность была заблокирована (специальным) приложением.

Также, стоит отметить, что при попытке отключения пользователем (пользователем системы или при несанкционированном доступе (другого) пользователя в систему, удаленного доступа к системе пользователем, которому не известен пароль для входа в систему и т.д.), в частности, при удалении или при попытке удаления из памяти компьютера 101 упомянутого (специального) приложения, средствами системы (например, программным обеспечением и/или программно-аппаратным обеспечением) пользователь, осуществляющий отключение упомянутого (специального) приложения, может быть уведомлен (например, с использованием элементов интерфейса пользователя) о возможных рисках, связанных с отключением (специального) приложения, например, о риске несанкционированного доступа к системе (в систему), риске прекращения работы системных процессов и т.д. В частном случае, в процессе или после отключения пользователем (специального) приложения система может отключить обработку ввода данных (в частности, символов), например, может отключить обработку ввода данных с использованием нажатия пользователем упомянутых кнопок (клавиш) устройства ввода 111 или дисплея 131 (включая устройство ввода дисплея 131 или подключаемого к дисплею 131 устройства ввода) и т.д. В частном случае, система (и (специальное) приложение) не будет реагировать на упомянутые кнопки (или комбинации, последовательности и т.д. кнопок) устройства ввода 111 или на действия пользователя, осуществляемые с использованием дисплея 131, в частности, при записи или перезаписи пароля (в частности, символов пароля) в микроконтроллер 182. В таком частном случае, чтобы пользователь смог войти в систему, пользователю может понадобиться перезагрузить (перезапустить) компьютер 101, чтобы перезапустить (специальное) приложение на компьютере 101, в частности, чтобы (специальное) приложение загрузилось вместе с загрузкой (операционной) системы компьютера 101.

В частном случае, описываемое устройство 100 состоит из секций (модулей), и включает первую секцию устройства 161, вторую секцию устройства 171, третью секцию устройства 181 и может включать четвертую секцию устройства. Стоит отметить, что в частном случае, по крайней мере, две такие секции (например, первая секция устройства 161 и вторая секция устройства 171, третья секция устройства 181 и четвертая секция устройства, которая описана далее, и т.д.) устройства 100 могут собираться в единый корпус (небольших размеров) блочным методом (в частном случае, блочным методом монтажа).

Описываемое устройство 100 (или, по крайней мере, одна его часть, например, первая секция устройства 161 и/или вторая секция устройства 171, и/или третья секция устройства 181 и т.д.) связано с компьютером 101, в частности, подключено к компьютеру 101. Стоит отметить, что описываемое устройство 100 может располагаться снаружи (за пределами корпуса) компьютера 101 или внутри (в пределах корпуса) компьютера 101.

При входе пользователя в систему упомянутое выше (специальное) приложение позволяет осуществлять ввод пользователем пароля для входа в систему, а также передавать введенный пользователем пароль для входа в систему в описываемое устройство 100, в частности, в микроконтроллер 162 первой секции устройства 161. Также (специальное) приложение позволяет получать команду (команды) на разблокирование входа в систему от описываемого устройства 100, в частности, от микроконтроллера 162 первой секции устройства 161. Стоит отметить, что ввод пользователем пароля для входа в систему может осуществляться посредством, по крайней мере, одного устройства ввода 111 с использованием интерфейса пользователя (специального) приложения. Стоит отметить, что интерфейсом пользователя может являться графический интерфейс пользователя (ГИП; также графический пользовательский интерфейс, ГПИ; GUI – от англ. graphical user interface), текстовым пользовательским интерфейсом (ТПИ, TUI - от англ. Text user interface; также CUI - от англ. Character User Interface), тактильным, жестовым, голосовым, материальным (осязательным) и т.д. В частном случае устройством ввода 111 может являться клавиатура, сканер, видео- и веб-камера, цифровой фотоаппарат, микрофон, компьютерная мышь, графический планшет, сенсорный экран, устройства, основанные на компьютерном зрении, и т.д. Введенный пользователем пароль для входа в систему сохраняется в оперативном запоминающем устройстве (ОЗУ) компьютера 101 и с использованием средств компьютера 101 (в частности, из ОЗУ компьютера 101) передается в описываемое устройство 100, в частности, в микроконтроллер 162 первой секции устройства 161, (специальным) приложением. Введенный пользователем пароль для входа в систему сравнивается описываемым устройством 100, в частности, микроконтроллером 172 второй секции устройства 171 с использованием потенциометров 174 и 175 узла сравнения паролей (и логинов) 173 второй секции устройства 171, с паролем, сохраненным (записанным или перезаписанным с использованием дисплея 131, как описано в рамках настоящего изобретения) в третьей секции устройства 181, в частности, в микроконтроллере 182. В зависимости от результатов проверки корректности введенного пользователем пароля для входа в систему посредством сравнения микроконтроллером 172 (с использованием прошивки микроконтроллера 172) с использованием потенциометров 174 и 175 узла сравнения паролей (узел сравнения величин положений реохорда (движка-реохорда) на осях потенциометров) 173 введенного пользователем пароля для входа в систему с сохраненным паролем в микроконтроллере 182, микроконтроллер 162, получив команду от второй секции описываемого устройства 171 о совпадении или не совпадении паролей, осуществляет передачу команды (уведомления) упомянутому (специальному) приложению на блокирование или разблокирование входа в систему. Так, в случае совпадения введенного пользователем пароля для входа в систему с сохраненным в микроконтроллере 182 микроконтроллер 172 (с использованием прошивки микроконтроллера 172) передает микроконтроллеру 162 команду на разблокирование входа в систему, причем микроконтроллер 162 (с использованием прошивки микроконтроллера 162) передает (специальному) приложению команду на разблокирование входа (доступа) в систему, после чего (специальное) приложение осуществляет разблокирование входа в систему пользователю, в частности, предоставляет пользователю доступ к системе, в частном случае «снимает» блокировку входа в систему и закрывает (в частности, посредством прекращения отображения) элемент интерфейса пользователя для ввода пользователем пароля для входа в систему и экрана блокировки входа в систему, если таковой был отображен пользователю. Таким образом, в частном случае, блокирование входа в систему контролируется (и, в частном случае, обеспечивается), по крайней мере, микроконтроллером 162 первой секции устройства 161, в частности, прошивкой микроконтроллера 162.

Стоит отметить, что переданный в микроконтроллер 162 первой секции устройства 161 введенный пользователем пароль для входа в систему может быть сохранен в микроконтроллере 162 (в памяти микроконтроллера, в частности, в энергонезависимой памяти микроконтроллера, например, являющейся прошивкой микроконтроллера) первой секции устройства 161. Таким образом, микроконтроллером 172 (с использованием прошивки микроконтроллера 172) с использованием потенциометров 174 и 175 узла сравнения паролей 173 второй секции устройства 171 осуществляется сравнение введенного пользователем пароля для входа в систему, сохраненного в микроконтроллере 162, с сохраненным паролем в микроконтроллере 182 третьей секции устройства 181.

Стоит отметить, что микроконтроллер 162 первой секции устройства 161 также осуществляет передачу в микроконтроллер 172 второй секции устройства 171 полученного от (специального) приложения введенного пользователем пароля для входа в систему с целью проверки микроконтроллером 172 (с использованием прошивки микроконтроллера 172) с использованием узла сравнения паролей 173, в частности, по крайней мере, потенциометра 174 и потенциометра 175 узла сравнения паролей 173, корректности введенного пользователем пароля для входа в систему посредством сравнения во второй секции описываемого устройства 171 введенного пользователем пароля для входа в систему с сохраненным паролем в микроконтроллере 182, переданным микроконтроллером 182 в микроконтроллер 172. В частном случае, микроконтроллер 162 первой секции устройства 161 и микроконтроллер 182 третьей секции устройства 181 передают пароли в микроконтроллер 172 второй секции устройства 171 посимвольно (символ за символом), в частности, до того момента, как пользователем будет полностью введен пароль для входа в систему или пока не будут полностью переданы все символы паролей, или до того момента, как узлом сравнения паролей 173 будет зафиксировано несоответствие (не идентичность) символов паролей (пароля, переданного из микроконтроллера 162 и пароля, переданного из микроконтроллера 182).

Стоит отметить, что потенциометрами 174 и 175 (а также потенциометрами 191 и 192, которые более подробно описаны далее) могут являться моторизированные двухканальные потенциометры, например, потенциометры серии RK 168 (2х100К, тип В) или такие потенциометры, как КСП-4. Стоит отметить, что моторизованный двухканальный потенциометр (174, 175, 191, 192) обычно используется в качестве регулирующего элемента в радиоэлектронной аппаратуре и может иметь пылезащитную конструкцию и дополнительное крепление на печатную плату, а выводы двигателя (движка) могут быть выполнены под пайку. Также, моторизованный двухканальный потенциометр (174, 175, 191, 192) может иметь упорный фиксатор на корпусе и резьбу крепления под гайку М8. Стоит также отметить, что вращение оси каждого из потенциометров (174, 175 , 191, 192) с соответствующим перемещением движка (реохорда) по оси для необходимой описываемому устройству 100 регулировки осуществляется микродвигателем (микромоторчиком) с редуктором (миниредуктором), управление которым осуществляется микроконтроллером 172 с использованием прошивки микроконтроллера 172. Точность регулировки потенциометров (174, 175 , 191, 192) составляет плюс-минус от одного до трех (+/- 1-3) оборотов, что определяет точность положения реохорда (ползунка) на оси потенциометра (что используется в качестве величины для сравнения паролей), причем упомянутая точность зависит от выбора передаточного отношения редуктора. Стоит также отметить, что на ось потенциометра (174, 175, 191, 192) установлен (к оси потенциометра прикреплен/присоединен) таходатчик (в частности, тахометр), который осуществляет измерение числа (количества) оборотов оси потенциометра (174, 175, 191, 192), который фиксирует определенное положение реохорда на оси потенциометра (174, 175, 191, 192) с выводом (передачей) этой величины на микроконтроллер 172 для осуществления управления (потенциометрами (174, 175, 191, 192)). Таким образом, каждому символу пароля (введенного пользователем для входа в систему или сохраненного в микроконтроллере 182) соответствует определенное положение реохорда на оси потенциометра (величина положения реохорда потенциометра (174, 175, 191, 192)). Так, например, первому символу введенного пользователем пароля для входа в систему соответствует одно положение реохорда (на оси) потенциометра 174, второму символу введенного пользователем пароля для входа в систему соответствует другое положение реохорда (на оси) потенциометра 174 и т.д., первому символу пароля, сохраненного в микроконтроллере 182, соответствует одно положение реохорда (на оси) потенциометра 175, второму символу пароля, сохраненного в микроконтроллере 182, соответствует другое положение реохорда (на оси) потенциометра 175 и т.д. Таким образом, микроконтроллером 172 выставляются (осуществляется задание) величины положений реохордов (на осях) потенциометров (174, 175, 191, 192) на соответствующих плечах (176, 177, 178, 179) узла сравнения паролей 173, причем выставление микроконтроллером 172 величин положений реохордов (на осях) потенциометров (174, 175, 191, 192) на соответствующих плечах (176, 177, 178, 179) узла сравнения паролей 173 осуществляется посредством преобразования микроконтроллером 172 (прошивкой микроконтроллера 172) каждого из символов введенного пользователем пароля для входа в систему и пароля, сохраненного в микроконтроллере 182 (а также опционально символов идентификаторов (имен) учетных записей пользователя в компьютерной системе) в выходные величины (положений реохордов (на осях)) соответствующих потенциометров (174, 175, 191, 192) соответствующих плеч (176, 177, 178, 179) узла сравнения паролей 173, как более подробно описано далее. Упомянутая точность регулировки потенциометров (174, 175, 191, 192), а, следовательно, точность измерения, в частном случае, соответствует точности измерения цифрового потенциометра, например, цифрового потенциометра серии MCP4XXXX, в частности, цифрового потенциометры MCP41010.

Стоит также отметить, что микроконтроллер 172 содержит базу данных (в частном случае, в микроконтроллере 172 осуществляется создание базы данных, например, с использованием программатора микроконтроллера и/или компьютера 101, и/или дисплея 131 и т.д.), в которой хранятся символы, которые могут присутствовать в пароле (вводимом пользователем для входа в систему и/или пароле, сохраненном в микроконтроллере 182) и соответствующие им величины положений реохорда (движка-реохорда) на оси потенциометра, в частности, в виде цифры числа оборотов оси потенциометра, в частности, измеренных таходатчиком и переданных в микроконтроллер 172 для запоминания (сохранения). Стоит отметить, что введенный пользователем пароль (в частности, символы пароля) для входа в систему в элементе интерфейса пользователя (специального) приложения передаются ((специальным) приложением) в микроконтроллер 162 (для сохранения (запоминания), в частности, для временного хранения (запоминания)). Далее переданный в микроконтроллер 162 введенный пользователем пароль для входа в систему микроконтроллером 162 (в частности, прошивкой микроконтроллера 162) передается в микроконтроллер 172. Микроконтроллер 172 (микроконтроллер 172 с использованием прошивки микроконтроллера 172) осуществляет преобразование пароля, в частности, символов введенного пользователем пароля для входа в систему, в величины положений реохорда (движка-реохорда) на оси потенциометра, который, в частном случае, включает поиск первого символа введенного пользователем пароля для входа в систему в упомянутой базе данных микроконтроллера 172 (в которой хранятся символы (паролей) с соответствующими им величинами положений реохорда (движка-реохорда) на оси потенциометра) и соответствующую такому символу введенного пароля для входа в систему, в частности, цифрового значения (цифры) числа оборотов оси потенциометра. Микроконтроллер 172 осуществляет передачу (управляющей) команды микродвигателю (микромоторчику) потенциометра 174 переместить (расположить) реохорд в положение, соответствующее найденной в базе данных вышеупомянутой цифре (цифровому значению) числа оборотов оси потенциометра и, в частном случае, запомнить (микроконтроллером 172, в частности, в прошивке микроконтроллера 172) ее (цифру (цифровое значение) числа оборотов оси потенциометра), причем упомянутая цифра ((цифровое значение) число оборотов оси потенциометра, в частном случае соответствующее (являющееся), по крайней мере, одним символом введенного пользователем пароля для входа в систему или введенным пользователем паролем для входа в систему) запоминается прошивкой микроконтроллера 172 для последующего сравнения микроконтроллером 172 с использованием узла сравнения паролей 173 с подобной цифрой ((цифровым значением) числом оборотов оси потенциометра, в частном случае соответствующим (являющимся), по крайней мере, одним символом пароля, переданного из микроконтроллера 182 в микроконтроллер 172 или паролем, переданным из микроконтроллера 182 в микроконтроллер 172), хранящейся в прошивке микроконтроллера 182.

Микроконтроллер 172 осуществляет поиск второго символа введенного пользователем пароля для входа в систему в упомянутой базе данных микроконтроллера 172 и соответствующую такому символу введенного пароля для входа в систему, в частности, цифрового значения числа оборотов оси потенциометра с передачей микроконтроллером 172 (управляющей) команды микродвигателю потенциометра 174 переместить реохорд в положение, соответствующее цифре числа оборотов оси потенциометра и, в частном случае, запомнить ее, и процесс повторяется для всех цифр введенного пользователем пароля для входа в систему. Стоит отметить, что символы сохраненного в микроконтроллере 182 пароля, переданного в микроконтроллер 172 для осуществления сравнения паролей устройством 100, также (как и символы введенного пользователем пароля для входа в систему) преобразуются в величины положений реохорда (движка-реохорда) на оси потенциометра микроконтроллером 172. В частности, такое преобразование осуществляется микроконтроллером 172 с использованием упомянутой базы данных паролей и соответствующих величины положений реохорда (движка-реохорда) на оси потенциометра, сохраненной в микроконтроллере 172. Далее микроконтроллер 172 осуществляет передачу (управляющих) команд микродвигателю (микромоторчику) потенциометра 175 переместить (расположить) реохорд в положения, соответствующие найденным в базе данных вышеупомянутым цифрам (цифровым значениям) числа оборотов оси потенциометра и, в частном случае, запомнить их для всех символов пароля, с которым осуществляется сравнение введенного пользователем пароля для входа в систему. Далее узлом сравнения паролей 173 осуществляется сравнение паролей, в частности, соответствующих символов паролей, например, первого символа введенного пользователем пароля для входа в систему (и переданного в микроконтроллер 172 через микроконтроллер 162) и первого символа пароля сохраненного в микроконтроллере 182 (и переданного в микроконтроллер 172), затем второго символа и т.д., причем, сравнение символов паролей осуществляется в формате соответствующих им величин положений реохордов (движков-реохордов) на осях потенциометров.

Стоит также отметить, что, в частном случае, использование (специального) приложения в совокупности с описываемым устройством 100 (в частности, осуществление передачи введенного пользователем пароля (в частности, символов пароля) для входа в систему в микроконтроллер 162 первой секции устройства 161, хранение пароля в микроконтроллере 182, с которым (в частности, с символами которого) осуществляется сравнение введенного пользователем пароля (в частности, символов пароля) для входа в систему, а также сравнение этих паролей с использованием второй секции устройства 171, в частности, микроконтроллером 172 и, по крайней мере, узлом сравнения паролей 173) исключает попытки входа в систему (в том числе, несанкционированного доступа в систему), минуя описываемое устройство 100.

Как было сказано выше второй секцией описываемого устройства 171 осуществляется сравнение сохраненного пароля в микроконтроллере 182 третьей секции устройства 181 и введенного пользователем пароля для входа в систему (в частности, сохраненного в микроконтроллере 162), в частности, осуществляется сравнение символов (преобразованных в величины положений реохорда (движка-реохорда) на оси потенциометра) упомянутых паролей (и, в частном случае, логинов пользователей). Вторая секция устройства 171 включает микроконтроллер 172, а также потенциометр 174 и потенциометр 175 узла сравнения паролей 173, с использованием которых осуществляется сравнение пароля для входа в систему, введенного пользователем посредством устройства ввода 111, и сохраненного пароля в микроконтроллере 182, в частности, сохраненного с использованием дисплея 131. Также, вторая секция устройства 171 включает потенциометр 191 и потенциометр 192 узла сравнения паролей 173, с использованием которых, в частном случае, осуществляется сравнение учетных записей пользователя (логинов), в частности, по такому же принципу, как и сравнение паролей.

Стоит отметить, что узел сравнения паролей 173, в частном случае, является (в частности, реализован) измерительным мостом (мостом Уитстона, мостиком Витстона, от англ. - Wheatstone bridge), примерный вариант схемы которого приведен на ФИГ. 2, в частности, реализованного с использованием потенциометров (в частности, моторизированных потенциометров), как показано на ФИГ. 3.

Микроконтроллером 172 второй секции описываемого устройства 171 осуществляется получение переданного микроконтроллером 162 (в частности, сохраненного в микроконтроллере 162) введенного пользователем пароля (в частности, символов пароля) для входа в систему, и микроконтроллером 172 осуществляется преобразование введенного пользователем пароля (в частности, символов пароля) для входа в систему в величины положений реохорда (движка-реохорда) на оси потенциометра. Далее, микроконтроллером 172 осуществляется передача такого введенного пользователем пароля (в частности, символов пароля) для входа в систему на левое верхнее плечо 176 (на потенциометр 174) узла сравнения паролей 173, в частности, (((управляющей) команды) на микродвигатель потенциометра 174 для перемещения реохорда в положение, соответствующее найденной в базе данных вышеупомянутой цифре (цифровому значению) числа оборотов оси потенциометра), в частности, микроконтроллером 172 осуществляется передача упомянутых преобразованных в величины положений реохорда (движка-реохорда) на оси потенциометра символов введенного пользователем пароля для входа в систему на левое верхнее плечо 176 узла сравнения паролей 173.

Также, микроконтроллером 172 осуществляется передача в микроконтроллер 182 команды на передачу сохраненного (в микроконтроллере 182) пароля в узел сравнения паролей 173 через микроконтроллер 172, т.е. микроконтроллером 172 осуществляется передача в микроконтроллер 182 команды на передачу сохраненного (в микроконтроллере 182) пароля в микроконтроллер 172, который преобразуется (символы которого преобразуются) в микроконтроллером 172 в величины положений реохорда (движка-реохорда) на оси потенциометра. Далее, микроконтроллером 182 осуществляется передача упомянутого сохраненного (в микроконтроллере 182) пароля в микроконтроллер 172. Далее микроконтроллером 172 такой переданный пароль в микроконтроллер 172 преобразуется и передается на правое верхнее плечо 177 (на потенциометр 175) узла сравнения паролей 173, в частности, ((управляющей) команды) на микродвигатель потенциометра 175 для перемещения реохорда в положение, соответствующее найденной в базе данных вышеупомянутой цифре (цифровому значению) числа оборотов оси потенциометра. Так, в частном случае, микроконтроллером 172 осуществляется передача упомянутых преобразованных в величины положений реохорда (движка-реохорда) на оси потенциометра символов сохраненного (в микроконтроллере 182) пароля на правое верхнее плечо 177 узла сравнения паролей 173.

Стоит отметить, что преобразование в величины положений реохорда (движка-реохорда) на оси потенциометра микроконтроллером 172 (символов) введенного пользователем пароля для входа в систему (в частности, сохраненного в микроконтроллере 162) и преобразование микроконтроллером 172 (символов) сохраненного пароля в микроконтроллере 182, переданных в микроконтроллер 172, может осуществляться как для всего пароля (для набора символов пароля), введенного пользователем пароля для входа в систему и переданного в микроконтроллер 172, и для всего сохраненного пароля в микроконтроллере 182 и переданного в микроконтроллер 172, так и для каждого символа введенного пользователем пароля для входа в систему и переданного в микроконтроллер 172, и для каждого символа сохраненного пароля в микроконтроллере 182 и переданного в микроконтроллер 172.

Таким образом, в частном случае, микроконтроллером 172 осуществляется преобразование каждого из упомянутых паролей (в частности, каждого символа каждого из паролей) в набор величин положений реохорда (движка-реохорда) на оси потенциометра для переданного из микроконтроллера 162 в микроконтроллер 172 введенного пользователем пароля для входа в систему и в набор величин положений реохорда (движка-реохорда) на оси потенциометра для переданного в микроконтроллер 172 из микроконтроллера 182 сохраненного пароля. Стоит отметить, что в таком случае микроконтроллером 172 (с использованием потенциометров 174 и 175 узла сравнения паролей 173) может осуществляться сравнение суммы величин положений реохорда (движка-реохорда) на оси потенциометра набора величин положений реохорда (движка-реохорда) на оси потенциометра для переданного из микроконтроллера 162 в микроконтроллер 172 введенного пользователем пароля для входа в систему и суммы величин положений реохорда (движка-реохорда) на оси потенциометра набора величин положений реохорда (движка-реохорда) на оси потенциометра для переданного в микроконтроллер 172 из микроконтроллера 182 сохраненного пароля. Также, в частном случае, микроконтроллером 172 (с использованием потенциометров 174 и 175 узла сравнения паролей 173) может осуществляться сравнение каждой из величин положений реохорда (движка-реохорда) на оси потенциометра (для каждого символа пароля) из упомянутого набора величин положений реохорда (движка-реохорда) на оси потенциометра для переданного из микроконтроллера 162 в микроконтроллер 172 введенного пользователем пароля для входа в систему с соответствующей величиной положения реохорда (движка-реохорда) на оси потенциометра (для каждого символа пароля) из упомянутого набора величин положений реохорда (движка-реохорда) на оси потенциометра для переданного из микроконтроллера 182 сохраненного пароля. Так, например, первая величина положения реохорда (движка-реохорда) на оси потенциометра (для первого символа пароля) из набора величин положения реохорда (движка-реохорда) на оси потенциометра для переданного из микроконтроллера 162 в микроконтроллер 172 введенного пользователем пароля для входа в систему сравнивается с соответствующей величиной положения реохорда (движка-реохорда) на оси потенциометра (для первого символа пароля) из набора величин положения реохорда (движка-реохорда) на оси потенциометра для переданного из микроконтроллера 182 сохраненного пароля и т.д.

Стоит также отметить, что, в частном случае, по крайней мере, один пароль, в частности, введенный пользователем пароль (символы пароля) для входа в систему (в частности, сохраненный в микроконтроллере 162) и/или сохраненный (в микроконтроллере 182) пароль может быть преобразован (в величину (величины) положения реохорда (движка-реохорда) на оси потенциометра) соответствующим микроконтроллером, так, например, введенный пользователем пароль для входа в систему (в частности, сохраненный в микроконтроллере 162) может быть преобразован микроконтроллером 162 в величину (величины) положения реохорда (движка-реохорда) на оси потенциометра, и сохраненный пароль (в микроконтроллере 182) может быть преобразован микроконтроллером 182 в величину (величины) положения реохорда (движка-реохорда) на оси потенциометра, причем такие преобразованные пароли (в частности, символы пароля) передаются на соответствующие плечи (в частности, на потенциометры 174 и 175 плеч 176 и 177) узла сравнения паролей 173 или в микроконтроллер 172 для осуществления их передачи микроконтроллером 172 на соответствующие плечи (в частности, на потенциометры 174 и 175) узла сравнения паролей 173.

Стоит также отметить, что микроконтроллер 162 первой секции устройства 161 может содержать базу данных символов и соответствующих им величин положений реохордов на осях потенциометров и, в частном случае, преобразует в величины положений реохорда на оси потенциометра символы пароля для входа в систему и передает в микроконтроллер 172 второй секции устройства 171 величины положений реохорда на оси потенциометра, соответствующих символам пароля для входа пользователя в систему, переданного установленным на компьютере 101 (специальным) приложением в микроконтроллер 162.

Стоит также отметить, что микроконтроллер 182 третьей секции устройства 181 может содержать базу данных символов и соответствующих им величин положений реохордов на осях потенциометров и, в частном случае, преобразует в величины положений реохорда на оси потенциометра символы пароля, передаваемого (сохраняемого) дисплеем 131 в микроконтроллер 162, и передает в микроконтроллер 172 второй секции устройства 171 величины положений реохорда на оси потенциометра, соответствующих символам пароля, передаваемого (сохраняемого) дисплеем 131 в микроконтроллер 162.

Также, введенный пользователем пароль для входа в систему, может быть сохранен в микроконтроллере 162 в виде введенных символов пользователем или в виде величины положения реохорда (движка-реохорда) на оси потенциометра (или величин положений реохорда (движка-реохорда) на оси потенциометра, в случае, если упомянутое преобразование осуществляется для каждого символа пароля). Стоит также отметить, что пароль, сохраненный в микроконтроллере 182, может быть сохранен в микроконтроллере 182 в виде введенных символов (строки символов и т.д.) пользователем или в виде величины положения реохорда (движка-реохорда) на оси потенциометра (или величин положений реохорда (движка-реохорда) на оси потенциометра, в случае, если упомянутое преобразование осуществляется для каждого символа пароля).

Микроконтроллер 172 описываемого устройства 100 с использованием потенциометров (174, 175) узла сравнения паролей 173 осуществляет сравнение упомянутых паролей (введенного пользователем пароля для входа в систему, в частности, сохраненного в микроконтроллере 162, и пароля, сохраненного в микроконтроллере 182), в частности, символов пароля, т.е. осуществляется сравнение пароля, переданного на левое верхнее плечо 176 узла сравнения (введенного пользователем пароля для входа в систему, в частности, сохраненного в микроконтроллере 162), в частном случае, в виде упомянутой величины (величин) положения реохорда (движка-реохорда) на оси потенциометра, и пароля, переданного на правое верхнее плечо 177 узла сравнения паролей 173 (пароля, сохраненного в микроконтроллере 182), в частном случае, в виде упомянутой величины (величин) положения реохорда (движка-реохорда) на оси потенциометра.

Если узел сравнения паролей 173 уравновешивается, что является совпадением (идентичностью) паролей, в частности, всего пароля или всех (и каждого) из символов паролей, например, первого символа первого пароля (введенного пользователем для входа в систему) - с первым символом второго (сохраненного в микроконтроллере 182) пароля, второго символа первого пароля – со вторым символом второго пароля и т.д. (т.е. величины положения реохорда (движка-реохорда) на оси потенциометра для первого символа первого пароля с величиной положения реохорда (движка-реохорда) на оси потенциометра для первого символа второго пароля и т.д.), то микроконтроллер 172 (с использованием прошивки микроконтроллера 172) передает (отправляет) в микроконтроллер 162 команду (уведомление, сигнал и т.д.) на разблокирование входа в систему, причем микроконтроллер 162 (с использованием прошивки микроконтроллера 162) передает (специальному) приложению команду на разблокирование входа в систему, после чего (специальное) приложение осуществляет разблокирование входа в систему пользователю, в частности, предоставляет пользователю доступ к системе.

Стоит отметить, что в частном случае, нижние плечи (левое нижнее плечо 178 и правое нижнее плечо 179) узла сравнения паролей 173 не участвуют в сравнении паролей и являются внутренней особенностью конструкции описываемого устройства 100 и используются для устойчивости измерений.