Результат интеллектуальной деятельности: СПОСОБ И УСТРОЙСТВО РЕГИСТРАЦИИ И АУТЕНТИФИКАЦИИ ИНФОРМАЦИИ

Вид РИД

Изобретение

ОБЛАСТЬ ТЕХНИКИ

[1] Настоящая заявка относится к области компьютерных технологий и, в частности, к способу и устройству для регистрации и аутентификации информации.

УРОВЕНЬ ТЕХНИКИ

[2] С развитием информационных технологий пользователь может удобно и быстро получать различные бизнес-услуги через прикладные программы (в дальнейшем "бизнес-приложения") поставщиков услуг (например, разработчиков программного обеспечения, веб-сайтов и т.д.), установленные на терминале (например, сотовом телефоне, планшетном компьютере и т.д.). Что касается бизнес-услуг, обеспеченных в бизнес-приложениях, некоторые типы бизнес-услуг имеют относительно высокие уровни безопасности, такие как услуги платежей, услуги переводов и т.п. Бизнес-услуги с относительно высокими уровнями безопасности обычно требуют, чтобы пользователь предоставил соответствующую секретную информацию (например, пароль, биометрическую информацию и т.п.), и бизнес-услуги могут быть предоставлены только после того, как секретная информация, предоставленная пользователем, была аутентифицирована.

[3] Для упомянутой выше бизнес-услуги, которая требует, чтобы пользователь предоставил секретную информацию, секретную информацию пользователя обычно получают как стандартную информацию (стандартная информация будет использоваться в качестве критерия аутентификации в последующем процессе аутентификации) перед тем, как пользователь впервые использует бизнес-услугу, в сравнении с секретной информацией, в дальнейшем вводимой пользователем. В процессе получения секретной информации пользователя бизнес-приложению необходимо использовать приложение для секретной информации в терминале (например, приложение для управления биоинформационными данными, отвечающее за сбор и хранение биометрической информации, вводимой пользователем, и приложение для управления биоинформационными данными устанавливается в терминале производителем терминала) для получения секретной информации пользователя.

[4] Для обеспечения вызова приложения и передачи информации между бизнес-приложением и приложением для секретной информации система терминала (например, система Android M) в предшествующем уровне техники выполняет приложение для секретной информации в архитектуре, называемой функционально богатой средой выполнения (REE). REE обладает широкой поддержкой вызовов, так что приложение для секретной информации, выполняющееся в REE, может быть более удобно и быстро задействовано различными бизнес-услугами и может более удобно и быстро передать информацию, требуемую всеми бизнес-приложениями.

[5] Однако, REE не является безопасной средой. В процессе передачи информации между приложением для секретной информации и бизнес-приложением секретная информация может быть перехвачена и подделана незаконным оператором. В частности, для стандартной информации невозможно идентифицировать, является ли стандартная информация истиной или ложью, так как поставщик услуги ранее не сохранял стандартную информацию, предоставленную пользователем. Хотя стандартная информация была подделана во время передачи, поставщик услуг тем не менее примет подделанную стандартную информацию в качестве критерия аутентификации в последующем процессе аутентификации. Очевидно, что незаконный оператор в результате будет получать различные бизнес-услуги от имени пользователя.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[6] Варианты осуществления настоящего приложения обеспечивают способ и устройство для регистрации и аутентификации информации, решающие проблему предшествующего уровня техники, заключающуюся в низкой безопасности, когда для регистрации используется секретная информация.

[7] Способ регистрации информации, обеспеченный вариантом осуществления настоящей заявки, содержит этапы, на которых: отправляют запрос регистрации стандартной информации серверу аутентификации; принимают первую аутентификационную информацию, возвращаемую сервером аутентификации; генерируют запрос получения стандартной информации, отправляют запрос получения стандартной информации и первой аутентификационной информации приложению для секретной информации и получают подписанную стандартную информацию и идентификатор подлинности стандартной информации, которые возвращаются приложением для секретной информации после одобрения приложением для секретной информации аутентификации первой аутентификационной информации, при этом подписанная стандартная информация подписывается приложением для секретной информации с использованием второй аутентификационной информации; и отправляют подписанную стандартную информацию, идентификатор подлинности стандартной информации и первую аутентификационную информацию серверу аутентификации, чтобы вызвать осуществление сервером аутентификации регистрации стандартной информации и идентификатора подлинности стандартной информации после одобрения аутентификации первой аутентификационной информации и одобрения аутентификации второй аутентификационной информации сервером аутентификации в соответствии с подписанной стандартной информацией.

[8] Способ регистрации информации, дополнительно обеспеченный вариантом осуществления настоящей заявки, содержит этапы, на которых: принимают первую аутентификационную информацию и запрос получения стандартной информации, отправленные бизнес-приложением; и аутентифицируют первую аутентификационную информацию и, после одобрения аутентификации, возвращают стандартную информацию, подписанную с использованием второй аутентификационной информации, и возвращают идентификатор подлинности стандартной информации обратно бизнес-приложению, чтобы вызвать осуществление бизнес-приложением отправки подписанной стандартной информации и идентификатора подлинности стандартной информации серверу аутентификации, вызвать осуществление сервером аутентификации регистрации стандартной информации и идентификатора подлинности стандартной информации после одобрения аутентификации первой аутентификационной информации и одобрения аутентификации второй аутентификационной информации сервером аутентификации в соответствии с подписанной стандартной информацией.

[9] Способ регистрации информации, дополнительно обеспеченный вариантом осуществления настоящей заявки, содержит этапы, на которых: принимают с помощью сервера аутентификации запрос регистрации стандартной информации, отправленный бизнес-приложением; генерируют, в соответствии с запросом на регистрацию стандартной информации, первую аутентификационную информацию и возвращают первую аутентификационную информацию обратно бизнес-приложению; принимают подписанную стандартную информацию, идентификатор подлинности стандартной информации и первую аутентификационную информацию, отправленные бизнес-приложением, при этом подписанная стандартная информация подписана с использованием второй аутентификационной информации и отправлена бизнес-приложению приложением для секретной информации; аутентифицируют первую аутентификационную информацию и аутентифицируют вторую аутентификационную информацию в соответствии с подписанной стандартной информацией; и регистрируют стандартную информацию и идентификатор подлинности стандартной информации после одобрения аутентификаций первой аутентификационной информации и второй аутентификационной информации.

[10] Способ аутентификации информации, дополнительно обеспеченный вариантом осуществления настоящей заявки, содержит этапы, на которых: отправляют запрос верификации аутентифицируемой информации серверу аутентификации; принимают первую аутентификационную информацию, возвращаемую сервером аутентификации; генерируют запрос получения аутентифицируемой информации, отправляют запрос получения аутентифицируемой информации и первой аутентификационной информации приложению для секретной информации и получают аутентифицируемую информацию и аутентифицируемый идентификатор подлинности аутентифицируемой информации, возвращенные приложением для секретной информации после одобрения приложением для секретной информации аутентификации первой аутентификационной информации; и отправляют аутентифицируемую информацию, аутентифицируемый идентификатор подлинности и первую аутентификационную информацию серверу аутентификации, чтобы вызвать осуществление сервером аутентификации аутентификации первой аутентификационной информации, аутентифицируемого идентификатора подлинности и аутентифицируемой информации, генерации результата аутентификации и возвращения результата аутентификации обратно бизнес-приложению.

[11] Способ аутентификации информации, дополнительно обеспеченный вариантом осуществления настоящей заявки, содержит этапы, на которых: принимают запрос получения аутентифицируемой информации, отправленный бизнес-приложением и несущий первую аутентификационную информацию; и аутентифицируют первую аутентификационную информацию и, после одобрения аутентификации, отправляют аутентифицируемую информацию и идентификатор подлинности аутентифицируемой информации серверу аутентификации через бизнес-приложение, чтобы вызвать осуществление сервером аутентификации аутентификации первой аутентификационной информации, аутентифицируемого идентификатора подлинности и аутентифицируемой информации, генерации результата аутентификации и возвращения результата аутентификации обратно бизнес-приложению.

[12] Способ аутентификации информации, дополнительно обеспеченный вариантом осуществления настоящей заявки, содержит этапы, на которых: принимают, с помощью сервера аутентификации, запрос верификации аутентифицируемой информации, отправленный бизнес-приложением; генерируют, в соответствии с запросом верификации, первую аутентификационную информацию и возвращают первую аутентификационную информацию обратно бизнес-приложению; принимают аутентифицируемую информацию, аутентифицируемый идентификатор подлинности аутентифицируемой информации и первую аутентификационную информацию, отправленные бизнес-приложением; и аутентифицируют первую аутентификационную информацию, аутентифицируемый идентификатор подлинности и аутентифицируемую информацию, соответственно, для генерации результата аутентификации и возвращения результата аутентификации обратно бизнес-приложению.

[13] Устройство регистрации информации, дополнительно обеспеченное вариантом осуществления настоящей заявки, содержит: модуль запроса регистрации, выполненный с возможностью отправки запроса регистрации стандартной информации серверу аутентификации; модуль приема, выполненный с возможностью приема первой аутентификационной информации, возвращаемой сервером аутентификации; модуль получения, выполненный с возможностью генерации запроса получения стандартной информации, отправки запроса получения стандартной информации и первой аутентификационной информации приложению для секретной информации, и получения подписанной стандартной информации и идентификатора подлинности стандартной информации, которые возвращаются приложением для секретной информации после одобрения приложением для секретной информации аутентификации первой аутентификационной информации, при этом подписанная стандартная информация подписывается приложением для секретной информации с использованием второй аутентификационной информации; и модуль отправки, выполненный с возможностью отправки подписанной стандартной информации, идентификатора подлинности стандартной информации и первой аутентификационной информации серверу аутентификации, чтобы вызвать осуществление сервером аутентификации регистрации стандартной информации и идентификатора подлинности стандартной информации после одобрения аутентификации первой аутентификационной информации и одобрения аутентификации второй аутентификационной информации сервером аутентификации в соответствии с подписанной стандартной информацией.

[14] Устройство регистрации информации, дополнительно обеспеченное вариантом осуществления настоящей заявки, содержит: модуль приема, выполненный с возможностью приема первой аутентификационной информации и запроса получения стандартной информации, отправленных бизнес-приложением; и модуль подписывания, выполненный с возможностью аутентификации первой аутентификационной информации и, после одобрения аутентификации, возвращения стандартной информации, подписанной с использованием второй аутентификационной информации, и возвращения идентификатора подлинности стандартной информации обратно бизнес-приложению, чтобы осуществить отправку бизнес-приложением подписанной стандартной информации и идентификатора подлинности стандартной информации серверу аутентификации, вызвать осуществление сервером аутентификации регистрации стандартной информации и идентификатора подлинности стандартной информации после одобрения аутентификации первой аутентификационной информации и одобрения аутентификации второй аутентификационной информации сервером аутентификации в соответствии с подписанной стандартной информацией.

[15] Устройство регистрации информации, дополнительно обеспеченное вариантом осуществления настоящей заявки, содержит: модуль приема запроса регистрации, выполненный с возможностью приема запроса регистрации стандартной информации, отправленного бизнес-приложением; модуль обратной связи, выполненный с возможностью генерации, в соответствии с запросом регистрации стандартной информации, первой аутентификационной информации и возвращения ее обратно бизнес-приложению; модуль приема регистрационной информации, выполненный с возможностью приема подписанной стандартной информации, идентификатора подлинности стандартной информации и первой аутентификационной информации, отправленных бизнес-приложением, при этом подписанная стандартная информация подписывается с использованием второй аутентификационной информации и отправляется бизнес-приложению приложением для секретной информации; модуль аутентификации, выполненный с возможностью аутентификации первой аутентификационной информации и аутентификации второй аутентификационной информации в соответствии с подписанной стандартной информацией; и модуль регистрации, выполненный с возможностью регистрации стандартной информации и идентификатора подлинности стандартной информации после одобрения обеих аутентификаций первой аутентификационной информации и второй аутентификационной информации.

[16] Устройство аутентификации информации, дополнительно обеспеченное вариантом осуществления настоящей заявки, содержит: модуль запроса регистрации, выполненный с возможностью отправки запроса верификации для аутентифицируемой информации серверу аутентификации; модуль приема, выполненный с возможностью приема первой аутентификационной информации, возвращаемой сервером аутентификации; модуль получения, выполненный с возможностью генерации запроса получения аутентифицируемой информации, отправки запроса получения аутентифицируемой информации и первой аутентификационной информации приложению для секретной информации и получения аутентифицируемой информации и аутентифицируемого идентификатора подлинности аутентифицируемой информации, возвращаемых приложением для секретной информации после одобрения приложением для секретной информации аутентификации первой аутентификационной информации; и модуль отправки, выполненный с возможностью отправки аутентифицируемой информации, аутентифицируемого идентификатора подлинности и первой аутентификационной информации серверу аутентификации, чтобы вызвать осуществление сервером аутентификации аутентификации первой аутентификационной информации, аутентифицируемого идентификатора подлинности и аутентифицируемой информации, генерации результата аутентификации и возвращения результата аутентификации обратно бизнес-приложению.

[17] Устройство аутентификации информации, дополнительно обеспеченное вариантом осуществления настоящей заявки, содержит: модуль приема, выполненный с возможностью приема запроса получения аутентифицируемой информации, отправленного бизнес-приложением и несущего первую аутентификационную информацию; и модуль подписывания, выполненный с возможностью аутентификации первой аутентификационной информации и, после одобрения аутентификации, отправки аутентифицируемой информации и идентификатора подлинности аутентифицируемой информации серверу аутентификации через бизнес-приложение, чтобы вызвать осуществление сервером аутентификации аутентификации первой аутентификационной информации, аутентифицируемого идентификатора подлинности и аутентифицируемой информации, генерации результата аутентификации и возвращения результата аутентификации обратно бизнес-приложению.

[18] Устройство аутентификации информации, дополнительно обеспеченное вариантом осуществления настоящей заявки, содержит: модуль приема запроса аутентификации, выполненный с возможностью приема запроса верификации для аутентифицируемой информации, отправленного бизнес-приложением; модуль обратной связи, выполненный с возможностью генерации, в соответствии с запросом верификации, первой аутентификационной информации и возвращения ее обратно бизнес-приложению; модуль приема аутентификационной информации, выполненный с возможностью приема аутентифицируемой информации, аутентифицируемого идентификатора подлинности аутентифицируемой информации и первой аутентификационной информации, отправленных бизнес-приложением; и модуль аутентификации, выполненный с возможностью аутентификации первой аутентификационной информации, аутентифицируемого идентификатора подлинности и аутентифицируемой информации, соответственно, для генерации результата аутентификации и возвращения результата аутентификации обратно бизнес-приложению.

[19] Варианты осуществления настоящей заявки обеспечивают способ и устройство регистрации и аутентификации информации. Когда пользователю необходимо зарегистрировать стандартную информацию при использовании бизнес-услуги, бизнес-приложение инициирует запрос регистрации стандартной информации к серверу аутентификации и принимает первую аутентификационную информацию, возвращаемую сервером аутентификации. Затем бизнес-приложение генерирует запрос получения стандартной информации и отправляет запрос получения стандартной информации и первую аутентификационную информацию приложению для секретной информации. После одобрения аутентификации первой аутентификационной информации приложением для секретной информации приложение для секретной информации использует свою собственную вторую аутентификационную информацию для подписывания стандартной информации, определяет идентификатор подлинности стандартной информации и затем возвращает подписанную стандартную информацию и идентификатор подлинности стандартной информации обратно бизнес-приложению. Следовательно, бизнес-приложение отправляет, в качестве обратной связи, ответ от приложения для секретной информации и первую аутентификационную информацию на сервер аутентификации, чтобы вызвать осуществление сервером аутентификации регистрации стандартной информации и соответствующего идентификатора подлинности после аутентификации. Из упомянутого выше образа действий можно видеть, что первая аутентификационная информация, как идентификатор сервера аутентификации, позволяет приложению для секретной информации определить подлинность стороны регистрации стандартной информации; возвращение первой аутентификационной информации сервера аутентификации позволяет серверу аутентификации определить, была ли подделана информация во время передачи, в то время как возвращение подписанной стандартной информации сервера аутентификации позволяет серверу аутентификации определить, была ли стандартная информация предоставлена приложением для секретной информации в терминале. Такой образ действий может эффективно гарантировать, что сервер аутентификации может точно идентифицировать стандартную информацию, которая была подделана во время передачи, что эффективно улучшает безопасность регистрации стандартной информации.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[20] Прилагаемые чертежи в настоящем описании обеспечены для дополнительного понимания настоящей заявки и составляют часть настоящей заявки. Иллюстративные варианты осуществления настоящей заявки и их описание используются для объяснения настоящей заявки, они не накладывают неуместные ограничения для настоящей заявки. На прилагаемых чертежах:

[21] фиг. 1 - фиг. 3 изображают способ регистрации информации в соответствии с вариантом осуществления настоящей заявки;

[22] фиг. 4 изображает способ регистрации информации в сценарии иллюстративного применения в соответствии с вариантом осуществления настоящей заявки;

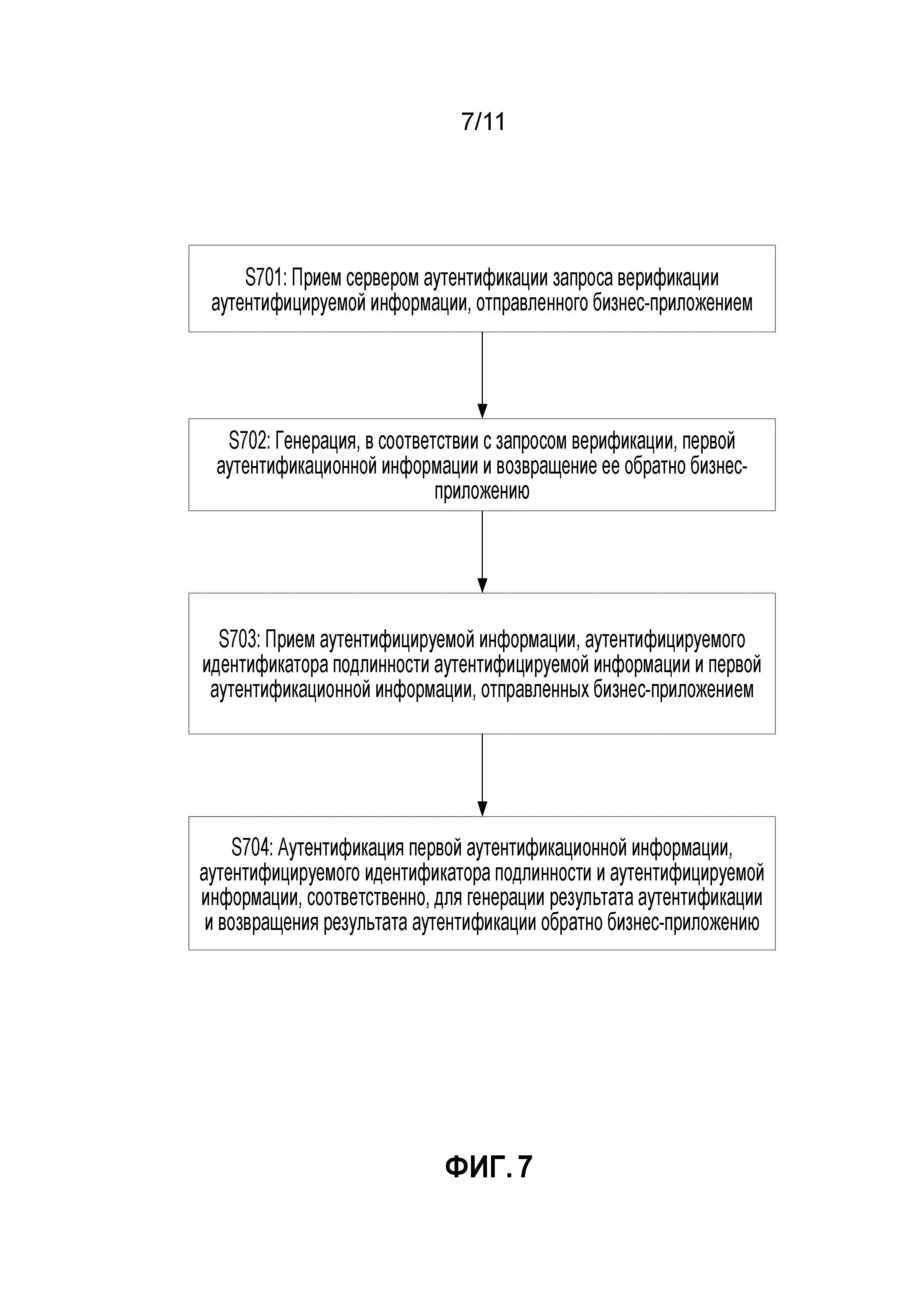

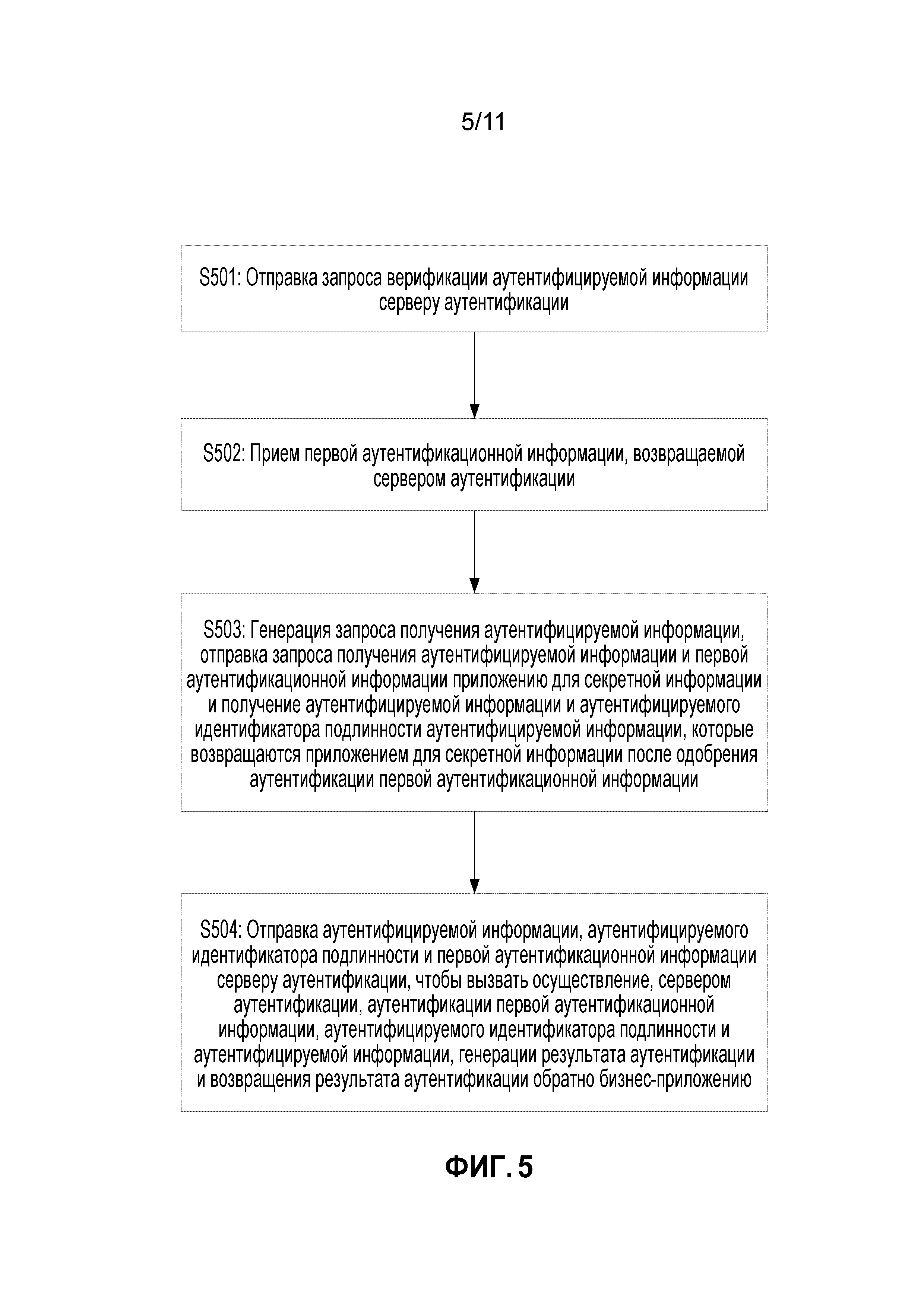

[23] фиг. 5 - фиг. 7 изображают способ аутентификации информации в соответствии с вариантом осуществления настоящей заявки;

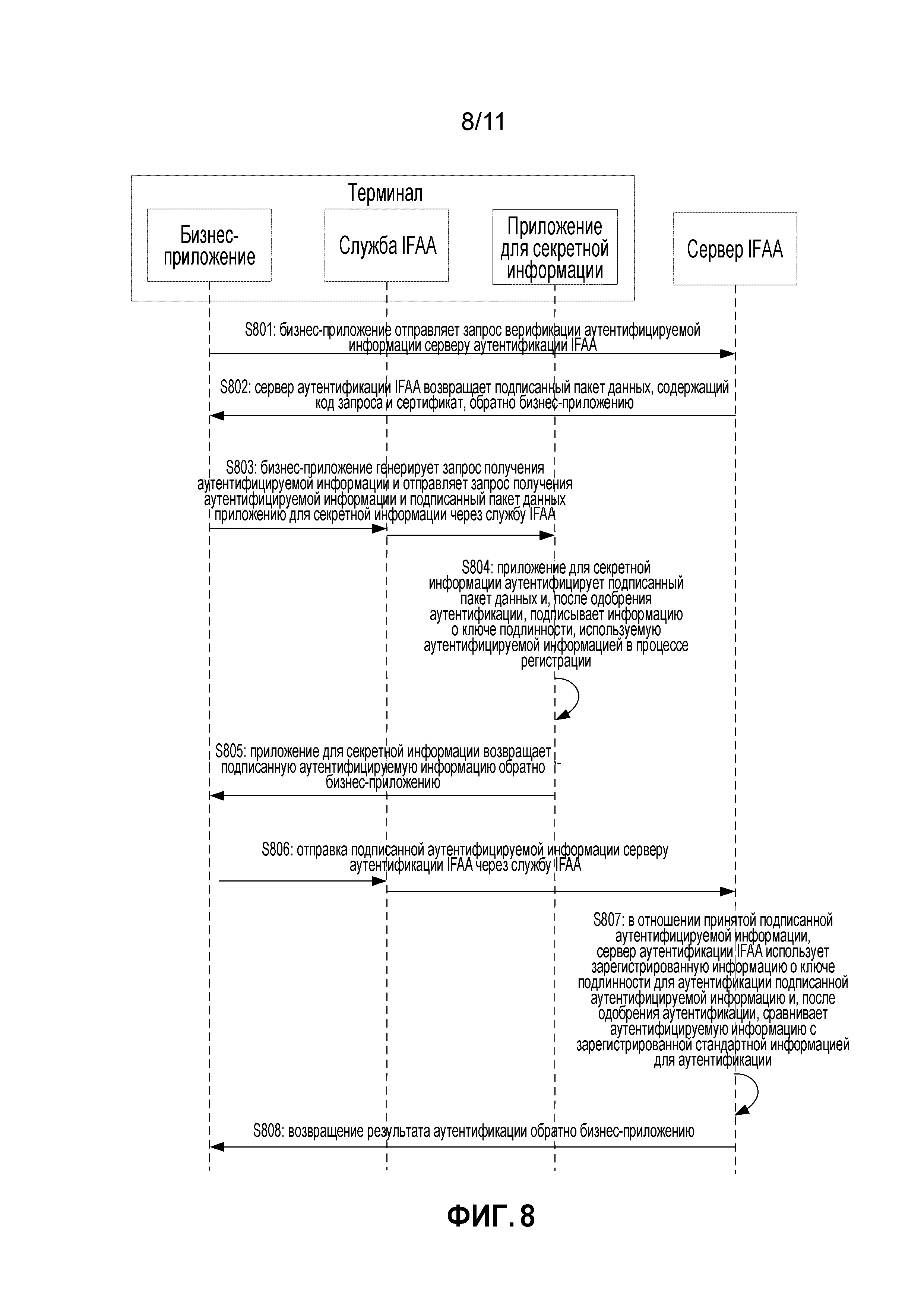

[24] фиг. 8 изображает процесс аутентификации информации в сценарии иллюстративного применения в соответствии с вариантом осуществления настоящей заявки;

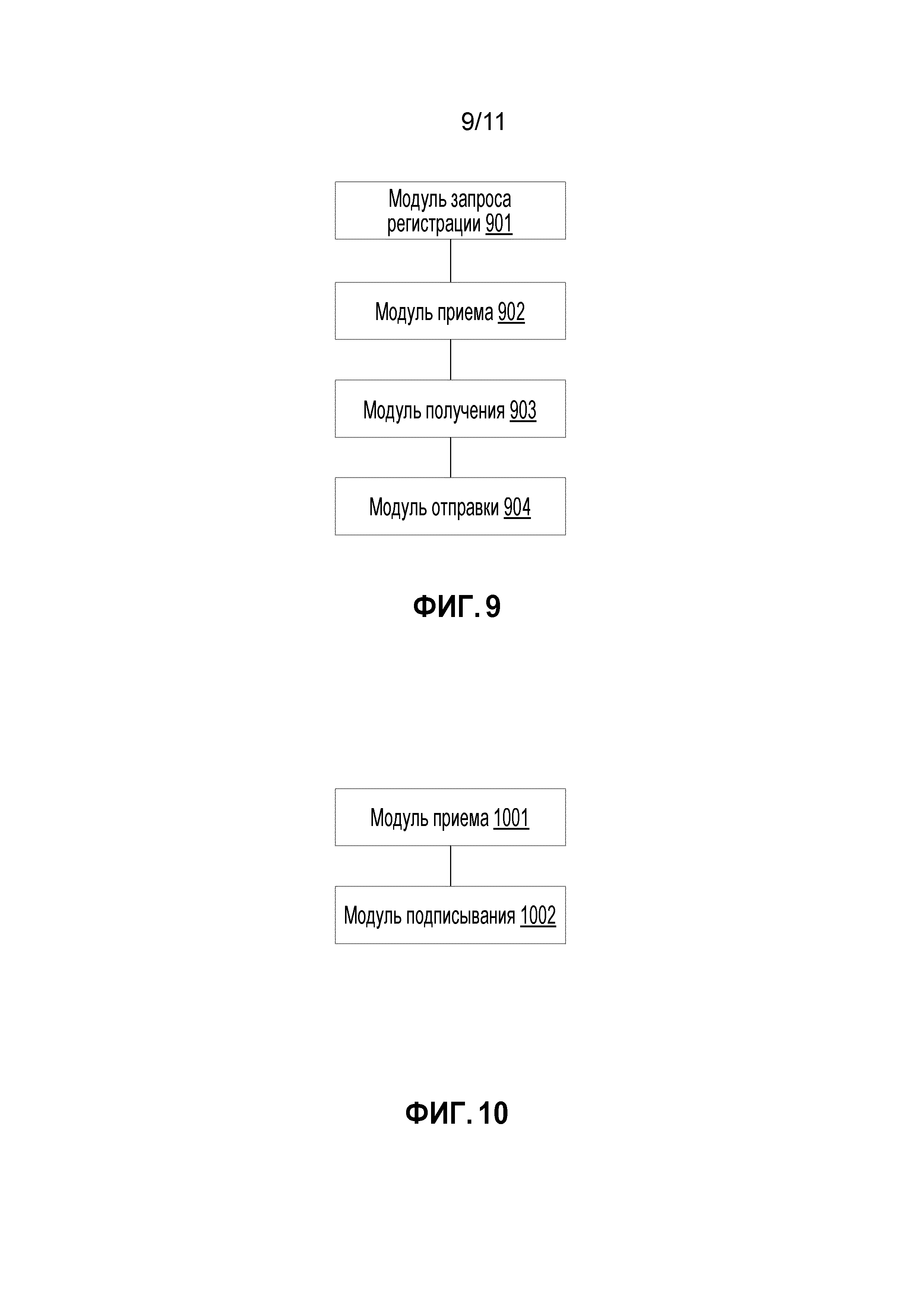

[25] фиг. 9 - фиг. 11 являются структурными схематическими чертежами устройства регистрации информации в соответствии с вариантом осуществления настоящей заявки;

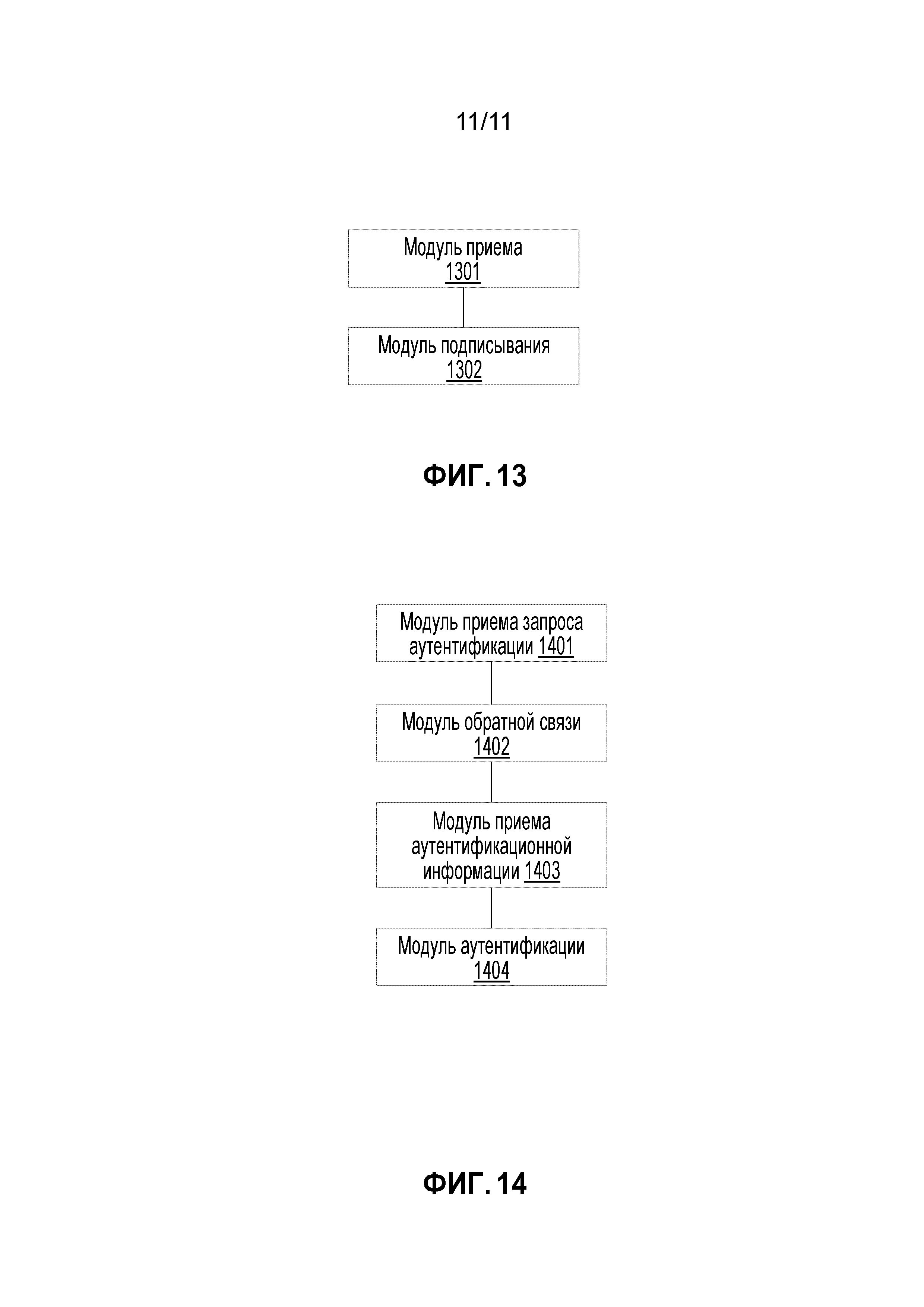

[26] фиг. 12 - фиг. 14 являются структурными схематическими чертежами устройства аутентификации информации в соответствии с вариантом осуществления настоящей заявки.

ПОДРОБНОЕ ОПИСАНИЕ

[27] Чтобы сделать задачи, технические решения и преимущества настоящей заявки более понятными, технические решения настоящей заявки будут понятно и полностью описаны ниже со ссылкой на иллюстративные варианты осуществления настоящей заявки и прилагаемые чертежи. Очевидно, что описанные варианты осуществления являются лишь некоторыми, а не всеми вариантами осуществления настоящей заявки. Все другие варианты осуществления, которые могут быть получены специалистом в области техники на основе вариантов осуществления настоящей заявки и без приложения изобретательских усилий, должны быть включены в объем настоящей заявки.

[28] Как было описано выше, когда поставщик услуг впервые принимает стандартную информацию, он не способен точно определить, была ли стандартная информация подделана во время передачи, так как он ранее не сохранял секретную информацию, связанную со стандартной информацией. Однако если поставщик услуг и терминал заранее договорились о последовательности аутентификационной информации и используют аутентификационную информацию для аутентификации стандартной информации, можно идентифицировать, была ли подделана стандартная информация во время передачи. На основе этого в настоящей заявке обеспечены следующие способы регистрации и аутентификации информации.

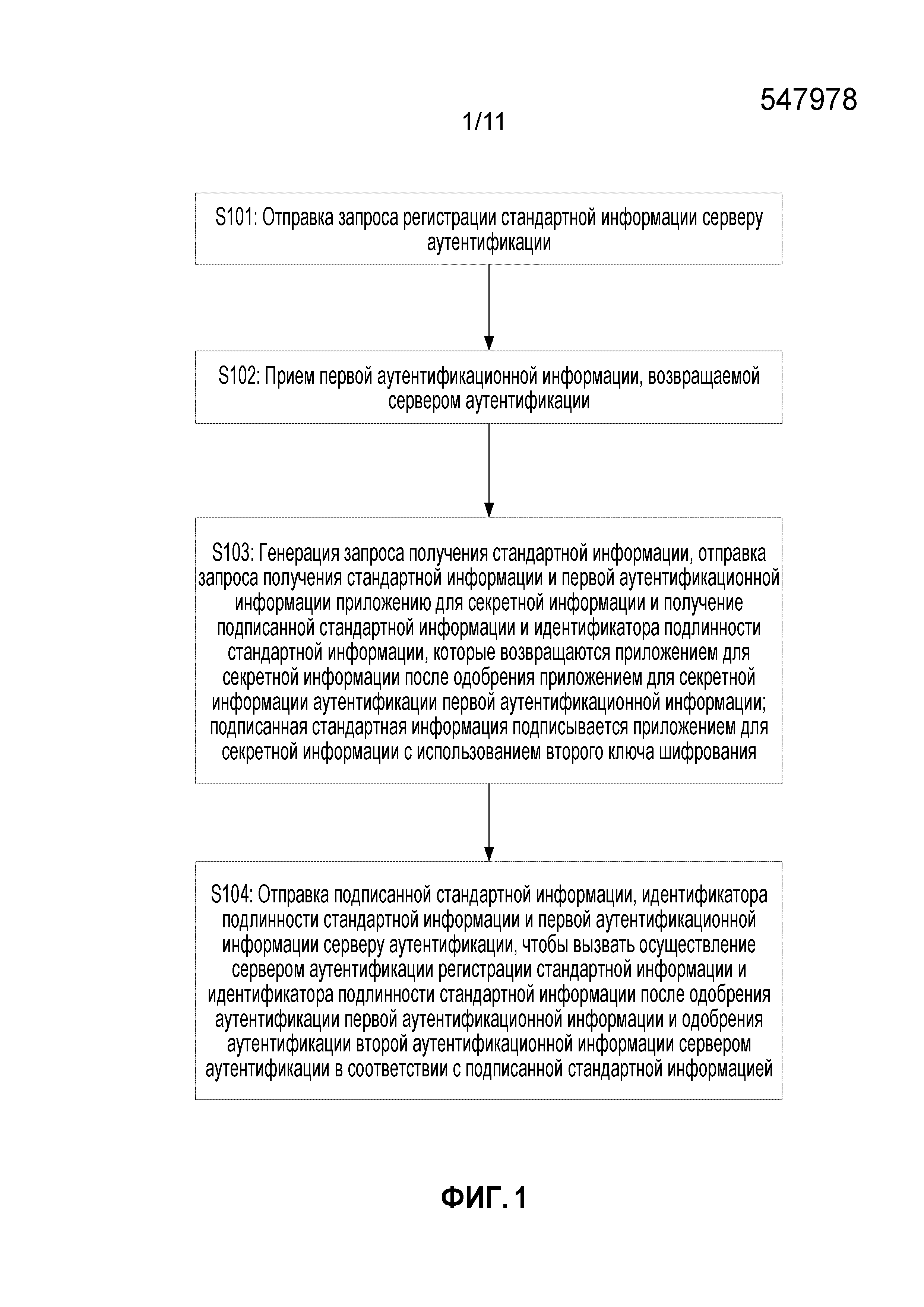

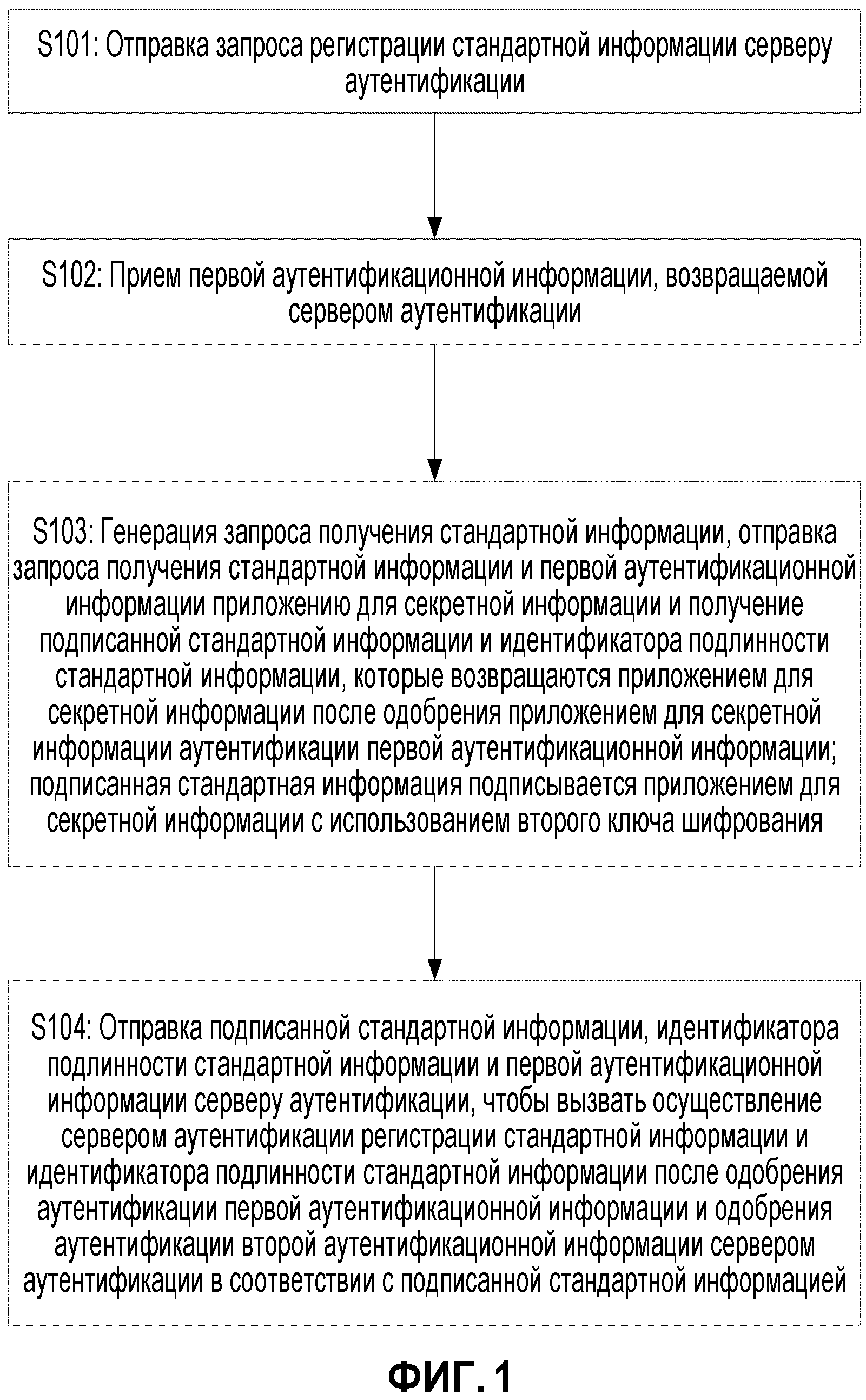

[29] Способ регистрации информации обеспечен в соответствии с вариантом осуществления настоящей заявки, и, как показано на фиг. 1, способ содержит следующие этапы:

[30] S101: отправка запроса на регистрацию стандартной информации серверу аутентификации.

[31] В одном иллюстративном сценарии применения, когда пользователь использует бизнес-услугу относительно высокого уровня безопасности (например, услугу платежей с помощью отпечатка пальца), обеспеченную в бизнес-приложении, пользователь, как правило, обязан обеспечить соответствующую секретную информацию (например, информацию об отпечатке пальца). В частности, когда пользователь впервые использует бизнес-услугу, пользователь, как правило, обязан ввести секретную информацию как стандартную информацию для сравнения и верификации с секретной информацией, введенной пользователем, при последующем использовании бизнес-услуги.

[32] Другими словами, когда пользователь впервые использует бизнес-услугу, необходимо зарегистрировать стандартную информацию, предоставленную пользователем, в соответствующей службе аутентификации через бизнес-приложение. Поэтому в упомянутом выше этапе этого варианта осуществления настоящей заявки бизнес-приложение, которое выполняется в терминале, может отправить запрос регистрации стандартной информации серверу аутентификации.

[33] Терминал, упоминаемый в настоящей заявке, включает в себя, но не ограничивается только этим, мобильный терминал, такой как сотовый телефон, планшетный компьютер и умные часы, а также в некоторых сценариях он может быть компьютерным терминалом. Сервер аутентификации может быть сервером для аутентификации безопасности в серверной служебной системе поставщика услуг или специализированным сторонним сервером для аутентификации безопасности. Эти примеры, конечно, не накладывают ограничения на настоящую заявку.

[34] S102: прием первой аутентификационной информации, возвращаемой сервером аутентификации.

[35] Первая аутентификационная информация является идентификационной информацией, возвращаемой сервером аутентификации бизнес-приложению, которое отправляло запрос регистрации стандартной информации, она используется для указания подлинности сервера аутентификации. В сценарии этого варианта осуществления настоящей заявки первая аутентификационная информация может содержать сертификат службы аутентификации.

[36] S103: генерация запроса получения стандартной информации, отправка запроса получения стандартной информации и первой аутентификационной информации приложению для секретной информации и получение подписанной стандартной информации и идентификатора подлинности стандартной информации, которые возвращаются приложением для секретной информации после одобрения приложением для секретной информации аутентификации первой аутентификационной информации.

[37] Здесь подписанная стандартная информация подписывается приложением для секретной информации с использованием второй аутентификационной информации.

[38] После приема первой аутентификационной информации, возвращаемой сервером аутентификации, бизнес-приложение генерирует запрос получения стандартной информации для того, чтобы запросить у приложения для секретной информации в терминале предоставление стандартной информации, требуемой для регистрации.

[39] Следует отметить, что приложение для секретной информации в настоящей заявке является локальным приложением, запущенным в терминале и используемым для предоставления бизнес-приложению секретной информации (в том числе стандартной информации), необходимой для бизнес-услуг. Однако секретная информация является информацией о собственном ключе пользователя. Для предотвращения запроса незаконным оператором у приложения для секретной информации секретной информации пользователя приложение для секретной информации аутентифицирует подлинность пользователя, использующего стандартную информацию. На основе этого, когда бизнес-приложение отправляет запрос получения стандартной информации приложению для секретной информации, бизнес-приложение также отправляет первую аутентификационную информацию приложению для секретной информации. Затем приложение для секретной информации аутентифицирует первую аутентификационную информацию для определения подлинности сервера аутентификации и обеспечивает стандартную информацию только после одобрения аутентификации первой аутентификационной информации приложением для секретной информации.

[40] Учитывая, что стандартная информация, предоставленная приложением для секретной информации, может быть подделана во время передачи при практическом применении, в настоящей заявке приложение для секретной информации выполняет операцию подписывания стандартной информации перед возвращением стандартной информации, чтобы указать, что стандартную информацию отправляет приложение для секретной информации в терминале. Также учитывая, что стандартная информация предоставляется пользователем, в то же время может быть определен идентификатор подлинности стандартной информации для указания, что стандартная информация предоставлена пользователем. Таким образом, имеется два идентификатора для стандартной информации, возвращаемой приложением для секретной информации бизнес-приложению, которые используются, соответственно, для указания, что стандартную информацию отправляет приложение для секретной информации в терминале, и что стандартная информация предоставлена пользователем.

[41] В одном примере приложение для секретной информации в настоящей заявке использует вторую аутентификационную информацию для подписывания стандартной информации для указания, что стандартную информацию отправляет приложение для секретной информации. В настоящей заявке вторая аутентификационная информация может быть второй информацией о ключе, заранее согласованной между сервером аутентификации и приложением для секретной информации в терминале (или самим терминалом), что конкретно не ограничивается в настоящем изобретении. Идентификатор подлинности стандартной информации также может быть определен приложением для секретной информации. В настоящей заявке идентификатор подлинности стандартной информации содержит информацию о ключе подлинности для стандартной информации, и информация о ключе подлинности, как правило, связана с учетной информацией пользователя. Другими словами, одна пара информации о ключе подлинности единственным образом соответствует одной части учетной информации, которая также может указывать, что стандартная информация принадлежит пользователю. Конечно, никаких конкретных ограничений здесь не накладывается.

[42] S104: отправка подписанной стандартной информации, идентификатора подлинности стандартной информации и первой аутентификационной информации серверу аутентификации, чтобы вызвать осуществление сервером аутентификации регистрации стандартной информации и идентификатора подлинности стандартной информации после одобрения аутентификации первой аутентификационной информации и одобрения аутентификации второй аутентификационной информации сервером аутентификации в соответствии с подписанной стандартной информацией.

[43] После приема обратной связи от приложения для секретной информации бизнес-приложение отправляет подписанную стандартную информацию и идентификатор подлинности стандартной информации, возвращенные приложением для секретной информации, вместе с первой аутентификационной информацией, отправленной сервером аутентификации, серверу аутентификации для аутентификации и регистрации.

[44] После приема вышеупомянутой информации, отправленной бизнес-приложением, сервер аутентификации выполняет аутентификацию принятой информации. Если аутентификация одобрена, она указывает, что стандартная информация, отправленная приложением для секретной информации, не была подделана во время передачи, и затем сервер аутентификации может зарегистрировать стандартную информацию и соответствующий идентификатор подлинности. Зарегистрированная стандартная информация и соответствующий идентификатор подлинности затем могут использоваться для аутентификации и идентификации секретной информации, впоследствии предоставляемой пользователем.

[45] С упомянутыми выше этапами, когда пользователю необходимо зарегистрировать стандартную информацию при использовании бизнес-услуги, бизнес-приложение инициирует запрос регистрации стандартной информации к серверу аутентификации и принимает первую аутентификационную информацию, возвращаемую сервером аутентификации. Затем бизнес-приложение генерирует запрос получения стандартной информации и отправляет запрос получения стандартной информации и первую аутентификационную информацию приложению для секретной информации. После одобрения аутентификации первой аутентификационной информации приложением для секретной информации приложение для секретной информации использует свою собственную вторую аутентификационную информацию для подписывания стандартной информации, определяет идентификатор подлинности стандартной информации и затем возвращает подписанную стандартную информацию и идентификатор подлинности стандартной информации обратно бизнес-приложению. Следовательно, бизнес-приложение отправляет, в качестве обратной связи, ответ от приложения для секретной информации и первую аутентификационную информацию на сервер аутентификации, чтобы вызвать осуществление сервером аутентификации регистрации стандартной информации и соответствующего идентификатора подлинности после аутентификации. Из упомянутого выше способа можно видеть, что первая аутентификационная информация, как идентификатор сервера аутентификации, позволяет приложению для секретной информации определить подлинность стороны регистрации стандартной информации; возвращение первой аутентификационной информации сервера аутентификации позволяет серверу аутентификации определить, была ли подделана информация во время передачи, в то время как возвращение подписанной стандартной информации сервера аутентификации позволяет серверу аутентификации определить, была ли стандартная информация предоставлена приложением для секретной информации в терминале. Такой способ может эффективно гарантировать, что сервер аутентификации может точно идентифицировать стандартную информацию, которая была подделана во время передачи, что эффективно улучшает безопасность регистрации стандартной информации.

[46] Что касается упомянутой выше первой аутентификационной информации, первая аутентификационная информация является идентификатором сервера аутентификации и используется для идентификации подлинности сервера аутентификации. Например, в качестве первой аутентификационной информации может использоваться собственный сертификат сервера аутентификации. Учитывая безопасность во время передачи, сервер аутентификации может использовать свою собственную информацию о ключе для выполнения операции подписывания его сертификата. Тогда, в качестве опционального образа действий варианта осуществления настоящей заявки, упомянутый выше этап S102 приема первой аутентификационной информации, возвращаемой сервером аутентификации, содержит: прием сертификата, отправленного сервером аутентификации и подписанный с использованием собственного первого ключа шифрования сервера аутентификации, и использование подписанного сертификата в качестве первой аутентификационной информации.

[47] Кроме того, в некоторых сценариях иллюстративных применений код запроса дополнительно состоит из первой аутентификационной информации, возвращаемой сервером аутентификации обратно бизнес-приложению. После того, как бизнес-приложение отправляет запрос серверу аутентификации, сервер аутентификации генерирует уникальный код запроса, который передается в первой аутентификационной информации, возвращаемой бизнес-приложению. Можно считать, что один код запроса соответствует только одному бизнес-запросу. Использование кода запроса может предотвратить атаку повторного воспроизведения.

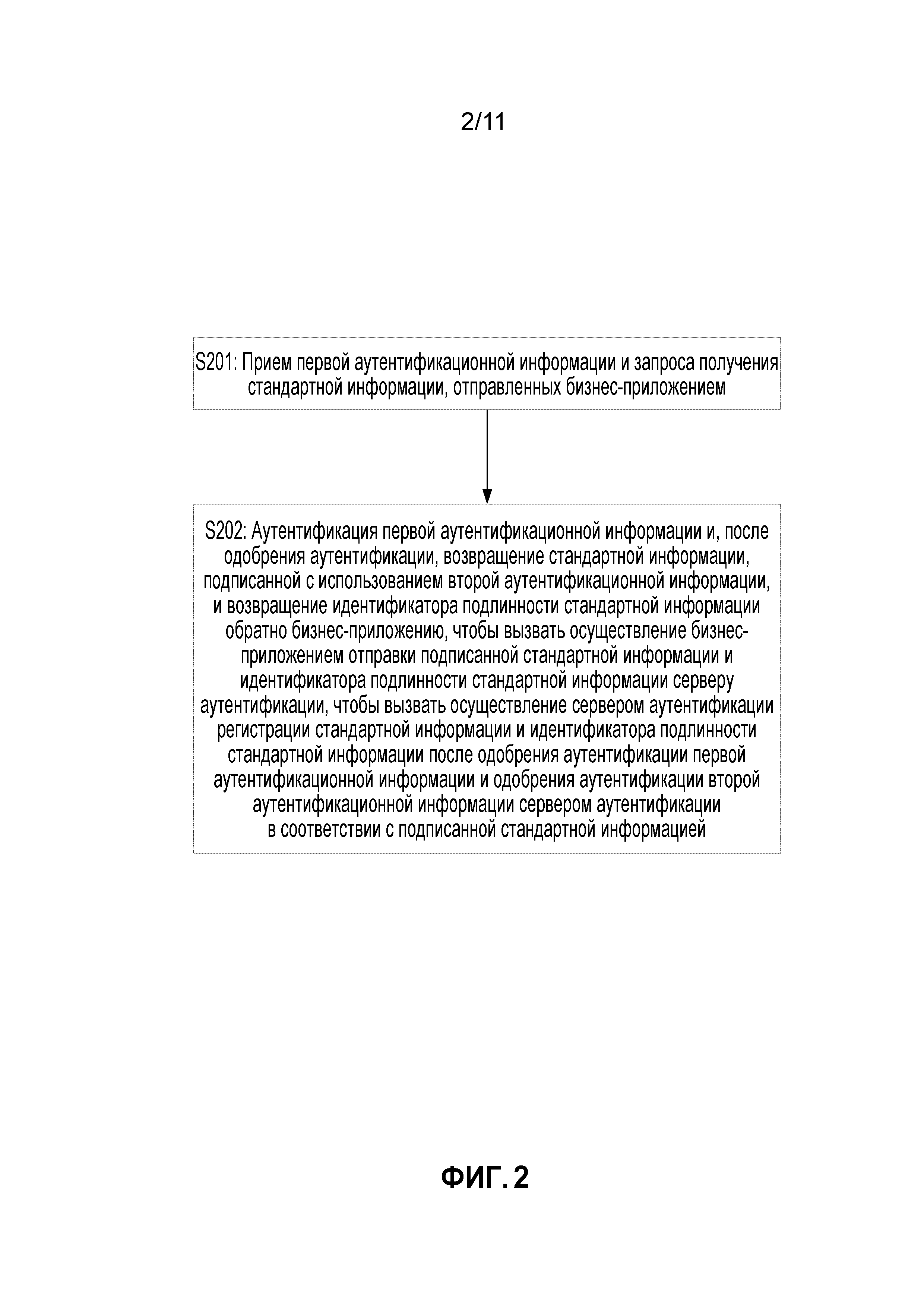

[48] Содержание выше описано с точки зрения бизнес-приложения в терминале. Относительно приложения для секретной информации, которое обеспечивает стандартную информацию, в варианте осуществления настоящей заявки дополнительно обеспечен способ регистрации информации, и, как показано на фиг. 2, процесс содержит следующие этапы:

[49] S201: прием первой аутентификационной информации и запроса получения стандартной информации, отправленных бизнес-приложением.

[50] Первая аутентификационная информация и запрос получения стандартной информации в настоящем варианте осуществления являются такими же, как было описано выше, поэтому здесь это повторяться не будет.

[51] S202: аутентификация первой аутентификационной информации и, после одобрения аутентификации, возвращение стандартной информации, подписанной с использованием второй аутентификационной информации, и возвращение идентификатора подлинности стандартной информации обратно бизнес-приложению, чтобы осуществить отправку бизнес-приложением подписанной стандартной информации и идентификатора подлинности стандартной информации серверу аутентификации, чтобы осуществить регистрацию сервером аутентификации стандартной информации и идентификатора подлинности стандартной информации после одобрения аутентификации первой аутентификационной информации и одобрения аутентификации второй аутентификационной информации сервером аутентификации в соответствии с подписанной стандартной информацией.

[52] После приема первой аутентификационной информации и запроса получения стандартной информации, отправленных бизнес-приложением, приложение для секретной информации сначала будет аутентифицировать первую аутентификационную информацию для определения подлинности стороны регистрации стандартной информации. Только после определения приложением для секретной информации подлинности сервера аутентификации, приложение для секретной информации может подписать стандартную информацию, предоставленную пользователем, определить идентификатор подлинности стандартной информации и вернуть подписанную стандартную информацию и идентификатор подлинности стандартной информации обратно бизнес-приложению. Затем бизнес-приложение отправляет информацию, возвращаемую приложением для секретной информации, вместе с первой аутентификационной информацией серверу аутентификации для последующей аутентификации сервером аутентификации. Кроме того, когда аутентификация одобрена, сервер аутентификации регистрирует стандартную информацию и идентификатор подлинности стандартной информации. Содержание здесь является таким же, как процесс в предыдущем способе, и не будет повторяться здесь.

[53] С упомянутыми выше этапами подлинность сервера аутентификации может быть идентифицирована с помощью первой аутентификационной информации, обеспеченной сервером аутентификации, и аутентификация первой аутентификационной информации приложением для секретной информации может предотвратить получение незаконным оператором стандартной информации от приложения для секретной информации. То, как приложение для секретной информации подписывает стандартную информацию, предоставленную пользователем, используется для указания, что стандартная информация была отправлена приложением для секретной информации, в то время как определение идентификатора подлинности стандартной информации используется для указания, что стандартная информация была предоставлена пользователем. Очевидно, стандартная информация, возвращаемая приложением для секретной информации обратно бизнес-приложению, содержит два идентификатора. Если стандартная информация подделывается во время передачи, то оба идентификатора стандартной информации будут изменены. Такой способ может эффективно отражать, была ли подделана стандартная информация во время передачи, что в конечном счете гарантирует безопасность сервера аутентификации во время регистрации.

[54] Возвращение стандартной информации, подписанной с использованием второй аутентификационной информации, и идентификатора подлинности стандартной информации обратно бизнес-приложению, содержит: прием стандартной информации, введенной пользователем, использование второй аутентификационной информации для подписывания стандартной информации, определение идентификатора подлинности стандартной информации для стандартной информации и возвращение подписанной стандартной информации и идентификатора подлинности стандартной информации обратно бизнес-приложению.

[55] Как было описано выше, идентификатор подлинности стандартной информации в настоящей заявке может содержать информацию о ключе подлинности для стандартной информации, и информация о ключе подлинности, как правило, связана с учетной информацией пользователя. Чтобы гарантировать безопасность информации о ключе подлинности во время передачи, приложение для секретной информации также может использовать вторую аутентификационную информацию для подписывания информации о ключе подлинности (то есть идентификатора подлинности стандартной информации) в опциональном образе действий варианта осуществления настоящей заявки. Конечно, это не накладывает ограничение на настоящую заявку.

[56] Аналогично, как было описано выше, первая аутентификационная информация может указывать подлинность сервера аутентификации; в то время как в одном образе действий настоящей заявки первая аутентификационная информация содержит собственный сертификат сервера аутентификации. В таком случае аутентификация первой аутентификационной информации содержит: использование первого ключа дешифрования, который соответствует первому ключу шифрования сервера аутентификации для дешифрования и аутентификации подписанного сертификата.

[57] Что касается второй аутентификационной информации, в одном способе в соответствии с вариантом осуществления настоящей заявки вторая аутентификационная информация содержит информацию о втором ключе, заранее согласованную с сервером аутентификации, при этом информация о втором ключе содержит второй ключ шифрования и второй ключ дешифрования. В таком сценарии использование второй аутентификационной информации для подписывания стандартной информации содержит: использование второго ключа шифрования, заранее согласованного с сервером аутентификации, для подписывания стандартной информации.

[58] В случае, когда идентификатор подлинности стандартной информации содержит информацию о ключе подлинности для стандартной информации, упомянутая выше вторая аутентификационная информация может использоваться для подписывания информации о ключе подлинности. Содержание здесь аналогично содержанию упомянутого выше образа действий, и оно не будет повторяться здесь еще раз.

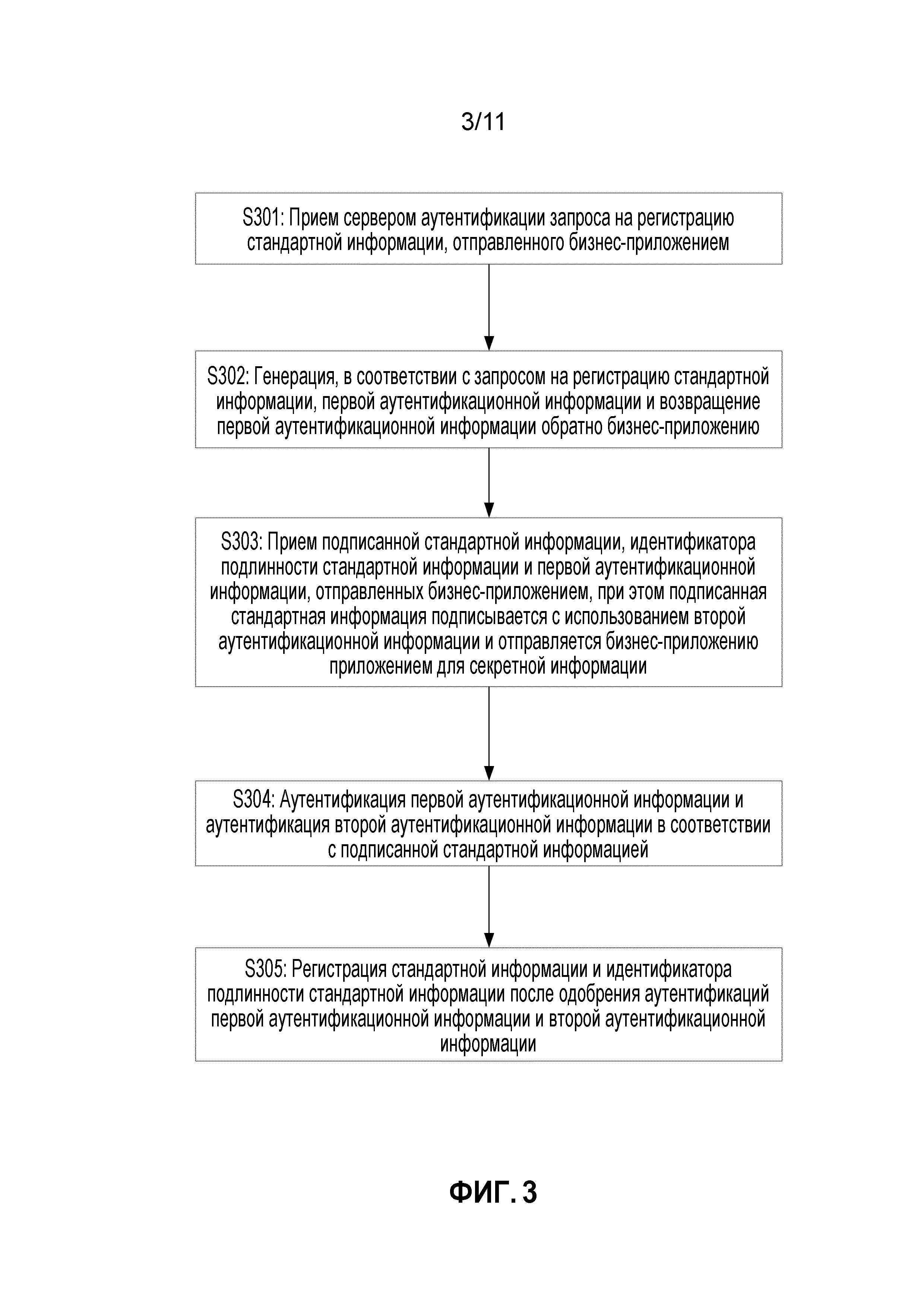

[59] Содержание выше является описанием с точки зрения приложения для секретной информации, запущенного в терминале. Что касается сервера аутентификации, в варианте осуществления настоящей заявки дополнительно обеспечен способ регистрации информации, и, как показано на фиг. 3, процесс содержит следующие этапы:

[60] S301: прием сервером аутентификации запроса на регистрацию стандартной информации, отправленного бизнес-приложением.

[61] S302: генерация, в соответствии с запросом на регистрацию стандартной информации, первой аутентификационной информации и возвращение первой аутентификационной информации обратно бизнес-приложению;

[62] S303: прием подписанной стандартной информации, идентификатора подлинности стандартной информации и первой аутентификационной информации, отправленных бизнес-приложением, при этом подписанная стандартная информация подписана с использованием второй аутентификационной информации и отправлена бизнес-приложению приложением для секретной информации;

[63] S304: аутентификация первой аутентификационной информации и аутентификация второй аутентификационной информации в соответствии с подписанной стандартной информацией;

[64] S305: регистрация стандартной информации и идентификатора подлинности стандартной информации после одобрения аутентификаций первой аутентификационной информации и второй аутентификационной информации.

[65] Аналогично упомянутым выше способам, показанным на фиг. 1 и фиг. 2, после приема запроса на регистрацию стандартной информации, отправленного бизнес-приложением, сервер аутентификации возвращает первую аутентификационную информацию, которая может указывать собственную подлинность сервера аутентификации, обратно бизнес-приложению, так что после отправки бизнес-приложением запроса на регистрацию стандартной информации, приложение для секретной информации может определить подлинность сервера аутентификации в соответствии с первой аутентификационной информацией, а затем приложение для секретной информации возвращает стандартную информацию, подписанную с использованием второй аутентификационной информации, и идентификатор подлинности стандартной информации обратно бизнес-приложению. После приема подписанной стандартной информации и первой аутентификационной информации, возвращенной бизнес-приложением, сервер аутентификации выполняет аутентификацию первой аутентификационной информации и выполняет аутентификацию второй аутентификационной информации в соответствии с подписанной стандартной информацией. Если обе аутентификации одобрены, это указывает, что стандартная информация не была подделана во время передачи, и затем сервер аутентификации регистрирует стандартную информацию и соответствующий идентификатор подлинности для аутентификации и идентификации в последующих процессах.

[66] Как было описано выше, собственный сертификат сервера аутентификации может эффективно удостоверить подлинность сервера аутентификации. С другой стороны, чтобы гарантировать достоверность сертификата, принятого приложением для секретной информации, сервер аутентификации, как правило, подписывает свой собственный сертификат. Приложение для секретной информации затем может идентифицировать, был ли подделан сертификат во время передачи. Поэтому в отношении упомянутого выше этапа S302, генерация в соответствии с запросом на регистрацию стандартной информации первой аутентификационной информации и возвращение первой аутентификационной информации обратно бизнес-приложению содержит: задействование, в соответствии с запросом на регистрацию стандартной информации, собственного сертификата сервера аутентификации, использование собственного первого ключа шифрования сервера аутентификации для подписывания сертификата как первой аутентификационной информации и возвращение первой аутентификационной информации обратно бизнес-приложению.

[67] Аналогично содержанию в предыдущем способе, в одном сценарии варианта осуществления настоящей заявки сервер аутентификации может дополнительно содержать код запроса в первой аутентификационной информации, использовать собственный первый ключ шифрования сервера аутентификации для подписывания и затем отправки его бизнес-приложению. Конечно, это не накладывает ограничение на настоящую заявку.

[68] После отправки бизнес-приложением подписанной стандартной информации и первой аутентификационной информации серверу аутентификации, сервер аутентификации выполняет аутентификацию первой аутентификационной информации и выполняет аутентификацию второй аутентификационной информации в соответствии с подписанной стандартной информацией.

[69] В одном примере выполнение аутентификации первой аутентификационной информации содержит: использование первого ключа дешифрования для дешифрования и аутентификации первой аутентификационной информации. Сервер аутентификации использует свой собственный первый ключ дешифрования для дешифрования и аутентификации первой аутентификационной информации. Если дешифрованный сертификат (или код запроса) изменяется, это указывает, что сертификат (или код запроса) с большой вероятность был подделан во время передачи. Поэтому сервер аутентификации определяет, что аутентификация не одобрена. Если дешифрованный сертификат (или код запроса) не изменяется после дешифрования сервером аутентификации, то аутентификация одобрена.

[70] Что касается второй аутентификационной информации, вторая аутентификационная информация содержит информацию о втором ключе, заранее согласованную сервером аутентификации и приложением для секретной информации, что аналогично содержанию в предыдущем способе; при этом информация о втором ключе содержит второй ключ шифрования и второй ключ дешифрования. Кроме того, подписанная стандартная информация подписывается приложением для секретной информации с использованием второго ключа шифрования. В таком сценарии аутентификация второй аутентификационной информации в соответствии с подписанной стандартной информацией содержит: в соответствии с заранее согласованной информацией о втором ключе, использование второго ключа дешифрования, заранее согласованного с приложением для секретной информации, для дешифрования подписанной стандартной информации для аутентификации второй аутентификационной информации.

[71] Если сервер аутентификации использует согласованный второй ключ дешифрования для дешифрования подписанной стандартной информации и получения стандартной информации, можно считать, что стандартная информация не была подделана во время передачи, и аутентификация одобрена. Если после дешифрования получена непригодная информация, это означает, что подписанная информация подписана не вторым ключом шифрования, заранее согласованным, и с большой вероятностью подписанная информация является подделанной информацией. В результате аутентификация не одобряется.

[72] Только после одобрения аутентификации сервером аутентификации, сервер аутентификации может зарегистрировать стандартную информацию и идентификатор подлинности стандартной информации.

[73] Упомянутые выше способы регистрации информации, показанные на фиг. 1 - фиг. 3, позволяют серверу аутентификации эффективно идентифицировать, была ли подделана стандартная информация во время передачи, что гарантирует, что при использовании бизнес-услуги пользователь не будет затронут действиями незаконного оператора.

[74] Упомянутые выше способы регистрации информации могут быть применены в любом сценарии, в котором терминал получает бизнес-услугу через бизнес-приложение. Кроме того, упомянутый выше сервер аутентификации может быть сервером, имеющим функции аутентификации в серверной служебной системе поставщика услуг. В иллюстративных сценариях применения поставщик услуг, который может обеспечивать бизнес-услуги с относительно высокими требованиями к уровню безопасности, такие как услуги платежей, услуги переводов и т.п., обычно использует сетевую архитектуру аутентификации подлинности, называемую Альянсом финансовой интернет-аутентификации (IFAA), для реализации поддержки аутентификации подлинности, необходимой бизнес-услугами с относительно высокими требованиями к уровню безопасности. Другими словами, IFAA обеспечивает сервер аутентификации для реализации упомянутого выше процесса регистрации.

[75] В таком сценарии различные производители оборудования также будут внедрять архитектуру аутентификации подлинности, обеспеченную IFAA, для обеспечения интерфейсов или услуг, необходимых аутентификации подлинности в терминалах, производимых ими.

[76] Чтобы понятно описать упомянутые выше способы регистрации в настоящей заявке, будет обеспечено подробное описание с регистрацией с использованием архитектуры аутентификации подлинности, обеспеченной IFAA, в качестве примера.

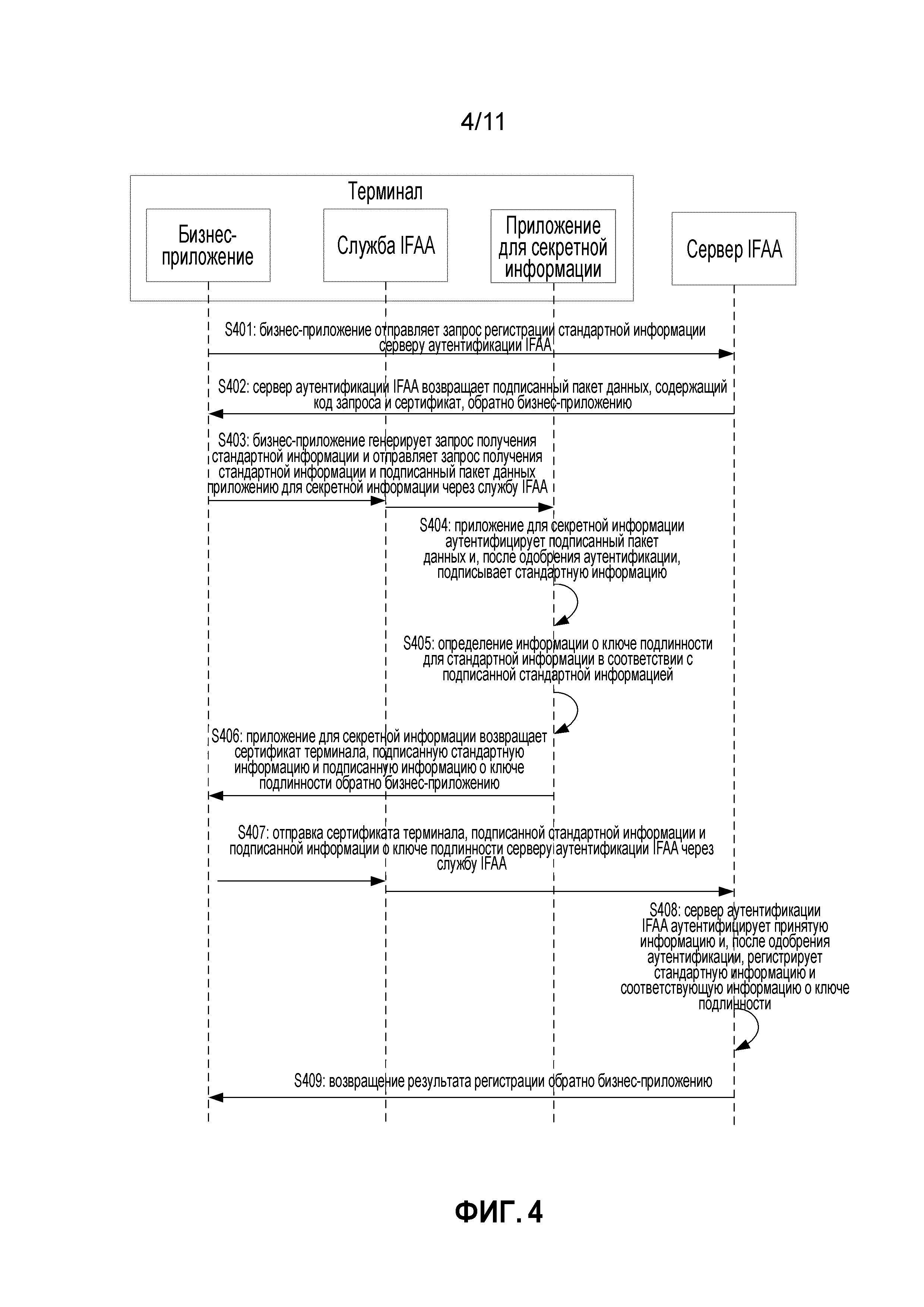

[77] Фиг. 4 изображает иллюстративный способ применения регистрации между терминалом и сервером аутентификации IFAA в соответствии с представленными вариантами осуществления, где бизнес-приложение и приложение для секретной информации запущены в терминале. Бизнес-приложение, как порт доступа к бизнес-услуге поставщика услуг, может обеспечивать различные бизнес-услуги для пользователей терминала, в то время как приложение для секретной информации используется для предоставления секретной информации (которая является стандартной информацией в настоящем варианте осуществления), необходимой бизнес-приложению. Процесс, показанный на фиг. 4, содержит следующие этапы:

[78] S401: бизнес-приложение отправляет запрос регистрации стандартной информации серверу аутентификации IFAA.

[79] Когда пользователь использует бизнес-услугу в бизнес-приложении впервые, необходимо зарегистрировать биологическую информацию пользователя на сервере аутентификации IFAA как стандартную информацию. В этот момент бизнес-приложение отправляет запрос регистрации стандартной информации серверу аутентификации IFAA.

[80] S402: сервер аутентификации IFAA возвращает подписанный пакет данных, содержащий код запроса и сертификат, обратно бизнес-приложению.

[81] Здесь код запроса может предотвратить атаку повторного воспроизведения, а сертификат используется для указания собственной подлинность сервера аутентификации IFAA. Можно считать, что подписанный пакет данных является первой аутентификационной информацией в упомянутых выше способах регистрации.

[82] Кроме того, следует отметить, что на этом этапе сервер аутентификации IFAA использует информацию о ключе S IFAA для подписывания упомянутого выше пакета данных, и информация о ключе S IFAA генерируется самим сервером аутентификации IFAA. С другой стороны, собственный сертификат сервера аутентификации IFAA подписан информацией о ключе BIOM (биометрического управления), и информация о ключе BIOM используется для указания типа поставщика услуг, который обеспечивает бизнес-услугу.

[83] S403: бизнес-приложение генерирует запрос получения стандартной информации и отправляет запрос получения стандартной информации и подписанный пакет данных приложению для секретной информации через службу IFAA.

[84] Здесь служба IFAA является службой, предоставленной архитектурой аутентификации подлинности IFAA, расположенной в терминале. В одном способе для иллюстративных сценариев применения бизнес-приложение может вызвать службу IFAA через IFAA SDK (инструмент коммуникации на основе архитектуры аутентификации подлинности IFAA), что конкретно здесь не ограничивается.

[85] S404: приложение для секретной информации аутентифицирует подписанный пакет данных и после одобрения аутентификации подписывает стандартную информацию.

[86] Следует отметить, что приложение для секретной информации сначала должно дешифровать подписанный пакет данных (например, дешифрование может быть выполнено с использованием информации о ключе IFAA, что конкретно здесь не ограничивается); и после дешифрования сертификат в пакете аутентификационных данных (информация о ключе BIOM может использоваться для дешифрования и аутентификации сертификата) используется для аутентификации того, является ли это регистрационной стандартной информацией IFAA.

[87] После одобрения аутентификации, приложение для секретной информации получает биологическую информацию, введенную пользователем в качестве стандартной информации, и использует информацию о ключе DA (аутентификатора устройства) для подписывания стандартной информации, при этом информация о ключе DA используется для указания подлинности терминала (в одном примере информация о ключе DA может указывать подлинность приложения для секретной информации, в то время как приложение для секретной информации размещается в терминале производителем оборудования. Поэтому информация о ключе DA также указывает подлинность терминала.

[88] S405: определение информации о ключе подлинности для стандартной информации в соответствии с подписанной стандартной информацией.

[89] В настоящем варианте осуществления информация о ключе подлинности для стандартной информации, как правило, связана с учетной информацией, используемой пользователем в бизнес-приложении, для указания пользователя, которому принадлежит стандартная информация. В иллюстративном применении для генерации информации о ключе подлинности для стандартной информации служба IFAA может вызвать KeyMaster (модуль защищенного хранилища) через KeyStore (стандартный интерфейс вызова защищенного хранилища в среде REE), и KeyMaster генерирует информацию о ключе подлинности.

[90] Следует отметить, что для того, чтобы гарантировать безопасность информации о ключе подлинности во время передачи, приложение для секретной информации может использовать информацию о ключе DA для подписывания информации о ключе подлинности.

[91] S406: приложение для секретной информации возвращает сертификат терминала, подписанную стандартную информацию и подписанную информацию о ключе подлинности обратно бизнес-приложению.

[92] S407: отправка сертификата терминала, подписанной стандартной информации и подписанной информации о ключе подлинности серверу аутентификации IFAA через службу IFAA.

[93] Следует отметить, что сертификат терминала также называется сертификатом аутентификатора, который обеспечивается производителем оборудования, участвующим в архитектуре аутентификации подлинности IFAA, в оборудовании, произведенном им. Другими словами, сертификат терминала может указывать, использует ли терминал архитектуру аутентификации подлинности IFAA.

[94] В способе в соответствии с настоящим вариантом осуществления упомянутый выше код запроса и собственный сертификат сервера аутентификации IFAA также могут быть возвращены серверу аутентификации IFAA одновременно. Таким образом, сервер аутентификации IFAA может дополнительно аутентифицировать код запроса и собственный сертификат сервера аутентификации IFAA.

[95] S408: сервер аутентификации IFAA аутентифицирует принятую информацию и, после одобрения аутентификации, регистрирует стандартную информацию и соответствующую информацию о ключе подлинности.

[96] Следует отметить, что сервер аутентификации IFAA сначала аутентифицирует сертификат терминала. Например, сервер аутентификации IFAA может использовать информацию о ключе IFAA для дешифрования принятой информации и аутентификации достоверности сертификата терминала. После одобрения аутентификации сервер аутентификации IFAA использует информацию о ключе DA для дешифрования и аутентификации информации о ключе подлинности. Если обе одобрены, можно считать, что стандартная информация не была подделана во время передачи, и сервер аутентификации IFAA регистрирует стандартную информацию и соответствующую информацию о ключе подлинности.

[97] S409: возвращение результата регистрации обратно бизнес-приложению.

[98] Из упомянутых выше вариантов осуществления можно видеть, что в иллюстративных сценариях приложения может использоваться информация о множестве ключей для точного определения, была ли подделана стандартная информация во время передачи.

[99] Приведенное выше содержание описывает способ регистрации стандартной информации. После регистрации стандартной информации пользователь может использовать соответствующие бизнес-услуги. Когда пользователь использует бизнес-услугу, необходимо обеспечить секретную информацию пользователя. Соответственно, сервер аутентификации может выполнить аутентификацию в соответствии с секретной информацией, предоставленной пользователем, при использовании бизнес-услуги. Поэтому в одном варианте осуществления настоящей заявки дополнительно обеспечен способ аутентификации информации, и, как показано на фиг. 5, способ содержит следующие этапы:

[100] S501: отправка запроса верификации аутентифицируемой информации серверу аутентификации.

[101] Когда пользователь использует бизнес-услугу в бизнес-приложении (например, услугу платежей с помощью отпечатка пальца), часто необходимо, чтобы пользователь предоставил его/ее собственную секретную информацию (например, информацию об отпечатке пальца) для сравнения с ранее зарегистрированной стандартной информацией. В этот момент бизнес-приложение получает секретную информацию пользователя в качестве аутентифицируемой информации и впоследствии отправляет ее серверу аутентификации для аутентификации и верификации.

[102] При упомянутых выше обстоятельствах бизнес-приложение отправляет запрос верификации аутентифицируемой информации серверу аутентификации.

[103] S502: прием первой аутентификационной информации, возвращаемой сервером аутентификации.

[104] Аналогично упомянутому выше способу регистрации, первая аутентификационная информация указывает подлинность сервера аутентификации, и это не будет повторяться здесь.

[105] S503: генерация запроса получения аутентифицируемой информации в соответствии с первой аутентификационной информацией, отправка запроса получения аутентифицируемой информации приложению для секретной информации и получение аутентифицируемой информации и аутентифицируемого идентификатора подлинности аутентифицируемой информации, предоставленных приложением для секретной информации.

[106] Аналогично, приложение для секретной информации определяет подлинность аутентифицируемой стороны в соответствии с первой аутентификационной информацией. После того, как подлинность аутентифицируемой стороны определена как допустимая, и аутентификация одобрена, приложение для секретной информации далее возвращает аутентифицируемую информацию и соответствующий аутентифицируемый идентификатор подлинности, предоставленный пользователем, обратно бизнес-приложению.

[107] В отличие от упомянутого выше способа регистрации, нет необходимости использовать вторую аутентификационную информацию для подписывания аутентифицируемой информации.

[108] S504: отправка аутентифицируемой информации, аутентифицируемого идентификатора подлинности и первой аутентификационной информации серверу аутентификации, чтобы осуществить аутентификацию сервером аутентификации первой аутентификационной информации, аутентифицируемого идентификатора подлинности и аутентифицируемой информации, генерацию результата аутентификации и возвращение результата аутентификации обратно бизнес-приложению.

[109] Из приведенного выше содержания можно идентифицировать, с помощью первой аутентификационной информации и аутентифицируемого идентификатора подлинности, была ли подделана аутентифицируемая информация во время передачи. После одобрения аутентификации сервер аутентификации может выполнить аутентификацию аутентифицируемой информации.

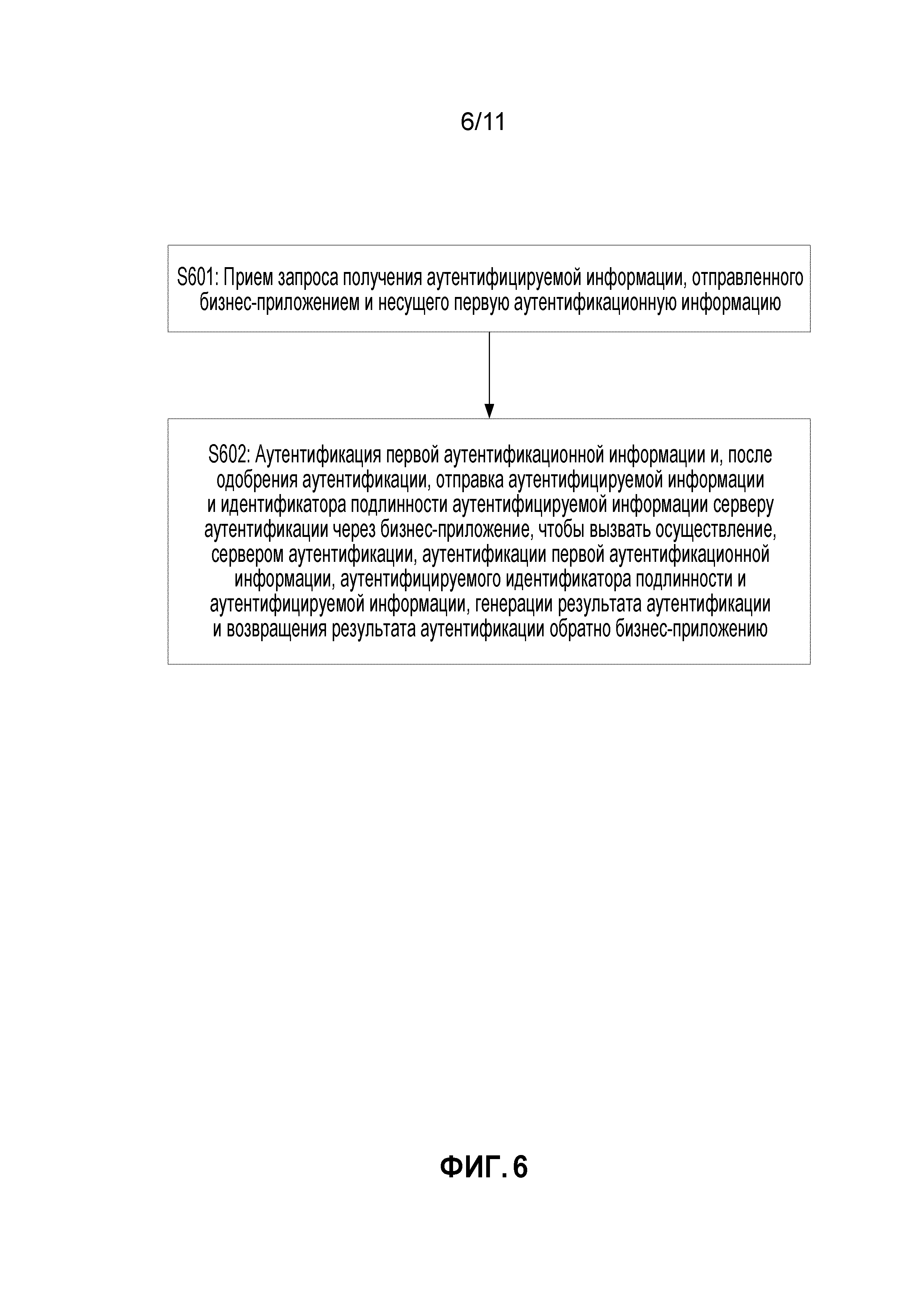

[110] В одном варианте осуществления настоящей заявки дополнительно обеспечен способ аутентификации информации, и, как показано на фиг. 6, способ содержит следующие этапы:

[111] S601: прием запроса получения аутентифицируемой информации, отправленного бизнес-приложением и несущего первую аутентификационную информацию.

[112] S602: отправка, в соответствии с запросом получения стандартной информации, несущим первую аутентификационную информацию, аутентифицируемой информации и идентификатора подлинности аутентифицируемой информации серверу аутентификации через бизнес-приложение, чтобы осуществить аутентификацию сервером аутентификации первой аутентификационной информации, аутентифицируемого идентификатора подлинности и аутентифицируемой информации, генерацию результата аутентификации и возвращение результата аутентификации обратно бизнес-приложению.

[113] Что касается упомянутого выше этапа S602, отправка, в соответствии с запросом получения стандартной информации, несущим первую аутентификационную информацию, аутентифицируемой информации и идентификатора подлинности аутентифицируемой информации обратно бизнес-приложению содержит: аутентификацию первой аутентификационной информации, передаваемой в запросе получения стандартной информации, и, после одобрения аутентификации, прием аутентифицируемой информации, введенной пользователем; идентификацию стандартной информации, которой принадлежит аутентифицируемая информация, определение стандарта подлинности, соответствующего стандартной информации, который станет аутентифицируемым идентификатором подлинности аутентифицируемой информации, и возвращение аутентифицируемой информации и аутентифицируемого идентификатора подлинности аутентифицируемой информации обратно бизнес-приложению.

[114] В одном варианте осуществления настоящей заявки дополнительно обеспечен способ аутентификации информации, и, как показано на фиг. 7, способ содержит следующие этапы:

[115] S701: прием сервером аутентификации запроса верификации аутентифицируемой информации, отправленной бизнес-приложением.

[116] S702: генерация, в соответствии с запросом верификации, первой аутентификационной информации и возвращение первой аутентификационной информации обратно бизнес-приложению.

[117] S703: прием аутентифицируемой информации, идентификатора подлинности аутентифицируемой информации и первой аутентификационной информации, отправленных бизнес-приложением.

[118] S704: аутентификация первой аутентификационной информации, идентификатора подлинности и аутентифицируемой информации, соответственно, для генерации результата аутентификации и возвращения результата аутентификации обратно бизнес-приложению.

[119] Следует отметить, что в отношении упомянутого выше этапа S704, сервер аутентификации аутентифицирует, соответственно, информацию, отправленную бизнес-приложением. В одном примере аутентификация первой аутентификационной информации, идентификатора подлинности и аутентифицируемой информации соответственно содержит: в отношении первой аутентификационной информации, использование первого ключа дешифрования сервера аутентификации для дешифрования первой аутентификационной информации и аутентификацию дешифрованного сертификата; в отношении идентификатора подлинности, определение, в соответствии с идентификатором подлинности зарегистрированной стандартной информации, соответствует ли идентификатор подлинности идентификатору подлинности зарегистрированной стандартной информации; и сравнение аутентифицируемой информации с зарегистрированной стандартной информацией для аутентификации.

[120] В иллюстративных сценариях применения сервер аутентификации может возвращать уведомление о неуспехе, если аутентификация информации сервером аутентификации не одобрена во время процесса аутентификации, и возвращать уведомление об успехе только тогда, когда аутентификация всей информации одобрена сервером аутентификации. В одном примере генерация результата аутентификации и возвращение результата аутентификации обратно бизнес-приложению содержит: в отношении первой аутентификационной информации, если аутентификация одобрена, аутентификацию аутентифицируемой информации и аутентифицируемого идентификатора подлинности; в противном случае возвращение уведомления о неуспехе аутентификации; в отношении идентификатора подлинности, если аутентификация одобрена, аутентификацию аутентифицируемой информации; в противном случае, возвращение уведомления о неуспехе аутентификации; и в отношении аутентифицируемой информации, если аутентификация одобрена, возвращение уведомления об успехе; в противном случае возвращение уведомления о неуспехе аутентификации.

[121] В соответствии с приведенным выше процессом регистрации, чтобы понятно описать приведенные выше способы аутентификации в настоящей заявке, в качестве примера будет обеспечено подробное описание аутентификации в архитектуре аутентификации подлинности, обеспеченной IFAA.

[122] Фиг. 8 изображает иллюстративный способ применения аутентификации между терминалом и сервером аутентификации IFAA в настоящем варианте осуществления. Изображенный процесс содержит следующие этапы:

[123] S801: бизнес-приложение отправляет запрос верификации аутентифицируемой информации серверу аутентификации IFAA.

[124] S802: сервер аутентификации IFAA возвращает подписанный пакет данных, содержащий код запроса и сертификат, обратно бизнес-приложению.

[125] S803: бизнес-приложение генерирует запрос получения аутентифицируемой информации и отправляет запрос получения аутентифицируемой информации и подписанный пакет данных приложению для секретной информации через службу IFAA.

[126] S804: приложение для секретной информации аутентифицирует подписанный пакет данных и, после одобрения аутентификации, подписывает информацию о ключе подлинности, используемую аутентифицируемой информацией в процессе регистрации.

[127] S805: приложение для секретной информации возвращает подписанную аутентифицируемую информацию обратно бизнес-приложению.

[128] S806: отправка подписанной аутентифицируемой информации серверу аутентификации IFAA через службу IFAA.

[129] S807: в отношении принятой подписанной аутентифицируемой информации, сервер аутентификации IFAA использует зарегистрированную информацию о ключе подлинности для аутентификации подписанной аутентифицируемой информации и, после одобрения аутентификации, сравнивает аутентифицируемую информацию с зарегистрированной стандартной информацией для аутентификации.

[130] S808: возвращение результата аутентификации обратно бизнес-приложению.

[131] Способ передачи информации описан выше с помощью различных вариантов осуществления настоящей заявки. К тому же, варианты осуществления настоящей заявки дополнительно обеспечивают устройство регистрации информации. Как показано на фиг. 9, устройство содержит: модуль 901 запроса регистрации, выполненный с возможностью отправки запроса регистрации стандартной информации серверу аутентификации; модуль 902 приема, выполненный с возможностью приема первой аутентификационной информации, возвращаемой сервером аутентификации; модуль 903 получения, выполненный с возможностью генерации запроса получения стандартной информации, отправки запроса получения стандартной информации и первой аутентификационной информации приложению для секретной информации и получения подписанной стандартной информации и идентификатора подлинности стандартной информации, которые возвращаются приложением для секретной информации после одобрения аутентификации первой аутентификационной информации приложением для секретной информации, при этом подписанная стандартная информация подписывается приложением для секретной информации с использованием второй аутентификационной информации; и модуль 904 отправки, выполненный с возможностью отправки подписанной стандартной информации, идентификатора подлинности стандартной информации и первой аутентификационной информации серверу аутентификации, чтобы осуществить регистрацию стандартной информации и идентификатора подлинности стандартной информации сервером аутентификации после одобрения аутентификации первой аутентификационной информации и одобрения аутентификации второй аутентификационной информации сервером аутентификации в соответствии с подписанной стандартной информацией.

[132] Модуль 902 приема выполнен с возможностью приема сертификата, отправленного сервером аутентификации и подписанного с использованием собственного первого ключа шифрования сервера аутентификации, и использования подписанного сертификата в качестве первой аутентификационной информации.

[133] Как показано на фиг. 10, варианты осуществления настоящей заявки дополнительно обеспечивают устройство регистрации информации, и устройство содержит: модуль 1001 приема, выполненный с возможностью приема первой аутентификационной информации и запроса получения стандартной информации, отправленных бизнес-приложением; и модуль 1002 подписывания, выполненный с возможностью аутентификации первой аутентификационной информации и, после одобрения аутентификации, возвращения стандартной информации, подписанной с использованием второй аутентификационной информации, и возвращения идентификатора подлинности стандартной информации обратно бизнес-приложению, чтобы вызвать осуществление бизнес-приложением отправки подписанной стандартной информации и идентификатора подлинности стандартной информации серверу аутентификации, вызывать осуществление сервером аутентификации регистрации стандартной информации и идентификатора подлинности стандартной информации после одобрения аутентификации первой аутентификационной информации и одобрения аутентификации второй аутентификационной информации сервером аутентификации в соответствии с подписанной стандартной информацией.

[134] Модуль 1002 подписывания выполнен с возможностью приема стандартной информации, введенной пользователем, использования второй аутентификационной информации для подписывания стандартной информации, определения идентификатора подлинности стандартной информации для стандартной информации и возвращения подписанной стандартной информации и идентификатора подлинности стандартной информации обратно бизнес-приложению.

[135] Следует отметить, что идентификатор подлинности стандартной информации содержит информацию о ключе подлинности для стандартной информации, информация о ключе подлинности связана с учетной информацией пользователя.

[136] В сценарии, в котором первая аутентификационная информация содержит подписанный сертификат сервера аутентификации, модуль 1002 подписывания выполнен с возможностью использования первого ключа дешифрования, который соответствует первому ключу шифрования сервера аутентификации, для дешифрования и аутентификации подписанного сертификата.

[137] Вторая аутентификационная информация содержит информацию о втором ключе, заранее согласованную с сервером аутентификации, при этом информация о втором ключе содержит второй ключ шифрования и второй ключ дешифрования. Модуль 1002 подписывания выполнен с возможностью использования второго ключа шифрования, заранее согласованного с сервером аутентификации, для подписывания стандартной информации.

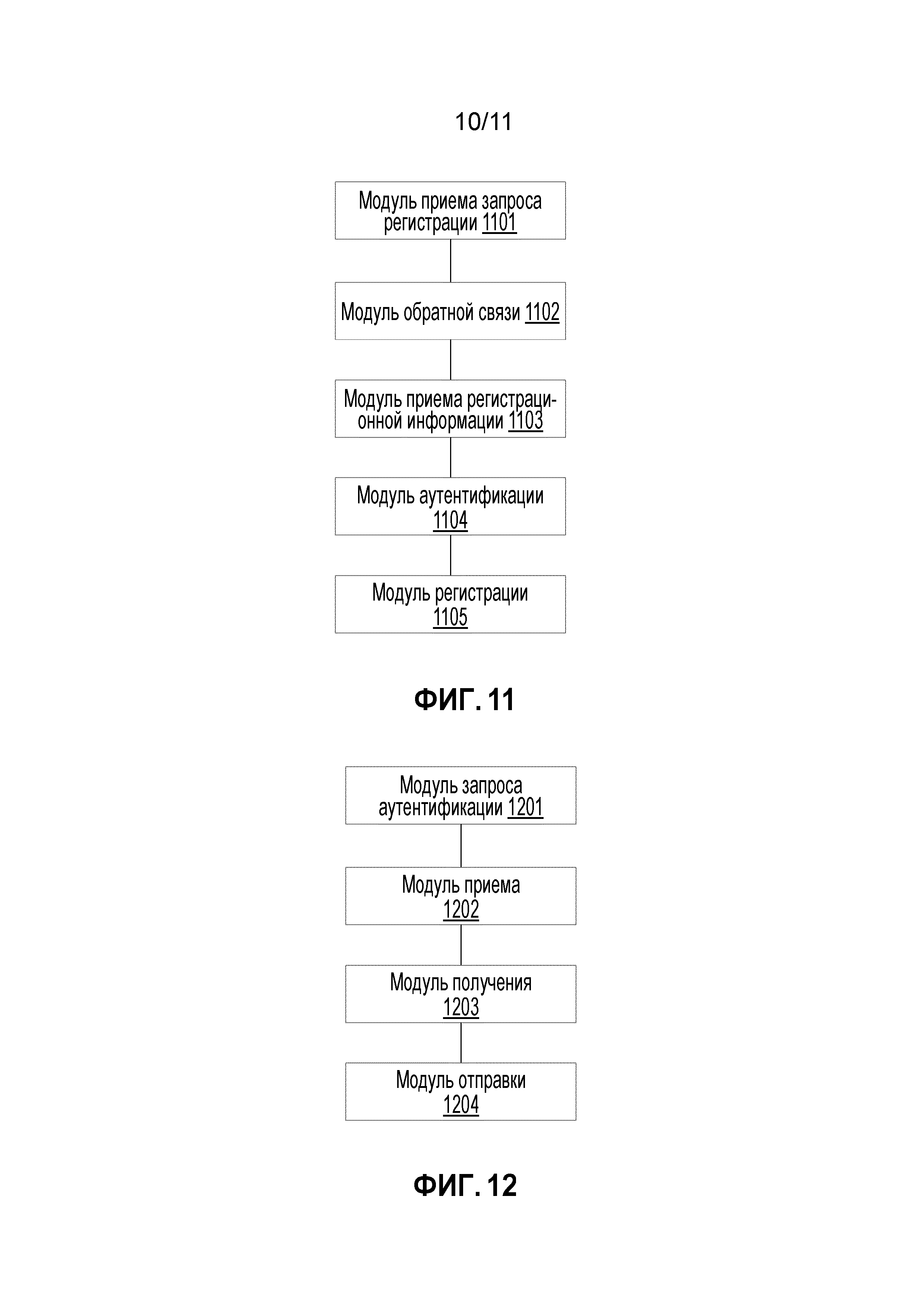

[138] Как показано на фиг. 11, варианты осуществления настоящей заявки дополнительно обеспечивают устройство регистрации информации, и это устройство содержит: модуль 1101 приема запроса регистрации, выполненный с возможностью приема запроса регистрации стандартной информации, отправленного бизнес-приложением; модуль 1102 обратной связи, выполненный с возможностью генерации, в соответствии с запросом регистрации стандартной информации, первой аутентификационной информации и возвращения ее обратно бизнес-приложению; модуль 1103 приема регистрационной информации, выполненный с возможностью приема подписанной стандартной информации, идентификатора подлинности стандартной информации и первой аутентификационной информации, отправленных бизнес-приложением, при этом подписанная стандартная информация подписывается с использованием второй аутентификационной информации и отправляется бизнес-приложению приложением для секретной информации; модуль 1104 аутентификации, выполненный с возможностью аутентификации первой аутентификационной информации и аутентификации второй аутентификационной информации в соответствии с подписанной стандартной информацией; и модуль 1105 регистрации, выполненный с возможностью регистрации стандартной информации и идентификатора подлинности стандартной информации после одобрения аутентификации как первой аутентификационной информации, так и второй аутентификационной информации.

[139] В одном примере модуль 1102 обратной связи выполнен с возможностью задействования, в соответствии с запросом регистрации стандартной информации, собственного сертификата сервера аутентификации, использования собственного первого ключ шифрования сервера аутентификации для подписывания сертификата как первой аутентификационной информации и возвращения ее обратно бизнес-приложению.

[140] Модуль 1104 аутентификации выполнен с возможностью использования первого ключа дешифрования для дешифрования и аутентификации первой аутентификационной информации.

[141] Вторая аутентификационная информация содержит информацию о втором ключе, заранее согласованную сервером аутентификации и приложением для секретной информации, при этом информация о втором ключе содержит второй ключ шифрования и второй ключ дешифрования; подписанная стандартная информация подписывается приложением для секретной информации с использованием второго ключа шифрования. В таком сценарии модуль 1104 аутентификации выполнен с возможностью использования, в соответствии с заранее согласованной информацией о втором ключе, второго ключа дешифрования, заранее согласованного с приложением для секретной информации, для дешифрования подписанной стандартной информации для аутентификации второй аутентификационной информации.

[142] Как показано на фиг. 12, варианты осуществления настоящей заявки дополнительно обеспечивают устройство аутентификации информации, и это устройство содержит: модуль 1201 запроса регистрации, выполненный с возможностью отправки запроса верификации аутентифицируемой информации серверу аутентификации; модуль 1202 приема, выполненный с возможностью приема первой аутентификационной информации, возвращенной сервером аутентификации; модуль 1203 получения, выполненный с возможностью генерации запроса получения аутентифицируемой информации, отправки запроса получения аутентифицируемой информации и первой аутентификационной информации приложению для секретной информации и получения аутентифицируемой информации и аутентифицируемого идентификатора подлинности аутентифицируемой информации, возвращенных приложением для секретной информации после одобрения приложением для секретной информации аутентификации первой аутентификационной информации; и модуль 1204 отправки, выполненный с возможностью отправки аутентифицируемой информации, аутентифицируемого идентификатора подлинности и первой аутентификационной информации серверу аутентификации, чтобы вызвать осуществление, сервером аутентификации, аутентификации первой аутентификационной информации, аутентифицируемого идентификатора подлинности и аутентифицируемой информации, генерации результата аутентификации и возвращения результата аутентификации обратно бизнес-приложению.

[143] Как показано на фиг. 13, варианты осуществления настоящей заявки дополнительно обеспечивают устройство аутентификации информации, и это устройство содержит: модуль 1301 приема, выполненный с возможностью приема запроса получения аутентифицируемой информации, отправленного бизнес-приложением и несущего первую аутентификационную информацию; и модуль 1302 подписывания, выполненный с возможностью аутентификации первой аутентификационной информации и, после одобрения аутентификации, отправки аутентифицируемой информации и идентификатора подлинности аутентифицируемой информации серверу аутентификации через бизнес-приложение, чтобы вызвать осуществление, сервером аутентификации, аутентификации первой аутентификационной информации, аутентифицируемого идентификатора подлинности и аутентифицируемой информации, генерации результата аутентификации и возвращения результата аутентификации обратно бизнес-приложению.

[144] В одном примере модуль 1302 подписывания выполнен с возможностью аутентификации первой аутентификационной информации, передаваемой в запросе получения стандартной информации, и, после одобрения аутентификации, идентификации стандартной информации, которой принадлежит аутентифицируемая информация, определения стандарта подлинности, соответствующего стандартной информации, который станет аутентифицируемым идентификатором подлинности аутентифицируемой информации, и возвращения аутентифицируемой информации и аутентифицируемого идентификатора подлинности аутентифицируемой информации обратно бизнес-приложению.

[145] Как показано на фиг. 14, варианты осуществления настоящего раскрытия дополнительно обеспечивают устройство аутентификации информации, и это устройство содержит: модуль 1401 приема запроса аутентификации, выполненный с возможностью приема запроса верификации для аутентифицируемой информации, отправленного бизнес-приложением; модуль 1402 обратной связи, выполненный с возможностью генерации, в соответствии с запросом верификации, первой аутентификационной информации и возвращения ее обратно бизнес-приложению; модуль 1403 приема аутентификационной информации, выполненный с возможностью приема аутентифицируемой информации, аутентифицируемого идентификатора подлинности аутентифицируемой информации и первой аутентификационной информации, отправленных бизнес-приложением; и модуль 1404 аутентификации, выполненный с возможностью аутентификации первой аутентификационной информации, аутентифицируемого идентификатора подлинности и аутентифицируемой информации, соответственно, для генерации результата аутентификации и возвращения его обратно бизнес-приложению.

[146] Модуль 1404 аутентификации выполнен с возможностью, в отношении первой аутентификационной информации, использования первого ключа дешифрования устройства аутентификации информации для дешифрования первой аутентификационной информации и аутентификации дешифрованного сертификата; в отношении аутентифицируемого идентификатора подлинности, определения, в соответствии с идентификатором подлинности зарегистрированной стандартной информации, соответствует ли аутентифицируемый идентификатор подлинности идентификатору подлинности зарегистрированной стандартной информации; и сравнения аутентифицируемой информации с зарегистрированной стандартной информацией для аутентификации.

[147] Модуль 1404 аутентификации выполнен с возможностью, в отношении первой аутентификационной информации, если аутентификация одобрена, аутентификации аутентифицируемой информации и аутентифицируемого идентификатора подлинности; в противном случае возвращения уведомления о неуспехе аутентификации; в отношении идентификатора подлинности, если аутентификация одобрена, аутентификации аутентифицируемой информации; в противном случае возвращения уведомления о неуспехе аутентификации; и в отношении аутентифицируемой информации, если аутентификация одобрена, возвращения уведомления об успехе; в противном случае возвращения уведомление о неуспехе аутентификации.

[148] В типичной конфигурации вычислительное устройство включает в себя один или несколько центральных процессоров (CPU), интерфейсы ввода-вывода, сетевые интерфейсы и память.