Результат интеллектуальной деятельности: Система и способ выявления новых устройств при взаимодействии пользователя с банковскими сервисами

Вид РИД

Изобретение

Область техники

Изобретение относится к решениям для обеспечения безопасного взаимодействия пользователя с банковскими сервисами, а более конкретно к системам и способам выявления новых устройств при взаимодействии пользователя с банковскими сервисами.

Уровень техники

В настоящее время сфера банковских услуг существенно расширилась. Пользователю (клиенту банка) предоставляются новые возможности взаимодействия с банком, способы оплаты и перевода денежных средств. Многообразие платежных систем, пластиковых карт и банковских сервисов (сервисы банка зачастую называются сервисами дистанционного банковского обслуживания) позволяет пользователю выполнять разнообразные транзакции посредством вычислительных устройств. Онлайн-банкинг и мобильный банкинг делают возможным проведение денежных операций без участия пластиковой карты или реквизитов банковского счета.

Кроме того, существуют различные механизмы защиты денежных средств пользователя от доступа к ним третьих лиц. При работе пользователя с онлайн-банкингом зачастую используется такой метод, как двойная аутентификация. После ввода аутентификационных данных (например, логина и пароля, которые могли стать доступны третьим лицам) в браузере на сайте банка пользователю на мобильный телефон банком направляется сообщение, содержащее, например, дополнительный проверочный код, который нужно ввести в специальное поле.

Однако стоит отметить, что существует множество атак, использующих уязвимые стороны при взаимодействии пользователя с банковскими сервисами, которые проводятся злоумышленниками с целью получения доступа к денежным средствам пользователя. Часто такие атаки называются мошеннической активностью (англ. fraud activity). Так, например, с помощью фишинговых сайтов могут быть получены логин и пароль для доступа к онлайн-банкингу. Вредоносное программное обеспечение для мобильных устройств позволяет злоумышленникам получать доступ к дополнительным проверочным кодам и проводить транзакции с подтверждением без ведома пользователя.

Известны системы и способы, использующие для защиты пользователей от мошеннической активности так называемый отпечаток устройства пользователя. Пользователь в общем случае использует одни и те же устройства, каждое устройство содержит определенный набор программного обеспечения и признаков, которые известны банку. В случае, если на устройстве изменяется набор программного обеспечения или меняется само устройство, высока вероятность того, что наблюдается мошенническая активность. При совершении мошеннической активности на устройстве, последнее считается опасным.

Так, публикация US 20150324802 описывает систему и способ для аутентификации транзакций пользователя. При аутентификации используются отпечатки устройств, а также векторы различных комбинаций параметров (характеристики устройства, геолокация, информация о самой транзакции).

Однако одни и те же устройства используют разный набор программ, разные прошивки, разные браузеры для доступа к онлайн-банкингу. Известные системы и способы сравнения отпечатков устройств выявляют, использовал ли пользователь устройство ранее. Если использовал, и оно доверенное, то процедура взаимодействия с банком упрощается (например, пользователю при использовании приложения банка не надо каждый раз вводить логин и пароль, а затем ждать SMS, достаточно лишь выполнить вход по заданному пользователю PIN-коду приложения). Однако при упомянутых изменениях наборов программ и прошивок, устройство может быть опознано системами безопасности банков как новое, посредством которого пользователь не взаимодействовал с банковскими сервисами ранее. При этом появляется необходимость повторной идентификации и авторизации того же самого устройства, что делает его использование не комфортным. Подобные определения устройства новым для пользователя также называются ложными срабатываниями систем безопасности.

Настоящее изобретение эффективно решает задачу по выявлению новых устройств при взаимодействии пользователя с банковскими сервисами.

Сущность изобретения

Настоящее изобретение предназначено для выявления новых устройств при взаимодействии пользователя с банковскими сервисами.

Технический результат настоящего изобретения заключается в реализации заявленного назначения.

Согласно одному из вариантов реализации предоставляется система выявления нового устройства, которое предоставляет удаленные сервисы пользователю, при взаимодействии пользователя посредством аккаунта через устройство, которое предоставляет удаленные сервисы пользователю, которая содержит: средство сбора, предназначенное для: сбора цифрового отпечатка устройства пользователя, при этом цифровой отпечаток содержит по меньшей мере одну характеристику упомянутого устройства, в момент времени, когда выполняется взаимодействие пользователя с удаленными сервисами посредством упомянутого устройства; передачи цифрового отпечатка, содержащего упомянутые характеристики, средству анализа; средство анализа, предназначенное для: выделения из собранных характеристик ключевых характеристик, а именно характеристик, которые влияют на безопасность упомянутого устройства; формирования набора кластеров, в который входят ранее известные устройства указанного пользователя, при этом кластеризация выполняется на основании векторов ключевых характеристик устройства, где вектор ключевых характеристик содержит по крайней мере часть выделенных ключевых характеристик устройства; вычисления расстояния между вектором ключевых характеристик упомянутого устройства, и вектором ключевых характеристик по меньшей мере одного устройства, которое предоставляло удаленные сервисы пользователю ранее и которое входит в состав упомянутых созданных кластеров; вычисления скорости изменения упомянутого расстояния для сформированного набора кластеров на основании информации о скорости изменения расстояния на всех известных устройствах других пользователей; определения упомянутого устройства как нового устройства пользователя в случае, если вычисленное расстояние с учетом вычисленной скорости изменения расстояния выше порогового значения; базу данных, предназначенную для хранения данных, полученных от средства сбора и средства анализа и информации о скорости изменения расстояния между векторами ключевых характеристик от всех известных устройств других пользователей.

Согласно другому варианту реализации предоставляется система, в которой средство анализа на основании скорости изменения расстояния дополнительно определяет факторы риска.

Согласно одному из частных вариантов реализации предоставляется способ выявления новых устройств, посредством которых выполняется онлайн-доступ пользователя к удаленным сервисам, содержащий этапы, на которых: собирают цифровой отпечаток устройства пользователя, при этом цифровой отпечаток содержит по меньшей мере одну характеристику упомянутого устройства, в момент времени, когда выполняется взаимодействие пользователя с удаленными сервисами посредством упомянутого устройства; выделяют из собранных характеристик ключевые характеристики, а именно характеристики, которые влияют на безопасность упомянутого устройства; формируют набор кластеров, в который входят ранее известные устройства указанного пользователя, при этом кластеризация выполняется на основании векторов ключевых характеристик устройства, где вектор ключевых характеристик содержит по крайней мере часть выделенных ключевых характеристик устройства; вычисляют расстояние между вектором ключевых характеристик упомянутого устройства, и вектором ключевых характеристик по меньшей мере одного устройства, которое предоставляло удаленные сервисы пользователю ранее и которое входит в состав упомянутых созданных кластеров; вычисляют скорость изменения упомянутого расстояния для сформированного набора кластеров на основании информации о скорости изменения расстояния на всех известных устройствах других пользователей для набора упомянутых кластеров; определяют упомянутое устройство как новое устройство пользователя в случае, если вычисленное расстояние с учетом вычисленной скорости изменения расстояния выше порогового значения.

Согласно одному из частных вариантов реализации предоставляется способ, в котором на основании скорости изменения расстояния дополнительно определяют факторы риска.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

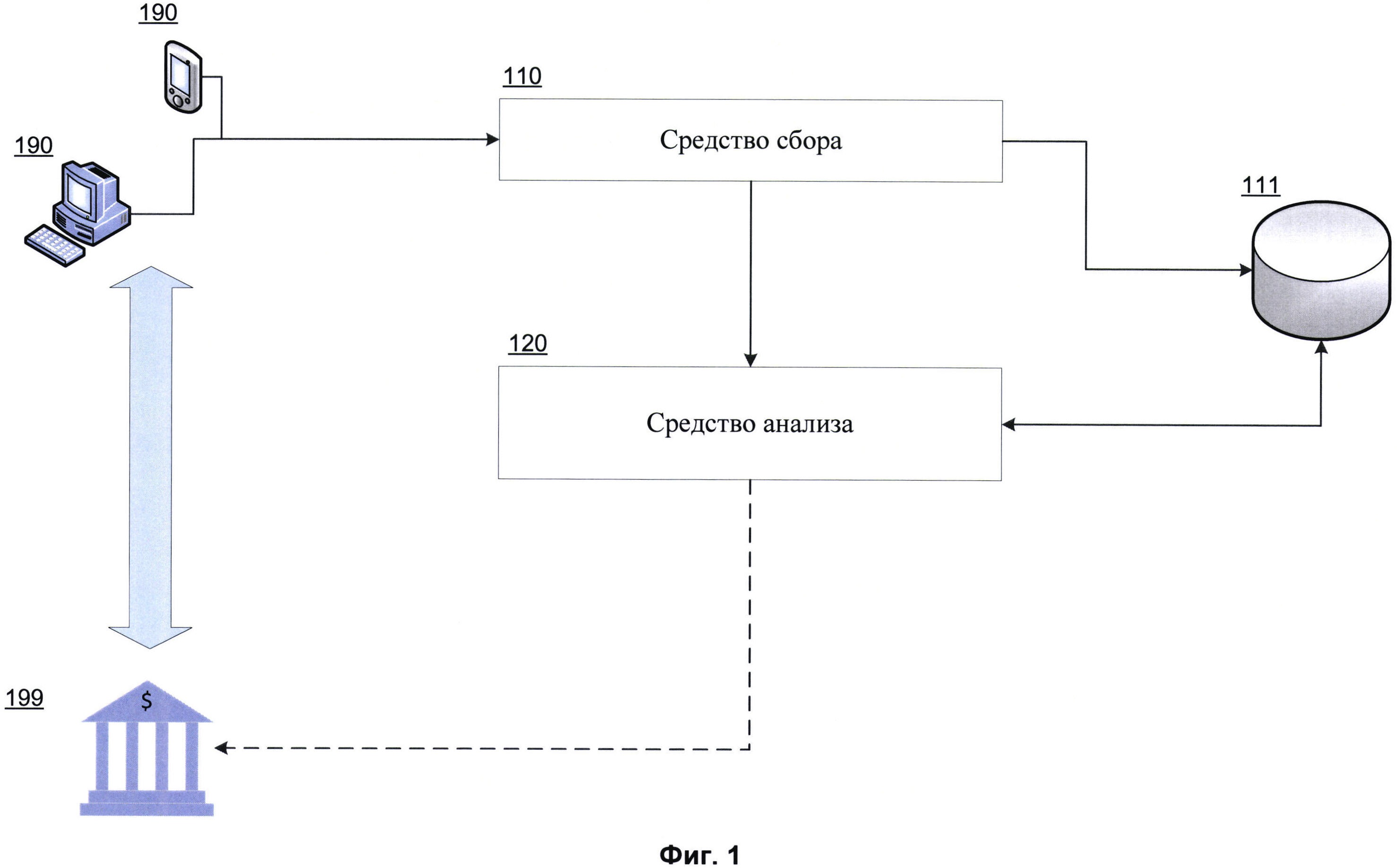

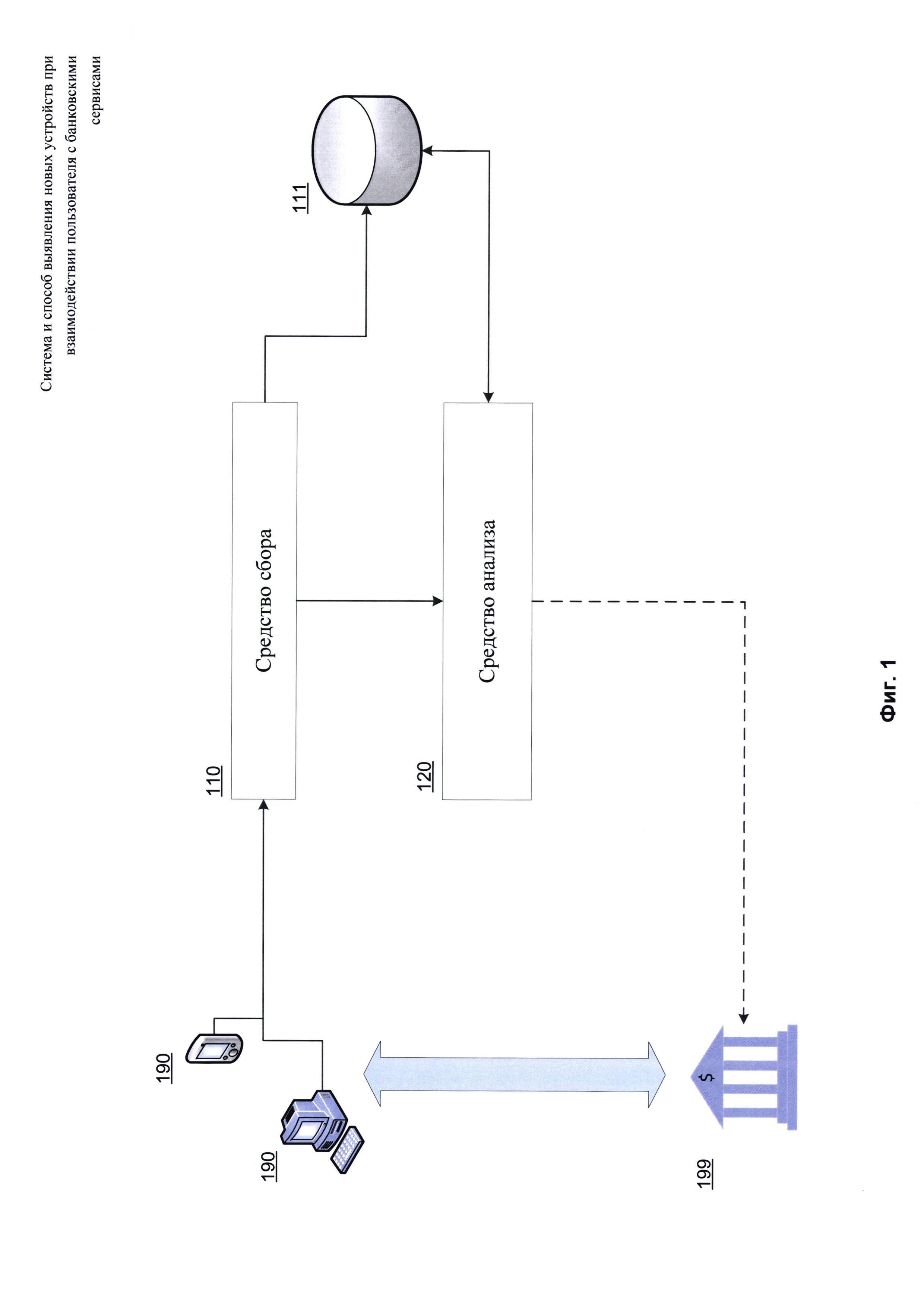

Фиг. 1 отображает структуру системы выявления новых устройств пользователя.

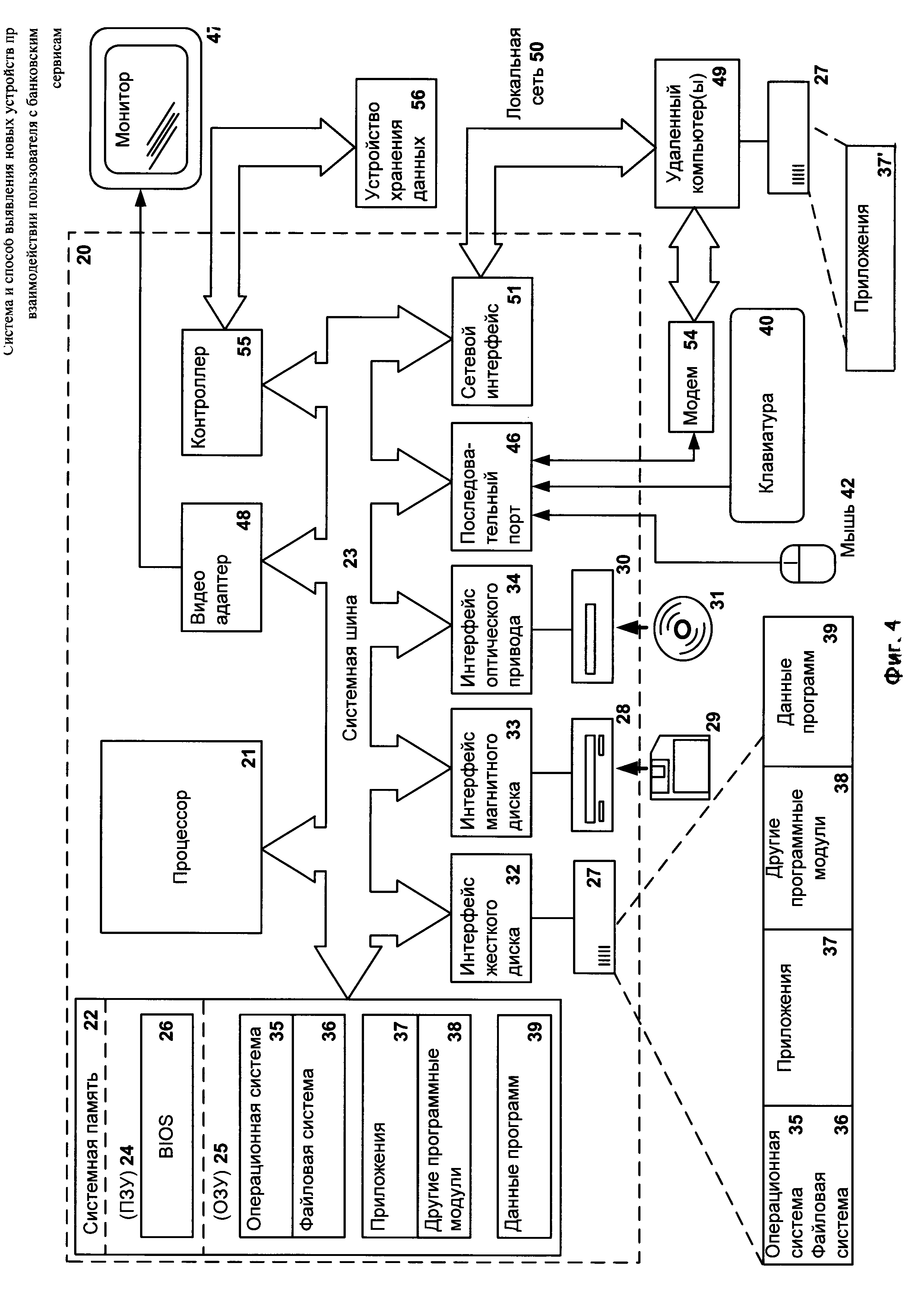

Фиг. 2 отображает примеры изменения характеристик устройств во времени.

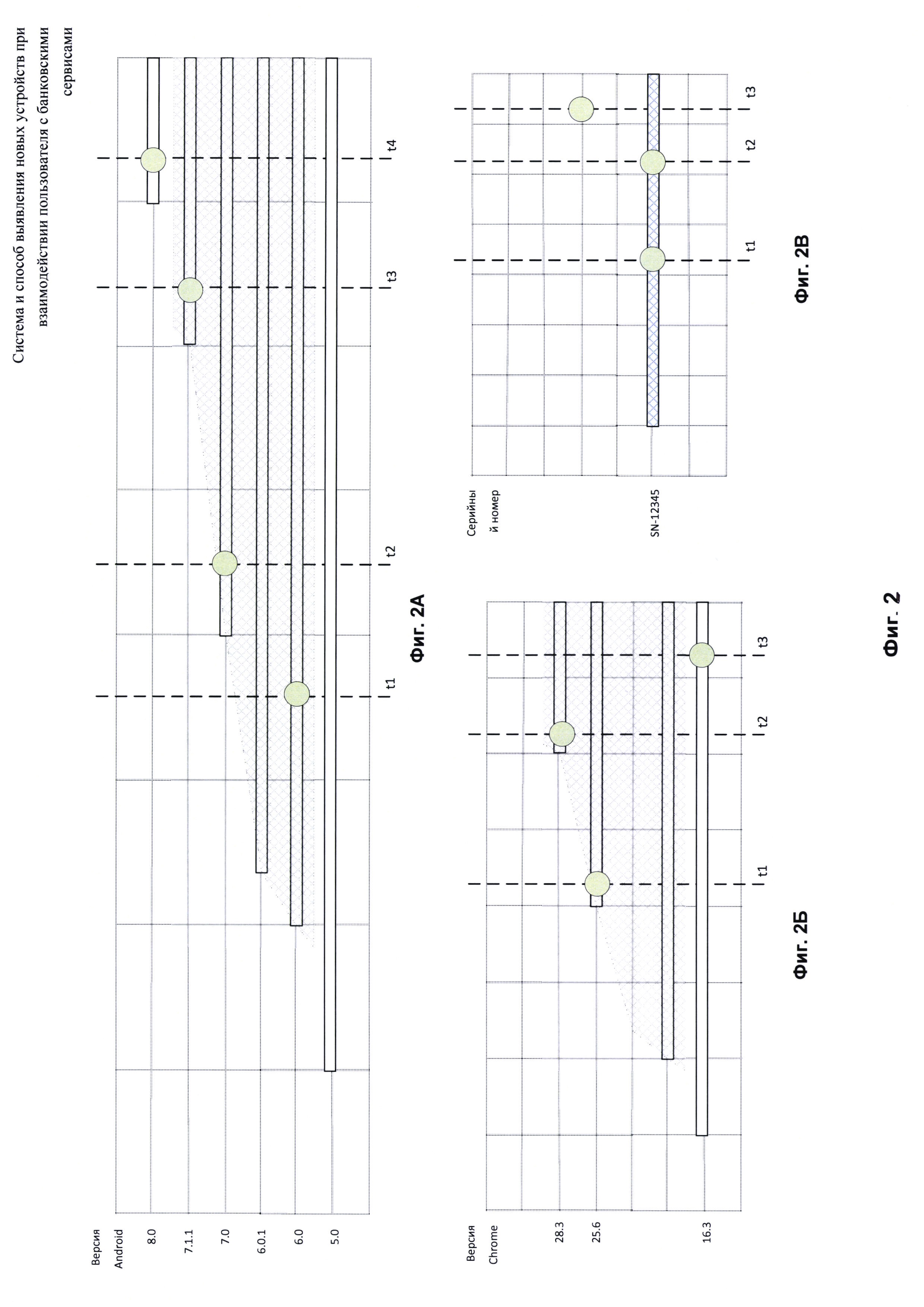

Фиг. 3 отображает схему способа выявления новых устройств пользователя.

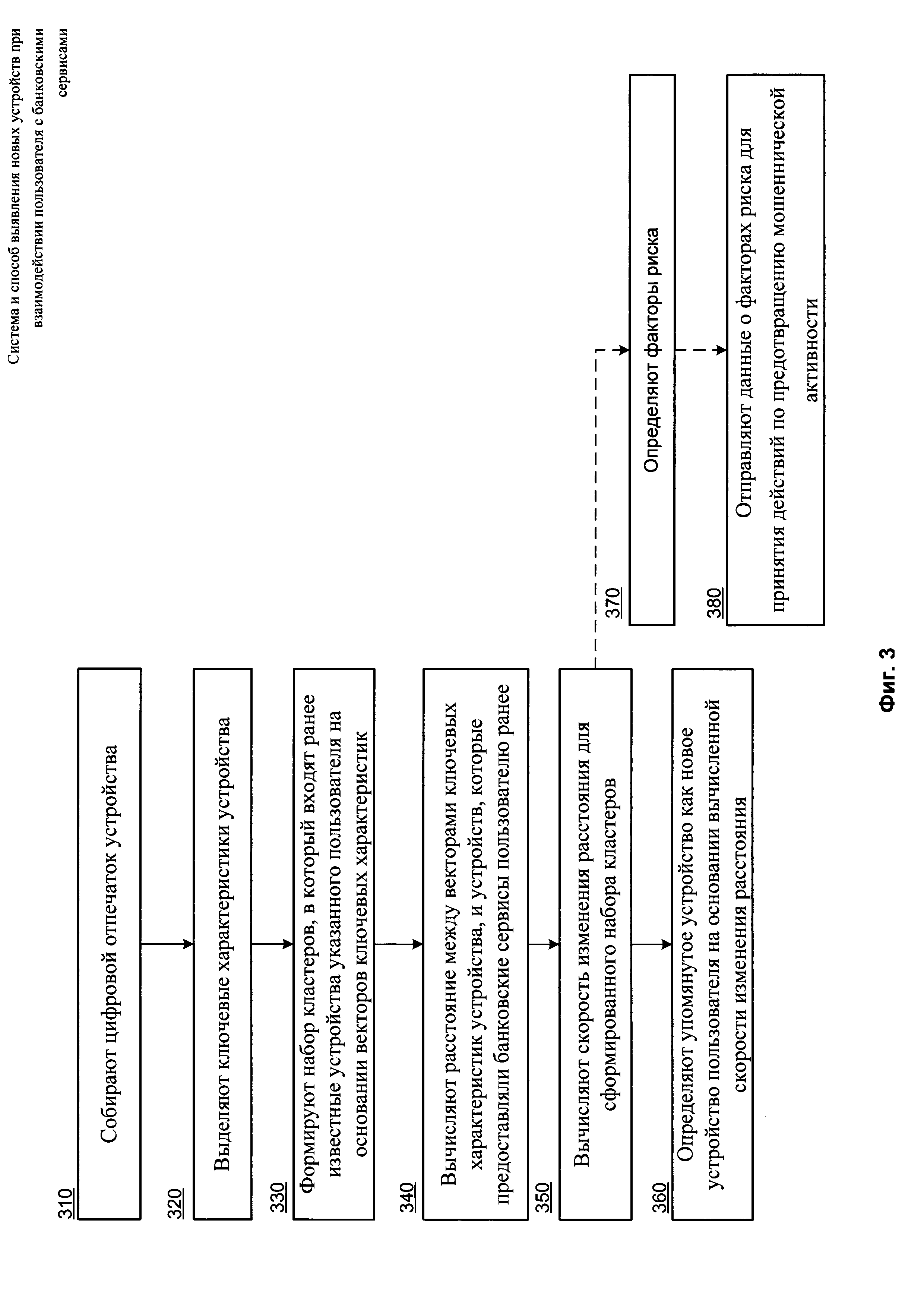

Фиг. 4 представляет пример компьютерной системы общего назначения, на которой может быть реализовано настоящее изобретение.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

Под средствами системы в настоящем изобретении понимаются реальные устройства, системы, компоненты, группы компонентов, реализованные с использованием аппаратных средств, таких как интегральные микросхемы (англ. application-specific integrated circuit, ASIC) или программируемые вентильные матрицы (англ. field-programmable gate array, FPGA) или, например, в виде комбинации программных и аппаратных средств, таких как микропроцессорная система и набор программных инструкций, а также на нейроморфных чипах (англ. neurosynaptic chips) Функциональность указанных средств системы может быть реализована исключительно аппаратными средствами, а также в виде комбинации, где часть функциональности средств системы реализована программными средствами, а часть аппаратными. В некоторых вариантах реализации часть средств, или все средства, могут быть исполнены на процессоре компьютера общего назначения (например, который изображен на Фиг. 4). При этом компоненты (каждое из средств) системы могут быть реализованы в рамках как одного вычислительного устройства, так и разнесены между несколькими, связанными между собой вычислительными устройствами.

Фиг. 1 отображает структуру системы выявления новых устройств пользователя.

Система выявления нового устройства 190, которое предоставляет удаленные сервисы (англ. remote services) пользователю, при взаимодействии пользователя посредством аккаунта через упомянутое устройство 190, в общем случае состоит из средства сбора 110 и средства анализа 120 и предназначена для выявления новых устройств 190 при взаимодействии пользователя с удаленными сервизами. Удаленные сервисы - это сетевые или онлайн службы, выполняющиеся (функционирующие) на удаленном сервере (или на распределенной системе серверов) или в качестве облачного сервиса, взаимодействие пользователя с которыми выполняется посредством аккаунта. Примером таких служб являются банковские сервисы, электронная почта, социальные сети и прочие (далее по тексту банковские сервисы 199).

Устройство 190 в рамках настоящего изобретения - программная среда исполнения, выполняющаяся на вычислительном устройстве (например, браузер, выполняющийся на компьютере, приложение банка, выполняющееся на мобильном устройстве).

В одном из вариантов реализации средство сбора 110 предназначено для сбора цифровых отпечатков (англ. fingerprint, далее используется термин отпечаток) устройств 190. В общем случае отпечаток содержит характеристики устройства 190. Характеристиками устройства 190 являются:

- идентификатор операционной системы, под управлением которой работает устройство 190;

- местоположение (геолокация) устройства 190;

- региональные характеристики прошивки устройства 190 (например, континент/ страна/ город);

- идентификатор аккаунта (например, идентификатор аккаунта Microsoft, Google или Apple);

- данные о том, функционирует ли устройство 190 (программная среда исполнения) в рамках виртуальной машины или эмулятора (является ли устройство эмулируемым);

- наличие на устройстве 190 корневого доступа (англ. root access);

- версия браузера, установленного на устройстве 190 (браузер устройства 190);

- плагины, установленные в браузере устройства 190;

- уязвимые приложения, установленные на устройстве 190 (известные уязвимости приложений);

- прочие.

В одном из вариантов реализации сбор упомянутых цифровых отпечатков происходит путем исполнения в браузере устройства 190 JavaScript-сценария, при этом упомянутый сценарий может храниться на банковском сервере и выполняться при обращении устройства 190 к банковскому сервису 199. Таким образом средство сбора 110 хранится на банковском сервере, а выполняется на устройстве 190 пользователя.

В еще одном из вариантов реализации сбор упомянутых цифровых отпечатков осуществляют приложения безопасности (например, антивирусные приложения). В данном случае средство сбора 110 является модулем приложения безопасности.

В еще одном варианте реализации сбор упомянутых цифровых отпечатков осуществляют посредством приложения, работающего на устройстве 190, при этом приложение может быть предназначено для доступа к банковским сервисам (например, приложение «Сбербанк-онлайн») 199 и создано с использованием комплекта средств разработки (от англ. software development kit, SDK), поставляемого, например, производителем антивирусного приложения (например, Kaspersky Mobile Security SDK). В данном случае средство сбора 110 является модулем упомянутого приложения.

В одном из вариантов реализации средство сбора 110 собирает отпечатки устройств 190 в моменты времени, когда выполняется взаимодействии пользователя с банковскими сервисами посредством упомянутого устройства 190. В другом варианте реализации средство сбора 110 собирает упомянутые отпечатки устройств 190 в определенные моменты времени (например, по расписанию, раз в сутки выходным дням, два раза в сутки по рабочим дням). В еще одном из вариантов реализации средство сбора 110 собирает упомянутые отпечатки устройств 190 через определенные интервалы времени (например, каждые 6 часов).

Данные, собранные средством сбора 110 об устройстве 190, передаются средству анализа 120. В одном из вариантов реализации упомянутые цифровые отпечатки, собранные средством сбора 110 об устройстве 190, средство сбора 110 сохраняет в базе данных 111.

Средство анализа 120 выполняется (функционирует) на удаленном сервере (или на распределенной системе серверов) или в качестве облачного сервиса. В общем случае средство анализа 120 вычисляет вектор ключевых характеристик по отпечатку устройства 190 на основании данных, полученных от средства сбора 110 или из базы данных 111.

В общем случае средство анализа 120 выделяет ключевые характеристики, при этом ключевыми характеристиками являются характеристики, которые влияют на безопасность устройства 190, посредством которого пользователь взаимодействует с банковскими сервисами 199. В общем случае ключевые характеристики выделяются статистически в процессе работы системы. Например, характеристика «версия приложения калькулятор» не может являться ключевой характеристикой, так как не влияет на безопасность устройства 190, посредством которого пользователь взаимодействует с банковскими сервисами 199.

В одном из вариантов реализации средство анализа 120 создает кластеры (выполняет кластеризацию) устройств 190 на основании по меньшей мере одной ключевой характеристики устройства 190, выделенной из отпечатка устройства 190. Упомянутая кластеризация в общем случае является обучением системы. В одном из вариантов реализации кластеризация выполняется на основании нескольких выделенных упомянутых ключевых характеристик устройства 190, которые в свою очередь являются вектором ключевых характеристик устройства 190. Таким образом, вектор ключевых характеристик содержит по крайней мере часть выделенных ключевых характеристик устройства. В результате для каждого пользователя средство анализа 120 формирует набор кластеров, в которые входят ранее известные устройства 190 пользователя.

Далее, средство вычисления расстояния 120, используя одну или несколько известных из уровня техники функций расстояния между векторами, вычисляет расстояние между вектором ключевых характеристик устройства 190, посредством которого выполняется взаимодействие пользователя с банковскими сервисами 199, и вектором ключевых характеристик по меньшей мере одного устройства 190, посредством которого ранее выполнялось взаимодействии пользователя с банковскими сервисами 199 и которое входит в состав вышеупомянутых созданных кластеров. Устройство 190 считается новым (посредством которого пользователь не взаимодействовал с банковскими сервисами 199 ранее), если вычисленное расстояние превышает пороговое значение. В целом для нового устройства 190 могут применяться базовые политики безопасности, например, двухфакторная аутентификация. Выявление новых устройств 190 - важная задача, однако нельзя считать каждое устройство 190 новым, так как это весьма неудобно для пользователя, так как приходится снова и снова применять одни и те же политики безопасности. Например, для устройств пользователя, посредством которых пользователь взаимодействовал с банковскими сервисами 199 ранее (ранее известных), можно не запрашивать дополнительный пароль (двухфакторная аутентификация), не проводить проверку ввода данных (например, САРТСНА). Если пользователь впервые зашел в онлайн-банк с другого браузера или с нового мобильного телефона, то данные устройства 190 являются новыми. Однако, если обновилась версия браузера, или пользователь обновил прошивку телефона до новой версии, то устройства 190 не являются новыми.

Стоит отметить, однако, что просто введения функции расстояния недостаточно, так как упомянутая функция не полностью отражает характер возможной изменчивости вектора ключевых характеристик устройства 190. Так, например, пользователь может в течение какого-либо длительного промежутка времени выполнить несколько обновлений своего устройства 190. При этом, изменится версия прошивки (например, Android обновится с версии 6 на 7), набор приложений в прошивке, набор приложений пользователя, набор версий установленных приложений. В результате расстояния между векторами ключевых характеристик одного и того же устройства в начале и в конце промежутка времени (в течение которого была обновлена прошивка устройства 190 и некоторые установленные приложения) будет выше порогового значения, что для настоящей системы будет означать, что у пользователя появилось новое устройство 190, однако, устройство 190 на самом деле остается прежним. Таким образом происходит ложное срабатывание системы.

Для решения задачи снижения подобных ложных срабатываний при вычислении расстояний требуется учитывать время, прошедшее между сбором характеристик устройства 190. Таким образом, в одном из вариантов реализации средство анализа 120 вычисляет скорость изменения расстояния между векторами характеристик устройства 190, посредством которого выполняется взаимодействие пользователя с банковскими сервисами 199. В общем случае скорость изменения расстояния вычисляется средством анализа 120 на основании информации о скорости изменения расстояния на всех известных устройствах 190 других пользователей, которые соответствуют созданным кластерам. В случае если вычисленное расстояние с учетом вычисленной скорости изменения расстояния выше порогового значения, устройство 190 считается новым для пользователя. В одном из вариантов реализации пороговое значение задано с учетом времени, прошедшего с момент предыдущего сбора отпечатка устройства 190.

Скорость изменения расстояния может быть вычислена, например, нормированием изменения расстояния векторов ключевых характеристик устройства 190 во времени. Например, для устройств 190 всех пользователей, которые соответствуют кластеру, которому соответствует устройство 190, посредством которого выполняется взаимодействие пользователя с банковскими сервисами 199, вычисляются допустимые нормативные значения ключевых характеристик. В одном из вариантов реализации допустимые нормативные значения вычисляются как среднее арифметическое. В другом варианте реализации допустимые нормативные значения вычисляются статистически на основании нормального распределения (распределения Гаусса). Пример скорости изменения во времени представлен на Фиг. 2. На Фиг. 2А диаграмме отображено изменение версии прошивки во времени. Например, после выпуска устройство имело операционную систему Android 6. Пользователь в момент времени t1 взаимодействовал с банковскими сервисами 199. Далее, взаимодействие выполнялось в моменты t2 и t3 на версии Android 7.0 и 7.1.1. Таким образом, если устройство 190 в момент времени t4 уже обновлено до версии Android 8 (значение данной ключевой характеристики не соответствует ранее созданным кластерам, официально такая прошивка производителем не выпускалась), вероятно, пользователь обновил телефон на стороннюю неоригинальную прошивку (например, CyanogenMod), что можно считать новым устройством 190, так как прошивка неизвестна, неизвестны ее ошибки и уязвимости. Выделенный участок отображает допустимые отклонения скорости изменения расстояния. На Фиг. 2Б отражено изменение версии браузера во времени. В момент времени t1 пользователь выполнил вход в онлайн-банк с версии браузера 25.6. В следующий раз в момент t2 пользователь использует версию 28.3, но есть другие кластера устройств 190 с подобной ключевой характеристикой. Однако, если в момент времени t3 версия браузера стала 16.3, то есть вероятность, что устройство 190 скомпрометировано или изменено. Имеет смысл считать устройство 190 новым. На Фиг. 2 В отражено изменение серийного номера устройства 190 во времени. Серийный номер должен оставаться неизменным.

Вычисленную скорость изменения расстояния между векторами ключевых характеристик всех известных устройств 190 других пользователей средство анализа 120 в общем случае сохраняет в базе данных 111.

В одном из вариантов реализации последовательность векторов ключевых характеристик устройств 190 может быть представлена средством анализа 120 в виде цепочки событий, где узлами цепочки будут векторы ключевых характеристик устройства 190, а сами звенья цепочки будут прямо зависеть от времени.

При этом в одном из вариантов реализации средство анализа 120 выделяет на основании кластеров устройств 190 пользователей или групп пользователей вероятности того (например, статистически), что векторы ключевых характеристик устройств 190 изменятся с течением времени. Если вектор ключевых характеристик изменился, но при этом вероятность этого мала, такое событие средство анализа 120 определяет фактором риска.

В общем случае вероятность изменения ключевых характеристик с учетом скорости изменения расстояния выбирается средством анализа 120 из базы данных 111. В базу данных 111 вероятность изменения ключевых характеристик может быть добавлена на основании статистических данных автоматически (например, средством анализа 120) или экспертом по компьютерной безопасности.

В одном из вариантов реализации средство анализа 120 анализирует изменчивость скоростей вдоль всей цепочки и на ее отдельных участках. Резкие изменения/скачки скоростей средство анализа 120 определяет факторами риска.

В еще одном из вариантов реализации средство анализа 120 определяет динамику изменения характеристик устройств 190 во времени и допустимые отклонения. Так, например, в результате обновления некоторые характеристики устройства 190 должны меняться всегда в одну и ту же сторону (например, номер версии обычно всегда увеличивается). Если же в этой направленной цепочке событий изменения ключевых характеристик будут направлены в противоположную ожидаемой сторону хотя бы в одном из узлов, то средство анализа 120 определяет это как фактор риска.

В еще одном из вариантов реализации средство анализа 120 определяет достоверность произошедшего изменения характеристики устройства 190. Для этого могут потребоваться знания из сторонних источников о характере ожидаемых изменений (например, данные из Kaspersky Security Network, KSN). Например, если известно, что в некоторый отрезок времени не выходило новых версий устройств 190, то в наблюдаемой цепочке событий не должно быть соответствующих изменений. При обнаружении упомянутых изменений средство анализа 120 определяет фактор риска.

В общем случае выявление фактора риска свидетельствует о повышении вероятности мошенничества с устройства 190, на котором был выявлен фактор риска. В одном из вариантов реализации в случае выявления факторов риска данные о них отправляются средством анализа 120 системам безопасности банковских сервисов 199 для принятия действий по предотвращению мошеннической активности (например, для блокировки транзакции).

Фиг. 3 отображает схему способа выявления новых устройств пользователя.

На этапе 310 с помощью средства сбора 110 собирают цифровой отпечаток устройства пользователя, при этом цифровой отпечаток содержит по меньшей мере одну характеристику упомянутого устройства 190, в момент времени, когда выполняется взаимодействие пользователя с банковскими сервисами 199 посредством упомянутого устройства 190.

На этапе 320 с помощью средства анализа 120 выделяют из собранных характеристик ключевые характеристики, а именно характеристики, которые влияют на безопасность упомянутого устройства 190.

На этапе 330 с помощью средства анализа 120 формируют набор кластеров, в который входят ранее известные устройства 190 указанного пользователя, при этом кластеризация выполняется на основании векторов ключевых характеристик устройства 190, где вектор ключевых характеристик содержит по крайней мере часть выделенных ключевых характеристик устройства 190.

На этапе 340 с помощью средства анализа 120 вычисляют расстояние между вектором ключевых характеристик упомянутого устройства, и вектором ключевых характеристик по меньшей мере одного устройства 190, которое предоставляло банковские сервисы 199 пользователю ранее и которое входит в состав упомянутых созданных кластеров.

На этапе 350 с помощью средства анализа 120 вычисляют скорость изменения упомянутого расстояния для сформированного набора кластеров на основании информации о скорости изменения расстояния на всех известных устройствах 190 других пользователей для набора упомянутых кластеров.

На этапе 360 с помощью средства анализа 120 определяют упомянутое устройство 190 как новое устройство 190 пользователя в случае, если вычисленное расстояние с учетом вычисленной скорости изменения расстояния выше порогового значения.

В одном из вариантов реализации на этапе 370 с помощью средства анализа 120 на основании скорости изменения расстояния и вероятности изменения ключевых характеристик дополнительно определяют факторы риска для упомянутого устройства 190.

В одном из вариантов реализации на этапе 380 в случае выявления факторов риска данные о них отправляются средством анализа 120 системам безопасности банковских сервисов 199 для принятия действий по предотвращению мошеннической активности.

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п.Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.