Результат интеллектуальной деятельности: Система беспроводной связи

Вид РИД

Изобретение

Область техники, к которой относится изобретение

Изобретение относится к аутентификации в системе беспроводной связи и, в частности, но не исключительно, к установлению Wi-Fi-связи между блоками связи.

Уровень техники

Беспроводные системы связи стали повсеместными и обеспечивают гибкую и эффективную поддержку для множества приложений связи, включающих в себя приложения мобильной связи. Одним распространенным набором стандартов беспроводной связи является серия стандартов связи Wi-Fi, которая, например, используется во множестве домов для обеспечения беспроводного осуществления сети и Интернет-доступа. Wi-Fi-серия стандартов связи включает в себя, среди прочего, распространенные стандарты IEEE 802.11a, IEEE 802.11b, IEEE 802.11g и IEEE 802.11n, определенные Институтом инженеров электротехники и электроники (IEEE). Wi-Fi также широко используется в магазинах, гостиницах, ресторанах и т.д. для обеспечения беспроводного Интернет-доступа.

Важным аспектом для большинства систем беспроводной связи является то, что они обеспечивают защищенную связь. Такая защищенность должна предпочтительно обеспечивать то, что третьи стороны не могут подслушивать эфирную связь, т.е. то, что третья сторона не может принимать радиопередачи и успешно декодировать данные. Для того чтобы обеспечить такую защиту, передачи данных в эфире могут быть зашифрованы. Однако для того, чтобы шифровать данные, два устройства должны иметь возможность защищенным образом устанавливать ключ шифрования, который должен быть использован. Другим важным фактором является такая аутентификация устройств связи, чтобы некоторое заданное устройство связи могло быть уверено, что оно связывается с надлежащим другим устройством связи, а не с возможным третьим устройством связи, стремящимся перехватить сообщения данных.

Линия связи Wi-Fi между точкой доступа (AP) Wi-Fi и Wi-Fi-станцией (STA) или линия связи Wi-Fi между владельцем прямой одноуровневой группы (GO) Wi-Fi и клиентом может быть криптографически защищена для конфиденциальности и надежности. Это устанавливается в спецификации защищенного доступа по Wi-Fi (WPA) (а именно в "Wi-Fi Protected Access (WPA) - Enhanced Security Implementation Based on IEEE P802.11i standard" ("Защищенный доступ по Wi-Fi (WPA) - Осуществление с улучшенной безопасностью на основе стандарта IEEE P802.11i"), версия 3.1, август 2004 г.). Этот стандарт обеспечивает два способа аутентификации. Первый называется WPA2-персональным или WPA2-PSK (предварительно выданный ключ) и обеспечивает решение для домашних сетей и малых предприятий, которые не имеют сервера аутентификации. Второй способ называется WPA2-предприятием и использует сервер IEEE 802.1X-аутентификации.

В обеих системах все ключи, которые требуются, находятся из одного ключа, который известен как парный первичный ключ (PMK). В режиме WPA2-PSK, PMK является одним и тем же для всех устройств, которые должны осуществлять связь друг с другом с использованием Wi-Fi, которая защищена посредством WPA2, и, соответственно, он должен быть выдан всем соответствующим устройствам перед тем, как WPA2 может быть использован. В WPA2-предприятии PMK различен для каждой пары устройств, осуществляющих связь, и определяется в протоколе посредством сервера аутентификации.

Когда два Wi-Fi-устройства устанавливают Wi-Fi-соединение (например, ноутбук с возможностью Wi-Fi, который желает присоединиться к Wi-Fi-сети, должен установить линию Wi-Fi-связи с точкой доступа сети), они исполняют так называемое четырехэтапное квитирование WPA для того, чтобы вывести их общий парный изменяемый ключ (PTK), который является ключом, из которого выводятся все другие ключи, защищающие конкретную линию связи. PTK находится из PMK и некоторых чисел, которые посылаются открытым образом по Wi-Fi в течение четырехэтапного квитирования. В результате любое устройство, которое следовало четырехэтапному квитированию и которому известен PMK, имеет возможность вычислить PTK и, таким образом, имеет возможность дешифровать всю Wi-Fi-связь между двумя устройствами. Wi-Fi-устройство даже имеет возможность заставить другое устройство снова исполнить четырехэтапное квитирование с AP.

В режиме WPA2-PSK, PMK является 256-битным значением. Человеку сложно распространять 256-битные числа (например, считывать шестнадцатеричный код на одном устройстве и вводить его в другое), таким образом, также существует возможность использовать парольную фразу длиной вплоть до 63 знаков, из которой 256-битный PMK может быть выведен.

Хотя такие парольные фразы легче в обработке для человека, чем случайные 256-битные числа, это всё равно считалось слишком громоздким, и, таким образом, Wi-Fi-альянс разработал вариант, известный как спецификация простой конфигурации Wi-Fi (WSC) ("Техническая спецификация простой конфигурации Wi-Fi", версия 2.0.2, 2011, Wi-Fi-альянс, также известная как защищенная установка Wi-Fi - WPS). В этой спецификации определен защищенный способ переноса сетевых реквизитов (сетевые реквизиты включают в себя PMK или парольную фразу, из которой PMK может быть выведен) от одного устройства к другому. Этот способ использует 8 сообщений, упоминаемых как M1-M8. В зависимости от используемой вариации, от того, произошла ли ошибка, и т.д. не все 8 сообщений обязательно должны быть использованы. Когда два устройства согласились использовать WSC, одно устройство посылает сообщение M1 другому, и другое устройство затем отвечает сообщением M2, и т.д. Если одно устройство начинает не доверять другому, оно прерывает протокол. Если никаких проблем не возникает, устройство, изначально не знающее PMK, получит его от другого устройства защищенным образом.

Подход WSC для установления ключа шифрования для защиты переноса сетевых реквизитов основан на алгоритме обмена ключами Диффи-Хеллмана для согласования общего секретного ключа. Алгоритм обмена ключами Диффи-Хеллмана широко известен в области техники шифрования и основан на том, что каждое устройство передает только те коды, которые могут быть известны кому угодно, при этом используя закрытые коды, которые известны только отдельному устройству. Злоумышленник не может использовать в своих целях коды, которые могут быть известны кому угодно, если он не знает соответствующих закрытых кодов.

Например, две стороны могут согласовать два целых: простое число p и основание g. Эти числа могут быть публичными и в общем случае известными. Каждая сторона затем выбирает секретное целое (первая сторона выбирает a, вторая сторона выбирает b), которое известно только каждой отдельной стороне и которое никогда не передается другой стороне или какому-либо другому устройству.

Первая сторона вычисляет значение A=ga mod p и посылает результат A другой стороне. Передается только вычисленное значение A, а секретное значение a не передается. Кроме того, функция, используемая для выведения A, является так называемой необратимой функцией, которая легка в использовании для вычисления в одном направлении, но не может на практике быть обращена. Конкретным образом, хотя вычисление A является относительно простым, когда g, p и a известны, очень сложно вычислить a из A, g и p. Для конкретной функции, которая используется в алгоритме обмена ключами Диффи-Хеллмана, это известно как задача дискретного логарифмирования.

Подобным образом вторая сторона переходит к вычислению B= gb mod p и передаче этого числа первой стороне.

Первая сторона затем переходит к вычислению значения Ba mod p, и вторая сторона переходит к вычислению значения Ab mod p. Кроме того, может быть показано, что Ba mod p=Ab mod p, т.е. первая и вторая сторона переходят к вычислению одного и того же значения. Это значение может, таким образом, быть определенно отдельно каждым устройством на основе их секретного кода, значения, принятого от другой стороны, и некоторых предварительно согласованных публичных значений.

Однако без знания либо об a, либо о b, т.е. без знания о каком-либо из секретных целых, очень сложно вычислить значение. Хотя не является невозможным теоретически, на практике невозможно вычислить значение или секретные целые при условии, что используемые целые достаточно велики. Соответственно, подслушивающему устройству невозможно определить значение, которое определяется обеими сторонами. Значение может, таким образом, быть использовано в качестве ключа шифрования.

Этап Диффи-Хеллмана WSC-протокола выполняется с использованием сообщений M1 и M2. Алгоритм Диффи-Хеллмана работает так, чтобы никто наблюдающий за этим обменом не имел возможности вычислить секретный ключ шифрования (ключ Диффи-Хеллмана (DH)), который получает каждое из двух устройств. Однако проблема подхода Диффи-Хеллмана состоит в том, что он не обеспечивает аутентификации устройства, что означает, что каждое устройство не имеет информации о том, с каким конкретно другим устройством ключ шифрования был установлен.

Сообщение M1 содержит в числе прочего случайное число (одноразовый код), упоминаемое как N1, и открытый ключ Диффи-Хеллмана устройства, посылающего M1. N1 используется для защиты против так называемых атак повторного воспроизведения, когда злоумышленник пытается использовать ранее перехваченные известные правильные ответы на проверки от подлинных устройств. Если проверки содержат случайную часть с достаточным количеством бит, на практике не произойдет такого, что одна и та же проверка используется более чем единожды, так что не имеет смысла для злоумышленников запоминать известные правильные ответы на проверки. Подобным образом, сообщение M2 содержит в числе прочего случайное число (одноразовый код), упоминаемое как N2, и открытый ключ Диффи-Хеллмана устройства, посылающего M2. Случайные данные могут конкретным образом быть одноразовым кодом, или криптографическим одноразовым кодом, который является числом или битовой строкой, которая используется только единожды. Это может, например, достигаться путем генерирования случайных чисел с достаточно большим количеством бит, чтобы вероятность генерирования двух идентичных одноразовых кодов была пренебрежимо малой. M2 может уже содержать информацию, зашифрованную посредством секретного ключа шифрования (ключа Диффи-Хеллмана (DH)).

Этот подход может быть чувствителен к атаке через посредника, где подслушивающее устройство устанавливает линии связи с двумя устройствами, осуществляющими связь, и перенаправляет сообщения между устройствами. Такое устройство-посредник может устанавливать шифрование отдельно с каждым из устройств, осуществляющих связь, и может попросту использовать надлежащее шифрование для каждого устройства. Устройства, осуществляющие связь, не будут осведомлены, что они осуществляют связь с другим устройством через посредника, поскольку они оба думают, что они установили шифрование непосредственно с другим устройством. Таким образом, третье устройство имеет возможность выполнять атаку через посредника, т.е. оно может исполнять этап Диффи-Хеллмана из WSC-протокола отдельно с обоими устройствами, в результате чего оно согласует один ключ Диффи-Хеллмана с одним устройством и другой ключ Диффи-Хеллмана с другим устройством. Поскольку оно знает оба ключа, оно может дешифровать сообщение от одного устройства, считывать его, повторно шифровать его с другим DH-ключом и затем посылать его другому устройству. Если не считать некоторой возможной задержки сообщений, другие два устройства не будут иметь возможности обнаружить устройство-посредник. Что посылается одним устройством, принимается другим. Однако третье устройство будет иметь полную видимость передаваемых данных.

Процедура WSC решает эту проблему аутентификации посредством второго "внеполосного" канала множеством различных способов.

Один такой способ основан на установлении на основе PIN. В этом установлении пользователь должен считать PIN-код (8 десятичных цифр) на одном устройстве и вручную ввести его в другое устройство. PIN может быть статическим PIN, например, напечатанным на первом устройстве или на наклейке или карте, которая обеспечивается с первым устройством. PIN может также быть динамическим PIN, который, например, показывается на дисплее первого устройства.

Сообщения M3-M8 установления WSC используются для демонстрации PIN друг другу, часть за частью, криптографически защищенным образом. Если оба устройства уверены, что другое устройство знает тот же самый PIN, они перейдут к использованию ключа Диффи-Хеллмана для переноса PMK, известного одному из устройств, к другому устройству в сообщении M7 или M8. Когда обоим устройствам известен один и тот же PMK, они могут устанавливать WPA2 для Wi-Fi с использованием четырехэтапного квитирования. Таким образом, в подходе сообщения M3-M8 необходимы для аутентификации устройств и для переноса PMK.

WSC также предлагает другой подход на основе использования связи ближнего поля (NFC). Связь ближнего поля является методикой связи, которая задействует магнитное соединение ближнего поля для переноса данных и, если необходимо, мощности между устройствами с надлежащими возможностями. Конкретным образом, стандарт связи ближнего поля был разработан ISO/IEC (Международной организацией по стандартизации/Международной электротехнической комиссией) и NFC-форумом (http://www.nfc-forum.org/home/) для обеспечения технологии двусторонней связи, имеющей возможность оперировать в одном из двух режимов: либо с использованием одноуровневой связи, которая также иногда называется одноуровневым режимом NFC, либо с использованием асимметричной компоновки с активным ведущим средством, осуществляющим связь с пассивной меткой (подобно стандартным методикам RFID). Операционный диапазон обычно имеет размер порядка нескольких сантиметров.

Спецификация простой конфигурации Wi-Fi описывает три способа для использования NFC, а именно

- NFC-токен или NFC-метка с PIN устройства или паролем устройства,

- NFC-токен или NFC-метка с сетевыми реквизитами,

- одноуровневый режим NFC для переноса PIN устройства или пароля устройства или сетевых реквизитов.

Следует заметить, что термины "NFC-токен" и "NFC-метка" часто используются взаимозаменяемым образом для ссылки на один и тот же объект. Официальным названием, определенным NFC-форумом и используемым в их спецификациях для NFC, является "NFC-метка". Однако термин "NFC-токен" также часто используется, и конкретным образом используется Wi-Fi-альянсом, который отвечает за Wi-Fi-стандарты. Далее термин будет использован "NFC-метка".

В то время как устройство с возможностью NFC может оперировать в режимах считывания/записи и одноранговой связи (и также может оперировать в режиме эмуляции NFC-метки), NFC-метка обычно является пассивным устройством, что означает, что метка не требует своего собственного источника питания (например, аккумулятора) для работы, но питается энергией устройства, которое осуществляет считывание с него или запись на него. Некоторые NFC-метки предназначены только для считывания, т.е. они хранят данные, которые могут быть только считаны устройством с возможностью NFC. Другие NFC-метки могут обеспечивать и считывание с них, и запись на них устройством с возможностью NFC. В режиме эмуляции NFC-метки NFC-метка имеет, помимо ее беспроводного интерфейса NFC, также электрический интерфейс, который может быть использован для считывания и записи данных на NFC-метку. Таким образом, NFC-метка будет казаться, например, пассивной NFC-меткой внешнему устройству, осуществляющему с ней интерфейс через эфирный интерфейс NFC, но проводной интерфейс обеспечивает возможность, например, NFC-метке быть приспособленной и динамически конфигурируемой или быть использованной в двусторонней связи между процессором, который соединяется с ее проводным интерфейсом, и внешним устройством, осуществляющим с ней интерфейс через эфирный интерфейс NFC. Термины "NFC-метка", "пассивная NFC-метка" и "метка" используются здесь взаимозаменяемым образом.

Далее процедуры аутентификации с использованием NFC-связи описаны более подробно. В целях краткости и ясности термин "парный секретный" будет использован для ссылки на информацию, которая предполагается как неизвестная атакующему устройству, и в частности для ссылки на PIN устройства, пароль устройства, PMK или сетевые реквизиты.

8-циферный PIN проще для пользователя в обращении, чем 63-значная парольная фраза. Однако WSC предлагает еще более простой способ для пользователя для переноса PIN, а именно посредством так называемого парольного токена. Парольный токен является NFC-меткой, в которой сохраняется PIN устройства (в незашифрованном виде). Хотя спецификация WSC называет его паролем устройства, он функционирует как PIN устройства в WSC-протоколе. NFC-устройства (например, считывающее средство NFC, считывающее NFC-метку) должны находиться в диапазоне обычно пары сантиметров для надежной связи. Это обеспечивает то преимущество, что пользователь может иметь очень высокую степень уверенности, что, если он подносит два NFC-устройства близко друг к другу, NFC-информация, которая считывается одним из этих устройств, будет являться происходящей из другого устройства.

Спецификация WSC также определяет, как использовать NFC для непосредственного переноса (незашифрованного) PMK, а именно в составе так называемых сетевых реквизитов в так называемом токене конфигурации.

NFC-токен или NFC-метка может быть встроена в корпус устройства или она может быть интегрирована в карту размером с кредитную карту. Устройство, оборудованное считывающим средством NFC, может считывать такие NFC-метки беспроводным образом с использованием операций считывания NFC. Устройства, оборудованные записывающим средством NFC, могут записывать такие NFC-метки беспроводным образом с использованием NFC или посредством проводных соединений.

NFC также определяет так называемый одноуровневый режим NFC для работы, причем два NFC-устройства осуществляют связь непосредственно друг с другом с использованием NFC, но без использования NFC-метки. Спецификация WSC обеспечивает возможность для одноуровневого режима NFC также использоваться для переноса, пароля устройства и сетевых реквизитов с использованием того же самого форматирования сообщений, что и используемое в NFC-метке, что означает, что PIN устройства, пароль устройства и сетевые реквизиты не зашифрованы в течение этих переносов.

Использование NFC для установления защищенной линии связи Wi-Fi очень просто для пользователя. В случае отдельной NFC-метки пользователь просто прикасается (местоположением считывающего средства NFC) устройством с NFC-меткой к другому устройству. В случае интегрированной NFC-метки или в случае одноуровневого режима NFC пользователь прикасается (местоположением считывающего средства NFC) устройством к другому устройству (например, интеллектуальному телефону с встроенной NFC).

Однако было обнаружено, что текущая операция аутентификации NFC не обеспечивает оптимальной безопасности. Например, если другие устройства могут обнаруживать данные аутентификации/безопасности, они могут иметь возможность получать доступ к Wi-Fi-сетям или устройствам, к которым они не имеют разрешения иметь доступ.

Например, PIN устройства или пароль устройства используется для аутентификации двух Wi-Fi-устройств друг для друга, как объяснено выше. Только два задействованных устройства должны знать PIN или пароль устройства. Однако, если другое устройство, например злоумышленник-посредник, имеет возможность определить PIN устройства или пароль устройства, он может использовать это для установления раздельной связи с двумя устройствами. Конкретным образом, третье устройство может использовать информацию для установления доверительных отношений с обоими исходными устройствами путем обмена сообщениями M3-M8 с каждым из устройств. Таким образом, оба устройства будут считать третье устройство аутентифицированным другим устройством и оставаться неосведомленными, что они осуществляют связь через устройство-посредника.

В режиме предварительно выданного ключа ключи выводятся таким образом, что любое устройство, которое знает PMK и которое следует четырехэтапному квитированию WPA, в котором определяется ключ между двумя устройствами, может независимо определять ключ. Таким образом, если сетевые реквизиты известны, третье устройство может в дальнейшем дешифровать весь трафик в Wi-Fi-сети, которая использует эти реквизиты в PSK-режиме (сетевые реквизиты содержат парольную фразу или битовую строку, из которой PMK может быть вычислен с использованием несекретной процедуры). Действительно, если третье устройство пропустило четырехэтапное квитирование, для этого устройства даже есть возможность заставить другое устройство снова исполнить четырехэтапное квитирование с третьим устройством.

Подходы аутентификации с использованием внеполосной связи в форме NFC-связи основаны на NFC-связи, считающейся защищенной ввиду очень ограниченных расстояний линий NFC-связи. Однако такие системы могут иметь недостаток в том, что они зависимы от этих предположений о линии NFC-связи, и могут в некоторых сценариях не обеспечивать оптимальной защищенности. Хотя очень ограниченный диапазон NFC-связи обеспечивает некоторую защиту против возможности других устройств получать секретную информацию, не может быть полностью гарантировано то, что это никогда не произойдет. Действительно, последние исследования показали, что NFC-связь может быть обнаружена и декодирована на существенных расстояниях (в действительности на расстояниях вплоть до нескольких метров).

Таким образом, улучшенный подход обеспечит преимущества и, в частности, подход, обеспечивающий возможность увеличенной гибкости, удобства для пользователя, улучшенной безопасности и/или улучшенной производительности, обеспечит преимущества.

Сущность изобретения

Соответственно, изобретение призвано предпочтительно уменьшить, облегчить или устранить один или несколько из вышеупомянутых недостатков по отдельности или в любой комбинации.

Согласно одному аспекту изобретения, обеспечен способ работы для системы беспроводной связи, содержащей первый блок связи и второй блок связи, причем способ содержит этапы, на которых: первый блок связи передает вторые идентификационные данные открытого ключа второму блоку связи с использованием NFC-связи, причем вторые идентификационные данные открытого ключа указывают на открытый ключ первого блока связи; первый блок связи передает идентификационные данные открытого ключа, указывающие на открытый ключ первого блока связи, первому блоку Wi-Fi-связи с использованием Wi-Fi-связи; второй блок связи принимает вторые идентификационные данные открытого ключа от первого блока связи с использованием NFC-связи; второй блок связи принимает четвертые идентификационные данные открытого ключа от второго блока Wi-Fi-связи с использованием Wi-Fi-связи; второй блок связи генерирует второе указание соответствия, указывающее на то, соответствуют ли вторые идентификационные данные открытого ключа четвертым идентификационным данным открытого ключа; второй блок связи прерывает Wi-Fi-связь со вторым блоком Wi-Fi-связи, если второе указание соответствия указывает на то, что вторые идентификационные данные открытого ключа не соответствуют четвертым идентификационным данным открытого ключа, и в противном случае выполняет этапы: генерирования открытого ключа первого блока связи в ответ на по меньшей мере одни из вторых идентификационных данных открытого ключа и четвертых идентификационных данных открытого ключа, генерирования второго сеансового ключа из открытого ключа первого блока связи и закрытого ключа второго блока связи, генерирования второго сетевого ключа, генерирования второго зашифрованного сетевого ключа путем шифрования второго сетевого ключа с использованием второго сеансового ключа, и передачи второго зашифрованного сетевого ключа и идентификационных данных открытого ключа, указывающих на открытый ключ второго блока связи, второму блоку Wi-Fi-связи; второй блок связи передает первые идентификационные данные открытого ключа первому блоку связи с использованием NFC-связи, причем первые идентификационные данные открытого ключа указывают на открытый ключ второго блока связи; первый блок связи принимает первые идентификационные данные открытого ключа от второго блока связи с использованием связи ближнего поля, NFC-связи; первый блок связи принимает третьи идентификационные данные открытого ключа и первый зашифрованный сетевой ключ от первого блока Wi-Fi-связи с использованием Wi-Fi-связи; первый блок связи генерирует первое указание соответствия, указывающее на то, соответствуют ли первые идентификационные данные открытого ключа третьим идентификационным данным открытого ключа; первый блок связи прерывает Wi-Fi-связь с первым блоком Wi-Fi-связи, если первое указание соответствия указывает на то, что первые идентификационные данные открытого ключа не соответствуют третьим идентификационным данным открытого ключа, и в противном случае выполняет этапы: генерирования открытого ключа второго блока связи в ответ на по меньшей мере одни из первых идентификационных данных открытого ключа и третьих идентификационных данных открытого ключа; генерирования первого сеансового ключа из открытого ключа второго блока связи и закрытого ключа первого блока связи; генерирования первого сетевого ключа путем дешифрования первого зашифрованного сетевого ключа с использованием первого сеансового ключа; и осуществления связи с первым блоком Wi-Fi-связи с использованием первого сетевого ключа.

Согласно одному аспекту изобретения обеспечена система беспроводной связи, содержащая первый блок связи и второй блок связи, причем первый блок связи содержит: первый NFC-приемник для приема первых идентификационных данных открытого ключа от второго блока связи с использованием связи ближнего поля, NFC-связи; первый NFC-передатчик для передачи вторых идентификационных данных открытого ключа второму блоку связи с использованием NFC-связи, причем вторые идентификационные данные открытого ключа указывают на открытый ключ первого блока связи; первый контроллер связи для выполнения Wi-Fi-связи с первым блоком Wi-Fi-связи, причем первый контроллер связи выполнен с возможностью передавать идентификационные данные открытого ключа, указывающие на открытый ключ первого блока связи, первому блоку Wi-Fi-связи и принимать третьи идентификационные данные открытого ключа и первый зашифрованный сетевой ключ от первого блока Wi-Fi-связи; первое средство сравнения для генерирования первого указания соответствия, указывающего на то, соответствуют ли первые идентификационные данные открытого ключа третьим идентификационным данным открытого ключа; причем первый контроллер связи выполнен с возможностью прерывать Wi-Fi-связь с первым блоком Wi-Fi-связи, если первое указание соответствия указывает на то, что первые идентификационные данные открытого ключа не соответствуют третьим идентификационным данным открытого ключа, и в противном случае: генерировать открытый ключ второго блока связи в ответ на по меньшей мере одни из первых идентификационных данных открытого ключа и третьих идентификационных данных открытого ключа, генерировать первый сеансовый ключ из открытого ключа второго блока связи и закрытого ключа первого блока связи, генерировать первый сетевой ключ путем дешифрования первого зашифрованного сетевого ключа с использованием первого сеансового ключа, и осуществлять связь с первым блоком Wi-Fi-связи с использованием первого сетевого ключа; и причем второй блок связи содержит: второй NFC-приемник для приема вторых идентификационных данных открытого ключа от первого блока связи с использованием NFC-связи; второй NFC-передатчик для передачи первых идентификационных данных открытого ключа первому блоку связи с использованием NFC-связи, причем первые идентификационные данные открытого ключа указывают на открытый ключ второго блока связи; второй контроллер связи для выполнения Wi-Fi-связи со вторым блоком Wi-Fi-связи, причем второй контроллер связи выполнен с возможностью передавать идентификационные данные открытого ключа, указывающие на открытый ключ второго блока связи, второму блоку Wi-Fi-связи и принимать четвертые идентификационные данные открытого ключа от второго блока Wi-Fi-связи; второе средство сравнения для генерирования второго указания соответствия, указывающего на то, соответствуют ли вторые идентификационные данные открытого ключа четвертым идентификационным данным открытого ключа; причем второй контроллер связи выполнен с возможностью прерывать Wi-Fi-связь со вторым блоком Wi-Fi-связи, если второе указание соответствия указывает на то, что вторые идентификационные данные открытого ключа не соответствуют четвертым идентификационным данным открытого ключа, и в противном случае: генерировать открытый ключ первого блока связи в ответ на по меньшей мере одни из вторых идентификационных данных открытого ключа и четвертых идентификационных данных открытого ключа, генерировать второй сеансовый ключ из открытого ключа первого блока связи и закрытого ключа второго блока связи, генерировать второй сетевой ключ; генерировать второй зашифрованный сетевой ключ путем шифрования второго сетевого ключа с использованием второго сеансового ключа, и передавать второй зашифрованный сетевой ключ и идентификационные данные открытого ключа, указывающие на открытый ключ второго блока связи, второму блоку Wi-Fi-связи.

Изобретение может обеспечивать более защищенную связь в системе беспроводной связи, которая использует Wi-Fi-связь. Улучшенная аутентификация блоков связи может достигаться. В частности, во многих вариантах осуществления подход может обеспечивать низкую сложность при эффективной и защищенной аутентификации устройств. В частности, может достигаться высокая степень надежности того, что каждый блок связи осуществляет связь с ожидаемым другим блоком связи. Таким образом, пользователю может быть обеспечена увеличенная надежность того, что связь осуществляется с надлежащим адресатом. Подход может обеспечивать увеличенное сопротивление, например, атакам через посредника.

Увеличенная надежность аутентификации может достигаться посредством двух типов линий связи, а именно путем задействования NFC для аутентификации устройств для Wi-Fi-связи. Это может обеспечивать то, что для аутентификации требуется непосредственная близость. Подход может обеспечивать улучшенную устойчивость и уменьшенную чувствительность к, например, атакам через посредника. Подход может, в частности, во многих сценариях обеспечивать улучшенную устойчивость к атакам со стороны третьих лиц, которые могут иметь возможность обнаружить и принять NFC-связь.

В частности, подход может обеспечивать высокую степень уверенности, что Wi-Fi-связь выполняется надлежащими двумя блоками связи. Конкретным образом, подход обеспечивает высокую степень уверенности, что Wi-Fi-связь осуществляется между теми же самыми устройствами, которые были задействованы при обмене данными NFC. Конкретным образом, малая дальность NFC-связи обеспечивает возможность пользователю физически управлять обменом идентификационными данными открытого ключа, т.е. пользователь может удостоверяться, что обмен первыми идентификационными данными открытого ключа осуществляется между двумя блоками связи, которые и должны осуществлять связь друг с другом (первым и вторым блоками связи). Подход затем обеспечивает возможность того, что NFC-обмен используется для удостоверения, что Wi-Fi-связь осуществляется между верными блоками связи. Конкретным образом, подход обеспечивает возможность, например, первому блоку связи определять с очень высокой вероятностью, что Wi-Fi-связь инициируется с надлежащим блоком связи, поскольку Wi-Fi-связь прерывается, если Wi-Fi-связь не может обеспечить тот же самый открытый ключ, который был передан ему через NFC. Таким образом, пользователь может удостоверяться, что Wi-Fi-связь осуществляется с блоком связи, который был идентифицирован путем поднесения NFC-передатчика, обеспечивающего идентификационные данные открытого ключа, достаточно близко для обеспечения ему возможности передачи через очень малое расстояние NFC.

Конкретным образом, подход может использовать операции низкой сложности, обеспечивающие возможность пользователю удостовериться, что двусторонняя Wi-Fi-связь и NFC-связь осуществляются между одними и теми же блоками связи, тем самым обеспечивая возможность характеристиками NFC ближнего действия обеспечивать то, что Wi-Fi-связь осуществляется между блоками связи, предполагаемыми пользователем. В частности, если первое указание соответствия указывает на соответствие, может быть обеспечено то, что первый блок Wi-Fi-связи действительно является тем, который ассоциирован со вторым блоком связи (и конкретным образом он может быть вторым контроллером связи). Подобным образом, если второе указание соответствия указывает на соответствие, может быть обеспечено то, что второй блок Wi-Fi-связи действительно является тем, который ассоциирован с первым блоком связи (и конкретным образом он может быть первым процессором связи).

Кроме того, вместо того чтобы задействовать стандартную аутентификацию на основе NFC, подход требует, чтобы блоки связи обеспечивали полную двустороннюю аутентификацию с использованием NFC-связи. Таким образом, оба блока связи поддерживают передачу идентификационных данных открытого ключа по обеим из линий связи NFC и Wi-Fi, и, таким образом, любой блок связи может удостоверяться, что он прервет Wi-Fi-связь, если NFC-передатчик другого блока связи не находится в какой-либо точке, достаточно близкой для обеспечения ему возможности передавать идентификационные данные открытого ключа по NFC. Таким образом, атакующий блок связи не будет иметь возможности преследовать блок Wi-Fi-связи всего лишь за счет возможности принимать NFC-связь от другого блока связи. Это обеспечивает возможность улучшенной защищенности по сравнению со стандартным односторонними способами аутентификации, в которых NFC-аутентификация передается однонаправленным образом. Конкретным образом, даже если атакующее устройство имеет возможность принимать NFC-передачи от одного из первого или второго блоков связи, оно не будет иметь возможности задействовать эту информацию для атаки через посредника, поскольку злоумышленник не обладает соответствующими закрытыми ключами. В действительности, Wi-Fi-связь будет установлена только для устройств, для которых возможна NFC-связь в обоих направлениях, т.е. когда оба блока связи могут осуществлять и прием, и передачу по линии NFC-связи.

В отличие от стандартного убеждения, изобретатель осознал, что улучшенная защищенность получается посредством двусторонней аутентификации на основе NFC вместо односторонней аутентификации. Действительно, для существующих систем, задействующих NFC для аутентификации, считалось, что одиночная NFC-связь обеспечивает полностью защищенную систему. Однако изобретатель осознал, что могут происходить ситуации, в которых такой подход может в некоторых сценариях давать в результате неоптимальную работу, и что улучшенная защищенность может достигаться посредством двусторонней аутентификации с использованием множества обменов данными NFC.

В частности, подход может обеспечивать улучшенную защищенность и может обеспечивать возможность системы связи, которая не требует, чтобы NFC-связь была приватной или необнаружимой, для того, чтобы аутентификация была полностью защищенной. Действительно, во многих вариантах осуществления NFC-передачи могут быть полностью публичными, при этом все равно обеспечивая защищенную работу и, в частности, высокую уверенность, что Wi-Fi-связь действительно выполняется между надлежащими блоками связи.

Конкретным образом, по сравнению, например, с текущим WSC-подходом, существует возможность достигать не только более защищенной работы, чем стандартный подход комбинирования NFC и простой конфигурации Wi-Fi, но также более эффективная работа может достигаться. Действительно, существует возможность опустить шесть сообщений M3-M8, которыми осуществляется обмен между двумя устройствами по Wi-Fi в ходе исполнения традиционного WSC-протокола, для того чтобы проверить, имеют ли оба устройства знание об одном и том же PIN устройства, и для переноса сетевого ключа (например PMK). Вместо этого описанный подход может обеспечивать возможность переноса сетевого ключа с использованием (варианта) сообщения M2, где сетевой ключ может быть зашифрован посредством ключа, (выведенного из) ключа Диффи-Хеллмана (DH).

Этот подход может обеспечивать возможность аутентификации Wi-Fi-связи в обоих направлениях на основе NFC-передач и, в частности, может обеспечивать возможность аутентификации как блока связи, который инициирует установление связи, так и отвечающего блока связи. Например, первый блок связи может инициировать установление новой связи, где инициация содержит передачу третьих идентификационных данных открытого ключа второму блоку связи. Второй блок связи прерывает установление связи, если он не принял соответствующие идентификационные данные открытого ключа по NFC. Однако, хотя установление связи было инициировано первым блоком связи, этот блок также прервет установление связи, если он не принимает соответствующие идентификационные данные открытого ключа и по Wi-Fi, и по NFC. Кроме того, процесс обеспечивает возможность очень эффективного установления сетевого ключа, который будет использован для защиты связи, только если оба блока связи аутентифицированы посредством идентификационных данных открытого ключа, принятых по NFC.

Подход, таким образом, обеспечивает возможность очень защищенного установления связи с высокой уверенностью, что связь действительно осуществляется между желаемыми блоками связи и с использованием сетевого ключа, который не может быть определен из сообщений, обмен которыми осуществляется по Wi-Fi и NFC между двумя желаемыми блоками связи, другими блоками связи помимо двух желаемых блоков связи.

Первый блок связи конкретным образом связывается с первым блоком Wi-Fi-связи, о котором он стремится удостовериться, что он действительно является вторым блоком связи. Однако изначально нет уверенности, действительно ли первый блок Wi-Fi-связи является вторым блоком связи или нет. Таким образом, в некоторых сценариях первый блок Wi-Fi-связи может быть вторым блоком связи. Однако в других сценариях первый блок Wi-Fi-связи может быть атакующим блоком Wi-Fi-связи, притворяющимся вторым блоком связи.

Подобным образом, второй блок связи конкретным образом связывается со вторым блоком Wi-Fi-связи, о котором он стремится удостовериться, что он действительно является первым блоком связи. Однако изначально нет уверенности, действительно ли второй блок Wi-Fi-связи является первым блоком связи или нет. Таким образом, в некоторых сценариях второй блок Wi-Fi-связи может быть первым блоком связи. Однако в других сценариях второй блок Wi-Fi-связи может быть атакующим блоком Wi-Fi-связи, притворяющимся первым блоком связи.

Первый блок Wi-Fi-связи является, таким образом, блоком связи, который может быть или не быть тем же самым, что и второй блок связи, в других сценариях. Подобным образом, второй блок Wi-Fi-связи является блоком связи, который может быть или не быть тем же самым, что и первый блок связи, в других сценариях.

В сценарии, в котором первый блок Wi-Fi-связи действительно является вторым блоком связи, третьи идентификационные данные открытого ключа являются идентификационными данными открытого ключа, указывающими на открытый ключ второго блока связи, переданный первому блоку связи от первого блока Wi-Fi-связи (т.е. от второго блока связи в этом случае). Поскольку это будет соответствовать первым идентификационным данным открытого ключа, принятым посредством NFC, положительное первое указание соответствия должно стать результатом. Кроме того, в этом случае второй зашифрованный сетевой ключ, который передается от второго блока связи, является тем же самым, что и первый зашифрованный сетевой ключ, принятый первым блоком связи. В этом случае первый блок связи генерирует тот же самый сеансовый ключ, что и второй блок связи, т.е. первый и второй сеансовые ключи идентичны. Соответственно, первый блок связи имеет возможность дешифровать первый зашифрованный сетевой ключ с первым сеансовым ключом для генерирования первого сетевого ключа, который будет идентичен второму сетевому ключу.

В сценарии, где второй блок Wi-Fi-связи в действительности является первым блоком связи, четвертые идентификационные данные открытого ключа являются идентификационными данными открытого ключа, указывающими на открытый ключ первого блока связи, который передается второму блоку связи от второго блока Wi-Fi-связи (т.е. от первого блока связи в этом случае). Поскольку это будет соответствовать вторым идентификационным данным открытого ключа, принятым NFC, положительное второе указание соответствия должно стать результатом. В этом случае второй блок связи будет выполнен с возможностью генерировать сеансовый ключ из принятых идентификационных данных открытого ключа и шифровать второй сетевой ключ с использованием сеансового ключа для генерирования второго зашифрованного сетевого ключа. Он передается ко второму блоку Wi-Fi-связи/первому блоку связи, и, таким образом, первый и второй зашифрованные сетевые ключи являются одним и тем же. Однако, поскольку первый блок связи может дешифровать ключ, первый блок связи может генерировать тот же самый сетевой ключ, что и второй блок связи, т.е. первый и второй сетевые ключи идентичны. Соответственно, первый блок связи имеет возможность дешифровать первый зашифрованный сетевой ключ для генерирования первого сетевого ключа (который, как упомянуто, будет идентичен второму сетевому ключу). Однако он сделает так, только если идентификационные данные открытого ключа, принятые по NFC и Wi-Fi, соответствуют друг другу, т.е. только если зашифрованный сетевой ключ принимается от второго блока связи.

Таким образом, когда первый блок Wi-Fi-связи действительно является вторым блоком связи, а второй блок Wi-Fi-связи действительно является первым блоком связи, то первые идентификационные данные открытого ключа будут соответствовать третьим идентификационным данным открытого ключа, вторые идентификационные данные открытого ключа будут соответствовать четвертым идентификационным данным открытого ключа, третьи идентификационные данные открытого ключа будут идентификационными данными открытого ключа, указывающими на открытый ключ второго блока связи, переданный от первого блока Wi-Fi-связи первому блоку связи, четвертые идентификационные данные открытого ключа будут идентификационными данными открытого ключа, указывающими на открытый ключ первого блока связи, переданный от второго блока Wi-Fi-связи второму блоку связи, первый зашифрованный ключ является вторым зашифрованным ключом, первый сеансовый ключ является тем же самым, что и второй сеансовый ключ, и первый сетевой ключ и второй сетевой ключ являются одинаковыми. Если первый блок связи не является вторым блоком Wi-Fi-связи или второй блок связи не является первым блоком Wi-Fi-связи, такого не будет.

Первым указанием соответствия может быть двоичное указание, которое указывает, соответствуют ли первые идентификационные данные открытого ключа третьим идентификационным данным открытого ключа или нет, в соответствии с критерием соответствия. Подобным образом, вторым указанием соответствия может быть двоичное указание, которое указывает, соответствуют ли вторые идентификационные данные открытого ключа четвертым идентификационным данным открытого ключа или нет, в соответствии с критерием соответствия.

Идентификационные данные открытого ключа могут считаться соответствующими друг другу, если они указывают на один и тот же открытый ключ. Конкретным образом, первые идентификационные данные открытого ключа и третьи идентификационные данные открытого ключа могут считаться соответствующими друг другу, если они идентичны или определяют по меньшей мере один идентичный открытый ключ. В некоторых вариантах осуществления одни или несколько из идентификационных данных открытого ключа могут обеспечивать возможность соответствующему открытому ключу уникальным образом определяться из идентификационных данных открытого ключа, например, идентификационные данные открытого ключа могут непосредственно представлять открытый ключ в подходящем представлении. В некоторых вариантах осуществления одни или несколько из идентификационных данных открытого ключа могут обеспечивать информацию, которая обеспечивает возможность блоку связи определять соответствующий открытый ключ, например, они могут содержать адресные данные, которые обеспечивают возможность блоку связи извлекать открытый ключ из локального или удаленного хранилища или списка открытых ключей. В некоторых вариантах осуществления одни или несколько из идентификационных данных открытого ключа могут содержать неуникальное представление открытого ключа, т.е. идентификационные данные открытого ключа могут соответствовать множеству возможных открытых ключей. В таких вариантах осуществления соответствие может считаться существующим, если любые соответствующие открытые ключи можно найти из возможных открытых ключей. В качестве конкретного примера, одни или несколько из идентификационных данных открытого ключа могут содержать хэш соответствующего открытого ключа.

Идентификационные данные открытого ключа могут конкретным образом быть любыми данными, которые могут быть использованы в определении открытого ключа для соответствующего блока связи. Конкретным образом, идентификационные данные открытого ключа для блока связи могут содержать или состоять из открытого ключа для блока связи, хэша для открытого ключа для блока связи, или указания идентификации для блока связи. В первом случае блок связи, принимающий идентификационные данные открытого ключа, может попросту определять открытый ключ в качестве обеспеченных данных. В двух последних случаях блок связи может определять открытый ключ путем табличного обращения к таблице, хранящей ассоциированные значения открытых ключей и ассоциированные хэши или идентификации блоков связи.

Связь ближнего поля является методикой связи, которая задействует магнитное соединение ближнего поля для переноса данных. Линия связи ближнего поля может обычно иметь диапазон для передачи данных максимум 20, 10 или даже 5 см. NFC-связь может конкретным образом осуществляться в соответствии с NFC-стандартом, определенным NFC-форумом.

Wi-Fi-связью может быть связь, которая удовлетворяет серии стандартов связи Wi-Fi, таким как, например один из стандартов IEEE 802.11a, IEEE 802.11b, IEEE 802.11g, IEEE 802.11n, IEEE 802.11ac и IEEE 802.11ad. Линия Wi-Fi-связи может конкретным образом поддерживать связь на основе стандартов IEEE 802.11.

Конкретным образом, Wi-Fi-связью может быть беспроводная связь в полосе спектра 2,4 ГГц, 5 ГГц и 60 ГГц по существу на основе одного или нескольких из серии стандартов IEEE 802.11, стандартов и программ сертификации Wi-Fi-альянса и стандартов и программ сертификации Альянса гигабита по беспроводной связи.

Первый или второй процессор связи могут конкретным образом прерывать установление Wi-Fi-связи, если соответствующее указание соответствия указывает на то, что соответствующие идентификационные данные открытого ключа не соответствуют друг другу.

Первый NFC-передатчик может содержаться вместе с другими признаками первого блока связи или может в некоторых вариантах осуществления быть отдельным. Например, первый NFC-передатчик может осуществляться в качестве пассивной NFC-метки, которая может быть отдельной от других функциональных возможностей первого блока связи. Подобным образом, второй NFC-передатчик может содержаться вместе с другими признаками второго блока связи или может в некоторых вариантах осуществления быть отдельным. Например, второй NFC-передатчик может осуществляться в качестве пассивной NFC-метки, которая может быть отдельной от других функциональных возможностей второго блока связи.

В соответствии с некоторыми вариантами осуществления изобретения, по меньшей мере одни из первых идентификационных данных открытого ключа и третьих идентификационных данных открытого ключа содержат открытый ключ второго блока связи.

Это может обеспечивать улучшенную работу во многих вариантах осуществления и может, в частности, обеспечивать возможность облегченного определения открытого ключа.

Подобным образом, по меньшей мере одни из вторых идентификационных данных открытого ключа и четвертых идентификационных данных открытого ключа могут содержать открытый ключ второго блока связи.

В соответствии с некоторыми вариантами осуществления изобретения, по меньшей мере одни из первых идентификационных данных открытого ключа и третьих идентификационных данных открытого ключа содержат хэш открытого ключа второго блока связи.

Это может обеспечивать улучшенную работу во многих вариантах осуществления и может, в частности, обеспечивать возможность облегченной и менее затратной связи. Использование хэша может также обеспечивать дополнительную защищенность.

В некоторых вариантах осуществления по меньшей мере одни из вторых идентификационных данных открытого ключа и четвертых идентификационных данных открытого ключа содержат хэш открытого ключа первого блока связи.

В соответствии с некоторыми вариантами осуществления изобретения первое средство сравнения выполнено с возможностью определять первый ключ из первых идентификационных данных открытого ключа и второй ключ из третьих идентификационных данных открытого ключа, и генерировать первое указание соответствия в ответ на сравнение первого ключа и второго ключа.

Это может обеспечивать улучшенную работу во многих вариантах осуществления. В частности, это может обеспечивать возможность точного определения того, соответствуют ли первые и третьи идентификационные данные открытого ключа одному и тому же открытому ключу. Первый ключ может быть первым открытым ключом-кандидатом для открытого ключа второго блока связи, и второй ключ может быть вторым открытым ключом-кандидатом для открытого ключа второго блока связи. Если первый и второй открытые ключи-кандидаты идентичны, они могут быть использованы первым блоком связи в качестве открытого ключа второго блока связи.

В некоторых вариантах осуществления второе средство сравнения выполнено с возможностью определять третий ключ из вторых идентификационных данных открытого ключа и четвертый ключ из четвертых идентификационных данных открытого ключа, и генерировать второе указание соответствия в ответ на сравнение третьего ключа и четвертого ключа.

Это может обеспечивать улучшенную работу во многих вариантах осуществления. В частности, это может обеспечивать возможность точного определения того, соответствуют ли первые и третьи идентификационные данные открытого ключа одному и тому же открытому ключу.

В соответствии с некоторыми вариантами осуществления изобретения, первые идентификационные данные открытого ключа содержат первый хэш открытого ключа второго блока связи; и первый указатель соответствия выполнен с возможностью определять открытый ключ второго блока связи из третьих идентификационных данных открытого ключа; генерировать второй хэш из генерируемого открытого ключа второго блока связи; и генерировать первое указание соответствия в ответ на сравнение первого хэша и второго хэша.

Это может обеспечивать улучшенную работу во многих вариантах осуществления. В частности, это может обеспечивать возможность точного определения того, соответствуют ли первые и третьи идентификационные данные открытого ключа одному и тому же открытому ключу.

В некоторых вариантах осуществления вторые идентификационные данные открытого ключа содержат третий хэш открытого ключа первого блока связи; и второй указатель соответствия выполнен с возможностью определять открытый ключ первого блока связи из четвертых идентификационных данных открытого ключа; генерировать четвертый хэш из генерируемого открытого ключа первого блока связи; и генерировать второе указание соответствия в ответ на сравнение третьего хэша и четвертого хэша.

В соответствии с опциональным признаком изобретения, второй блок связи дополнительно выполнен с возможностью передавать конфигурационные данные Wi-Fi первому блоку связи посредством NFC-связи, и первый контроллер связи выполнен с возможностью адаптировать Wi-Fi-связь в ответ на конфигурационные данные Wi-Fi.

Это может обеспечивать облегченную или, например, более быструю конфигурацию и установление Wi-Fi-связи. Обычно конфигурационные данные установления Wi-Fi могут быть публичными данными, которые могут быть подслушаны любым блоком связи.

Конфигурационными данными Wi-Fi могут конкретным образом быть конфигурационные данные установления Wi-Fi, и процессор связи может конкретным образом быть выполнен с возможностью установления Wi-Fi-связи в ответ на конфигурационные данные установления Wi-Fi.

Конфигурационные данные Wi-Fi могут конкретным образом включать в себя данные, определяющие обязательные или опциональные параметры линии связи, канал для использования, параметры общедоступной сети, информацию о владельце группы и т.д.

В соответствии с опциональным признаком изобретения, первый блок связи выполнен с возможностью передавать секретные данные второму блоку связи, только если первое указание соответствия указывает на то, что первые идентификационные данные открытого ключа соответствуют третьим идентификационным данным открытого ключа.

Подход может обеспечивать возможность того, что секретные данные не передаются, пока не может быть гарантировано, что связь действительно осуществляется между надлежащими блоками связи. Таким образом, может быть гарантировано, что секретная информация не обеспечивается ненадлежащим сторонам. Секретные данные могут включать в себя все данные, для которых обеспечено управление распространения. Конкретным образом, секретными данными могут быть непубличные данные.

Первый блок связи может, соответственно, не передавать данные первому блоку Wi-Fi-связи, пока не было определено, что он действительно ассоциирован с теми же самыми открытыми ключами, что и второй блок связи. Секретные данные могут конкретным образом включать в себя предварительно выданный ключ (PSK), сетевой ключ или парный первичный ключ (PMK), или ключ устройства или PIN-код устройства.

В соответствии с опциональным признаком изобретения, второй блок связи выполнен с возможностью передавать секретные данные первому блоку связи, только если второе указание соответствия указывает на то, что вторые идентификационные данные открытого ключа соответствуют четвертым идентификационным данным открытого ключа.

Этот подход может обеспечивать возможность того, что секретные данные не передаются, пока не может быть гарантировано, что связь действительно осуществляется между надлежащими блоками связи. Таким образом, он может гарантировать, что секретная информация не обеспечивается ненадлежащим сторонам. Секретные данные могут включать в себя все данные, для которых обеспечено управление распространения. Конкретным образом, секретными данными могут быть непубличные данные.

Второй блок связи может соответственно не передавать данные второму блоку Wi-Fi-связи, пока не было определено, что он действительно ассоциирован с теми же самыми открытыми ключами, что и второй блок связи. Секретные данные могут конкретным образом включать в себя предварительно выданный ключ (PSK), сетевой ключ или парный первичный ключ (PMK), или ключ устройства или PIN-код устройства.

В соответствии с опциональным признаком изобретения первый блок связи выполнен с возможностью передачи секретных данных второму блоку связи через линию Wi-Fi-связи.

Это может обеспечивать улучшенную и/или облегченную работу во многих вариантах осуществления. Передача секретных данных может, например, осуществляться в любом из сообщений M2-M8 установления согласно простой конфигурации Wi-Fi.

В соответствии с опциональным признаком изобретения, NFC-связь выполняется с использованием линии одноранговой NFC-связи между первым блоком связи и вторым блоком связи.

Это может обеспечивать возможность более простого осуществления и/или работы во многих вариантах осуществления.

В соответствии с опциональным признаком изобретения, второй блок связи выполнен с возможностью переносить первые идентификационные данные открытого ключа на NFC-метку; и первый NFC-приемник выполнен с возможностью считывать первые идентификационные данные открытого ключа с NFC-метки путем операции NFC-считывания.

Это может во многих вариантах осуществления обеспечивать улучшенные впечатления пользователя и/или способствовать осуществлению.

В соответствии с опциональным признаком изобретения, первый блок связи выполнен с возможностью переносить вторые идентификационные данные открытого ключа на NFC-метку; и второй NFC-приемник выполнен с возможностью считывать вторые идентификационные данные открытого ключа с NFC-метки путем операции NFC-считывания.

Это может во многих вариантах осуществления обеспечивать улучшенные впечатления пользователя и/или способствовать осуществлению.

В соответствии с опциональным признаком изобретения, первый блок связи выполнен с возможностью передавать сообщение отказа аутентификации второму блоку связи в ответ на обнаружение, что первое указание соответствия указывает на первые идентификационные данные открытого ключа, не соответствующие третьим идентификационным данным открытого ключа.

Это может обеспечивать улучшенные впечатления пользователя и/или более защищенную связь.

В соответствии с опциональным признаком изобретения, второй блок связи выполнен с возможностью передавать сообщение отказа аутентификации первому блоку связи в ответ на обнаружение, что второе указание соответствия указывает на вторые идентификационные данные открытого ключа, не соответствующие четвертым идентификационным данным открытого ключа.

Это может обеспечивать улучшенные впечатления пользователя и/или более защищенную связь.

В соответствии с опциональным признаком изобретения первый блок связи и второй блок связи выполнены с возможностью инициации установления связи в соответствии со спецификацией простой конфигурации Wi-Fi.

Изобретение может, в частности, обеспечивать возможность улучшенной производительности для системы беспроводной связи, поддерживающей установление связи простой конфигурации Wi-Fi. Улучшенная защищенность и/или эффективность может достигаться. Спецификацией простой конфигурации Wi-Fi может, например, быть техническая спецификация простой конфигурации Wi-Fi, версия 2.0.2, © 2011, Wi-Fi-альянс.

Согласно одному аспекту изобретения обеспечен блок связи для системы беспроводной связи, причем блок связи содержит: NFC-приемник для приема первых идентификационных данных открытого ключа от другого блока связи с использованием связи ближнего поля, NFC-связи; NFC передатчик для передачи вторых идентификационных данных открытого ключа другому блоку связи с использованием NFC-связи, причем вторые идентификационные данные открытого ключа указывают на открытый ключ блока связи; контроллер связи для выполнения Wi-Fi-связи с блоком Wi-Fi-связи, причем контроллер связи выполнен с возможностью передавать идентификационные данные открытого ключа, указывающие на открытый ключ блока связи, блоку Wi-Fi-связи и принимать третьи идентификационные данные открытого ключа и зашифрованный сетевой ключ от блока Wi-Fi-связи; средство сравнения для генерирования первого указания, указывающего на то, соответствуют ли первые идентификационные данные открытого ключа третьим идентификационным данным открытого ключа; причем контроллер связи выполнен с возможностью прерывать Wi-Fi-связь с блоком Wi-Fi-связи, если указание соответствия указывает на то, что первые идентификационные данные открытого ключа не соответствуют третьим идентификационным данным открытого ключа, и в противном случае: генерировать открытый ключ другого блока связи в ответ на по меньшей мере одни из первых идентификационных данных открытого ключа и третьих идентификационных данных открытого ключа, генерировать сеансовый ключ из открытого ключа другого блока связи и закрытого ключа блока связи, генерировать сетевой ключ путем дешифрования зашифрованного сетевого ключа с использованием сеансового ключа, и осуществлять связь с первым блоком Wi-Fi-связи с использованием сетевого ключа.

Согласно одному аспекту изобретения обеспечен блок связи для системы беспроводной связи, причем блок связи содержит: NFC-приемник для приема первых идентификационных данных открытого ключа от другого блока связи с использованием NFC-связи; NFC-передатчик для передачи вторых идентификационных данных открытого ключа другому блоку связи с использованием NFC-связи, причем вторые идентификационные данные открытого ключа указывают на открытый ключ блока связи; контроллер связи для выполнения Wi-Fi-связи с блоком Wi-Fi-связи, причем контроллер связи выполнен с возможностью передавать идентификационные данные открытого ключа, указывающие на открытый ключ блока связи, блоку Wi-Fi-связи и принимать третьи идентификационные данные открытого ключа от блока Wi-Fi-связи; средство сравнения для генерирования указания соответствия, указывающего на то, соответствуют ли первые идентификационные данные открытого ключа третьим идентификационным данным открытого ключа; причем контроллер связи выполнен с возможностью прерывать Wi-Fi-связь с блоком Wi-Fi-связи, если указание соответствия указывает на то, что первые идентификационные данные открытого ключа не соответствуют третьим идентификационным данным открытого ключа, и в противном случае: генерировать открытый ключ другого блока связи в ответ на по меньшей мере одни из первых идентификационных данных открытого ключа и третьих идентификационных данных открытого ключа, генерировать сеансовый ключ из открытого ключа другого блока связи и закрытого ключа блока связи, генерировать сетевой ключ, генерировать зашифрованный сетевой ключ путем шифрования сетевого ключа с использованием сеансового ключа, и передавать зашифрованный сетевой ключ и идентификационные данные открытого ключа, указывающие на открытый ключ блока связи, блоку Wi-Fi-связи.

Эти и другие аспекты, признаки и преимущества изобретения будут очевидны из и освещены со ссылками на вариант(ы) осуществления, описанный(-е) далее.

Краткое описание чертежей

Варианты осуществления изобретения будут описаны, исключительно в качестве примера, со ссылками на чертежи, на которых

фиг. 1 изображает пример беспроводной системы связи в соответствии с некоторыми вариантами осуществления изобретения;

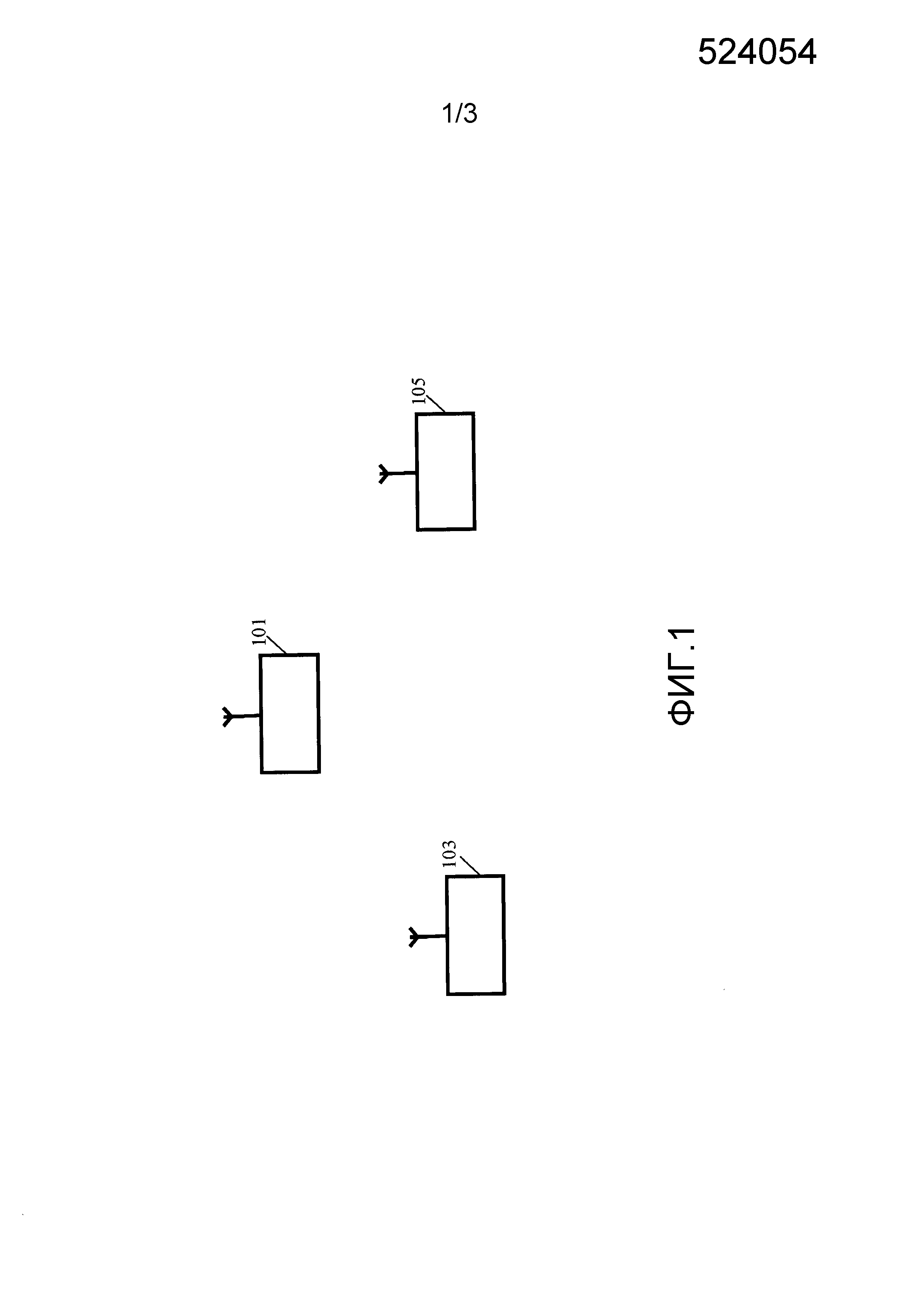

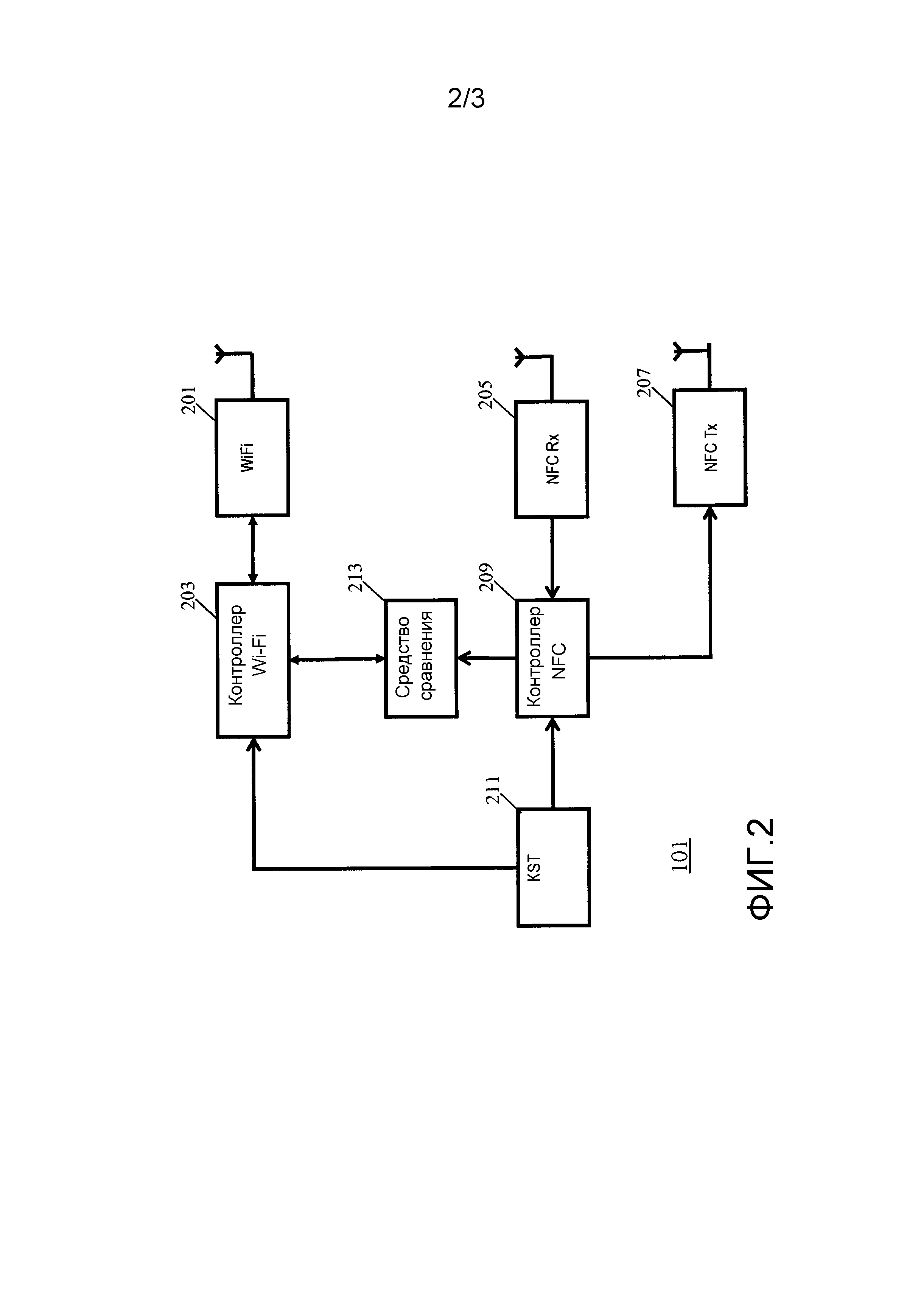

фиг. 2 изображает пример элементов блока связи для системы беспроводной связи в соответствии с некоторыми вариантами осуществления изобретения; и

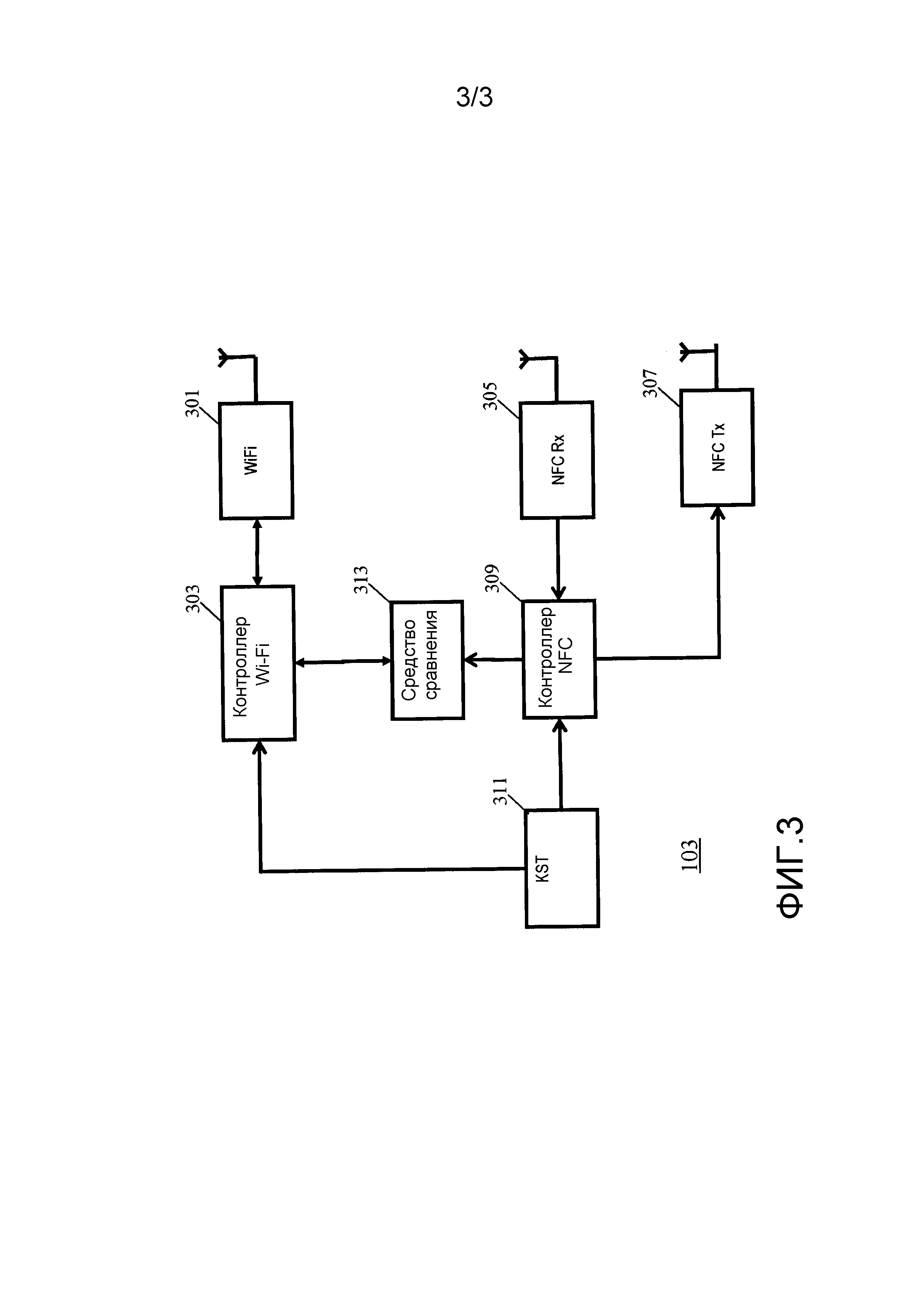

фиг. 3 изображает пример элементов блока связи для системы беспроводной связи в соответствии с некоторыми вариантами осуществления изобретения.

Подробное описание некоторых вариантов осуществления изобретения

Фиг. 1 изображает пример системы беспроводной связи в соответствии с некоторыми вариантами осуществления изобретения.

Система беспроводной связи содержит первый блок 101 связи и второй блок 103 связи, которые стремятся осуществить передачу данных защищенным и приватным образом. Передача данных между первым блоком 101 связи и вторым блоком 103 связи выполняется посредством линии Wi-Fi-связи. Например, первый блок 101 связи или второй блок 103 связи может быть точкой доступа Wi-Fi, и другой блок может быть мобильным блоком связи, поддерживаемым точкой доступа. Каждый из первого блока 101 связи и второго блока 103 связи может быть, например, станцией AP Wi-Fi и не-AP Wi-Fi, AP Wi-Fi и регистратором Wi-Fi, или двумя P2P-устройствами Wi-Fi.

Линией Wi-Fi-связи может быть линия связи, которая подчиняется серии стандартов связи Wi-Fi, таким как, например один из стандартов IEEE 802.11a, IEEE 802.11b, IEEE 802.11g, IEEE 802.11n, IEEE 802.11ac и IEEE 802.11ad. Линия Wi-Fi-связи может конкретным образом поддерживать связь на основе стандартов IEEE 802.11.

Конкретным образом, Wi-Fi-связью может быть беспроводная связь в полосе спектра 2,4 ГГц, 5 ГГц и 60 ГГц по существу на основе одного или нескольких из серии стандартов IEEE 802.11, стандартов и программ сертификации Wi-Fi-альянса и стандартов и программ сертификации Альянса гигабита по беспроводной связи.

Wi-Fi-альянс создает программы сертификации для (элементов) серии стандартов IEEE 802.11. Wi-Fi-альянс может создавать программы сертификации для (элементов) стандартов Альянса гигабита по беспроводной связи. Wi-Fi-альянс также создает сами стандарты для Wi-Fi-связи, такие как, например, стандарт простой конфигурации Wi-Fi для простого установления линии Wi-Fi-связи.

Желательно, чтобы Wi-Fi-связь была защищенной так, чтобы данные, обмен которыми осуществляется первым блоком 101 связи и вторым блоком 103 связи, не могли быть декодированы каким-либо другим устройством. Конкретным образом, система с фиг. 1 может включать в себя третий блок 105 связи, который является подслушивающим устройством, стремящимся получить информацию о данных, которыми осуществляется обмен. Система с фиг. 1 стремиться не дать третьему блоку 105 связи получить возможность успешно декодировать передачу данных Wi-Fi. Это включает в себя обеспечение устойчивости против атак через посредника со стороны третьего блока 105 связи.

Фиг. 2 изображает элементы первого блока 101 связи, и фиг. 3 изображает элементы второго блока 103 связи. В примере два блока 101, 103 связи содержат по существу одни и те же функциональные возможности, как будет описано далее. Элементы первого блока 101 связи будут описаны с использованием префикса "первый", и элементы второго блока 103 связи будут упоминаться с использованием префикса "второй".

Первый блок 101 связи содержит первый Wi-Fi-приемопередатчик 201, который имеет возможность принимать и передавать данные через эфирный интерфейс в соответствии со стандартами Wi-Fi. Первый Wi-Fi-приемопередатчик 201 объединяется с первым контроллером 203 связи, который выполнен с возможностью генерировать, принимать и обрабатывать данные, переданные по эфирному интерфейсу Wi-Fi. Конкретным образом, первый контроллер 203 связи может обрабатывать пользовательские данные для передачи и может декодировать принятые данные для вывода. Принятые и декодированные данные могут быть выведены к внешним или внутренним функциональным возможностям в зависимости от характерных особенностей отдельного варианта осуществления и пользовательского приложения.

Подобным образом, второй блок 103 связи содержит второй Wi-Fi-приемопередатчик 301, который имеет возможность приема и передачи данных через эфирный интерфейс в соответствии со стандартами Wi-Fi. Кроме того, подобным образом первому блоку 101 связи, второй Wi-Fi-приемопередатчик 301 объединяется со вторым контроллером 303 связи, который выполнен с возможностью генерировать, принимать и обрабатывать данные, переданные через эфирный интерфейс Wi-Fi. Конкретным образом, второй контроллер 303 связи может обрабатывать пользовательские данные для передачи и может декодировать принятые данные для вывода.

Для того чтобы обеспечить защищенную и секретную связь, первый блок 101 связи и второй блок 103 связи могут использовать шифрование для по меньшей мере некоторых из данных, которыми осуществляется обмен. Конкретным образом, контроллеры 203, 303 связи могут содержать функциональные возможности для шифрования данных, которые передаются, и дешифрования данных, которые принимаются по линии Wi-Fi-связи. Контроллеры 203, 303 связи могут в качестве альтернативы или дополнения содержать функциональные возможности для добавления защиты целостности, например криптографический хэш, для данных, которые передаются, и для проверки целостности данных, которые принимаются по линии Wi-Fi-связи.

Для такого шифрования и дешифрования и защиты целостности, которые должны быть выполнены на двух блоках 101, 103 связи, ключ должен быть согласован между блоками 101, 103 связи. Обычно отдельный ключ генерируется для каждого нового установления связи, и ключ будет упоминаться как сетевой ключ. Аутентификация первого блока 101 связи и второго блока 103 связи может входить в состав инициализации установления связи.

Отдельные ключи могут быть найдены из сетевого ключа для шифрования и для защиты целостности. Следует понимать, что в некоторых вариантах осуществления сетевой ключ может повторно использоваться для более чем одного установления связи.

В системе с фиг. 1 сетевой ключ, используемый для некоторого заданного установления Wi-Fi-связи, зашифрован на основе информации открытого ключа, которым был осуществлен обмен между двумя блоками 101, 103 связи с использованием Wi-Fi-связи. Конкретным образом, первый блок 101 связи и второй блок 103 связи выполнены с возможностью выполнения алгоритма обмена ключами Диффи-Хеллмана с использованием Wi-Fi-связи для того, чтобы генерировать ключ, который будет в дальнейшем называться первичным ключом сеанса. Из этого первичного ключа сеанса дополнительные сеансовые ключи, возможно, могут затем быть определены. Первичный ключ сеанса или сеансовый ключ используется одним из блоков связи для шифрования сетевого ключа и посылания его к другому блоку связи. В некоторых вариантах осуществления сеансовый ключ может генерироваться непосредственно в качестве первичного ключа сеанса. Следует понимать, что в других вариантах осуществления могут быть использованы другие алгоритмы обмена ключами. Также следует понимать, что в других вариантах осуществления ключ, который найден из первичного ключа сеанса, может быть использован для защиты целостности (зашифрованного) сетевого ключа, например путем обеспечения криптографического хэша посредством (зашифрованного) сетевого ключа. Также следует понимать, что в некоторых вариантах осуществления алгоритм обмена ключами Диффи-Хеллмана (или подобный) может выполняться с использованием NFC-связи.

Блоки 101, 103 связи могут использовать сетевой ключ для шифрования данных и/или для обеспечения защиты целостности данных, которые передаются через Wi-Fi-соединение между двумя блоками 101, 103 связи.

Однако, прежде чем передача данных пользователя начинается, первый блок 101 связи и второй блок 103 связи выполняют аутентификацию обеспечения того, что Wi-Fi-связь действительно выполняется с ожидаемым другим блоком связи.

В описанной системе эта аутентификация включает в себя связь через две линии NFC-связи (связи ближнего поля), а именно одну от первого блока 101 связи ко второму блоку 103 связи и одну от второго блока 103 связи к первому блоку 101 связи (или, что то же самое, двунаправленную линию связи).

В системе второй блок 103 связи передает первые идентификационные данные открытого ключа первому блоку 101 связи, которые указывают на открытый ключ второго блока связи, в дальнейшем называемый вторым открытым ключом. Подобным образом, первый блок 101 связи передает вторые идентификационные данные открытого ключа второму блоку 103 связи, которые указывают на открытый ключ первого блока 101 связи, в дальнейшем называемый первым открытым ключом. Таким образом, оба блока связи принимают идентификацию открытого ключа от другого блока связи по связи ближнего действия NFC. Открытому ключу, принятому по NFC, можно доверять как переданному передатчиком, который был очень близко к NFC-приемнику, и обычно по существу менее чем в десяти сантиметрах. Соответственно, пользователь может удостоверяться, что открытый ключ, принятый через NFC, представляет надлежащую вторую сторону.

Дополнительно, в системе блоки связи выполнены с возможностью установления Wi-Fi-связи, и это установление включает в себя то, что каждый из блоков связи обеспечивает идентификационные данные открытого ключа другому блоку связи. Таким образом, каждый из блоков связи принимает идентификационные данные открытого ключа по Wi-Fi-связи в течение установления связи.

Для того чтобы аутентифицировать то, что Wi-Fi-связь действительно осуществляется с верной второй стороной, каждый из блоков связи выполнен с возможностью сравнения, соответствуют ли идентификационные данные открытого ключа, принятые соответственно по Wi-Fi и NFC, соответствующим открытым ключам. Конкретным образом, каждый из блоков связи может сравнивать, является ли открытый ключ, представленный идентификационными данными открытого ключа, принятыми по Wi-Fi, действительно тем же самым, что и открытый ключ, представленный идентификационными данными открытого ключа, принятыми по NFC. Если так, удаленная Wi-Fi-связь действительно соответствует NFC-связи, и она может соответственно считаться аутентифицированной. Блок связи может, соответственно, переходить к установлению Wi-Fi-связи. Если нет, Wi-Fi-связь не может быть осуществлена с надлежащей второй стороной, но может потенциально осуществляться с атакующим блоком связи, например, осуществляющим попытку атаки через посредника. Таким образом, если открытый ключ, указанный идентификационными данными открытого ключа, принятыми по Wi-Fi, отличается от открытого ключа, указанного идентификационными данными открытого ключа, принятыми посредством NFC-связи, блок связи переходит к прерыванию Wi-Fi-связи.

В системе оба блока связи обеспечены идентификационными данными открытого ключа по обеим из NFC-связи и Wi-Fi-связи, благодаря чему обеспечена полная двусторонняя аутентификация. Кроме того, двусторонняя аутентификация основана на том, что оба блока связи принимают идентификационные данные открытого ключа NFC. Соответственно, для того чтобы атакующее устройство выполнило успешную атаку, например через посредника, для атакующего устройства недостаточно принять NFC-связь, а ему необходимо также иметь возможность передать ложные идентификационные данные открытого ключа блокам связи по NFC. Поскольку блоки связи будут использовать стандартные NFC-приемники, диапазон такой связи может быть гарантированно ограничен очень малым диапазоном, и, таким образом, пользователь будет иметь возможность вручную удостовериться, что никакое атакующее устройство не находится достаточно близко для обеспечения ложных идентификационных данных открытого ключа.

Действительно, для стандартных принципов аутентификации на основе односторонней аутентификации с использованием NFC-связи аутентификация обычно полагается на то, что один блок связи обеспечивает данные другому блоку связи по NFC-связи, и этот блок связи затем использует обеспеченные данные для выполнения односторонней аутентификации. Например, блок связи A может обеспечивать одноразовый код или PIN-код блоку связи B с использованием NFC-связи. Одноразовый код может затем быть передан обратно блоку связи A в течение установления Wi-Fi-связи. Блок связи A затем сравнивает принятый одноразовый код с обеспеченным по NFC, и, если они соответствуют друг другу, он считает, что установление Wi-Fi-связи действительно осуществляется с блоком связи B.

Однако изобретатель осознал, что такая односторонняя аутентификация не может быть достаточно защищенной. Например, атакующий блок связи может быть выполнен с возможностью иметь чувствительность приема, которая намного превосходит чувствительность приема согласно спецификации NFC, и соответственно может существовать возможность для атакующего блока связи принимать NFC-передачу через по существу более дальние расстояния, чем ожидаемые для NFC. Поскольку безопасность, обеспечиваемая внеполосным обменом данных NFC, основана на ограниченном диапазоне NFC-связи, безопасность может быть нарушена ввиду возможности таких атакующих блоков связи. Например, атакующий блок связи может иметь возможность принимать переданный одноразовый код или PIN-код и может инициировать установление Wi-Fi с блоком связи B, притворяясь блоком связи A. Таким образом, внеполосная односторонняя аутентификация может быть менее защищенной, чем в общем случае предполагается в данной области техники.

Однако, в текущем подходе двустороння аутентификация используется с внеполосной NFC-связью, обеспечиваемой в обоих направлениях. Таким образом, оба блока связи выполняют аутентификацию на основе принятых NFC-данных, и ни один из блоков связи не выполняет аутентификацию только на основе данных, принятых по Wi-Fi или переданных по NFC. Это обеспечивает увеличенную защищенность, поскольку NFC-приемники блоков связи будут выполнены с возможностью следовать спецификации NFC и, в частности, будут выполнены с возможностью иметь очень ограниченный диапазон. Может, соответственно, быть обеспечено, что NFC-данные обеспечиваются от NFC-передатчика в диапазоне нескольких сантиметров от NFC-приемника, и, таким образом, может быть ручным способом обеспечено то, что данные предназначаются для надлежащего блока связи. Таким образом, подход может обеспечивать то, что защищенность, обеспечиваемая предположением об очень ограниченном диапазоне NFC-связи, действительна.

Кроме того, подход обеспечивает возможность для определения совместно используемого сеансового ключа, который находится из открытых ключей, и этот совместно используемый сеансовый ключ может быть использован для защиты переноса сетевого ключа между двумя сторонами, каждая из которых сгенерировала совместно используемый сеансовый ключ. Однако, поскольку оба блока связи требуют соответствующих друг другу идентификационных данных открытого ключа, обеспеченных по NFC, определение сеансовых ключей может гарантировано быть одним и тем же, т.е. может быть обеспечено, что используемые открытые ключи действительно являются ключами надлежащей другой стороны, а не потенциального атакующего блока связи. Один блок связи, кроме того, генерирует сетевой ключ, который может быть использован для зашифрованной связи между блоками связи. Сетевой ключ зашифрован с использованием сеансового ключа, определенного на основе открытого ключа другого блока связи и переданного другому блоку связи. Этот блок связи генерирует сеансовый ключ с использованием открытого ключа, аутентифицированного посредством NFC, и, таким образом, будет иметь возможность дешифровать сетевой ключ, только если он действительно от надлежащей другой стороны. Если так, он дешифрует принятый сетевой ключ, и связь может продолжаться с использованием этого сетевого ключа для операций шифрования.

Внеполосная связь конкретным образом не является индивидуально настраиваемыми или, например, характерными для сеанса, переменными или секретными данными, а вместо этого попросту является данными, которые определяют открытый ключ блока связи. Таким образом, подход обеспечивает защищенную аутентификацию, при этом используя только внеполосную передачу стандартной, статической и общедоступной информации открытого ключа. Это может по существу уменьшать сложность и обеспечивать возможность увеличенной гибкости и улучшенных впечатлений пользователя. Например, это может обеспечивать возможность того, что RFID-метка используется для обеспечения идентификационных данных открытого ключа другим блокам связи.

Действительно, никаких рисков безопасности не представляется потенциальным атакующим блоком связи, имеющим возможность принимать идентификационные данные открытого ключа, обеспеченные NFC-связью. В действительности, это может обеспечивать атакующему блоку связи только возможность определить открытый ключ блоков связи, но это все равно не обеспечивает ему возможности определить защищенные сеансовые ключи, т.е. он не будет иметь возможности генерировать тот же самый сеансовый ключ из открытого ключа, который будет сгенерирован первым блоком связи, поскольку он не имеет доступа к закрытому ключу.

Таким образом, двусторонняя аутентификация использует внеполосную NFC-связь в обоих направлениях для обеспечения того, что сеансовый ключ для Wi-Fi-связи генерируется из верных открытых ключей, т.е. каждый из блоков связи может быть уверен, что Wi-Fi-связь осуществляется с надлежащей другой стороной.