Результат интеллектуальной деятельности: СПОСОБ И УСТРОЙСТВО ДЛЯ ОБНАРУЖЕНИЯ НЕСАНКЦИОНИРОВАННОГО ИСПОЛЬЗОВАНИЯ ВЕБ-АДРЕСОВ

Вид РИД

Изобретение

Перекрестная ссылка на родственную заявку

[0001] Данная заявка основана на и испрашивает приоритет заявки на патент Китая номер CN 201510347804.3, поданной в Государственное ведомство по интеллектуальной собственности Народной Республики Китай 19 июня 2015 года, содержание которой полностью включено в данный документ путем ссылки.

Область техники, к которой относится изобретение

[0002] Настоящее раскрытие сущности относится к области техники сетевой безопасности, а более конкретно, к способу и устройству для обнаружения несанкционированного использования веб-адресов.

Уровень техники

[0003] Некоторые операторы сети отслеживают запрос пользователя в промежуточных маршрутизаторах, когда пользователь осуществляет доступ в сеть, и возвращают ответ по переходу до того, как целевой сервер возвращает ответ, когда некоторые конкретные условия совпадают, так что пользователь переходит к веб-адресу, имеющему интересующую взаимосвязь с оператором сети. Целевой веб-адрес, соответствующий ответу по переходу, может представлять собой фишинговый веб-адрес либо может содержать программы-"трояны" и возвращенные рекламные объявления, что влияет на впечатление от работы у пользователей. Если пользователь запрашивает веб-адрес-партнер обозревателя, он может причинить вред законным интересам обозревателя.

Сущность изобретения

[0004] Варианты осуществления настоящего раскрытия сущности предоставляют способ и устройство для обнаружения несанкционированного использования веб-адресов, которые включают в себя следующие технические решения.

[0005] Согласно вариантам осуществления первого аспекта настоящего раскрытия сущности, предусмотрен способ обнаружения несанкционированного использования веб-адресов. Способ содержит:

- получение веб-адреса, по которому в данный момент осуществлен доступ, и целевого веб-адреса перехода из текущей инструкции доступа по веб-адресу;

- определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно предыстории инструкций доступа по веб-адресу; и

- определение того, использован несанкционированным образом или нет целевой веб-адрес перехода, согласно безопасному веб-адресу перехода.

[0006] В варианте осуществления, определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно предыстории инструкций доступа по веб-адресу содержит:

- получение архивной инструкции доступа по веб-адресу, соответствующей веб-адресу, по которому в данный момент осуществлен доступ, из предыстории инструкций доступа по веб-адресу; и

- определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одной архивной инструкции доступа по веб-адресу.

[0007] В варианте осуществления, архивная инструкция доступа по веб-адресу содержит веб-адрес доступа, содержащий либо нет переход, веб-адрес перехода и время доступа.

[0008] В варианте осуществления, определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одной архивной инструкции доступа по веб-адресу содержит:

- выполнение статистического анализа, по меньшей мере, для одной архивной инструкции доступа по веб-адресу и независимое вычисление вероятности возникновения каждого веб-адреса перехода; и

- определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одному из вероятности P возникновения каждого веб-адреса перехода и времени доступа.

[0009] В варианте осуществления, определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одному из вероятности P возникновения каждого веб-адреса перехода и времени доступа содержит:

- определение того, существует или нет веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, по меньшей мере, в одной архивной инструкции доступа по веб-адресу;

- если веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, существует, по меньшей мере, в одной архивной инструкции доступа по веб-адресу, определение веб-адреса перехода, имеющего вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, в качестве безопасного веб-адреса перехода; и

- если веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, не существует, по меньшей мере, в одной архивной инструкции доступа по веб-адресу, определение каждого веб-адреса перехода, по меньшей мере, в одной архивной инструкции доступа по веб-адресу в качестве безопасного веб-адреса перехода.

[0010] В варианте осуществления, определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одному из вероятности P возникновения каждого веб-адреса перехода и времени доступа содержит:

- определение веб-адреса перехода в качестве безопасного веб-адреса перехода, если интервал доступа от времени доступа для последнего доступа к веб-адресу перехода до текущего времени доступа меньше предварительно установленного временного интервала, и число непрерывных возникновений веб-адреса перехода превышает или равно предварительно установленному числу.

[0011] В варианте осуществления, определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одному из вероятности P возникновения каждого веб-адреса перехода и времени доступа содержит:

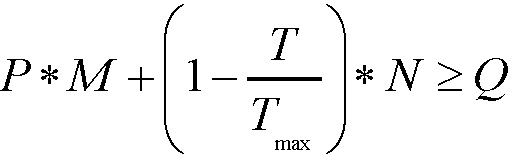

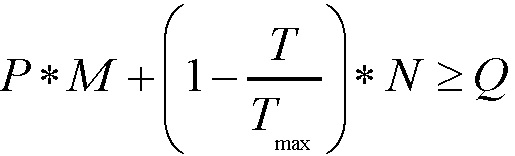

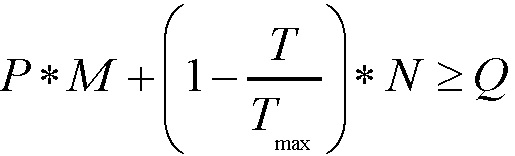

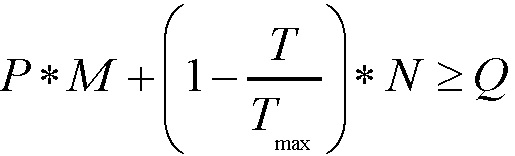

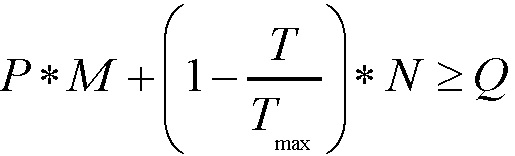

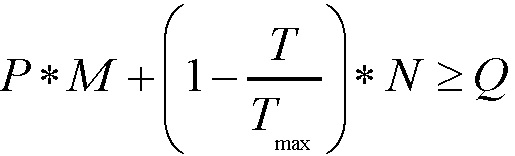

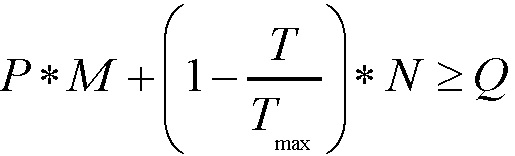

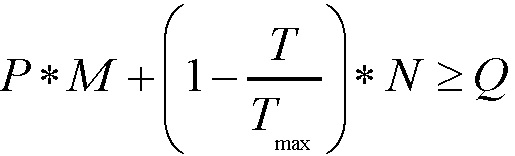

- определение веб-адреса перехода в качестве безопасного веб-адреса перехода, если вероятность P возникновения веб-адреса перехода, интервал T доступа от времени доступа для последнего доступа к веб-адресу перехода до текущего времени доступа, весовой коэффициент M для вероятности P возникновения веб-адреса перехода, весовой коэффициент N для отношения интервала T доступа к максимальному интервалу Tmax доступа и текущее время доступа и безопасное пороговое значение Q перехода удовлетворяют формуле:

.

.

[0012] В варианте осуществления, определение того, использован несанкционированным образом или нет целевой веб-адрес перехода, согласно безопасному веб-адресу перехода содержит:

- определение того, что целевой веб-адрес перехода не использован несанкционированным образом, если целевой веб-адрес перехода совпадает с безопасным веб-адресом перехода; и

- определение того, что целевой веб-адрес перехода несанкционированным образом использован, если целевой веб-адрес перехода не совпадает с безопасным веб-адресом перехода.

[0013] В варианте осуществления, способ дополнительно содержит:

- выполнение операции блокирования перехода к целевому веб-адресу перехода после определения того, что целевой веб-адрес перехода несанкционированным образом использован.

[0014] В варианте осуществления, способ дополнительно содержит:

- запись инструкции доступа по веб-адресу согласно текущему времени доступа;

- ранжирование записанных инструкций доступа по веб-адресу в порядке по возрастанию времени доступа; и

- определение предыстории инструкции доступа по веб-адресу посредством выбора предварительно установленного числа инструкций доступа по веб-адресу из ранжированных инструкций доступа по веб-адресу, при этом каждая выбранная инструкция доступа по веб-адресу имеет время доступа до текущего времени доступа, или при этом интервал доступа от времени доступа каждой выбранной инструкции доступа по веб-адресу до текущего времени доступа меньше или равен предварительно установленному периоду времени.

[0015] Согласно вариантам осуществления второго аспекта настоящего раскрытия сущности, предусмотрено устройство для обнаружения несанкционированного использования веб-адресов. Устройство содержит:

- модуль получения, выполненный с возможностью получать веб-адрес, по которому в данный момент осуществлен доступ, и целевой веб-адрес перехода из текущей инструкции доступа по веб-адресу;

- первый модуль определения, выполненный с возможностью определять безопасный веб-адрес перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно предыстории инструкций доступа по веб-адресу; и

- второй модуль определения, выполненный с возможностью определять то, использован несанкционированным образом или нет целевой веб-адрес перехода, согласно безопасному веб-адресу перехода.

[0016] В варианте осуществления, первый модуль определения содержит:

- субмодуль получения, выполненный с возможностью получать архивную инструкцию доступа по веб-адресу, соответствующую веб-адресу, по которому в данный момент осуществлен доступ, из предыстории инструкций доступа по веб-адресу; и

- субмодуль определения веб-адресов, выполненный с возможностью определять безопасный веб-адрес перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одной архивной инструкции доступа по веб-адресу.

[0017] В варианте осуществления, архивная инструкция доступа по веб-адресу содержит веб-адрес доступа, содержащий либо нет переход, веб-адрес перехода и время доступа.

[0018] В варианте осуществления, субмодуль определения веб-адресов выполнен с возможностью:

- выполнять статистический анализ, по меньшей мере, для одной архивной инструкции доступа по веб-адресу и независимо вычислять вероятность возникновения каждого веб-адреса перехода; и

- определять безопасный веб-адрес перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одному из вероятности P возникновения каждого веб-адреса перехода и времени доступа.

[0019] В варианте осуществления, субмодуль определения веб-адресов дополнительно выполнен с возможностью:

- определять то, существует или нет веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, по меньшей мере, в одной архивной инструкции доступа по веб-адресу;

- если веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, существует, по меньшей мере, в одной архивной инструкции доступа по веб-адресу, определять веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, в качестве безопасного веб-адреса перехода; и

- если веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, не существует, по меньшей мере, в одной архивной инструкции доступа по веб-адресу, определять каждый веб-адрес перехода, по меньшей мере, в одной архивной инструкции доступа по веб-адресу в качестве безопасного веб-адреса перехода.

[0020] В варианте осуществления, субмодуль определения веб-адресов дополнительно выполнен с возможностью:

- определять веб-адрес перехода в качестве безопасного веб-адреса перехода, если интервал доступа от времени доступа для последнего доступа к веб-адресу перехода до текущего времени доступа меньше предварительно установленного временного интервала, и число непрерывных возникновений веб-адреса перехода превышает или равно предварительно установленному числу.

[0021] В варианте осуществления, субмодуль определения веб-адресов дополнительно выполнен с возможностью:

- определять веб-адрес перехода в качестве безопасного веб-адреса перехода, если вероятность P возникновения веб-адреса перехода, интервал T доступа от времени доступа для последнего доступа к веб-адресу перехода до текущего времени доступа, весовой коэффициент M для вероятности P возникновения веб-адреса перехода, весовой коэффициент N для отношения интервала T доступа к максимальному интервалу Tmax доступа и безопасное пороговое значение Q перехода удовлетворяют формуле:

.

.

[0022] В варианте осуществления, второй модуль определения содержит:

- первый субмодуль определения, выполненный с возможностью определять то, что целевой веб-адрес перехода не использован несанкционированным образом, если целевой веб-адрес перехода совпадает с безопасным веб-адресом перехода;

- второй субмодуль определения, выполненный с возможностью определять то, что целевой веб-адрес перехода несанкционированным образом использован, если целевой веб-адрес перехода не совпадает с безопасным веб-адресом перехода.

[0023] В варианте осуществления, устройство дополнительно содержит:

- модуль выполнения, выполненный с возможностью выполнять операцию блокирования перехода к целевому веб-адресу перехода после определения того, что целевой веб-адрес перехода несанкционированным образом использован.

[0024] В варианте осуществления, устройство дополнительно содержит:

- модуль записи, выполненный с возможностью записывать инструкцию доступа по веб-адресу согласно текущему времени доступа;

- модуль ранжирования, выполненный с возможностью ранжировать записанные инструкции доступа по веб-адресу в порядке по возрастанию времени доступа; и

- модуль выбора, выполненный с возможностью определять предысторию инструкции доступа по веб-адресу посредством выбора предварительно установленного числа инструкций доступа по веб-адресу из ранжированных инструкций доступа по веб-адресу, при этом каждая выбранная инструкция доступа по веб-адресу имеет время доступа до текущего времени доступа, или при этом интервал доступа от времени доступа каждой выбранной инструкции доступа по веб-адресу до текущего времени доступа меньше или равен предварительно установленному периоду времени.

[0025] Согласно вариантам осуществления третьего аспекта настоящего раскрытия сущности, предусмотрено устройство для обнаружения несанкционированного использования веб-адресов. Устройство содержит:

- процессор; и

- запоминающее устройство, выполненное с возможностью хранить инструкции, выполняемые посредством процессора;

- при этом процессор выполнен с возможностью:

- получать веб-адрес, по которому в данный момент осуществлен доступ, и целевой веб-адрес перехода из текущей инструкции доступа по веб-адресу;

- определять безопасный веб-адрес перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно предыстории инструкций доступа по веб-адресу; и

- определять то, использован несанкционированным образом или нет целевой веб-адрес перехода, согласно безопасному веб-адресу перехода.

[0026] Способ и устройство, предоставленные в вариантах осуществления настоящего раскрытия сущности, позволяют обеспечивать следующие преимущества.

[0027] (1) В варианте осуществления, веб-адрес, по которому в данный момент осуществлен доступ, и целевой веб-адрес перехода получаются из инструкции доступа по веб-адресу, безопасный веб-адрес перехода из веб-адреса, по которому в данный момент осуществлен доступ, определяется согласно предыстории инструкций доступа по веб-адресу, и определяется то, использован несанкционированным образом или нет целевой веб-адрес перехода, согласно безопасному веб-адресу перехода. В настоящем раскрытии сущности, безопасный веб-адрес перехода определяется согласно архивным инструкциям доступа по веб-адресу, так что то, использован несанкционированным образом или нет целевой веб-адрес перехода, определяется согласно безопасному веб-адресу перехода. Таким образом, анормальные переходы могут сразу обнаруживаться, и несанкционированное использование может находиться без поддержания и выдачи помещенных в черный список веб-адресов заранее, за счет этого повышая коэффициент распознавания несанкционированным образом используемых веб-адресов и уменьшая затраты.

[0028] (2) В другом варианте осуществления, определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно предыстории инструкций доступа по веб-адресу содержит: получение архивной инструкции доступа по веб-адресу, соответствующей веб-адресу, по которому в данный момент осуществлен доступ, из предыстории инструкций доступа по веб-адресу; и определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одной архивной инструкции доступа по веб-адресу. В настоящем раскрытии сущности, безопасный веб-адрес перехода определяется согласно архивной инструкции доступа по веб-адресу, соответствующей веб-адресу, по которому в данный момент осуществлен доступ, так что определяется то, использован несанкционированным образом или нет целевой веб-адрес перехода, согласно безопасному веб-адресу перехода. Таким образом, анормальные переходы могут сразу обнаруживаться, и несанкционированное использование может находиться без поддержания и выдачи помещенных в черный список веб-адресов заранее, за счет этого повышая коэффициент распознавания несанкционированным образом используемых веб-адресов и уменьшая затраты.

[0029] (3) В другом варианте осуществления, архивная инструкция доступа по веб-адресу содержит веб-адрес доступа, содержащий либо нет переход, веб-адрес перехода и время доступа. В настоящем раскрытии сущности, архивная инструкция доступа по веб-адресу содержит веб-адрес доступа, содержащий либо нет переход, веб-адрес перехода и время доступа, так что безопасный веб-адрес перехода определяется согласно веб-адресу доступа, содержащему либо нет переход, веб-адрес перехода и время доступа, за счет этого обеспечивая безопасность перехода к веб-адресам.

[0030] (4) В другом варианте осуществления, определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одной архивной инструкции доступа по веб-адресу содержит: выполнение статистического анализа, по меньшей мере, для одной архивной инструкции доступа по веб-адресу и независимое вычисление вероятности возникновения каждого веб-адреса перехода; и определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одному из вероятности P возникновения каждого веб-адреса перехода и времени доступа. В настоящем раскрытии сущности, безопасный веб-адрес перехода может определяться быстро согласно вероятности возникновения каждого веб-адреса перехода, времени доступа или обоим из вышеозначенного, так что определенный безопасный веб-адрес перехода может быть более точным, за счет этого дополнительно обеспечивая безопасность перехода к веб-адресам, повышая коэффициент распознавания несанкционированным образом используемых веб-адресов и уменьшая затраты.

[0031] (5) В варианте осуществления, определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одному из вероятности P возникновения каждого веб-адреса перехода и времени доступа содержит: определение того, существует или нет веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, по меньшей мере, в одной архивной инструкции доступа по веб-адресу; если веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, существует, по меньшей мере, в одной архивной инструкции доступа по веб-адресу, определение веб-адреса перехода, имеющего вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, в качестве безопасного веб-адреса перехода; и если веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, не существует, по меньшей мере, в одной архивной инструкции доступа по веб-адресу, определение каждого веб-адреса перехода, по меньшей мере, в одной архивной инструкции доступа по веб-адресу в качестве безопасного веб-адреса перехода. В настоящем раскрытии сущности, если архивные инструкции доступа по веб-адресу содержат веб-адреса перехода, имеющие вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, эти веб-адреса перехода, имеющие вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, определяются в качестве безопасных веб-адресов перехода, за счет этого обеспечивая точность безопасных веб-адресов перехода. Кроме того, если архивные инструкции доступа по веб-адресу не содержат веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, это указывает то, что распределение вероятностей архивных инструкций доступа по веб-адресу является дисперсивным, и в силу этого все веб-адреса перехода в архивных инструкциях доступа по веб-адресу могут временно рассматриваться как безопасные.

[0032] (6) В другом варианте осуществления, определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одному из вероятности P возникновения каждого веб-адреса перехода и времени доступа содержит: определение веб-адреса перехода в качестве безопасного веб-адреса перехода, если интервал T доступа от времени доступа для последнего доступа к веб-адресу перехода до текущего времени доступа меньше предварительно установленного временного интервала, и число непрерывных возникновений веб-адреса перехода превышает или равно предварительно установленному числу. В настоящем раскрытии сущности, веб-адрес перехода может рассматриваться как безопасный, если число непрерывных возникновений веб-адреса перехода превышает или равно предварительно установленному числу, и интервал T доступа от времени доступа для последнего доступа к веб-адресу перехода до текущего времени доступа меньше предварительно установленного временного интервала.

[0033] (7) В другом варианте осуществления, определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одному из вероятности P возникновения каждого веб-адреса перехода и времени доступа содержит: определение веб-адреса перехода в качестве безопасного веб-адреса перехода, если вероятность P возникновения веб-адреса перехода, интервал T доступа от времени доступа последнего доступа к веб-адресу перехода до текущего времени доступа, весовой коэффициент M для вероятности P возникновения веб-адреса перехода, весовой коэффициент N для отношения интервала T доступа к максимальному интервалу Tmax доступа и безопасное пороговое значение Q перехода удовлетворяют формуле:  . В настоящем раскрытии сущности, безопасные веб-адреса перехода могут определяться согласно как вероятности возникновения веб-адреса перехода, так и времени доступа, так что определенный безопасный веб-адрес перехода может быть более точным, за счет этого дополнительно обеспечивая безопасность перехода к веб-адресам, повышая коэффициент распознавания несанкционированным образом используемых веб-адресов и уменьшая затраты.

. В настоящем раскрытии сущности, безопасные веб-адреса перехода могут определяться согласно как вероятности возникновения веб-адреса перехода, так и времени доступа, так что определенный безопасный веб-адрес перехода может быть более точным, за счет этого дополнительно обеспечивая безопасность перехода к веб-адресам, повышая коэффициент распознавания несанкционированным образом используемых веб-адресов и уменьшая затраты.

[0034] (8) В другом варианте осуществления, определение того, использован несанкционированным образом или нет целевой веб-адрес перехода, согласно безопасному веб-адресу перехода содержит: определение того, что целевой веб-адрес перехода не использован несанкционированным образом, если целевой веб-адрес перехода совпадает с безопасным веб-адресом перехода; и определение того, что целевой веб-адрес перехода несанкционированным образом использован, если целевой веб-адрес перехода не совпадает с безопасным веб-адресом перехода. В настоящем раскрытии сущности, безопасный веб-адрес перехода определяется согласно архивным инструкциям доступа по веб-адресу, так что то, использован несанкционированным образом или нет целевой веб-адрес перехода, определяется согласно безопасному веб-адресу перехода. Таким образом, анормальные переходы могут сразу обнаруживаться, и несанкционированное использование может находиться без поддержания и выдачи помещенных в черный список веб-адресов заранее, за счет этого повышая коэффициент распознавания несанкционированным образом используемых веб-адресов и уменьшая затраты.

[0035] (9) В варианте осуществления, способ дополнительно содержит: выполнение операции блокирования перехода к целевому веб-адресу перехода после определения того, что целевой веб-адрес перехода несанкционированным образом использован. В настоящем раскрытии сущности, операция блокирования перехода к целевому веб-адресу перехода может содержать одно или более из вывода предупреждающего сообщения для указания пользователю, переключения на HTTPS-протокол и использования прокси-сервера. Безусловно, могут быть включены другие операции блокирования перехода к целевому веб-адресу перехода. Таким образом, может обеспечиваться безопасность сети.

В варианте осуществления, способ дополнительно содержит: запись инструкции доступа по веб-адресу согласно текущему времени доступа; ранжирование записанных инструкций доступа по веб-адресу в порядке по возрастанию времени доступа; и определение предыстории инструкции доступа по веб-адресу посредством выбора предварительно установленного числа инструкций доступа по веб-адресу из ранжированных инструкций доступа по веб-адресу, при этом каждая выбранная инструкция доступа по веб-адресу имеет время доступа до текущего времени доступа, или при этом интервал доступа от времени доступа каждой выбранной инструкции доступа по веб-адресу до текущего времени доступа меньше или равен предварительно установленному периоду времени. В настоящем раскрытии сущности, инструкции доступа по веб-адресу, удовлетворяющие требованию по времени доступа или предварительно установленному числу инструкций доступа по веб-адресу, выбираются из всех инструкций доступа по веб-адресу в качестве предыстории инструкции доступа по веб-адресу, и затем архивные инструкции доступа по веб-адресу, соответствующие веб-адресу, по которому в данный момент осуществлен доступ, находятся из предыстории инструкции доступа по веб-адресу, так что архивный доступ по веб-адресу должен обновляться по мере того, как изменяется текущее время доступа, и в силу этого безопасный веб-адрес перехода должен корректироваться, что обеспечивает то, что определенный безопасный веб-адрес перехода является более точным, т.е. обеспечивает более точное определение несанкционированным образом используемого веб-адреса. Кроме того, пользователь не должен обязательно поддерживать и обновлять сетевой черный список в реальном времени, за счет этого уменьшая рабочую нагрузку пользователя и повышая удобство работы пользователя.

[0036] Следует понимать, что вышеприведенное общее описание и описание следующей детали являются примерными и пояснительными и не должны истолковываться как ограничивающие настоящее раскрытие сущности.

Краткое описание чертежей

[0037] Прилагаемые чертежи, которые содержатся и составляют часть этого подробного описания, иллюстрируют варианты осуществления в соответствии с изобретением и наряду с описанием служат для того, чтобы пояснять принципы раскрытия изобретения.

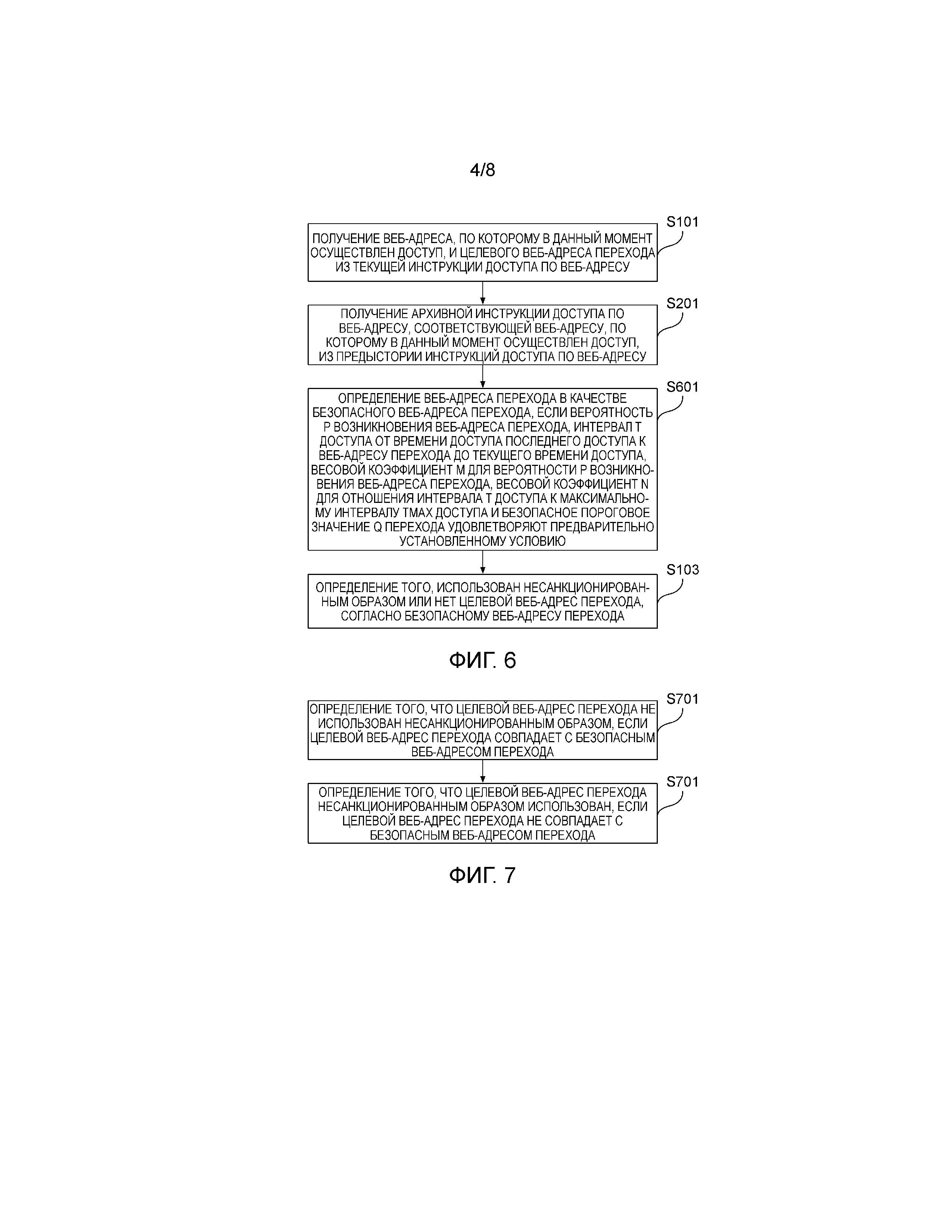

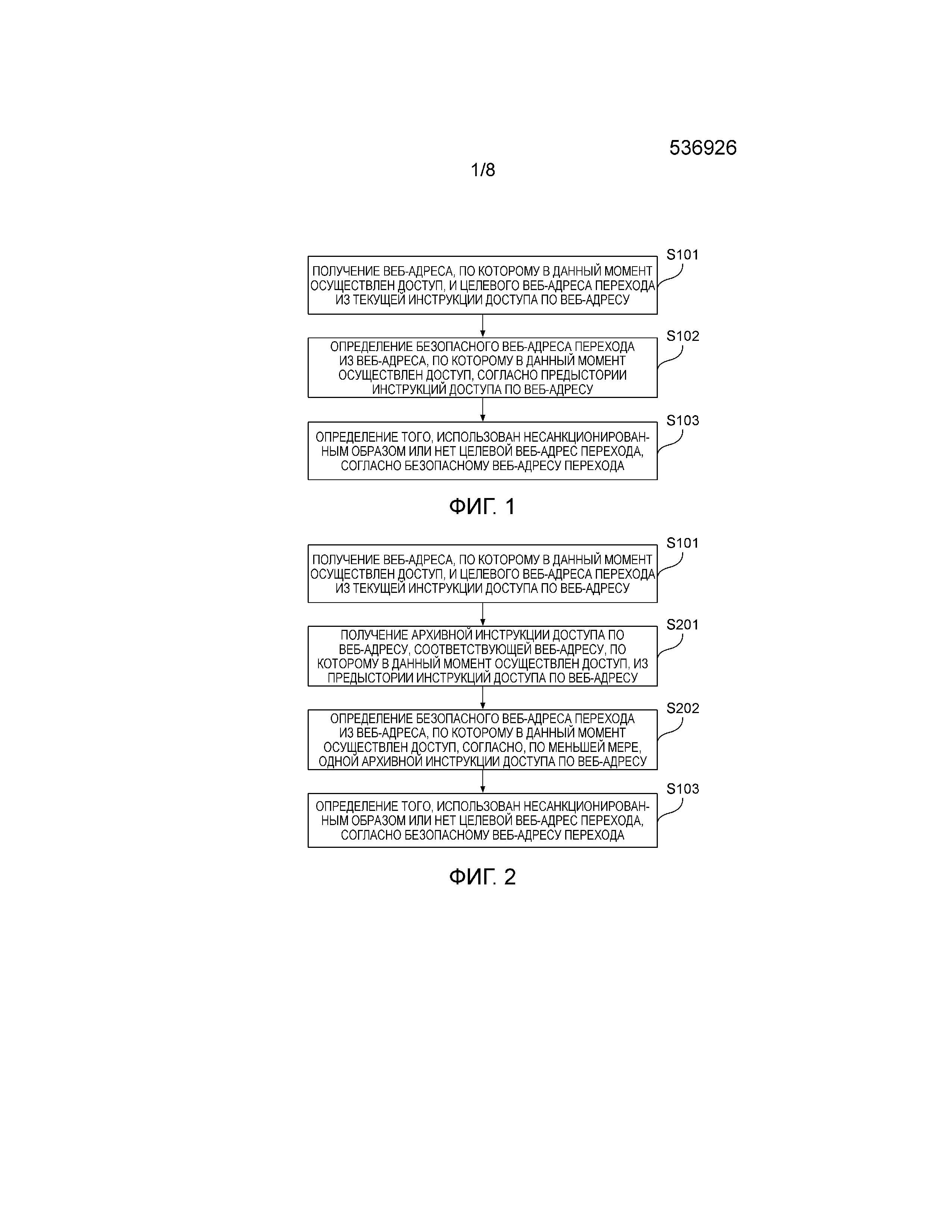

[0038] Фиг. 1 является блок-схемой последовательности операций способа для обнаружения несанкционированного использования веб-адресов согласно примерному варианту осуществления настоящего раскрытия сущности.

[0039] Фиг. 2 является блок-схемой последовательности операций способа для обнаружения несанкционированного использования веб-адресов согласно примерному варианту осуществления настоящего раскрытия сущности.

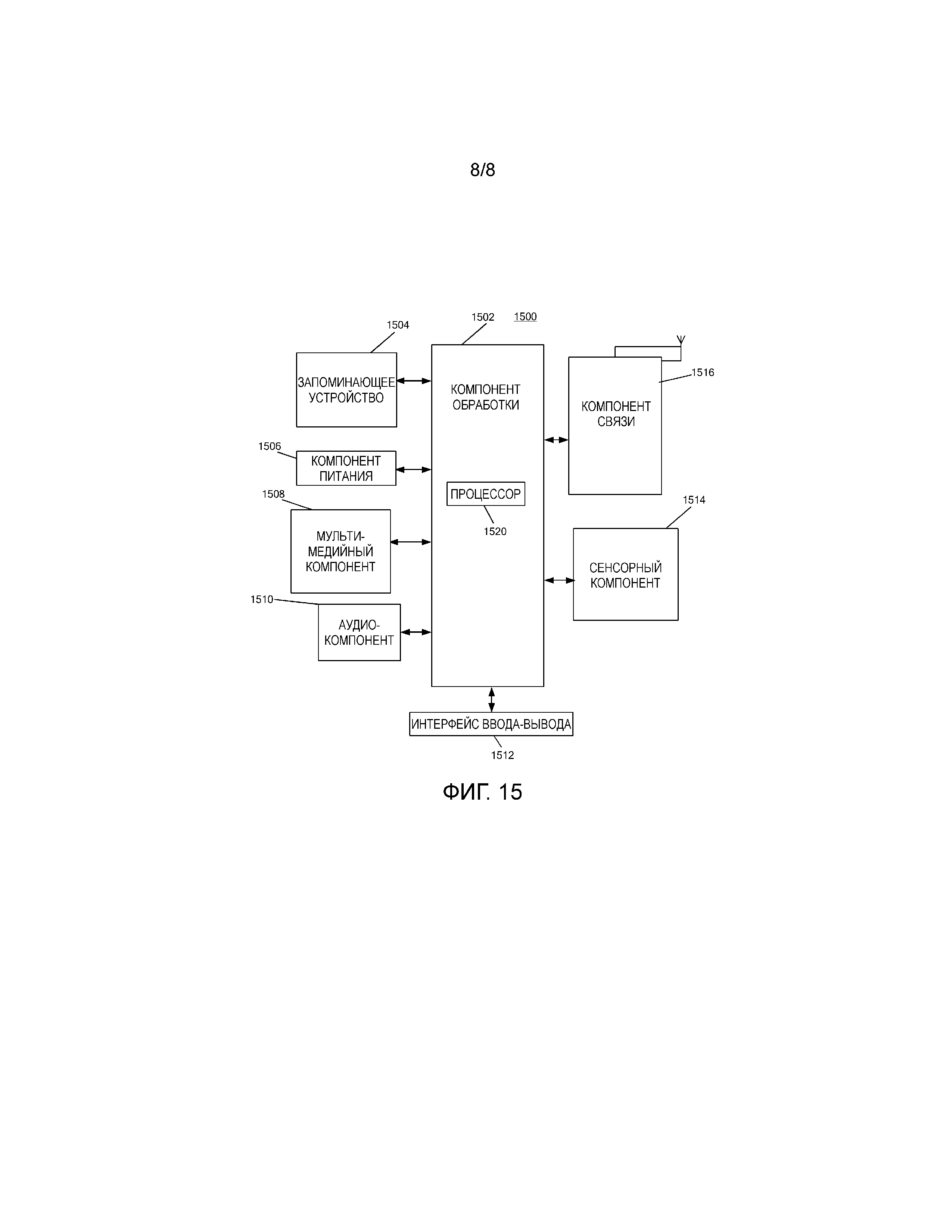

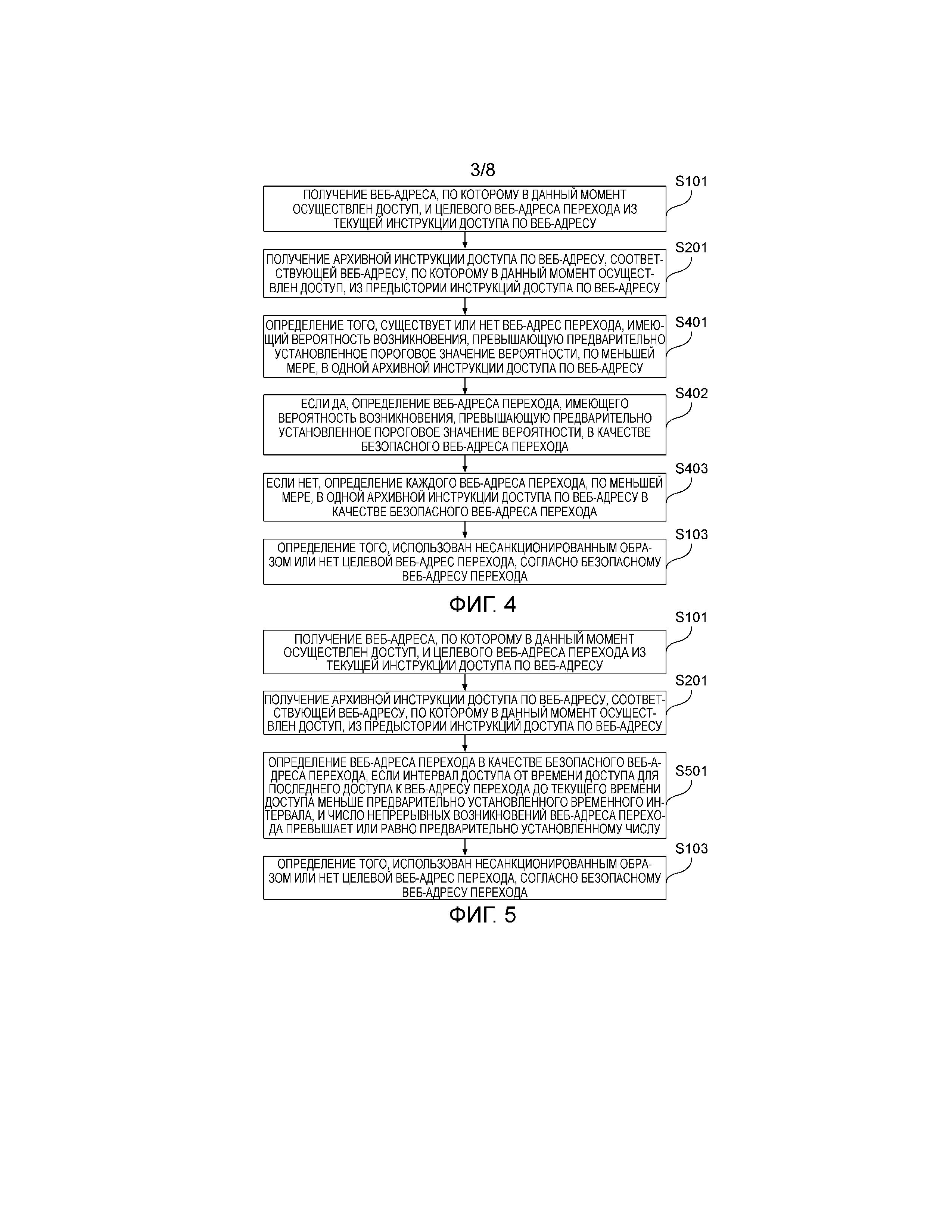

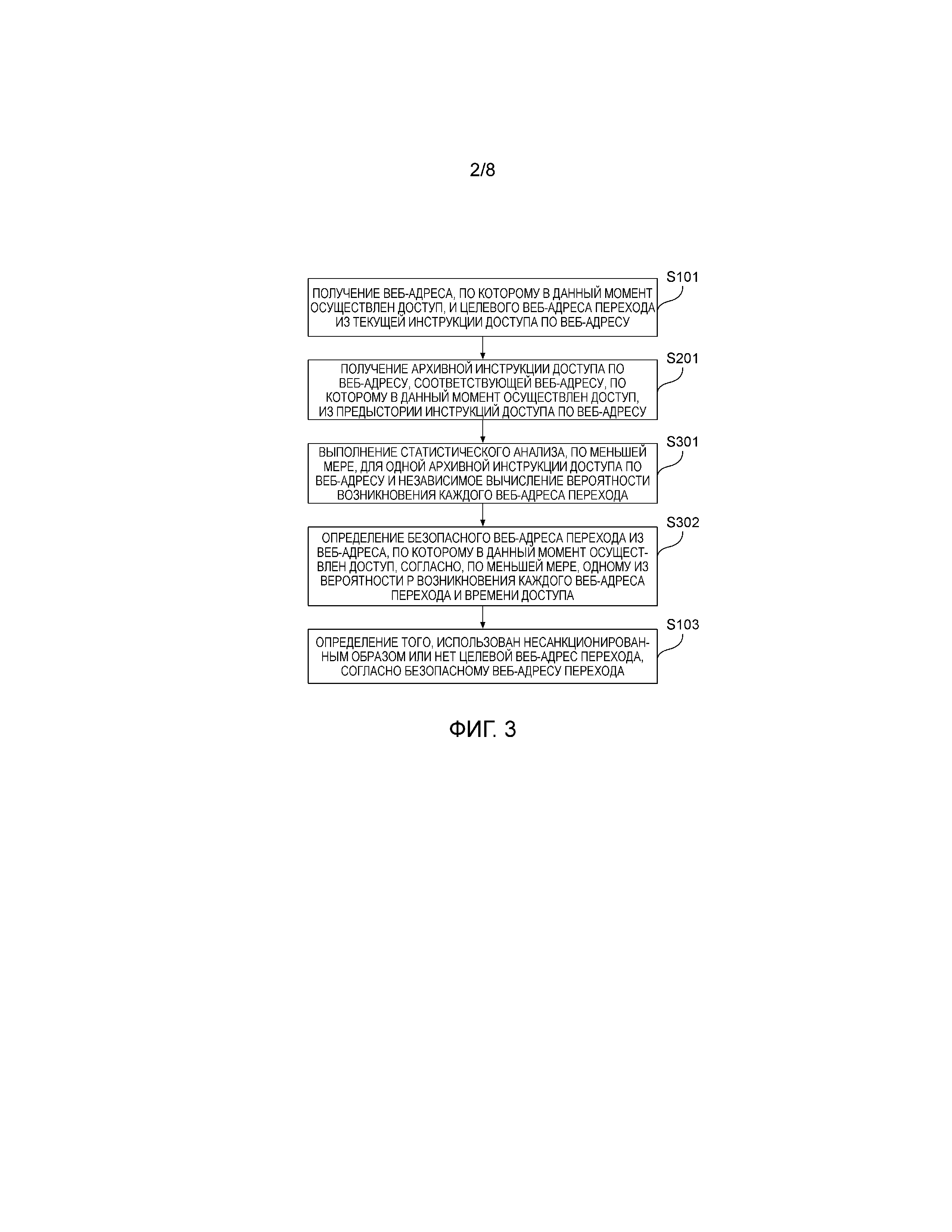

[0040] Фиг. 3 является блок-схемой последовательности операций этапа S202 в способе для обнаружения несанкционированного использования веб-адресов согласно примерному варианту осуществления настоящего раскрытия сущности.

[0041] Фиг. 4 является блок-схемой последовательности операций этапа S302 в способе для обнаружения несанкционированного использования веб-адресов согласно примерному варианту осуществления настоящего раскрытия сущности.

[0042] Фиг. 5 является блок-схемой последовательности операций этапа S302 в другом способе для обнаружения несанкционированного использования веб-адресов согласно примерному варианту осуществления настоящего раскрытия сущности.

[0043] Фиг. 6 является блок-схемой последовательности операций этапа S302 в еще одном другом способе для обнаружения несанкционированного использования веб-адресов согласно примерному варианту осуществления настоящего раскрытия сущности.

[0044] Фиг. 7 является блок-схемой последовательности операций этапа S103 в способе для обнаружения несанкционированного использования веб-адресов согласно примерному варианту осуществления настоящего раскрытия сущности.

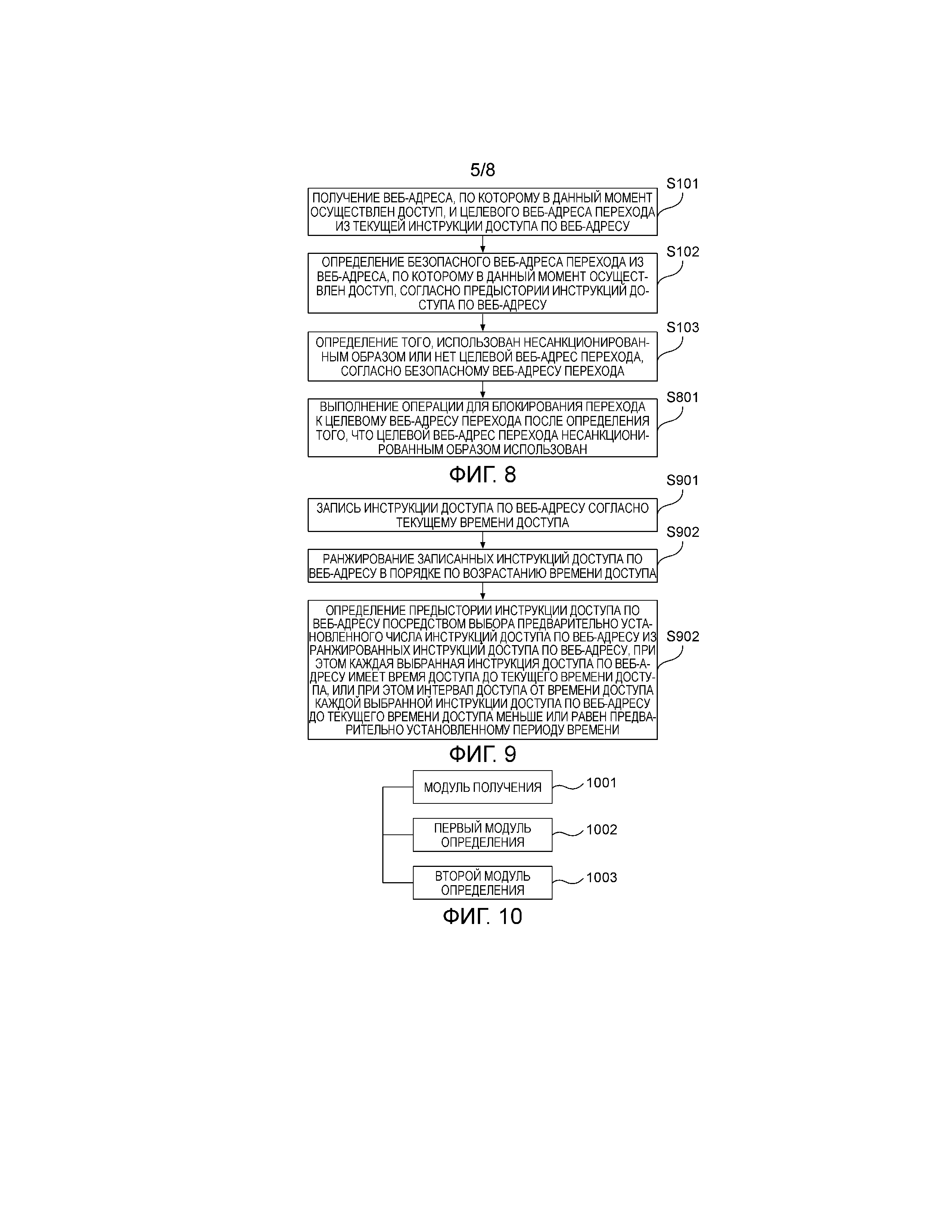

[0045] Фиг. 8 является блок-схемой последовательности операций еще одного другого способа для обнаружения несанкционированного использования веб-адресов согласно примерному варианту осуществления настоящего раскрытия сущности.

[0046] Фиг. 9 является блок-схемой последовательности операций еще одного другого способа для обнаружения несанкционированного использования веб-адресов согласно примерному варианту осуществления настоящего раскрытия сущности.

[0047] Фиг. 10 является блок-схемой устройства для обнаружения несанкционированного использования веб-адресов согласно примерному варианту осуществления настоящего раскрытия сущности.

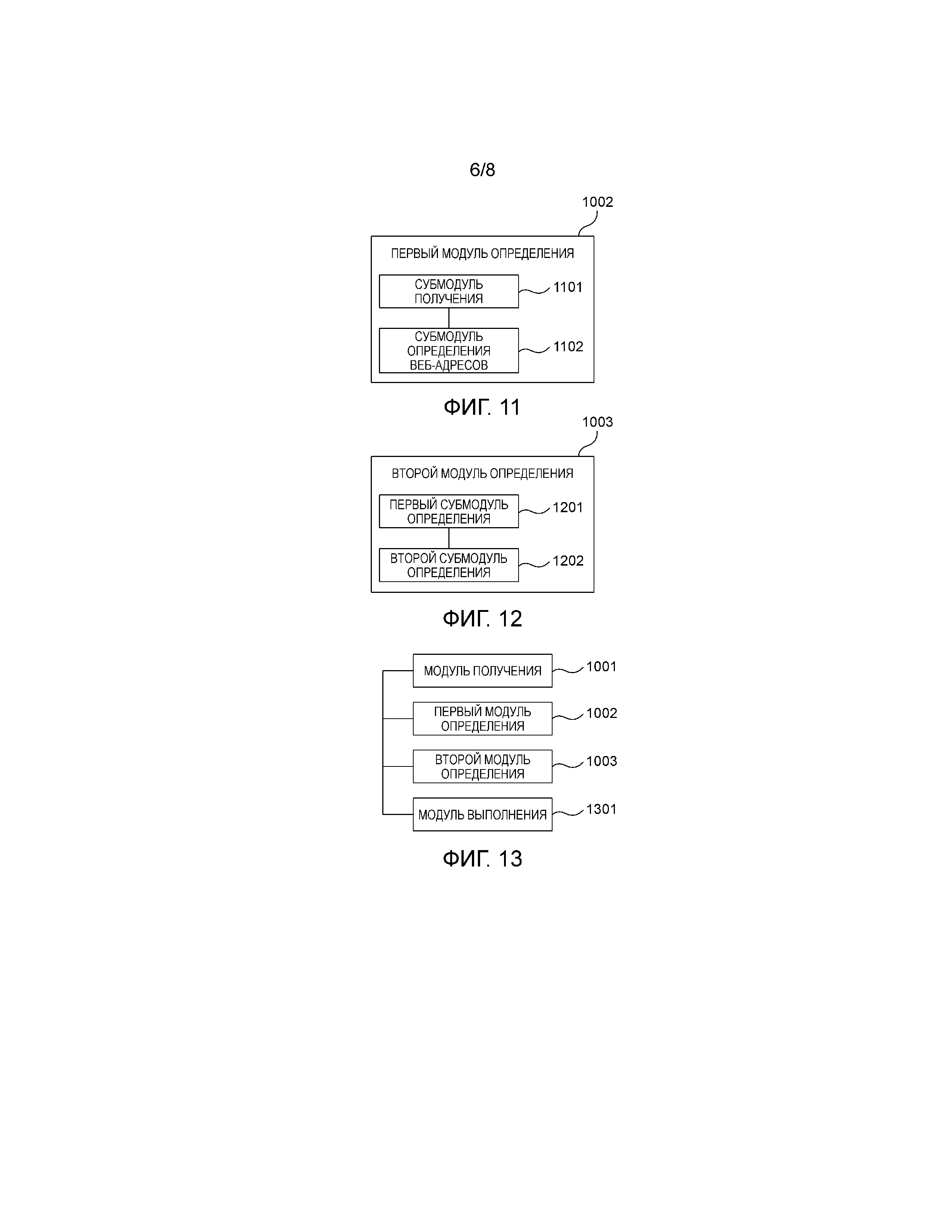

[0048] Фиг. 11 является блок-схемой первого модуля определения в устройстве для обнаружения несанкционированного использования веб-адресов согласно примерному варианту осуществления настоящего раскрытия сущности.

[0049] Фиг. 12 является блок-схемой второго модуля определения в устройстве для обнаружения несанкционированного использования веб-адресов согласно примерному варианту осуществления настоящего раскрытия сущности.

[0050] Фиг. 13 является блок-схемой устройства для обнаружения несанкционированного использования веб-адресов согласно примерному варианту осуществления настоящего раскрытия сущности.

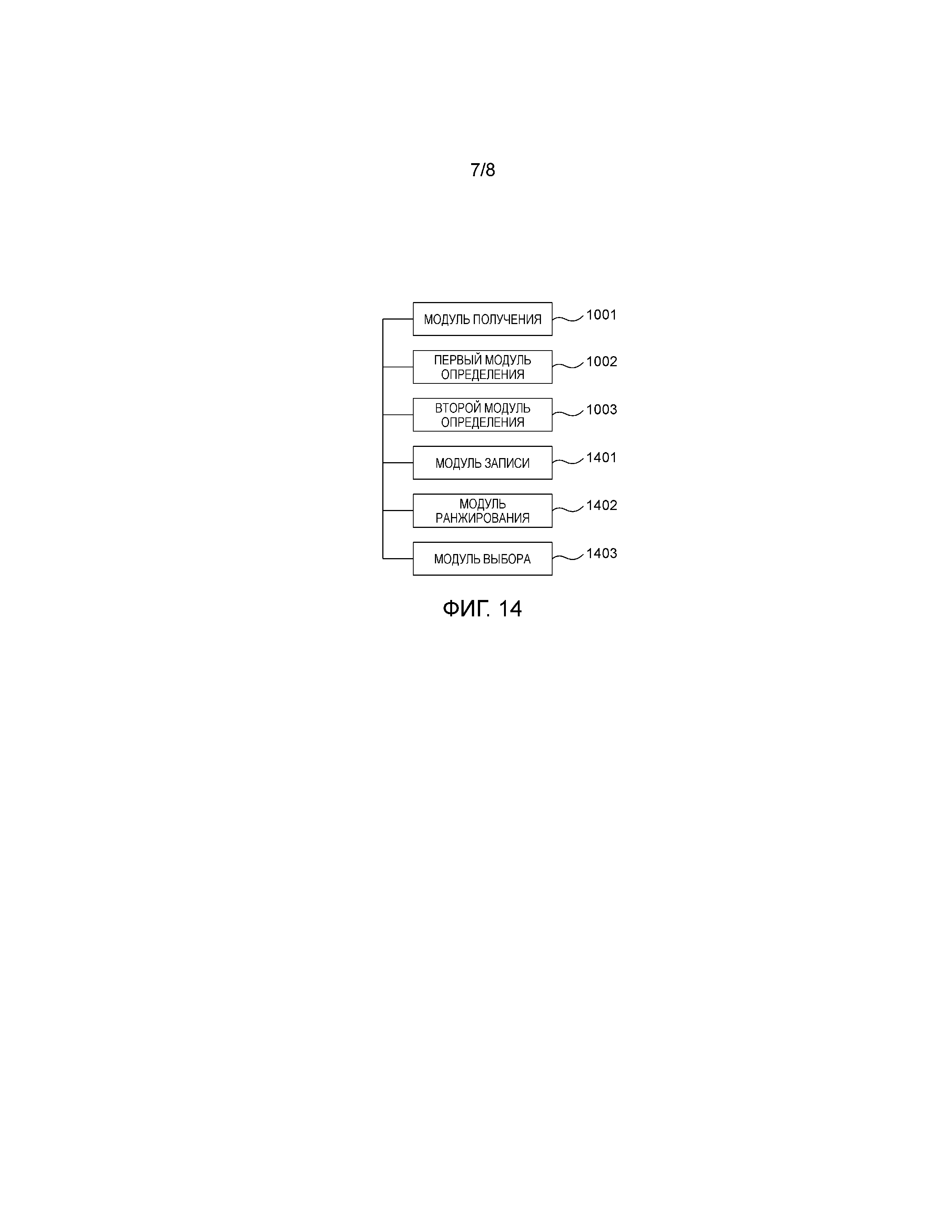

[0051] Фиг. 14 является блок-схемой другого устройства для обнаружения несанкционированного использования веб-адресов согласно примерному варианту осуществления настоящего раскрытия сущности.

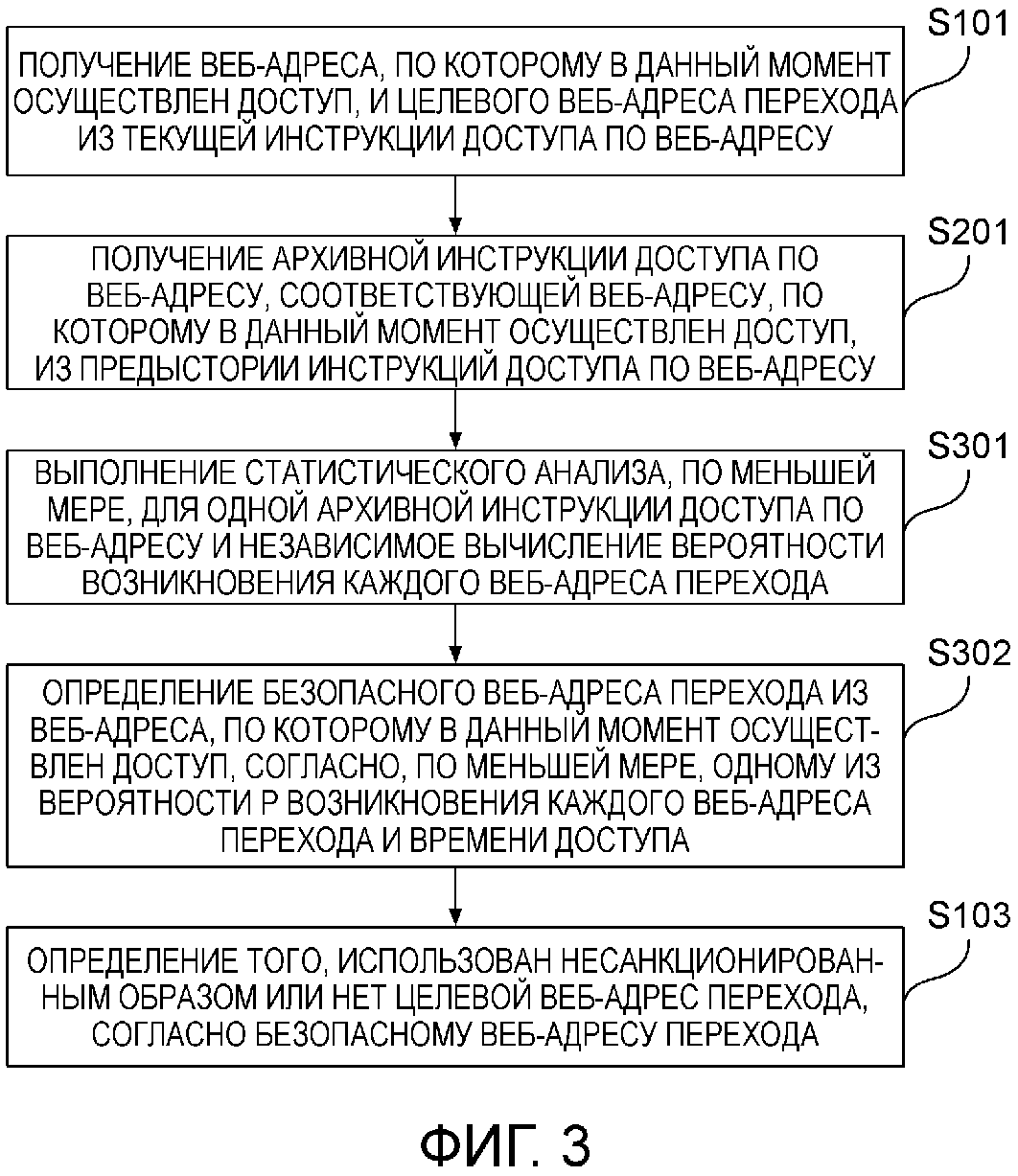

[0052] Фиг. 15 является принципиальной схемой устройства, применимого для обнаружения несанкционированного использования веб-адресов согласно примерному варианту осуществления настоящего раскрытия сущности.

Подробное описание изобретения

[0053] Далее приводится подробное описание примерных вариантов осуществления, примеры которых проиллюстрированы на прилагаемых чертежах. Нижеприведенное описание ссылается на прилагаемые чертежи, причем идентичные номера на различных чертежах представляют идентичные или аналогичные элементы, если не указано иное. Реализации, изложенные в нижеприведенном описании примерных вариантов осуществления, не представляют все реализации в соответствии с изобретением. Вместо этого, они являются просто примерами устройств и способов в соответствии с аспектами, связанными с изобретением, изложенным в прилагаемой формуле изобретения.

[0054] Варианты осуществления настоящего раскрытия сущности предоставляют способ для обнаружения несанкционированного использования веб-адресов, который может применяться в терминальном оборудовании, например, в терминальном оборудовании, имеющем функцию доступа по веб-адресу, таком как мобильный телефон, компьютер, цифровой широковещательный терминал, приемо-передающее устройство сообщений, игровая приставка, планшетное устройство, медицинское оборудование, оборудование для занятий фитнессом и персональное цифровое устройство. Как показано на фиг. 1, способ включает в себя этапы S101-S103.

[0055] На этапе S101, веб-адрес, по которому в данный момент осуществлен доступ, и целевой веб-адрес перехода получаются из текущей инструкции доступа по веб-адресу.

[0056] На этапе S102, безопасный веб-адрес перехода из веб-адреса, по которому в данный момент осуществлен доступ, определяется согласно предыстории инструкций доступа по веб-адресу.

[0057] В варианте осуществления, архивная инструкция доступа по веб-адресу содержит веб-адрес доступа, содержащий либо нет переход, веб-адрес перехода и время доступа.

[0058] На этапе S103, определяется то, использован несанкционированным образом или нет целевой веб-адрес перехода, согласно безопасному веб-адресу перехода.

[0059] В этом варианте осуществления, безопасный веб-адрес перехода определяется согласно архивным инструкциям доступа по веб-адресу, так что то, использован несанкционированным образом или нет целевой веб-адрес перехода, определяется согласно безопасному веб-адресу перехода. Таким образом, анормальный переход может сразу обнаруживаться, и несанкционированное использование может находиться без поддержания и выдачи помещенных в черный список веб-адресов заранее, за счет этого повышая коэффициент распознавания несанкционированным образом используемых веб-адресов и уменьшая затраты.

[0060] Как показано на фиг. 2, в варианте осуществления, вышеуказанный этап S102 включает в себя этапы S201-S202.

[0061] На этапе S201, архивная инструкция доступа по веб-адресу, соответствующая веб-адресу, по которому в данный момент осуществлен доступ, получается из предыстории инструкций доступа по веб-адресу. Архивная инструкция доступа по веб-адресу, соответствующая веб-адресу, по которому в данный момент осуществлен доступ, может представлять собой архивную инструкцию доступа по веб-адресу, веб-адрес доступа которой представляет собой веб-адрес, по которому в данный момент осуществлен доступ, или веб-адрес перехода которой представляет собой целевой веб-адрес перехода в предыстории инструкций доступа по веб-адресу.

[0062] На этапе S202, безопасный веб-адрес перехода из веб-адреса, по которому в данный момент осуществлен доступ, определяется согласно, по меньшей мере, одной архивной инструкции доступа по веб-адресу.

[0063] В этом варианте осуществления, безопасный веб-адрес перехода определяется согласно архивной инструкции доступа по веб-адресу, соответствующей веб-адресу, по которому в данный момент осуществлен доступ, так что то, использован несанкционированным образом или нет целевой веб-адрес перехода, определяется согласно безопасному веб-адресу перехода. Таким образом, анормальные переходы могут сразу обнаруживаться, и несанкционированное использование может находиться без поддержания и выдачи помещенных в черный список веб-адресов заранее, за счет этого повышая коэффициент распознавания несанкционированным образом используемых веб-адресов и уменьшая затраты.

[0064] Как показано на фиг. 3, в варианте осуществления, вышеуказанный этап S202 включает в себя этапы S301-S302.

[0065] На этапе S301, статистический анализ выполняется, по меньшей мере, для одной архивной инструкции доступа по веб-адресу, и вероятность возникновения каждого веб-адреса перехода независимо вычисляется. Вероятность, соответствующая полученной, по меньшей мере, одной архивной инструкции доступа по веб-адресу, равна 1, вероятность каждого веб-адреса перехода во всех веб-адресах перехода может вычисляться, за счет этого определяя безопасный веб-адрес перехода.

[0066] На этапе S302, безопасный веб-адрес перехода из веб-адреса, по которому в данный момент осуществлен доступ, определяется согласно, по меньшей мере, одному из вероятности P возникновения каждого веб-адреса перехода и времени доступа.

[0067] В этом варианте осуществления, безопасный веб-адрес перехода определяется согласно вероятности возникновения веб-адреса перехода, времени доступа или обоим из вышеозначенного, так что определенный безопасный веб-адрес перехода может быть более точным, за счет этого дополнительно обеспечивая безопасность перехода к веб-адресам, повышая коэффициент распознавания несанкционированным образом используемых веб-адресов и уменьшая затраты.

[0068] Вышеуказанный этап S302 может реализовываться следующими способами.

[0069] Способ 1

[0070] Как показано на фиг. 4, в варианте осуществления, вышеуказанный этап S302 включает в себя этапы S401-S403.

[0071] На этапе S401, определяется то, существует или нет веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, по меньшей мере, в одной архивной инструкции доступа по веб-адресу.

[0072] На этапе S402, если результат определения является положительным, веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, определяется в качестве безопасного веб-адреса перехода.

[0073] На этапе S403, если результат определения является отрицательным, каждый веб-адрес перехода, по меньшей мере, в одной архивной инструкции доступа по веб-адресу определяется в качестве безопасного веб-адреса перехода.

[0074] В этом варианте осуществления, если архивные инструкции доступа по веб-адресу содержат веб-адреса перехода, имеющие вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, эти веб-адреса перехода, имеющие вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, определяются в качестве безопасных веб-адресов перехода, за счет этого обеспечивая точность безопасных веб-адресов перехода. Кроме того, если архивные инструкции доступа по веб-адресу не содержат веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, это указывает то, что распределение вероятностей архивных инструкций доступа по веб-адресу является дисперсивным, и в силу этого все веб-адреса перехода в архивных инструкциях доступа по веб-адресу могут временно рассматриваться как безопасные. Таким образом, определенный безопасный веб-адрес перехода может быть более точным, за счет этого дополнительно обеспечивая безопасность перехода к веб-адресам, повышая коэффициент распознавания несанкционированным образом используемых веб-адресов и уменьшая затраты.

[0075] Например, имеется десять архивных инструкций доступа по веб-адресу, соответствующих веб-адресу, по которому в данный момент осуществлен доступ, и предварительно установленное пороговое значение вероятности равно 0,5. Если имеется два различных веб-адреса перехода для этих десяти архивных инструкций доступа по веб-адресу (один представляет собой веб-адрес 1 перехода, а другой представляет собой веб-адрес 2 перехода), вероятность возникновения веб-адреса 1 перехода равна 0,6, и вероятность возникновения веб-адреса 2 перехода равна 0,4, то веб-адрес 1 перехода может определяться в качестве безопасного веб-адреса перехода, поскольку вероятность возникновения в 0,6 веб-адреса 1 перехода превышает предварительно установленное пороговое значение вероятности в 0,5. Если имеется четыре различных веб-адреса перехода (веб-адрес 1 перехода, веб-адрес 2 перехода, веб-адрес 3 перехода и веб-адрес 4 перехода) для этих десяти архивных инструкций доступа по веб-адресу, вероятность веб-адреса 1 перехода равна 0,2, вероятность веб-адреса 2 перехода равна 0,3, вероятность веб-адреса 3 перехода равна 0,2, и вероятность веб-адреса 4 перехода равна 0,3, то каждый из этих четырех веб-адресов перехода может определяться в качестве безопасного веб-адреса перехода, поскольку вероятность каждого веб-адреса перехода меньше предварительно установленного порогового значения вероятности в 0,5.

[0076] Способ 2

[0077] Как показано на фиг. 5, в варианте осуществления, вышеуказанный этап S302 дополнительно включает в себя этап S501.

[0078] На этапе S501, веб-адрес перехода определяется в качестве безопасного веб-адреса перехода, если интервал доступа от времени доступа для последнего доступа к веб-адресу перехода до текущего времени доступа меньше предварительно установленного временного интервала, и число непрерывных возникновений веб-адреса перехода превышает или равно предварительно установленному числу.

[0079] В этом варианте осуществления, если число непрерывных возникновений веб-адреса перехода превышает или равно предварительно установленному числу, и интервал доступа от времени доступа для последнего доступа к веб-адресу перехода до текущего времени доступа меньше предварительно установленного временного интервала, то веб-адрес перехода может рассматриваться как безопасный.

[0080] Например, если определенный веб-адрес перехода появляется N1 раз непрерывно, и интервал доступа от времени доступа для последнего доступа к веб-адресу перехода до текущего времени доступа меньше предварительно установленного временного интервала, при этом N1>2, и предварительно установленный временной интервал может быть меньше или равен одному дню. Например, если время доступа для последнего доступа к веб-адресу перехода меньше одного дня, помимо текущего времени доступа, и веб-адрес перехода появляется три раза непрерывно, то веб-адрес перехода может рассматриваться как безопасный.

[0081] Способ 3

[0082] Как показано на фиг. 6, в варианте осуществления, вышеуказанный этап S302 дополнительно включает в себя этап S601.

[0083] На этапе S601, веб-адрес перехода определяется в качестве безопасного веб-адреса перехода, если вероятность P возникновения веб-адреса перехода, интервал T доступа от времени доступа последнего доступа к веб-адресу перехода до текущего времени доступа, весовой коэффициент M для вероятности P возникновения веб-адреса перехода, весовой коэффициент N для отношения интервала T доступа к максимальному интервалу Tmax доступа и безопасное пороговое значение Q перехода удовлетворяют формуле:  .

.

[0084] Например, если безопасное пороговое значение перехода равно 0,5, вероятность возникновения веб-адреса перехода равна 0,4, весовой коэффициент M равен 0,6, T составляет 12 часов, Tmax составляет 24 часа, весовой коэффициент N равен 0,4, то согласно вышеприведенной формуле, 0,5*0,6+(1-12/24)*0,4=0,5, и в силу этого веб-адрес перехода может рассматриваться в качестве безопасного веб-адреса перехода. Чем больше вероятность возникновения веб-адреса перехода и чем меньше интервал доступа, тем с большей вероятностью веб-адрес перехода определяется в качестве безопасного веб-адреса перехода. Наоборот, чем меньше вероятность возникновения веб-адреса перехода и чем больше интервал доступа, тем с меньшей вероятностью веб-адрес перехода определяется в качестве безопасного веб-адреса перехода.

[0085] В этом варианте осуществления, безопасный веб-адрес перехода может определяться согласно как вероятности возникновения веб-адреса перехода, так и времени доступа, так что определенный безопасный веб-адрес перехода может быть более точным, за счет этого дополнительно обеспечивая безопасность перехода к веб-адресам, повышая коэффициент распознавания несанкционированным образом используемых веб-адресов и уменьшая затраты.

[0086] Как показано на фиг. 7, в варианте осуществления, вышеуказанный этап S103 включает в себя этапы S701-S702.

[0087] На этапе S701, если целевой веб-адрес перехода совпадает с безопасным веб-адресом перехода, определяется то, что целевой веб-адрес перехода не использован несанкционированным образом.

[0088] На этапе S702, если целевой веб-адрес перехода не совпадает с безопасным веб-адресом перехода, определяется то, что целевой веб-адрес перехода несанкционированным образом использован.

[0089] В этом варианте осуществления, безопасный веб-адрес перехода определяется согласно архивным инструкциям доступа по веб-адресу, так что то, использован несанкционированным образом или нет целевой веб-адрес перехода, определяется согласно безопасному веб-адресу перехода. Таким образом, анормальные переходы могут сразу обнаруживаться, и несанкционированное использование может находиться без поддержания и выдачи помещенных в черный список веб-адресов заранее, за счет этого повышая коэффициент распознавания несанкционированным образом используемых веб-адресов и уменьшая затраты.

[0090] Как показано на фиг. 8, в варианте осуществления, после этапа S103, способ дополнительно содержит этап S801.

[0091] На этапе S801, после определения того, что целевой веб-адрес перехода несанкционированным образом использован, выполняется операция для блокирования перехода к целевому веб-адресу перехода. Операция для блокирования перехода к целевому веб-адресу перехода может содержать одно или более из вывода предупреждающего сообщения для указания пользователю, переключения на HTTPS-протокол и использования прокси-сервера. Безусловно, могут выполняться другие операции, которые могут блокировать переход к целевому веб-адресу перехода. Таким образом, это позволяет обеспечивать безопасность сети и не допускать перехода к небезопасным веб-адресам, к примеру, фишинговым веб-адресам, что вызывает риск сетевой безопасности для пользователя.

[0092] Как показано на фиг. 9, в варианте осуществления, перед этапом S101, вышеописанный способ дополнительно включает в себя этапы S901-S903.

[0093] На этапе S901, инструкция доступа по веб-адресу записывается согласно текущему времени доступа.

[0094] На этапе S902, записанные инструкции доступа по веб-адресу ранжируются в порядке по возрастанию времени доступа.

[0095] На этапе S903, предыстория инструкции доступа по веб-адресу определяется посредством выбора предварительно установленного числа инструкций доступа по веб-адресу из ранжированных инструкций доступа по веб-адресу, при этом каждая выбранная инструкция доступа по веб-адресу имеет время доступа до текущего времени доступа, или при этом интервал доступа от времени доступа каждой выбранной инструкции доступа по веб-адресу до текущего времени доступа меньше или равен предварительно установленному периоду времени.

[0096] Предварительно установленное число инструкций доступа по веб-адресу до текущего времени доступа может быть предварительно установленным числом непрерывных инструкций доступа по веб-адресу до текущего времени доступа или предварительно установленным числом прерывистых инструкций доступа по веб-адресу до текущего времени доступа.

[0097] В этом варианте осуществления, инструкции доступа по веб-адресу, удовлетворяющие требованию по времени доступа или предварительно установленному числу инструкций доступа по веб-адресу, выбираются из всех инструкций доступа по веб-адресу в качестве предыстории инструкции доступа по веб-адресу, и затем архивные инструкции доступа по веб-адресу, соответствующие веб-адресу, по которому в данный момент осуществлен доступ, находятся из предыстории инструкции доступа по веб-адресу, так что архивный доступ по веб-адресу должен обновляться по мере того, как изменяется текущее время доступа, и в силу этого безопасный веб-адрес перехода должен корректироваться, что обеспечивает то, что определенный безопасный веб-адрес перехода является более точным, т.е. обеспечивает более точное определение несанкционированным образом используемого веб-адреса. Кроме того, пользователь не должен обязательно поддерживать и обновлять сетевой черный список в реальном времени, за счет этого уменьшая рабочую нагрузку пользователя и повышая удобство работы пользователя.

[0098] Далее описываются варианты осуществления устройства настоящего раскрытия сущности, которые могут использоваться для того, чтобы осуществлять варианты осуществления способа настоящего раскрытия сущности.

[0099] Фиг. 10 является блок-схемой устройства для обнаружения несанкционированного использования веб-адресов согласно примерному варианту осуществления настоящего раскрытия сущности, которое может реализовываться как часть электронного устройства или как целое электронное устройство через программное обеспечение, аппаратные средства или комбинацию вышеозначенного. Как показано на фиг. 10, устройство для обнаружения несанкционированного использования веб-адресов содержит модуль 1001 получения, первый модуль 1002 определения и второй модуль 1003 определения.

[00100] Модуль 1001 получения выполнен с возможностью получать веб-адрес, по которому в данный момент осуществлен доступ, и целевой веб-адрес перехода из текущей инструкции доступа по веб-адресу.

[00101] Первый модуль 1002 определения выполнен с возможностью определять безопасный веб-адрес перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно предыстории инструкций доступа по веб-адресу. В варианте осуществления, архивная инструкция доступа по веб-адресу содержит веб-адрес доступа, содержащий либо нет переход, веб-адрес перехода и время доступа.

[00102] Второй модуль 1003 определения выполнен с возможностью определять то, использован несанкционированным образом или нет целевой веб-адрес перехода, согласно безопасному веб-адресу перехода.

[00103] В этом варианте осуществления, безопасный веб-адрес перехода определяется согласно архивным инструкциям доступа по веб-адресу, так что то, использован несанкционированным образом или нет целевой веб-адрес перехода, определяется согласно безопасному веб-адресу перехода. Таким образом, анормальный переход может сразу обнаруживаться, и несанкционированное использование может находиться без поддержания и выдачи помещенных в черный список веб-адресов заранее, за счет этого повышая коэффициент распознавания несанкционированным образом используемых веб-адресов и уменьшая затраты.

[00104] Как показано на фиг. 11, в варианте осуществления, первый модуль 1002 определения содержит субмодуль 1101 получения и субмодуль 1102 определения веб-адресов.

[00105] Субмодуль 1101 получения выполнен с возможностью получать архивную инструкцию доступа по веб-адресу, соответствующую веб-адресу, по которому в данный момент осуществлен доступ, из предыстории инструкций доступа по веб-адресу.

[00106] Субмодуль 1102 определения веб-адресов выполнен с возможностью определять безопасный веб-адрес перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одной архивной инструкции доступа по веб-адресу.

[00107] В этом варианте осуществления, безопасный веб-адрес перехода определяется согласно архивной инструкции доступа по веб-адресу, соответствующей веб-адресу, по которому в данный момент осуществлен доступ, так что то, использован несанкционированным образом или нет целевой веб-адрес перехода, определяется согласно безопасному веб-адресу перехода. Таким образом, анормальные переходы могут сразу обнаруживаться, и несанкционированное использование может находиться без поддержания и выдачи помещенных в черный список веб-адресов заранее, за счет этого повышая коэффициент распознавания несанкционированным образом используемых веб-адресов и уменьшая затраты.

[00108] В варианте осуществления, субмодуль 1102 определения веб-адресов выполнен с возможностью: выполнять статистический анализ, по меньшей мере, для одной архивной инструкции доступа по веб-адресу, независимо вычислять вероятность возникновения каждого веб-адреса перехода и определять безопасный веб-адрес перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одному из вероятности P возникновения каждого веб-адреса перехода и времени доступа.

[00109] В этом варианте осуществления, безопасный веб-адрес перехода определяется согласно вероятности возникновения веб-адреса перехода, времени доступа или обоим из вышеозначенного, так что определенный безопасный веб-адрес перехода может быть более точным, за счет этого дополнительно обеспечивая безопасность перехода к веб-адресам, повышая коэффициент распознавания несанкционированным образом используемых веб-адресов и уменьшая затраты.

[00110] В варианте осуществления, субмодуль 1102 определения веб-адресов дополнительно выполнен с возможностью: определять то, существует или нет веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, по меньшей мере, в одной архивной инструкции доступа по веб-адресу; если веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, существует, по меньшей мере, в одной архивной инструкции доступа по веб-адресу, определять веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, в качестве безопасного веб-адреса перехода; и если веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, не существует, по меньшей мере, в одной архивной инструкции доступа по веб-адресу, определять каждый веб-адрес перехода, по меньшей мере, в одной архивной инструкции доступа по веб-адресу в качестве безопасного веб-адреса перехода.

[00111] В этом варианте осуществления, если архивные инструкции доступа по веб-адресу содержат веб-адреса перехода, имеющие вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, эти веб-адреса перехода, имеющие вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, определяются в качестве безопасных веб-адресов перехода, за счет этого обеспечивая точность безопасных веб-адресов перехода. Кроме того, если архивные инструкции доступа по веб-адресу не содержат веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, это указывает то, что распределение вероятностей архивных инструкций доступа по веб-адресу является дисперсивным, и в силу этого все веб-адреса перехода в архивных инструкциях доступа по веб-адресу могут временно рассматриваться как безопасные. Таким образом, определенный безопасный веб-адрес перехода может быть более точным, за счет этого дополнительно обеспечивая безопасность перехода к веб-адресам, повышая коэффициент распознавания несанкционированным образом используемых веб-адресов и уменьшая затраты.

[00112] Например, имеется десять архивных инструкций доступа по веб-адресу, соответствующих веб-адресу, по которому в данный момент осуществлен доступ, и предварительно установленное пороговое значение вероятности равно 0,5. Если имеется два различных веб-адреса перехода для этих десяти архивных инструкций доступа по веб-адресу (один представляет собой веб-адрес 1 перехода, а другой представляет собой веб-адрес 2 перехода), вероятность возникновения веб-адреса 1 перехода равна 0,6, и вероятность возникновения веб-адреса 2 перехода равна 0,4, то веб-адрес 1 перехода может определяться в качестве безопасного веб-адреса перехода, поскольку вероятность возникновения в 0,6 веб-адреса 1 перехода превышает предварительно установленное пороговое значение вероятности в 0,5. Если имеется четыре различных веб-адреса перехода (веб-адрес 1 перехода, веб-адрес 2 перехода, веб-адрес 3 перехода и веб-адрес 4 перехода) для этих десяти архивных инструкций доступа по веб-адресу, вероятность веб-адреса 1 перехода равна 0,2, вероятность веб-адреса 2 перехода равна 0,3, вероятность веб-адреса 3 перехода равна 0,2, и вероятность веб-адреса 4 перехода равна 0,3, то каждый из этих четырех веб-адресов перехода может определяться в качестве безопасного веб-адреса перехода, поскольку вероятность каждого веб-адреса перехода меньше предварительно установленного порогового значения вероятности в 0,5.

[00113] В варианте осуществления, субмодуль определения веб-адресов дополнительно выполнен с возможностью определять веб-адрес перехода в качестве безопасного веб-адреса перехода, если интервал доступа от времени доступа для последнего доступа к веб-адресу перехода до текущего времени доступа меньше предварительно установленного временного интервала, и число непрерывных возникновений веб-адреса перехода превышает или равно предварительно установленному числу.

[00114] В этом варианте осуществления, если число непрерывных возникновений веб-адреса перехода превышает или равно предварительно установленному числу, и интервал доступа между временем доступа для последнего доступа к веб-адресу перехода, и текущим временем доступа меньше предварительно установленного временного интервала, в таком случае веб-адрес перехода может рассматриваться как безопасный.

[00115] Например, если определенный веб-адрес перехода появляется N1 раз непрерывно, и интервал доступа между временем доступа для последнего доступа к веб-адресу перехода и текущим временем доступа меньше предварительно установленного временного интервала, при этом N1>2, и предварительно установленный временной интервал может быть меньше или равен одному дню. Например, если время доступа для последнего доступа к веб-адресу перехода меньше одного дня, помимо текущего времени доступа, и веб-адрес перехода появляется три раза непрерывно, то веб-адрес перехода может рассматриваться как безопасный.

[00116] В варианте осуществления, субмодуль определения веб-адресов дополнительно выполнен с возможностью определять веб-адрес перехода в качестве безопасного веб-адреса перехода, если вероятность P возникновения веб-адреса перехода, интервал T доступа между временем доступа последнего доступа к веб-адресу перехода и текущим временем доступа, весовой коэффициент M для вероятности P возникновения веб-адреса перехода, весовой коэффициент N для отношения интервала T доступа к максимальному интервалу Tmax доступа и безопасное пороговое значение Q перехода удовлетворяют формуле:  .

.

[00117] Например, если безопасное пороговое значение перехода равно 0,5, вероятность возникновения веб-адреса перехода равна 0,4, весовой коэффициент M равен 0,6, T составляет 12 часов, Tmax составляет 24 часа, весовой коэффициент N равен 0,4, то согласно вышеприведенной формуле, 0,5*0,6+(1-12/24)*0,4=0,5, и в силу этого веб-адрес перехода может рассматриваться в качестве безопасного веб-адреса перехода. Чем больше вероятность возникновения веб-адреса перехода и чем меньше интервал доступа, тем с большей вероятностью веб-адрес перехода определяется в качестве безопасного веб-адреса перехода. Наоборот, чем меньше вероятность возникновения веб-адреса перехода и чем больше интервал доступа, тем с меньшей вероятностью веб-адрес перехода определяется в качестве безопасного веб-адреса перехода.

[00118] В этом варианте осуществления, безопасный веб-адрес перехода может определяться согласно как вероятности возникновения веб-адреса перехода, так и времени доступа, так что определенный безопасный веб-адрес перехода может быть более точным, за счет этого дополнительно обеспечивая безопасность перехода к веб-адресам, повышая коэффициент распознавания несанкционированным образом используемых веб-адресов и уменьшая затраты.

[00119] Как показано на фиг. 12, в варианте осуществления, вышеуказанный второй модуль 1003 определения содержит первый субмодуль 1201 определения и второй субмодуль 1202 определения.

[00120] Первый субмодуль 1201 определения выполнен с возможностью определять то, что целевой веб-адрес перехода не использован несанкционированным образом, если целевой веб-адрес перехода совпадает с безопасным веб-адресом перехода.

[00121] Второй субмодуль 1202 определения выполнен с возможностью определять то, что целевой веб-адрес перехода несанкционированным образом использован, если целевой веб-адрес перехода не совпадает с безопасным веб-адресом перехода.

[00122] В этом варианте осуществления, безопасный веб-адрес перехода определяется согласно архивным инструкциям доступа по веб-адресу, так что то, использован несанкционированным образом или нет целевой веб-адрес перехода, определяется согласно безопасному веб-адресу перехода. Таким образом, анормальные переходы могут сразу обнаруживаться, и несанкционированное использование может находиться без поддержания и выдачи помещенных в черный список веб-адресов заранее, за счет этого повышая коэффициент распознавания несанкционированным образом используемых веб-адресов и уменьшая затраты.

[00123] Как показано на фиг. 13, в варианте осуществления, вышеуказанное устройство дополнительно содержит модуль 1301 выполнения.

[00124] Модуль 1301 выполнения выполнен с возможностью осуществлять операцию для блокирования перехода к целевому веб-адресу перехода после того, как определяется то, что целевой веб-адрес перехода несанкционированным образом использован.

[00125] Операция для блокирования перехода к целевому веб-адресу перехода может содержать одно или более из вывода предупреждающего сообщения для указания пользователю, переключения на HTTPS-протокол и использования прокси-сервера. Безусловно, могут выполняться другие операции, которые могут блокировать переход к целевому веб-адресу перехода. Таким образом, это позволяет обеспечивать безопасность сети и не допускать перехода к небезопасным веб-адресам, к примеру, фишинговым веб-адресам, что вызывает риск сетевой безопасности для пользователя.

[00126] Как показано на фиг. 14, в варианте осуществления, вышеуказанное устройство дополнительно содержит модуль 1401 записи, модуль 1402 ранжирования и модуль 1403 выбора.

[00127] Модуль 1401 записи выполнен с возможностью записывать инструкцию доступа по веб-адресу согласно текущему времени доступа.

[00128] Модуль 1402 ранжирования выполнен с возможностью ранжировать записанные инструкции доступа по веб-адресу в порядке по возрастанию времени доступа.

[00129] Модуль 1403 выбора выполнен с возможностью определять предысторию инструкции доступа по веб-адресу посредством выбора предварительно установленного числа инструкций доступа по веб-адресу из ранжированных инструкций доступа по веб-адресу, при этом каждая выбранная инструкция доступа по веб-адресу имеет время доступа до текущего времени доступа, или при этом интервал доступа между временем доступа каждой выбранной инструкции доступа по веб-адресу и текущим временем доступа меньше или равен предварительно установленному периоду времени.

[00130] Предварительно установленное число инструкций доступа по веб-адресу до текущего времени доступа может быть предварительно установленным числом непрерывных инструкций доступа по веб-адресу до текущего времени доступа или предварительно установленным числом прерывистых инструкций доступа по веб-адресу до текущего времени доступа.

[00131] В этом варианте осуществления, инструкции доступа по веб-адресу, удовлетворяющие требованию по времени доступа или предварительно установленному числу инструкций доступа по веб-адресу, выбираются из всех инструкций доступа по веб-адресу в качестве предыстории инструкции доступа по веб-адресу, и затем архивные инструкции доступа по веб-адресу, соответствующие веб-адресу, по которому в данный момент осуществлен доступ, находятся из предыстории инструкции доступа по веб-адресу, так что архивный доступ по веб-адресу должен обновляться по мере того, как изменяется текущее время доступа, и в силу этого безопасный веб-адрес перехода должен корректироваться, что обеспечивает то, что определенный безопасный веб-адрес перехода является более точным, т.е. обеспечивает более точное определение несанкционированным образом используемого веб-адреса. Кроме того, пользователь не должен обязательно поддерживать и обновлять сетевой черный список в реальном времени, за счет этого уменьшая рабочую нагрузку пользователя и повышая удобство работы пользователя.

[00132] Согласно вариантам осуществления третьего аспекта настоящего раскрытия сущности, предусмотрено устройство для обнаружения несанкционированного использования веб-адресов. Устройство содержит процессор и запоминающее устройство, выполненное с возможностью хранить инструкции, выполняемые посредством процессора, при этом процессор выполнен с возможностью: получать веб-адрес, по которому в данный момент осуществлен доступ, и целевой веб-адрес перехода из текущей инструкции доступа по веб-адресу; определять безопасный веб-адрес перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно предыстории инструкций доступа по веб-адресу; и определять то, использован несанкционированным образом или нет целевой веб-адрес перехода, согласно безопасному веб-адресу перехода.

[00133] Вышеуказанный процессор может иметь следующую конфигурацию.

[00134] Определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно предыстории инструкций доступа по веб-адресу содержит:

- получение архивной инструкции доступа по веб-адресу, соответствующей веб-адресу, по которому в данный момент осуществлен доступ, из предыстории инструкций доступа по веб-адресу; и

- определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одной архивной инструкции доступа по веб-адресу.

[00135] Вышеуказанный процессор также может иметь следующую конфигурацию.

[00136] Архивная инструкция доступа по веб-адресу содержит веб-адрес доступа, содержащий либо нет переход, веб-адрес перехода и время доступа.

[00137] Процессор также может иметь следующую конфигурацию.

[00138] Определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одной архивной инструкции доступа по веб-адресу содержит:

- выполнение статистического анализа, по меньшей мере, для одной архивной инструкции доступа по веб-адресу и независимое вычисление вероятности возникновения каждого веб-адреса перехода; и

- определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одному из вероятности P возникновения каждого веб-адреса перехода и времени доступа.

[00139] Вышеуказанный процессор может иметь следующую конфигурацию.

[00140] Определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одному из вероятности P возникновения каждого веб-адреса перехода и времени доступа содержит:

- определение того, существует или нет веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, по меньшей мере, в одной архивной инструкции доступа по веб-адресу;

- если веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, существует, по меньшей мере, в одной архивной инструкции доступа по веб-адресу, определение веб-адреса перехода, имеющего вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, в качестве безопасного веб-адреса перехода; и

- если веб-адрес перехода, имеющий вероятность возникновения, превышающую предварительно установленное пороговое значение вероятности, не существует, по меньшей мере, в одной архивной инструкции доступа по веб-адресу, определение каждого веб-адреса перехода, по меньшей мере, в одной архивной инструкции доступа по веб-адресу в качестве безопасного веб-адреса перехода.

[00141] Вышеуказанный процессор может иметь следующую конфигурацию.

[00142] Определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одному из вероятности P возникновения каждого веб-адреса перехода и времени доступа содержит:

- определение веб-адреса перехода в качестве безопасного веб-адреса перехода, если интервал доступа между временем доступа для последнего доступа к веб-адресу перехода и текущим временем доступа меньше предварительно установленного временного интервала, и число непрерывных возникновений веб-адреса перехода превышает или равно предварительно установленному числу.

[00143] Вышеуказанный процессор также может иметь следующую конфигурацию.

[00144] Определение безопасного веб-адреса перехода из веб-адреса, по которому в данный момент осуществлен доступ, согласно, по меньшей мере, одному из вероятности P возникновения каждого веб-адреса перехода и времени доступа содержит:

- определение веб-адреса перехода в качестве безопасного веб-адреса перехода, если вероятность P возникновения веб-адреса перехода, интервал T доступа между временем доступа последнего доступа к веб-адресу перехода и текущим временем доступа, весовой коэффициент M для вероятности P возникновения веб-адреса перехода, весовой коэффициент N для отношения интервала T доступа к максимальному интервалу Tmax доступа и безопасное пороговое значение Q перехода удовлетворяют формуле:  .

.

[00145] Вышеуказанный процессор может иметь следующую конфигурацию.

[00146] Определение того, использован несанкционированным образом или нет целевой веб-адрес перехода, согласно безопасному веб-адресу перехода содержит:

- определение того, что целевой веб-адрес перехода не использован несанкционированным образом, если целевой веб-адрес перехода совпадает с безопасным веб-адресом перехода; и

- определение того, что целевой веб-адрес перехода несанкционированным образом использован, если целевой веб-адрес перехода не совпадает с безопасным веб-адресом перехода.

[00147] Процессор дополнительно может иметь следующую конфигурацию.

[00148] Способ дополнительно содержит: выполнение операции для блокирования перехода к целевому веб-адресу перехода после определения того, что целевой веб-адрес перехода несанкционированным образом использован.

[00149] Процессор дополнительно может иметь следующую конфигурацию.

[00150] Способ дополнительно содержит:

- запись инструкции доступа по веб-адресу согласно текущему времени доступа;

- ранжирование записанных инструкций доступа по веб-адресу в порядке по возрастанию времени доступа; и

- определение предыстории инструкции доступа по веб-адресу посредством выбора предварительно установленного числа инструкций доступа по веб-адресу из ранжированных инструкций доступа по веб-адресу, при этом каждая выбранная инструкция доступа по веб-адресу имеет время доступа до текущего времени доступа, или при этом интервал доступа между временем доступа каждой выбранной инструкции доступа по веб-адресу и текущим временем доступа меньше или равен предварительно установленному периоду времени.

[00151] Относительно устройств в вышеописанных вариантах осуществления, конкретные режим работы отдельных модулей подробно описаны в вариантах осуществления относительно способов для обнаружения несанкционированного использования веб-адресов, так что дополнительная детализация не представляется в данном документе.

[00152] Фиг. 15 является принципиальной схемой устройства 1500 для обнаружения несанкционированного использования веб-адресов согласно примерному варианту осуществления, которое применяется в терминальном оборудовании. Например, устройство 1500 может представлять собой мобильный телефон, компьютер, цифровой широковещательный терминал, устройство для обмена сообщениями, игровую приставку, планшетное устройство, медицинское оборудование, оборудование для занятий фитнессом, персональное цифровое устройство (PDA) и т.д.

[00153] Ссылаясь на фиг. 15, устройство 1500 может содержать следующие один или более компонентов: компонент 1502 обработки, запоминающее устройство 1504, компонент 1506 питания, мультимедийный компонент 1508, аудиокомпонент 1510, интерфейс 1512 ввода-вывода, сенсорный компонент 1514 и компонент 1516 связи.

[00154] Компонент 1502 обработки типично полностью управляет работой устройства 1500, к примеру, операциями, ассоциированными с отображением, телефонными вызовами, передачей данных, операциями камеры и операциями записи. Компонент 1502 обработки может содержать один или более процессоров 1520 для того, чтобы приводить в исполнение инструкции, чтобы выполнять все или часть этапов в вышеописанных способах. Кроме того, компонент 1502 обработки может содержать один или более модулей, которые упрощают взаимодействие между компонентом 1502 обработки и другими компонентами. Например, компонент 1502 обработки может содержать мультимедийный модуль для того, чтобы упрощать взаимодействие между мультимедийным компонентом 1508 и компонентом 1502 обработки.

[00155] Запоминающее устройство 1504 выполнено с возможностью хранить различные типы данных для того, чтобы поддерживать работу устройства 1500. Примеры таких данных содержат инструкции для любых приложений или способов, работающих на устройстве 1500, контактные данные, данные телефонной книги, сообщения, изображения, видео и т.д. Запоминающее устройство 1504 может реализовываться с использованием любого типа энергозависимых или энергонезависимых запоминающих устройств либо комбинации вышеозначенного, например, как статическое оперативное запоминающее устройство (SRAM), электрически стираемое программируемое постоянное запоминающее устройство (EEPROM), стираемое программируемое постоянное запоминающее устройство (EPROM), программируемое постоянное запоминающее устройство (PROM), постоянное запоминающее устройство (ROM), магнитное запоминающее устройство, флэш-память, магнитный или оптический диск.

[00156] Компонент 1506 питания предоставляет питание в различные компоненты устройства 1500. Компонент 1506 питания может содержать систему управления питанием, один или более источников питания и любые другие компоненты, ассоциированные с формированием, управлением и распределением питания устройства 1500.

[00157] Мультимедийный компонент 1508 содержит экран, предоставляющий интерфейс вывода между устройством 1500 и пользователем. В некоторых вариантах осуществления, экран может содержать жидкокристаллический дисплей (ЖК-дисплей) и сенсорную панель (TP). Если экран содержит в себя сенсорную панель, экран может быть реализован в качестве сенсорного экрана для того, чтобы принимать входные сигналы от пользователя. Сенсорная панель содержит один или более датчиков касания для того, чтобы считывать касания, проведения по экрану и другие жесты на сенсорной панели. Датчики касания могут не только считывать границу действия касания или проведения по экрану, но также и считывать длительность и давление, ассоциированное с действием касания или проведения по экрану. В некоторых вариантах осуществления, мультимедийный компонент 1508 содержит фронтальную камеру и/или тыловую камеру. Фронтальная камера и тыловая камера могут принимать внешние мультимедийные данные в то время, когда устройство 1500 находится в рабочем режиме, к примеру, в режиме фотосъемки или в видеорежиме. Каждая из фронтальной камеры и тыловой камеры может представлять собой систему с фиксированной оптической линзой либо иметь характеристики фокусировки и оптического масштабирования.

[00158] Аудиокомпонент 1510 выполнен с возможностью выводить и/или вводить аудиосигналы. Например, аудиокомпонент 1510 содержит микрофон (MIC), выполненный с возможностью принимать внешний аудиосигнал, когда устройство 1500 находится в рабочем режиме, к примеру, в режиме вызова, в режиме записи и в режиме распознавания речи. Принимаемый аудиосигнал может быть дополнительно сохранен в запоминающем устройстве 1504 или передан через компонент 1516 связи. В некоторых вариантах осуществления, аудиокомпонент 1510 дополнительно содержит динамик для того, чтобы выводить аудиосигналы.

[00159] Интерфейс 1512 ввода-вывода предоставляет интерфейс для компонента 1502 обработки и периферийных интерфейсных модулей, таких как клавиатура, колесико с кнопками, кнопки и т.п. Кнопки могут содержать, но не только, кнопку перехода на домашнюю страницу, кнопку громкости, кнопку запуска и кнопку блокировки.

[00160] Сенсорный компонент 1514 содержит один или более датчиков, чтобы предоставлять оценки состояния различных аспектов устройства 1500. Например, сенсорный компонент 1514 может обнаруживать открытое/закрытое состояние устройства 1500 и относительное позиционирование компонентов (например, дисплея и клавишной панели устройства 1500). Сенсорный компонент 1514 также может обнаруживать изменение позиции устройства 1500 или компонента в устройстве 1500, присутствие или отсутствие контакта пользователя с устройством 1500, ориентацию или ускорение/замедление устройства 1500 и изменение температуры устройства 1500. Сенсорный компонент 1514 может содержать бесконтактный датчик, выполненный с возможностью обнаруживать присутствие находящихся рядом объектов без физического контакта. Сенсорный компонент 1514 также может содержать светочувствительный датчик, такой как CMOS- или CCD-датчик изображений, для использования в приложениях формирования изображений. В некоторых вариантах осуществления, сенсорный компонент 1514 также может содержать датчик акселерометра, гиродатчик, магнитный датчик, датчик давления или температурный датчик.

[00161] Компонент 1516 связи выполнен с возможностью упрощать проводную или беспроводную связь между устройством 1500 и другими устройствами. Устройство 1500 может осуществлять доступ к беспроводной сети на основе стандарта связи, такого как Wi-Fi, 2G или 3G или комбинация вышеозначенного. В одном примерном варианте осуществления, компонент 1516 связи принимает широковещательный сигнал или ассоциированную с широковещательной передачей информацию из внешней системы управления широковещательной передачей через широковещательный канал. В одном примерном варианте осуществления, компонент 1516 связи дополнительно содержит модуль связи в поле в ближней зоне (NFC) для того, чтобы упрощать ближнюю связь. Например, NFC-модуль может реализовываться на основе технологии радиочастотной идентификации (RFID), технологии по стандарту Ассоциации по передаче данных в инфракрасном диапазоне (IrDA), технологии по стандарту сверхширокополосной связи (UWB), технологии Bluetooth (BT) и других технологий.

[00162] В примерных вариантах осуществления, устройство 1500 может реализовываться с помощью одной или более специализированных интегральных схем (ASIC), процессоров цифровых сигналов (DSP), устройств обработки цифровых сигналов (DSPD), программируемых логических устройств (PLD), программируемых пользователем вентильных матриц (FPGA), контроллеров, микроконтроллеров, микропроцессоров или других электронных компонентов, для осуществления вышеописанных способов.

[00163] В примерных вариантах осуществления, также предусмотрен энергонезависимый машиночитаемый носитель хранения данных, содержащий инструкции, к примеру, запоминающее устройство 1504, содержащее инструкции. Вышеуказанные инструкции выполняются посредством процессора 1520 в устройстве 1500 для осуществления вышеописанных способов. Например, невременный машиночитаемый носитель хранения данных может представлять собой ROM, RAM, CD-ROM, магнитную ленту, гибкий диск и оптическое устройство хранения данных и т.п.

[00164] Невременный машиночитаемый носитель хранения данных хранит инструкции, которые, при выполнении посредством процессора устройства 1500, инструктируют устройству 1500 осуществлять вышеописанный способ для обнаружения несанкционированного использования веб-адресов, при этом способ содержит:

- получение веб-адреса, по которому в данный момент осуществлен доступ, и целевого веб-адреса перехода из текущей инструкции доступа по веб-адресу;