Результат интеллектуальной деятельности: СПОСОБ МОДЕЛИРОВАНИЯ СЕТЕВОЙ АТАКИ ТИПА "ЧЕЛОВЕК ПОСЕРЕДИНЕ"

Вид РИД

Изобретение

Изобретение относится к радиотехнике, а именно к радиоэлектронному подавлению активными помехами радиоэлектронных средств, в частности сетей связи интегрированных в Единую сеть электросвязи, и может быть использовано для выбора эффективных параметров подавления компьютерных сетей связи при помощи сетевой атаки типа "человек посередине".

MITM-атака (англ. Man in the middle, "человек посередине") - термин используется в криптографии и обозначает ситуацию, когда криптоаналитик (атакующий) способен читать и видоизменять по своей воле сообщения, которыми обмениваются корреспонденты, причем ни один из последних не может догадаться о его присутствии в канале. MITM-атака - это метод компрометации канала связи, при котором взломщик, подключившись к каналу между контрагентами, осуществляет активное вмешательство в протокол передачи, удаляя, искажая информацию или навязывая ложную (http://it-sektor.ru/ponyatie-termina-mitm-ataka.html).

Известен "Способ радиоэлектронного подавления системы радиосвязи" (патент RU №2520559, H04K 3/00, 27.06.2014 г., Бюл. №18) заключающийся в том, что непрерывно измеряют координаты носителей передатчика и приемника подавляемой системы, в качестве носителя комплекса РЭП используют летательный аппарат, при этом удерживают этот носитель в точке пространства на линии "передатчик-приемник" на минимально возможном расстоянии от приемника, при обнаружении в принятом зондирующем информационном сигнале передатчика информационных радиоимпульсов фазоманипулированного сигнала со скачкообразно изменяющейся от импульса к импульсу по случайному закону несущей частотой измеряют их длительность, период следования и несущие частоты, в случае соответствия результатов измерения каталожным значениям параметров зондирующего информационного сигнала подавляемой системы формируют помеховые сигналы, представляющие собой непрерывные сигналы на тех частотах, что и несущие частоты принятых зондирующих информационных импульсов, но без фазовой манипуляции, сформированные сигналы одновременно на всех частотах усиливают и излучают в направлении подавляемого приемника, при этом в излучении периодически с периодом порядка трех секунд делают паузы длительностью порядка трех миллисекунд, в течение которых принимают зондирующий информационный сигнал передатчика и уточняют частоты помеховых сигналов в случае появления новых несущих частот.

Недостатками данного способа являются низкая достоверность оценки результатов сетевой атаки MITM в связи с отсутствием учета особенностей распространения передаваемых пакетов в ЕСЭ и низкой достоверность оценки эффективности сетевой атаки типа MITM из-за того, что не оценивается минимальное необходимое воздействие, при котором наступает разрыв соединения.

Известен "Способ и устройство создания преднамеренных помех" (патент RU №2495527, H04K 3/00, 10.10.2013 г., Бюл. №28), заключающийся в том, что формируют в заданном районе всем пользователям суммарного помехового сигнала, измеряют координаты собственного местоположения. Далее определяют состав орбитальной группировки ГНСС, используемой в данном районе, и номера работоспособных из их числа спутников. Одновременно принимают навигационные сообщения, передаваемые работоспособными спутниками для всех пользователей ГНСС в заданном районе. Запоминают принятые сообщения. Искажают в них навигационные сообщения, после чего формируют суммарный помеховый сигнал в виде совокупности сигналов с искаженными навигационными сообщениями. Синхронизируют суммарный помеховый сигнал с сигналами навигационных сообщений спутников ГНСС, излучают суммарный помеховый сигнал с мощностью, превышающей мощность легитимных сигналов спутников ГНСС, причем при длительной работе периодически обновляют ранее запомненные навигационные сообщения. Навигационные сообщения искажают путем их задержки на различные временные интервалы.

Недостатками данного способа являются низкая достоверность оценки результатов сетевой атаки MITM в связи с отсутствием учета особенностей распространения передаваемых пакетов в ЕСЭ и низкой достоверность оценки эффективности сетевой атаки типа MITM из-за того, что не оценивается минимальное необходимое воздействие, при котором наступает разрыв соединения.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленному является реализованный в изобретении "Способ моделирования двусторонних воздействий" (патент RU №2440611, G06N 5/00, 20.01.2012 г., Бюл. №2), заключающийся в том, что имитируют возникновение боевых повреждений объектов (слабых, средних, сильных и безвозвратных), генерируют эксплуатационные отказы, имитируют восстановление объектов, генерируют время возникновения эксплуатационных отказов, боевых повреждений и сбоев объектов, генерируют время начала подавления объектов телекоммуникаций, осуществляют розыгрыш степени повреждения и номеров поврежденных объектов, розыгрыш продолжительности подавления и номеров подавленных объектов телекоммуникаций, измеряют, подсчитывают, задают и записывают в ячейки ОЗУ ПЭВМ параметры, характеризующие начальные ресурсы противоборствующих сторон (количество объектов, подвергаемых воздействиям (объекты систем связи, инфраструктур, технических разведок (оптической, оптико-электронной, радиоэлектронной, компьютерной), объекты органов государственного управления)), их топологию (координаты) расположения на местности, количество и характеристики средств воздействия, тактико-технические характеристики объектов воздействия, периодичность, интенсивность воздействия), на реальных объектах, подвергаемых воздействиям. После чего измеряют, подсчитывают, запоминают показатели, характеризующие основные воздействия (огневые поражения, действия оружия, основанного на новых физических принципах, дистанционные несанкционированные воздействия (компьютерные атаки) (атаки "отказ в обслуживании", эхо-тестирование адресов, фальсификация адреса)) для каждой противоборствующей стороны, задают минимальный потенциал, при котором противоборствующая сторона считается проигравшей, формируют и развертывают физические модели систем связи, инфраструктур, технических разведок, органов государственного управления противоборствующих сторон, определяют необходимое количество испытаний для каждой физической модели объектов, подвергаемых воздействиям (объекты систем связи, инфраструктур, технических разведок (оптической, оптико-электронной, радиоэлектронной, компьютерной), объекты органов государственного управления). После этого моделируют процессы функционирования систем связи, инфраструктур, технических разведок, органов государственного управления, моделируют воздействия на системы связи, инфраструктуры, технических разведок, органов государственного управления одновременно для противоборствующих сторон. При этом измеряют, подсчитывают, записывают в ячейки ОЗУ ПЭВМ основные значения характеристик моделируемых воздействий (огневые поражения, действие оружия, основанного на новых физических принципах, дистанционные несанкционированные воздействия (компьютерные атаки) (атаки "отказ в обслуживании", эхо-тестирование адресов, фальсификация адреса)) противоборствующих сторон, снижают потенциалы противоборствующих сторон после воздействия на системы связи, инфраструктуры, технических разведок, органов государственного управления, сравнивают с минимальным, при необходимости производят корректировку (изменения) физических моделей объектов, подвергаемых воздействиям, производят остановку процесса моделирования.

Однако способ-прототип имеет следующие недостатки: низкая достоверность оценки результатов сетевой атаки MITM в связи с отсутствием учета особенностей распространения передаваемых пакетов в ЕСЭ и низкой достоверность оценки эффективности сетевой атаки типа MITM из-за того, что не оценивается минимальное необходимое воздействие, при котором наступает разрыв соединения.

Задачей изобретения является создание способа "Способ моделирования сетевой атаки типа "человек посередине"". Техническим результатом изобретения является повышение достоверности оценки результатов моделирования сетевой атаки типа MITM, за счет учета особенностей распространения передаваемых пакетов в ЕСЭ и оценки необходимого ресурса для проведение эффективной сетевой атаки типа MITM.

Задача изобретения решается тем, что в способе "Способ моделирования сетевой атаки типа "человек посередине"" выполняется следующая последовательность действий.

Задают и записывают в ячейки ОЗУ ПЭВМ параметры, характеризующие топологию компьютерной сети связи (КСС), периодичность и интенсивность воздействия.

Создают физическую модель направления КСС. Моделируют процессы функционирования КСС. Моделируют воздействия на системы связи. Измеряют, запоминают показатели, характеризующие основные параметры воздействия. Производят корректировку (изменения) физических моделей объектов. Измеряют, подсчитывают, записывают в ячейки ОЗУ ПЭВМ основные значения характеристик моделируемых воздействий.

Согласно изобретению дополнительно: задают параметры, характеризующие процесс передачи пакетов в ЕСЭ (В качестве возможных параметров направления возможно использовать: скорость передачи, вероятность ошибки, задержку, джиттер, количество переданных пакетов, вероятность ошибки и задержку, при которой происходит разрыв соединения, и др.).

Создают физическую модель фрагмента ЕСЭ, включающую маршрутизатор, имитирующий ЕСЭ, управляемый персональным компьютером (ПК) (Варламов О.О. "О системном подходе к созданию модели компьютерных угроз и ее роли в обеспечении безопасности информации в ключевых системах информационной инфраструктуры" Известия ТРТУ / Тематический выпуск // №7 / том 62 / 2006 г. С. 218).

Создают физическую модель для проведения сетевой атаки типа MITM, включающую маршрутизатор, управляемый ПК, имитирующий сетевую атаку на КСС (Варламов О.О. "О системном подходе к созданию модели компьютерных угроз и ее роли в обеспечении безопасности информации в ключевых системах информационной инфраструктуры" Известия ТРТУ / Тематический выпуск // №7 / том 62 / 2006 г. С. 218).

Устанавливают требуемое программное обеспечение для работы ПК в ЕСЭ (Например, для организации виртуальной частной сети используется программа OpenVPN (процесс настройки: Средство криптографической защиты информации МагПро Open VPN-ГОСТ вер. 1.0. Руководство системного администратора. ООО "Криптоком").

Устанавливают требуемое программное обеспечение и настраивают маршрутизатор и управляющий ПК, имитирующий фрагмент ЕСЭ (процесс настройки маршрутизатора: Базовая настройка маршрутизатора Использование Cisco Configuration Professional. Электронный ресурс: http://www.cisco.com/cisco/web/support/RU/108/1089/1089854_basic-router-config-ccp-00.pdf), ПК, управляющий маршрутизатором, осуществляет подмену передаваемых пакетов и обеспечивает имитируемую возможную вероятность ошибки, задержку и джиттер при нормальном функционировании ЕСЭ.

Устанавливают требуемое программное обеспечение и настраивают маршрутизатор и управляющий ПК, имитирующий деструктивное воздействие типа MITM (процесс настройки маршрутизатора: Базовая настройка маршрутизатора Использование Cisco Configuration Professional. Электронный ресурс: http://www.cisco.com/cisco/web/support/RU/108/1089/1089854_basic-router-config-ccp-00.pdf), ПК, управляющий маршрутизатором, осуществляет подмену передаваемых пакетов или осуществляет задержку передаваемых пакетов с целью срыва сеанса связи.

При моделировании функционирования КСС, использующей сетевой ресурс ЕСЭ без сетевой атаки MITM, передают заданную информационную последовательность и в маршрутизаторе, имитирующем фрагмент ЕСЭ, случайным образом изменяют передаваемую последовательность и задерживают передачу, имитируя передачу в ЕСЭ.

Сравнивают измеренные параметры с заданными параметрами, если значения скорость передачи, вероятность ошибки, задержки, джиттера на приемном ПК не соответствуют заданным значениям, изменяют настройки ПК, управляющего маршрутизатором.

Рассчитывают требуемое количество пакетов, которое необходимо подменить, для того чтобы вероятность ошибки передачи была больше или равна вероятности ошибки, при которой происходит разрыв соединения.

При функционировании КСС, использующей сетевой ресурс ЕСЭ в условиях сетевой атаки MITM, передают заданную информационную последовательность, в маршрутизаторе, имитирующем фрагмент ЕСЭ, случайным образом изменяют передаваемую последовательность и задерживают передачу, имитируя передачу в ЕСЭ с заданной вероятностью ошибки и задержкой в маршрутизаторе, имитирующем деструктивное воздействие типа MITM, случайным образом изменяют передаваемую последовательность и задерживают передачу.

Сравнивают измеренные параметры функционирования КСС в условиях атаки типа MITM с заданными параметрами.

Осуществляют повторное моделирование.

Осуществляют моделирование для различных скоростей передачи, различного программного обеспечения и различных фрагментов ЕСЭ.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенных признаков заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

"Промышленная применимость" способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении назначения.

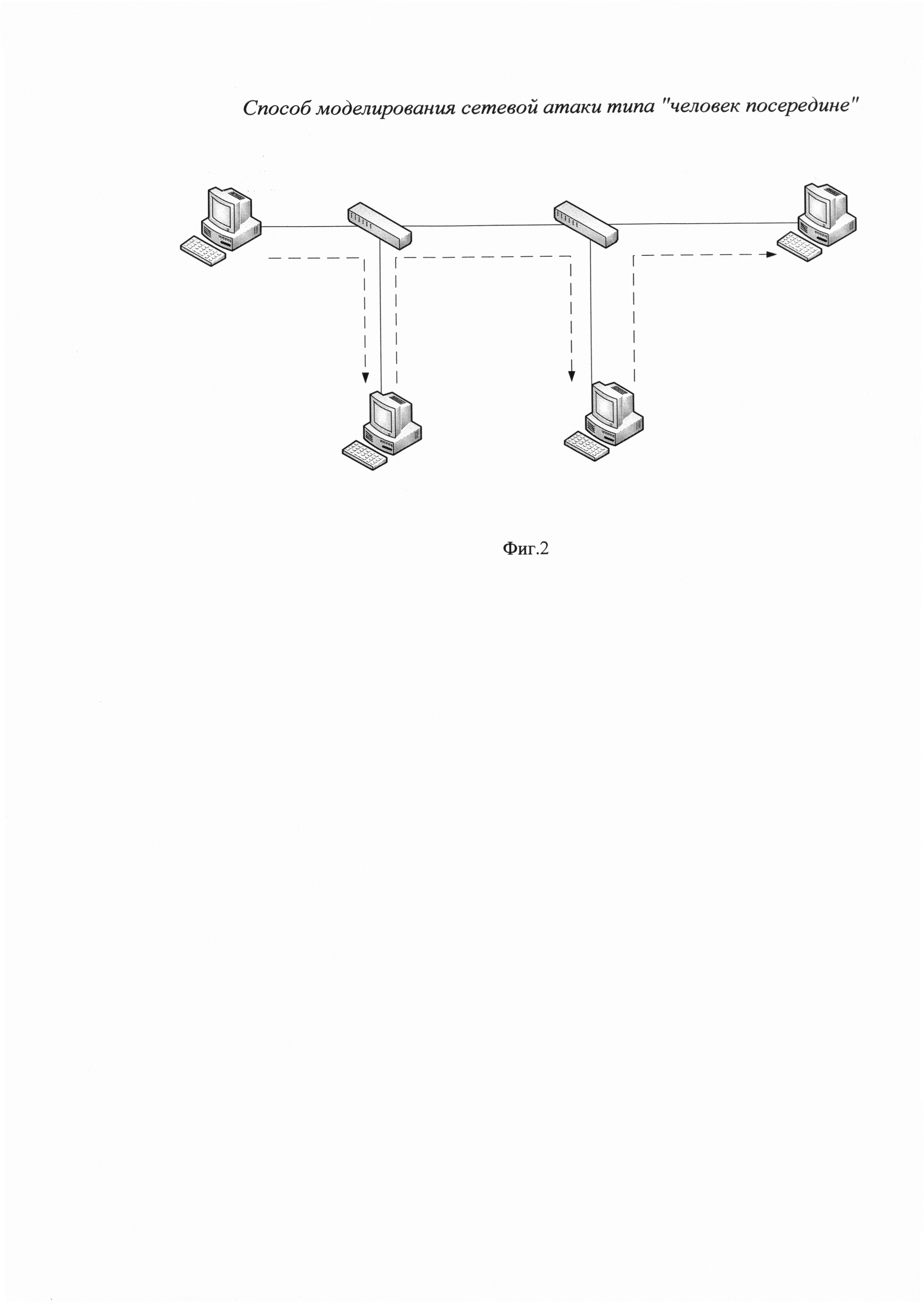

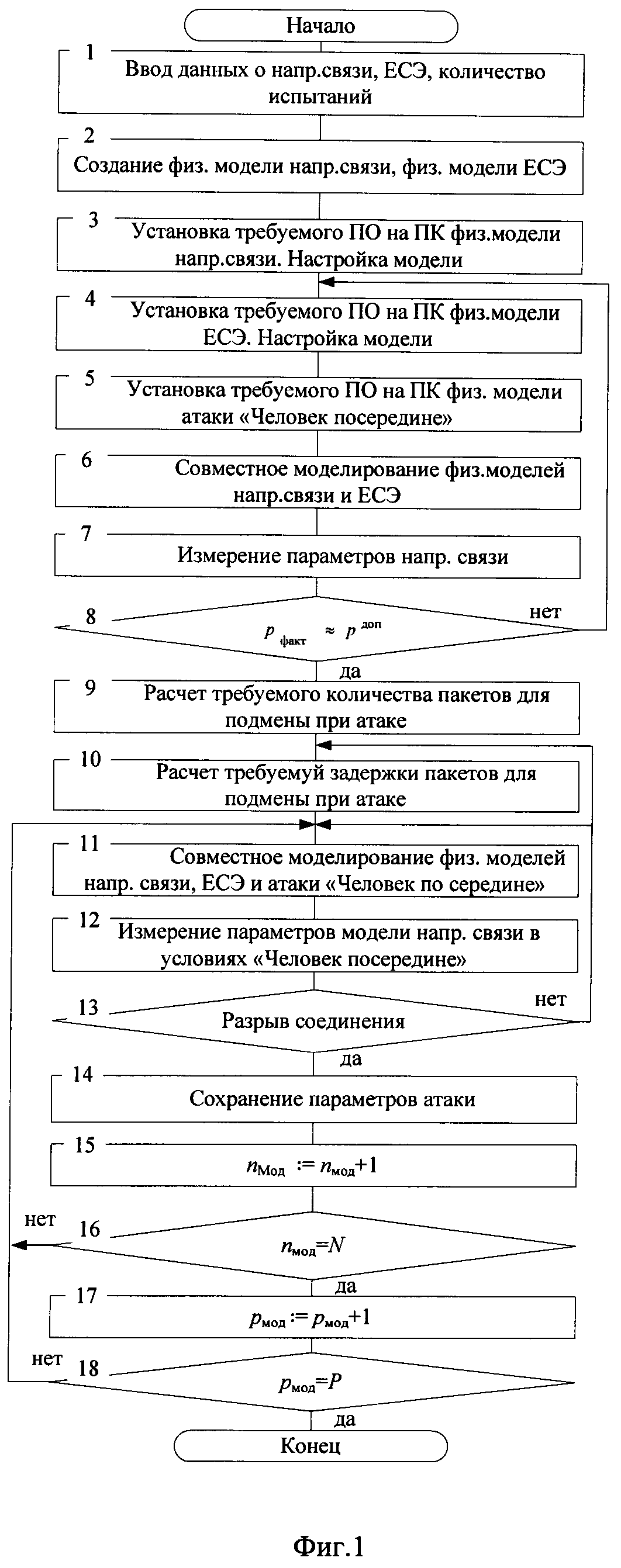

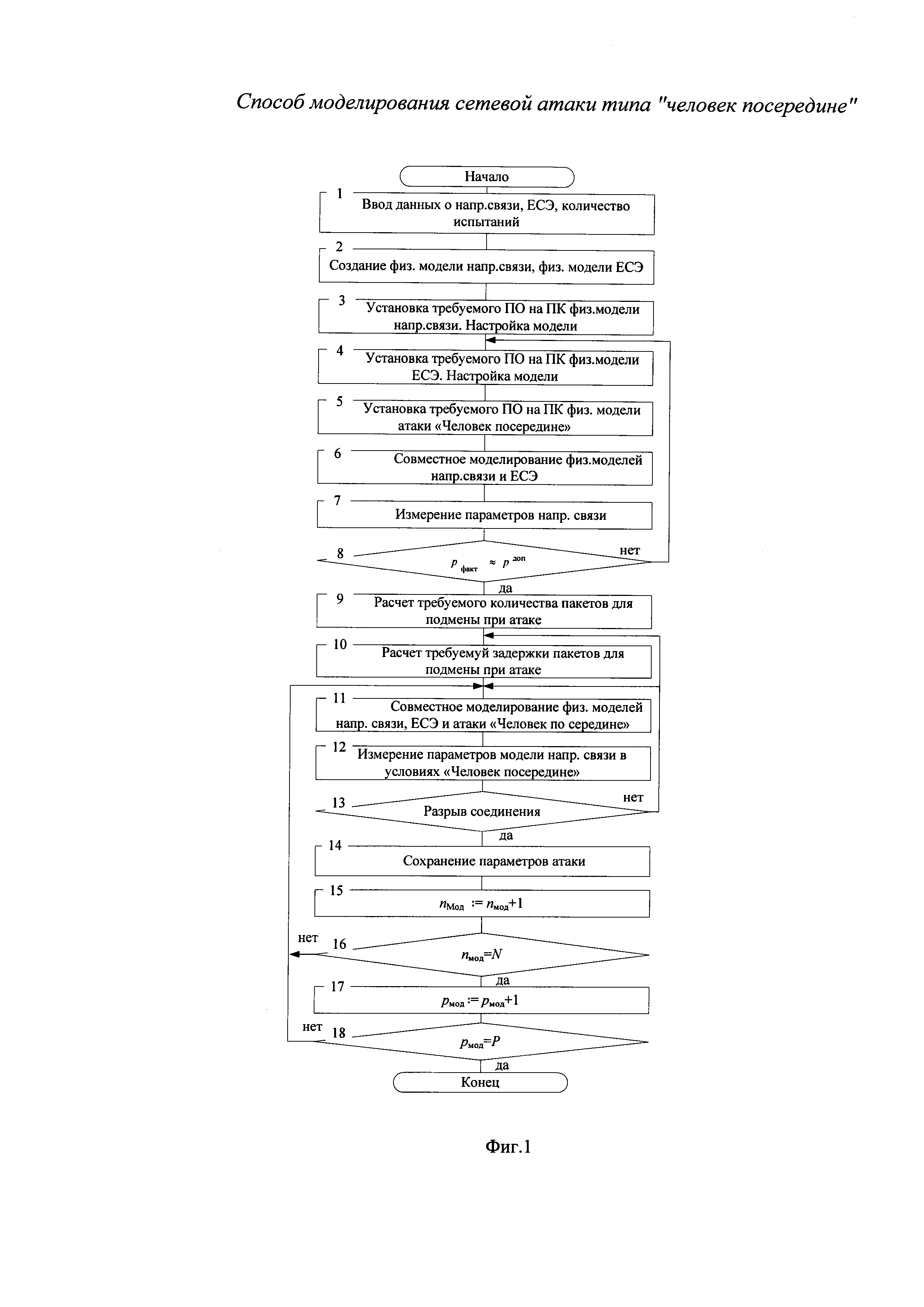

Заявленный способ поясняется чертежами, на которых показано:

фиг. 1 - обобщенная структурно-логическая последовательность способа моделирования сетевой атаки типа "человек посередине";

фиг. 2 - схема реализации способа моделирования сетевой атаки типа "человек посередине".

Заявленный способ поясняется структурно-логической последовательностью (фиг. 1), где в блоке 1 вводят исходные данные, характеризующие параметры направления связи между двумя узлами компьютерной сети связи (КСС), использующей сетевой ресурс ЕСЭ, параметры, характеризующие процесс передачи пакетов в ЕСЭ (В качестве возможных параметров направления возможно использовать: скорость передачи, вероятность ошибки, задержку, джиттер, количество переданных пакетов, вероятность ошибки и задержку, при которой происходит разрыв соединения, и др.). Определяют необходимое количество испытаний для каждой физической модели объектов, подвергаемых воздействиям.

В блоке 2 создают физическую модель направления КСС, фрагмент ЕСЭ, включающие 2 персональных компьютера (ПК), имитирующих узлы компьютерной сети, маршрутизатор, имитирующий ЕСЭ, управляемый ПК, маршрутизатор, управляемый ПК, имитирующий сетевую атаку на КСС MITM (фиг. 2).

В блоке 3 на двух ПК, имитирующих работу направления КС, устанавливают требуемое программное обеспечение для работы в ЕСЭ, указывают IP-адреса.

В блоке 4 устанавливают требуемое программное обеспечение и настраивают маршрутизатор и управляющий ПК, имитирующий фрагмент ЕСЭ, ПК, управляющий маршрутизатором, осуществляет подмену передаваемых пакетов и обеспечивает имитируемую возможную вероятность ошибки, задержку и джиттер при нормальном функционировании ЕСЭ (В качестве примера, значение задержки можно считать равной 8 мкс (Задержка передачи данных в современных сетях магистрального уровня Delay of data transmission in modern long-distance networks. Электронный ресурс: http://www.tssonline.ru/articles2/fix-op/zaderzhka-peredachi-dannyh-v-sovremennyh- -magistralnogo-urovnya-delay-of-data-transmission-in-modern-long-distance-networks)).

В блоке 5 устанавливают требуемое программное обеспечение и настраивают маршрутизатор и управляющий ПК, имитирующий деструктивное воздействие типа MITM, ПК, управляющий маршрутизатором, осуществляет подмену передаваемых пакетов или осуществляет задержку передаваемых пакетов с целью срыва сеанса связи.

В блоке 6 осуществляют функционирование КСС, использующей сетевой ресурс ЕСЭ без сетевой атаки MITM, а именно передают заданную информационную последовательность и в маршрутизаторе, имитирующем фрагмент ЕСЭ, случайным образом изменяют передаваемую последовательность и задерживают передачу, имитируя передачу в ЕСЭ.

В блоке 7 на приемном ПК КСС измеряют скорость передачи, вероятность ошибки, задержку, джиттер, количество переданных пакетов и др.

В блоке 8 сравнивают измеренные параметры с заданными параметрами, если значения скорости передачи, вероятности ошибки, задержки, джиттера на приемном ПК не соответствуют заданным значениям, то изменяют настройки ПК, управляющего маршрутизатором в блоке 4.

В блоке 9 рассчитывают требуемое количество пакетов, которое злоумышленнику необходимо подменить, для того чтобы вероятность ошибки передачи была больше или равна вероятности ошибки, при которой происходит разрыв соединения.

В блоке 10 рассчитывают требуемую задержку пакетов, которую необходимо создать для того, чтобы задержка передачи пакетов была больше или равна задержке передачи пакетов, при которой происходит разрыв соединения.

В блоке 11 осуществляют функционирование КСС, использующей сетевой ресурс ЕСЭ в условиях сетевой атаки MITM, а именно передают заданную информационную последовательность, в маршрутизаторе, имитирующем фрагмент ЕСЭ, случайным образом изменяют передаваемую последовательность и задерживают передачу, имитируя передачу в ЕСЭ с заданной вероятностью ошибки и задержкой, в маршрутизаторе, имитирующем деструктивное воздействие типа MITM, случайным образом изменяют передаваемую последовательность и задерживают передачу согласно значениям, рассчитанным в блоках 10 и 11.

В блоке 12 на приемном ПК КСС измеряют скорость передачи, вероятность ошибки, задержку, джиттер, количество переданных пакетов и фиксируют факт разрыва соединения.

В блоке 13 сравнивают измеренные параметры с заданными параметрами, если разрыв соединения не произошел, изменяют настройки ПК, управляющего маршрутизатором в блоке 10, 11.

В блоке 14 сохраняют полученные значения количества пакетов и задержки, необходимых для разрыва соединения в базе данных.

В блоке 15-16 осуществляют повторное моделирование заданное количество раз.

В блоке 17-18 осуществляют моделирование для различных скоростей передачи, различного программного обеспечения и различных фрагментов ЕСЭ. Процесс моделирования продолжается заданное количество раз.

Расчет эффективности заявленного способа проводился в следующей последовательности:

На первом этапе определялась эффективность заявленного способа по сравнению к способу прототипу за счет учета параметров ЕСЭ.

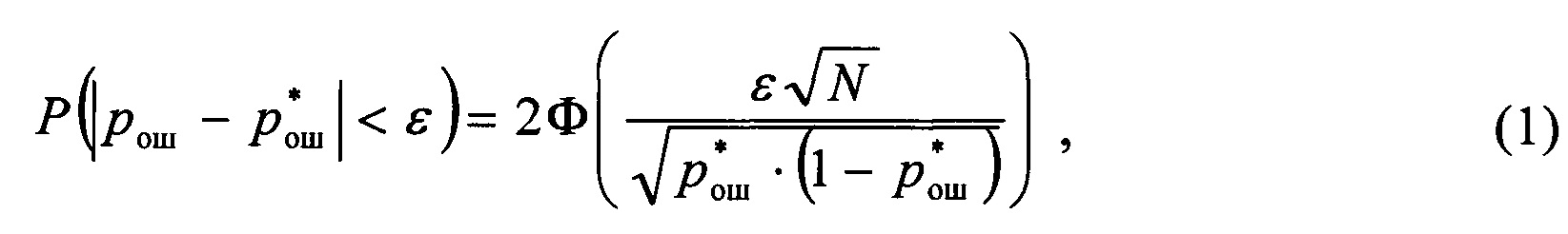

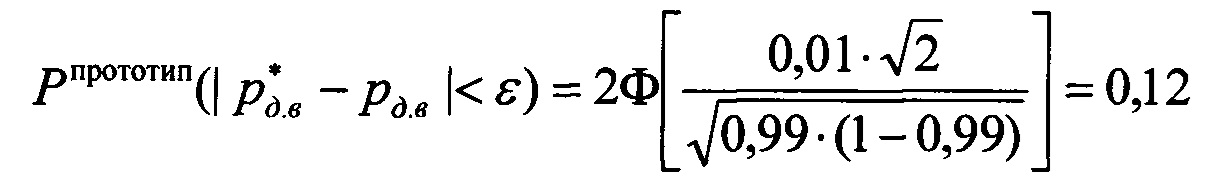

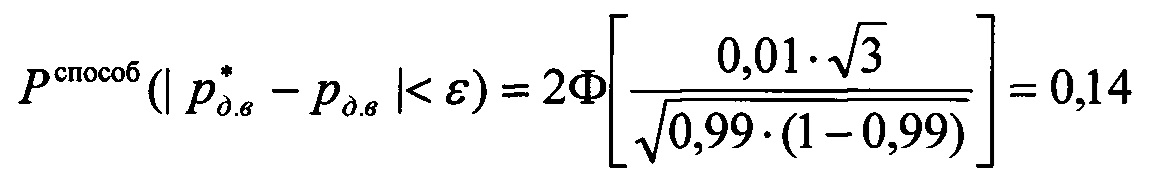

Из известной формулы (Вентцель Е.С., Овчаров Л.А. Теория вероятностей и ее инженерные приложения. - М.: Наука, Гл. ред. физ.-мат. лит. - 1988 г., 480 с., стр. 463, формула 11.8.6):

где Ф - функция Лапласа;

N - количество моделируемых событий;

, Рош - соответственно требуемое и реальное значение оценки ("расположение" абонента - номер элемента (узла) разнородных сетей связи, используемого абонентом;

, Рош - соответственно требуемое и реальное значение оценки ("расположение" абонента - номер элемента (узла) разнородных сетей связи, используемого абонентом;

ε - величина доверительного интервала,

определим достоверность результатов поиска абонентов для сложной системы (совокупности) разнородных сетей связи, принимая:

Расчет достоверности оценки обнаружения способом-прототипом, при ε=0,01; N=2 (учитываются значения параметров направления сети связи и значения параметров атаки типа MITM), и N=3 для предлагаемого способа (учитываются значения параметров направления сети связи; значения параметров атаки типа MITM и значения параметров ЕСЭ, влияющих на работу направления сети связи):

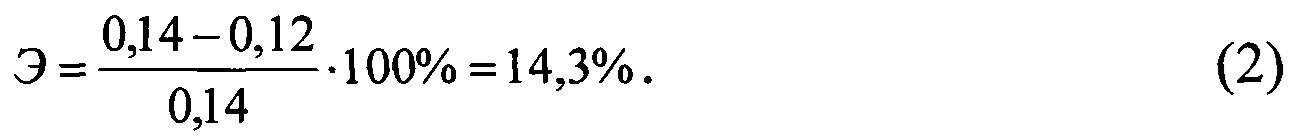

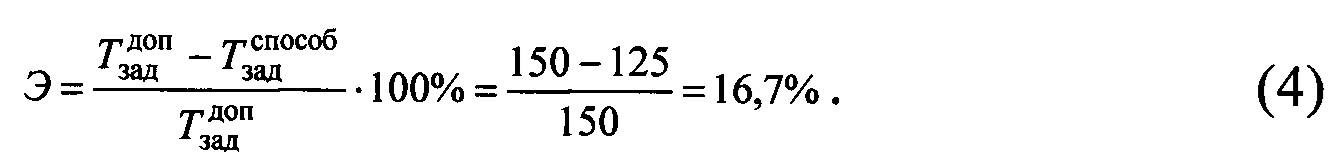

Оценка эффективности разработанного способа по сравнению со способом-прототипом проведена согласно выражению:

На втором этапе определяется эффективность заявленного способа по сравнению со способом-прототипом за счет оценки требуемых значений вероятности преднамеренной ошибки.

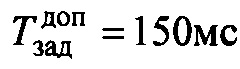

Значение потерянных пакетов определяет заказчик услуг связи, в качестве примера задержка равна  (Закупочная документация по открытому запросу предложений №231 на право заключения договора на оказание услуги по организации и предоставлению в пользование виртуальной частной сети по технологии VPN L2 для нужд ОАО «Новосибирскэнергосбыт». Извещение размещено: на сайте www.новосибирскэнергосбыт.рф; на сайте www.zakupki.gov.ru).

(Закупочная документация по открытому запросу предложений №231 на право заключения договора на оказание услуги по организации и предоставлению в пользование виртуальной частной сети по технологии VPN L2 для нужд ОАО «Новосибирскэнергосбыт». Извещение размещено: на сайте www.новосибирскэнергосбыт.рф; на сайте www.zakupki.gov.ru).

Для способа-прототипа, вносимая задержка  .

.

Для предлагаемого способа значение вносимой задержки определяется согласно выражению:

Задержка, вносимая сетью,  (Методические рекомендации по реализации информационного обмена энергообъектов с корпоративной системой ОАО «Системный оператор Единой энергетической системы» по протоколу ГОСТ Р МЭК 60870-5-104).

(Методические рекомендации по реализации информационного обмена энергообъектов с корпоративной системой ОАО «Системный оператор Единой энергетической системы» по протоколу ГОСТ Р МЭК 60870-5-104).

.

.

Оценка эффективности разработанного способа по сравнению со способом-прототипом проведена согласно выражению:

На основании этого следует вывод, что заявленный способ моделирования сетевой атаки типа "человек посередине" обеспечивает повышение достоверности результатов моделирования сетевой атаки типа MITM путем учета особенностей распространения передаваемых пакетов в ЕСЭ и оценки необходимого ресурса для эффективности сетевой атаки типа MITM.

Способ моделирования сетевой атаки типа "человек посередине" заключается в том, что задают и записывают в ячейки оперативной памяти персонального компьютера (ПК) параметры, характеризующие топологию компьютерной сети связи (КСС), периодичность и интенсивность воздействия, создают физическую модель направления КСС, моделируют процессы функционирования КСС, моделируют воздействия на системы связи, измеряют, запоминают показатели, характеризующие основные параметры воздействия, производят корректировку (изменения) физических моделей объектов, измеряют, подсчитывают, записывают в ячейки оперативной памяти ПК основные значения характеристик моделируемых воздействий, отличающийся тем, что задают параметры, характеризующие процесс передачи пакетов в единой сети электросвязи (ЕСЭ), создают физическую модель направления КСС, фрагмент ЕСЭ, включающую два ПК, имитирующих узлы КСС сети, маршрутизатор, управляемый ПК, имитирующий фрагмент ЕСЭ, маршрутизатор, управляемый ПК, имитирующий сетевую атаку на КСС "человек посередине", устанавливают требуемое программное обеспечение для работы ПК в ЕСЭ, указывают IP-адреса, устанавливают требуемое программное обеспечение и настраивают маршрутизатор, управляемый ПК, имитирующий фрагмент ЕСЭ, и управляющий ПК, ПК, управляющий маршрутизатором, осуществляет подмену передаваемых пакетов и обеспечивает имитируемую возможную вероятность ошибки, задержку и джиттер при нормальном функционировании ЕСЭ, устанавливают требуемое программное обеспечение и настраивают маршрутизатор, управляемый ПК, имитирующий деструктивное воздействие типа "человек посередине", и управляющий ПК, ПК, управляющий маршрутизатором, осуществляет подмену передаваемых пакетов или осуществляет задержку передаваемых пакетов с целью срыва сеанса связи, при моделировании функционирования КСС, использующей сетевой ресурс ЕСЭ без сетевой атаки "человек посередине", передают заданную информационную последовательность и в маршрутизаторе, имитирующем фрагмент ЕСЭ, случайным образом изменяют передаваемую последовательность и задерживают передачу, имитируя передачу в ЕСЭ, сравнивают измеренные параметры с заданными параметрами, значениями скорости передачи, вероятности ошибки, задержки, джиттера на приемном ПК, сравнивают измеренные параметры с заданными параметрами, если значения скорости передачи, вероятности ошибки, задержки, джиттера на приемном ПК не соответствуют заданным значениям, изменяют настройки ПК, управляющего маршрутизатором, рассчитывают требуемое количество пакетов, которое необходимо подменить для того, чтобы вероятность ошибки передачи была больше или равна вероятности ошибки, при которой происходит разрыв соединения, рассчитывают требуемую задержку пакетов, которую необходимо создать для того, чтобы задержка передачи пакетов была больше или равна задержке передачи пакетов, при которой происходит разрыв соединения, при функционировании КСС, использующей сетевой ресурс ЕСЭ в условиях сетевой атаки "человек посередине", передают заданную информационную последовательность, в маршрутизаторе, имитирующем фрагмент ЕСЭ, изменяют передаваемую последовательность и задерживают передачу, имитируя передачу в ЕСЭ с заданной вероятностью ошибки и задержкой, в маршрутизаторе, имитирующем деструктивное воздействие типа "человек посередине", случайным образом изменяют передаваемую последовательность и задерживают передачу, сравнивают измеренные параметры функционирования КСС в условиях атаки типа "человек посередине" с заданными параметрами, осуществляют моделирование для различных скоростей передачи, различного программного обеспечения и различных фрагментов ЕСЭ.