Результат интеллектуальной деятельности: СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ-ДЕШИФРОВАНИЯ

Вид РИД

Изобретение

Изобретение относится к области криптографии, а именно к распределению ключей, и может быть использовано для построения систем распределения ключей, устойчивых к заданному числу компрометаций личных ключей пользователей, для обеспечения конфиденциальной связи между любой парой пользователей, входящих в эту систему, без участия третьей стороны и необходимости передачи ключевой информации по каналу связи.

Известны способы формирования ключей шифрования/дешифрования (Okamoto Е. Key distribution Systems based on identification information. - Adwances in Cryptology. CKYPTO, 87, Leeture Notex in Computers Science, №293, Springer - Verlag, 1988, p. 194-202), заключающиеся в формировании конфиденциального ключа центра распределения ключей (ЦРК), присвоении идентификаторов пользователям, выработке личных конфиденциальных ключей пользователей, получении сеансовых ключей для конфиденциальной связи любой пары корреспондентов. Однако известные способы-аналоги являются лишь вычислительно стойкими и не позволяют получить безусловную стойкость к компрометациям личных и сеансовых ключей.

Наиболее близким по своей технической сущности к заявляемому является способ формирования ключа шифрования-дешифрования по патенту РФ №2090006, МПК H04L 9/00, опубл. 10.09.1997. Способ-прототип заключается в формировании конфиденциального ключа ЦРК как коэффициентов симметричного многочлена над заданным конечным полем, присвоение идентификаторов YA, YB пользователям (А и В номера пользователей в системе обмена, A≠В), выработку личных конфиденциальных ключей пользователей как коэффициентов многочленов над заданным полем и получение сеансовых ключей для любой пары корреспондентов как значения многочленов.

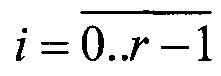

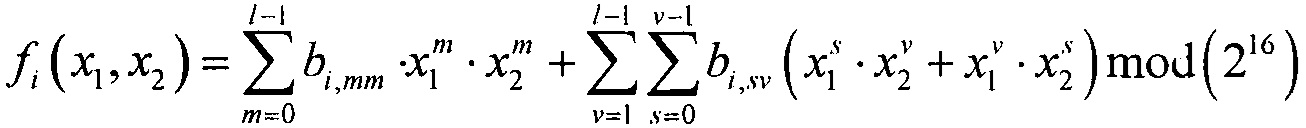

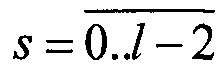

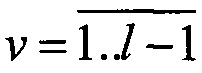

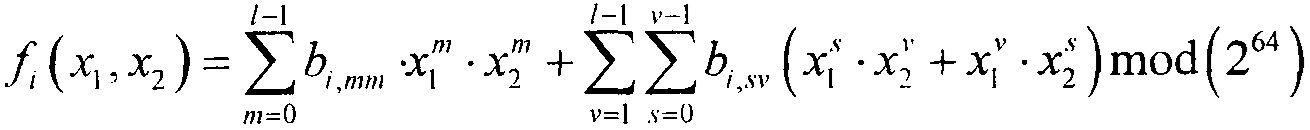

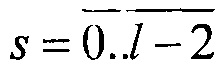

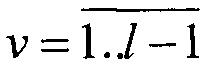

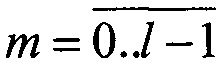

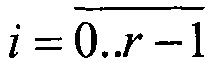

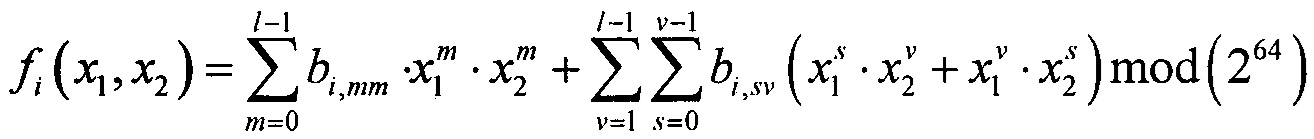

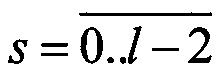

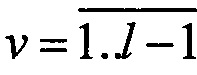

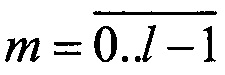

Пусть n - требуемая длина ключа, r=n/16 - количество блоков ключа, а  - число компрометаций личных ключей. Тогда формирование конфиденциального ключа ЦРК осуществляют путем выбора на основе случайных чисел коэффициентов bi,sν, bi,mm симметричных полиномов {ƒl(xl,x2)}, где

- число компрометаций личных ключей. Тогда формирование конфиденциального ключа ЦРК осуществляют путем выбора на основе случайных чисел коэффициентов bi,sν, bi,mm симметричных полиномов {ƒl(xl,x2)}, где  , вида

, вида

,

,

где bi,sν≠0,  ,

,  , bi,mm≠0,

, bi,mm≠0,  ,

,  , выработку личного конфиденциального ключа пользователя А в виде коэффициентов полиномов {gA,i(х1,х2)},

, выработку личного конфиденциального ключа пользователя А в виде коэффициентов полиномов {gA,i(х1,х2)},  , полученных подстановкой идентификатора YA вместо одного из аргументов полинома Х1 или Х2, получение сеансового ключа KАB подстановкой в полиномы {gA,i(x)},

, полученных подстановкой идентификатора YA вместо одного из аргументов полинома Х1 или Х2, получение сеансового ключа KАB подстановкой в полиномы {gA,i(x)},  , коэффициентами которых является личный конфиденциальный ключ пользователя А, идентификатора YB вместо аргумента X, при этом сеансовый ключ длиной n бит представляет собой конкатенацию элементов ключа {KAB,i},

, коэффициентами которых является личный конфиденциальный ключ пользователя А, идентификатора YB вместо аргумента X, при этом сеансовый ключ длиной n бит представляет собой конкатенацию элементов ключа {KAB,i},  по 16 бит каждый, где KАВ=KAB,0+KAB,1⋅(216)+KAB,2⋅(216)2+KAB,r-1⋅(216)r-1, r=n/16, gA,i(x)=ƒi(x,yA)mod216,

по 16 бит каждый, где KАВ=KAB,0+KAB,1⋅(216)+KAB,2⋅(216)2+KAB,r-1⋅(216)r-1, r=n/16, gA,i(x)=ƒi(x,yA)mod216,  , KAB,i=gA,i(yB)mod216,

, KAB,i=gA,i(yB)mod216,  .

.

Однако, учитывая, что для обеспечения гарантированной стойкости криптографической системы длина ключа n должна быть не менее 256 бит (ГОСТ 28147-89, ГОСТ Р 34.12-2015), способ-прототип имеет недостатки. При программно-аппаратной реализации устройств, выполняющих процедуры получения личных и сеансовых ключей, возникают проблемы при применении этих устройств для работы в реальном масштабе времени, так как на выполнение этих процедур требуется нерационально много процессорного времени. В частности, повышается вычислительная сложность процедур из-за того, что при использовании современных 64 разрядных микропроцессоров, таких как 1891ВМ8Я, происходит единовременное выполнение операций лишь над элементами, состоящими из 16 бит ключа.

Целью изобретения является снижение временных затрат на выполнение процедур получения личных и сеансовых ключей, снижение вычислительной сложности при выполнении процедур получения личных и сеансовых ключей, повышение количества пользователей в системе при поддержании требуемой вероятности сбоев при вводе личного ключа при построении систем распределения ключей, устойчивых к заданному числу компрометаций личных ключей пользователей, для обеспечения конфиденциальной связи между любой парой пользователей, входящих в эту систему, без участия третьей стороны и необходимости передачи какой-либо информации по каналу связи.

Поставленная цель достигается тем, что в способе формирования ключа шифрования-дешифрования, заключающемся в формировании конфиденциального ключа ЦРК как коэффициентов симметричного многочлена над заданным конечным полем, присвоении идентификаторов YA, YB пользователям (А и В номера пользователей в системе обмена, А≠В), выработке личных конфиденциальных ключей пользователей как коэффициентов многочленов над заданным полем и получении сеансовых ключей для любой пары корреспондентов как значения многочленов, согласно изобретению вместо конечного поля GF(216) используется поле GF(264).

Тогда алгоритм формирования ключа шифрования-дешифрования будет модифицирован следующим образом.

Пусть n - требуемая длина ключа, r=n/64 - количество блоков ключа, а  - число компрометаций личных ключей. Пусть F∈F[x] - некоторый неприводимый многочлен степени 64 над полем GF(2). Тогда на его основе строится факторкольцо F[x]/(F), являющееся полем Галуа GF(264). Каждому пользователю А по некоторому правилу ставится во взаимно-однозначное соответствие единственный элемент данного поля YA∈GF(264). Формирование конфиденциального ключа ЦРК осуществляют путем выбора на основе датчика случайных чисел коэффициентов симметрических полиномов {ƒi(x1,x2)},

- число компрометаций личных ключей. Пусть F∈F[x] - некоторый неприводимый многочлен степени 64 над полем GF(2). Тогда на его основе строится факторкольцо F[x]/(F), являющееся полем Галуа GF(264). Каждому пользователю А по некоторому правилу ставится во взаимно-однозначное соответствие единственный элемент данного поля YA∈GF(264). Формирование конфиденциального ключа ЦРК осуществляют путем выбора на основе датчика случайных чисел коэффициентов симметрических полиномов {ƒi(x1,x2)},  над полем GF(264). Личный конфиденциальный ключ пользователя А вырабатывается в виде коэффициентов полиномов {gA,i(x)},

над полем GF(264). Личный конфиденциальный ключ пользователя А вырабатывается в виде коэффициентов полиномов {gA,i(x)},  , получаемых при подстановке в полиномы {ƒi(x1,x2)},

, получаемых при подстановке в полиномы {ƒi(x1,x2)},  , идентификатора YA вместо одного из аргументов: gA,i(x)=ƒi(x,YA)=ƒi(YA,x)mod(264). Сеансовый ключ KАВ получен с помощью подстановки в личный конфиденциальный ключ {gA,i(x)},

, идентификатора YA вместо одного из аргументов: gA,i(x)=ƒi(x,YA)=ƒi(YA,x)mod(264). Сеансовый ключ KАВ получен с помощью подстановки в личный конфиденциальный ключ {gA,i(x)},  идентификатора корреспондента В: KAB,i=g(YB)mod(264). При этом сеансовый ключ длиной n бит представляет собой конкатенацию значений многочленов над полем GF(264) KАВ=KAB,0||KAB,1||…||KAB,r-1, т.e. может быть вычислен по формуле KАВ=КАВ,0+КАВ,1⋅(264)+KAB,2⋅(264)2+KAB,r-1⋅(264)r-1.

идентификатора корреспондента В: KAB,i=g(YB)mod(264). При этом сеансовый ключ длиной n бит представляет собой конкатенацию значений многочленов над полем GF(264) KАВ=KAB,0||KAB,1||…||KAB,r-1, т.e. может быть вычислен по формуле KАВ=КАВ,0+КАВ,1⋅(264)+KAB,2⋅(264)2+KAB,r-1⋅(264)r-1.

Анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного технического решения, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного способа, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками изобретения преобразований на достижение указанного технического результата. Следовательно, изобретение соответствует условию патентоспособности «изобретательский уровень».

Благодаря новой совокупности существенных признаков в заявленном способе уменьшение временных затрат на выполнение процедур получения личных и сеансовых ключей и вычислительной сложности данных процедур, повышение количества пользователей достигается за счет использования вместо конечного поля GF(216) поля GF(264), т.е. арифметические операции выполняются над числами, разрядность которых соответствует применяемым типовым 64-разрядным микропроцессорам, например 1891ВМ8Я, вместо ранее применяемого 16-разрядного типового микропроцессора, например КР1810ВМ86, что приводит к уменьшению количества конкатенаций элементов ключа. Представление конфиденциального ключа ЦРК, личных конфиденциальных ключей пользователей и сеансовых ключей в виде конкатенации r независимых частей сохраняет равновероятное распределение значения сеансового ключа в интервале (1, 264), устойчивость к  компрометациям, также, если бы в качестве конфиденциального ключа ЦРК были выбраны коэффициенты одного полинома ƒ(х1,х2) в конечном поле GF(216), в качестве личного конфиденциального ключа коэффициенты полинома gA(x) в GF(216). Такое представление позволяет, не изменяя общего объема конфиденциального ключа ЦРК, личных конфиденциальных ключей пользователей, уменьшить вычислительную сложность процедур получения сеансовых и личных конфиденциальных ключей более чем в 4 раза.

компрометациям, также, если бы в качестве конфиденциального ключа ЦРК были выбраны коэффициенты одного полинома ƒ(х1,х2) в конечном поле GF(216), в качестве личного конфиденциального ключа коэффициенты полинома gA(x) в GF(216). Такое представление позволяет, не изменяя общего объема конфиденциального ключа ЦРК, личных конфиденциальных ключей пользователей, уменьшить вычислительную сложность процедур получения сеансовых и личных конфиденциальных ключей более чем в 4 раза.

Подобная вычислительная эффективность достигается следующим образом. Для формирования конфиденциального ключа ЦРК необходимо случайным образом получить коэффициенты r различных симметричных многочленов вида

,

,

где bi,sν≠0,  ,

,  , bi,mm≠0,

, bi,mm≠0,  ,

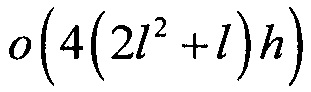

,  . Тогда вычислительная сложность алгоритма получения ключа определяется как

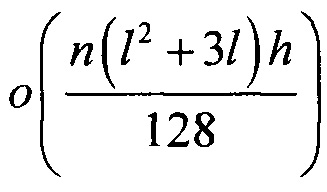

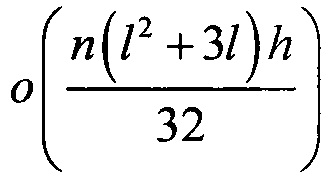

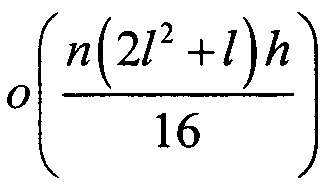

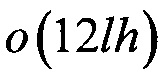

. Тогда вычислительная сложность алгоритма получения ключа определяется как  , где h - время выполнения одной операции (зависит от процессора). Для сравнения вычислительная сложность алгоритма-прототипа определяется как

, где h - время выполнения одной операции (зависит от процессора). Для сравнения вычислительная сложность алгоритма-прототипа определяется как  . Для вычисления личного ключа пользователей необходимо на основании симметрических многочленов рассчитать коэффициенты полиномов вида

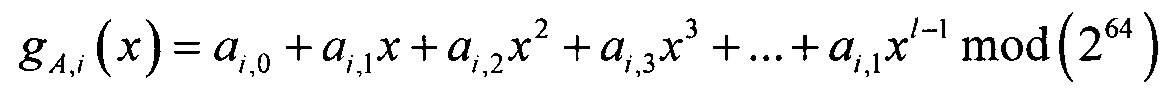

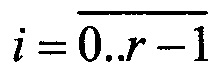

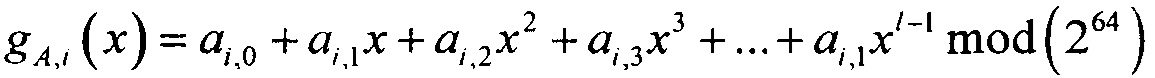

. Для вычисления личного ключа пользователей необходимо на основании симметрических многочленов рассчитать коэффициенты полиномов вида  ,

,  . Вычислительная сложность данной задачи определяется как

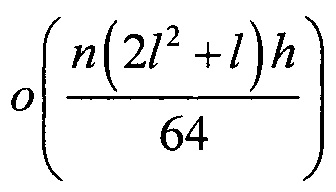

. Вычислительная сложность данной задачи определяется как  для алгоритма-прототипа над полем GF(216) и

для алгоритма-прототипа над полем GF(216) и  для представленного алгоритма над полем GF(264). Для вычисления сеансового ключа необходимо рассчитать значения r многочленов над заданным полем Галуа. Сложность этого алгоритма:

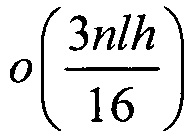

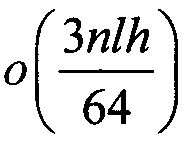

для представленного алгоритма над полем GF(264). Для вычисления сеансового ключа необходимо рассчитать значения r многочленов над заданным полем Галуа. Сложность этого алгоритма:  для случая GF(216) и

для случая GF(216) и  для случая GF(264), т.е. получаем уменьшение сложности в 4 раза по сравнению с прототипом. На основании ГОСТ Р 34.12-2015 сложность алгоритмов определяется как

для случая GF(264), т.е. получаем уменьшение сложности в 4 раза по сравнению с прототипом. На основании ГОСТ Р 34.12-2015 сложность алгоритмов определяется как  ,

,  ,

,  для формирования конфиденциального, личного и сеансового ключей соответственно. Для сравнения сложности данных алгоритмов в способе прототипе определяются как

для формирования конфиденциального, личного и сеансового ключей соответственно. Для сравнения сложности данных алгоритмов в способе прототипе определяются как  ,

,  и

и  соответственно.

соответственно.

Реализация заявленного способа формирования ключа шифрования/дешифрования длиной n, например 256 бит, объясняется следующим образом. После того, как выбраны значения  требуемой стойкости системы обмена конфиденциальной информацией к компрометациям личных ключей пользователей и неприводимый табличный полином степени 64, в ЦРК формируют конфиденциальный ключ в виде конкатенации коэффициентов симметрических полиномов {ƒi(x1,x2)},

требуемой стойкости системы обмена конфиденциальной информацией к компрометациям личных ключей пользователей и неприводимый табличный полином степени 64, в ЦРК формируют конфиденциальный ключ в виде конкатенации коэффициентов симметрических полиномов {ƒi(x1,x2)},  , которые выбирают на основе датчика случайных чисел. Можно показать, что для того, чтобы сохранить объем конфиденциального ключа ЦРК и личных конфиденциальных ключей пользователей для заданной стойкости

, которые выбирают на основе датчика случайных чисел. Можно показать, что для того, чтобы сохранить объем конфиденциального ключа ЦРК и личных конфиденциальных ключей пользователей для заданной стойкости  к компрометациям личных конфиденциальных ключей пользователей, симметрические полиномы {ƒi(xl,x2)},

к компрометациям личных конфиденциальных ключей пользователей, симметрические полиномы {ƒi(xl,x2)},  , у которых все коэффициенты отличны от нуля, должны иметь вид

, у которых все коэффициенты отличны от нуля, должны иметь вид

,

,

где bisν≠0,

, bi,mm≠0,

, bi,mm≠0,  ,

,  . После этого конфиденциальный ключ ЦРК записывается на носителе, содержится в секрете и известен только ЦРК. Присвоение идентификаторов пользователям осуществляется путем постановки им в соответствие некоторого элемента поля Галуа Yi∈GF(264), такого, что Yi≠Yj, при i≠j, которое выбирают, например, либо на основе датчика случайных чисел, либо получают элемент по номеру, под которым пользователь вводится в систему, как степень этого элемента в мультипликативной группе поля Галуа. Идентификаторы пользователей размещаются на носителе. Данный носитель доступен всем пользователям. Выработку личного конфиденциального ключа, например пользователя А, осуществляют путем подстановки его идентификатора YA вместо одного из аргументов в симметрические полиномы {ƒi(х1,х2)},

. После этого конфиденциальный ключ ЦРК записывается на носителе, содержится в секрете и известен только ЦРК. Присвоение идентификаторов пользователям осуществляется путем постановки им в соответствие некоторого элемента поля Галуа Yi∈GF(264), такого, что Yi≠Yj, при i≠j, которое выбирают, например, либо на основе датчика случайных чисел, либо получают элемент по номеру, под которым пользователь вводится в систему, как степень этого элемента в мультипликативной группе поля Галуа. Идентификаторы пользователей размещаются на носителе. Данный носитель доступен всем пользователям. Выработку личного конфиденциального ключа, например пользователя А, осуществляют путем подстановки его идентификатора YA вместо одного из аргументов в симметрические полиномы {ƒi(х1,х2)},  . Тогда личный ключ представляет собой конкатенацию коэффициентов полиномов {gA,i(x)},

. Тогда личный ключ представляет собой конкатенацию коэффициентов полиномов {gA,i(x)},  , где gA,i(x)=ƒi(x,YA) и которые после преобразования имеют вид:

, где gA,i(x)=ƒi(x,YA) и которые после преобразования имеют вид: .

.

После этого личный конфиденциальный ключ записывают на носителе (перфоленте, магнитной ленте, магнитном диске и т.д.), выдают пользователю, который хранит его в секрете.

Теперь, если какие-либо пользователи, например А и В, хотят получить сеансовый ключ KAB, причем KАВ=KВА, то для этого каждый из них, например пользователь А, выполняет подстановку идентификатора пользователя В в полиномы {gA,i(x)},  , коэффициенты которых являются личным ключом пользователя A: KAB,i.=g(YB)mod(264). Сеансовый ключ KАВ длиной, например, 256 бит образуют как конкатенацию КАВ=KАВ,0||KАВ,1||KАВ,2||KАВ,3, или KАВ=KAB,0+KAB,0⋅(264)+KАВ,2⋅(264)2+KАВ,r-1⋅(264)3.

, коэффициенты которых являются личным ключом пользователя A: KAB,i.=g(YB)mod(264). Сеансовый ключ KАВ длиной, например, 256 бит образуют как конкатенацию КАВ=KАВ,0||KАВ,1||KАВ,2||KАВ,3, или KАВ=KAB,0+KAB,0⋅(264)+KАВ,2⋅(264)2+KАВ,r-1⋅(264)3.

Таким образом, в рассмотренном способе за счет использования вместо конечного поля GF(216) поля GF(264) обеспечивается достижение сформулированного технического результата - снижение временных затрат на выполнение процедур получения личных и сеансовых ключей, уменьшение вычислительной сложности процедур получения сеансовых и личных конфиденциальных ключей и увеличение общего числа пользователей в системе с 216 (≈32000) до 264 (≈128000).

Способ формирования ключа шифрования-дешифрования, включающий формирование конфиденциального ключа центра распределения ключей как коэффициентов симметричного многочлена над заданным конечным полем, присвоение идентификаторов Y, Yпользователям (А и В номера пользователей в системе обмена, А≠В), выработку личных конфиденциальных ключей пользователей как коэффициентов многочленов над заданным полем и получение сеансовых ключей для любой пары корреспондентов как значения многочленов, отличающийся тем, что формирование конфиденциального ключа центра распределения ключей осуществляют путем выбора на основе датчика случайных чисел коэффициентов симметрических полиномов {ƒ{x, x)}, над полем GF(2), личный конфиденциальный ключ пользователя А вырабатывается в виде коэффициентов полиномов {g (x)}, , получаемых при подстановке в полиномы {ƒ(x, x)}, , идентификатора Y вместо одного из аргументов g(x)=ƒ(x,Y)=ƒ(Y, x)mod(2), сеансовый ключ K получается с помощью подстановки в личный конфиденциальный ключ {g(x)}, идентификатора корреспондента В: K=g(Y)mod(2), при этом сеансовый ключ длиной n бит представляет собой конкатенацию значений многочленов над полем GF(2) К=К||К||…||K, т.е. может быть вычислен по формуле К=K+К⋅(2)+К⋅(2)+К⋅(2).