Результат интеллектуальной деятельности: СПОСОБ ПОСТРОЕНИЯ СИСТЕМЫ ЗАЩИТЫ ОТ КОМПЬЮТЕРНЫХ АТАК ДЛЯ АВТОМАТИЗИРОВАННЫХ СИСТЕМ УПРАВЛЕНИЯ

Вид РИД

Изобретение

Изобретение относится к области систем защиты автоматизированных систем управления различного назначения от информационно-технических воздействий и может быть использовано для построения систем защиты автоматизированных систем управления (АСУ) от одного из основных видов информационно-технических воздействий - компьютерных атак.

Для обеспечения защищенности АСУ от компьютерных атак применяются различные меры технического характера, которые реализуются в виде систем защиты.

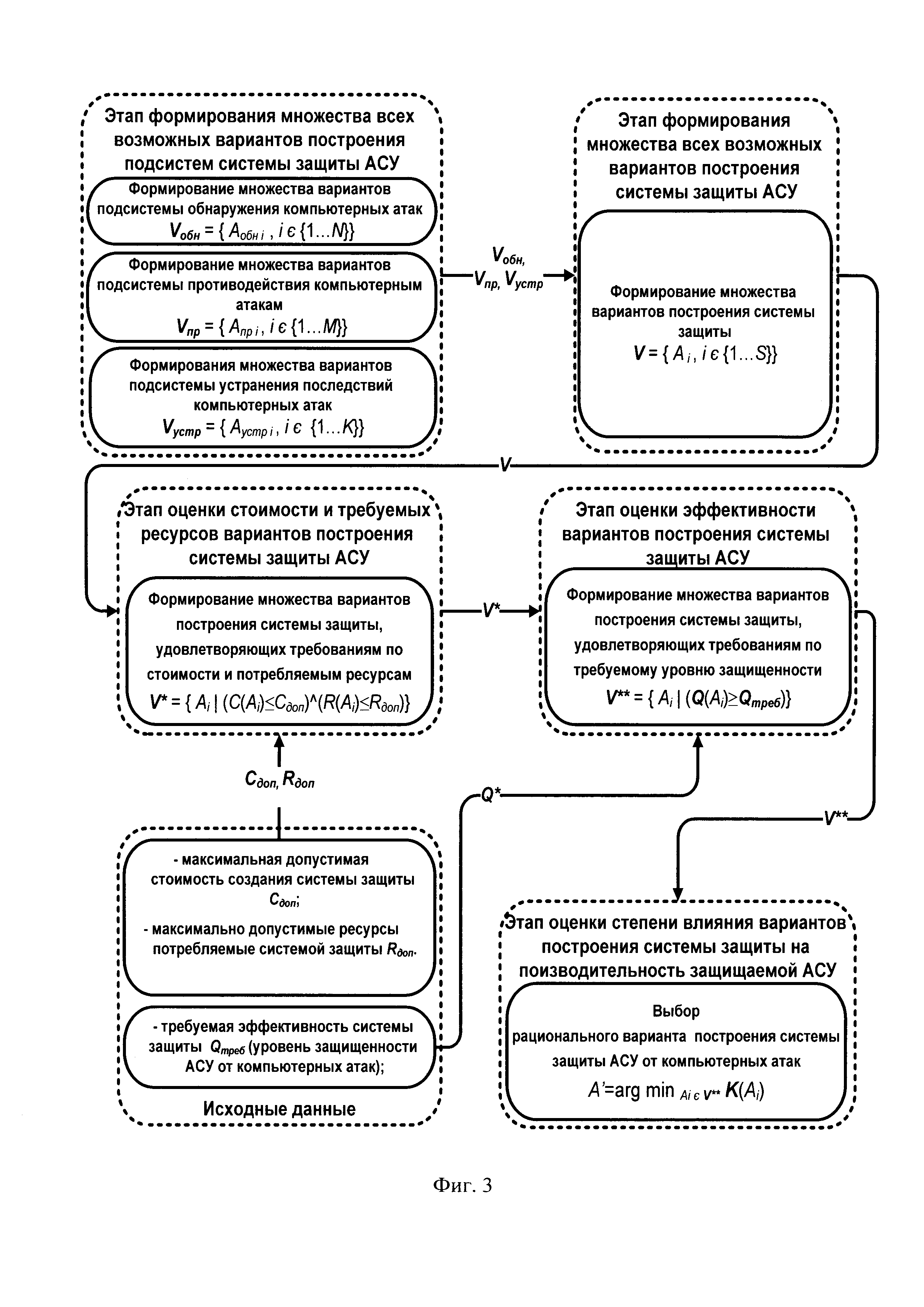

Согласно [1] технические меры защиты информации (с точки зрения защиты от компьютерных атак), реализуемые в АСУ в рамках ее системы защиты, должны обеспечивать:

• идентификацию и аутентификацию субъектов доступа и объектов доступа;

• управление доступом субъектов доступа к объектам доступа;

• ограничение программной среды;

• защиту машинных носителей информации;

• регистрацию событий безопасности;

• антивирусную защиту;

• обнаружение (предотвращение) вторжений;

• контроль (анализ) защищенности информации;

• целостность автоматизированной системы управления и информации;

• доступность технических средств и информации.

При этом реализация указанных технических мер в рамках системы защиты АСУ от компьютерных атак не должна оказывать отрицательного влияния на штатный режим функционирования АСУ (т.е. не должна снижать производительность АСУ).

Исходя из данных требований задача построения системы защиты АСУ от компьютерных атак сводится к задаче выбора таких структуры и параметров системы защиты АСУ от компьютерных атак, чтобы система защиты, отвечающая выбранным структуре и параметрам, позволяла обеспечить минимальное воздействие на производительность защищаемой АСУ при сохранении требуемого уровня защиты от компьютерных атак и удовлетворяла требованиям по стоимости и потребляемым ресурсам.

Из уровня техники известны способ автоматизированного управления процессом проектирования структуры системы управления техническими системами и устройство для его осуществления [2], которые могут применяться для проектирования многопараметрических объектов.

Недостатком указанных способа и устройства является их узкая специализация - проектирование систем управления техническими системами различного класса, что не позволяет осуществлять построение системы защиты АСУ от компьютерных атак.

Известны также способ и устройство выбора предпочтительного средства защиты информации [3], основанные на использовании оцениваемой выборки, состоящей из нормированных единичных показателей качества, позволяющих создать два эталона Эс - со среднестатистическим уровнем качества и Эл - уровнем лучшего качества. На основе использования этих эталонов из всей совокупности оцениваемых средств выбирается предпочтительный объект, обладающий наибольшим комплексным показателем качества.

Недостатком указанных способа и устройства является невозможность их применения при построении системы защиты АСУ от компьютерных атак, состоящей из нескольких взаимосвязанных элементов с учетом их влияния на производительность защищаемой АСУ.

Целью изобретения является получение наиболее эффективного варианта построения системы защиты АСУ от компьютерных атак с наименьшим воздействием на производительность защищаемой АСУ.

Для достижения цели изобретения предлагается использовать способ построения системы защиты от компьютерных атак для автоматизированных систем, основанный на декомпозиции задачи выбора рациональных структуры и параметров системы защиты АСУ от компьютерных атак по последовательности процедур формирования вариантов построения системы защиты и по подсистемам системы защиты (функциональная декомпозиция).

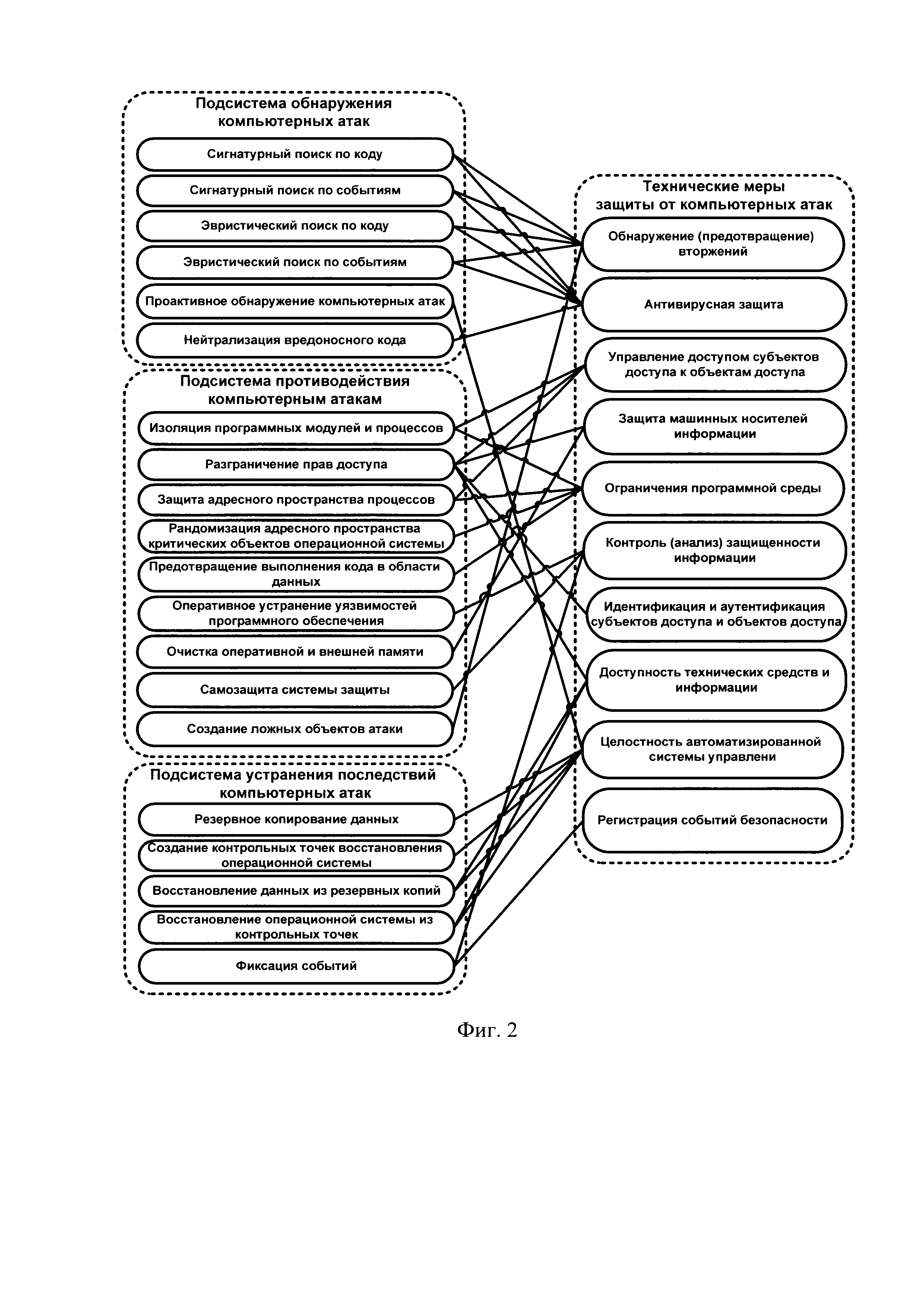

Декомпозиция по подсистемам основывается на том, что систему защиты АСУ от компьютерных атак можно представить в виде множества подсистем, решающих определенные задачи и реализующие определенный перечень функций. Исходя из этого в качестве подсистем, обеспечивающих защищенность АСУ от компьютерных атак в составе системы защиты, можно выделить:

• подсистему обнаружения компьютерных атак;

• подсистему противодействия компьютерным атакам;

• подсистему устранения последствий применения компьютерных атак.

На фиг. 1 показаны декомпозиция системы защиты на подсистемы в соответствии с целями и задачами системы защиты, а также показаны способы решения задач каждой подсистемой.

На фиг. 2 показано соотношение способов решения задач подсистемами системы защиты с техническими мерами защиты от компьютерных атак.

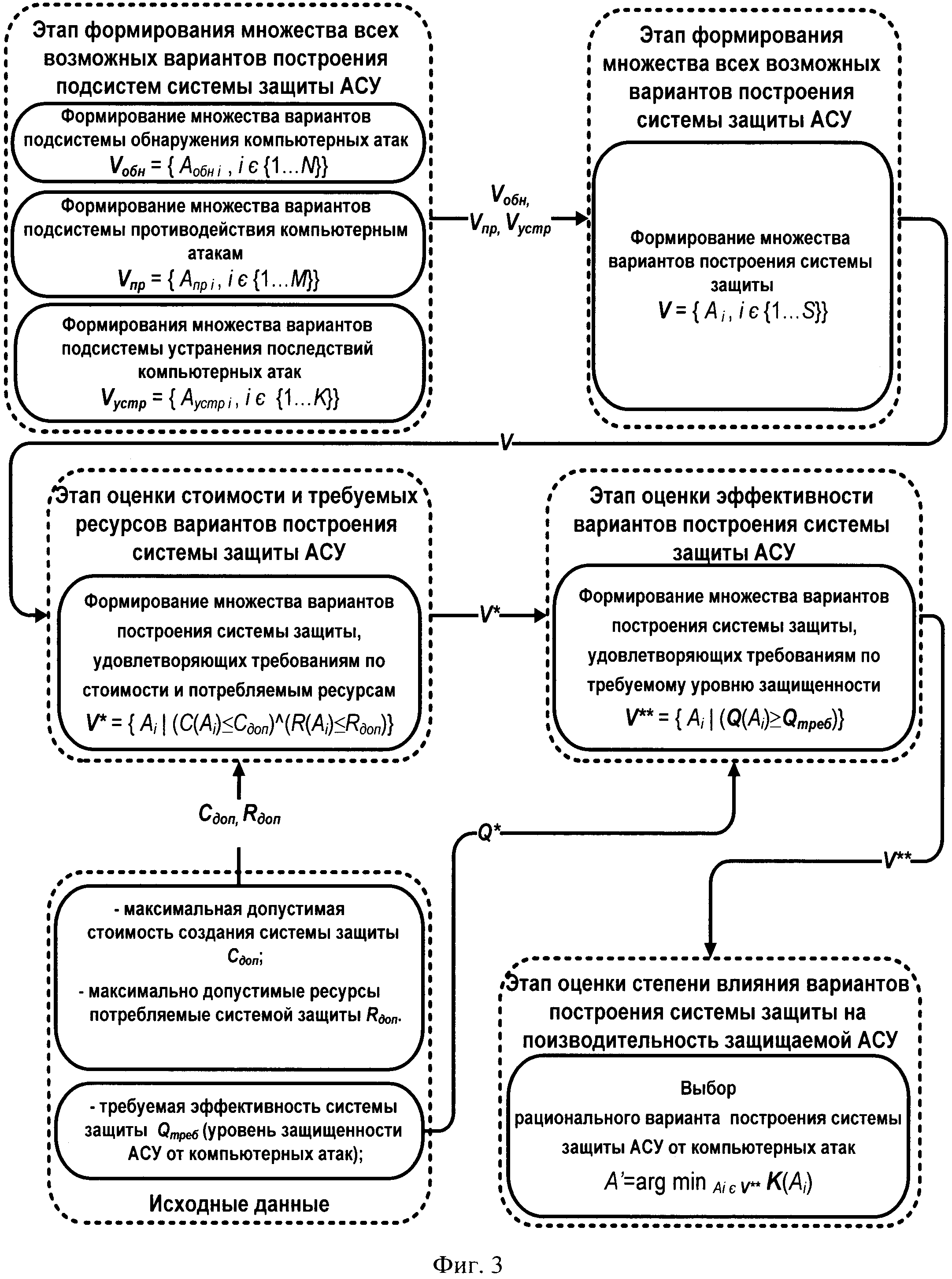

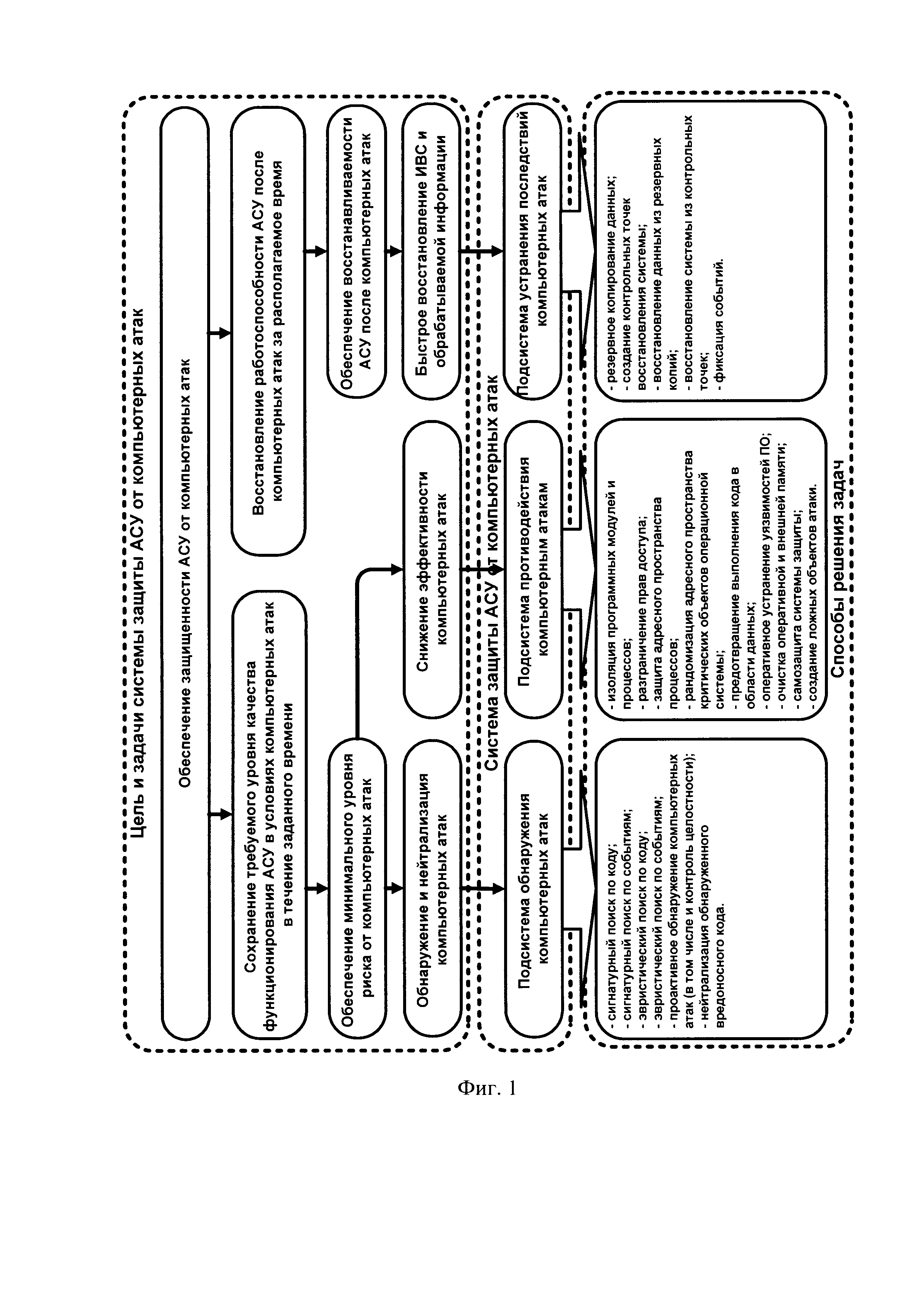

Декомпозиция по последовательности выполнения процедур формирования вариантов построения системы защиты будет иметь следующий вид:

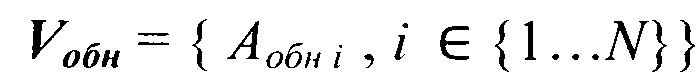

• формирование множеств Vобн, Vпр, Vустр всех возможных вариантов Аобн, Апр, Аустр построения каждой подсистемы:

,

,

,

,

,

,

где Vобн - множество всех возможных вариантов построения подсистемы обнаружения компьютерных атак;

Vпр - множество всех возможных вариантов построения подсистемы противодействия компьютерным атакам;

Vустр - множество всех возможных вариантов построения подсистемы устранения последствий применения компьютерных атак;

N, М и K - количество всех возможных вариантов построения подсистем обнаружения компьютерных атак, противодействия компьютерным атакам и устранения последствий применения компьютерных атак соответственно;

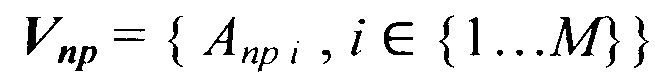

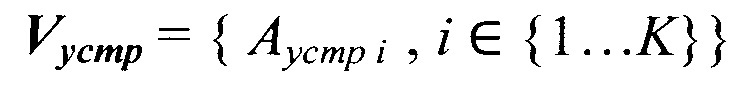

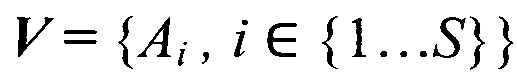

• формирование множества V всех возможных вариантов А построения системы защиты на основе множеств Vобн, Vпр, Vустр множества вариантов системы защиты:

,

,

где S - количество всех возможных вариантов построения системы защиты;

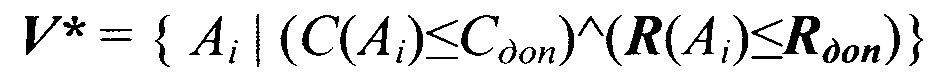

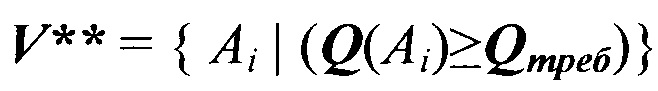

• оценка сформированного множества V вариантов А построения системы защиты и выделение из него подмножества V* вариантов А*, удовлетворяющих требованиям по стоимости и потребляемым ресурсам;

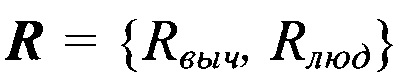

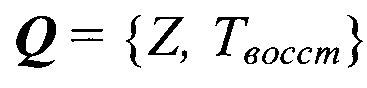

• оценка сформированного множества V* вариантов А* построения системы защиты, удовлетворяющих по стоимости и потребляемым ресурсам и выделение из него подмножества V** вариантов А** построения системы защиты, удовлетворяющих требованиям по защищенности;

• оценка сформированного множества V** вариантов А** построения системы защиты, удовлетворяющих требованиям по защищенности, и выбор из рационального варианта А' построения системы защиты, оказывающего минимальное воздействие на производительность защищаемой АСУ.

Общая схема процесса выбора рационального варианта построения системы защиты АСУ от компьютерных атак представлена на фиг. 3.

Исходными данными для построения системы защиты АСУ от компьютерных атак являются:

• требуемая эффективность системы защиты АСУ от компьютерных атак Q* выражаемая совокупностью показателей, характеризующих способность системы защиты обеспечить минимальный риск от компьютерных атак и восстанавливаемость АСУ после применения компьютерных атак;

• максимально допустимая стоимость Cдоп создания системы защиты от компьютерных атак;

• максимально допустимые требуемые для функционирования системы защиты ресурсы Rдоп.

На этапе формирования множеств всех возможных вариантов построения подсистем производится формирование множества всех возможных вариантов построения подсистемы обнаружения компьютерных атак, множества всех возможных вариантов построения подсистемы противодействия компьютерным атакам и множества всех возможных вариантов построения подсистемы устранения последствий применения компьютерных атак.

Для формирования этих множеств использован метод морфологического анализа [4], преимуществом которого является возможность простой алгоритмизации и компьютерной реализации.

Вариант каждой подсистемы формируется на основе структуры подсистемы, которая представляет собой совокупность элементов L подсистемы, реализующих способы решения задач подсистемы и совокупности параметров F подсистемы, а множество этих вариантов формируется путем перебора всех возможных комбинаций сочетаний элементов подсистемы и их параметров

Для подсистемы обнаружения компьютерных атак все возможные варианты формируются исходя из совокупности множеств {Lобн, Fобн}, где Lобн - множество всех существующих средств обнаружения компьютерных атак, a Fобн - множество совокупностей параметров для каждого средства обнаружения компьютерных атак.

Для подсистемы противодействия компьютерным атакам все возможные варианты формируются исходя из совокупности множеств {Lпр, Fпр}, где Lпр - множество всех существующих средств противодействия компьютерным атакам, a Fпр - множество совокупностей параметров для каждого средства противодействия компьютерным атакам.

Для подсистемы устранения последствий применения компьютерных атак все возможные варианты формируются исходя из совокупности множеств {Lустр, Fустр}, где Lустр - множество всех существующих средств резервного копирования и восстановления системы и данных, a Fустр - множество совокупностей параметров для каждого средства резервного копирования и восстановления системы и данных.

Для снижения количества всех возможных вариантов построения каждой подсистемы (с целью уменьшения временных затрат), для параметров с плавно изменяющимися значениями принимаются три возможных значения: минимальное значение параметра, среднее значение параметра и максимальное значение параметра.

Далее, на этапе формирования множества всех возможных вариантов построения системы защиты АСУ от компьютерных атак исходя из множеств Vобн, Vпр и Vустр, полученных на предыдущем этапе, с помощью метода морфологического анализа формируется множество V всех возможных вариантов построения системы защиты путем перебора всех возможных комбинаций сочетаний вариантов построения подсистем.

Далее, на этапе оценки стоимости и требуемых ресурсов, производится формирование множества V* - вариантов построения системы защиты АСУ от компьютерных атак, удовлетворяющих требованиям по стоимости и требуемым для функционирования системы защиты ресурсам:

,

,

где С и R - стоимость системы защиты и требуемые для функционирования системы защиты ресурсы;

Сдоп и Rдоп - максимально допустимые стоимость и требуемые ресурсы.

Стоимость С системы защиты складывается из стоимости подсистем, входящих в ее состав:

C=Cобн+Cпр+Cустр,

где Собн, Спр, Сустр стоимость подсистемы обнаружения компьютерных атак, стоимость подсистемы противодействия компьютерным атакам и стоимость подсистемы устранения последствий применения компьютерных атак соответственно.

Ресурсы R, требуемые для функционирования системы защиты, определяются двумя показателями: Rвыч - вычислительные ресурсы (требуемый объем памяти, характеристики процессоров и т.п.) и Rлюд - людские (требуемое количество обслуживающего персонала, необходимого для эксплуатации системы защиты):

.

.

В формируемое на данном этапе множество V* отбираются варианты построения системы защиты, стоимость и требуемые для функционирования ресурсы которых не превышают максимально допустимые Сдоп и Rдоп.

На этапе оценки эффективности вариантов построения системы защиты из множества V* отбираются варианты построения системы защиты, удовлетворяющие требуемому уровню защищенности, обеспечиваемому системой защиты, и из отобранных вариантов формируется множество V**:

,

,

где Q - совокупность показателей, характеризующих уровень защищенности АСУ, реализуемый системой защиты;

Qтреб - требуемый уровень защищенности АСУ.

В качестве показателей, характеризующих уровень защищенности АСУ от компьютерных атак, используются коэффициент защищенности АСУ Z [5] и время восстановления работоспособности АСУ после применения компьютерной атаки Твосст:

.

.

Методика определения коэффициента защищенности АСУ Z изложена в [5]. Сущность методики заключается в проведении тестирования АСУ по двум направлениям: локального тестирования и сетевого. Локальное тестирование заключается в проверке состояния защищенности отдельных элементов АСУ от внутреннего нарушителя. Сетевое тестирование заключается в моделировании действий внешнего нарушителя и направлено на проверку защищенности АСУ в целом.

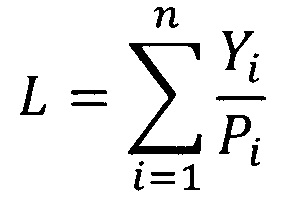

По итогам локального тестирования определяется локальный коэффициент уязвимости L, который определяется следующим образом:

,

,

где Pi - количество открытых портов на i-м элементе АСУ;

Yi - количество портов i-x элементов АСУ, на которых были найдены уязвимости.

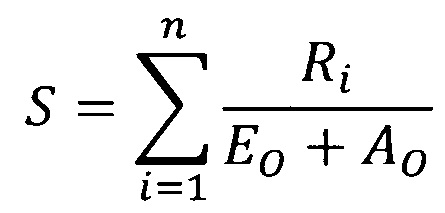

По итогам сетевого тестирования определяется коэффициент уязвимости S вычислительной сети, объединяющей составные элементы АСУ:

,

,

где Ri - количество реализованных сценариев компьютерных атак на i-м элементе АСУ;

Еo - количество основных сценариев моделирования компьютерных атак;

Аo - количество дополнительных сценариев моделирования компьютерных атак.

Далее находится коэффициент общей уязвимости системы W, который определяется следующим образом:

W=L⋅S.

Исходя из того, что уровень защиты АСУ и уровень общей уязвимости АСУ дополняют друг друга до единицы, коэффициент защищенности системы Z можно определить как:

Z=1-W.

Время восстановления работоспособности АСУ после компьютерной атаки Твосст определяется как сумма общего времени восстановления данных из резервных копий Твосст дан и времени восстановления операционной системы из точек восстановления Твосст. ос:

Tвосст = Tвосст. данн + Tвосст. ос.

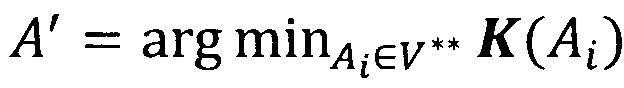

На заключительном этапе выбора рационального варианта построения системы защиты АСУ от компьютерных атак из множества V**, полученного на предыдущем этапе, выбирается рациональный вариант А' построения системы защиты АСУ от компьютерных атак, который обеспечивает минимальное воздействие на производительность защищаемой АСУ:

,

,

где K - совокупность показателей снижения производительности АСУ при введении в ее состав системы защиты от компьютерных атак.

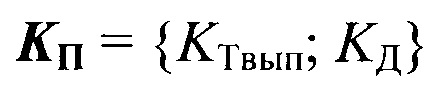

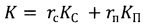

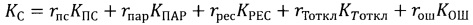

Совокупность показателей снижения производительности АСУ представляет собой два комплексных показателя KC - комплексный показатель снижения производительности технической компоненты АСУ (совокупности аппаратных, программных и программно-аппаратных средств АСУ) и KП - комплексный показатель снижения производительности обслуживающего персонала:

.

.

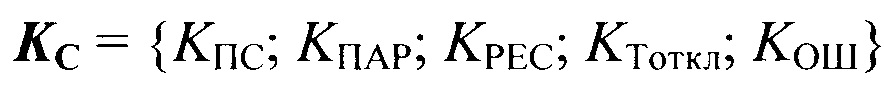

При этом, снижение производительности технической компоненты АСУ оценивается как:

,

,

где KПС - коэффициент снижения пропускной способности (количества операций, выполняемой системой за определенный период времени);

KПАР - коэффициент снижения параллелизма (количества операций, выполняемых системой одновременно);

KРЕС - коэффициент увеличения запаса ресурса (количества ресурсов, необходимых для обеспечения роста нагрузки);

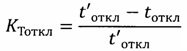

KТоткл - коэффициент увеличения времени отклика (времени выполнения одной операции);

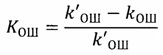

KОШ - коэффициент увеличения частоты ошибок (частоты генерации системой исключений типа «отказ в обслуживании»).

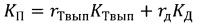

Снижение производительности обслуживающего персонала, в свою очередь оценивается как:

,

,

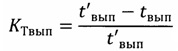

где: KТвып - коэффициент увеличения времени выполнения операций лицами обслуживающего персонала при выполнении ими функциональных обязанностей;

KД - коэффициент повышения дискомфорта при выполнении функциональных обязанностей.

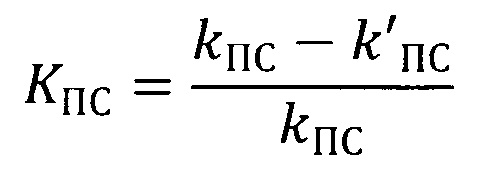

Коэффициент снижения пропускной способности KПС определяется следующим образом:

где kПС - количество операций, выполняемых АСУ за время Тисп до введения в состав АСУ системы защиты от компьютерных атак;

k'ПС - количество операций, выполняемых АСУ за время Тисп после введения в состав АСУ системы защиты от компьютерных атак, при этом время Тисп определяется исходя из предназначения и выполняемых функций защищаемой АСУ.

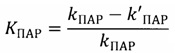

Коэффициент снижения параллелизма KПАР определяется по формуле:

,

,

где kПАР - количество операций, выполняемых АСУ одновременно до введения в состав АСУ системы защиты компьютерных атак;

k'ПАР - количество операций, выполняемых АСУ одновременно после введения в состав АСУ системы защиты от компьютерных атак.

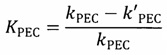

Коэффициент увеличения запаса ресурса KРЕС определяется по следующей формуле:

,

,

где kPEC - вычислительные ресурсы, доступные для обеспечения функциональности АСУ до введения в состав АСУ системы защиты от компьютерных атак;

k'PEC - вычислительные ресурсы, доступные для обеспечения функциональности АСУ после введения в состав АСУ системы защиты от компьютерных атак.

Коэффициент увеличения времени отклика KТоткл определяется следующим образом:

,

,

где t'откл - время выполнения одной операции в АСУ после введения в состав АСУ системы защиты от компьютерных атак;

tоткл - время выполнения одной операции в АСУ до введения в состав АСУ системы защиты от компьютерных атак.

Коэффициент увеличения частоты ошибок KОШ определяется по формуле:

,

,

где k'ОШ _ число случаев генерации АСУ исключений типа «отказ в обслуживании» после введения в состав АСУ системы защиты от компьютерных атак;

kОШ _ число случаев генерации АСУ исключений типа «отказ в обслуживании» до введения в состав АСУ системы защиты от компьютерных атак.

Исходные данные для расчета вышеприведенных коэффициентов снижения производительности технической компоненты АСУ определяются в ходе пробного тестирования систем защиты, построенных исходя из возможных вариантов построения этой системы с использованием штатных средств оценки производительности, входящих в состав большинства операционных систем.

Коэффициент увеличения времени выполнения операций лицами обслуживающего персонала при выполнении ими функциональных обязанностей KТвып определяется по формуле:

,

,

где t'вып - время выполнения операции персоналом АСУ после введения в ее состав системы защиты от компьютерных атак;

tвып - время выполнения операции персоналом АСУ до введения в ее состав системы защиты от компьютерных атак.

Исходные данные для определения коэффициента увеличения времени выполнения операций лицами обслуживающего персонала при выполнении ими функциональных обязанностей определяются в ходе пробного тестирования системы путем замера соответствующих отрезков времени.

Коэффициент повышения дискомфорта при выполнении функциональных обязанностей KД определяется путем опроса пользователей в процессе пробного тестировании по заранее сформированным опросным листам. Опросные листы формируются группой экспертов на основании информации о структуре и решаемых задачах защищаемой АСУ.

Для обеспечения возможности сравнения вариантов построения по одному обобщенному показателю производится свертка полученных показателей снижения уровня производительности АСУ. Свертка производится с помощью весовых показателей следующим образом:

,

,

,

,

,

,

где rc, rп, rпс, rпар, rрес, rТоткл, rош, rТвып, rд - весовые коэффициенты значимости при соответствующих коэффициентах снижения производительности, которые определяются группой экспертов исходя из структуры защищаемой АСУ и решаемых ею задач.

Таким образом, предлагаемый способ позволит построить систему защиты АСУ от компьютерных атак, удовлетворяющую требованиям по стоимости, потребляемым ресурсам, эффективности защиты и оказывающей минимальное воздействие на производительность защищаемой АСУ.

Источники информации

1. Методический документ. Меры защиты информации в государственных информационных системах: утв. Директором ФСТЭК 11 февраля 2014 г. // ФСТЭК России. 2014.

2. Пат. 2331097, Российская Федерация, МПК G05B 17/00, G06F 17/50, G06Q 90/00. Способ автоматизированного управления процессом проектирования структуры системы управления техническими системами и устройство для его осуществления / Селифанов В.А., Селифанов В.В., опубл. 10.08.2008.

3. Пат. 2558238, Российская Федерация, МПК G06F 15/16, G06F 17/00. Способ и устройство выбора предпочтительного средства защиты информации / Шемигон Н.Н., Черноскутов А.И., Кукушкин С.С., опубл. 27.07.2015.

4. Одрин В.М. Метод морфологического анализа технических систем. - М.: ВНИИПИ, 1989.

5. Мукминов В.А., Хуцишвили В.М., Лобузько А.В. Методика оценки реального уровня защищенности автоматизированных систем // Программные продукты и системы. 2012. №1(97). С. 39-42.

Способ построения системы защиты от компьютерных атак для автоматизированных систем управления, включающий в себя этап формирования множества всех возможных вариантов построения подсистем системы защиты от компьютерных атак, в ходе которого, используя реализуемый с помощью компьютера метод морфологического анализа, формируют множество возможных вариантов построения подсистемы обнаружения компьютерных атак, множество возможных вариантов построения подсистемы противодействия компьютерным атакам и множество возможных вариантов построения подсистемы устранения последствий применения компьютерных атак, при этом для уменьшения количества возможных вариантов построения подсистем для параметров элементов подсистем с плавно изменяющимися значениями принимают минимальное, среднее и максимальное значения; этап формирования множества всех возможных вариантов построения системы защиты от компьютерных атак, в ходе которого, используя реализуемый с помощью компьютера метод морфологического анализа, на основе множеств возможных вариантов построения подсистем, полученных на предыдущем этапе, формируют множество всех возможных вариантов построения системы защиты от компьютерных атак, которое записывают в память компьютера; этап оценки стоимости и требуемых ресурсов вариантов построения системы защиты от компьютерных атак, в ходе которого с помощью компьютера определяют стоимость и требуемые для функционирования ресурсы всех вариантов построения системы из множества вариантов, сформированного на предыдущем этапе, с помощью компьютера, выбирают варианты, стоимость и потребляемые ресурсы которых не превышают заданных, и далее из этих отобранных вариантов формируют множество вариантов построения системы защиты от компьютерных атак, удовлетворяющих требованиям по стоимости и потребляемым ресурсам, которое записывают в память компьютера; этап оценки эффективности вариантов построения системы защиты от компьютерных атак, в ходе которого с помощью тестирования с применением компьютера определяют эффективность вариантов построения системы защиты из множества, сформированного на предыдущем этапе, выбирают варианты, эффективность которых равна или превышает требуемую, и далее из этих отобранных вариантов формируют множество вариантов построения системы защиты от компьютерных атак, удовлетворяющих требованиям по эффективности, при этом в качестве показателей эффективности используют коэффициент защищенности автоматизированной системы управления и время восстановления работоспособности автоматизированной системы управления после применения компьютерных атак; этап оценки степени влияния вариантов построения системы защиты на производительность защищаемой автоматизированной системы управления, в ходе которого оценивают уровень снижения производительности защищаемой автоматизированной системы управления при введении в ее состав вариантов системы защиты от компьютерных атак, удовлетворяющих требованиям по эффективности из множества, сформированного на предыдущем этапе, и выбирают рациональный вариант построения системы защиты от компьютерных атак с минимальным уровнем снижения производительности защищаемой автоматизированной системы управления, при этом в качестве показателя уровня снижения производительности используют комплексный коэффициент снижения производительности, включающий в себя коэффициент снижения производительности технической компоненты защищаемой системы и коэффициент снижения производительности обслуживающего защищаемую систему персонала.