Результат интеллектуальной деятельности: СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ НЕСАНКЦИОНИРОВАННЫХ ВОЗДЕЙСТВИЙ

Вид РИД

Изобретение

Изобретение относится к электросвязи и может быть использовано в системах защиты от несанкционированных воздействий (НСВ) путем прогнозирования возникновения и устранения уязвимостей при масштабировании и других изменениях информационно-вычислительных сети (ИБС) одновременно с ее функционированием.

Известен способ защиты от компьютерных атак (КА), реализованный в патенте РФ №2179738 "Способ обнаружения удаленных атак в компьютерной сети", класс G06F 12/14, 24.04.2000.

Данный способ включает следующую последовательность действий. Наблюдение за информационным потоком адресованных абоненту ИВС пакетов сообщений, включающее постоянно возобновляемый подсчет числа пакетов, выполняемый в пределах серии пакетов, поступающих из ИВС подряд друг за другом через промежутки времени не более заданного. При этом проверку поступающих пакетов данных на соответствие заданным правилам выполняют каждый раз, когда размер очередной наблюдаемой серии достигает критического числа пакетов.

Недостатками данного способа являются: узкая область применения, что обусловлено его предназначением в основном для защиты от подмены одного из участников соединения, и недостаточная достоверность при обнаружении других типов НСВ. В аналоге применяют ограниченную совокупность признаковых описаний НСВ. При этом не учитывают масштабирование и другие изменения ИВС, которые влекут за собой появление новых уязвимостей, также выявление и защиту от НСВ в режиме функционирования ИВС.

Известен способ оперативного динамического анализа состояния многопараметрического объекта, описанный в патенте РФ 2134897, опубликованном 20.08.1999 г., позволяющий по изменению состояния элемента ИВС обнаруживать НСВ. В известном способе преобразуют результаты допусковой оценки разнородных динамических параметров в соответствующие информационные сигналы с обобщением по всему множеству параметров в заданном временном интервале и определяют относительную величину и характер изменения интегрального состояния многопараметрического элемента ИВС.

Недостатком данного способа является узкая область применения, обусловленная тем, что, несмотря на возможность оперативной диагностики технического и функционального состояний многопараметрического элемента ИВС, в нем применяют ограниченную совокупность признакового пространства, что создает условия для пропуска удаленных НСВ (см. Медведовский И.Д. и др. Атака на Internet. - М.: ДМК, 1999. - 336 с.: ил.). Также не учитывают появление новых уязвимостей вследствие масштабирования и других изменений ИВС и, как следствие, снижение устойчивости функционирования ИВС, и защиту от НСВ в режиме функционирования ИВС.

Известен способ защиты от КА, реализованный в устройстве по патенту РФ 2219577 "Устройство поиска информации", класс G06F 17/40, опубликованном 24.04.2002. Способ заключается в том, что принимают из ИВС i-й пакет, где i=1, 2, 3, …, и запоминают его. Принимают (i+1)-й пакет, запоминают его. Выделяют из заголовка i-го и (i+1)-го пакетов идентификационные признаки, анализируют их на предмет совпадения, по результатам анализа принимают решение о факте наличия НСВ.

Недостатком данного способа является относительно низкая устойчивость функционирования ИВС в условиях масштабирования и других изменениях, связанная с тем, что сравнением двух пакетов сообщений - последующего и предыдущего, распознают только одно семейство НСВ - "шторм" ложных запросов на установление соединения, тогда как НСВ других типов, обладающие высокими деструктивными возможностями, не распознаются и не учитываются появившиеся уязвимости после масштабирования и других изменений ИВС и защита от НСВ в режиме функционирования ИВС.

Наиболее близким по технической сущности к предлагаемому способу является способ защиты ИВС от КА, реализованный в патенте РФ №2472211 от 10.01.2013 г. МПК 9 G06F 12/14, H04L 12/22, приоритет 2011 г.. Способ заключается в том, что формируют массивы для запоминания фрагментированных пакетов сообщения и для запоминания параметров, выделенных из запомненных пакетов сообщений, принимают очередной пакет сообщения из канала связи, запоминают его, анализируют запомненный пакет на обнаружение факта наличия или отсутствия КА, при ее отсутствии передают очередной пакет сообщения в ИВС, в случае обнаружения КА принимают решение о запрете передачи пакета в ИВС, затем удаляют ранее запомненные значения пакетов сообщения из массивов, отличающийся тем, что в качестве выделенных полей из запомненных пакетов сообщений используют поля данных: «Время жизни пакета» {Т}, «Опции» {О}, «IP адрес назначения» {D}, «IP адрес источника» {I}, запоминают в сформированных для них массивах, формируют список доверенных адресов получателя и отправителя пакетов сообщений, которые запоминают в массивах эталонных параметров значений полей данных: «IP адрес назначения» {Dэ т} и «IP адрес источника» {Iэ т}, после чего адаптируют ИВС, в тестовом режиме измеряют значения полей данных пакета «Время жизни пакета» и «Опции» для всех маршрутов между доверенными получателями и отправителем пакетов сообщений, запоминают измеренные значения параметров в соответствующих массивах эталонных параметров значений полей данных: «Время жизни пакета» {Тэ т}, «Опции» {Оэ т}, для обнаружения факта атаки или ее отсутствия выделяют из заголовка данного пакета значения полей данных: «Время жизни пакета», «Опции», «IP адрес назначения» и «IP адрес источника» и запоминают их в соответствующих массивах {Т}, {О}, {D} и {I}, сравнивают эталонные значения полей данных «Время жизни пакета», «Опции», «IP адрес назначения» и «IP адрес источника» со значениями полей данных из полученного пакета, причем устанавливают факт отсутствия атаки, если эталонные значения полей данных: «Время жизни пакета», «Опции», «IP адрес назначения» и «IP адрес источника» совпадают со значениями полей данных из полученного пакета, факт наличия атаки устанавливают, если эталонные значения полей данных: «Время жизни пакета», «Опции», «IP адрес назначения» и «IP адрес источника» не совпадают со значениями полей данных из полученного пакета.

Данный способ потенциально обладает достаточно высокой точностью выявления НСВ.

Однако недостатком способа-прототипа является низкая структурная надежность ИВС при выявлении элементов сети, находящихся в уязвимом положении. На трассировку маршрутов передачи пакетов в прототипе тратят большое количество времени, что влечет за собой увеличение времени простоя ИВС и соответственно уменьшение устойчивости работы ИВС. Так же в режиме функционирования ИВС данный способ не позволяет обеспечить защиту сети.

Техническим результатом, достигаемым при использовании заявленного изобретения, является разработка способа защиты ИВС от НСВ, обеспечивающего структурную надежность ИВС за счет точечного выявления и блокирования элементов сети с нарушениями функциональных возможностей без остановки штатной работы ИВС.

Поставленная цель достигается тем, что в известном способе защиты ИВС от КА, заключающемся в том, что предварительно формируют массивы исходных данных, формируют имитационный пакет сообщения, включающий IP адреса элементов ИВС, подлежащих проверке на устойчивость к НСВ, отправляют сформированный имитационный пакет сообщения в ИВС, принимают в центре управления информационной безопасностью ответный пакет сообщения от соответствующих элементов ИВС, в качестве формируемых массивов исходных данных используют массив {I} - «Ресурсы ИВС», массив {S} - «Средства защиты информации ИВС» и массив {V} - «Вид несанкционированных воздействий на ИВС». В формируемый имитационный пакет сообщения включают вид несанкционированного воздействия из массива {V} и IP адреса из массива {I} соответствующих элементов ИВС, подлежащих проверке. Имитационный пакет сообщения отправляют в ИВС в режиме ее функционирования. В случае необнаруженного несанкционированного воздействия на соответствующих элементах ИВС после приема от этого элемента в центре управления информационной безопасностью (ЦУИБ) ответного пакета сообщения, из которого выделяют поля данных «Опции» и «IP адрес источника». Затем из массива {S} выбирают параметры работы соответствующего средства защиты информации и его IP адрес, из которых формируют управляющий пакет сообщения и отправляют его в ИВС. А в случае обнаружения НСВ на элементах ИВС отправляют от этого элемента ответный пакет сообщения, который принимают в ЦУИБ.

Благодаря новой совокупности существенных признаков в заявленном способе, за счет точечного периодического выявления и блокирования элементов сети, находящихся в уязвимом положении, в короткий промежуток времени одновременно с функционированием ИВС, не нарушающего структуру сети, что указывает на достижение технического результата - повышение структурной надежности, обеспечивающей устойчивую работу ИВС.

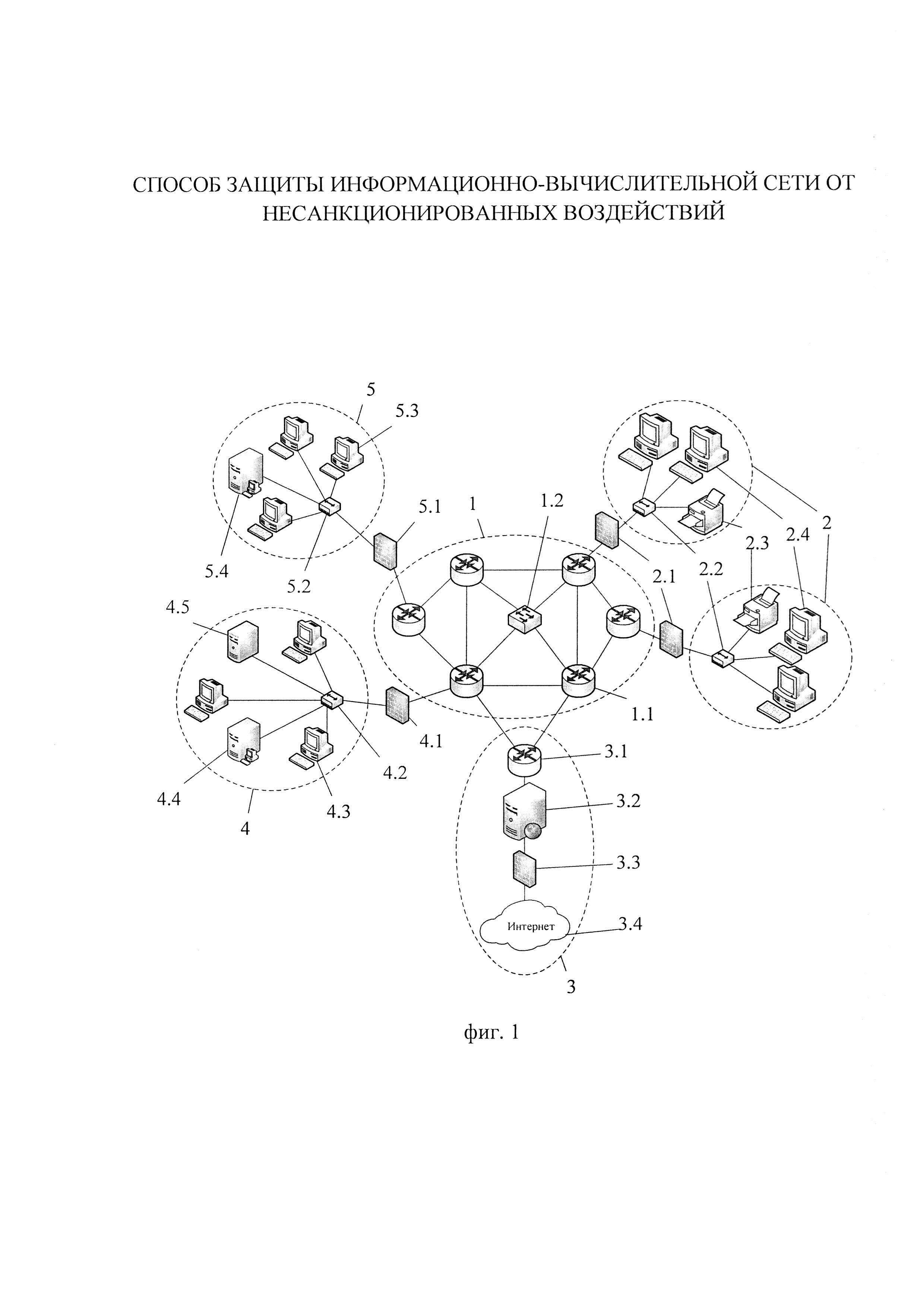

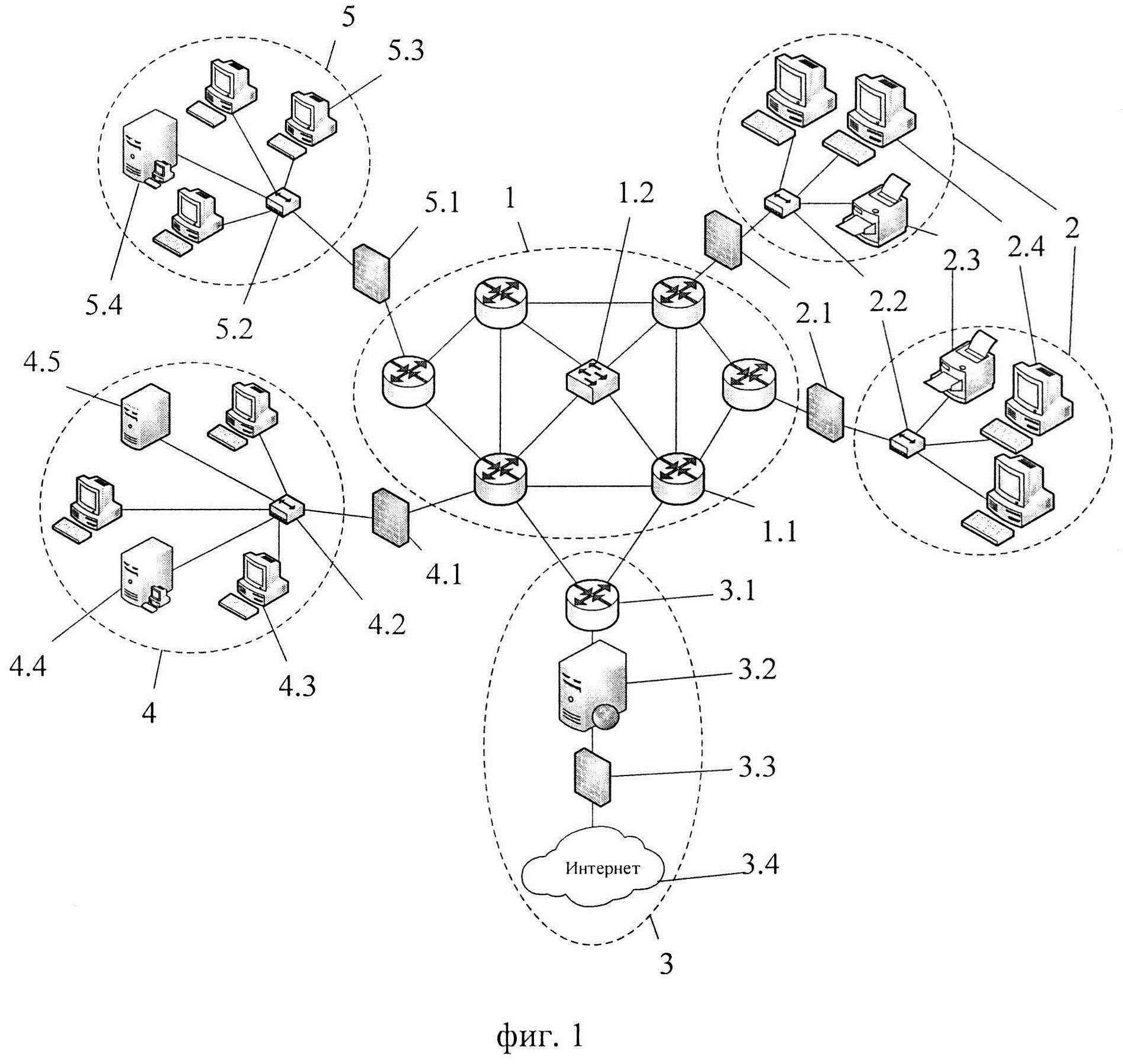

Заявленный способ поясняется чертежами, на которых изображено следующее:

на фиг. 1 - общая структурная схема ИВС;

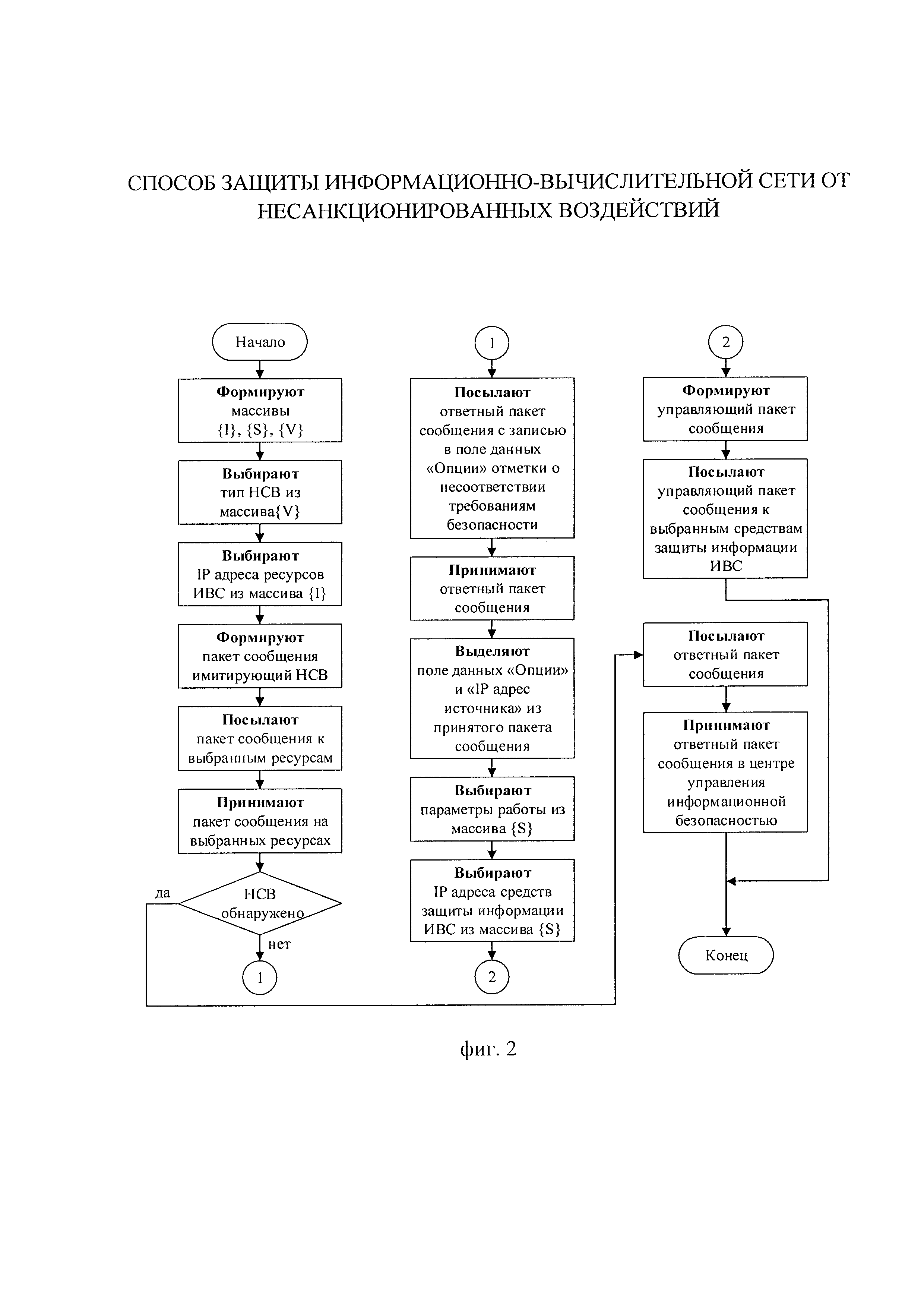

на фиг. 2 - блок-схема алгоритма, реализующая заявленный способ;

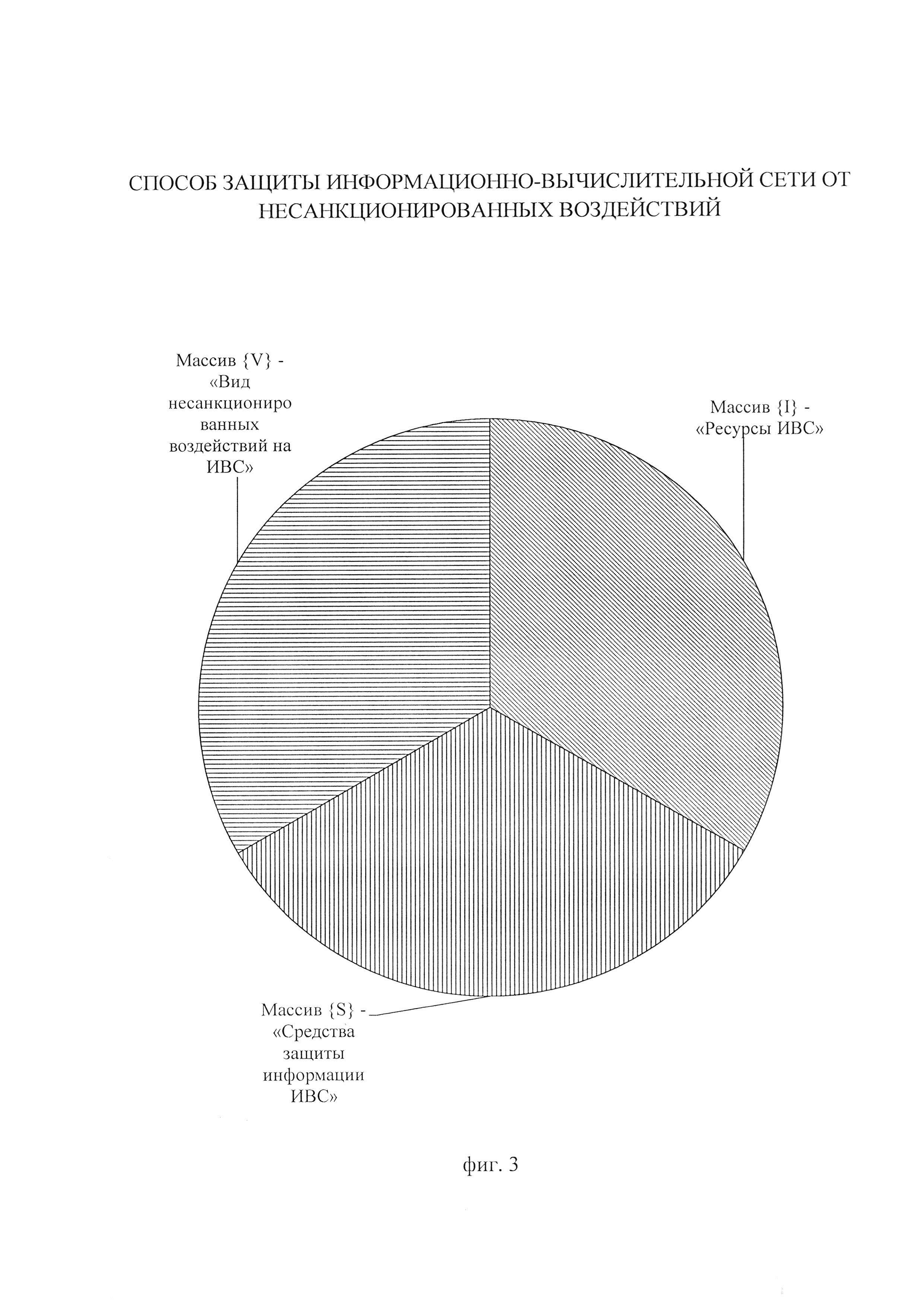

на фиг. 3 - схема, поясняющая состав исходных данных;

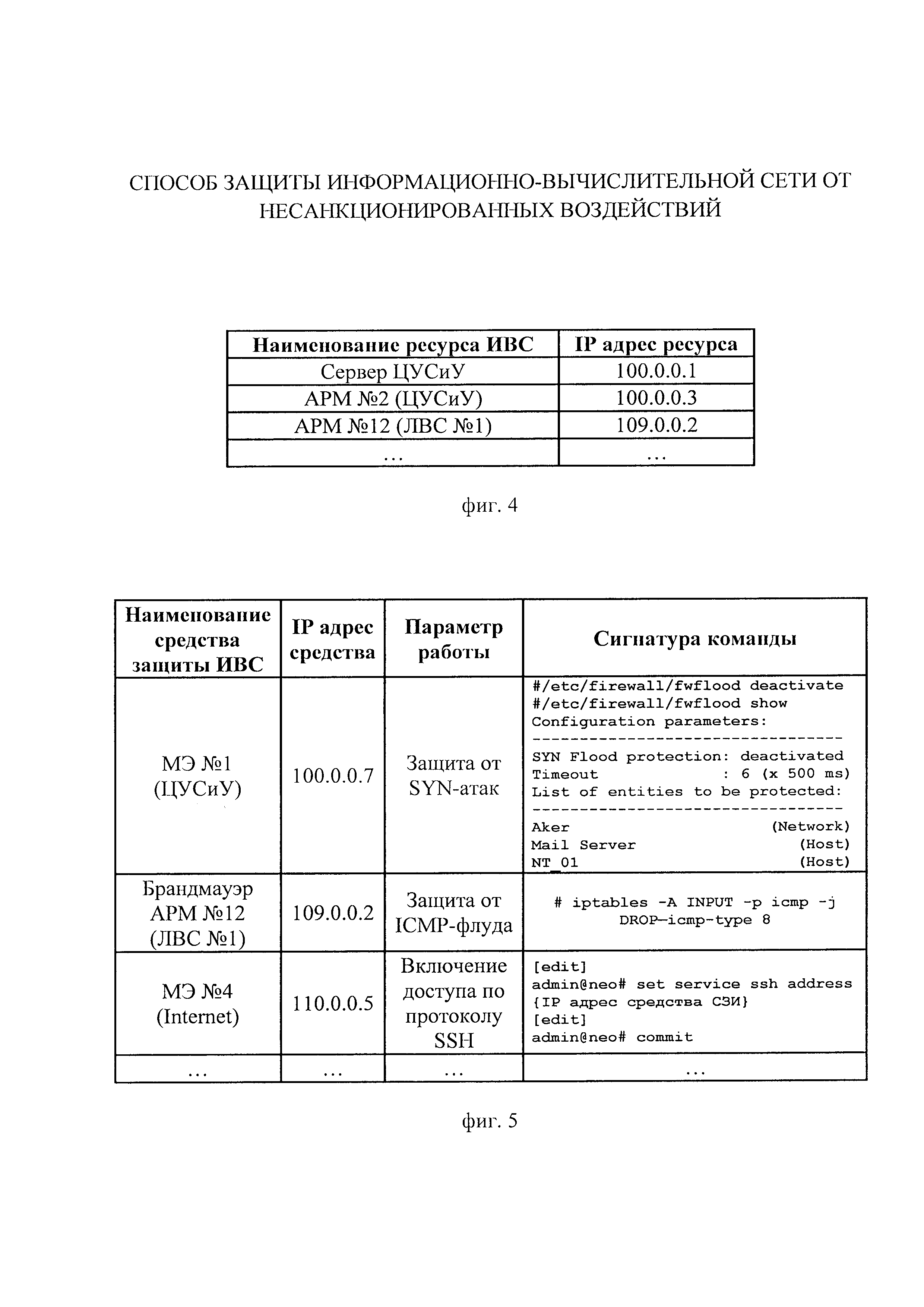

на фиг. 4 - вид массива {I};

на фиг. 5 - вид массива {S};

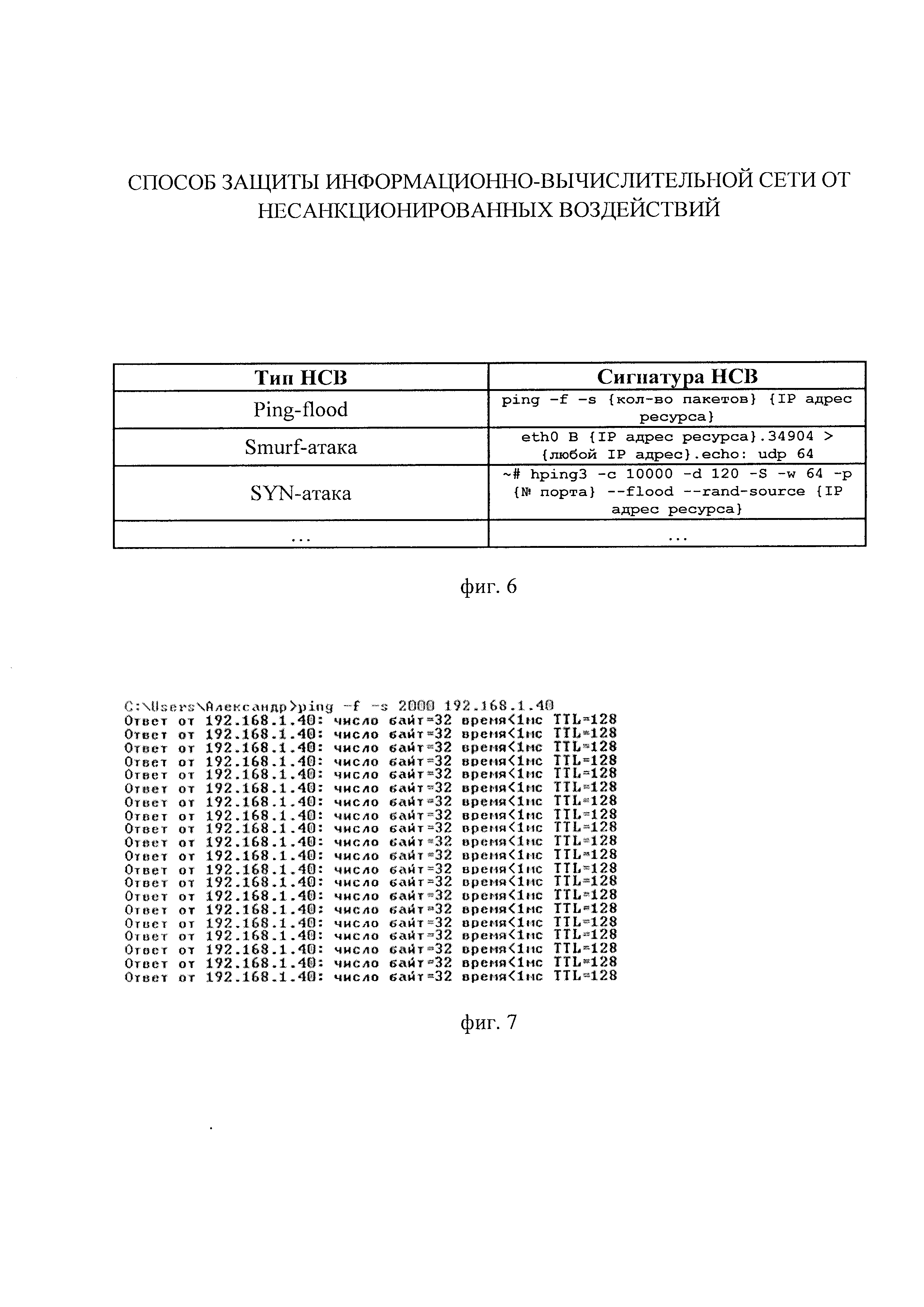

на фиг. 6 - вид массива {V};

на фиг. 7 - пакет сообщения, имитирующий НСВ;

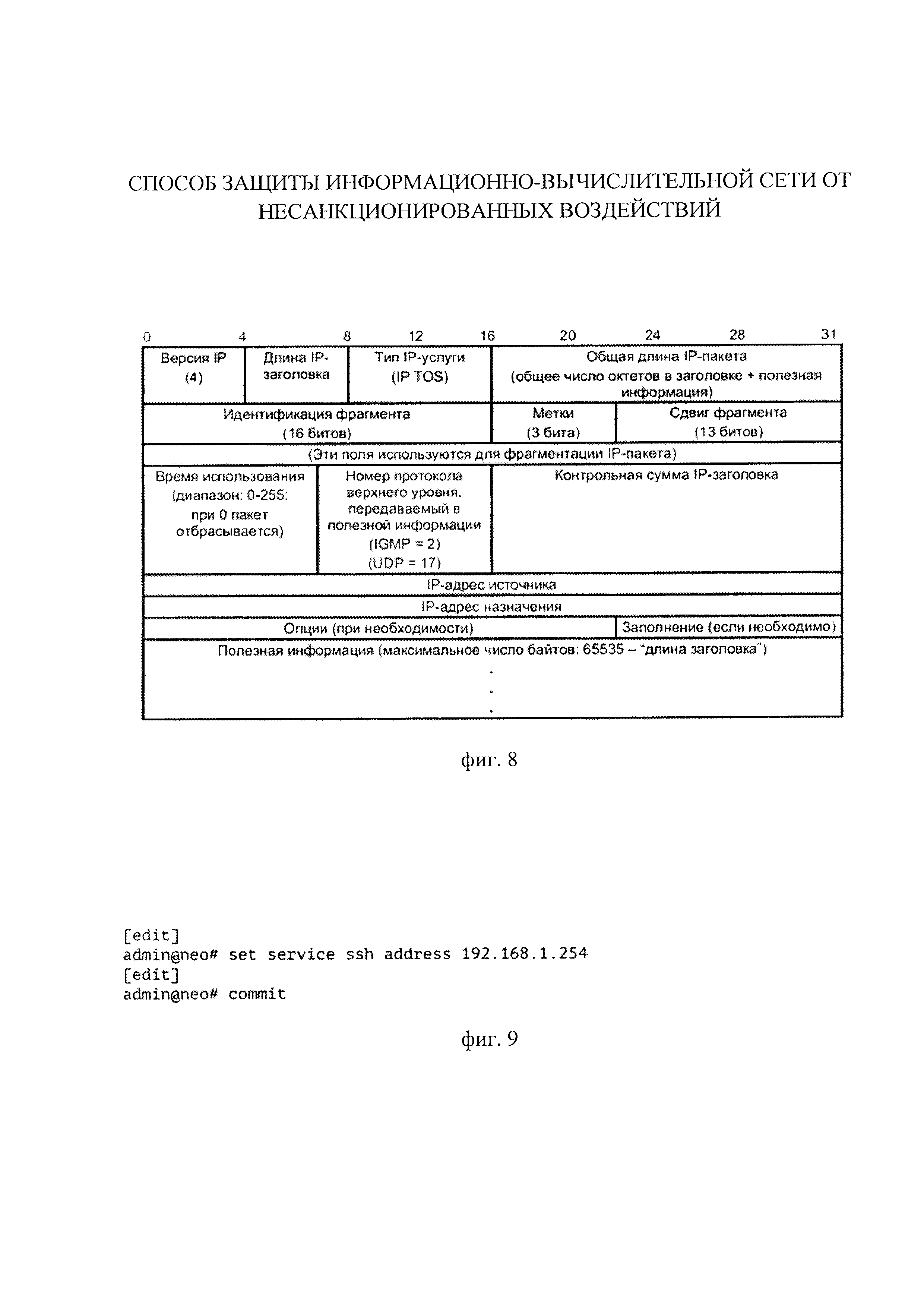

на фиг. 8 - заголовок IP дейтаграммы;

на фиг. 9 - управляющий пакет сообщения к средству защиты ИВС;

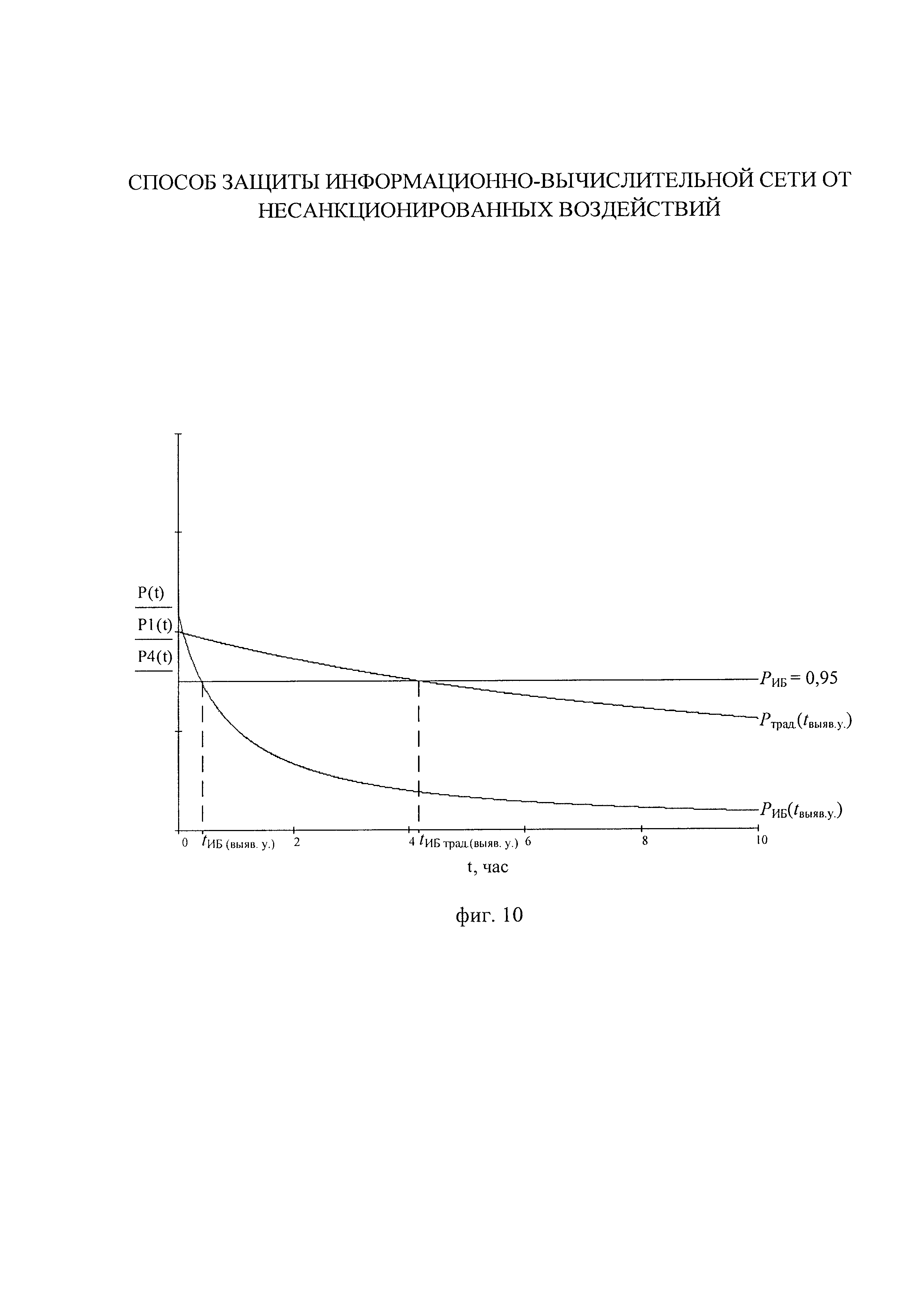

на фиг. 10 - график зависимости показателя защищенности ИВС от времени выявления НСВ и времени устранения НСВ.

Анализ существующих источников в данной предметной области показывает, что изменение конфигурации ИВС, обновление программно-аппаратной базы, замена линий связи и другие изменения ее характеристик влекут за собой появление новых уязвимостей, которые нужно своевременно и оперативно выявлять, анализировать и предупреждать для совершенствования средств защиты информации ИВС, что бы обеспечить достаточный уровень защиты информации ИВС от НСВ.

В силу вышеизложенного обосновано, что организация должна проводить анализ изменений в создании продукции и предоставлении услуг и управлять ими в том объеме, который необходим для сохранения постоянного соответствия требованиям (п. 8.5.6. ISO 9001:2015).

В заявленном способе происходят выявление, анализ и оценка уязвимостей ИВС до использования маршрута передачи пакетов в ней, а также учитывается как появление новых маршрутов вследствие масштабирования ИВС и других изменений сети, так и количественная оценка ее уязвимости при принятии решения на устранение уязвимости.

Настоящее решение позволит своевременно среагировать на события, требующие внимания со стороны персонала, занимающегося вопросами обеспечения информационной безопасности ИВС, и, как результат, уменьшить время на выявление атаки и время принятия решения на локализацию атаки. При этом требуемый показатель защищенности ИВС будет достигнут за более малое время tИБ(выяв.у.), чем при использовании традиционных способов и методов защиты информации. Вместе с тем уменьшится среднее время выявления  и устранения уязвимостей

и устранения уязвимостей  и, как следствие, показатель времени исправной работы ИВС увеличивается.

и, как следствие, показатель времени исправной работы ИВС увеличивается.

Работа заявленного способа иллюстрируется на примере структурной схемы ИВС, показанной на фиг. 1. Она включает: - транспортная сеть 1, которая состоит из соединяющихся между собой каналами связи элементов: маршрутизаторы 1.1 - это коммуникационное оборудование, которое обеспечивает выбор маршрута передачи данных между несколькими сетями, имеющими различную архитектуру или протоколы; концентратор 1.2 - это аппаратное устройство множественного доступа, которое объединяет в одной точке отдельные физические отрезки кабеля, образует общую среду передачи данных или физические сегменты сети; - локальные вычислительные сети (ЛВС) пользователей 2, они состоят из соединяющихся между собой каналами связи элементов: межсетевые экраны 2.1 - это комплексы аппаратных и программных средств в ИВС, осуществляющие контроль и фильтрацию проходящих через них сетевых пакетов в соответствии с заданными правилами; малые концентраторы 2.2; сетевые принтеры 2.3; автоматизированные рабочие места (АРМ) 2.4; - программно-аппаратная часть ИВС подключения к сети Internet 3, включающая следующие элементы: маршрутизатор 3.1; Web-сервер 3.2 - сервер, принимающий HTTP-запросы от клиентов; межсетевой экран 3.3; подключение к сети Internet 3.4; - центр управления сетью и услугами (ЦУСиУ) 4, он состоит из соединяющихся между собой каналами связи элементов: межсетевой экран 4.1; малый концентратор 4.2; АРМ 4.3; сервер управления сетью 4.4 - это специальная система управления сетевыми ресурсами общего доступа и предоставляющая свои ресурсы сетевым пользователям, которая является комбинацией аппаратного и программного обеспечения; файл-сервер 4.5 - это выделенный сервер, предназначенный для выполнения файловых операций ввода-вывода и хранящий файлы любого типа, который обладает большим объемом дискового пространства, реализованном в форме RAID-массива для обеспечения бесперебойной работы и повышенной скорости записи и чтения данных; - ЦУИБ 5, состоящий из соединяющихся между собой каналами связи элементов: межсетевой экран 5.1; малый концентратор 5.2; АРМ 5.3; сервер управления информационной безопасностью 5.4 - это специальная система управления средствами защиты информации, которая является комбинацией аппаратного и программного обеспечения.

Реализация заявленного способа поясняется алгоритмом (фиг. 2) и объясняется следующим образом.

Первоначально формируют исходные данные, показанные на фиг. 3, которые означают следующие:

Массив {I} «Ресурсы ИВС», состоящий из полей данных «Наименование ресурса ИВС» и «IP адрес ресурса» (см. фиг. 4).

Массив {S} «Средства защиты информации ИВС», включающий поля данных «Наименование средства защиты ИВС», «IP адрес средства» «Параметр работы» и «Сигнатура команды» (см. фиг. 5). В поле данных «Наименование средства защиты ИВС» заносят средства защиты, которые используются в ИВС, такие как межсетевые экраны (МЭ), брандмауэры и т.д. Под параметрами работы понимаются настройки средств защиты, а именно «Защита от SYN-атак», «Защита от ICMP-флуда», «Включение доступа по протоколу SSH» и другие. Каждый параметр работы реализуется командой, сигнатура которой соответствует той или иной команде. У каждого отдельного средства свои особые параметры и сигнатуры команд, которые отражены в руководстве пользователя этого средства защиты.

Массив {V} «Вид несанкционированных воздействий на ИВС», который состоит из полей данных «Тип НСВ» и «Сигнатура НСВ» (см. фиг. 6). Для заполнения массива {V} используют известные базы данных атак на ИВС, одной из которых является The All.Net Security Database [http://all.net/CID/Attack/Attack.xref].

ЦУИБ 5 из массива {V} выбирают тип НСВ и соответствующую ему сигнатуру. Так же из массива {I} выбирают IP адреса ресурсов или группы ресурсов ИВС, которые проверяют на уязвимость к выбранному типу НСВ. После чего формируют пакет сообщения (см. фиг. 7), имитирующий НСВ, объединяя выбранные ранее сигнатуру НСВ и IP адреса ресурсов или группы ресурсов ИВС.

Отправляют сформированный имитационный пакет сообщения к выбранным ресурсам ИВС в режиме ее функционирования, тем самым сохраняя структурную надежность ИВС.

На выбранных ресурсах ИВС принимают отправленный к ним имитационный пакет сообщения.

Если средства защиты информации элементов ИВС не обнаружили НСВ в принятом пакете сообщения, то принимают ответные меры, которые заключаются в том, что отправляют ответный пакет сообщения с записью в поле данных «Опции» отметки о несоответствии требованиям безопасности данного элемента.

В предлагаемом изобретении используют функции протокола IP, применяемые при передаче пакетов по сети. Заголовок протокола IP содержит множество полей (см. фиг. 8). В полях «IP адрес назначения» и «IP адрес источника» будут находиться 32-битные последовательности, определяющие логические адреса назначения и источника пакета сообщения, необходимые для передачи его по ИВС.

Поле «Опции» является необязательным и имеет переменную длину. Поддержка опций должна реализоваться во всех модулях IP (узлах и маршрутизаторах). Стандартом RFC 791 определены 8 опций. В предлагаемом изобретении используется опция - «безопасность» [RFC 791, Internet Protocol, 1981, сентябрь, стр. 14-22].

После чего в ЦУИБ 5 принимают ответный пакет сообщения от ресурсов ИВС. Выделяют из принятого пакета сообщения поля данных «Опции» и «IP адрес источника», где сообщают, какой именно ресурс ИВС уязвим. В случае обнаружения отметки о несоответствии требованиям безопасности ресурса в поле данных «Опции» в соответствии с IP адресом источника принятого ответного пакета сообщения в массиве {S} определяют средства защиты информации ИВС, параметры их работы, необходимые для устранения возможности НСВ на этом ресурсе, и выбирают соответствующие, выбранным параметрам сигнатуры команд. Так же выбирают из массива {S} IP адреса используемых средств защиты информации ИВС. Формируют управляющий пакет сообщения к средствам защиты информации ИВС (см. фиг. 9), объединяя выбранные ранее сигнатуры команд и IP адреса средств защиты информации ИВС.

Отправляют сформированный управляющий пакет сообщения к выбранным средствам защиты информации ИВС, для изменения параметров работы используемых средств защиты информации ИВС.

Если средства защиты информации элементов ИВС обнаружили НСВ в принятом пакете сообщения, то отправляют ответный пакет сообщения без записи в поле данных «Опции» отметки о несоответствии требованиям безопасности данного элемента.

В ЦУИБ 5 принимают ответный пакет сообщения от ресурса ИВС, обнаружившего НСВ.

Возможность реализации сформулированного технического результата была проверена путем математического моделирования, отражающего наиболее характерные черты системы управления. В качестве одной из возможных моделей можно использовать представление ИВС, как системы с переменной структурой, поведение которой на случайных интервалах времени характеризуется различными структурами и описывается вероятностными законами. При этом переход одной структуры в другую происходит в случайный момент времени, в зависимости от значения фазовых координат системы. Задача анализа систем с переменной структурой, как правило, решается на основе теории марковских случайных процессов и, в частности, уравнения Фоккера-Планка-Колмогорова, которые используются в работе [Липатников В.А., Шевченко А.А. Способ контроля уязвимостей при масштабировании автоматизированной системы менеджмента предприятия интегрированной структуры. - Орел: Информационные системы и технологии №2 (94), 2016]. В результате моделирования получена взаимосвязь показателя защищенности ИВС РИБ от значений времени выявления уязвимости tвыяв.у. для времени изменения ИВС - 3 часа, времени изменения ИВС - 0,5 часа, а также показана зависимость показателя защищенности ИВС с применением способа-прототипа (см. фиг. 10).

Достижение технического результата поясняется следующим образом.

Для способа-прототипа выявление НСВ осуществляется за время tИБ трад.(выяв.у.) по результатам анализа каждого последовательно принятого пакета, не ожидая времени, необходимого для дефрагментации всего сообщения. Для предлагаемого способа выявление НСВ производится по результатам обнаружения и анализа параметров уязвимостей ИВС после каждого изменения ИВС за время tИБ(выяв.у.)

При этом, проведя прямую РИБ=0,95 - заданный показатель защищенности ИВС, видно, что требуемое время для обнаружения НСВ, используя способ-прототип, больше времени для обнаружения НСВ, используя заявленный способ, то есть tИБ трад.(выяв.у.)>tИБ(выяв.у.), это и показывает достижение сформулированного технического результата при реализации заявленного способа, то есть структурную надежность ИВС за счет точечного выявления и блокирования элементов сети с нарушениями функциональных возможностей.

Способ защиты информационно-вычислительной сети (ИВС) от несанкционированных воздействий, заключающийся в том, что предварительно формируют массивы исходных данных, формируют имитационный пакет сообщения, включающий IP адреса элементов ИВС, подлежащих проверке на устойчивость к несанкционированным воздействиям, отправляют сформированный имитационный пакет сообщения в ИВС, принимают в центре управления информационной безопасностью ответный пакет сообщения от соответствующих элементов ИВС, отличающийся тем, что дополнительно в качестве формируемых массивов исходных данных используют массив {I} - «Ресурсы ИВС», массив {S} - «Средства защиты информации ИВС» и массив {V} - «Вид несанкционированных воздействий на ИВС», а в формируемый имитационный пакет сообщения дополнительно включают вид несанкционированного воздействия из массива {V} и IP адреса из массива {I} соответствующих элементов ИВС, подлежащих проверке, причем имитационный пакет сообщения отправляют в ИВС в режиме ее функционирования, в случае необнаруженного несанкционированного воздействия на соответствующих элементах ИВС, после приема от этого элемента в центре управления информационной безопасностью ответного пакета сообщения из него выделяют поля данных «Опции» и «IP адрес источника», затем из массива {S} выбирают параметры работы соответствующего средства защиты информации и его IP адрес, из которых формируют управляющий пакет сообщения и отправляют его в ИВС, а в случае обнаружения несанкционированного воздействия на элементах ИВС отправляют от этого элемента ответный пакет сообщения, который принимают в центре управления информационной безопасностью.