Результат интеллектуальной деятельности: СИСТЕМЫ И СПОСОБЫ ДЛЯ КРИПТОГРАФИЧЕСКОЙ БЕЗОПАСНОСТИ КАК СЕРВИС

Вид РИД

Изобретение

УРОВЕНЬ ТЕХНИКИ ИЗОБРЕТЕНИЯ

[0001] Это изобретение в основном относится к предоставлению пакетированных сервисов для пользовательских приложений, имеющих доступ к компьютерной системе через открытый интерфейс прикладного программирования (application programming interface, API) и, в частности, к способам и системам, основанным на сетевых технологиях, для предоставления сервисов безопасности и других сервисов для программных приложений, которым предоставляют доступ к компьютерной системе поставщика сервиса через вызовы приложений в открытой API архитектуре.

[0002] Существуют компании поставщики сервисов, которые предоставляют многообразие сервисов множеству потребителей. Эти компании поставщики сервисов используют компьютерные системы для предоставления данных сервисов. Например, в финансовой индустрии, компании, такие как огромные банки, сети взаимодействий и сети оплаты предоставляют определенные финансовые сервисы потребителям, компаниям и другим банкам. Часто эти компании поставщики сервисов предоставляют сервисы, которые включают получение, обработку и хранение финансовых данных в компьютерных системах, управляемых поставщиком сервисов или другими компаниями.

[0003] Разработчики программного обеспечения по всему миру обладают возможностью разрабатывать компьютерные программы, иногда называемые приложениями, которые выполнены с возможностью использования данных, таких как данные, хранимые в компьютерной системы, используемые конкретными поставщиками сервисов. Несомненно, для того чтобы эти компьютерные программы использовали такие данные, разработчик программы должен иметь доступ к данным. Одним из способов получения доступа к данным, хранимым такими поставщиками сервисов, является доступ через открытый интерфейс прикладного программирования (API).

[0004] Дополнительно, такие приложения могут иметь проблемы безопасности в том смысле, что эти данные, собранные на их веб-сайтах, могут быть деликатными личными данными, которые должны быть защищены. Управление безопасностью данных, полученных с веб-сайтов, - обычно сложный, затратный по времени и дорогой процесс. Имена учетных записей и пароли должны быть организованы, данные могут потребовать шифрования и дешифрования, создания ключей, что требует администрирования, и также могут использоваться цифровые подписи, что также требует администрирования.

КРАТКОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

[0005] В одном из вариантов осуществления, основанный на использовании ЭВМ способ, для предоставления пакетированных сервисов клиентскому приложению при вызове сервиса системы сервисов в компьютерной системе поставщика сервиса, включает в себя получение сообщения, определяющего запрос API сервиса, содержащего по меньшей мере часть параметров и часть полезной нагрузки; определение в системе шлюза идентификационных данных приложения, передающего полученное сообщение, используя информацию об идентификационных данных, которая была установлена в компьютерной системе поставщика сервиса; обеспечение посредством сервисной платформы по меньшей мере одной из сервиса шифрования и сервиса дешифрования для данных, содержащихся в части полезной нагрузки, используя параметры, полученные в части параметров; управление материалом ключа для безопасности данных; и передачу зашифрованных данных обратно вызывающему приложению.

[0006] В другом варианте осуществления, компьютерная система для обработки вызовов сервисов клиентских приложений включает в себя устройство памяти и процессор на связи с устройством памяти, причем компьютерная система запрограммирована для получения сообщения, определяющего запрос сервиса API, содержащего по меньшей мере часть параметров и часть полезной нагрузки; определения в системе шлюза идентификационных данных приложения, передающего полученное сообщение, используя информацию об идентификационных данных, которая была установлена в компьютерной системе поставщика сервиса; обеспечения посредством сервисной платформы по меньшей мере одной из сервиса шифрования и сервиса дешифрования для данных, содержащихся в части полезной нагрузки, используя параметры, полученные в части параметров; управления материалом ключа для безопасности данных; и передачи зашифрованных данных обратно вызывающему приложению.

[0007] В еще одном варианте осуществления один или более невременных машиночитаемых носителей информации содержат исполняемые ЭВМ инструкции, которые когда выполняются по меньшей мере одним процессором предписывают процессору получать сообщение, определяющее запрос сервиса API, содержащее по меньшей мере часть параметров и часть полезной нагрузки; определять в системе шлюза идентификационных данных приложения, передающего полученное сообщение, используя информацию об идентификационных данных, которая была установлена в компьютерной системе поставщика сервиса; обеспечивать посредством сервисной платформы по меньшей мере одной из сервиса шифрования и сервиса дешифрования для данных, содержащихся в части полезной нагрузки, используя параметры, полученные в части параметров; управлять материалом ключа для безопасности данных; и передавать зашифрованные данные обратно вызывающему приложению.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0008] Фигуры 1-9 показывают примерный вариант осуществления способов и систем, описанных в материалах настоящей заявки.

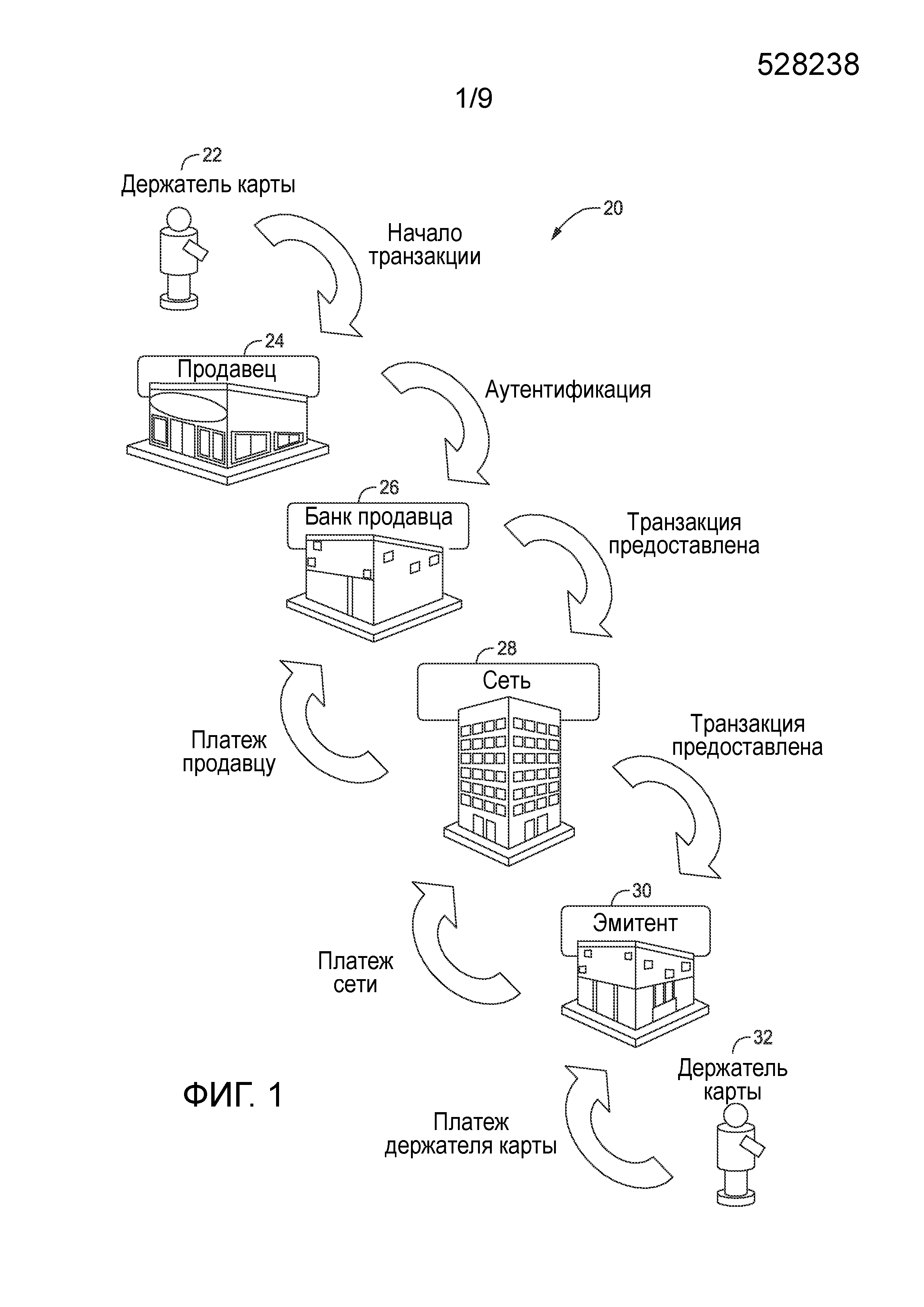

[0009] Фигура 1 является схематичной диаграммой, иллюстрирующей примерную промышленную систему карт для транзакций с множеством участников, которая обеспечивает обычные транзакции платежей с помощью карт, в которых продавец и эмитент карты не обязаны иметь личные специальные отношения.

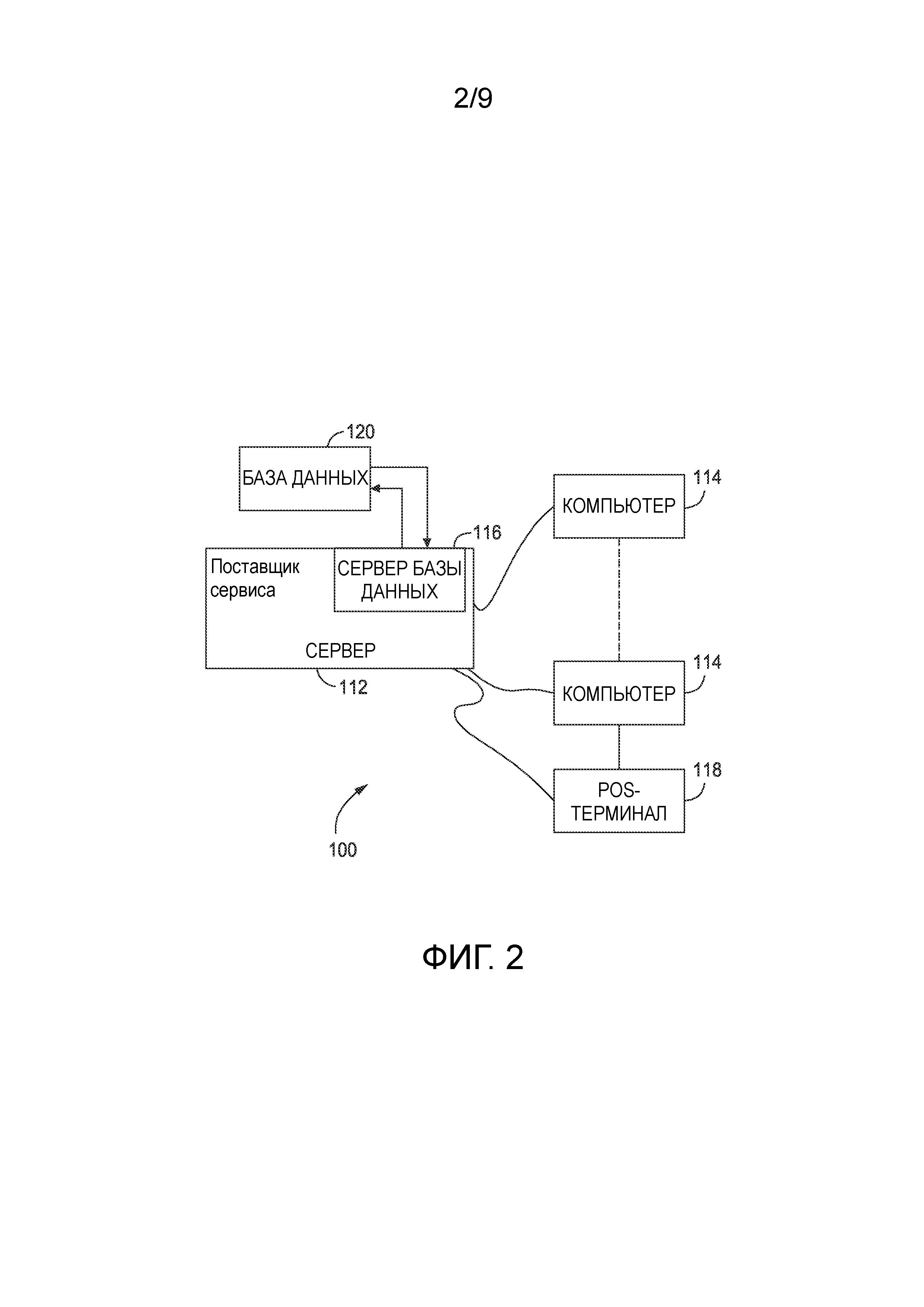

[0010] Фигура 2 является упрощенной блок-схемой примерной системы обработки, включающей множество компьютерных устройств в соответствии с одним вариантом осуществления настоящего изобретения.

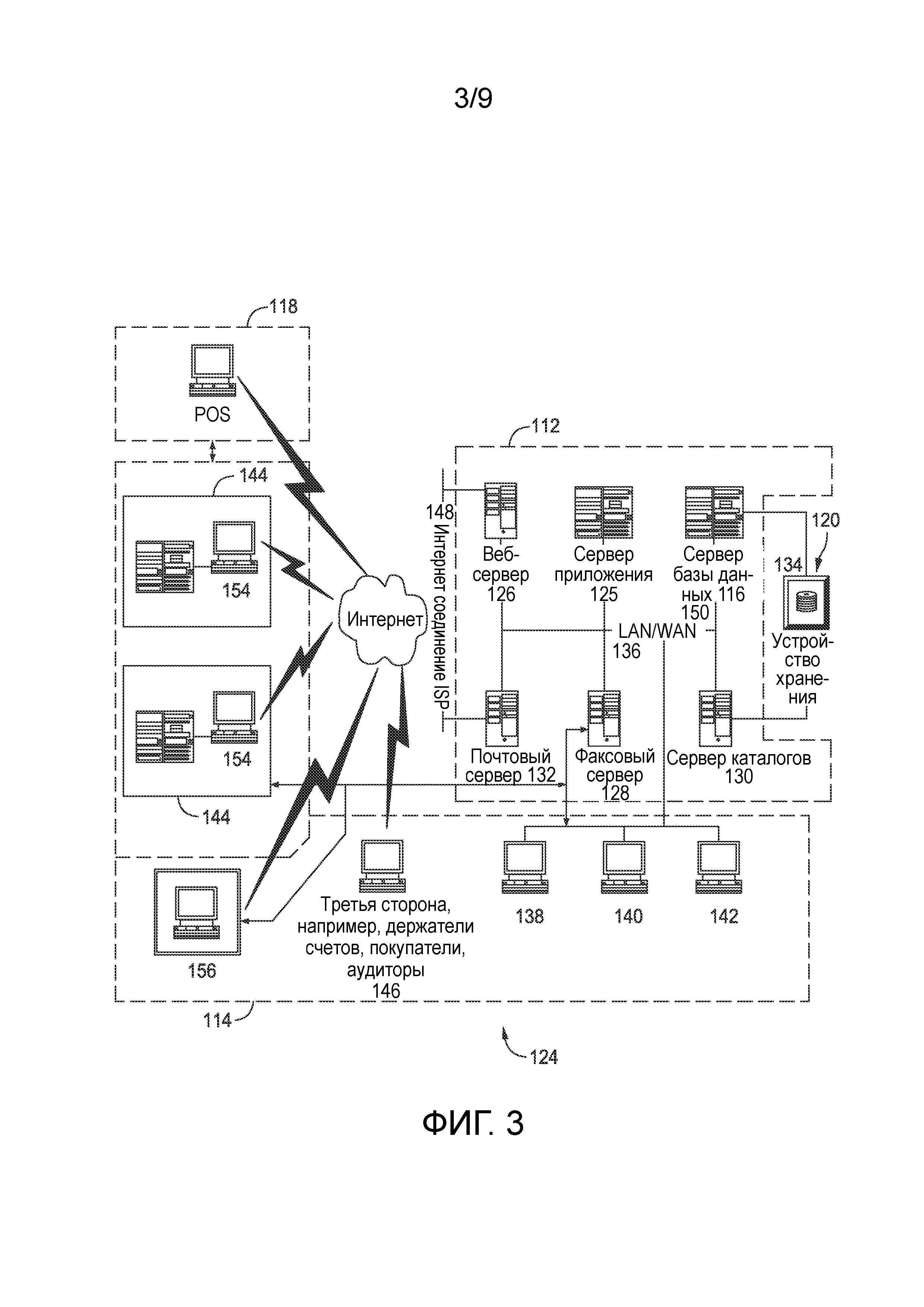

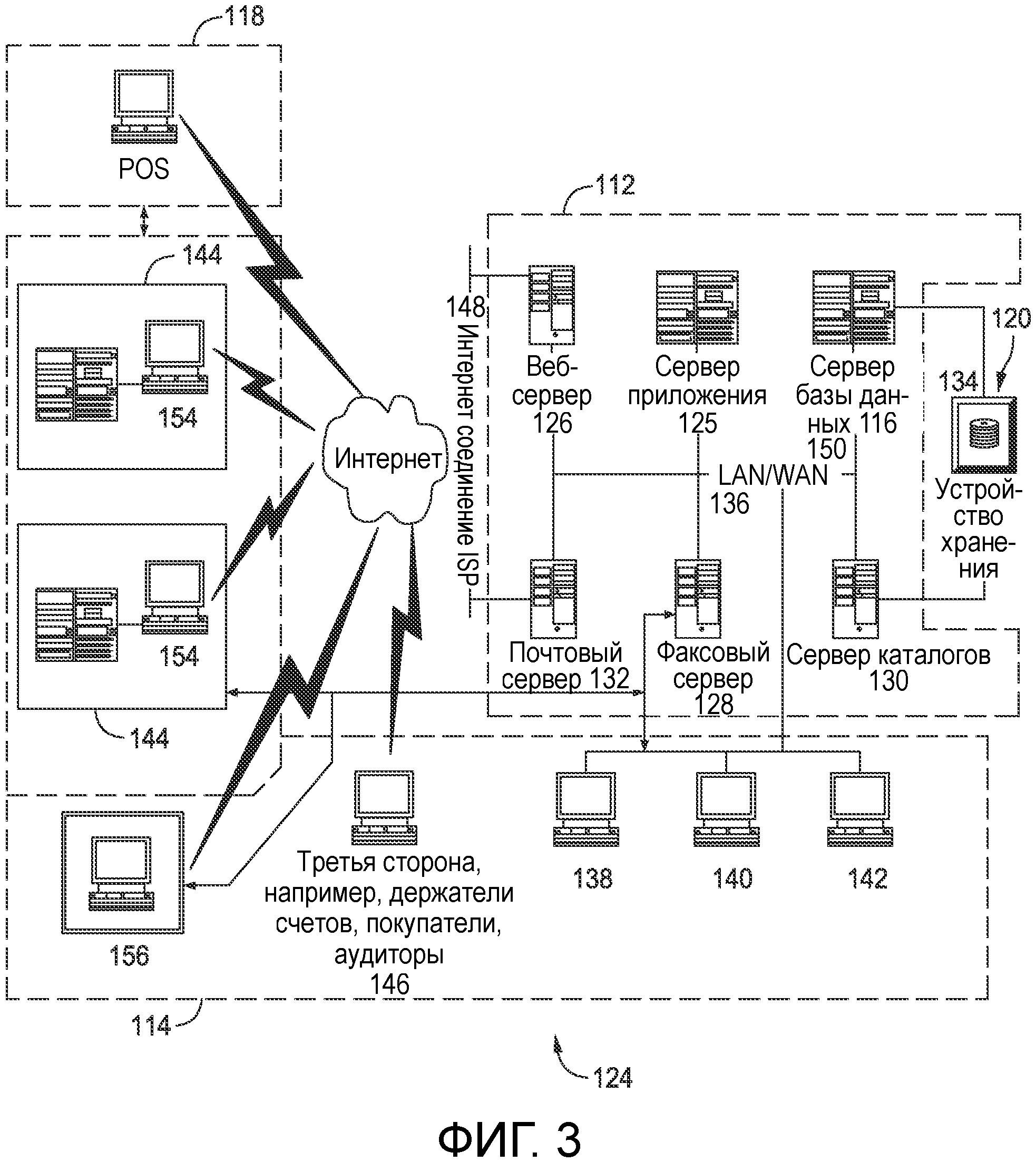

[0011] Фигура 3 – расширенная блок-схема примерного варианта осуществления серверной архитектуры системы обработки, включающей другие компьютерные устройства в соответствии с одним из вариантов осуществления настоящего изобретения.

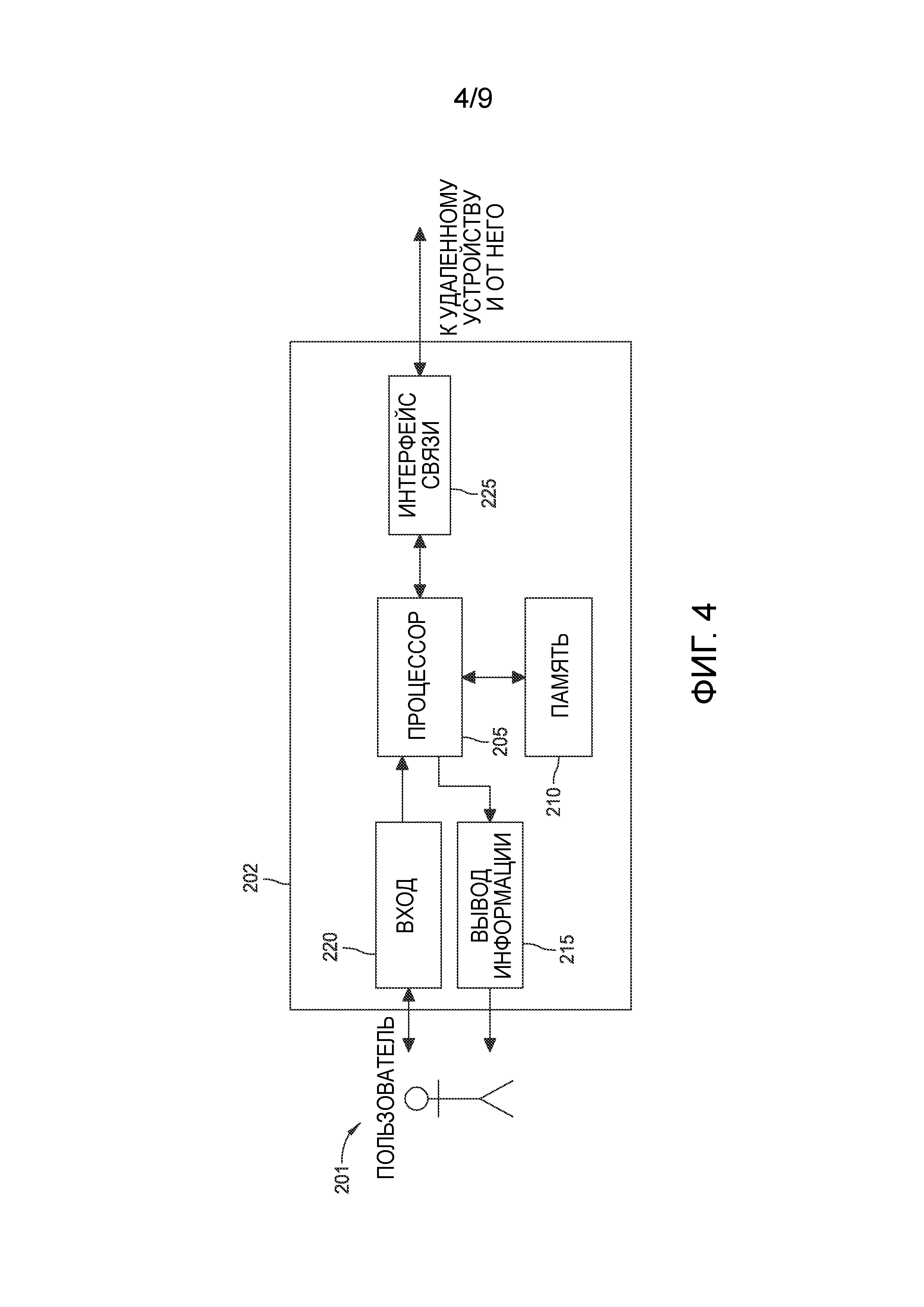

[0012] Фигура 4 иллюстрирует примерный вариант конфигурации пользовательской системы, управляемой пользователем, таким как держатель карты, показанный на фигуре 1.

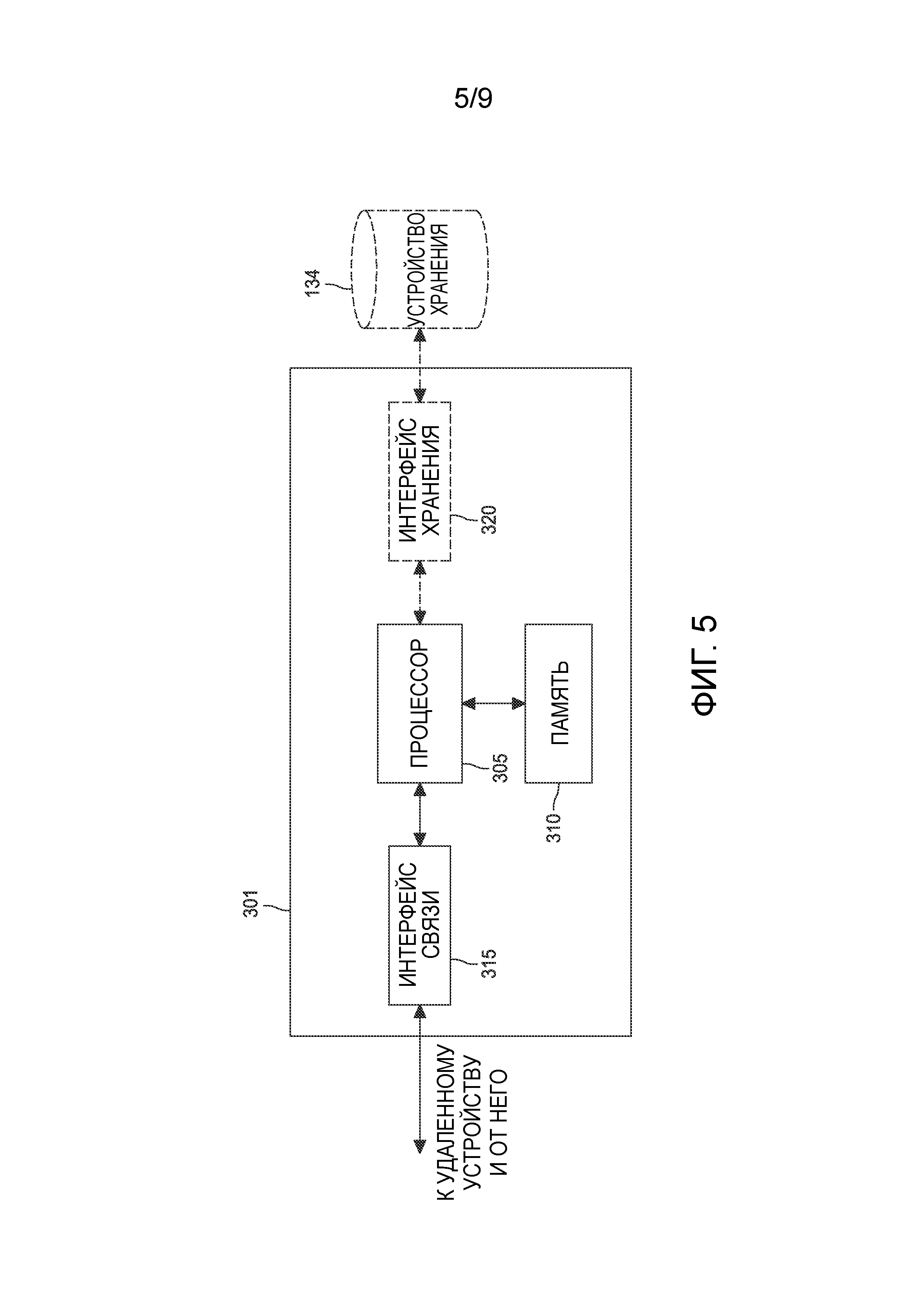

[0013] Фигура 5 иллюстрирует примерный вариант конфигурации серверной системы, такой как серверная система, показанная на фигурах 2 и 3.

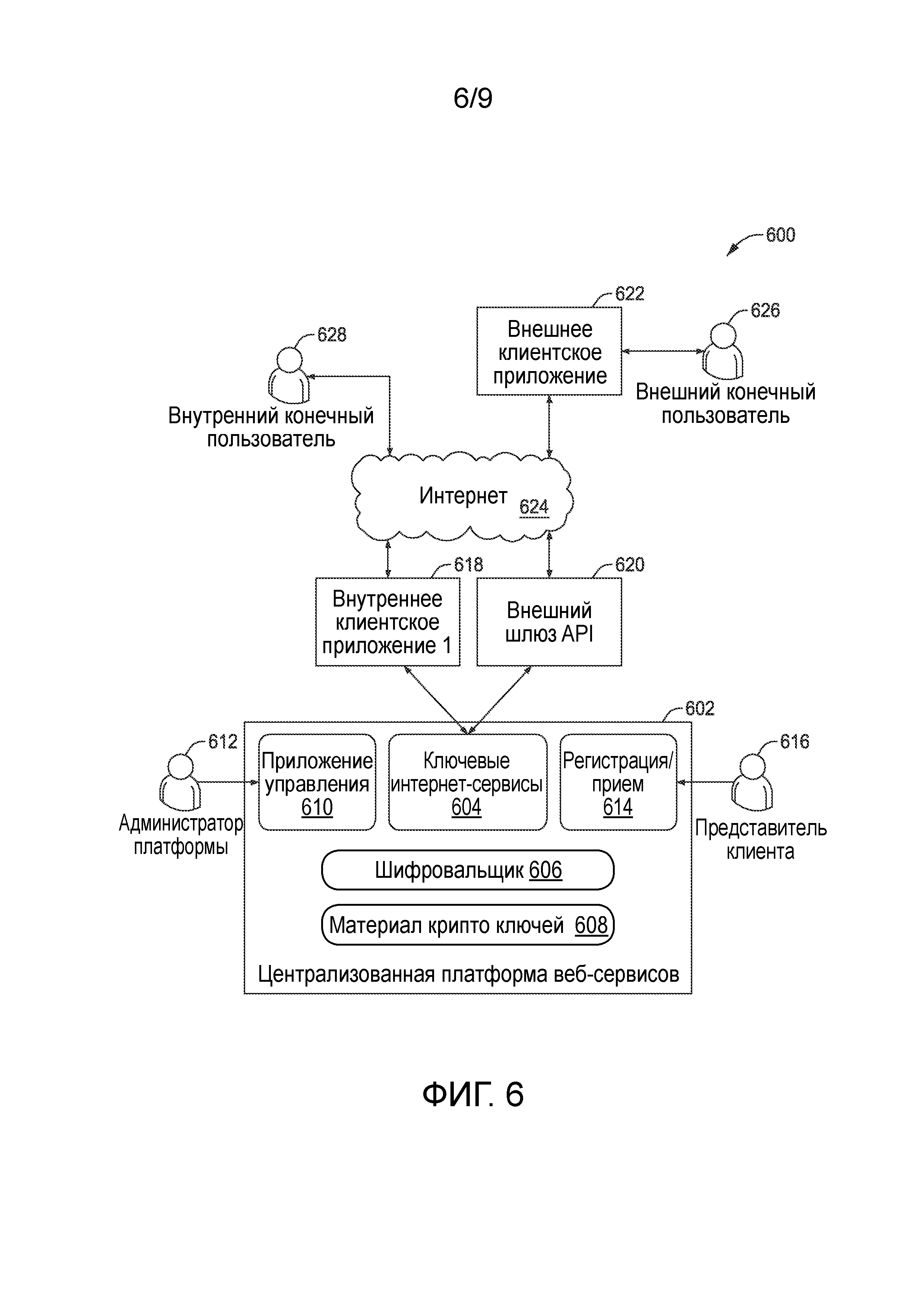

[0014] Фигура 6 иллюстрирует схему потоков данных системы сервисов безопасности в соответствии с примерным вариантом осуществления настоящего изобретения.

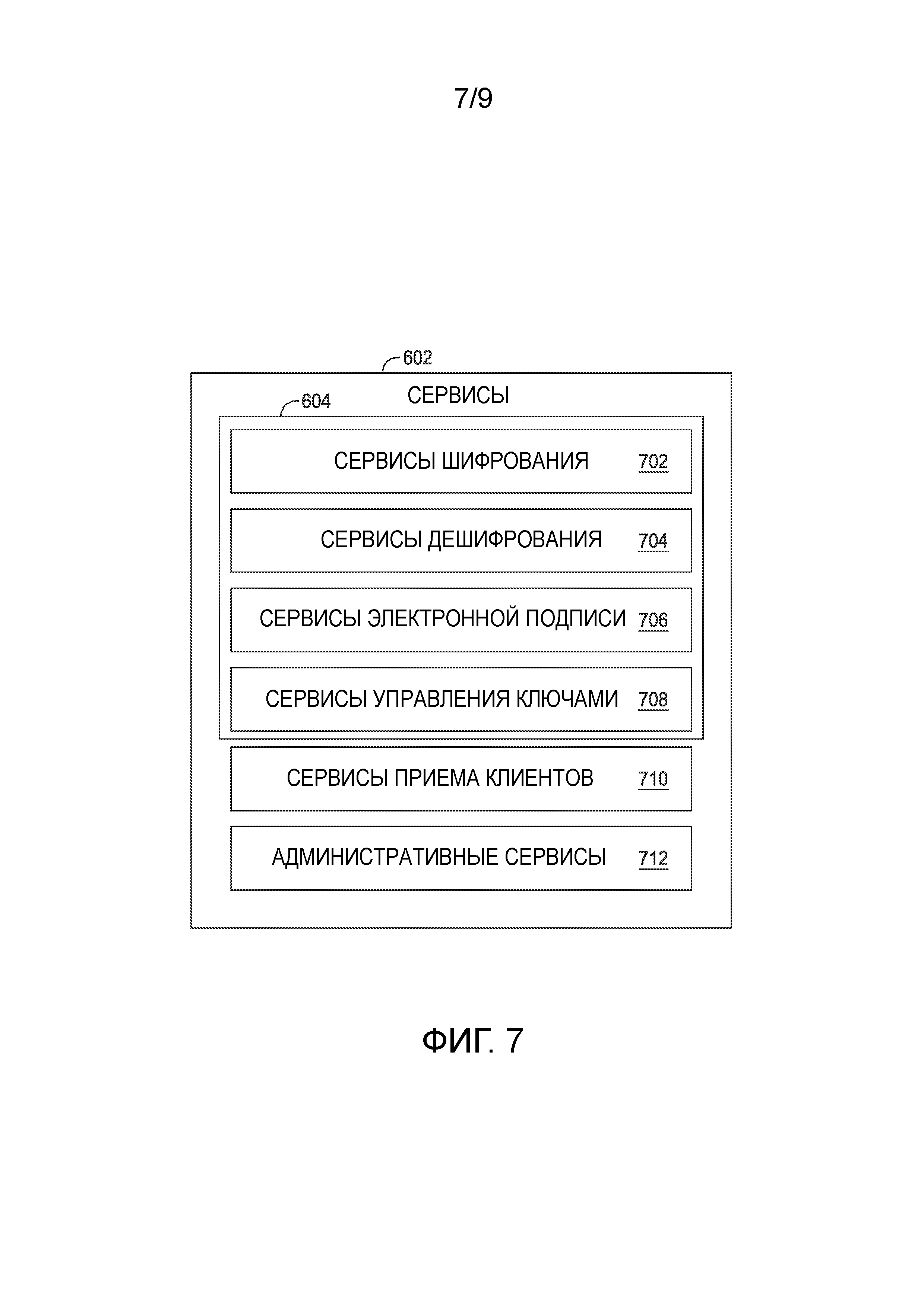

[0015] ФИГ. 7 – блок-схема централизованной системы веб-сервисов, показанной на фиг. 6 в соответствии с примерным вариантом осуществления настоящего изобретения.

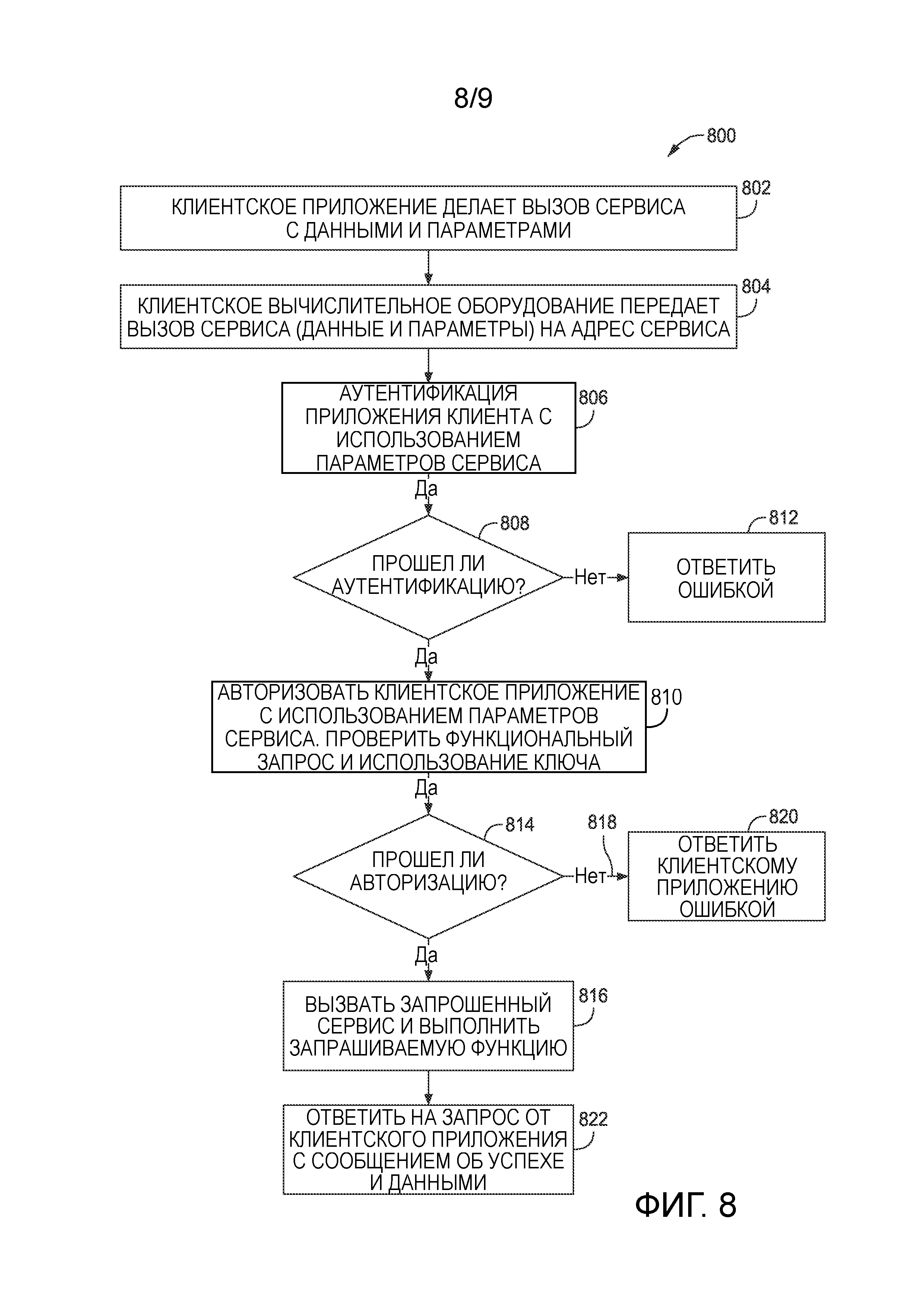

[0016] ФИГ. 8 – блок-схема способа обработки вызова сервисов от централизованной платформы веб-сервисов, показанной на фиг. 6 в соответствии с примерным вариантом осуществления настоящего изобретения.

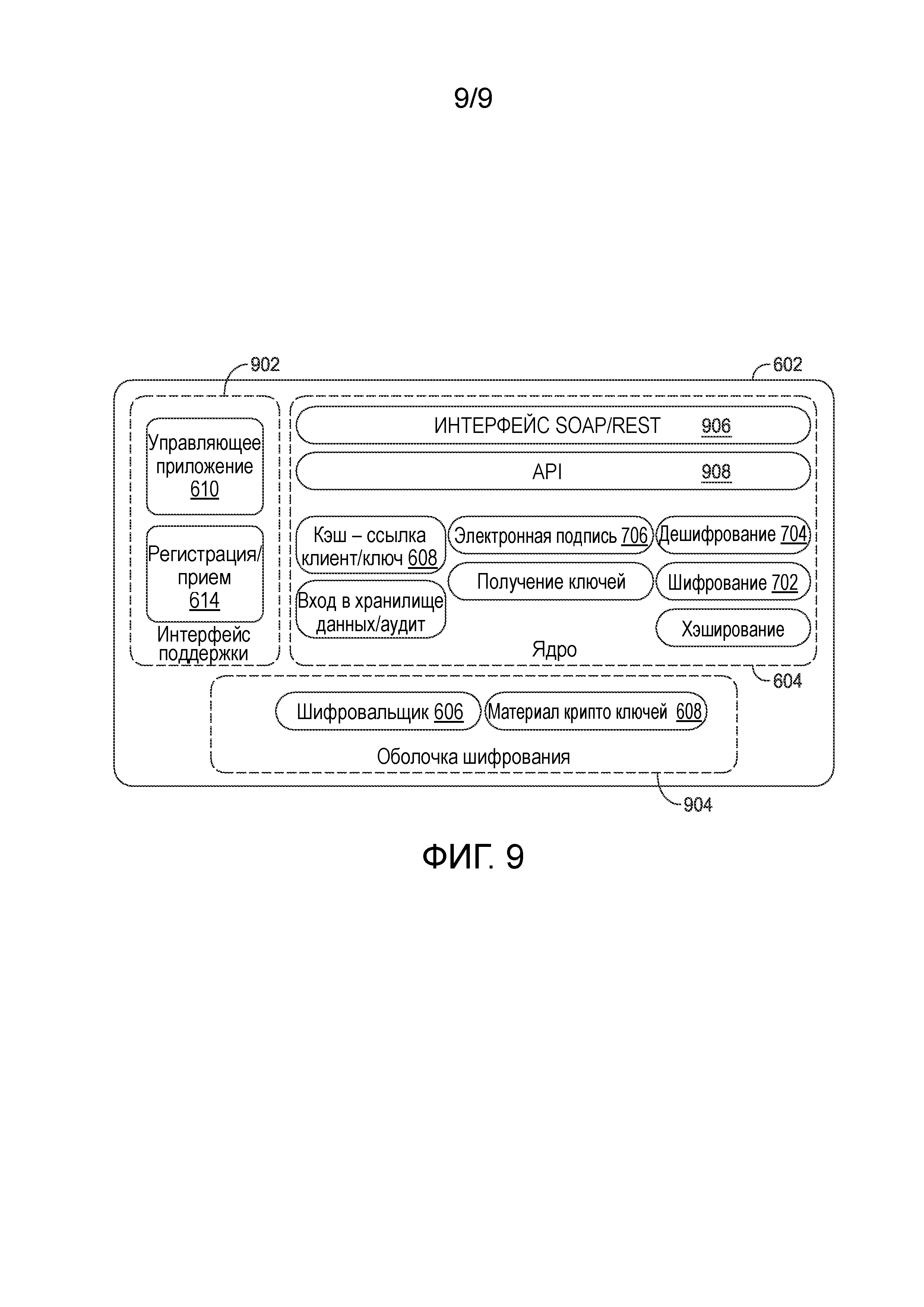

[0017] ФИГ. 9 – блок-схема централизованной платформы веб-сервисов, показанной на фиг. 6, иллюстрирующая компоненты платформы в соответствии с примерным вариантом осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

[0018] Варианты осуществления способов и систем, описанных в материалах настоящей заявки, относятся к предоставлению функциональности безопасности критически важных данных и конфиденциальности, для соответствия определенным требованиям для бизнес-приложений, используя модель, основанную на простом использовании сервисов.

[0019] Последующее подробное описание иллюстрирует варианты осуществления изобретения в качестве примера, а не в качестве ограничения. Предполагается, что изобретение имеет обобщенное приложение, предоставляющее безопасность данных и финансовые сервисы в качестве прибыльного бизнеса в промышленности, коммерции и приложениями в сфере жизни.

[0020] Используемые в материалах настоящей заявки элемент или этап, приведенные в единственном числе, следует понимать как не исключающие множественности элементов или этапов, пока такое исключение не указано явным образом. Более того, наименования "примерный вариант осуществления" или "один вариант осуществления" настоящего изобретения не следует понимать как исключающие существование дополнительных вариантов осуществления, которые также содержат описанные признаки.

[0021] Фигура 1 является схематичной диаграммой, иллюстрирующей примерную индустриальную систему 20 карт для транзакций с множеством участников для предоставления возможности обычной транзакции платежа по карте, при котором продавцы 24 и эмитенты 30 карт не должны иметь специальных личных отношений. Варианты осуществления, описанные в материалах настоящей заявки могут относиться к системе транзакций по карте, такой как платежная система кредитных карт, использующая сеть взаимодействий MasterCard®. Сеть взаимодействий MasterCard® является набором собственных стандартов взаимодействий, распространяемой компанией MasterCard International Incorporated® для обмена данными финансовых транзакций и согласования фондов между финансовыми институтами, которые являются членами MasterCard International Incorporated® (MasterCard является зарегистрированной торговой маркой MasterCard International Incorporated, расположенной в Перчейз, Нью-Йорк (Purchase, New York)).

[0022] В типичной системе транзакций по карте финансовый институт называется "эмитентом" выпускает карту для транзакций, такую как кредитная карта, потребителю или держателю карты 22, который использует карту для транзакций для оплаты покупки от продавца 24. Для того чтобы принять платеж, осуществленный с помощью карты для транзакций, продавец 24 должен в общем случае открыть счет в финансовом институте, который является частью платежной финансовой системы. Финансовый институт обычно называют "коммерческим банком", "банком получателем" или "получателем". Когда держатель 22 карты предлагает платеж за покупку с помощью карты для транзакций, продавец 24 запрашивает авторизацию от коммерческого банка 26 на сумму покупки. Запрос может быть осуществлен посредством телефона, но обычно он осуществляется посредством использования кассового терминала, который читает информацию о счете держателя 22 карты с магнитной полоски, чипа или рельефных символов на карте для транзакций и производит электронное общение с компьютером, осуществляющим транзакции банка 26 продавца. В качестве альтернативы, банк продавца 26 может уполномочить третью сторону осуществлять транзакции самостоятельно. В этом случае, кассовый терминал будет настроен на связь с третьей стороной. Такая третья сторона обычно называется "процессор продавца" или "процессор получателя" или «процессор третьей стороны».

[0023] Используя сеть 28 взаимодействия, компьютеры банк продавца 26 или процессор продавца начнет связь с компьютерами банка-эмитента 30 для определения того, имеет ли счет держателя 22 карты надлежащий статус и может ли доступная кредитная линия держателя 22 карты покрыть сумму покупки. В зависимости от этих условий, запрос авторизации может быть принят или отклонен. Если запрос принят, код авторизации передается продавцу 24.

[0024] Когда запрос авторизации принят, доступная кредитная линия счета 32 держателя 22 карты уменьшается. Обычно списание средств со счета 32 держателя карты 22 за платеж по карте для транзакций не проходит мгновенно, потому что ассоциации банковских карт, такие как MasterCard International Incorporated®, распространяют правила, которые не позволяют продавцу 24 списать, или "присвоить", транзакцию до момента, пока товары не будут доставлены или услуги не будут оказаны. Однако, что касается по меньшей мере некоторых дебетовых карт для транзакций, оплата может пройти в момент транзакции. Когда продавец 24 доставляет или присылает товары или оказывает услуги, продавец 24 получает средства с транзакции путем, например, соответствующих процедур ввода данных в кассовый терминал. Это может включать ежедневное пакетирования одобренных транзакций для обычных розничных покупок. Если держатель 22 карты отменяет транзакцию до того, как она списана, генерируется "аннулирование". Если держатель 22 карты возвращает товары после того, как списана транзакция, генерируется "кредит". Сеть 28 взаимодействия и/или банк-эмитент 30 хранит информацию о карте для транзакций, такую как тип продавца, сумма покупки, дата покупки в базе данных 120 (показана на фигуре 2).

[0025] После того, как сделана покупка, возникает процесс взаиморасчетов между участниками процесса транзакции, такими как банк продавца 26, сеть 28 взаимодействий, банк-эмитент 30, для передачи дополнительных данный транзакции, относящихся к покупке. Более точно, во время и/или после процесса взаиморасчетов, дополнительные данные, такие как время покупки, имя продавца, тип продавца, информация о покупке, информация о счете держателя карты, тип транзакции, информация о маршруте, информация относительно купленного товара или услуги и/или другая подходящая информация, объединяются с транзакцией и передаются между сторонами с транзакцией в качестве данных транзакции, и могут храниться любой стороной, относящейся к транзакции. В примерном варианте осуществления, когда держатель 22 карты покупает путешествие, такое как плата за авиабилет, проживание в отеле, и/или аренда машины, по меньшей мере часть информации о маршруте передается во время процесса взаиморасчетов в качестве данных транзакции. Когда сеть 28 взаимодействий получает информацию о маршруте, сеть 28 взаимодействия направляет информацию о маршруте в базу данных 120.

[0026] После того как транзакция одобрена и прошел процесс взаиморасчетов, транзакция согласуется между торговцем 24, банком 26 торговца и банком-эмитентом 30. Согласование относится к переводу финансовых данных или фондов, относящихся к транзакции, между счетом продавца 24, банком 26 продавца и банком-эмитентом 30. Обычно транзакции собираются в "наборы", которые организуются в группу. Более точно, транзакция обычно организуется между банком-эмитентом 30 и сетью 28 взаимодействия, а затем между сетью 28 взаимодействия и банком 26 продавца, а затем между банком 26 продавца и продавцом 24.

[0027] Фигура 2 представляет собой упрощенную блоковую диаграмму примерной системы 100 обработки, включающую множество компьютерных устройств в соответствии с одним из вариантов осуществления настоящего изобретения. В этом примерном варианте осуществления система 100 может быть использована для предоставления транзакций, осуществляемых способом оплаты по карте, и/или связывания с приложениями, которые осуществляют вызовы сервисов безопасности для предоставления управлением ключами и других сервисов для приложения.

[0028] Более точно, в примерном варианте осуществления, система 100 включает систему 112 серверов и множество клиентских подсистем, которые также называются клиентскими системами 114, соединенных с системой 112 серверов. В одном из вариантов осуществления клиентские системы 114 являются компьютерами, включающими в себя интернет-браузер так, что система 112 серверов доступна для клиентских систем 114 через интернет. Клиентские системы 114 связаны с интернетом через множество интерфейсов, включающих в себя сетевой, такой как локальная вычислительная сеть (ЛВС, LAN) или глобальная компьютерная сеть (ГКС, WAN), сеть по телефонной линии, кабельные модемы или линии специальных высокоскоростных цифровых сетей с интеграцией служб (ISDN). Клиентскими системами 114 может быть любое устройство, способное к взаимодействию с интернетом, включая телефон, имеющий веб-приложение, КПК (карманный персональный компьютер, PDA) или другое оборудование, способное подключаться к сети и работать с веб-приложениями.

[0029] Система 100 также включает в себя POS-терминалы 118, которые могут быть подсоединены к клиентским системам 114 и могут быть подсоединены к системе 112 серверов. POS-терминалы 118 связываются с интернетом через множество интерфейсов, включая сетевой, такой как локальная вычислительная сеть (ЛВС, LAN) или глобальная компьютерная сеть (ГКС, WAN), сеть по телефонной линии, кабельные модемы или линии специальных высокоскоростных цифровых сетей с интеграцией служб (ISDN). POS-терминалами 118 могут являться любые устройства, способные к взаимодействию через интернет и включающие в себя устройство ввода, способное прочесть информацию с карты потребителя для финансовых транзакций.

[0030] Сервер базы данных 116 подключен к базе данных 120, которая содержит информацию о различных вопросах, как более детально описано ниже. В одном из вариантов осуществления централизованная база данных 120 хранится в системе 112 серверов и может быть доступна потенциальным пользователям на одной из клиентских систем 114, путем входа на систему 112 серверов через клиентские системы 114. В альтернативном варианте осуществления база данных 120 хранится удаленно относительно системы 112 серверов и может быть нецентрализованной.

[0031] База данных 120 может включать одну базу данных с разделенными секциями или ячейками или включать множество баз данных, каждая из которых отделена друг от друга. База данных 120 может хранить данные транзакций, созданные как часть торговой деятельности, произведенной в сети обработки, включая данные, относящиеся к продавцу, держателям счетов или клиентов, эмитентов, компаний-покупателей, сделанных покупок. База 120 данных может также хранить данные счетов, включая по меньшей мере одно из полей: имя держателя карты, адрес держателя карты, номер счета и другие идентификаторы счета. База 120 данных может также хранить данные о продавце, включающие идентификатор продавца, который определяет каждого зарегистрированного продавца, использующего сеть, и инструкции для согласования транзакций, включающее в себя информацию о счете торгового банка. База 120 данных также может хранить данные покупки, связанные с купленными держателем карты у продавца товарами и данные авторизации запроса. База 120 данных может хранить секретную информацию, зашифрованные ключи и регистрационную информацию для обеспечения приложения службами безопасности и для других процессов согласно способу, описанному в настоящем раскрытии.

[0032] В примерном варианте осуществления одна из клиентских систем 114 может быть связана с приобретающим банком 26 (показанным на фигуре 1), в то время как другая клиентская система 114 может быть связана с банком-эмитентом 30 (показанным на фигуре 1). POS-терминал 118 может быть связан с участвующим продавцом 24 (показанным на фигуре 1) или может быть компьютерной системой и/или мобильной системой, используемой держателем карты, делающим покупку или платеж онлайн. Система 112 серверов может быть связана с сетью 28 взаимодействия. В примерном варианте осуществления, система 112 серверов связана с сетью 28 взаимодействий и может называться компьютерной системой взаимодействий. Система 112 серверов может использоваться для обработки данных транзакции. В дополнение, клиентские системы 114 и/или POS-терминалы 118 могут включать компьютерную систему, связывающуюся с по меньшей мере одним из онлайн банков, внешним поставщиком чековых платежей, приобретающим банком, приобретающим обработчиком, банком-эмитентом, связанным с картой для транзакций, эмитентом обработчиком, удаленной платежной системой, лицом, выставляющим счет и/или конечным пользователем, или с внешним пользователем конечным пользователем, запрашивающим сервисы безопасности, или внутренним конечным пользователем, запрашивающим сервисы безопасности. Соответственно, каждая сторона, участвующая в обработке данных транзакции связана с компьютерной системой, показанной в системе 100, так, что эти стороны могут взаимодействовать друг с другом, как описано в материалах настоящей заявки.

[0033] Используя сеть взаимодействий, компьютеры банка продавца или процессора продавца вступят во взаимодействие с компьютерами банка-эмитента для определения того, имеет ли счет потребителя надлежащий статус и покрывает ли покупку доступная потребителю кредитная линия. Основываясь на этих определениях, запрос авторизации будет либо отклонен, либо принят. Если запрос принят, продавцу передается код авторизации.

[0034] Когда запрос авторизации принят, доступная кредитная линия на счете потребителя уменьшается. Обычно списание средств со счета потребителя не проходит мгновенно, потому что ассоциации банковских карт, такие как MasterCard International Incorporated®, распространяют правила, которые не позволяют продавцу списать, или "присвоить", транзакцию до момента пока товары не будут доставлены или услуги не будут оказаны. Когда продавец доставляет товары или оказывает услуги, продавец присваивает транзакцию путем, например, процедур ввода соответствующих данных в кассовый терминал. Если потребитель отменяет транзакцию до того, как она списана, генерируется "аннулирование". Если потребитель возвращает товары после того, как списана транзакция, генерируется "кредит".

[0035] Что касается транзакций по дебетовым картам то, когда запрос авторизации по PIN-коду (Personal Identification Number, личный идентификационный номер) одобрен эмитентом, счет потребитель уменьшается. Обычно плата списывается мгновенно со счета потребителя. Ассоциация банковских карт затем передает одобрение процессору получателя для распределения товаров/услуг или информации или наличных в случае банкоматов.

[0036] После того, как транзакция зафиксирована, транзакция распределяется между продавцом, банком продавца и эмитентом. Распределение касается передачи финансовых данных или фондов, относящихся к транзакции, между счетом продавца, банком продавца и эмитентом. Обычно транзакции собираются в "наборы", которые организуются в группу.

[0037] Карты для финансовых транзакций или платежные карты, обсуждаемые в материалах настоящей заявки, могут включать в себя кредитные карты, дебетовые карты, расходные карты, членские билеты, рекламные карты, предоплаченные карты и подарочные карты. Эти карты могут все быть использованы в качестве платежного средства для проведения транзакций. Как описано в материалах настоящей заявки, термин "карта для финансовых транзакций" или "платежная карта" включает такие карты, как кредитные карты, дебетовые карты и предоплаченные карты, но также включает и любые другие устройства, которые могут содержать информацию о платежном счете, такие как мобильные телефоны, карманные персональные компьютеры (КПК , PDA), брелоки для ключей или другие устройства и т.д.

[0038] Фигура 3 – расширенная блок-схема примерного варианта осуществления серверной архитектуры системы 124 обработки, включая другие компьютерные устройства в соответствии с одним из вариантов осуществления настоящего изобретения. Компоненты в системе 124, идентичные компонентам системы 100 (показанной на фигуре 2), указанные на фигуре 3 с теми же номерами ссылок, что и использованы на фигуре 2. Система 124 включает в себя систему 112 серверов, клиентские системы 114 и POS-терминалы 118. Система 112 серверов дополнительно включает в себя сервер 116 базы данных, сервер 125 приложения, интернет-сервер 126, факсовый сервер 128, сервер 130 каталогов и почтовый сервер 132. Устройство хранения 134, соединено с сервером 116 базы данных и сервером 130 каталогов. Сервера 116, 125, 126, 128, 130 и 132 связаны в локальную вычислительную сеть (ЛВС, LAN) 136. В дополнение, рабочая станция 138 системного администратора, рабочая станция 140 пользователя и рабочая станция 142 наблюдателя присоединены к ЛВС 136. В качестве альтернативы, рабочие станции 138, 140 и 142 присоединены к ЛВС 136, используя подключение через интернет или они присоединены через сеть Интранет.

[0039] Каждая рабочая станция, 138, 140 и 142 является персональным компьютером, имеющим интернет-браузер. Хотя производимые на рабочих станциях функции обычно иллюстрируются так, как было показано на соответствующих рабочих станциях 138, 140 и 142, такие функции могут производиться на одном из персональных компьютеров, присоединенных к ЛВС 136. Рабочие станции 138, 140 и 142 показаны так, что они привязаны к отдельному функционалу только для того, чтобы облегчить понимание различных типов функций, которые могут производиться индивидуумами, подключенными к ЛВС 136.

[0040] Система 112 серверов настроена так, чтобы она могла поддерживать связь с различными индивидуумами, включая служащих 144 и третьи стороны, например держателей счетов, клиентов, аудиторов, разработчиков, потребителей, продавцов, получателей и эмитентов и т.д. 146, используя соединение 148 интернет-провайдера. Соединение в примерном варианте осуществления проиллюстрировано как если бы оно происходила посредством интернет соединения, однако любое сетевое соединение по глобальной компьютерной сети (ГКС, WAN) может использоваться в других вариантах осуществления, то есть системы и процессы не ограничены использованием интернет соединения. В дополнение, и вместо ГКС 150 может быть использована локальная вычислительная сеть 136, на месте ГКС 150.

[0041] В примерном варианте осуществления любой зарегистрированный индивидуум, имеющий рабочую станцию 154, может получить доступ к системе 124. По меньшей мере одна клиентская система включает управляющую рабочую станцию 156, расположенную в удаленном месте. Рабочие станции 154 и 156 являются персональными компьютерами, имеющий интернет-браузер. Также рабочие станции 154 и 156 настроены на обмен информацией с системой 112 серверов. Более того, факсовый сервер 128 обменивается информацией с удаленно расположенными клиентскими системами, включающие клиентскую систему 156, использующую телефонное соединение. Факсовый сервер 128 также настроен на обмен информацией с другими клиентскими системами 138, 140 и 142.

[0042] Фигура 4 иллюстрирует примерную конфигурацию пользовательской системы 202, управляемую пользователем 202, таким как держатель 22 карты (показанный на Фигуре 1). Пользовательская система 202 может включать клиентские системы 114, 138, 140 и 142, POS-терминал 118, рабочую станцию 154 и управляющую рабочую станцию 156, но не ограничена ими. В этом примерном варианте осуществления, пользовательская система 202 включает процессор 205 для выполнения инструкций. В некоторых вариантах осуществления выполняемые инструкции хранятся в области 210 памяти. Процессор 205 может включать один или большее количество блоков обработки, к примеру, многоядерную конфигурацию. Область 210 памяти является любым устройством, позволяющим хранить и получать информацию, такую как выполняемые инструкции и/или письменные работы. Область 210 памяти может включать один или несколько машиночитаемых носителей.

[0043] Пользовательская система 202 также включает в себя по меньшей мере один компонент 215 вывода информации, для показа информации пользователю 201. Компонентом 215 вывода информации является любой компонент, способный передать информацию пользователю 201. В некоторых вариантах осуществления, компонент 215 вывода информации включает адаптер вывода, такой как видео адаптер и/или аудио адаптер. Адаптер вывода функционально присоединен к процессору 205 и функционально присоединен к устройству вывода, такому как дисплей устройства, жидкокристаллический дисплей (ЖК, LCD), дисплей на органических светодиодах (ОСИД, OLED) , или дисплей с технологией "электронные чернила" или аудио- устройство вывода, колонки или наушники.

[0044] В некоторых вариантах осуществления, пользовательская система 202 включает устройство 220 ввода для получения ввода информации от пользователя 201. Устройство 220 ввода может, например, включать клавиатуру, указательное устройство, мышь, стилус, сенсорную панель, тачпад, сенсорный экран, гироскоп, акселерометр, детектор положения или аудио устройство ввода. Единичный компонент, такой как сенсорный экран, может выполнять функции как устройства вывода компонента 215 вывода информации, так и устройства ввода 220. Пользовательская система 202 может также включать интерфейс 225 связи, который взаимосвязан с удаленным устройством, таким как система 112 серверов. Интерфейс 225 связи может, например, включать проводной или беспроводной сетевой адаптер или беспроводной передатчик данных для использования с сетью мобильного телефона, Глобальной системой мобильной связи (Global System for Mobile communications, GSM), 3G или другой сетью для мобильных данных или WIMAX (Worldwide Interoperability for Microwave Access, общемировая совместимость широкополосного беспроводного доступа).

[0045] В области 210 памяти хранятся, к примеру, машиночитаемые инструкции для предоставления интерфейса пользователю 201 посредством компонента 215 вывода информации и, необязательно, получения и обработки ввода данных с устройства 220 ввода. Интерфейс пользователя может, среди всего прочего, включать интернет-браузер и клиентское приложение. Интернет-браузеры позволяют пользователям, таким как пользователь 201, показывать и взаимодействовать с данными или другой информацией типично включенной в веб-страницы или сайты, полученные с системы 112 серверов. Клиентское приложение позволяет пользователю 201 взаимодействовать с серверным приложением системы 112 серверов.

[0046] Фигура 5 иллюстрирует примерный вариант конфигурации серверной системы 301, такой как система 112 серверов (показанная на Фигуре 2 и 3). Серверная система 301 может включать сервер базы данных 116, серверного приложения 125, интернет-сервер 126, факсовый сервер 128, сервер 130 каталогов и почтовый сервер, но не ограничено ими.

[0047] Серверная система 301 включает процессор 305 для выполнения инструкций. Инструкции могут, например, храниться в области 310 памяти. Процессор 305 может включать одну или большее количество блоков обработки (к примеру, в многоядерной конфигурации) для выполнения инструкций. Инструкции могут выполняться на основе различных операционных систем, установленных на серверной системе 301, таких как UNIX, LINUX, Microsoft Windows® и так далее. Стоит также принять во внимание, что во время инициализации способа, основанного на применении вычислительной машины, различные инструкции могут выполняться во время инициализации. Некоторые операции могут потребоваться для того, чтобы осуществить один или несколько процессов, описанных в материалах настоящей заявки, в то время как другие операции могут носить более общий и/или специфичный для конкретного языка программирования (например, C, C#, C++, Java, или другой подходящий язык программирования и так далее) характер.

[0048] Процессор 305 функционально присоединен к интерфейсу 315 обмена информации так, что серверная система 301 способна обмениваться информацией с удаленным устройством, таким как пользовательская система или другая серверная система 301. Например, интерфейс 315 обмена информацией может получать запросы от пользовательской системы 114 через интернет, как проиллюстрировано на фигуре 2 и 3.

[0049] Процессор 305 может также быть функционально присоединен к устройству 134 хранения. Устройство 134 хранения представляет собой любое аппаратное обеспечение, управляемое ЭВМ, способное хранить и/или извлекать информацию. В некоторых вариантах осуществления, устройство 134 хранения встроено в серверную систему 301. К примеру, серверная система 301 может включать один или большее количество накопителей на жестком диске в качестве устройства 134 хранения. В других вариантах осуществления, устройство 134 хранения представляет собой внешнее по отношению к серверной системе 301 устройство и может предоставлять доступ через множество серверных систем 301. К примеру, устройство 134 хранения может включать множество блоков памяти, таких как жесткие диски или твердотельные диски, сгруппированные в конфигурацию избыточного массива недорогих дисков (redundant array of inexpensive disks, RAID). Устройство 134 хранения может включать сеть хранения данных (storage area network, SAN) и/или систему сетевого хранилища данных (network attached storage, NAS).

[0050] В некоторых вариантах осуществления, процессор 305 функционально присоединен к устройству 134 хранения посредством интерфейса хранения 320. Интерфейс 320 хранения - это любой компонент, способный обеспечивать процессор 305 доступом к устройству 134 хранения. Интерфейс хранения 320 может включать, например, адаптер интерфейса ATA (Advanced Technology Attachment), адаптер последовательного ATA (SATA), адаптер интерфейса SCSI (Small Computer System Interface), контроллер RAID, SAN-адаптер, сетевой адаптер и/или любой компонент обеспечивающий процессор 305 доступом к устройству 134 хранения.

[0051] Область 310 памяти может включать оперативное запоминающее устройство (ОЗУ, RAM), такую как динамическую ОЗУ (DRAM) или статическую ОЗУ (SRAM), постоянное запоминающее устройство (ПЗУ, ROM), стираемое программируемое постоянное запоминающее устройство (СППЗУ, EPROM), электрически стираемое программируемое постоянное запоминающее устройство (ЭСППЗУ, EEPROM) и энергонезависимое запоминающее устройство с произвольной выборкой (энергонезависимое ЗУПВ, NVRAM), но не ограничена ими. Вышеперечисленные типы памяти являются лишь примерными и не более того, и, тем самым, не являются ограничительными в отношении типов памяти, используемой для хранения данных в персональном компьютере.

[0052] Фигура 6 иллюстрирует схему информационных потоков системы 600 сервисов безопасности в соответствии с примерным вариантом осуществления настоящего раскрытия. В этом примерном варианте осуществления, система 600 сервисов безопасности включает централизованную платформу 602 веб-сервисов. Централизованная платформа 602 веб-сервисов включает три основные подсистемы, сервис интерфейса прикладного программирования, именуемый центральным модулем 604 веб-сервисов, шифровальщик 606 и модуль 608 материала крипто ключей. Центральный модуль 604 веб-сервисов включает связанный с ним код выполненный на веб-уровне. Центральный модуль 604 веб-сервисов обеспечивает общедоступный программный интерфейс приложения, предоставляющий шифровальные возможности и функциональность и управляет взаимодействиями между клиентами и шифровальщиком 606. В этом примерном варианте осуществления внутреннее клиентское приложение 618 выполнено посредством, SOAP через протокол (защищенной) передачи гипертекста (HTTP(S)).

[0053] Централизованная платформа 602 веб-сервисов также включает приложение 610 управления, которое управляется администратором 612 платформы и модулем 614 регистрации, управляемым представителем 616 клиента.

[0054] Централизованная платформа 602 веб-сервисов настроена так, чтобы соединяться внутренним клиентским приложением 618 и внешним шлюзом 620 программного интерфейса приложения через центральный модуль 604 веб-сервисов. Внешний шлюз 620 программного интерфейса приложения используется для соединения с внешним клиентским приложением 622 через сеть 624, такую как интернет, но этим не ограничена. Внешний шлюз 620 программного интерфейса приложения позволяет внешнему клиентскому приложению 622 получать доступ к централизованной платформе 602 веб-сервисов и, в частности, к центральному модулю 604 веб-сервисов для обеспечения различных сервисов. Обычно безопасность и управление ключами являются областями ответственности каждого внешнего клиентского приложения 622. Однако в вариантах осуществления настоящего раскрытия, сервисы безопасности могут быть обеспечены через шифровальщика 606 в виде платного сервиса. Соответственно разработчик программного интерфейса приложения, который пишет одно из многих внешних клиентских приложений 622 так, что каждое из них может быть использовано множеством конечных пользователей, может пожелать, чтобы централизованная платформа 602 веб-сервисов могла предоставлять необходимые сервисы безопасности через шифровальщика 606.

[0055] Внутреннее клиентское приложение 618 используется для соединения с внутренним конечным пользователем 628 через сеть 624. Внутреннее клиентское приложение 618 способно получать доступ к централизованной платформе 602 веб-сервисов и, в частности, к центральному модулю 604 веб-сервисов, для обеспечения различных сервисов. Сервисы безопасности и управления ключами могут быть обеспечены шифровальщиком 606 и модулем 608 материала крипто ключей. Соответственно внутреннее клиентское приложение 618 может потребовать, чтобы централизованная платформа 602 веб-сервисов обеспечила сервис безопасности через шифровальщик 606.

[0056] Во время работы, внутреннее клиентское приложение 618 может быть интернет-сайтом или интернет-приложением, которые непосредственно контролируются тем же самым объектом, который также контролирует централизованную платформу 602 веб-сервисов, отсюда и название “внутреннее клиентское” приложение. Внутреннее клиентское приложение 618 может быть интернет-сайтом, настроенным так, что он имеет идентификатор пользователя и пароль и может получить персональную информацию такую, как информацию о кредитной карте конечного пользователя, например, в приложении типа кошелька, но не ограничиваться этими данными. Конечный пользователь 628 взаимодействует с интернет-сайтом через интернет путем ввода такой информации как имя, адрес и так далее, во время процесса регистрации и также, возможно, путем ввода таких более уязвимых данных, как данные кредитной карты в приложения кошелька. Без ведома конечного пользователя внутреннее клиентское приложение 618 захватывает эти данные в виде простого текста или не зашифрованными. Внутреннее клиентское приложение 618 затем передает собранные данные центральному модулю 604 веб-сервиса, который управляет вызовами к шифровальщику 606 и модулю 608 материала крипто ключей для шифрования полученных данных и передачи их обратно зашифрованных данных внутреннему клиентскому приложению 618, которое затем хранит данные, пока они не понадобятся, в то время как внутреннее клиентское приложение 618 передает зашифрованные данные назад центральному модулю 604 веб-сервисов для шифрования шифровальщиком 606 и модулю 608 материала крипто ключа. Таким образом клиентское приложение 618 не нуждается в управлении безопасностью данных, скорее оно может положиться на центральный модуль 604 веб-сервиса, шифровальщику 606 и модулю 608 материала крипто ключа для этих сервисов.

[0057] Внутреннее клиентское приложение 618 делает столько вызовов сервиса к центральному модулю 604 веб-сервисов, сколько необходимо для осуществления функций приложения и протекания бизнеса для поддержки опыта использования конечным пользователем.

[0058] Внешнее клиентское приложение 622 функционирует аналогично внутреннему клиентскому приложению 618, за исключением того, что приложение может возникнуть как продукт стороннего разработчика. Банковский партнер объекта, который контролирует центральный модуль 604 веб-сервисов может создать их собственное приложение типа кошелька, но этот партнер может не желать выполнять все сервисы безопасности самостоятельно. Партнер может затем зарегистрироваться, чтобы пользоваться веб-сервисами центрального модуля 604 веб-сервисов бесплатно, а взаимодействием между конечным пользователем 626 и центральным модулем 604 веб-сервисов будет облегчено использованием внешнего клиентского приложения 622 и внешнего шлюза 620 программного интерфейса приложения.

[0059] В случае, когда партнер банка получает ту же самую или похожую информацию, эта информация придет к центральному модулю 604 веб-сервисов по сети интернет через внешний шлюз 620 API и будет передана центральному модулю 604 веб-сервисов для осуществления этих функций шифрования или других функций безопасности. Внешнее клиентское приложение 622 получает тот же тип данных в ответ, как их получало бы внутреннее клиентское приложение 618.

[0060] ФИГ. 7 - это блоковая диаграмма централизованной платформы 602 веб-сервисов в соответствии с примерным вариантом осуществления настоящего раскрытия. В примерном варианте осуществления, централизованная платформа 602 веб-сервисов включает модуль 702 сервиса шифрования, модуль 704 сервиса дешифрования, модуль 706 цифровой подписи, модуль 708 сервиса управления ключами, модуль 710 сервиса приема клиентов и модуль 712 сервисов администрирования.

[0061] В примерном варианте осуществления, модуль 702 сервиса шифрования, модуль 704 сервиса дешифрования, модуль 706 цифровой подписи, модуль 708 сервиса управления ключами являются частью центрального модуля 604 веб-сервисов. Модуль 710 сервисов приема клиентов и модуль 712 сервисов администрирования являются интерфейсом с модулями центрального модуля 604 веб-сервисов. В различных других вариантах осуществления, модуль 702 сервиса шифрования, модуль 704 сервиса дешифрования, модуль 706 цифровой подписи, модуль 708 сервиса управления ключами, модуль 710 сервиса приема клиентов и модуль 712 сервиса администрирования сгруппированы иначе.

[0062] Модуль 706 сервиса цифровой подписи управляет любыми типами данных, которые переданы в централизованную платформу 602 веб-сервисов для подписи, например, документ, фрагмент XML, текстовые данные или любые другие данные, которые можно подписать цифровой подписью.

[0063] Модуль 702 сервиса шифрования, модуль 704 сервиса дешифрования используют общедоступные алгоритмы, предоставленные сторонними шифровальщиками или запрограммированными собственными средствами для обеспечения безопасности данных.

[0064] Модуль 710 сервиса приема клиентов и модуль 712 сервиса администрирования предоставляют централизованной платформе 602 веб-сервис служебные действия и управляют приемом и регистрацией клиентских приложений.

[0065] Модуль 708 сервиса управления ключами обеспечивает обработку ключей, которые центральный модуль 604 веб-сервисов использует для предоставления функциональности через API, например, инициализацию ключей, деинициализацию ключей и потенциальное образование ключей. Модуль 708 сервиса управления ключами также привязывает ключ шифрования к конкретному клиенту так, что клиент имеет уникальный ключ, и управляет этим отношением так, что этот клиент является единственным, кто когда-либо получит доступ к конкретному ключу.

[0066] ФИГ. 8 является блок-схемой способа 800 обработки вызова сервисов от централизованной платформы 602 веб-сервисов посредством приложения в соответствии с примерным вариантом осуществления настоящего раскрытия. В этом примерном варианте осуществления, клиентское приложение делает вызов 802 сервиса посредством данных и параметров. В случае, например, шифровальных сервисов, данные могут быть информацией, которая подлежит шифрованию, а параметры могут относиться к типу шифрования или глубине шифрования. Клиентское вычислительное оборудование передает 804 вызов сервиса (данные и параметры) на адрес сервиса. Способ 800 также включает аутентификацию 806 клиентского приложения, используя параметры сервиса и, если аутентификация пройдена 808, способ 300 авторизует 810 клиентское приложение, используя параметры сервиса, и проверяет функциональный вызов и использование ключей. Если аутентификация не пройдена, генерируется 812 сообщение об ошибке. Если же авторизация пройдена 814, вызывается запрошенный сервис 816 и осуществляется запрошенная функция. Если авторизация не пройдена 818, клиентское приложение отвечает 820 ошибкой. Способ 800 затем реагирует 822 на вызов от клиентского приложения, показывая сообщение об успехе и результирующими данными.

[0067] ФИГ. 9 - это блок-схема централизованной платформы 602 веб-сервисов, изображающая компоненты платформы в соответствии с примерным вариантом осуществления настоящего раскрытия. В этом примерном варианте осуществления, централизованная платформа 602 веб-сервисов включает центральный модуль 604 веб-сервисов, интерфейс 902 поддержки пользователя и оболочку 904 шифрования.

[0068] Центральный модуль 604 веб-сервисов включает интерфейс 906 SOAP/REST, который получает информацию, используя протокол обмена. Например, в примерном варианте осуществления, используется протокол REST (REpresentational State Transfer), который позволяет клиентским приложениям 618, 622 запрашивать API 908 веб-сервиса, используя единственный универсальный указатель ресурса (URL) и передавая различные параметры в этом URL. Запрос, посланный API 908 веб-сервисов может, например, включать данные клиентских приложений 618, 620 совместно с типами или типами ресурсов, которые запрашивает конечный пользователь 626, 628 и/или параметров, которые повлияют на то, как обрабатываются данные.

[0069] Пример другого протокола взаимодействия включает простой протокол доступа к объектам (Simple Object Access Protocol, SOAP) XML. Для того чтобы информация, полученная от централизованной платформы 602 веб-сервиса, использовала REST-протокол для обмена данными с внешним клиентским приложением 622, должен возникнуть перевод протокола (например происходит преобразование REST в SOAP), такое преобразование может быть проведено посредством интерфейса 906 SOAP/REST.

[0070] Описанные в материалах настоящей заявки способы и системы могут быть реализованы с использованием компьютерных технологий программирования или конструирования, в том числе компьютерного программного обеспечения, аппаратно реализованного программного обеспечения, аппаратных средств или любого их сочетания или подмножества, при этом технический результат включает по меньшей мере что-то из следующего: (a) получения сообщения, определяющего запрос сервиса API, содержащего по меньшей мере одну часть параметров и часть полезной нагрузки, (b) определения в системе шлюза идентификационных данных приложения, передающего полученное сообщение, используя информацию об идентификационных данных, которая была установлена в компьютерной системе поставщика сервиса, (c) обеспечения посредством сервисной платформы по меньшей мере одной из сервиса шифрования и сервиса дешифрования для данных, содержащихся в части полезной нагрузки, используя параметры, полученные в части параметров, (d) управления материалом ключа для безопасности данных и (e) передачи зашифрованных данных обратно вызывающему приложению.

[0071] В материалах настоящей заявки термины "карта для транзакций", "финансовая карта для транзакций" и "платежная карта" относятся к любой подходящей карте для транзакций, такой как кредитная карта, дебетовая карта, предоплаченная карта, расходная карта, членские билеты, рекламные карты, карта частого путешественника на самолете, идентификационная карта, предоплаченная карта, подарочная карта и/или любое другое устройство, способное хранить информацию о счете для оплаты, такое как мобильный телефон, смартфон, карманный персональный компьютер (КПК), брелок для ключей и/или компьютеры. Каждый тип карты для транзакций может быть использован в качестве способа оплаты для проведения транзакции.

[0072] В одном из вариантов осуществления, предоставляется компьютерная программа, и эта программа содержится на машиночитаемом носителе. В примерном варианте осуществления, система выполняется в одной компьютерной системе, без необходимости соединения с серверным компьютером. В дополнительном примерном варианте осуществления, система выполняется в среде Windows® (Windows является зарегистрированной торговой маркой компании Microsoft Corporation, в Редмонде, штат Вашингтон). В еще одном варианте осуществления система выполняется в среде универсальной вычислительной машины и в серверной среде UNIX® (UNIX является зарегистрированной торговой маркой компании AT&T расположенной в Нью Йорке, штат Нью Йорк). Приложение является гибким и спроектировано для работы в различных средах без ущерба любой основной функциональности. В некоторых вариантах осуществления, система включает различные компоненты, распределенные среди множества компьютерных устройств. Один или большее количество компонентов может быть в виде машинно-исполняемых инструкций, встроенных в машиночитаемый носитель. Системы и процессы не ограничены конкретными вариантами осуществления, описанными в материалах настоящей заявки. В дополнение, компоненты каждой системы и каждого процесса могут быть осуществлены независимо и отдельно от компонентов и процессов, описанных в материалах настоящей заявки. Каждый компонент и процесс может также быть использован в сочетании с другими сборками программных пакетов и процессов.

[0073] Термин "процессор", используемый в материалах настоящей заявки, относится к центральным процессорам, микропроцессорам, схемам сокращенного набора команд (reduced instruction set circuits, RISC), специализированным интегральным микросхемам (application specific integrated circuits, ASIC), логическим схемам и любым другим схемам или процессорам, способным к выполнению функций, описанных в материалах настоящей заявки.

[0074] Используемые в материалах настоящей заявки термины "программное обеспечение" и "микропрограммное обеспечение" равнозначны и включают любую компьютерную программу, хранимую в памяти для выполнения процессорами 205, 305, включая память ОЗУ, память ПЗУ, память ЭППЗУ (EPROM), память ЭСПЗУ (EEPROM), память энергонезависимого ОЗУ (NVRAM). Вышеупомянутые типы памяти являются лишь примерными и тем самым не ограничивают типы памяти, используемые для устройств хранения компьютерных программ.

[0075] Как будет принято во внимание, основываясь на вышеизложенном описании, обсужденные выше варианты осуществления изобретения могут быть выполнены, используя технологии компьютерного программирования или проектирования, включая компьютерное программное обеспечение, микропрограммное обеспечение, аппаратное обеспечения или любое их сочетание или подмножество. Любая такая получающаяся в результате программа, имея в распоряжении средство машиночитаемых и/или исполняемых компьютером инструкций, может воплощаться или поставляться в одном или более машиночитаемых носителях, тем самым создавая компьютерный программный продукт, то есть изделие, согласно обсужденным вариантам осуществления изобретения. Машиночитаемые носители, например, могут быть, стационарным накопителем (на жестких дисках), дискетой, оптическим диском, магнитной лентой, полупроводниковой памятью, такой как постоянное запоминающее устройство (ПЗУ, ROM), или флэш-память и т.п., или любой средой передачи/приема, такой как сеть Интернет или другая сеть или линия связи. Изделие, содержащее в себе машинную программу, может изготавливаться и/или использоваться выполнением инструкцией непосредственно с одного носителя, копированием программы с одного носителя на другой носитель или передачей программы по сети.

[0076] Вышеописанные варианты осуществления способа и системы предоставления сервиса безопасности для приложений, таких как основанные на получении прибыли сервиса, предоставляет экономически эффективные и надежные средства для обеспечения вычислительного партнера альтернативой управлению безопасности их веб-сайтов. Более конкретно, эти методы и системы, описанные в материалах настоящей заявки, облегчают получение персональной информации от потребителей и сильную защиту этой информации, используя систему поставщика сервиса, которая совмещает множество сервисов безопасности и управляет этими сервисами для вычислительного партнера. В результате, способы и системы, описанные в материалах настоящей заявки, облегчают обеспечение пакетированного сервиса для подписчиков экономически эффективно и надежно.

[0077] Это письменное описание использует примеры раскрытия изобретения, включая наилучший вариант осуществления, и также позволяет любому специалисту в данной области техники осуществить изобретение, включая создание и использование любых устройств или систем и осуществляя любые включенные способы. Патентуемый объем изобретения определен прилагаемой формулой изобретения и может включать другие примеры, которые придут на ум специалистам в данной области техники. Подразумевается, что другие примеры такого типа будут попадать в объем формулы изобретения, если они имеют структурные элементы, которые не отличаются от буквального языка формулы изобретения или если они включают в себя эквивалентные структурные элементы с несущественными отличиями от буквального языка формулы изобретения.