Результат интеллектуальной деятельности: ГЕНЕРИРОВАНИЕ ЗАЩИТНОГО КЛЮЧА ДЛЯ ДВОЙНОГО СОЕДИНЕНИЯ

Вид РИД

Изобретение

Область техники, к которой относится изобретение

Раскрываемая здесь технология относится, в целом, к беспроводным телекоммуникационным сетям и, в частности, к методам управления ключами защиты в сценариях с двойным соединением, т.е. в ситуации, когда мобильный терминал соединен с несколькими базовыми станциями одновременно. Уровень техники, предшествующий изобретению

В типовой системе сотовой радиосвязи мобильные терминалы (также именуемые оборудованием пользователя (UE), беспроводными терминалами и/или мобильными станциями) осуществляют обмен информацией по сети радиодоступа (RAN) с одной или несколькими базовыми сетями, которые обеспечивают доступ к сетям передачи данных, таким как Интернет и/или телефонная сеть общего доступа. RAN покрывает географическую область, которая поделена на соты, при этом каждая сота обслуживается базовой радиостанцией (также именуемой базовой станцией, узлом RAN, NodeB и/или улучшенным NodeB или eNodeB). Сота - это географическая область, на которой радиоохват обеспечивается оборудованием базовой станции, находящимся на базовой станции. Базовая станция осуществляет обмен информацией по каналам радиосвязи с беспроводными терминалами, находящимися в радиусе действия базовой станции.

Операторы сотовых коммуникационных систем начали предлагать услуги широкополосной мобильной связи на основе, например, технологий WCDMA (широкополосный множественный доступ с кодовым разделением), HSPA (высокоскоростная пакетная передача данных) и беспроводной технологии LTE («долгосрочное развитие»). Подстегиваемые появлением новых устройств, предназначенных для работы с информационными приложениями, требования конечных пользователей к производительности непрерывно возрастают. Увеличение популярности широкополосного мобильного доступа привело к значительному росту трафика в высокоскоростных беспроводных сетях передачи данных. Соответственно возникла потребность в методах, позволяющих сотовым операторам управлять сетями более эффективно.

Методы улучшения производительности нисходящей связи могут включать в себя многоантенную передачу с многоканальными входами - многоканальными выходами (MIMO), многопоточную передачу данных, использование нескольких несущих частот и т.п. Поскольку спектральная эффективность на канал связи, возможно, приближается к теоретическим пределам, дальнейшие этапы могут включать в себя повышение спектральной эффективности на единицу площади. Дополнительного повышения эффективности сотовых сетей можно добиться, например, за счет смены топологии традиционных сетей для улучшения равномерности качества услуг, предоставляемых пользователям внутри соты. Один из подходов заключается в развертывании т.н. гетерогенных сетей.

Гомогенная сеть - это сеть из базовых станций (также именуемых NodeB, улучшенными узлами NodeB или eNB), расположенных в определенном порядке, предоставляющая коммуникационные услуги для различных пользовательских терминалов (также именуемых узлами оборудования пользователя (UE), и/или беспроводными терминалами), в которой все базовые станции обычно имеют одинаковую передающую мощность, расположение антенн, пороговые приемные шумовые значения и/или обратное соединение с сетями передачи данных. Кроме этого, все базовые станции в гомогенной сети, в целом, могут обеспечивать неограниченный доступ к терминалам пользователей в сети, а каждая базовая станция может обслуживать примерно одинаковое количество терминалов пользователей. Существующие сотовые беспроводные коммуникационные системы в данной категории могут, например, включать в себя GSM (глобальные системы мобильной связи), WCDMA, HSDPA (высокоскоростной пакетный доступ по нисходящему каналу), LTE (долгосрочное развитие), WiMAX (технология широкополосного доступа в микроволновом диапазоне) и т.п.

В гетерогенной сети маломощные базовые станции (также именуемые маломощными узлами (LPN), микроузлами, пикоузлами, фемтоузлами, транзитными узлами, выносными радиоблочными узлами (узлами RRU), мелкими сотами, RRU и т.п.) могут развертываться параллельно или поверх планируемых и/или штатно размещаемых базовых макростанций. Базовая макростанция (MBS), таким образом, может осуществлять обслуживание на относительно большой площади макросоты.

Мощность, передаваемая LPN, может быть относительно небольшой, например, 2 Вт, по сравнению с мощностью, передаваемой базовой макростанцией, которая у типовой базовой макростанции может составлять 40 Вт. LPN может развертываться, например, для уменьшения/устранения пробелов в покрытии, обеспечиваемом базовыми макростанциями, и/или для разгрузки трафика с базовых макростанций, например, с целью повышения их производительности в местах с большим трафиком или в так называемых горячих точках (хот-спотах). За счет низкой передающей мощности и небольших физических размеров LPN могут обладать большей гибкостью при использовании на определенных объектах.

Так, в гетерогенной сети используется многоуровневое развертывание высокомощных узлов (HPN), таких как базовые макростанции, и маломощных узлов (LPN), т.н. базовых пикостанций или пикоузлов. LPN и HPN на определенном участке гетерогенной сети могут работать на одинаковой частоте, в этом случае развертывание можно считать соканальным гетерогенным развертыванием, либо на разных частотах, в этом случае развертывание можно считать интерчастотным/многоканальным или гетерогенным развертыванием с несколькими несущими частотами.

Проект партнерства третьего поколения (3GPP) продолжает разрабатывать спецификации для продвинутых и улучшенных свойств в контексте беспроводных телекоммуникационных систем четвертого поколения, известных как LTE (долгосрочное развитие). Начиная с 12 релиза спецификации LTE и позже, дополнительные усовершенствования, относящиеся к маломощным узлам и гетерогенному развертыванию, будут рассматриваться в контексте мероприятий по «усовершенствованию мелких сот». Некоторые из данных мероприятий будут сфокусированы на достижении еще большей взаимозаменяемости между макро- и маломощными уровнями, включая использование набора методов и технологий, именуемых «двухуровневое соединение» (dual-layer connectivity) или просто «двойное соединение» (dual connectivity).

Как показано на фиг. 1, двойное соединение подразумевает, что устройство одновременно соединяется как с макро-, так и с маломощным уровнем. На фиг. 1 изображен пример гетерогенной сети, в которой мобильный терминал 101 использует множественные потоки, например, поток привязки от базовой макростанции (или «eNB привязки») 401А и вспомогательный поток от базовой пикостанций (или «вспомогательного eNB») 401В. Следует отметить, что терминология может варьироваться, базовая станция привязки и вспомогательная базовая станция в конфигурации, подобной той, что показана на фиг. 1, иногда могут именоваться «ведущей» и «подчиненной» базовыми станциями или по-иному. Также следует отметить, что хотя термины «привязки/вспомогательная» и «ведущая/подчиненная» предполагают иерархическое отношение между базовыми станциями, участвующими в сценарии с двойным соединением, при развертывании может использоваться множество принципов и методов, связанных с двойным соединением, в которых подобные иерархические отношения отсутствуют, например, между одноранговыми базовыми станциями. Соответственно, хотя в данном документе используются термины «базовая станция привязки» и «вспомогательная базовая станция», следует понимать, что рассматриваемые здесь методы и устройства не ограничены вариантами осуществления, в которых подобная терминология используется, равно как они не ограничены вариантами осуществления с иерархическим отношением по фиг.1.

По разным вариантам осуществления и/или сценариям двойное соединение может подразумевать:

- Разделение управления и данных, когда, например, сигналы управления для мобильного доступа передаются на макроуровне одновременно с установлением высокоскоростной связи для передачи данных на маломощном уровне.

- Разделение между каналами нисходящей и восходящей связи, когда связь по каналам нисходящей и восходящей связи обеспечивается на разных уровнях.

- Диверсификация сигналов управления, когда сигналы управления радиоресурсами (RRС) могут передаваться по нескольким каналам, дополнительно увеличивая производительность мобильного доступа.

Помощь на макроуровне, включая двойное соединение, может обеспечивать ряд преимуществ:

- Улучшение поддержки мобильности за счет поддержания точки привязки мобильности на макроуровне, как отмечалось выше, можно обеспечить бесшовную мобильность между макро- и маломощным уровнями, а также между маломощными узлами.

- Малое количество передаваемых заголовков с маломощного уровня; за счет передачи информации, необходимой лишь для индивидуального пользователя можно, например, избежать передачи заголовков для поддержки мобильности в режиме ожидания на локальном уровне.

- Энергоэффективное выравнивание нагрузки; за счет отключения маломощных углов в период, когда текущая передача данных не осуществляется можно снизить энергопотребление на маломощном уровне.

- Поканальная оптимизация; за счет выбора точки окончания отдельно для каналов восходящей и нисходящей связи можно оптимизировать выбор узла для каждого из каналов.

Одна из проблем при использовании двойного соединения заключается в распределении радиоканалов передачи данных (DRB) между потоками привязки и вспомогательными потоками, соответственно. Один из возможных вариантов деления радиоканалов передачи данных (DRB) между двумя станциями, показанный на фиг. 1, заключается в сохранении плоскости управления (сигналы управления радиоресурсами (RRC)) на eNB привязки и распределении объектов PDCP таким образом, чтобы часть из них находилась на eNB привязки, а часть на вспомогательной eNB. Как будет рассмотрено более подробно ниже, данный подход может сулить определенные важные преимущества, повышающие эффективность системы. Между тем, данный подход порождает проблемы, связанные с управлением ключами защиты, используемыми для обеспечения конфиденциальности и защиты целостности данных, передаваемых на мобильный терминал и с мобильного терминала.

Краткое изложение сущности изобретения

В системах LTE уровень управления радиоресурсами (RRC) конфигурирует объекты протокола сходимости пакетных данных (PDCP) с криптографическими ключами и конфигурационными данными, такими как данные, указывающие на то, какие алгоритмы защиты следует использовать с определенным радиоканалом. В сценарии с двойным соединением уровень RRC может обрабатываться исключительно узлом привязки, тогда как управление объектами PDCP может осуществляться как на узле привязки, так и на узлах вспомогательной базовой станции. Поскольку базовая станция привязки и вспомогательная базовая станция могут быть реализованы на физически разных узлах, допущение, что RRС может конфигурировать объекты PDCP при помощи внутренних интерфейсов прикладных программ (API), становится больше неактуальным.

Раскрываемые здесь типовые варианты осуществления направлены на защищенное генерирование набора ключей шифрования, используемых при обмене информацией между беспроводным терминалом с двойным соединением и вспомогательной eNB. По некоторым вариантам осуществления базовый ключ для вспомогательной eNB генерируется из защитного ключа eNB привязки. В этом случае базовый ключ может использоваться для генерирования ключей для защищенного обмена информацией между беспроводным терминалом и вспомогательной eNB.

Варианты осуществления раскрываемых методов включают в себя, например, способ, подходящий для реализации на сетевом узле, генерирования ключа защиты для защищенного обмена информацией между беспроводным терминалом и базовой станцией привязки и между беспроводным терминалом и вспомогательной базовой станцией, когда беспроводной терминал подключен или почти подключен с двойным соединением к базовой станции привязки и к вспомогательной базовой станции. Типовой способ включает в себя генерирование вспомогательного ключа защиты для вспомогательной базовой станции на основе, по меньшей мере частично, ключа базовой станции привязки. Затем, сгенерированный вспомогательный ключ защиты передается на вспомогательную базовую станцию для использования вспомогательной базовой станцией при шифровании трафика с данными, передаваемыми на беспроводной терминал, или при генерировании одного или нескольких дополнительных вспомогательных ключей защиты для шифрования трафика с данными, передаваемыми вспомогательной базовой станцией на беспроводной терминал, когда беспроводной терминал подключен с двойным соединением к базовой станции привязки и к вспомогательной базовой станции. Ключ базовой станции привязки или ключ, производный от ключа базовой станции привязки, используются для шифрования данных передаваемых базовой станцией привязки на беспроводной терминал, когда беспроводной терминал подключен с двойным соединением к базовой станции привязки и к вспомогательной базовой станции.

Также раскрывается другой способ генерирования вспомогательного ключа защиты для вспомогательной базовой станции. Точно также как и способ, кратко изложенный выше, данный способ подходит для реализации на сетевом узле для генерирования ключа защиты для защищенного обмена информацией между беспроводным терминалом и базовой станцией привязки и между беспроводным терминалом и вспомогательной базовой станцией, когда беспроводной терминал подключен или почти подключен с двойным соединением к базовой станции привязки и к вспомогательной базовой станции. Между тем, данный способ может быть реализован на сетевом узле, не являющемся базовой станцией привязки, с использованием первичного ключа, который может быть неизвестен базовой станции привязки.

По данному второму типовому способу первичный ключ защиты используется совместно сетевым узлом и беспроводным терминалом. По отдельным вариантам осуществления данный ключ может быть неизвестен базовой станции привязки. Далее способ генерирует вспомогательный ключ защиты для вспомогательной базовой станции на основе, по меньшей мере частично, первичного ключа защиты. Затем сгенерированный вспомогательный ключ защиты передается на вспомогательную базовую станцию для использования вспомогательной базовой станцией при шифровании трафика с данными, передаваемыми на беспроводной терминал, или при генерировании одного или нескольких дополнительных вспомогательных ключей защиты для шифрования трафика с данными, передаваемыми вспомогательной базовой станцией на беспроводной терминал, когда беспроводной терминал подключен с двойным соединением к базовой станции привязки и к вспомогательной базовой станции. По отдельным вариантам осуществления сгенерированный ключ защиты передается на вспомогательную базовую станцию непосредственно, таким образом, чтобы ключ был неизвестен базовой станции привязки, тогда как по другим вариантам осуществления сгенерированный вспомогательный защитный ключ передается на вспомогательную базовую станцию опосредованно, через базовую станцию привязки.

Другие варианты осуществления раскрываемой здесь технологии включают в себя аппаратные средства сетевого узла и аппаратные средства мобильного терминала, каждые из которых могут быть выполнены с возможностью реализации одного из типовых способов, кратко изложенных выше, либо их модификаций.

Краткое описание чертежей

На фиг. 1 схематически изображен пример гетерогенной системы с двойным соединением, когда на мобильный терминал одновременно идут потоки со станций привязки и вспомогательной.

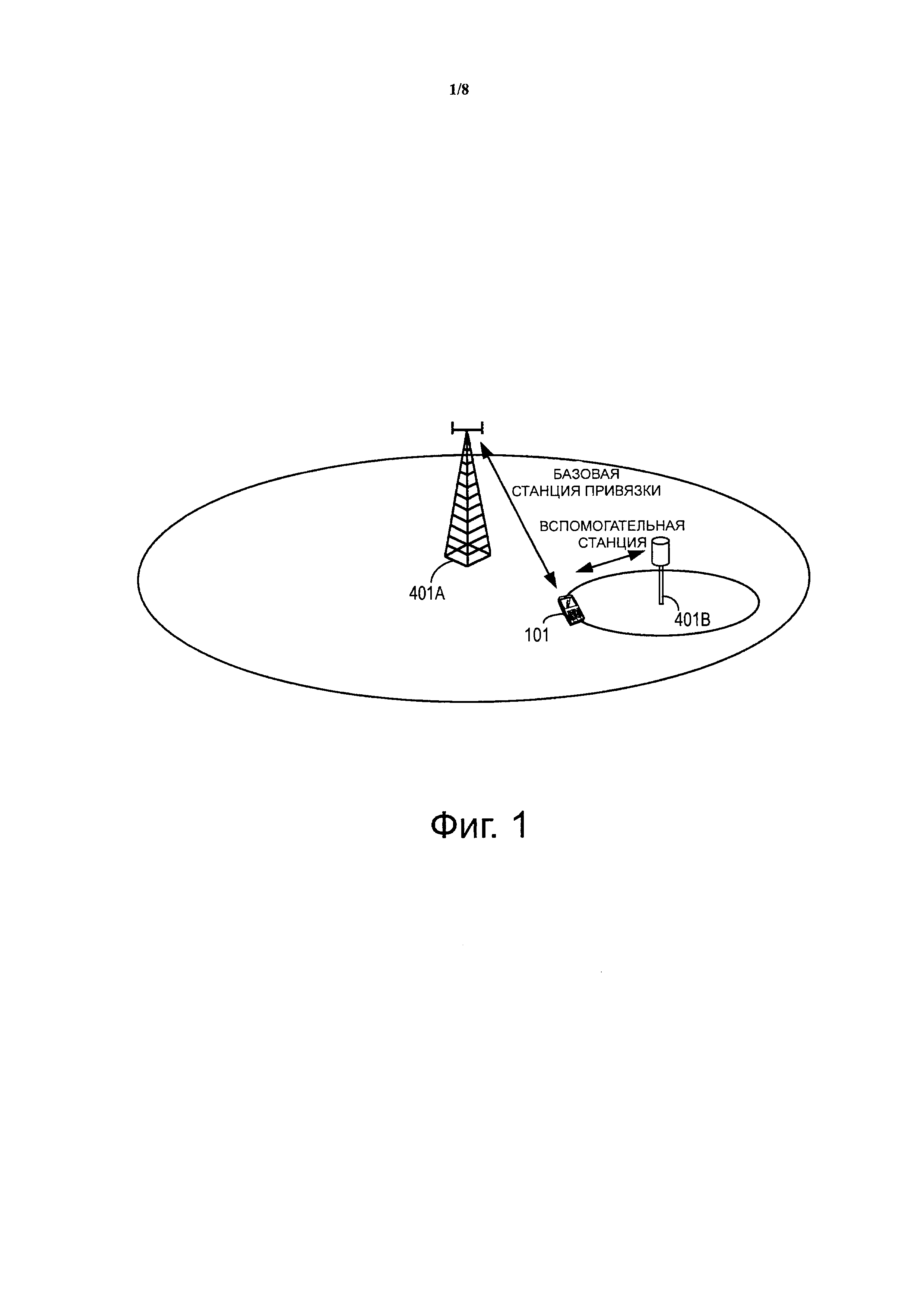

На фиг. 2 изображен компонент системной архитектуры E-UTRAN.

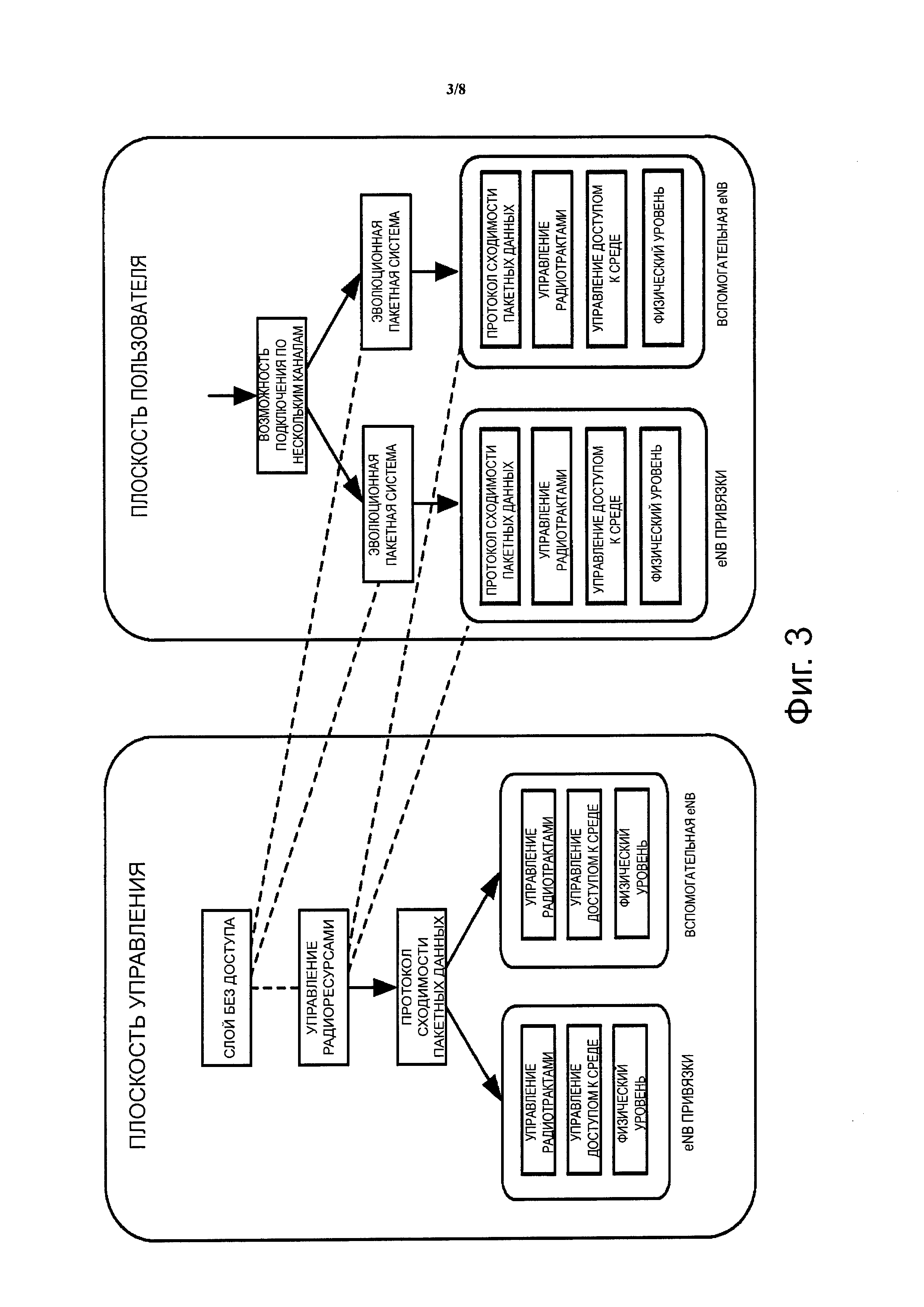

На фиг. 3 изображен фрагмент архитектуры протокола базовой станции в сценарии с двойным соединением.

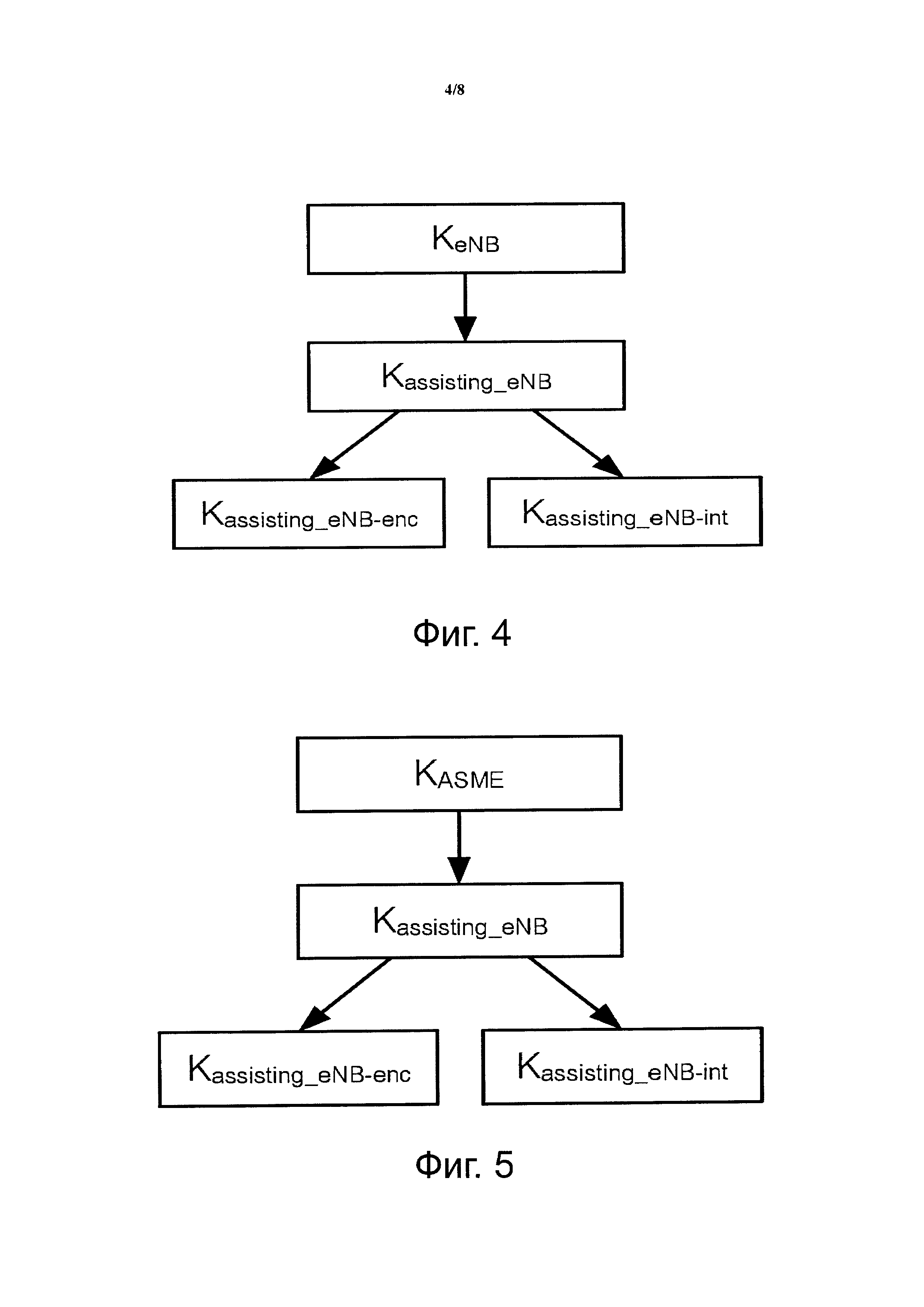

На фиг. 4 изображена иерархия деривации ключа на основе ключа базовой станции привязки.

На фиг. 5 изображена иерархия деривации ключа на основе ММЕ ключа.

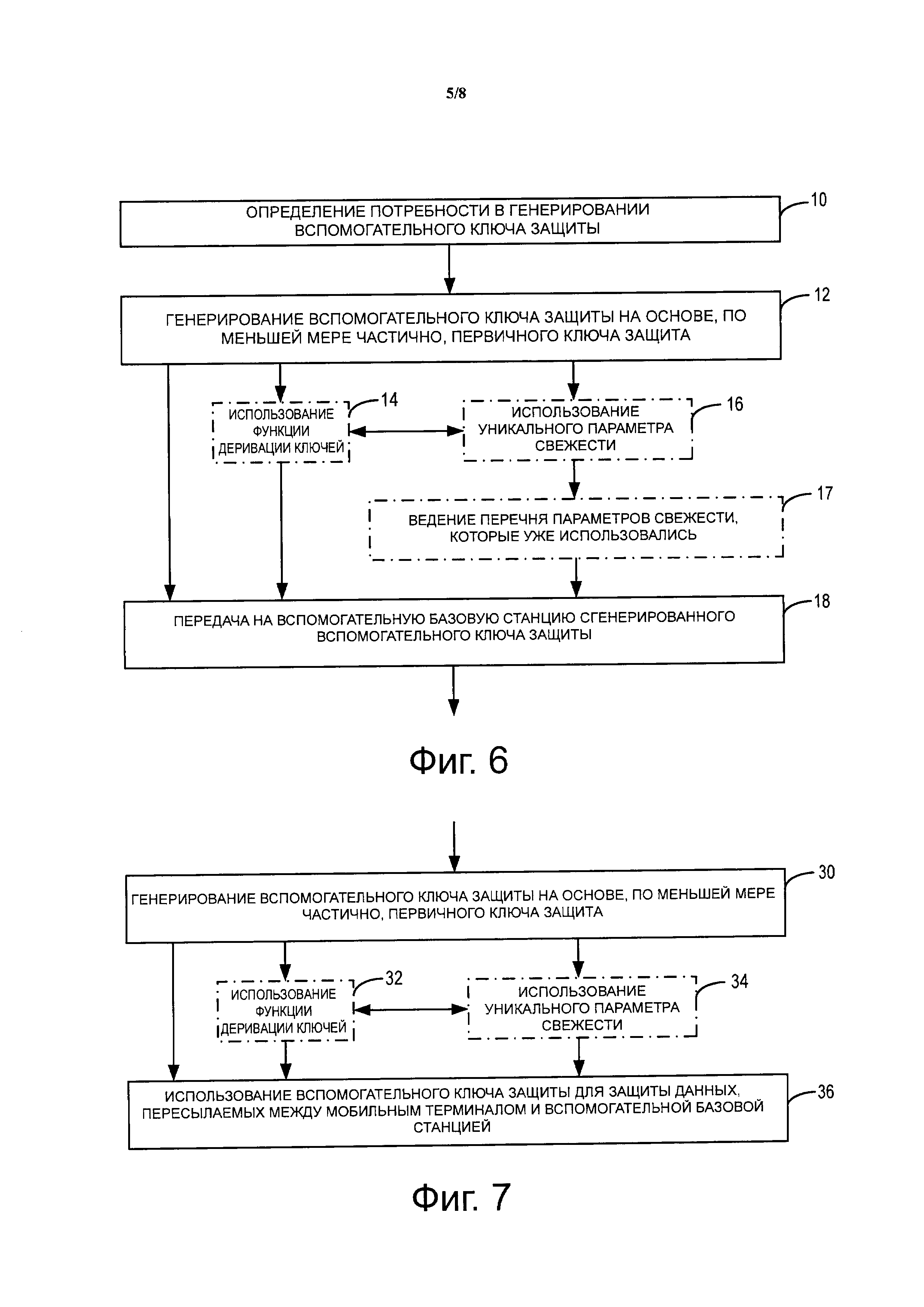

На фиг. 6 показана диаграмма последовательности процессов, иллюстрирующая типовой способ, реализуемый на типовом сетевом узле.

На фиг. 7 показана диаграмма последовательности процессов, иллюстрирующая типовой способ, реализуемый на беспроводном терминале.

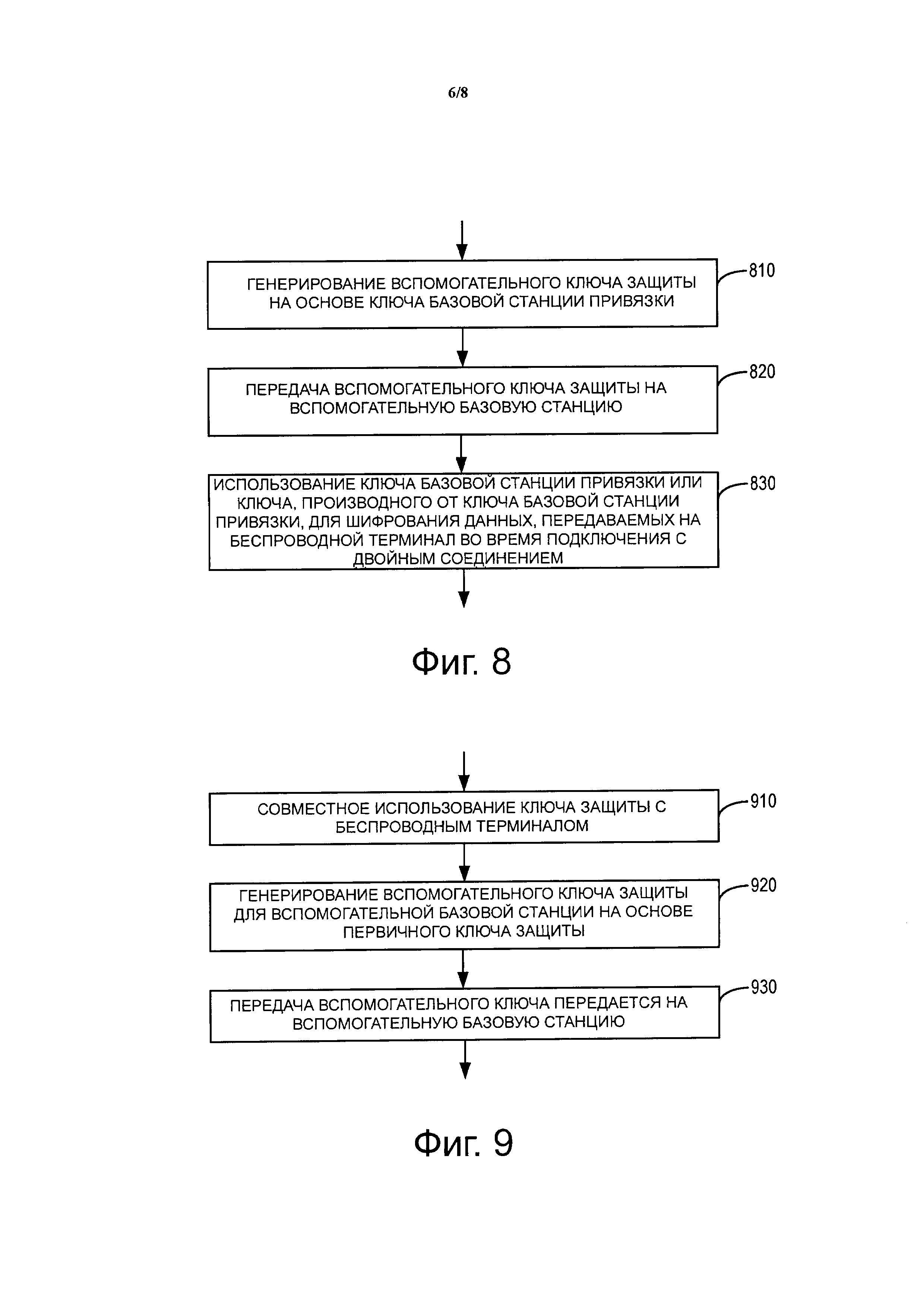

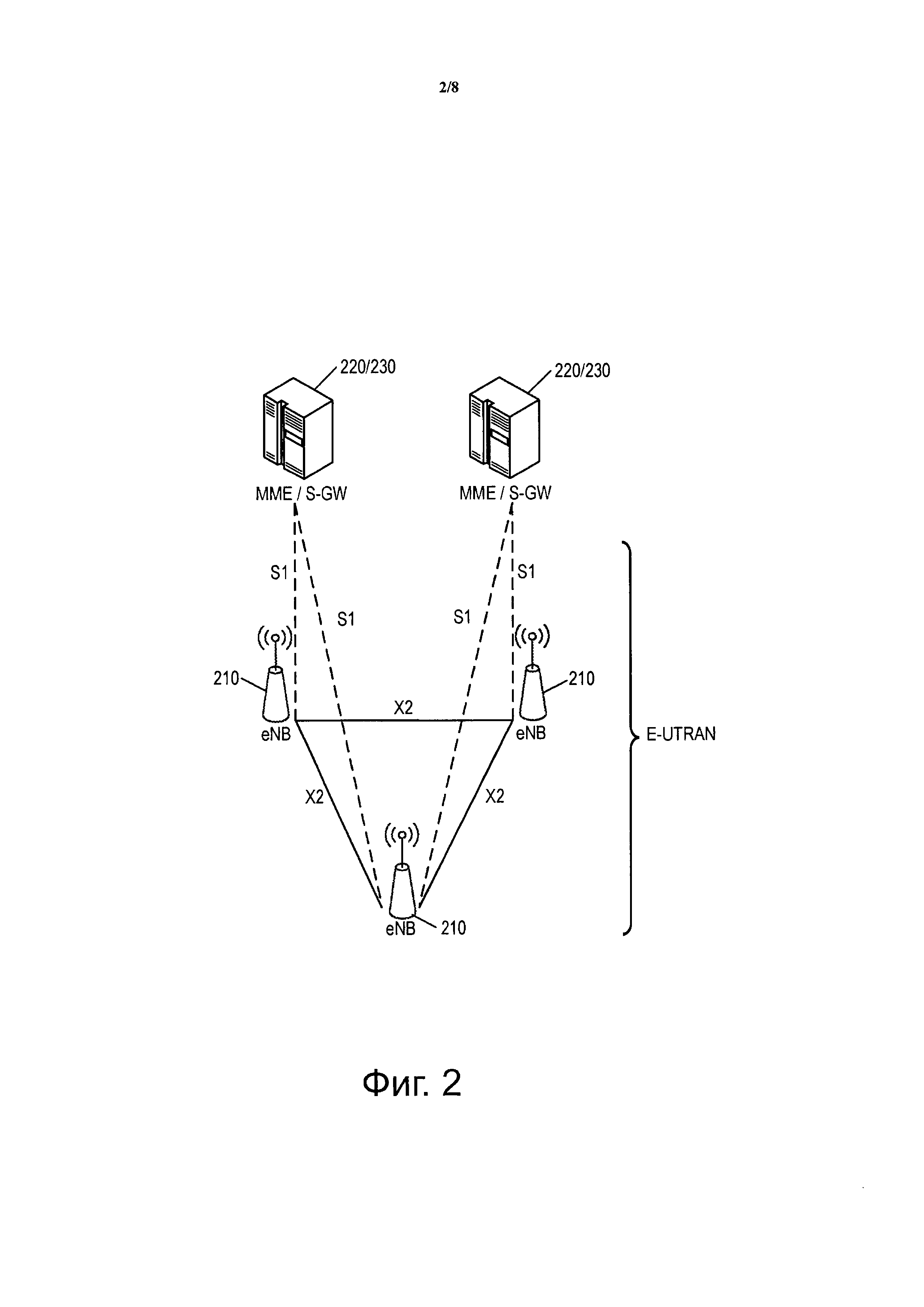

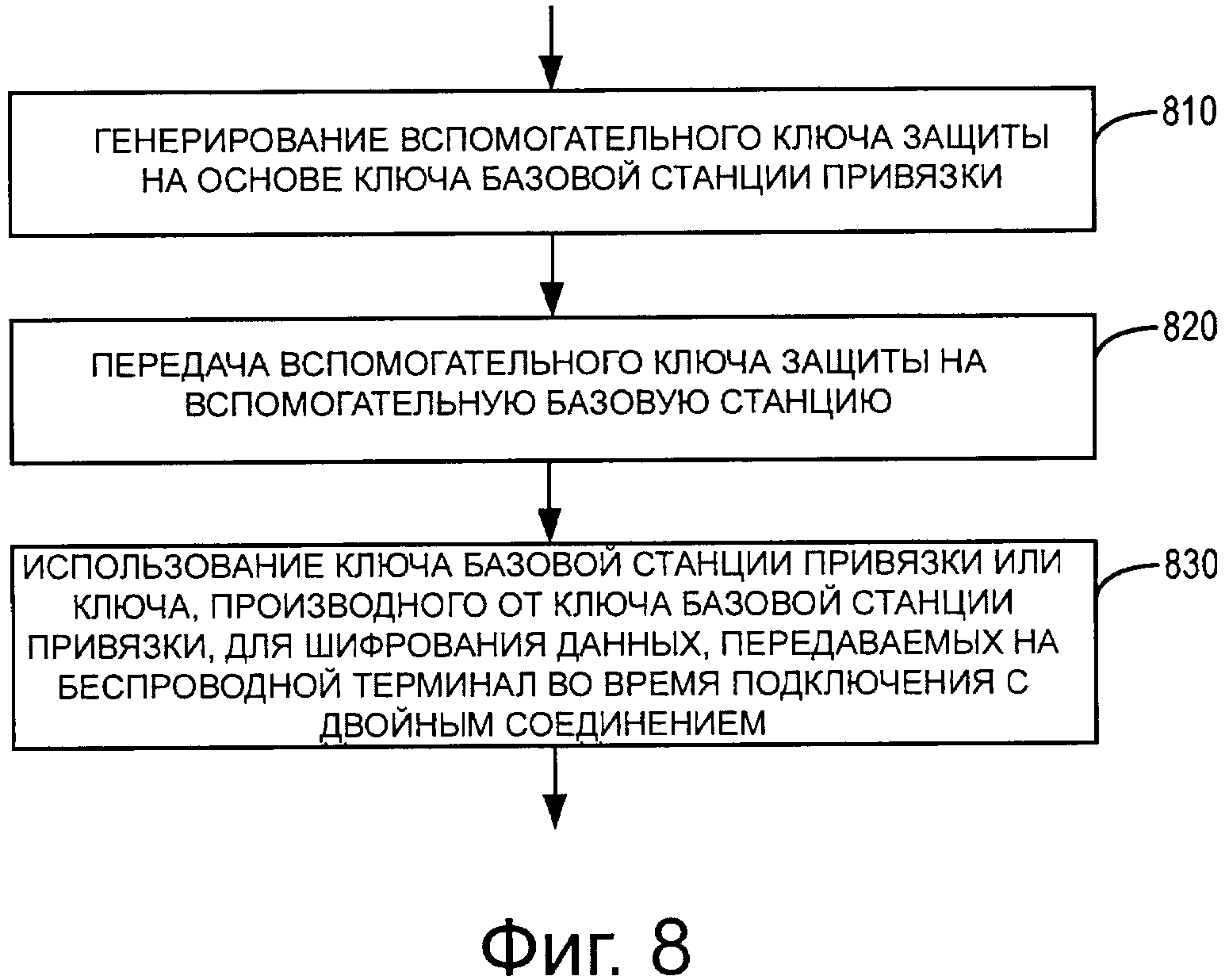

На каждой из фиг. 8 и 9 изображена диаграмма последовательности процессов, соответствующая типовым вариантам осуществления раскрываемых здесь методов.

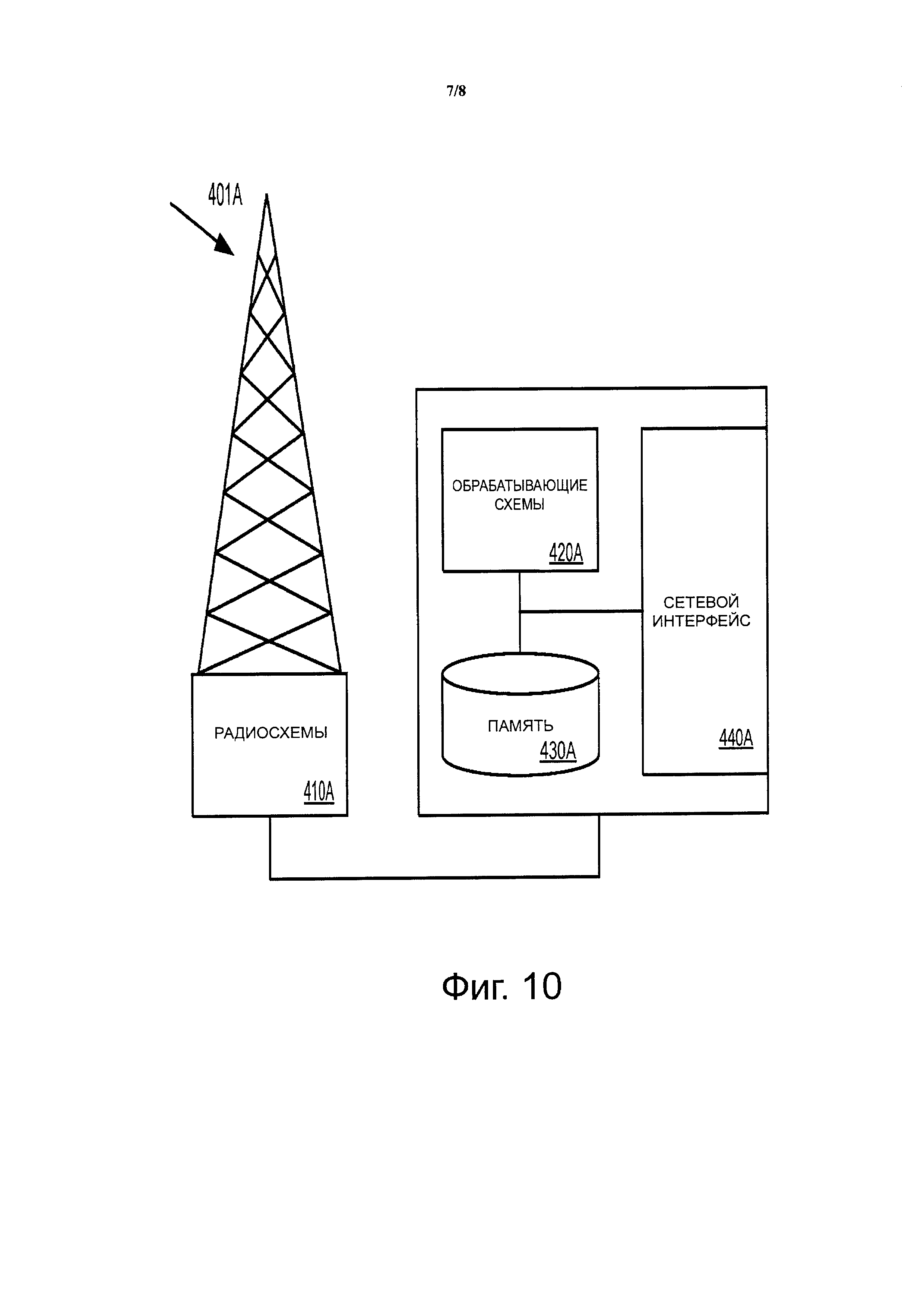

На фиг. 10 показана блок-схема, иллюстрирующая аппаратные средства типовой станции привязки по раскрываемым здесь методам.

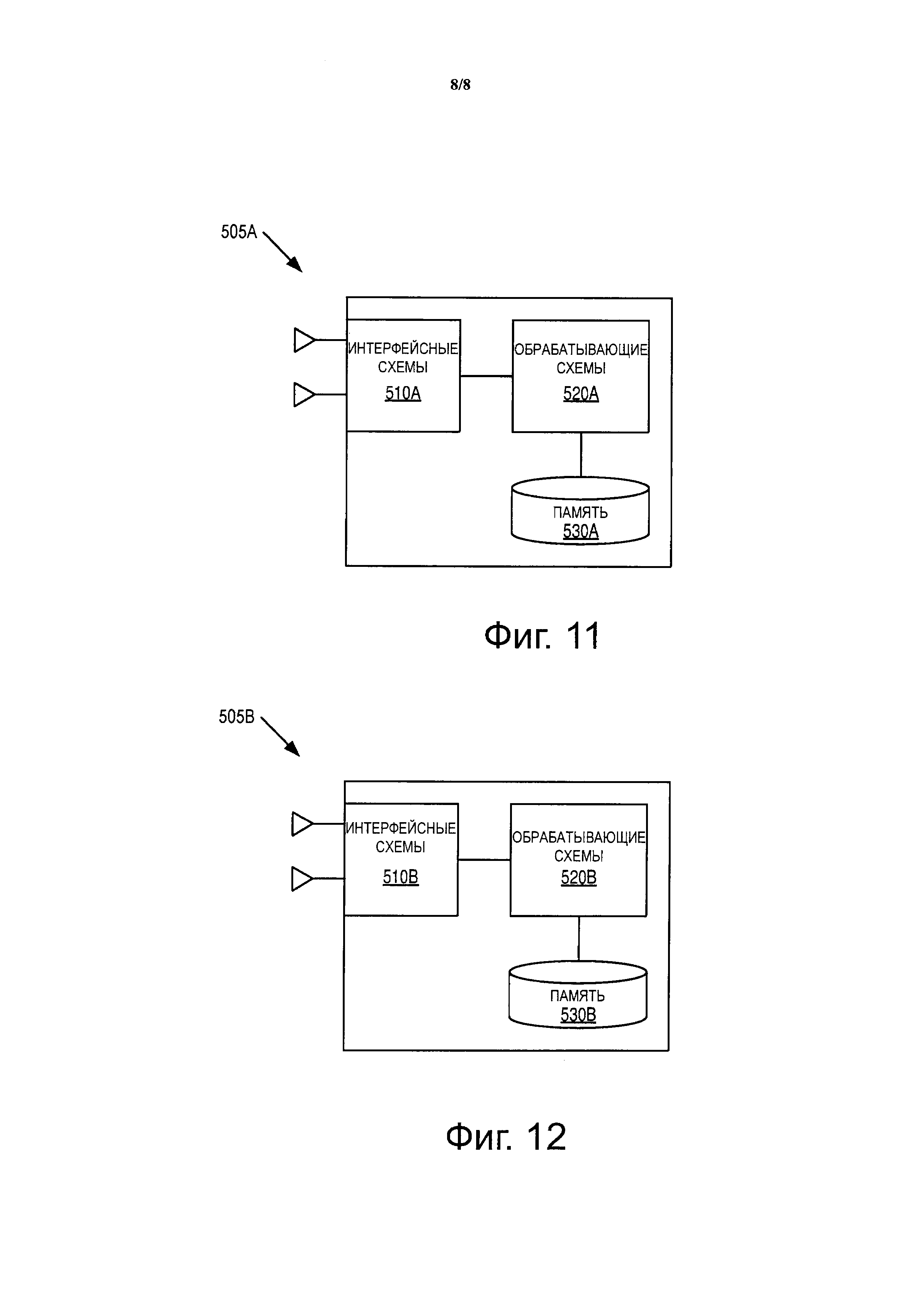

На фиг. 11 показана блок-схема, иллюстрирующая аппаратные средства другого типового узла по раскрываемым здесь методам.

На фиг. 12 изображены компоненты типового беспроводного терминала, сконфигурированного в соответствии с некоторыми из раскрываемых здесь вариантов осуществления.

Подробное описание изобретения

Далее концепции изобретения будут рассмотрены более подробно со ссылкой на прилагаемые чертежи, на которых показаны примеры вариантов осуществления концепций изобретения. Между тем, данные концепции изобретения могут быть осуществлены различными, иными путями и не должны ограничиваться рассматриваемыми здесь вариантами осуществления. Наоборот, данные варианты осуществления предлагаются для того, чтобы раскрытие изобретения стало более всесторонним и исчерпывающим и полностью раскрывало специалистам в данной области техники объем концепций настоящего изобретения. Также следует отметить, что данные варианты осуществления не являются взаимоисключающими. По умолчанию, части одного из вариантов осуществления можно считать присутствующими или используемыми в другом варианте осуществления.

Исключительно в качестве иллюстрации и пояснения эти и другие варианты осуществления концепций настоящего изобретения рассматриваются здесь в контексте использования в сети радиодоступа (RAN), которая осуществляет обмен информацией по каналам радиокоммуникационной связи с мобильными терминалами (также именуемыми беспроводными терминалами или оборудованием пользователя (UE)). Используемые здесь термины «мобильный терминал», «беспроводной терминал» или «UE» могут быть любыми устройствами, которые получают данные из коммуникационной сети и могут включать в себя, но не ограничиваются только этим, мобильные телефоны («сотовые» телефоны), ноутбуки/портативные компьютеры, КПК, карманные ПК, настольные компьютеры, межмашинные устройства (М2М) или устройства типа МТС, датчики с беспроводным коммуникационным интерфейсом и т.п.

Универсальная система мобильной связи (UMTS) является мобильной коммуникационной системой третьего поколения, разившейся из Глобальной системы мобильной связи (GSM), и предназначенной для предоставления улучшенных услуг мобильной связи на основе технологии широкополосного множественного доступа с кодовым разделением (WCDMA). UTRAN, сокращение от Наземная сеть радиодоступа UMTS, является собирательным термином для обозначения узлов Node В и контроллеров радиосети, образующих сеть радиодоступа UMTS. Таким образом, UTRAN фактически является сетью радиодоступа, использующей широкополосный множественный доступ с кодовым разделением (WCDMA) для работы с UE.

Проект партнерства третьего поколения (3GPP) продолжает развитие сетей радиодоступа на основе технологий UTRAN и GSM. Для этого в 3GPP используются спецификации для эволюционной универсальной наземной сети радиодоступа (E-UTRAN). Эволюционная универсальная наземная сеть радиодоступа (E-UTRAN) использует технологии долгосрочного развития (LTE) и эволюции системной архитектуры (SAE).

Следует отметить, что хотя терминология LTE в данном раскрытии изобретения, в целом, используется для пояснения вариантов осуществления концепций изобретения, не следует считать, что вследствие этого объем концепций изобретения ограничен лишь данными системами. Раскрываемые здесь варианты осуществления концепций настоящего изобретения также можно использовать в других беспроводных системах, включая модификации и преемники систем 3GPP LTE и WCDMA, WiMAX (технология широкополосного доступа в микроволновом диапазоне), UMB (ультрамобильный широкополосный доступ), HSDPA (высокоскоростной пакетный доступ по нисходящему каналу), GSM (глобальные системы мобильной связи) и т.п.

Также следует отметить, что такую терминологию как базовая станция (также именуемая NodeB, eNodeB или эволюционным Node В) и беспроводной терминал или мобильный терминал (также именуемый узлом Оборудования пользователя или UE) следует рассматривать в качестве неограничивающей и не предполагающей наличие определенных иерархических отношений между ними. В целом, базовую станцию (например, «NodeB» или «eNodeB») и беспроводной терминал (например «UE») можно рассматривать в качестве примеров соответствующих разных коммуникационных устройств, которые обмениваются информацией друг с другом по беспроводному радиоканалу.

Хотя рассматриваемые здесь варианты осуществления могут быть сфокусированы на типовых вариантах осуществления, в которых описанные решения используются в гетерогенных сетях, включающих в себя комбинацию из относительно высокомощных базовых станций (например, базовых «макро»станций, которые также можно считать глобальными базовыми станциями или глобальными сетевыми узлами) и относительно маломощных узлов (например, базовых «пико» станций, которые также можно считать локальными базовыми станциями или локальными сетевыми узлами), рассматриваемые методы также можно использовать в любых сетях подходящего типа, включая как гомогенные, так и гетерогенные конфигурации. Поэтому базовые станции, используемые в рассматриваемых конфигурациях, могут быть аналогичны или идентичны друг другу, либо могут различаться в плане мощности передачи, количества приемо-передающих антенн, мощности по обработке и параметрам передатчика и/или любых иных функциональных или физических возможностей.

Эволюционная наземная сеть радиодоступа UMTS (E-UTRAN) включает в себя базовые станции, именуемые усовершенствованными NodeB (eNB или eNodeB), представляющими для UE протокольные окончания E-UTRA в плоскости пользователя и в плоскости управления. Узлы eNB взаимосвязаны друг с другом с помощью интерфейса Х2. Узлы eNB также соединены с использованием интерфейса Sic ЕРС (ядром пакетной сети), а именно с ММЕ (узлом управления мобильностью) посредством интерфейса S1-ММЕ, а с Обслуживающим шлюзом (S-GW) - посредством интерфейса S1-U. Интерфейс S1 поддерживает отношение «многие ко многим» между MME/S-GW и eNB. Упрощенный вид архитектуры E-UTRAN изображен на фиг. 2.

Узел eNB 210 обладает такой функциональностью как управление радиоресурсами (RRM), управление радиоканалом, управление допуском, сжатие заголовков данных в плоскости пользователя в направлении обслуживающего шлюза и/или маршрутизация данных в плоскости пользователя в направлении обслуживающего шлюза. ММЕ 220 является управляющим узлом, осуществляющим обработку сигналов, которыми обмениваются UE и CN (базовая сеть). Важными функциями ММЕ 220 являются управление соединением и управление каналами с использованием протоколов слоя без доступа (NAS). S-GW 230 является точкой привязки для мобильного доступа UE, но кроме этого обладает другой функциональностью, такой как временная буферизация данных DL (канала нисходящей связи) во время пейджинга UE, пакетная маршрутизация и перенаправление на правильный eNB и/или сбор информации для выставления счетов и законного прослушивания. Шлюз PDN (P-GW на фиг. 2 не показан) является узлом, отвечающим за выделение IP адреса для UE, а также обеспечение Качества услуг (QoS) (будет рассмотрено ниже). Для получения более подробной информации по функциональности различных узлов читателю предлагается ознакомиться с 3GPP TS 36.300 и приведенным там ссылкам.

При описании различных вариантов осуществления раскрываемых здесь методов, неограничивающий термин «узел радиосети» может использоваться применительно к сетевым узлам любого типа, обслуживающих UE и/или соединенных с другим сетевым узлом или элементом сети или с любым радиоузлом, от которых UE принимает сигнал. Примерами радиосетевых узлов являются Node В, базовые станции (BS), радиоузлы мультистандартного радио (MSR), такие как MSR BS, eNodeB, сетевые контроллеры, контроллеры радиосети (RNC), контроллеры базовых станций, реле, контролирующие реле узлов-доноров, базовые приемо-передающие станции (BTS), точки доступа (АР), беспроводные маршрутизаторы, точки передачи, передающие узлы, удаленные радиоблоки (RRU), удаленные радио приемопередатчики (RRH), узлы в распределенной антенной системе (DAS) и т.п.

В отдельных случаях используется более общий термин «сетевой узел»; данный термин может использоваться применительно к любому типу радиосетевого узла или к любому сетевому узлу, который осуществляет обмен информацией по меньшей мере с радиосетевым узлом. Примерами сетевых узлов являются любые из вышеуказанных радиосетевых узлов, узлы базовой сети (например, MSC, ММЕ и т.п.), О&М, OSS, SON, позиционирующие узлы (например, E-SMLC), MDT и т.п.

При описании отдельных вариантов осуществления используется термин оборудование пользователя (UE), который относится к любым типам беспроводных устройств, осуществляющих обмен данными с радиосетевым узлом в сотовой или мобильной системе связи. Примерами UE являются целевые устройства, UE типа устройство-устройство, UE машинного типа или UE, способные осуществлять обмен данными между машинами, КПК, настольные компьютеры с возможностью беспроводной связи, мобильные терминалы, смартфоны, встроенное в ноутбук оборудование (LEE), устанавливаемое на ноутбук оборудование (LME), USB шифраторы, оборудование на стороне заказчика (СРЕ) и т.п.Используемый здесь термин «мобильный терминал», в целом, следует трактовать взаимозаменяемо с термином UE, используемым здесь и в различных спецификациях, предлагаемых 3GPP, но не следует считать ограниченным лишь устройствами, совместимыми со стандартом 3GPP.

Представленные здесь типовые варианты осуществления конкретно направлены на генерирование ключей, когда пакет Uu-протоколов LTE разделяется между макросотой и сотой вспомогательного eNB. В целом, методы и аппаратные средства позволяют осуществлять генерирование ключей при других сценариях с двойным соединением.

Как отмечалось выше, одним из возможных вариантов разделения радиоканалов передачи данных (DRB) между двумя базовыми станциями в сценарии с двойным соединением является сохранение управляющей плоскости, которая управляется протоколом управления радиоресурсами (RRC) на eNB привязки, и распределении объектов протокола сходимости пакетных данных (PDCP), ассоциируемых с индивидуальными радиоканалами, таким образом, чтобы один или несколько из них оканчивались на eNB привязки и один или несколько - на вспомогательной eNB.

Уровень RRC конфигурирует все связанные с ним объекты PDCP. Это показано на фиг. 3, где приведен пример архитектуры протокола для множественных соединений.

В частности, RRC конфигурирует объекты PDCP с криптографическими ключами и конфигурационными данными, такими как данные, указывающими на то, какие алгоритмы защиты следует использовать для соответствующих радиоканалов. Для соединений, относящихся к конкретному мобильному терминалу, РЛС конфигурирует все объекты PDCP для трафика в плоскости пользователя (DRB) с одним и тем же ключом шифрования, KUP-enc, а все объекты PDCP для трафика в плоскости управления (SRB) с одним и тем же ключом шифрования, KRRC-enc и одним и тем же ключом защиты целостности, KRRC-int. Для DRB, используемых для защиты данных между eNB-донором и транзитным узлом, RRC также конфигурирует DRB с ключом защиты целостности, KUP-int.

Поскольку eNB привязки и вспомогательная eNB могут быть реализованы на физически разных узлах, допущение того, что RRС может конфигурировать объекты PDCP при помощи внутренних интерфейсов прикладных программ (API), больше неприменимо. То есть текущая ситуация, когда считается, что данные по конфигурации защиты могут надежно храниться внутри физически защищенной среды eNB, больше не действует. Вместо этого, объект RRC на eNB привязки должен конфигурировать объекты PDCP на вспомогательной eNB, которая находится за пределами защищенной среды eNB привязки.

eNB привязки и вспомогательная eNB в данном случае используются для того, чтобы показать разные роли, выполняемые eNB с точки зрения UE или беспроводного терминала. Следует признать, что это данные названия являются лишь примером, допустимо использовать иные названия, например, якорь и вспомогательное устройство, ведущий и подчиненный, либо просто eNB_1 и eNB_2.

Защищенная конструкция LTE, в целом, обеспечивает секционирование функций защиты. Цель данного секционирования заключается в том, что если злоумышленник взломает безопасность одной из функций, будет скомпрометирована лишь данная функция. Например, для шифрования протокола RRС используется один ключ, а для защиты целостности протокола RRС используется другой ключ. Если злоумышленник взломает ключ шифрования, то он сможет расшифровать и прочесть все сообщения RRС. Однако, поскольку ключ защиты целостности отличается от ключа шифрования, злоумышленник не сможет модифицировать или изменить сообщения RRС.

Другой аспект подхода по секционированию, используемому в LTE, заключается в том, что каждая eNB использует отдельный набор ключей. Смысл этого заключается в том, что данный подход не позволяет злоумышленнику, взломавшему одну из eNB, получить какую-либо информацию о данных, передаваемых между беспроводным терминалом и физически другой eNB. Поэтому в сценарии с двойным соединением для того, чтобы взлом одного физического узла RAN, т.е. eNB, не открывал возможности для атаки на другой узел RAN, вспомогательный eNB должен использовать свой собственный набор ключей, отличающихся от набора ключей, используемых eNB привязки.

Архитектура с двойным соединением может открывать три новых пути для потенциальных атак на защиту, в зависимости от методов, используемых для обработки ключей защиты и параметров защиты. Во-первых, передача конфигурации защиты и ключей шифрования с eNB привязки на вспомогательную eNB открывает для злоумышленника возможность перехвата или видоизменения ключей и конфигурационных данных. Во-вторых, злоумышленник может физически проникнуть на вспомогательную eNB и оттуда перехватить или видоизменить ключи и конфигурационные данные. Кроме этого, злоумышленник, который физически проник на вспомогательную eNB, может прочесть, модифицировать или дополнить данные в плоскости пользователя для любых беспроводных терминалов, подключенных к вспомогательной eNB. В третьих, злоумышленник может получить доступ и модифицировать данные в плоскости пользователя в тот момент, когда вспомогательная eNB передает или принимает их. Это может произойти независимо от того, осуществляется ли обмен данными в плоскости пользователя между вспомогательной eNB и eNB привязки, между вспомогательной eNB и S-GW, или данные локально попали в Интернет со вспомогательной eNB.

Раскрываемые здесь типовые варианты осуществления направлены на защищенное генерирование набора ключей шифрования, используемых для обмена данными между беспроводным терминалом с двойным соединением и вспомогательной eNB. По некоторым вариантам осуществления базовый ключ для вспомогательной eNB генерируется из ключа защиты eNB привязки. В этом случае базовый ключ может использоваться для генерирования ключей для защищенного обмена данными между беспроводным терминалом и вспомогательной eNB.

Создание ключей для вспомогательной eNB

В LTE набор ключей eNB содержит KeNB, KUP-enc, KRRC-enc и KRRC-int. В зависимости от того, какую функцию выполняет вспомогательная eNB, набор ключей, необходимых вспомогательной eNB, будет отличаться. Поскольку вспомогательная eNB по меньшей мере будет завершать шифрование в плоскости пользователя, было бы целесообразно создать ключ шифрования, который вспомогательная eNB использовала бы совместно с беспроводным терминалом. Если вспомогательная eNB будет оказывать услуги для транзитных узлов, то потребуется также ключ защиты целостности для защиты DRB, по которым будет идти трафик в плоскости управления транзитным узлом. Поэтому было бы целесообразно выбрать базовый ключ для вспомогательной eNB, аналогичный KeNB, из которого могут быть получены другие ключи. Далее речь пойдет о создании базового ключа, именуемого Kassisting_eNB, при этом, разумеется, допустимо использовать те же доводы, что и, например, при создании одного лишь ключа шифрования.

На фиг. 4 показано как можно сгенерировать Kassisting_eNB на основе KeNB eNB привязки. На данной фигуре показана возможная иерархия ключей у вспомогательной eNB. В данном примере вспомогательная eNB и беспроводной терминал совместно используют ключи Kassisting_eNB, Kassisting_eNB-enc и Kassisting_eNB-int, все из которых получены непосредственно или опосредовано из KeNB для eNB привязки.

Стрелками на фиг. 4 показано направление функции деривации ключей (KDF). KDF можно рассматривать, практических для всех целей, в качестве односторонней функции. Как хорошо известно специалистам, знакомым с методами шифрования, односторонние функции легко вычислять в направлении вперед (по направлению стрелки), но невозможно вычислительно инвертировать. Это сделано для того чтобы доступ к нижнему ключу в ключевой иерархии не давал какой-либо полезной информации о вышестоящем ключе в иерархии. Примером KDF является функция HMAC-SHA256, в которой KDF используется в LTE и во многих других системах 3GPP.

На фиг. 4 приведен один из конкретных примеров. Если ключ Kassisting_eNB генерируется на eNB привязки и передается на вспомогательную eNB, то в этом случае вспомогательная eNB имеет доступ к Kassisting_eNB и к производным от него ключам шифрования и целостности. Между тем, она не будет иметь доступ к KeNB.

Поскольку считается, что KDF известна, узел eNB привязки, в свою очередь будет иметь доступ ко всем ключам, используемым вспомогательной eNB. Это нарушает принцип секционирования, понимаемый в самом строгом смысле. Между тем, уровень защиты в данном сценарии аналогичен уровню, обеспечиваемому при хэндовере Х2, который является хэндовером LTE, осуществляемым без участия узла управления мобильностью (ММЕ). При хэндовере Х2 eNB-источник рассчитывает новый ключ на основе Кемв, используемого в данный момент, и направляет новый ключ на целевую eNB. Аналогичная ситуация возникает в контексте транзитных узлов. В случае транзитных узлов eNB-донор выступает для транзитного узла в качестве прокси-сервера S1. В результате этого eNB-донор получает доступ ко всем ключам, используемым транзитным узлом. Поскольку ситуация с обеспечением защиты аналогична нескольким похожим ситуациям в сетях LTE, использование KeNB в качестве основного материала для получения Kassisting_eNB с точки зрения безопасности можно считать приемлемым.

Иерархию ключей по фиг. 4 предпочтительно можно использовать в сценарии с двойным соединением, при котором eNB привязки управляет объектами PDCP на вспомогательной eNB, т.е. eNB привязки может создавать новые объекты PDCP, удалять их и восстанавливать ранее удаленные объекты PDCP. ENB привязки и мобильный терминал (например, LTE UE), каждый, получают Kassisting_eNB из KeNB следующим образом:  .

.

Для предотвращения возможности хорошо известных атак, использующих повторяющиеся передачи зашифрованных данных, содержащих известные вложенные данные, необходимо обеспечить, чтобы Kassisting_eNB был «свежим» каждый раз, когда объект PDCP повторно использует одни и те же значения COUNT. Поэтому деривация Kassisting_eNB предпочтительно должна содержать соответствующие параметры свежести. Одним из путей обеспечения свежести является использование последовательных номеров PDCP COUNT, ассоциируемых с определенным заранее заданным сообщением RRC, таким как самая последняя команда режима защиты (Security Mode Command) RRC или команда хэндовера, либо один из запросов по реконфигурации RRC или сообщений Complete, используемых для формирования объектов PDCP на вспомогательной eNB. Разумеется, вместо этого можно использовать последовательные номера, ассоциируемые с другими сообщениями RRC. К числу других возможных опций для придания свежести генерируемому Kassisting_eNB относятся отправка свежего «случайного числа» с беспроводного терминала на eNB привязки или вспомогательную eNB, с eNB привязки или вспомогательной eNB на беспроводной терминал (или в обоих направлениях) в определенных, заранее заданных сообщениях RRC или в сообщениях других протоколов. Случайное число является (псевдо) произвольно генерируемым числом, которое, с достаточно высокой степенью вероятности, будет уникальным для KeNB.

Независимо от параметров свежести, они включаются в деривацию Kassisting_eNB или в деривацию ключей, производных от Kassisting_eNB. Также можно повторно использовать существующий информационный элемент в сообщении RRC, либо информацию, передаваемую с eNB привязки или вспомогательной eNB в блоках системной информации. Можно использовать любую информацию, при условии, что она обеспечивает с достаточно высокой степенью вероятности (статистически) уникальный ввод данных.

Другой возможный путь заключается в том, что ENB привязки получает Kassisting_eNB из KeNB без каких-либо параметров свежести. В соответствии с данным альтернативным подходом, если вспомогательная eNB или eNB привязки обнаруживает, что PDCP COUNT на вспомогательной eNB начинает зацикливаться, eNB привязки инициирует обновление ключа KeNB при помощи внутрисотового хэндовера. В результате внутрисотового хэндовера беспроводной терминал и eNB привязки обновляют не только KeNB, но также и Kassisting_eNB; Kassisting_eNB может быть повторно пересчитан точно таким же образом как при его первой деривации. При данном подходе может потребоваться, чтобы вспомогательная eNB сообщала eNB привязки о PDCP COUNT, которые будут использоваться повторно.

Передача Kassisting_eNB с eNB привязки на вспомогательную eNB может осуществляться по каналу управления между этими двумя узлами. Как уже отмечалось, канал управления должен иметь защиту конфиденциальности и целостности.

По разным вариантам осуществления рассматриваемых здесь методов в KDF также могут быть добавлены другие параметры, помимо тех, что были указаны явно. Параметры могут быть расположены в различном порядке. Кроме этого, любой из одного или нескольких параметров для KDF может быть трансформирован до его ввода в KDF. Например, набор параметров P1, P2, …,Pn для определенного неотрицательного целого числа n, может быть трансформирован за счет прогона вначале через трансформационную функцию  , а полученный результат, т.е.

, а полученный результат, т.е.  , введен в KDF.

, введен в KDF.

В одном из примеров получения ключей, параметр P1 вначале трансформируют перед вводом в KDF для получения ключа, именуемого  , где

, где  является определенной произвольной функцией или цепочкой функций, а Р1 и Р2 являются вводимыми параметрами. Параметр Р2, например, может быть 0, 1 или иным параметром, используемым, например, для привязывания ключа к определенному контексту. Параметры могут вводиться в виде отдельных параметров, либо могут конкатенироваться между собой, а затем вводиться в KDF в виде единого ввода. Даже в случае использования подобных вариаций KDF, ключевая идея остается прежней.

является определенной произвольной функцией или цепочкой функций, а Р1 и Р2 являются вводимыми параметрами. Параметр Р2, например, может быть 0, 1 или иным параметром, используемым, например, для привязывания ключа к определенному контексту. Параметры могут вводиться в виде отдельных параметров, либо могут конкатенироваться между собой, а затем вводиться в KDF в виде единого ввода. Даже в случае использования подобных вариаций KDF, ключевая идея остается прежней.

Вне зависимости от используемого подхода для создания ключей, передача мобильного терминала с двойным соединением на другую базовую станцию, независимо от типа целевой базовой станции, в целом, не оказывает влияния на существующие процедуры хэндовера. ENB привязки может прерывать каналы DRB на вспомогательной eNB и осуществлять хэндовер на целевую базовую станцию в соответствии с существующими спецификациями.

При передаче беспроводного терминала на целевую eNB и целевую вспомогательную eNB, деривация ключей KeNB и Kassisting_eNB может происходить индивидуально.

Деривация ключей на основе KASME

Вместо использования базового ключа узла привязки в качестве основы для генерирования Kassisting_eNB, можно использовать ключ, который относится к другому узлу беспроводной сети и который известен мобильному терминалу. Например, использование KASME в качестве основного ключевого материала для Kassisting_eNB, как это показано на фиг. 5, обеспечивает более высокий уровень защиты по сравнению с KeNB, рассмотренным выше. Как показано на фиг. 5, Kassisting_eNB может быть производным от KASME, а ключи шифрования и целостности для вспомогательной eNB могут быть производными от результирующего Kassisting_eNB.

Kasme является ключом, который получают в результате аутентификации подписчика в LTE, и который используется совместно ММЕ и беспроводным терминалом. Если Kassisting_eNB получают из KASME, а ММЕ передает Kassisting_eNB на вспомогательную eNB непосредственно, то тогда узел привязки не будет иметь доступа к Kassisting_eNB или к производным от него ключам шифрования и целостности. В этом случае принцип секционирования, рассмотренный выше, используется в самом строгом смысле.

Для деривации Kassisting_eNB на основе KASME необходимо, чтобы ММЕ был оповещен о том, когда вспомогательной eNB необходим доступ к ключам, а также необходимо, чтобы между этими двумя элементами существовал канал связи. Будет ли ММЕ знать о том, что беспроводной терминал подключен к вспомогательной eNB (в этом случае потребуются ключи) или о том, что между ММЕ и вспомогательной eNB установлен тракт сигнализации, зависит от того каким образом управляется eNB. Если данные условия не выполняются, то использование KASME в качестве основного ключевого материала будет менее целесообразно, но, тем не менее, возможно, поскольку ММЕ придется передавать Kassisting_eNB на узел привязки, который, в свою очередь, передаст его вспомогательной eNB. Разумеется, в данном сценарии узел привязки имеет доступ к Kassisting_eNB.

Использование KASME в качестве основного ключевого материала означает, что Kassisting_eNB получают из KASME при помощи функции деривации ключей  , где опционные other_params могут включать в себя один или несколько параметров свежести.

, где опционные other_params могут включать в себя один или несколько параметров свежести.

Как было рассмотрено ранее, при сбросе счетчиков пакетов PDCP (PDCP COUNT) необходимо обновлять ключи шифрования и целостности. Если использовать один и тот же ключ с одними и теми же PDCP COUNT, то произойдет повторное использование потока ключей и, потенциально, могут произойти новые атаки. Следовательно, ММЕ и беспроводной терминал могут добавлять параметры свежести при деривации ключей. Например, тот же параметр свежести, который использовался при деривации KeNB для вспомогательного узла (eNB). То, какой параметр свежести будет использован для деривации KeNB, может зависеть от ситуации. Возможные параметры свежести включают в себя случайные числа (произвольные числа, используемые однократно), которыми обмениваются между собой ММЕ и беспроводной терминал. Другим возможным вариантом являются счетчики пакетов, такие как COUNT канала восходящей или нисходящей связи NAS или новый счетчик, который передается либо с беспроводного терминала на ММЕ, либо с ММЕ на беспроводной терминал. Одним из недостатков нового счетчика является то, что в случае потери его синхронизации придется его повторно синхронизировать при помощи определенного нового механизма повторной синхронизации.

Деривация Kassisting_eNB также может включать в себя другие параметры. Например, в качестве ввода можно использовать идентификатор вспомогательной eNB или идентификатор соты, используемой вспомогательной eNB. Это происходит аналогично тому как KeNB привязывается к идентификатору соты. Цель может заключаться в дополнительном секционировании потенциальных нарушений защиты.

После того как ММЕ получит Kassisting_eNB, ММЕ должен будет передать его на вспомогательную eNB. Передача Kassisting_eNB на вспомогательную eNB может быть осуществлена одним из двух путей, либо непосредственно на вспомогательную eNB, либо опосредованно, путем передачи Kassisting_eNB вначале на eNB, а затем выдача разрешения для eNB на его передачу вспомогательной eNB, по мере необходимости.

С точки зрения защиты, в целом, более предпочтительна непосредственная передача Kassisting_eNB с ММЕ на вспомогательную eNB. В этом случае ключ будет известен лишь ММЕ, вспомогательной eNB и беспроводному терминалу. Если сигнальная информация для установки соединения между вспомогательной eNB и беспроводным терминалом предусматривает участие ММЕ, то в этом случае данный вариант предпочтителен.

Другой альтернативой является отправка Kassisting_eNB узлом ММЕ на eNB, которая, в свою очередь, лишь пересылает Kassisting_eNB на вспомогательную eNB. У данного подхода имеется недостаток по защите, заключающийся в том, что в этом случае Kassisting_eNB будет также известен eNB. Тем не менее, данный подход целесообразно использовать, если между ММЕ и вспомогательной eNB нет прямого тракта сигнализации, а для деривации Kassisting_eNB качестве ключевого материала используется KASME.

Типовые способы

С учетом примеров, подробно рассмотренных выше, будет понятно, что на фигурах 6 и 7 изображены блок-схемы типовых операций, которые могут быть осуществлены сетевым узлом и беспроводным терминалом, соответственно, при этом, по различным вариантам осуществления сетевой узел может быть базовой станцией привязки или ММЕ. Изображенная последовательность процессов включает в себя определенные операции, которые выделены сплошными линиями и определенные операции, которые выделены пунктирными линиями. Операции, выделенные сплошными линиями - это операции, которые входят в наиболее типовые варианты осуществления. Операции, выделенные пунктирными линиями - это типовые варианты осуществления, которые могут входить или являться частью других операций, которые могут быть выполнены в дополнение к операциям, входящим в наиболее типовые варианты осуществления. Таким образом, операции, выделенные пунктиром, можно рассматривать в качестве «необязательных» в том смысле, что они могут не являться частью всех вариантов осуществления изображенного процесса. Следует понимать, что операции по фигурам 6 и 7 приведены исключительно в качестве примера.

В частности, на фиг.6 изображен процесс генерирования вспомогательного ключа защиты, используемого вспомогательной базовой станцией в сценарии с двойным соединением. Процесс по фиг.6 может быть реализован на сетевом узле, таком как базовая станция привязки (например, eNB привязки LTE) или на определенном сетевом узле, таком как ММЕ. Как показано в ячейке 10, сетевой узел вначале определяет потребность в генерировании вспомогательного ключа защиты. Этот процесс может быть инициирован, например, установлением двойного соединения. В результате данного определения сетевой узел генерирует вспомогательный ключ защиты, по меньшей мере частично, на основании первичного ключа защиты. Это показано в ячейке 12. Как было подробно рассмотрено выше, данный первичный ключ защиты, по разным вариантам осуществления, может быть базовым ключом узела привязки (например, KeNB) или другим ключом, известным сетевому узлу и соответствующему мобильному терминалу, таким как ключ ММЕ (например, KASME).

Генерирование вспомогательного ключа защиты может включать в себя использование KDF, т.е. функции одностороннего шифрования, а также одного или нескольких параметров свежести, как это показано в ячейках 12 и 16. По некоторым вариантам осуществления, как это показано в ячейке 17, может вестись перечень параметров свежести, которые уже использовались.

Затем, как показано в ячейке 18, сгенерированный вспомогательный ключ защиты передается на вспомогательную базовую станцию. В отдельных случаях, как было подробно рассмотрено выше, вспомогательный ключ защиты затем используется для генерирования одного или нескольких дополнительных ключей для защиты данных, передаваемых на мобильный терминал и с мобильного терминала, хотя по некоторым вариантам осуществления вспомогательный ключ защиты может использоваться для данных целей непосредственно.

На фиг. 7 изображен соответствующий способ, который может быть осуществлен на мобильном терминале. Как показано, в ячейке 30 мобильный терминал генерирует вспомогательный ключ защиты, основанный, по меньшей мере частично, на том же самом первичном ключе защиты, используемым сетевым узлом по фиг. 6. Точно также данный первичный ключ защиты, по разным вариантам осуществления, может быть базовым ключом узела привязки (например, KeNB) или другим ключом, который известен сетевому узлу и соответствующему мобильному терминалу, таким как ключ ММЕ (например, KASME). Генерирование вспомогательного ключа защиты может включать в себя использование KDF, т.е. функции одностороннего шифрования, а также один или несколько параметров свежести, как это показано в ячейках 32 и 34. По некоторым вариантам осуществления, как это показано в ячейке 17, может вестись перечень параметров свежести, которые уже использовались.

Затем, как показано в ячейке 36, сгенерированный вспомогательный ключ защиты используется для защиты данных, передаваемых на вспомогательную базовую станцию и получаемых от вспомогательной базовой станции. В отдельных случаях, как было подробно рассмотрено выше, вспомогательный ключ защиты используется для генерирования одного или нескольких дополнительных ключей для защиты данных, передаваемых на мобильный терминал и с мобильного терминала, хотя по некоторым вариантам осуществления вспомогательный ключ защиты может использоваться для данных целей непосредственно.

Как отмечалось выше, по различным вариантам осуществления вспомогательный ключ защиты может генерироваться из ключа узела привязки, либо из ключа защиты другого узла, такого как ММЕ. На фигурах 8 и 9 показаны блок-схемы последовательности процессов для каждого из данных двух сценариев. Данные способы могут быть осуществлены, например, в сети LTE, однако также применимы и для других беспроводных сетей, использующих двойное соединение.

На фиг. 8 изображен способ, подходящий для реализации на сетевом узле, генерирования ключа защиты для защищенного обмена данными между беспроводным терминалом и базовой станцией привязки и между беспроводным терминалом и вспомогательной базовой станцией, когда беспроводной терминал подключен или почти подключен с двойным соединением к базовой станции привязки и к вспомогательной базовой станции. Как показано в ячейке 810, изображенный способ включает в себя генерирование вспомогательного ключа защиты для вспомогательной базовой станции на основе, по меньшей мере частично, ключа базовой станции привязки. Как показано в ячейке 820, затем сгенерированный вспомогательный ключ защиты передается на вспомогательную станцию для использования вспомогательной базовой станцией при шифровании трафика с данными, передаваемыми на беспроводной терминал, или при генерировании одного или нескольких дополнительных вспомогательных ключей защиты для шифрования трафика с данными, передаваемыми вспомогательной базовой станцией на беспроводной терминал, когда беспроводной терминал подключен с двойным соединением к базовой станции привязки и к вспомогательной базовой станции. Как показано в ячейке 830, ключ базовой станции привязки или ключ, производный от ключа базовой станции привязки, используются для шифрования данных передаваемых базовой станцией привязки на беспроводной терминал, когда беспроводной терминал подключен с двойным соединением к базовой станции привязки и к вспомогательной базовой станции.

По отдельным вариантам осуществления способа по фиг. 8 сгенерированный вспомогательный ключ защиты содержит базовый вспомогательный ключ защиты, используемый для генерирования одного или нескольких дополнительных вспомогательных ключей защиты при шифровании трафика с данными, передаваемыми вспомогательной базовой станцией на беспроводной терминал. По некоторым из данных вариантов осуществления базовая станция привязки и мобильный терминал, каждый, могут получать ключ шифрования или ключ целостности, либо и тот и другой, на основе ключа базовой станции привязки и использовать полученный ключ или ключи для защиты данных, передаваемых базовой станцией привязки на беспроводной терминал или принимаемых от беспроводного терминала, когда беспроводной терминал подключен с двойным соединением к базовой станции привязки и к вспомогательной базовой станции.

По некоторым вариантам осуществления, показанным на фиг 8, генерирование вспомогательного ключа защиты включает в себя деривацию вспомогательного ключа защиты из ключа базовой станции привязки с использованием односторонней функции. По некоторым вариантам осуществления односторонняя функция может быть функцией шифрования HMAC-SHA-256. По некоторым из этих и некоторым другим вариантам осуществления генерирование вспомогательного ключа защиты дополнительно основано на параметре свежести.

По некоторым вариантам осуществления изображенный способ может дополнительно включать в себя обнаружение того, что параметр COUNT протокола сходимости пакетных данных (PDCP) на вспомогательной базовой станции начинает зацикливаться и в случае обнаружения этого инициировать обновление ключа базовой станции привязки и пересчет вспомогательного ключа защиты.

По отдельным вариантам осуществления для генерирования набора ключей, используемых со всеми радиоканалами передачи данных, используют единственный вспомогательный ключ защиты. По другим вариантам осуществления могут использоваться несколько вспомогательных ключей защиты, в этом случае рассмотренная выше операция генерирования повторяется для каждого из множества радиоканалов передачи данных, существующих между беспроводным терминалом и вспомогательной базовой станцией, таким образом, чтобы получаемые в результате ключи защиты были разными для каждого радиоканала передачи данных. По некоторым вариантам осуществления несколько из получаемых в результате множества ключей могут быть переданы одновременно.

На фиг. 9 показана блок-схема последовательности процессов, поясняющая другой способ генерирования вспомогательного ключа защиты для вспомогательной базовой станции. Точно также как и способ по фиг. 8, процесс по фиг. 9 подходит для реализации сетевого узла, для генерирования ключа защиты для защищенного обмена данными между беспроводным терминалом и базовой станцией привязки и между беспроводным терминалом и вспомогательной базовой станцией, когда беспроводной терминал подключен или почти подключен с двойным соединением к базовой станции привязки и к вспомогательной базовой станции. Между тем, данный способ может быть реализован на сетевом узле, не являющемся базовой станцией привязки, с использованием первичного ключа, который может быть неизвестен базовой станции привязки.

Как показано в ячейке 910, изображенный способ предусматривает совместное использование первичного ключа защиты с беспроводным терминалом. По отдельным вариантам осуществления данный ключ может быть неизвестен базовой станции привязки. Примером является ключ KASME, рассмотренный выше, который используется совместно LTE ММЕ и мобильным терминалом.

Как показано в ячейке 920, далее способ генерирует вспомогательный ключ защиты для вспомогательной базовой станции на основе, по меньшей мере частично, первичного ключа защиты. Затем сгенерированный вспомогательный ключ защиты передается на вспомогательную базовую станцию, как показано в ячейке 930, для использования вспомогательной базовой станцией при шифровании трафика с данными, передаваемыми на беспроводной терминал, или при генерировании одного или нескольких дополнительных вспомогательных ключей защиты для шифрования трафика с данными, передаваемыми вспомогательной базовой станцией на беспроводной терминал, когда беспроводной терминал подключен с двойным соединением к базовой станции привязки и к вспомогательной базовой станции. По отдельным вариантам осуществления сгенерированный ключ защиты передается на вспомогательную базовую станцию непосредственно, таким образом, чтобы ключ был неизвестен базовой станции привязки, тогда как по другим вариантам осуществления сгенерированный вспомогательный защитный ключ передается на вспомогательную базовую станцию опосредованно, через базовую станцию привязки.

По отдельным вариантам осуществления сгенерированный вспомогательный ключ защиты содержит базовый вспомогательный ключ защиты, используемый для генерирования одного или нескольких дополнительных вспомогательных ключей защиты при шифровании трафика с данными, передаваемыми вспомогательной базовой станцией на беспроводной терминал. По некоторым из этих и по некоторым другим вариантам осуществления генерирование вспомогательного ключа защиты включает в себя деривацию вспомогательного ключа защиты из ключа базовой станции привязки с использованием односторонней функции. Односторонняя функция может быть, например, функцией шифрования HMAC-SHA-256. Как было подробно рассмотрено выше, по некоторым вариантам осуществления при генерировании вспомогательного ключа защиты также может учитываться параметр свежести.

Реализация типовых аппаратных средств

Некоторые из рассмотренных выше методов и способов могут быть реализованы с использованием электронных схем обработки данных и радиосхем или других интерфейсных схем, имеющихся на сетевом узле, таком как базовая станция привязки или ММЕ, тогда как другие из них могут быть реализованы с использованием радиосхем и электронных схем обработки данных, имеющихся на беспроводном терминале.

На фиг. 10 приведен пример конфигурации типового узла базовой станции привязки 401 А, которая позволяет реализовывать некоторые из рассмотренных здесь вариантов осуществления. Базовая станция привязки 401А может содержать радиосхемы или коммуникационный порт 410A, который может быть выполнен с возможностью получения и/или передачи коммуникационных измерений, данных, команд и/или сообщений. Базовая станция привязки 401А может дополнительно содержать сетевую интерфейсную схему 440А, которая может быть выполнена с возможностью приема или передачи сетевых сообщений, например, на другие сетевые узлы. Следует понимать, что радиосхемы или коммуникационный порт 410A могут содержать любое количество приемопередающих, принимающих и/или передающих устройств или схем. Также следует понимать, что радиосхемы или коммуникационный порт 410A могут быть выполнены в виде любых входных или выходных коммуникационных портов, известных из уровня техники. Радиосхемы или коммуникационный порт 410A и/или сетевой интерфейс 440А могут содержать РЧ схемы и схемы для обработки основной полосы частот, детали которых хорошо известны специалистам, знакомым с конструкцией базовых станций.

Базовая станция привязки 401А также может содержать обрабатывающее устройство или схему 420А, которая может быть сконфигурирована для выполнения операций, связанных с генерированием вспомогательных ключей защиты (например, ключей защиты для вспомогательной eNB), как это было рассмотрено. Обрабатывающая схема 420А может быть вычислительным устройством любого соответствующего типа, например, микропроцессором, процессором цифровой обработки сигналов (DSP), программируемой вентильной матрицей (FPGA), специализированной интегральной микросхемой (ASIC) или схемой любого другого типа. Базовая станция привязки 401А дополнительно может содержать запоминающее устройство или схему 430А, которая может быть машиносчитываемой памятью любого соответствующего типа и может быть энергозависимой и/или энергонезависимой. Память 430А может быть выполнена с возможностью хранения полученной, переданной и/или любой другой информации, связанной с генерированием ключей защиты или параметрами свежести, параметрами устройства, коммуникационными приоритетами и/или исполняемыми программными командами.

К числу типичных функций, выполняемых схемой 420А обработки, после ее конфигурирования при помощи соответствующего программного кода, хранящегося в памяти 430A, относятся модуляция и кодирование передаваемых сигналов и демодуляция и декодирование принимаемых сигналов. По некоторым вариантам осуществления настоящего изобретения схема 420А обработки адаптирована при помощи соответствующего программного кода, хранящегося в памяти 430A, для хранения программ, например, выполнения одного из методов, рассмотренных выше, работы с ключами защиты в сценарии с двойным соединением. Разумеется, следует понимать, что не все из этапов данных методов должны выполняться в единственном микропроцессоре или даже в единственном модуле.

Следует понимать, что схема 420А обработки, адаптированная при помощи программного кода, хранящегося в памяти 430A, для хранения программ и данных, позволяет реализовать последовательность процессов по фиг. 8 (или ее вариант) с использованием компоновки из функциональных «модулей», при этом модули являются компьютерными программами или частями компьютерных программ, исполняемых в схеме 420А обработки. Таким образом, можно считать, что установка 401А содержит коммуникационный интерфейс 440А, выполненный с возможностью обмена информацией со вспомогательной базовой станцией, и кроме этого содержит несколько функциональных модулей, реализованных в схеме 420А обработки. Данные функциональные модули включают в себя: генерирующий модуль для генерирования вспомогательного ключа защиты для вспомогательной базовой станции на основе, по меньшей мере частично, ключа базовой станции привязки; передающий модуль для передачи на вспомогательную базовую станцию, с использованием интерфейсных схем, сгенерированного вспомогательного ключа, используемого вспомогательной базовой станцией для шифрования трафика с данными, передаваемыми на беспроводной терминал, либо для генерирования одного или нескольких дополнительных вспомогательных ключей для шифрования трафика с данными, передаваемыми на беспроводной терминал вспомогательной базовой станцией, когда беспроводной терминал подключен с двойным соединением к базовой станции привязки и к вспомогательной базовой станции; и модуль шифрования, использующий ключ базовой станции привязки, либо ключ, производный от ключа базовой станции привязки, для шифрования данных, передаваемых базовой станцией привязки на беспроводной терминал, когда беспроводной терминал подключен с двойным соединением к базовой станции привязки и к вспомогательной базовой станции.

На фиг. 11 изображена конфигурация типового узла 505А управления мобильностью (например, ММЕ, SGSN, S4-SGSN), который позволяет реализовывать некоторые из рассмотренных здесь вариантов осуществления. Узел 505А управления мобильностью может содержать интерфейсные схемы или коммуникационный порт 510A, который может быть выполнен с возможностью приема и/или передачи коммуникационных измерений, данных, команд и/или сообщений. Следует понимать, что радиосхемы или коммуникационный порт 510A могут содержать любое количество приемопередающих, принимающих и/или передающих устройств или схем. Также следует понимать, что радиосхемы или коммуникационный порт 510A могут быть выполнены в виде любого входного или выходного коммуникационного порта, известного из уровня техники. Интерфейсные схемы или коммуникационный порт 510A могут содержать РЧ схемы и схемы для обработки основной полосы частот (не показаны).

Узел 505А управления мобильностью также может содержать обрабатывающее устройство или схему 520А, которая может быть сконфигурирована для выполнения операций, связанных с генерированием вспомогательных ключей защиты (например, ключей защиты для вспомогательной eNB), как это было рассмотрено. Обрабатывающая схема 520А может быть вычислительным устройством любого соответствующего типа, например, микропроцессором, процессором цифровой обработки сигналов (DSP), программируемой вентильной матрицей (FPGA), специализированной интегральной микросхемой (ASIC) или схемой любого другого типа. Узел 505А управления мобильностью дополнительно может содержать запоминающее устройство или схему 530А, которая может быть машиносчитываемой памятью любого соответствующего типа и может быть энергозависимой и/или энергонезависимой. Память 530A может быть выполнена с возможностью хранения полученной, переданной и/или любой другой информации, связанной с генерированием ключей защиты или параметрами свежести, параметрами устройства, коммуникационными приоритетами и/или исполняемыми программными командами, используемыми обрабатывающей схемой 520А.

По некоторым вариантам осуществления настоящего изобретения схема 520А обработки адаптирована при помощи соответствующего программного кода, хранящегося в памяти 530A, для хранения программ, например, для выполнения одного из методов, рассмотренных выше, для работы с ключами защиты в сценарии с двойным соединением. Разумеется, следует понимать, что не все из этапов данных методов должны выполняться в единственном микропроцессоре или даже в единственном модуле.

Следует понимать, что схема 520А обработки, адаптированная при помощи программного кода, хранящегося в памяти 530А, для хранения программ и данных, позволяет реализовать последовательность процессов по фиг. 9 (или ее вариант) с использованием компоновки из функциональных «модулей», при этом модули являются компьютерными программами или частями компьютерных программ, исполняемых в схеме 520А обработки. Таким образом, можно считать, что установка 501А содержит коммуникационный интерфейс 540А, выполненный с возможностью обмена информацией со вспомогательной базовой станцией, и кроме этого содержит несколько функциональных модулей, реализованных в схеме 520А обработки. Данные функциональные модули включают в себя: модуль совместного использования для совместного использования ключа защиты с беспроводным терминалом; генерирующий модуль для генерирования вспомогательного ключа защиты для вспомогательной базовой станции на основе, по меньшей мере частично, ключа базовой станции привязки; и передающий модуль для передачи на вспомогательную базовую станцию, с использованием интерфейсных схем, сгенерированного вспомогательного ключа, используемого вспомогательной базовой станцией для шифрования трафика с данными, передаваемыми на беспроводной терминал, либо для генерирования одного или нескольких дополнительных вспомогательных ключей для шифрования трафика с данными, передаваемыми вспомогательной базовой станцией на беспроводной терминал, когда беспроводной терминал подключен с двойным соединением к базовой станции привязки и к вспомогательной базовой станции. На фиг. 12 изображена конфигурация типового узла беспроводного терминала 505В, который может быть сконфигурирован для выполнения некоторых из рассмотренных здесь типовых способов. Беспроводной терминал 505В может содержать интерфейсные схемы или коммуникационный порт 510В, которые могут быть выполнены с возможностью приема и/или передачи коммуникационных измерений, данных, команд и/или сообщений. Следует понимать, что радиосхемы или коммуникационный порт 510В могут содержать любое количество приемопередающих, принимающих и/или передающих устройств или схем. Также следует понимать, что радиосхемы или коммуникационный порт 510В могут быть выполнены в виде любого входного или выходного коммуникационного порта, известного из уровня техники. Интерфейсные схемы или коммуникационный порт 510В могут содержать РЧ схемы и схемы для обработки основной полосы частот (не показаны).

Беспроводной терминал 505В также может содержать обрабатывающее устройство или схему 520В, которая может быть сконфигурирована для выполнения операций, связанных с генерированием вспомогательных ключей защиты (например, ключей защиты для вспомогательной eNB), как это было рассмотрено. Обрабатывающая схема 520В может быть вычислительным устройством любого соответствующего типа, например, микропроцессором, процессором цифровой обработки сигналов(DSP), программируемой вентильной матрицей (FPGA), специализированной интегральной микросхемой (ASIC) или схемой любого другого типа. Беспроводной терминал 505В дополнительно может содержать запоминающее устройство или схему 530В, которая может быть машиносчитываемой памятью любого соответствующего типа и может быть энергозависимой и/или энергонезависимой. Память 530В может быть выполнена с возможностью хранения полученной, переданной и/или любой другой информации, связанной с генерированием ключей защиты или параметров свежести, параметрами устройства, коммуникационными приоритетами и/или исполняемыми программными командами.

Соответственно по различным вариантам осуществления изобретения обрабатывающие схемы, такие как обрабатывающие схемы 520А и 520В и их соответствующие схемы 530A и 530В памяти сконфигурированы для выполнения одного или нескольких подробно рассмотренных здесь методов. Другие варианты осуществления могут включать в себя базовые станции и/или другие сетевые узлы, которые включают в себя одну или несколько подобных обрабатывающих схем. По отдельным вариантам осуществления обрабатывающие схемы снабжены соответствующим программным кодом, хранящимся на одном или нескольких соответствующих запоминающих устройствах, для реализации одного или нескольких рассматриваемых здесь методов. Разумеется, следует понимать, что не все из этапов данных методов должны выполняться в единственном микропроцессоре или даже в единственном модуле.

Специалисту в данной области техники будет понятно, что вышеуказанные варианты осуществления допускают различные модификации, не выходящие за объем настоящего изобретения. Например, хотя варианты осуществления настоящего изобретения были рассмотрены на примерах, которые включают в себя систему связи, совместимую со стандартами 3GPP LTE, следует понимать, что предлагаемые решения в равной мере могут быть применимы для других сетей, поддерживающих двойное соединение. Поэтому рассмотренные выше конкретные варианты осуществления следует считать типовыми, а не ограничивающими объем изобретения. Поскольку, разумеется, невозможно описать все мыслимые комбинации компонентов или методов, специалистам в данной области техники будет понятно, что настоящее изобретение может быть реализовано иным путем, помимо тех, что были рассмотрены здесь конкретно, не выходя за существенные параметры изобретения. Поэтому представленные варианты осуществления во всех аспектах следует считать иллюстративными, а не ограничивающими.

Следует понимать, что терминология, используемая в настоящем описании различных вариантов осуществления концепций настоящего изобретения, служит исключительно для описания конкретных вариантов осуществления и не преследует целью ограничение концепций настоящего изобретения. Если это не оговорено отдельно, любые используемые здесь термины (включая технические и научные термины) имеют те же значения, которые общепонятны специалистам в данной области техники, к которой относятся концепции настоящего изобретения. Также следует понимать, что любые термины, подобные тем, что указаны в общеупотребительных словарях, следует трактовать как имеющие значение, соответствующее контексту данного описания и соответствующей области техники, и не следует трактовать в идеализированном или строго формальном смысле, в котором они здесь явно выражены.

Если указано, что элемент «подключен», «соединен», «взаимодействует» или т.п. с другим элементом, то он может быть подключен, соединен или взаимодействовать с другим элементом непосредственно, либо через промежуточные элементы. В свою очередь, если указано, что элемент «непосредственно подключен», «непосредственно соединен», «непосредственно взаимодействует» и т.п. с другим элементом, то в этом случае какие-либо промежуточные элементы отсутствуют. Схожие элементы везде обозначены схожими позициями. Кроме этого, используемые здесь термины «соединено», «подключено», «взаимодействует» и т.п.означают, что устройство может быть соединено, подключено или взаимодействовать беспроводным образом. Если из контекста явно не следует обратное, используемые здесь артикли единственного числа «a», «an» и «the» также включают в себя множественное число. В целях краткости и/или ясности, подробное описание хорошо известных функций и конструкций может быть опущено. Термин «и/или» включает в себя все возможные комбинации из одного или нескольких перечисленных соответствующих элементов.

Следует понимать, что хотя термины первый, второй, третий и т.д. могут использоваться здесь для описания различных элементов/операций, данные элементы/операции не должны ограничиваться данными терминами. Данные термины используются исключительно для различения одного элемента/операции от другого элемента/операции. Так, не выходя за идеи концепций настоящего изобретения, первый элемент/операция по одним вариантам осуществления по другим вариантам осуществления могут именоваться вторым элементом/операцией. На протяжении всего описания изобретения одинаковые или схожие элементы везде обозначены одинаковыми ссылочными номерами или ссылочными позициями.

Используемые здесь термины «содержать», «содержащий», «содержит», «включать в себя», «включающий в себя», «включает в себя», «иметь», «имеет», «имеющий» или их варианты не являются ограничивающими и включают в себя один или несколько указанных признаков, целых чисел, элементов, этапов, компонентов или функций, но не исключают наличия или добавления одного или нескольких других признаков, целых чисел, элементов, этапов, компонентов, функций или комбинаций из них. Кроме этого, используемая здесь общеупотребительная аббревиатура "e.g." (например), происходящая от латинской фразы "exempli gratia," может использоваться для введения или указания общего примера или примеров ранее упоминавшегося элемента и не преследует целью ограничение подобного элемента. Общепринятая аббревиатура "i.e." (т.е.), происходящая от латинской фразы "id est," может использоваться для указания конкретного элемента при более общем перечислении.

Типовые варианты осуществления рассмотрены здесь со ссылкой на диаграммы и/или блок-схемы, поясняющие реализуемые при помощи компьютеров способы, установки (системы и/или устройства) и/или компьютерную программную продукцию. Следует понимать, что ячейка диаграммы и/или блок-схемы, а также комбинации из ячеек диаграмм и/или блок-схем могут быть осуществлены при помощи команд компьютерных программ, которые выполняются на одной или нескольких компьютерных схем. Данные команды компьютерных программ могут передаваться на схему процессора универсального компьютера, специального компьютера и/или программируемую схему обработки данных для получения машины таким образом, чтобы команды, которые выполняются при помощи компьютерного процессора и/или иной программируемой установки по обработке данных, трансформировали и управляли транзисторами, значениями, хранящимися в ячейках памяти и другими компонентами аппаратных средств внутри подобных схем для реализации функций/действий, указанных в диаграммах и/или ячейке или ячейках блок-схем, тем самым, создавая средства (функциональность) и/или структуру для реализации функций/действий, указанных в диаграммах и/или блок-схемах.

Данные команды компьютерных программ также могут храниться на физическом машиносчитываемом носителе, который может заставлять компьютер или иную установку по обработке программируемых данных функционировать определенным образом, так, чтобы команды, хранящиеся на машиносчитываемом носителе, создавали производственное изделие, включающее в себя команды, которые реализуют функции/действия, указанные в диаграммах и/или ячейке или ячейках блок-схем. Соответственно варианты осуществления концепций настоящего изобретения могут быть реализованы при помощи аппаратных средств и/или программного обеспечения (включая прошивку, резидентное программное обеспечение, микрокод и т.п.), работающего на процессоре, таком как процессор цифровой обработки сигналов, которые собирательно могут называться «схемой», «модулем» или их вариантами.

Также следует отметить, что в некоторых случаях альтернативной реализации функции/действия, указанные в ячейках, могут следовать в ином порядке, отличном от того, что указан в блок-схемах. Например, две последовательные ячейки фактически могут выполняться, по существу, одновременно, либо в некоторых случаях ячейки могут выполняться в обратном порядке, в зависимости от функциональности/действий. Кроме этого, функциональность конкретной ячейки блок-схемы и/или диаграммы может быть разделена на несколько ячеек и/или функциональность двух или более ячеек блок-схемы и/или диаграммы может быть по меньшей мере частично объединена. Наконец, можно добавлять/вставлять другие ячейки между первоначально изображенными ячейками и/или ячейки/операции могут быть опущены, не выходя за объем концепций изобретения. Кроме этого, хотя в некоторых диаграммах на каналах связи имеются стрелки, указывающие основное направление связи, следует полагать, что связь возможна также и в противоположном направлении, тому, которое обозначено стрелками.

Варианты осуществления допускают внесение в них многочисленных изменений и модификаций, по существу, не отходя от принципов концепций настоящего изобретения. Считается, что объем концепций настоящего изобретения включает в себя все подобные изменения и модификации. Поэтому, раскрытый выше предмет изобретения следует считать иллюстративным, а не ограничительным, а прилагаемые примеры вариантов осуществления преследуют целью охватить все подобные модификации, усовершенствования и другие варианты осуществления, входящие в объем и сущность концепций настоящего изобретения. Поэтому, в максимальной степени, разрешенной законом, объем концепций настоящего изобретения определяется самой широкой, допустимой трактовкой настоящего раскрытия изобретения и не должен ограничиваться или сужаться изложенным выше подробным описанием.