Результат интеллектуальной деятельности: СПОСОБ И УСТРОЙСТВО УПРАВЛЕНИЯ ДОСТУПОМ К КОМПЬЮТЕРНОЙ СИСТЕМЕ

Вид РИД

Изобретение

Настоящее изобретение относится к области обеспечения защищенного доступа к компьютерным системам и, в частности, к управлению доступом к этим компьютерным системам посредством конкретных периферийных устройств.

Существующие компьютерные системы имеют некоторое число портов, позволяющих присоединить периферийные устройства различного типа и служащих как интерфейсом пользователя, так и для соединения с другими компьютерными системами и также с хранилищами данных.

Целостность таких компьютерных систем может быть нарушена в результате физического присоединения к портам этих систем, даже без ведома пользователей, некоторых периферийных устройств, содержащих вредоносные данные.

Это может иметь место, в частности, для периферийных устройств на основе универсальной последовательной шины USB (Universal Serial Bus). Такие USB-порты представляют собой универсальные порты «многофункционального» типа, т.е. они способны принимать весь спектр периферийных устройств различного типа, таких как, например, сетевые интерфейсы, элементы памяти USB-типа, клавиатуры, мышки, вэб-камеры и т.п.

Универсальный характер этих портов, что является преимуществом с точки зрения гибкости в терминах внешних соединений и поддерживаемых функций, предлагаемых таким интерфейсом, с другой стороны создает проблемы в среде, где требования безопасности являются первостепенными, поскольку это позволяет периферийные устройства, содержащие вредоносные данные, присоединить к USB-портам критичных компьютерных систем, доступ к которым должен быть защищен.

Злонамеренный (или, в качестве альтернативы, небрежный) пользователь, использующий такое периферийное устройство, содержащее, например, нежелательные данные, может таким образом захватить (в качестве альтернативы, потерять) контроль, установить вирусы или списать конфиденциальную информацию из критической компьютерной системы, просто благодаря присутствию в этой системе USB-портов, к которым можно присоединить периферийные устройства такого типа.

Невозможно совершенно и просто запретить применение таких универсальных портов, поскольку они необходимы для использования некоторых важных периферийных устройств, таких как, например, мыши или клавиатуры.

Для разрешения этой проблемы были предложены некоторые программные решения, согласно которым для периферийных устройств некоторых типов, нуждающихся в доступе к определенным функциям, доступом к этим функциям управляет только программное обеспечение. Таким образом, Заявка на выдачу патента США US 2006/0037084 описывает систему для управления доступом к различным USB-портам для некоторого числа функциональных устройств, выбираемых и конфигурируемых динамически посредством операционной системы, использующей сохраненную информацию о конфигурации.

Однако недостатком таких программных решений является то, что их сложно применять и управлять ими, а также их можно обойти с использованием уязвимостей используемой операционной системы и способа, которым операционная система управляет этими периферийными устройствами, или способа администрирования компьютерной системы. Пользователь периферийного устройства, содержащего вредоносные данные, захватив контроль над операционной системой, может затем реконфигурировать функции, к которым USB-порты имеют доступ, и получить доступ в компьютерную систему с применением такого периферийного устройства или даже распространить вредоносный контент в компьютерной системе или через права администратора системы.

Целью настоящего изобретения является преодоление указанных выше недостатков.

Целью настоящего изобретения является способ управления доступом к компьютерным системам через универсальные порты, который с одной стороны не может быть обойден злонамеренным или небрежным пользователем, а с другой стороны этот способ должен быть достаточно просто реализуем.

С этой целью настоящее изобретение предлагает устройство управления доступом к компьютерной системе, содержащее: по меньшей мере один многофункциональный порт, выполненный с возможностью присоединения периферийных устройств различных категорий, и интерфейс доступа, выполненный с возможностью присоединения к компьютерной системе, при этом устройство содержит средство управления доступом, соединенное между многофункциональным портом и интерфейсом, причем средство управления доступом физически выполнено с возможностью авторизации доступа к интерфейсу со стороны периферийного устройства, соединенного с многофункциональным портом, только если указанное периферийное устройство относится к категории периферийных устройств, индивидуально и постоянно ассоциированной с многофункциональным портом, соединенным с указанным устройством.

Согласно одному из вариантов, если устройство содержит первый и второй многофункциональные порты, средство управления доступом физически выполнено с возможностью авторизации доступа к интерфейсу со стороны периферийного устройства, соединенного с первым многофункциональным портом, только если это периферийное устройство принадлежит к первой категории периферийных устройств, индивидуально и постоянно ассоциированной с первым многофункциональным портом, и для авторизации доступа к интерфейсу со стороны периферийного устройства, соединенного со вторым многофункциональным портом, только если указанное периферийное устройство принадлежит ко второй категории периферийных устройств, индивидуально и постоянно ассоциированной со вторым многофункциональным портом и отличной от первой категории периферийных устройств.

Согласно одному из вариантов, дополнительно содержащему третий многофункциональный порт, средства управления доступом физически выполнены с возможностью авторизации доступа к интерфейсу посредством периферийного устройства, только если указанное периферийное устройство принадлежит к третьей категории периферийных устройств, индивидуально и постоянно ассоциированной с третьим многофункциональным портом и отличной от указанных первой и второй категорий периферийных устройств.

В конкретном варианте, средства управления доступом содержат первый модуль доступа, второй модуль доступа и третий модуль доступа, соединенные соответственно с первым многофункциональным портом, вторым многофункциональным портом и третьим многофункциональным портом, и интерфейс доступа, включающий модуль концентратора, соединенный с указанными первым, вторым и третьим модулями доступа.

Предпочтительно, средства управления доступом содержат идентификационный модуль, выполненный с возможностью идентификации категории присоединенного периферийного устройства и для соединения интерфейса с многофункциональным портом, с которым соединено указанное периферийное устройство, только если идентифицированная категория указанного периферийного устройства соответствует категории периферийных устройств, индивидуально и постоянно ассоциированной с указанным многофункциональным портом.

Согласно одному из вариантов средство управления доступом содержит запоминающее устройство для хранения данных о категории периферийных устройств, индивидуально и постоянно ассоциированной с указанным многофункциональным портом. Например, указанное запоминающее устройство может быть постоянным запоминающим устройством. Таким образом, ассоциирование между многофункциональным портом и категорией периферийных устройств (данные которой записаны в запоминающем устройстве), доступ которой авторизован, является предпочтительно постоянным.

В одном из вариантов средство управления доступа представляет собой однократно программируемую схему, такую как, например, схема типа FPGA (программируемая пользователем вентильная матрицы), указанные программируемые схемы выполнены с возможностью блокировки модифицирования после программирования. Таким образом, программируемые схемы не могут быть модифицированы третьими сторонами или другими вредоносными программами.

В предпочтительном варианте средство управления содержит также модуль верификации, выполненный с возможностью соединения средство управления доступом и интерфейс и верификации данных, передаваемых между многофункциональным портом и интерфейсом.

В частности, эти первая, вторая и/или третья категории периферийных устройств, соответствуют категории периферийных устройств, выбранных из группы, клавиатур, мышек и устройств флэш-памяти.

В одном из конкретных вариантов многофункциональный порт представляет собой универсальный USB-порт.

Настоящее изобретение предлагает также способ управления доступом периферийного устройства к компьютерной системе через устройство управления доступом, содержащее многофункциональный порт, с которым соединено периферийное устройство, и интерфейс, с которым соединена компьютерная система, при этом способ содержит этапы, на которых выполняют авторизацию доступа периферийного устройства к интерфейсу, соединенному с компьютерной системой, только если указанное периферийное устройство относится к категории периферийных устройств, индивидуально и постоянно ассоциированной с многофункциональным портом, соединенным с указанным периферийным устройством.

Предпочтительно, указанный способ содержит этап, на котором выполняют идентификацию категории периферийного устройства посредством устройства управления доступом, при этом доступ к интерфейсу авторизуется, только если идентифицированная категория периферийного устройства соответствует категории периферийных устройств, индивидуально ассоциированной с периферийным портом для соединения с периферийным устройством.

Предпочтительно, способ содержит этап, на котором выполняют проверку, после авторизации доступа, данных, передаваемых между многофункциональным портом, соединенным с указанным периферийным устройством и интерфейсом устройства, соединенного с компьютерной системой.

Согласно предпочтительному варианту способ содержит предварительный этап постоянного физического ассоциирования индивидуальной категории периферийных устройств соответственно с каждым из указанных по меньшей мере одним многофункциональным портом устройства, при этом индивидуальные категории периферийных устройств отличаются одна от другой.

Настоящее изобретение предлагает также компьютерную программу, содержащую команды кода для реализации указанного выше способа управления доступом, при выполнении указанной программы процессором устройства управления доступом, выполненным с возможностью соединения периферийного устройства с компьютерной системой. Указанную программу следует считать попадающей в сферу защиты, обеспечиваемую настоящей заявкой на выдачу патента.

Другие свойства и преимущества настоящего изобретения станут очевидны после изучения подробного описания, приведенного далее, и прилагаемых чертежей, на которых:

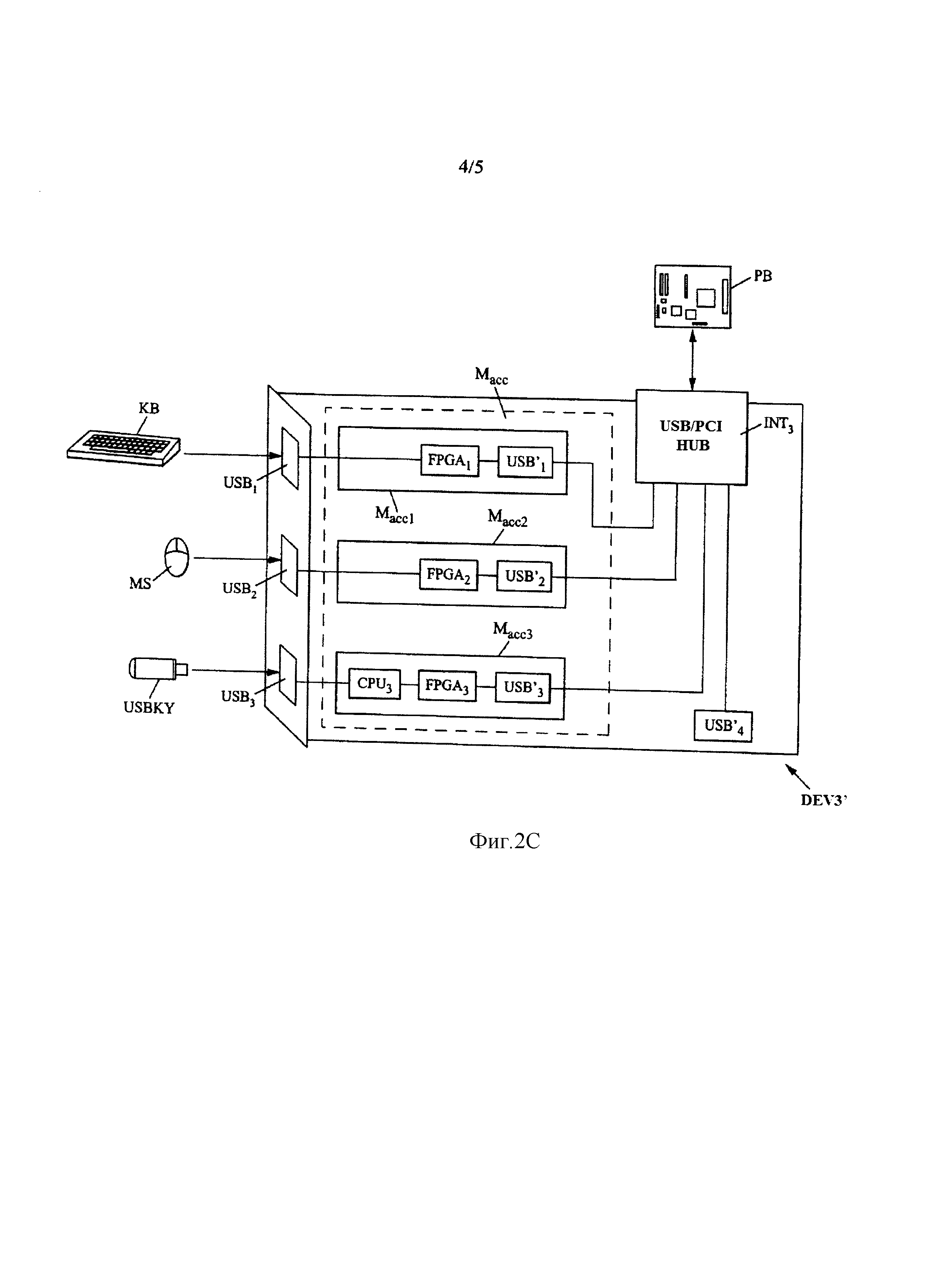

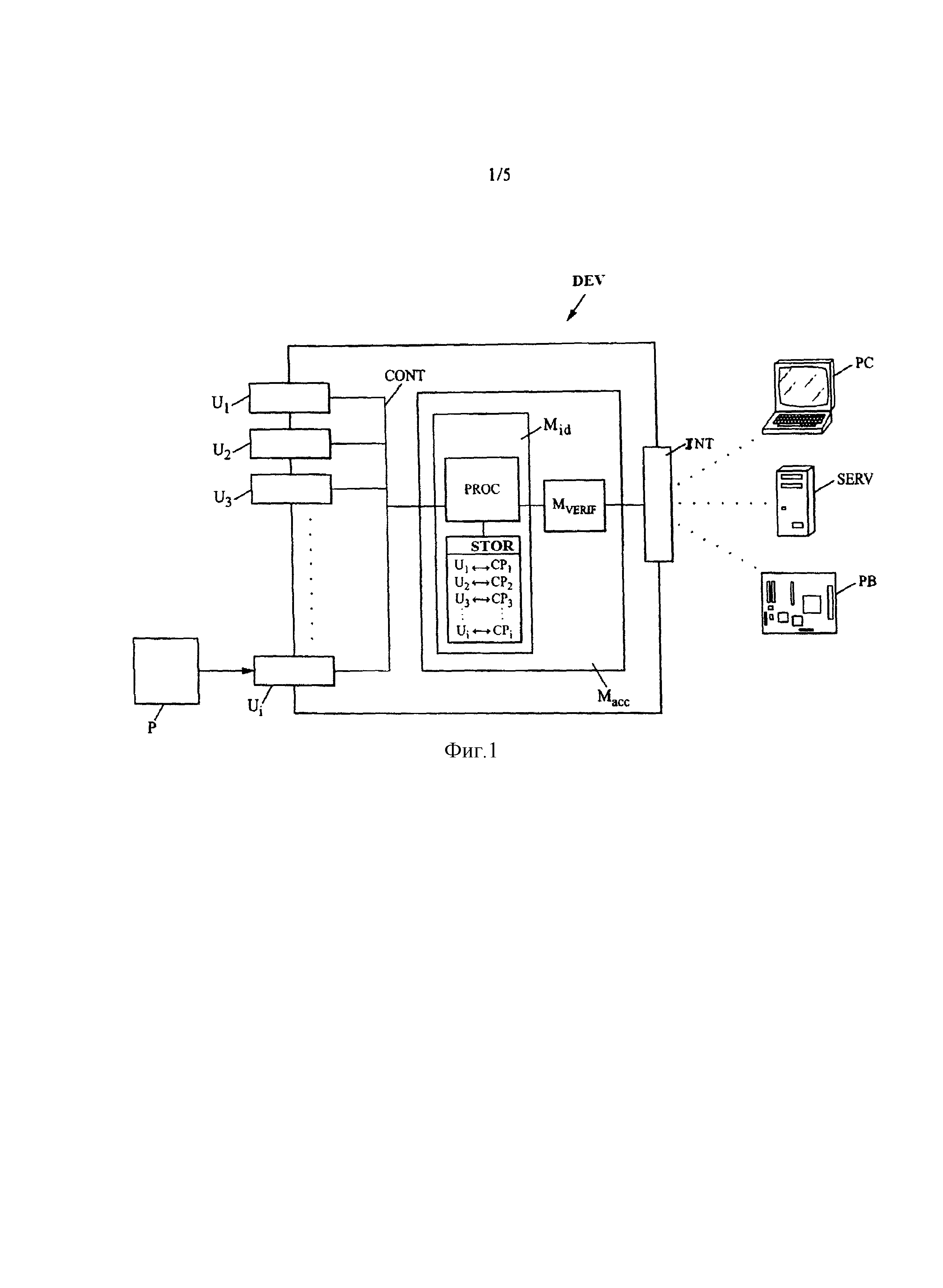

фиг.1 представляет блок-схему, иллюстрирующую устройство управления доступом согласно настоящему изобретению;

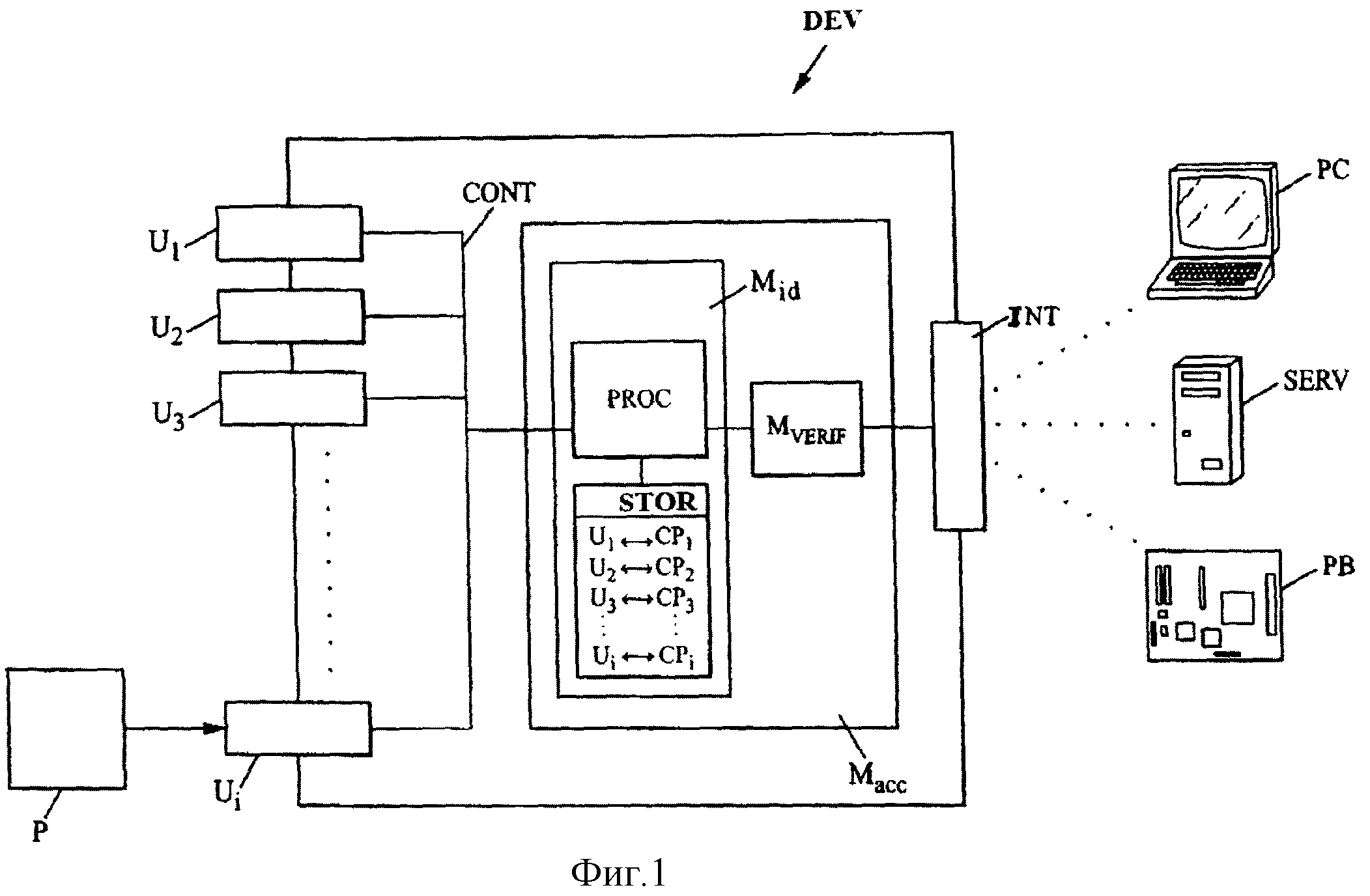

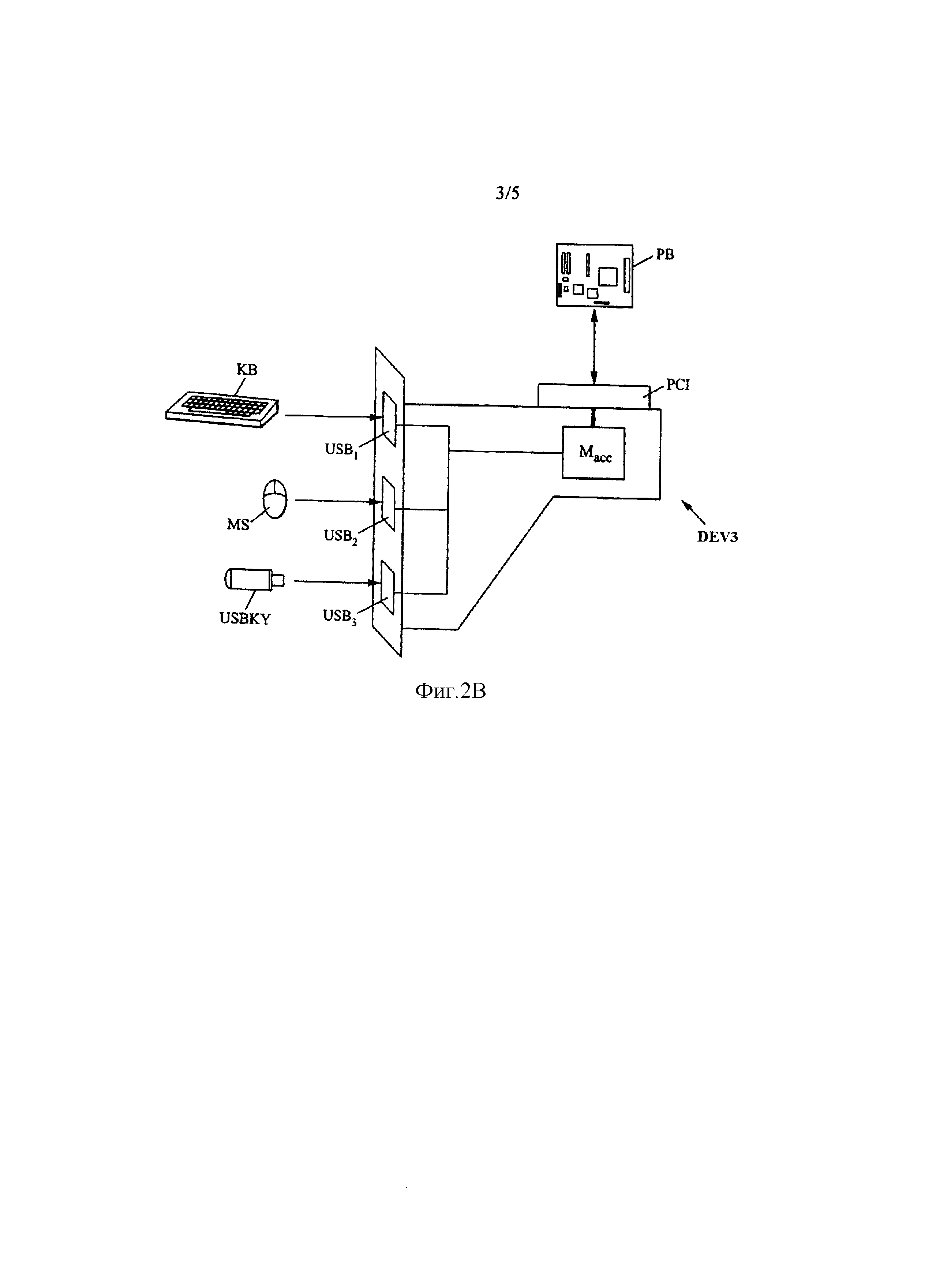

фиг.2А - 2С иллюстрируют три конкретных варианта устройства управления доступом, показанного на фиг.1; и

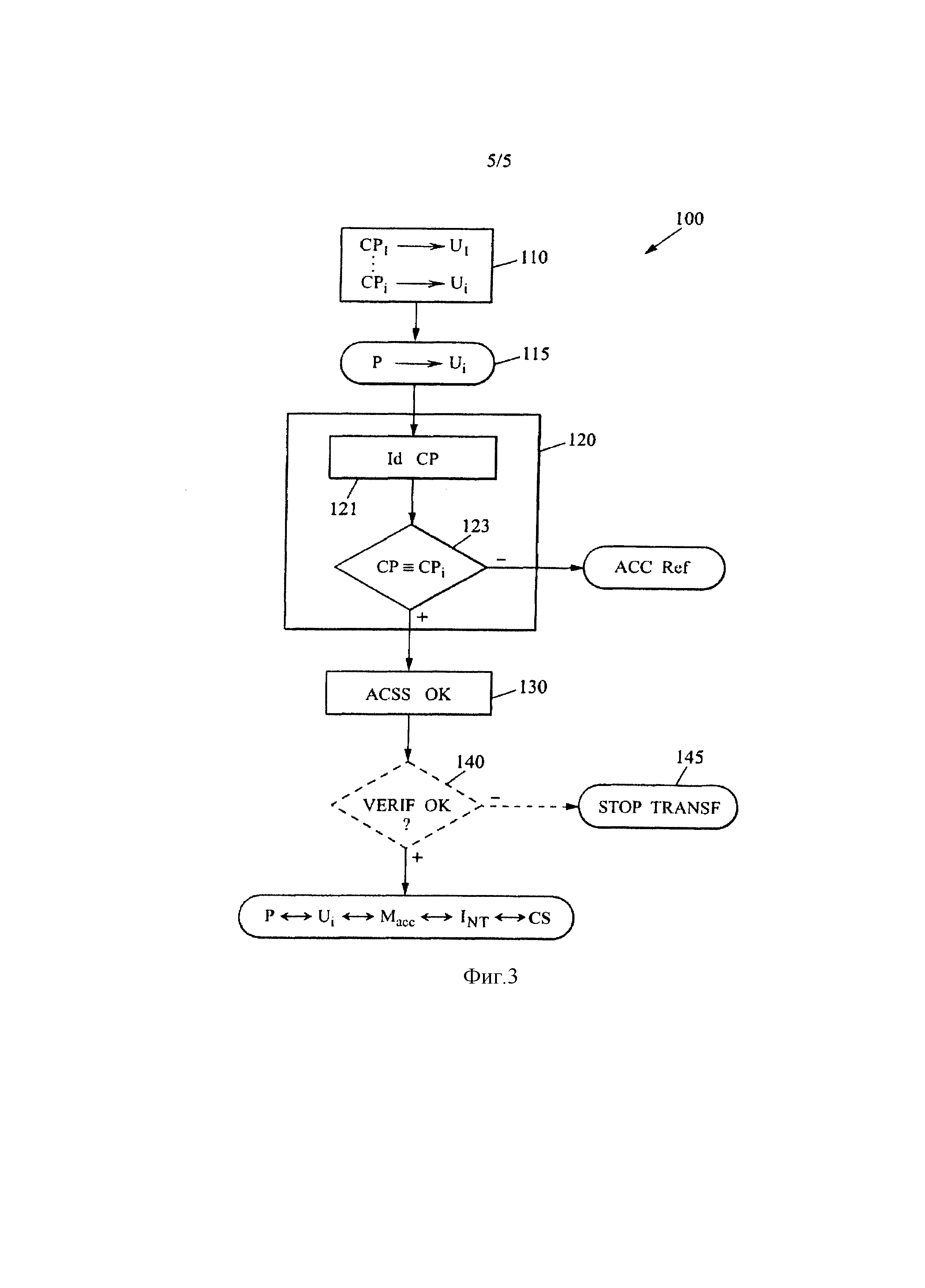

фиг.3 иллюстрирует этапы способа управления доступом к компьютерной системе согласно настоящему изобретению.

Сначала обратимся к фиг.1, где показано устройств управления доступом согласно настоящему изобретению.

Указанное устройство DEV управления доступом содержит некоторое число многофункциональных портов U1, U2, U3,…,Ui, позволяющих присоединить периферийное устройство Р.

В устройстве DEV может быть использован только один многофункциональный порт U1, однако изобретение даст больше явных преимуществ в случае использования нескольких многофункциональных портов, как будет пояснено далее.

Под термином "многофункциональный порт" здесь понимают любой универсальный порт, позволяющий присоединять периферийные устройства, принадлежащие различным категориям периферийных устройств, в противоположность "однофункциональному порту", предназначенному для присоединения только одного типа периферийных устройств, как, например, в случае портов типа PS/2 (служащих исключительно для присоединения пользовательских периферийных устройств типа мыши или клавиатуры), портов IEEE 1394 или портов Ethernet (используемых исключительно для присоединения сетевого оборудования), портов VGA (служащих исключительно для присоединения экранов отображения) и т.п.

В качестве примера, здесь можно отметить USB-порты в качестве многофункциональных портов, поскольку такие USB-порты могут позволить присоединять периферийные устройства, принадлежащие к настолько различным категориям, как мыши, клавиатуры, запоминающие устройства, модемы, сетевые интерфейсы, вэб-камеры и т.д.

Указанное устройство DEV управления доступом содержит также интерфейс INT доступа, позволяющий соединить устройство DEV с компьютерной системой.

Под термином «компьютерная система здесь понимают любую систему или устройство, способное осуществлять компьютеризованную обработку данных, будь то персональный компьютер PC, сервер SERV, или материнская плата РВ, как показано.

В первых двух случаях устройство DEV может быть выполнено в виде внешнего модуля, выполненного с возможностью соединения периферийного устройства Р с одной стороны и компьютера PC или сервера SERV с другой стороны посредством обычного интерфейса. В последнем случае интерфейс INT может представлять собой интерфейс типа PCI, а устройство DEV может быть выполнено в виде внутренней платы, которая может быть соединена с материнской платой РВ, расположенной внутри корпуса компьютера.

Устройство DEV содержит средство Масс управления доступом, выполненное с возможностью соединения, посредством контроллера CONT, многофункциональные порты U1, U2, U3,…,Ui и интерфейс INT доступа. Это средство Масс управления доступом, физически, выполнено с возможностью разрешения доступа к интерфейсу INT доступа для периферийного устройства Р, когда указанное периферийное устройство Р соединено с многофункциональным портом Ui, только в том случае, если указанное периферийное устройство Р принадлежит к категории периферийных устройств, индивидуально и постоянно ассоциированной с рассматриваемым многофункциональным портом.

С этой целью средство Масс управления доступом соответственно ассоциирует каждый из многофункциональных портов U1, U2, U3,…,Ui с одной из категорий CPi периферийных устройств. Такое ассоциирование, индивидуальное для каждого многофункционального порта, осуществляется физическим образом постоянно и так, чтобы сделать невозможными изменения, во время физического проектирования средств управления доступом, чтобы не дать злонамеренному пользователю изменить указанное индивидуальное ассоциирование.

Таким образом, каждый многофункциональный порт U1, U2, U3,…,Ui ассоциирован только с одной категорией CPi периферийных устройств. Такая категория CPi периферийных устройств может быть выбрана из совокупности следующих различных категорий, приведенный ниже перечень не является ограничивающим:

- компьютерные клавиатуры;

- компьютерные мыши;

- периферийные запоминающие устройства USB;

- принтеры;

- считыватель микропроцессорных карточек;

- периферийные аудио устройства;

- периферийные устройства для работы с изображениями;

- периферийные видео устройства;

Такое постоянное ассоциирование своей индивидуальной категории периферийных устройств с каждым многофункциональным портом U1, U2, U3,…,Ui может быть осуществлено путем реализации средств Масс управления доступом в форме программируемой схемы, например, типа FPGA, которую невозможно модифицировать после ее программирования и которая исключает необходимость в использовании программного обеспечения для управления доступом к интерфейсу INT. Таким образом, каким бы ни был уровень защиты компьютерной системы, для которой устройство DEV служит промежуточным звеном для соединения с периферийным устройством Р, это устройство DEV создает независимую дополнительную защиту.

Средства Масс управления доступом могут быть выполнены в форме единого модуля, управляющего доступа всех многофункциональных портов к интерфейсу INT, или в виде множества модулей для управления индивидуальным доступом некоторых многофункциональных портов к интерфейсу INT, например, модуля, индивидуально предназначенного для управления доступом периферийных запоминающих устройств к интерфейсу INT, и модуля, индивидуально предназначенного для управления доступом периферийных устройств типа мыши или клавиатуры к интерфейсу INT.

Таким образом, в варианте, где устройство DEV содержит первый многофункциональный порт U1 и второй многофункциональный порт U2, его средства Масс управления доступом физически конфигурированы для авторизации доступа к интерфейсу INT для периферийного устройства Р, когда оно соединено с первым многофункциональным портом U1, только если это периферийное устройство Р принадлежит к первой категории CP1 периферийных устройств, индивидуально и постоянно ассоциированной с этим первым многофункциональным портом U1.

В этом варианте средства Масс управления доступом устройства DEV конфигурированы для авторизации доступа к интерфейсу INT для периферийного устройства Р, когда оно соединено со вторым многофункциональным портом U2, только если это периферийное устройство Р принадлежит ко второй категории СР2 периферийных устройств, индивидуально и постоянно ассоциированной с этим вторым многофункциональным портом U2 и отличной от первой категории CP1 периферийных устройств.

В другом варианте, где помимо первого и второго многофункциональных портов U1 и U2, ассоциированных соответственно с категориями CP1 и СР2 периферийных устройств, устройство DEV содержит третий многофункциональный порт U3, средства Масс управления доступом физически конфигурированы для авторизации доступа к интерфейсу INT для периферийного устройства Р, когда оно присоединено к третьему многофункциональному порту U3, только если периферийное устройство Р принадлежит третьей категории СР3 периферийных устройств, индивидуально и постоянно ассоциированной с третьим многофункциональным портом U3 и отличной от первой и второй категорий CP1 и СР2 периферийных устройств.

В предпочтительном варианте средство Масс управления доступом содержат идентификационный модуль Mid.

Этот идентификационный модуль Mid конфигурирован, с одной стороны, для идентификации категории СР периферийных устройств, к которой принадлежит периферийное устройство Р, когда указанное периферийное устройство соединено с многофункциональным портом Ui.

Таким образом, в иллюстративном примере многофункциональных портов USB-типа сегмент данных, идентифицирующий категорию периферийных устройств, передают через USB-контроллер в виде двух шестнадцатеричных чисел, когда периферийное устройство присоединено к USB-порту.

Такой сегмент идентификационных данных определен, в частности, в поле "bDeviceClass", другими словами в форме классического кода, заданного в стандарте USB и вписанного в "дескрипторы устройств", также определяемые согласно стандарту USB.

Однако, поскольку идентификация периферийного устройства не всегда систематически осуществляется в статическом поле, можно также понаблюдать за некоторым числом циклов обмена данными между периферийным устройством Р с одной стороны и главной компьютерной системой PC или сервером SERV с другой стороны, прежде чем определить категорию СР периферийного устройства Р. Поскольку устройство DEV физически расположено между периферийным устройством Р и главной компьютерной системой, это устройство имеет полную свободу, чтобы точно определить категорию СР периферийных устройств Р. В соответствии с категорией и с наблюдаемыми обменами устройство может принять решение разрешить обмен данными без их модификации, фильтровать потоки данных и/или изменять данные (например, ограничить команды, данные по размеру, содержанию и т.п.) или же сделать периферийное устройство нерабочим. В последнем случае главная компьютерная система будет считать это периферийное устройство отсоединенным.

В качестве примера, следующие поля "bDeviceClass", используемые в стандарте USB, приведены в таблице 1 ниже исключительно в иллюстративных целях.

|

Таким образом, если многофункциональные порты представляют собой универсальные порты типа USB и если контроллер CONT тоже является контроллером USB, идентификационный модуль Mid может идентифицировать категорию СР периферийного устройства Р, соединенного с многофункциональным портом Ui, путем перехвата так называемого "дескриптора устройства" в составе данных, обмен которыми происходит через контроллер USB, когда периферийное устройство Р присоединено.

Указанный идентификационный модуль Mid может затем, посредством выделения указанных данных "дескриптора устройства" (кода класса периферийного устройства Р, указанный в поле "bDeviceClass" и других полях, таких как subClass и interfaceClass, и т.п.) и посредством наблюдения за обменом данными между периферийным устройством Р и интерфейсом INT определить на основе кода класса категорию СР периферийного устройства Р.

Указанный идентификационный модуль Mid дополнительно выполнен с возможностью соединения интерфейса INT с многофункциональным портом Ui только если идентифицированная категория СР периферийных устройств соответствует категории CPi периферийных устройств, индивидуально и постоянно ассоциированной с многофункциональным портом Ui.

Теперь передача данных между периферийным устройством Р и компьютерной системой, соединенной с интерфейсом INT, может иметь место, только если периферийное устройство Р действительно относится к типу, индивидуально предназначенному для соединения с многофункциональным портом Ui.

Можно также предусмотреть модификацию типа периферийного устройства «на ходу», чтобы скрыть истинную природу устройства от главной компьютерной системы.

Например, когда пользователь соединяет «многофункциональную» клавиатуру, имеющую программируемые клавиши, с устройством DEV, есть возможность для устройства DEV только информировать компьютерную систему о нормальной клавиатуре, имеющей 105 клавиш и использующей драйвер по умолчанию в компьютерной системе. В таком случае компьютерная система «увидит» только обычные клавиши «многофункциональной» клавиатуры.

В дополнение к ограничению такого типа устройство DEV может затем удостоверить, модифицировать или удалить некоторые действия непосредственно в процессе работы во время обмена данными между периферийным устройством и главной компьютерной системой. Например, можно (физически) предотвратить любой запрос записи на периферийное запоминающее устройство.

Для реализации этих двух функций - идентификации и соединения, идентификационный модуль Mid может быть физически, реализован в форме процессора PROC, соединенного, с одной стороны, с контроллером CONT с целью приема данных, передаваемых во время соединения периферийного устройства Р с многофункциональным портом Ui, и, с другой стороны, с запоминающим устройством STOR, представляющим собой постоянное запоминающее устройство, в котором сохраняют постоянно, для каждого многофункционального порта U1,…,Ui устройства DEV, сведения о категориях CP1,…,CPi периферийных устройств, индивидуально ассоциированных, соответственно, с каждым из этих многофункциональных портов U1,…,Ui.

Процессор PROC из состава идентификационного модуля Mid затем использует данные, принятые от контроллера CONT, для поиска в запоминающем устройстве STOR информации о категории CPi периферийных устройств, индивидуально ассоциированной с многофункциональным портом Ui, проверяет, соответствует ли идентифицированная категория СР периферийных устройств Р реально найденной категории CPi, и разрешает соединение (т.е. передачу данных между периферийным устройством Р и интерфейсом INT), если результат такой проверки оказался положительным.

В предпочтительном варианте средство Масс управления доступом содержит также модуль MVERIF верификации, соединяет собственно средство Масс управления доступом и интерфейс INT и выполнен с возможностью верификации данных, передаваемых между многофункциональным портом Ui и интерфейсом INT, и тем самым между периферийным устройством Р, когда оно присоединено к многофункциональному порту Ui, и компьютерной системой, соединенной с этим интерфейсом INT.

Такая верификация может быть выполнена, например, путем ограничения или модификации непосредственно в процессе работы обмена данными между многофункциональным портом Ui и интерфейсом INT, будь то на уровне исполнения команд низкого уровня (типа: прочитать адрес памяти, нажать клавишу, получить сегмент данных и т.п.) или путем проверки, что передаваемые данные удовлетворяют некоторым требованиям, например, что передаваемые символы действительно принадлежат рассматриваемому алфавиту, проверки, что линии передачи данных действительно соответствуют некоторым заданным характеристикам, проверки сигнатуры, переданной вместе с передаваемыми данными, и т.п.

Такая верификация может быть применена ко всем пакетам данных, которыми обмениваются многофункциональный порт Ui и интерфейс INT, и проведена более или менее разработанным способом с применением «белого листа», фильтра состояний, фильтра памяти (с учетом предшествующих обменов данными), или верификации размера пакетов или цифровой подписи, например.

В случае неудачи такой верификации в одном из вариантов останавливают дальнейшую передачу данных между периферийным устройством Р и информационной системой и прерывают доступ к информационной системе, делая возможным введение дополнительного уровня контроля доступа. В другом варианте эти данные модифицируют «на ходу», чтобы сделать их безвредными.

Обратимся теперь к фиг.2А, иллюстрирующему первый конкретный вариант изображенного на фиг.1 устройства управления доступом, содержащий только два многофункциональных порта.

В этом первом конкретном варианте устройство DEV2 управления доступом выполнено в виде платы PCI, которая должна быть установлена в корпусе персонального компьютера, с интерфейсом PCI, служащим для соединения с материнской платой РВ этого персонального компьютера.

Это устройство DEV2 содержит первый многофункциональный порт USB1, типа USB, и второй многофункциональный порт USB2, тоже типа USB.

Средство Масс управления доступом из состава устройства DEV2 затем физически конфигурируют, как описано выше, для авторизации доступа к интерфейсу PCI со стороны периферийного устройства KB, когда оно соединено с первым многофункциональным портом USB1, только если это периферийное устройство KB принадлежит к первой категории CP1 периферийных устройств, индивидуально и постоянно ассоциированной с рассматриваемым первым многофункциональным портом USB1, здесь это категория компьютерных клавиатур.

Указанное средство Масс управления доступом из состава устройства DEV2 также физически конфигурируют для авторизации доступа к интерфейсу PCI со стороны периферийного устройства MS, когда оно соединено со вторым многофункциональным портом USB2, только если это периферийное устройство MS принадлежит ко второй категории CP2 периферийных устройств, индивидуально и постоянно ассоциированной с рассматриваемым вторым многофункциональным портом USB2 и отличной от указанной первой категории CP1 периферийных устройств, здесь вторая категория - это категория манипуляторов типа компьютерная мышь.

В рассматриваемом варианте средство Масс управления доступом содержит, таким образом, только один модуль управления доступом, общий для обоих многофункциональных портов USB1 и USB2. Таким образом, когда персональный компьютер имеет только одно такое устройство DEV2 для связи с пользователями, только клавиатуры USB-типа приемлемы для первого порта USB1 и только манипуляторы типа мышь USB-типа приемлемы для второго порта USB2, что предотвращает, например, присоединение USB-устройства флэш-памяти для извлечения конфиденциальных данных или сетевых кабелей USB-типа в попытке перехватить управление персональным компьютером.

Обратимся теперь к фиг.2В, где изображен второй конкретный вариант показанного на фиг.1 устройства управления доступом, содержащий только три многофункциональных порта.

В этом втором конкретном варианте показанное устройство DEV3 управления доступом также выполнено в виде платы PCI, которая должна быть установлена в корпусе персонального компьютера, с интерфейсом PCI, служащим для соединения с материнской платой РВ этого персонального компьютера.

Это устройство DEV3 содержит первый многофункциональный порт USB1, второй многофункциональный порт USB2 и третий многофункциональный порт USB3, все эти порты USB-типа.

Средство Масс управления доступом из состава устройства DEV3 затем физически конфигурируют, как описано выше, для авторизации доступа к интерфейсу PCI со стороны периферийного устройства KB, когда оно соединено с первым многофункциональным портом USB1, только если это периферийное устройство KB принадлежит к первой категории CP1 периферийных устройств, индивидуально и постоянно ассоциированной с рассматриваемым первым многофункциональным портом USB1, здесь это категория компьютерных клавиатур.

Указанное средство Масс управления доступом из состава устройства DEV3 также физически конфигурируют для авторизации доступа к интерфейсу PCI со стороны периферийного устройства MS, когда оно соединено со вторым многофункциональным портом USB2, только если это периферийное устройство MS принадлежит ко второй категории CP2 периферийных устройств, индивидуально и постоянно ассоциированной с рассматриваемым вторым многофункциональным портом USB2 и отличной от указанной первой категории CP1 периферийных устройств, здесь вторая категория - это категория манипуляторов типа компьютерная мышь.

Указанное средство Масс управления доступом из состава устройства DEV3, наконец, физически конфигурируют для авторизации доступа к интерфейсу PCI со стороны периферийного устройства USBKY, когда оно соединено с третьим многофункциональным портом USB3, только если это периферийное устройство USBKY принадлежит к третьей категории СР3 периферийных устройств, индивидуально и постоянно ассоциированной с рассматриваемым третьим многофункциональным портом USB3 и отличной от указанных первой и второй категорий CP1 и СР2 периферийных устройств, здесь третья категория - это категория USB-устройств флэш-памяти.

В рассматриваемом варианте средство Масс управления доступом содержит, таким образом, только один модуль управления доступом, общий для всех трех многофункциональных портов USB1, USB2 и USB3.

Таким образом, когда персональный компьютер имеет только одно такое устройство DEV3 для связи с пользователями, только клавиатуры USB-типа приемлемы для первого порта USB1, только мыши USB-типа приемлемы для второго порта USB2 и только устройства флэш-памяти USB-типа приемлемы для третьего порта USB3.

Это предотвращает, например, присоединение сетевых кабелей USB-типа в попытке перехватить управление персональным компьютером, допуская в то же время сохранение данных - возможность, которую не предоставляет устройство DEV2, изображенное на фиг.2А.

Поскольку устройство DEV3 дает возможность присоединить устройство флэш-памяти USB-типа, такое устройство управления доступом обеспечивает более низкий уровень физической безопасности, так что может быть предпочтительно использовать модуль верификации, аналогичный модулю MVERIF, описанному со ссылками на фиг.1, для выполнения проверки данных, передаваемых между интерфейсом PCI и флэш-памятью USBKY, присоединенной к третьему порту USB3.

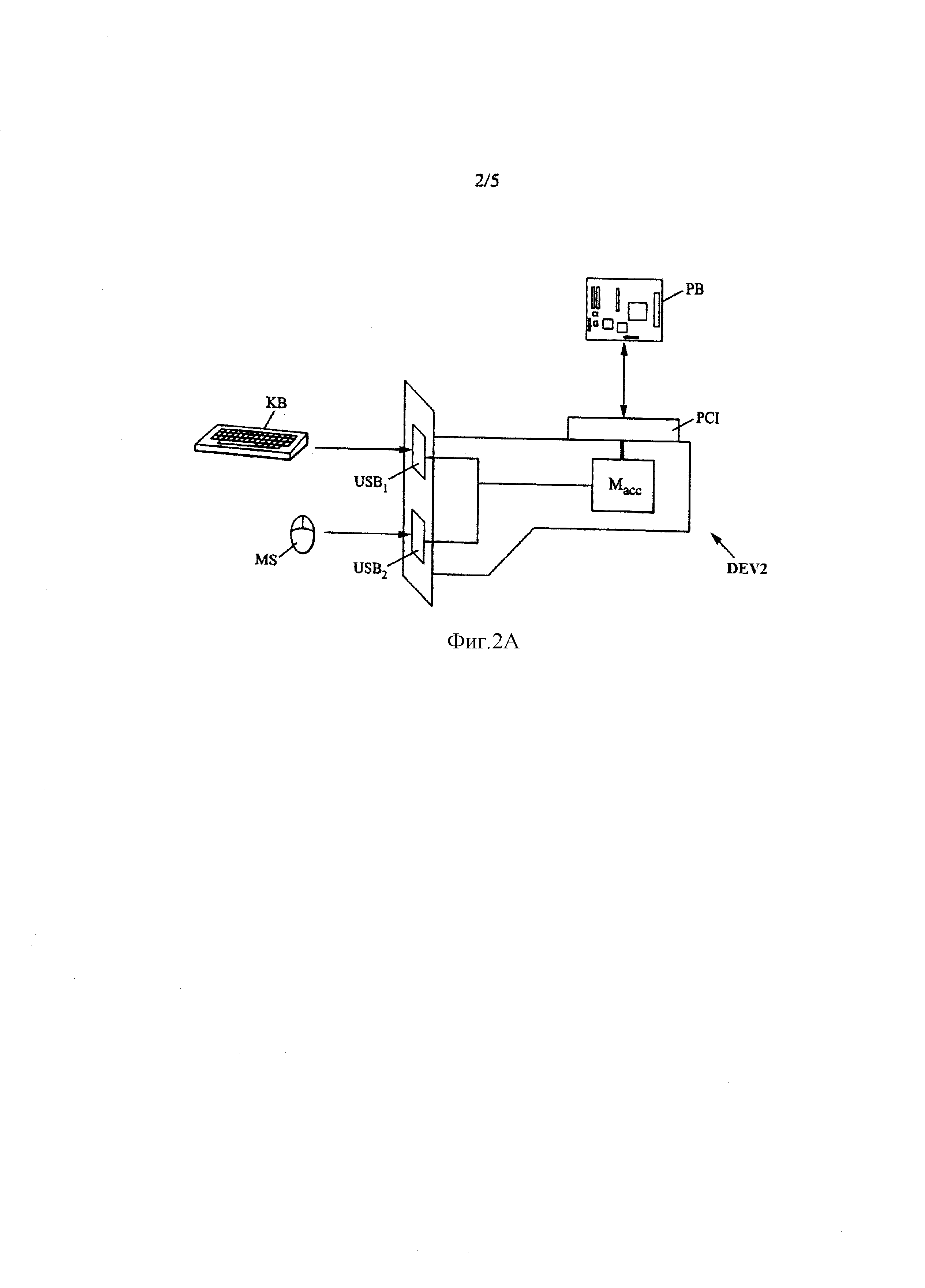

Обратимся теперь к фиг.2С, где изображен третий конкретный вариант показанного на фиг.1 устройства управления доступом, также содержащего три многофункциональных порта.

В этом третьем конкретном варианте, относящемся к устройству DEV3’, содержащему интерфейс INT3, первый многофункциональный порт USB1, относящийся к USB-типу, индивидуально выделен для присоединения периферийного устройства KB, принадлежащего типу клавиатур, второй многофункциональный порт USB2, относящийся к USB-типу, индивидуально выделен для присоединения периферийного устройства MS, принадлежащего к манипуляторам типа мышь, и третий многофункциональный порт USB3, относящийся к USB-типу, индивидуально выделен для присоединения периферийного устройства USBKY, принадлежащего типу устройств флэш-памяти, средство Масс управления доступом содержит первый модуль Macc1 управления доступом, второй модуль Масс2 управления доступом и третий модуль Масс3 управления доступом, ассоциированные соответственно с указанными многофункциональными портами USB1, USB2 и USB3 и индивидуально предназначенные для работы с перечисленными выше типами периферийных устройств, соответственно.

В частности, первый модуль Macc1 управления доступом содержит процессорный модуль FPGA1, соединенный с многофункциональным портом USB1 и конфигурированный для осуществления упомянутого выше управления доступом, а также верификации данных, поступающих от периферийного устройства KB и проходящих через указанный порт USB1, равно как и через внутренний USB-порт, обозначенный  и соединенный с процессорным модулем FPGA1. Данные, поступающие от периферийного устройства KB и верифицированные в рассматриваемом первом модуле Macc1 управления доступом, таким образом, становятся доступными на выходе этого модуля во внутреннем USB-порте

и соединенный с процессорным модулем FPGA1. Данные, поступающие от периферийного устройства KB и верифицированные в рассматриваемом первом модуле Macc1 управления доступом, таким образом, становятся доступными на выходе этого модуля во внутреннем USB-порте  .

.

Указанный процессорный модуль FPGA1 конфигурирован, таким образом, физически, как указано выше, для авторизации доступа к интерфейсу INT3 со стороны периферийного устройства KB, когда это устройство присоединено к первому многофункциональному порту USB1, только если указанное периферийное устройство KB принадлежит к первой категории CP1 периферийных устройств, индивидуально и постоянно ассоциированной с первым многофункциональным портом USB1, здесь это категория компьютерных клавиатур.

Аналогично, второй модуль Масс2 управления доступом содержит процессорный модуль FPGA2, соединенный с указанным многофункциональным портом USB2 и конфигурированным для выполнения упомянутой верификации данных, поступающих от периферийного устройства MS и проходящих через этот порт USB2, равно как и через внутренний USB-порт, обозначенный  и соединенный с процессорным модулем FPGA2. Данные, поступающие от периферийного устройства MS и верифицированные в рассматриваемом втором модуле Масс2 управления доступом, таким образом, становятся доступными на выходе этого модуля во внутреннем USB-порте

и соединенный с процессорным модулем FPGA2. Данные, поступающие от периферийного устройства MS и верифицированные в рассматриваемом втором модуле Масс2 управления доступом, таким образом, становятся доступными на выходе этого модуля во внутреннем USB-порте  .

.

Указанный процессорный модуль FPGA2 конфигурирован, таким образом, физически, как указано выше, для авторизации доступа к интерфейсу INT3 со стороны периферийного устройства MS, когда это устройство присоединено ко второму многофункциональному порту USB2, только если указанное периферийное устройство MS принадлежит ко второй категории СР2 периферийных устройств, индивидуально и постоянно ассоциированной со вторым многофункциональным портом USB2, здесь это категория манипуляторов типа компьютерная мышь.

Наконец, третий модуль Масс3 управления доступом содержит первый процессорный модуль CPU3, соединенный с многофункциональным портом USB3, второй процессорный модуль FPGA3 соединенный с первым процессорным модулем CPU3, а также внутренний USB-порт, обозначенный  и соединенный со вторым процессорным модулем FPGA3.

и соединенный со вторым процессорным модулем FPGA3.

Указанный второй процессорный модуль FPGA3 конфигурирован физически, как указано выше, для авторизации доступа к интерфейсу INT3 со стороны периферийного устройства USBKY, когда это устройство присоединено к третьему многофункциональному порту USB3, только если указанное периферийное устройство USBKY принадлежит к третьей категории СР3 периферийных устройств, индивидуально и постоянно ассоциированной с третьим многофункциональным портом USB3, здесь этой третьей категорией является категория периферийных запоминающих устройств, таких как, например, USB-устройства флэш-памяти. Этот второй процессорный модуль FPGA3 конфигурирован, таким образом, для выполнения функции идентификации категории периферийного устройства, соединенного с многофункциональным портом USB3 и, тем самым, действует в качестве идентификационного модуля Mid в том смысле, как это было описано ранее.

Что касается первого процессорного модуля CPU3, он конфигурирован для осуществления верификации данных, обмен которыми происходит через порт USB3 описанным выше способом. Этот первый процессорный модуль CPU3 действует, таким образом, в качестве модуля MVERIF верификации в том смысле, как это было описано ранее.

Таким образом, если персональный компьютер имеет только одно такое устройство DEV3’, доступное для связи с пользователями, только клавиатуры USB-типа приемлемы для первого порта USB1, только мыши USB-типа, приемлемы для второго порта USB2 и только USB-устройства флэш-памяти приемлемы для третьего порта USB3.

Здесь, в отличие от второго варианта, устройство DEV3’ содержит интерфейс INT3, который сам по себе содержит модуль USB-концентратора, соединенный с внутренними портами USB1, USB2 и USB3 с целью управления обменом данными между этими различными интерфейсами. Указанный интерфейс INT3 содержит также интерфейс PCI, чтобы можно было устройство DEV3’ соединить с материнской платой РВ и чтобы позволить обмен данными между материнской платой и многофункциональными портами.

Использование интерфейса INT3 с модулем USB-концентратора делает возможной оптимизацию внутреннего обмена данными между различными модулями управления доступом и компьютерной системой, с которой соединено устройство DEV3’.

Указанный USB-концентратор из состава интерфейса INT3 может быть соединен с другим внутренним USB-интерфейсом  , что позволяет осуществлять нефильтрованный обмен данными с компьютерной системой, в которой установлено устройство DEV3’.

, что позволяет осуществлять нефильтрованный обмен данными с компьютерной системой, в которой установлено устройство DEV3’.

В устройстве DEV3’ верификацию осуществляют только применительно к данным, которыми обмениваются с периферийным запоминающим устройством, соединенным с портом USB3, но не к данным, поступающим от портов USB1 и USB2, что делает возможным оптимизировать внутреннюю конфигурацию устройства и избежать ненужных верификаций.

Наконец обратимся к фиг.3, где иллюстрированы этапы способа управления доступом к компьютерной системе согласно настоящему изобретению.

Такой способ 100 управления доступом использует описанное со ссылками на фиг.1 устройство DEV управления доступом, содержащее некоторое число многофункциональных портов U1,…,Ui, служащих для соединения с различными периферийными устройствами, интерфейс INT доступа, служащий для соединения с рассматриваемой компьютерной системой, и средство Масс управления доступом, соединяющее многофункциональные порты U1,…,Ui и интерфейс INT доступа, для управления соединениями между многофункциональными портами U1,…,Ui и интерфейсом INT доступа.

Реализация способа 100 управления доступом может быть начата с предварительного этапа 110 постоянного физического ассоциирования своей индивидуальной категории CP1,…,CPi периферийных устройств соответственно с каждым из указанных по меньшей мере одним многофункциональным портом U1,…,Ui в устройстве DEV, так что эти различные индивидуальные категории CP1,…,CPi периферийных устройств отличаются одна от другой.

Как отмечено выше, такое постоянное физическое ассоциирование может быть выполнено посредством программирования средства Масс управления доступом, выполненного в виде программируемой схемы типа FPGA, которую уже невозможно модифицировать после того, как эта схема была запрограммирована.

Это делает возможным физически задать различные индивидуальные категории CP1,…,CPi периферийных устройств, ассоциированных соответственно с многофункциональными портами U1,…,Ui, и тем самым не допустить, чтобы злонамеренный пользователь смог модифицировать такое ассоциирование, что могло бы произойти в случае нефизической реализации, т.е. посредством программного обеспечения.

После присоединения периферийного устройства Р к одному из многофункциональных портов Ui (этап 115 соединения), способ 100 содержит верификацию (этап 120) того факта, что это периферийное устройство Р действительно принадлежит к категории CPi периферийных устройств, индивидуально и постоянно ассоциированной с многофункциональным портом Ui, к которому присоединено упомянутое периферийное устройство Р.

Если это действительно так, и только в этом случае, авторизуется доступ (этап 130 авторизации) посредством средства Масс управления доступом для указанного периферийного устройства Р к интерфейсу INT устройства DEV, и тем самым к компьютерной системе, с которой соединен упомянутый интерфейс INT. Этап 130 авторизации доступа может тогда содержать передачу данных между периферийным устройством Р и рассматриваемой компьютерной системой CS через многофункциональный порт Ui, средство Масс управления доступом и интерфейс INT доступа устройства DEV.

В противном случае, т.е. если периферийное устройство Р не принадлежит к категории CPi периферийных устройств, индивидуально и постоянно ассоциированной с многофункциональным портом Ui, к которому присоединено периферийное устройство Р, доступ этого периферийного устройства Р к интерфейсу INT устройства DEV будет запрещен и заблокирован с помощью средства Масс управления доступом в составе устройства DEV.

В конкретном варианте способ 100 содержит, после присоединения периферийного устройства Р к многофункциональному порту Ui, идентификацию (этап 121) категории СР периферийного устройства Р посредством устройства DEV (более конкретно, посредством идентификационного модуля Mid, входящего в состав средства Масс управления доступом), после этого доступ к интерфейсу INT доступа авторизуется в функции от результатов сравнения идентифицированной категории СР и категории CPi периферийных устройств, индивидуально и постоянно ассоциированной с многофункциональным портом Ui (этап 123 сравнения).

Если идентифицированная категория СР соответствует категории CPi периферийных устройств, индивидуально и постоянно ассоциированной с многофункциональным портом Ui, и только в этом случае, доступ периферийного устройства Р к интерфейсу INT устройства DEV и, тем самым, к компьютерной системе, с которой соединен этот интерфейс INT, оказывается авторизован с помощью средства Масс управления доступом (этап 130 авторизации).

Если же, с другой стороны, идентифицированная категория СР не соответствует категории CPi периферийных устройств, индивидуально и постоянно ассоциированной с многофункциональным портом Ui, доступ периферийного устройства Р к интерфейсу INT устройства DEV будет запрещен и заблокирован с помощью средства Масс управления доступом из состава устройства DEV.

В предпочтительном варианте способ 100 управления доступом содержит верификацию (этап 140), после этапа 130 авторизации, данных, передаваемых между многофункциональным портом Ui, к которому присоединено периферийное устройство, и интерфейсом INT устройства DEV, соединенного с компьютерной системой CS.

Верификацию может осуществлять модуль Mverif верификации, как было описано ранее, а сама процедура верификации может содержать проверку того факта, что передаваемые символы действительно принадлежат рассматриваемому алфавиту, того факта, что линии передачи данных действительно соответствуют некоторым заданным характеристикам, или верификацию сигнатуры, прилагаемой к передаваемым данным, и т.п.

В случае положительного результата верификации периферийное устройство Р может поддерживать связь и обмениваться данными с компьютерной системой, соединенной с интерфейсом INT, через многофункциональный порт Ui, средство Масс управления доступом и интерфейс INT доступа в составе устройства DEV.

В случае отрицательного результата верификации средство Масс управления доступом прерывают передачу данных между периферийным устройством Р и интерфейсом INT доступа в составе устройства DEV (этап 145 прерывания передачи данных).

Далее, настоящее изобретение относится к компьютерной программе, содержащей команды кода для реализации описанного выше способа управления доступом, когда эту программу выполняет процессор устройства управления доступом, например, процессор PROC, расположенный в идентификационном модуле Mid устройства DEV, показанного на фиг.1.

Такая программа может использовать любой язык программирования и может быть представлена в виде исходного кода, объектного кода или кода, промежуточного между исходным кодом и объектным кодом, такого как частично компилированная форма или любая другая желаемая форма.

Настоящее изобретение относится также к носителю записи информации, который может быть читаем компьютером или процессором данных и содержит упомянутые выше команды кода программы. Таким носителем записи информации может быть объект или устройство, выполненное с возможностью хранения программы. Например, таким носителем может быть запоминающее устройство, такое как постоянное запоминающее устройство (ROM), например ROM на компакт-диске (CD ROM) или микроэлектронная схема ROM, или также магнитное запоминающее устройство, такое как дискета или накопитель на жестком диске. Такой носитель записи информации может также содержать флэш-память для хранения программы и записи информации, принятой клиентским модулем, либо запоминающее устройство с произвольной выборкой (RAM) для хранения временных данных, таких как список серверов и связанные с этим сведения.

Кроме того, такой носитель записи информации может представлять собой передаваемый носитель, такой как электрический или оптический сигнал, который может быть передан по электрическому или оптическому кабелю, по радио иди каким-либо иным способом. Программа согласно настоящему изобретению может быть, в частности, скачана по сети типа Интернет.

Безусловно, настоящее изобретение не ограничивается описанными выше и представленными вариантами, на основе которых может представить себе другие способы и другие варианты, не выходя за рамки настоящего изобретения.