Результат интеллектуальной деятельности: СПОСОБ И УСТРОЙСТВО ДЛЯ СОВМЕСТНОГО ИСПОЛЬЗОВАНИЯ СОДЕРЖИМОГО БРАУЗЕРА

Вид РИД

Изобретение

ПЕРЕКРЕСТНЫЕ ССЫЛКИ НА РОДСТВЕННЫЕ ЗАЯВКИ

[0001] Данная заявка испрашивает приоритет заявки на патент Китая №201210341347.3, поданной 14 сентября 2012, содержимое которой полностью включено в данный документ посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ РАСКРЫТИЯ

[0002] Настоящее раскрытие в целом относится к Интернет-технологии и, в частности, относится к способам и устройствам для совместного использования содержимого браузера.

УРОВЕНЬ ТЕХНИКИ

[0003] Во время просмотра веб-страниц с использованием браузера (программы просмотра), когда пользователь открывает представляющие интерес веб-сайты или текстовое содержимое, пользователь может осуществлять совместное использование веб-сайтов или текстового содержимого в сторонних платформах через различные каналы совместного использования, включающие в себя микроблоги или другие каналы совместного использования. Прежде, чем осуществлять совместное использование содержимого на сторонней платформе, необходимо проверить идентификационную информацию. Однако современные процессы проверки, внедренные различными существующими платформами, не являются унифицированными. То есть, существующие платформы имеют различные требования к процессам совместного использования.

[0004] Например, в некоторых микроблогах соответственно внедрены различные методики проверки и процессы проверки. В частности, в некоторых микроблогах используется методика OAuth (открытого стандарта для авторизации) для проверки идентификационной информации. Таким образом, пользователю необходимо переходить на официальную веб-страницу микроблога и затем возвращаться назад в программное обеспечение браузера после успешного осуществления входа. Таким образом завершается процесс проверки идентификационной информации, и может выполняться последующий процесс совместного использования. Такому процессу проверки необходим повторный переход с официальной веб-страницы микроблога в программное обеспечение браузера, что усложняет процесс совместного использования.

[0005] В некоторых случаях в качестве методики проверки идентификационной информации в микроблогах внедряется Sid (Идентификатор безопасности). Sid широко используется внутренним образом внутри компаний. При использовании Sid пользователь может осуществлять вход через любой интерфейс коммерческой организации для получения действующего Sid и использовать Sid в качестве идентификации для завершения последующего процесса совместного использования.

[0006] Таким образом, процессы проверки, используемые различными платформами не являются унифицированными. В результате, при совместном использовании содержимого пользователи не имеют никаких четких ожиданий или единого понимания процесса совместного использования, что может ухудшать эксплуатацию на стороне пользователей.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

[0007] Один аспект настоящего раскрытия включает в себя способ совместного использования содержимого браузера с использованием электронного устройства. В данном способе содержимое для совместного использования, выбранное пользователем, и платформа совместного использования, выбранная пользователем, могут быть приняты электронным устройством. Электронное устройство может переходить в унифицированный интерфейс проверки для осуществления пользователем входа в платформу совместного использования через унифицированный интерфейс проверки. Дополнительно, электронное устройство может предоставлять содержимое в платформу совместного использования для совместного использования.

[0008] Другой аспект настоящего раскрытия включает в себя устройство для совместного использования содержимого браузера. Устройство может включать в себя, например, модуль подтверждения совместного использования, модуль осуществления входа в платформу и модуль предоставления данных. Модуль подтверждения совместного использования может быть выполнен с возможностью приема содержимого для совместного использования, выбранного пользователем, и платформы совместного использования, выбранной пользователем. Модуль осуществления входа в платформу может быть выполнен с возможностью перехода в унифицированный интерфейс проверки для осуществления пользователем входа в платформу совместного использования через унифицированный интерфейс проверки. Модуль предоставления данных может быть выполнен с возможностью предоставления содержимого в платформу совместного использования для совместного использования.

[0009] Другие аспекты настоящего раскрытия могут стать поняты специалистам в уровне техники в свете описания, формулы изобретения и чертежей настоящего раскрытия.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0010] Следующие чертежи являются всего лишь примерами, предназначенными для иллюстративных целей, согласно различным раскрытым вариантам осуществления, и не подразумевается, что они накладывают ограничения на объем настоящего раскрытия.

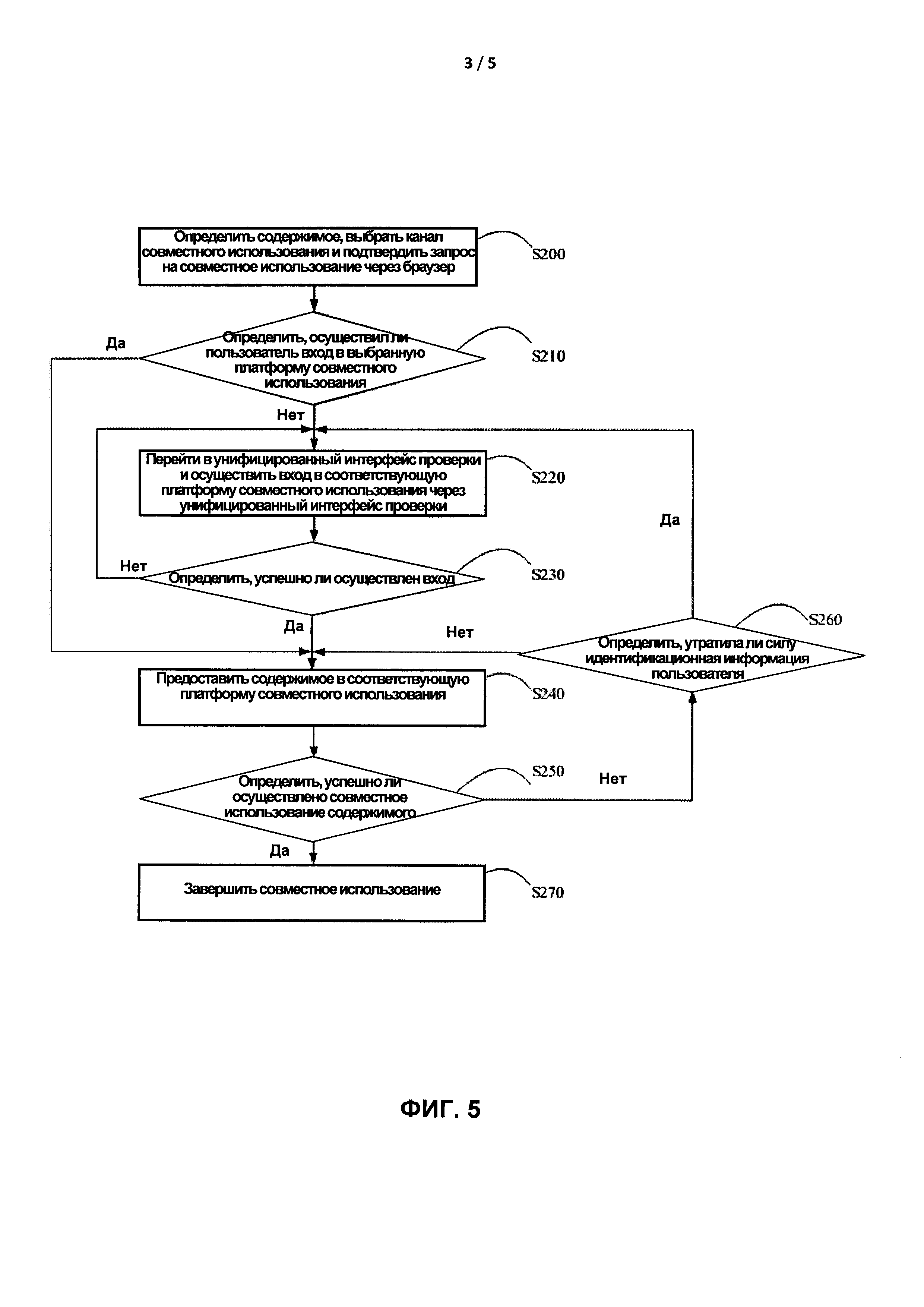

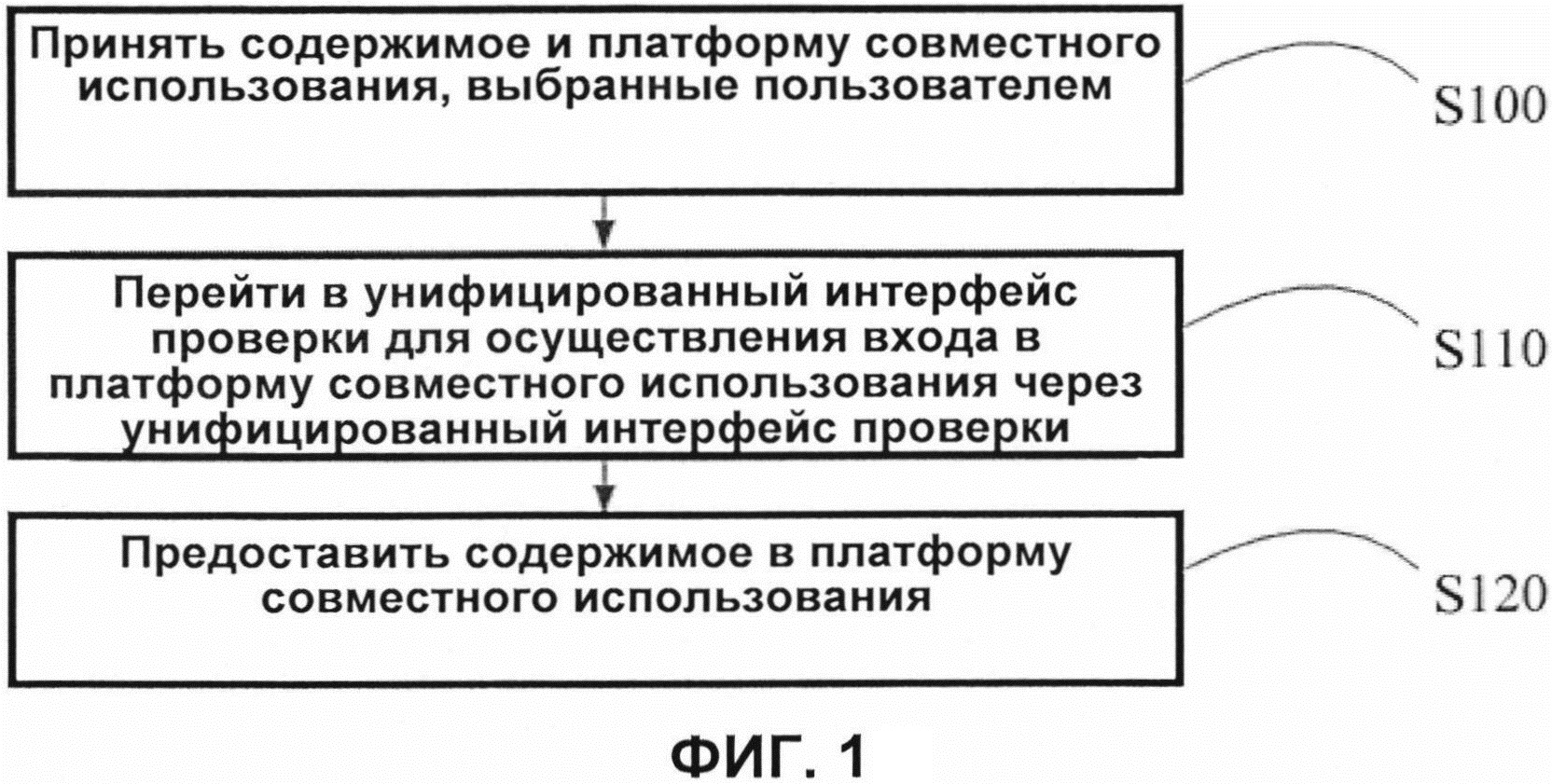

[0011] На Фиг. 1 изображена блок-схема примерного способа совместного использования содержимого браузера в соответствии с различными раскрытыми вариантами осуществления;

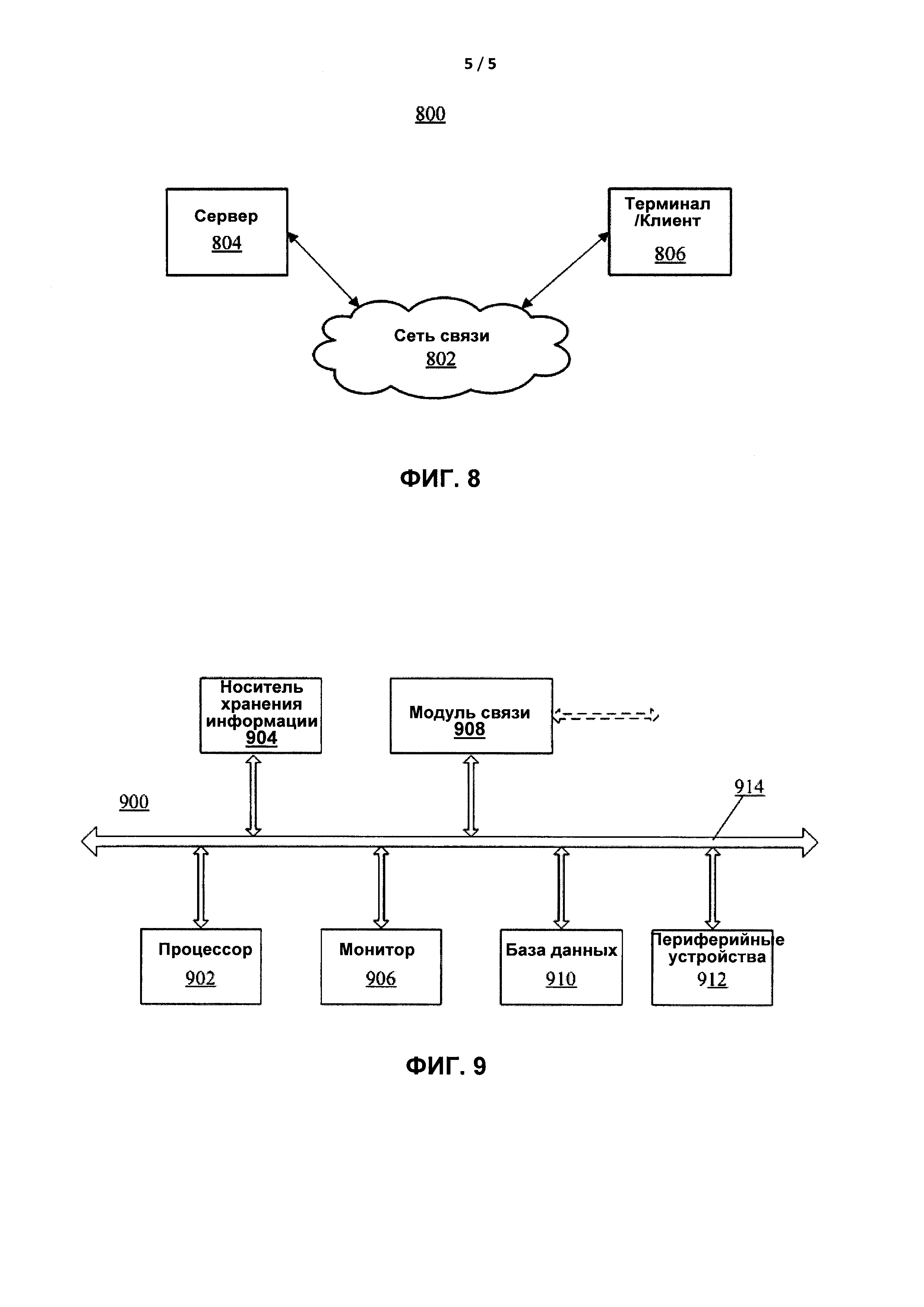

[0012] На Фиг. 2 изображен примерный интерфейс для совместного использования содержимого браузера в соответствии с различными раскрытыми вариантами осуществления;

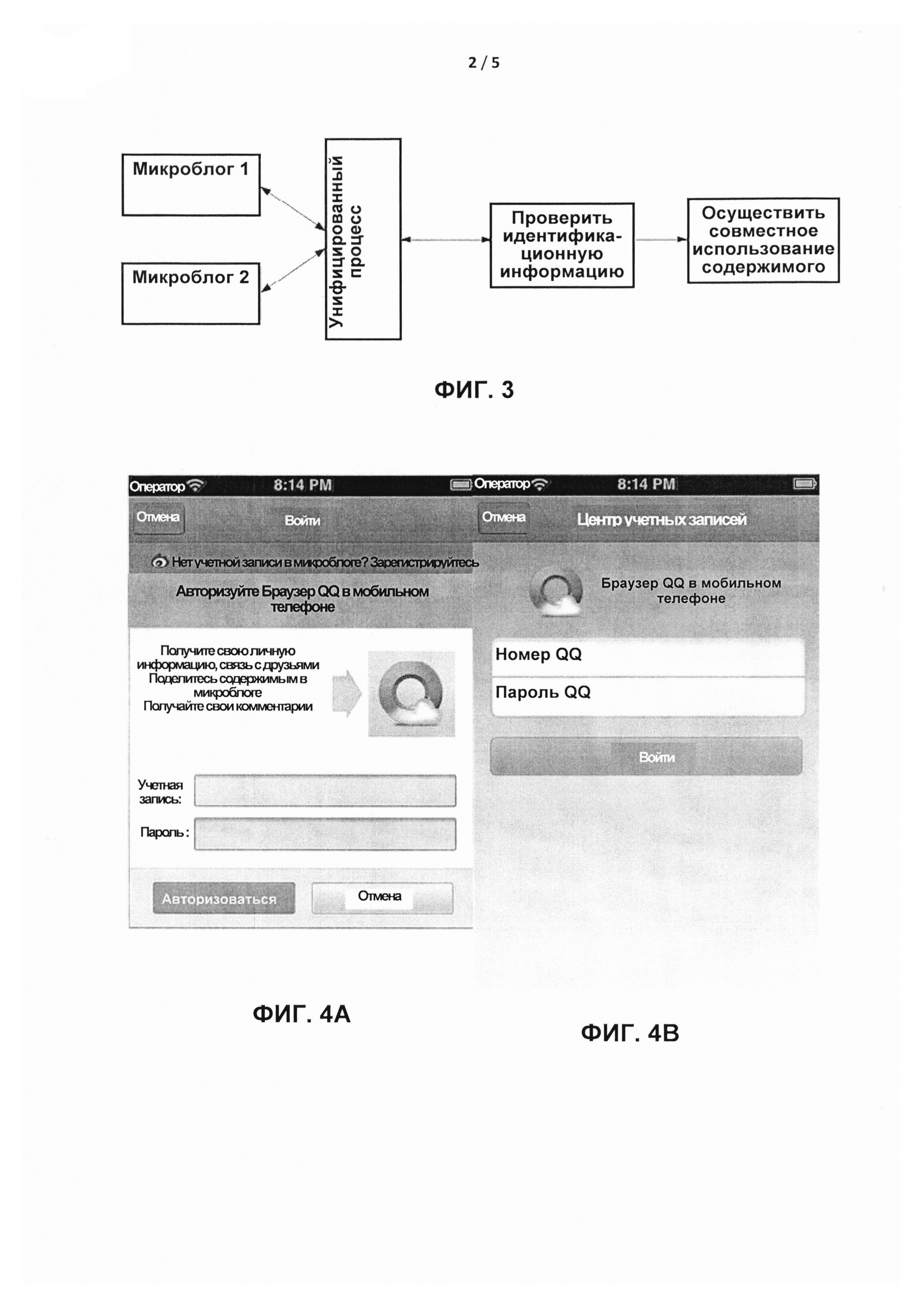

[0013] На Фиг. 3 изображен примерный принцип действия совместного использования содержимого браузера в соответствии с различными раскрытыми вариантами осуществления;

[0014] На Фиг. 4А-4В изображены примерные интерфейсы проверки для совместного использования содержимого браузера в соответствии с различными раскрытыми вариантами осуществления;

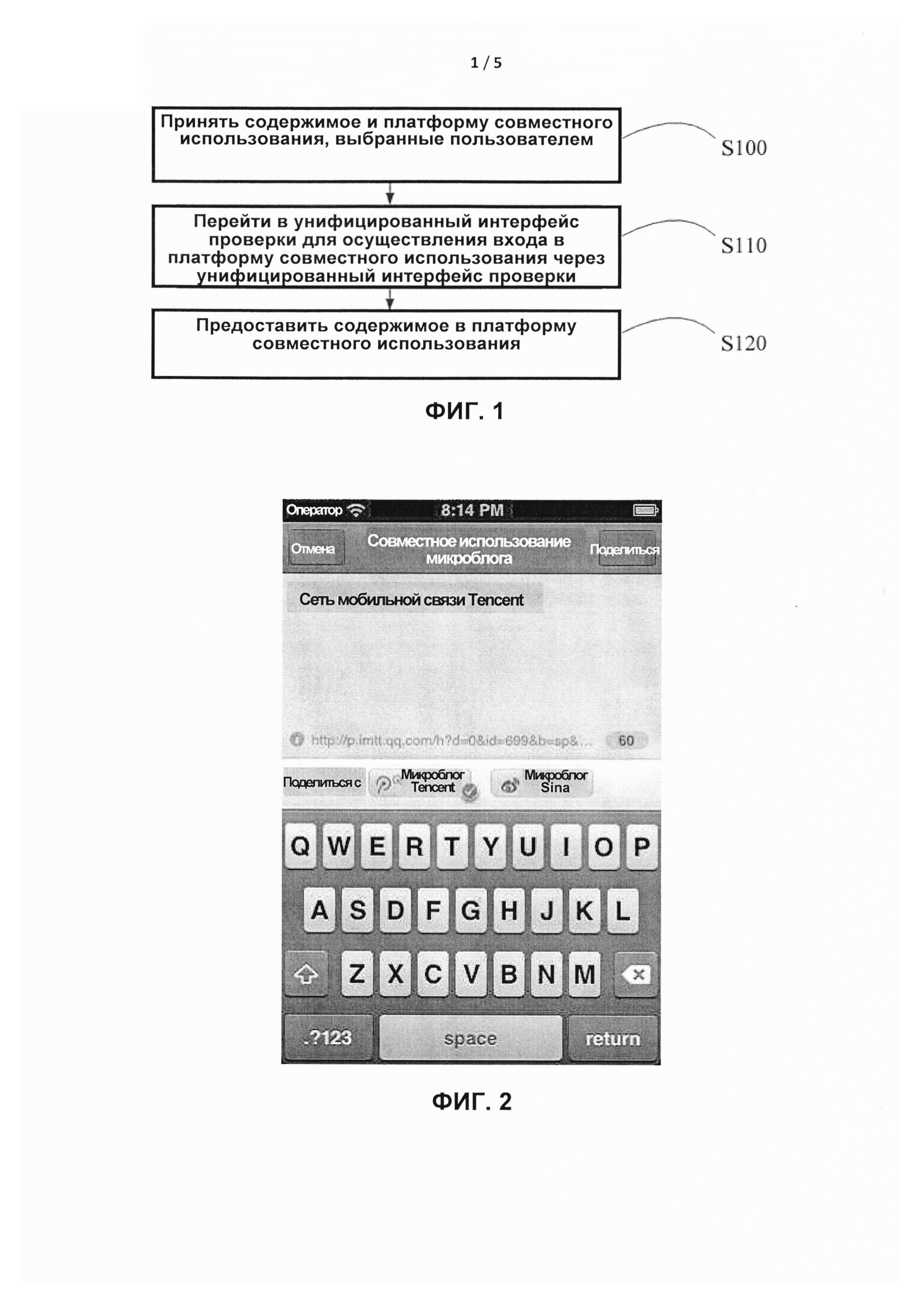

[0015] На Фиг. 5 изображена блок-схема другого примерного способа совместного использования содержимого браузера в соответствии с различными раскрытыми вариантами осуществления;

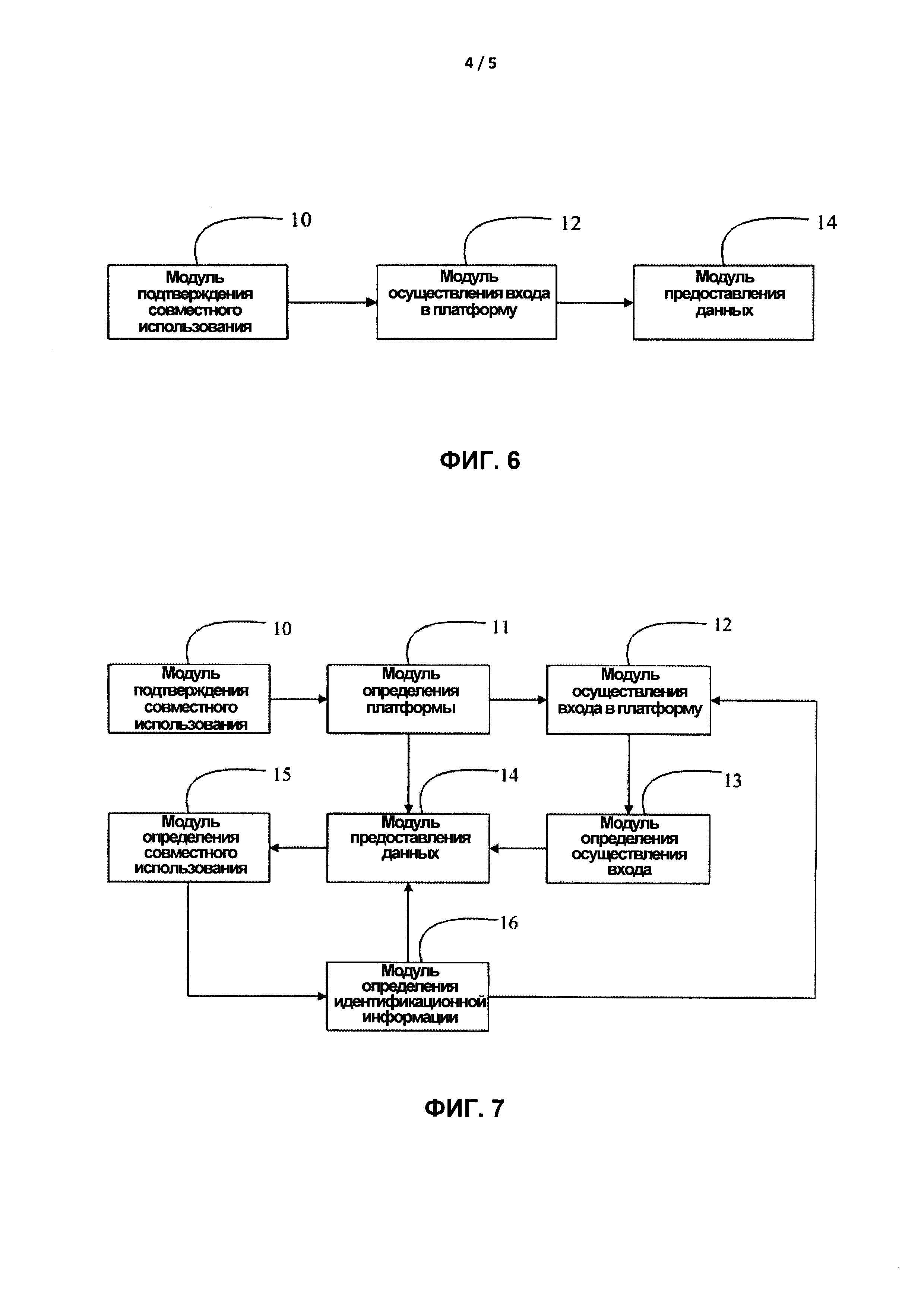

[0016] На Фиг. 6 изображена схема структуры примерного устройства для совместного использования содержимого браузера в соответствии с различными раскрытыми вариантами осуществления;

[0017] На Фиг. 7 изображена схема структуры другого примерного устройства для совместного использования содержимого браузера в соответствии с различными раскрытыми вариантами осуществления;

[0018] На Фиг. 8 изображена примерная среда, содержащая в себе некоторые раскрытые варианты осуществления; и

[0019] На Фиг. 9 изображена примерная система в соответствии с раскрытыми вариантами осуществления.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

[0020] Далее будет сделана подробная ссылка на примерные варианты осуществления раскрытия, которые изображены на сопроводительных чертежах.

[0021] На Фиг. 8 изображена примерная среда 800, содержащая в себе примерные способы и устройства для совместного использования содержимого браузера в соответствии с различными раскрытыми вариантами осуществления. Как показано на Фиг. 8, среда 800 может включать в себя сервер 804, терминал 806 и сеть 802 связи. Сервер 804 и терминал 806 могут соединяться через сеть 802 связи для обмена информацией, например, предоставления/приема содержимого для совместного использования, предоставления/приема информации осуществления входа для проверки, просмотра веб-страниц и т.д. Несмотря на то, что в среде 800 изображены только один терминал 806 и один сервер 804, в нем может содержаться любое количество терминалов 806 или серверов 804, а также в нем могут содержаться другие устройства.

[0022] Сеть 802 связи может включать в себя любой подходящий тип сети связи для обеспечения сетевых соединений с сервером 804 и терминалом 806 или среди множества серверов 804 или терминалов 806. Например, сеть 802 связи может включать в себя Интернет или другие типы компьютерных сетей или телекоммуникационных сетей, проводных или беспроводных.

[0023] К терминалу, используемому в данном документе, может относиться любой соответствующий пользовательский терминал с конкретными вычислительными возможностями, например, персональный компьютер (PC), производственный компьютер, карманное вычислительное устройство (например, планшет), мобильный терминал (например, мобильный телефон или смартфон) или любое другое вычислительное устройство на стороне пользователя.

[0024] К серверу, используемому в данном документе, могут относиться один или более компьютеров-серверов, выполненных с возможностью предоставления некоторых функциональных возможностей сервера, например, просмотр веб-страниц, совместное использование содержимого или данных, проверка идентификационной информации пользователя и т.д. Сервер также может включать в себя один или более процессоров для параллельного исполнения компьютерных программ.

[0025] Сервер 804 и терминал 806 могут быть реализованы на любой подходящей вычислительной платформе. На Фиг. 9 изображена блок-схема примерной вычислительной системы 900, выполненной с возможностью реализации сервера 804 и/или терминала 806. Как показано на Фиг. 9, примерная вычислительная система 900 может включать в себя процессор 902, носитель 904 хранения информации, монитор 906, модуль 908 связи, базу 910 данных, периферийные устройства 912 и одну или более шин 914 для соединения устройств друг с другом. Некоторые устройства могут быть опущены, а другие устройства могут быть введены.

[0026] Процессор 902 может включать в себя любой подходящий процессор или процессоры. Дополнительно, процессор 902 может включать в себя множество ядер для многопоточной или параллельной обработки. Носитель 904 хранения информации может включать в себя модули запоминающего устройства, например, постоянное запоминающее устройство (ROM), запоминающее устройство (RAM) с произвольным доступом и модули флэш-памяти, а также запоминающие устройства большой емкости, например, CD-ROM, U-disk, съемный жесткий диск и т.д. Носитель 904 хранения информации может хранить компьютерные программы для реализации различных процессов, исполняемых процессором 902.

[0027] Монитор 906 может включать в себя устройство отображения или устройства для отображения содержимого веб-страниц, различные интерфейсы, такие как интерфейсы проверки, и/или другую информацию от системы 900. Периферийные устройства 912 могут включать в себя устройства ввода-вывода, например, клавиатуру и мышь. Периферийные устройства 912 могут использоваться оператором терминала или сервера для таких действий, как ввод содержимого/данных, ввод информации осуществления входа, выбор содержимого для совместного использования, выбор платформы совместного использования и т.д.

[0028] Дополнительно модуль 908 связи может включать в себя сетевые устройства для установления соединений через сеть 802 связи. База 910 данных может включать в себя одну или более баз данных для хранения некоторых данных и для выполнения некоторых действий над хранимыми данными, например, просмотр веб-страниц, поиск по базе данных и т.д. Когда система 900 является системой или сервером 804 некоторой платформы совместного использования, то база данных может хранить идентификационную информацию пользователя или другую подходящую информацию.

[0029] При функционировании терминал 806 может предписывать серверу 804 выполнять конкретные действия, например, совместное использование содержимого или проверку информации осуществления входа, или другие действия с базой данных. Сервер 804 может быть выполнен с возможностью предоставления структур и функций для таких действий и операций. В частности, терминал 806 может включать в себя браузер и/или другое подходящее программное обеспечение/программу для генерирования интерфейса для осуществления пользователем входа в браузер и/или стороннюю платформу(ы). Терминал 806 может предоставлять содержимое в сервер 804 платформы совместного использования для совместного использования.

[0030] В различных вариантах осуществления терминал, вовлеченный в раскрытых способах и устройствах, может включать в себя терминал 806, в то время как сервер, вовлеченный в раскрытых способах и устройствах, может включать в себя сервер 804. В различных вариантах осуществления раскрытые способы и устройства могут исполняться терминалом, таким как электронное устройство. Терминал может иметь введенную пользователем подходящую информацию в течение исполнения раскрытых способов и устройств. В одном варианте осуществления раскрытые способы и устройства могут быть исполнены с использованием браузера или любого другого подходящего программного обеспечения/программы, которые управляют связанным аппаратным обеспечением внутри терминала.

[0031] На Фиг. 1 изображена блок-схема примерного способа совместного использования содержимого браузера в соответствии с различными раскрытыми вариантами осуществления. Как показано на Фиг. 1, примерный способ совместного использования содержимого браузера может включать в себя следующие этапы.

[0032] На этапе S100 принимаются содержимое для совместного использования и платформа совместного использования. Содержимое для совместного использования и платформа совместного использования могут быть выбраны пользователем. Используемый в данном документе, пока не указано иное, термин «содержимое для совместного использования» или «данные для совместного использования» может упоминаться в качестве «содержимого» или «данных», соответственно.

[0033] В одном варианте осуществления платформа совместного использования может быть выбрана из различных микроблогов или других подходящих платформ совместного использования. Например, на Фиг. 2 изображен примерный интерфейс для совместного использования содержимого браузера в соответствии с различными раскрытыми вариантами осуществления. Следует отметить, что платформа совместного использования не ограничивается микроблогами, и любые другие подходящие платформы совместного использования, например, веб-сайты SNS (Social Network Service (Служб Социальных Сетей)), могут охватываться данным документом.

[0034] На Фиг. 2 пользователь может выбирать содержимое для совместного использования. Содержимое может быть любыми данными, подходящими для совместного использования на платформах совместного использования. Например, содержимое может быть данными, напечатанными пользователем (например, как показано на Фиг. 2). В другом примера пользователь может выбирать содержимое веб-страницы, отображаемое на электронном устройстве.

[0035] Пользователь может выбирать платформу совместного использования среди различных вариантов. Необязательные варианты выбора платформ совместного использования могут зависеть от установок электронного устройства. Например, необязательные варианты выбора платформ совместного использования могут включать в себя платформы совместного использования, к которым может осуществлять доступ браузер. В примере, изображенном на Фиг. 2, пользователь может выбирать платформу совместного использования между Микроблогом Tencent и Микроблогом Sina.

[0036] На этапе S110 электронное устройство переходит в унифицированный интерфейс проверки. Пользователь может осуществлять вход в соответствующую платформу совместного использования через унифицированный интерфейс проверки.

[0037] Согласно различным раскрытым вариантам осуществления децентрализованные процессы проверки могут быть объединены в унифицированный процесс проверки. Таким образом, процессы проверки всевозможных платформ могут быть унифицированы. Независимо от того, на какой платформе пользователь совместно использует содержимое, пользователь может осуществлять вход через один и тот же интерфейс проверки посредством ввода информации осуществления входа, соответствующей платформе совместного использования. В результате пользователи могут иметь четкие ожидания и единое понимание процесса совместного использования. Таким образом, замешательство пользователей может быть снижено, а эксплуатация на стороне пользователей может быть улучшена. Например, унифицированный процесс изображен более подробно на Фиг. 3-4.

[0038] В частности, на Фиг. 3 изображен примерный принцип действия совместного использования содержимого браузера в соответствии с различными раскрытыми вариантами осуществления. В отличие от использования различных платформ совместного использования (например, Микроблог 1 и Микроблог 2) с различными процессами проверки, согласно раскрытому принципу действия, как показано на Фиг. 3, доступ к Микроблогу 1 и Микроблогу 2 может осуществляться посредством одного и того же унифицированного процесса проверки. Независимо от того, какой микроблог выбирает пользователь, проверка идентификационной информации пользователя и совместное использование содержимого могут выполняться посредством одного и того же унифицированного процесса проверки.

[0039] На Фиг. 4А-4В изображены примерные интерфейсы проверки для совместного использования содержимого браузера в соответствии с различными раскрытыми вариантами осуществления. В частности, на Фиг. 4А-4В изображены два примерных интерфейса проверки для поэлементного сопоставления.

[0040] В интерфейсе проверки, изображенном на Фиг. 4А, показан примерный унифицированный интерфейс проверки для осуществления пользователем входа в платформу совместного использования согласно различным раскрытым вариантам осуществления. В данном конкретном показанном примере, микроблог является Микроблогом Sina (характеризуемый логотипом в виде глаза возле верхнего левого угла), который использует методику OAuth для проверки идентификационной информации пользователя.

[0041] Как показано на Фиг. 4А, после того, как пользователь выбирает содержимое и платформу совместного использования (в данном примере, Микроблог Sina), электронное устройство переходит в унифицированный интерфейс проверки. Пользователь может водить информацию осуществления входа для платформы совместного использования. Пользователь может также авторизовать браузер для посещения (или осуществления доступа к) учетной записи пользователя в платформе совместного использования. В данном конкретном примере, изображенном на Фиг. 4А, браузер является браузером QQ, разработанным компанией Tencent. Таким образом, платформа совместного использования может принимать введенную информацию осуществления входа и проверять идентификационную информацию пользователя. В то же время платформа совместного использования может позволять браузеру осуществлять доступ к учетной записи пользователя в платформе совместного использования и предоставлять содержимое для совместного использования на последующих этапах. Поэтому, после успешного осуществления входа через унифицированный интерфейс проверки может непосредственно осуществляться совместное использование без какой-либо необходимости в возвращении назад в браузер для процесса совместного использования.

[0042] В интерфейсе проверки, изображенном на Фиг. 4В, показан другой примерный интерфейс проверки для осуществления пользователем входа в платформу совместного использования согласно различным раскрытым вариантам осуществления. В данном конкретном показанном примере платформа совместного использования является Микроблогом Tencent, характеризуемым логотипом в виде окружности и облака возле верхнего левого угла. Такие платформы совместного использования внедряют методику Sid проверки идентификационной информации. Пользователь может осуществлять вход через любой интерфейс коммерческой организации (например, интерфейс коммерческой организации внутри одной и той же компании) для получения действующего Sid и использовать Sid в качестве идентификации для завершения последующего процесса совместного использования. Например, пользователь может осуществлять вход через браузер QQ (браузер, созданный компанией Tencent) и таким образом может осуществлять доступ к Микроблогу Tencent для совместного использования содержимого.

[0043] Как показано на Фиг. 4В, после того, как пользователь выбирает содержимое и платформу совместного использования (в данном примере Микроблог Tencent), интерфейс электронного устройства переходит в унифицированный интерфейс проверки.

Пользователь может вводить информацию осуществления входа (в данном примере информацию осуществления входа для браузера QQ). Когда пользователь успешно осуществляет вход в браузер QQ, пользователь одновременно получает доступ к Микроблогу Tencent. Браузер может таким образом осуществлять доступ к учетной записи пользователя в платформе совместного использования и предоставлять содержимое для совместного использования на последующих этапах.

[0044] В обоих раскрытых в данном документе примерных интерфейсах проверки, изображенных на Фиг. 4А-4В, пользователь вводит информацию осуществления входа, соответствующую выбранной платформе совместного использования. При этом отсутствует какая-либо необходимость в переходе на официальную веб-страницу микроблога для осуществления входа. Пользователь может ожидать унифицированный процесс проверки и интерфейс для любой платформы совместного использования, которую выбирает пользователь. Таким образом процессы проверки всевозможных платформ могут быть унифицированы.

[0045] Интерфейсы проверки с использованием OAuth и Sid, изображенные на Фиг. 4А-4В, являются лишь примерными. Другие подходящие платформы совместного использования и другие подходящие методики проверки могут быть включены в раскрытые унифицированный процесс совместного использования и проверку в соответствии с различными вариантами осуществления без накладывания ограничений.

[0046] На Фиг. 1 на этапе S120 содержимое предоставляется в соответствующую платформу совместного использования.

[0047] В данном случае после того, как пользователь осуществляет вход, содержимое может быть непосредственно предоставлено в соответствующую платформу совместного использования (то есть, стороннюю платформу). При этом отсутствует какая-либо потребность в возвращении назад в браузер для выполнения процесса совместного использования. Таким образом, процессы переходов могут быть сокращены, а совместное использование процесса может быть более удобным.

[0048] На Фиг. 5 изображена блок-схема другого примерного способа совместного использования содержимого браузера в соответствии с различными раскрытыми вариантами осуществления. Как показано на Фиг. 5, примерный способ совместного использования содержимого браузера может включать в себя следующие этапы.

[0049] На этапе S200 через браузер определяется содержимое для совместного использования. Может быть выбран канал совместного использования, и может быть подтвержден пользовательский запрос на совместное использование.

[0050] В данном случае канал совместного использования может обращаться к сторонней платформе, на которой совместно используется содержимое. Канал совместного использования может включать в себя, например, различные микроблоги, показанные на Фиг. 2. Раскрываемая в данном документе сторонняя платформа не ограничивается микроблогами, и любые другие подходящие платформы совместного использования, например, веб-сайты SNS, могут охватываться данным документом.

[0051] В качестве дополнительной возможности на этапе S210 определяется, осуществил ли уже пользователь вход в выбранную платформу совместного использования. Если/когда пользователь не осуществил вход, то может выполняться Этап S220. Если/когда пользователь осуществил вход, то может выполняться Этап S240. В одном варианте осуществления на этапе S210 может быть определено, что пользователь уже осуществил вход, тогда может выполняться Этап S240, а Этап 220 может быть пропущен.

[0052] На этапе S220 пользователь переходит в унифицированный интерфейс проверки. Пользователь может осуществлять вход в соответствующую платформу совместного использования через унифицированный интерфейс проверки.

[0053] Согласно различным раскрытым вариантам осуществления децентрализованные процессы проверки могут быть объединены в унифицированный процесс проверки. Таким образом процессы проверки всевозможных платформ могут быть унифицированы. Независимо от того, на какой платформе пользователь совместно использует содержимое, пользователь может осуществлять вход через один и тот же интерфейс проверки посредством ввода информации осуществления входа, соответствующей платформе совместного использования. В результате пользователи могут иметь четкие ожидания и единое понимание процесса совместного использования. Таким образом, замешательство пользователей может быть снижено, а эксплуатация на стороне пользователей может быть улучшена. Как обсуждалось выше, унифицированный процесс изображен более подробно на Фиг. 3-4.

[0054] В качестве дополнительной возможности на этапе S230 определяется, успешно ли осуществлен вход (или осуществление входа). Если/когда вход осуществлен безуспешно, то Этап S220 может быть повторен. Если/когда входа осуществлен успешно, то может выполняться Этап S240.

[0055] На этапе S240 данные (или содержимое) предоставляются в соответствующую платформу совместного использования.

[0056] На этапе S240, если/когда вход пользователем осуществлен успешно, содержимое может быть непосредственно предоставлено в стороннюю платформу. При этом отсутствует какая-либо необходимость в возвращении назад в браузер для выполнения процесса совместного использования. Таким образом процессы переходов могут быть сокращены, и процесс совместного использования может быть более удобным.

[0057] В качестве дополнительной возможности на этапе S250 определяется, успешно ли осуществлен процесс совместного использования. Если/когда процесс совместного использования осуществлен безуспешно, то может выполняться Этап S260. Если/когда совместное использование осуществлено успешно, то может выполняться Этап S270.

[0058] В качестве дополнительной возможности на этапе S260 определяется, утратила ли силу идентификационная информация пользователя (то есть, пользовательская идентификационная информация). Если/когда идентификационная информация пользователя утратила силу, то может выполняться Этап S220. Если/когда идентификационная информация пользователя не утратила силу, то может выполняться Этап S240.

[0059] На этапе S260 идентификационная информация пользователя может быть информацией осуществления входа пользователя. В одном варианте осуществления для обеспечения безопасности информации пользователя, если время осуществления входа является слишком долгим, то информация осуществления входа может утрачивать силу (то есть, идентификационная информация пользователя может утрачивать силу), и пользователю может потребоваться повторно осуществить вход.

[0060] На этапе S270 процесс совместного использования завершается.

[0061] На Фиг. 6 изображена схема структуры примерного устройства для совместного использования содержимого браузера в соответствии с различными раскрытыми вариантами осуществления. Как показано на Фиг. 6, примерное устройство для совместного использования содержимого браузера может включать в себя модуль 10 подтверждения совместного использования, модуль 12 осуществления входа в платформу и модуль 14 предоставления данных. Некоторые модули могут быть опущены, а другие модули могут быть введены.

[0062] Модуль 10 подтверждения совместного использования выполнен с возможностью приема выбранных содержимого и платформы совместного использования.

[0063] В одном варианте осуществления платформа совместного использования может быть выбрана из различных микроблогов или других подходящих платформ совместного использования. Например, на Фиг. 2 изображен примерный интерфейс для совместного использования содержимого браузера в соответствии с различными раскрытыми вариантами осуществления. Следует отметить, что платформа совместного использования не ограничивается микроблогами, и любые другие подходящие платформы совместного использования, например, веб-сайты SNS, могут охватываться данным документом.

[0064] Модуль 12 осуществления входа в платформу выполнен с возможностью перехода в унифицированный интерфейс проверки, таким образом пользователь может осуществлять вход в соответствующую платформу совместного использования через интерфейс проверки. Как раскрыто в различных вариантах осуществления, децентрализованные процессы проверки могут быть объединены в унифицированный процесс проверки. Таким образом процессы проверки всевозможных платформ могут быть унифицированы. Независимо от того, на какой платформе пользователь совместно использует содержимое, пользователь может осуществлять вход через унифицированный интерфейс проверки посредством ввода информации осуществления входа, соответствующей платформе совместного использования. В результате пользователи могут иметь четкие ожидания и единое понимание процесса совместного использования. Таким образом, замешательство пользователей может быть снижено, а эксплуатация на стороне пользователей может быть улучшена. Унифицированный процесс изображен более подробно на Фиг. 3-4.

[0065] Модуль 14 предоставления данных выполнен с возможностью предоставления содержимого в соответствующую платформу совместного использования. После того, как пользователь осуществляет вход, содержимое может быть непосредственно предоставлено в соответствующую платформу совместного использования (то есть, стороннюю платформу). При этом отсутствует какая-либо необходимость в возвращении назад в браузер для выполнения процесса совместного использования. Таким образом, процессы переходов могут быть сокращены, а совместное использование процесса может быть более удобным.

[0066] На Фиг. 7 изображена схема структуры другого примерного устройства для совместного использования содержимого браузера в соответствии с различными раскрытыми вариантами осуществления. Как показано на Фиг. 7, примерное устройство для совместного использования содержимого браузера может включать в себя модуль 10 подтверждения совместного использования, модуль 11 определения платформы (необязателен), модуль 12 осуществления входа в платформу, модуль 13 определения осуществления входа (необязателен), модуль 14 предоставления данных, модуль 15 определения совместного использования (необязателен) и модуль 16 определения идентификационной информации (необязателен). Некоторые модули могут быть опущены, а другие модули могут также быть введены.

[0067] Модуль 10 подтверждения совместного использования выполнен с возможностью, через браузер, определения содержимого для совместного использования, выбора канала совместного использования и/или подтверждения пользовательского запроса на совместное использование.

[0068] В данном случае канал совместного использования может обращаться к сторонней платформе, на которой совместно используется содержимое. Канал совместного использования может включать в себя, например, различные микроблоги, показанные на Фиг. 2. Раскрываемая в данном документе сторонняя платформа не ограничивается микроблогами, и любые другие подходящие платформы совместного использования, например, веб-сайты SNS, могут охватываться данным документом.

[0069] В качестве дополнительной возможности модуль 11 определения платформы выполнен с возможностью определения, осуществил ли уже пользователь вход в выбранную платформу совместного использования. Если/когда пользователь не осуществил вход, то пользователь может осуществить вход через модуль 12 осуществления входа в платформу. Если/когда пользователь осуществил вход, то содержимое (или данные) может быть предоставлено через модуль 14 предоставления данных.

[0070] Модуль 12 осуществления входа в платформу выполнен с возможностью перехода в унифицированный интерфейс проверки, таким образом пользователь может осуществлять вход в соответствующую платформу совместного использования через интерфейс проверки. Как раскрыто в различных вариантах осуществления, децентрализованные процессы проверки могут быть объединены в унифицированный процесс проверки. Таким образом процессы проверки всевозможных платформ могут быть унифицированы. Независимо от того, на какой платформе пользователь совместно использует содержимое, пользователь может осуществлять вход через унифицированный интерфейс проверки посредством ввода информации осуществления входа, соответствующей платформе совместного использования. В результате пользователи могут иметь четкие ожидания и единое понимание процесса совместного использования. Таким образом, замешательство пользователей может быть снижено, а эксплуатация на стороне пользователей может быть улучшена. Унифицированный процесс изображен более подробно на Фиг. 3-4.

[0071] В качестве дополнительной возможности модуль 13 определения осуществления входа выполнен с возможностью определения, успешно ли осуществлен вход. Если/когда вход осуществлен безуспешно, то пользователь может повторно осуществлять вход через модуль 12 осуществления входа в платформу. Если/когда вход осуществлен успешно, содержимое (или данные) может быть предоставлено через модуль 14 предоставления данных.

[0072] Модуль 14 предоставления данных выполнен с возможностью предоставления данных в соответствующую платформу совместного использования. Если/когда вход пользователем осуществлен успешно, то содержимое может быть непосредственно предоставлено в стороннюю платформу. При этом отсутствует какая-либо потребность в возвращении назад в браузер для выполнения процесса совместного использования. Таким образом процессы переходов могут быть сокращены, а совместное использование процесса может быть более удобным.

[0073] В качестве дополнительной возможности модуль 15 определения совместного использования выполнен с возможностью определения, успешно ли осуществлен процесс совместного использования. Если/когда процесс совместного использования осуществлен безуспешно, через модуль 16 определения идентификационной информации, может быть определено, утратила ли силу идентификационная информация пользователя (то есть, пользовательская идентификационная информация). Если/когда процесс совместного использования осуществлен успешно, то процесс совместного использования может быть завершен.

[0074] В качестве дополнительной возможности модуль 16 определения идентификационной информации выполнен с возможностью определения, утратила ли силу идентификационная информация пользователя. Если/когда идентификационная информация пользователя утратила силу, то пользователь может повторно осуществлять вход через модуль 12 осуществления входа в платформу. Если/когда идентификационная информация пользователя не утратила силу, то данные могут быть повторно предоставлены через модуль 14 предоставления данных.

[0075] Идентификационная информация пользователя может быть информацией осуществления входа пользователя. В одном варианте осуществления для обеспечения безопасности информации пользователя, если время осуществления входа является слишком долгим, то информация осуществления входа может утратить силу, и пользователю может потребоваться повторно осуществить вход.

[0076] Согласно способам и устройствам для совместного использования содержимого браузера в различных раскрытых вариантах осуществления, децентрализованные процессы проверки могут быть объединены в унифицированный процесс проверки. Таким образом процессы проверки всевозможных платформ могут быть объединены. Независимо от того, на какой платформе пользователь совместно использует содержимое, пользователь может осуществлять вход через унифицированный интерфейс проверки посредством ввода информации осуществления входа, соответствующей платформе совместного использования. В результате пользователи могут иметь четкие ожидания и единое понимание процесса совместного использования. Таким образом, замешательство пользователей может быть снижено, а эксплуатация на стороне пользователей может быть улучшена.

[0077] Дополнительно, после того, как пользователь успешно осуществляет вход, содержимое может быть непосредственно предоставлено в соответствующую платформу совместного использования (то есть, стороннюю платформу). При этом отсутствует какая-либо потребность в возвращении назад в браузер для выполнения процесса совместного использования. Таким образом процессы переходов могут быть сокращены, а совместное использование процесса может быть более удобным. Кроме того, раскрытые способы и устройства могут иметь высокую расширяемость. Например, к дополнительным сторонним каналам совместного использования, например, Qzone (то есть, веб-сайту социальной сети, созданному компанией Tencent), может удобно осуществляться доступ, они могут быть объединены с унифицированным процессом проверки.

[0078] Кроме того, один или более или все из этапов в каждом из примерных способов, раскрытых в данном документе, могут выполняться с использованием программы/программного обеспечения для управления связанным аппаратным обеспечением. Когда такая программа/программное обеспечение исполняется, то могут осуществляться один или более или все из этапов в каждом из примерных способов. Такая программа/программное обеспечение могут храниться на считываемом компьютером носителе хранения информации, включающем в себя, например, магнитный диск, оптический диск, ROM, или RAM и т.д.

[0079] Варианты осуществления, раскрытые в данном документе, являются исключительно примерными. Специалистам в уровне техники могут быть очевидны другие применения, преимущества, альтернативы, модификации или эквиваленты раскрытых вариантов осуществления, и подразумевается, что они охватываются объемом настоящего раскрытия.

ПРОМЫШЛЕННАЯ ПРИМЕНИМОСТЬ И ПРЕИМУЩЕСТВЕННЫЕ РЕЗУЛЬТАТЫ

[0080] Не накладывая ограничений на объем какого-либо пункта формулы изобретения и/или спецификации, примеры промышленной применимости и некоторые преимущественные результаты раскрытых вариантов осуществления приводятся в иллюстративных целях. Различные альтернативы, модификации или эквиваленты технических решений раскрытых вариантов осуществления могут быть очевидны специалистам в уровне техники и могут быть включены в данное раскрытие.

[0081] Раскрытые способы и устройства могут использоваться во множестве Интернет-приложений. Посредством использования раскрытых способов и устройств электронное устройство может принимать содержимое для совместного использования, выбранное пользователем, и платформу совместного использования, выбранную пользователем. Электронное устройство может переходить в унифицированный интерфейс проверки для осуществления пользователем входа в платформу совместного использования через унифицированный интерфейс проверки. После того, как пользователь успешно осуществляет вход, электронное устройство может предоставлять содержимое в платформу совместного использования для совместного использования.

[0082] Согласно способам и устройствам для совместного использования содержимого браузера в различных раскрытых вариантах осуществления, децентрализованные процессы проверки могут быть объединены в унифицированный процесс проверки. Таким образом процессы проверки всевозможных платформ могут быть объединены. Независимо от того, на какой платформе пользователь совместно использует содержимое, пользователь может осуществлять вход через унифицированный интерфейс проверки посредством ввода информации осуществления входа, соответствующей платформе совместного использования. В результате пользователи могут иметь четкие ожидания и единое понимание процесса совместного использования. Таким образом, замешательство пользователей может быть снижено, а эксплуатация на стороне пользователей может быть улучшена.

[0083] Дополнительно, после того, как пользователь успешно осуществляет вход, содержимое может непосредственно предоставляться в соответствующую платформу совместного использования (то есть, стороннюю платформу). При этом отсутствует какая-либо потребность в возвращении назад в браузер для выполнения процесса совместного использования. Таким образом, процессы переходов могут быть сокращены, а совместное использование процесса может быть более удобным. Кроме того, раскрытые способы и устройства могут иметь высокую расширяемость. Например, к дополнительным сторонним каналам совместного использования, например, Qzone (то есть, веб-сайту социальной сети, созданному компанией Tencent), может удобно осуществляться доступ, и они могут быть объединены с унифицированным процессом проверки.

Список ссылочных обозначений

10 - Модуль подтверждения совместного использования

11 - Модуль определения платформы

12 - Модуль осуществления входа в платформу

13 - Модуль определения осуществления входа

14 - Модуль предоставления данных

15 - Модуль определения совместного использования

16 - Модуль определения идентификационной информации

800 - Среда

802 - Сеть связи

804 - Сервер

806 - Терминал

900 - Система

902 - Процессор

904 - Носитель хранения информации

906 - Монитор

908 - Связь

910 - База данных

912 - Периферийные устройства

914 - Шина