Результат интеллектуальной деятельности: СПОСОБ ГЕНЕРАЦИИ ОТКРЫТОГО ИДЕНТИФИКАТОРА ДЛЯ АУТЕНТИФИКАЦИИ ИНДИВИДУУМА, ДЕРЖАТЕЛЯ ОБЪЕКТА ИДЕНТИФИКАЦИИ

Вид РИД

Изобретение

Настоящее изобретение относится к генерации открытого идентификатора для аутентификации или идентификации индивидуума с помощью использования электронного устройства.

Следует отметить, что в настоящем тексте, когда говорится об аутентификации или идентификации, "или" является инклюзивным, то есть оно означает "и/или", так что настоящее изобретение в равной степени применимо как к аутентификации, так и к идентификации, или и тому, и другому одновременно.

Идентификация предназначена для того, чтобы узнать личность субъекта, например, с помощью идентификатора, которым может быть имя пользователя или сетевой идентификатор (например, номер телефона). Аутентификация позволяет проверить личность субъекта, чтобы предоставить ему доступ к услугам или ресурсам.

Аутентификация или идентификация обычно использует сервер, хранящий данные, относящиеся к субъектам. Эти субъекты являются индивидуумами, которые прошли предварительно фазу, называемую регистрацией, на указанном сервере для выдачи, при идентификации или аутентификации, какого-либо права (выдача водительских прав, проездного билета, компенсации, получение локального доступа, получение доступа к услуге, реализация услуги, электронного платежа, и т.д.).

Традиционно используемыми данными для регистрации индивидуума на сервере являются персональные данные, чаще всего буквенно-цифровые, такие как пароли, адреса электронных устройств, используемых индивидуумами (например, IP адреса), идентификаторы и/или другие.

Чтобы быть достаточными для различения и позволить выполнить аутентификацию или идентификацию с приемлемым исходом, используемые данные могут быть относительно сложными с точки зрения индивидуумов. Например, чем больше пароль содержит символов, тем более надежную идентификацию это позволяет, но тем более сложным становится его запоминание индивидуумом.

Более того, само понятие идентификатора становится вездесущим и повседневным в цифровой среде и, в частности, в так называемой "мобильной". Например, связанный объект, наподобие электронной карты, "смартфона", планшетного компьютера или другой, может быть использован в качестве поддержки идентификации. Целесообразно, чтобы этот объект мог быть использован держателем надежным и безопасным образом, оставаясь при этом эргономичным в пользовании своим держателем.

Биометрические данные могут быть использованы в комбинации с связанным объектом, чтобы обеспечить уникальность индивидуума, держателя объекта. Биометрический паспорт представляет, например, такой безопасный объект идентификации.

Когда биометрические данные используются в комбинации с объектом идентификации, анонимность носителя должна быть сохранена. С этой целью, сервер регистрации может содержать только слабые связи между биометрическими данными владельца и его личностью; можно сослаться, например, на документ FR-A-2867881. Аналогично, биометрические данные могут храниться только в объекте держателя, безраздельно с базой. Кроме того, чтение биометрических данных из объекта идентификации подлежит взаимной аутентификации между элементом безопасности объекта (например, электронным чипом) и удаленным сервером через считыватель объекта (например, в соответствии с протоколом EAC, или расширенного управления доступом), что позволяет проверку в локальном режиме (данные в объекте держателя) и/или в дистанционном режиме с обменом информацией с сервером.

Такую процедуру, предназначенную для проверки официального национального идентификатора индивидуумов, трудно обобщить для применения в повседневной жизни, которая, однако, требует аутентификации личности.

Тем не менее, существует потребность в обобщении использования биометрических данных, чтобы аутентифицировать держателя носителя идентификации, защищая его (ее) цифровой идентификатор и права.

Настоящее изобретение направлено на удовлетворение этой потребности.

Таким образом, настоящее изобретение обеспечивает способ генерации открытого идентификатора для аутентификации индивидуума, держателя объекта идентификации, содержащего по меньшей мере один компонент безопасности, причем способ включает в себя фазу инициализации, содержащую этапы, на которых:

- записывают начальные биометрические данные индивидуума;

- генерируют первый ключ из биометрических данных;

- генерируют данные с помощью компонента безопасности объекта;

- генерируют второй ключ из данных, сгенерированных компонентом безопасности объекта;

- генерируют начальный ключ шифрования, объединяющий указанный первый ключ и указанный второй ключ;

- связывают с сервером первый идентификатор индивидуума в соответствии с начальным ключом шифрования;

- генерируют посредством сервера открытый идентификатор посредством шифрования первого идентификатора с использованием начального ключа шифрования,

причем указанный открытый идентификатор хранится на сервере в соответствии с начальным ключом шифрования.

Первый аспект настоящего изобретения состоит в фазе инициализации. Эта фаза инициализации предназначена для того, чтобы зарегистрировать индивидуума, связанного с выбранным объектом идентификации - сотовым телефоном, картой, планшетом или другим - с сервером, который ему предоставляет открытый идентификатор. Открытый идентификатор, предоставляемый сервером по завершении фазы регистрации, не является значимым, что означает, что он не дает возможности определить социальные данные держателя; тем не менее, он строится на сильной связи между объектом и биометрией индивидуума. Объект идентификации не может быть успешно использован без законного владельца.

В соответствии с вариантами осуществления фаза инициализации способа в соответствии с изобретением может дополнительно содержать одну или более из следующих характерных особенностей:

Данные, полученные с помощью компонента безопасности объекта, могут быть непредсказуемым числовым значением (PUF, физически неклонируемой функцией), производимым компонентом безопасности объекта, или случайным числом, хранимым в компоненте безопасности объекта после генерации.

Первый ключ получается посредством применения, к опорным цифровым данным, полученным из биометрических данных, функции подписи и/или шифрования. Этот первый ключ может быть создан в компоненте безопасности объекта идентификации или третьим защищенным элементом.

Второй ключ генерируется в компоненте безопасности объекта идентификации.

Начальный ключ шифрования может быть сгенерирован с помощью компонента безопасности объекта идентификации, а затем передан на сервер; или может быть сгенерирован сервером.

В соответствии с применением в начальный ключ шифрования может быть введен источник ключа. Например, сервер может получить ключ из начального ключа шифрования перед генерацией открытого идентификатора, или первый или второй ключ может быть сгенерирован путем введения источника ключа, принятого от сервера. Введение источника ключа для ключа шифрования при создании открытого идентификатора позволяет создать открытый идентификатор, характерный для каждого поставщика услуг. Каждый полученный таким образом цифровой идентификатор может быть ассоциирован с функциями аудита, характерными для связанной с ними услуги.

Согласно одному варианту осуществления множество полученных открытых идентификаторов может быть сгенерировано и сохранено на сервере или множестве серверов в ассоциации с соответствующим полученным начальным ключом шифрования.

Дополнительно, открытый идентификатор или идентификаторы могут быть переданы и храниться в объекте идентификации для последующего использования идентификатора с помощью сервера при запросе доступа к услугам.

Способ в соответствии с настоящим изобретением также содержит фазу проверки идентификатора индивидуума, держателя объекта идентификации, причем фаза проверки содержит этапы, на которых:

- собирают текущие биометрические данные индивидуума;

- генерируют текущие данные с помощью компонента безопасности объекта;

- генерируют текущий ключ шифрования на основании текущих биометрических данных и текущих данных, генерируемых с помощью компонента безопасности объекта;

- сравнивают указанный текущий ключ шифрования с начальным ключом шифрования;

- в случае положительного сравнения подтверждают личность индивидуума, держателя объекта идентификации;

- в случае отрицательного сравнения опровергают личность индивидуума, держателя объекта идентификации.

В зависимости от реализации сравнение может быть выполнено в компоненте безопасности объекта идентификации и/или на сервере.

Второй аспект настоящего изобретения состоит в фазе проверки личности индивидуума, держателя объекта идентификации. Благодаря способу согласно настоящему изобретению индивидууму нет необходимости предоставлять свой официальный национальный идентификатор для подтверждения своего права на доступ к услугам, для которых он зарегистрировался с выбранным объектом. Открытый идентификатор, созданный на фазе инициализации, может быть подтвержден простым предъявлением объекта и биометрии держателя объекта. В этом контексте, использование биометрии будет защищать анонимность индивидуума.

Изобретение также относится к электронному устройству, содержащему компонент безопасности, выполненный с возможностью осуществления этапов способа в соответствии с изобретением. Такое устройство может дополнительно содержать средство сбора биометрических данных. В соответствии с одним из вариантов реализации электронное устройство может получить доступ к памяти, в которой хранится множество полученных открытых идентификаторов. То же электронное устройство может использоваться в качестве идентификатора для доступа к совершенно различным и отделенным друг от друга услугам.

Изобретение также относится к системе аутентификации держателя объекта идентификации, причем указанная система содержит электронное устройство в соответствии с настоящим изобретением и по меньшей мере один сервер аутентификации, содержащий по меньшей мере один открытый идентификатор, хранящийся в соответствии с начальным ключом шифрования. В соответствии с одним из вариантов осуществления система содержит множество серверов аутентификации, каждый из которых содержит по меньшей мере один открытый идентификатор, хранящийся в соответствии с полученным начальным ключом шифрования.

Другие признаки и преимущества настоящего изобретения станут ясны из нижеследующего описания примерных неограничивающих вариантов осуществления, со ссылкой на прилагаемые чертежи, на которых:

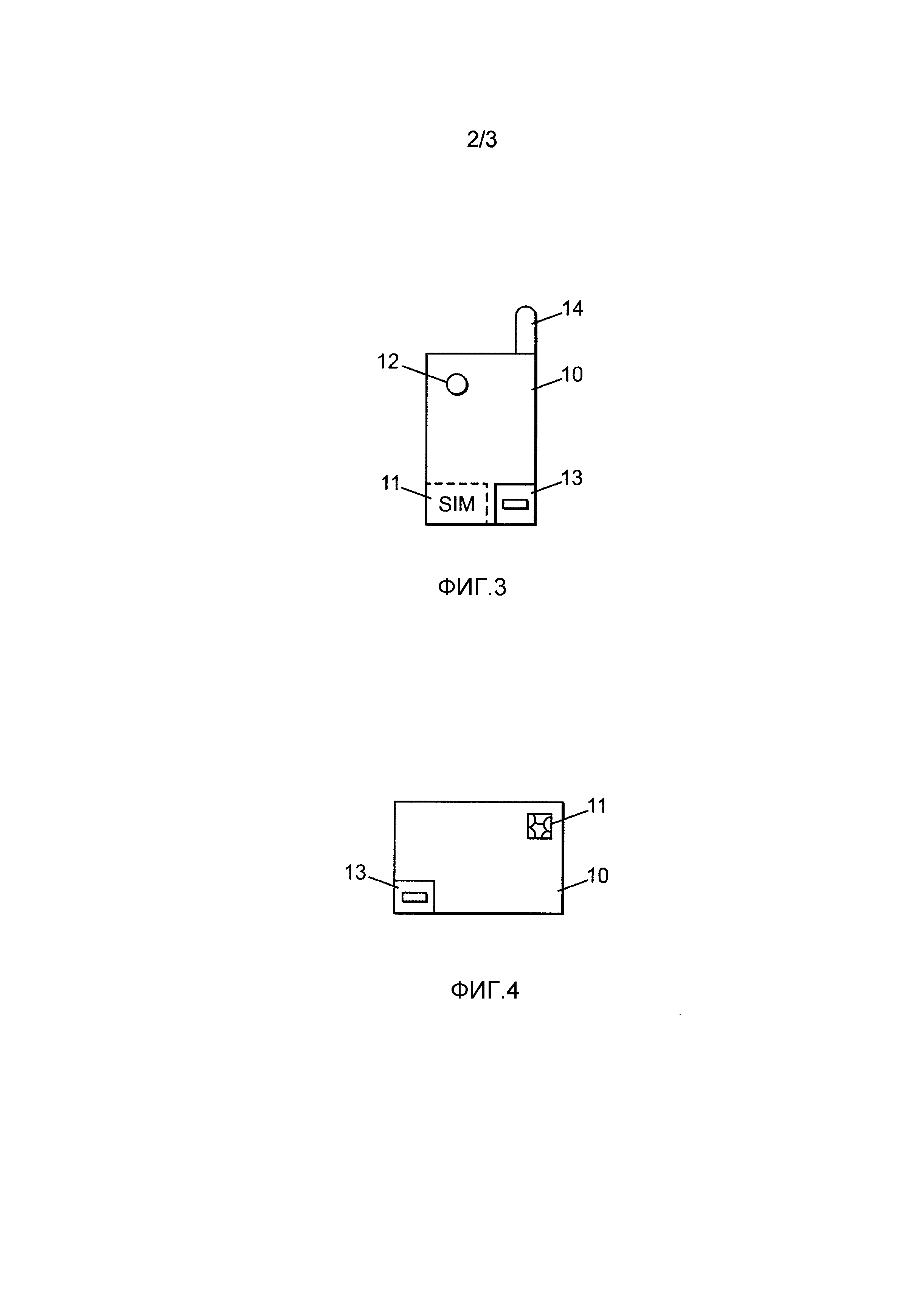

- фиг. 1 представляет блок-схему примера фазы инициализации при осуществлении способа в соответствии с изобретением;

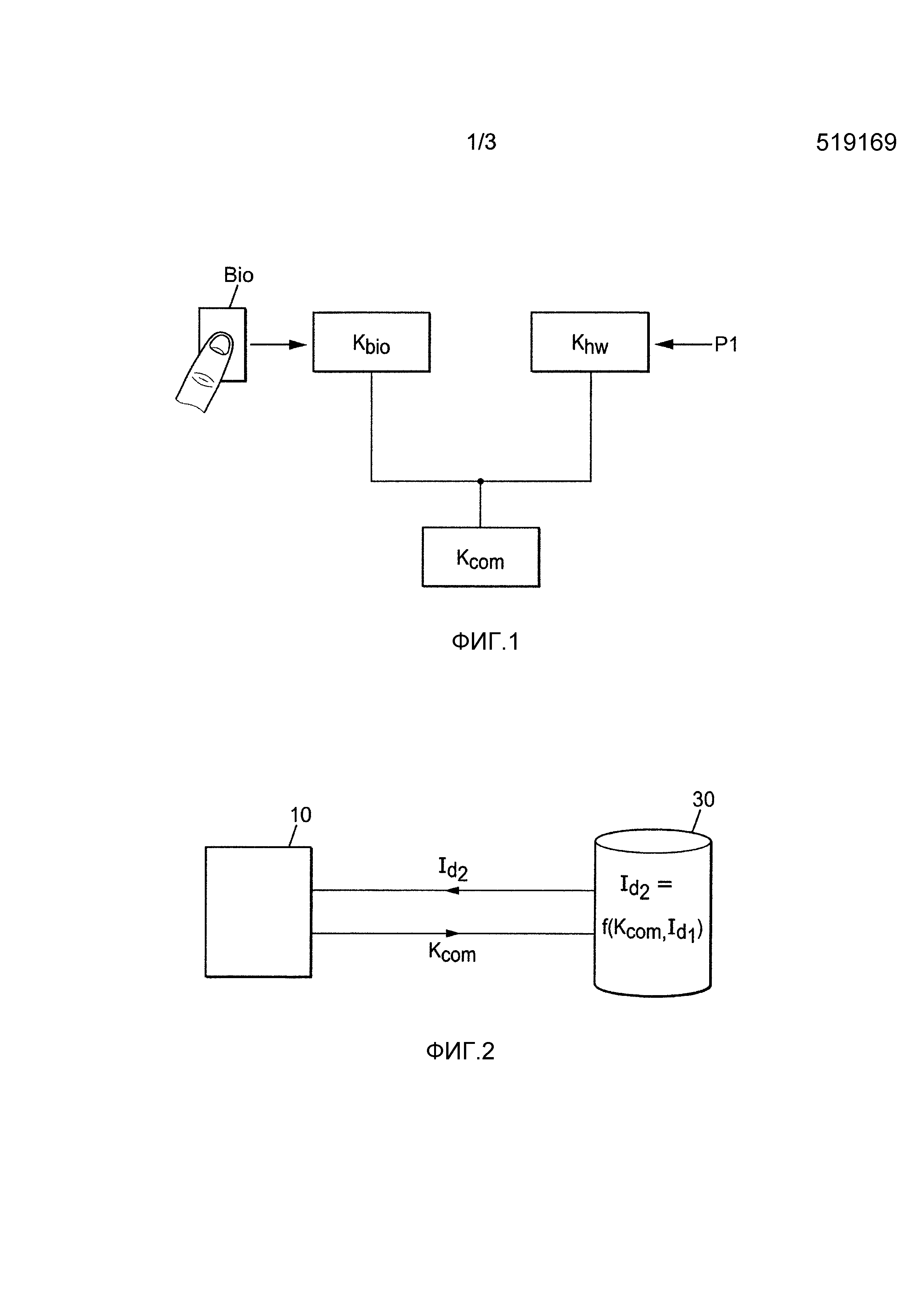

- фиг. 2 представляет собой схему, показывающую пример фазы инициализации, которая может быть реализована в соответствии с вариантом осуществления настоящего изобретения;

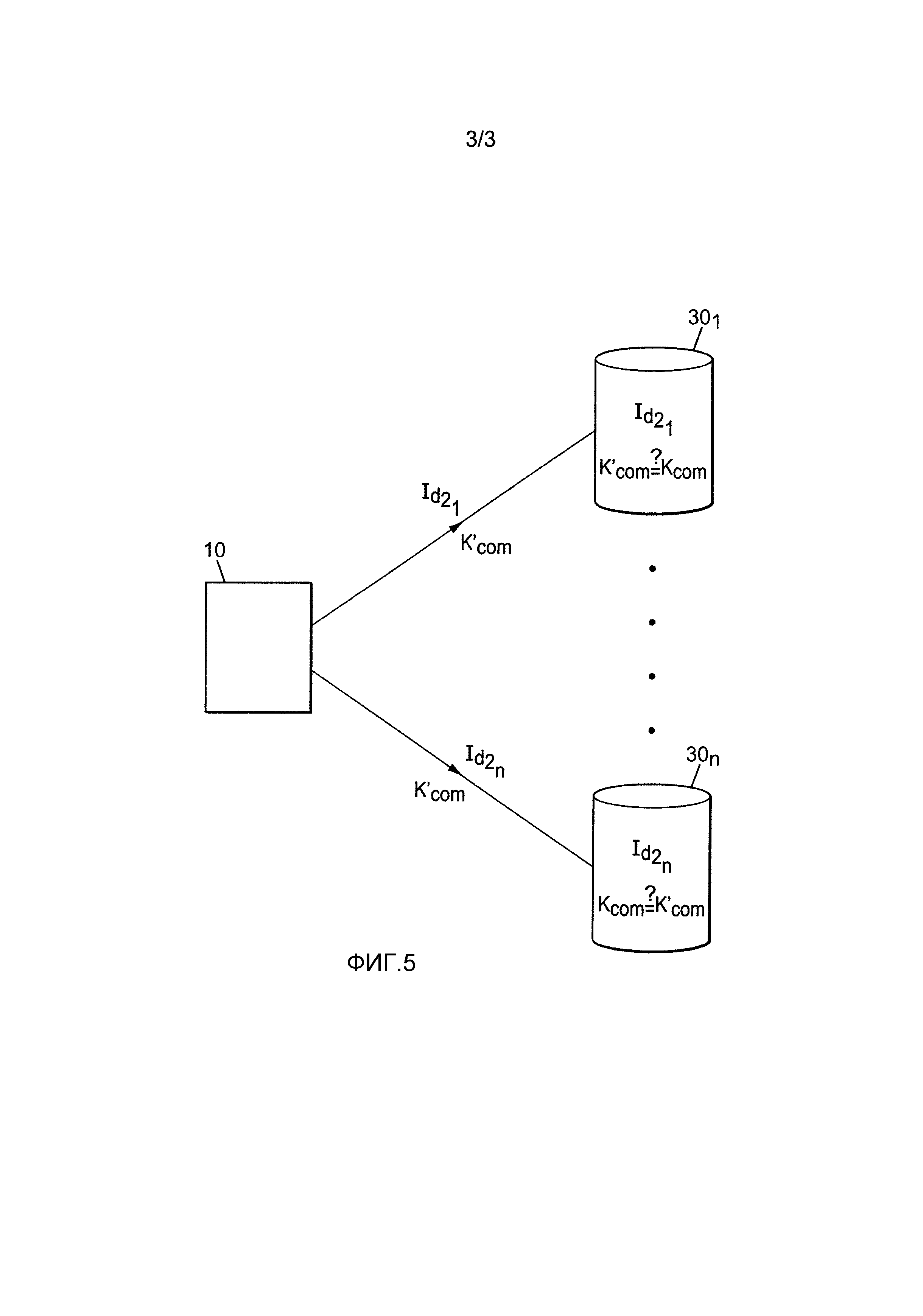

- фиг. 3 представляет пример объекта идентификации, который может быть использован при реализации способа в соответствии с изобретением;

- фиг. 4 представляет собой другой пример объекта идентификации, который может быть использован при реализации способа в соответствии с изобретением;

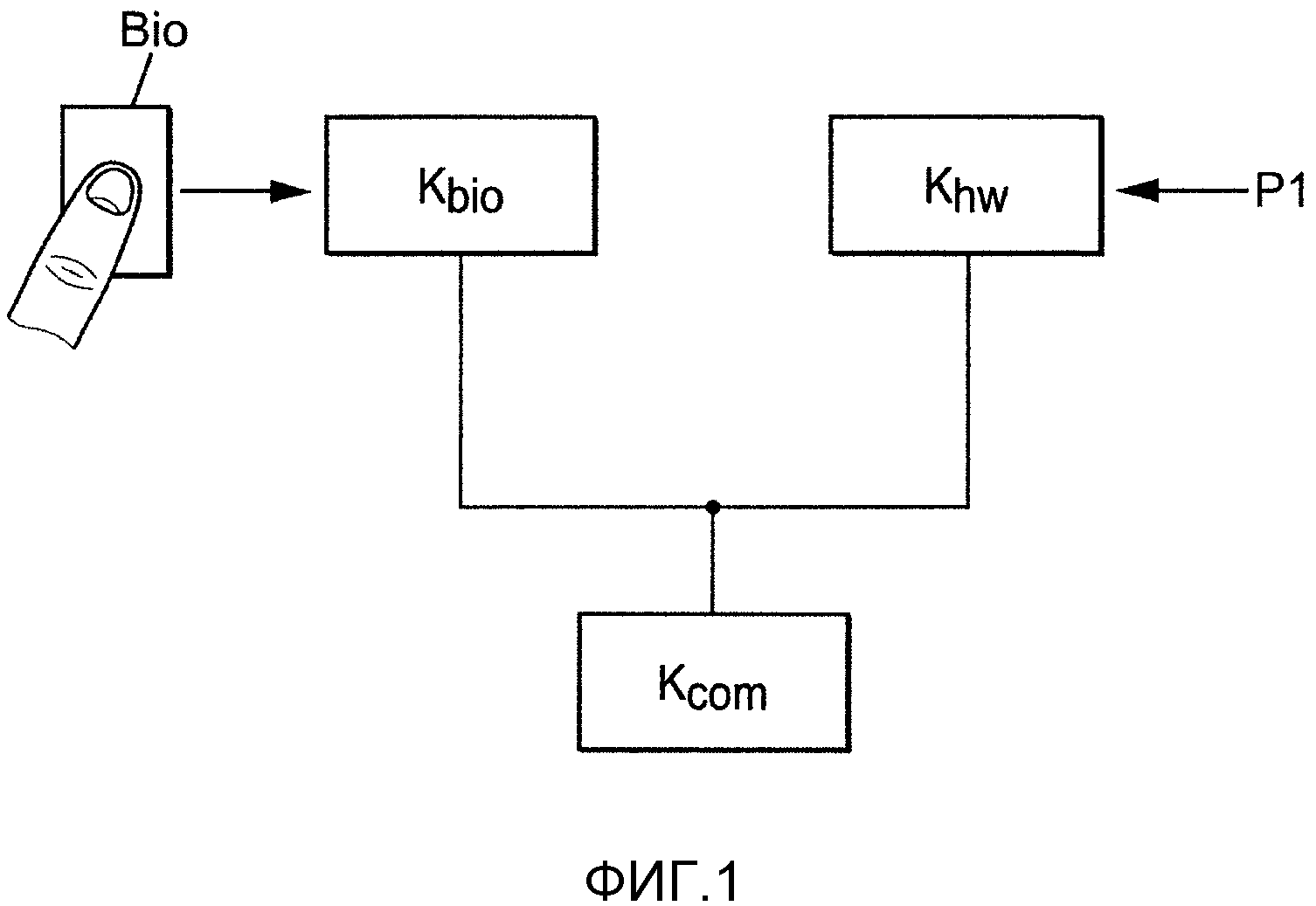

- фиг. 5 представляет собой схему, показывающую пример фазы проверки, которая может быть реализована в соответствии с одним вариантом осуществления настоящего изобретения.

Первый аспект настоящего изобретения состоит в фазе инициализации. Эта фаза инициализации предназначена для того, чтобы зарегистрировать индивидуума в соответствии с выбранным им объектом идентификации - мобильным телефоном, картой, планшетом или другим - при помощи сервера, для предоставления впоследствии индивидууму доступа к какому-либо праву (выдача водительских прав, транспортного билета, компенсации, авторизация доступа к месту, авторизация доступа к услуге, реализация услуги, электронного платежа, и т.д.) при предъявлении объекта.

Объект идентификации может быть картой с чипом, мобильным телефоном или другим портативным объектом, имеющим по меньшей мере один компонент безопасности. Объект идентификации может быть использован в качестве карты лояльности, членской карточки для доступа к услугам, карты страхования или носителя официального национального идентификатора.

Фаза инициализации показана на фиг. 1.

Вводятся начальные биометрические данные Bio индивидуума. Эти начальные биометрические данные Bio могут быть отпечатками пальцев, радужной оболочкой или фотографией лица, уха или другой отличительной частью тела индивидуума, такой как татуировка, шрам или другие. Эти начальные биометрические данные Bio индивидуума оцифровываются и обрабатываются для создания цифровых опорных данных, полученных из начальных биометрических данных. Только цифровые опорные данные, полученные из начальных биометрических данных, сохраняются в компоненте безопасности объекта. Начальные биометрические данные Bio не сохраняются в объекте идентификации. Никакой утечки биометрических данных индивидуума не может произойти в случае кражи или потери объекта идентификации.

Эти начальные биометрические данные Bio используются для генерации первого ключа Kbio. Этот первый ключ Kbio может быть получен путем применения, к цифровым данным, полученным из биометрических данных, функции подписи и/или шифрования.

Данные P1 подписи генерируются компонентом безопасности объекта. Эти данные Р1 непредсказуемы и зависят только от электроники компонента безопасности объекта; они не хранятся в памяти объекта идентификации, но генерируется при каждом использовании подписи электронного компонента безопасности. Такие данные P1 могут быть обозначены аббревиатурой PUF от «Physical Unclonable Feature (физически неклонируемая функция)»; они состоят из серии непредсказуемых и не доступных вне объекта бинарных значений. Согласно альтернативному варианту данные P1 подписи, генерируемые компонентом безопасности объекта, также могут быть случайным числом, хранимым после генерации в компоненте безопасности объекта.

Эти данные подписи P1 компонента безопасности объекта используются для генерации второго ключа KHW, например, значения PUF или случайные числа, сгенерированные компонентом безопасности объекта, могут быть использованы непосредственно после шифрования для формирования ключа.

Тогда начальный ключ Kcom шифрования может быть определен. Этот начальный ключ шифрования сочетает в себе первый и второй ключ Kbio и KHW, например, с алгоритмом, который использует один из первого или второго ключей для шифрования другого.

Этот начальный ключ Kcom шифрования затем используется сервером аутентификации, чтобы зарегистрировать индивидуума через указанный сервер для предоставления, при последующей аутентификации, какого-либо права по предъявлению объекта и верификации аутентичности пары держатель-объект.

Этот этап регистрации показан на фиг. 2, которая показывает объект 10 идентификации с одной стороны и сервер 30 аутентификации с другой.

Объект 10 идентификации, выбранный индивидуумом, генерирует начальный ключ Kcom шифрования, как описано выше со ссылкой на фиг. 1. Этот начальный ключ Kcom шифрования передается на сервер 30 в сочетании с первым идентификатором Id1 индивидуума. Этот первый идентификатор Id1 индивидуума может быть его официальным национальным идентификатором или идентификатором псевдонима, выбранного индивидуумом для конкретной услуги (псевдоним для facebook, для он-лайн-покупок, и т.д.)

Сервер 30 затем генерирует открытый идентификатор Id2 шифрованием первого идентификатора Id1 c помощью начального ключа Kcom шифрования, например, стандартными процессами криптографии для открытого ключа (PKI от «Public Key Infrastructure (инфраструктуры открытого ключа)»).

Затем, открытый идентификатор Id2 сохраняется на сервере 30 в сочетании с начальным ключом Kcom шифрования для следующей аутентификации индивидуума. Открытый идентификатор Id2 дополнительно может быть передан на объект 10 идентификации, для хранения на нем. Этот открытый идентификатор Id2 не обязательно хранится защищено, поскольку он не является значимым, что объяснено выше. Тем не менее, начальный ключ Kcom шифрования может храниться в компоненте безопасности объекта 10 для последующего использования в процессах, известных под аббревиатурой MOC, от «Match On Card (соответствие по карте)».

Фиг. 3 и 4 иллюстрируют примеры объектов идентификации, которые могут быть использованы в рамках изобретения. Например, объект 10 идентификации может быть мобильным телефоном (фиг. 3), содержащим компонент 11 безопасности, размещенный в SIM-карте, или любой другой элемент встроенной защиты. Телефон 10 может содержать средство захвата изображений 12 и/или звука и/или считыватель 13 отпечатков пальцев, или любые другие средства сбора биометрических данных. Телефон 10 также содержит средство 14 для связи с сотовой сетью; он также может включать в себя средство связи по локальной сети (Wi-Fi или BT типа) или средство связи в ближнем поле (NFC). Телефон 10 также может осуществлять связь с сервером аутентификации для получения доступа к правам или услугам, необходимым держателю, после проверки его идентификатора.

Согласно другому примеру объект 10 идентификации может быть картой с чипом (фиг. 4), содержащей защитный элемент 11 в виде электронного чипа карты. Карта 10 может включать в себя цифровой считыватель 13 отпечатков пальцев или любые другие средства сбора биометрических данных. Также карта 10 считывается посредством чтения данных чипа 11 через соответствующий считыватель в контактном режиме, и/или с помощью бесконтактных средств связи, таких как связь в ближнем поле (NFC) через антенну на карте 10. Карта 10 также может, например, связываться с терминалом или телефоном для получения доступа к правам или услугам, необходимым держателю, после верификации его идентификатора. Верификация идентификатора индивидуума с помощью карты 10 с чипом выполняется в соответствии с тем же процессом, что описан для телефона со ссылкой на фиг. 3.

В зависимости от осуществления различные элементы, описанные выше, могут быть распределены по-разному между объектом 10 идентификации и сервером 30 аутентификации.

В соответствии с первым возможным вариантом первый ключ Kbio, второй ключ KHW и начальный ключ Kcom шифрования генерируются в компоненте безопасности объекта и только начальный ключ шифрования передается на сервер 30 (как показано на фиг. 2).

Например, биометрические данные Bio могут быть введены индивидуумом с помощью самого объекта 10 идентификации; к примеру, в случае, когда объект идентификации является мобильным телефоном, оснащенным камерой или считывателем отпечатков пальцев, как это описано ниже со ссылкой на фиг. 3. В таком случае, первый ключ Kbio может быть сгенерирован с помощью самого объекта 10 идентификации путем применения к собранным биометрическим данным алгоритма, хранящегося в компоненте безопасности объекта, например алгоритма, позволяющего создать стабильную цифровую подпись, как описано в документе FR-A-2925732, а затем путем применения функции шифрования, например такой, как хэш-функция. Цифровые опорные данные, полученные из собранных биометрических данных, могут дополнительно храниться в компоненте безопасности объекта для последующей возможной реализации процесса MOC.

В альтернативном варианте биометрические данные Bio могут быть введены с помощью соответствующего считывателя, который их отправляет объекту 10 идентификации для генерирования первого ключа Kbio. Биометрические данные Bio могут быть переданы непосредственно объекту 10 идентификации, например с помощью связи в ближнем поле NFC, если объект имеет эту функцию, или через сотовую связь или WiFi, если объект имеет эту функцию; затем объект 10 сам вычисляет цифровые опорные данные, полученные из биометрических данных. В альтернативном варианте цифровые опорные данные, полученные из биометрических данных Bio, могут быть вычислены в средстве сбора, а затем переданы непосредственно в объект 10 идентификации, с помощью связи в ближнем поле NFC или через сотовую или беспроводную связь.

Второй ключ KHW генерируется в компоненте безопасности объекта 10, так как данные Р1 генерируются компонентом безопасности объекта и не могут быть переданы из объекта 10.

Если первый ключ Kbio и второй ключ KHW генерируются в компоненте безопасности объекта 10, то предпочтительно, чтобы начальный ключ Kcom шифрования генерировался также в компоненте безопасности объекта 10 для того, чтобы ограничить обмен конфиденциальных данных.

В соответствии с другим возможным вариантом осуществления начальный ключ Kcom шифрования может быть сгенерирован непосредственно на сервере 30, который защищено принимает первый и второй ключи Kbio и KHW.

Например, биометрические данные Bio могут быть собраны с помощью подходящего считывателя, такого как терминал для считывания отпечатков пальцев или веб-камера, установленная, к примеру, на PC. Тогда, первый ключ Kbio может быть сгенерирован либо с помощью третьего элемента безопасности, собравшего биометрические данные Bio, либо на сервере 30, если биометрические данные или цифровые опорные данные, полученные из биометрических данных Bio, переданы ему.

Кроме того, хотя данные Р1, генерируемые компонентом безопасности объекта, не доступны за пределами объекта 10, второй ключ KHW, созданный в компоненте безопасности объекта 10, может быть передан из объекта.

В случае необходимости, если начальный ключ Kcom шифрования был сгенерирован сервером 30, он может быть передан объекту 10 идентификации для хранения там для последующего применения в процессе MOC.

Когда начальный ключ Kcom шифрования сгенерирован сервером 30 или компонентом безопасности объекта 10, а затем передан серверу, начальный ключ Kcom шифрования используется сервером для создания открытого идентификатора Id2 путем шифрования первого идентификатора Id1.

Сервер 30 может ввести источник ключа для начального ключа Kcom шифрования перед генерацией открытого идентификатора Id2. Введение такого источника ключа для начального ключа шифрования при создании открытого идентификатора Id2 позволяет создать открытый идентификатор, характерный для сервера, который его создает. В частности, множество полученных открытых идентификаторов Id2n может быть сгенерировано и сохранено на одном или нескольких серверах. Каждый полученный открытый идентификатор Id2n хранится в ассоциации с соответствующим полученным начальным ключом шифрования. Каждый полученный таким образом цифровой идентификатор может быть ассоциирован с конкретными правами на сервере для конкретной услуги.

Например, индивидуум хочет использовать один и тот же объект идентификации для регистрации на серверах для различных услуг. Чтобы обеспечить функции аудита, характерные для соответствующей услуги - в том числе отказ или уровень безопасности - предпочтительно, чтобы открытый идентификатор Id2 не был бы одинаков для всех услуг. Полученный ключ, происходящий от сервера провайдера, затем вводится при генерации открытого идентификатора Id2.

В зависимости от осуществления источник ключа может быть введен непосредственно сервером 30 для начального ключа Kcom шифрования перед генерацией открытого идентификатора Id2, причем начальный ключ Kcom шифрования генерируется сервером или компонентом безопасности объекта, который тогда принимает источник ключа от сервера при генерации им начального ключа Kcom шифрования. В альтернативном варианте источник ключа может быть введен при генерации первого ключа Kbio или второго ключа KHW, самим сервером, если он генерирует первый ключ Kbio, как упоминалось выше, или компонентом безопасности объекта, который тогда принимает источник ключа от сервера.

Один и тот же объект идентификации тогда может быть использован индивидуумом для доступа к различным услугам сразу после верификации своей личности.

Фаза проверки показана на Фиг. 5.

Индивидуум хочет получить доступ к конкретной услуге, на которую он/она зарегистрирован с данным открытым идентификатором Id2n.

Проверка идентификатора индивидуума осуществляется путем генерации текущего ключа Kcomʹ шифрования; в соответствии с тем же способом, что описан со ссылкой на фиг. 1, с использованием текущих биометрических данных Bioʹ и текущих данных P1ʹ, сгенерированных объектом 10 идентификации - картой, телефоном или другим. Если источник ключа был введен при генерации начального ключа Kcom шифрования, тот же источник ключа вводится таким же образом при генерации текущего ключа Kcomʹ шифрования.

По возможности, цифровые данные, полученные из биометрических данных Bioʹ, подтверждаются внутренне с помощью сравнения, осуществляемого в самом объекте, согласно процессу MOC. Сравнение между текущим ключом Kcomʹ шифрования и начальным ключом Kcom шифрования может быть осуществлено внутри объекта по процессу MOC перед передачей указанного текущего ключа Kcomʹ шифрования или обеспечением результата сверки идентификатора на сервер или терминал для доступа к требуемым услугам или правам.

При отсутствии процесса MOC или дополнительно, сервер 30n принимает текущий ключ Kcomʹ шифрования и сравнивает его с начальным ключом Kcom шифрования. Если сравнение положительно, личность индивидуума подтверждается, и предоставляются требуемые права; иначе личность индивидуума опровергается, и в требуемых правах отказывается. Использование полученных открытых идентификаторов Id2n позволяет ограничить возможности отказа в услуге, в то время как один и тот же объект идентификации используется индивидуумом.

Один и тот же объект идентификации в таком случае может быть использован индивидуумом для установления защищенного соединения с удаленным сервером, объект может служить графическим пользовательским интерфейсом, клавиатурой и модемом, возможно, в дополнение к стандартному обмену информацией в существующей инфраструктуре (банковской, управлении рисками, здравоохранении, и т.д.).

Такой объект идентификации может использоваться в контексте виртуальных транзакций для контроля мошенничества и предотвращения отказа от сделок, поскольку верификация личности индивидуума, использующего объект идентификации, основывается на биометрических данных.

Передача данных - Bio, Kcom, Id2 или их производных значений - может быть прямой или через одно или несколько промежуточных устройств, как, например, в случае, когда передача осуществляется через сеть связи. Формат передаваемых данных может быть произвольным. Преимущественно, эти передачи осуществляются безопасным способом. С этой целью может быть предусмотрена соответствующая процедура для обеспечения безопасности передачи, например, с использованием HTTPS, SSL/TLS или другого протокола. Один сервер 30 может быть использован или множество устройств могут предоставлять соответствующие функции; к примеру, устройство может быть предназначено для вычисления или запоминания данных, относящихся к используемым биометрическим значениям, и другое устройство может быть предназначено для хранения и сравнения цифрового идентификатора.

Предпочтительно, персональные данные индивидуума могут быть переданы на сервер 30 в тех же конфигурациях, что и для первого идентификатора Id1. Эти персональные данные могут включать любые данные, которые могут быть использованы в рамках аутентификации или идентификации. В качестве иллюстрации они могут включать по меньшей мере одно из следующего: пароль, цифровой адрес объекта идентификации, идентификатор или некоторые другие данные. В этом случае различные данные, относящиеся к индивидууму, хранятся в ассоциации с, на или для сервера 30. Таким образом, каждые данные, ассоциированные с цифровым идентификатором, могут быть использованы для различных функций или услуг (локальных или удаленных).

Следует отметить, что, хотя приведенное выше описание было описано с предположением, что только один начальный биометрический параметр собран на этапе инициализации, изобретение также применимо, если дополнительные биометрические данных будут собраны и скомбинированы при генерации первого ключа Kbio.

Другие механизмы и другие архитектуры, конечно, также возможны, как будет понятно специалистам в данной области, в частности, распределение, отличное от тех, которые проиллюстрированы на фиг. 2 и 5.

Все или часть операций, которые были описаны выше, могут быть реализованы с помощью одной или более компьютерных программ, содержащих соответствующие инструкции кода для осуществления способа согласно настоящему изобретению. Такая компьютерная программа может быть загружена и исполнена в компоненте безопасности связанного объекта идентификации.