Результат интеллектуальной деятельности: ПРЕДОТВРАЩЕНИЕ ВРАЖДЕБНЫХ АТАК В СЕТИ

Вид РИД

Изобретение

Область техники

Изобретение относится к блоку управления, системе и способу управления сетью.

Предшествующий уровень техники

В последнее время беспроводные сети привлекают все больше и больше внимания, например, для дистанционного управления системами освещения, автоматизацией строительства, приложениями контроля, системами датчиков и медицинскими приложениями. В частности, дистанционное управление уличным освещением, так называемое телеуправление становится все более важным. С одной стороны, это обусловлено проблемами окружающей среды, так как системы дистанционного управления позволяют использовать различные шаблоны регулирования силы света, например, в зависимости от времени, погодных условий или времени года, что позволяет использовать системы наружного освещения энергетически более эффективно. С другой стороны, это также обусловлено экономическими причинами, так как повышение энергетической эффективности снижает эксплуатационные расходы. Кроме того, система может дистанционно контролировать энергопотребление и выявлять неисправности в лампах, что позволяет определять наилучшее время для ремонта светильников или замены ламп.

Современные основанные на радиочастоте (RF) беспроводные решения используют звездообразную или ячеистую топологию сети. В звездообразной сети, центральный контроллер имеет прямой беспроводный канал связи для каждого узла в сети. Однако это, как правило, требует, чтобы высокомощный/высокочувствительный контроллер, подобный базовой станции, был размещен на высоком месте (например, наверху здания), что делает решение громоздким для развертывания и дорогим. В ячеистой сети множество узлов в общем случае осуществляют связь с центральным контроллером не непосредственно, а с использованием так называемых многосегментных (с множеством транзитных участков) коммуникаций. При многосегментной связи пакет данных передается от узла-отправителя к узлу назначения через один или несколько промежуточных узлов. Узлы действуют в качестве маршрутизаторов для передачи пакетов данных от соседних узлов к узлам, которые слишком удалены, чтобы достичь их за один транзитный участок, что приводит в результате к сети, которая может покрыть увеличенные расстояния. За счет разбиения больших расстояний на последовательность более коротких транзитных участков уровень сигнала поддерживается. Следовательно, маршрутизация выполняется всеми узлами ячеистой сети, принимающей решение, к какому соседнему узлу должен быть отправлен пакет данных. Таким образом, ячеистая сеть является очень надежной и стабильной сетью с высокой связностью и, следовательно, высокой избыточностью и надежностью.

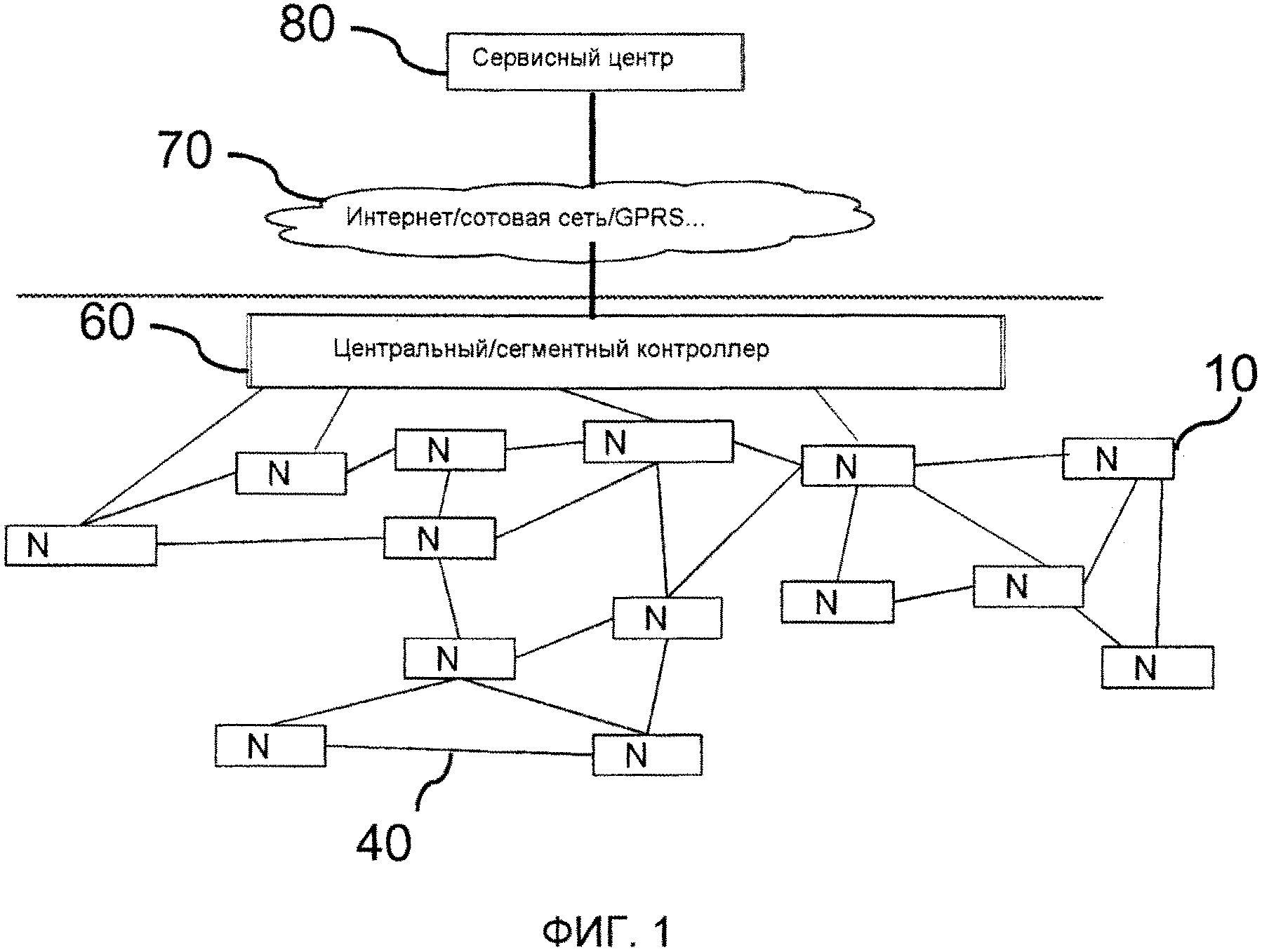

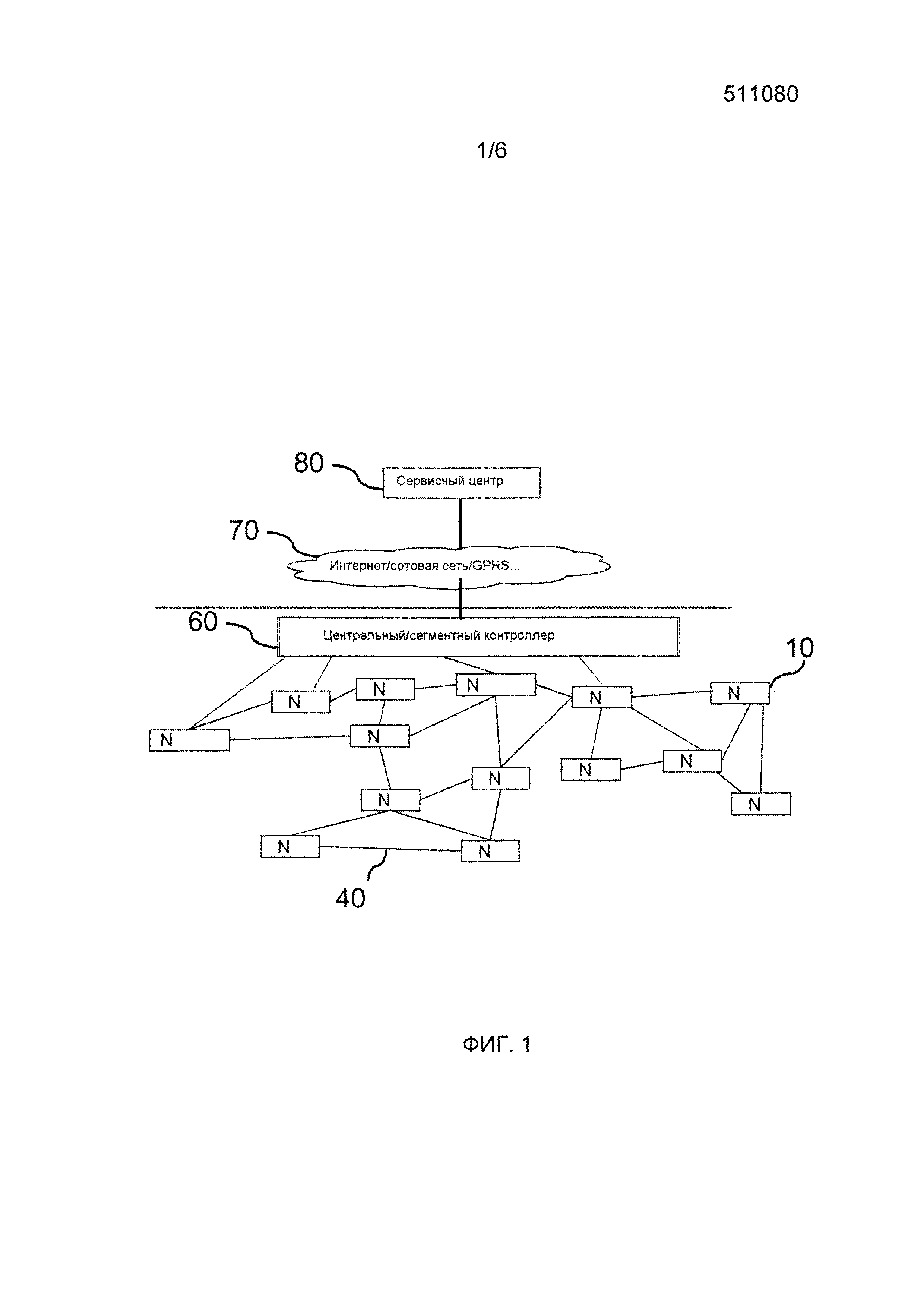

На Фиг.1 изображена типичная беспроводная сеть с ячеистой топологией. Беспроводная сеть содержит центральный контроллер 60 и множество узлов 10 (N), соединенных друг с другом при помощи путей 40 беспроводной связи в ячеистой топологии. Пути 40 беспроводной связи между узлами 10 могут быть образованы радиочастотными передачами. Для этого узлы 10 и центральный контроллер 60 могут содержать приемопередатчик для передачи или приема пакетов данных через путь 40 беспроводной связи, например, через RF передачу. В удаленной части расположен сервисный центр 80, который служит для управления системой. Этот объект обычно осуществляет связь с одной или несколькими беспроводными сетями через канал связи третьей стороны, такой как Интернет или сети мобильной связи или другие проводные или беспроводные системы передачи данных. В частности, сервисный центр 80 взаимодействует с центральным контроллером 60 соответствующей сети как средство ввода в действие для управления или конфигурирования этой сети. В случае системы освещения или любой другой большой беспроводной сети, сеть может быть разделена на сегменты, так что узел 10 принадлежит точно одному сегменту, имеющему сегментный контроллер 60. Таким образом, термины «сегментный контроллер» и «центральный контроллер» следует рассматривать как взаимозаменяемые в данном описании.

В ячеистой сети любая пара узлов 10 может осуществлять связь друг с другом на нескольких транзитных участках с помощью протокола маршрутизации. По соображениям безопасности, все узлы 10 сети могут совместно использовать общий ключ K для аутентификации, который используется для проверки, сегмент за сегментом, поступает ли пакет данных из сетевого узла 10 или из вмешивающегося узла. Поэтому, если узел-отправитель посылает сообщение узлу 10 назначения через промежуточный узел 10, узел-отправитель 10 может защитить сообщение на уровне MAC (управление доступом к среде). Здесь защита относится к предоставлению базисных служб безопасности, таких как аутентификация, целостность, свежесть или даже конфиденциальность, посредством стандартного режима блочного шифрования, такого как AES-CCM (Усовершенствованный стандарт шифрования в режиме CCM). Для этого узел-отправитель 10, может, например принять сообщение и прикрепить его к по меньшей мере одному MIC (код проверки целостности сообщения), сгенерированному с AES-CCM, общим ключом К и счетчиком С, ассоциированным с узлом-отправителем и используемым для обеспечения свежести (новизны) сообщения. После приема этого сообщения промежуточный узел 10 приступит к декодированию сообщения с использованием ключа К и к проверке целостности сообщения с использованием MIC и свежести сообщения на основе счетчика C. Если все проверки успешны, промежуточный узел 10 будет защищать сообщение снова, как сделано узлом-отправителем 10, и пересылать его в узел 10 назначения.

Если каждый узел 10 в ячеистой сети проверяет аутентичность с использованием ключа К и свежесть на основе счетчика С пересланного сообщения, то может быть обеспечена базовая защита сети. Однако это не распространяется на две важные ситуации, в которых сеть очень уязвима и может быть полностью разрушена атакой отказа в обслуживании (DoS атака). Первая проблема связана с фазой ввода в действие, в которой не все узлы сети 10 были успешно введены в действие. Поэтому не все узлы 10 сети имеют ключ К, используемый для реализации посегментной защиты. Тем не менее, при вводе в действие, должен производиться обмен множеством сообщений с сегментным контроллером 60 или даже с сервисным центром 80, так что возникает проблема безопасности. Таким образом, злоумышленник может посылать поддельные сообщения ввода в действие, перегружающие сеть. В качестве примера, можно предположить, что узлы А и В уже присоединились к сети и, таким образом, знают общий ключ К, а узлы С и D только еще должны присоединяться к сети, и еще не введены успешным образом в действие (не знают о ключе K). В случае, если узел А или узел В должны переслать сообщения ввода в действие от узлов С или D, узлы А и В не могут проверить, являются ли эти сообщения ввода в действие аутентичными и свежими, так как узлы С и D не использовали ключ K. Таким образом, в данной ситуации, злоумышленник может отправить множество сообщений ввода в действие, разрушающих сеть и приводящих к отказу в обслуживании. Следует отметить, что эта проблема возникает не только в самом начале настройки сети, но, например, также при добавлении новых узлов 10 к сети. Таким образом, узлы 10, находящиеся в разных рабочих состояниях или фазах, представляют серьезную проблему безопасности для сети.

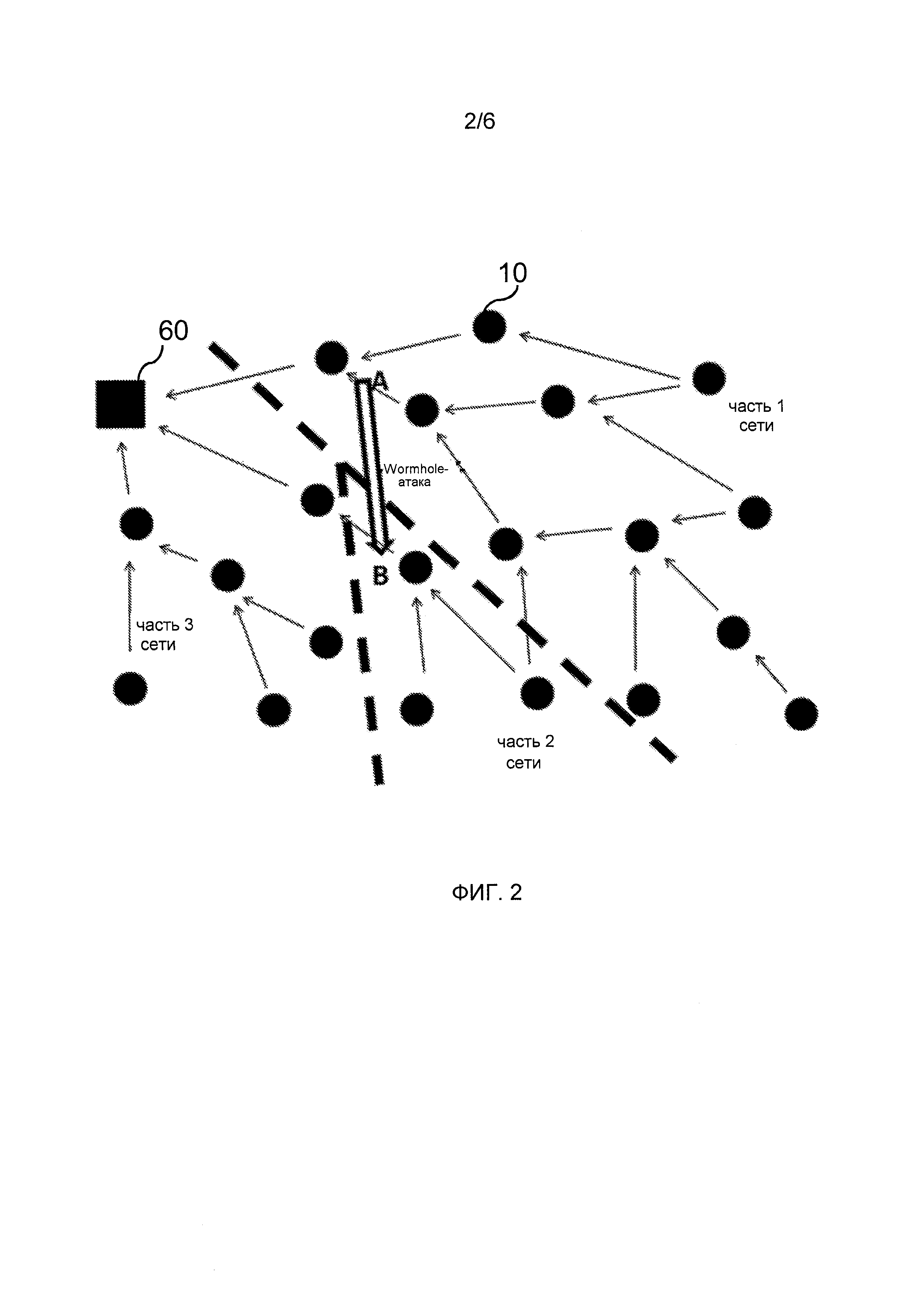

Вторая проблема безопасности возникает из-за ограниченного регионального знания отдельных узлов 10. В общем, из-за строгих ограничений памяти узла 10, узел 10 не может хранить все счетчики С или тому подобное для всех других узлов 10 сети. Поэтому злоумышленник может, например, подслушивать в линии связи на одной стороне сети и воспроизводить эти сообщения в других частях сети. Это называется атакой типа "wormhole” (червоточина, туннель) и показано на Фиг.2. На Фиг.2 узел А подслушивает передачу в части 1 сети и посылает ее через wormhole-канал (стрелка) к узлу B в части 2 сети для воспроизведения сообщения в части 2 сети, или наоборот. Одним из последствий такой атаки является то, что все узлы 10 в части 1 сети предполагают, что узлы 10 в части 2 сети являются соседними узлами, и наоборот. В результате, это влияет на маршрутизацию и другие основанные на связности протоколы в сети. Кроме того, если устанавливаются новые «маршруты», и трафик данных в сети начинает проходить с использованием кратчайших путей через wormhole-канал, узлы А и В wormhole (туннеля) могут начать терять пакеты данных и вызывать разрушение сети. Кроме того, хотя счетчик С, соответствующий узлу 10 части 1 сети, не известен узлам 10 в части 2 сети, узлы 10 в части 2 сети будут только пересылать все повторенные сообщения, так как код целостности сообщения, MIC, может быть проверен. Следовательно, атака может привести к блокировке всех сообщений, поступающих от части 2 сети, посредством сообщений, генерируемых в части 1 сети.

WO 2009/031112 A2 относится к узлу и к способу установки распределенной архитектуры безопасности для беспроводной сети.

Сущность изобретения

Ввиду вышеуказанных недостатков и проблем в предшествующем уровне техники, задачей настоящего изобретения является создание устройства управления, системы и способа работы беспроводной сети с множеством узлов, в которых защита сети от атак отказа в обслуживании или других враждебных атак улучшается, сохраняя при этом работу сети простой и эффективной и учитывая ограниченные возможности отдельных узлов сети.

Изобретение основано на идее учитывать различия между различными фазами сети для определения осведомленной о фазе системы. Например, характеристики фаз ввода в действие, обучения и работы можно легко отличить, в частности, в отношении уязвимости к вражеским атакам. Таким образом, фаза ввода в действие, в целом, может быть менее безопасной, так как соседние узлы, сетевые параметры и ключи защиты могут быть, в общем случае, неизвестны узлу при соединении с сетью. Таким образом, предполагается, что узел может работать осведомленным о фазе способом и обрабатывать меньшей мере один из параметров узла, параметров соседства или других сетевых параметров в соответствии с текущей фазой сети. Это может, в частности, относиться к обработке входящих сообщений, соединениям с новыми или неизвестными узлами, запросам на обновление таблиц маршрутизации и т.д., в зависимости от текущей фазы сети. С помощью этих средств, бреши в системе безопасности, которые необходимы или неизбежны для некоторых фаз сети, могут быть ограничены во времени до соответствующей фазы, тем самым уменьшая уязвимость сети до минимума.

Согласно одному аспекту настоящего изобретения, предоставлен блок управления для узла беспроводной сети, который способен настраивать по меньшей мере один рабочий параметр узла на основе текущей фазы сети и обрабатывать принятый пакет данных на основе настроенного рабочего параметра. Для этого блок управления может содержать модуль адаптации к фазе для установки рабочих параметров узла соответственно текущей фазе сети и модуль осведомленности о фазе для работы узла соответствующим образом. Таким образом, поведение узла может быть адаптировано к различным фазам сети. Фаза сети может, например, являться фазой ввода в действие, в течение которой узел присоединяется к сети и вводится в действие, чтобы стать ее членом, фазой обучения, в течение которой узел обучается в отношении своих соседей, или рабочей или операционной фазой, в течение которой узел работает в сети. Однако в общем может быть определено любое число N фаз сети. Путем адаптации работы или поведения отдельных узлов к текущей фазе сети, ненужные бреши в системе безопасности могут быть закрыты и сокращены до минимума в соответствии с требованиями соответствующей фазы.

Текущая фаза сети может быть определена при помощи заранее определенных характеристик фазы, таких как количество, темп или частота сообщений (например, дифференцированным образом для сообщений определенного типа, определенного отправителя) или любой другой признак, который является характеристикой для определенной фазы сети. Предпочтительно, характеристики фазы определены на основе общего поведения сети в данной фазе. Текущая фаза сети может быть определена локально самим узлом и/или централизованно центральным/сегментным контроллером или сервисным центром. Например, узел может быть приспособлен, чтобы определить текущую фазу сети на основе трафика данных, например, путем мониторинга сетевого трафика непрерывно или в определенные промежутки времени. В случае централизованного определения фазы сети, центральный/сегментный контроллер и/или сервисный центр могут предоставить соответствующую информацию узлам с использованием защищенной широковещательной или одноадресной передачи или передачи любого другого вида. Возможно, центральный/сегментный контроллер и/или сервисный центр предоставляет также дополнительную информацию вместе с информацией о текущей фазе сети, например для индикации соответствующих значений одного или более рабочих параметров и/или для установки периода времени для данной фазы сети, после чего сеть автоматически возвращается к предыдущей фазе сети или другой предопределенной фазе сети. Таким образом, значения рабочих параметров также могут быть установлены централизованно для этой фазы сети. Однако также возможно, что по меньшей мере один рабочий параметр или набор рабочих параметров предопределены для по меньшей мере одной фазы сети, т.е. эти рабочие параметры могут быть определены локально и сохранены в отдельных узлах. В этом случае эти рабочие параметры могут, тем не менее, быть настраиваемыми для центрального/сегментного контроллера или сервисного центра.

В качестве альтернативы и/или дополнения, центральный/сегментный контроллер и/или сервисный центр могут объявить определенную фазу сети, т.е. независимо от любого процесса определения текущей сетевой ситуации. При помощи этих средств можно сместить сеть из рабочей фазы вновь к более ранней фазе, такой как фаза ввода в действие, например, для разрешения новым узлам соединиться с сетью. Таким образом, блок управления или модуль адаптации к фазе узла может быть приспособлен для переключения узла в любую из фаз сети путем настройки соответствующим образом рабочего(их) параметра(ов).

Предпочтительно, по меньшей мере одна фаза сети ограничена временным интервалом или рабочей (операционной) зоной. Временной интервал может быть предопределённым или регулируемым, например центральным/сегментным контроллером или сервисным центром. Рабочая зона может представлять всю сеть или ее часть. Это может позволить повысить безопасность, так как уязвимая фаза, например, фаза обучения или ввода в действие, может быть автоматически остановлена, и сеть может вернуться к более безопасной фазе сети. В одном варианте осуществления сеть или узлы можно переключать на любую промежуточную фазу сети, которая является ограниченной по времени или области. Таким образом, сеть или узлы автоматически останавливают эту промежуточную фазу, после того как прошло время. Затем они могут вернуться к другой предопределенной фазе сети или к предыдущей фазе сети, из которой была инициирована промежуточная фаза сети.

Предпочтительно, рабочие параметры узла включают в себя по меньшей мере одно из максимального или минимального числа сообщений или максимальной или минимальной частоты или темпа сообщений, или порог области или максимальный порог времени. Сообщения могут быть распознаны по их типу, по их узлу-отправителю, их месту назначения или любому другому признаку. Например, в течение фазы ввода в действие, большое количество сообщений ввода в действие может разрешаться или даже требоваться, в то время как в течение рабочей фазы сети может быть не разрешено обрабатывать какое-либо сообщение ввода в действие. Аналогично, только определенное количество сообщений может быть разрешено от определенного отправителя и/или к определенному месту назначения. Это позволит избежать размножения и повторного воспроизведения прослушиваемых сообщений при атаках отказа в обслуживании. Альтернативно или дополнительно, рабочие параметры могут включать в себя по меньшей мере одно из индекса обновления маршрутизации, указывающего, разрешено ли обновление таблицы маршрутизации, индекса обновления установок, указывающего, разрешено ли обновление установки узла, индекса ввода в действие, указывающего, разрешены ли сообщения ввода в действие, и индекса допустимости посторонних, указывающего, разрешены ли сообщения от неизвестных узлов. Например, при вводе в действие, узел не осведомлен о своих соседних узлах, в то время как в течение рабочей фазы узел может рассматривать сеть как статическую. Таким образом, во время рабочей фазы по меньшей мере один рабочий параметр узла может быть установлен таким образом, что узлу не разрешено обновлять (полностью) свою таблицу маршрутизации и/или принимать или пересылать сообщения от посторонних узлов. Как упоминалось выше, рабочие параметры могут быть определены локально для одной или нескольких фаз сети, так что модуль адаптации к фазе ищет соответствующие значения рабочих параметров в соответствии с текущей фазой сети.

В предпочтительном варианте осуществления настоящего изобретения, блок управления или модуль осведомленности о фазе выполнен с возможностью анализа принятого пакета данных для определения, является ли поведение сети и/или трафик данных нормальным для текущей фазы сети. Например, поведение сети может быть определено на основе трафика данных. Однако поведение сети может также зависеть от других параметров, таких как время суток, состояние источника питания и т.п. Следовательно, эти параметры могут быть приняты во внимание для наблюдения за поведением сети. Наблюдаемое поведение сети может затем сравниваться с предопределенными характеристиками фазы. Для этого пакет данных может анализироваться в отношении его типа, его отправителя, его места назначения или последнего узла пересылки. Альтернативно или дополнительно могут быть определены частота или количество принятых и/или пересланных пакетов данных. Как упоминалось ранее, в течение конкретной фазы сети, может пересылаться только определенное количество пакетов данных, например, определенного типа. Другим примером является поведение обработки узла относительно пакетов данных, у которых отправитель или место назначения неизвестны.

Предпочтительным образом, если определено, что поведение сети не является нормальным, например, если поведение сети отклоняется от одной или нескольких предопределенных характеристик фазы соответствующей фазы сети, блок управления или модуль осведомленности о фазе могут определять состояние атаки. При таком состоянии атаки, поведение узла может быть адаптировано соответствующим образом. Например, блок управления узла может принять ответные меры для того, чтобы блокировать атаку; например, сообщения, которые должны пересылаться, могут быть удалены, в обработке пакетов данных может быть отказано, и/или виновное в атаке устройство может быть идентифицировано и обозначено как не заслуживающее доверия. Таким образом, когда в пересылке принятых пакетов данных отказано в состоянии атаки, лавинная маршрутизация поддельных сообщений в сети и, таким образом, блокировка каналов связи сети может предотвращаться. В качестве альтернативы и/или дополнительно, блок управления может быть приспособлен для запуска тревожной сигнализации об атаке. Это может относиться к передаче, лавинной маршрутизации или широковещательной передаче сообщений тревоги к соседним узлам или к центральному/сегментному контроллеру или сервисному центру. С помощью этих средств окружающие узлы и/или ответственный контроллер могут информироваться о возможной атаке и устанавливаться в состояние атаки, так что они могут реагировать соответствующим образом. Таким образом, центральный/сегментный контроллер или сервисный центр могут принять соответствующие контрмеры. Вместо наблюдаемого поведения сети, отклоняющегося от предопределенных характеристик фазы, может также определяться состояние атаки, и/или может запускаться тревожная сигнализация об атаке, если блок управления отказывается обрабатывать принятый пакет данных на основе скорректированных рабочих параметров узла. С помощью этих средств можно избежать атаки отказа в обслуживании.

В дополнительном варианте осуществления, обработка принятого пакета данных включает в себя по меньшей мере одно из пересылки пакета данных в его место назначения, приема пакета данных в его месте назначения и обновления установок узла или информации маршрутизации на основе информации, включенной в пакет данных.

В предпочтительном варианте осуществления, узел является осветительным узлом осветительной системы, такой как система уличного освещения, осветительная система в общественных местах или любая другая крупномасштабная система освещения.

В соответствии с другим аспектом настоящего изобретения, предоставлена система для беспроводной сети, которая содержит множество узлов, из которых по меньшей мере некоторые включают в себя блок управления, соответствующий одному из предыдущих вариантов осуществления, и центральный контроллер или сегментный контроллер, причем множество узлов и центральный контроллер содержат средство для беспроводной связи. Предпочтительно, беспроводная сеть является радиочастотной сетью, например, сетью для дистанционного управления или телеуправления осветительной системы. Центральный контроллер может быть приспособлен для определения текущей фазы сети путем мониторинга состояния одного или более узлов. Например, центральный контроллер может определить, были ли один или более узлов успешно введены в действие, или был ли предопределенный процент узлов успешно введен в действие. Статус множества узлов может быть определен усредненным или средним статусом узлов. Кроме того, центральный контроллер может быть приспособлен, чтобы информировать узлы об определенной текущей фазе сети. Это может быть реализовано широковещательной, одноадресной, многоадресной передачей или лавинной маршрутизацией соответствующего сообщения в сети. Альтернативно или дополнительно, центральный контроллер может также информировать сетевые узлы об одном или более значениях одного или более рабочих параметров в соответствии с текущей фазой сети.

В соответствии с другим аспектом настоящего изобретения, предложен способ для работы беспроводной сети с множеством узлов, содержащий этапы настройки по меньшей мере одного рабочего параметра узла на основе текущей фазы сети и обработки пакета данных, принятого узлом на основе настроенного рабочего параметра. Таким образом, способ в соответствии с настоящим изобретением может быть адаптирован для выполнения блоком управления или системой согласно одному из вышеописанных вариантов осуществления настоящего изобретения.

Эти и другие аспекты изобретения будут очевидны и объяснены со ссылкой на варианты осуществления, описанные ниже. Далее изобретение будет описано более подробно со ссылкой на примерные варианты осуществления, которые иллюстрируются на прилагаемых чертежах. Однако настоящее изобретение не ограничивается этими примерными вариантами осуществления.

Краткое описание чертежей

Фиг.1 иллюстрирует пример беспроводной ячеистой сети;

Фиг.2 иллюстрирует так называемую атаку wormhole («червоточина», туннель);

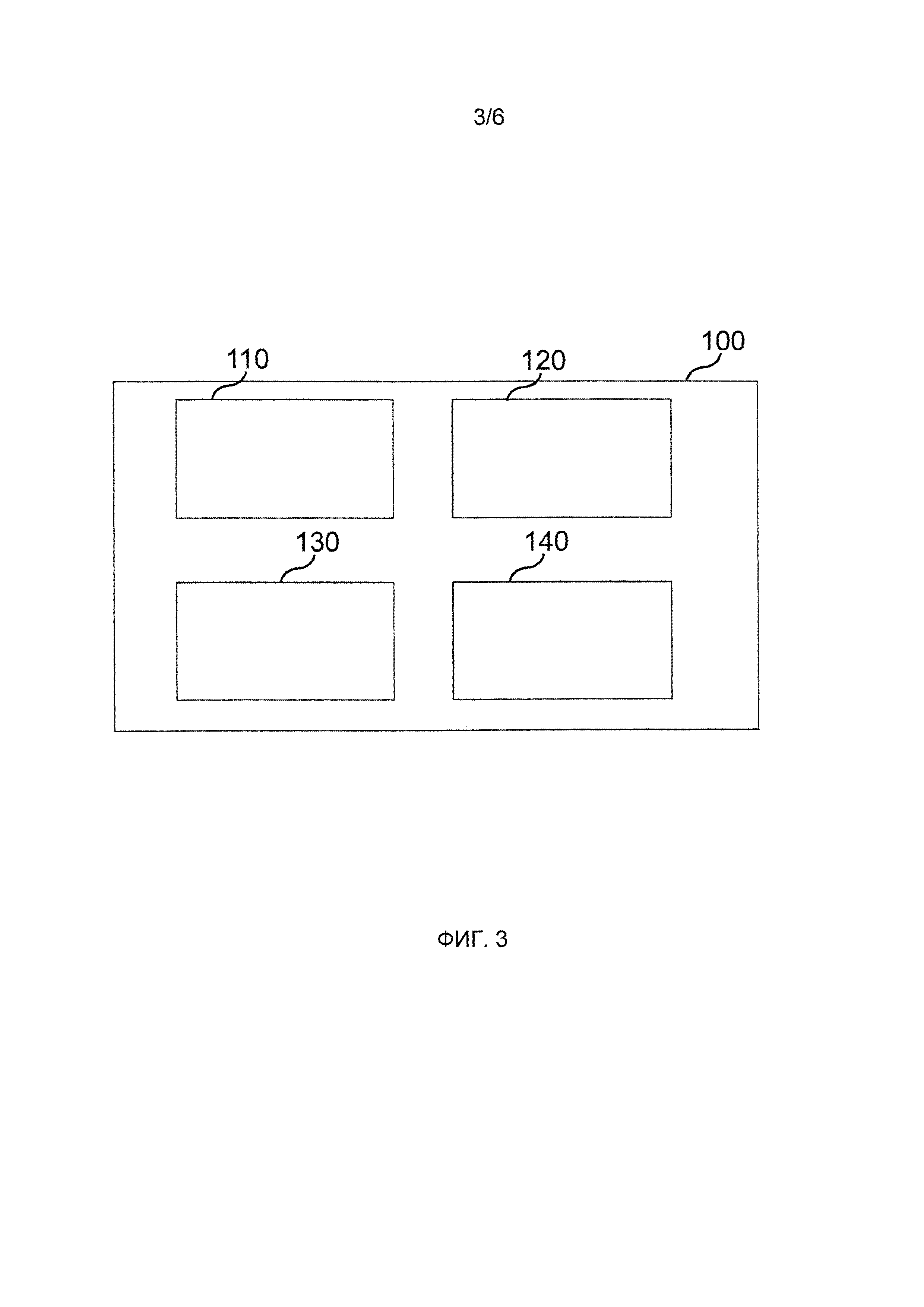

Фиг.3 показывает блок управления, согласно варианту осуществления настоящего изобретения;

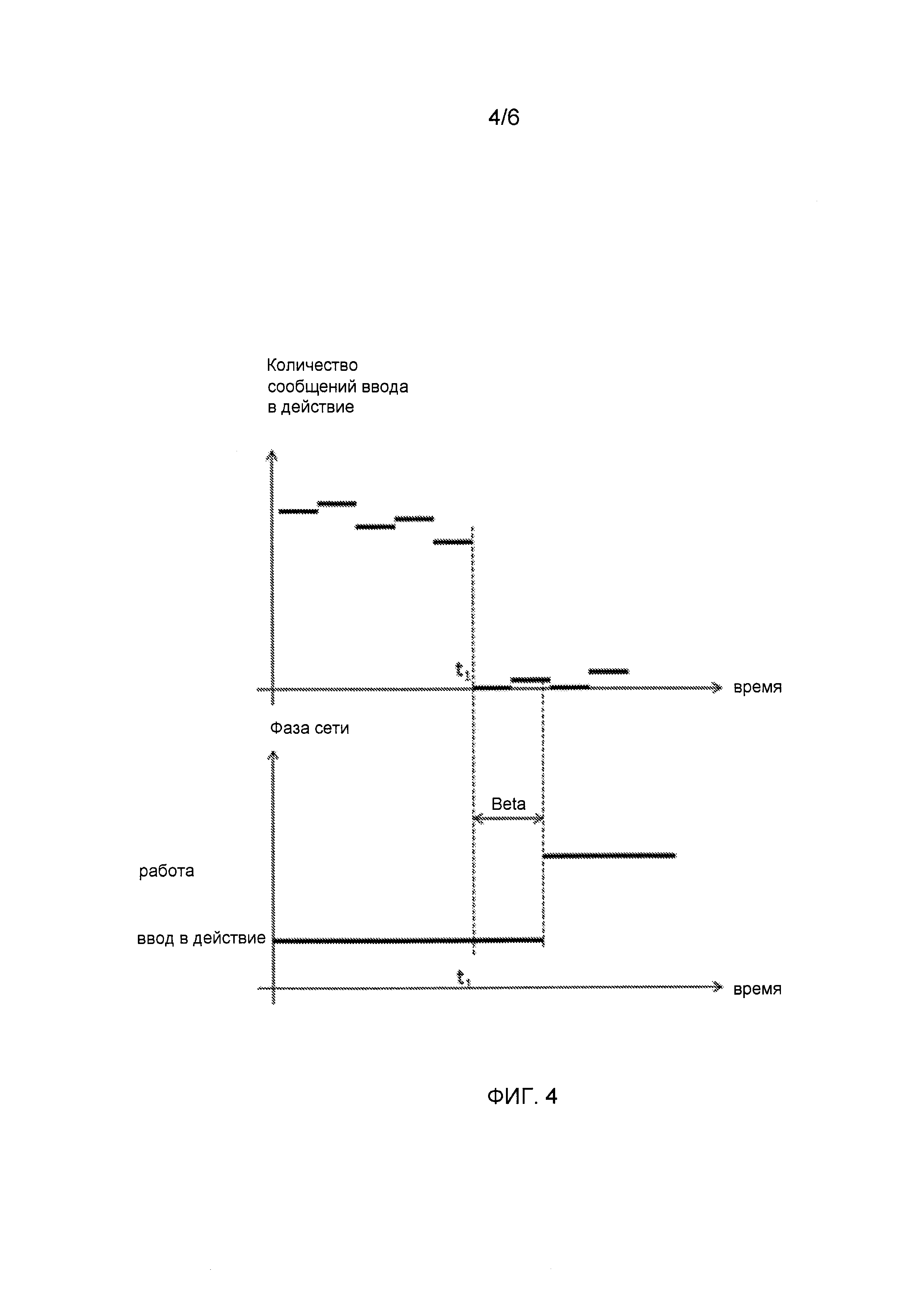

Фиг.4 показывает пример определения фазы сети согласно варианту осуществления настоящего изобретения;

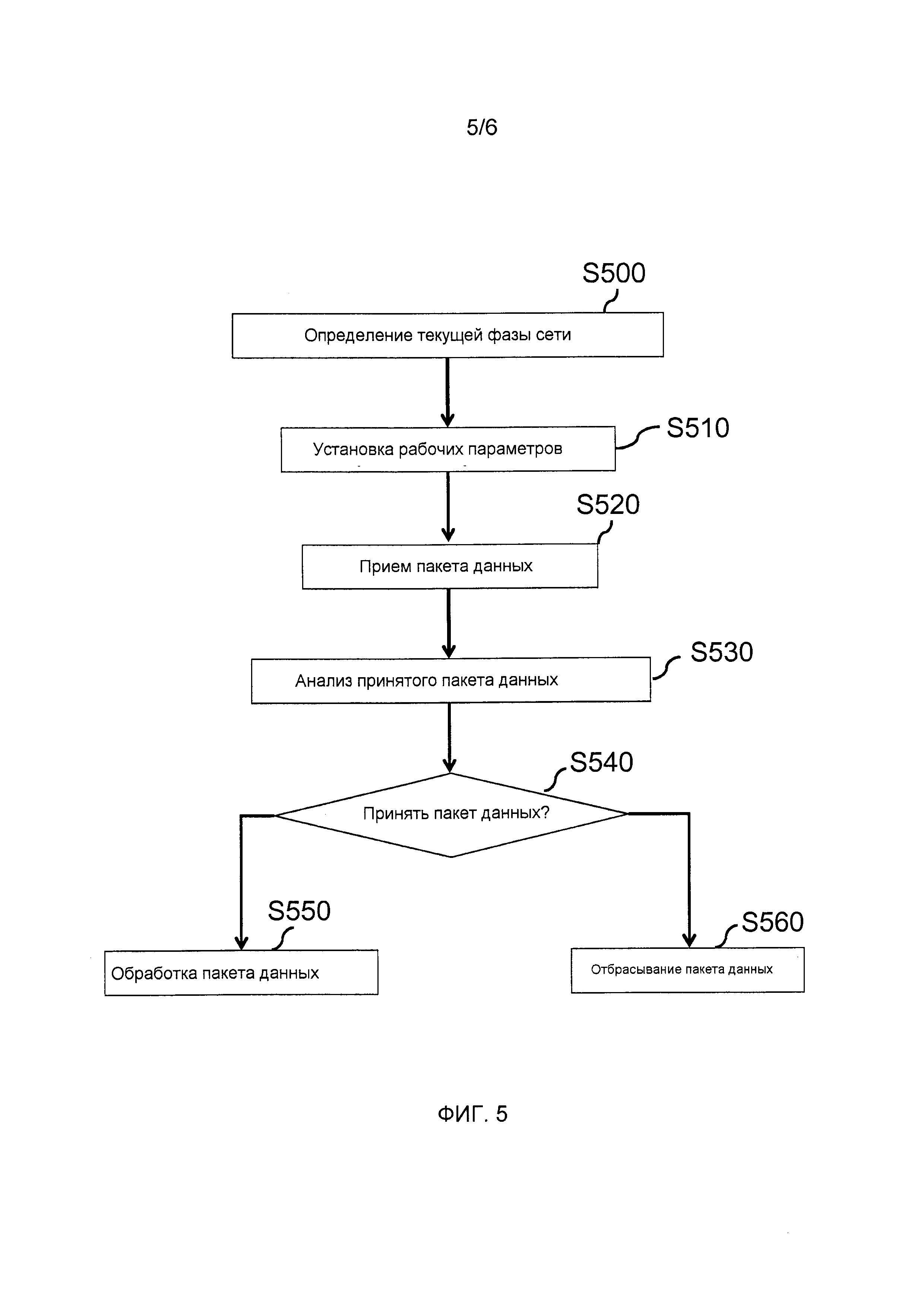

Фиг.5 показана блок-схема, иллюстрирующая поведение осведомленности о фазе узла согласно варианту осуществления настоящего изобретения;

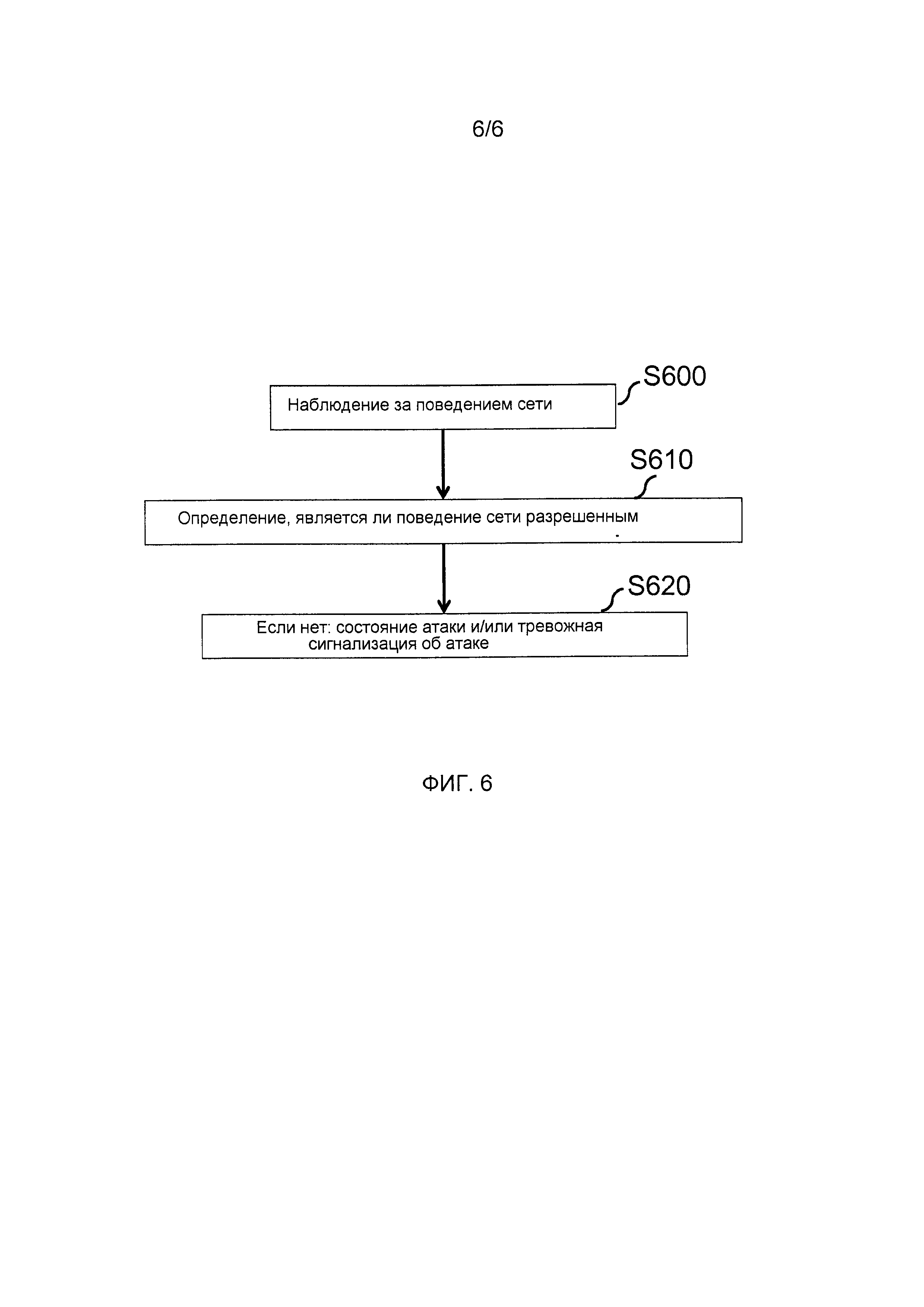

Фиг.6 - блок-схема процесса мониторинга сети в соответствии с вариантом осуществления настоящего изобретения.

Подробное описание

Предпочтительными применениями настоящего изобретения являются сети исполнительных элементов или сети датчиков для различных сфер применения, таких как здравоохранение, управление распределением энергии или системы освещения, такие как наружные системы освещения (например, для улиц, парковок и общественных мест) и внутренние системы освещения для общего освещения территорий (например, для торговых центров, спортивных арен, парковок, станций, тоннелей и т.д.). В дальнейшем, настоящее изобретение будет объяснено далее на примере наружной осветительной системы для уличного освещения, однако, без ограничения этим применением. В области управления освещением, дистанционное управление уличными светильниками посредством технологий радиочастотных сетей приобретает все больший интерес, в частности, решения с применимостью для крупномасштабных установок с сегментами из более 200 осветительных узлов. Поскольку радиочастотные (RF) передачи не требуют высокой мощности передачи и просты в реализации и развертывании, затраты на создание и эксплуатацию сети могут быть снижены. Однако передача пакетов данных может альтернативно использовать инфракрасную связь, связь с использованием видимого света в свободном пространстве или связь по линиям электроснабжения.

В системе дистанционного управления для управления освещением, количество осветительных узлов 10 чрезвычайно высоко. Следовательно, размер сети является очень большим, особенно по сравнению с обычными ячеистыми беспроводными сетями, которые обычно содержат менее 200 узлов. Кроме того, узлы 10, как правило, имеют ограниченные возможности обработки из-за соображений стоимости, так что ресурсы обработки и памяти в осветительных узлах 10 будут ограничены. Таким образом, меры безопасности и протоколы связи для передачи пакетов данных между отдельными узлами 10 должны учитывать ограниченные ресурсы для эффективной и безопасной передачи пакетов данных. Наконец, по сравнению с другими, так называемыми самоорганизующимися ячеистыми сетями, система дистанционного управления для сети управления наружным освещением является стационарной, то есть осветительные узлы 10 не перемещаются. Поскольку осветительные узлы 10 (например, фонарные столбы) являются стационарными, позиции узлов не будут изменяться с течением времени. Таким образом, физические позиции узлов 10, например GPS-координаты или другие данные о местоположении могут быть известны системе, что обеспечивает возможность географической или основанной на местоположении маршрутизации с использованием предварительно запрограммированных или предопределенных позиций, так что для отдельных узлов 10 приемник GPS не требуется. Кроме того, узлам 10 не нужно передавать обновления информации о местоположении, на другие узлы 10.

На Фиг.3 показан примерный вариант осуществления блока 100 управления в соответствии с настоящим изобретением. Этот блок управления может быть выполнен с возможностью вставляться в уже существующий осветительный узел 10 для его модернизации, возможно, как обновленное программное обеспечение или т.п. Блок 100 управления содержит модуль 110 адаптации к фазе и модуль 120 осведомленности о фазе для адаптации оперативного поведения узла 10 к текущей фазе сети. Конечно, модуль 110 адаптации к фазе и модуль 120 осведомленности о фазе могут быть реализованы в виде комбинированного модуля. Кроме того, блок 100 управления может дополнительно содержать память 130 для хранения рабочих параметров, таблиц маршрутизации, фаз сети и других установок узла. Кроме того, блок передачи может быть включен для беспроводной связи, такой как основанная на радиочастоте связь (GPRS), и тому подобное.

Согласно одному варианту осуществления, модуль 110 адаптации к фазе настраивает рабочие параметры узла 10 в соответствии с текущей фазой сети. Например, если определено, что фаза сети изменилась, модуль 110 адаптации к фазе блока 100 управления настраивает один или более рабочих параметров соответственно. Значения рабочих параметров могут быть заранее определены для различных фаз сети и сохранены локально в узлах 10. Альтернативно, рабочие параметры могут передаваться к узлам 10 сервисным центром 80 или сегментным контроллером 60. При приеме пакета данных, модуль 120 осведомленности о фазе блока 100 управления обрабатывает принятый пакет данных в соответствии с установками рабочих параметров. Таким образом, узлы 10 сети являются осведомленными о текущей фазе сети и об ассоциированных с ней рабочих параметрах.

Например, рабочие параметры могут относиться к пересылке, принятию или обработке пакета данных, обновлению таблиц маршрутизации или принятию сообщений конфигурации или ввода в действие. Например, в течение фазы ввода в действие сети рабочий параметр узла 10, относящийся к принятию сообщений ввода в действие (индекс ввода в действие), будет установлен таким образом, что узел 10 принимает сообщения ввода в действие и обрабатывает их соответствующим образом. В противоположность этому, в фазе обучения или в рабочей фазе сообщения ввода в действие не могут быть приняты. Кроме того, с помощью рабочего параметра, например, с помощью индекса допустимости посторонних, может быть определено, что сообщения, принятые от неизвестных узлов-отправителей или от неизвестных промежуточных узлов, допустимы в течение фазы ввода в действие или фазы обучения, но не в течение рабочей фазы. В качестве еще одного рабочего параметра может быть определено количество сообщений в единицу времени, которое может быть установлено для определенного типа сообщения. Например, в течение фазы ввода в действие, любому узлу 10 разрешается пересылать предопределенное количество n1 сообщений ввода в действие в единицу времени, но в течение рабочей фазы узлу 10 разрешается переслать только до n2 сообщений ввода в действие в единицу времени, например, при n1 > n2. Для реализации этого, модуль 120 осведомленности о фазе может быть адаптирован для отслеживания количества n пересылаемых сообщений ввода в действие в течение последней единицы времени Δt. Когда это количество n превышает заданный порог (например, n1>nphase), который может быть установлен по-разному для каждой фазы сети, например n1 для фазы ввода в действие и n2 для рабочей фазы, узел 10 сбрасывает все эти сообщения ввода в действие, чтобы избежать лавинной маршрутизации поддельных сообщений ввода в действие в сети. Таким же образом, количество сообщений может находиться в определенном диапазоне. Очевидно, что вместо количества в единицу времени, частота может быть определена как рабочий параметр. Еще одним примером для рабочего параметра является индекс обновления маршрутизации, указывающий, разрешено ли обновление таблиц маршрутизации. Например, узел 10 узнает, какие узлы 10 являются его соседями или находятся рядом. Эта информация может быть использована в протоколах маршрутизации, например, узел 10 только пересылает сообщения от/к этим узлам, перечисленным в его таблице маршрутизации. Например, создание таблиц маршрутизации может быть ограничено определенным периодом времени, например, соответствующим фазе обучения. После того как этот период времени прошел, модуль 110 адаптации к фазе может установить индекс обновления маршрутизации с «обновление разрешено» на «обновление запрещено». Таким образом, в течение рабочей фазы информация маршрутизации заблокирована, так что таблица маршрутизации не может быть изменена. Таким образом, при приеме сообщения, содержащего новую информацию маршрутизации, модуль 120 осведомленности о фазе может проверить рабочий параметр индекса обновления маршрутизации, чтобы определить, допускается ли обновление таблицы маршрутизации. В общем, в течение рабочей фазы должны быть разрешены только минимальные изменения. Таким образом, после фазы обучения, узел 10 сети считает сеть по существу статической и не может разрешать обновление таблицы маршрутизации. С помощью этих средств можно предотвратить то, что удаленные атакующие узлы, например, wormhole-узлы А или В, будут встроены в таблицы маршрутизации узлов 10 как соседние узлы в более позднее время, тем самым вызывая разрушение сети или отказ в обслуживании.

Текущая фаза сети может быть определена либо локально в отдельных узлах 10, либо централизованно сервисным центром 80 или сегментным контроллером 60. Для центрального управления фазами сети, сегментный контроллер 60 или сервисный центр 80, могут быть адаптированы для контроля статуса узлов 10 для того, чтобы определить текущую фазу сети. Альтернативно, фаза сети может быть определена по времени. После определения фазы сети, сегментный контроллер 60 или сервисный центр 80 могут защищенным образом осуществлять широковещательную передачу в сеть или одноадресную передачу каждому узлу 10 информации о текущей фазе сети. Кроме того, сегментный контроллер 60 может также осуществлять широковещательную передачу или одноадресную передачу рабочих параметров, ассоциированных с соответствующей фазой сети. Посредством этого централизованного подхода поведение узлов 10 и, тем самым, сети может быть адаптировано к фазе сети.

Для того чтобы определить текущую фазу сети, сегментный контроллер 60 или сервисный центр 80 могут, например, контролировать узлы 10 сети и сетевой трафик. Например, когда узел 10 присоединяется к сети, он находится в режиме ввода в действие. Это состояние может быть предварительно конфигурированным, например, в заводских условиях. Процент узлов 10, уже присоединенных к сети, может тогда централизованно наблюдаться, например, сегментным контроллером 60 или сервисным центром 80, чтобы определить текущую фазу сети. В качестве примера, если процент успешно введённых в действие узлов 10 превышает заданное пороговое значение, обычно близкое к 100, сегментный контроллер 60 или сервисный центр 80 могут информировать сеть, что фаза ввода в действие завершена и что фаза сети изменена на фазу обучения. При получении информации о том, что текущая фаза сети изменилась на фазу обучения, модули 110 адаптации к фазе узлов 10 настраивают рабочие параметры соответственно. Если значения рабочих параметров, ассоциированных с новой фазой сети, также передаются сегментным контроллером 60 или сервисным центром 80, модуль 110 адаптации к фазе устанавливают рабочие параметры узлов 10 соответственно. После определенного периода времени, который может быть фиксированным в зависимости от размера сети или от обратной связи, полученной от узлов 10 сети, сервисный центр 80 или сегментный контроллер 60 могут принять решение об изменении текущей фазу сети с фазы обучения на рабочую фазу. Опять же, узлы 10 сети информируются о новой фазе сети.

В альтернативном варианте, предлагается распределенное управление фазами сети. В этом варианте осуществления, текущая фаза сети определяется локально в узле 10, например, на основе принятых сообщений или путем наблюдения сетевого трафика. В одном примере, каждый узел 10 знает, что он будет проходить через по меньшей мере три фазы сети, т.е. фазу ввода в действие, фазу обучения и рабочую фазу. Когда узел 10 инсталлируется в сети, он будет присоединяться к сети, чтобы вводиться в действие. В течение этого периода времени, узел 10 будет наблюдать новые появляющиеся узлы 10, и узел 10 должен будет пересылать сообщения ввода в действие от других узлов 10. Таким образом, узел 10 может отслеживать количество переданных сообщений ввода в действие в единицу времени, как показано на верхнем графике на фиг.4. Через некоторое время, то есть в конце ввода в действие сети, узел 10 будет наблюдать снижение количества сообщений ввода в действие в некоторый момент времени t1. Если темп сообщений ввода в действие или частота сообщений ввода в действие остается низкой в течение определенного временного интервала Beta, узел 10 будет определять, что фаза ввода в действие завершена, и что текущая фаза сети изменилась, например, на рабочую фазу, как показано на нижнем графике на фиг.4. Таким образом, узел 10 может опираться на собственную информацию, чтобы получить информацию о текущей фазе сети, не требуя вмешательства сегментного контроллера 60 или сервисного центра 80.

В еще одном варианте осуществления сетевые узлы 10 являются переключаемыми на любую из фаз сети, независимо от того, были ли они ранее в этой фазе или нет. Например, радиочастотная система освещения, которая уже находится в рабочей фазе, может иногда расширяться дополнительными осветительными узлами 10. В этом случае может быть выгодно переключить сеть на промежуточную фазу сети, например, на одну из начальных фаз сети, таких как фаза ввода в действие или фаза обучения, в зависимости от обстоятельств. В одном варианте осуществления центрального управления фазами, сегментный контроллер 60 является ответственным за управление сетью. Перед тем как сеть будет расширена для добавления новых осветительных узлов 10, сегментный контроллер 60 информирует сеть о ситуации, например, с помощью защищенной широковещательной или одноадресной передачи. Например, сеть может быть проинформирована, что новые осветительные узлы 10 будут включены, и что непроверяемые сообщения, такие как сообщения ввода в действие, разрешаются для пересылки. Кроме того, сетевые узлы 10 могут быть проинформированы, что разрешено обновлять таблицы маршрутизации или общие параметры или установки узла 10. Таким образом, модули 110 адаптации к фазе одиночных узлов 10 могут устанавливать рабочие параметры, например, индекс обновления маршрутизации или индекс обновления установки, соответственно, для индикации новых правил обработки модулю 120 осведомленности о фазе. Конечно, соответствующая комбинация рабочих параметров может быть установлена сегментным контроллером 60, включая, например, по меньшей мере одно из индекса ввода в действие, индекса допустимости посторонних, порогового количества сообщений, индекса обновления маршрутизации, порога области, порога максимального времени и индекса обновления установки.

Однако из-за разрешения этих изменений или обновлений в узлах 10 безопасность сети ослабляется. Поэтому одна или более из этих установок рабочих параметров может быть ограничена определенным временным окном. В качестве альтернативы, сегментный контроллер 60 информирует сетевые узлы 10, когда промежуточная фаза сети завершается. Затем модули 110 адаптации к фазе узлов 10 будут устанавливать временно измененные рабочие параметры на значения рабочих параметров, соответствующие фазе сети, из которой была инициирована временная фаза. С помощью этих средств сеть остается гибкой для изменений.

На Фиг.5 показан пример для обработки принятого пакета данных соответственно текущей фазе сети. Как описано выше, текущая фаза сети определяется либо централизованно, либо локально (S500). Однако узел 10 знает о текущей фазе сети, и его рабочие параметры устанавливаются соответственно модулем 110 адаптации к фазе (S510). Если узел 10 принимает пакет данных (S520), то пакет данных анализируется (S510). Этот анализ может относиться только к проверке, соответствует ли пакет данных установленным рабочим параметрам узла 10, то есть допускается ли обработка пакета данных в соответствии с рабочими параметрами. Например, если рабочий параметр ‘индекс допустимости посторонних’ установлен на «ложно», пакет данных принимается, только если узел-отправитель и/или пересылающий узел известен, например, перечислен в таблице маршрутизации принимающего узла 10. Аналогично, все другие рабочие параметры могут быть проверены, чтобы определить, следует ли принять пакет данных. Однако анализ на этапе S530 может дополнительно включать дальнейший анализ, например, по отношению к по меньшей мере одному из узла-отправителя, пересылающего узла, от которого принят пакет данных, узла назначения или параметров безопасности, включенных в пакет данных, таких как счетчик С, ассоциированный с пересылающим узлом, код целостности сообщения, MIC, или тому подобное. На основе результата анализа, принимается решение, следует ли принять пакет данных или нет (S540). Если либо анализ пакета данных является отрицательным, либо если определено, что пакет данных не является приемлемым из-за рабочих параметров узла 10, то пакет данных отбрасывается (S540). Однако если пакет данных соответствует условиям рабочих параметров и если весь дополнительный анализ был положительным, пакет данных принимается на этапе (S550), и модуль 120 осведомленности о фазе переходит к обработке пакета данных на основе текущих рабочих параметров. Например, в зависимости от ситуации, пакет данных может пересылаться к его узлу следующего транзитного участка в направлении к его конечному месту назначения, или он может декодироваться, если принимающий узел 10 является конечным местом назначения. Таким образом, обработка может содержать использование информации, включенной в пакет данных, для обновления таблиц маршрутизации или установок узла 10, если это разрешено в соответствии с рабочими параметрами узла 10. Поэтому, так как рабочие параметры узла 10 установлены соответственно текущей фазе сети, и принимаемые пакеты данных обрабатываются соответственно, поведение сетевых узлов 10 может быть адаптировано к текущей фазе сети. С помощью этих средств уязвимость сети может быть сведена к минимуму.

На Фиг.6 обнаружение атаки иллюстрируется в соответствии с вариантом осуществления настоящего изобретения. В общем, узел 10 осведомлен о текущей фазе сети, и его рабочие параметры установлены соответствующим образом. Для обнаружения атаки, узел 10 наблюдает поведение сети либо непрерывно, либо в предопределенные интервалы времени (S600). Например, узел 10 контролирует трафик данных, например, посредством принимаемых пакетов данных, пакетов данных, которые должны пересылаться, и тому подобного. На этапе S610 поведение сети анализируется, чтобы определить, разрешено ли данное поведение сети. Это может выполняться посредством модуля 120 осведомленности о фазе узла 10 на основе текущих рабочих параметров. В одном примере этот процесс определения этапа S610 соответствует анализу отдельных пакетов данных, например, как описано со ссылкой на Фиг.5, этап S530. Если было найдено, что поведение сети является необычным или не разрешенным для текущей фазы сети, узел 10 устанавливается в состояние атаки (S620). В частности, если узел 10 замечает, что в обработке пакета данных отказано, например, из-за результата анализа на этапе S530, или что не разрешено выполнить требуемое действие над пакетом данных, например, чтобы переслать принятый пакет данных, то узел 10 может определить состояние атаки (S620). Предпочтительно, состояние атаки активируется не одиночным инцидентом, а после определенного числа таких инцидентов. Соответствующий порог может быть заранее определен в узле 10. После того как состояние атаки активировано, узел 10 может действовать соответствующим образом. Например, узел 10 может передавать тревожную сигнализацию об атаке в сеть или сегментному контроллеру 60 или в сервисный центр 80 с использованием широковещательной, одноадресной передачи, лавинной маршрутизации или тому подобного, чтобы активировать состояние атаки в других узлах 10 или информировать сегментный контроллер 60 или сервисный центр 80. Кроме того, рабочие параметры узла 10 в состоянии атаки могут быть установлены на наиболее ограничительные и безопасные установки. Предпочтительно также все принятые сообщения, которые должны пересылаться, отбрасываются. С помощью этих средств атака может быть отбита, прежде чем она сможет причинить какой-либо вред сети.

Поэтому, в соответствии с настоящим изобретением, инициированию враждебных атак можно воспрепятствовать, а действующие враждебные атаки могут блокироваться посредством поведения узла осведомленности о фазе. За счет допущения брешей в системе безопасности в сети только в течение фаз сети, в которых это является абсолютно необходимым для работы сети, уязвимость сети минимизируется. Более того, за счет возможности переключения сети в любую из фаз сети сеть остается гибкой для обновлений, изменений или расширения. Это все может быть достигнуто в соответствии с настоящим изобретением, без усложнения работы отдельного узла или снижения эффективности связи.

В приведенном выше описании варианты осуществления изобретения были описаны на примере системы освещения. Однако многие другие сети и системы, в частности, беспроводные сети, использующие такие стандарты, как упрощенный ZigBee-IP, 6LoWPAN/CoRE, могут извлечь выгоду из тех же базовых принципов, чтобы воспрепятствовать атакующим в запуске DoS и других враждебных атак.