Результат интеллектуальной деятельности: БЛОК, ИСПОЛЬЗУЮЩИЙ ОПЕРАЦИОННУЮ СИСТЕМУ, И УСТРОЙСТВО ФОРМИРОВАНИЯ ИЗОБРАЖЕНИЯ, ИСПОЛЬЗУЮЩЕЕ ЕГО

Вид РИД

Изобретение

Область техники

Настоящий общий принцип изобретения относится к блоку, включающему в себя встроенный центральный процессорный блок (CPU), и устройству формирования изображения, использующему его. Более конкретно, настоящий общий принцип изобретения относится к блоку, который становится более защищенным за счет наличия CPU с операционной системой (OS), и к использующему его устройству формирования изображения.

Предшествующий уровень техники

По мере того как компьютеры становятся все более широко используемыми, периферийное оборудование также становится широко распространенным. Примерами периферийного оборудования являются устройства формирования изображения типа принтеров, сканеров, копировальных устройств и многофункциональных устройств.

Устройство формирования изображения использует чернила или тонер, чтобы печатать изображения на бумаге. Чернила и тонер используются всякий раз, когда выполняются операции формирования изображения, пока чернила или тонер не будут в конечном счете израсходованы. Если чернила или тонер израсходованы, пользователь должен заменить блок для хранения чернил или тонера. Такие компоненты, которые являются заменяемыми при использовании устройств формирования изображений, упоминаются как расходные материалы или сменные блоки.

Среди сменных блоков, некоторые блоки иные, чем блоки, подлежащие замене, когда чернила или тонер израсходованы, должны заменяться, будучи используемыми в течение предопределенного периода времени. Это выполняется, даже если чернила или тонер не израсходованы, так как свойства блоков изменяются спустя предопределенный период времени, и качество печати, таким образом, снижается.

Например, лазерное устройство формирования изображения включает в себя загрузочный блок, блок перемещения, блок соединения и т.д., и разнообразные виды роликов и ремней, используемых в каждом блоке, могут изнашиваться или повреждаться ввиду использования ограниченной продолжительности срока службы. В результате качество печати может заметно ухудшиться. Поэтому пользователь должен заменять такие сменные блоки в соответствующие моменты времени.

Время для замены сменных блоков может быть определено с использованием индекса состояния использования. Индекс состояния использования представляет собой индекс для указания степени использования устройства формирования изображения, например, число точек, формирующих изображение. Устройство формирования изображения может определять время, чтобы заменять сменные блоки, путем измерения количества листов бумаги, напечатанной устройством формирования изображений, или числа точек.

В последнее время, для того чтобы пользователю точно определить время для замены каждого сменного блока, каждый сменный блок включал в себя встроенную память контроля пользовательского сменного блока (CRUM память). Индекс состояния использования каждого сменного блока сохранен в CRUM памяти. Соответственно, даже если каждый сменный блок удален и используется в других устройствах формирования изображения, состояние использования каждого сменного блока может быть точно определено.

Однако, обычному сменному блоку, имеющему CRUM память, свойственна проблема, заключающаяся в том, что пользователи могут легко получить доступ к CRUM памяти. Информация, сохраненная в CRUM памяти, весьма разнообразна, начиная от базовой информации относительно изготовителя и до информации относительно последнего состояния использования. Если информация изменена, то затруднительно получить послепродажное обслуживание и вычислить адекватное время для замены сменного блока, следствием чего является ухудшение операций формирования изображения. В частности, если информация относительно изготовителя изменена, невозможно определить, является ли она аутентичной, и, таким образом, затруднительно обращаться со сменным блоком.

Раскрытие изобретения

Техническая задача

Настоящий общий принцип изобретения обеспечивает блок, который становится более защищенным за счет наличия встроенного CPU с операционной системой (OS) CPU, и использующее его устройство формирования изображения.

Техническое решение

Дополнительные признаки и выгоды настоящего общего принципа изобретения будут сформулированы частично в приведенном ниже описании, и частично станут очевидными из описания, или могут быть изучены при практической реализации общего принципа изобретения.

Вариант осуществления настоящего общего принципа изобретения может быть реализован предоставлением чипа, который является монтируемым на сменном блоке, используемом в устройстве формирования изображения, причем чип включает в себя центральный процессорный блок (CPU) с операционной системой (OS) CPU, которая является отдельной от OS устройства формирования изображения, чтобы выполнять криптографический обмен данными с основной частью устройства формирования изображения, используя OS CPU.

CPU может выполнять инициализацию, используя OS CPU, отдельно от основной части устройства формирования изображения.

CPU может выполнять криптографический обмен данными так, что когда сообщения связи, включающие в себя данные и первую информацию кода аутентификации сообщения (МАС), передаются от основной части устройства формирования изображения, второй МАС генерируется посредством CPU путем применения ключа и алгоритма шифрования к части данных передаваемых сообщений связи, и когда сгенерированный второй МАС сравнивается и совпадает с первой информацией МАС передаваемых сообщений связи, сгенерированный второй МАС рассматривается как действительное сообщение связи и обрабатывается.

Когда на устройство формирования изображений подано питание, или когда сменный блок с чипом установлен на устройстве формирования изображения, CPU может выполнить инициализацию согласно OS CPU, и CPU может не отвечать на команду от основной части устройства формирования изображения, прежде чем инициализация будет завершена, и CPU может выполнять криптографический обмен данными, когда инициализация завершена.

Чип может также содержать блок памяти, чтобы хранить информацию относительно по меньшей мере одного из чипа, блока CRUM, сменного блока с блоком CRUM и OS CPU.

OS CPU может управлять по меньшей мере одним из чипа, блока CRUM и сменного блока, и OS CPU может быть программным обеспечением, которое выполняет по меньшей мере одну из операции инициализации, чтобы независимо инициализировать одно состояние чипа, блока CRUM и сменного блока, операции обработки, чтобы выполнять общедоступный криптографический алгоритм, и операции взаимной аутентификации с основной частью устройства формирования изображения.

Чип может дополнительно содержать детектор несанкционированного вмешательства, чтобы реагировать на физические попытки взлома, и криптографический блок, чтобы позволить CPU выполнять криптографический обмен данными с устройством формирования изображения, применяя заданный криптографический алгоритм из множества криптографических алгоритмов.

Криптографический алгоритм, применимый к криптографическому обмену данными, может изменяться.

CPU может получать значения степеней расходных материалов, используемых для задания формирования изображения, от основной части устройства формирования изображения, когда задание формирования изображения выполняется, и CPU добавляет значения к информации об использовании расходных материалов, сохраненной в блоке памяти, и затем обновляет информацию относительно использования расходных материалов, сохраненных в блоке памяти.

Вариант осуществления настоящего общего принципа изобретения может быть реализован путем обеспечения блока CRUM, который может использоваться в задании формирования изображения, причем блок CRUM содержит блок памяти, чтобы хранить информацию относительно блока, на котором установлен блок CRUM, и CPU, чтобы управлять блоком памяти, используя операционную систему (OS) CPU, которая является отдельной от OS устройства формирования изображения, и выполнять криптографический обмен данными с основной частью устройства формирования изображения.

CPU может выполнять инициализацию с использованием OS CPU отдельно от основной части устройства формирования изображения.

OS CPU может управлять блоком CRUM или сменным блоком, на котором установлен блок CRUM, и OS CPU может быть программным обеспечением, которое выполняет по меньшей мере одно из операции инициализации, чтобы независимо инициализировать состояние блока CRUM или сменного блока, операции обработки, чтобы выполнять общедоступный криптографический алгоритм, и операции взаимной аутентификации с основной частью устройства формирования изображения.

CPU может выполнять криптографический обмен данными, так что когда сообщения связи, включающие в себя данные и информацию первого кода аутентификации сообщения (МАС), передаются от основной части устройства формирования изображения, второй МАС генерируется посредством CPU путем применения ключа и алгоритма шифрования к части данных передаваемых сообщений связи, и когда второй генерированный МАС сравнивается и делается согласованным с первой информацией МАС переданных сообщений связи, генерированный второй МАС рассматривается как действительное сообщение связи и обрабатывается.

Когда устройство формирования изображений включается или сменный блок с блоком CRUM устанавливается на устройство формирования изображения, CPU может выполнить инициализацию согласно OS CPU, и не отвечает на команду от основной части устройства формирования изображения, прежде чем инициализация не будет завершена.

Блок CRUM может дополнительно содержать блок интерфейса для соединения устройства формирования изображений с CPU, детектор несанкционированного вмешательства, чтобы реагировать на физические попытки взлома, и криптографический блок, чтобы позволить CPU выполнять криптографический обмен данными с устройством формирования изображения с применением заданного криптографического алгоритма из множества криптографических алгоритмов.

Криптографический алгоритм, применяемый к криптографическому обмену данными, может изменяться.

CPU может получить значения степеней (уровней) расходных материалов, используемых для задания формирования изображения, когда задание формирования изображения выполняется, и CPU добавляет значения к информации об использовании расходных материалов, сохраненной в блоке памяти, и затем обновляет информацию относительно использования расходных материалов, сохраненных в блоке памяти.

Вариант осуществления настоящего общего принципа изобретения может быть реализован путем обеспечения сменного блока, который имеет возможность установки на устройстве формирования изображения, чтобы использоваться в задании формирования изображения, причем сменный блок содержит блок памяти, чтобы хранить информацию относительно сменного блока, и CPU, чтобы управлять блоком памяти, используя операционную систему (OS) CPU, которая является отдельной от OS устройства формирования изображения, и выполнять криптографический обмен данными с основной частью устройства формирования изображения.

CPU может выполнять инициализацию с использованием OS CPU отдельно от основной части устройства формирования изображения.

OS CPU может управлять сменным блоком, и OS CPU может быть программным обеспечением, которое исполняет по меньшей мере одно из операции инициализации, чтобы независимо инициализировать состояние сменного блока, операции обработки, чтобы исполнять общедоступный криптографический алгоритм, и операции взаимной аутентификации между основной частью устройства формирования изображения и сменным блоком.

CPU может выполнять криптографический обмен данными, так что когда сообщения связи, включающие в себя данные и информацию первого кода аутентификации сообщения (МАС), передаются от основной части устройства формирования изображения, второй МАС генерируется посредством CPU путем применения ключа и алгоритма шифрования к части данных передаваемых сообщений связи, и когда второй генерированный МАС сравнивается и делается согласованным с первой информацией МАС переданных сообщений связи, генерированный второй МАС рассматривается как действительное сообщение связи и обрабатывается.

Когда устройство формирования изображения включается, или сменный блок устанавливается на устройстве формирования изображения, CPU может выполнять инициализацию и может не отвечать на команду от основной части устройства формирования изображения, прежде чем инициализация будет завершена.

Сменный блок может дополнительно содержать блок интерфейса для соединения устройства формирования изображения с CPU, детектор несанкционированного вмешательства, чтобы реагировать на физические попытки взлома, и криптографический блок, чтобы позволить CPU выполнять криптографический обмен данными с устройством формирования изображения с применением заданного криптографического алгоритма из множества криптографических алгоритмов.

Криптографический алгоритм, применяемый к криптографическому обмену данными, может изменяться.

CPU может получать значения степеней расходных материалов, используемых для задания формирования изображения, когда задание формирования изображения исполняется, от основной части устройства формирования изображения, и CPU добавляет значения к информации об использовании расходных материалов, сохраненной в блоке памяти, и затем обновляет информацию относительно использования расходных материалов, сохраненной в блоке памяти.

Вариант осуществления настоящего общего принципа изобретения может быть реализован путем обеспечения устройства формирования изображения, содержащего основной контроллер и по меньшей мере один блок, который содержит блок памяти, чтобы хранить информацию, и CPU, чтобы управлять блоком памяти, используя операционную систему (OS) CPU, отдельно от OS основного контроллера, и выполнять криптографический обмен данными с основным контроллером.

CPU может выполнять инициализацию с использованием OS CPU отдельно от основного контроллера.

CPU может выполнять криптографический обмен данными, так что когда сообщения связи, включающие в себя данные и информацию первого кода аутентификации сообщения (МАС), передаются от основной части устройства формирования изображения, второй МАС генерируется посредством CPU путем применения ключа и алгоритма шифрования к части данных передаваемых сообщений связи, и когда второй генерированный МАС сравнивается и делается согласованным с первой информацией МАС переданных сообщений связи, генерированный второй МАС рассматривается как действительное сообщение связи и обрабатывается.

Основной контроллер может пытаться выполнить аутентификацию, путем приема информации уникальной цифровой подписи, установленной для каждого блока из по меньшей мере одного блока перед криптографическим обменом данными.

Основной контроллер может выполнять криптографическую передачу данных, применяя RSA алгоритм с асимметричным ключом и один из алгоритмов ARIA, TDES (тройной стандарт шифрования данных), SEED, с симметричным ключом усовершенствованного стандарта шифрования (AES), и CPU блока выполняет криптографический обмен данными, применяя один из алгоритмов ARIA, TDES, SEED и с симметричным ключом стандарта AES.

Блок может дополнительно содержать криптографический блок, чтобы позволить CPU выполнять аутентификацию или криптографический обмен данными с основным контроллером устройства формирования изображения, применяя установленный криптографический алгоритм среди множества криптографических алгоритмов, и детектор несанкционированного вмешательства, чтобы реагировать на физические попытки взлома.

Основной контроллер может быть соединен по меньшей мере с одним блоком через один последовательный канал ввода - вывода, и обращается по меньшей мере к одному блоку с использованием индивидуальных адресов, назначенных каждому блоку.

Когда задание исполняется, основной контроллер может измерять значения степеней расходуемых материалов, используемых для задания, передавать измеренные значения к каждому CPU по меньшей мере одного блока, добавлять значения к информации относительно использования расходуемых материалов, предварительно сохраненной в каждом CPU, и затем обновляет информацию относительно использования расходуемых материалов, сохраненную в блоке памяти.

OS CPU может управлять блоком, и OS CPU может быть программным обеспечением, которое исполняет по меньшей мере одно из операции инициализации, операции обработки для исполнения общедоступного криптографического алгоритма и операции взаимной аутентификации между основным контроллером и сменным блоком.

Блоком может быть один из сменного блока, непосредственно ассоциированного с заданием формирования изображения устройства формирования изображения, блока CRUM, монтируемого на сменном блоке, и чипа, монтируемого на блоке CRUM.

Вариант осуществления настоящего общего принципа изобретения может быть реализован путем обеспечения считываемого компьютером носителя, чтобы содержать считываемые компьютером коды в качестве программы для выполнения способа, причем способ содержит выполнение криптографического обмена данными с основной частью устройства формирования изображения, использующего операционную систему (OS) центрального процессорного блока (CPU), которая является отдельной от OS устройства формирования изображения.

Вариант осуществления настоящего общего принципа изобретения может быть реализован путем обеспечения чипа, монтируемого на сменном блоке, используемом в устройстве формирования изображения, причем чип содержит центральный процессорный блок (CPU) с операционной системой (OS) CPU, которая является отдельной от OS устройства формирования изображения, чтобы выполнять криптографический обмен данными с основной частью устройства формирования изображения, используя OS CPU, и блок памяти, чтобы хранить информацию относительно по меньшей мере одного из чипа, блока контроля пользовательского сменного блока (CRUM), сменного блока с блоком CRUM и OS CPU, причем OS CPU обеспечена в блоке памяти в пределах чипа или в памяти, внешней к чипу.

Согласно примерным вариантам осуществления настоящего общего принципа изобретения, CPU с его собственной операционной системой (OS) установлен в блоке, так что блок может управлять блоком памяти независимо. Блоком может быть чип, блок CRUM или сменный блок. OS управляется так, что могут выполняться инициализация, управление криптографическим алгоритмом и аутентификация с основной частью устройства формирования изображения.

Даже когда главный ключ не сохранен в устройстве формирования изображения, имеющем блок, устройство формирования изображения может выполнять аутентификацию или криптографический обмен данными с блоком. Поэтому может предотвращаться утечка главного ключа. Аутентификация или криптографический обмен данными может быть выполнен с использованием МАС, генерируемого на основе случайного значения и информации электронной подписи. Аутентификация выполняется путем применения алгоритмов как с симметричным, так и асимметричным ключом, так что криптография обеспечивает безопасность данных высокого уровня.

Множество криптографических алгоритмов может быть выборочно применено к аутентификации и криптографическим обменам данными. Даже если в настоящее время используемый криптографический алгоритм атакован посредством физического взлома, атака может быть предотвращена путем замены в настоящее время используемого ключа ключом, применяющим другой криптографический алгоритм, без замены блока новым блоком.

Если используется множество блоков, информация электронной подписи устанавливается для каждого блока. Индивидуальные адреса назначаются каждому блоку, и, таким образом, блок может быть соединен с устройством формирования изображения через последовательный интерфейс. Аутентификация или криптографический обмен данными между множеством блоков могут быть эффективно реализованы.

Если задание формирования изображения завершено, то устройство формирования изображения измеряет степени расходных материалов, используемых для задания формирования изображения, и передает измеренные значения к каждому из множества блоков. Поэтому некорректная информация относительно степеней используемых расходных материалов не будет регистрироваться из-за ошибок.

В результате, данные, сохраненные в блоке памяти, встроенном в блок устройства формирования изображения, защищаются от копирования или дублирования, и безопасность данных повышается. Пользователи также защищаются от использования несертифицированного блока.

Полезные результаты

В результате, данные, сохраненные в блоке памяти, встроенном в блок устройства формирования изображения, защищаются от копирования или дублирования, и безопасность данных повышается. Пользователи также защищаются от использования несертифицированного блока.

Краткое описание чертежей

Эти и/или другие аспекты и признаки настоящего общего принципа изобретения станут очевидными и с большей четкостью оцененными из следующего описания вариантов осуществления во взаимосвязи с иллюстрирующими чертежами, на которых:

Фиг.1 - блок-схема, иллюстрирующая конфигурацию устройства формирования изображения, включающего в себя сменный блок, согласно примерному варианту осуществления настоящего общего принципа изобретения;

Фиг.2 - детальная блок-схема, иллюстрирующая конфигурацию сменного блока согласно примерному варианту осуществления настоящего общего принципа изобретения;

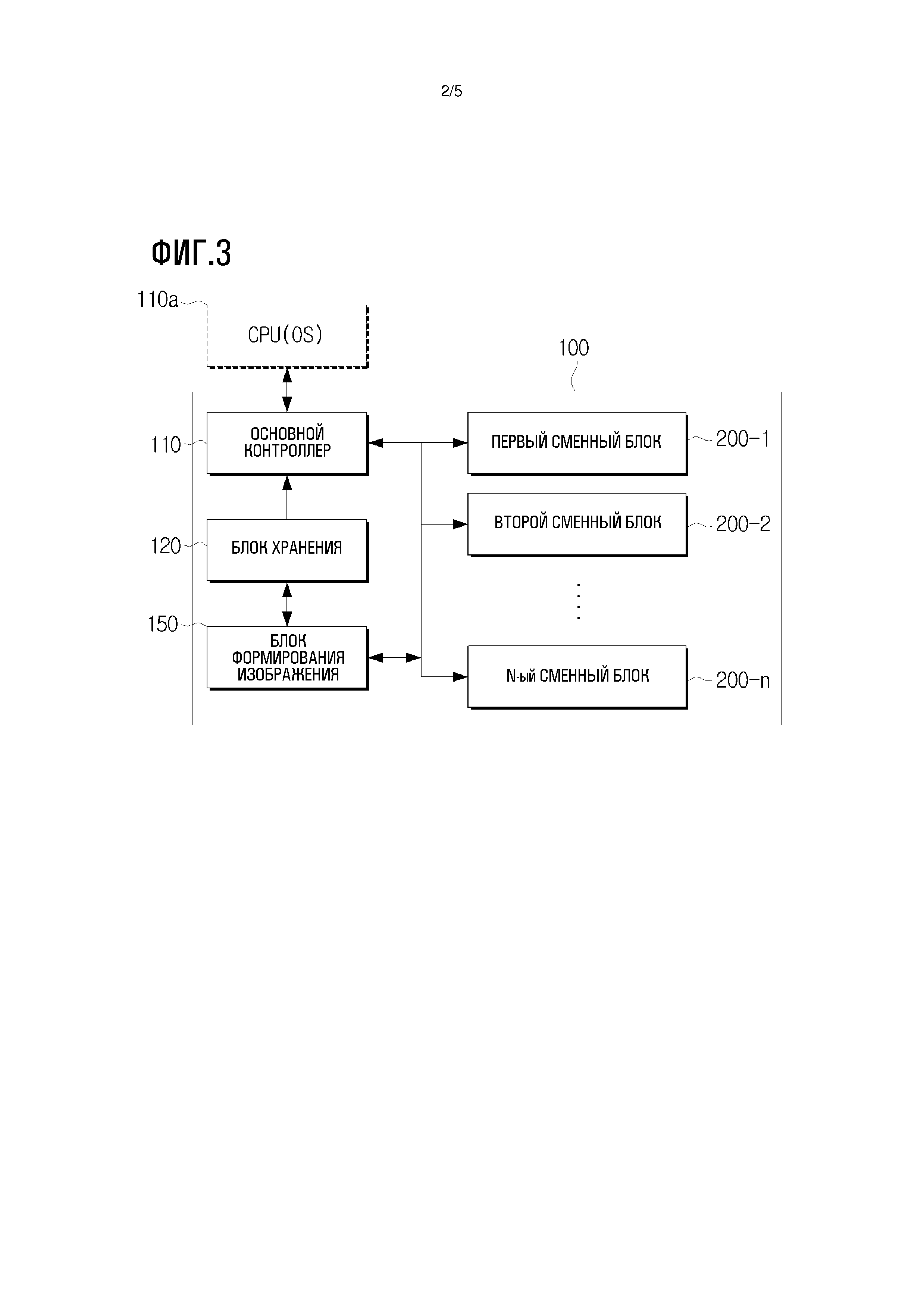

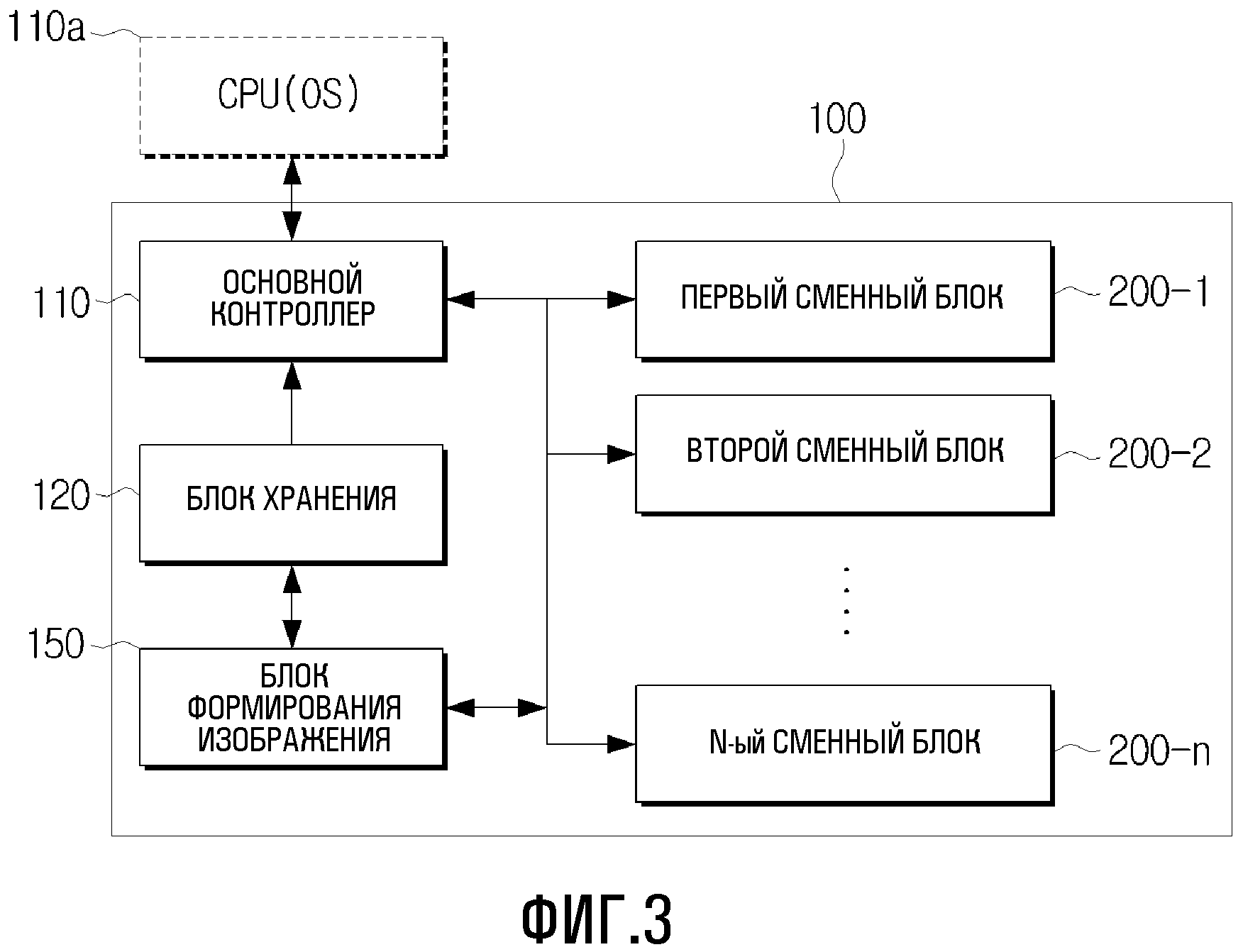

Фиг.3 - блок-схема, иллюстрирующая конфигурацию устройства формирования изображения согласно примерному варианту осуществления настоящего общего принципа изобретения;

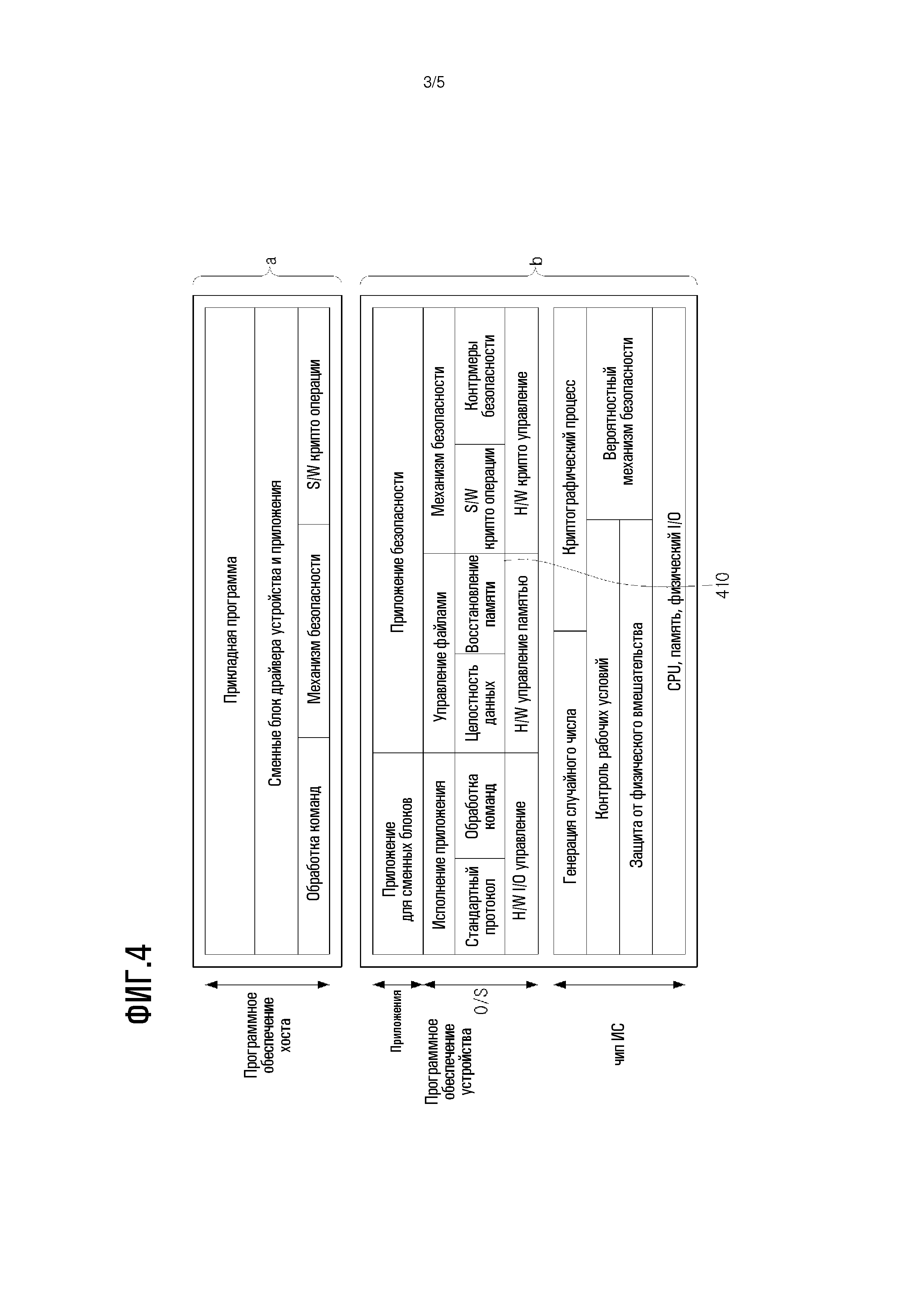

Фиг.4 - блок-схема, иллюстрирующая конфигурацию программного обеспечения, которое встроено в устройство формирования изображений и сменный блок согласно примерному варианту осуществления настоящего общего принципа изобретения;

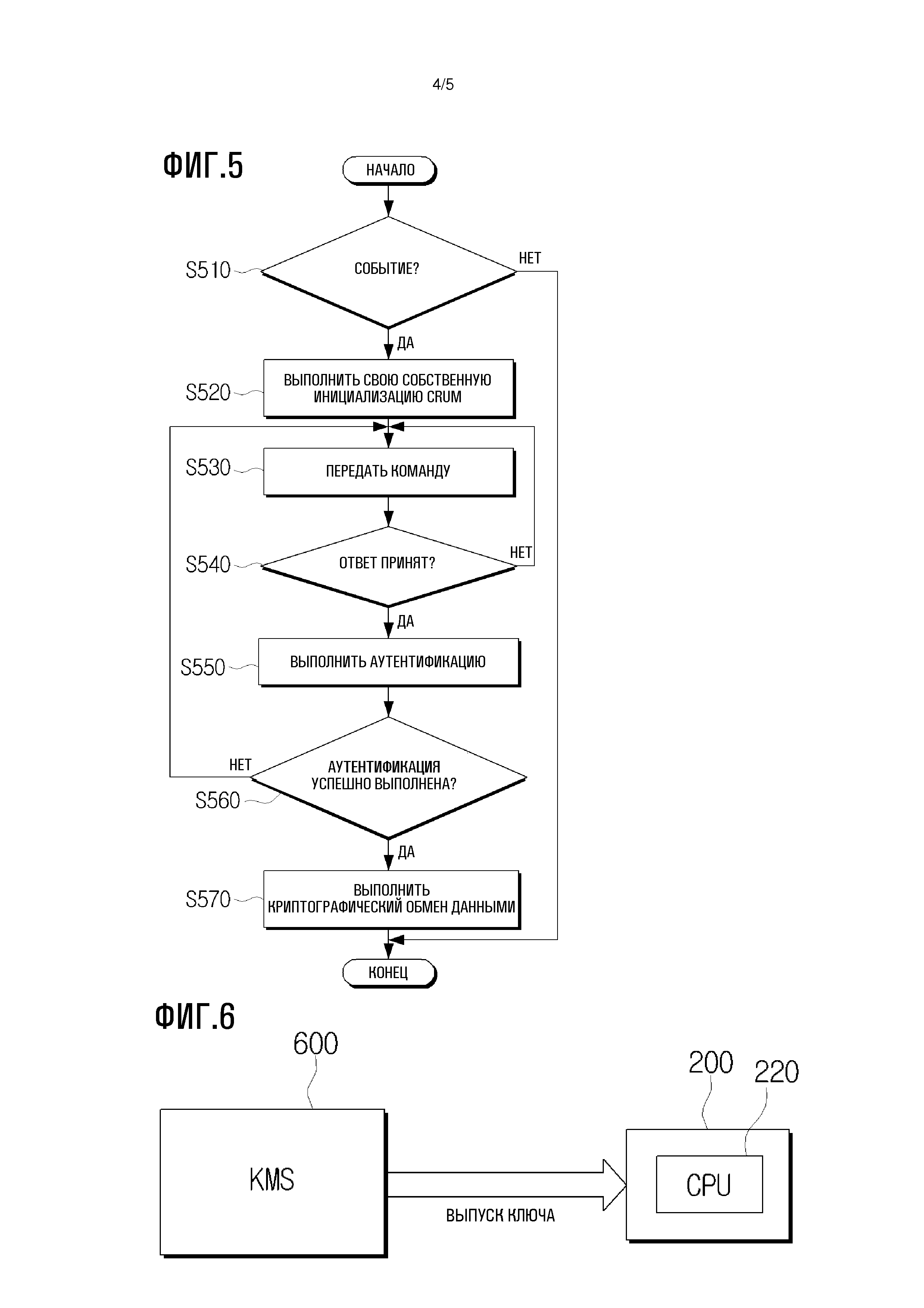

Фиг.5 – блок-схема, иллюстрирующая способ использования сменного блока и устройство формирования изображений согласно примерному варианту осуществления настоящего общего принципа изобретения;

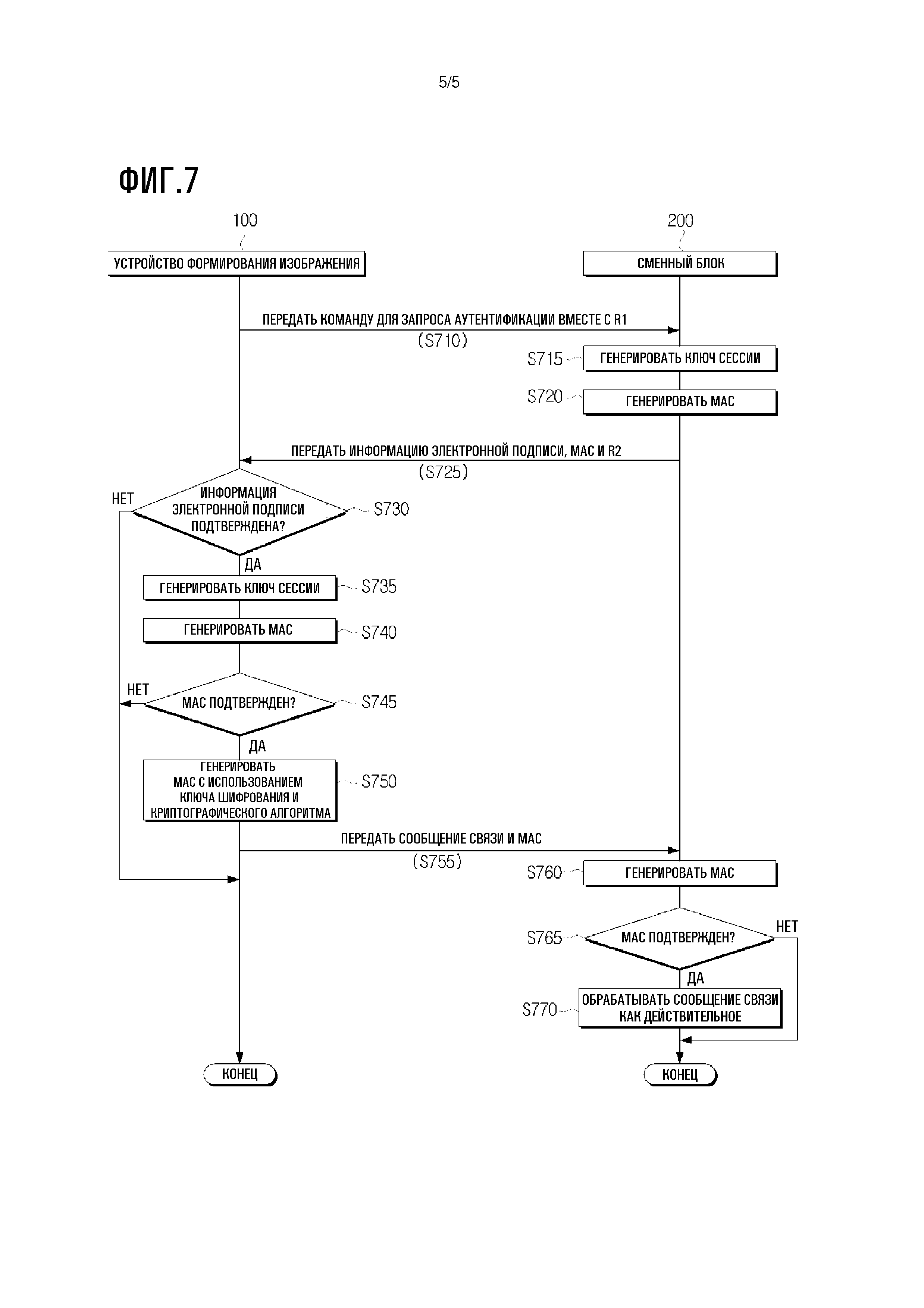

Фиг.6 – блок-схема, иллюстрирующая процесс изменения криптографических алгоритмов сменным блоком согласно примерному варианту осуществления настоящего общего принципа изобретения и

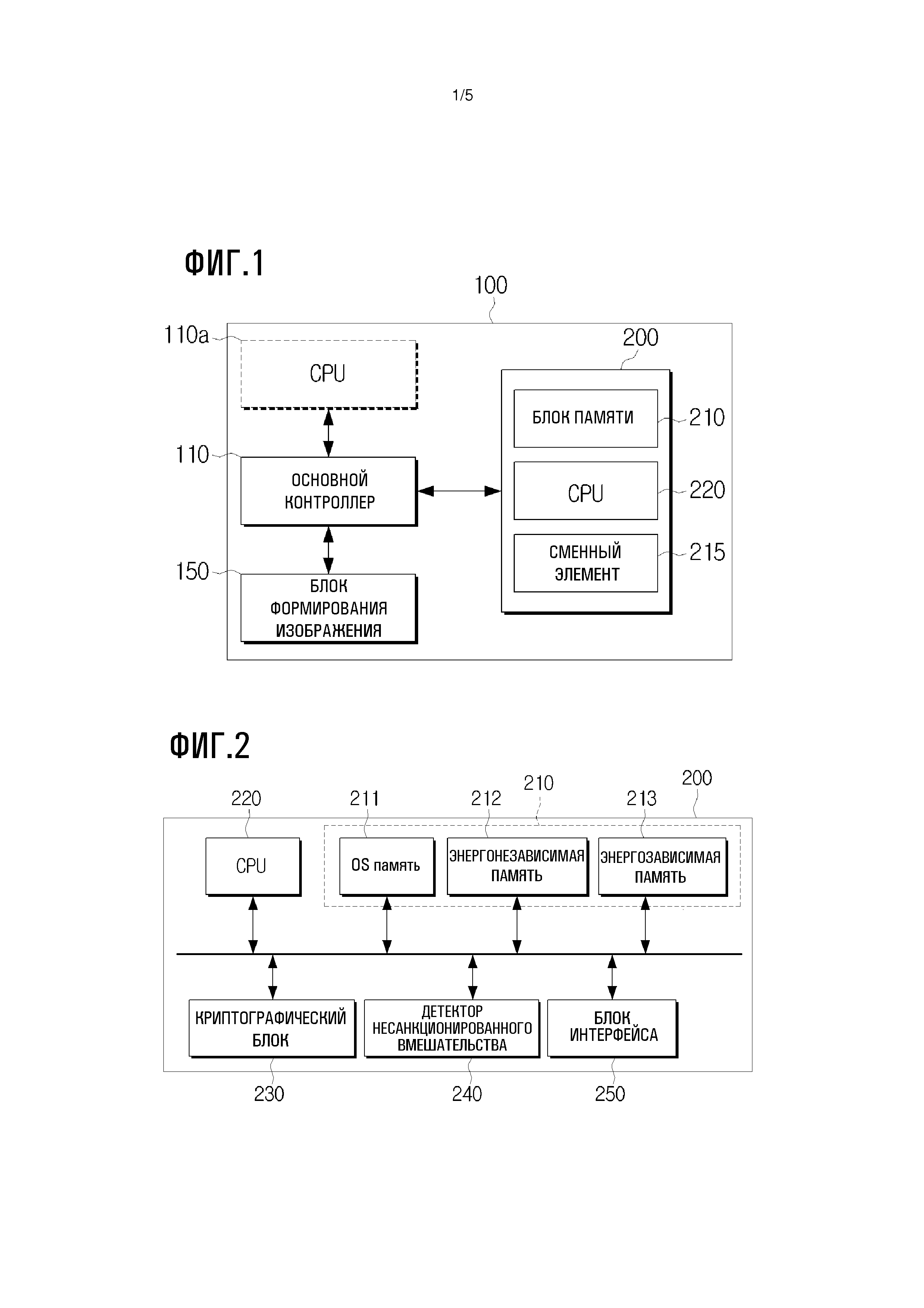

Фиг.7 – блок-схема, иллюстрирующая метод выполнения аутентификации или криптографического обмена данными между устройством формирования изображений и сменным блоком согласно примерному варианту осуществления настоящего общего принципа изобретения.

Режим выполнения изобретения

Ссылка далее будет даваться детально на варианты осуществления настоящего общего принципа изобретения, примеры которого проиллюстрированы на чертежах, где сходные ссылочные позиции ссылаются на подобные элементы повсюду. Варианты осуществления описаны ниже для пояснения настоящего общего принципа изобретения со ссылками на чертежи.

На Фиг.1 показана блок-схема, иллюстрирующая конфигурацию устройства формирования изображения, содержащего сменный блок согласно примерному варианту осуществления настоящего общего принципа изобретения. Как проиллюстрировано на Фиг.1, устройство 100 формирования изображения включает в себя основной контроллер 110, и блок 200 может быть встроен в устройство 100 формирования изображения. Устройство 100 формирования изображения может быть копировальным устройством, принтером, многофункциональным периферийным устройством, факсимильным аппаратом или сканером.

Устройство 100 формирования изображения может включать в себя CPU (OS) 110a, чтобы управлять операциями устройства 100 формирования изображения. Блок 200 представляет собой компонент, который предназначен для установки и использования независимым образом. Более определенно, блок 200 может быть сменным блоком, включающем в себя сменный элемент 215, который сформирован в устройстве формирования изображения и непосредственно участвует в операции формирования изображения. Например, сменный элемент 215 из сменного блока 200 может быть картриджем чернил или тонера, загрузочным блоком, блоком перемещения, блоком соединения, органическим фотопроводником (OPC), блоком подачи или ведущим роликом и т.д.

Кроме того, блоком 200 может быть любой другой компонент, который необходим для устройства 100 формирования изображения, и является сменным в течение использования. То есть блок 200 может быть блоком контроля заменяемого пользователем блока (CRUM), который может контролировать и управлять состоянием компонента, будучи включенным в сменный блок, или может быть чипом, встроенным в CRUM. Блок 200 может быть реализован в разнообразных формах, но для удобства описания ниже раскрыт блок 200, реализованный как сменный блок.

Основной контроллер 110 может иметь интерфейс, чтобы обмениваться данными с внешним устройством (не показано), чтобы принимать данные, и может выполнять устройство формирования изображений, используя принятые данные. Основной контроллер 110 может также быть связан с факсимильным блоком или блоком сканирования, например, чтобы принимать или передавать данные, соответствующие устройству формирования изображения.

Устройство 100 формирования изображения может включать в себя блок 150 формирования изображения, чтобы выполнять операцию формирования изображения с использованием блока 200. Блок 200 может быть частью блока 150 формирования изображения, будучи установленным в корпусе устройства 100 формирования изображения. Основной контроллер 110 может управлять блоком 210 памяти и блоком 150 формирования изображения, чтобы подавать носитель для формирования изображения на носителе и выводить носитель.

Как проиллюстрировано на Фиг.1, блок 200 содержит блок 210 памяти и CPU 220.

Блок памяти 210 хранит различные типы информации относительно блока 200 и, более конкретно, хранит уникальную информацию, такую как информация относительно изготовителя блока 200, информация относительно времени изготовления, серийный номер или номер модели, различные программы, информация относительно электронной подписи, информация состояния относительно состояния использования (например, сколько листов бумаги было напечатано вплоть до настоящего времени, каков остающийся пригодный для печатания ресурс, или сколько осталось тонера).

Например, блок 210 памяти может хранить информацию, как показано в следующей Таблице 1.

|

|

Как показано в Таблице 1 выше, блок 210 памяти может хранить различную информацию, относительно срока службы расходных материалов или меню установки, а также схематичную информацию относительно блока 200. Блок 210 памяти может также хранить информацию об операционной системе (OS), чтобы обрабатывать данные, сохраненные в нем, так что основной контроллер может управлять блоком 150 формирования изображения и блоком 200, чтобы выполнять операцию формирования изображения.

CPU 220 управляет блоком 210 памяти с использованием OS CPU. OS, которая предусмотрена для управления блоком 200, представляет программное обеспечение для управления общими прикладными программами. Соответственно, CPU 220 может исполнять инициализацию самостоятельно с использованием OS.

Более детально, CPU 220 выполняет инициализацию во время конкретных событий, например, когда устройство 100 формирования изображения, содержащее блок 200, включается, или когда блок 200 или компонент, содержащий блок 200, такой как сменный блок, присоединяется или отсоединяется от устройства 100 формирования изображения. Инициализация включает начальное управление различными прикладными программами, используемыми в блоке 200, секретной информацией вычисления, необходимой для обмена данными с устройством формирования изображения после инициализации, установку канала связи, инициализацию значения памяти, подтверждение времени замены, установку значений регистров в блоке 200 и установку внутренних и внешних тактовых сигналов.

Установка значений регистров представляет установку значений регистров функций в блоке 200, чтобы блок 200 работал в том же самом состоянии, как предварительно установлено пользователем. Кроме того, установка внутренних и внешних тактовых сигналов представляет настройку частоты внешнего тактового сигнала, обеспеченного от главного контроллера 110 устройства 100 формирования изображения, на частоту внутреннего тактового сигнала, который используется в CPU 220 блока 200.

Подтверждение времени замены представляет проверку остающегося количества тонера или чернил для использования, ожидаемого времени, когда чернила или тонер будут израсходованы, и уведомление основного контроллера 110 о времени. Если определено в течение инициализации, что тонер уже был израсходован, после завершения инициализации блок 200 может быть реализован, чтобы автоматически уведомить основной контроллер 110, что операция не может быть выполнена. В других случаях, так как блок 200 включает в себя OS CPU, разнообразные формы инициализации могут быть выполнены согласно типу или характеристике блока 200.

Такая инициализация выполняется блоком 200 непосредственно, и, таким образом, выполняется отдельно от инициализации, выполняемой основным контроллером 110 устройства 100 формирования изображения.

Как описано выше, CPU 220 встроен в блок 200, и блок 200 имеет свою собственную OS, так что если устройство 100 формирования изображения включается, основной контроллер 110 может проверить остающееся количество расходных материалов и число повторных заполнений, которые сохранены в блоке 210 памяти, перед запросом обмена данными с блоком 200. Следовательно, требуется более короткое время, чтобы сообщить основному контроллеру 110, что расходные материалы должны быть заменены. Например, если тонера недостаточно, пользователь может включить устройство 100 формирования изображения и перевести устройство 100 формирования изображения непосредственно в способ экономичного использования тонера. Пользователь может также выполнить ту же самую операцию, даже если только один конкретный тонер недостаточен.

CPU 220 не отвечает на команды основного контроллера 110, пока инициализация не закончена. Основной контроллер 110 периодически передает команды к CPU 220, пока основной контроллер 110 не получит ответ от CPU 220.

Если основной контроллер 110 получает ответ, то есть подтверждение, инициируется аутентификация между основным контроллером 110 и CPU 220.

В этом случае OS в блоке 200 позволяет выполнить аутентификацию путем взаимодействия между блоком 200 и устройством 100 формирования изображения. Однако для обычного устройства формирования изображения, чтобы выполнить аутентификацию, основной контроллер устройства формирования изображения односторонне получает доступ к блоку, идентифицирует уникальную информацию для аутентификации и сравнивает уникальную информацию с сохраненной информацией.

Однако основной контроллер 110 в настоящем устройстве 100 формирования изображения выполняет свою собственную инициализацию отдельно от инициализации блоки 200. Инициализация блока 200 завершается первой из-за различий в размере систем. Если инициализация блока 200 завершена, блок 200 может управлять криптографическим алгоритмом, используя OS. Более определенно, блок 200 может управлять криптографическим алгоритмом в ответ на команду основного контроллера 110, так что может выполняться интерактивная аутентификация между основным контроллером 110 и блоком 200, а не односторонняя аутентификация основного контроллера 110. Следовательно, безопасность аутентификации увеличивается.

Такая аутентификация не ограничена примером, описанным выше, и может выполняться в разнообразных формах. Например, основной контроллер 110 может получить ответ от CPU 220 и передать команду к CPU 220, запрашивающую аутентификацию. В этом случае случайное значение R1 может быть передано к CPU 220 вместе с командой. CPU 220 получает запрос на аутентификацию и случайное значение R1, генерирует ключ сессии с использованием случайного значения R1, генерирует первый код аутентификации сообщения (МАС), используя генерированный ключ сессии, и передает генерированный первый МАС, предварительно сохраненную информацию электронной подписи и случайное значение R2 к основному контроллеру 110.

Если основной контроллер 110 идентифицирует аутентичность, подтверждая первый МАС, полученной информации электронной подписи, основной контроллер 110 генерирует ключ сессии с использованием полученного случайного значения R2 и предварительно генерированного случайного значения R1 и генерирует второй МАС, используя ключ сессии. Наконец, основной контроллер 110 проверяет второй МАС, путем идентификации, действительно ли генерированный второй МАС тот же самый, что и полученный первый МАС. В результате, основной контроллер 110 может определить, была ли аутентификация успешно выполнена. Как описано выше, так как случайные значения используются после передачи информации или команд для аутентификации, злонамеренный взлом третьей стороной может быть предотвращен.

Если аутентификация успешно выполнена, криптографические обмены данными выполняются между основным контроллером 110 и CPU блока 200. Как описано выше, так как блок 200 имеет свою собственную OS, криптографический алгоритм может быть выполнен. Поэтому действительность данных может быть определена, применяя криптографический алгоритм к данным, получаемым от устройства 100 формирования изображения. В результате такого определения, если данные действительны, блок 200 получает данные и выполняет операцию, чтобы обработать данные. Если данные не действительны, блок 200 может отбросить данные при получении данных. В этом случае блок 200 может уведомить основной контроллер 110, что существует проблема в обмене данными.

Криптографический алгоритм может использовать общедоступный стандартный криптографический алгоритм. Такой криптографический алгоритм может быть изменен, когда ключ шифрования открыт или когда безопасность должна быть усилена.

В вышеупомянутом примерном варианте осуществления настоящего общего принципа изобретения, так как блок 200 имеет свою собственную OS и свою собственную инициализацию, аутентификация и криптографические обмены данными между блоком 200 и устройством 100 формирования изображения могут выполняться эффективно.

На Фиг.2 показана детальная блок-схема, иллюстрирующая сменный блок 200 устройства 100 формирования изображения, проиллюстрированного на Фиг.1. Сменный блок 200 по Фиг.2 включает в себя криптографический блок 230, детектор 240 несанкционированного вмешательства и блок 250 интерфейса в дополнение к ранее описанному блоку 210 памяти и CPU 220. Дополнительно сменный блок 200 может содержать блок тактового сигнала (не показан), чтобы вывести тактовый сигнал, или генератор случайных значений (не показан), чтобы генерировать случайные значения для аутентификации. Сменный блок 200, обсужденный здесь, может содержать меньше компонентов или больше компонентов, в зависимости от приложения. Далее, если сменный блок 200 реализован как полупроводниковый чип или набор чипов, то чип или набор чипов может включать в себя CPU 220 отдельно, или может включать в себя блок 210 памяти и CPU 220. Если чип включает в себя только CPU 220, то OS, исполняемая CPU 220, может быть снабжена внешней памятью.

Криптографический блок 230 поддерживает криптографический алгоритм и побуждает CPU 220 выполнять аутентификацию или криптографический обмен данными с основным контроллером 110. Более конкретно, криптографический блок 230 может поддерживать один из четырех криптографических алгоритмов, включая алгоритмы ARIA, TDES (стандарт тройного шифрования данных), SEED и алгоритм симметричного ключа усовершенствованного стандарта шифрования (AES).

Для выполнения аутентификации или криптографического обмена данными основной контроллер 110 также поддерживает четыре криптографических алгоритма. Соответственно, основной контроллер 110 может определить, какой криптографический алгоритм применяется сменным блоком 200, может выполнить аутентификацию, используя определенный криптографический алгоритм, и может затем выполнить криптографический обмен данными с CPU 220. В результате, сменный блок 200 может легко устанавливаться в устройство 100 формирования изображения, так что криптографический обмен данными может выполняться, даже когда генерируется ключ, к которому применен некоторый криптографический алгоритм.

Детектор 240 несанкционированного вмешательства предотвращает различные физические атаки взлома, а именно, несанкционированное вмешательство. Более детально, если атака обнаружена путем контроля рабочих условий, таких как напряжение, температура, давление, свет или частота, детектор 240 несанкционированного вмешательства может удалить данные, относящиеся к атаке, или может физически предотвратить атаку. В этой ситуации, детектор 240 несанкционированного вмешательства может включить дополнительный источник питания, чтобы подать питающую мощность для поддержки осуществления операции. Атака может быть “decap” атакой, которая может, например, быть потенциально разрушительной атакой на блок CRUM 200.

Как описано выше, сменный блок 200 включает в себя криптографический блок 230 и детектор 240 несанкционированного вмешательства, так что возможно систематически защищать данные, используя аппаратные средства и/или программное обеспечение.

Что касается Фиг.2, блок 210 памяти может содержать, по меньшей мере, одно из OS памяти 211, энергонезависимой памяти 212 и энергозависимой памяти 213.

OS память 211 хранит OS, чтобы управлять сменным блоком 200. Энергонезависимая память 212 хранит данные в энергонезависимой форме, а энергозависимая память 213 используется как пространство временного хранения, требуемое для операций. В то время как блок 210 памяти включает в себя OS память 211, энергонезависимую память 212 и энергозависимую память 213, как проиллюстрировано на Фиг.2, некоторые из этих блоков памяти могут быть встроены в CPU 220 как внутренние блоки памяти. OS память 211, энергонезависимая память 212 и энергозависимая память 213 могут быть реализованы согласно схеме защиты, например, скремблирования линии адреса/данных или шифрования битов по-иному, чем основные блоки памяти.

Энергонезависимая память 212 может хранить разнообразную информацию типа информации цифровой подписи, информации относительно различных криптографических алгоритмов, информации относительно состояния использования сменного блока 200 (например, информации относительно остающегося уровня тонера, время, в которое тонер должен быть заменен, или число остающихся листов, которые могут быть напечатаны), уникальной информации (например, информации относительно изготовителя сменного блока 200, информации относительно даты и времени изготовления, серийного номера или номера модели), или информации сервисного обслуживания.

Блок 250 интерфейса соединяет CPU 220 и основной контроллер 110. Блок 250 интерфейса может быть реализован как последовательный интерфейс или беспроводный интерфейс. Например, последовательный интерфейс имеет преимущество сокращения стоимости из-за использования меньшего количества сигналов, чем параллельный интерфейс, и последовательный интерфейс является подходящим для рабочего режима, где возникает большой шум, как в принтере.

Компоненты, проиллюстрированные на Фиг.2, связаны друг с другом через шину, но это только пример. Соответственно, должно быть понятно, что компоненты согласно аспектам настоящего общего принципа изобретения могут быть связаны непосредственно без шины.

На Фиг.3 показана блок-схема, иллюстрирующая устройство 100 формирования изображения согласно примерному варианту осуществления настоящего общего принципа изобретения. Устройство 100 формирования изображения по Фиг.3 содержит основной контроллер 110, включающий в себя CPU 110 с OS, блок 120 хранения, блок 150 формирования изображения и множество блоков 200-1, 200-2...., 200-n. Множество блоков 200-1, 200-2...., 200-n по Фиг.3 могут быть блоками CRUM, полупроводниковыми чипами, наборами полупроводниковых чипов или сменными блоками. Только для целей иллюстрации, множество блоков 200-1, 200-2...., 200-n в дальнейшем описаны как сменные блоки.

Если одна система требует различных расходных материалов, также требуется множество блоков. Например, если устройство 100 формирования изображения является цветным принтером, четыре цветных картриджа, а именно голубой (C), красный (M), желтый (Y) и черный (K) картриджи установлены в цветном принтере, чтобы реализовать желательные цвета. Дополнительно, цветной принтер может включать в себя другие расходные материалы. Соответственно, если требуется большое количество блоков, каждый из блоков требует своего собственного канала ввода/вывода, так что конфигурация может быть неэффективна. Поэтому, как проиллюстрировано на Фиг.3, единственный последовательный канал ввода/вывода может использоваться, чтобы соединить каждый из множества блоков 200-1, 200-2...., 200-n с основным контроллером 110. Основной контроллер 110 может получить доступ к каждому из множества блоков 200-1, 200-2...., 200-n, использующих различные адреса, назначенные каждому из множества блоков 200-1, 200-2...., 200-n.

Когда основной контроллер 110 включается, или когда множество блоков 200-1, 200-2...., 200-n установлено в устройство 100 формирования изображения, если каждый из множества блоков 200-1, 200-2...., 200-n полностью инициализирован, выполняется аутентификация с использованием уникальной информации цифровой подписи для каждого из множества блоков 200-1, 200-2...., 200-n.

Если аутентификация успешна, то основной контроллер 110 выполняет криптографический обмен данными с множеством CPU (не показаны) во множестве блоков 200-1, 200-2...., 200-n и сохраняет информацию относительно истории использования в множестве блоков памяти (не показано) во множестве блоков 200-1, 200-2...., 200-n. Основной контроллер 110 и множество CPU могут действовать как основной и подчиненные компоненты.

Здесь криптографический обмен данными выполняется путем передачи данных, которые пользователь желает передать, вместе с МАС, генерированным путем шифрования данных с использованием заданного криптографического алгоритма и ключа. Так как данные изменяются каждый раз, когда они передаются, МАС может также изменяться. Соответственно, даже когда третья сторона вмешивается в операцию обмена данными и находит МАС, для третьей стороны является невозможным взломать последующие операции обмена данными с использованием МАС. Поэтому безопасность обмена данными может быть увеличена.

Если криптографический обмен данными завершен, канал между основным контроллером 110 и CPU разрывается.

Блок 120 хранения хранит различную информацию, включая значения ключей и множество криптографических алгоритмов, требуемых для аутентификации каждого из множества блоков 200-1, 200-2...., 200-n.

Основной контроллер 110 выполняет аутентификацию и криптографический обмен данными, используя информацию, сохраненную в блоке 120 хранения. Более конкретно, основной контроллер 110 исполняет аутентификацию и криптографический обмен данными, применяя, например, RSA алгоритм с асимметричным ключом и один из алгоритмов ARIA, TDES, SEED, AES с симметричным ключом. Поэтому выполняются как асимметричные, так и симметричные процессы аутентификации, так что возможно увеличить криптографический уровень, относительно известной техники.

Хотя Фиг.3 показывает блок 120 хранения как отдельный блок, блок 120 хранения может содержать блок хранения, чтобы хранить различные данные криптографических алгоритмов, блок хранения, требуемый для других операций основного контроллера 110, блок хранения, чтобы хранить информацию относительно множества блоков 200-1, 200-2...., 200-n, или блок хранения, чтобы хранить информацию относительно использования множества блоков 200-1, 200-2...., 200-n (например, количество листов, которые могут быть напечатаны, или остающийся уровень тонера).

Множество блоков 200-1, 200-2...., 200-n, установленных в устройстве 100 формирования изображений по Фиг.3, могут иметь конфигурацию, показанную на Фиг.1 или Фиг.2. Соответственно, после посылки команд доступа к множеству CPU множества блоков 200-1, 200-2...., 200-n и приема сигналов подтверждения, основной контроллер 110 может получить доступ к множеству блоков 200-1, 200-2...., 200-n. Поэтому, множество блоков согласно примерному варианту осуществления настоящего общего принципа изобретения отличаются от обычной схемы, имеющей возможность доступа к CRUM данным, которая использует простые операции записи и считывания данных.

Если устройство 100 формирования изображения запускает задание формирования изображения, основной контроллер 110 может измерить степени расходных материалов, используемых для этого задания, и может передать измеренные степени используемых расходных материалов к каждому из множества блоков 200-1, 200-2...., 200-n. Более подробно, устройство 100 формирования изображения может добавить измеренные степени используемых расходных материалов к предварительно сохраненной информации относительно использования расходных материалов, может передать значение результата к множеству блоков 200-1, 200-2...., 200-n и может обновить информацию относительно использования расходных материалов. Когда операция передачи значения результата осуществляется согласно уровню техники, если переданы некорректные данные вследствие ошибок, некорректная информация относительно степеней используемых расходных материалов может быть записана на каждом из множества блоков 200-1, 200-2...., 200-n. Например, если задание печати 10 новых листов закончено после того, как 1000 листов напечатаны, используя установленный в текущее время картридж проявителя, то полное значение составит 1010 листов. Однако если возникают некоторые ошибки и если передано значение 0 листов, то запись задания печати 0 листов может быть выполнена на множестве блоков 200-1, 200-2...., 200-n. В результате было бы невозможно для пользователя точно знать время, в которое расходные материалы должны быть заменены.

Чтобы решить эту проблему, в варианте осуществления настоящего общего принципа изобретения основной контроллер 110 может измерить степени расходных материалов, используемых для задания, и может передать только измеренные степени используемых расходных материалов к каждому из множества блоков 200-1, 200-2...., 200-n. В этой ситуации основной контроллер 110 может передать значение 10 листов, так что множество блоков 200-1, 200-2...., 200-n могут с помощью их собственных CPU добавить новое полученное значение '10' к значению '1000', а именно, к предварительно сохраненному значению. Соответственно, информация относительно использования расходных материалов, сохраненная в памяти, может быть правильно обновлена как '1010'.

Иначе, основной контроллер 110 может управлять информацией относительно степеней используемых расходных материалов самостоятельно, добавляя измеренные величины к информации относительно использования расходных материалов, сохраненных в блоке 120 хранения, отдельно от множества блоков 200-1, 200-2...., 200-n.

В варианте осуществления настоящего общего принципа изобретения основной контроллер 110 может автоматически обновлять информацию относительно использования расходных материалов, сохраненных в блоке 120 хранения, при передаче информации относительно степеней используемых расходных материалов к множеству блоков 200-1, 200-2...., 200-n каждый раз, когда задание выполняется.

Например, когда 100 листов напечатаны с использованием множества блоков 200-1, 200-2,...., 200-n, установленных в устройстве 100 формирования изображения, если 10 листов дополнительно напечатаны, когда выполняется одно задание, основной контроллер 110 может послать значение '10' к множеству блоков 200-1, 200-2...., 200-n, и может добавить значение '10' к значению '100', предварительно сохраненному в блоке 120 хранения, чтобы хранить информацию истории, указывающую, что '110' листов были напечатаны. Соответственно, если происходит конкретное событие (например, если устройство 100 формирования изображения переустанавливается или если чернила или тонер полностью израсходованы), или если наступает заданный период, то основной контроллер 110 и множество блоков 200-1, 200-2...., 200-n могут сравнивать свои соответствующие информации истории, с помощью их соответствующих CPU, так что является возможным проверить, записаны ли данные нормальным образом в каждом из множества блоков 200-1, 200-2...., 200-n.

Другими словами, точность или неточность информации относительно использования сохраненных расходных материалов может быть определена путем сравнения информации относительно использования расходных материалов, сохраненных в блоке 120 хранения, с информацией относительно использования расходных материалов, сохраненных во множестве блоков 200-1, 200-2...., 200-n. Более подробно, если возникает событие или если наступает заданный период, основной контроллер 110 может передать команду, чтобы запросить информацию относительно использования расходных материалов, к множеству блоков 200-1, 200-2...., 200-n. В ответ на команду запроса, CPU множества блоков 200-1, 200-2...., 200-n могут передать информацию относительно использования расходных материалов, сохраненных в них, к основному контроллеру 110.

Если информация относительно использования расходных материалов, сохраненных в блоке 120 хранения, отличается от информации относительно использования расходных материалов, сохраненных во множестве блоков 200-1, 200-2...., 200-n, то основной контроллер 110 может вывести сообщение об ошибке или может гармонизировать информацию, определенную как корректная, и может обновить информацию относительно использования расходных материалов.

Дополнительно, если информация относительно использования расходных материалов, сохраненных в блоке 120 хранения, отличается от информации относительно использования расходных материалов, сохраненных в одном из множества блоков 200-1, 200-2...., 200-n, основной контроллер 110 может передать команду, чтобы изменить информацию относительно использования расходных материалов, сохраненных в блоке 120 хранения, ввиду возможности возникновения ошибок, когда данные передаются к блоку 120 хранения.

Устройство 100 формирования изображения может включать в себя блок 150 формирования изображения, чтобы выполнять операцию формирования изображения с использованием блоков 200-1, 200-2... 200-n. Блоки 200-1, 200-2... 200-n могут быть частью блока 150 формирования изображения, будучи установленными в корпусе устройства 100 формирования изображения. Основной контроллер 110 может управлять блоками 120 и 210 памяти и блоком формирования изображения, чтобы подавать носитель для формирования изображения на носителе и выводить носитель.

На Фиг.4 показана диаграмма иерархии, иллюстрирующая блок 200 и хост, использующий блок 200, то есть конфигурация программного обеспечения устройства формирования изображения согласно примерному варианту осуществления настоящего общего принципа изобретения.

Что касается Фиг.1 и 4, программное обеспечение (a) устройства 100 формирования изображения может включать в себя область механизма безопасности, чтобы выполнять аутентификацию и криптографию с блоком 200, и область операции криптографии программного обеспечения (S/W), чтобы выполнить криптографию программного обеспечения, в дополнение к общим прикладным программам, приложение для управления данными каждого блока, драйвер устройства, который выполняет свое собственное управление, и программу для обработки команд.

Программное обеспечение (b) блока 200 может включать в себя область полупроводниковой интегральной микросхемы, имеющей различные блоки для защиты данных, область приложения для сопряжения с программным обеспечением хоста и область OS для управления областями.

Область программного обеспечения устройства по Фиг.4 включает в себя основные элементы OS, такие как блоки управления файлами и операционные блоки, требуемые для защиты данных. Кратко, блоки включают в себя программу, чтобы управлять аппаратными средствами (H/W) для системы безопасности, прикладную программу, использующую программу управления аппаратными средствами, и программу для предотвращения несанкционированного вмешательства в другие программы. Поскольку прикладная программа для реализации функции CRUM установлена на программах, объясненных выше, невозможно проверить информацию, сохраненную в данных, через канал связи. Программы могут быть воплощены в других структурах, чтобы включать в себя основные блоки. Однако для эффективной защиты данных, требуется, чтобы программы были тщательно запрограммированы, так что OS является защищенной.

Область OS в структуре программного обеспечения по Фиг.4 включает в себя область 410 восстановления памяти. Область 410 восстановления памяти обеспечена, чтобы гарантировать, действительно ли модернизация успешно достигнута согласно процессу обновления информации состояния блока 200.

Со ссылками на Фиг.1 и 2, когда данные записаны в блоке 210 памяти, CPU 220 блока 200 поддерживает предварительно записанные значения в пределах области 410 восстановления памяти и устанавливает флаг старта.

Например, когда задание формирования изображения, использующее блок 200, завершено, основной контроллер 110 обращается к CPU 220 блока 200, чтобы заново записать информацию состояния, такую как количество подач или число использованных листов, когда выполняется задание печати. Если мощность питания отключается, или если задание печати завершено неправильно из-за внешнего шума, прежде чем регистрация будет завершена, традиционный CRUM не сможет определить, записана ли нормальным образом новая информация состояния. Если такие неправильные состояния повторяются, может быть трудным доверять информации и управлять блоком даже с использованием CRUM.

Чтобы предотвратить это, OS согласно примерному варианту осуществления общего принципа изобретения обеспечивает область 410 восстановления памяти в OS. В этом случае CPU поддерживает предварительно записанные данные в области 410 восстановления памяти до записи данных и устанавливает флаг старта на 0. Если операция записи данных обрабатывается, флаг старта непрерывно обновляется согласно операции записи данных.

В этом состоянии, если операция записи данных завершена неправильно, CPU проверяет флаг старта после того, как включено питание, или после того, как система стабилизируется. CPU, таким образом, определяет, записаны ли данные нормальным образом, согласно условиям изменения значения флага старта. Если различие между значением флага старта и первоначально установленным значением несущественно, то CPU определяет, что запись данных безуспешна, и возвращает данные назад на предварительно записанные значения. С другой стороны, если значение флага старта совпадает приблизительно с финальным значением, то CPU определяет, что записанные в текущий момент данные правильны. Поэтому, даже когда питание отключается, или когда система работает неправильно, данные, записанные в блоке 200, могут быть достоверными.

На Фиг.5 показана блок-схема, иллюстрирующая способ функционирования сменного блока и устройства формирования изображения согласно примерному варианту осуществления настоящего общего принципа изобретения. Согласно Фиг.1 и 5, CPU блока 200 определяет, генерировано ли конкретное событие в операции S510. Конкретное событие может включать в себя случай, когда устройство 100 формирования изображения включается, или случай, когда блок 200 или компоненты, включающие в себя блок 200, устанавливаются в устройство 100 формирования изображения.

Если определено, что конкретное событие происходит, блок 200 выполняет свою собственную инициализацию в операции S520. Инициализация включает вычисление секретной информации, требуемой для обмена данными с устройством формирования изображения после инициализации, установку канала связи, инициализацию значений памяти, проверку остающихся количеств тонера или чернил, подтверждение времени замены или различные другие процессы.

Основной контроллер 110 устройства 100 формирования изображения передает команду, чтобы выполнить попытку аутентификации между основным контроллером 110 и CPU 220 в операции S530. Если основной контроллер 110 не получает ответ от CPU 220 в операции S540, то основной контроллер 110 повторно передает команду, пока ответ не будет получен.

Когда ответ получен, основной контроллер 110 аутентифицирует связь с CPU 220 в операции S550, как пояснялось выше.

Если аутентификация успешно выполнена в операции S560, выполняется криптографический обмен данными с основным контроллером 110 с использованием криптографического алгоритма в операции S570.

На Фиг.6 показано схематичное представление для пояснения процесса изменения криптографического алгоритма блоком 200 согласно примерному варианту осуществления настоящего общего принципа изобретения. Согласно Фиг.6, блок 200 может поддерживать, например, алгоритмы ARIA, TDES, SEED и AES с симметричным ключом. Определение процесса, алгоритм которого следует использовать, может иметь место, когда система записи ключа в системе управления ключами (KMS) 600 генерирует данные генерации ключа.

Если выполняется взлом криптографического алгоритма, криптографический алгоритм может быть изменен путем получения нового ключа от KMS, к которому применяется другой из четырех криптографических алгоритмов, вместо изготовления нового блока 200.

Как описано выше, устройство 100 формирования изображения может также поддерживать, в дополнение RSA алгоритму с асимметричным ключом, алгоритмы ARIA, TDES, SEED и AES с симметричным ключом. Соответственно, даже если криптографический алгоритм, примененный в блоке 200, изменен, устройство 100 формирования изображения изменяет в ответ криптографический алгоритм и выполняет аутентификацию и криптографический обмен данными.

Поэтому криптографические алгоритмы могут удобным образом изменяться путем изменения значения ключа, в отличие от предшествующего уровня техники, который требует замены чипа.

На Фиг.7 показана блок-схема для пояснения способа выполнения аутентификации и криптографического обмена данными согласно примерному варианту осуществления настоящего общего принципа изобретения. Согласно Фиг.1 и 7, устройство 100 формирования изображения передает команду, чтобы запросить аутентификацию, вместе со случайным значением R1 в операции S710.

Если запрос на аутентификацию получен, блок 200 генерирует ключ сессии, используя полученное случайное значение R1 и случайное значение R2, генерированное блоком 200 в операции S715, и генерирует код аутентификации сообщения (МАС), используя генерированный ключ сессии, в операции S720.

Первый МАС, генерированный блоком 200, является предварительно сохраненной информацией электронной подписи и вместе со случайным значением R2 передается в устройство 100 формирования изображения в операции S725.

Устройство 100 формирования изображения проверяет полученную электронную подпись первого МАС, генерированного блоком 200, сравнивая полученную информацию электронной подписи с предварительно сохраненной информацией электронной подписи в операции S730. Чтобы проверять полученную электронную подпись, устройство 100 формирования изображения может хранить электронную информацию подписи каждого блока, если множество блоков установлено в устройстве 100 формирования изображения.

Если полученная электронная подпись подтверждена, устройство 100 формирования изображения генерирует ключ сессии путем комбинирования предварительно генерированного случайного значения R1 с принятым случайным значением R2 в операции S735, и второго МАС, генерированного устройством 100 формирования изображения с использованием генерированного ключа сессии, в операции S740.

Устройство 100 формирования изображения затем сравнивает генерированный второй МАС устройства 100 формирования изображения с полученным первым МАС сменного блока 200, чтобы определить, совпадают ли два отдельных МАС, в операции S745. Аутентификация завершается согласно верификации полученного первого МАС сменного блока 200. Если аутентификация успешно выполнена, криптографический обмен данными может быть выполнен.

Чтобы выполнять криптографический обмен данными, предполагается, что устройство 100 формирования изображения использует тот же самый ключ и криптографический алгоритм, что и таковые для блока 200. Ключ может быть ключом сессии, описанным выше.

Если полученный первый МАС сменного блока 200 полностью подтвержден, устройство 100 формирования изображения генерирует третий МАС, применяя ключ и криптографический алгоритм к данным при генерации сообщения связи в операции S750.

Устройство 100 формирования изображения передает сообщение связи, включающее третий МАС, к блоку 200 в операции S755.

Блок 200 извлекает часть данных из полученного сообщения связи и генерирует четвертый МАС, применяя вышеупомянутый ключ и криптографический алгоритм к данным, в операции S760.

Блок 200 извлекает часть третьего МАС из полученного сообщения связи и выполняет аутентификацию, сравнивая извлеченный третий МАС с четвертым МАС, вычисленным блоком 200 в операции S765.

Если извлеченный третий МАС совместим с четвертым МАС, вычисленным блоком 200, то сообщение связи рассматривается как действительное сообщение связи, и, таким образом, действие, соответствующее сообщению, выполняется в операции S770. С другой стороны, если третий и четвертый МАС не совместимы друг с другом, сообщение связи рассматривается как недействительное сообщение связи и отклоняется.

Способ выполнения аутентификации и криптографического обмена данными может также быть применен к примерным вариантам осуществления, объясненным со ссылкой на чертежи. Блок 200 может быть осуществлен в разнообразных формах, например, как полупроводниковый чип или набор чипов, нормальный блок или сменный блок.

Настоящий общий принцип может также быть реализован как считываемые компьютером коды на считываемом компьютером носителе. Считываемый компьютером носитель может включать в себя считываемый компьютером носитель записи и считываемую компьютером среду передачи. Считываемый компьютером носитель записи является любым устройством хранения данных, которое может хранить данные как программу, которая может затем считываться компьютерной системой. Примеры считываемого компьютером носителя записи включают в себя память только для считывания (ROM), память произвольного доступа (RAM), CD-ROM, магнитные ленты, дискеты и оптические устройства хранения данных. Считываемый компьютером носитель записи может также распределяться по связанным с сетью компьютерным системам, так что считываемый компьютером код может сохраняться и выполняться распределенным способом. Считываемая компьютером среда передачи может передавать несущие колебания или сигналы (например, проводная или беспроводная передача данных через Интернет). Таким образом, функциональные программы, коды и сегменты кодов для реализации настоящего общего принципа изобретения могут быть легко созданы программистами, являющимися специалистами в области техники, к которой относится настоящий общий принцип изобретения.

Хотя было показано и описано несколько вариантов осуществления настоящего общего принципа изобретения, специалистам в данной области техники должно быть понятно, что в этих вариантах осуществления могут быть выполнены изменения без отклонения от принципов и сущности изобретения, объем которого определен в приложенных пунктах формулы изобретения и их эквивалентах.