Результат интеллектуальной деятельности: СПОСОБ И УСТРОЙСТВО ВЕРИФИКАЦИИ ТЕРМИНАЛА

Вид РИД

Изобретение

[0001] Настоящая заявка основана и притязает на приоритет патентной заявки Китая номер 201410602394.8, поданной 31 октября 2014 г., содержание которой полностью включено в данный документ посредством ссылки.

Область техники, к которой относится изобретение

[0002] Настоящее раскрытие относится к области техники компьютерных технологий, а более конкретно к способу и устройству верификации терминала.

Уровень техники

[0003] Вследствие постоянной замены терминала пользователем, некоторые изготовители извлекают детали из терминалов, сданных пользователем, и извлеченные детали собираются в терминал для продажи. Поскольку производительность терминала, полученного посредством повторной сборки, является нестабильной, пользователь должен верифицировать приобретаемый терминал с тем, чтобы идентифицировать подлинность терминала.

[0004] Если прикладная программа верификации установлена в терминале, терминал может запускать прикладную программу верификации и считывать параметры аппаратных средств терминала, которые включают в себя номер модели, серийный номер, номер IMEI (международный идентификатор мобильного оборудования), запоминающее устройство, параметры CPU и параметры камеры и т.п., из CPU (центрального процессора) терминала через прикладную программу верификации. Параметры аппаратных средств терминала затем сравниваются с эталонными параметрами аппаратных средств раскрытого подлинного терминала, вычисляется оценка параметров аппаратных средств терминала и определяется подлинность терминала согласно оценке.

[0005] В процессе реализации настоящего раскрытия обнаружено, что по меньшей мере следующие проблемы существуют в предшествующем уровне техники: когда производительность терминала ухудшается вследствие использования в течение длительного времени, падает оценка параметров аппаратных средств терминала, так что прикладная программа верификации не может идентифицировать подлинность терминала.

Сущность изобретения

[0006] Чтобы разрешать такую проблему, что прикладная программа верификации не может идентифицировать подлинность терминала вследствие ухудшения производительности терминала, настоящее раскрытие предоставляет способ и устройство верификации терминала.

[0007] Согласно первому аспекту вариантов осуществления настоящего раскрытия, предусмотрен способ верификации терминала, включающий в себя:

[0008] - установление защищенного канала с сервером через защищенный элемент в терминале;

[0009] - отправку исходных параметров аппаратных средств терминала в защищенном элементе на сервер через защищенный канал посредством использования защищенного элемента, причем сервер сконфигурирован с возможностью возвращать идентификационную информацию согласно параметрам аппаратных средств терминала; и

[0010] - определение результата верификации подлинности терминала согласно идентификационной информации, возвращенной посредством сервера.

[0011] Альтернативно, параметры аппаратных средств терминала записываются в защищенный элемент до того, как первоначально запускается терминал, и параметры аппаратных средств терминала находятся в состоянии запрещенного редактирования.

[0012] Альтернативно, определение результата верификации подлинности терминала согласно идентификационной информации, возвращенной посредством сервера, включает в себя:

[0013] - если идентификационная информация представляет собой параметры аппаратных средств терминала, сравнение параметров аппаратных средств терминала с эталонными параметрами аппаратных средств и определение результата верификации подлинности терминала согласно результату сравнения; и

[0014] - если идентификационная информация представляет собой результат сравнения, сформированный посредством сервера после сравнения параметров аппаратных средств терминала с эталонными параметрами аппаратных средств, определение результата верификации подлинности терминала согласно результату сравнения.

[0015] Альтернативно, установление защищенного канала с сервером через защищенный элемент в терминале включает в себя:

[0016] - отправку запроса на установление защищенного канала на сервер через защищенный элемент;

[0017] - прием команды выбора, отправленной посредством сервера согласно запросу на установление защищенного канала через защищенный элемент, и ответ на команду выбора, которая используется для того, чтобы инструктировать серверу обмениваться данными с защищенным элементом;

[0018] - выполнение взаимной верификации с сервером через защищенный элемент; и

[0019] - установление защищенного канала через защищенный элемент после того, как проходит взаимная верификация.

[0020] Альтернативно, выполнение взаимной верификации с сервером через защищенный элемент включает в себя:

[0021] - прием первой верифицирующей информации, отправленной посредством сервера через защищенный элемент, причем первая верифицирующая информация включает в себя команду обновления инициализации и значение первого ключа;

[0022] - отправку второй верифицирующей информации, сформированной после того, как проходит верификация значения первого ключа посредством защищенного элемента, на сервер, причем вторая верифицирующая информация содержит шифрованный текст карты и значение второго ключа, сформированные согласно команде обновления инициализации;

[0023] - прием внешней команды аутентификации, отправленной посредством сервера через защищенный элемент, причем внешняя команда аутентификации переносит шифрованный текст хоста, который формируется и отправляется посредством сервера после того, как проходит верификация шифрованного текста карты и значения второго ключа; и

[0024] - определение того, что проходит взаимная верификация между защищенным элементом и сервером, после того, как проходит верификация шифрованного текста хоста посредством защищенного элемента.

[0025] Согласно второму аспекту вариантов осуществления настоящего раскрытия, предусмотрено устройство верификации терминала, включающее в себя:

[0026] - модуль установления каналов, сконфигурированный с возможностью устанавливать защищенный канал с сервером через защищенный элемент в терминале;

[0027] - модуль отправки параметров, сконфигурированный с возможностью отправлять исходные параметры аппаратных средств терминала в защищенном элементе на сервер через защищенный канал, устанавливаемый посредством модуля установления каналов посредством использования защищенного элемента, причем сервер сконфигурирован с возможностью возвращать идентификационную информацию согласно параметрам аппаратных средств терминала; и

[0028] - модуль определения результатов, сконфигурированный с возможностью определять результат верификации подлинности терминала согласно идентификационной информации, возвращенной посредством сервера.

[0029] Альтернативно, параметры аппаратных средств терминала записываются в защищенный элемент до того, как первоначально запускается терминал, и параметры аппаратных средств терминала находятся в состоянии запрещенного редактирования.

[0030] Альтернативно, модуль определения результатов включает в себя:

[0031] - первый субмодуль определения, сконфигурированный с возможностью сравнивать параметры аппаратных средств терминала с эталонными параметрами аппаратных средств, когда идентификационная информация представляет собой параметры аппаратных средств терминала, и определять результат верификации подлинности терминала согласно результату сравнения; и

[0032] - второй субмодуль определения, сконфигурированный с возможностью определять результат верификации подлинности терминала согласно результату сравнения, когда идентификационная информация представляет собой результат сравнения, сформированный посредством сервера после сравнения параметров аппаратных средств терминала с эталонными параметрами аппаратных средств.

[0033] Альтернативно, модуль установления каналов включает в себя:

[0034] - субмодуль отправки запросов, сконфигурированный с возможностью отправлять запрос на установление защищенного канала на сервер через защищенный элемент;

[0035] - субмодуль ответов на команды, сконфигурированный с возможностью принимать команду выбора, отправленную посредством сервера согласно запросу на установление защищенного канала, отправленному посредством субмодуля отправки запросов через защищенный элемент, и отвечать на команду выбора, которая используется для того, чтобы инструктировать серверу обмениваться данными с защищенным элементом;

[0036] - субмодуль верификации информации, сконфигурированный с возможностью осуществлять взаимную верификацию с сервером через защищенный элемент; и

[0037] - субмодуль установления каналов, сконфигурированный с возможностью устанавливать защищенный канал через защищенный элемент после того, как субмодуль верификации информации определяет то, что проходит взаимная верификация.

[0038] Альтернативно, субмодуль верификации информации включает в себя:

[0039] - субмодуль приема информации, сконфигурированный с возможностью принимать первую верифицирующую информацию, отправленную посредством сервера через защищенный элемент, причем первая верифицирующая информация включает в себя команду обновления инициализации и значение первого ключа;

[0040] - субмодуль отправки информации, сконфигурированный с возможностью формировать вторую верифицирующую информацию после того, как проходит верификация значения первого ключа, принимаемого посредством субмодуля отправки информации, посредством защищенного элемента, и отправлять вторую верифицирующую информацию на сервер, причем вторая верифицирующая информация содержит шифрованный текст карты и значение второго ключа, сформированные согласно команде обновления инициализации;

[0041] - субмодуль приема команд, сконфигурированный с возможностью принимать внешнюю команду аутентификации, отправленную посредством сервера через защищенный элемент, причем внешняя команда аутентификации переносит шифрованный текст хоста, который формируется и отправляется посредством сервера после того, как проходит верификация шифрованного текста карты и значения второго ключа, отправленных посредством субмодуля отправки информации; и

[0042] - субмодуль определения верификации, сконфигурированный с возможностью определять то, что проходит взаимная верификация между защищенным элементом и сервером после того, как проходит верификация шифрованного текста хоста, принимаемого посредством субмодуля приема команд, посредством защищенного элемента.

[0043] Согласно третьему аспекту вариантов осуществления настоящего раскрытия, предусмотрено устройство верификации терминала, включающее в себя:

[0044] - процессор; и

[0045] - запоминающее устройство для сохранения инструкций, выполняемых посредством процессора;

[0046] - при этом процессор сконфигурирован с возможностью:

[0047] - устанавливать защищенный канал с сервером через защищенный элемент в терминале;

[0048] - отправлять исходные параметры аппаратных средств терминала в защищенном элементе на сервер через защищенный канал посредством использования защищенного элемента, причем сервер сконфигурирован с возможностью возвращать идентификационную информацию согласно параметрам аппаратных средств терминала; и

[0049] - определять результат верификации подлинности терминала согласно идентификационной информации, возвращенной посредством сервера.

[0050] Технические решения, предоставленные посредством вариантов осуществления настоящего раскрытия, могут включать в себя следующие преимущества.

[0051] Посредством установления защищенного канала с сервером через защищенный элемент в терминале, отправки исходных параметров аппаратных средств терминала в защищенном элементе на сервер через защищенный канал посредством использования защищенного элемента, причем сервер сконфигурирован с возможностью возвращать идентификационную информацию согласно параметрам аппаратных средств терминала, и определения результата верификации подлинности терминала согласно идентификационной информации, возвращенной посредством сервера, параметры аппаратных средств терминала первоначально записываются в защищенный элемент и могут не изменяться с ухудшением производительности терминала, за счет чего обеспечивается точность параметров аппаратных средств терминала, разрешается такая проблема, что прикладная программа верификации не может идентифицировать подлинность терминала вследствие ухудшения производительности терминала, и достигается эффект того, что повышается точность верификации подлинности терминала. Помимо этого, параметры аппаратных средств терминала могут непосредственно считываться для того, чтобы идентифицировать подлинность терминала без вычисления оценки параметров аппаратных средств терминала, за счет чего упрощается операция идентификации подлинности терминала, и повышается эффективность верификации терминала.

[0052] Следует понимать, что как вышеприведенное общее описание, так и нижеприведенное подробное описание являются только примерными и пояснительными, а не ограничивающими заявленное изобретение.

Краткое описание чертежей

[0053] Сопроводительные чертежи, которые включены в и составляют часть этого технического описания, иллюстрируют варианты осуществления в соответствии с изобретением и наряду с описанием служат для того, чтобы пояснять принципы изобретения.

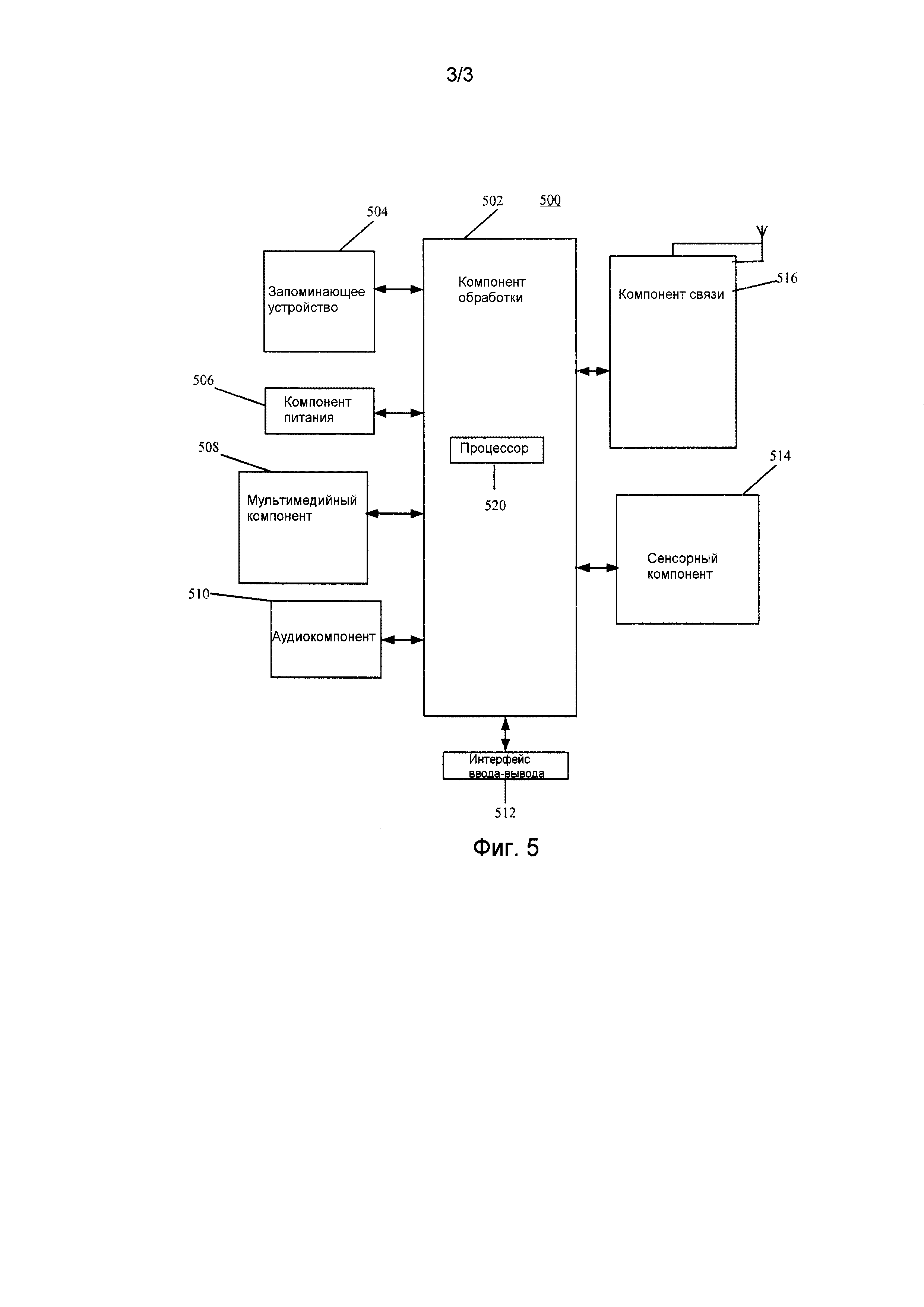

[0054] Фиг. 1 является блок-схемой последовательности операций, показывающей способ верификации терминала согласно примерному варианту осуществления.

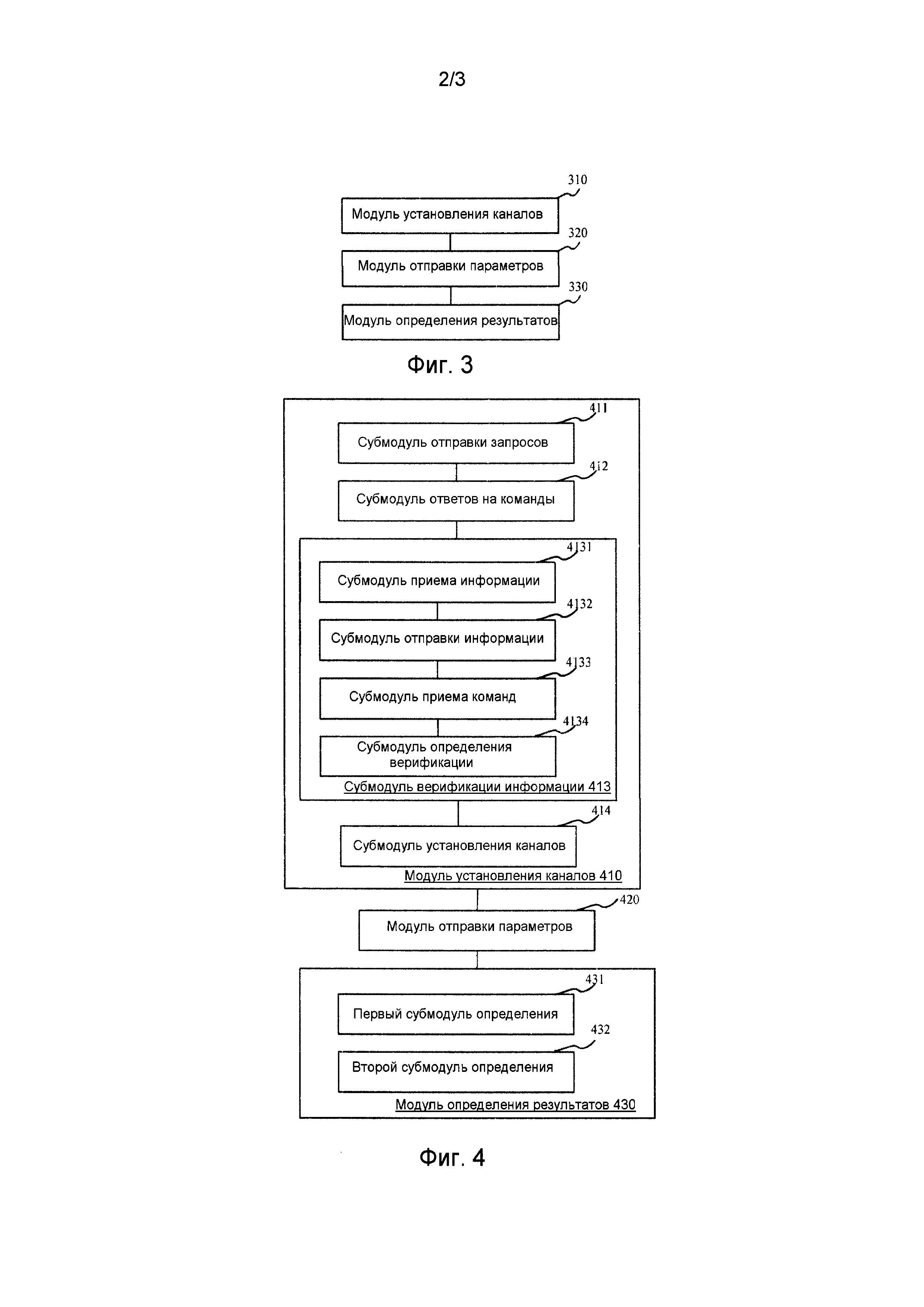

[0055] Фиг. 2 является блок-схемой последовательности операций, показывающей способ верификации терминала согласно другому примерному варианту осуществления.

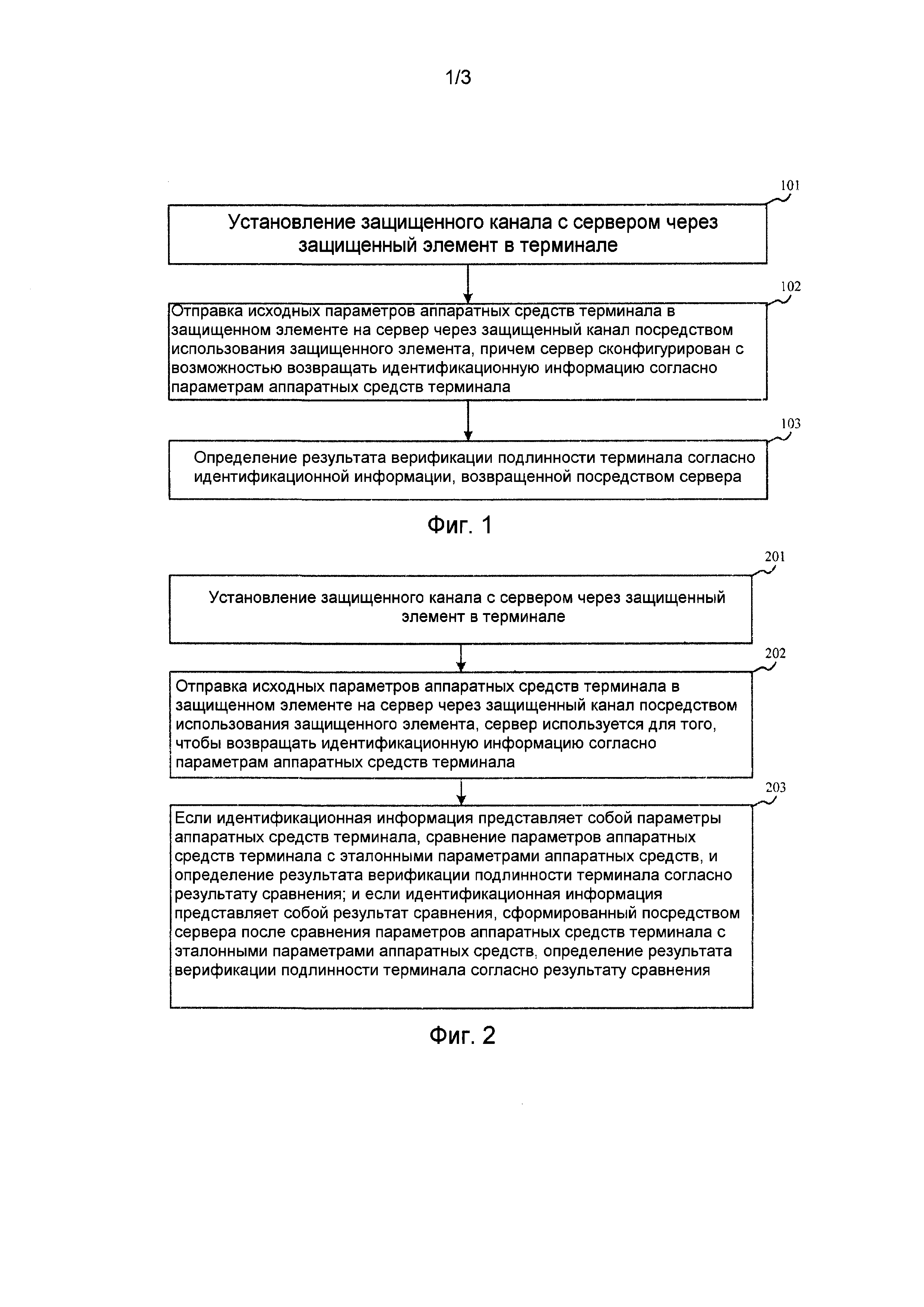

[0056] Фиг. 3 является блок-схемой, показывающей устройство верификации терминала согласно примерному варианту осуществления.

[0057] Фиг. 4 является блок-схемой, показывающей устройство верификации терминала согласно примерному варианту осуществления.

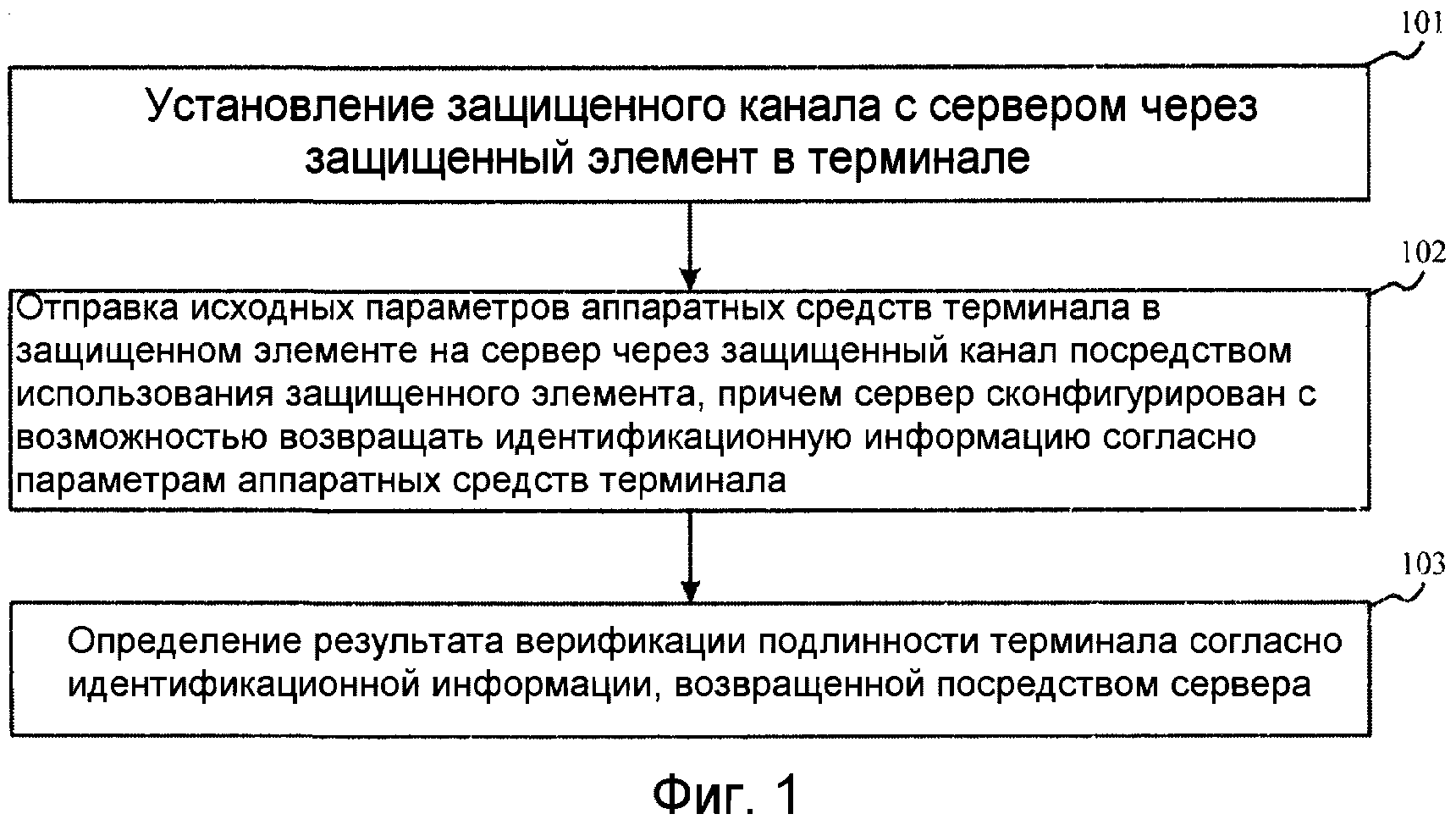

[0058] Фиг. 5 является блок-схемой, показывающей устройство для верификации терминала согласно примерному варианту осуществления.

Осуществление изобретения

[0059] Далее приводится подробное описание примерных вариантов осуществления, примеры которых проиллюстрированы на прилагаемых чертежах. Нижеприведенное описание ссылается на прилагаемые чертежи, на которых идентичные номера на различных чертежах представляют идентичные или аналогичные элементы, если не указано иное. Реализации, изложенные в нижеприведенном описании примерных вариантов осуществления, не представляют все реализации в соответствии с изобретением. Вместо этого, они являются просто примерами устройств и способов в соответствии с аспектами, связанными с изобретением, изложенным в прилагаемой формуле изобретения.

[0060] Фиг. 1 является блок-схемой последовательности операций, показывающей способ верификации терминала согласно примерному варианту осуществления. Способ верификации терминала применяется в терминале. Как показано на фиг. 1, способ верификации терминала включает в себя следующие этапы.

[0061] На этапе 101 устанавливается защищенный канал с сервером через защищенный элемент в терминале.

[0062] Защищенный элемент представляет собой элемент, установленный в терминале. Поскольку терминал не имеет полномочий считывать данные в защищенном элементе, терминал может устанавливать защищенный канал с защищенным элементом через сервер и затем получать данные в защищенном элементе через сервер. В данном документе защищенный канал представляет собой канал, устанавливаемый между защищенным элементом и сервером, и используется для передачи данных между защищенным элементом и сервером.

[0063] На этапе 102 исходные параметры аппаратных средств терминала в защищенном элементе отправляются на сервер через защищенный канал посредством использования защищенного элемента, причем сервер сконфигурирован с возможностью возвращать идентификационную информацию согласно параметрам аппаратных средств терминала.

[0064] Параметры аппаратных средств терминала означают параметры аппаратных средств терминала и используются при идентификации подлинности терминала.

[0065] В этом варианте осуществления параметры аппаратных средств терминала могут сохраняться в защищенном элементе заранее, и защищенный элемент может отправлять параметры аппаратных средств терминала на сервер через защищенный канал после того, как устанавливается защищенный канал между защищенным элементом и сервером. Поскольку параметры аппаратных средств терминала, полученные посредством сервера, сохраняются первоначально в защищенном элементе, а не получаются в реальном времени посредством обнаружения производительности терминала, параметры аппаратных средств терминала могут не изменяться с ухудшением производительности терминала, за счет чего обеспечивается точность параметров аппаратных средств терминала.

[0066] На этапе 103 результат верификации подлинности терминала определяется согласно идентификационной информации, возвращенной посредством сервера.

[0067] Терминал может непосредственно идентифицировать подлинность терминала согласно идентификационной информации, а не оценивать параметры аппаратных средств терминала, упрощается операция идентификации подлинности терминала, и повышается эффективность верификации терминала.

[0068] Соответственно, в способе верификации терминала, предоставленном посредством настоящего раскрытия, посредством установления защищенного канала с сервером через защищенный элемент в терминале, отправки исходных параметров аппаратных средств терминала в защищенном элементе на сервер через защищенный канал посредством использования защищенного элемента, причем сервер сконфигурирован с возможностью возвращать идентификационную информацию согласно параметрам аппаратных средств терминала, и определения результата верификации подлинности терминала согласно идентификационной информации, возвращенной посредством сервера, параметры аппаратных средств терминала первоначально записываются в защищенный элемент и могут не изменяться с ухудшением производительности терминала, за счет чего обеспечивается точность параметров аппаратных средств терминала, разрешается такая проблема, что прикладная программа верификации не может идентифицировать подлинность терминала вследствие ухудшения производительности терминала и достигается эффект того, что повышается точность верификации подлинности терминала. Помимо этого, параметры аппаратных средств терминала могут непосредственно считываться для того, чтобы идентифицировать подлинность терминала без вычисления оценки параметров аппаратных средств терминала, за счет чего упрощается операция идентификации подлинности терминала и повышается эффективность верификации терминала.

[0069] Фиг. 2 является блок-схемой последовательности операций, показывающей способ верификации терминала согласно другому примерному варианту осуществления. Способ верификации терминала применяется в терминале. Как показано на фиг. 2, способ верификации терминала включает в себя следующие этапы.

[0070] На этапе 201 устанавливается защищенный канал с сервером через защищенный элемент в терминале.

[0071] Защищенный элемент представляет собой элемент, установленный в терминале. В этом отношении защищенный элемент может быть встроен в кристалл терминала, а также может быть встроен в детали и установлен в терминале через вспомогательные устройства. Например, защищенный элемент может быть встроен в карту SIM (модуля идентификации абонента) либо защищенный элемент может быть встроен в карту Micso SD (микрокарту памяти в формате Secure Digital). Безусловно, защищенный элемент также может быть встроен в другие вспомогательные устройства, и вариант осуществления не задает вспомогательные устройства, включающие в себя защищенный элемент.

[0072] Поскольку терминал не имеет полномочий считывать данные в защищенном элементе, терминал может устанавливать защищенный канал с защищенным элементом через сервер и получать данные в защищенном элементе через сервер. В данном документе защищенный канал представляет собой канал, устанавливаемый между защищенным элементом и сервером, и используется для передачи данных между защищенным элементом и сервером.

[0073] В данном документе установление защищенного канала с сервером через защищенный элемент в терминале включает в себя:

[0074] 1) отправку запроса на установление защищенного канала на сервер через защищенный элемент;

[0075] 2) прием команды выбора, отправленной посредством сервера согласно запросу на установление защищенного канала через защищенный элемент, и ответ на команду выбора, которая используется для того, чтобы инструктировать серверу обмениваться данными с защищенным элементом;

[0076] 3) выполнение взаимной верификации с сервером через защищенный элемент; и

[0077] 4) установление защищенного канала через защищенный элемент после того, как проходит взаимная верификация.

[0078] Если пользователь должен верифицировать подлинность терминала, может инициироваться предварительно определенная прикладная программа, установленная в терминале, терминал отправляет команду установления защищенного канала в защищенный элемент через предварительно определенную прикладную программу и защищенный элемент инициирует процесс установления защищенного канала согласно инструкции команды установления защищенного канала.

[0079] Когда устанавливается защищенный канал, защищенный элемент может получать собственные идентификационные данные защищенного элемента, переносить идентификационные данные защищенного элемента в запросе на установление защищенного канала и отправлять их на сервер, причем запрос на установление защищенного канала используется для того, чтобы инструктировать защищенному элементу запрашивать то, чтобы устанавливать защищенный канал. Сервер считывает идентификационные данные защищенного элемента из принимаемого запроса на установление защищенного канала, добавляет идентификационные данные защищенного элемента в команду SELECT и отправляет ее в защищенный элемент, причем команда SELECT используется для того, чтобы инструктировать серверу обмениваться данными с защищенным элементом. Защищенный элемент определяет то, что сервер должен обмениваться данными с ним после команды приема выбора, и отправляет ответ, что защищенный элемент готов. Сервер инициирует процесс взаимной верификации между сервером и защищенным элементом после приема ответа, и устанавливается защищенный канал между защищенным элементом и сервером после того, как проходит взаимная верификация. В данном документе, взаимная верификация используется для того, чтобы обеспечивать безопасность между защищенным элементом и сервером.

[0080] Альтернативно, выполнение взаимной верификации с сервером через защищенный элемент включает в себя:

[0081] 1) прием первой верифицирующей информации, отправленной посредством сервера через защищенный элемент, причем первая верифицирующая информация включает в себя команду обновления инициализации и значение первого ключа;

[0082] 2) формирование второй верифицирующей информации после того, как проходит верификация значения первого ключа посредством защищенного элемента, и отправку второй верификации на сервер, причем вторая верифицирующая информация включает в себя шифрованный текст карты и значение второго ключа, сформированные согласно команде обновления инициализации;

[0083] 3) прием внешней команды аутентификации, отправленной посредством сервера через защищенный элемент, причем внешняя команда аутентификации переносит шифрованный текст хоста, который формируется и отправляется посредством сервера после того, как проходит верификация шифрованного текста карты и значения второго ключа; и

[0084] 4) определение того, что проходит взаимная верификация между защищенным элементом и сервером после того, как проходит верификация шифрованного текста хоста посредством защищенного элемента.

[0085] В процессе взаимной верификации сервер добавляет первое случайное число, сформированное после приема ответа на команду обновления инициализации, затем формирует значение первого ключа согласно временной метке, сформированному второму случайному числу и фиксированным строкам символов, и добавляет команду обновления инициализации и значение первого ключа в первую верифицирующую информацию и отправляет их в защищенный элемент. В данном документе значение первого ключа может представлять собой ключ-отзыв хоста.

[0086] Защищенный элемент верифицирует значение первого ключа после приема первой верифицирующей информации, формирует шифрованный текст карты согласно первому случайному числу в команде обновления инициализации после того, как проходит верификация значения первого ключа, затем формирует значение второго ключа согласно временной метке, сформированному случайному числу карты и фиксированным строкам символов и добавляет шифрованный текст карты и значение второго ключа во вторую верифицирующую информацию и отправляет их на сервер. В данном документе значение второго ключа может представлять собой ключ-отзыв карты.

[0087] Сервер верифицирует значение второго ключа и шифрованный текст карты после приема второй верифицирующей информации, формирует шифрованный текст хоста после того, как проходит верификация значения второго ключа и шифрованного текста карты, и добавляет шифрованный текст хоста во внешнюю команду аутентификации и отправляет ее в защищенный элемент.

[0088] Защищенный элемент считывает шифрованный текст хоста из внешней команды аутентификации и верифицирует шифрованный текст хоста и определяет то, что проходит взаимная верификация между защищенным элементом и сервером после того, как проходит верификация шифрованного текста хоста.

[0089] Следует отметить, что защищенный элемент должен верифицировать первую верифицирующую информацию через ключ, формировать вторую верифицирующую информацию и верифицировать шифрованный текст хоста. Число ключа может составлять один или более, и ключ задается до того, как первоначально запускается терминал, и не может модифицироваться, за счет чего может обеспечиваться точность взаимной верификации.

[0090] На этапе 202 исходные параметры аппаратных средств терминала в защищенном элементе отправляются на сервер через защищенный канал посредством использования защищенного элемента, причем сервер сконфигурирован с возможностью возвращать идентификационную информацию согласно параметрам аппаратных средств терминала.

[0091] Параметры аппаратных средств терминала означают параметры аппаратных средств терминала и используются при идентификации подлинности терминала. В этом отношении параметры аппаратных средств терминала могут быть заранее сохранены в защищенном элементе, защищенный элемент может отправлять параметры аппаратных средств терминала на сервер через защищенный канал после того, как устанавливается защищенный канал между защищенным элементом и сервером. Поскольку параметры аппаратных средств терминала, полученные посредством сервера, первоначально сохранены в защищенном элементе, а не получены в реальном времени посредством обнаружения производительности терминала, параметры аппаратных средств терминала могут не изменяться с ухудшением производительности терминала, за счет чего обеспечивается точность параметров аппаратных средств терминала.

[0092] В этом варианте осуществления параметры аппаратных средств терминала записываются в защищенный элемент до того, как первоначально запускается терминал, и параметры аппаратных средств терминала находятся в состоянии запрещенного редактирования.

[0093] В фактической реализации параметры аппаратных средств терминала могут задаваться посредством изготовителей до того, как терминал уходит с завода, и параметры аппаратных средств терминала одной партии терминалов являются идентичными. Поскольку параметры аппаратных средств терминала в защищенном элементе записываются до того, как первоначально запускается терминал, и параметры аппаратных средств терминала находятся в состоянии запрещенного редактирования, параметры аппаратных средств терминала в защищенном элементе не могут модифицироваться в терминале после того, как запускается терминал пользователем, за счет чего может не допускаться такая проблема, что подлинность терминала не может быть идентифицирована, поскольку параметры аппаратных средств терминала в защитном элементе злонамеренно модифицированы посредством терминала, и достигается эффект того, что повышается точность верификации подлинности терминала.

[0094] На этапе 203, если идентификационная информация представляет собой параметры аппаратных средств терминала, параметры аппаратных средств терминала сравниваются с эталонными параметрами аппаратных средств, и результат верификации подлинности терминала определяется согласно результату сравнения; и если идентификационная информация представляет собой результат сравнения, сформированный посредством сервера после сравнения параметров аппаратных средств терминала с эталонными параметрами аппаратных средств, результат верификации подлинности терминала определяется согласно результату сравнения.

[0095] Сервер может формировать идентификационную информацию согласно параметрам аппаратных средств терминала после приема параметров аппаратных средств терминала и отправлять идентификационную информацию в защищенный элемент. Затем защищенный элемент может верифицировать подлинность терминала согласно идентификационной информации. В этом варианте осуществления определение результата верификации подлинности терминала согласно идентификационной информации, возвращенной посредством сервера, включает в себя:

[0096] 1) если идентификационная информация представляет собой параметры аппаратных средств терминала, сравнение параметров аппаратных средств терминала с эталонными параметрами аппаратных средств и определение результата верификации подлинности терминала согласно результату сравнения; и

[0097] 2) если идентификационная информация представляет собой результат сравнения, сформированный посредством сервера после сравнения параметров аппаратных средств терминала с эталонными параметрами аппаратных средств, определение результата верификации подлинности терминала согласно результату сравнения.

[0098] Когда эталонные параметры аппаратных средств подлинного терминала не сохраняются на сервере, а эталонные параметры аппаратных средств сохраняются в терминале, сервер может отправлять принятые параметры аппаратных средств в качестве идентификационной информации в терминал; терминал сравнивает параметры аппаратных средств терминала с эталонными параметрами аппаратных средств и использует результат сравнения в качестве результата верификации.

[0099] Когда эталонные параметры аппаратных средств подлинного терминала сохраняются на сервере, сервер может сравнивать принятые параметры аппаратных средств с эталонными параметрами аппаратных средств и отправлять результат сравнения в терминал, и затем терминал использует результат сравнения в качестве результата верификации посредством терминала. Обычно, поскольку сервер имеет большие возможности обработки по сравнению с терминалом, сравнение принимаемых параметров аппаратных средств с эталонными параметрами аппаратных средств может реализовываться посредством сервера и имеет большую скорость обработки, за счет чего может повышаться эффективность верификации терминала.

[00100] При условии что параметры аппаратных средств терминала включают в себя номер модели, серийный номер, IMEI-номер и запоминающее устройство, номер модели, серийный номер, IMEI-номер и запоминающее устройство в параметрах аппаратных средств терминала могут соответственно сравниваться с номером модели, серийным номером, IMEI-номером и запоминающим устройством в эталонных параметрах аппаратных средств, если номер модели, серийный номер, IMEI-номер и запоминающее устройство в параметрах аппаратных средств терминала соответственно являются идентичными номеру модели, серийному номеру, IMEI-номеру и запоминающему устройству в эталонных параметрах аппаратных средств, то получается идентичный результат сравнения между параметрами аппаратных средств терминала и эталонными параметрами аппаратных средств, и терминал определяется в качестве подлинного терминала согласно результату сравнения.

[00101] В этом варианте осуществления терминал может непосредственно идентифицировать подлинность терминала согласно идентификационной информации, а не оценивать параметры аппаратных средств терминала, за счет чего упрощается операция идентификации подлинности терминала, и повышается эффективность верификации терминала.

[00102] Следует отметить что защищенный элемент представляет собой элемент, уже установленный в терминале, и терминал может непосредственно верифицировать терминал согласно существующему защищенному элементу без установки прикладной программы верификации или дополнительных элементов в терминале, за счет чего могут сокращаться затраты на верификацию терминала.

[00103] Соответственно, в способе верификации терминала, предоставленном посредством настоящего раскрытия, посредством установления защищенного канала с сервером через защищенный элемент в терминале, посредством отправки исходных параметров аппаратных средств терминала в защищенном элементе на сервер через защищенный канал посредством использования защищенного элемента, причем сервер сконфигурирован с возможностью возвращать идентификационную информацию согласно параметрам аппаратных средств терминала, и определения результата верификации подлинности терминала согласно идентификационной информации, возвращенной посредством сервера, параметры аппаратных средств терминала первоначально представляют собой параметры, записанные в защищенный элемент, и могут не изменяться с ухудшением производительности терминала, за счет чего обеспечивается точность параметров аппаратных средств терминала, разрешается такая проблема, что прикладная программа верификации не может идентифицировать подлинность терминала вследствие ухудшения производительности терминала, и достигается эффект того, что повышается точность верификации подлинности терминала. Помимо этого, параметры аппаратных средств терминала могут непосредственно считываться для того, чтобы идентифицировать подлинность терминала без вычисления оценки параметров аппаратных средств терминала, за счет чего упрощается операция идентификации подлинности терминала, и повышается эффективность верификации терминала.

[00104] Помимо этого, параметры аппаратных средств терминала записываются в защищенный элемент до того, как первоначально запускается терминал, и параметры аппаратных средств терминала находятся в состоянии запрещенного редактирования, так что параметры аппаратных средств терминала в защищенном элементе не могут модифицироваться после того, как запускается терминал, за счет чего может разрешаться такая проблема, что прикладная программа верификации не может идентифицировать подлинность терминала, поскольку параметры аппаратных средств терминала, сохраненные в CPU терминала, злонамеренно модифицированы, и достигается эффект того, что повышается точность верификации подлинности терминала.

[00105] Фиг. 3 является блок-схемой, показывающей устройство верификации терминала согласно примерному варианту осуществления. Устройство верификации терминала применяется в терминале. Как показано на фиг. 3, устройство верификации терминала включает в себя: модуль 310 установления каналов, модуль 320 отправки параметров и модуль 330 определения результатов.

[00106] Модуль 310 установления каналов сконфигурирован с возможностью устанавливать защищенный канал с сервером через защищенный элемент в терминале;

[00107] - модуль 320 отправки параметров сконфигурирован с возможностью отправлять исходные параметры аппаратных средств терминала в защищенном элементе на сервер через защищенный канал, устанавливаемый посредством модуля установления каналов посредством использования защищенного элемента, причем сервер сконфигурирован с возможностью возвращать идентификационную информацию согласно параметрам аппаратных средств терминала;

[00108] - модуль 330 определения результатов сконфигурирован с возможностью определять результат верификации подлинности терминала согласно идентификационной информации, возвращенной посредством сервера.

[00109] Соответственно, в устройстве верификации терминала, предоставленном посредством настоящего раскрытия, посредством установления защищенного канала с сервером через защищенный элемент в терминале, отправки исходных параметров аппаратных средств терминала в защищенном элементе на сервер через защищенный канал посредством использования защищенного элемента, причем сервер сконфигурирован с возможностью возвращать идентификационную информацию согласно параметрам аппаратных средств терминала, и определения результата верификации подлинности терминала согласно идентификационной информации, возвращенной посредством сервера, параметры аппаратных средств терминала первоначально записываются в защищенный элемент и могут не изменяться с ухудшением производительности терминала, за счет чего обеспечивается точность параметров аппаратных средств терминала, разрешается такая проблема, что прикладная программа верификации не может идентифицировать подлинность терминала вследствие ухудшения производительности терминала, и достигается эффект того, что повышается точность верификации подлинности терминала. Помимо этого, параметры аппаратных средств терминала могут непосредственно считываться для того, чтобы идентифицировать подлинность терминала без вычисления оценки параметров аппаратных средств терминала, за счет чего упрощается операция идентификации подлинности терминала и повышается эффективность верификации терминала.

[00110] Фиг. 4 является блок-схемой, показывающей устройство верификации терминала согласно примерному варианту осуществления. Устройство верификации терминала применяется в терминале. Как показано на фиг. 4, устройство верификации терминала включает в себя: модуль 410 установления каналов, модуль 420 отправки параметров и модуль 430 определения результатов.

[00111] Модуль 410 установления каналов сконфигурирован с возможностью устанавливать защищенный канал с сервером через защищенный элемент в терминале;

[00112] - модуль 420 отправки параметров сконфигурирован с возможностью отправлять исходные параметры аппаратных средств терминала в защищенном элементе на сервер через защищенный канал, устанавливаемый посредством модуля установления каналов посредством использования защищенного элемента, причем сервер сконфигурирован с возможностью возвращать идентификационную информацию согласно параметрам аппаратных средств терминала;

[00113] - модуль 430 определения результатов сконфигурирован с возможностью определять результат верификации подлинности терминала согласно идентификационной информации, возвращенной посредством сервера.

[00114] Альтернативно, параметры аппаратных средств терминала записываются в защищенный элемент до того, как первоначально запускается терминал, и параметры аппаратных средств терминала находятся в состоянии запрещенного редактирования.

[00115] Альтернативно, модуль 430 определения результатов включает в себя: первый субмодуль 431 определения или второй субмодуль 432 определения;

[00116] - первый субмодуль 431 определения сконфигурирован с возможностью сравнивать параметры аппаратных средств терминала с эталонными параметрами аппаратных средств, когда идентификационная информация представляет собой параметры аппаратных средств терминала, и определять результат верификации подлинности терминала согласно результату сравнения;

[00117] - второй субмодуль 432 определения сконфигурирован с возможностью определять результат верификации подлинности терминала согласно результату сравнения, когда идентификационная информация представляет собой результат сравнения, сформированный посредством сервера после сравнения параметров аппаратных средств терминала с эталонными параметрами аппаратных средств.

[00118] Альтернативно, модуль 410 установления каналов включает в себя: субмодуль 411 отправки запросов, субмодуль 412 ответов на команды, субмодуль 413 верификации информации и субмодуль 414 установления каналов;

[00119] - субмодуль 411 отправки запросов сконфигурирован с возможностью отправлять запрос на установление защищенного канала на сервер через защищенный элемент;

[00120] - субмодуль 412 ответов на команды сконфигурирован с возможностью принимать команду выбора, отправленную посредством сервера согласно запросу на установление защищенного канала, отправленному посредством субмодуля отправки запросов через защищенный элемент, и отвечать на команду выбора, которая используется для того, чтобы инструктировать серверу обмениваться данными с защищенным элементом;

[00121] - субмодуль 413 верификации информации сконфигурирован с возможностью осуществлять взаимную верификацию с сервером через защищенный элемент;

[00122] - субмодуль 414 установления каналов сконфигурирован с возможностью устанавливать защищенный канал через защищенный элемент после того, как субмодуль верификации информации определяет то, что проходит взаимная верификация.

[00123] Альтернативно, субмодуль 413 верификации информации включает в себя: субмодуль 4131 приема информации, субмодуль 4132 отправки информации, субмодуль 4133 приема команд и субмодуль 4134 определения верификации;

[00124] - субмодуль 4131 приема информации сконфигурирован с возможностью принимать первую верифицирующую информацию, отправленную посредством сервера через защищенный элемент, причем первая верифицирующая информация включает в себя команду обновления инициализации и значение первого ключа;

[00125] - субмодуль 4132 отправки информации сконфигурирован с возможностью формировать вторую верифицирующую информацию после того, как проходит верификация значения первого ключа, принимаемого посредством субмодуля отправки информации, посредством защищенного элемента, и отправлять вторую верифицирующую информацию на сервер, причем вторая верифицирующая информация содержит шифрованный текст карты и значение второго ключа, сформированные согласно команде обновления инициализации;

[00126] - субмодуль 4133 приема команд сконфигурирован с возможностью принимать внешнюю команду аутентификации, отправленную посредством сервера через защищенный элемент, причем внешняя команда аутентификации переносит шифрованный текст хоста, который формируется и отправляется посредством сервера после того, как проходит верификация шифрованного текста карты и значения второго ключа, отправленных посредством субмодуля отправки информации;

[00127] - субмодуль 4134 определения верификации сконфигурирован с возможностью определять то, что проходит взаимная верификация между защищенным элементом и сервером после того, как проходит верификация шифрованного текста хоста, принимаемого посредством субмодуля приема команд, посредством защищенного элемента.

[00128] Соответственно, в устройстве верификации терминала, предоставленном посредством настоящего раскрытия, посредством установления защищенного канала с сервером через защищенный элемент в терминале, отправки исходных параметров аппаратных средств терминала в защищенном элементе на сервер через защищенный канал посредством использования защищенного элемента, сервер используется для того, чтобы возвращать идентификационную информацию согласно параметрам аппаратных средств терминала, и определения результата верификации подлинности терминала согласно идентификационной информации, возвращенной посредством сервера, параметры аппаратных средств терминала первоначально записываются в защищенный элемент и могут не изменяться с ухудшением производительности терминала, за счет чего обеспечивается точность параметров аппаратных средств терминала, разрешается такая проблема, что прикладная программа верификации не может идентифицировать подлинность терминала вследствие ухудшения производительности терминала, и достигается эффект того, что повышается точность верификации подлинности терминала. Помимо этого, параметры аппаратных средств терминала могут непосредственно считываться для того, чтобы идентифицировать подлинность терминала без вычисления оценки параметров аппаратных средств терминала, за счет чего упрощается операция идентификации подлинности терминала, и повышается эффективность верификации терминала.

[00129] Помимо этого, параметры аппаратных средств терминала записываются в защищенный элемент до того, как первоначально запускается терминал, и параметры аппаратных средств терминала находятся в состоянии запрещенного редактирования, так что параметры аппаратных средств терминала в защищенном элементе не могут модифицироваться после того, как запускается терминал, за счет чего проблема, что прикладная программа верификации не может идентифицировать подлинность терминала вследствие того, что параметры аппаратных средств терминала, сохраненные в CPU терминала, могут быть злонамеренно модифицированы, и достигается эффект того, что повышается точность верификации подлинности терминала.

[00130] Относительно устройства в вышеприведенном варианте осуществления, приведено подробное описание конкретного способа для осуществления работы модулей в варианте осуществления, связанном со способом, и подробная иллюстрация не приводится в данном документе.

[00131] Фиг. 5 является блок-схемой, показывающей устройство 500 для верификации терминала согласно примерному варианту осуществления. Например, устройство 500 может представлять собой мобильный телефон, компьютер, цифровой широковещательный терминал, устройство для обмена сообщениями, игровую приставку, планшетный компьютер, медицинское устройство, тренажерное оборудование, персональное цифровое устройство (PDA) и т.п.

[00132] Ссылаясь на фиг. 5, устройство 500 может включать в себя один или более из следующих компонентов: компонент 502 обработки, запоминающее устройство 504, компонент 506 питания, мультимедийный компонент 508, аудиокомпонент 510, интерфейс 512 ввода-вывода, сенсорный компонент 514 и компонент 516 связи.

[00133] Компонент 502 обработки обычно полностью управляет работой устройства 500, к примеру, операциями, ассоциированными с отображением, телефонными вызовами, передачей данных, операциями камеры и операциями записи. Компонент 502 обработки может включать в себя один или более процессоров 520 для того, чтобы выполнять инструкции, чтобы выполнять все или часть этапов в вышеописанных способах. Кроме того, компонент 502 обработки может включать в себя один или более модулей, которые упрощают взаимодействие между компонентом 502 обработки и другими компонентами. Например, компонент 502 обработки может включать в себя мультимедийный модуль для того, чтобы упрощать взаимодействие между мультимедийным компонентом 508 и компонентом 502 обработки.

[00134] Запоминающее устройство 504 сконфигурировано с возможностью сохранять различные типы данных для того, чтобы поддерживать работу устройства 500. Примеры таких данных включают в себя инструкции для любого приложения или способа, работающего на устройстве 500, контактные данные, данные телефонной книги, сообщения, изображения, видео и т.д. Запоминающее устройство 504 может реализовываться с использованием любого типа энергозависимого или энергонезависимого запоминающего устройства либо комбинации вышеозначенного, например, как статическое оперативное запоминающее устройство (SRAM), электрически стираемое программируемое постоянное запоминающее устройство (EEPROM), стираемое программируемое постоянное запоминающее устройство (EPROM), программируемое постоянное запоминающее устройство (PROM), постоянное запоминающее устройство (ROM), магнитное запоминающее устройство, флэш-память, магнитный или оптический диск.

[00135] Компонент 506 питания предоставляет питание в различные компоненты устройства 500. Компонент 506 питания может включать в себя систему управления питанием, один или более источников питания и другие компоненты, ассоциированные с формированием, управлением и распределением питания устройства 500.

[00136] Мультимедийный компонент 508 включает в себя экран, предоставляющий интерфейс вывода между устройством 500 и пользователем. В некоторых вариантах осуществления экран может включать в себя жидкокристаллический дисплей (LCD) и сенсорную панель (TP). Если экран включает в себя сенсорную панель, экран может быть реализован в качестве сенсорного экрана для того, чтобы принимать входные сигналы от пользователя. Сенсорная панель включает в себя один или более датчиков касания для того, чтобы считывать касания, проведения по экрану и жесты на сенсорной панели. Датчики касания могут не только считывать границу касания или действие проведения по экрану, но также и считывать период времени и давление, ассоциированное с касанием или действием проведения по экрану. В некоторых вариантах осуществления мультимедийный компонент 508 включает в себя фронтальную камеру и/или тыловую камеру. Фронтальная камера и/или тыловая камера может принимать внешние мультимедийные данные в то время, когда устройство 500 находится в рабочем режиме, к примеру в режиме фотосъемки или в видеорежиме. Каждая из передней камеры и задней камеры может быть системой с фиксированной оптической линзой или иметь возможность фокусирования и оптического увеличения.

[00137] Аудиокомпонент 510 сконфигурирован с возможностью выводить и/или вводить аудиосигналы. Например, аудиокомпонент 510 включает в себя микрофон (MIC), сконфигурированный с возможностью принимать внешний аудиосигнал, когда устройство 500 находится в рабочем режиме, к примеру в режиме вызова, в режиме записи и в режиме речевой идентификации. Принимаемый аудиосигнал может быть дополнительно сохранен в запоминающем устройстве 504 или передан через компонент 516 связи. В некоторых вариантах осуществления аудиокомпонент 510 дополнительно включает в себя динамик для того, чтобы выводить аудиосигналы.

[00138] Интерфейс 512 ввода-вывода предоставляет интерфейс между компонентом 502 обработки и периферийными интерфейсными модулями, такими как клавиатура, колесико с кнопками, кнопка и т.п. Кнопка может включать в себя, но не только, кнопку перехода на домашнюю страницу, кнопку громкости, кнопку запуска и кнопку блокировки.

[00139] Сенсорный компонент 514 включает в себя один или более датчиков для того, чтобы предоставлять оценки состояния различных аспектов устройства 500. Например, сенсорный компонент 514 может обнаруживать открытое/закрытое состояние устройства 500, относительное позиционирование компонентов, например, дисплея и клавиатуры, устройства 500, изменение позиции устройства 500 или компонента устройства 500, присутствие или отсутствие контакта пользователя с устройством 500, ориентацию или ускорение/замедление устройства 500 и изменение температуры устройства 500. Сенсорный компонент 514 может включать в себя датчик приближения, сконфигурированный с возможностью обнаруживать присутствие находящихся рядом объектов без физического контакта. Сенсорный компонент 514 также может включать в себя светочувствительный датчик, такой как CMOS- или CCD-датчик изображений, для использования в приложениях формирования изображений. В некоторых вариантах осуществления сенсорный компонент 514 также может включать в себя датчик акселерометра, гиродатчик, магнитный датчик, датчик давления или температурный датчик.

[00140] Компонент 516 связи сконфигурирован с возможностью упрощать связь, в проводном или в беспроводном режиме, между устройством 500 и другими устройствами. Устройство 500 может осуществлять доступ к беспроводной сети на основе стандарта связи, такого как Wi-Fi, 2G или 3G или комбинация вышеозначенного. В одном примерном варианте осуществления компонент 516 связи принимает широковещательный сигнал или ассоциированную с широковещательной передачей информацию из внешней системы управления широковещательной передачей через широковещательный канал. В одном примерном варианте осуществления компонент 516 связи дополнительно включает в себя модуль связи в поле в ближней зоне (NFC) для того, чтобы упрощать ближнюю связь. Например, NFC-модуль может реализовываться на основе технологии радиочастотной идентификации (RFID), технологии по стандарту Ассоциации по передаче данных в инфракрасном диапазоне (IrDA), технологии по стандарту сверхширокополосной связи (UWB), технологии Bluetooth (BT) и других технологий.

[00141] В примерных вариантах осуществления устройство 500 может реализовываться с помощью одной или более специализированных интегральных схем (ASIC), процессоров цифровых сигналов (DSP), устройств обработки цифровых сигналов (DSPD), программируемых логических устройств (PLD), программируемых пользователем вентильных матриц (FPGA), контроллеров, микроконтроллеров, микропроцессоров или других электронных компонентов, для осуществления вышеописанного способа.

[00142] В примерных вариантах осуществления также предусмотрен энергонезависимый машиночитаемый носитель данных, включающий в себя инструкции, к примеру, включенные в запоминающее устройство 504, выполняемые посредством процессора 518 в устройстве 500, для осуществления вышеописанного способа. Например, энергонезависимый машиночитаемый носитель данных может представлять собой ROM, оперативное запоминающее устройство (RAM), CD-ROM, магнитную ленту, гибкий диск и оптическое устройство хранения данных и т.п.

[00143] После рассмотрения этого описания и выполнения вариантов осуществления, раскрытых в данном документе специалисты в данной области техники могут легко предполагать другие аспекты реализации настоящего раскрытия. Настоящее раскрытие предназначено для того, чтобы охватывать все вариации, варианты использования или адаптивные изменения этих вариантов осуществления, и эти вариации, варианты использования или адаптивные изменения соответствуют общему принципу настоящего раскрытия и включают в себя общеизвестные факты или общепринятые технические средства в области техники, которая не раскрыта в настоящем раскрытии. Описание и варианты осуществления являются только примерными, и реальный объем и сущность настоящего раскрытия задаются посредством прилагаемой формулы изобретения.

[00144] Следует понимать, что настоящее раскрытие не ограничено точными структурами, которые описаны выше и показаны на прилагаемых чертежах, и может модифицироваться и изменяться без отступления от объема настоящего раскрытия. Объем настоящего раскрытия задается только посредством прилагаемой формулы изобретения.