Результат интеллектуальной деятельности: ВЗАИМОДЕЙСТВИЕ МЕЖДУ МНОЖЕСТВОМ СИСТЕМ ЗАЩИТЫ ДАННЫХ

Вид РИД

Изобретение

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится к взаимодействию между множеством систем защиты данных.

УРОВЕНЬ ТЕХНИКИ

Электронная медицинская карта (EHR) представляет собой хранилище данных, сохраненных электронным способом, которые относятся к состоянию здоровья и медицинскому обслуживанию пациента. Система EHR может предоставлять функции, которые позволяют повысить качество и эффективность оказания медицинской помощи. Существует растущий спрос на персональное медицинское обслуживание, такое как удаленный мониторинг пациента. Для того чтобы обеспечить такие услуги, данные о состоянии здоровья можно передавать в и из дома пациента. Данные, которые относятся к состоянию здоровья, обычно рассматривают как частные, что обосновывает существование законодательства и общепризнанных этических принципов, таких как клятва Гиппократа. Для того чтобы обеспечить использование цифровых данных о состоянии здоровья дома и совместное использование третьими сторонами вне больницы, будущая инфраструктура здравоохранения нуждается в дополнительных механизмах защиты, которые выходят за рамки традиционного управления доступом.

Традиционные механизмы обеспечения безопасности обеспечивают решение по централизованному безопасному доступу в режиме реального времени для защиты конфиденциальных данных о состоянии здоровья. Это решение хорошо подходит для традиционной централизованной архитектуры инфраструктур здравоохранения. Однако современная структура здравоохранения имеет децентрализованный характер, и конфиденциальные данные о состоянии здоровья часто совместно используются третьими сторонами, принадлежащими доменам с различной безопасностью. Управление цифровыми правами (DRM) обеспечивает решение для выполнения этих дополнительных потребностей в инфраструктуре современного здравоохранения. Однако система DRM должна иметь возможность взаимодействия с системой управления доступом, так как эти системы могут использоваться параллельно.

В работе Евы Родригес и др. "Взаимодействие архитектур DRM и управления доступом", 50-ый Международный симпозиум ELMAR-2008, 10-12 сентября 2008 года, Задар, Хорватия, т. 2, с. 447-450 ("DRM and Access Control architectures interoperability" by Eva Rodriguez et al, at 50th International Symposium ELMAR-2008, 10-12 September 2008, Zadar, Croatia, vol. 2, pp. 447-450) раскрыта архитектура DRM и архитектура системы управления доступом (ACF). Архитектура DRM позволяет управлять доступом к ресурсам с помощью пользователей. "Посредник" обеспечивает взаимодействие между правилами управления доступом ACF и DRM, между цифровыми объектами и цифровыми носителями информации и между информацией о защите, ассоциированной с цифровыми ресурсами обеих систем.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

Аспекты изобретения определены в независимых пунктах формулы изобретения. Зависимые пункты определяют предпочтительные варианты осуществления.

Было бы выгодно иметь улучшенное взаимодействие между множеством систем защиты данных. Для более эффективного решения этой проблемы в первом аспекте настоящее изобретение предоставляет систему, содержащую:

онтологию, сконфигурированную с возможностью сохранения определений понятий, относящихся к элементам интерфейса, по меньшей мере, двух различных систем защиты данных, включающих в себя первую систему защиты данных и вторую систему защиты данных; и

генератор отображения, сконфигурированный с возможностью генерирования отображения между, по меньшей мере, одним элементом интерфейса первой системы защиты данных и, по меньшей мере, одним элементом интерфейса второй системы защиты данных, основываясь на онтологии.

Онтология и генератор отображения, таким образом, обеспечивают взаимодействие с помощью отображения элементов интерфейса. Онтология делает систему взаимодействия гибкой, так как отображения не должны быть предварительно запрограммированы вручную. Наоборот, в онтологии даны определения понятий систем защиты данных, и генератор отображения генерирует отображение на основании онтологии. Таким образом, новыми понятиями можно легко оперировать за счет предоставления определений новых понятий.

Система может содержать преобразователь сообщений, сконфигурированный с возможностью приема сообщения, сгенерированного с помощью первой системы защиты данных, преобразования сообщения на основании отображения для получения преобразованного сообщения и передачи преобразованного сообщения во вторую систему защиты данных. Это показывает использование отображения.

Первая система защиты данных может содержать систему управления доступом, и вторая система защиты данных может содержать систему управления цифровыми правами. Затем система обеспечивает возможность взаимодействия между системой управления доступом и системой DRM, так как она позволяет понять запросы и ответы как системы АС, так и системы DRM. Онтология позволяет выполнить интерфейс более гибким, так как отображения между элементами интерфейса системы DRM и системы управления доступом не должны быть предварительно запрограммированными. Например, когда необходимо поддержать новую систему DRM, определения понятий, относящихся к элементам интерфейса новой системы DRM, могут быть предоставлены в генератор отображения, который генерирует отображение путем отыскания соответствующих понятий, относящихся к одному или более элементам интерфейса системы управления доступом.

Генератор отображения можно выполнить с возможностью отображения между политикой управления доступом и лицензией на управление цифровыми правами. Гибкость онтологии облегчает отображение между политикой и лицензией.

Система управления доступом может содержать сервер управления доступом, и система управления цифровыми правами может содержать клиента управления цифровыми правами. Генератор отображения можно сконфигурировать с возможностью генерирования отображения между, по меньшей мере, одним элементом интерфейса сервера управления сервера управления доступом и, по меньшей мере, одним элементом интерфейса клиента управления цифровыми правами, основываясь на онтологии. Таким образом, клиент управления цифровыми правами может работать с сервером на основании управления доступом, например, клиент управления цифровыми правами может запрашивать данные из сервера на основании управления доступом.

Генератор отображения может быть выполнен с возможностью генерирования отображения на основании определений понятий. Это является универсальным методом генерирования отображения без необходимости явного определения отображения заранее.

Онтология может быть выполнена с возможностью сохранения представлений о взаимосвязях между понятиями различных систем защиты данных, и генератор отображения может быть выполнен с возможностью генерирования отображения на основании взаимосвязей между понятиями, определенными в онтологии. Это является эффективным способом генерирования отображения. Например, после того как на основании определений было сгенерировано отображение, отображение можно сохранить в виде взаимосвязи для выполнения будущих отображений менее дорогими с точки зрения вычислений.

Генератор отображения может быть выполнен с возможностью согласования определения понятия первой системы защиты данных с по меньшей мере одним определением понятия второй системы защиты данных. За счет согласования понятий по их определениям можно выполнить отображение динамическим способом. Только определения необходимы для обеспечения возможности взаимодействия. Кроме того, предоставляя возможность согласования одного понятия с более чем одним другим понятием, отображения можно сделать более совершенными, так как один элемент интерфейса может отображаться на множество элементов интерфейса другой системы. Это улучшает взаимодействие в случае, когда элементы интерфейса в нескольких системах не имеют одинаковой семантики. Словари позволяют описать, в частности, элементы интерфейса систем DRM и/или управления доступом.

Генератор отображения может быть выполнен с возможностью отображения элемента интерфейса системы управления доступом, по меньшей мере частично, на ограничение системы для системы управления цифровыми параметрами. Это не позволяет выразить полную семантику элемента интерфейса системы управления доступом в элементах интерфейса системы управления цифровыми правами, так как такие системы являются, по существу, различными. Такие понятия можно транслировать в системные ограничения системы управления цифровыми правами. Эти ограничения могут относиться, например, к использованию безопасных часов, области или операционной системы.

Система может содержать онтологии для включения определения нового элемента интерфейса в онтологию. Таким образом, онтология расширяется за счет нового элемента интерфейса, и генератор отображения может начать генерирование отображений для нового элемента интерфейса.

Модуль обновления онтологии может быть выполнен с возможностью извлечения взаимосвязи между новым элементом интерфейса и существующим элементом интерфейса, основываясь на определениях, и сохранения взаимосвязи в онтологии. Это позволяет быстро отображать новый элемент интерфейса с помощью существующего элемента интерфейса после сохранения взаимосвязи.

Генератор отображения может быть выполнен с возможностью генерирования отображений для понятий множества различных систем управления цифровыми правами на основании различных стандартов управления цифровыми правами. Таким образом, многочисленные системы управления цифровыми правами могут поддерживать доступ к данным системы управления доступом.

Система может входить в рабочую станцию.

В другом аспекте изобретение предоставляет способ обеспечения интерфейса между системой управления доступом и системой управления цифровыми правами, содержащий этапы, на которых:

сохраняют определения понятий в онтологии, причем понятия относятся к элементам интерфейса системы управления цифровыми правами и/или к системе управления доступом, и

генерируют отображение между элементами интерфейса системы управления цифровыми правами и элементами интерфейса системы управления доступом на основании определений в онтологии.

В другом аспекте изобретение предоставляет компьютерный программный продукт, содержащий инструкции, побуждающие процессорную систему выполнять изложенный способ.

Специалистам в данной области техники ясно, что два или более вышеупомянутых вариантов осуществления, реализаций и/или аспектов изобретения могут быть объединены любым способом, который считается полезным.

Модификации и изменения рабочей станции, способа и/или компьютерного продукта, которые соответствуют описанным модификациям и изменениям системы, могут быть выполнены специалистами в данной области техники на базе настоящего описания.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Эти и другие аспекты настоящего изобретения очевидны и будут пояснены со ссылкой на варианты осуществления, описанные здесь и далее. На чертежах:

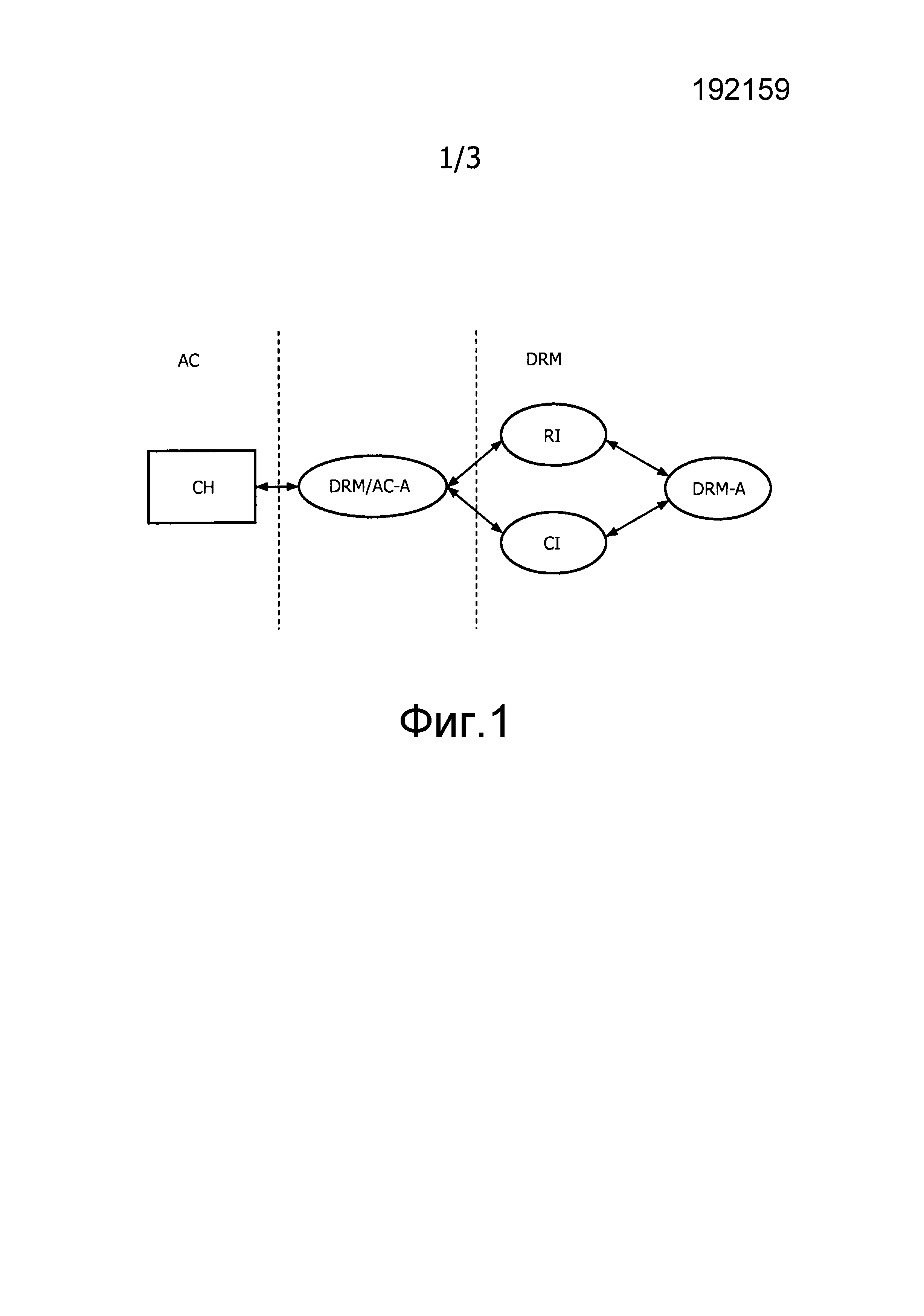

фиг.1 - схема системы, содержащей компоненты управления доступом и DRM;

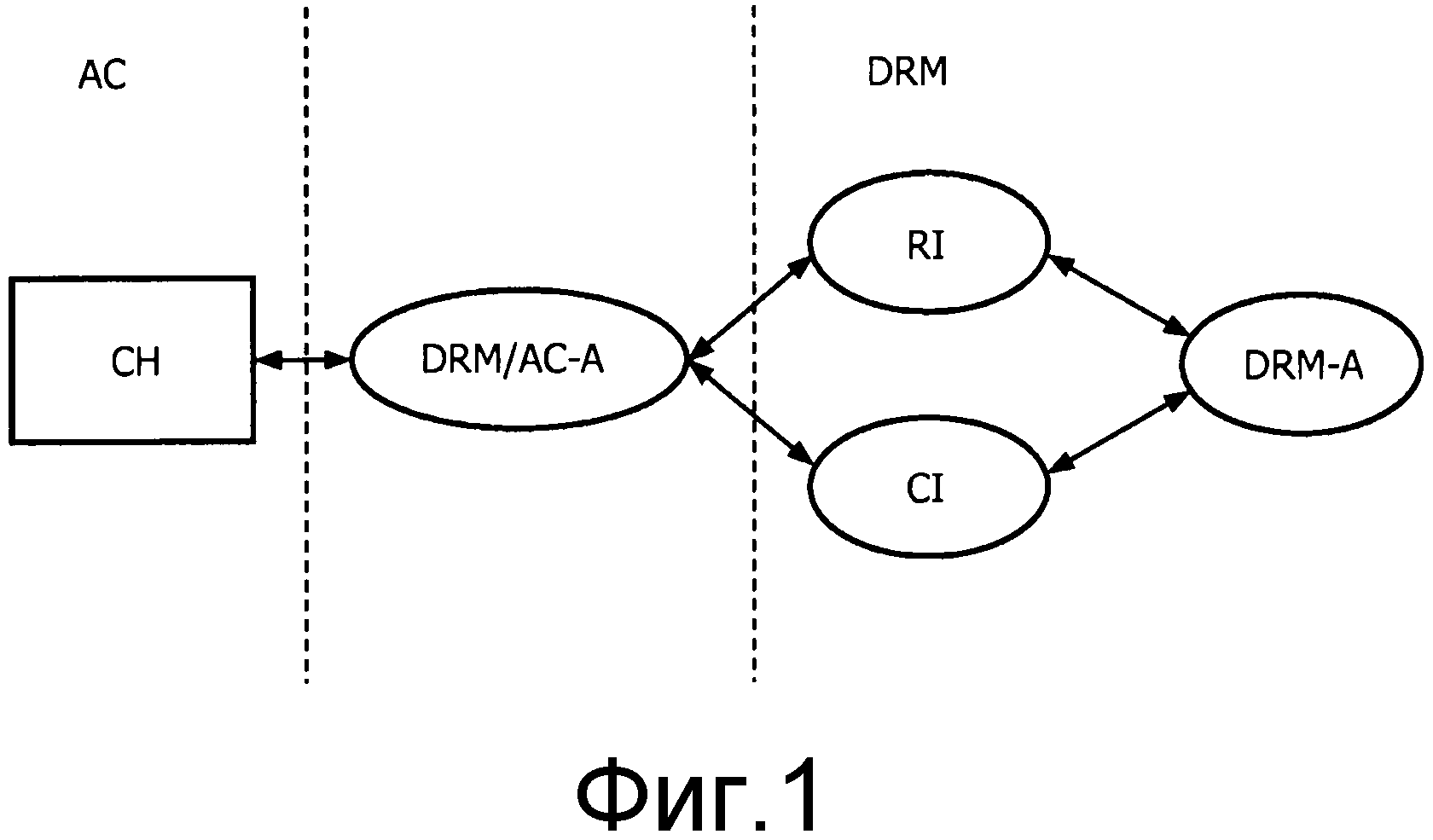

фиг.2 - блок-схема, показывающая аспекты системы для обеспечения взаимодействия между множеством систем защиты данных;

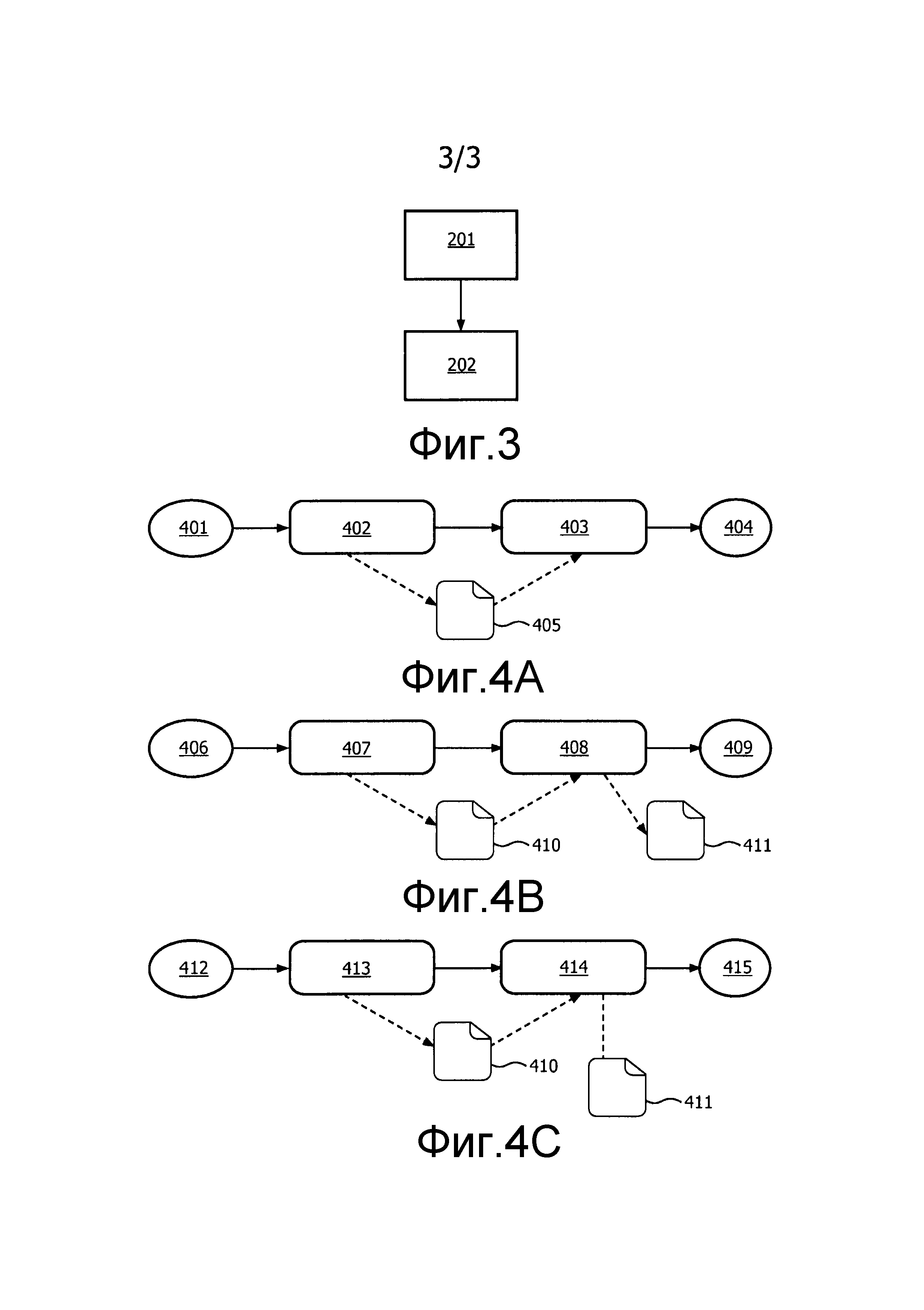

фиг.3 - блок-схема алгоритма, показывающая аспекты способа обеспечения взаимодействия между множеством систем защиты данных; и

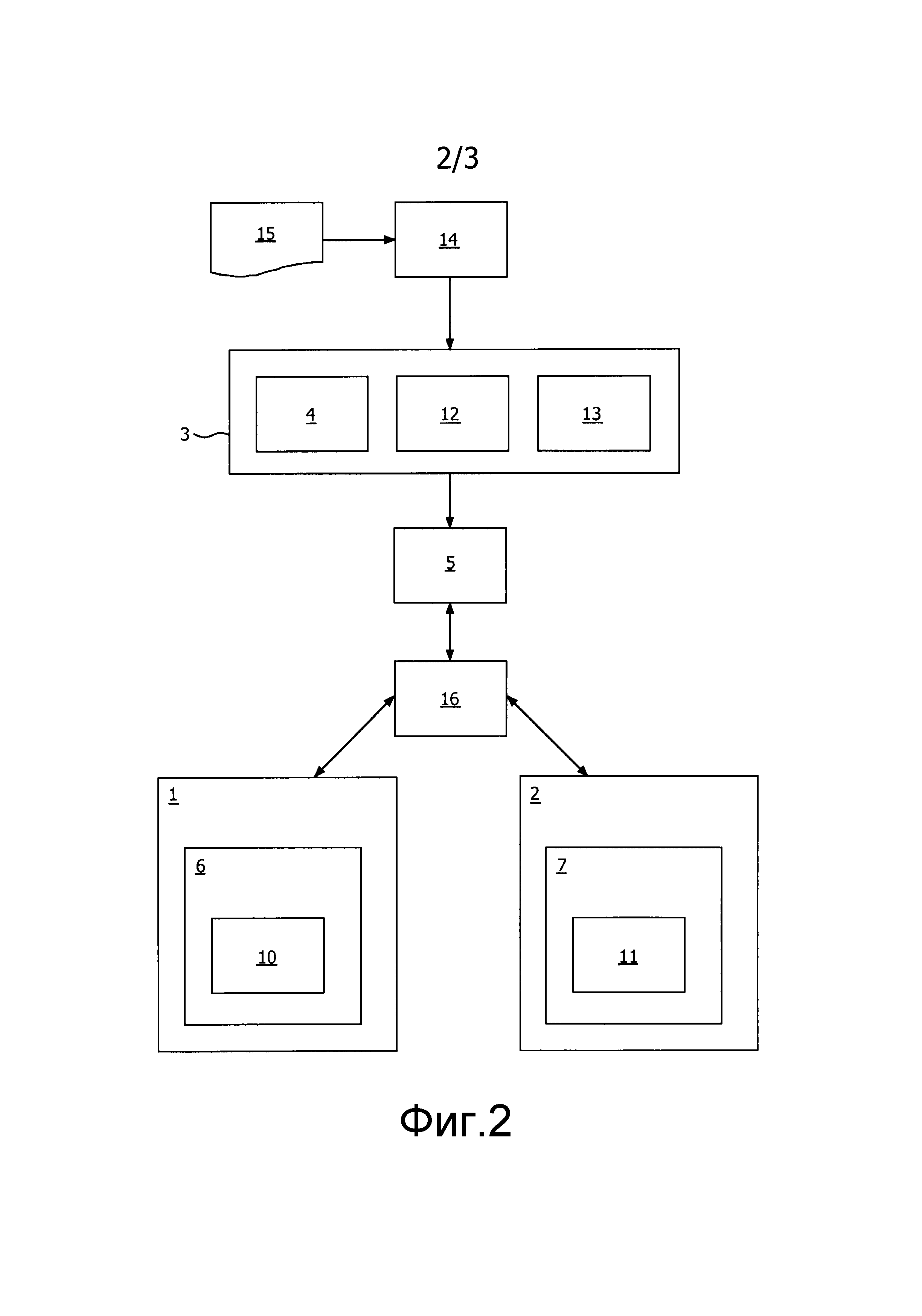

фиг.4А, В и С показывают графические представления нескольких определений разрешений.

Детальное описание вариантов осуществления

На фиг.1 показана архитектура высокого уровня примера системы для взаимодействия между системой управления цифровыми правами (DRM) и системой управления доступом (АС). Агент DRM/АС (DRM/AC-A) действует как интерфейс между системой DRM и системой АС. Система DRM может включать в себя издателя прав (RI), издателя контента (CI) и агента DRM (DRM/AC-A). Система АС может содержать обработчик контента (СН). Функции агента DRM/AC, как показано на фиг.1, могут включать в себя: 1) трансляцию запросов из системы DRM в запрос обработчику (СН) контекста системы АС, такой как запрос XACML PEP; этот запрос затем перенаправляется в обработчик (СН) контекста системы АС или альтернативно в XACML PEP (не показано), который может затем переправить его в обработчик контекста; 2) прием решения из системы АС (который может также включать в себя запрашиваемый контент); 3) подготовку информации о сопутствующих правах (или разрешений) для издателя RI прав системы DRM; 4) опционально отправку запрошенного контента издателю CI контента системы DRM.

Приложением методов, описанных здесь, является агент DRM/AC, который является интерфейсом между Обработчиком контекста и системой DRM и является реализацией функций агента DRM/AC. Система DRM и система АС могут совместно использовать ту же самую систему управления идентичностью пользователя. Альтернативно услуга трансляции может быть предоставлена для трансляции ID пользователя DRM в ID пользователе системы и наоборот.

В общем, на фиг.2 показана блок-схема системы для обеспечения взаимодействия между множеством систем защиты данных. На фигуре показаны две системы 1 и 2 защиты данных, однако это не является ограничением. Система может обеспечить поддержку для более чем двух систем защиты данных. Система может содержать онтологию 3, сконфигурированную с возможностью хранения определений 12 понятий 4, относящихся к элементам интерфейса, по меньшей мере, двух различных систем 1, 2 защиты данных. Кроме этого система может содержать генератор 5 отображения, сконфигурированный с возможностью генерирования отображения между, по меньшей мере, одним элементом интерфейса первой системы 1 защиты данных и, по меньшей мере, одним элементом интерфейса второй системы 2 защиты данных, основанных на онтологии 3. В данном случае элемент интерфейса может содержать часть сообщения, которое генерируется системой или воспринимается системой как входной сигнал. Эти элементы интерфейса обычно описываются в руководстве по применению стандарта, на котором основана система защиты данных.

Система может дополнительно содержать преобразователь 16 сообщения, сконфигурированный с возможностью приема сообщения, сгенерированного с помощью первой системы защиты данных, преобразования сообщения, основанного на отображении для получения преобразованного сообщения, и передачи преобразованного сообщения во вторую систему 2 защиты данных. Можно использовать больше отображений для преобразования единственного сообщения, так как сообщение может содержать несколько полей, которые можно рассматривать как элементы интерфейса, для которых могут быть определены отдельные понятия.

Первая система 1 защиты данных может содержать систему 6 управление доступом, и вторая система 2 защиты данных может содержать систему 7 управления цифровыми правами. Таким образом, понятия и определения могут относиться к элементам интерфейса этих систем. В конкретном примере генератор 5 отображения выполнен с возможностью отображения между политикой управления доступом и лицензией управления цифровыми правами. Многочисленные понятия и определения могут быть включены в одну политику управления доступом или лицензию управления цифровыми правами. Генератор отображения отображает понятия, необходимые для преобразования политики управления доступом в лицензию управления цифровыми правами.

Система 6 управления доступом может содержать сервер 10 управления доступом. Система 7 управления правами может содержать клиента 11 управления цифровыми правами. Клиент 11 управления цифровыми правами обычно будет поддерживать связь с сервером управления цифровыми правами (не показан) для того, чтобы запрашивать лицензии и контент. В данном случае, как показано на фиг.2, запрос, выданный клиентом 11 управления цифровыми правами, принимает генератор отображения. Генератор отображения содержит преобразователь сообщения (не показан), который применяет отображение, сгенерированное генератором отображения для преобразования сообщения из клиента 10 DRM/AC-A, в сообщение, которое совместимо с сервером 11 управления доступом. Чтобы поддерживать это, генератор 5 отображения может быть сконфигурирован с возможностью генерирования отображения, по меньшей мере, одним элементом интерфейса сервера 10 управления доступом и, по меньшей мере, одним элементом интерфейса клиента 11 управления цифровыми правами на основании онтологии 3.

Генератор 5 отображения может быть выполнен с возможностью генерирования отображения на основании определения 12 понятий 4.

Онтология 3 может быть выполнена с возможностью сохранения представлений взаимосвязей 13 между понятиями 4 различных систем 1, 2 защиты данных. Генератор 5 отображения может выработать отображение на основании этих взаимосвязей 13 между понятиями 4, которые определены в онтологии 3, например взаимосвязь может представлять собой то, что два понятия имеют похожую семантику; генератор отображения будет затем отображать элементы интерфейса, представляющие эти понятия друг другу.

Генератор 5 отображения может быть выполнен с возможностью согласования определения 12 понятия 4 первой системы 1 защиты данных, по меньшей мере, с одним определением 12 понятия 4 второй системы 2 защиты данных. Например, для этих целей можно использовать механизм умозаключений. Когда семантика понятия 4 первой системы защиты данных, которая представлена определением 12, соответствует семантике понятия 4 второй системы защиты данных, эти понятия могут отображаться. Альтернативно когда семантика понятия 4 первой системы 1 защиты данных соответствует семантике двух или более понятий 4 второй системы 2 защиты данных, понятие 4 первой системы 1 защиты данных может отображаться на эти два или более понятий второй системы 2 защиты данных.

Генератор 5 отображения выполнен с возможностью отображения элемента интерфейса системы 6 управления доступом, по меньшей мере частично, в ограничение системы для системы 7 управления цифровыми правами. Примеры таких ограничений объяснены в другом месте в этом описании.

Система может дополнительно содержать корректор 14 антологии для включения понятия и определения 15 нового элемента интерфейса в онтологию 3. Элемент интерфейса является "новым" в том смысле, что он еще не представлен в онтологии 3. Новый элемент интерфейса можно использовать для генерирования отображений. Таким образом, расширение до системы 1, 2 защиты данных можно легко включить в систему взаимодействия. Кроме этого поддержку для совершенно различной системы защиты данных можно добавить в онтологию. С этой целью в онтологии 3 можно создать новый словарь или новые элементы/понятия интерфейса можно связать с конкретной системой защиты данных в онтологии 3.

Корректор 14 онтологии можно выполнить с возможностью определения взаимосвязи 13 между новым элементом интерфейса и существующим элементом интерфейса, основываясь на определениях 12, и хранения взаимосвязи в онтологии 3. Таким образом, взаимосвязи можно использовать для более эффективного генерирования отображений с помощью генератора 5 отображения.

Генератор 5 отображения можно выполнить с возможностью генерирования отображения для понятий 4 множества различных систем управления цифровыми правами на основании различных стандартов управления цифровыми правами. Как описано выше, отдельные понятия в онтологии могут быть связаны с конкретным стандартом управления цифровыми правами. Следовательно, генератор отображения может создать отображение из понятия первой системы 1 защиты данных в любую другую систему защиты данных, для которой релевантное определение и/или взаимосвязи включены в онтологию.

Систему можно реализовать на рабочей станции.

На фиг.3 изображен способ обеспечения взаимодействия между множеством систем защиты данных. Способ содержит этап 201 хранения определений понятий, относящихся к элементам интерфейса, по меньшей мере, двух различных систем защиты данных, включающих в себя первую систему защиты данных и вторую систему защиты данных. Способ дополнительно содержит этап 202 генерирования отображения между, по меньшей мере, одним элементом интерфейса первой системы защиты данных и, по меньшей мере, одним элементом интерфейса второй системы защиты данных на основании онтологии. Способ можно расширить или модифицировать на основании описания функциональных возможностей системы. Способ можно реализовать посредством компьютерного программного продукта, содержащего инструкции, побуждающие процессорную систему выполнять способ.

Онтология может содержать, по меньшей мере, одно определение, выраженное на языке определения процесса. Язык определения процесса является подходящим языком, так как он удобен для выражения разрешений на таком языке определения процесса. На этом основано понимание того, что разрешение часто относится к одному или более действиям, например последовательности действий, которые можно выполнить с помощью конкретного элемента данных.

В следующем варианте осуществления описано то, как автоматическое отображение между словарями двух различных языков, используемых в двух различных системах защиты данных, могут быть созданы с помощью агента DRM/AC, использующего базу знаний (онтологию), которую можно выразить с использованием различных формальных способов, таких как логика описания (например, OWL). Понятия можно определить формальным образом, чтобы их можно было автоматически классифицировать (с использованием механизма рассуждений/классификаторов) в таксономии. Таким образом, термины из нового языка можно автоматически добавлять в таксономию существующей онтологии на основании их формальных определений.

База знаний, на которую ссылается агент DRM/AC (или механизм умозаключений), может содержать формальные определения понятий (классы онтологии), включающие в себя уже установленную взаимосвязь между понятиями из различных словарей (разрешения, которые определены с помощью различных языков), и определения словаря HL7, также формально описанного с использованием логики описания (DL) или других формальных логик.

В этом варианте осуществления описаны несколько примеров формального описания разрешений (операций) на языках управления доступом и DRM. Как уже упоминалось выше, понятия (классы) в онтологии можно формализовать с использованием DL (языков, таких как OWL) или других формальных логик. Однако так как разрешения, используемые в системе защиты данных, могут соответствовать операциям и могут быть определены как глаголы - слова, которые передают действия, их можно эффективно формализовать с использованием формальных способов описания процессов, то есть BPEL (язык выполнения бизнес-процессов). Можно также использовать сходные формализмы, такие как алгебра процесса, сети Петри или BPMN, а также другие формальные логики. Использование языка описания процесса не является ограничением.

Обычно BPEL используется для спецификации для точного определения поведения бизнес-процесса на основании веб-услуг. Он базируется на XML. Однако BPEL можно использовать здесь для представления определений словаря разрешений в качестве процесса таким образом, чтобы его мог затем использовать механизм умозаключений для установления новых взаимосвязей. Используя BPEL, можно визуализировать разрешения (операции/действия) в виде процесса. Механизм умозаключений может затем сравнить процессы BPEL с использованием различных методов согласования процессов.

На фиг.2 показано графическое представление определений новых разрешений, выраженных в виде процесса, с использованием нотаций BPMN (нотации моделирования бизнес-процессов), которые можно в дальнейшем легко отобразить в BPEL. В частности, на фиг.4А показано графическое представление определения разрешения "read" (читать): начало 401; устройство обработки воспроизводит файл 405 в блоке 402; визуальное устройство представляет файл в блоке 403 и окончание 404. На фиг.4В показано графическое представление определения разрешения "print" (печатать): начало 406; устройство обработки воспроизводит файл 410 в блоке 407; устройство печати создает печатную копию 411 в блоке 408; окончание 409. На фиг.4С показано графическое представление определения разрешения "reproduce or copy" (воспроизвести или копировать): начало 412; первое запоминающее устройство обрабатывает файл и генерирует файл 410 в блоке 415; второе запоминающее устройство принимает файл 410, сохраняет его в виде файла 411 в блоке 414; окончание 415.

В следующем примере описаны этапы, которые можно выполнить с помощью корректора 14 онтологии при добавлении нового термина.

1. На первом этапе агент DRM/AC принимает новые термины (например, разрешение из нового АС или языка DRM), а также с их определениями, выраженными в форме описания процесса с использованием BPEL.

2. На втором этапе новые термины онтологии подают в механизм умозаключений.

3. На третьем этапе механизм умозаключений консультирует базу знаний и восстанавливает определение существующей онтологии, включая центральный словарь, которое выражено в BPEL.

4. На четвертом этапе механизм умозаключений сравнивает новые термины онтологии с существующей онтологией. Этот этап можно выполнить способом, подобным согласованию процесса BPEL, в частности, когда определение выражено в BPEL. Согласование можно выполнить рядом способов. Один способ сравнения процессов раскрыт в работе Р. Эшуиса и П. Грефина "Структурное согласование процессов BPEL", Труды пятой европейской конференции по сетевым услугам, с. 171-180, 2007 (R. Eshuis, P. Grefen, "Structural Matching of BPEL Processes", Proceedings of the Fifth European Conference on Web Services, pp: 171-180, 2007). В этой цитируемой статье два процесса являются эквивалентами, если тип процесса является одинаковым и состоит из тех же самых показателей. В результате успешного согласования механизм умозаключений может обновить базу знаний путем создания новой взаимосвязи отображения.

Следует иметь в виду, что настоящее изобретение также применимо к компьютерным программам, в частности к компьютерным программам на или в носителе, приспособленным к практической реализации изобретения. Программа может быть представлена в виде исходного кода, объектного кода, кода, промежуточного к исходному и объектному коду, такому как в частично компилированном виде или в любом другом виде, подходящем для использования при реализации способа, согласно изобретению.

Будет также понятно, что такая программа может иметь многочисленные различные архитектурные построения. Например, программный код, реализующий функциональные возможности способа или системы, согласно изобретению можно подразделить на одну или более подпрограмм. Многочисленные различные способы распределения функциональных возможностей среди этих подпрограмм будут очевидны специалистам в данной области техники. Подпрограммы можно хранить вместе в одном исполняемом файле для формирования независимой программы. Такой исполняемый файл может содержать инструкции, исполняемые компьютером, например инструкции процесса или инструкции интерпретатора (например, инструкции интерпретации Java). Альтернативно одна или более или все подпрограммы можно хранить, по меньшей мере, в одном внешнем библиотечном файле и связывать с главной программой статическим или динамическим образом, например во время выполнения. Главная программа содержит, по меньшей мере, одно обращение, по меньшей мере, к одной из подпрограмм. Подпрограммы могут также содержать функциональное обращение друг к другу. Вариант осуществления, относящийся к компьютерному программному продукту, содержит инструкции, исполняемые компьютером, соответствующие каждому этапу обработки, по меньшей мере, одного из способов, изложенных здесь. Эти инструкции можно разделить на подпрограммы и/или сохраненные в одном или более файлах, которые могут быть связаны статическим или динамическим образом. Другой вариант осуществления, относящийся к компьютерному программному продукту, содержит инструкции, исполняемые компьютером, соответствующие каждому средству, по меньшей мере, одной из систем и/или продуктов, изложенных здесь. Эти инструкции можно подразделить на подпрограммы и/или сохранить в одном или более файлах, которые могут быть связаны статическим или динамическим образом.

Носителем компьютерной программы может быть любой объект или устройство, которое позволяет нести на себе программу. Например, носитель может включать в себя носитель информации, такой как ROM (постоянное запоминающее устройство), например CD-ROM или полупроводниковая ROM, или магнитный носитель записи, например гибкий диск или жесткий диск. Кроме того, носитель может представлять собой передаваемый носитель, такой как электрический или оптический сигнал, который можно передавать по электрическому или оптическому кабелю или по радио или другими средствами. Когда программа осуществлена в таком сигнале, носитель может быть образован с помощью такого кабеля или другого устройства или средства. Альтернативно носитель может представлять собой интегральную схему, в которой воплощена программа, причем интегральная схема приспособлена для выполнения или используется при выполнении соответствующего способа.

Следует отметить, что вышеупомянутые варианты осуществления иллюстрируют, а не ограничивают изобретение, и специалисты в данной области техники могут разработать многочисленные альтернативные варианты осуществления без отклонения от объема прилагаемой формулы изобретения. В формуле изобретения любые ссылочные позиции в круглых скобках не следует истолковывать как ограничивающие пункт формулы изобретения. Использование глагола "содержать" и его форм спряжения не исключает наличия элементов или этапов, которые отличаются от тех, которые изложены в формуле изобретения. Форма единственного числа не исключает наличия множества. Изобретение может быть реализовано посредством аппаратных средств, содержащих несколько различных элементов, и посредством компьютера, запрограммированного подходящим образом. В пункте на устройство, в котором перечислено несколько средств, несколько из этих средств могут быть осуществлены с помощью одного и того же элемента аппаратных средств. Тот факт, что определенные меры изложены во взаимно различных зависимых пунктах, не означает, что комбинацию этих мер нельзя использовать для получения преимущества.