Результат интеллектуальной деятельности: УДАЛЕННАЯ ПРОВЕРКА АТРИБУТОВ В СЕТИ СВЯЗИ

Вид РИД

Изобретение

Область техники

Настоящее изобретение относится к устройству, способу, системе и компьютерному программному продукту, связанным с удаленной проверкой атрибутов в сети связи. А именно, настоящее изобретение относится к устройству, способу, системе и компьютерному программному продукту для удаленной проверки атрибутов ретрансляционного узла в сети связи.

Предпосылки создания изобретения

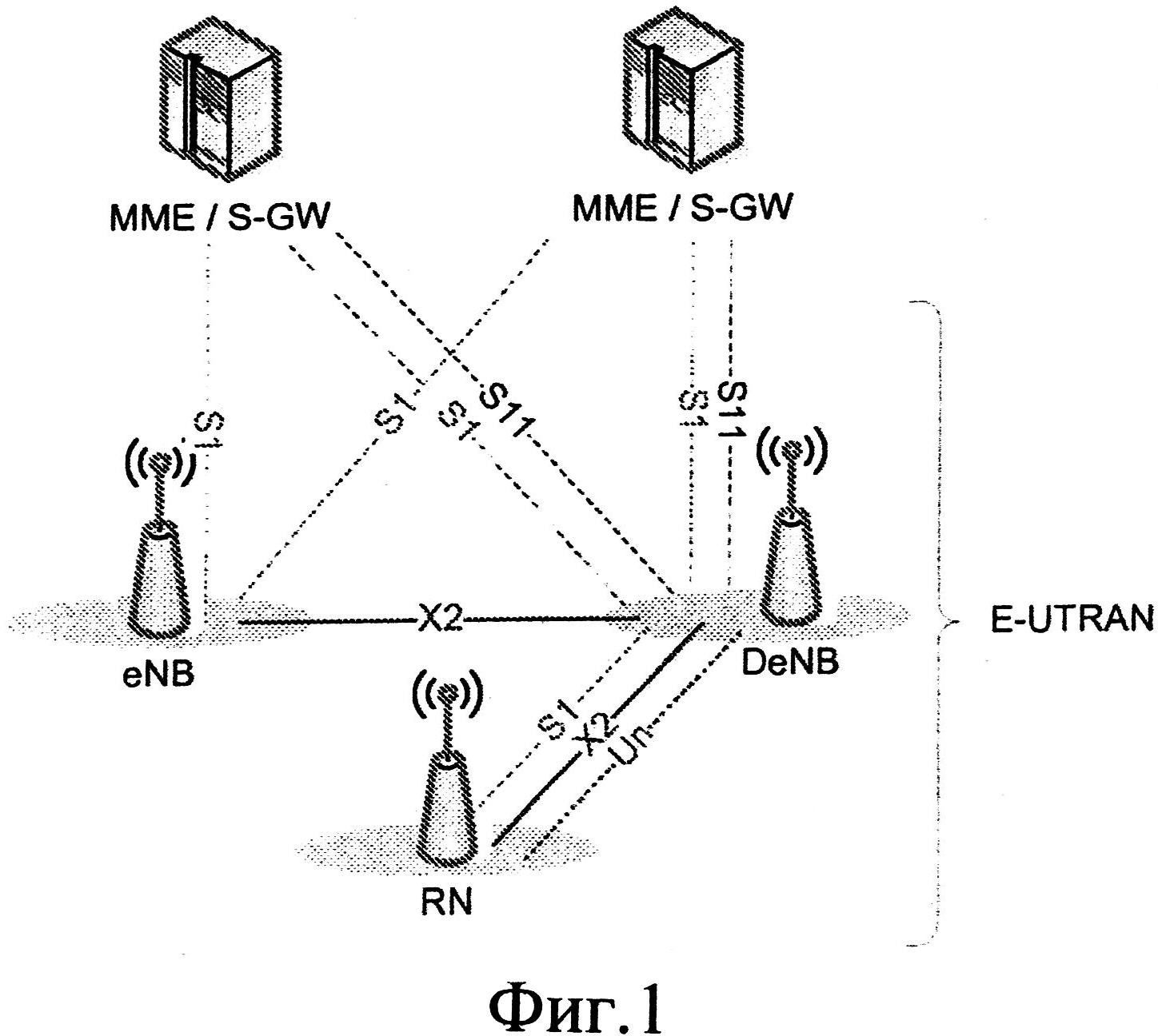

Стандарт эволюционированной пакетной системы (Evolved Packet System, EPS) более известен под названием «сеть долгосрочной эволюции» (long term evolution, LTE). Он включает стандарты сети радиодоступа Е-UTRAN и эволюционированного пакетного ядра (Evolved Packet Core, EPC). На сегодняшний день Консорциум третьего поколения (3rd generation partnership program, 3GPP) находится в процессе внесения в стандарт эволюционированной пакетной системы дополнений, которые позволят ввести в ее архитектуру так называемые ретрансляционные узлы (Relay Nodes, RN). Архитектура EPS, включающая ретрансляционные узлы, получила название «архитектура (EPS) с ретрансляционными узлами». Один из вариантов архитектуры EPS с ретрансляционными узлами был выбран 3GPP для детальной проработки. Этот вариант архитектуры задокументирован в технической спецификации (technical specification, TS) 3GPP 36.806 (см. ftp://ftp.3gpp.org/'Specs/html-info/36806.htm), где он назван «альтернативой №2». Дополнительная документация находится в технической спецификации 3GPP TS 36.300, (см ftp://ftp.3gpp.org/Specs/html-info/36300.htm). Общий вид этой архитектуры проиллюстрирован на фиг.1, которая взята из документа 3GPP TS 36.300 v10.0.0 (фиг.4.7.2-1), ее описание приведено ниже:

Ретрансляционный узел (RN) представляет собой базовую станцию, ретранслирующую трафик между абонентским оборудованием (User Equipment, UE) и другой базовой станцией - эволюционированным узлом В (evolved NodeB, eNB), которую называют донорской базовой станцией (donor base station, DeNB). Как интерфейс Uu между абонентским оборудованием и ретрансляционным узлом, так и интерфейс Un между ретрансляционным узлом и DeNB являются радиоинтерфейсами. Интерфейсы Uu и Un во многом схожи. Интерфейс Uu между абонентским оборудованием и eNB в архитектуре EPS без ретрансляционных узлов идентичен интерфейсу Uu между UE и ретрансляционным узлом, т.е. абонентское оборудование не знает о существовании ретрансляционного узла.

Ретрансляционный узел играет одновременно две роли: с абонентским оборудованием он взаимодействует в качестве eNB; а с DeNB он взаимодействует как абонентское оборудование. Если соединение по радиоинтерфейсу Un устанавливается во время так называемой фазы запуска ретрансляционного узла, то в этой процедуре играют роль, в частности, характеристики ретрансляционного узла как абонентского оборудования (см. http://www.3gpp.org/ftp/tsgran/WG2RL2/TSGR269bis/Docs/R2-102085.zip). Подключение ретрансляционного узла к сети и формирование радиоканалов по интерфейсу Un между ретрансляционным узлом и его DeNB осуществляется тем же образом, что и подключение к сети абонентского оборудования и формирование радиоканалов по интерфейсу Uu между абонентским оборудованием и eNB.

Далее, имеется объект управления мобильностью (mobility management entity, MME), который воспринимает ретрансляционный узел в роли абонентского оборудования и активен, в основном, в течение упомянутой фазы запуска ретрансляционного узла. Такой MME называют MME ретрансляционного абонентского оборудования, или сокращенно ММЕ-RN. Упомянутый MME-RN выполняет аутентификацию ретрансляционного узла во время фазы его запуска и в этих целях, как правило, взаимодействует с сервером домашних абонентов (home subscriber server, HSS). Сервер HSS содержит данные о подписке ретрансляционного узла, выступающего в роли абонентского оборудования.

Как и любое другое абонентское оборудование, для обеспечения возможности аутентификации ретрансляционный узел RN имеет универсальный модуль идентификации абонента (universal subscriber identity module, USIM), который находится на универсальной карте с интегральной схемой (universal integrated circuit card, UICC). Чтобы отличать данный USIM от входящих в состав системы комплектов абонентского оборудования, будем называть его USIM-RN (не показано на фиг.1). При этом ключи шифрования для защиты сигнализации и плоскости пользователя по интерфейсу Un, а также для защиты сигнализации слоя без доступа (non-access stratum, NAS) между ретрансляционным узлом и MME-RN могут вычисляться в соответствии с определением стандарта EPS без ретрансляционных узлов, или могут быть соответствующим образом модифицированы.

Введение ретрансляционных узлов в архитектуру EPS создает новые угрозы безопасности. Ход дискуссии 3GPP по вопросам безопасности отражен в документе 3GPP S3-100896, который доступен по адресу: http://www.3gpp.mobi/ftp/tsg_sa/WG3_Securitv/TSGS3_60_Montreal/Docs/.

Когда ретрансляционный узел (RN) подключается к донорской базовой станции (DeNB) в сети E-UTRAN, объект управления мобильностью для ретрансляционных узлов (MME-RN) в ЕРС, который управляет данным DeNB, должен проверить, принадлежит ли объект, запрашивающий подключение, к классу ретрансляционных узлов и удовлетворяет ли он заданным свойствам (атрибутам), которые должен иметь ретрансляционный узел, а именно он должен быть способен выполнять определенные функции, относящиеся к ретрансляционным узлам, в безопасной среде, которая должна существовать на данном ретрансляционном узле, и должен гарантировать целостность платформы ретрансляционного узла (т.е. иметь корректное аппаратное обеспечение (Hardware, HW) и программное обеспечение (Software, SW)).

Однако в соответствии с существующими на сегодняшний день техническими спецификациями MME-RN не имеет средств для непосредственной проверки требуемых атрибутов ретрансляционного узла.

Одним из возможных путей решения данной проблемы является расширение функциональности соответствующих сетевых узлов, например DeNB и MME-RN, - введение в них функциональности, которая позволит им выполнять проверку упомянутых атрибутов ретрансляционного узла непосредственно. Подобное решение опубликовано 3GPP в документе S3-100896, доступном по адресу: http://www.3gpp.mobi/ftp/tsgsa/WG3Security/TSGS360Montreal/Docs/). В соответствии с документом S3-100896, DeNB и MME-RN могут быть оснащены специальной функциональностью, которая подразумевает использование сертификатов.

Еще одним решением проблемы, в соответствии с неопубликованной заявкой PCT/EP 2010/058749, является усовершенствование решения, описанного в разделе 7.5 документа S3-100896, которое заключается в том, что ключи для защиты слоя доступа интерфейса Un получают от USIM-RN через защищенный канал.

Сущность изобретения

Целью настоящего изобретения является усовершенствование существующего уровня техники.

А именно, было достигнуто понимание того, что с точки зрения миграции сетей желательно, чтобы сетевые объекты оставались преимущественно такими же, какими они являются в современных сетях LTE.

Это возможно, если необходимую проверку атрибутов ретрансляционного узла будет выполнять объект, находящийся вблизи этого ретрансляционного узла, и если для передачи информации о факте успешной проверки в MME-RN и DeNB будут использоваться существующие на сегодняшний день стандарты.

Соответственно, задача, описанная в контексте расширенной ретрансляторами EPS, может встречаться в любых сетях связи.

В соответствии с первым аспектом настоящего изобретения предложено устройство, включающее средства проверки свойств, сконфигурированные для проверки, соответствует ли информация о свойствах запрашивающей стороны, полученная от оборудования запрашивающей стороны, заранее заданному атрибуту запрашивающей стороны; средства получения, сконфигурированные для получения результата, который является положительным, только если упомянутая информация о свойствах запрашивающей стороны соответствует упомянутому заранее заданному атрибуту запрашивающей стороны при проверке упомянутыми средствами проверки свойств; средства формирования ключа, сконфигурированные для формирования первого промежуточного ключа запрашивающей стороны на основе заранее заданного постоянного ключа запрашивающей стороны, хранимого в упомянутом устройстве; средства предоставления, сконфигурированные для предоставления в упомянутое устройство запрашивающей стороны упомянутого первого промежуточного ключа запрашивающей стороны с использованием защищенного протокола, при этом упомянутые средства формирования ключа и/или упомянутые средства предоставления сконфигурированы, соответственно, для формирования и для предоставления упомянутого первого промежуточного ключа запрашивающей стороны, только если упомянутый результат является положительным.

В упомянутом устройстве упомянутый защищенный протокол может представлять собой криптографический протокол, основанный на сертификате.

Упомянутое устройство может включать также средства проверки сертификата, сконфигурированные для проверки, является ли упомянутый сертификат достоверным, при этом упомянутые средства получения могут быть дополнительно сконфигурированы для получения упомянутого положительного результата, только если упомянутый сертификат является достоверным.

В упомянутом устройстве упомянутая информация о свойствах запрашивающей стороны может входить в состав упомянутого сертификата.

Упомянутое устройство может включать также средства безопасного хранения, сконфигурированные для безопасного хранения ключа упомянутого защищенного протокола и/или упомянутого постоянного ключа запрашивающей стороны таким образом, что упомянутый безопасно хранимый ключ не может быть извлечен из упомянутого устройства без соответствующей авторизации.

В упомянутом устройстве упомянутые средства формирования ключа могут быть сконфигурированы для формирования упомянутого первого промежуточного ключа запрашивающей стороны с использованием протокола аутентификации и согласования ключей.

В соответствии со вторым аспектом настоящего изобретения предложен защищенный от несанкционированного вмешательства модуль, включающий устройство в соответствии с упомянутым первым аспектом изобретения.

В соответствии с третьим аспектом настоящего изобретения предложено устройство, включающее средства предоставления информации о свойствах, сконфигурированные для предоставления информации о свойствах запрашивающей стороны из упомянутого устройства в оценивающее устройство с использованием защищенного протокола;

средства установления, сконфигурированные для установления связи с исполняющим устройством, которое является отличным от упомянутого оценивающего устройства, на основе действующего сеансового ключа запрашивающей стороны, при этом упомянутый действующий сеансовый ключ запрашивающей стороны основан на первом промежуточном ключе запрашивающей стороны, принятом от упомянутого оценивающего устройства.

В упомянутом устройстве упомянутый защищенный протокол может представлять собой криптографический протокол, основанный на сертификате.

В упомянутом устройстве упомянутая информация о свойствах запрашивающей стороны может входить в состав упомянутого сертификата.

В упомянутом устройстве упомянутая информация о свойствах запрашивающей стороны может включать информацию о том, выполнен или нет по меньшей мере один из следующий пунктов: наличие средств безопасного хранения в упомянутом устройстве, при этом упомянутые средства безопасного хранения конфигурированы для безопасного хранения ключа упомянутого защищенного протокола таким образом, что упомянутый ключ не может быть извлечен из упомянутого устройства без соответствующей авторизации; способность выполнять автономную валидацию платформы, гарантирующую целостность аппаратного и программного обеспечения упомянутого устройства; и заранее заданная функциональность, помимо упомянутого наличия и упомянутой способности, обеспечиваемая упомянутым устройством.

Упомянутое устройство может включать также средства формирования ключа, сконфигурированные для формирования действующего сеансового ключа запрашивающей стороны на основе упомянутого первого промежуточного ключа запрашивающей стороны, при этом упомянутые средства установления могут быть сконфигурированы для установления связи с упомянутым проверяющим устройством с использованием упомянутого действующего сеансового ключа запрашивающей стороны.

Упомянутое устройство может быть сконфигурировано для защиты упомянутой связи с упомянутым исполняющим устройством на основе упомянутого действующего сеансового ключа запрашивающей стороны.

В соответствии с четвертым аспектом настоящего изобретения предложен ретрансляционный узел, включающий устройство в соответствии с третьим аспектом настоящего изобретения.

В соответствии с пятым аспектом настоящего изобретения предложено устройство, включающие средства проверки, сконфигурированные для проверки, соответствует ли принятая информация о классе устройства заранее заданному классу устройства; средства получения, сконфигурированные для получения результата, который является положительным, только если упомянутая информация о классе устройства соответствует упомянутому заранее заданному классу устройства при проверке упомянутыми средствами проверки; средства формирования ключа, сконфигурированные для формирования второго сеансового ключа запрашивающей стороны на основе второго промежуточного ключа запрашивающей стороны, хранимого в упомянутом устройстве; средства предоставления, сконфигурированные для предоставления упомянутого второго сеансового ключа и упомянутого результата в исполняющее устройство, при этом упомянутые средства формирования ключа и/или упомянутые средства предоставления сконфигурированы, соответственно, для формирования и для предоставления упомянутого второго сеансового ключа запрашивающей стороны, только если упомянутый результат является положительным.

В соответствии с шестым аспектом настоящего изобретения предложено устройство, включающее средства установления, сконфигурированные для установления, с запрашивающей стороной, связи, которая требует, чтобы второй сеансовый ключ запрашивающей стороны, принятый от проверяющего устройства, соответствовал действующему сеансовому ключу запрашивающей стороны, при этом упомянутое проверяющее устройство является отличным от упомянутой запрашивающей стороны, и средства разрешения, сконфигурированные для разрешения доступа к ресурсу связи упомянутой запрашивающей стороне, только если результат, принятый от упомянутого проверяющего устройства, является положительным и если упомянутые средства установления установили упомянутую связь.

Упомянутое устройство может включать также средства формирования ключа, сконфигурированные для формирования третьего сеансового ключа запрашивающей стороны на основе упомянутого второго сеансового ключа запрашивающей стороны, при этом упомянутая связь может требовать, чтобы упомянутый третий сеансовый ключ запрашивающей стороны совпадал с упомянутым действующим сеансовым ключом запрашивающей стороны.

В соответствии с седьмым аспектом настоящего изобретения, предложена система, включающая оценивающее устройство, включающее устройство в соответствии с упомянутым первым аспектом изобретения; устройство запрашивающей стороны, включающее устройство в соответствии с упомянутым третьим аспектом изобретения; проверяющее устройство и исполняющее устройство; при этом упомянутое оценивающее устройство, упомянутое устройство запрашивающей стороны и упомянутое проверяющее устройство являются взаимно отличными друг от друга; упомянутое исполняющее устройство является отличным от упомянутого оценивающего устройства и упомянутого устройства запрашивающей стороны; и упомянутое проверяющее устройство включает средства формирования ключа, сконфигурированные для формирования второго сеансового ключа запрашивающей стороны на основе второго промежуточного ключа запрашивающей стороны, хранимого в упомянутом проверяющем устройстве, и средства предоставления, сконфигурированные для предоставления упомянутого второго сеансового ключа запрашивающей стороны в упомянутое исполняющее устройство; при этом упомянутое исполняющее устройство включает средства установления, для установления, с запрашивающей стороной, связи, которая требует, чтобы второй сеансовый ключ запрашивающей стороны, принятый от проверяющего устройства, соответствовал действующему сеансовому ключу запрашивающей стороны, и средства разрешения, сконфигурированные для разрешения доступа к ресурсу связи упомянутой запрашивающей стороне, только если упомянутые средства установления установили упомянутую связь; при этом упомянутое устройство запрашивающей стороны включает оборудование запрашивающей стороны из упомянутого оценивающего устройства; при этом упомянутое оценивающее устройство включает оценивающее оборудование из упомянутого устройства запрашивающей стороны; при этом упомянутая информация о свойствах запрашивающей стороны, предоставляемая упомянутым устройством запрашивающей стороны, соответствует упомянутой информации о свойствах запрашивающей стороны, принятой упомянутым оценивающим устройством; при этом упомянутый первый промежуточный ключ запрашивающей стороны, предоставляемый упомянутым оценивающим устройством, соответствует упомянутому первому промежуточному ключу запрашивающей стороны, принятому упомянутым устройством запрашивающей стороны; при этом упомянутый защищенный протокол упомянутого оценивающего устройства является тем же самым, что и упомянутый защищенный протокол упомянутого устройства запрашивающей стороны.

В упомянутой системе может выполняться по меньшей мере одно из следующего: упомянутое проверяющее оборудование включает устройство в соответствии с упомянутым пятым аспектом изобретения, и/или упомянутое исполняющее оборудование включает устройство в соответствии с упомянутым шестым аспектом изобретения.

В соответствии с восьмым аспектом настоящего изобретения предложен способ, включающий проверку, соответствует ли информация о свойствах запрашивающей стороны, принятая от устройства запрашивающей стороны, заранее заданному атрибуту запрашивающей стороны; получение результата, который является положительным, только если упомянутая информация о свойствах запрашивающей стороны соответствует упомянутому заранее заданному атрибуту запрашивающей стороны при проверке на упомянутом шаге проверки; формирование первого промежуточного ключа запрашивающей стороны на основе заранее заданного постоянного ключа запрашивающей стороны, хранимого в устройстве, которое исполняет данный способ; предоставление в упомянутое устройство запрашивающей стороны упомянутого первого промежуточного ключа запрашивающей стороны с использованием защищенного протокола, при этом упомянутый шаг формирования и/или упомянутый шаг предоставления выполняют, только если упомянутый результат является положительным.

В упомянутом способе упомянутый защищенный протокол может представлять собой криптографический протокол, основанный на сертификате.

Упомянутый способ может включать также проверку, является ли упомянутый сертификат достоверным, при этом упомянутый результат упомянутого шага получения может быть положительным, только если упомянутый сертификат является достоверным.

В упомянутом способе упомянутая информация о свойствах запрашивающей стороны может входить в состав упомянутого сертификата.

Упомянутый способ может включать также безопасное хранение ключа упомянутого защищенного протокола и/или упомянутого постоянного ключа запрашивающей стороны таким образом, что упомянутый безопасно хранимый ключ не может быть извлечен из упомянутого устройства без соответствующей авторизации.

В упомянутом способе на упомянутом шаге формирования упомянутого первого промежуточного ключа запрашивающей стороны может быть использован протокол аутентификации и согласования ключей.

Упомянутый способ может быть способом оценки.

В соответствии с девятым аспектом настоящего изобретения предложен способ, включающий предоставление информации о свойствах запрашивающей стороны устройством, выполняющим данный способ, в оценивающее устройство с использованием защищенного протокола;

установление соединения с исполняющим устройством, отличным от упомянутого оценивающего устройства, на основе действующего сеансового ключа запрашивающей стороны, при этом упомянутый действующий сеансовый ключ запрашивающей стороны основан на первом промежуточном ключе запрашивающей стороны, принятом от упомянутого оценивающего устройства.

В упомянутом способе упомянутый защищенный протокол может представлять собой криптографический протокол, основанный на сертификате.

В упомянутом способе упомянутая информация о свойствах запрашивающей стороны может входить в состав упомянутого сертификата.

В упомянутом способе упомянутая информация о свойствах запрашивающей стороны может включать информацию о том, выполнен или нет по меньшей мере один из следующий пунктов: наличие средств безопасного хранения в упомянутом устройстве, при этом упомянутые средства безопасного хранения конфигурированы для безопасного хранения ключа упомянутого защищенного протокола таким образом, что упомянутый ключ не может быть извлечен из упомянутого устройства без соответствующей авторизации; способность выполнять автономную валидацию платформы, гарантирующую целостность аппаратного и программного обеспечения упомянутого устройства; и заранее заданная функциональность, помимо упомянутого наличия и упомянутой способности, обеспечиваемая упомянутым устройством.

Упомянутый способ может включать также формирование действующего сеансового ключа запрашивающей стороны на основе упомянутого первого промежуточного ключа запрашивающей стороны, при этом на упомянутом шаге установление может быть использован упомянутый действующий сеансовый ключ запрашивающей стороны для установления упомянутой связи с упомянутым исполняющим устройством.

Упомянутый способ может включать также защиту упомянутой связи с упомянутым исполняющим устройством на основе упомянутого действующего сеансового ключа запрашивающей стороны.

Упомянутый способ может быть способом запрашивающей стороны.

В соответствии с десятым аспектом настоящего изобретения предложен способ, включающий проверку, соответствует ли принятая информация о классе устройства заранее заданному классу устройства; получение результата, который является положительным, только если упомянутая информация о классе устройства соответствует упомянутому заранее заданному классу устройства при проверке на упомянутом шаге проверки; формирование второго сеансового ключа запрашивающей стороны на основе второго промежуточного ключа запрашивающей стороны, хранимого в устройстве, выполняющем данный способ; предоставление упомянутого второго сеансового ключа и упомянутого результата в исполняющее устройство, при этом упомянутые шаги формирования и/или предоставления выполняют, только если упомянутый результат является положительным.

Упомянутый способ может быть способом проверки. В соответствии с одиннадцатым аспектом настоящего изобретения предложен способ, включающий установление, с запрашивающей стороной, связи, которая требует, чтобы второй сеансовый ключ запрашивающей стороны, принятый от проверяющего устройства, соответствовал действующему сеансовому ключу запрашивающей стороны, при этом упомянутое проверяющее устройство является отличным от упомянутой запрашивающей стороны, и разрешение доступа к ресурсу связи упомянутой запрашивающей стороне, только если результат, принятый от упомянутого проверяющего устройства, является положительным и если упомянутая связь установлена.

Упомянутый способ может включать также формирование третьего сеансового ключа запрашивающей стороны на основе упомянутого второго сеансового ключа запрашивающей стороны, при этом упомянутая связь может требовать, чтобы упомянутый третий сеансовый ключ запрашивающей стороны совпадал с упомянутым действующим сеансовым ключом запрашивающей стороны.

Упомянутый способ может представлять собой способ исполнения. В соответствии с двенадцатым аспектом настоящего изобретения предложен способ, включающий выполнение оценивающим устройством способа оценки, включающего способ в соответствии с упомянутым восьмым аспектом изобретения; выполнение устройством запрашивающей стороны способа запрашивающей стороны, включающего способ в соответствии с упомянутым девятым аспектом изобретения; выполнение способа проверки проверяющим устройством и выполнение способа исполнения исполняющим устройством; при этом упомянутое оценивающее устройство, упомянутое устройство запрашивающей стороны и упомянутое проверяющее устройство являются взаимно отличными друг от друга; упомянутое исполняющее устройство является отличным от упомянутого оценивающего устройства и упомянутого устройства запрашивающей стороны; и упомянутый способ проверки включает формирование второго сеансового ключа запрашивающей стороны на основе второго промежуточного ключа запрашивающей стороны, хранимого в упомянутом проверяющем устройстве, и предоставление упомянутого второго сеансового ключа запрашивающей стороны в упомянутое исполняющее устройство; при этом упомянутый способ исполнения включает установление, с запрашивающей стороной, связи, которая требует, чтобы второй сеансовый ключ запрашивающей стороны, принятый от проверяющего устройства, соответствовал действующему сеансовому ключу запрашивающей стороны, и разрешение доступа к ресурсу связи упомянутой запрашивающей стороне, только если упомянутая связь установлена; при этом упомянутый способ оценки включает упомянутое оценивающее устройство из упомянутого способа запрашивающей стороны; упомянутая информация о свойствах запрашивающей стороны, предоставляемая упомянутым устройством запрашивающей стороны, соответствует упомянутой информации о свойствах запрашивающей стороны, принятой упомянутым оценивающим устройством; упомянутый первый промежуточный ключ запрашивающей стороны, предоставляемый упомянутым оценивающим устройством, соответствует упомянутому первому промежуточному ключу запрашивающей стороны, принятому упомянутым устройством запрашивающей стороны; и упомянутый защищенный протокол упомянутого оценивающего устройства является тем же самым, что и упомянутый защищенный протокол устройства запрашивающей стороны.

В упомянутом способе может выполняться по меньшей мере одно из следующего: упомянутый способ проверки включает способ в соответствии с упомянутым десятым аспектом изобретения, и/или упомянутый способ исполнения включает способ в соответствии с упомянутым одиннадцатым аспектом изобретения.

Упомянутый способ может представлять собой способ удаленной проверки.

В соответствии с тринадцатым аспектом настоящего изобретения предложен компьютерный программный продукт, включающий машиноисполняемые компоненты, исполнение которых при запуске программы на компьютере обеспечивает выполнение операций способа в соответствии с любым из упомянутых аспектов изобретения с восьмого по одиннадцатый.

Упомянутый компьютерный программный продукт может быть реализован в виде машиночитаемого носителя для хранения данных.

В соответствии с четырнадцатым аспектом настоящего изобретения предложено устройство, включающее процессор проверки свойств, сконфигурированный для проверки, соответствует информация о свойствах запрашивающей стороны, полученная от устройства запрашивающей стороны, заранее заданному атрибуту запрашивающей стороны; процессор получения, сконфигурированный для получения результата, который является положительным, только если упомянутая информация о свойствах запрашивающей стороны соответствует упомянутому заранее заданному атрибуту запрашивающей стороны при проверке упомянутым процессором проверки свойств; процессор формирования ключа, сконфигурированный для формирования первого промежуточного ключа запрашивающей стороны на основе заранее заданного постоянного ключа запрашивающей стороны, хранимого в упомянутом устройстве; процессор предоставления, сконфигурированный для предоставления в упомянутое устройство запрашивающей стороны упомянутого первого промежуточного ключа запрашивающей стороны с использованием защищенного протокола, при этом упомянутый процессор формирования ключа и/или процессор предоставления сконфигурированы, соответственно, для формирования и для предоставления упомянутого первого промежуточного ключа запрашивающей стороны, только если упомянутый результат является положительным.

В упомянутом устройстве упомянутый защищенный протокол может представлять собой криптографический протокол, основанный на сертификате.

Упомянутое устройство может включать также процессор проверки сертификата, сконфигурированный для проверки, является ли упомянутый сертификат достоверным, при этом упомянутый процессор получения может быть дополнительно сконфигурирован для получения упомянутого положительного результата, только если упомянутый сертификат является достоверным.

В упомянутом устройстве упомянутая информация о свойствах запрашивающей стороны может входить в состав упомянутого сертификата.

Упомянутое устройство может включать также процессор безопасного хранения, сконфигурированный для безопасного хранения ключа упомянутого защищенного протокола и/или упомянутого постоянного ключа запрашивающей стороны таким образом, что упомянутый безопасно хранимый ключ не может быть извлечен из упомянутого устройства без соответствующей авторизации.

В упомянутом устройстве упомянутый процессор формирования ключа может быть сконфигурирован для формирования упомянутого первого промежуточного ключа запрашивающей стороны с использованием протокола аутентификации и согласования ключей.

В соответствии с пятнадцатым аспектом настоящего изобретения предложен защищенный от несанкционированного вмешательства модуль, включающий устройство в соответствии с упомянутым четырнадцатым аспектом изобретения.

В соответствии с шестнадцатым аспектом настоящего изобретения предложено устройство, включающее процессор предоставления информации о свойствах, сконфигурированный для предоставления информации о свойствах запрашивающей стороны из упомянутого устройства в оценивающее устройство с использованием защищенного протокола; процессор установления, сконфигурированный для установления связи с исполняющим устройством, которое является отличным от упомянутого оценивающего устройства, на основе действующего сеансового ключа запрашивающей стороны, при этом упомянутый действующий сеансовый ключ запрашивающей стороны основан на первом промежуточном ключе запрашивающей стороны, принятом от упомянутого оценивающего устройства.

В упомянутом устройстве упомянутый защищенный протокол может представлять собой криптографический протокол, основанный на сертификате.

В упомянутом устройстве упомянутая информация о свойствах запрашивающей стороны входит в состав упомянутого сертификата.

В упомянутом устройстве упомянутая информация о свойствах запрашивающей стороны может включать информацию о том, выполнен или нет по меньшей мере один из следующий пунктов: наличие средств безопасного хранения в упомянутом устройстве, где упомянутый процессор безопасного хранения сконфигурирован для безопасного хранения ключа упомянутого защищенного протокола таким образом, что упомянутый ключ не может быть извлечен из упомянутого устройства без соответствующей авторизации; способность выполнять автономную валидацию платформы, гарантирующую целостность аппаратного и программного обеспечения упомянутого устройства; и заранее заданная функциональность, помимо упомянутого наличия и упомянутой способности, обеспечиваемая упомянутым устройством.

Упомянутое устройство может включать также процессор формирования ключа, сконфигурированный для формирования действующего сеансового ключа запрашивающей стороны на основе упомянутого первого промежуточного ключа запрашивающей стороны, при этом упомянутый процессор установления может быть сконфигурирован для установления связи с упомянутым проверяющим устройством с использованием упомянутого действующего сеансового ключа запрашивающей стороны.

Упомянутое устройство может быть сконфигурировано для защиты упомянутой связи с упомянутым исполняющим устройством на основе упомянутого действующего сеансового ключа запрашивающей стороны.

В соответствии с семнадцатым аспектом настоящего изобретения предложен ретрансляционный узел, включающий устройство в соответствии с шестнадцатым аспектом настоящего изобретения.

В соответствии с восемнадцатым аспектом настоящего изобретения предложено устройство, включающее процессор проверки, сконфигурированный для проверки, соответствует ли принятая информация о классе устройства заранее заданному классу устройства; процессор получения, сконфигурированный для получения результата, который является положительным, только если упомянутая информация о классе устройства соответствует упомянутому заранее заданному классу устройства при проверке упомянутым процессором проверки; процессор формирования ключа, сконфигурированный для формирования второго сеансового ключа запрашивающей стороны на основе второго промежуточного ключа запрашивающей стороны, хранимого в упомянутом устройстве; процессор предоставления, сконфигурированный для предоставления упомянутого второго сеансового ключа и упомянутого результата в исполняющее устройство, при этом упомянутый процессор формирования ключа и/или упомянутый процессор предоставления сконфигурирован, соответственно, для формирования и для предоставления упомянутого второго сеансового ключа запрашивающей стороны, только если упомянутый результат является положительным.

В соответствии с девятнадцатым аспектом настоящего изобретения предложено устройство, включающее процессор установления, сконфигурированный для установления, с запрашивающей стороной, связи, которая требует, чтобы второй сеансовый ключ запрашивающей стороны, принятый от проверяющего устройства, соответствовал действующему сеансовому ключу запрашивающей стороны, при этом упомянутое проверяющее устройство является отличным от упомянутой запрашивающей стороны, и процессор разрешения, сконфигурированный для разрешения доступа к ресурсу связи упомянутой запрашивающей стороне, только если результат, принятый от упомянутого проверяющего устройства, является положительным, и если упомянутый процессор установления установил упомянутую связь.

Упомянутое устройство может включать также процессор формирования ключа, сконфигурированный для формирования третьего сеансового ключа запрашивающей стороны на основе упомянутого второго сеансового ключа запрашивающей стороны, при этом упомянутая связь может требовать, чтобы упомянутый третий сеансовый ключ запрашивающей стороны совпадал с упомянутым действующим сеансовым ключом запрашивающей стороны.

В соответствии с двадцатым аспектом настоящего изобретения предложена система, включающая оценивающее устройство, включающее устройство в соответствии с упомянутым четырнадцатым аспектом изобретения; устройство запрашивающей стороны, включающее устройство в соответствии с упомянутым пятнадцатым аспектом изобретения; проверяющее устройство и исполняющее устройство; при этом упомянутое оценивающее устройство, упомянутое устройство запрашивающей стороны и упомянутое проверяющее устройство являются взаимно отличными друг от друга; упомянутое исполняющее устройство является отличным от упомянутого оценивающего устройства и упомянутого устройства запрашивающей стороны; и упомянутое проверяющее устройство включает процессор формирования ключа, сконфигурированный для формирования второго сеансового ключа запрашивающей стороны на основе второго промежуточного ключа запрашивающей стороны, хранимого в упомянутом проверяющем устройстве, и процессор предоставления, сконфигурированный для предоставления упомянутого второго сеансового ключа запрашивающей стороны в упомянутое исполняющее устройство; при этом упомянутое исполняющее устройство включает процессор установления, для установления, с запрашивающей стороной, связи, которая требует, чтобы второй сеансовый ключ запрашивающей стороны, принятый от проверяющего устройства, соответствовал действующему сеансовому ключу запрашивающей стороны, и процессор разрешения, сконфигурированный для разрешения доступа к ресурсу связи упомянутой запрашивающей стороне, только если упомянутый процессор установления установил упомянутую связь; при этом упомянутое устройство запрашивающей стороны включает оборудование запрашивающей стороны из упомянутого оценивающего устройства; упомянутое оценивающее устройство включает оценивающее оборудование из упомянутого устройства запрашивающей стороны; при этом упомянутая информация о свойствах запрашивающей стороны, предоставляемая упомянутым устройством запрашивающей стороны, соответствует упомянутой информации о свойствах запрашивающей стороны, принятой упомянутым оценивающим устройством; упомянутый первый промежуточный ключ запрашивающей стороны, предоставляемый упомянутым оценивающим устройством, соответствует упомянутому первому промежуточному ключу запрашивающей стороны, принятому упомянутым устройством запрашивающей стороны; и упомянутый защищенный протокол оценивающего устройства является тем же самым, что и упомянутый защищенный протокол упомянутого устройства запрашивающей стороны.

В упомянутой системе может выполняться по меньшей мере одно из следующего: упомянутое проверяющее устройство включает устройство в соответствии с упомянутым восемнадцатым аспектом изобретения, и/или упомянутое исполняющее устройство включает устройство в соответствии с упомянутым девятнадцатым аспектом изобретения.

Следует понимать, что любые из описанных выше модификаций могут применяться независимо или в комбинации с соответствующими аспектами изобретения, к которым они относятся, если только явно не указано, что они являются взаимоисключающими альтернативами.

В общем случае, в сети связи в соответствующей настоящему изобретению процедуре могут участвовать, к примеру, четыре объекта:

- Запрашивающая сторона (claimant, Cla), запрашивающая сетевой ресурс, при этом запрашивающая сторона Cla является экземпляром класса объектов, определяемого некоторым набором атрибутов;

- Объект удаленной проверки (remote verification entity, RVE), который должен принимать решение о допустимости упомянутого запроса ресурсов на основе классовой принадлежности запрашивающей стороны Cla, однако, не способен непосредственно выполнять проверку атрибутов, требуемых от Cla.

- Объект локальной проверки (local verification entity, LVE), который выполняет необходимую проверку атрибутов запрашивающей стороны Cla;

- Точка исполнения (enforcement point, EnP), которая гарантирует, что ресурсы смогут получить только допустимые объекты запрашивающей стороны.

В различных вариантах осуществления, в соответствии с настоящим изобретением, решаются, в частности, следующие задачи:

a) определение примеров подходящего объекта локальной проверки (LVE).

b) определение средств, с помощью которых LVE может осуществлять проверку атрибутов Cla;

c) передача информации о факте успешной проверки атрибутов ретрансляционного узла RN из LVE в RVE с помощью подходящих протокольных средств, уже доступных между LVE и RVE из других контекстов;

d) Введение EnP для гарантии того, что только допустимые объекты запрашивающей стороны смогут действительно получить ресурсы.

Данное решение может иметь дополнительное преимущество, заключающееся в том, что с RVE, которым может являться MME-RN, снимается часть нагрузки.

Если эти задачи сетей связи общего типа соотнести с вариантами осуществления удаленной проверки ретрансляционного узла, то поставленные выше задачи можно переформулировать следующим образом:

a) определение подходящего объекта локальной проверки (LVE);

b) определение средств, с помощью которых LVE может осуществлять проверку атрибутов ретрансляционного узла RN;

c) передачу информации о факте успешной проверки атрибутов ретрансляционного узла RN из LVE в MME-RN;

d) введение EnP для гарантии того, что только подлинные экземпляры класса ретрансляционных узлов смогут действительно подключиться к сети в качестве ретрансляционных узлов.

Краткое описание чертежей

Дополнительные детали, отличительные особенности, цели и преимущества настоящего изобретения приведены в дальнейшем подробном описании предпочтительных вариантов его осуществления, которое следует рассматривать в комбинации с приложенными чертежами, где:

Фиг.1 иллюстрирует архитектуру EPS в соответствии с технической спецификацией 3GPP TS 36.300 v10.0.0.

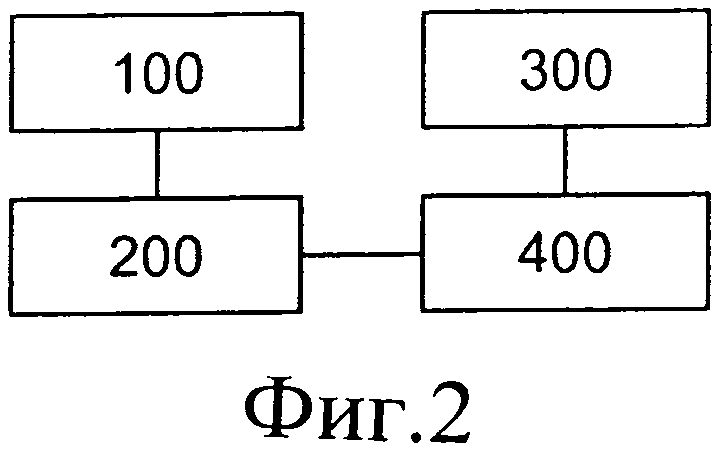

Фиг.2 иллюстрирует систему в соответствии с одним из вариантов осуществления настоящего изобретения;

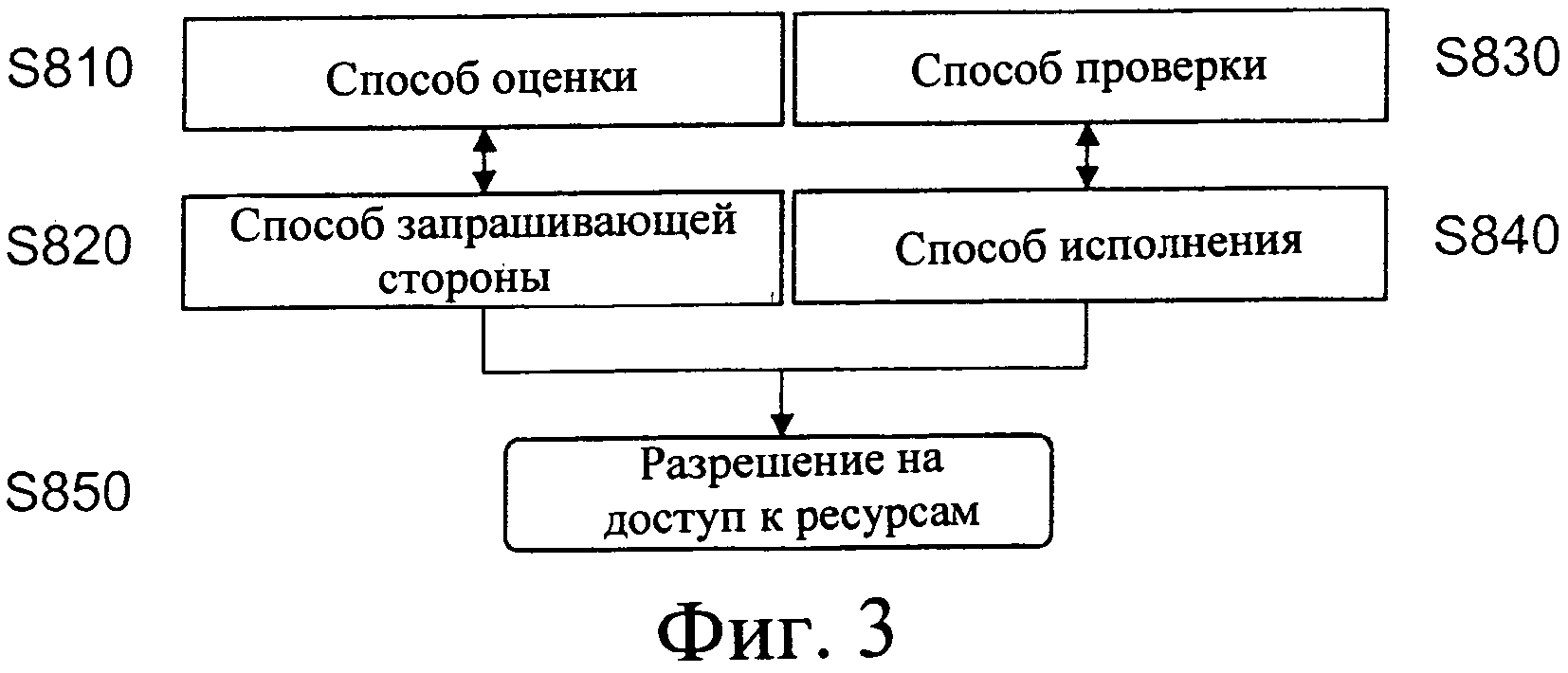

Фиг.3 иллюстрирует способ в соответствии с одним из вариантов осуществления настоящего изобретения;

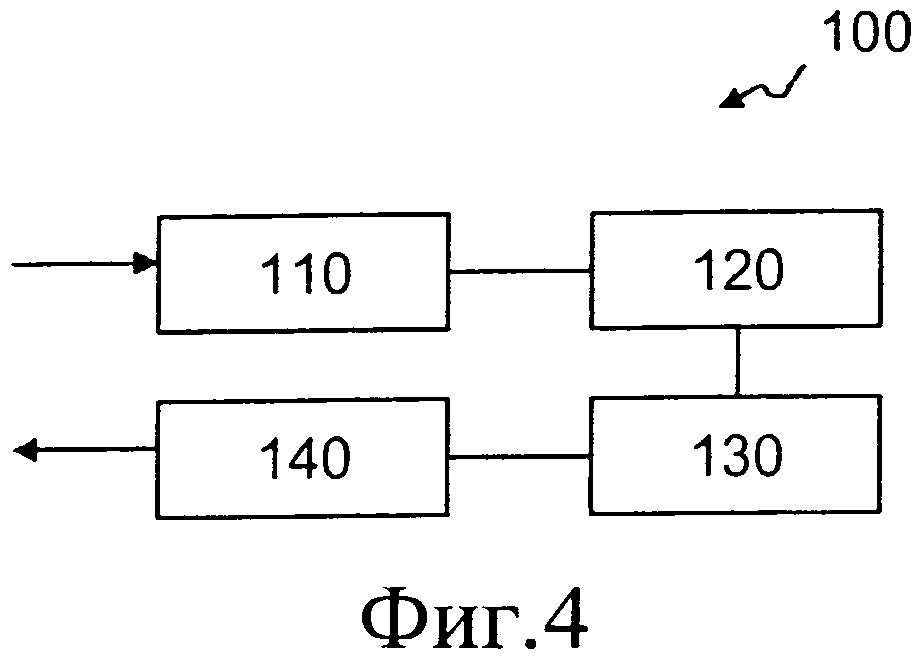

Фиг.4 иллюстрирует LVE в соответствии с одним из вариантов осуществления настоящего изобретения;

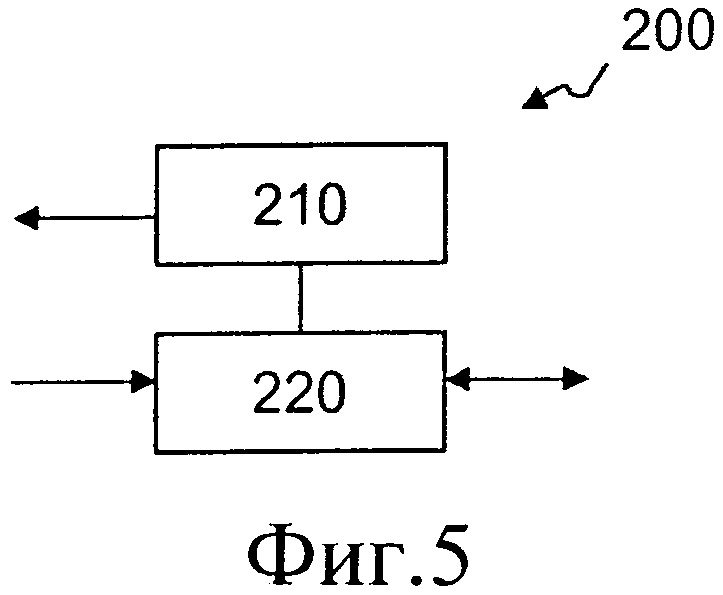

Фиг.5 иллюстрирует объект запрашивающей стороны в соответствии с одним из вариантов осуществления настоящего изобретения;

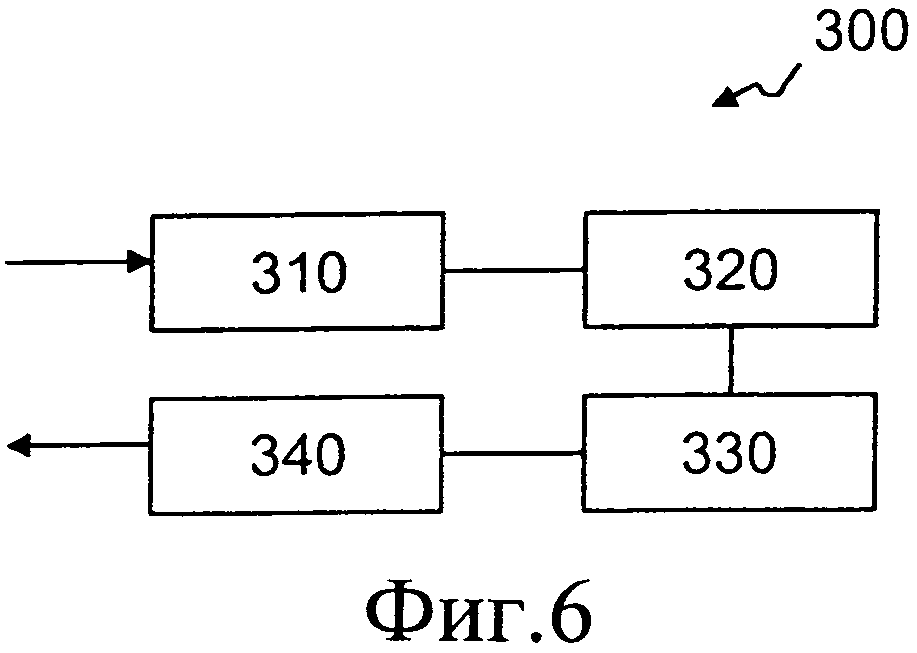

Фиг.6 иллюстрирует RVE в соответствии с одним из вариантов осуществления настоящего изобретения;

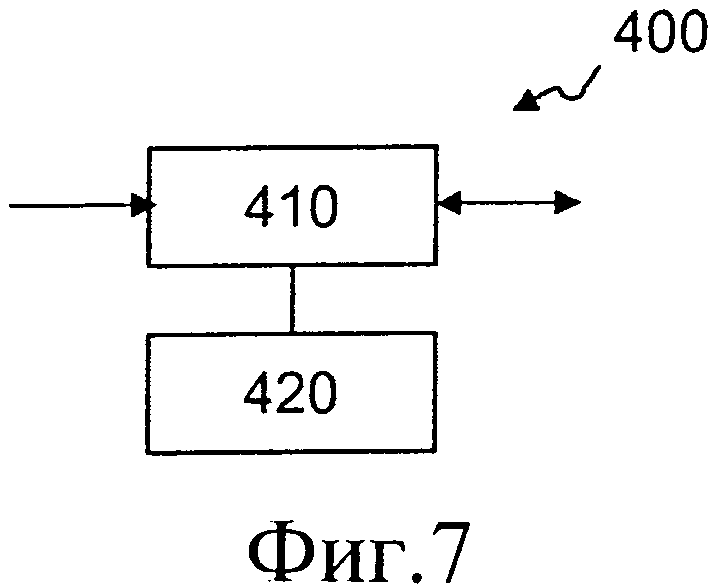

Фиг.7 иллюстрирует EnP в соответствии с одним из вариантов осуществления настоящего изобретения;

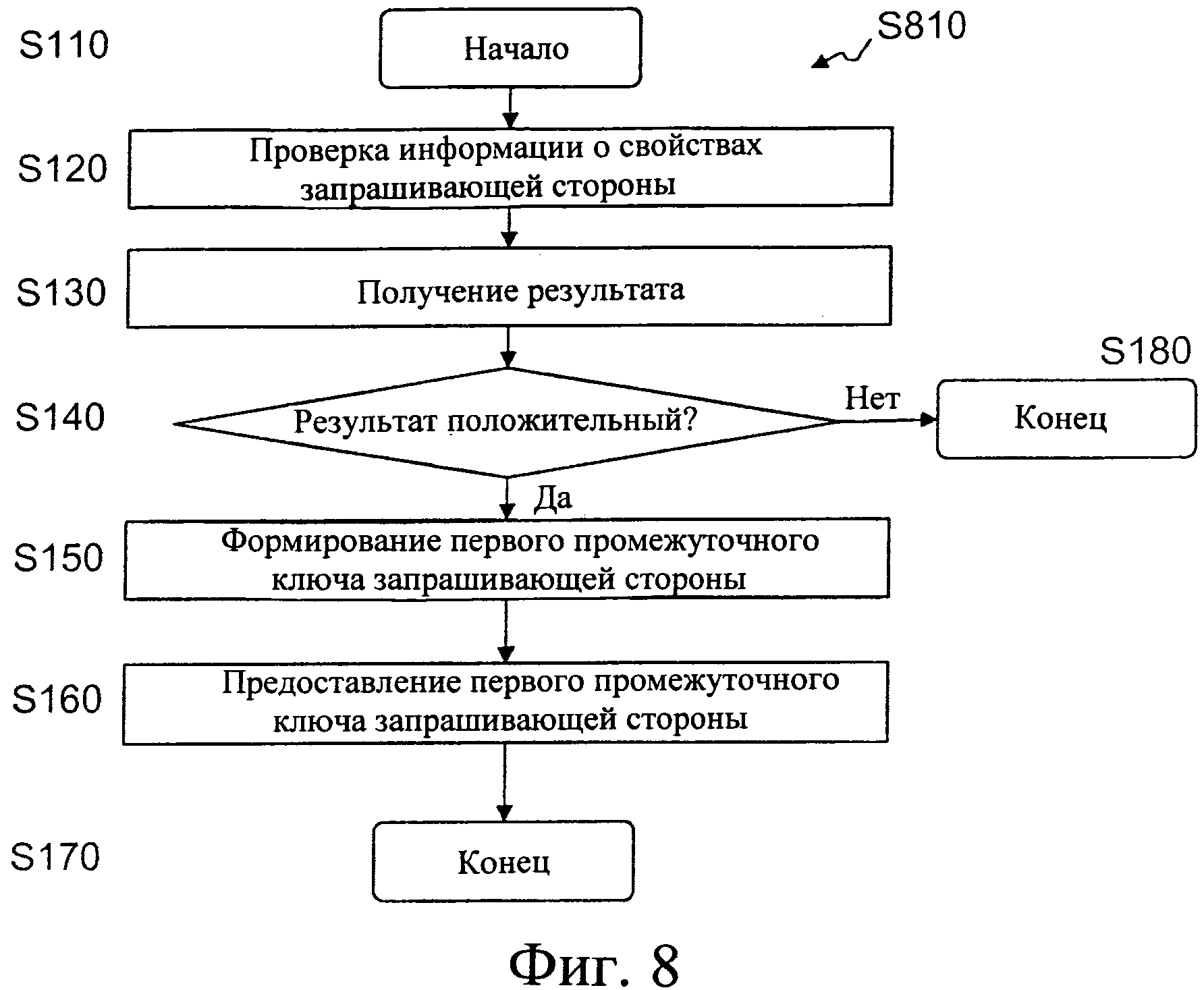

Фиг.8 иллюстрирует способ работы LVE в соответствии с одним из вариантов осуществления настоящего изобретения;

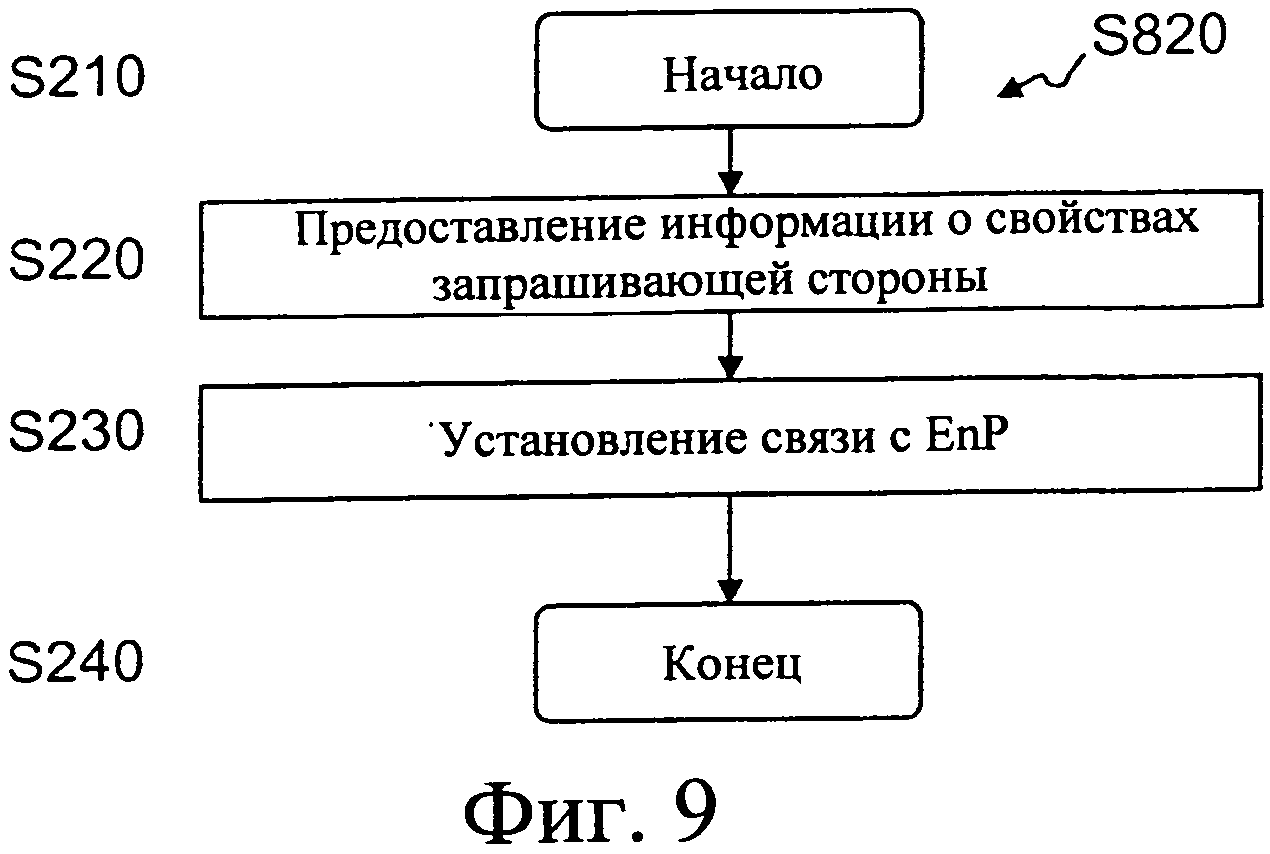

Фиг.9 иллюстрирует способ работы объекта запрашивающей стороны в соответствии с одним из вариантов осуществления настоящего изобретения;

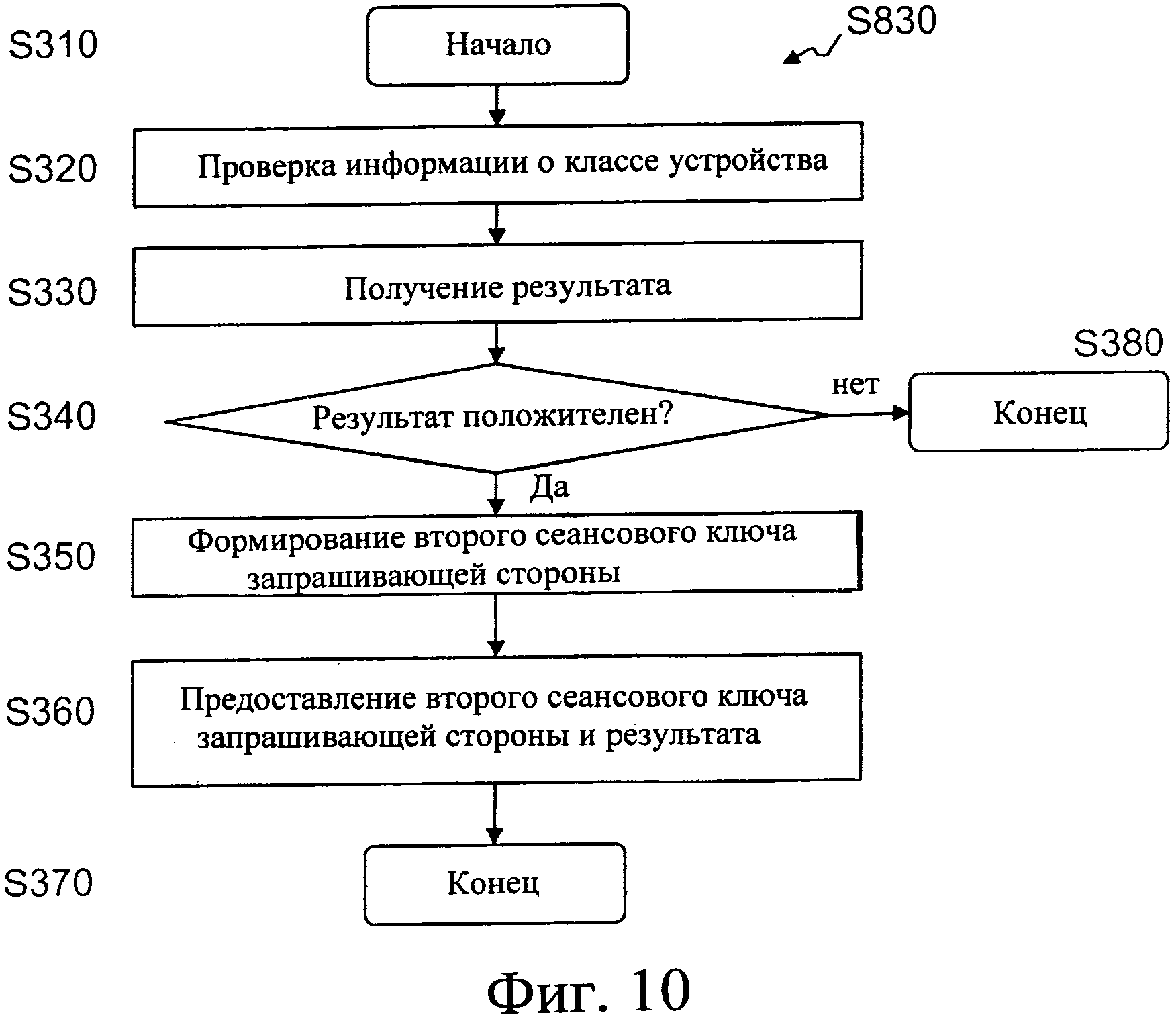

Фиг.10 иллюстрирует способ работы RVE в соответствии с одним из вариантов осуществления настоящего изобретения;

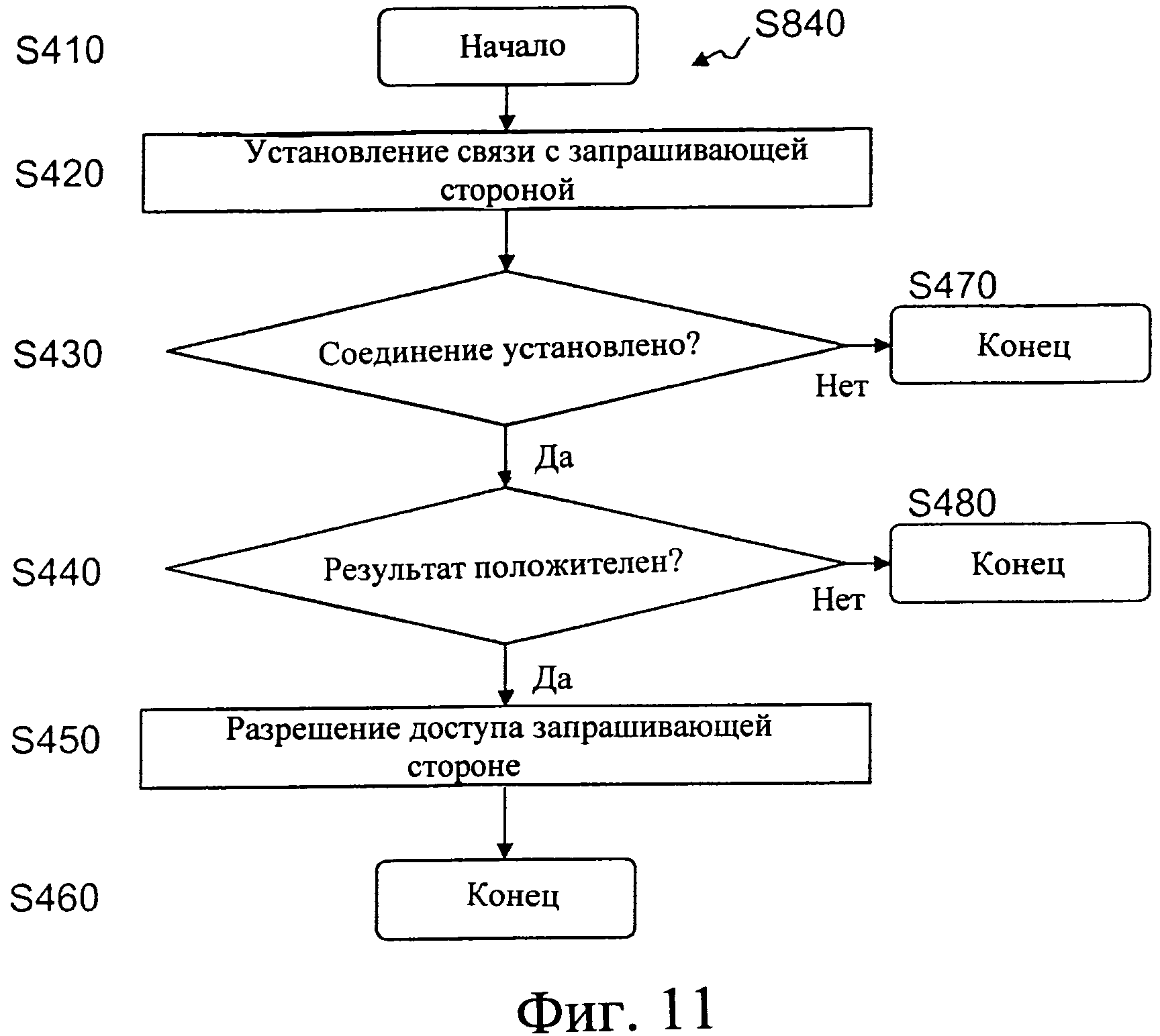

Фиг.11 иллюстрирует способ работы EnP в соответствии с одним из вариантов осуществления настоящего изобретения.

Подробное описание конкретных вариантов осуществления изобретения

Далее в настоящем документе со ссылками на приложенные чертежи будут подробно описаны некоторые из вариантов осуществления настоящего изобретения, при этом их отличительные особенности могут свободно комбинироваться с другими, если не указано обратное. Однако необходимо сразу уяснить, что описание конкретных вариантов осуществления настоящего изобретения приводится исключительно в качестве примера и не должно пониматься как каким-либо образом ограничивающее настоящее изобретение описанными деталями.

Также, несмотря на то, что в некоторых случаях описывается только устройство или только способ, нужно понимать, что упомянутое устройство сконфигурировано для выполнения соответствующего способа.

В соответствии с изображением на фиг.2, система в соответствии с одним из вариантов осуществления настоящего изобретения может включать объект 100 локальной проверки (LVE), запрашивающий объект 200 (Cla), объект 300 удаленной проверки (RVE) и точку 400 исполнения (EnP). LVE 100 и Cla 200 функционально связаны друг с другом, при этом RVE 300 и EnP 400 также функционально связаны друг с другом. Также после успешного выполнения способа в соответствии с одним из вариантов осуществления настоящего изобретения Cla 200 и EnP 400 также оказываются функционально связаны друг с другом.

Следует отметить, что соединения, проиллюстрированные на фиг.2, являются функциональными связями. Физические соединения, на которых могут быть основаны упомянутые функциональные связи, могут быть различными.

При этом блоки 100, 200, 300 и 400 фиг.2 являются функциональными блоками. LVE 100, Cla 200 и RVE 300 взаимно отличаются друг от друга. EnP 400 отличается от LVE 100 и Cla 200. В некоторых из вариантов осуществления настоящего изобретения EnP 400 отличается от RVE, тогда как в других вариантах осуществления настоящего изобретения они принадлежат к одному функциональному блоку. Функциональные блоки считаются различными, если они имеют различные адреса в сети связи.

Все объекты: LVE 100, Cla 200, RVE 300 и EnP 400 могут быть выполнены на базе отличающегося аппаратного обеспечения, или же часть или все объекты могут быть выполнены на основе одинакового аппаратного обеспечения.

На фиг.3 проиллюстрирован способ в соответствии с одним из вариантов осуществления настоящего изобретения.

В соответствии с шагом S810 LVE 100 выполняет способ оценки. Способ оценки взаимодействует со способом запрашивающей стороны (шаг S820) объекта 200 запрашивающей стороны.

Параллельно с этим RVE 300 выполняет способ проверки, шаг S830. Способ проверки взаимодействует со способом исполнения (шаг S840) EnP 400.

Если шаги S810, S820, S830 и S840 выполнены успешно, то точка 400 исполнения выделит ресурсы запрашивающей стороне 200 (шаг S850).

Ниже на примере фиг.8-11 будут более подробно описаны каждый из способов, соответствующих шагам S810, S820, S830 и S840.

С другой точки зрения, уделяя больше внимания взаимодействию объектов, работу способа в соответствии с одним из вариантов осуществления настоящего изобретения можно описать с помощью комбинированных шагов 1.1-1.5:

1.1. Если запрашивающая сторона (Cla), являясь экземпляром класса С объектов, который определяется некоторым набором атрибутов, желает запросить сетевой ресурс, находящийся под управлением объекта удаленной проверки (RVE), то сначала Cla устанавливает защищенное соединение с объектом локальной проверки (LVE). Во время установления этого соединения LVE выполняет аутентификацию Cla и удостоверяется, что Cla является экземпляром класса С, при помощи проверки его атрибутов. Эти шаги входят в состав шагов S810 и S820 фиг.3.

1.2 Способ проверки, выполняемый RVE, может инициироваться, например, запросом на получение ресурсов от Cla. Когда RVE, которому необходимо принять решение о допустимости запроса ресурсов на основе классовой принадлежности Cla, принимает этот запрос, он запускает протокол аутентификации и согласования ключей с LVE, что в результате дает создание сеансовых ключей, взаимно разделяемых LVE и RVE. Эти шаги входят в состав шагов S810 и S830 фиг.3.

1.3 LVE пересылает упомянутые сеансовые ключи, или любые производные от них ключи, в Cla, только если проверка классовой принадлежности на шаге 1.1 была успешной. Этот шаг входит в состав шагов S810 и S820 фиг.3.

1.4 RVE пересылает упомянутый сеансовый ключ, или любые производные от него ключи, в EnP, это указывает на то, что они подходят для исполнения запроса ресурсов запрашивающей стороны, принадлежащей классу C. Данный шаг входит в состав шагов S830 и S840 фиг.3.

1.5 EnP подтверждает запрос ресурсов Cla только в том случае, когда он может проверить, посредством соответствующих протоколов, что Cla обладает упомянутыми сеансовыми ключами. Этот шаг входит в состав шагов S820 и S840 фиг.3.

Ниже более подробно описаны объекты LVE, Cla, RVE и EnP.

Фиг.4 иллюстрирует один из вариантов осуществления LVE 100 в соответствии с настоящим изобретением.

В соответствии с фиг.4 средства 110 проверки свойств проверяют, соответствует ли информация о свойствах, принятая от запрашивающей стороны, заранее заданному атрибуту. Например, средства проверки свойств могут проверять, принадлежит ли запрашивающая сторона к классу ретрансляционных узлов.

Средства получения получают положительный результат, только если средства проверки свойств удостоверяются в том, что принятая информация о свойствах принадлежит заранее заданному классу. Альтернативно получению положительного результата может устанавливаться в значение «истина» специальный флаг, или может выполняться другое, логически эквивалентное условие.

Средства 130 формирования ключа формируют ключ (первый промежуточный ключ запрашивающей стороны) на основе заранее заданного ключа, хранимого в LVE. Предпочтительно, этот заранее заданный ключ хранится в постоянной памяти LVE защищенным от несанкционированного доступа образом.

Средства 140 предоставления предоставляют сформированный ключ запрашивающей стороне.

Средства 130 формирования ключа и/или средства 140 предоставления формируют и предоставляют ключ, соответственно, только если упомянутый результат, полученный средствами 120 получения, является положительным.

Фиг.5 иллюстрирует один из вариантов осуществления объекта 200 запрашивающей стороны (Cla) в соответствии с настоящим изобретением.

Средства 210 предоставления информации о свойствах предоставляют информацию о свойствах запрашивающей стороны в оценивающее устройство с использованием защищенного протокола. Например, упомянутая информация о свойствах может указывать на то, что объект запрашивающей стороны принадлежит к классу ретрансляционных узлов.

После того, как запрашивающая сторона принимает ключ от оценивающего устройства, средства 220 установления могут устанавливать соединение с исполняющим устройством, которое является отличным от оценивающего устройства, на основе принятого ключа или на основе производного от него ключа. Если средства 220 установления успешно устанавливают соединение, то исполняющее устройство 400 может разрешить доступ запрашивающей стороне 200 к ресурсу.

Фиг.6 иллюстрирует RVE 300 в соответствии с одним из вариантов осуществления настоящего изобретения.

Средства 310 проверки проверяют, соответствует ли принятая информация о классе устройства заранее заданному классу устройства. К примеру, они могут проверять, указывает ли информация о классе устройства на ретрансляционный узел. Информация о классе устройства может приниматься от внутреннего сервера, например, от сервера домашних абонентов (HSS) в случае LTE.

Средства 320 получения получают результат, который является положительным, только если упомянутая информация о классе устройства соответствует заранее заданному классу устройства при проверке средствами получения. Альтернативно они могут устанавливать в положительное значение специальный флаг или выполнять какую-либо иную, логически эквивалентную операцию.

Средства 330 формирования ключа формируют второй сеансовый ключ запрашивающей стороны на основе второго промежуточного ключа запрашивающей стороны, хранимого в устройстве.

Средства 340 предоставления предоставляют этот второй сеансовый ключ запрашивающей стороны и результат, полученный средствами получения, в исполняющее устройство.

Средства 330 формирования ключа и/или средства 440 предоставления, соответственно, формируют и предоставляют второй сеансовый ключ запрашивающей стороны, только если упомянутый результат является положительным.

Фиг.7 иллюстрирует EnP 400 в соответствии с одним из вариантов осуществления настоящего изобретения.

Средства 410 установления устанавливают связь, ,, причем для установления этой связи необходимо, чтобы второй сеансовый ключ запрашивающей стороны, принятый от проверяющего устройства, соответствовал действующему сеансовому ключу запрашивающей стороны, при этом проверяющее устройство является отличным от запрашивающей стороны.

Один ключ соответствует другому, если последний может быть вычислен на основе первого по заранее заданному правилу. Такое правило может включать, например, идентификацию соответствующего устройства. Например, в некоторых вариантах осуществления настоящего изобретения соответствие ключей означает, что ключи совпадают.

Средства 420 разрешения разрешают доступ запрашивающей стороне к ресурсу связи, только если результат, принятый от проверяющего устройства, является положительным, а средства установления установили упомянутую связь.

Каждый из объектов: LVE 100, Cla 200, RVE 300 и EnP 400 может включать запоминающее устройство, например жесткий диск, CD, DVD, память с произвольным доступом (random access memory, RAM) или память в режиме «только для чтения» (read-only memory, ROM), сконфигурированную для хранения атрибутов, ключей, программного кода и т.п. Кроме того, каждый из них может включать один или более передатчиков или приемников для связи с объектами, с которыми он соединен.

Модули, проиллюстрированные на фиг.4-7, являются функциональными модулями. Все они могут быть выполнены на базе отдельного аппаратного обеспечения, или же все они, или их часть, могут быть выполнены на базе одного аппаратного обеспечения. Также, если они реализованы в виде программного обеспечения, каждый из них может быть реализован отдельным программным кодом, или же все они, или их часть, могут принадлежать одному программному коду.

Фиг.8-11 детально иллюстрируют соответственно способы шагов S810-S840 в соответствии с различными вариантами осуществления настоящего изобретения.

На фиг.8 проиллюстрирован способ, соответствующий шагу S810 фиг.3 в соответствии с одним из вариантов осуществления настоящего изобретения, который выполняется предпочтительно LVE, например, LVE 100.

На шаге S110 выполняется инициализация LVE. На шаге S120 проверяют, является ли результат получения (шаг S130) положительным, или выполнено ли другое логически эквивалентное условие, например, имеет ли специальный флаг значение «истина». Если это не так, то выполнение способа останавливается (шаг S180).

В противном случае, в соответствии с шагом S150, формируют первый промежуточный ключ запрашивающей стороны на основе заранее заданного постоянного ключа запрашивающей стороны, хранимого в LVE. В соответствии с шагом 160 этот первый промежуточный ключ запрашивающей стороны предоставляют запрашивающей стороне с использованием защищенного протокола.

Альтернативно или дополнительно, в некоторых вариантах осуществления настоящего изобретения шаг S140 может быть выполнен между шагами S150 и S160.

На фиг.9 проиллюстрирован способ, соответствующий шагу S820 фиг.3, в соответствии с одним из вариантов осуществления настоящего изобретения, который выполняется предпочтительно запрашивающей стороной, например, объектом 200 запрашивающей стороны.

В соответствии с шагом S210 способ начинается, например, инициализацией запрашивающей стороны, которая выполняет этот способ, выполнением самоконтроля и получением атрибутов запрашивающей стороны. Информацию о свойствах запрашивающей стороны предоставляют в LVE с использованием защищенного протокола (шаг S220).

В соответствии с шагом S230 связь устанавливают не с LVE, а с другим объектом, например с EnP. Эта связь выполняется с использованием сеансового ключа, который основан на ключе, полученном от LVE. Например, сеансовый ключ может быть тем же самым, что и полученный от LVE, или Cla может формировать сеансовый ключ на основе принятого от LVE ключа. Затем выполнение способа завершается (шаг S240). То есть если Cla успешно установила связь с EnP, то последняя может предоставлять запрашивающей стороне доступ к ресурсам.

На фиг.10 проиллюстрирован способ, соответствующий шагу S830 фиг.3, в соответствии с одним из вариантов осуществления настоящего изобретения, который выполняется предпочтительно RVE, например, RVE 300.

На шаге S310 происходит инициализация способа. Например, RVE может принимать запрос на разрешение доступа к ресурсам от некоторого устройства. Этот запрос включает идентификационную информацию, которая связана с устройством, например, идентификатор USIM-RN. После этого RVE может получать от внутреннего сервера, например, сервера домашних абонентов (HSS), или из собственной базы данных, класс, которому принадлежит это устройство, если данная информация хранится в HSS или в собственной базе данных.

На шаге S320 проверяется, соответствует ли принятая информация о классе устройства заранее заданному классу устройства. На шаге S320 получают результат, который положителен только в том случае, когда принятая информация о классе устройства соответствует заранее заданной информации о классе устройства при проверке на шаге проверки S320.

На шаге S340 проверяют, является ли результат шага S330 получения положительным, или выполнено ли иное, логически эквивалентное условие, например, специальный флаг имеет значение «истина». Если это не так, то выполнение способа прекращается (шаг S380).

В обратном случае, в соответствии с шагом S350, формируют второй сеансовый ключ запрашивающей стороны на основе второго промежуточного ключа запрашивающей стороны, хранимого в RVE. В соответствии с шагом 360 второй сеансовый ключ запрашивающей стороны и полученный результат предоставляют в EnP предпочтительно с использованием защищенного протокола.

Альтернативно или дополнительно, в некоторых вариантах осуществления настоящего изобретения шаг S340 может быть выполнен между шагами S350 и S360.

В некоторых реализациях системы в соответствии с одним из вариантов осуществления настоящего изобретения RVE не предоставляет полученный результат в EnP. Например, если априори известно, что все Cla запрашивают ресурсы только с локальной проверкой, выполняемой LVE, то нет необходимости пересылать результат в EnP. В противном случае, если различные типы Cla могут запрашивать ресурсы, и некоторые из них не проверяются LVE, предоставление результата в EnP позволяет гарантировать, что только проверенные Cla получат доступ к ресурсу. Такая ситуация может возникать, например, во время модификаций версии стандарта.

На фиг.11 проиллюстрирован способ, соответствующий шагу S840 фиг.3, в соответствии с одним из вариантов осуществления настоящего изобретения, который выполняется, предпочтительно, EnP, например, EnP 400.

В соответствии с шагом S410 выполняется запуск способа, например, инициализацией EnP, которая выполняет этот способ, выполнением самоконтроля и т.п.

На шаге S420 устанавливают связь с запрашивающей стороной. Для установления связи необходимо, чтобы второй сеансовый ключ запрашивающей стороны, принятый от RVE, соответствовал действующему сеансовому ключу запрашивающей стороны. Например, в некоторых вариантах осуществления настоящего изобретения ключи должны совпадать, в других вариантах осуществления настоящего изобретения EnP формирует третий сеансовый ключ запрашивающей стороны на основе второго сеансового ключа запрашивающей стороны, причем этот третий сеансовый ключ запрашивающей стороны должен совпадать с упомянутым действующим сеансовым ключом запрашивающей стороны.

На шаге S430 проверяют, была ли успешно установлена связь с запрашивающей стороной. На шаге S440 проверяют, является ли упомянутый результат положительным, или имеет ли соответствующий флаг положительное значение, или выполнено ли соответствующее логическое условие, например, установлен ли принятый флаг. Если хотя бы одно из этих условий не выполнено, выполнение способа прекращается (шаги S470, S480).

В обратном случае, в соответствии с шагом S450, EnP разрешает запрашивающей стороне доступ к запрошенному ресурсу. На шаге S460 выполнение способа завершается.

В соответствии с описанием способа 830, выполняемого RVE (фиг.10), шаг S440 проверки, является ли упомянутый результат положительным, в некоторых вариантах осуществления настоящего изобретения может быть опущен, если гарантировано, что все объекты запрашивающей стороны выполняют запросы ресурсов исключительно с локальной проверкой LVE.

Возможны несколько модификаций описанных выше способов и устройств.

Связь между Cla и LVE может быть защищенной, при этом она может устанавливаться с использованием криптографического протокола на основе сертификата. Примерами таких протоколов могут служить протокол обмена ключами по Интернету (internet key exchange, IKE), протокол IKE второй версии и протокол безопасности транспортного уровня (transport layer security, TLS).

LVE может проверять атрибуты Cla при помощи сверки идентификатора прошедшей аутентификацию Cla с таблицей идентификаторов и соответствующих им атрибутов. Для этой цели LVE может проверять атрибуты Cla с помощью проверки параметров в упомянутом сертификате. LVE может проверять подлинность сертификата Cla при помощи OCSP (Online Certificate Status Protocol, онлайновый протокол статуса сертификата) (документ RFC2560).

LVE может включать безопасную среду, которая не позволяет злоумышленникам извлекать из LVE данные о секретном ключе.

Атрибуты, характеризующие класс С, могут включать по меньшей мере одно из следующего: наличие безопасной среды, которая не позволяет злоумышленникам извлекать данные о секретном ключе из экземпляра класса C; способность выполнять автономную валидацию платформы, гарантирующую целостность аппаратного и программного обеспечения, реализующего экземпляр класса C; наличие функциональности, требуемой от такого объекта запрашивающей стороны, как ретрансляционный узел.

Протоколом аутентификации и согласования ключей между RVE и LVE может являться протокол EPS AKA, например, в соответствии с определением в технической спецификации 3GPP TS 33.401.

LVE может входить в состав защищенного от несанкционированного вмешательства модуля, такого как смарт-карта, например, UICC, или его части. Преимущество такого подхода заключается в том, что UICC и USIM можно считать безопасной вычислительной средой, которая рассматривается как защищенная даже в агрессивной внешней среде.

RVE может включать функции ММЕ (определенные в технической спецификации 3GPP TS 33.401).

EnP может включать функции DeNB (определенные в технической спецификации 3GPP TS 36.300).

Cla может включать функции ретрансляционного узла (определенные в технической спецификации 3GPP TS 36.300).

Сеансовые ключи, или любые производные от них ключи, могут включать СК, IK, KAsME или любые другие вычисленные на их основе ключи, например, в соответствии с технической спецификацией 3GPP TS 33.401.

Эти сеансовые ключи, или любые производные от них ключи, могут применяться для защиты интерфейса между Cla и EnP и/или интерфейса между Cla и RVE.

Протокол, исполняемый между Cla и RVE, может передавать идентификатор Cla в RVE. Этот идентификатор должен быть уникальным во всей сети или в соответствующем сегменте сети, к которому принадлежит Cla.

Подробное описание конкретных реализации архитектуры с ретрансляционными узлами

Далее описаны детали первой реализации, в контексте архитектуры с ретрансляционными узлами в EPS, в соответствии с одним из вариантов осуществления настоящего изобретения, при этом ММЕ и донорский eNB (DeNB) могут, например, соответствовать технической спецификации 3GPP TS 36.300.

Приняты следующие допущения.

Запрашивающая сторона Cla представляет собой ретрансляционный узел (RN). LVE представляет собой UICC, имеющую в своем составе USIM, который называют USIM-RN, его ретрансляционный узел RN использует при выполнении процедуры подключения к сети в соответствии с определением в технической спецификации 3GPP TS 36.300. RVE представляет собой ММЕ, который называют MME-RN и который вместе с ретрансляционным узлом RN участвует в процедуре подключения ретрансляционного узла RN к сети. EnP представляет собой DeNB. Данная система соответствует проиллюстрированной на фиг.2.

Между LVE и Cla может присутствовать защищенное соединение, которое представляет собой защищенный канал между USIM-RN и ретрансляционным узлом RN, например, реализованный с использованием протокола TLS в соответствии с определением в технической спецификации ETSI TS 102 484 «Смарт-карты; защищенный канал между UICC и оконечным терминалом» ("Smart cards; Secure channel between a UICC and an end-point terminal").

Класс С может определяться по меньшей мере одним из следующих свойств его экземпляров. Его экземпляр должен:

- являться ретрансляционным узлом;

- иметь безопасную среду, включающую частный ключ протокола TLS;

- выполнять автономную валидацию платформы перед установлением защищенного канала, например, в соответствии с технической спецификацией ETSI TS 102.484;

- исключать возможность несанкционированного доступа к сеансовым ключам или к любым производным от них ключам;

- предоставлять корректный идентификатор в MME-RN по запросу. Протоколом аутентификации и согласования ключей между MME-RN и USIM-RN на UICC может быть протокол EPS AKA (в соответствии с определением в технической спецификации 33.401). Упомянутый запрос ресурсов может представляет собой процедуру подключения ретрансляционного узла RN к сети.

Затем данная процедура включает описанные ниже шаги. Если хотя бы один из этих шагов завершается неуспешно в любом из принимающих участие объектов, то процедура может быть остановлена этим объектом.

Процедуры, выполняющиеся перед подключением ретрансляционного узла к сети

E1. Ретрансляционный узел RN может выполнять автономную валидацию своей платформы. Затем ретрансляционный узел RN может выполнять подключение к сети в роли абонентского оборудования и устанавливать IP-соединение с использованием USIM, которое называют USIM-INI. Данное установление связи не завершает всю процедуру подключения ретрансляционного узла RN к сети.

E2. Опционально, ретрансляционный узел RN получает сертификат оператора связи при помощи процедур регистрации, определенных, например, в технической спецификации TS 33.310.

E3. Опционально, ретрансляционный узел RN устанавливает защищенное соединение с сервером ОАМ (эксплуатации и технического обслуживания).

E4. Ретрансляционный узел RN и USIM-RN могут устанавливать соединение по протоколу TLS, используя сертификаты на обеих сторонах, или только на стороне ретрансляционного узла RN, например, в соответствии с механизмом формирования защищенного канала, определенном в технической спецификации ETSI TS 102484. Ретрансляционный узел RN может использовать заранее созданный сертификат или сертификат, зарегистрированный на шаге E2. Частный ключ, соответствующий сертификату ретрансляционного узла, может храниться в безопасной среде платформы ретрансляционного узла RN, валидация которой была выполнена на шаге E1. На этом соединение по протоколу TLS завершается. С этого шага и далее безопасность связи между USIM-RN и ретрансляционным узлом RN обеспечивается установленным защищенным каналом.

E5. OSCP-клиент, соответствующий, например, документу IETF RFC 2560, из состава UICC может проверять подлинность сертификата ретрансляционного узла RN, используемого в защищенном канале, устанавливаемом с OSCP-сервером. Передача данных связи по протоколу OSCP через защищенный канал между USIM-RN и ретрансляционным узлом RN не является необходимой, так как канал связи по протоколу OSCP обладает собственной защитой, но при этом и не может нанести какой-либо вред. Следует отметить, что OSCP-клиент может находиться в составе UICC, однако, по определению USIM, не является составной частью USIM. Следовательно, передача связи по протоколу OSCP вне защищенного канала не противоречит последнему предложению пункта E4.

E6. Для выполнения шагов E2, E3 или E5 ретрансляционный узел RN может отключаться от сети, если он был к ней подключен, или может удалять контекст безопасности EPS из ретрансляционного узла RN и USIM-UNI, если таковой существует.

Шаги E1-E5 соответствуют шагу 1.1 способа, общее описание которого приведено выше.

Шаг E6 гарантирует, что перед началом процедуры подключения ретрансляционного узла RN к сети ни в ретрансляционном узле, ни в USIM-RN не существует контекста безопасности EPS.

Процедура подключения ретрансляционного узла к сети

Ретрансляционный узел RN может выполнять процедуру подключения ретрансляционного узла RN к сети EPS в соответствии с определением в технической спецификации TS 36.300. С точки зрения безопасности это может включать следующие шаги:

A1. Ретрансляционный узел в течение процедуры подключения к сети может использовать международный идентификатор абонента мобильной связи (international mobile subscriber identity, IMSI) (или связанный с ним глобально уникальный временный идентификатор (globally unique temporary identity, GUTI)), принадлежащий USIM-RN. Данный шаг представляет собой часть шага 1.2 способа, который был в общем виде описан выше.

A2. MME-RN может запускать процедуру EPS AKA с ретрансляционным узлом RN и USIM-RN, а также устанавливать защиту NAS (слоя без доступа). Данный шаг соответствует части шага 1.2 и шагу 1.3 способа, который был в общем виде описан выше.

A3. MME-RN может проверять, на основе данных подписки, связанных с ретрансляционным узлом RN, принятых от HSS, что данному USIM-RN разрешено быть использованным в процедурах подключения ретрансляционного узла RN к сети. Данный факт MME-RN может передавать в USIM-RN в расширенном сообщении SI INITIAL CONTEXT SETUP («Настройка исходного контекста SI»). Данный шаг соответствует шагу 1.4 способа, который в общем виде был описан выше.

A4. После приема расширенного сообщения SI INITIAL CONTEXT SETUP DeNB может выполнять настройку безопасности слоя доступа (AS), связанного с данным ретрансляционным узлом RN, по интерфейсу Un. Это отличается от настройки безопасности слоя доступа по интерфейсу Uu тем, что обеспечивается защита целостности кадров PDCP, содержащих сообщения интерфейсов SI/X2. Данный шаг соответствует шагу 1.5 способа, который в общем виде был описан выше.

На этом с точки зрения безопасности запуск ретрансляционного узла RN завершается, комплекты абонентского оборудования могут теперь подключаться к данному ретрансляционному узлу RN.

Аспекты, связанные с USIM

Поддержка механизма защищенных каналов может требовать от USIM-RN использования сертификата. Сертификат предпочтительно устанавливается в UICC заранее оператором связи.

Сертификат должен позволять ограничить его использование только модулями USIM в контексте архитектур с ретрансляционными узлами (например, при помощи соответствующей структуры имен, включения некоторого промежуточного центра сертификации (СА) в путь проверки, или атрибута, например, в поле OID).

Процедура регистрации ретрансляционных узлов

Перед процедурой подключения ретрансляционного узла к DeNB ретрансляционный узел RN может регистрировать сертификат устройства аналогично макро-eNB, например, в соответствии с технической спецификацией 3GPP TS 33.310. Этот сертификат может затем быть использован для установления защищенного канала между ретрансляционным узлом RN и USIM.

Процедура регистрации сертификата не обязательно должна выполняться с обеспечением безопасности на уровне слоя доступа (AS), ее защита может обеспечиваться на прикладном уровне. Следовательно, процедура может выполняться до установления защищенной связи по интерфейсу Un. Однако ретрансляционному узлу RN для выполнения процедуры регистрации может быть необходимо IP-соединение, чтобы он мог обращаться к органу регистрации (Registration Authority, RA). IP-соединение может устанавливаться различным образом, например:

(1) Ретрансляционный узел RN с целью регистрации может подключаться к фиксированной сети. При этом использование USIM не требуется.

(2) Ретрансляционный узел RN может подключаться к eNB с использованием USIM, который называют USIM-INI, и который отличается от используемого при подключении ретрансляционного узла RN к DeNB, называемого USIM-RN. При этом не нужен защищенный канал между ретрансляционным узлом RN и USIM-INI, однако USIM-RN будет осуществлять связь с терминалами только через защищенный канал, причем терминалы должны будут иметь сертификаты, проверяемые с помощью протокола OSCP. Наличие двух USIM в составе одной UICC на сегодняшней день является стандартной опцией. Достаточно того, чтобы в каждый момент времени активен был один USIM.

В обоих случаях сеть должна, предпочтительно, гарантировать, чтобы места назначения, к которым ретрансляционный узел может получить доступ, были ограничены, например, только органом регистрации (RA), сервером ОАМ и сервером OSCP, если связь с органом регистрации осуществляется до подключения ретрансляционного узла RN к сети. В случае пункта (2) это может обеспечиваться, например, ограничением IP-трафика, исходящего от ретрансляционного узла RN и передаваемого по протоколу конвергенции пакетных данных (packet data convergence protocol, PDCP) без защиты целостности, только конкретными местами назначения (именами точек доступа (access point name, APN)). Описанный сценарий не ограничен конкретной реализацией упомянутого ограничения.

Процедуры безопасного управления ретрансляционными узлами

Ретрансляционный узел RN может устанавливать защищенное соединение с сервером ОАМ.

Безопасность процедуры эксплуатации и технического обслуживания (operation and maintenance, ОАМ) не обязательно должна обеспечиваться защитой на уровне слоя доступа (AS). Следовательно, она может выполняться до установления защищенного соединения по интерфейсу Un. Если защита на более низких уровнях недоступна, то связь между ретрансляционным узлом и сервером ОАМ защищают, как правило, с использованием протокола TLS. Для этой процедуры ретрансляционному узлу RN необходимо IP-соединение, чтобы он мог обращаться к серверу ОАМ. Это IP-соединение может устанавливаться способами, аналогичными описанным выше.

Если связь с сервером ОАМ осуществляется до подключения ретрансляционного узла RN к сети, то должны применяться ограничения, накладываемые на места назначения, к которым может получить доступ ретрансляционный узел RN. Они могут реализовываться способом, аналогичным описанному выше.

Проверки по протоколу OSCP. выполняемые UICC

Конкретная реализация, представленная выше в настоящем документе, может требовать, чтобы UICC выполняла проверку по протоколу OSCP сертификата ретрансляционного узла RN, используемого для установления защищенного канала перед процедурой подключения ретрансляционного узла RN к DeNB. Протокол OSCP обладает собственной защитой и может, следовательно, использоваться до установления защищенной связи по интерфейсу Un. OSCP-клиенту будет необходимо передавать IP-пакеты с сообщением OSCP через ретрансляционный узел RN. Следовательно, чтобы иметь возможность обращаться к OSCP-серверу, для этой процедуры ретрансляционный узел RN должен будет иметь IP-соединение. Это IP-соединение может устанавливаться способом, аналогичным описанному выше.

В качестве альтернативы, или в дополнение к механизму OSCP, ММЕ-RN может брать контроль доступа на себя, соответственно функционируя независимо от внешнего OSCP-сервера, или может использовать список отзыва сертификатов (certification revocation list, CRL).

Далее описана вторая конкретная реализация, в контексте архитектуры с ретрансляционными узлами в EPS, в соответствии с одним из вариантов осуществления настоящего изобретения. Она разделяет те же допущения и следует тем же шагам, что и описанная выше конкретная реализация, за исключением отличий в следующих аспектах:

E1. Упомянутое IP-соединение может устанавливаться с использованием USIM-RN. Это установление не завершает всю процедуру подключения ретрансляционного узла RN к сети. USIM-RN может быть соответствующим образом модифицирован, чтобы всякий раз, когда USIM-RN применяется вне процедуры подключения ретрансляционного узла RN к сети, USIM-RN формировал модифицированный промежуточный ключ запрашивающей стороны, который отличается от упомянутого первого промежуточного ключа запрашивающей стороны, и передавал его в ретрансляционный узел RN.

A1. Ретрансляционный узел RN может быть соответствующим образом модифицирован, чтобы всякий раз, когда процедура подключения к сети не является процедурой подключения в качестве ретрансляционного узла RN, указание на этот факт, обеспечиваемое для MME-RN ретрансляционным узлом RN, являлось частью процедуры его подключения к сети.

A3. MME-RN может быть соответствующим образом модифицирован, чтобы всякий раз, когда он принимает от ретрансляционного узла указание RN на то, что данная процедура подключения к сети не является подключением к сети в качестве ретрансляционного узла RN, MME-RN формировал второй модифицированный промежуточный ключ запрашивающей стороны, который отличается от упомянутого второго промежуточного ключа запрашивающей стороны, и передавал его в DeNB.

Процедура регистрации:

Вместо USIM-INI используется USIM-RN.

Итак, в соответствии с предшествующим описанием, в примерах осуществления настоящего изобретения предложен, к примеру, объект локальной проверки, например, смарт-карта или ее составная часть, устройство, ее реализующее, способ управления им и/или способ его эксплуатации, и компьютерная программа (или программы), обеспечивающая управление им и/или его эксплуатирующая, а также носители, содержащие подобную компьютерную программу (или программы) и формирующие компьютерный программный продукт (или продукты). В других примерах осуществления настоящего изобретения предложена, к примеру, запрашивающая сторона, например, ретрансляционный узел или его составная часть, устройство, ее реализующее, способ управления ей и/или способ ее эксплуатации и компьютерная программа (или программы), обеспечивающая управление ей и/или ее эксплуатирующая, а также носители, содержащие подобную компьютерную программу (или программы) и формирующие компьютерный программный продукт (или продукты).

Реализации любых из описанных выше блоков, устройств, систем, методов или способов включают, в качестве неограничивающих примеров, реализации в виде аппаратного, программного, микропрограммного обеспечения, схем или логики специального назначения, аппаратного обеспечения или контроллера общего назначения, или другие вычислительные устройства, а также любые комбинации перечисленного.

Следует понимать, что изложенное выше представляет предпочтительные на момент создания данного документа варианты осуществления настоящего изобретения. Однако нужно отметить, что описание этих предпочтительных вариантов осуществления настоящего изобретения приведено исключительно в качестве примера, при этом в них могут быть выполнены различные модификации без выхода за рамки настоящего изобретения, которые заданы пунктами приложенной формулы изобретения.