СПОСОБ КОНТРОЛЯ ДЕРЖАТЕЛЕМ БАНКОВСКОЙ КАРТЫ ВОЗМОЖНОСТИ ОСУЩЕСТВЛЕНИЯ АВТОРИЗАЦИОННЫХ ТРАНЗАКЦИЙ В ПЛАТЕЖНОЙ СИСТЕМЕ С ИСПОЛЬЗОВАНИЕМ БАНКОВСКОЙ КАРТЫ, ОГРАНИЧИВАЮЩИЙ ВОЗМОЖНОСТЬ ПРОВЕДЕНИЯ МОШЕННИЧЕСКИХ ОПЕРАЦИЙ В СЛУЧАЕ КОМПРОМЕТАЦИИ КАРТЫ

Вид РИД

Изобретение

Область техники, к которой относится изобретение

Настоящее изобретение в целом относится к банковским платежным системам, более конкретно к обеспечению безопасности проведения операций в платежных системах с использованием банковских карт.

Уровень техники

В настоящее время использование банковских карт для осуществления финансовых операций стало обыденным явлением нашей каждодневной жизни. Банковские карты используются для снятия наличных в банкоматах, перевода денежных средств, безналичной оплаты товаров и услуг как в магазинах через POS-терминалы, так и в сети Интернет.

В основе упомянутых выше и подобных им прозрачных для держателей карт операций лежат сложнейшие программно-аппаратные комплексы платежных карточных систем, которые, в общем, являются распределенными и связанными между собой с возможностью обмена данными и функционирование которых соответствует многочисленным техническим спецификациям и протоколам и регламентируется действующими законами, подзаконными и ведомственными актами, международными договорами, что детально изложено, в частности, в книгах «Пластиковые карты», Быстров Л.В. и др., 5-е изд., Москва: «БДЦ-пресс», 623 с., 2005 г. [D1] и «Пластиковые карты. Практическая энциклопедия», Андреев А.А. и др., Москва: концерн «Банковский Деловой Центр», 310 с., 2-е изд., 1998 г. [D2]. Описание широко известных (в частности, из [D1], [D2]) аспектов платежных карточных систем в настоящем описании не приводится, чтобы не затенять его сути.

В связи с широким использованием банковских карт и расширением способов их использования, а также ростом количества сред, в которых осуществляются операции, с каждым годов все актуальнее становится вопрос их защиты от возможности мошеннического использования. Мошенники активно используют реквизиты компрометированных карт как для изготовления поддельных карт, так и для непосредственного использования этих реквизитов в средах, не требующих физического предъявления карты, в частности для проведения операций оплаты в торгово-сервисных предприятиях через сеть Интернет.

Международные платежные системы постоянно совершенствуют методы защиты от мошеннических операций, самым радикальным методом на настоящий момент можно считать использование чиповых технологий (банковских смарт-карт EMV-стандарта), главным недостатком которого можно считать стоимость внедрения технологии эмитентами и эквайерами, требующей использования как соответствующих чиповых карт, так и оборудования (банкоматов, POS-терминалов), поддерживающего возможность их обслуживания.

Специально для сети Интернет, международной платежной Системой Visa был предложен протокол безопасности 3-D Secure. Спецификации протокола Visa 3-D Secure были опубликованы компанией Visa в 2001 году. Он предназначен для обеспечения безопасности платежей с использованием банковских карт в среде Интернет за счет аутентификации эмитентом держателей карт во время онлайновой покупки. Данный протокол иначе именуется Verified by Visa в терминологии Visa и SecureCode в терминологии MasterCard. Введение данного протокола безопасности для платежей через Интернет по банковским картам позволило существенно снизить риск проведения мошеннических транзакций. Недостатками, ограничивающими использование метода защиты с использованием протокола безопасности 3-D Secure, являются достаточно высокая стоимость его внедрения и то, что метод обеспечивает защиту только операций, проводимых в среде Интернет, не защищая карты от мошеннического использования в других средах.

Также из уровня техники известен метод контроля за активностью использования карты - патент США US 7389275 B2 (System for personal authorization control for card transactions). Система предусматривает возможность применения различного типа ограничений (лимитов) на совершение операций по карте. Держатель карты имеет возможность самостоятельно устанавливать ограничения по видам операций, суммам, количеству операций, категориям торговых точек и их географическому положению и т.п. Ввиду гибкости предусмотренных возможностей по заданию параметров, подобного рода настройка держателем карты профиля разрешенной активности карты позволяет ограничить возможность несанкционированного (мошеннического) использования карты в пределах установленных держателем лимитов и ограничений. Недостатком способа можно считать то, что в пределах установленных лимитов и ограничений могут проходить операции как инициированные самим держателем карт, так и несанкционированные им мошеннические операции. Таким образом, такой метод и система также не обеспечивают полную защиту от использования реквизитов карты в случае ее компрометации.

Сущность изобретения

Существующая идеология использования карты предполагает, что проведение авторизуемых операций по ней возможно в любой момент времени в режиме 24×7. Фактически это приводит к тому, что даже когда держатель карты не предполагает ее использовать, сама карта находится в активированном состоянии и представляет собой некое подобие открытого кошелька, в который может заглянуть кто угодно. Продолжая проводить аналогию с наличными деньгами и кошельком, представляется достаточно странным ходить по улице, держа в руках заранее открытый кошелек с деньгами, объясняя себе это тем, что он открыт потому, что «вдруг захочется что-нибудь купить». Как часто держатель карты пользуется картой в течение дня? Раз, два, а вполне возможно, что вообще не использует ее. А ведь при этом карта-«кошелек» открыта в течение всего дня.

Естественным продолжением этой мысли является желание предоставить держателю карты возможность держать этот «кошелек» закрытым и открывать его только тогда, когда у того действительно возникает желание расплатиться находящимися в нем деньгами.

Задачей настоящего изобретения является создание способа контроля держателем банковской карты возможности осуществления авторизационных транзакций в платежной системе с использованием банковской карты, ограничивающего возможность проведения мошеннических операций в случае компрометации карты, предоставляющего держателям карт механизм управления разрешением/запрещением совершения авторизуемых операций по карте и в целом обеспечивающего минимизацию риска несанкционированного использования карты.

Второй задачей настоящего изобретения является создание способа контроля держателем банковской карты возможности осуществления авторизационных транзакций в платежной системе с использованием банковской карты, ограничивающего возможность проведения мошеннических операций в случае компрометации карты, который возможно внедрить и использовать в уже существующую технологию контроля проведения авторизационных операций.

Дополнительной задачей настоящего изобретения является обеспечение простоты контроля операций при создании минимальных неудобств держателям карт при проведении привычных операций с картами.

Техническим результатом от использования заявленного изобретения является уменьшение риска осуществления несанкционированных держателем карты (мошеннических) операций по карте в случае ее компрометации. При этом заявленное изобретение позволяет минимизировать риск проведения несанкционированных держателем карты операций в любых средах использования карт.

Техническим результатом от использования заявленного изобретения является так же то, что его использование возможно уже на основе существующих технологий контроля проведения авторизуемых операций, в частности с применением существующих систем SMS-информирования о совершаемых операциях и особенно активных SMS-сервисов по карте.

Поставленные задачи с достижением указанного технического результата решаются за счет следующего:

первым существенным признаком является то, что изначально (в нормальном, постоянном для карты состоянии) проведение каких-либо авторизуемых операций по карте запрещено. Это определяется параметрами карты в ПЦ эмитента, например состоянием карты «не обслуживать» или же запрещающими авторизацию лимитами на совершение операций, например нулевым значением лимита на количество операций в сутки;

вторым существенным признаком является возможность держателя карты изменять указанные выше параметры карты на разрешающие, путем подачи аутентифицированного запроса в ПЦ эмитента, например, с использованием неголосовых SMS-сообщений в среде мобильной связи с заранее зарегистрированного в ПЦ эмитента номера мобильного телефона;

третьим существенным признаком является то, что аутентифицированным запросом на изменение вышеуказанных параметров карты, разрешающих или запрещающих проведение операций, держатель карты может предварительно разрешить проведение одной, нескольких или неограниченного количества операций, в том числе на заданный им промежуток времени, например разрешить проведение операций на 30 минут;

четвертым существенным признаком является то, что авторизуемая операция может быть одобрена ПЦ эмитента только в случае, если держателем карты были предварительно аутентифицированным запросом установлены параметры карты, разрешающие ее проведение, например, держателем карты разрешено проведение одной операции, в таком случае один запрос на авторизацию пройдет стандартную (штатную) процедуру авторизации, все последующие запросы будут отклонены.

Краткое описание чертежей

Изобретение поясняется схемами.

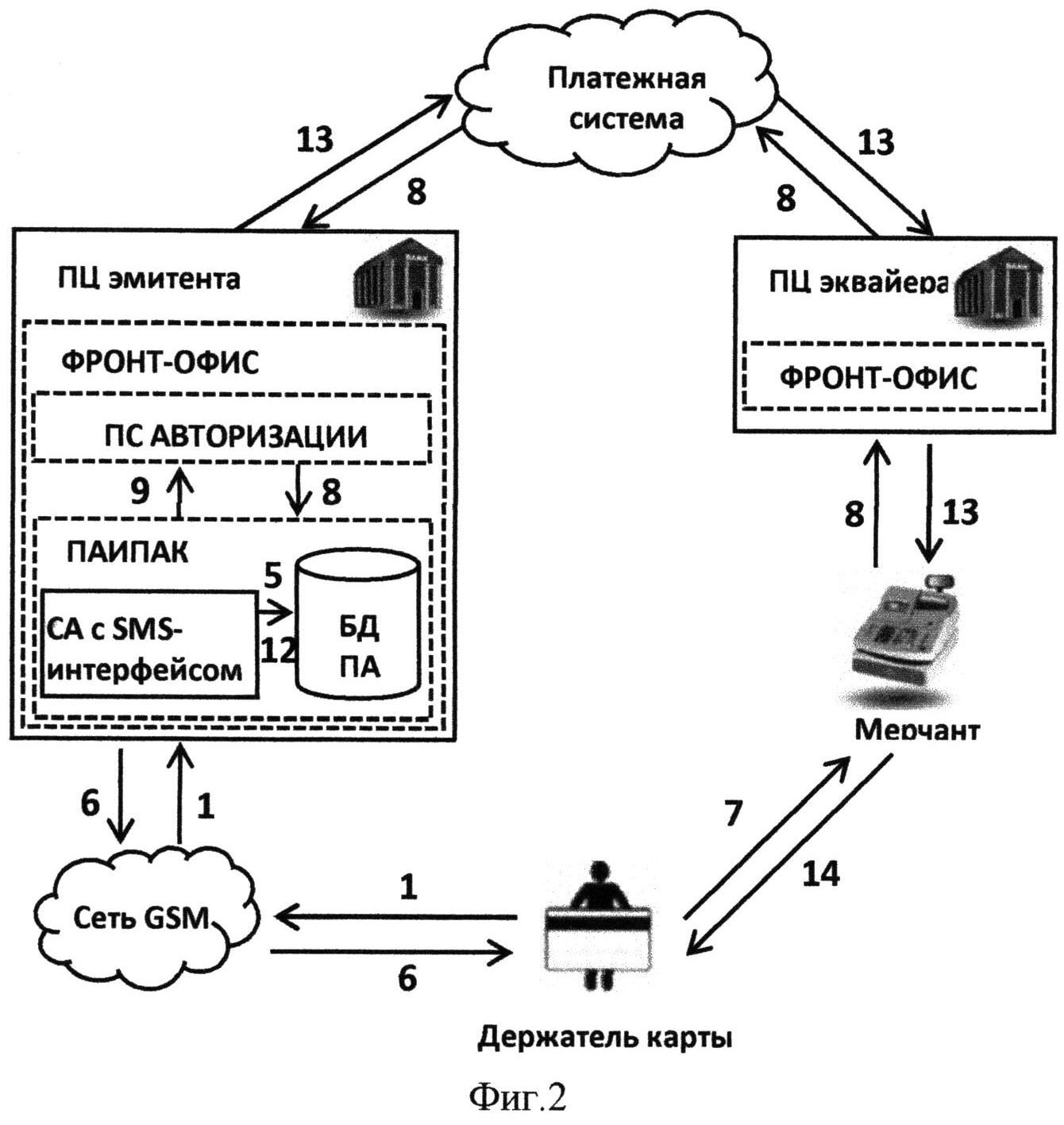

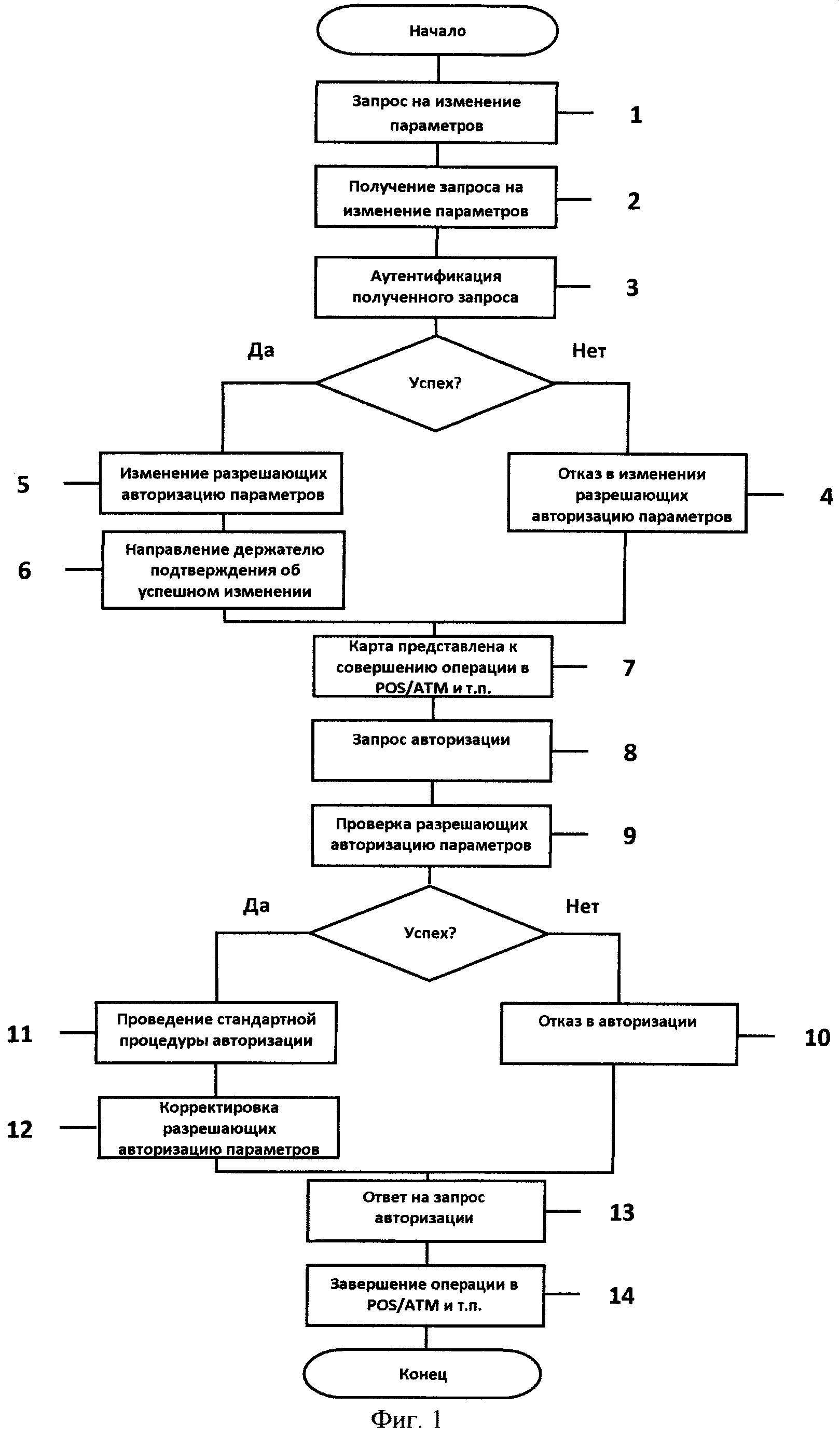

Фиг.1 - блок-схема последовательности операций предпочтительного варианта осуществления способа согласно настоящему изобретению.

Фиг.2 - схема, иллюстрирующая особенности проведении авторизации в предпочтительном варианте осуществления способа согласно настоящему изобретению.

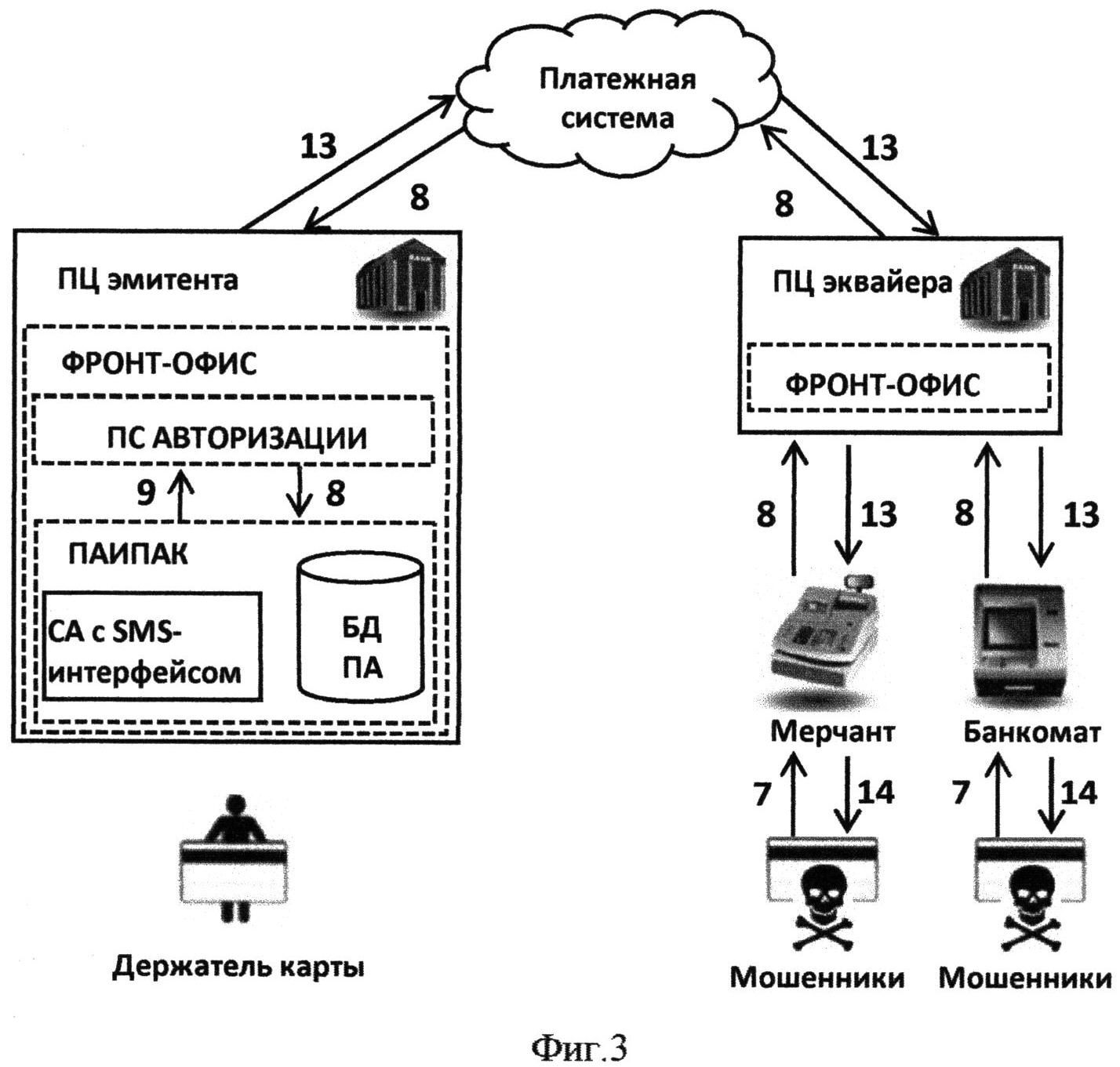

Фиг.3 - схема, иллюстрирующая особенности проведении авторизации и получения отказа в авторизации в предпочтительном варианте осуществления способа согласно настоящему изобретению.

На Фиг.1 и 2 присутствуют следующие обозначения:

ПЦ эмитента и ПЦ эквайера - процессинговый центр (ГТЦ) эмитента и процессинговый центр эквайера соответственно.

ПЦ, вообще говоря, является целостной системой, представляющей собой комплекс взаимосвязанных программно-аппаратных решений, которая обеспечивает жизненный цикл банковских продуктов на основе банковских карт и, соответственно, отвечает за проведение связанных с ними операций и управление ими. ПЦ включает в себя ряд подсистем, в частности фронт-офис.

Фронт-офис - фронт-офис процессингового центра, выполняющий, в том числе, авторизационные функции.

ПС авторизации - подсистема авторизации, являющаяся частью фронт-офиса, непосредственно выполняющая авторизационные функции (отказ/подтверждение авторизации операции).

СА с SMS-интерфейсом - сервер аутентификации с SMS-интерфейсом.

ПАИПАК - подсистема аутентифицированного изменения параметров активности карты.

БД ПА - база данных параметров активности карт.

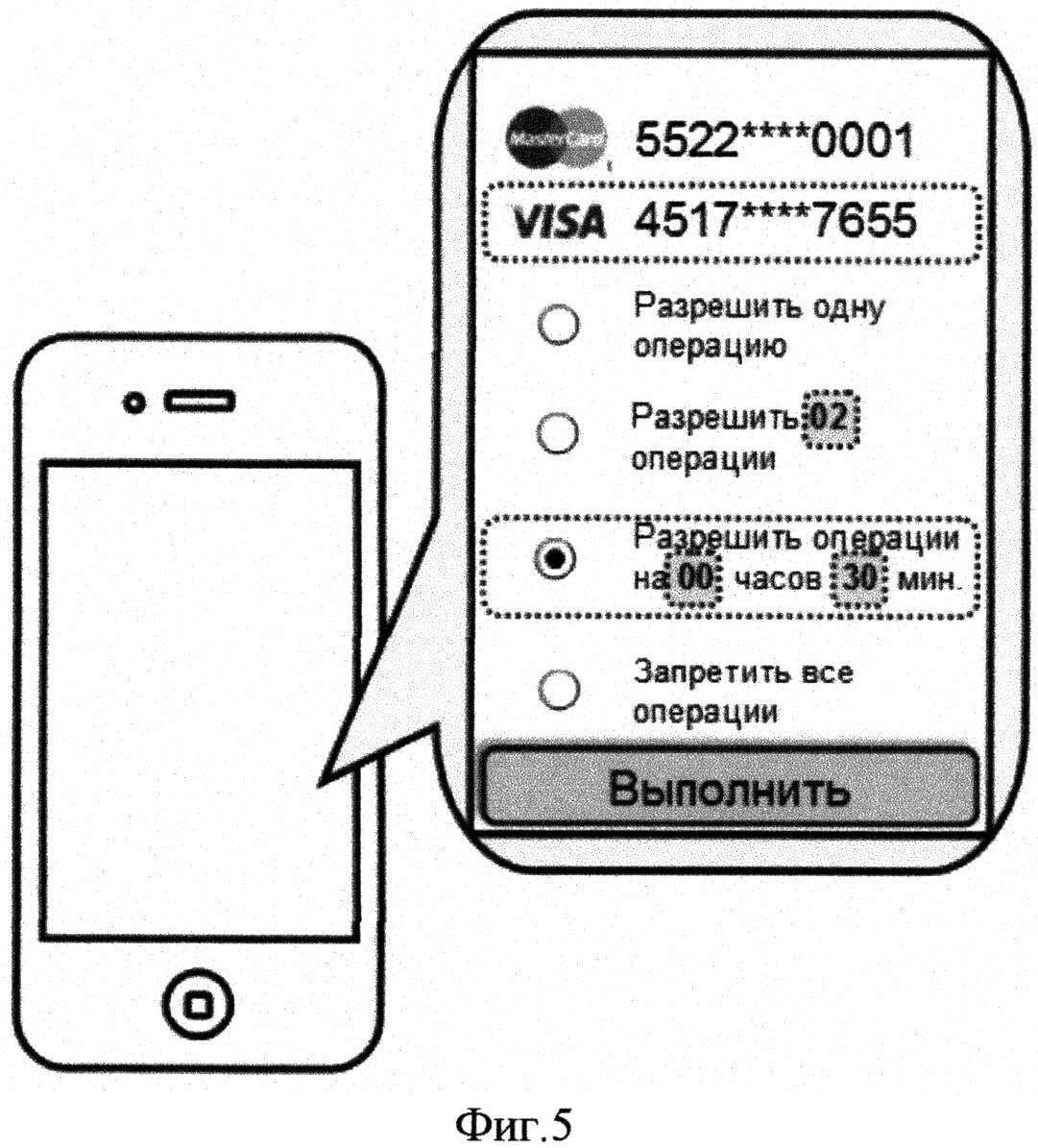

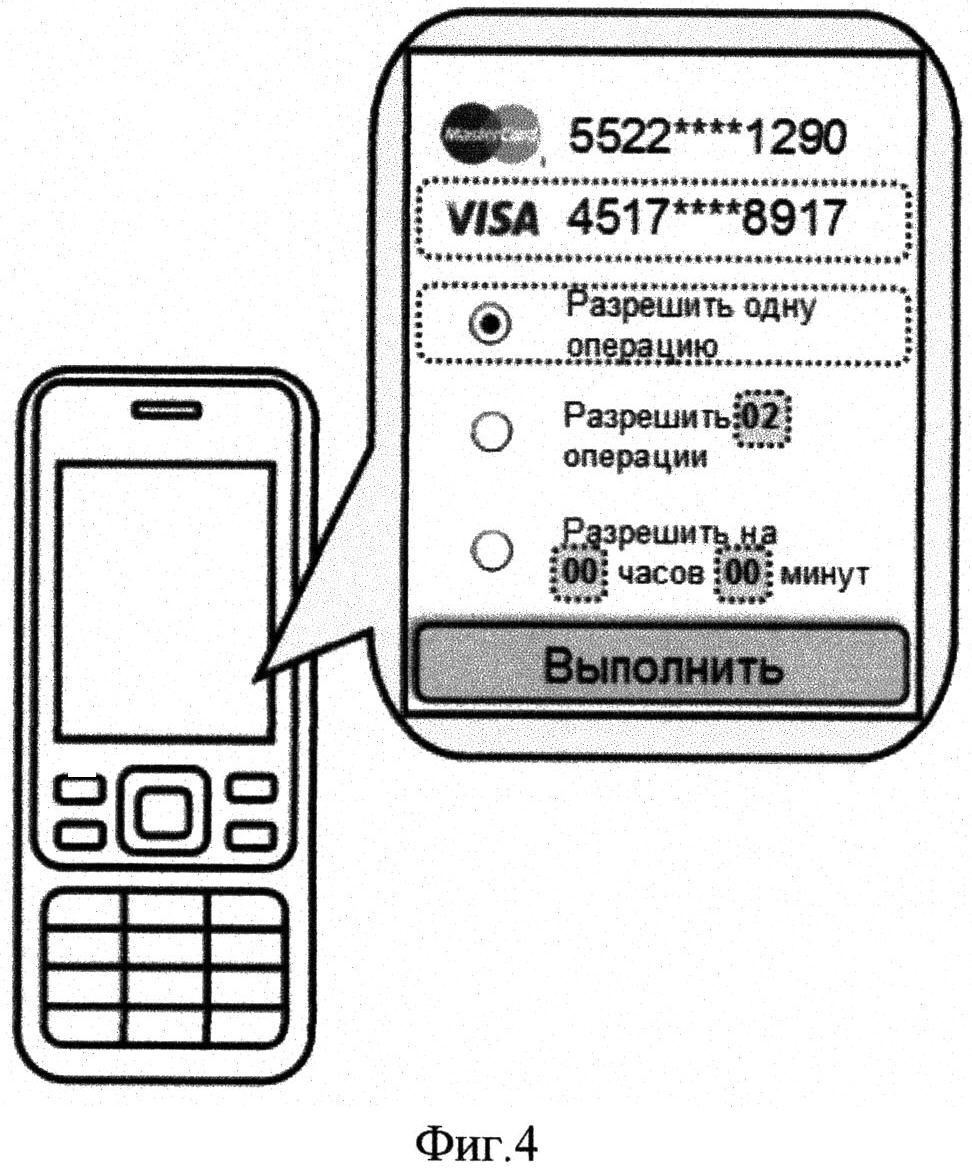

Фиг.4 и 5 иллюстрируют возможный вариант реализации интерфейса программного обеспечения телефона/смартфона, обеспечивающего формирование и отправку запроса на изменение параметров активности карты.

Описание предпочтительного варианта осуществления изобретения

Далее со ссылками на Фиг.1, 2, 3, 4, 5 излагаются в общих чертах структура и принципы функционирования настоящего изобретения, при этом описание широко известных (в частности, из [D1], [D2]) аспектов платежных карточных систем не приводится, чтобы не затенять его сути.

Предварительно, для идентификации держателя карты в процессинговом центре эмитента карты регистрируется номер мобильного телефона держателя карты.

Предполагается, что новыми средствами или настройкой имеющихся программно-аппаратных средств в ПЦ эмитента реализуются функции, обеспечивающие возможность обеспечения следующего функционала:

- аутентификация поступающих запросов в виде SMS-сообщений на изменение параметров активности карт (СА с SMS-интерфейсом - сервер аутентификации с SMS-интерфейсом);

- аутентифицированное изменение параметров активности карт по поступающим запросам от держателей карт через СА с SMS-интерфейсом, а также анализ поступающих авторизационных транзакций с выдачей разрешения на проведение стандартной процедуры авторизации, а также корректировка параметров активности карт при успешном проведении авторизации (ПАИПАК - подсистема аутентифицированного изменения параметров активности карты);

- хранение зарегистрированных номеров мобильных телефонов держателей карт и параметров активности карт (БД ПА - база данных параметров активности карт).

При реализации заявленного способа выполнение авторизуемых операций с использованием банковских карт состоит из 2-х последовательно выполняемых фаз.

Изначально параметры карт в процессинговом центре эмитента карт, определяющие возможность авторизации операций по ним (например, статус карты или зарегистрированные в процессинговом центре эмитента лимиты активности карты), имеют значения, не допускающие проведения любых авторизационных транзакций по картам.

Фаза 1

Изменение параметров карты, определяющих возможность авторизации операций по ней.

На этапе 1 держатель карты направляет в процессинговый центр эмитента карты запрос на разрешение операций по карте в виде неголосового сообщения (SMS-сообщения) с использованием мобильного телефона или подобного ему устройства с номера мобильного телефона, предварительно зарегистрированного в процессинговом центре эмитента карты. Формат и содержание сообщения определяются ПЦ и предварительно известны держателю карты. Формирование и отправка сообщения может производиться с использованием специально разработанного программного обеспечения телефона/смартфона, возможный вариант реализации его интерфейса приведен на Фиг.4 и 5.

Далее, на этапе 2 СА с SMS-интерфейсом, являющийся элементом ПАИПАК получает направленный держателем карты запрос и на этапе 3 осуществляет аутентификацию держателя карты по номеру мобильного телефона, с которого отправлен запрос.

В случае если аутентификация пройдена успешно (указанный номер мобильного телефона зарегистрирован в ПЦ и, возможно, параметры запроса, ссылающиеся на конкретную карту указывают на принадлежность этой карты держателю карты с зарегистрированным в ПЦ номером мобильного телефона, с которого отправлен запрос) ПАИПАК на этапе 5 осуществляет изменение параметров карты, определяющих возможность авторизации операций по ней, новые параметры отражаются в БД ПА для соответствующей карты.

Далее, после отражения новых параметров в БД ПА на этапе 6 направляется ответное неголосовое сообщение (SMS-сообщение) на зарегистрированный в ПЦ номер мобильного телефона держателя карты с целью его уведомления об успешности обработки запроса.

В случае если аутентификация не пройдена, изменение параметров карты, определяющих возможность авторизации операций по ней, не производится. При этом возможно направление на зарегистрированный в ПЦ номер мобильного телефона держателя карты неголосового сообщения (SMS-сообщения) о не успешной попытке изменения параметров карты.

Результатом выполнения фазы 1 является изменение параметров карты, определяющих возможность авторизации операций по ней в состояние, позволяющее провести держателю карты авторизуемую операцию (или несколько операций, в зависимости от установленных в запросе параметров).

Фаза 2

Проведение операций по карте, требующих авторизации.

После выполнения фазы 1 операции по карте могут быть совершены держателем в любое удобное для него время. Тем не менее, подразумевается, что фаза 1 непосредственно предшествует фазе 2.

На этапе 7 держатель карты осуществляет использование карты, а именно проводит операцию выдачи наличных в банкомате, в POS-Cash, оплачивает товары или услуги, предъявляя карту мерчанту, проводит операцию оплаты в сети Интернет и т.п. Операция на этапе 7 проводится обычным (как предусмотрено условиями использования карты) способом.

На этапе 8 в результате использования карты происходит формирование и передача в ПЦ эмитента карты авторизационного запроса на проведение операции.

Фронт-офис ПЦ эмитента захватывает авторизационную транзакцию. Полученный ПС Авторизации авторизационный запрос на этапе 9 проходит проверку с использованием ПАИПАК, на котором ПАИПАК анализирует зарегистрированные в БД ПА параметры карты, определяющие возможность авторизации операций по ней.

Если на этапе 9 ПАИПАК определено, что зарегистрированные в БД ПА параметры карты, определяющие возможность авторизации операций по ней, позволяют проведение операции, то осуществляется этап 11, на котором ПС Авторизации проводится стандартная процедура авторизации, в рамках которой осуществляются, в частности, следующие проверки допустимости выполнения запрошенной операции:

- статус, срок действия и подлинность карты;

- достаточность средств для осуществления операции;

- допустимость типа операции;

- ограничения по разовой или суточной сумме операций или другие ограничения.

При успешном прохождении стандартной процедуры авторизации на этапе 12 ПАИПАК осуществляет корректировку в БД ПА параметров карты, определяющих возможность авторизации операций по ней с учетом успешности проведения последней операции.

Например, если держателем карты предварительно было разрешено проведение одной операции, то на этапе 12 ПАИПАК изменяет параметры карты, определяющие возможность авторизации операций по ней на не допускающие проведения любых авторизационных транзакций по карте.

Если на этапе 9 ПАИПАК определено, что зарегистрированные в БД ПА параметры карты, определяющие возможность авторизации операций по ней, запрещают проведение операции, то осуществляется этап 10, на котором происходит отказ в авторизации без проведения ПС Авторизации стандартной процедуры авторизации.

Далее, на этапе 13 Фронт-офис ПЦ эмитента формирует и направляет ответ на авторизационный запрос, разрешающий или запрещающий проведение запрошенной на этапе 7 операции. Соответственно, в зависимости от полученного на этапе 13 ответа, операция на этапе 14 завершается предоставлением запрошенной услуги (снятие наличных, проведение операции оплаты и т.п.) или же отказом в ее осуществлении.

Результатом выполнения фазы 2 является разрешение или запрещение запрошенной авторизуемой операции в зависимости от установленных параметров карты, определяющих возможность авторизации операций по ней и корректировка этих параметров в случае успешного проведения операции.

Следует отметить, что благодаря наличию фазы 1, возможность проведения несанкционированных (мошеннических) операций на фазе 2, проиллюстрированных на Фиг.3, ограничена периодом времени, в котором параметры карты, определяющие возможность авторизации операций по ней, находятся в разрешающем состоянии. Таким образом, в случае применения фазы 1 для разрешения проведения единственной операции непосредственно перед проведением фазы 2 практически исключается возможность несанкционированного использования карты.

Используемая терминология

Авторизационная транзакция (Authorization) - совокупность операций для получения разрешения или отказа, предоставляемого банком-эмитентом для проведения операции на определенную сумму с использованием банковской карты, порождающее обязательство эмитента по исполнению операции на упомянутую сумму, запрашиваемая сумма блокируется на счете клиента.

Аутентификация (Authentication) - подтверждение подлинности данных и субъектов информационного взаимодействия исключительно на основе самих полученных данных (при информационном взаимодействии данные получены от заявленного отправителя и неискажены).

Держатель карты (Cardholder) - физическое лицо, пользующееся услугами Банка-эмитента для совершения банковских операций, имеющее счет в банке, являющееся пользователем банковской карты на основании договора с Банком-эмитентом.

Платежная система (Payment system) - система обмена транзакциями и взаиморасчетов между сторонами-участниками системы с использованием совокупности информационно-технических средств сторон-участников, подчиняющихся общим регламентирующим правилам перевода финансовых средств между банками и другими кредитно-финансовыми учреждениями, для которой характерны наличие договорной и лицензионной баз, торговой марки, финансовых гарантий, внутренних операционных правил и стандартов.

Получатель платежа/Мерчант (Merchant) - юридическое или физическое лицо, пользующееся услугами банка для совершения банковских операций, предприятие торговли (торгово-сервисное предприятие, продавец), осуществляющее продажу товаров и/или услуг, принимающее заказы на покупку, принимающее в качестве средства платежа банковские карты.

Операция/Транзакция (Transaction) - инициируемая Клиентом или Получателем платежа совокупность последовательных операций осуществляемых участниками Платежной системы для обслуживания Клиентов - держателей банковских карт (в частности, для осуществления доступа к счету с целью получения информации о состоянии счета, дебетования, кредитования счета, осуществления финансовых расчетов с использованием банковской карты).

Эквайер (Acquirer) - банк-участник Платежной системы, кредитно-финансовое учреждение, которое имеет договорные отношения с предприятием торговли и сервиса (Получателем платежа) на обслуживание с целью принятия данных о транзакциях, совершенных с помощью банковских карт, направляет их в Платежную систему для осуществления расчетов по этим транзакциям.

Эмитент (Issuer) - банк-участник Платежной системы, кредитно-финансовое учреждение, которое осуществляет эмиссию (выпускает) банковских карт, получает данные о транзакциях, произведенных Клиентами, осуществляет аутентификацию Клиента и авторизацию транзакции, гарантирует оплату совершенных Клиентами транзакций и относит суммы транзакций на счета Клиентов.

Изобретение было раскрыто выше со ссылкой на конкретный вариант его осуществления. Для специалистов могут быть очевидны и иные варианты осуществления изобретения, не меняющие его сущности, как она раскрыта в настоящем описании. Соответственно, изобретение следует считать ограниченным по объему только нижеследующей формулой изобретения.