Результат интеллектуальной деятельности: ДИНАМИЧЕСКОЕ ШИФРОВАНИЕ, ОСНОВАННОЕ НА СОДЕРЖИМОМ, В КАНАЛЕ УПРАВЛЕНИЯ

Вид РИД

Изобретение

ОБЛАСТЬ ТЕХНИКИ

Примеры и варианты осуществления настоящего изобретения (которыми не ограничиваются возможности его реализации) в целом относятся к системам беспроводной связи, способам, устройствам и компьютерным программам, а более точно - к шифрованию и дешифрованию информационных сообщений, передаваемых по каналу управления, и к конкретным реализациям, относящимся к SMS-сообщениям, передаваемым по низкоскоростному совмещенному каналу управления в системе GSM.

УРОВЕНЬ ТЕХНИКИ

В этом разделе приводится информация о предпосылках создания изобретения или контекстная информация, относящаяся к настоящему изобретению, суть которого изложена в формуле изобретения. Представленное здесь описание может содержать концепции, которые могут быть реализованы, но не обязательно были рассмотрены или реализованы ранее. Таким образом, если не указано иное, в этом разделе не описывается уровень техники, предшествующий описанию и формуле изобретения, содержащимся в этой заявке, и не предполагается, что рассматриваемые вопросы, включенные в этот раздел, относятся к известному уровню техники.

Ниже приводятся аббревиатуры, которые могут встретиться в последующем описании и/или прилагаемых чертежах.

|

В последнее время в рамках дальнейшего усовершенствования протоколов радиодоступа GSM рассматривается вопрос обеспечения безопасности, связанный с шифрованием текста в сообщениях информационных систем типа 5 (SI5, System Information Type 5) и типа 6 (SI6), которые передаются по нисходящему каналу SACCH. См., например, документ GP-101242 (озаглавленный "Alternating between different neighbour cell description formats, etc." (чередование форматов описания соседних сот и т.д.) и изданный компанией Vodafone) и документ GP-101243 (озаглавленный "Additional A5/1-GEA1 Attack Countermeasures" (дополнительные меры противодействия злонамеренным действиям в отношении A5/1-GEA1) и изданный компанией Vodafone), содержащиеся в материалах конференции #47 3GPP TSG-GERAN (проходившей с 30 августа по 3 сентября 2010 года в Кунымине, Китай). В этих документах описываются потенциальные решения, которые, как ожидается, должны быть совместимы с существующим уже использующимся мобильным оборудованием, однако авторы изобретения полагают, что такие предложенные решения далеки от оптимальных. В документе GP-101656, в котором подытожены материалы конференции #47 3GPP TSG-GERAN2 (проходившей с 31 августа по 2 сентября 2010 года в Кунымине, Китай), указывается, что другое решение заключается в полном отказе от шифрования информации в SACCH. По причинам, изложенным ниже, авторы изобретения также рассматривают и это решение как неоптимальное.

Согласно сформулированным идеям изобретения предлагается решение, позволяющее устранить указанную выше проблему, связанную с обеспечением безопасности, и предоставляющее разработчикам более надежные и гибкие средства по сравнению с теми, что упомянуты выше.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Посредством использования примеров осуществления настоящего изобретения решаются вышеупомянутые и другие проблемы, а также достигаются определенные преимущества.

В примерах осуществления настоящего изобретения в соответствии с первым аспектом предлагается способ, который включает: определение устройством содержимого информационного сообщения, подлежащего передаче по каналу управления; и выбор устройством на основе определенного содержимого информационного сообщения, следует ли выполнять шифрование информационного сообщения.

В соответствии со вторым аспектом примеров осуществления настоящего изобретения предлагается компьютерная программа, включающая одну или более последовательностей, содержащих одну или более инструкций, в результате исполнения которых одним или более процессорами устройство реализует по меньшей мере способ, включающий: определение содержимого информационного сообщения, подлежащего передаче по каналу управления, и на основе определенного содержимого выбор, следует ли выполнять шифрование информационного сообщения.

В соответствии с третьим аспектом примеров осуществления настоящего изобретения предлагается устройство, содержащее по меньшей мере один процессор и по меньшей мере один модуль памяти, в котором хранится компьютерный программный код. По меньшей мере один модуль памяти и компьютерный программный код сконфигурированы таким образом, чтобы при взаимодействии по меньшей мере с одним процессором устройство выполняло по меньшей мере следующие операции: определение содержимого информационного сообщения, подлежащего передаче по каналу управления, и на основе определенного содержимого выбор, следует ли выполнять шифрование информационного сообщения.

В соответствии с четвертым аспектом примеров осуществления настоящего изобретения предлагается устройство, содержащее средства определения содержимого информационного сообщения, подлежащего передаче по каналу управления, и средства выбора на основе определенного содержимого информационного сообщения, следует ли выполнять шифрование информационного сообщения. В конкретном варианте осуществления настоящего изобретения средства определения и средства выбора содержат по меньшей мере один процессор в сочетании с памятью, в которой хранится компьютерный программный код.

В примерах осуществления настоящего изобретения в соответствии с пятым аспектом предлагается способ, который включает: использование устройства, определяющего, зашифровано ли информационное сообщение, содержащееся в блоке данных, принятом по каналу управления, с использованием только информации, включенной в блок данных; и устройства, обрабатывающего принятое информационное сообщение в соответствии с результатом выполнения процедуры определения.

В соответствии с шестым аспектом примеров осуществления настоящего изобретения предлагается компьютерная программа, включающая в состав одну или более последовательностей, содержащих одну или более инструкций, в результате исполнения которых одним или более процессорами устройство реализует по меньшей мере способ, включающий: определение, зашифровано ли информационное сообщение, содержащееся в блоке данных, принятом по каналу управления, с использованием только информации, включенной в блок данных; и обработку принятого информационного сообщения в соответствии с результатом выполнения процедуры определения.

В соответствии с седьмым аспектом примеров осуществления настоящего изобретения предлагается устройство, содержащее по меньшей мере один процессор и по меньшей мере один модуль памяти, в котором хранится компьютерный программный код. По меньшей мере один модуль памяти и компьютерный программный код сконфигурированы таким образом, чтобы при взаимодействии по меньшей мере с одним процессором устройство выполняло по меньшей мере следующие операции: определение, зашифровано ли информационное сообщение, содержащееся в блоке данных, принятом по каналу управления, с использованием только информации, включенной в блок данных; и обработку принятого информационного сообщения в соответствии с результатом выполнения процедуры определения.

В соответствии с восьмым аспектом примеров осуществления настоящего изобретения предлагается устройство, содержащее средства определения, зашифровано ли информационное сообщение, принятое по каналу управления, с использованием только информации, содержащейся в информационном сообщении; и средства обработки принятого информационного сообщения в соответствии с результатом выполнения процедуры определения. В конкретном варианте осуществления настоящего изобретения средства определения содержат по меньшей мере один процессор, а средства обработки содержат по меньшей мере один внешний интерфейс обработки радиочастотного сигнала и/или базовую приемопередающую станцию.

В соответствии с девятым аспектом примеров осуществления настоящего изобретения предлагается способ, который включает:

определение того, что информационное сообщение, подлежащее передаче по каналу управления, представляет собой сообщение услуги передачи коротких сообщений; и в результате этого выбор высокоскоростного совмещенного канала управления для передачи информационного сообщения и принятие решения о шифровании всех блоков данных, передаваемых по высокоскоростному совмещенному каналу управления.

В соответствии с десятым аспектом примеров осуществления настоящего изобретения предлагается устройство, содержащее по меньшей мере один процессор и по меньшей мере один модуль памяти, в котором хранится компьютерный программный код. По меньшей мере один модуль памяти и компьютерный программный код сконфигурированы таким образом, чтобы при взаимодействии по меньшей мере с одним процессором устройство выполняло по меньшей мере следующие операции: определение того, что информационное сообщение, подлежащее передаче по каналу управления, представляет собой сообщение услуги передачи коротких сообщений; и в результате этого выбор высокоскоростного совмещенного канала управления для передачи информационного сообщения и принятие решения о шифровании всех блоков данных, передаваемых по высокоскоростному совмещенному каналу управления.

Ниже подробно описываются эти и другие аспекты настоящего изобретения.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

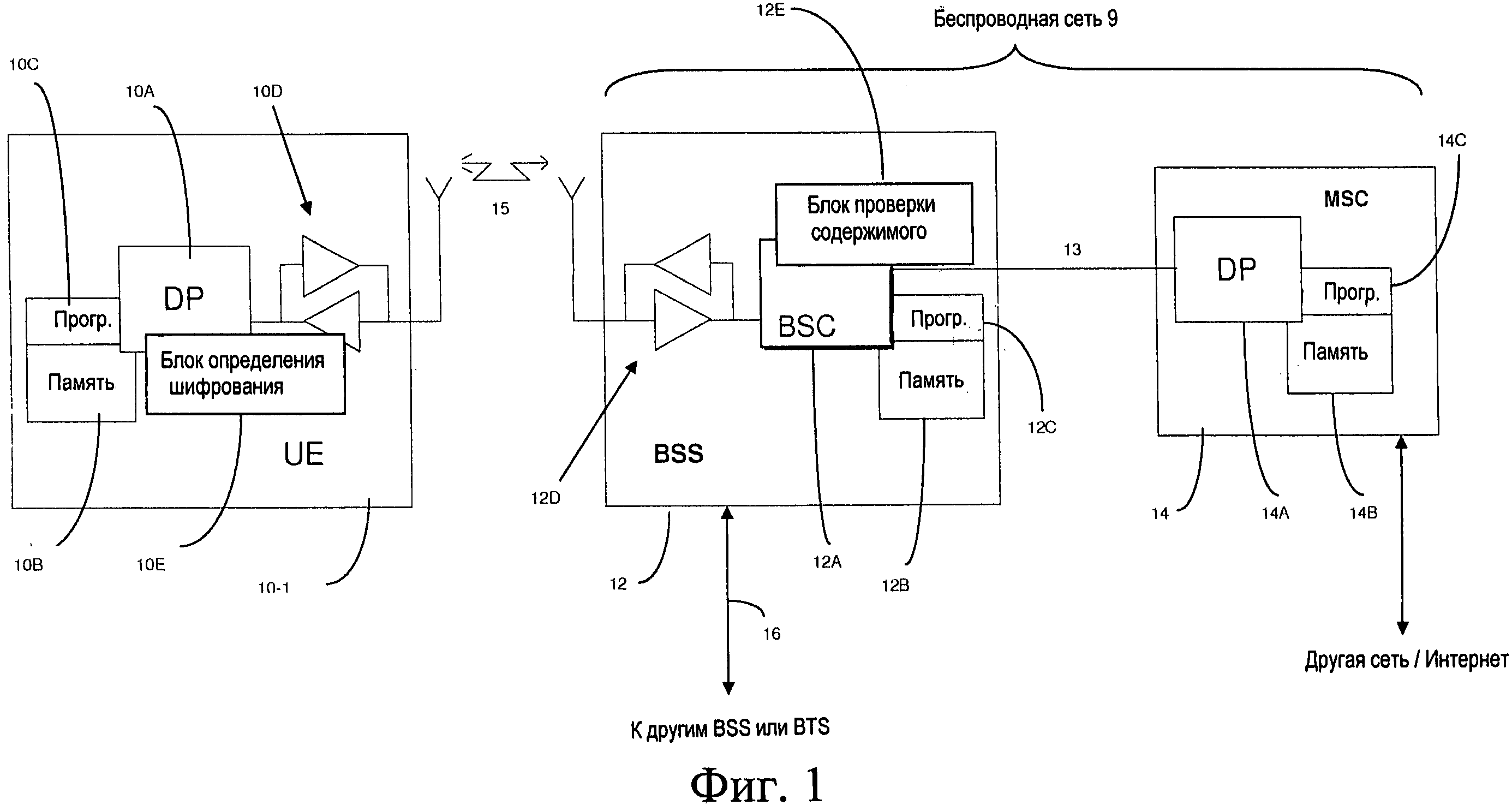

На фиг.1 показана упрощенная блок-схема различных электронных устройств, которые подходят для использования в примерах осуществления настоящего изобретения.

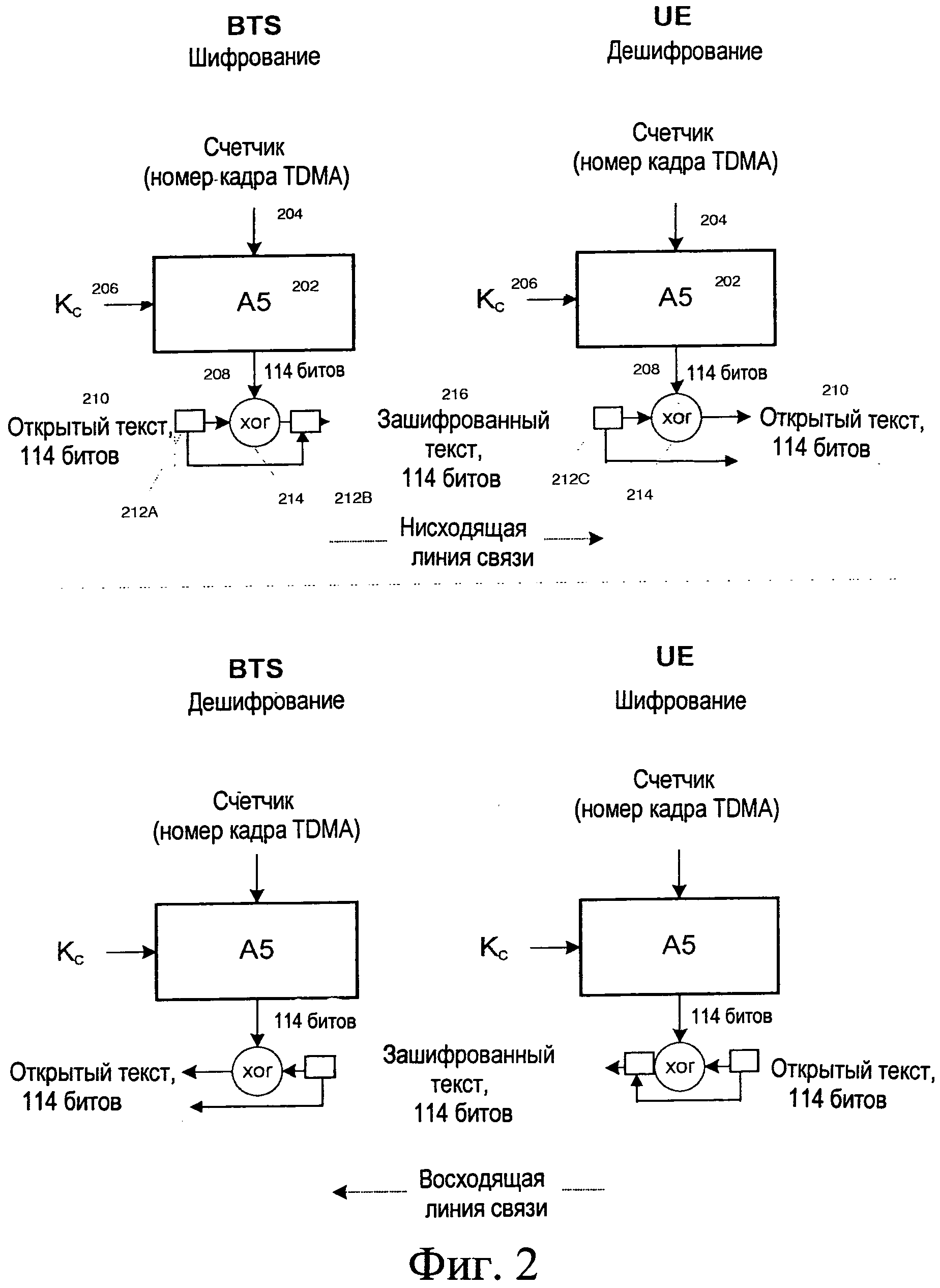

На фиг.2 в виде блок-схемы показан способ шифрования и дешифрования информационного сообщения, передаваемого по каналу SACCH, в соответствии с одним из примеров осуществления настоящего изобретения.

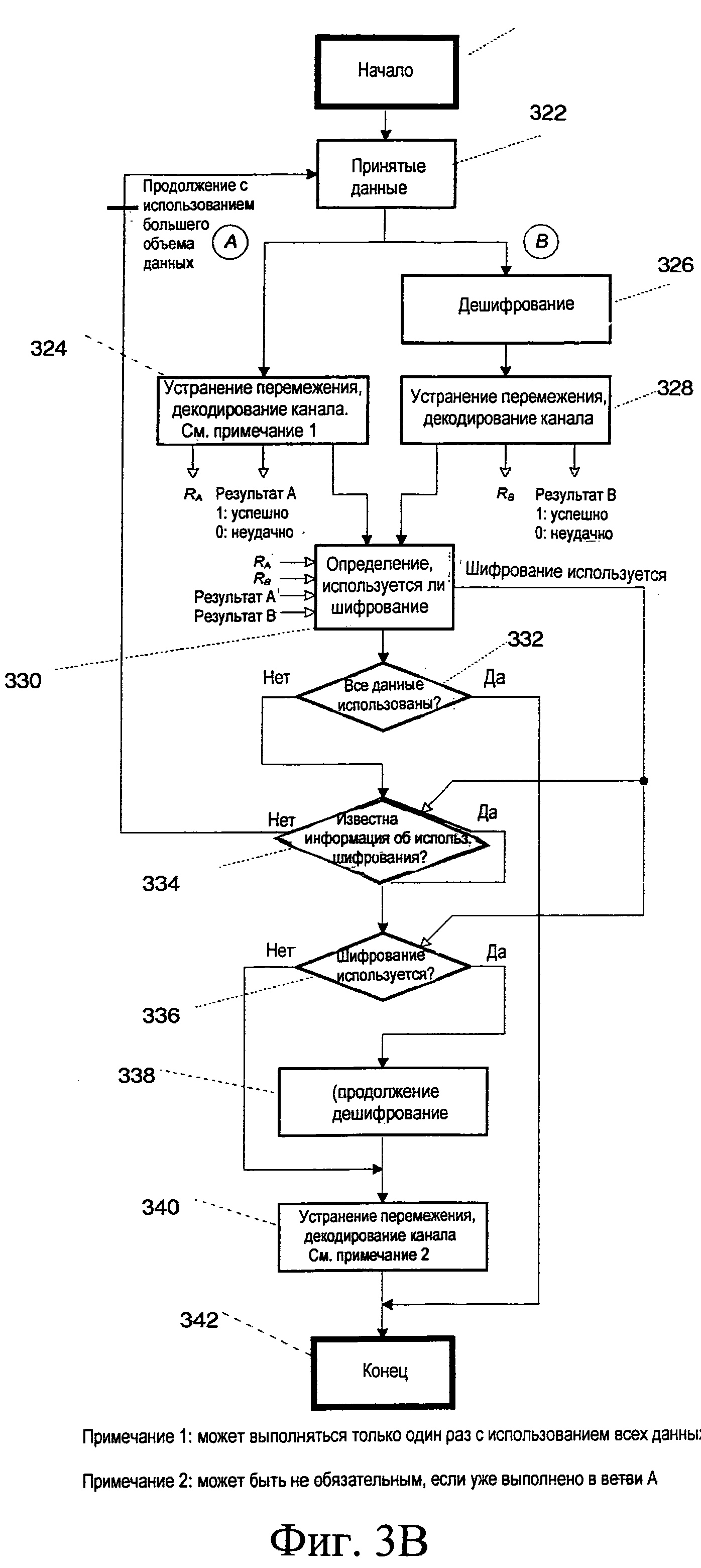

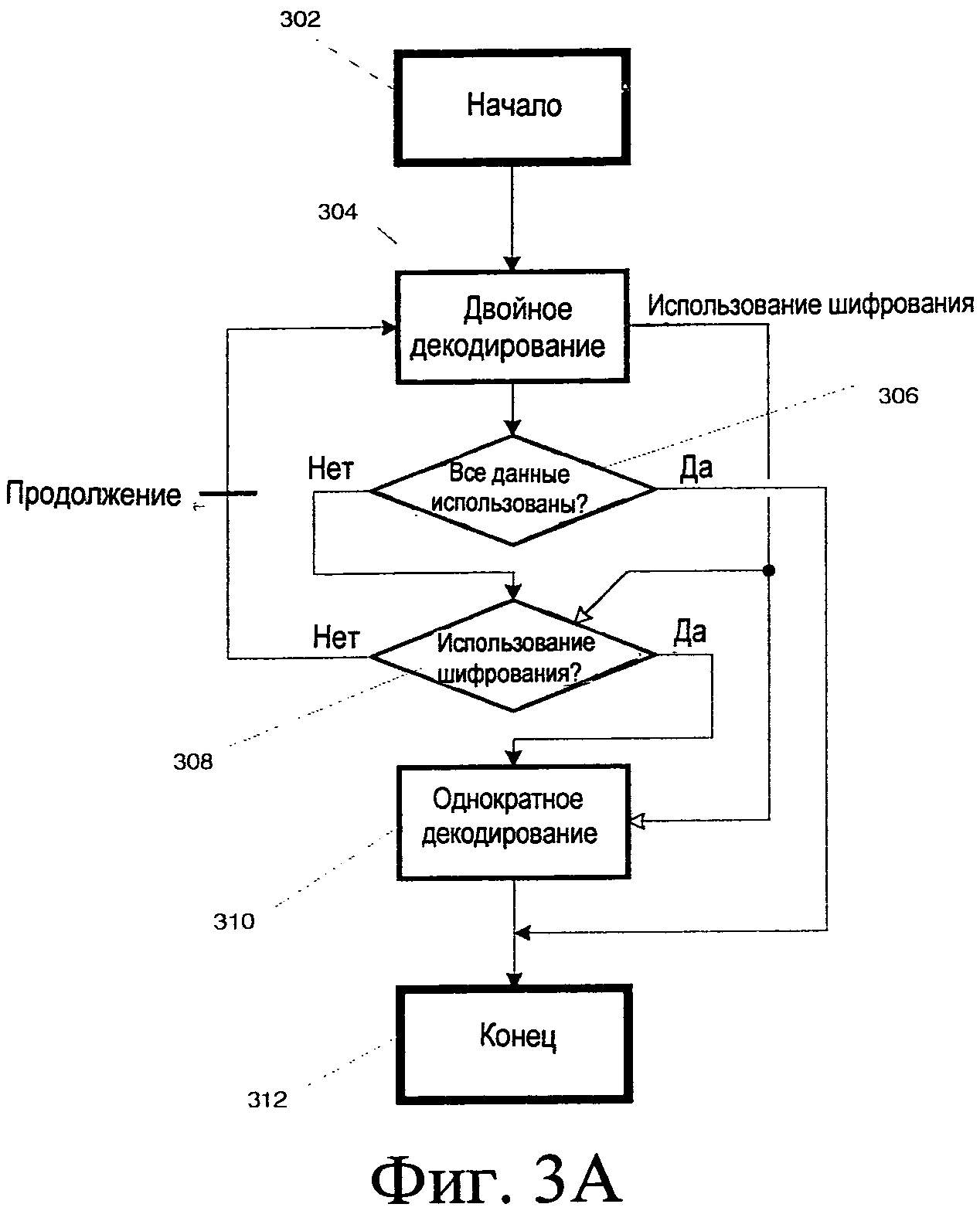

На фиг.3А в соответствии с примером осуществления настоящего изобретения показан алгоритм выполнения процесса двойного декодирования для дешифрования информационного сообщения, принятого по каналу управления.

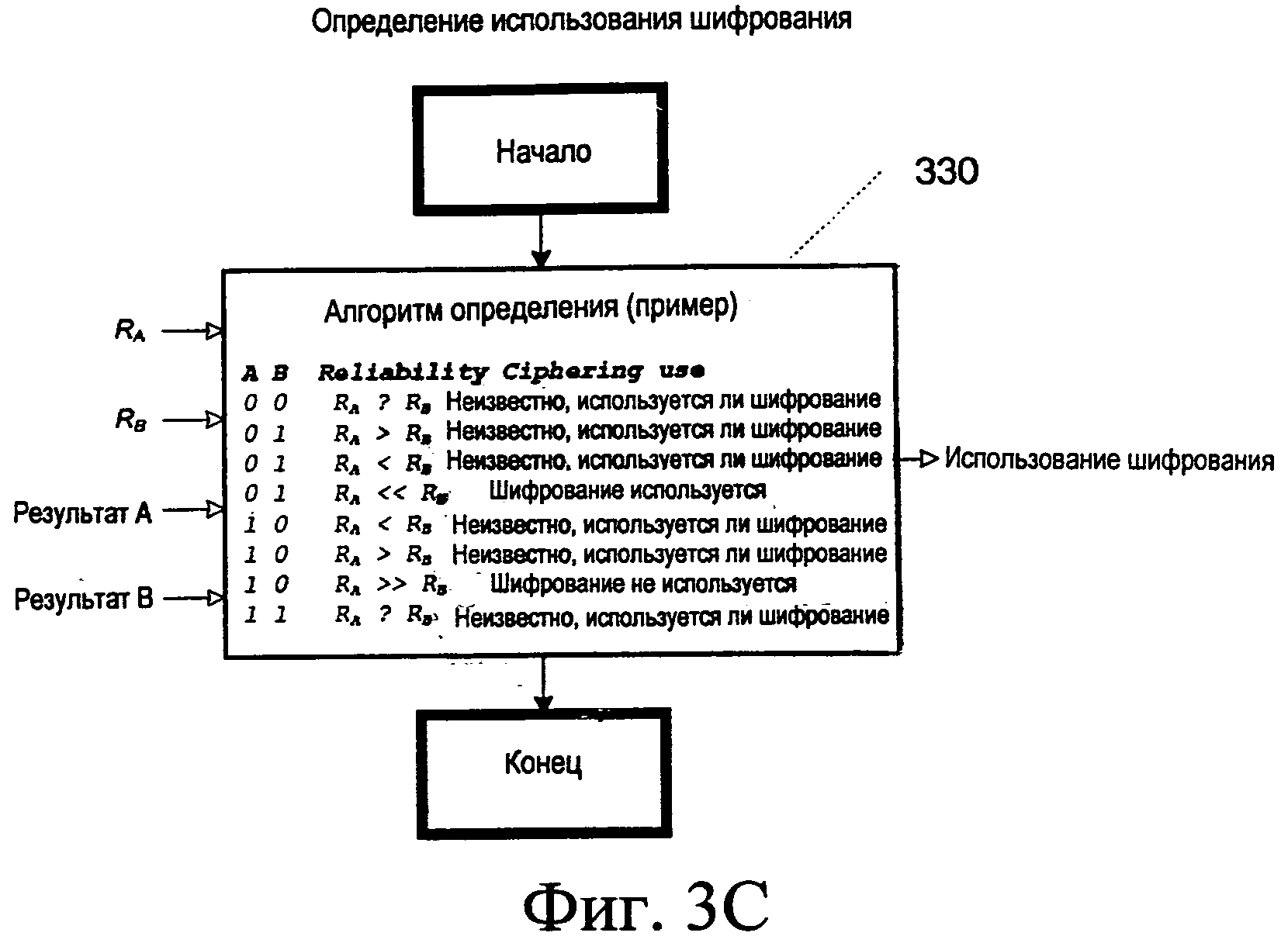

На фиг.3В в соответствии с примером осуществления настоящего изобретения показан более подробный алгоритм процесса двойного декодирования, показанного на фиг.3А.

На фиг.3С в соответствии с примером осуществления настоящего изобретения показан более подробный алгоритм процесса определения использования шифрования, показанного на фиг.3В.

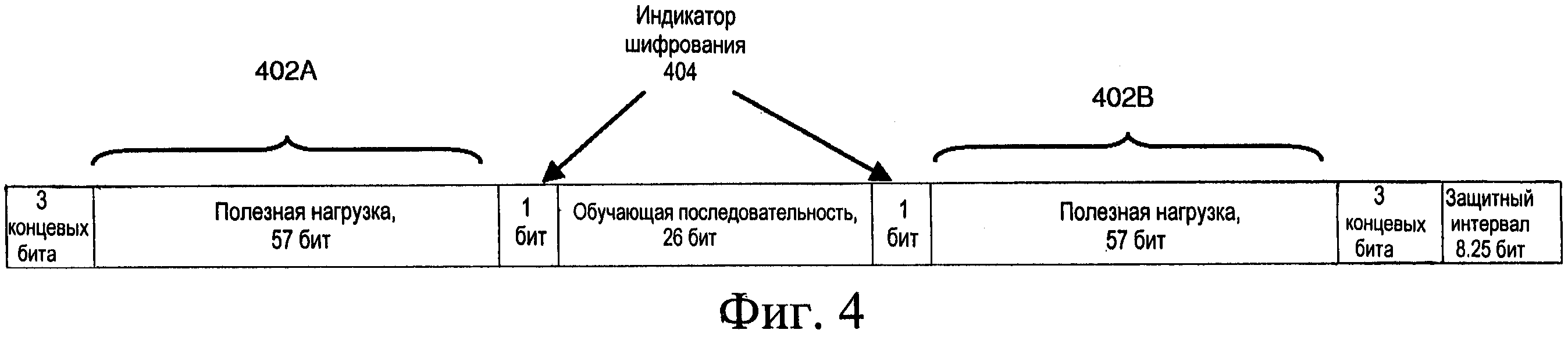

На фиг.4 показана блок-схема обычного пакета блока данных SACCH с модуляцией GMSK, который может выборочно шифроваться согласно примерам осуществления настоящего изобретения.

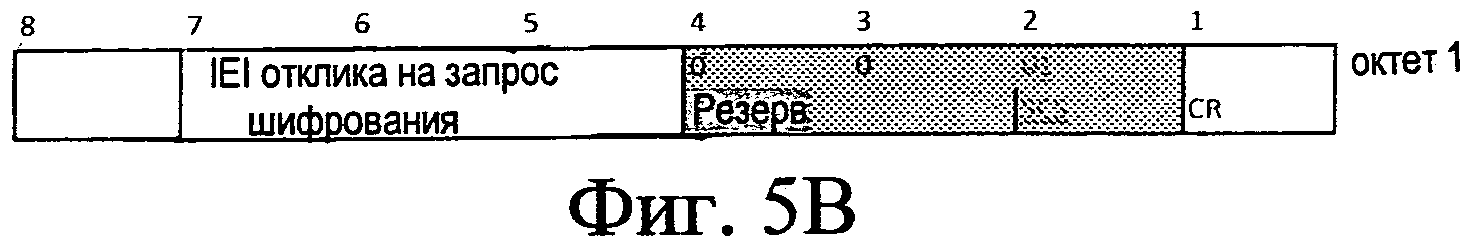

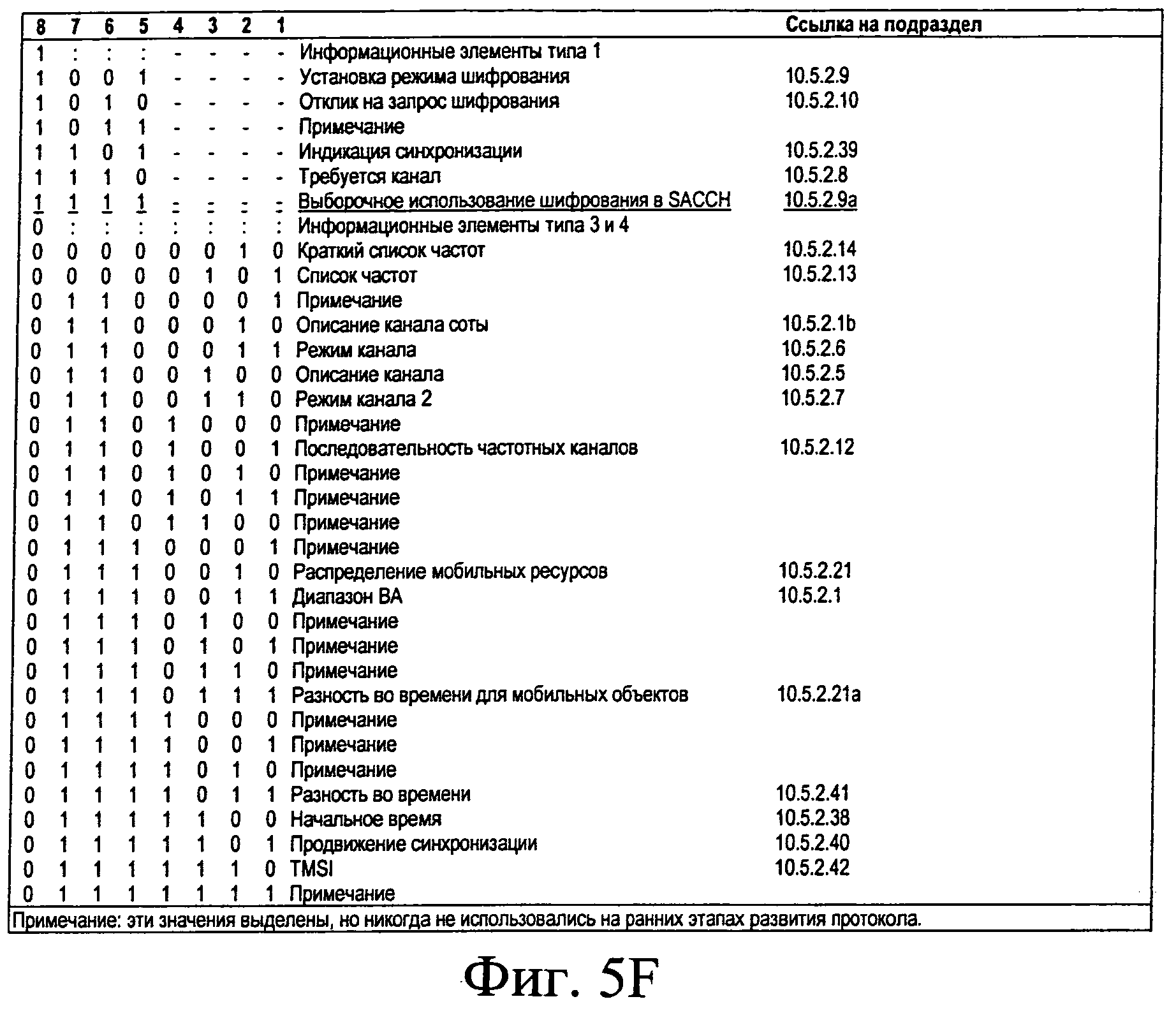

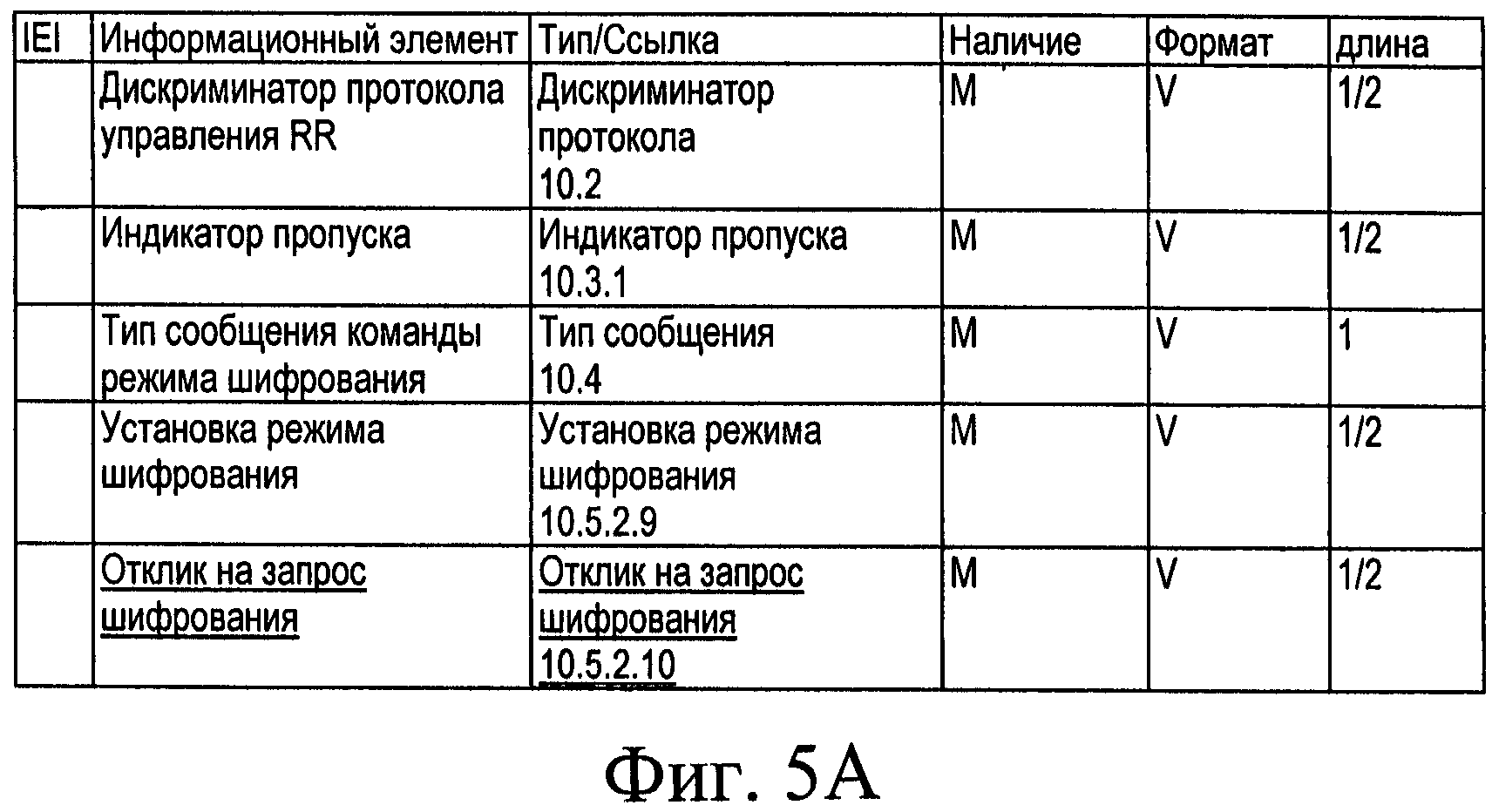

На фиг.5A-F показаны таблицы, иллюстрирующие фрагменты 3GPP TS 44.018 v9.6.0 (2010-09), модифицированные в соответствии с примером осуществления настоящего изобретения для включения информационного элемента отклика на запрос шифрования и содержащие подробную информацию об этом информационном элементе.

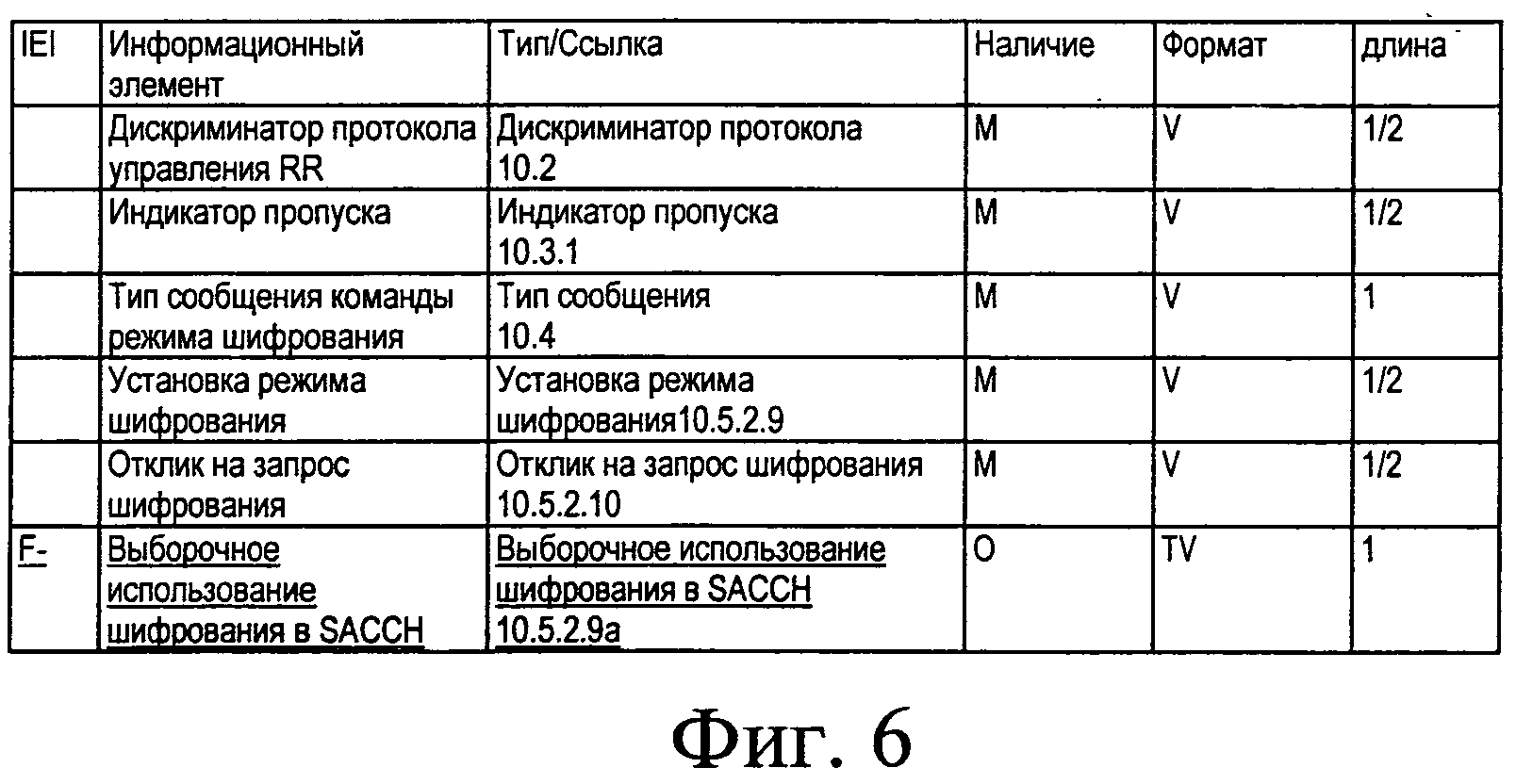

На фиг.6 показана таблица из документа 3GPP TS 44.018 v9.6.0 (2010-09), относящаяся к сообщению CIPHERING MODE COMMAND и модифицированная с использованием информационного элемента, показанного на фиг.5A-F, согласно примеру осуществления настоящего изобретения.

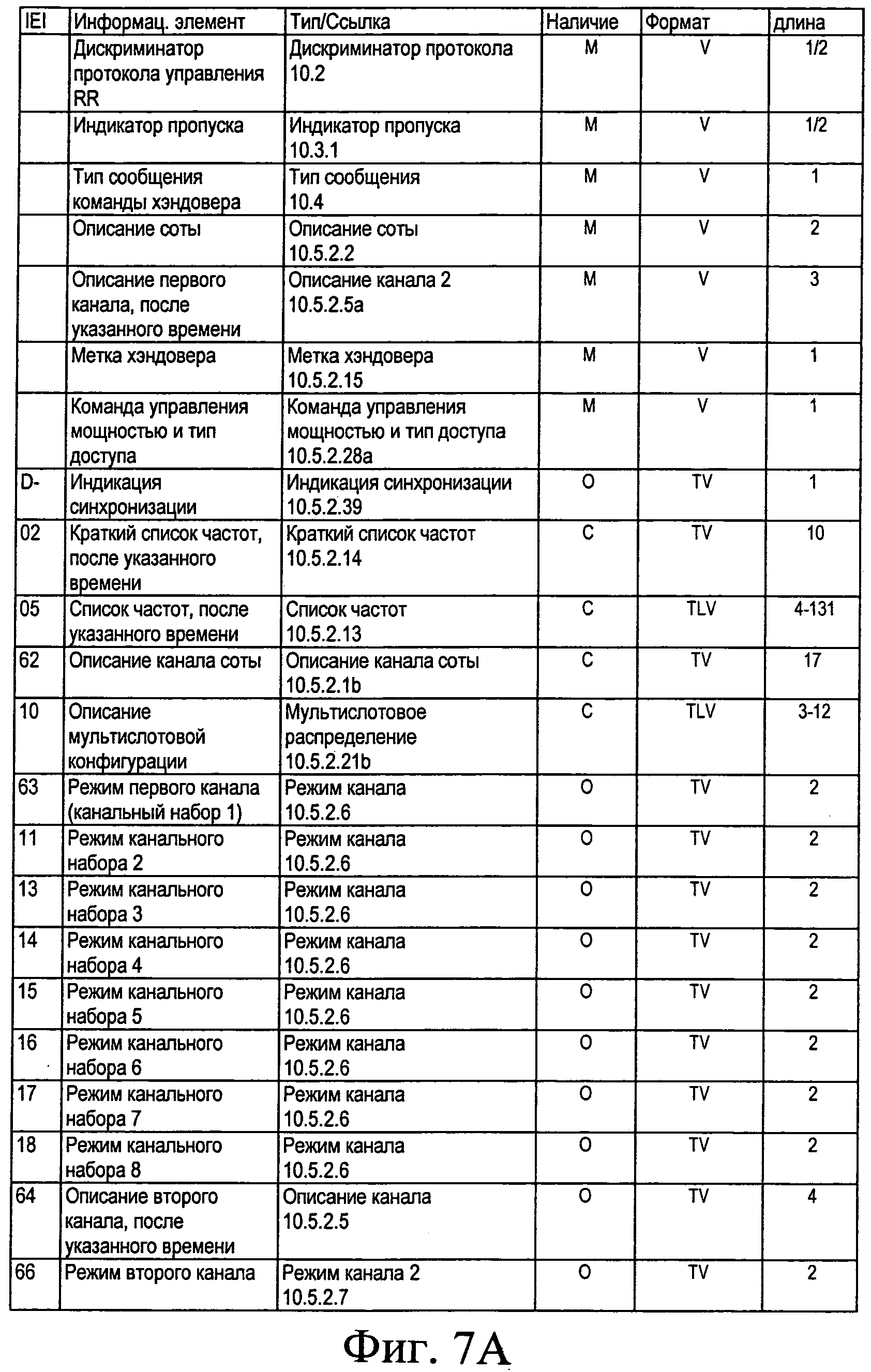

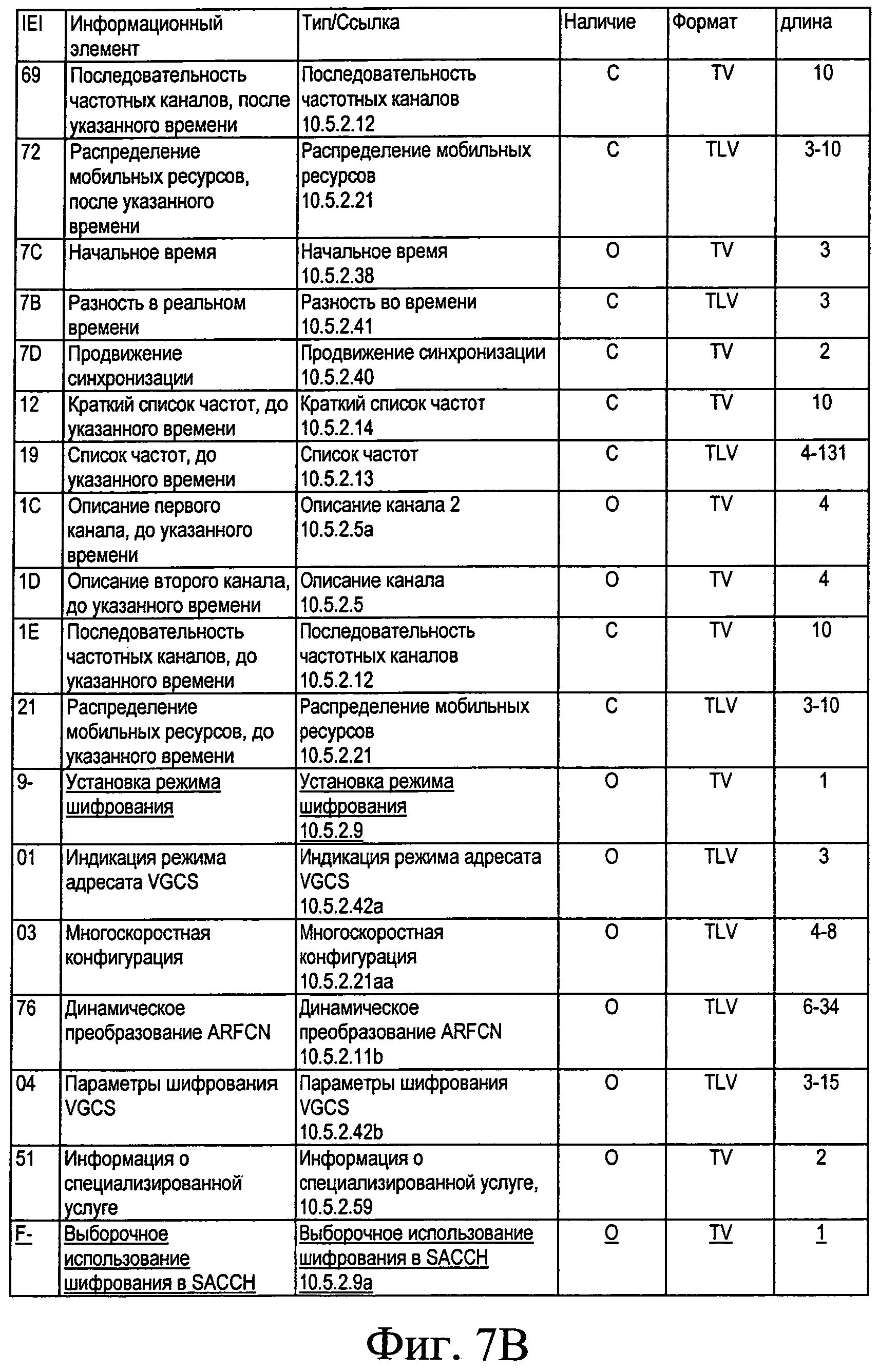

На фиг.7А-В показана таблица из документа 3GPP TS 44.018 v9.6.0 (2010-09), относящаяся к сообщению HANDOVER COMMAND и модифицированная с использованием информационного элемента, показанного на фиг.5A-F, согласно примеру осуществления настоящего изобретения.

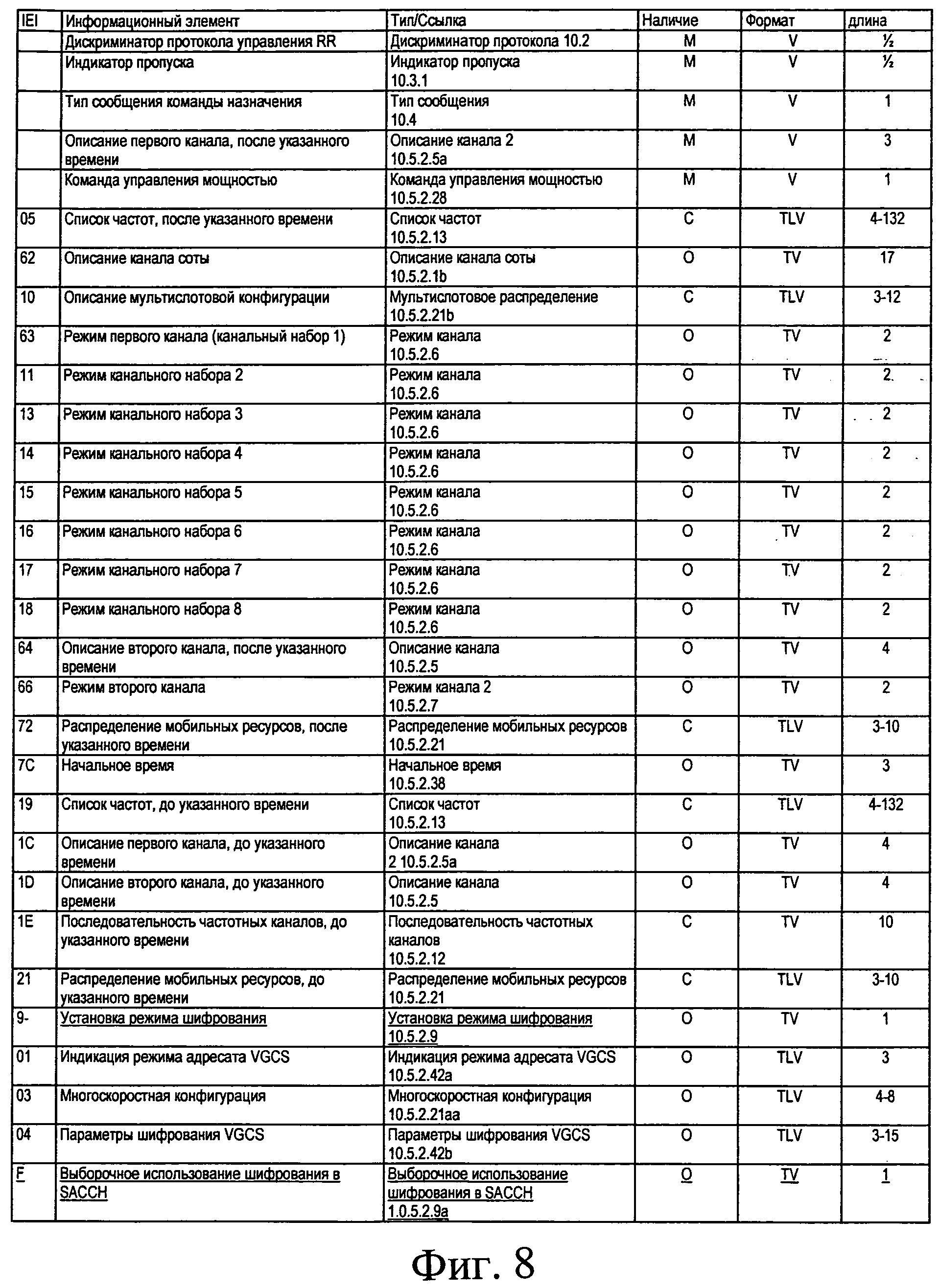

На фиг.8 показана таблица из документа 3GPP TS 44.018 v9.6.0 (2010-09), относящаяся к сообщению ASSIGNMENT COMMAND и модифицированная с использованием информационного элемента, показанного на фиг.5A-F, согласно примеру осуществления настоящего изобретения.

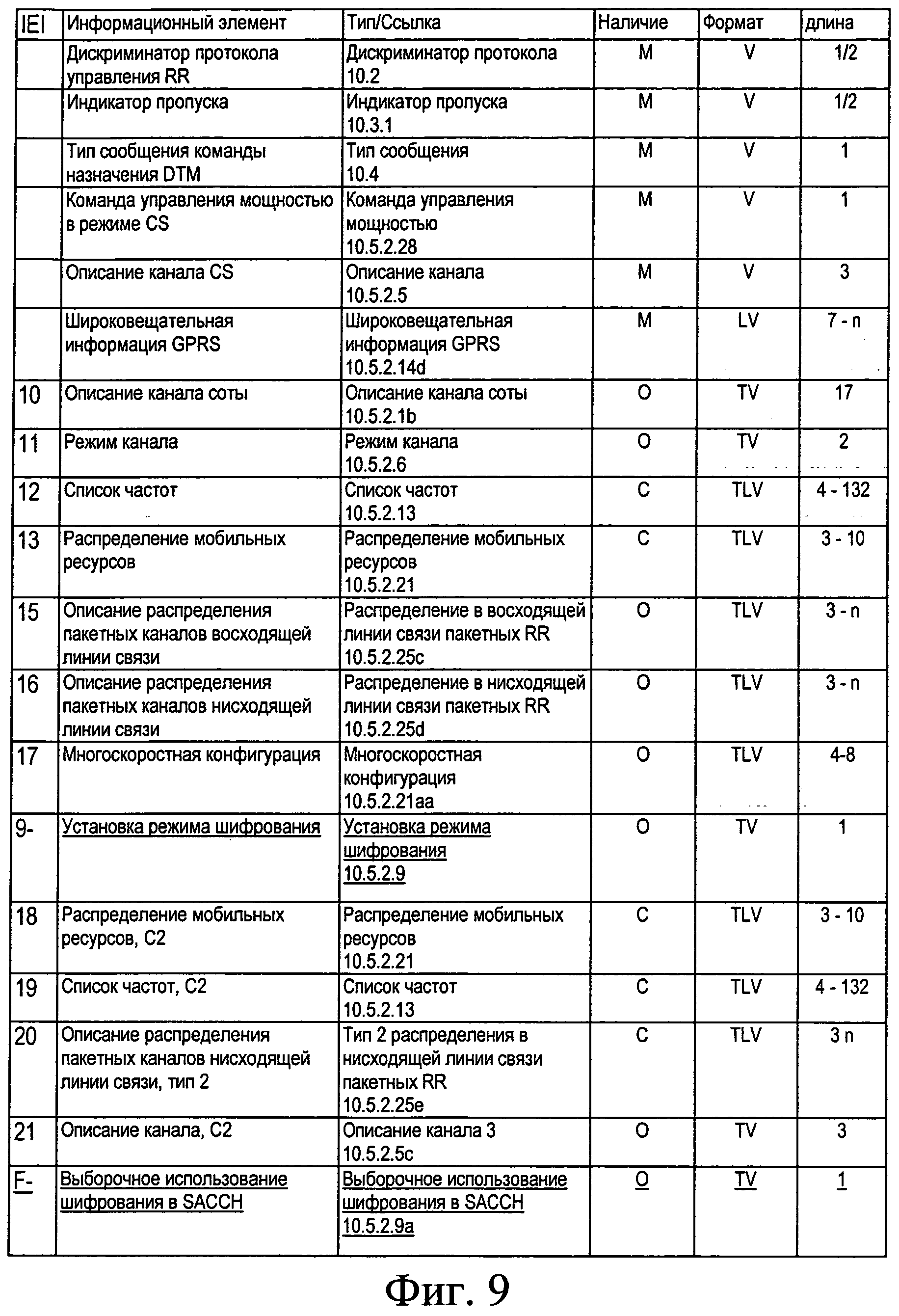

На фиг.9 показана таблица из документа 3GPP TS 44.018 v9.6.0 (2010-09), относящаяся к сообщению DTM ASSIGNMENT COMMAND и модифицированная с использованием информационного элемента, показанного на фиг.5A-F, согласно примеру осуществления настоящего изобретения.

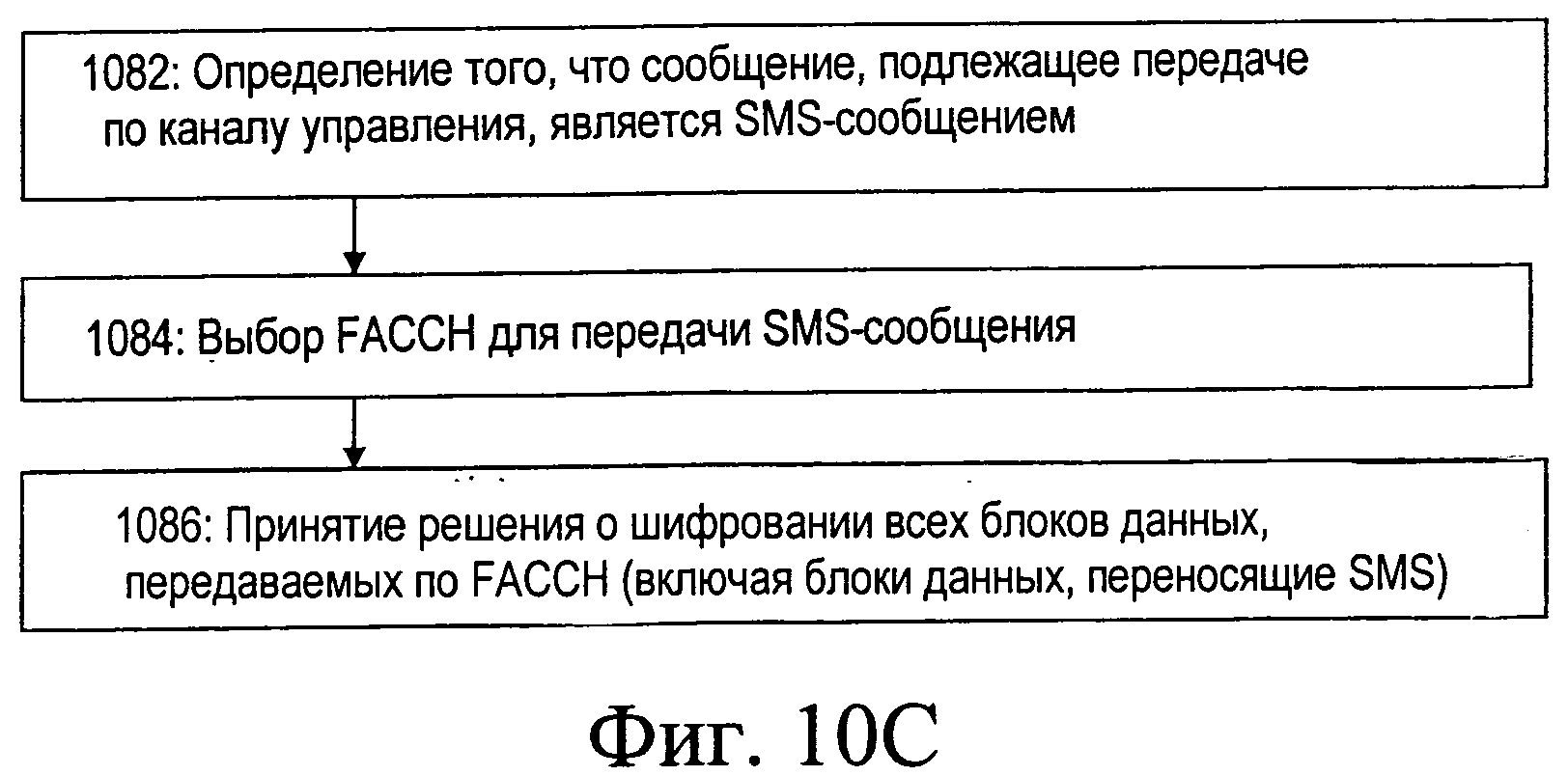

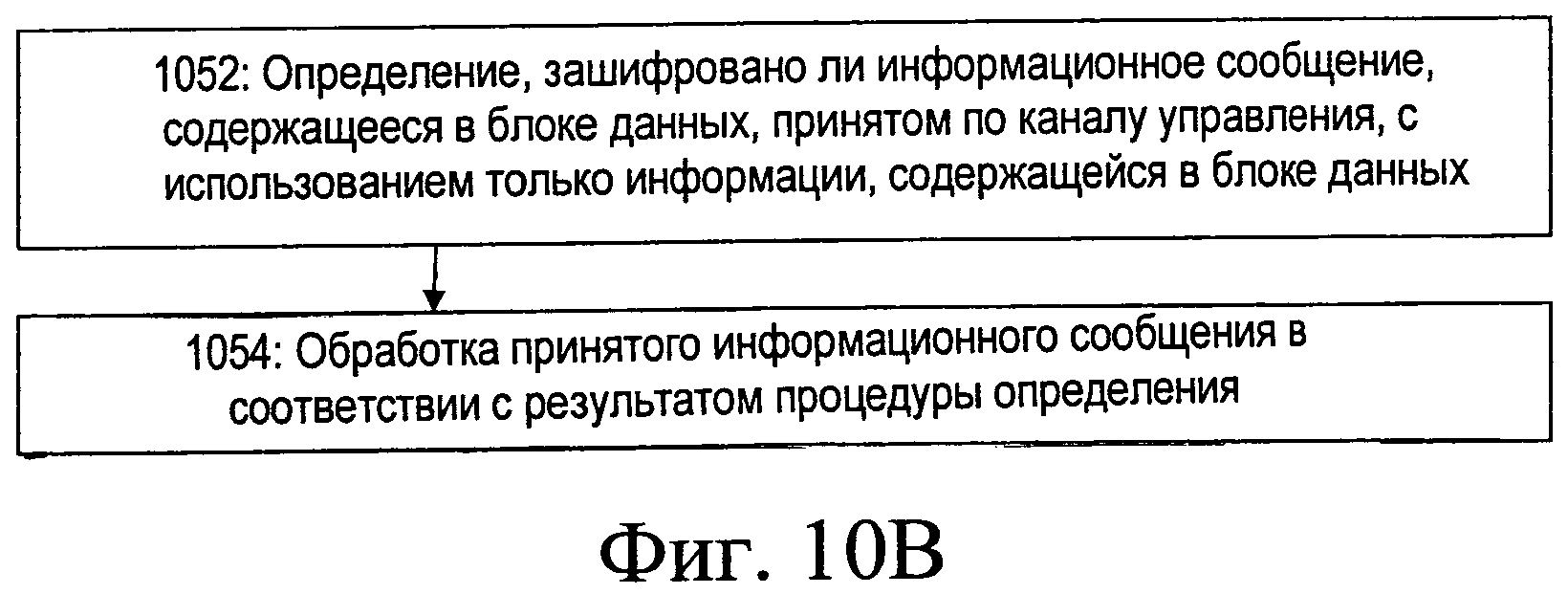

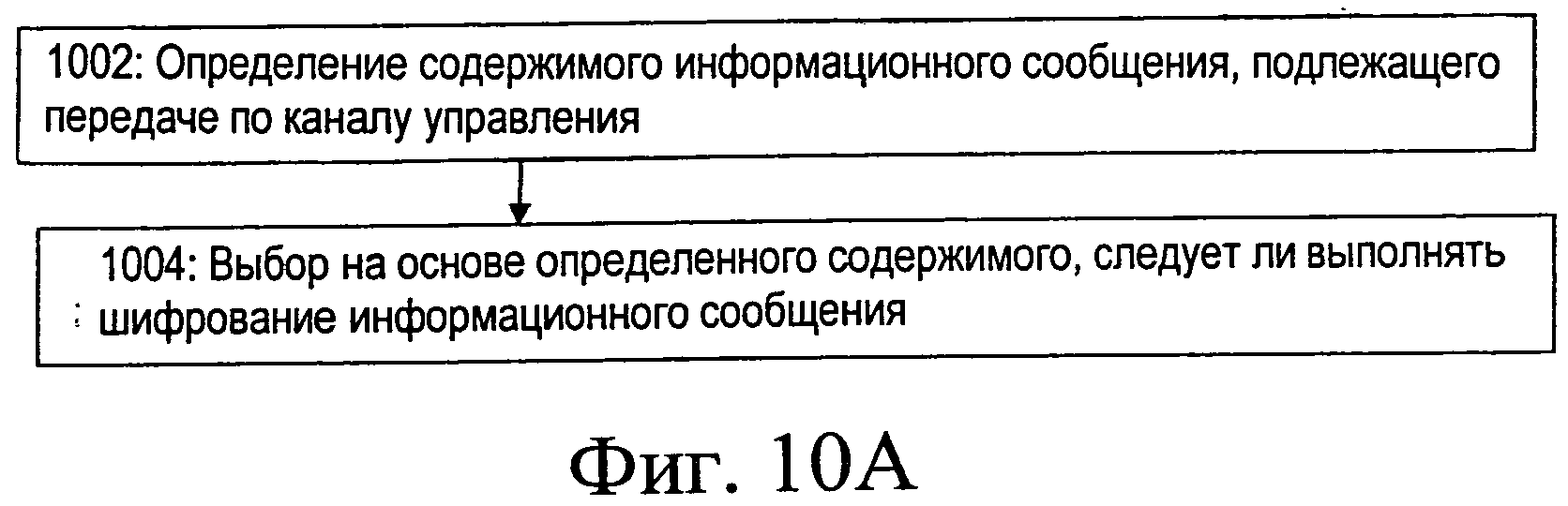

На фиг.10А-С показан алгоритм, который иллюстрирует выполнение способов и результаты выполнения инструкций компьютерной программы, записанной в машиночитаемой памяти, в соответствии с примерами осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ

Если шифрование информации в SACCH полностью отменяется, как предлагается в документе GP-101656, указанном выше, то это может привести к тому, что SMS-сообщения, передаваемые по SACCH, также не будут зашифрованы. Авторам изобретения представляется неприемлемой передача незашифрованных SMS-сообщений. В соответствии с примерами осуществления настоящего изобретения, изложенными в этом описании, проблема обеспечения безопасности, отмеченная выше, полностью решается без использования упомянутых зашифрованных SMS-сообщений путем выборочного шифрования данных, подлежащих передаче по каналу управления (SACCH), на основе содержимого передаваемых данных. Таким образом, проблема безопасности может быть разрешена посредством шифрования блоков данных SMS в SACCH и передачи без шифрования по SACCH других блоков данных, не относящихся к SMS. В альтернативном варианте проблема обеспечения безопасности может быть решена путем передачи по SACCH в незашифрованном виде любых блоков данных, кроме блоков данных SMS, которые должны передаваться не по SACCH, а по FACCH (в зашифрованном виде).

Ниже описываются примеры осуществления настоящего изобретения в контексте системы GSM, специфичные, как будет очевидно, для каналов SACCH и FACCH, однако эти примеры приводятся только для наглядности, и для реализации изобретения могут применяться другие принципы, используемые в других технологиях беспроводного радиодоступа и/или для передачи информационных сообщений по другим канала управления. FACCH представляет собой двунаправленный канал, совмещенный с каналом передачи трафика; SACCH также является двунаправленным каналом и может совмещаться с автономным выделенным каналом управления (SDCCH, stand-alone dedicated control channel) или с каналом передачи трафика. Благодаря двунаправленности канала SMS-сообщения могут передаваться по SACCH в направлениях DL или UL. В альтернативном варианте SMS-сообщения могут передаваться по FACCH в направлениях DL или UL. В этих примерах предполагается, что описание не ограничено DL SACCH и приведенные идеи изобретения могут также применяться для информационных сообщений, передаваемых в направлении UL. Проблема обеспечения безопасности, упомянутая выше в разделе, посвященном уровню техники, описывается для DL, однако эти же идеи изобретения применимы не только для решения этой проблемы, но также для обеспечения передачи сообщений в направлении UL с использованием выборочного шифрования/отказа от шифрования на основе содержимого данных UL для поддержки уровня совместимости в том, что касается безопасности при передаче информации как в направлении DL, так и в направлении UL.

Перед тем как перейти к подробному описанию примеров осуществления способов проверки передающей стороной содержимого данных, подлежащих передаче по каналу управления, и корректного декодирования приемной стороной принятого сообщения, в котором может содержаться информация в зашифрованном или в открытом виде, вначале более подробно описываются соответствующие передающая и приемная стороны. На фиг.1 показана упрощенная блок-схема различных электронных устройств и оборудования, которые на практике подходят для использования в примерах осуществления настоящего изобретения.

На фиг.1 показана беспроводная сеть 9, приспособленная для связи по двунаправленной линии 15 беспроводной связи с устройством, таким как устройство мобильной связи, которое может обозначаться как UE 10, через сетевой узел доступа, например BSS 12. Например, двунаправленная линия 15 беспроводной связи может представлять собой SACCH или FACCH, или любой другой канал управления, который может быть двунаправленным или не являться двунаправленным. В состав сети 9 может входить MSC 14, который обеспечивает связь с дополнительной сетью, такой как телефонная сеть и/или сеть передачи данных (например, Интернет). MSC 14 в других технологиях радиосвязи может называться объектом управления мобильностью (ММЕ, mobility management entity) и/или шлюзом (GW, gateway).

UE 10 содержит контроллер, такой как компьютер или процессор 10А данных (DP, data processor), машиночитаемый носитель информации, реализованный в виде памяти (MEM) 10B, в которой хранится программа (PROG) 10C, состоящая из компьютерных инструкций, и подходящий радиочастотный (RF, radio frequency) передатчик и приемник 10D для двусторонней беспроводной связи с BSS 12 через одну или более антенн (одна из которых показана на чертеже).

BSS 12 также содержит контроллер, такой как, например, BSC 12A, который может быть реализован в виде одного или более компьютеров или процессоров данных (DP), машиночитаемый носитель, реализованный в виде памяти (MEM) 12B, в которой хранится программа (PROG) 12C, содержащая компьютерные инструкции, и BTS 12D, содержащая подходящий передатчик и приемник RF для связи с UE 10 через одну или более антенн (одна из которых показана на чертеже). BSS 12 связана через тракт 13 передачи данных/управления с MSC 14. BSS 12 может быть также связана с другой BSS через тракт 16 передачи данных/управления.

Для простоты BSC 12A показан на фиг.1 как контроллер, управляющий только одной BTS 12D; в других примерах осуществления настоящего изобретения BSC 12A может управлять несколькими BTS 12D, каждая из которых содержит один или более блоков приемопередатчиков (называемых TRX в GSM). Кроме того, помимо BSC 12A, могут использоваться один или более дополнительных процессоров, размещенных с другими BTS или соединенных с ними, но выполняющих команды, поступающие из BSC 12A. В этом отношении BSC 12A может представлять собой устройство, удаленное по отношению к BTS 12D, которой он управляет, однако такое удаленное соединение остается непротиворечивым, с точки зрения механизма поддержки интерфейса BSC/BTS, для определения содержимого сообщения, который более подробно описывается ниже. Интерфейс между BSC 12A и (любой из) BTS 12D может быть реализован в GSM как Abis-интерфейс. Как, в частности, подробно описывается в документе 3GPP TS 48.052 v 9.0.0 (2009-12), в GSM применяется уникальное преобразование каналов передачи трафика по радиотракту в каналы передачи наземного трафика. BSC 12A выбирает радиоканал (например, SACCH, FACCH, ТСН) и таким образом также выбирает наземный канал для вызова или информационного сообщения.

Предполагается, что по меньшей мере одна из программ PROG 10C и/или 12С содержит программные инструкции, которые при выполнении соответствующим DP 10A и/или 12A позволяют электронному устройству 10, 12 работать согласно примерам осуществления настоящего изобретения, как это более подробно обсуждается ниже. То есть примеры осуществления настоящего изобретения могут быть по меньшей мере частично реализованы с помощью компьютерного программного обеспечения, выполняемого процессором DP 10A устройства UE 10 и/или процессором DP 12A станции BSS 12 или с помощью аппаратного обеспечения, или комбинации программного и аппаратного обеспечения (и микропрограммного обеспечения).

С целью описания примеров осуществления настоящего изобретения можно предположить, что UE 10 также содержит блок 10Е определения зашифрованных данных, который хранит и выполняет алгоритм, один из примеров которого показан на фиг.3С, для определения того, что используется шифрование заданного сообщения. BSS 12 также содержит блок 12Е проверки содержимого, который определяет содержимое информационного сообщения, подлежащего передаче по каналу управления, таким образом, как это подробно описывается ниже в одном из примеров, не ограничивающих объем настоящего изобретения. Как указывалось выше, сообщения, рассматриваемые в этом описании идей настоящего изобретения, могут передаваться в направлениях DL или UL, и, таким образом, функциональные блоки 10Е и 12Е могут быть также представлены в соответствующих устройствах BSS 12 и UE 10 в том случае, если информационные сообщения передаются в направлении UL. Функции блоков 10Е, 12Е могут встраиваться в DP 10A и/или BSC 12A или во внешний интерфейс обработки радиочастотного сигнала, обычно изображаемый в виде передатчиков/приемников 10D, 12D (BTS), либо в один или более компонентов устройств 10, 12. В примере осуществления настоящего изобретения процессы перемежения, модуляции и шифрования выполняются в соответствующих внешних интерфейсах 10D, 12D обработки радиочастотного сигнала.

В целом, различные варианты осуществления UE 10 могут включать (без ограничения объема настоящего изобретения) сотовые телефоны, персональные информационные устройства (PDA, personal digital assistant) с возможностями беспроводной передачи, портативные компьютеры с возможностями беспроводной передачи, устройства формирования изображения, такие как цифровые камеры с возможностями беспроводной передачи, игровые устройства с возможностями беспроводной передачи, устройства хранения и проигрывания музыкальных файлов с возможностями беспроводной передачи, Интернет-устройства, позволяющие осуществлять беспроводный доступ в Интернет и поиск и просмотр там информации, а также портативные блоки или терминалы со встроенной комбинацией таких функций.

Машиночитаемые блоки 10В и 12В памяти (MEM) могут быть любого типа, подходящего к локальной технической среде, и могут быть реализованы с использованием любых подходящих технологий хранения данных и представлять собой, например, устройства полупроводниковой памяти, флэш-память, устройства и системы магнитной памяти, устройства и системы оптической памяти, постоянное запоминающее устройство и съемные блоки памяти. DP 10A и BSC 12A могут быть любого типа, подходящего для локальной технической среды, и могут, например, содержать один или более универсальных компьютеров, специализированных компьютеров, микропроцессоров, цифровых сигнальных процессоров (DSP, digital signal processor) и процессоров, основанных на многоядерной архитектуре, а также другие подобные устройства.

Если запускается процесс шифрования для вызова GSM (который представляет собой вызов CS), все блоки, которыми обмениваются UE 10 и сеть 9 по радиоинтерфейсу 15 (TCH, FACCH, SACCH) как в восходящем, так и в нисходящем направлениях, шифруются на уровне 1 после выполнения перемежения и перед модуляцией. В приведенном выше обзоре примеров осуществления настоящего изобретения отмечается, что решение о необходимости шифрования информационного сообщения, подлежащего передаче по каналу управления, принимается на основе определенного содержимого этого информационного сообщения. С учетом того что в этом процессе задействованы как передающий, так и приемный объекты, для того чтобы выборочно шифровать или не шифровать различные информационные сообщения, должны быть выполнены два условия.

Во-первых, передающий объект должен быть способен выборочно активизировать или деактивизировать шифрование блока SACCH (в зависимости от того, является ли шифрование или отсутствие шифрования блока данных стандартным состоянием). Для учета различных возможных стандартных состояний ниже используется следующая терминология: "выборочно деактивизировать/активизировать/не деактивизировать".

Во-вторых, приемный объект должен быть способен обнаружить, зашифрован или не зашифрован блок SACCH при приеме этого блока и исключительно на основе этого блока (например, одного или более его фрагментов). Это позволяет уменьшить объем дополнительной новой служебной информации сигнализации, которая потребовалась бы при необходимости передачи новых управляющих битов сигнализации в каждом блоке.

Кроме того, на практике передающему объекту заранее известно о том, что приемник поддерживает в SACCH динамическое шифрование, основанное на содержимом, для того чтобы передающий объект мог использовать выборочное шифрование в подходящих случаях, а именно когда приемный объект способен динамически определять, зашифрован ли блок, и декодировать как зашифрованные, так и незашифрованные блоки данных. Как подробно описывается ниже, в варианте осуществления настоящего изобретения передающий объект информирует приемный объект о том, что он использует выборочное шифрование. Для того чтобы управлять служебной информацией сигнализации, этот процесс информирования выполняется не для каждого блока, а путем установки режима (например, указывающего, активизировано или не активизировано выборочное шифрование/отсутствие шифрования между передающим и приемным объектами).

В системе GSM SMS-сообщение в SACCH передается на канальный уровень исключительно в SAPI 3 [См., например, документ 3GPP TS 44.006 V9.1.0 (2010-03), §6.3.3; и 3GPP TS 44.018 v9.6.0 (2010-09), §1.5]. A SAPI идентифицирует (концептуальную) точку на уровне протокола, которая предоставляет доступ к своим услугам некоторому верхнему уровню. SAPI 3 не используется для любых других данных. В примере осуществления настоящего изобретения SAPI 3 используется передающим объектом (конкретно, BSC 12A, если передающий объект представляет собой BSS 12, и DP 10A, если передающий объект представляет собой UE 10) для определения содержимого блока данных. Если SAPI 3 должен передаваться в блоке SACCH, то принимается решение о том, что содержимое передаваемого блока данных является SMS. На основе этого определенного содержимого затем активизируется режим шифрования (или не деактивизируется) для этого блока данных перед его передачей.

Таким же образом в GSM SAPI 0 используется для всех других данных в SACCH (например, сигнализация СС, сигнализация ММ и сигнализация RRM). Передающий объект (конкретно, BSC 12A, если передающий объект представляет собой BSS 12, и DP 10A, если передающий объект представляет собой UE 10) может отличать сообщения RRM от сообщений СС и ММ и далее он также может отличать друг от друга различные сообщения RRM. Следовательно, он может определить, когда в блоке SACCH должно передаваться системное информационное сообщение (и он также может различать сообщение SI5 и сообщение SI6). Этот механизм может использоваться для определения содержимого блоков данных, не относящихся к SMS, что затем используется в качестве инициирующего события для деактивизации (или блокирования активизации) шифрования этого блока данных.

Если режим выборочного шифрования/отсутствия шифрования активизирован между UE 10 и сетью 9 (BSS 12), с помощью указанных выше механизмов SAPI передающий объект может определить, следует ли активизировать (или деактивизировать, или отменить деактивизацию) шифрования отдельного блока SACCH в зависимости от содержимого этого блока. Однако при соединении с коммутацией каналов за передачу шифрованных данных по радиоинтерфейсу отвечает BTS 12D (и внешний интерфейс 10D обработки радиочастотного сигнала, если передающим объектом является UE 10).

Таким образом, согласно текущим протоколам GSM необходимо, чтобы станция BTS 12D (или внешний интерфейс 10D обработки радиочастотного сигнала) либо определяла, что шифрование блока SACCH должно быть активизировано (или деактивизировано, или деактивизация не должна выполняться), либо должна быть проинформирована об этом контроллером BSC 12A (или DP 10A). В примере осуществления настоящего изобретения BSC 12A (или DP 10A) определяет содержимое блока данных SACCH с использованием описанного выше механизма SAPI и передает индикацию активизации (или деактивизации или блокировки деактивизации) шифрования рассматриваемого блока SACCH через Abis-интерфейс в BTS 12D (или во внешний интерфейс 10D обработки радиочастотного сигнала).

Однако Abis-интерфейс в GSM не является открытым интерфейсом [см. 3GPP TS 48.058 v9.0.0 (2009-12)], его функционирование зависит от реализации. Авторы изобретения предлагают для BTS 12D (или внешнего интерфейса 10D обработки радиочастотного сигнала) несколько вариантов выборочной деактивизации/активизации/блокирования деактивизации шифрования блоков SACCH. В первом варианте реализации решение о шифровании или об отсутствии шифрования принимается на основе индикации, принимаемой из BSC 12A (или DP 10A), таким образом как это указано выше. Во втором варианте решение о шифровании или об отсутствии шифрования принимается и реализуется локально в BTS 12D (или во внешнем интерфейсе 10D обработки радиочастотного сигнала). Этот второй вариант в примере осуществления настоящего изобретения используется только в том случае, если BSC 12A (или DP 10A) информируют BTS 12D (или внешний интерфейс 10D обработки радиочастотного сигнала) о том, что динамическое шифрование, основанное на содержимом, в SACCH разрешено для этой мобильной станции.

Следует, в частности, отметить, что для второго варианта в документе 3GPP TS 48.058 v9.0.0 (2009-12) §8.1 указано, что сообщения SI, передаваемые BSC 12A в UE 10, не являются прозрачными в Abis-интерфейсе, однако, как изложено далее в §§8.5.1 и 8.6.2, они передаются по Abis как сообщения "ВССН INFORMATION и SACCH FILLING" (информация о ВССН и заполнение SACCH). Сообщение "SACCH FILLING" соответствует сообщениям SI5 и SI6, передаваемым по SACCH. Таким образом, независимо от конкретной реализации Abis различными производителями BSS станции BTS 12A может быть известно, что сообщения SI, поступающие по Abis-интерфейсу как сообщения "SACCH FILLING", являются сообщениями SI5 или SI6 для возможной передачи по SACCH (более конкретно, сообщения SI5 или SI6 для передачи формируются на основе сообщения SACCH Filling). BTS 12A может использовать эту информацию для деактивизации шифрования соответствующих блоков SACCH (при условии, что в стандартном состоянии шифрование активизировано, или для активизации отмены шифрования в противном случае).

Для сообщений SACCH, передаваемых из UE 10 в направлении UL, используются сходные интерфейсы и, таким образом, DP 10A и внешний интерфейс 10D обработки радиочастотного сигнала в устройстве UE могут обнаруживать содержимое блока SACCH перед выполнением процесса шифрования так же, как это было подробно описано выше для BSC 12A и BTS 12D.

Во втором пункте, приведенном выше, указано, что приемный объект должен определять, зашифрован ли принятый блок SACCH, исключительно на основе этого блока. Приемный объект не осведомлен о содержимом этого блока в момент его приема. Ниже описываются два решения этой проблемы: двойное декодирование и явная сигнализация.

Двойное декодирование: если на передающей стороне после перемежения и перед модуляцией выполняется шифрование GSM, то в BTS 12D или во внешнем интерфейсе 10D обработки радиочастотного сигнала функциональные блоки располагаются в следующем порядке: перемежитель → блок шифрования → модулятор. Помимо этого, в различных частях объекта могут также размещаться и другие функциональные блоки, такие как усилитель мощности или блок кодирования канала, однако они не имеют отношения к решению, основанному на двойном декодировании. В рамках других технологий передачи радиосигнала может использоваться либо такая же последовательная структура функциональной обработки, либо иная структура. В GSM специфический блок шифрования представляет собой потоковый блок шифрования, применяемый к битам полезной нагрузки пакета в каждом кадре TDMA (например, блок SACCH состоит из четырех обычных пакетов, в каждом из которых переносится 114 битов полезной нагрузки в данном кадре TDMA). Потоковый блок шифрования применяет 114-битовую маску для каждого кадра TDMA, заданного параметром счетчика номеров кадров.

На фиг.2 показан пример соответствующих блоков шифрования типа GSM, осуществляющих шифрование и дешифрование как в BTS 12D, так и в UE 10 (во внешнем интерфейсе 10D обработки радиочастотного сигнала) и модифицированных в соответствии с идеями настоящего изобретения для добавления опции 'отсутствие шифрования', которая выбирается на основе содержимого сообщения. Более конкретно, для шифрования в BTS на вход блока 202 шифрования подается значение счетчика 204, которое представляет собой FN TDMA, и ключ 206 шифрования, обозначенный как Кс. Блок 202 шифрования блока/потока выполняет алгоритм GSM A5 на этих входах и выводит 114-битовую маску 208. Блок 210 открытых текстовых данных, длина которого также составляет 114 битов, поступает из перемежителя (не показанного на чертеже) и подается через первый переключатель 212А в логический элемент 214, а именно в логический блок XOR, который побитно выполняет операцию исключающего ИЛИ с двумя входными сигналами для получения выходного блока длиной также в 114 битов, который представляет собой зашифрованный текст 216, подаваемый на модулятор (не показанный на чертеже) и передаваемый в блоке SACCH или FACCH в UE 10. В том случае если блок данных представляет собой сообщение SI, первый переключатель 212А пропускает блок 210 открытого текста в обход логического элемента 214 XOR, и этот блок 210 открытого текста передается по SACCH или FACCH. Выход логического элемента XOR во время такой операции обхода заблокирован вторым переключателем 212 В или, в альтернативном варианте, блок 202 шифрования деактивизируется во время операции обхода. Согласно такой реализации в отсутствие шифрования, как показано в верхней левой части на фиг.2, с выхода BTS 12D передается только 114-битовый блок открытых текстовых данных. Переключатели 212А, 212 В могут быть реализованы только посредством программного обеспечения или комбинации программного обеспечения и аппаратуры.

Сообщение, принятое в UE 10, может быть зашифрованным или может оставаться незашифрованным. На фиг.3А-С более подробно показан процесс декодирования, а на фиг.2 показан один из способов реализации соответствующей аппаратуры. Блоки UE 10 функционируют так же, как блоки BTS 12D, описанные ранее со ссылкой на фиг.2, если номера этих блоков аналогичны. Принятое сообщение 216 (или, возможно, открытый текст 210) поступают из демодулятора (не показанного на чертеже) в разветвитель 212С, который подает одну копию принятого 114-битового пакета в блок 214 XOR, и одну копию принятого 114-битового пакета пропускает в обход логического элемента 214 XOR. Как более подробно описывается ниже со ссылкой на фиг.3В-С, если принятый пакет был зашифрован, на выходе логического элемента 214 XOR формируется блок 210 открытых текстовых данных, а по обходному маршруту передается недешифрованный блок, длина которого составляет 114 зашифрованных битов. В другом случае, если принятый блок не был зашифрован, на выходе логического элемента 214 XOR формируется не имеющая смысла последовательность длиной 114 битов, а на выход обходного маршрута поступает блок 210 открытых текстовых данных, состоящий также из 114 битов. В случае явной сигнализации разветвитель 212С, показанный на фиг.2, может быть заменен переключателем, который пропускает принятый пакет, состоящий из 114 битов, только на один выход. Схема, показанная в нижней части фиг.2, в целом зеркально отображает схему, показанную в верхней части, и иллюстрирует процесс обработки в том случае, если UE является передающим объектом, осуществляющим выборочное шифрование пакета, который он передает в направлении UL в BSS 12 и BTS 12D. Следует отметить, что согласно схеме, показанной на фиг.2, предполагается применение модуляции GMSK и обработка выполняется для каждого пакета блока радиосигнала (при этом один пакет передается в заданном кадре TDMA).

Как было подробно описано выше, если используется шифрование, то шифруется каждый пакет блока SACCH, а если шифрование не используется (выполняется обход блока шифрования), то ни один пакет блока SACCH не шифруется. Таким образом, согласно примерам осуществления настоящего изобретения приемный объект должен осуществлять дешифрования каждого пакета при его приеме или дешифрования каждого пакета сразу же после приема всех четырех пакетов кадра. В этом описании приводятся только примеры, которые не ограничивают объем настоящего изобретения.

На фиг.3А-С показаны шаги типового процесса, выполняющегося на приемном объекте с целью реализации решения двойного декодирования. Отсутствие информации, позволяющей определить, зашифрован ли принимаемый блок SACCH, означает, что приемный объект должен принять решение о том, мог ли быть зашифрован принятый блок, только после получения некоторого достоверного результата определения этого факта. После получения достоверного результата определения блок или отдельные его пакеты могут обрабатываться в соответствии с полученным результатом. В одном из примеров осуществления эта процедура может быть реализована в виде итерационного процесса, при выполнении каждой последующей итерации которого постепенно используется все больший объем данных, и на каждой итерации используется "двойное декодирование"; при этом принятые данные обрабатываются так, как если бы они были переданы в зашифрованном и в незашифрованном виде. На фиг.3А показано общее представление принципа двойного декодирования, более подробно проиллюстрированного на фиг.3В-С. Данные принимаются в блоке 302 и подаются в блок 304 двойного декодирования. Если определяется, что блок данных или пакет зашифрован, то осуществляется переход к блоку 310, в котором используется показанное на фиг.2 однократное декодирование данных 216, пропускаемых в приемном объекте через логический элемент 214 XOR. Если при выполнении этой итерации не представляется возможным определить, зашифрованы ли рассматриваемые данные, то в блоке 306 проверяется, все ли данные блока были использованы (например, была ли это последняя возможная итерация?). Если это так, процесс завершается в блоке 312 с указанием о том, что данные предположительно были повреждены и не могут быть корректно декодированы (в зашифрованном или в незашифрованном виде). Если в блоке 306 определяется, что при выполнении текущей итерации были использованы не все данные (либо не все данные пакета, либо не все данные блока, состоящего из четырех пакетов), то в блоке 308 проверяется, был ли определен тот факт, что данные зашифрованы. Если это так, то весь блок данных или отдельный пакет дешифруется в блоке 310, в противном случае процесс двойного декодирования повторяется в блоке 304 с применением дополнительной итерации, в ходе выполнения которой используются добавочные биты блока данных или пакета (например, один добавочный бит или некоторое фиксированное количество добавочных битов для итерации, например 114 битов пакета данных). Как более подробно объясняется ниже со ссылкой на фиг.3В, процесс определения, зашифрованы ли принятые данные, в различных реализациях может выполняться в отношении одного пакета или одного блока данных. Процесс определения может выполняться в любой точке итеративного процесса независимо от того, декодирован ли весь пакет, с целью определения, зашифрованы данные или нет.

На фиг.3В показана реализация блока двойного декодирования, изображенного на фиг.3А, и для полноты описания дополнительно показаны последующие блоки, изображенные на фиг.3А. Алгоритм, показанный на фиг.3В, начинается с блока 320, в котором принимаются данные 322, причем в этот момент у приемного объекта отсутствует информация о том, зашифрованы эти данные или нет. С использованием разветвителя 212С, показанного на фиг.2, один экземпляр принятых данных передается по ветви А в обход логического элемента 214 XOR и блока 202 шифрования потока, а другой экземпляр принятых данных направляется по ветви В через логический элемент 214 XOR. На фиг.3В, на которой более подробно представлен алгоритм, изображенный на фиг.3А, показано, что весь блок данных (или в зависимости от обстоятельств отдельный пакет) не передается по первой ветви, однако на каждой последующей итерации добавляется дополнительная часть (один или более битов) этого блока или пакета. В одном из вариантов осуществления настоящего изобретения итерационный процесс выполняется для каждого пакета, и процесс определения, применяется ли шифрование, выполняемый в блоке 330, используется для каждого пакета, а в другом варианте осуществления выполнение каждой последующей итерации продолжается с использованием дополнительной части всего блока данных (в GSM используется четыре пакета в одном блоке данных), и процесс определения, применяется ли шифрование, выполняемый в блоке 330, используется для всего блока данных.

В обходной ветви А в части принятого блока данных, обрабатываемой в текущей итерации, устраняется перемежение и выполняется декодирование канала в блоке 324. На выходе обходной ветви А получаются по меньшей мере два результата: результат А, представляющий собой двоичную индикацию успешного или неудачного выполнения процесса обработки декодирования недешифрованных данных, выполняемого в блоке 324, и достоверность результата А, представленная как RA. В примере осуществления настоящего изобретения процесс обработки в обходной ветви А не является итерационным и применяется только один раз ко всему блоку или, в альтернативном варианте, один раз к каждому пакету данных.

В ветви В, в которой выполняется дешифрование, в блоке 326 дешифруется часть принятого блока данных или пакета, обрабатываемого в текущей итерации (например, с помощью логического элемента 214 XOR, показанного на фиг.2), а также устраняется перемежение и декодируется канал в блоке 328. На выходе ветви В, в которой выполняется дешифрование, также получаются по меньшей мере два результата:

результат В, представляющий собой двоичную индикацию успешного или неудачного выполнения комбинированного процесса дешифрования и декодирования, осуществляемого в блоках 326 и 328, и достоверность результата В, представленная как RB.

Четыре результата, полученные при прохождении двух ветвей А и В, представляют собой результат A, RA, результат В и RB. Эти результаты подаются на вход блока 330 определения, в котором для итерации В ветви дешифрования принимается решение о том, можно ли прийти к выводу, зашифрована или не зашифрована текущая итерация, включающая 114 битов всего пакета, меньшее количество битов всего пакета или более 114 битов, входящих более чем в один пакет, всего принятого блока данных. Если в блоке 330 принимается положительное решение относительно шифрования или отсутствия шифрования, то осуществляется переход к блоку 336. Если в блоке 336 определяется, что используется шифрование, то в блоке 338 продолжается дешифрование оставшихся данных (при их наличии), которые не были дешифрованы в ветви В дешифрования. Блок 338, показанный на фиг.3В, соответствует блоку 310 однократного декодирования, показанному на фиг.3А. В одном из вариантов осуществления настоящего изобретения процесс определения в блоке 330 выполняется для каждого пакета и дешифрование в блоке 338 продолжается только для этого пакета; в другом варианте осуществления процесс определения в блоке 330 применяется для всего блока данных, состоящего из четырех пакетов, даже если определение выполняется в ходе итерационного декодирования только первого пакета этого блока данных (или его части) и дешифрование в блоке 338 продолжается для всего блока данных, состоящего из четырех пакетов. В блоке 340 выполняется устранение перемежения и декодирование канала для всего блока данных (или одного из его пакетов) (если этот процесс уже не выполнен в ветви В, что возможно только в том случае, если текущая итерация, обработанная в ветви В, представляла собой весь блок данных). Если, в противном случае, в блоке 336 определяется, что шифрование не используется, то осуществляется переход к блоку 340, в котором выполняется устранение перемежения и декодирование канала (если этот процесс уже не выполнен в ветви А) для всего блока данных или пакета (в зависимости от различных реализации).

Если, в противном случае, в блоке 330 не определено, зашифрован ли блок данных, то, как в блоке 306, показанном на фиг.3А, в блоке 332, показанном на фиг.3В, проверяется, использованы ли все данные принятого блока или пакета в текущей итерации (по меньшей мере в ветви В), и если это так, то данные повреждены и процесс заканчивается в блоке 342. Если в текущих итерациях использованы не все данные (либо отдельный пакет данных длиной 114 битов, либо весь блок, состоящий из четырех пакетов, в соответствии с различными реализациями, описанными выше), то в блоке 332 проверяется, есть ли информация об использовании шифрования данных. Блок 332, показанный на фиг.3В, соответствует блоку 308, показанному на фиг.3А. Если результат выполнения блока 334 положителен, то осуществляется переход к блоку 336, результаты выполнения которого подробно описаны выше. В противном случае процесс снова начинается в блоке 322 для следующей итерации с использованием следующего фрагмента данных всего принятого блока (или отдельного пакета в соответствии с различными реализациями), добавляемого для дальнейшей обработки по меньшей мере в ветви В.

На фиг.3С показана таблица решений для различных комбинаций четырех результатов, подаваемых на вход блока 330. Эта таблица приведена только в качестве примера и не ограничивает объем настоящего изобретения. Как показано на фиг.3А, значение 1 для результата А или результата В означает, что процесс декодирования выполнен успешно, а значение 0 свидетельствует о неудачном завершении процесса. Во всех случаях неизвестно, используется ли шифрование, за исключением ситуации, когда имеется значительное различие между значениями достоверности результатов RA и RB в соответствующих ветвях, основанное на подтверждении, выраженном битами двоичного результата успешного/неудачного выполнения. На каждой итерации ожидается повышение достоверности, и, таким образом, резонно предположить, что на каждой итерации значения достоверности близки к какой-либо пороговой разности между значениями достоверности, установленной в блоке 330 для критериев 'значительной разности'.

На фиг.4 представлен обычный пакет, применяемый при использовании модуляции GMSK в GSM, и показан пример реализации решения явной сигнализации для предоставления приемному объекту возможности определения, зашифрован ли принятый блок или пакет. В каждом блоке SACCH явно сообщается о том, используется или нет шифрование. Согласно GSM каждый пакет такого блока SACCH является обычным пакетом, содержащим 116 битов информации. На фиг.4 показана первая часть 402А полезной нагрузки, содержащая 57 битов, и вторая часть 412 В полезной нагрузки, содержащая 57 битов. Концевые, защитные и обучающие биты не затрагиваются в этом примере осуществления. Два дополнительных бита 116-битового пакета SACCH являются служебными и один или оба этих бита переопределяются и служат в качестве индикатора 404 шифрования в соответствии со вторым решением. Эти биты, е57 и е58, обычно используются для индикации сигнализации канала управления. Обычно каждый из них устанавливается равным "1" для SACCH и они передаются в незашифрованном виде. В этом варианте осуществления настоящего изобретения они также передаются незашифрованными независимо от того, зашифрованы ли биты 202А, 202В полезной нагрузки.

Авторы изобретения пришли к выводу, что эти служебные биты являются избыточными для блоков данных SACCH. Традиционно эти служебные биты устанавливаются равными "1" в каждом пакете блока SACCH. Кроме того, процесс кодирования блока SACCH является фиксированным, и каждый пакет SACCH всегда и только располагается в фиксированной позиции (позициях) в 26-кадровом мультикадре. Более конкретно, 26-кадровый мультикадр содержит 26 кадров TDMA, и в полноскоростном канале пакет SACCH всегда и только преобразуется в кадр номер 12, который является тринадцатым последовательным кадром TDMA, в то время как в канале с половинной скоростью пакет SACCH преобразуется либо в кадр номер 12 (подканал 0), либо в кадр номер 25 (подканал 1). Таким образом, служебные биты в блоках данных SACCH не несут дополнительной информации. Поскольку в этом варианте осуществления переопределенные служебные биты не шифруются, приемный объект может проверять их, для того чтобы определить, зашифрован ли пакет, в котором они расположены (что распространяется на каждый пакет блока SACCH).

Например, если значение этих переопределенных служебных битов установлено равным '0', это может указывать на использование шифрования в каждом пакете (следовательно, на то, что блок SACCH, которому принадлежит пакет, зашифрован). Это максимизирует расстояние Хемминга от стандартного значения '1', которое после переопределения в данном случае указывает на то, что шифрование в пакете не используется (следовательно, на то, что блок SACCH, которому принадлежит пакет, не зашифрован). Такая реализация позволяет явно использовать восемь служебных битов для обнаружения индикации шифрования с высокой достоверностью.

Согласно технологии GSM канал ЕРССН использует биты е57 и е58 в каждом пакете блока SACCH в случае усовершенствованного контроля уровня мощности, и, таким образом, это второе решение не может в точности применяться при использовании процедуры усовершенствованного контроля уровня мощности.

Выше было отмечено, что передающий объект заранее должен получать информацию о том, что приемник поддерживает в SACCH динамическое шифрование, основанное на содержимом, для того чтобы использовать этот процесс, и при его использовании передающий объект должен соответствующим образом проинформировать приемник. В примере осуществления настоящего изобретения эта процедура выполняется с помощью индикатора возможностей, установленного в данных о классификации метки класса UE (Classmark rating), посредством которых этот индикатор сообщается сети (или которые сеть получает от другого сетевого узла в процессе хэндовера UE). В одном из примеров осуществления настоящего изобретения бит возможностей устанавливается равным "0" для указания того, что UE не поддерживает динамическое шифрование, основанное на содержимом, в канале управления, а в случае поддержки UE такого шифрования этот бит устанавливается равным "1". В примере осуществления настоящего изобретения этот бит содержится в информационном элементе UE Classmark 3. В примере осуществления настоящего изобретения, в котором в SACCH используется динамическое шифрование, основанное на содержимом, только в направлении DL, этот бит поддержки указывает на способность UE динамически обнаруживать, зашифрован ли блок данных, и декодировать как зашифрованные, так и незашифрованные блоки данных. В другом примере осуществления настоящего изобретения, в котором в SACCH используется динамическое шифрование, основанное на содержимом, как в направлении DL, так и в направлении UL, этот бит поддержки дополнительно указывает на способность UE выполнять в SACCH динамическое шифрование, основанное на содержимом (то есть при работе устройства в качестве передатчика).

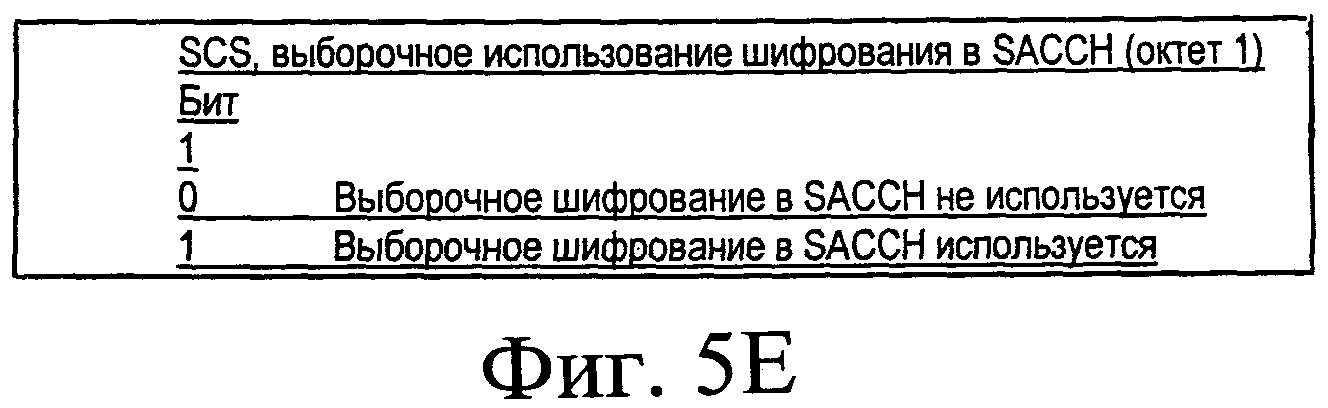

После проверки возможностей UE с использованием информационного элемента Classmark 3 и определения того, что мобильная станция поддерживает в SACCH динамическое шифрование, основанное на содержимом, сеть передает в UE индикацию о том, что активизирован режим, в котором используется динамическое шифрование, основанное на содержимом. То есть при использовании в DL, если даже бит возможностей UE указывает, что устройство совместимо с динамическим шифрованием, основанным на содержимом, в одном из режимов сеть использует шифрование, основанное на содержимом, и UE в этом режиме осведомлено, что оно должно выполнять процесс двойного декодирования или проверять служебные биты, как указано выше, если процесс шифрования инициируется между сетью и UE, а в другом режиме динамическое шифрование, основанное на содержимом, не используется, то есть UE не требуется выполнять процесс двойного декодирования или проверки бита индикатора шифрования, поскольку все информационные сообщения в этом канале либо зашифрованы в этом другом режиме, если процесс шифрования инициирован между сетью и UE, либо в полном объеме не зашифрованы, если процесс шифрования между сетью и UE не запущен. При использовании в UL, если даже бит возможностей UE указывает, что устройство поддерживает динамическое шифрование, основанное на содержимом, в одном из режимов сеть использует шифрование, основанное на содержимом, и UE в этом режиме осведомлено, что оно должно выполнять процесс динамического шифрования блоков SACCH на основе их содержимого и, возможно, устанавливать служебные биты, как указано выше, если процесс шифрования между сетью и UE инициирован, а в другом режиме динамическое шифрование, основанное на содержимом, не используется, то есть UE должно либо выполнять процесс шифрования всех информационных сообщений в этом канале, если процесс шифрования инициирован между сетью и UE, или не должно шифровать какие-либо данные, если процесс шифрования между сетью и UE не инициирован. Для краткости изложения этот режим обозначается как индикация "SCS" и указывает на применение выборочного использования шифрования в SACCH.

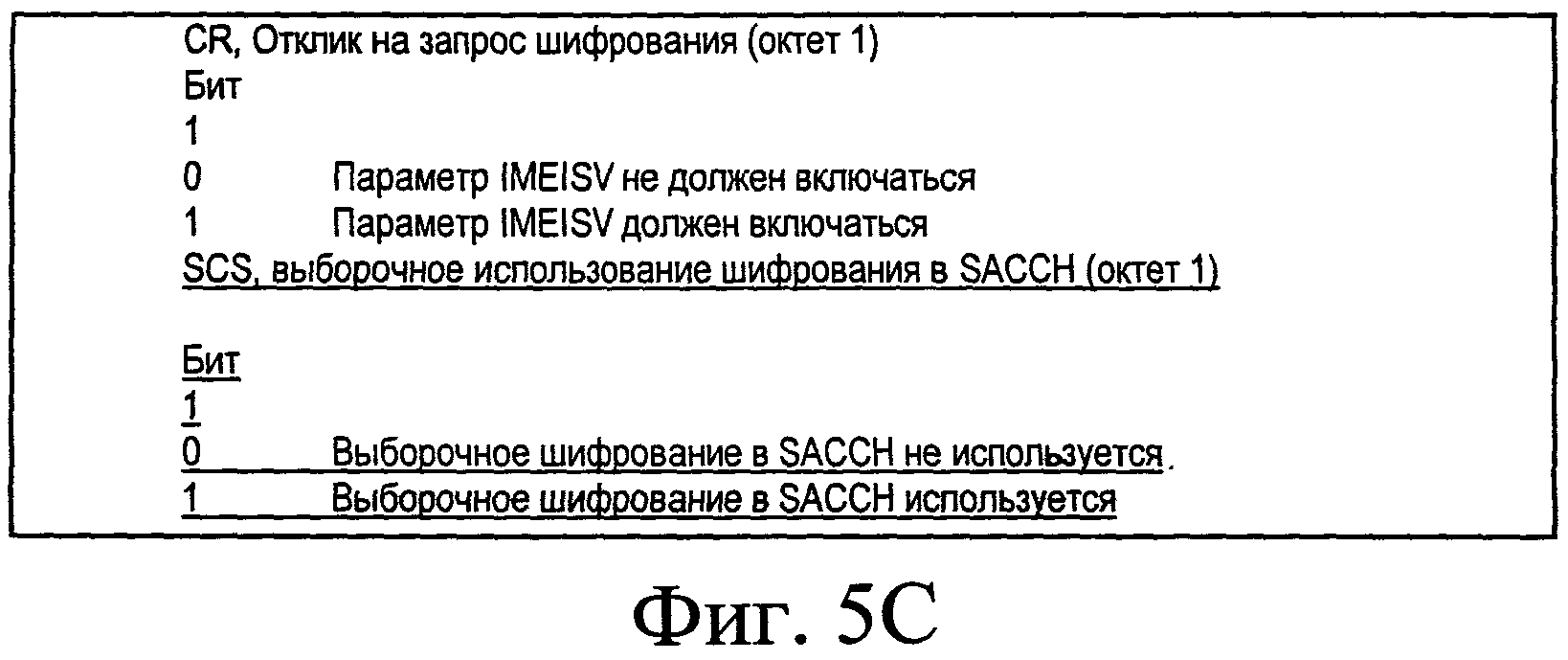

В одном из примеров осуществления настоящего изобретения индикация SCS передается узлом 12 доступа в UE 10 в сообщении CIPHERING MODE COMMAND (команда установки режима шифрования), которое используется для инициирования процесса установки режима шифрования. Индикация SCS может в одном из примеров осуществления настоящего изобретения добавляться в стандартное сообщение CIPHERING MODE COMMAND. Для того чтобы не увеличивать размер сообщения CIPHERING MODE COMMAND, в другом варианте осуществления индикация SCS может также быть реализована в виде фрагмента элемента IE отклика на запрос шифрования, который содержит три резервных бита, как, в частности, показано на фиг.5A-F. Кроме того, в других примерах осуществления настоящего изобретения индикация SCS может также включаться в сообщение HANDOVER COMMAND (команда хэндовера), как показано на фиг.7В, в сообщение ASSIGNMENT COMMAND (команда назначения), как показано на фиг.8, и в сообщение DTM ASSIGNMENT COMMAND (команда назначения DTM), как показано на фиг.9. В вариантах осуществления настоящего изобретения, в которых индикация SCS представляет собой полностью новый IE, такой новый IE может также включаться в сообщение CIPHERING MODE COMMAND (команда режима шифрования), показанное на фиг.6.

В одном из вариантов осуществления настоящего изобретения индикация SCS содержится в элементе IE отклика на запрос шифрования (Cipher Response IE), описанном в 3GPP TS 44.018 V9.6.0 (2010-09) в разделе 9.1.9. На фиг.5А показан измененный вариант таблицы 9.1.9.1 из этого раздела, в которую добавлена новая строка 602 для индикатора отклика на запрос шифрования. Например, раздел 10.5.2.10 документа 3GPP TS 44.018 v9.6.0 (2010-09) может быть изменен таким образом, как показано ниже с помощью подчеркнутого текста.

10.5.2.10 Отклик на запрос шифрования

Информационный элемент отклика на запрос шифрования (Cipher Response) используется сетью для указания мобильной станции информации, которую она должна включить в сообщение CIPHERING MODE COMPLETE (завершение режима шифрования), и о применении выборочного использования шифрования в SACCH.

Информационный элемент отклика на запрос шифрования закодирован таким образом, как показано на фиг.10.5.2.10.1 и в таблице 10.5.2.10.1.

Информационный элемент отклика на запрос шифрования относится к информационному элементу типа 1.

На фиг.5В показан один октет индикатора IE отклика на запрос шифрования, в котором один или более свободных битов используются для этого индикатора SCS. На фиг.5В показан бит в позиции 2 для индикации SCS и показаны изменения по сравнению с фиг.10.5.2.10.1:

"Информационный элемент отклика на запрос шифрования" из документа 3GPP TS 44.018 V9.6.0 (2010-09). На фиг.5С подчеркнутый текст касается изменений в таблице 10.5.2.10.1 документа 3GPP TS 44.018 V9.6.0 (2010-09), относящихся к указанному выше индикатору SCS. Новый IE выборочного использования шифрования в SACCH может быть определен, например, в документе 3GPP TS 44.018 следующим образом:

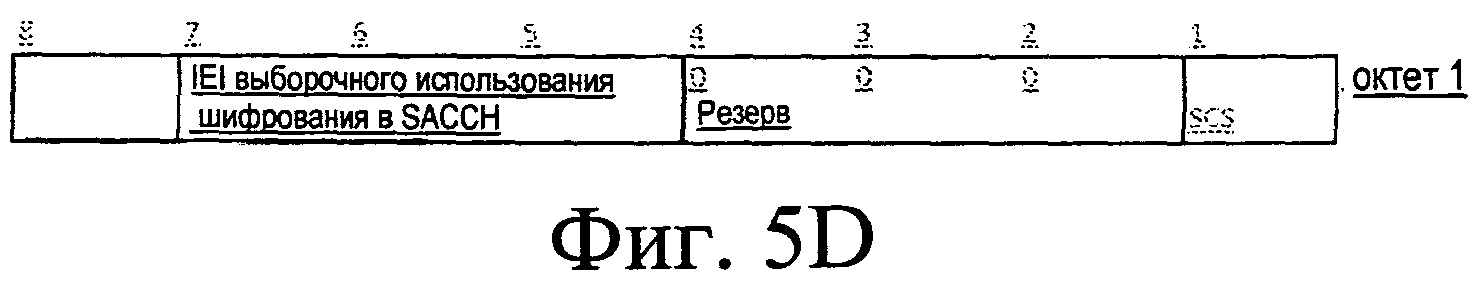

10.5-2.9a Выборочное использование шифрования в SACCH

Информационный элемент выборочного использования шифрования в SACCH (Selective use of Ciphering on SACCH) применяется сетью для указания мобильной станции, задействовано ли выборочное шифрование в SACCH в нисходящей линии связи, если между сетью и мобильной станцией задействован процесс шифрования данных.

Информационный элемент выборочного использования шифрования в SACCH закодирован, как показано на фиг.10.5.2.9а.1 и в таблице 10.5.2.9а.1.

Информационный элемент выборочного использования шифрования относится к информационному элементу типа 1.

Такой новый IE также может быть представлен в документе 3GPP TS 44.018, как показано на фиг.5D, например, обозначаемом в этом документе как фиг.10.5.2.9а.1 под названием "Информационный элемент выборочного использования шифрования в SACCH", следующим за приведенным выше параграфом и описываемым на фиг.5Е, который, например, может именоваться таблицей 10.5.2.9а.1 "Информационный элемент выборочного использования шифрования в SACCH".

Например, для определения этого нового индикатора IE таблица К.2, представленная в документе 3GPP TS 44.018 v9.6.0 (2010-09), может быть изменена в соответствии с этими примерами осуществления настоящего изобретения, как показано на фиг.5F с помощью подчеркнутых фрагментов текста.

На фиг.6 показана таблица 9.1.9.1 из документа 3GPP TS 44.018 v9.6.0 (2010-09), иллюстрирующая сообщение CIPHERING MODE COMMAND (команда режима шифрования) и измененная в соответствии с примером осуществления настоящего изобретения для включения индикатора IE выборочного использования шифрования в SACCH, причем внесенные изменения указаны подчеркиванием. В одном из вариантов осуществления настоящего изобретения также определяется, что этот новый IE должен включаться только в том случае, если бит запуска шифрования (SC, Start Ciphering) в IE установки режима шифрования (Cipher Mode Setting) принимает значение "1" (то есть обозначает запуск процедуры шифрования), в противном случае этот информационный элемент должен игнорироваться (если он включен в сообщение). В настоящий момент биту SC соответствует номер 1 индекса позиции бита в октете 1 элемента IE установки режима шифрования, определенного в разделе 10.5.2.9 и показанного на фиг.10.5.2.9.1 в документе 3GPP TS 44.018 v9.6.0 (2010-09).

На фиг.7А-В показана таблица 9.1.15.1 из документа 3GPP TS 44.018 v9.6.0 (2010-09), иллюстрирующая сообщение HANDOVER COMMAND (команда хэндовера) и измененная в соответствии с примером осуществления настоящего изобретения для включения индикатора IE выборочного использования шифрования в SACCH, причем подчеркнутые фрагменты на фиг.7А-В указывают на изменения. В настоящий момент для IE установки режима шифрования определено следующее:

если этот информационный элемент опущен, режим шифрования не изменяется после того, как мобильная станция переключалась на выделенный канал.

В случае взаимодействия между RAT или при переходе в режим GERAN A/Gb в процессе хэндовера сообщение HANDOVER COMMAND должно всегда содержать IЕ установки режима шифрования (см. подраздел 3.4.4.1).

В этом примере осуществления разъясняется, что если IE выборочного использования шифрования в SACCH опущен, то механизм не используется после того, как мобильная станция переключается на выделенный канал. Это происходит потому, что мобильная станция после выполнения хэндовера может более не находиться под управлением той же BSS, а новая BSS может не поддерживать такой механизм.

На фиг.8 показана таблица 9.1.2.1 из документа 3GPP TS 44.018 v9.6.0 (2010-09), иллюстрирующая сообщение ASSIGNMENT COMMAND и измененная в соответствии с примером осуществления настоящего изобретения для включения индикатора IE выборочного использования шифрования в SACCH, причем внесенные изменения указаны с помощью подчеркивания. В настоящий момент для IE установки режима шифрования определено следующее:

если этот информационный элемент опущен, режим шифрования не изменяется после того, как мобильная станция переключалась на выделенный канал.

В соответствующих стандартах беспроводной связи может также разъясняться, что если IE выборочного использования шифрования в SACCH опущен, то процесс применения этого механизма не изменяется после того, как мобильная станция переключается на выделенный канал. Это происходит потому, что мобильная станция остается под управлением той же BSS.

На фиг.9 показана таблица 9.1.12е.1 из документа 3GPP TS 44.018 v9.6.0 (2010-09), иллюстрирующая сообщение DTM ASSIGNMENT COMMAND и измененная в соответствии с примером осуществления настоящего изобретения для включения информации об установке режима шифрования и индикатора IE выборочного использования шифрования в SACCH, причем внесенные изменения указаны с помощью подчеркивания.

В настоящий момент для IЕ установки режима шифрования определено следующее:

если этот информационный элемент опущен, режим шифрования не изменяется после того, как мобильная станция переключилась на выделенные каналы. Этот информационный элемент не должен включаться, если о поддержке этого IЕ не указано мобильной станцией в IE Classmark 3 мобильной станции (см. 3GPP TS 24.008).

В соответствующих стандартах беспроводной связи может также разъясняться, что если IЕ выборочного использования шифрования в SACCH опущен, то процесс применения этого механизма не изменяется после того, как мобильная станция переключается на выделенный канал. Это происходит потому, что мобильная станция остается под управлением той же BSS. Исключение из этого правила может быть сделано для случая хэндовера (с использованием сообщения HANDOVER COMMAND), если осуществляется изменение BSC.

Все приведенные выше примеры специфичны в том, что касается канала управления, по которому передается информационное сообщение с использованием SACCH. Однако в соответствии с идеями настоящего изобретения SMS также может передаваться по каналу FACCH согласно технологии GSM, например, если шифрование в SACCH более выполнять невозможно. В FACCH заимствуются блоки из ТСН для обмена данными сигнализации между мобильной станцией/UE и сетью (например, для сообщений о хэндовере). Протокол канального уровня (3GPP TS 44.006), более подробно описанный выше для SACCH, функционирует как в SACCH, так и в FACCH и таким образом может использоваться для достижения дополнительных преимуществ при передаче информационных сообщений в FACCH.

Для передачи SMS в FACCH требуется использовать признанный режим (функционирование со множеством кадров), в котором в DL согласно протоколу применяется размер окна, равный единице. Поскольку такой размер окна гарантирует минимальное воздействие на качество речи (например, выражаемое в интенсивности ошибок в кадре) при передаче SMS в SACCH, в особенности с учетом объединения отдельных SMS (когда также следует рассматривать дополнительные правила планирования), в некоторых случаях могут вводиться недопустимые дополнительные задержки при необходимости передачи данных сигнализации высокого приоритета, таких как сообщение Handover Command. Для устранения задержки при передаче высокоприоритетных данных сигнализации, вызванной посылкой SMS в FACCH, механизм приоритетной передачи должен обеспечивать режим, в котором SMS, передаваемое в FACCH, не должно негативным образом влиять на высокоприоритетное сообщение. Например, передающий объект может проверять свой буфер передачи для определения, имеются ли какие-нибудь высокоприоритетные сообщения, поставленные в очередь для этого UE, и если такие сообщения имеются, этот объект может задерживать передачу зашифрованных информационных сообщений SMS до тех пор, пока не будет передано сообщение HANDOVER COMMAND или другое высокоприоритетное сообщение.

На фиг.10А-С в соответствии с различными примерами осуществления настоящего изобретения представлен алгоритм, который иллюстрирует выполнение способа и результат выполнения компьютерных программных инструкций, записанных в машиночитаемой памяти, а также работу различные устройств, управляемых процессором, который исполняет хранящиеся в памяти компьютерные инструкции. На фиг.10А показан пример осуществления SACCH с точки зрения передающего объекта. На фиг 10 В показан пример осуществления с точки зрения приемного объекта, а на фиг 10С пример реализации FACCH.

В блоке 1002, показанном на фиг.10А, на передающей стороне радиоинтерфейса 15 определяется содержимое информационного сообщения, подлежащего передаче по каналу управления. В блоке 1004 на основе определенного содержимого принимается решение, следует ли выполнять шифрование информационного сообщения. В приведенных выше примерах осуществления настоящего изобретения содержатся более подробные сведения относительно элементов, показанных на фиг.10А.

В блоке 1052, показанном на фиг.10В, на приемной стороне радиоинтерфейса 15 определяется, зашифровано ли информационное сообщение, содержащееся в блоке данных, принятом по каналу управления. Эта процедура определения выполняется только с использованием информации, содержащейся непосредственно в блоке данных. В блоке 1054 принятое информационное сообщение обрабатывается в соответствии с результатом этой процедуры определения. В приведенных выше примерах осуществления настоящего изобретения содержатся более подробные сведения относительно элементов, показанных на фиг.10В.

В одном из вариантов осуществления настоящего изобретения, относящемся к FACCH, сеть может проверять режим и возможности UE таким образом, как указано выше, но для канала FACCH. Передающий объект в блоке 1082 определяет, что информационное сообщение, подлежащее передаче по каналу управления, является SMS-сообщением. В результате выполнения этой процедуры определения передающий объект в блоке 1084 выбирает FACCH для передачи SMS-сообщения (поскольку предполагается, что SACCH недоступен для зашифрованных сообщений), а также в блоке 1086 выбирает режим шифрования для всех блоков данных, передаваемых в FACCH, к которым, безусловно, относятся и блоки данных, переносящих по этому каналу SMS. В конкретном варианте осуществления настоящего изобретения в случае, если SMS передается в направлении DL (например, передающий объект представляет собой сетевой узел доступа), проверяется очередь/буфер передачи для UE, которому адресовано SMS, и передача зашифрованного SMS в UE по FACCH задерживается, если сообщение HANDOVER COMMAND поставлено в очередь для передачи в UE, поскольку сообщение HANDOVER COMMAND в тот же UE может передаваться по тому же FACCH.

В целом, различные примеры осуществления настоящего изобретения могут быть реализованы в виде аппаратуры или специализированных схем, программного обеспечения, логических схем или любой комбинации указанных средств. Например, некоторые аспекты могут быть реализованы в виде аппаратных средств, в то время как другие аспекты могут быть реализованы в виде микропрограммного или программного обеспечения, которое может выполняться контроллером, микропроцессором или другим вычислительным устройством, хотя изобретение не ограничено только перечисленными средствами. Хотя различные аспекты примеров осуществления настоящего изобретения могут быть проиллюстрированы и описаны в виде блок-схем, алгоритмов или с использование некоторых других графических представлений, достаточно очевидно, что описанные здесь блоки, устройства, системы, технологии или способы могут быть реализованы (не ограничиваясь приведенными примерами) в виде аппаратного, программного, микропрограммного обеспечения, специализированных схем или логических схем, универсальных аппаратных средств или контроллера, или других вычислительных устройств, или некоторой комбинации указанных средств.

Различные блоки, показанные на фиг.10А-С, можно рассматривать в качестве различных шагов способа и/или операций, которые инициируются в результате функционирования компьютерного программного кода, и/или как множество связанных логических схемных элементов, спроектированных для выполнения соответствующей функции (функций). По меньшей мере некоторые аспекты примеров осуществления настоящего изобретения могут быть реализованы на практике в виде различных компонентов, таких как интегральные микросхемы и модули, и эти примеры осуществления настоящего изобретения могут быть реализованы в рамках устройства, выполненного в виде интегральной схемы. Интегральная схема или схемы могут содержать цепи (а также, возможно, микропрограммное обеспечение) для реализации по меньшей мере одного или более процессора (процессоров) данных, цифрового сигнального процессора или процессоров, схем обработки сигналов основной полосы частот и радиочастотных сигналов, которые сконфигурированы таким образом, чтобы функционировать в соответствии с примерами осуществления настоящего изобретения.

Специалисту в соответствующей области техники в свете изложенного описания, изученного в совокупности с прилагаемыми чертежами, могут быть очевидны различные модификации и адаптации описанных примеров осуществления настоящего изобретения. Однако любые или все виды модификаций данного изобретения должны оставаться в пределах объема примеров осуществления настоящего изобретения, которыми не ограничиваются возможности его реализации.

Следует отметить, что термины "соединен", "связан" или любой вариант этих терминов означают любое соединение или связь, как прямую, так и косвенную, между двумя или более элементами и могут подразумевать наличие одного или более промежуточных элементов между двумя элементами, которые "соединены" или "связаны" друг с другом. Связь или соединение между элементами могут быть физическими, логическими или могут представлять собой комбинацию этих видов связи. Согласно приводимому описанию два элемента могут рассматриваться как "соединенные" или "связанные" друг с другом с помощью одного или более проводов, кабелей и/или печатных электрических соединений, а также с использованием электромагнитной энергии, например электромагнитной энергии с длинами волн в радиочастотном диапазоне, микроволновом диапазоне и оптическом диапазоне (как видимом, так и невидимом), причем возможные способы связи этими примерами не ограничиваются и не исчерпываются.