Результат интеллектуальной деятельности: УПРАВЛЕНИЕ ДОСТУПОМ К ЗАЩИЩЕННЫМ ФУНКЦИЯМ ПРИЛОЖЕНИЙ С ИСПОЛЬЗОВАНИЕМ УРОВНЕЙ ДОВЕРИЯ КЛИЕНТА

Вид РИД

Изобретение

Уровень техники

Передача голосовых сообщений может выполняться между многими оконечными точками и системами оконечных точек разных типов. Один подход к структуре связи допускает использование программно-управляемой телефонной связи, что представляет собой изменение принципа традиционных телефонных решений с использованием УАТС (учрежденческая автоматическая телефонная станция, РВХ). Идентификация пользователя используется для всех режимов связи, а компоненты телефонной связи могут обеспечиваться вычислительной системой, речевыми периферийными устройствами и/или выделенными IP-телефонами. Отличие от существующих решений УАТС состоит в предварительном предоставлении телефона, который напрямую не связан с идентификацией пользователя и не аутентифицирован на коммуникационном сервере. В системе УАТС идентификатор (ID) вызывающего абонента привязывается к телефону, который физически подключается к этой телефонной линии. В более широком смысле, это также относится к голосовой и другим видам связи, таким как обмен мгновенными сообщениями, совместная работа с данными и т.д.

В архитектуре объединенных коммуникаций (UC), которая объединяет некоторые или все формы связи, предоставление услуг может быть инициализировано клиентом UC, который подключен к сети Интернет, например, и который может аутентифицироваться на сервере UC. Обеспечивая большую гибкость связи, этот подход требует большего доверия при идентификации пользователя, например, когда принимающая сторона принимает идентификацию вызывающего абонента в составе входящего вызова. Третья сторона имеет возможность осуществить доступ к пользовательскому телефону или периферийному устройству, оставленному без присмотра, и сделать вызов, как и в случае с решениями УАТС сегодня. В результате с существующими решениями, принимающая сторона не знает, что вызов не был сделан вызывающей стороной, объявленной в идентификаторе вызывающего абонента, и таким образом, может непреднамеренно разгласить информацию.

В то время как пользователь, получающий доступ к пользовательскому телефону или периферийному устройству, представляет собой одну из проблем, более общим предметом обсуждения может быть случай, когда первый пользователь вводит учетные данные второго пользователя на программном телефоне первого пользователя и затем выдает себя за второго пользователя. Это возможно, если учетные данные/пароль второго пользователя ненадежны и поэтому вскрываются другим человеком. В сфере действия УАТС требуется физический доступ к линии или телефону, тогда как в архитектуре UC, помимо доступа к периферийному устройству/телефону другого пользователя, безопасности угрожает возможность последующего взлома одного из паролей.

Раскрытие изобретения

Ниже приводится упрощенное раскрытие сущности изобретения, чтобы обеспечить общее представление о некоторых новых вариантах осуществления, описываемых в данном документе. Настоящее раскрытие сущности изобретения не является исчерпывающим обзором, и оно не предназначено для выявления ключевых/критических элементов или для определения границ объема изобретения. Единственным его назначением является представить некоторые идеи в упрощенной форме в качестве вводной части для более детального описания, которое представлено ниже.

Раскрываемая архитектура обеспечивает создание и использование информационного уровня доверия оконечной точкой (например, клиентом вызывающего абонента), когда вызывающий абонент совершает вызов, к примеру. Информация уровня доверия может создаваться в ходе регистрации ближней оконечной точки в инфраструктуре связи (например, голосовой связи), используя учетные данные ближней оконечной точки. Другая информация уровня доверия может создаваться ближней оконечной точкой, основываясь на состоянии (например, заблокированном или разблокированном) ближней оконечной точки, и использоваться совместно с регистрационной информацией уровня доверия при обработке дальней оконечной точкой для определения открытости функций приложения в отношении ближней оконечной точки. Дальняя оконечная точка принимает уведомление об информации уровня доверия и может использовать эту информацию при взаимодействии, например, чтобы запросить верификацию у ближней оконечной точки и/или инициировать другие режимы связи между оконечными точками.

В более конкретной реализации вызывающий абонент посредством клиента вызывающего абонента (например, IP-телефона), может разными способами подтверждать подлинность идентификации вызывающего абонента для регистрационного коммуникационного сервера. На этом основании регистрационный сервер назначает надлежащий верифицированный сервером уровень доверия для клиента вызывающего абонента. Незащищенный контроллер IP-телефона, например, может указывать на более низкий определяемый на стороне клиента уровень доверия. Затем верифицированный сервером и клиентский уровни доверия отправляются клиенту вызываемого абонента, причем клиент вызываемого абонента решает, предоставлять ли клиенту вызывающего абонента доступ к одной или нескольким защищенным функциям приложения, основываясь на ценности функций и информации уровня доверия, предписанной клиентом вызываемого абонента для доступа к этим функциям. Помимо этого, клиент вызываемого абонента может переправлять эти уровни безопасности на внешние серверы приложений, к которым клиент вызываемого абонента обращается за информацией для вызывающего абонента (например, база данных отдела по работе с персоналом).

В завершение вышесказанного и связанных результатов некоторые иллюстративные аспекты описываются в данном документе применительно к последующему описанию и прилагаемым чертежам. Эти аспекты указывают на разнообразные способы, которыми могут быть реализованы на практике раскрываемые в данном документе принципы, а все аспекты и их эквиваленты предполагают нахождение в пределах объема заявляемого изобретения. Другие преимущества и новые признаки станут очевидными из последующего подробного описания при рассмотрении совместно с чертежами.

Краткое описание чертежей

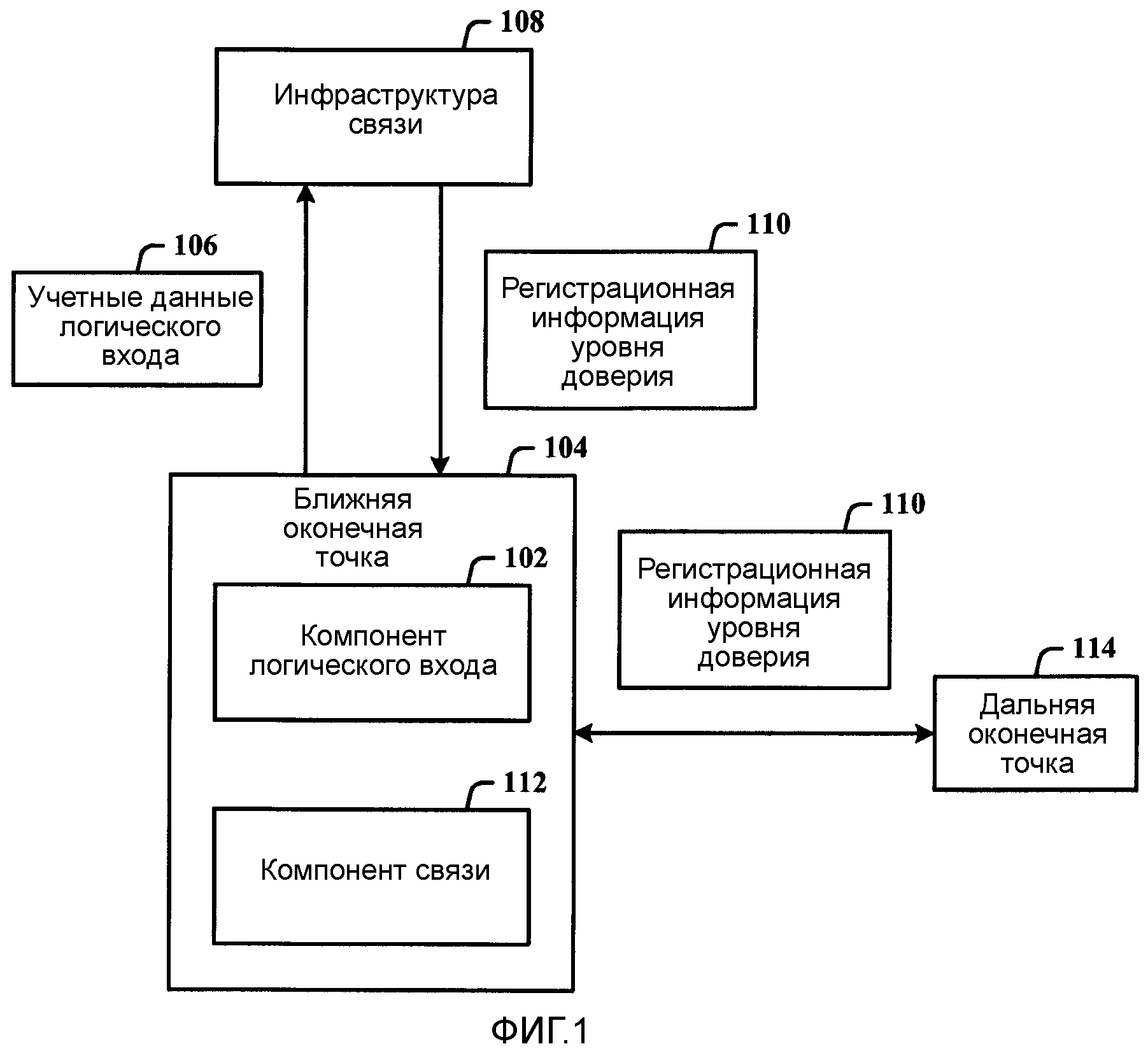

Фиг.1 иллюстрирует реализованную с помощью компьютера систему защиты связи в соответствии с раскрываемой архитектурой.

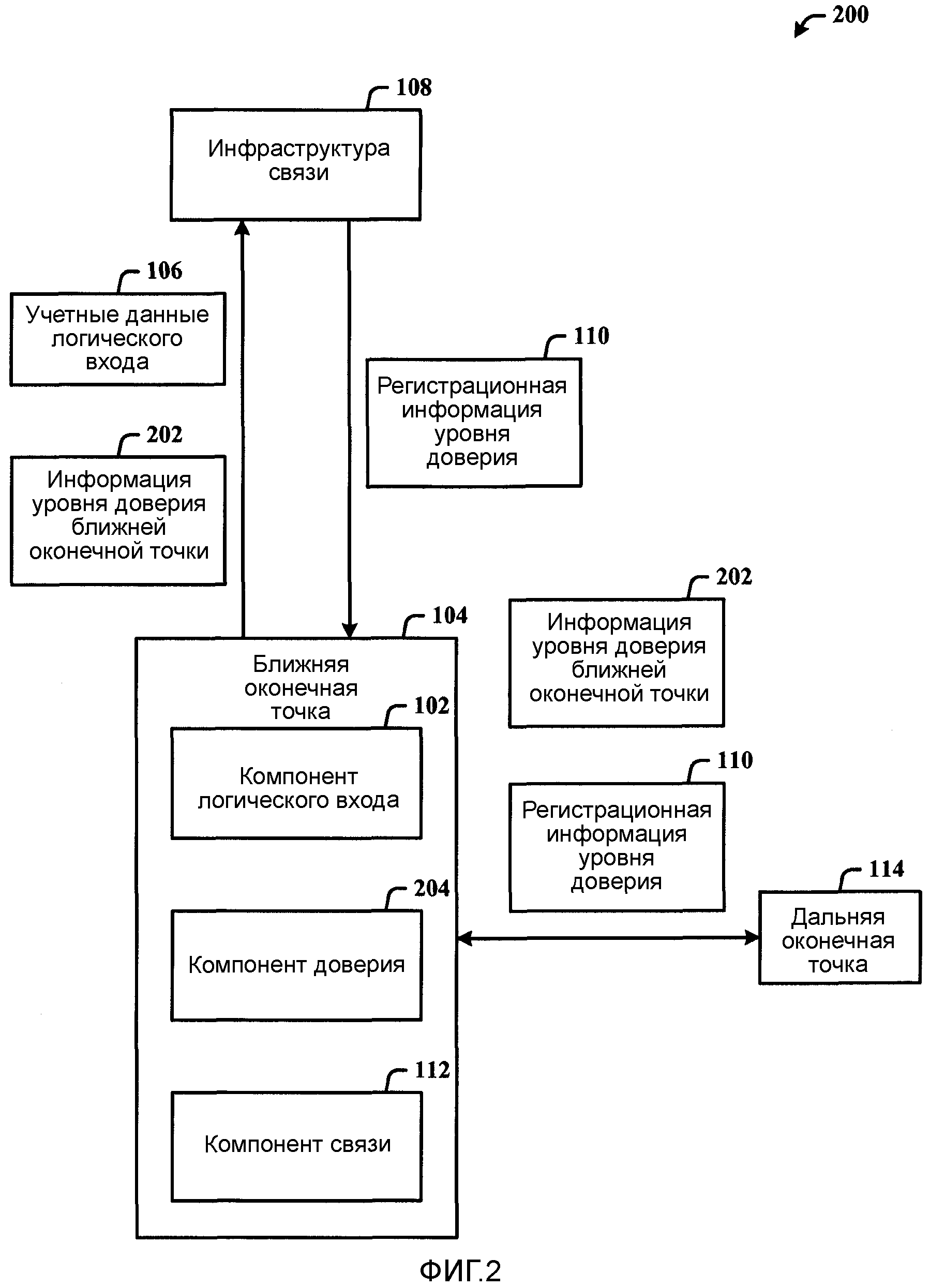

Фиг.2 иллюстрирует альтернативный вариант осуществления системы защиты связи, которая дополнительно предусматривает информацию уровня доверия ближней оконечной точки.

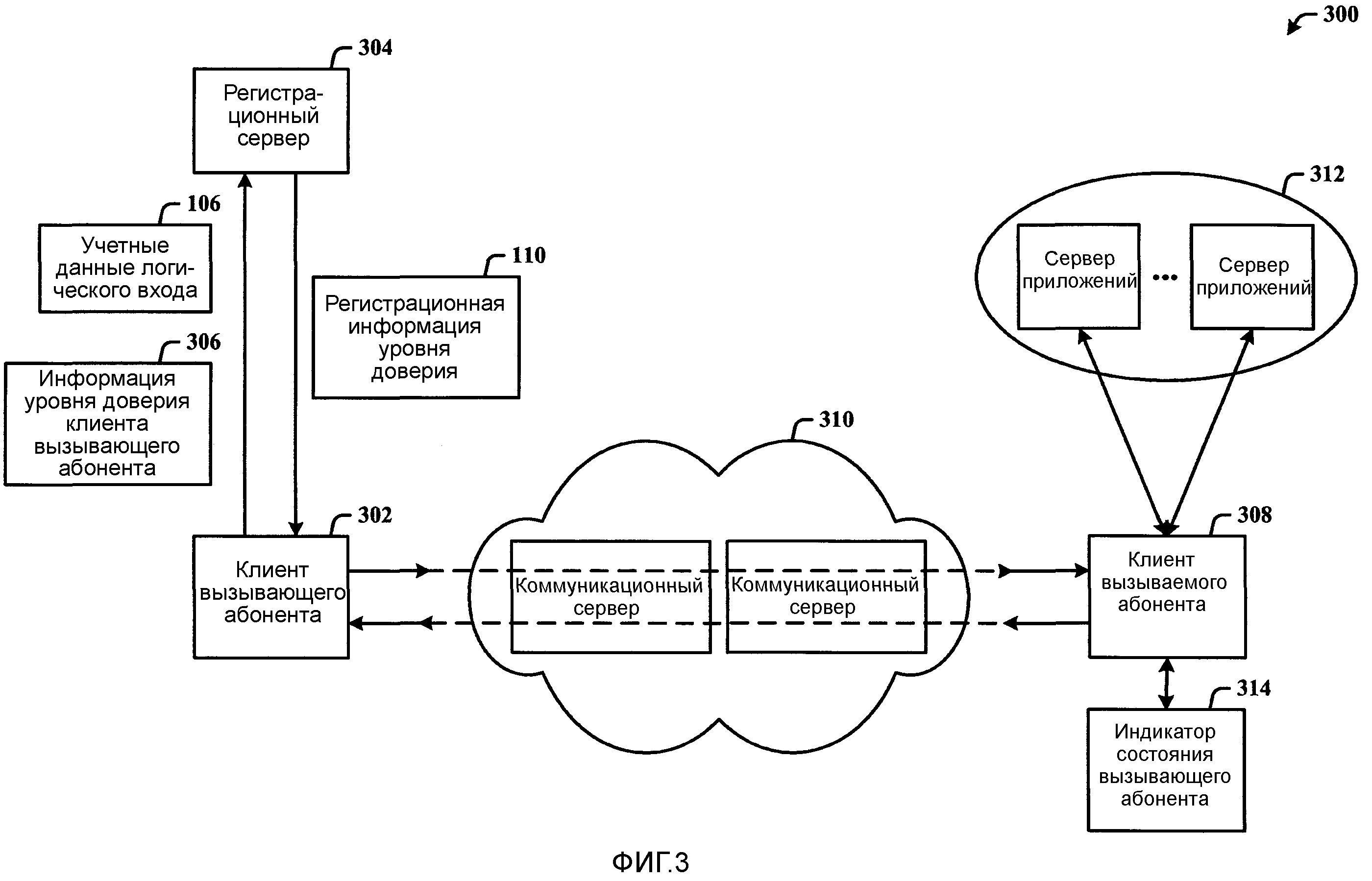

Фиг.3 иллюстрирует схему прохождения сигнала при генерировании и использовании информации уровня доверия.

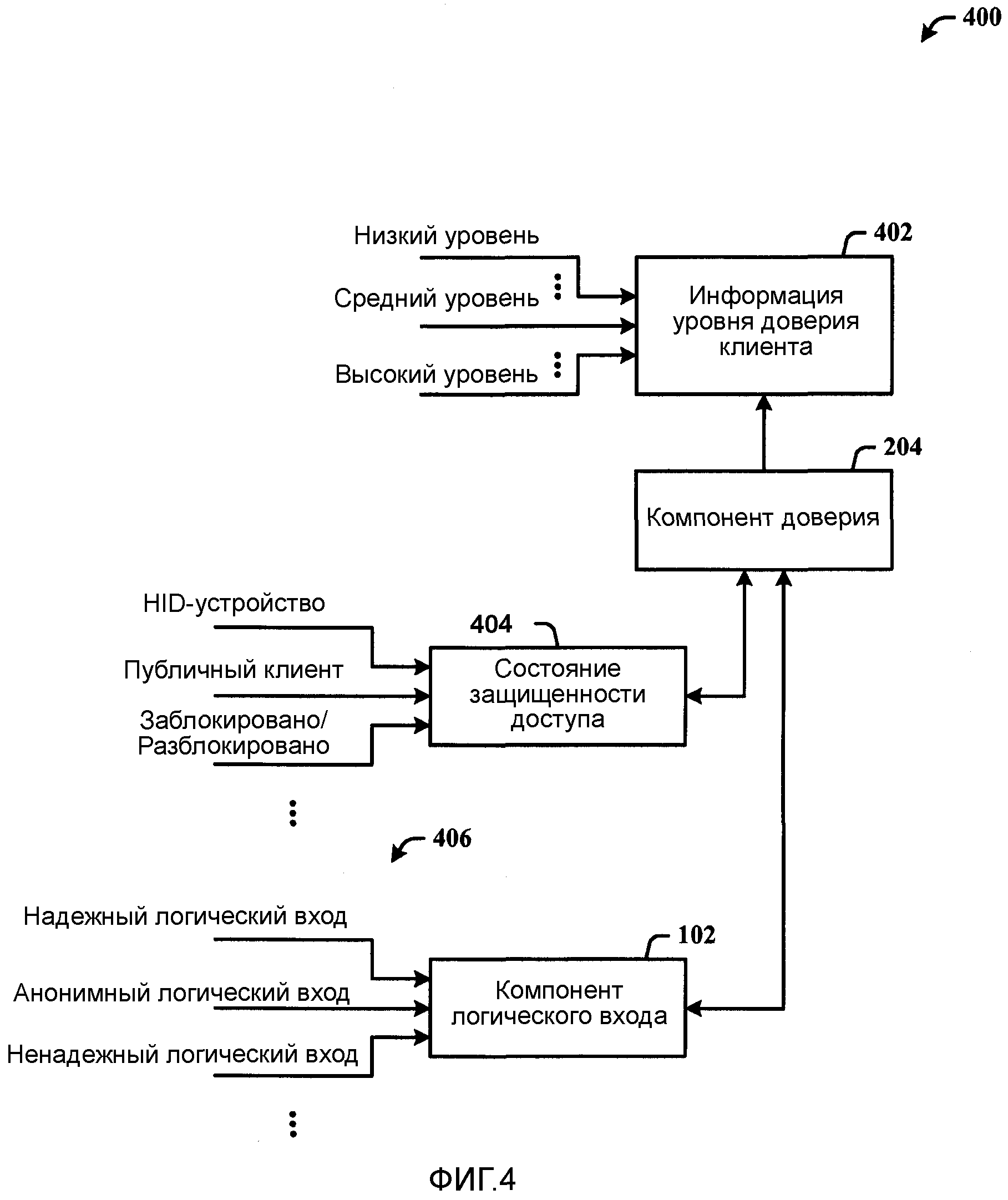

Фиг.4 иллюстрирует клиент для обработки данных с целью определения информации уровня доверия клиента.

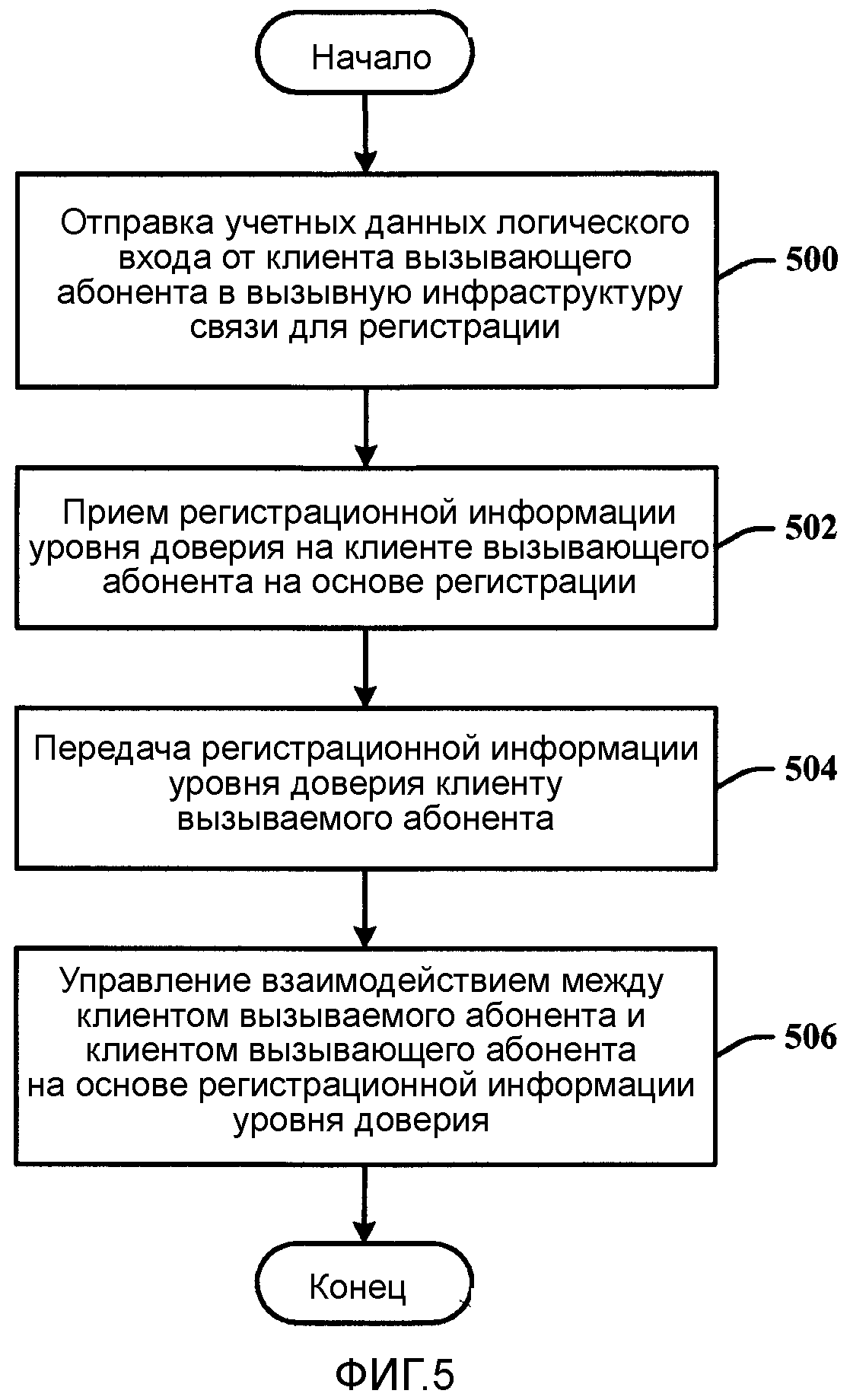

Фиг.5 иллюстрирует реализуемый с помощью компьютера способ защиты связи.

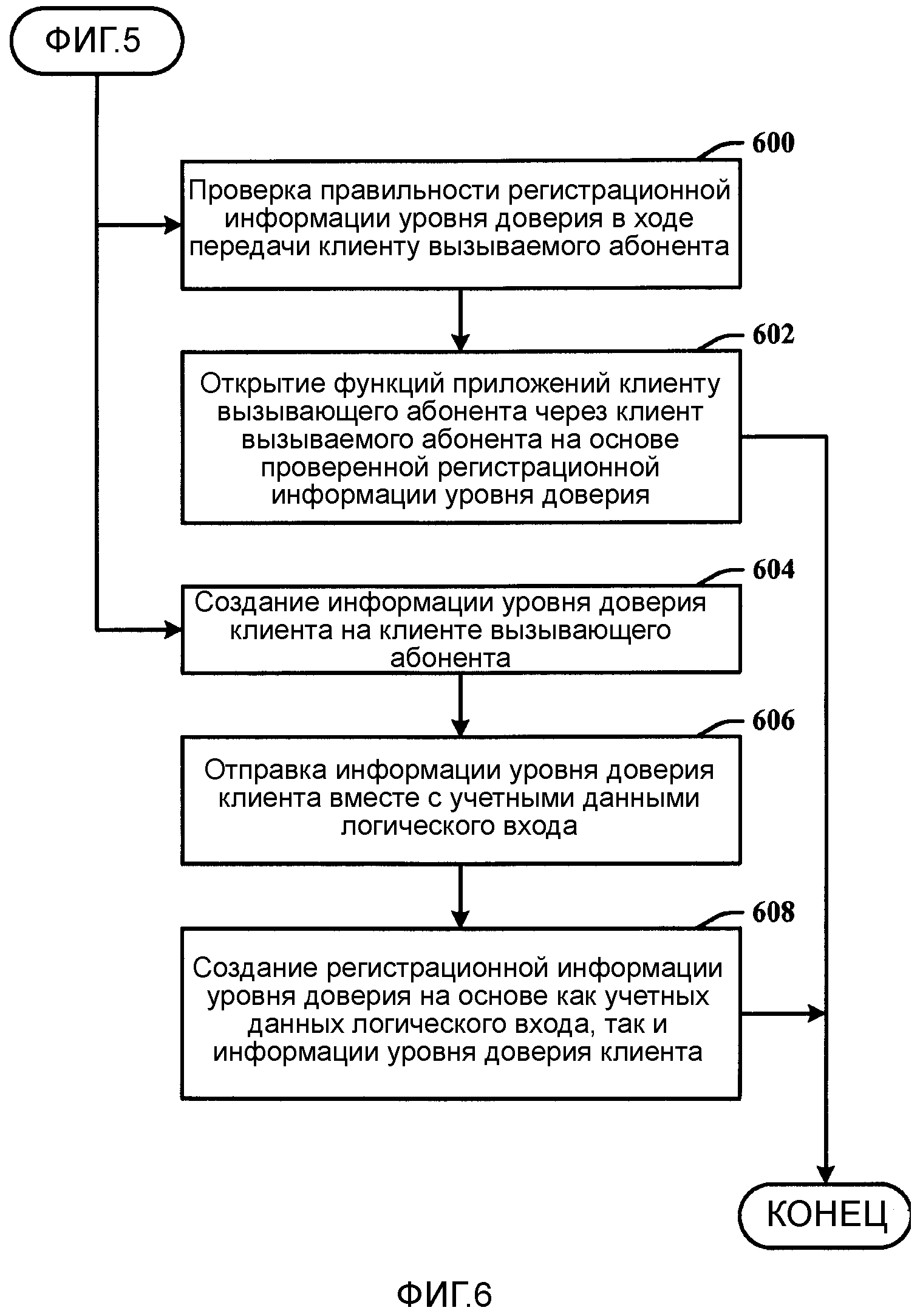

Фиг.6 иллюстрирует дополнительные аспекты способа, изображенного на Фиг.5.

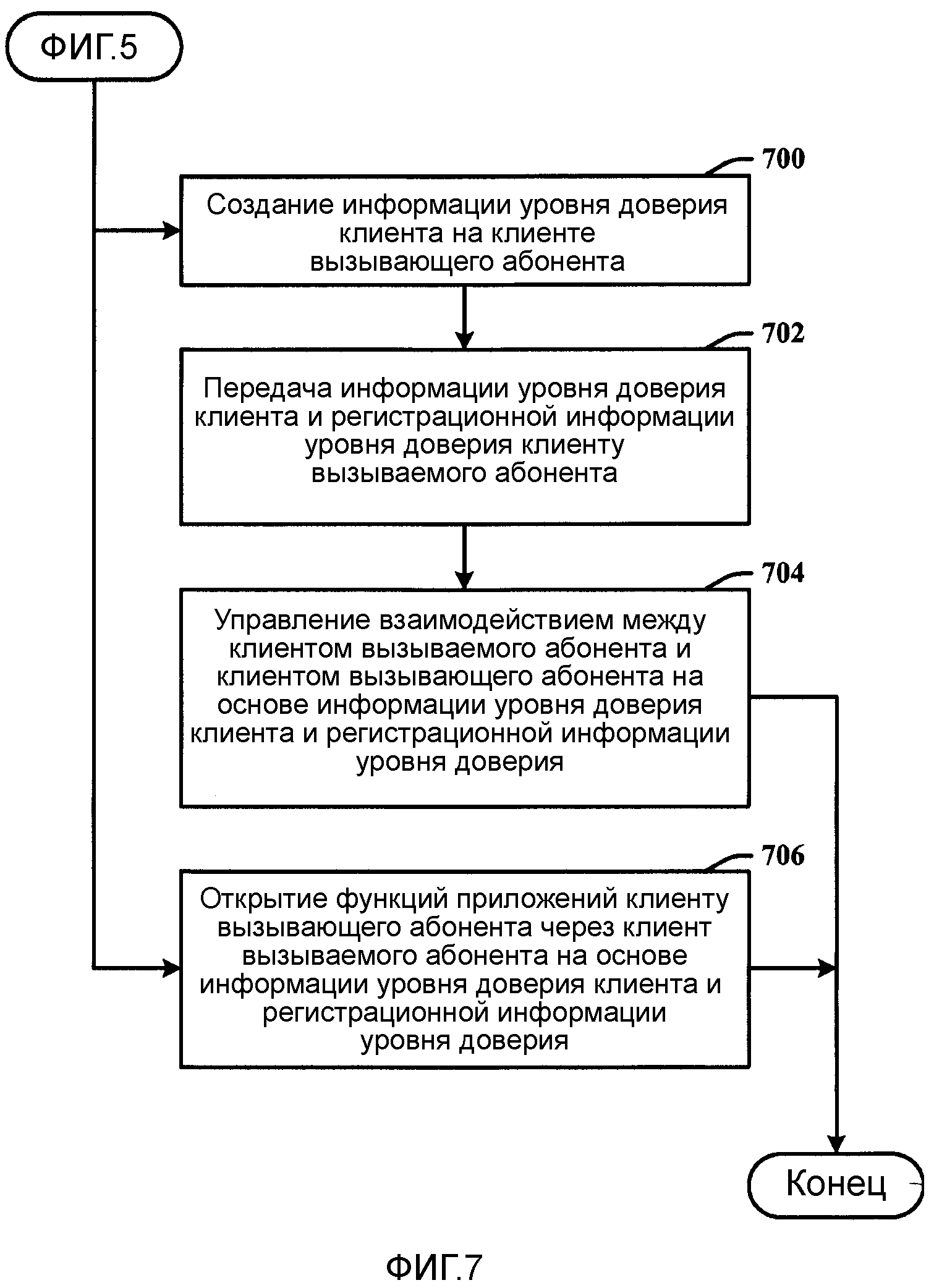

Фиг.7 иллюстрирует еще одни дополнительные аспекты способа, изображенного на Фиг.5.

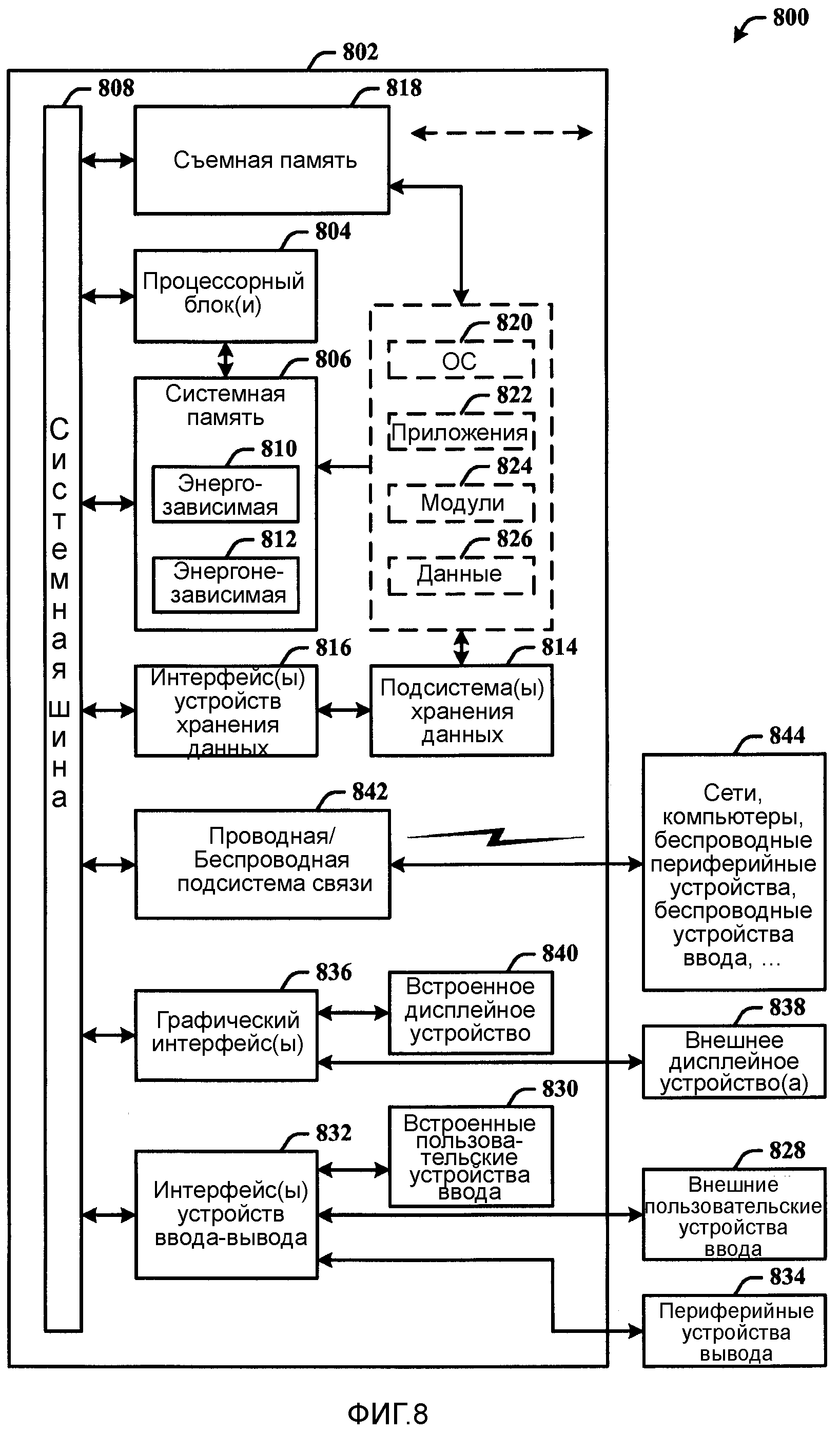

Фиг.8 иллюстрирует структурную схему вычислительной системы, выполненной с возможностью обеспечения доступа к защищенным функциям приложений на основании уровней доверия вызова.

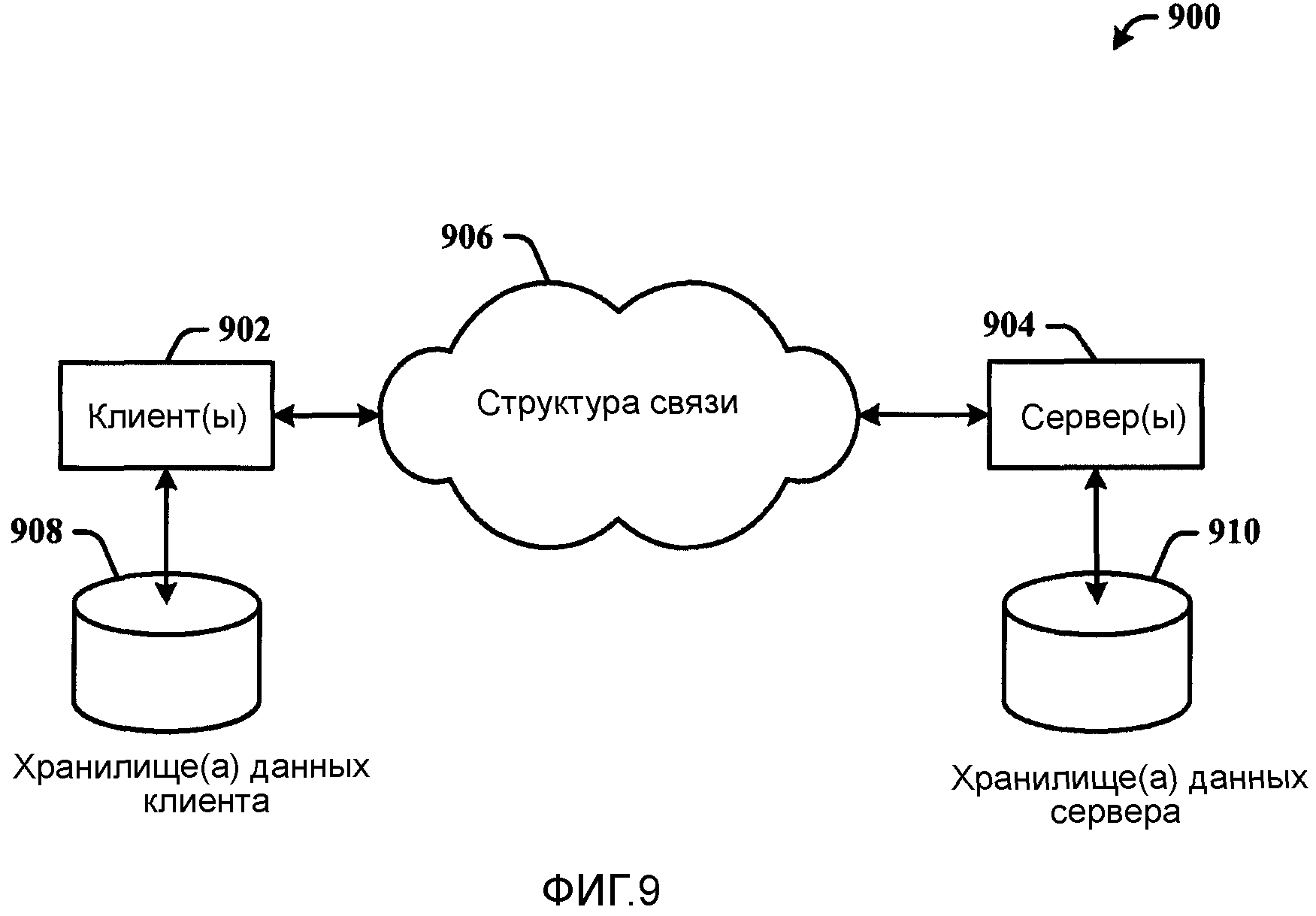

Фиг.9 иллюстрирует общую структурную схему вычислительной среды, которая обеспечивает управление доступом к функциям приложений с использованием уровней доверия клиента.

Осуществление изобретения

Раскрываемая архитектура создает и использует информацию уровня доверия, созданную сервером и клиентом, чтобы определить, как взаимодействующие клиенты обеспечивают управление доступом для прочих или друг для друга. В однонаправленном примере клиент вызывающего абонента отправляет созданную сервером информацию доверенного уровня клиенту вызываемого абонента. Это дает возможность вызываемому абоненту избирательно предоставлять вызывающему абоненту доступ к защищенным функциям приложений, основываясь на указанных сервером и клиентом уровнях доверия.

Теперь обратимся к чертежам, на которых повсюду одинаковые ссылочные значения используются для обозначения одинаковых элементов. В последующем описании в целях разъяснения изложены многочисленные конкретные детали, чтобы обеспечить полное понимание. Можно заметить, однако, что новые варианты осуществления могут быть реализованы на практике без этих конкретных деталей. В иных случаях известные структуры и устройства показываются в виде структурной схемы, чтобы облегчить их описание. Замысел состоит в том, чтобы охватить все модификации, эквиваленты и альтернативные варианты, попадающие в пределы сущности и объема заявляемого изобретения.

Фиг.1 иллюстрирует реализованную с помощью компьютера систему 100 защиты связи в соответствии с раскрываемой архитектурой. Система 100 включает в себя компонент 102 логического входа ближней оконечной точки 104 для отправки учетных данных 106 логического входа для регистрации в инфраструктуре 108 связи и приема регистрационной информации 110 уровня доверия, основанной на учетных данных 106 логического входа. Ближняя оконечная точка 104 также может включать в себя компонент 112 связи для отправки регистрационной информации 110 уровня доверия на дальнюю оконечную точку 114. Дальняя оконечная точка 114 организует коммуникативное взаимодействие с ближней оконечной точкой 104, основываясь на регистрационной информации 110 уровня доверия.

Регистрационная информация 110 уровня доверия может подписываться в ходе процесса регистрации. Ближняя оконечная точка 104 может отправлять регистрационную информацию 110 уровня доверия совместно с вызовом, инициированным ближней оконечной точкой 104 к дальней оконечной точке 114. Например, ближняя оконечная точка 104 может отправлять информацию 110 уровня доверия во время инициирования вызова, посреди вызова в ответ на запрос/оклик от дальней оконечной точки 114, или посреди вызова для изменения уровня защиты ближней оконечной точки 104 в преддверии требования более высокого уровня защиты для безопасного доступа к функциям приложений.

Инфраструктура 108 связи может основываться на протоколе IP, и ближняя оконечная точка 104 отправляет регистрационную информацию 110 уровня доверия совместно с IP-вызовом через инфраструктуру 108 связи на основе протокола IP в форме сообщения протокола инициирования сеанса связи (SIP) на дальнюю оконечную точку 114. Следует понимать, что дальняя оконечная точка 114 может включать в себя такие же или аналогичные возможности (например, компонент 102 логического входа и компонент 112 связи), как и ближняя оконечная точка 104, чтобы тем самым обеспечивать двустороннюю обработку уровня доверия.

Фиг.2 иллюстрирует альтернативный вариант осуществления системы 200 защиты связи, которая дополнительно предусматривает информацию 202 уровня доверия ближней оконечной точки. Система 200 включает в себя субъекты, функциональные возможности и компоненты системы 100, изображенной на Фиг.1, с добавлением компонента 204 доверия ближней оконечной точки для вычисления информации 202 уровня доверия ближней оконечной точки. Информация 202 уровня доверия ближней оконечной точки может отправляться вместе с учетными данными 106 логического входа для регистрации в инфраструктуре 108 связи. Регистрационная информация 110 уровня доверия после этого вычисляется на основании учетных данных 106 логического входа и/или информации 202 уровня доверия ближней оконечной точки.

Затем ближняя оконечная точка 104 может отправлять регистрационную информацию 110 уровня доверия вместе с информацией 202 уровня доверия ближней оконечной точки или без нее на дальнюю оконечную точку 114. После этого дальняя оконечная точка 114 запрашивает доступ к функциям защищенных приложений на основе регистрационной информации 110 уровня доверия вместе с информацией 202 уровня доверия ближней оконечной точки или без нее.

Компонент 204 доверия ближней оконечной точки заново вычисляет информацию 202 уровня доверия ближней оконечной точки на основе изменения в состоянии защищенности доступа для ближней оконечной точки 104 и отправляет обновленную информацию уровня доверия ближней оконечной точки на дальнюю оконечную точку 114 на основе изменения или обновления. Компонент 204 доверия ближней оконечной точки создает верификационное сообщение, которое обозначает (указывает) результаты верификации ближней оконечной точки 104. Ближняя оконечная точка 104 может принимать предложения (например, от дальней оконечной точки 114) относительно действий, выполнение которых приведет к другому уровню (например, повышенному) регистрационной информации 110 уровня доверия и/или информации 202 уровня доверия ближней оконечной точки. Следует понимать, что дальняя оконечная точка 114 может включать в себя такие же или аналогичные возможности (например, компонент 102 логического входа, компонент 204 доверия ближней оконечной точки и компонент 112 связи), как и ближняя оконечная точка 104, однако это не является необходимым условием.

Фиг.3 иллюстрирует схему 300 прохождения сигнала при генерировании и использовании информации уровня доверия. Клиент 302 вызывающего абонента (например, ближняя оконечная точка 104 на Фиг.2) регистрируется на регистрационном сервере 304 (в рамках инфраструктуры 108 связи по Фиг.2) и отправляет учетные данные 106 логического входа вызывающего абонента, которые могут включать в себя информацию относительно неаутентифицированного (например, анонимного) пользователя. В некоторых случаях клиент 302 вызывающего абонента также отправляет информацию 306 уровня доверия вызывающего абонента (по аналогии с информацией 202 уровня доверия ближней оконечной точки по Фиг.2), устанавливая SIP-заголовок клиента (например, ms-trust-level-client). Затем регистрационный сервер 304 переправляет подписанный маркер обратно клиенту 302 вызывающего абонента, при этом маркер указывает уровень доверия клиента 302 вызывающего абонента в SIP-ответе на регистрацию (например, ms-trust-level-registrar).

Когда клиент 302 вызывающего абонента совершает исходящий вызов (например, SIP-приглашение) в отношении клиента 308 вызываемого абонента (например, дальней оконечной точки 114 по Фиг.2), клиент 302 вызывающего абонента отправляет заголовок доверия клиента (например, ms-trust-level-client) и заголовок доверия регистратора (например, ms-trust-level-registrar). Вызов делается при участии одного или нескольких коммуникационных серверов 310. Коммуникационные серверы 310 могут проверять целостность подписанной регистрационной информации 110 уровня доверия (например, заголовка ms-trust-level-registrar).

Клиент 308 вызываемого абонента может дополнительно переправлять информацию уровня доверия (регистрационную информацию 110 уровня доверия и информацию 306 уровня доверия клиента вызывающего абонента) на доверенные серверы 312 приложений (например, финансовый отдел, отдел по работе с персоналом, система управления взаимодействием с заказчиками (CRM) и т.д.), чтобы запросить доступ к функциям приложений (серверы приложений могут устанавливать избирательный доступ к серверным компонентам). После того, как определено, что доступ к функциям приложений санкционирован, клиент 308 вызываемого абонента открывает (экспонирует) выбранные функции серверов 312 приложений клиенту 302 вызывающего абонента на основе регистрационной информации 110 уровня доверия и/или информации 306 уровня доверия клиента вызывающего абонента.

Раскрываемая архитектура обеспечивает возможность объединить аутентификацию вызывающего абонента между контроллером клиентского IP-телефона (клиентом вызывающего абонента) и регистрационным сервером 304, и необходимость для клиента 308 вызываемого абонента аутентифицировать клиент 302 вызывающего абонента, особенно когда клиент 308 вызываемого абонента представляет собой автоматизированного агента. Помимо этого клиент 302 вызывающего абонента может отправлять информацию 306 уровня доверия клиента вызывающего абонента как на регистрационный сервер 304, так и на клиент 308 вызываемого абонента. Клиент 308 вызываемого абонента может избирательно разрешать доступ к различным защищенным функциям приложений, основываясь на определенных сервером и предложенных клиентом уровнях доверия клиента 302 вызывающего абонента.

Клиент 302 вызывающего абонента регистрируется на регистрационном сервере 304 во время логического входа. В зависимости от того, осуществляет ли пользователь логический вход, используя надежные учетные данные (например, биометрические характеристики), менее надежные учетные данные (например, NTLM - NT LAN Manager™ от компании Microsoft Corporation), ненадежные учетные данные (например, личный идентификационный номер (PIN), или вызывающий абонент осуществляет логический вход анонимно, регистрационный сервер 304 определяет и генерирует уровень доверия, и отправляет этот уровень доверия (регистрационную информацию 110 уровня доверия) клиенту 302 вызывающего абонента в виде нового подписанного SIP-заголовка (например, ms-trust-level-registrar).

Дополнительно, клиент 302 вызывающего абонента также может указать регистрационному серверу 304, что клиент 302 вызывающего абонента менее безопасен (например, если клиент 302 является телефоном общего пользования), добавляя новый (или обновленный) SIP-заголовок (например, ms-trust-level-client, при этом для заголовка устанавливается значение SharedDevice (совместно используемое устройство)). Тогда регистрационный сервер 304 использует эту дополнительную обновленную информацию уровня доверия клиента вызывающего абонента при определении регистрационной информации 110 уровня доверия для клиента 302 вызывающего абонента.

Когда клиент 302 вызывающего абонента совершает вызов, клиент 302 вызывающего абонента добавляет в сообщение SIP-приглашения подписанный SIP-заголовок регистратора (ms-trust-level-registrar), а в некоторых случаях, еще и SIP-заголовок клиента (заголовок ms-trust-level-client) (например, если устройство является телефоном общего пользования).

Другим примером, в котором клиент 302 вызывающего абонента указывает сниженный уровень доверия, является случай, когда клиент 302 вызывающего абонента совершает исходящий вызов с устройства, подключенного к компьютеру (например, устройства для взаимодействия человека с компьютером (HID), периферийных телефонов с USB-интерфейсом, беспроводных устройств ближнего действия, таких как устройства, поддерживающие технологию Bluetooth и т.д.), даже если компьютер заблокирован, или когда вызов совершается с заблокированного настольного телефона.

Клиент 308 вызываемого абонента принимает указание на это, устанавливая сниженный уровень доверия для вызовов, совершаемых, когда компьютер и/или настольный телефон заблокирован, устанавливая средний уровень доверия, если компьютер и/или настольный телефон разблокирован с использованием PIN-кода, или повышенный уровень доверия при разблокировании с помощью биометрических характеристик. Например, клиент 302 вызывающего абонента может создавать и добавлять верификационное сообщение (например, ms-trust-level-client=UnVerified), когда компьютер заблокирован, указывая, что у вызывающего абонента нет учетных данных или средства, чтобы должным образом разблокировать компьютер.

Это может использоваться, чтобы активировать (например, сделать заметным) индикатор 314 состояния вызывающего абонента (например, пиктограмму, звуковой сигнал) на клиенте 308 вызываемого абонента. Например, если вызывающий абонент вызывает отдел по работе с персоналом (HR), чтобы обсудить оплату вызывающего абонента, сотрудник HR может попытаться верифицировать идентификацию вызывающего абонента, если сотрудник HR видит, что клиент 302 вызывающего абонента имеет сниженный уровень доверия.

Информация 306 уровня доверия клиента вызывающего абонента может быть обновлена клиентом 302 вызывающего абонента (например, если вызывающий абонент разблокировал клиент 302 вызывающего абонента в течение сеанса связи) путем отправки нового уровня доверия в сообщениях повторного SIP-приглашения и SIP-INFO, например.

На основании регистрационной информации 110 уровня доверия (например, ms-trust-level-registrar) и информации 306 уровня доверия клиента вызывающего абонента (например, ms-trust-level-client), вызываемый абонент может принять решение о том, насколько вызываемый абонент доверяет идентификации вызывающего абонента. Например, если вызов захватывается автоответчиком вызываемого абонента, автоответчик может пропустить просьбу вызывающему абоненту ввести учетные данные, если автоответчик видит, что вызывающий абонент имеет высокий уровень доверия. Дополнительно, клиент 308 вызываемого абонента теперь может открыть доступ к защищенным функциям приложений, которые не были доступны при выставлении клиентом вызывающего абонента режима слабого доверия. Например, если вызывающий абонент вызывает HR и автоматизированный агент отвечает на вызов, этот автоматизированный агент может предоставить опции для доступа к отчислениям на пенсионный счет и их изменения, если вызывающий абонент находится на более высоком уровне доверия. Автоматизированный агент также может отправить сопутствующие факторы (примечания) к вызову, содержащие личную информацию (например, оклад, дату выхода на пенсию и т.д.), основываясь на выбранных опциях.

Другой сценарий разрешения связанных с этим вопросов состоит в том, что автоответчик запрашивает более строгую аутентификацию подлинности вызывающего абонента, так как клиент 302 вызывающего абонента находится на пониженном уровне доверия. Автоответчик на этом этапе может предложить дополнительную опцию для разблокирования настольного телефона или компьютера. Более того, в то время как вызывающий абонент задействован в вызове, вызывающий абонент может разблокировать настольный телефон (например, при помощи биометрического устройства в телефоне) или, касательно HID-устройств, разблокировать компьютер (введя пароль на компьютере). Затем IP-телефон вызывающего абонента может отправить сообщение повторного SIP-приглашения или SIP-INFO с новым верификационным заголовком (например, ms-trust-level-client= verifiedLevelX).

Иными словами, система защиты связи включает в себя компонент логического входа клиента вызывающего абонента для отправки учетных данных логического входа вызывающего абонента для регистрации в вызывной инфраструктуре связи и приема регистрационной информации уровня доверия на основе учетных данных логического входа вызывающего абонента, компонент доверия клиента вызывающего абонента для вычисления информации уровня доверия вызывающего абонента, и компонент связи клиента вызывающего абонента для отправки регистрационной информации уровня доверия и информации уровня доверия вызывающего абонента клиенту вызываемого абонента. Клиент вызываемого абонента организует взаимодействие с клиентом вызывающего абонента, основываясь на регистрационной информации уровня доверия и информации уровня доверия вызывающего абонента.

Информация уровня доверия вызывающего абонента отправляется вместе с учетными данными логического входа в вызывную инфраструктуру связи для регистрации, и регистрационная информация уровня доверия вычисляется на основании учетных данных логического входа и информации уровня доверия вызывающего абонента. Клиент вызывающего абонента отправляет регистрационную информацию уровня доверия и информацию уровня доверия вызывающего абонента в виде SIP-сообщений совместно с IP-вызовом, инициированным клиентом вызывающего абонента, клиенту вызываемого абонента. Клиент вызываемого абонента запрашивает доступ к защищенным функциям приложений, основываясь на регистрационной информации уровня доверия и информации уровня доверия вызывающего абонента. Компонент доверия клиента вызывающего абонента создает верификационное сообщение, которое обозначает состояние ограниченности доступа клиента вызывающего абонента, заново вычисляет информацию уровня доверия вызывающего абонента на основе изменения в состоянии защищенности доступа и отправляет обновленную информацию уровня доверия вызывающего абонента клиенту вызываемого абонента.

Отметим, что хотя она и описана для случая использования протокола SIP, раскрываемая архитектура не ограничивается этим, а может употребляться другой протокол, такой как XMPP (расширяемый протокол обмена сообщениями и информацией о присутствии), H.323 и другие.

Кроме того, хотя она и описана в отношении вызовов и вызывных клиентов, архитектура также применяется к клиентам обмена сообщениями, таким как для отправки только мгновенных сообщений, а также клиенты, которые приспособлены как к вызовам, так и к обмену текстовыми сообщениями, например.

Также может иметь место случай, когда дальняя оконечная точка запрашивает информацию доверия ближней оконечной точки, а не ближняя оконечная точка принудительно отправляет информацию доверия на дальнюю оконечную точку. Этот подход с извлечением информации по запросу также может применяться к регистрационному серверу, так что сервер запрашивает информацию доверия у ближней оконечной точки, а не ближняя оконечная точка принудительно отправляет ее на регистрационный сервер. Режим опознавательный оклик-ответ тоже может применяться для этих целей, когда регистрационный сервер выполняет опознавательный оклик в отношении оконечной точки. Более того, результаты опознавательного оклика могут быть отправлены дальней оконечной точке. Опознавательный оклик также может инициироваться серверами приложений в отношении дальней оконечной точки, которая транслирует опознавательный оклик на ближнюю оконечную точку или на промежуточные коммуникационные серверы.

Фиг.4 иллюстрирует клиент 400 для обработки данных с целью определения информации 402 уровня доверия клиента. Клиент 400 (например, вызывающий и/или вызываемый абонент) включает в себя компонент 204 доверия для приема информации, связанной с состоянием 404 защищенности доступа и учетными данными 406 логического входа, принимаемыми компонентом 102 логического входа. Состояние 404 защищенности доступа имеет отношение к использованию внешних HID-устройств и кабельных и/или беспроводных устройств, которые подключаются к компьютеру, чтобы обеспечить совершение и прием вызовов вызываемым абонентам, если компьютер и/или устройства заблокированы или разблокированы, и тому подобное. Учетные данные 406 логического входа имеют отношение к типу логического входа, как описано выше. Например, логический вход может быть надежным, ненадежным, средним, анонимным и т.д., с различными соответствующими уровнями доверия клиента (например, низким, средним, высоким и т.д.) назначенными, исходя из используемых учетных данных.

В данный документ включен набор блок-схем последовательностей операций, характерных для иллюстративных методик для выполнения новых аспектов раскрываемой архитектуры. Несмотря на то, что для простоты объяснения одна или несколько методик, показанных в данном документе, например, в виде блок-схемы последовательности операций или схемы процесса, показываются и описываются как последовательные действия, нужно понимать и принимать во внимание, что методики не ограничиваются порядком действий, так как некоторые действия в соответствии с методиками могут происходить в другом порядке и/или одновременно с другими действиями из тех, которые показаны и описываются в данном документе. Например, специалисты в данной области техники поймут и примут во внимание, что методика может быть альтернативно представлена как ряд взаимосвязанных состояний или событий, к примеру, в диаграмме состояний. Более того, не все проиллюстрированные в методике действия могут потребоваться для новой реализации.

Фиг.5 иллюстрирует реализуемый с помощью компьютера способ защиты связи. На этапе 500 учетные данные логического входа отправляются от клиента вызывающего абонента в вызывную инфраструктуру связи для регистрации. На этапе 502 регистрационная информация уровня доверия принимается на клиенте вызывающего абонента на основе регистрации. На этапе 504 регистрационная информация уровня доверия передается клиенту вызываемого абонента. На этапе 506 взаимодействие между клиентом вызываемого абонента и клиентом вызывающего абонента управляется (клиентом вызываемого абонента) на основе регистрационной информации уровня доверия. Вызывная инфраструктура связи может основываться на протоколе IP, и клиент вызывающего абонента отправляет регистрационную информацию уровня доверия и информацию уровня доверия клиента в SIP-сообщениях клиенту вызываемого абонента.

Фиг.6 иллюстрирует дополнительные аспекты способа, изображенного на Фиг.5. На этапе 600 проверяется правильность регистрационной информации уровня доверия в ходе передачи клиенту вызываемого абонента. На этапе 602 функции приложений открываются клиенту вызывающего абонента через клиент вызываемого абонента на основе проверенной регистрационной информации уровня доверия. На этапе 604 информация уровня доверия клиента создается на клиенте вызывающего абонента. На этапе 606 информация уровня доверия клиента отправляется вместе с учетными данными логического входа. На этапе 608 регистрационная информация уровня доверия создается на основе как учетных данных логического входа, так и информации уровня доверия клиента.

Фиг.7 иллюстрирует дополнительные аспекты способа, изображенного на Фиг.5. На этапе 700 информация уровня доверия клиента создается на клиенте вызывающего абонента. На этапе 702 информация уровня доверия клиента и регистрационная информация уровня доверия передаются клиенту вызываемого абонента. На этапе 704 взаимодействие между клиентом вызываемого абонента и клиентом вызывающего абонента управляется (например, клиентом вызываемого абонента) на основе информации уровня доверия клиента и регистрационной информации уровня доверия. На этапе 706 функции приложений открываются клиенту вызывающего абонента через клиент вызываемого абонента на основе информации уровня доверия клиента и регистрационной информации уровня доверия.

В том смысле, в каком они употребляются в настоящей заявке, термины "компонент" и "система" предназначены для обозначения связанного с компьютером субъекта, в равной степени аппаратного обеспечения, комбинации аппаратного и программного обеспечения, программного обеспечения или программного обеспечения при исполнении. Например, компонент может быть, но не ограничивается этим, процессом, запущенным на процессоре, процессором, накопителем на жестком диске, разнообразными накопителями для хранения данных (оптическими, твердотельными и/или магнитными носителями данных), экземпляром некоторого класса, исполняемой программой, потоком исполнения, программой и/или компьютером. В качестве иллюстрации, как приложение, запущенное на сервере, так и сам сервер могут быть компонентами. Один или несколько компонентов могут находиться в пределах процесса и/или потока исполнения, а также компонент может располагаться на одном компьютере и/или распределяться между двумя или несколькими компьютерами. Слово "иллюстративный" может в данном документе означать пример, вариант или иллюстрацию. Любой аспект или конструктивное решение, описанные в данном документе как "иллюстративные", не обязательно должны рассматриваться как предпочтительные или выгодные по сравнению с другими аспектами или конструктивными решениями.

Теперь обратимся к Фиг.8, иллюстрируется структурная схема вычислительной системы 800, выполненной с возможностью обеспечения доступа к защищенным функциям приложений на основании уровней доверия вызова. В целях обеспечения дополнительного контекста для различных аспектов вышеуказанного Фиг.8 и последующее обсуждение предполагают предоставление краткого общего описания подходящей вычислительной системы 800, в которой могут быть реализованы эти различные аспекты. В то время как вышеизложенное описание приведено в общем контексте исполняемых компьютером инструкций, которые могут запускаться на одном или нескольких компьютерах, специалисты в данной области техники могут увидеть, что новый вариант осуществления также может быть реализован в сочетании с другими программными модулями и/или как комбинация аппаратного и программного обеспечения.

Вычислительная система 800 для реализации различных аспектов включает в себя компьютер 802, имеющий процессорный блок(и) 804, системную память 806 и системную шину 808. Процессорный блок(и) 804 может быть любым из разнообразных серийно выпускаемых процессоров, таких как однопроцессорные, многопроцессорные, одноядерные устройства и многоядерные устройства. Более того, специалистам в данной области техники будет понятно, что новые способы могут быть реализованы на практике с использованием других конфигураций вычислительной системы, в том числе миникомпьютеров, универсальных компьютеров, а также и персональных компьютеров (например, настольного компьютера, портативного компьютера и т.д.), карманных вычислительных устройств, микропроцессорной или программируемой бытовой электроники и т.п., каждое из которых может быть функционально связано с одним или несколькими ассоциированными устройствами.

Системная память 806 может включать в себя энергозависимую память 810 (например, оперативное запоминающее устройство (ОЗУ)) и энергонезависимую память 812 (например, ПЗУ, EPROM, EEPROM и т.п.). Базовая система ввода-вывода (BIOS) может храниться в энергонезависимой памяти 812 и включает в себя основные процедуры, которые обеспечивают обмен данными и сигналами между компонентами внутри компьютера 802, например, в процессе начальной загрузки. Энергозависимая память 810 также может включать в себя высокоскоростное ОЗУ, такое как статическое ОЗУ, для кэширования данных.

Системная шина 808 предоставляет интерфейс для системных компонентов, в том числе, но не ограничиваясь этим, подсистемы 806 памяти с процессорным блоком(ами) 804. Системная шина 808 может быть любой из нескольких типов шинных структур, которая может дополнительно быть взаимно связана с шиной памяти (с контроллером памяти или без него) и шиной периферийных устройств (например, PCI, PCIe, AGP, LPC и т.д.), с использованием любой из множества серийно выпускаемых шинных архитектур.

Компьютер 802 дополнительно включает в себя подсистему(ы) 814 хранения данных и интерфейс(ы) 816 устройств хранения данных для сопряжения подсистемы(подсистем) 814 хранения данных с системной шиной 808 и другими необходимыми компонентами компьютера. Подсистема(ы) 814 хранения данных может включать в себя один или несколько накопителей на жестких дисках (НЖД), накопителей на гибких магнитных дисках (НГМД) и/или накопителей для хранения данных на оптических дисках (например, накопителей на CD-ROM, накопителей на DVD), к примеру. Интерфейс(ы) устройств 816 хранения данных может включать в себя такие интерфейсные технологии, как EIDE, ATA, SATA и IEEE 1394, например.

Одна или несколько программ и данные могут храниться в подсистеме 806 памяти, подсистеме 818 съемной памяти (например, техническое средство в форм-факторе флэш-накопителя), и/или подсистеме(ах) 814 хранения данных (например, оптической, магнитной, твердотельной), в том числе операционная система 820, одна или несколько прикладных программ 822, другие программные модули 824, а также данные 826 программ.

Эти одна или несколько прикладных программ 822, другие программные модули 824 и данные 826 программ могут включать в себя объекты, компоненты и функциональные возможности, описанные для системы 100 по Фиг.1, объекты, компоненты и функциональные возможности, описанные для системы 200 по Фиг.2, объекты, компоненты и функциональные возможности, описанные для схемы 300 по Фиг.3, объекты, компоненты и функциональные возможности, описанные для клиента 400 по Фиг.4, и способы, представленные в блок-схемах последовательностей операций по Фиг.5-7, например.

В общем случае программы включают в себя процедуры, способы, структуры данных, другие программные компоненты и т.д., которые выполняют конкретные задачи или реализуют определенные абстрактные типы данных. Все или что-либо из операционной системы 820, приложений 822, модулей 824 и/или данных 826 могут к тому же кэшироваться в памяти, такой как энергозависимая память 810, например. Следует принимать во внимание, что раскрываемая архитектура может быть реализована с использованием различных серийно выпускаемых операционных систем или комбинаций операционных систем (например, в виде виртуальных машин).

Подсистема(ы) 814 хранения данных и подсистемы (806 и 818) памяти служат в качестве машиночитаемых носителей для энергозависимого и энергонезависимого хранения данных, структур данных, исполняемых компьютером инструкций и т.д. Машиночитаемые носители могут быть любыми доступными носителями, к которым может обращаться компьютер 802, и включают в себя энергозависимые и энергонезависимые носители, съемные и несъемные носители. Для компьютера 802 носители вмещают хранилище данных в любом подходящем цифровом формате. Специалистам в данной области техники будет понятно, что могут применяться машиночитаемые носители других типов, такие как zip-накопители, магнитная лента, карты флэш-памяти, картриджи и тому подобное, чтобы хранить исполняемые компьютером инструкции для выполнения новых способов раскрываемой архитектуры.

Пользователь может взаимодействовать с компьютером 802, программами и данными, используя внешние пользовательские устройства 828 ввода, такие как клавиатура и манипулятор "мышь". Другие внешние пользовательские устройства 828 ввода могут включать в себя микрофон, ИК (работающий в инфракрасном диапазоне) пульт дистанционного управления, координатную ручку, игровой планшет, системы распознавания изображения с камеры, электронное перо, сенсорный экран, системы распознавания жестов (например, движение глаза, движение головы и т.д.) и/или тому подобное. Пользователь может взаимодействовать с компьютером 802, программами и данными, используя встроенные пользовательские устройства 830 ввода, такие как сенсорная панель, микрофон, клавиатура и т.д., если компьютер 802 является переносным компьютером, например. Эти и другие устройства ввода подключаются к процессорному блоку(ам) 804 посредством интерфейса(ов) 832 устройств ввода-вывода через системную шину 808, но могут подключаться и с помощью других интерфейсов, таких как параллельный порт, последовательный порт IEEE 1394, игровой порт, USB-порт, ИК-интерфейс и т.д. Интерфейс(ы) 832 устройств ввода-вывода также обеспечивает использование периферийных устройств 834 вывода, таких как печатающие устройства, звуковые устройства, съемочные устройства и так далее, таких как звуковая карта и/или встроенное средство обработки звука.

Один или несколько графических интерфейсов 836 (также обычно называемый как блок обработки графических данных (GPU), обеспечивают прохождение графических данных и видеосигналов между компьютером 802 и внешним(ми) дисплейным(ыми) устройством(ами) 838 (например, ЖК-экраном, плазменной панелью) и/или встроенными дисплейными устройствами 840 (например, для переносного компьютера). Кроме того, графический интерфейс 836 может быть изготовлен как часть системной платы компьютера.

Компьютер 802 может работать в сетевой среде (например, IP), используя логические соединения через проводную/беспроводную подсистему 842 связи с одной или несколькими сетями и/или другими компьютерами. Другие компьютеры могут включать в себя рабочие станции, серверы, маршрутизаторы, персональные компьютеры, развлекательные приспособления на основе микропроцессора, одноранговое устройство или другой общий сетевой узел и, как правило, включают в себя многие или все из элементов, описанных по отношению к компьютеру 802. Логические соединения могут включать в себя возможность проводного/беспроводного подключения к локальной вычислительной сети (LAN), глобальной сети (WAN), публичной точке доступа и так далее. Сетевые среды LAN и WAN представляют собой обычное явление в офисах и компаниях и обеспечивают создание корпоративных вычислительных сетей, таких как внутрикорпоративная сеть с использованием технологий Интернет, при этом все из них могут подключаться к глобальной сети связи, такой как сеть Интернет.

При использовании в сетевой среде компьютер 802 подключается к сети через подсистему 842 проводной и/или беспроводной связи (например, адаптер сетевого интерфейса, встроенную приемопередающую подсистему и т.д.), чтобы связываться с проводными/беспроводными сетями, проводными/беспроводными печатающими устройствами, проводными/беспроводными устройствами 844 ввода и так далее. Компьютер 802 может включать в себя модем или обладает другим средством для установления связи по сети. В сетевой среде программы и данные, относящиеся к компьютеру 802, могут храниться на удаленном запоминающем устройстве, в случае увязывания с распределенной системой. Следует принимать во внимание, что показанные сетевые соединения являются иллюстративными, и может использоваться другое средство установления линии связи между компьютерами.

Компьютер 802 выполняется с возможностью установления связи с проводными/беспроводными устройствами или субъектами, используя радиотехнологии, такие как из семейства стандартов IEEE 802.xx, например, беспроводными устройствами, функционально поддерживающими беспроводную связь (например, аппаратура эфирной модуляции IEEE 802.11), к примеру, с печатающим устройством, сканирующим устройством, настольным и/или переносным компьютером, карманным персональным компьютером (КПК), спутником связи, любой единицей оборудования или местом, соотнесенным с обнаруживаемой по беспроводной связи меткой (например, киоском, газетным ларьком, комнатой отдыха), и телефоном. Это охватывает, по меньшей мере, беспроводные технологии Wi-Fi (или Wireless Fidelity - Беспроводная Достоверность) для публичных точек доступа, WiMax и Bluetooth™. Таким образом, система связи может быть предварительно заданной структурой, как в случае традиционной сети, или подобранной только для данного случая системой связи, по меньшей мере, между двумя устройствами. Сети Wi-Fi используют технологии радиосвязи, называемые IEEE 802.11x (a, b, g и т.д.), чтобы обеспечить возможность безопасного, надежного, быстрого беспроводного соединения. Сеть Wi-Fi может использоваться для подключения компьютеров друг к другу, к сети Интернет и к проводным сетям (которые используют среды и функции, удовлетворяющие стандарту IEEE 802.3).

Теперь обратимся к Фиг.9, где иллюстрируется общая структурная схема вычислительной среды 900, которая обеспечивает управление доступом к функциям приложений, используя уровни доверия клиента. Среда 900 включает в себя одного или несколько клиента(ов) 902. Клиент(ы) 902 могут представлять собой аппаратное и/или программное обеспечение (например, порождаемые подпроцессы, процессы, вычислительные устройства). На клиенте(ах) 902 может размещаться сохраняемый(ые) идентификационный(ые) файл(ы) (cookies) и/или сопутствующая контекстная информация, например.

Среда 900 также включает в себя один или несколько серверов 904. Сервер(ы) 904 тоже может представлять собой аппаратное и/или программное обеспечение (например, порождаемые подпроцессы, процессы, вычислительные устройства). На серверах 904 могут размещаться порождаемые подпроцессы для выполнения преобразований в результате применения архитектуры, например. Одной из возможных форм связи между клиентом 902 и сервером 904 может быть пакет данных, приспособленный для передачи между двумя или более процессами, выполняемыми с помощью компьютера. Пакет данных может включать в себя сохраняемый идентификационный файл и/или сопутствующую контекстную информацию, например. Среда 900 включает в себя инфраструктуру 906 связи (например, глобальную сеть связи, такую как сеть Интернет), которая может применяться для обеспечения связи между клиентом(ами) 902 и сервером(ами) 904.

Связь может обеспечиваться по проводам (в том числе через оптическое волокно) и/или посредством беспроводной технологии. Клиент(ы) 902 оперативно подключается к одному или нескольким хранилищу(ам) 908 данных клиента, которое может задействоваться, чтобы хранить информацию, свойственную для клиента(ов) 902 (например, сохраняемый(ые) идентификационный(ые) файл(ы) и/или сопутствующую контекстную информацию). Аналогично, сервер(ы) 904 оперативно подключается к одному или нескольким хранилищу(ам) 910 данных сервера, которое может задействоваться, чтобы хранить информацию, свойственную для серверов 904.

Описанное выше включает в себя примеры раскрываемой архитектуры. Конечно, невозможно описать все мыслимые сочетания компонентов и/или методик, но любой специалист в данной области техники может признать, что могут иметь место многочисленные дополнительные сочетания и перестановки. Соответственно, настоящая новая архитектура предполагает охватывание всех таких видоизменений, модификаций и вариаций, которые находятся в пределах сущности и объема, определяемых прилагаемой формулой изобретения. Дополнительно, в тех случаях, когда термин "включает в себя" используется или в разделе "Осуществление изобретения" или в формуле изобретения, этот термин понимается в смысле заключения в себе, по аналогии с термином "содержащий", как "содержащий" интерпретируется, когда применяется как связующее слово в формуле изобретения.