Результат интеллектуальной деятельности: СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК НА СЕТЕВУЮ КОМПЬЮТЕРНУЮ СИСТЕМУ

Вид РИД

Изобретение

Область техники, к которой относится изобретение

Изобретение относится к области защиты информационных систем и, в частности, к способам обнаружения компьютерных атак на сетевые информационные системы с использованием анализа сетевого трафика.

Уровень техники

Сетевые информационные системы могут и зачастую подвергаются компьютерным атакам со стороны злоумышленников.

Большое распространение в сети Интернет получили атаки типа "отказ в обслуживании" (Distributed Denial of Service, DDoS), на входе которых создаются такие условия работы атакуемой системе (например, серверу), при которых обычные, легальные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам), либо этот доступ затруднен.

Различают, в частности, следующие характерные виды DDoS-атак [1, 2].

HTTP-flood - атака, которая заключается в отправке множества HTTP-пакетов, на которые сервер отвечает пакетами, размер которых во много раз больше полученных, для исчерпания вычислительных ресурсов сервера.

SYN-flood - атака, которая заключается в отправке большого количества SYN-запросов (запросов на подключение по протоколу TCP) в достаточно короткий срок.

UDP-flood - атака, которая заключается в отправке большого количества UDP-пакетов на случайные порты атакуемого компьютера (жертвы), в результате чего атакуемый компьютер генерирует ответные ICMP-сообщения.

ICMP-flood - атака, при которой отправляется множество эхо-запросов, требующих от атакуемого компьютера принятия пакета, его обработки и формирования/отправки пакета с ответом на запрос. Объем выполняемых действий при этом многократно превышает объем работы по маршрутизации обычного пакета. В результате при формальном сохранении небольшого трафика возникает перегрузка по количеству пакетов.

TCP-flood - атака, предусматривающая отправку на конкретный адрес большого количества TCP пакетов, что в результате приводит к "связыванию" ресурсов атакуемого компьютера.

Известен способ защиты информационно-вычислительных сетей от компьютерных атак [3], заключающийся в том, что принимают i-й, где i=1, 2, 3, пакет сообщения из канала связи, запоминают его, принимают пакет сообщения, запоминают его, выделяют из запомненных пакетов сообщений характеризующие их параметры, сравнивают их и по результатам сравнения принимают решение о факте наличия или отсутствия компьютерной атаки. При этом при обнаружении фрагментированных пакетов сообщений запоминают их в предварительно созданном массиве и определяют правильность сборки выявленных фрагментированных пакетов сообщений. В случае невозможности правильной сборки фрагментированных пакетов сообщений принимают решение о наличии компьютерной атаки (атака вида "Teardrop") и запрещают передачу выявленных пакетов сообщений в защищаемую компьютерную сеть.

Недостатком этого способа является специализация только на одном виде атак и, соответственно, невозможность обнаружения атак других видов.

Известен также способ защиты информационно-вычислительных сетей от компьютерных атак [4], заключающийся в том, что

- формируют массив для запоминания фрагментированных пакетов сообщения и массивы для запоминания параметров, выделенных из запомненных пакетов сообщений;

- в качестве выделенных полей из запомненных пакетов сообщений используют поля данных: "Время жизни пакета" {Т}, "Опции" {О}, "IP адрес назначения" {D}, "IP адрес источника" {I}, которые запоминают в сформированных для них массивах;

- дополнительно формируют список доверенных адресов получателя и отправителя пакетов сообщений, которые запоминают в массивах эталонных параметров значений полей данных: "IP адрес назначения" {D эт) и "IP адрес источника" {I эт}, затем

- адаптируют информационно-вычислительную сеть, для чего

- в тестовом режиме измеряют значения полей данных пакета "Время жизни пакета" и "Опции" для всех маршрутов между доверенными получателями и отправителем пакетов сообщений;

- запоминают измеренные значения параметров в соответствующих массивах эталонных параметров значений полей данных: "Время жизни пакета" T эт, "Опции" O эт, после запоминания принятого пакета сообщения, для обнаружения факта атаки или ее отсутствия;

- принимают очередной пакет сообщения из канала связи, запоминают его;

- выделяют из заголовка данного пакета значения полей данных: "Время жизни пакета" T, "Опции" O, "IP адрес назначения" D и "IP адрес источника" I и запоминают их в соответствующих массивах {Т}, {О}, {D} и {I};

- сравнивают эталонные значения полей данных "Время жизни пакета", "Опции", "IP адрес назначения" и "IP адрес источника" со значениями полей данных из полученного пакета;

- анализируют запомненный пакет на обнаружение факта наличия или отсутствия компьютерной атаки;

- устанавливают факт отсутствия атаки, если эталонные значения полей данных: "Время жизни пакета", "Опции", "IP адрес назначения" и "IP адрес источника" совпадают со значениями полей данных из полученного пакета;

- устанавливают факт наличия атаки, если эталонные значения полей данных: "Время жизни пакета", "Опции", "IP адрес назначения" и "IP адрес источника" не совпадают со значениями полей данных из полученного пакета;

- при отсутствии компьютерной атаки передают очередной пакет сообщения в информационно-вычислительную сеть;

- а в случае обнаружения компьютерной атаки принимают решение о запрете передачи пакета в информационно-вычислительную сеть и

- удаляют ранее запомненные значения пакетов сообщения из массивов.

Описанный способ принимается за прототип.

В известном способе используется анализ ряда параметров пакетов и сравнение этих параметров с эталонными значениями, полученными в ходе адаптации сетевой компьютерной системы.

Недостатками известного способа являются невозможность обнаружения атак разных видов, а также невозможность обнаружения комбинированных одновременных атак и определения вида атак.

Раскрытие изобретения

Техническим результатом является обеспечение возможности обнаружения компьютерных атак разных видов, комбинированных одновременных атак разных видов и определения видов атак.

Для этого предлагается способ, в котором для анализа получаемых из сети пакетов выбираются определенные параметры и вычисляются их значения, которые затем сравниваются с эталонными значениями, а факт наличия одиночной или комбинированной одновременной атаки и определение видов атак определяется по сочетанию установленных условий для параметров.

Для обработки получаемых из сети пакетов данных используется система анализа трафика, входящая в состав компьютерной системы и позволяющая вычислять параметры трафика в реальном масштабе времени.

Для использования в предлагаемом способе выбираются параметры трафика, инвариантные к изменению величины легального трафика, но чувствительные к появлению DDoS-атак. Все параметры вычисляются за единицу времени.

Проведенные исследования [5, 6] и дополнительные исследования показали, что в качестве таких параметров целесообразно выбрать следующие.

Отношение входящего и исходящего трафика

RIP=VIN/VOUT,

где VIN - объем входящего трафика, принятого по протоколу IP;

VOUT - объем исходящего трафика, отправленного по протоколу IP.

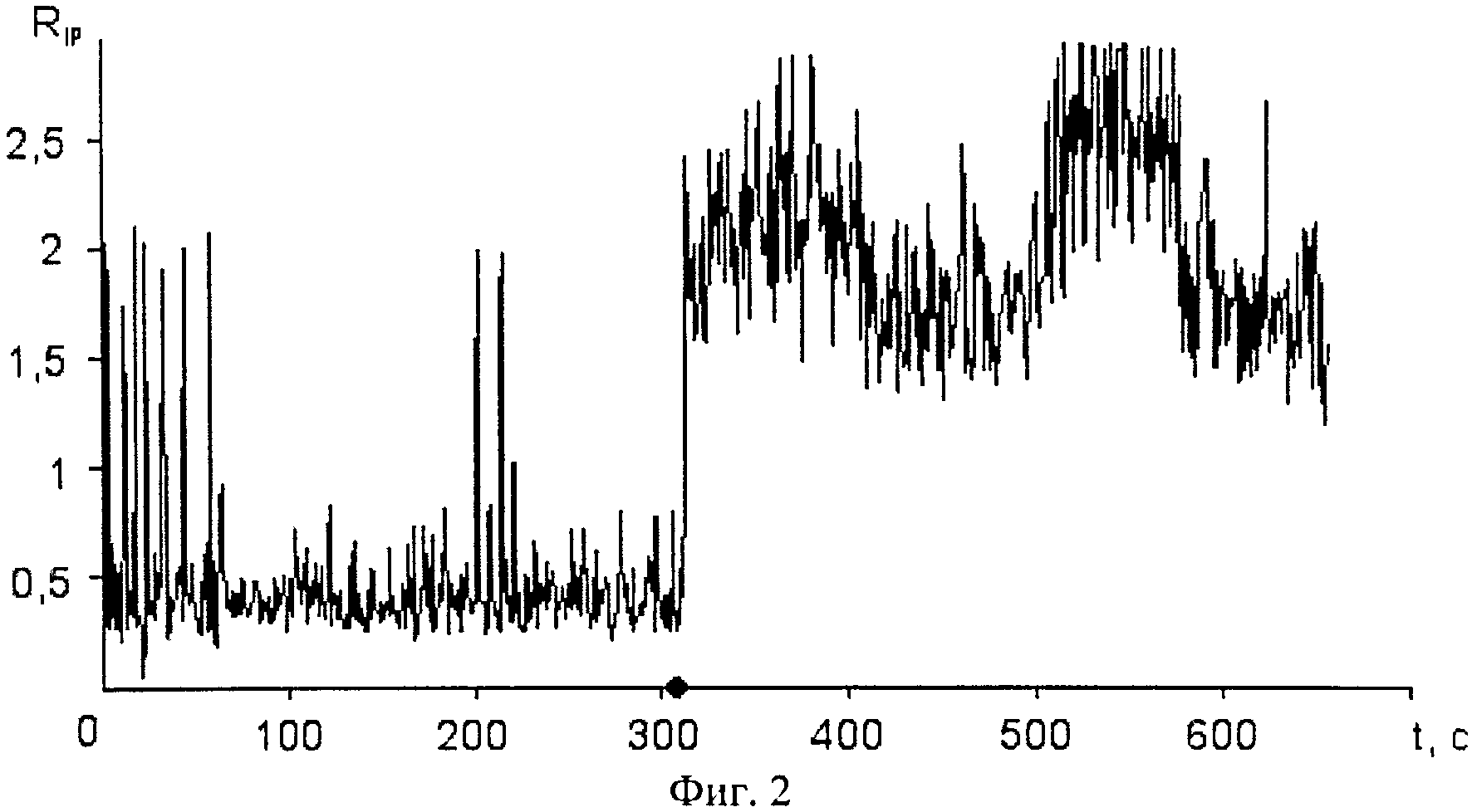

Повышение скорости входящего трафика без соразмерного повышения скорости исходящего трафика ведет к росту величины RIP, что означает более высокую вероятность наличия атаки. На фиг.1-3 показан этот эффект для системы, работающей как Web-сервер. Как правило, входящий трафик Web-сервера представляет собой набор кратких HTTP-запросов, а исходящий - большое количество Web-страниц и мультимедийных данных. Поэтому величина RIP в нормальном режиме должна быть меньше единицы, а продолжительное превышение входящего трафика над исходящим в 2 и более раз может рассматриваться как один из признаков атаки.

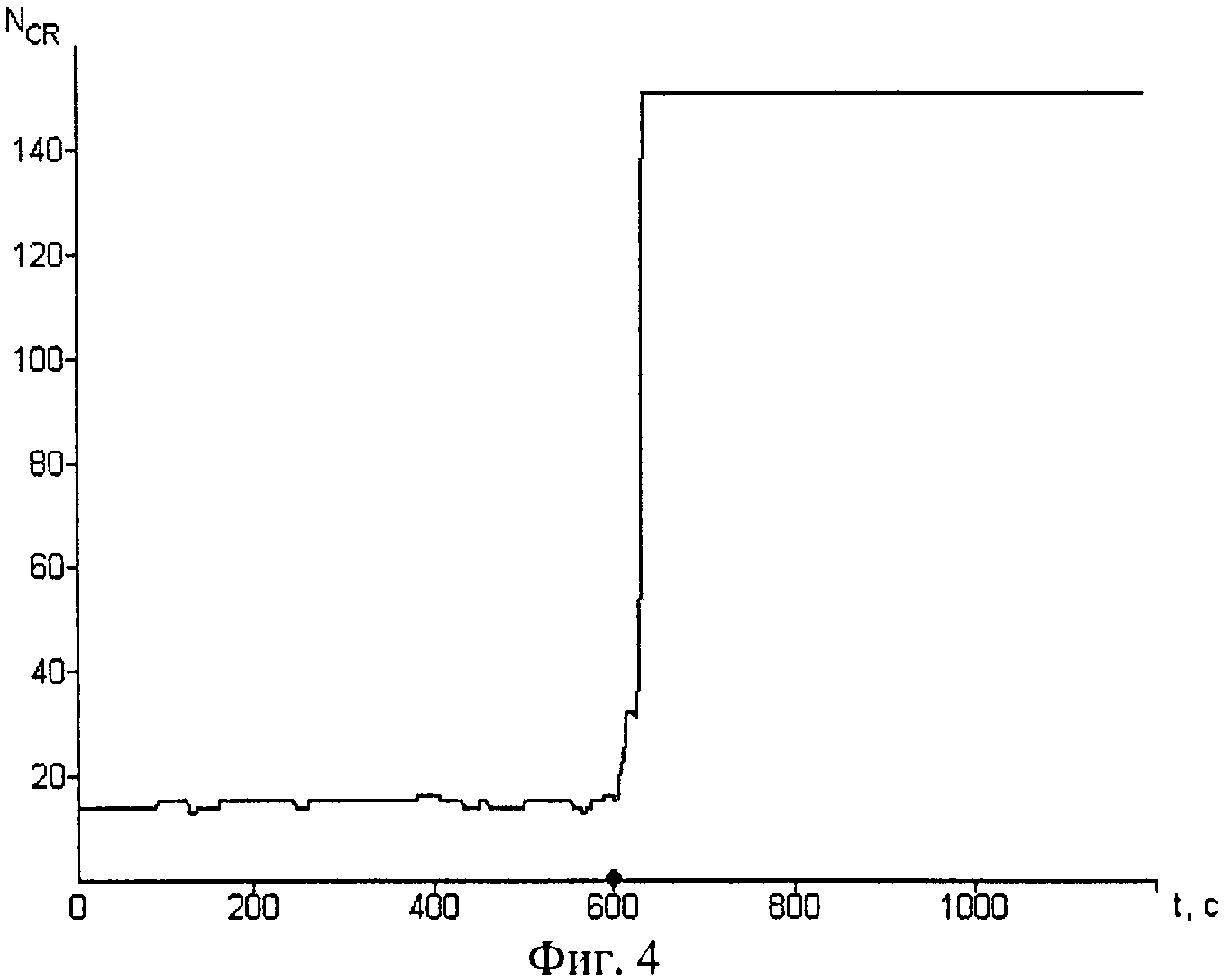

Количество потоков критических приложений NCR используется для обнаружения атак прикладного уровня.

Наиболее частой задачей сетевой информационной системы является обработка поступающих по сети запросов пользователей, для чего в компьютере используются соответствующие критически важные программы (приложения). Такие приложения обычно выполняются в несколько потоков, общее количество которых для компьютера конкретной конфигурации может быть велико, но, тем не менее, ограничено некоторым максимальным значением. При возникновении атаки величина NCR возрастает, соответственно, признаком наличия атаки может быть нахождение величины NCR в районе своего максимума.

Так, для сетевой информационной системы в виде Web-сервера характерной задачей является обработка HTTP-запросов, выполняемая серверными процессами (например, httpd, nginx), поэтому целесообразно измерять число их потоков NCR. Если Web-сервер обращается к другим приложениям (например, к базе данных или системе инженерных вычислений), следует измерить количество потоков и этих приложений. Стандартная конфигурация сервера, например, для широко распространенного серверного ПО Apache v.2.2.22, ограничивает количество потоков до 150, поэтому опасность представляет близость NCR к этому значению. Характерное возрастание NCR при возникновении атаки для этого случая показано на фиг.4.

Разность

dACK = NOUT-NIN,

где NOUT - количество исходящих ACK-флагов в TCP-трафике;

NIN - количество входящих ACK-флагов в TCP-трафике.

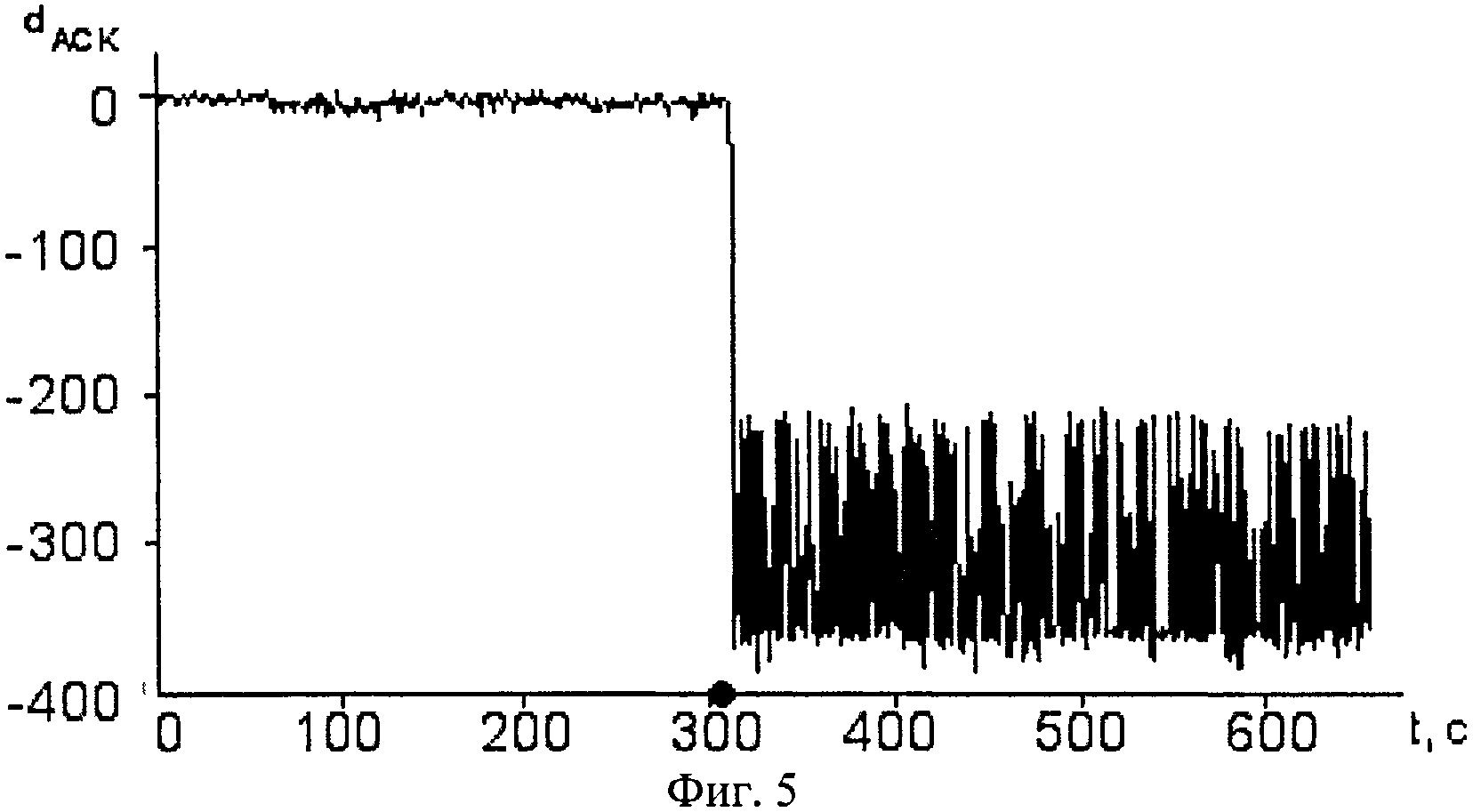

Этот параметр характеризует, как часто сервер отказывает клиенту из-за перегрузки. Эта величина имеет ценность для различных видов атак, в особенности для SYN-flood и HTTP-flood. Результаты экспериментов показывают, что при наличии атаки SYN-flood отклонение dACK от нуля превышает 100. В качестве примера показано, как параметр изменяется после начала атаки SYN-flood (фиг.5). Значительное отклонение модуля dACK от нуля

DACK=|dACK|

является признаком дисбаланса трафика и может свидетельствовать о DDoS-атаке.

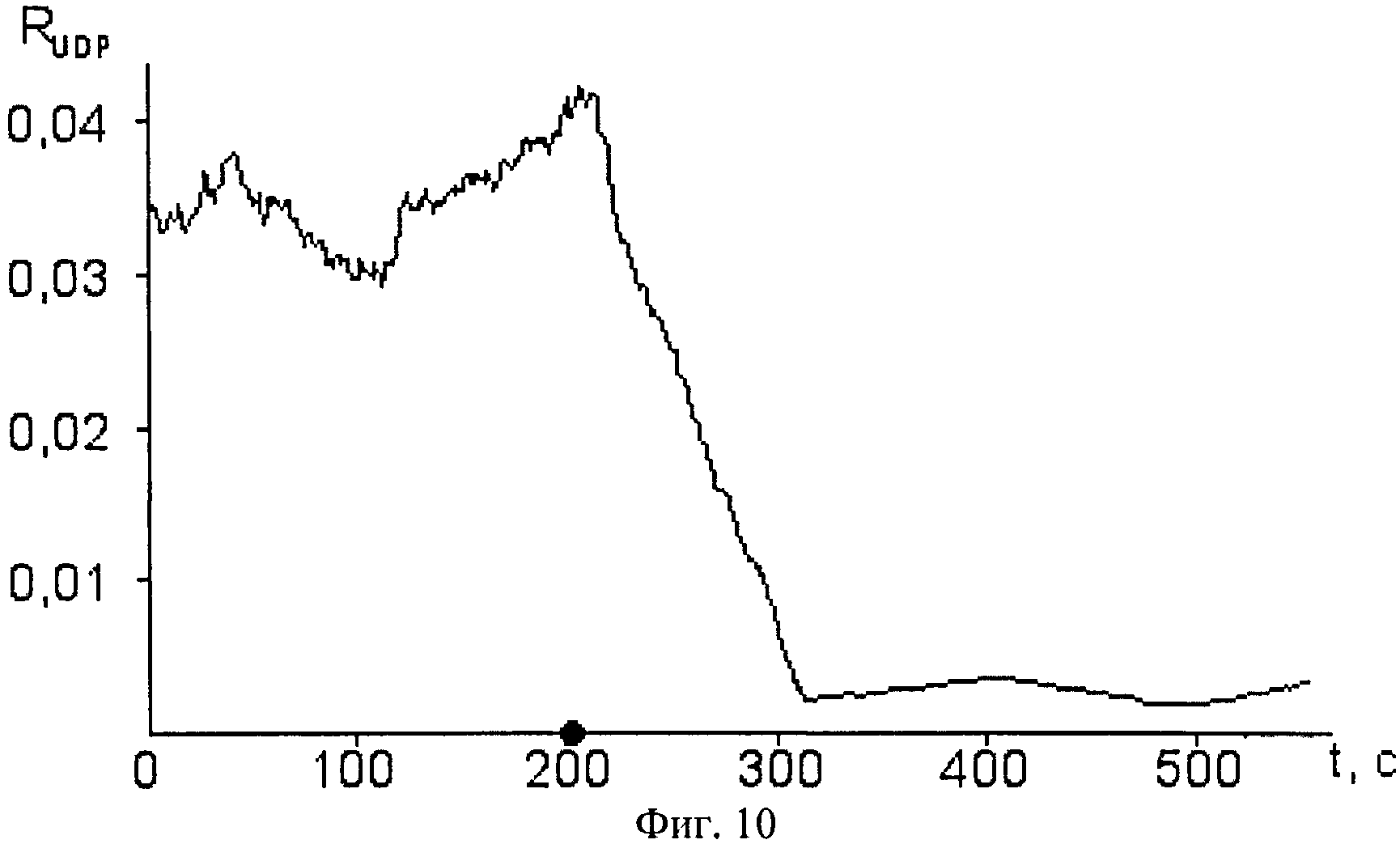

Отношение

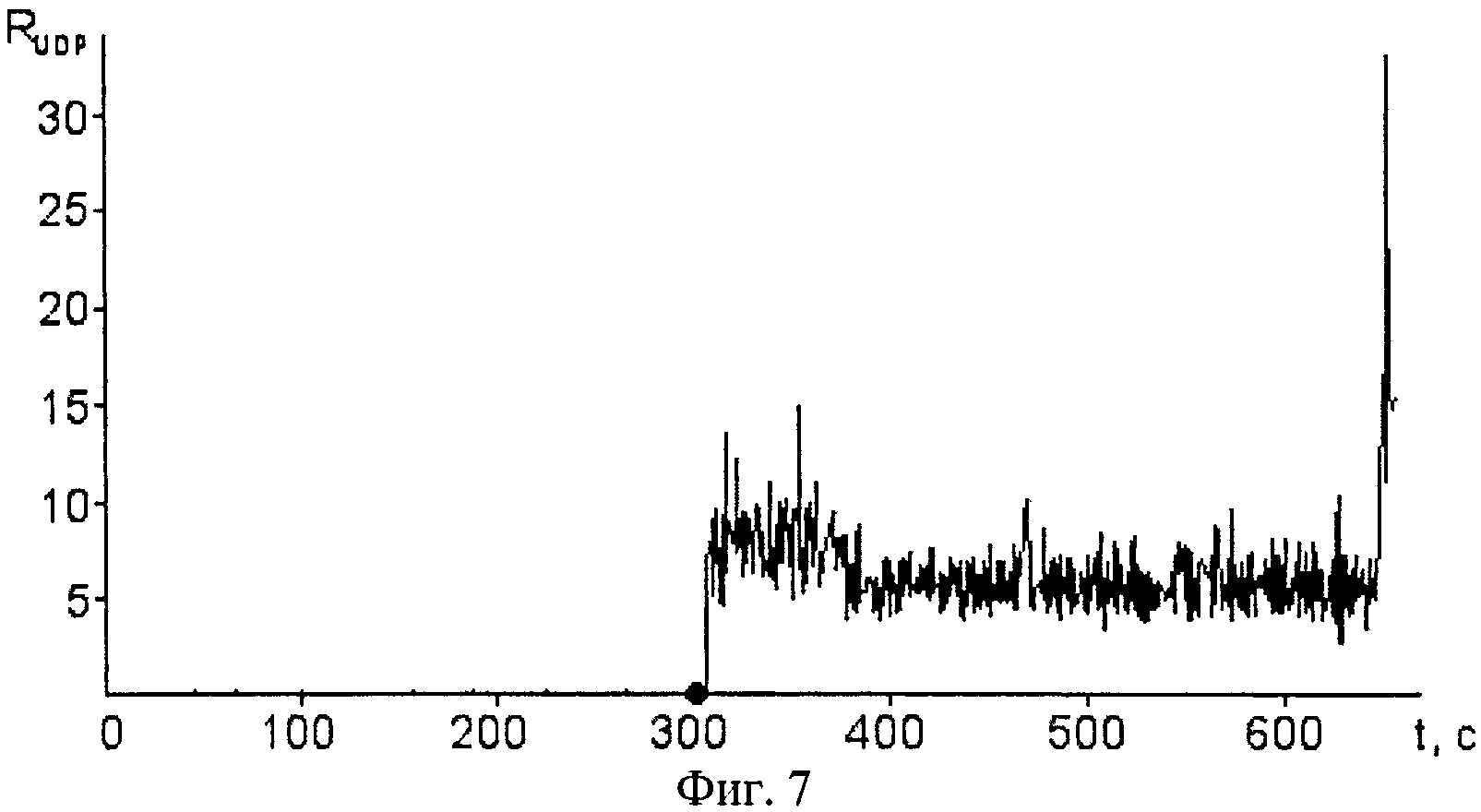

RUDP=VUDP/VTCP,

где VUDP - объем входящего UDP-трафика;

VTCP - объем входящего TCP-трафика.

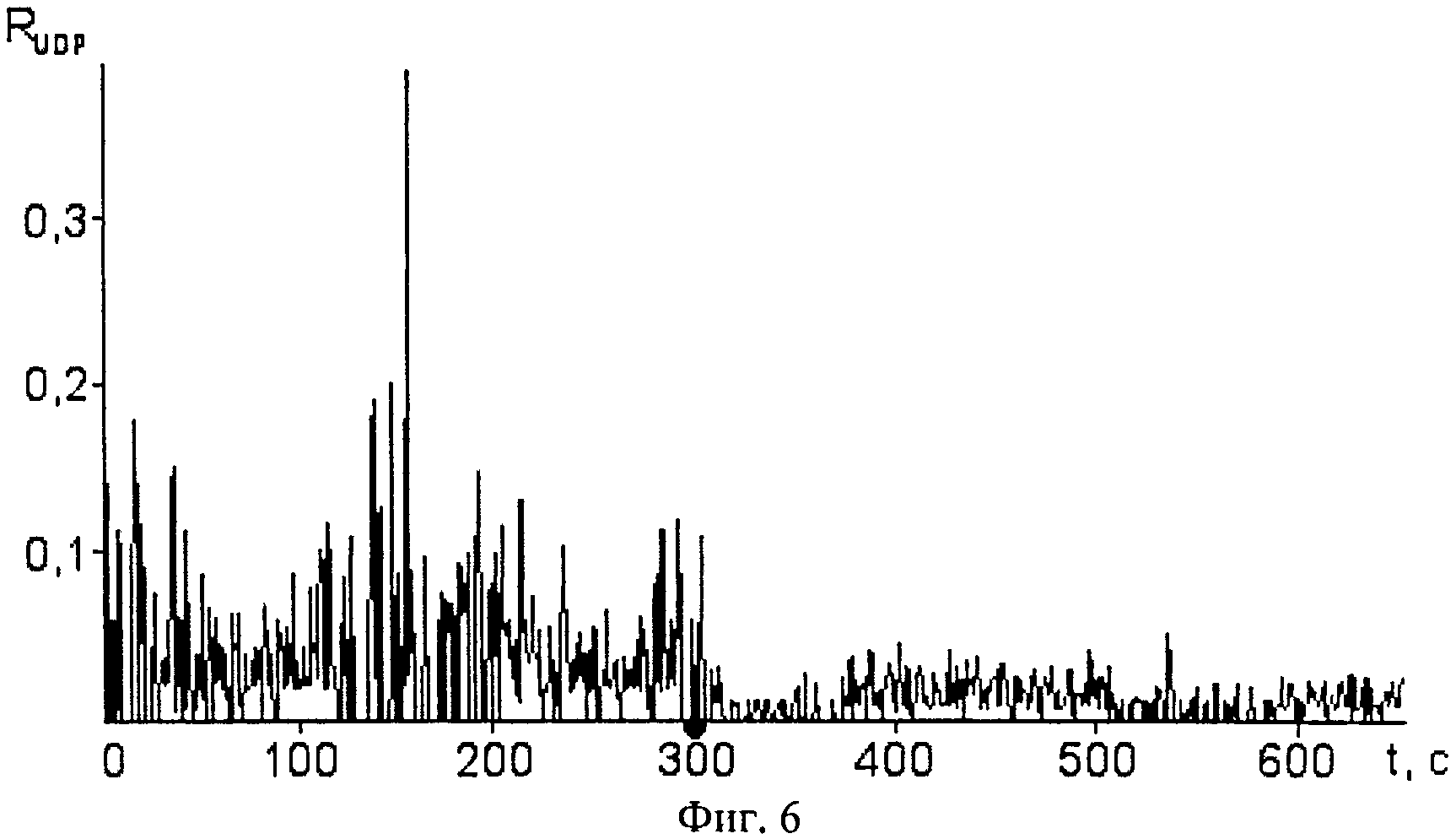

Этот параметр может характеризовать наличие атаки класса UDP-flood. Хотя в трафике Web-сервера присутствует небольшое количество пакетов, принадлежащих этому протоколу (фиг.6), в целом UDP-трафик для HTTP-соединений является нехарактерным, поэтому превышение UDP-трафика над TCP-трафиком, выражающееся в увеличении RUDP, позволяет выявить UDP-flood (фиг.7). Порог для RUDP может варьироваться, так как это значение определяется потенциальной мощностью атаки, которую система должна обнаруживать, и его выбор представляет собой компромисс, минимизирующий вероятность как ложной тревоги, так и пропуска атаки. Величина порога должна быть больше 1, так как в ином случае система может принять за атаку легальный трафик, и иметь некоторый запас, чтобы не реагировать на случайные отклонения. В силу этих причин порог для RUDP устанавливается равный 10.

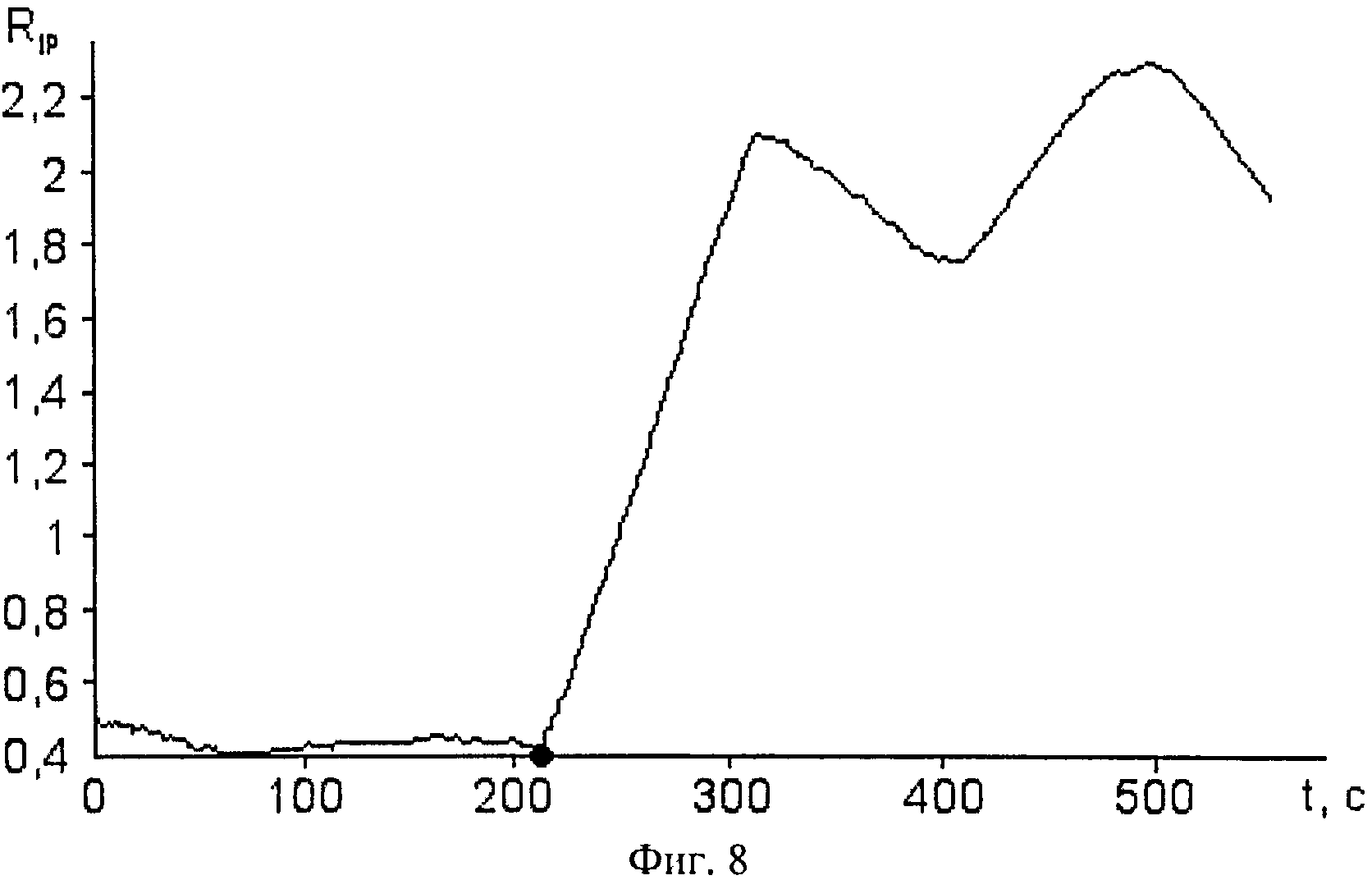

Характерные изменения параметров трафика для атаки SYN-flood приведены на фиг.8-11.

Отношение

RNUD=NUDP/NTCP,

где NUDP - количество входящих UDP-пакетов;

NTCP - количество входящих TCP-пакетов.

Этот параметр отражает уровень загрузки канала трафиком, полученным по протоколу UDP.

Отношение

RICM=VICM/VIN,

где VICM - объем входящего трафика, полученного по протоколу ICMP.

Этот параметр отражает загруженность трафика служебными пакетами. Если величина служебного трафика сравнима по величине с другими видами трафика (что означает, что ICMP-трафик представляет собой половину всего трафика и что RICM≈0,5) или превышает их (т.е. RICM≥0,5), то этот факт может рассматриваться как признак ICMP-flood.

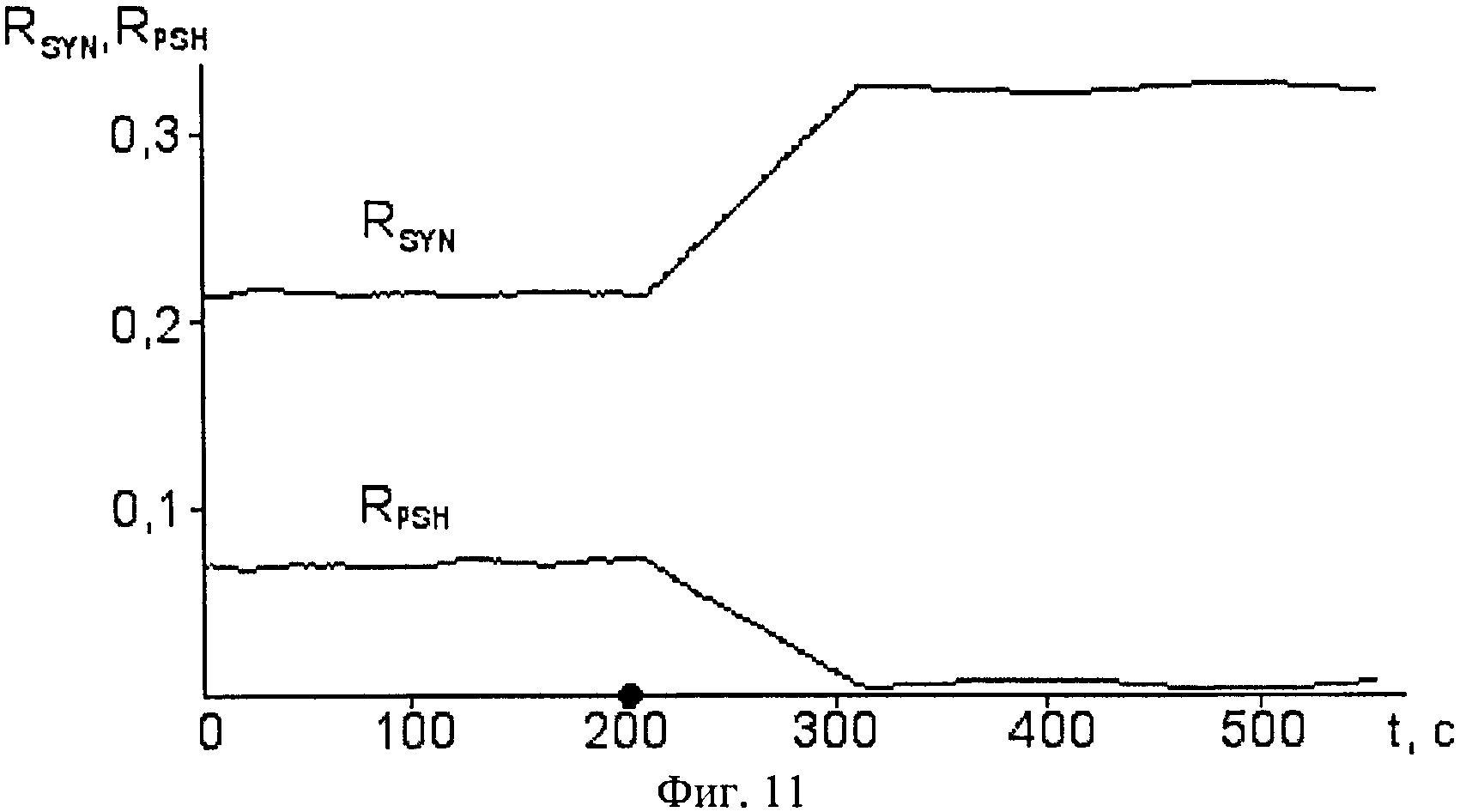

Относительные доли флагов SYN и PSH во входящих пакетах позволяют определить эффективность передачи данных:

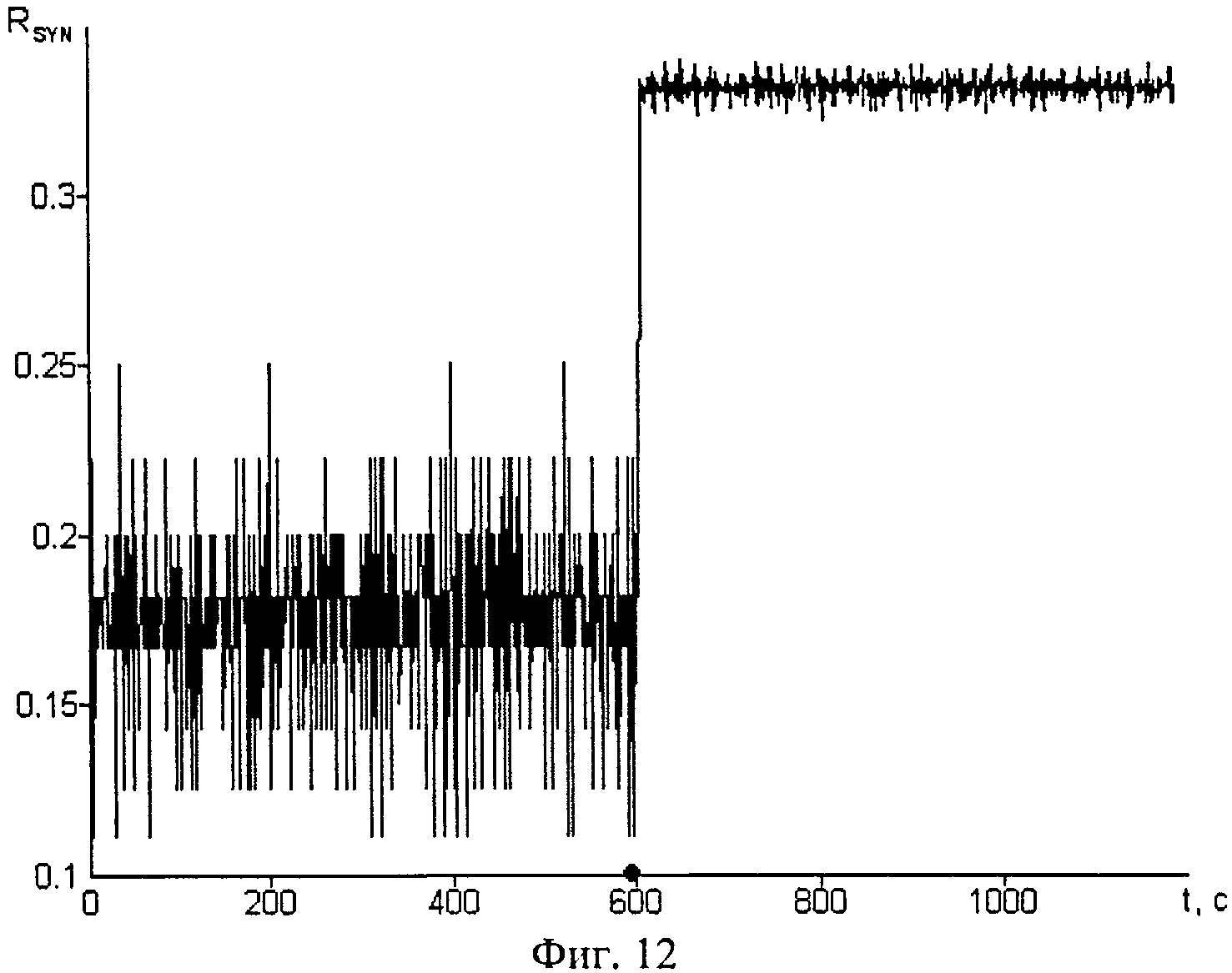

RSYN=NSYN/NTCP,

RPSH=NPSH/NTCP,

где NSYN - количество SYN-флагов во входящих пакетах, переданных по протоколу TCP;

NPSH - количество PSH-флагов во входящих пакетах, переданных по протоколу TCP.

Пакеты с флагом SYN пересылаются между клиентом и сервером в ходе установления TCP-соединения, после чего начинается обмен данными с помощью пакетов без SYN-флага. Таким образом, количество SYN-флагов, пришедших на сервер, равно числу запросов на соединение, а относительная доля SYN-флагов определяет относительную долю служебных пакетов этого типа в TCP-трафике.

Установленный флаг PSH означает, что данные, содержащиеся в пакете, должны быть переданы программе прикладного уровня. В случае Web-сервера эти данные представляют собой HTTP-запросы и HTTP-ответы, содержащие Web-страницы. Поэтому относительная доля PSH-флагов, напротив, характеризует полезную загрузку канала.

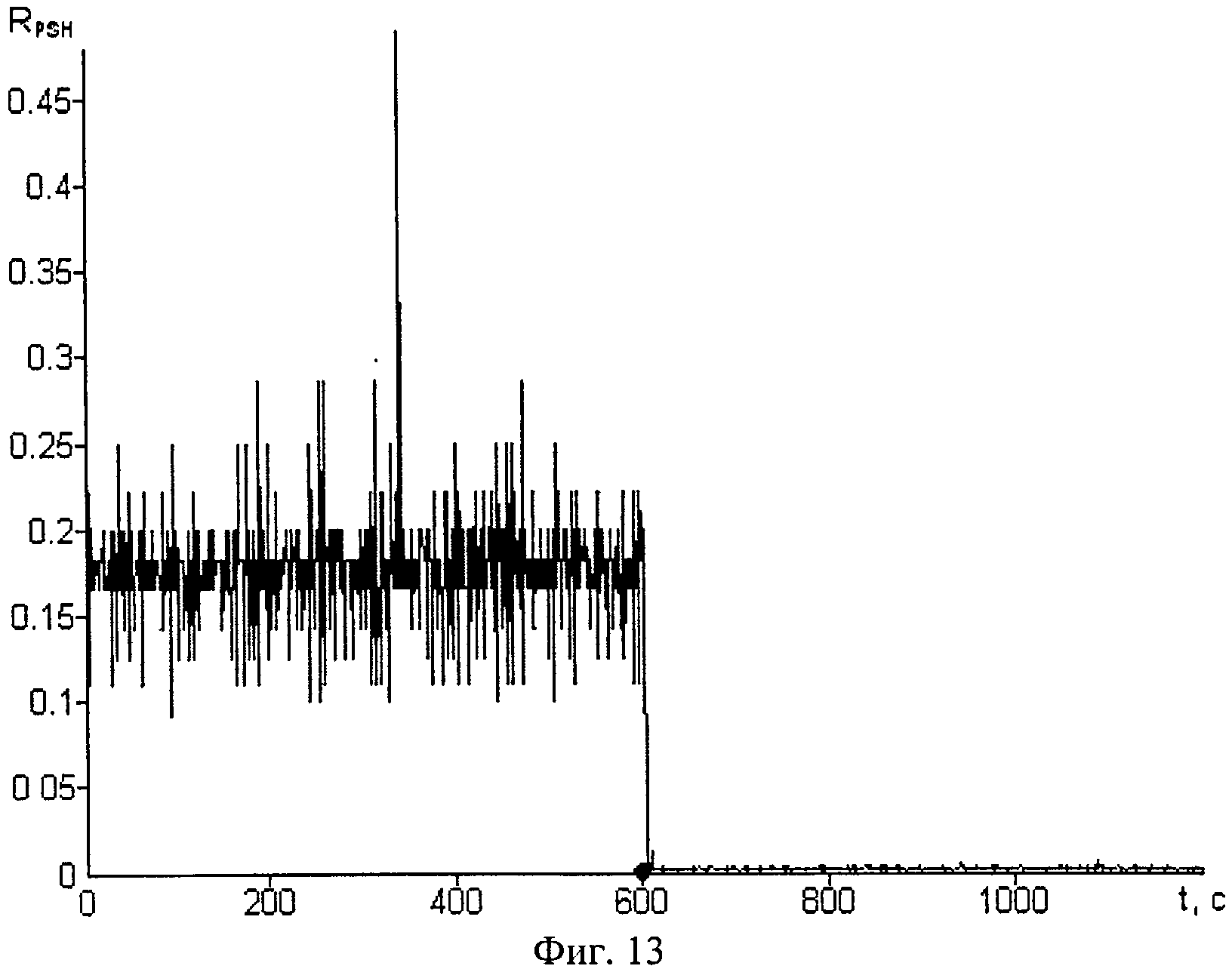

При атаке класса SYN-flood субъект атаки не намерен передавать какие-либо данные серверу и пытается перегрузить его очередь соединений с помощью служебных пакетов. Поэтому относительные доли флагов SYN и PSH изменяются, как показано на фиг.12 и 13.

Изменение эффективности использования сети с учетом обоих типов флагов отслеживается с помощью параметра

RSP=RSYN/RPSH=NSYN/NPSH.

Значение параметра увеличивается как при увеличении RSYN, так и при уменьшении RPSH, поэтому SYN-flood проще отследить с помощью RSP. О наличии SYN-flood может говорить многократное превышение количества флагов SYN над PSH. Предельным для легального трафика значением RSP является 1, что говорит в среднем об одной передаче данных на одно подключение к серверу. Значения RSP, большие 1, говорят о том, что к серверу производятся подключения без последующей передачи данных.

Отношение

RTCP=NPSH/(NTCP-NPSH)

характеризует степень полезной загрузки канала данными прикладных программ, которая резко падает при SYN-flood и повышается при TCP-flood. Значения, близкие к нулю, означают, что при большом объеме TCP-трафика передача полезных данных минимальна (при RTCP=0,05 на 1 пакет с прикладными данными приходится 20 служебных). Это соотношение означает, что канал сервера перегружен служебными пакетами, что может быть следствием атаки.

Средняя длина принятого IP-пакета

LAVG=VIN/NIP,

где NIP - количество входящих пакетов, передаваемых по протоколу IP.

Этот параметр позволяет выявить факт атаки в следующих случаях:

- если LAVG приближается к минимальному значению (около 65 байт - пакет с такой длиной не содержит данных, а состоит только из обязательных заголовочных структур), это говорит о перегрузке сервера служебными пакетами, что характерно для SYN-flood и ICMP-flood;

- если LAVG приближается к максимальному значению (около 1,5 Кбайт - это значение обусловливается ограничениями на размер кадра Ethernet для его надежной передачи по физическому каналу), это говорит о попытке перегрузить канал передачи данных сервера и может быть результатом UDP-flood, TCP-flood или HTTP-flood.

Средняя длина принятого TCP-пакета

LTCP=VTCP/NTCP.

Этот параметр позволяет выявить SYN flood. Если LTCP приближается к минимальному значению (около 65 байт - пакет с такой длиной не содержит данных, а состоит только из обязательных заголовочных структур), это говорит о перегрузке сервера служебными пакетами, что характерно для SYN-flood.

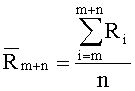

Для снижения влияния отдельных случайных выбросов после вычисления значений параметров целесообразно проводить некоторое усреднение величин, снижая влияние шума. Для этого вполне пригодным является метод вычисления скользящего среднего (СС) для всех параметров. Расчет СС выполняется но известной формуле [7]

,

,

где m - начальный момент вычисления скользящего среднего;

n - длина окна (т.е. временной промежуток, на котором производится вычисление).

Важным является определение пороговых (эталонных) значений для рассмотренных параметров. Такое определение может быть проведено несколькими методами. Так, в известном способе, принятом за прототип, пороговые значения определяются в результате адаптации системы, т.е. путем первоначальной работы системы в обычном режиме эксплуатации, но при заведомом отсутствии атак.

В предлагаемом способе возможен и использовался другой метод, предусматривающий исходное логико-аналитическое определение значений параметров с последующей экспериментальной проверкой. Результаты определения пороговых значений параметров приведены в табл.1.

|

Повышение вероятности обнаружения атаки достигается также рассмотрением приведенных выше параметров в совокупности. Так как характер влияния каждого вида атаки на параметры известен и отличается от влияния других классов атак, представляется возможным не только определить факт атаки, но и определить ее вид.

Для обнаружения атак используются пороговые значения параметров путем сравнения текущего значения СС параметра с пороговым значением. Результаты выполнения условий для пороговых значений параметров в ходе одиночных атак различного вида приведены в табл.2 (знак V указывает на выполнение соответствующего условия).

|

Таким образом, предложенный набор параметров позволяет определить наличие одиночных атак разных видов и вид атаки.

Помимо этого, предложенный набор параметров и их пороговых значений позволяет также определить наличие одновременных комбинированных атак разных видов и виды применяемых атак. Результаты выполнения условий для пороговых значений параметров в ходе одновременных комбинированных атак различного вида приведены в табл.3.

|

Таким образом, предложенный набор параметров позволяет достичь при его использовании заявленный технический результат и обеспечить возможность обнаружения одиночных компьютерных атак разных видов, комбинированных одновременных атак разных видов и определения видов атак.

Можно непосредственно определить наличие и вид одиночной компьютерной атаки по сочетанию рассчитанных значений параметров на основе следующих условий:

- если значения параметров RIP и NCR превысили пороговое значение, то определяется атака типа HTTP-flood (условие 1);

- если значения параметров RIP, DACK и RSP превысили пороговое значение, а RTCP и LTCP меньше порогового значения, то определяется атака типа SYN-flood (условие 2);

- если значения параметров RIP, RTCP и DACK превысили пороговое значение, то определяется атака типа TCP-flood (условие 3);

- если значения параметров RIP, RUDP и RNUD превысили пороговое значение, то определяется атака типа UDP-flood (условие 4);

- если значения параметров RIP и RICM превысили пороговое значение, а LAVG меньше порогового значения, то определяется атака типа ICMP-flood (условие 5).

Наличие комбинированной компьютерной атаки и виды одновременно применяемых атак можно определить по сочетанию рассчитанных значений параметров на основе следующих условий:

- если одновременно выполняется условие 1 и условие 2, то определяется комбинированная атака HTTP-flood и SYN-flood;

- если одновременно выполняется условие 1 и условие 3, то определяется комбинированная атака HTTP-flood и TCP-flood;

- если одновременно выполняется условие 1 и условие 5, то определяется комбинированная атака HTTP-flood и ICMP-flood;

- если одновременно выполняется условие 2 и условие 5, то определяется комбинированная атака SYN-flood и ICMP-flood;

- если одновременно выполняется условие 3 и условие 5, то определяется комбинированная атака TCP-flood и ICMP-flood.

Краткое описание чертежей

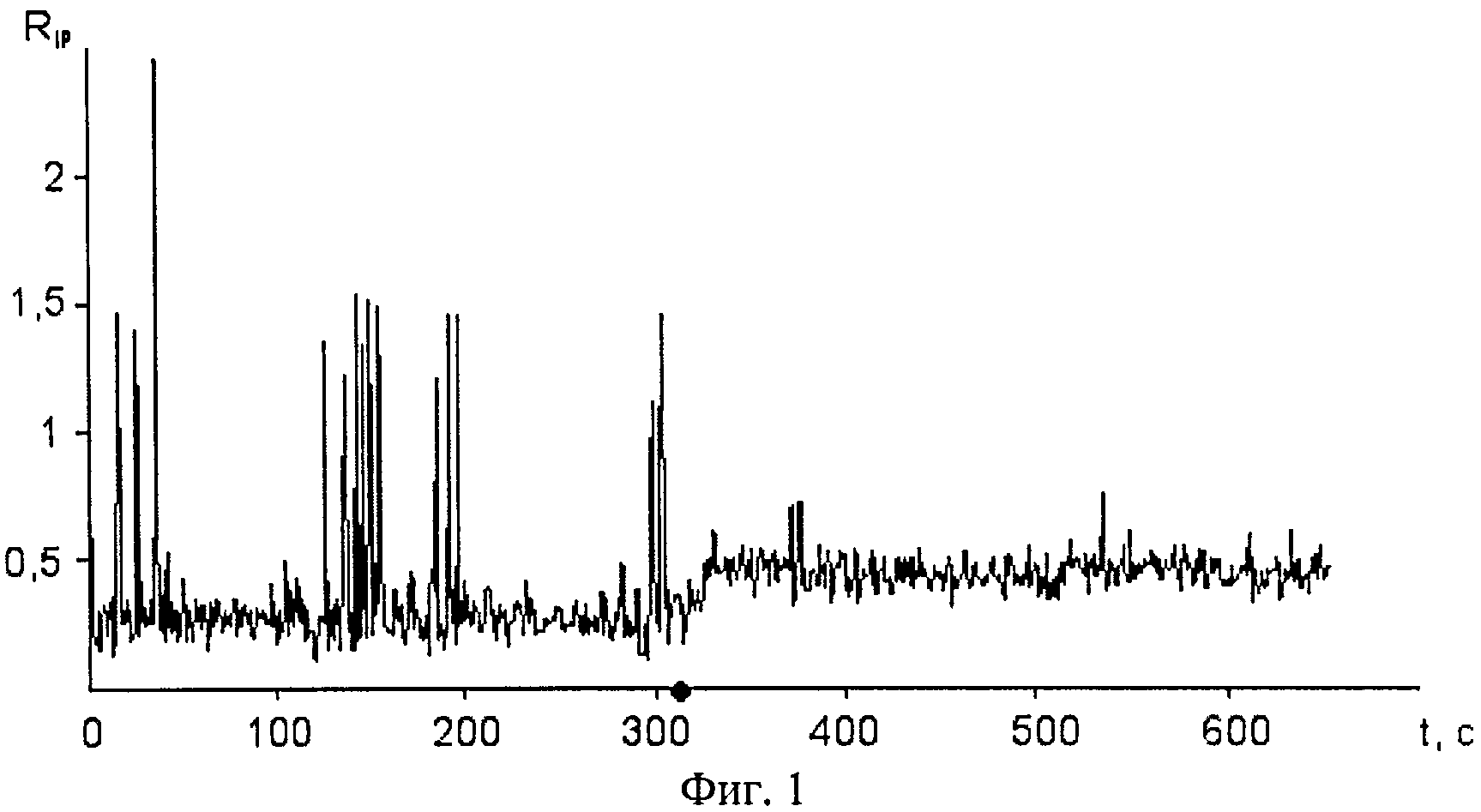

На фиг.1 показан график характерного изменения параметра RIP при возникновении атаки HTTP-flood.

На фиг.2 показан график характерного изменения параметра RIP при возникновении атаки SYN-flood.

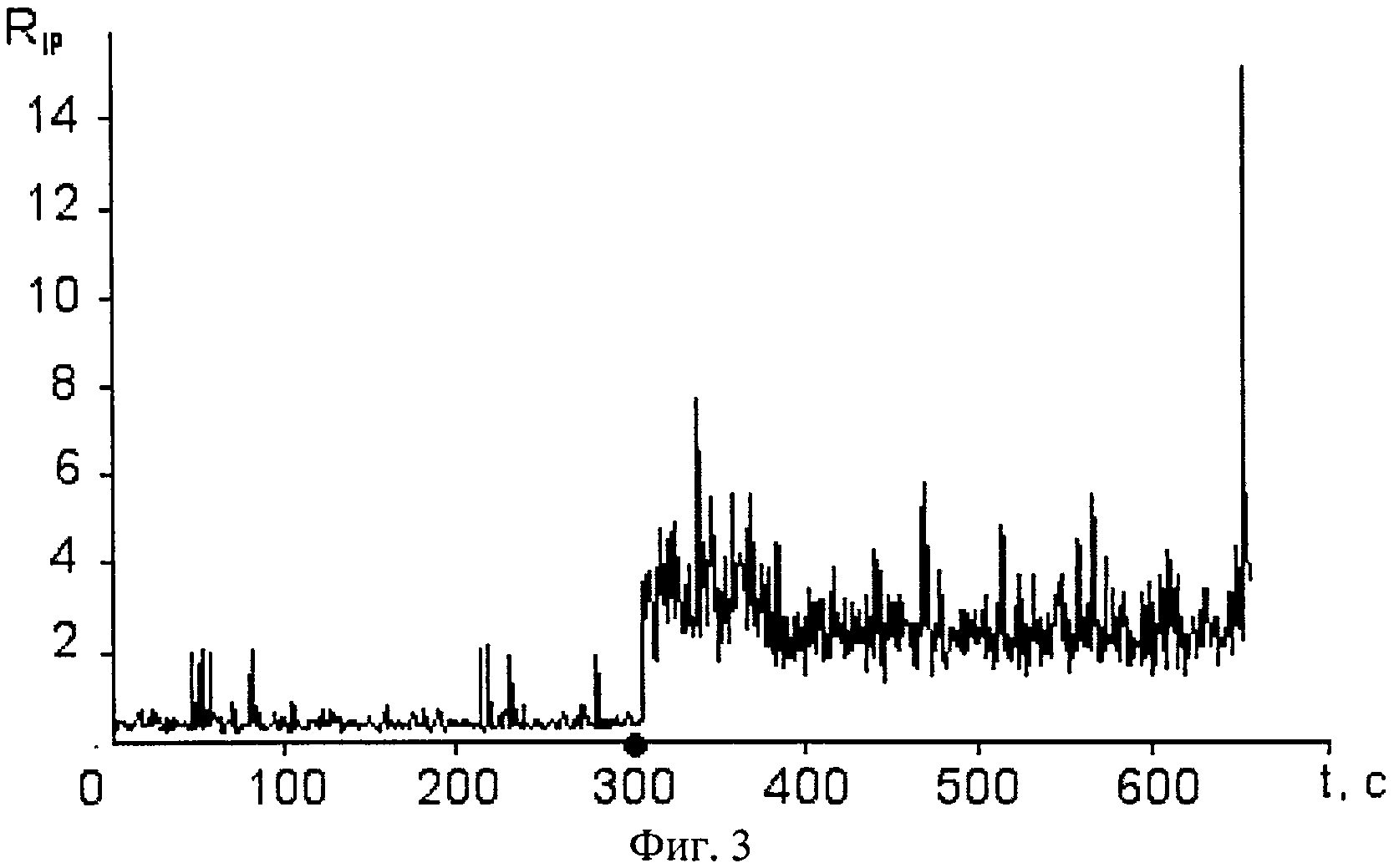

На фиг.3 показан график характерного изменения параметра RIP при возникновении атаки UDP-flood.

На фиг.4 показан график характерного изменения количества потоков критических приложений NCR от времени для Web-сервера на основе Apache после начала атаки HTTP-flood.

На фиг.5 показан график характерного изменения параметра dACK после начала атаки SYN-flood.

На фиг.6 показан график характерного изменения параметра RUDP при начале атаки HTTP-flood.

На фиг.7 показан график характерного изменения параметра RUDP при начале атаки UDP-flood.

На фиг.8 показан график, иллюстрирующий влияние атаки SYN-flood на скользящие средние значения параметра RIP.

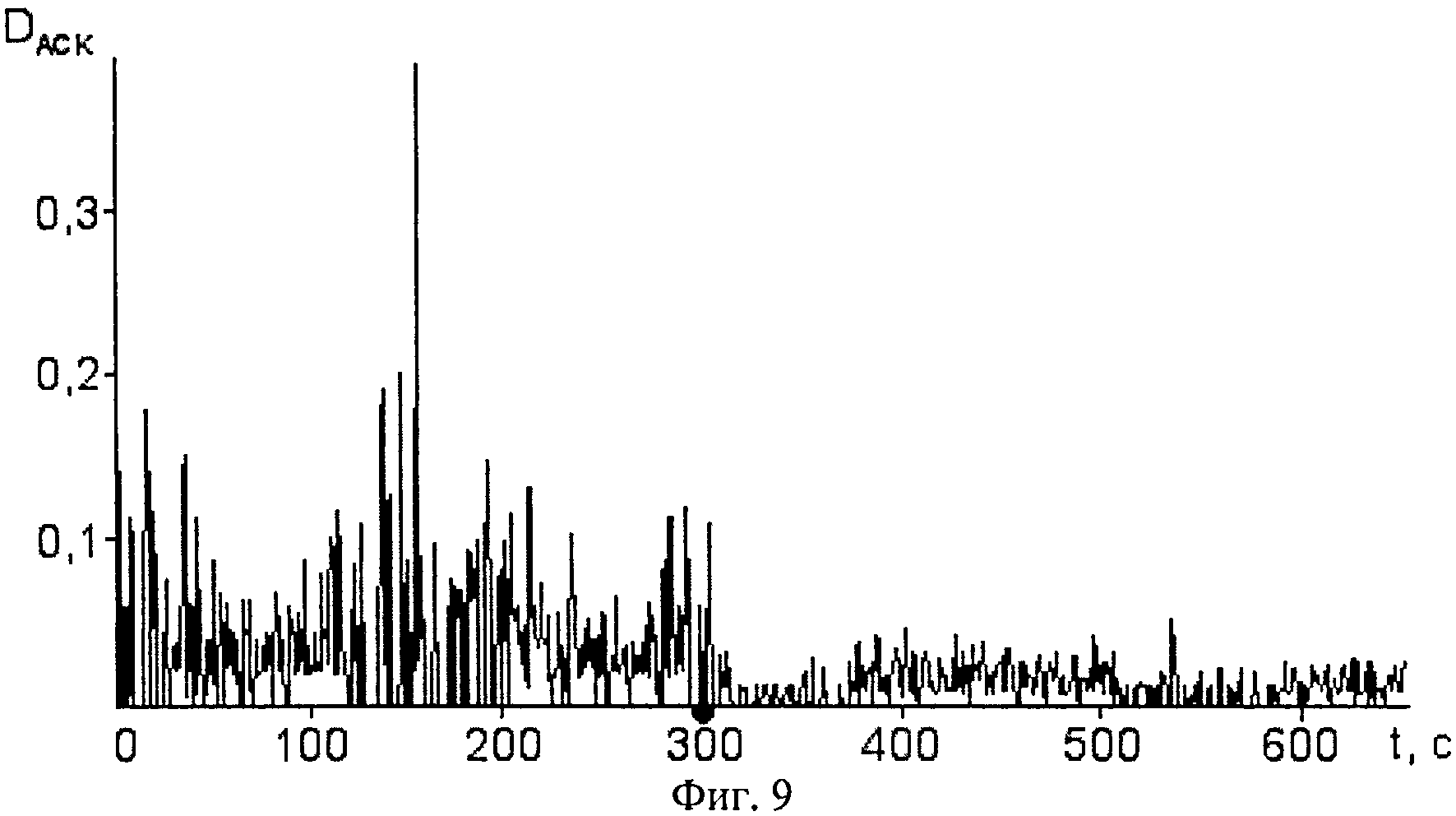

На фиг.9 показан график, иллюстрирующий влияние атаки SYN-flood на скользящие средние значения параметра DACK.

На фиг.10 показан график, иллюстрирующий влияние атаки SYN-flood на скользящие средние значения параметра RUDP.

На фиг.11 показан график, иллюстрирующий влияние атаки SYN-flood на скользящие средние значения параметров RSYN и RPSH.

На фиг.12 показан график характерного изменения относительной доли флагов SYN при атаке SYN-flood.

На фиг.13 показан график характерного изменения относительной доли флагов PSH при атаке SYN-flood.

На графиках крупной точкой указан момент начала атаки.

Осуществление изобретения

Практическая реализация предложенного способа возможна для различных сетевых компьютерных систем, включающей как один, так и несколько компьютеров.

Рассмотрим пример практической реализации способа для распространенного варианта сетевой компьютерной системы, представляющей собой одиночный Web-сервер, обслуживающий запросы пользователей в сети Интернет.

Сервер может быть выполнен в виде производительного компьютера с процессором типа Intel Core, подключенного к сети через сетевую карту, работать под управлением операционной системы (ОС) общего назначения, например, Microsoft Windows 7 или Linux Ubuntu 12.04 и иметь установленное прикладное программное обеспечение (ППО), например, включающее в свой состав серверное ППО типа Apache версии 2.2.22, СУБД типа PostgreSQL 9.1 или MySQL 5.6.

Для реализации предложенного способа в состав ППО сервера необходимо дополнительно включить ППО системы анализа трафика, которая выполнена с возможностью

- приема из сети и запоминания пакетов сообщений;

- определения характеристик пакетов сообщений;

- проведения расчетов для пакетов сообщений и их характеристик;

- формирования сигналов о наличии атаки по результатам расчетов;

Создание (формирование) такого ППО может выполнить специалист но программированию (программист) на основе знания указанных функций ППО и приведенных выше формул для расчета параметров. Очевидно, что создание такого ППО зависит от личных предпочтений при программировании отдельных действий и функций.

После предварительной подготовки системы анализа трафика можно непосредственно реализовать все действия предложенного способа.

Сначала устанавливают и запоминают в системе анализа трафика пороговые значения параметров, например, посредством ввода с клавиатуры. Пороговые значения параметров могут быть определены заранее на основе результатов исследований, приведенных выше, что предпочтительно, или возможно определение этих величин методом проведения адаптации системы, как описано в известном способе [4].

Затем сервер переводят в обычный режим эксплуатации, в ходе которого из сети в сервер поступают пакеты сообщений от пользователей. Система анализа трафика, работая автоматически, параллельно с сервером принимает из сети последовательность пакетов сообщений, запоминает принятые пакеты сообщений, выделяет из запомненных пакетов сообщений характеризующие их данные, рассчитывает значения параметров, зависящие от полученных пакетов сообщений, и сравнивает рассчитанные значения параметров с пороговыми значениями.

Если выполняется хотя бы одно из условий 1-5, то система анализа трафика автоматически формирует сигнал установленной формы о наличии атаки и виде атаки по результатам расчетов, например, в форме текстового сообщения на экране монитора, в форме звукового сигнала для системного администратора и т.п.

Если по результатам расчетов выполняется хотя бы одно из указанных выше сочетаний условий 1-5, то система анализа трафика автоматически формирует сигнал установленной формы о наличии одновременной комбинированной атаки и видах применяемых атак, например, также в форме текстового сообщения на экране монитора, в форме звукового сигнала для системного администратора и т.п.

Таким образом, в таком варианте система анализа трафика автоматически принимает решение о факте наличия или отсутствия компьютерной атаки при сравнении рассчитанных значений параметров с пороговыми значениями и подает сигнал установленной формы. Дальнейшие действия будут зависеть от персонала, контролирующего работу сервера (системного администратора, дежурного программиста и др.), и могут предусматривать, например, блокировку приема сетевого трафика, отключение от сети или другие регламентные действия.

Другой вариант может предусматривать, например, только индикацию рассчитанных значений параметров вместе с пороговыми значениями, например, на экране монитора. На основе наблюдаемых значений принимать решение о факте наличия или отсутствия компьютерной атаки при сравнении рассчитанных значений параметров с пороговыми значениями будет персонал, контролирующий работу сервера.

Источники информации

1. UDP Port Denial-of-Service Attack, 1997, CERT Coordination Center, статья в сети Интернет по адресу http://vnvw.cert.org/advisories/CA-1996-01.html

2. TCP SYN Flooding and IP Spoofing Attacks, 2000, CERT Coordination Center, статья в сети Интернет по адресу http://www.cert.org/advisories/CA-1996-21.html

3. Патент РФ №2285287, приоритет от 04.04.2005г.

4. Патент РФ №2472211, приоритет от 23.11.2011г.

5. Levonevskiy D.K., Fatkieva R.R. Statistical research of traffic-based metrics for the purpose of DDos attack detection / European Science and Technology: materials of the IV international research and practice conference, Vol.1, Munich, April 10th - 11th, 2013 / publishing office Vela Verlag Waldkraiburg, Munich, Germany, 2013, pp.259-268, статья в сети Интернет по адресу http://sciencic.com/conference_10_04_2013_l.pdf

6. Фаткиева P.P. Разработка метрик для обнаружения атак на основе анализа сетевого трафика / Вестник Бурятского государственного университета, 2013.

7. Булашев СВ. Статистика для трейдеров. М.: Компания Спутник+, 2003, 245 с.

Способ обнаружения компьютерных атак на сетевую компьютерную систему, включающую, по крайней мере, один компьютер, подключенный к сети и имеющийустановленную операционную систему;установленное прикладное программное обеспечение, включающее систему анализа трафика, которая выполнена с возможностьюприема из сети и запоминания пакетов сообщений;определения характеристик пакетов сообщений;проведения расчетов для пакетов сообщений и их характеристик;формирования сигналов о наличии атаки по результатам расчетов; способ, заключающийся в том, чтоустанавливают и запоминают пороговые значения параметров, причем в качестве параметров, рассчитываемых в единицу времени, выбираются следующие:R=V/V,где V - объем входящего трафика, принятого по протоколу IP;V - объем исходящего трафика, отправленного по протоколу IP;N - количество потоков критических приложений;D=|N-N|,где N - количество исходящих ACK-флагов в TCP-трафике;N - количество входящих ACK-флагов в TCP-трафике;R=V/V,где V - объем входящего UDP-трафика;V - объем входящего TCP-трафика;R=N/N,где N - количество входящих UDP-пакетов;N - количество входящих TCP-пакетов;R=V/V,где V - объем входящего трафика, полученного по протоколу ICMP;R=N/N,где N - количество SYN-флагов во входящих пакетах, переданных по протоколу TCP;N - количество PSH-флагов во входящих пакетах, переданных по протоколу TCP;R=N/(N-N),L=V/N,где N - количество входящих пакетов, передаваемых по протоколу IP;L=V/N;принимают из сети последовательность пакетов сообщений;запоминают принятые пакеты сообщений;выделяют из запомненных пакетов сообщений характеризующие их данные;рассчитывают значения параметров, зависящих от полученных пакетов сообщений;сравнивают рассчитанные значения параметров с пороговыми значениями;принимают решение о факте наличия или отсутствия компьютерной атаки при сравнении рассчитанных значений параметров с пороговыми значениями;определяют тип одиночной компьютерной атаки по сочетанию рассчитанных значений параметров на основе следующих условий:если значения параметров R и N превысили пороговое значение, то определяется атака типа HTTP-flood (условие 1);если значения параметров R, D и R превысили пороговое значение, а R и L меньше порогового значения, то определяется атака типа SYN-flood (условие 2);если значения параметров R, R и D превысили пороговое значение, то определяется атака типа TCP-flood (условие 3);если значения параметров R, R и R превысили пороговое значение, то определяется атака типа UDP-flood (условие 4);если значения параметров R и R превысили пороговое значение, а L меньше порогового значения, то определяется атака типа ICMP-flood (условие 5);определяют комбинированную компьютерную атаку по сочетанию рассчитанных значений параметров на основе следующих условий:если одновременно выполняется условие 1 и условие 2, то определяется комбинированная атака HTTP-flood и SYN-flood;если одновременно выполняется условие 1 и условие 3, то определяется комбинированная атака HTTP-flood и TCP-flood;если одновременно выполняется условие 1 и условие 5, то определяется комбинированная атака HTTP-flood и ICMP-flood;если одновременно выполняется условие 2 и условие 5, то определяется комбинированная атака SYN-flood и ICMP-flood;если одновременно выполняется условие 3 и условие 5, то определяется комбинированная атака TCP-flood и ICMP-flood.