Результат интеллектуальной деятельности: УСТРОЙСТВО ОБРАБОТКИ ИНФОРМАЦИИ, СПОСОБ ОБРАБОТКИ ИНФОРМАЦИИ, ОПЕРАЦИОННЫЙ ТЕРМИНАЛ И СИСТЕМА ОБРАБОТКИ ИНФОРМАЦИИ

Вид РИД

Изобретение

Область техники, к которой относится изобретение

Настоящее изобретение относится к устройству обработки информации, способу обработки информации, операционному терминалу и системе обработки информации.

Уровень техники

В последние годы RF (радиочастотный) пульт дистанционного управления получил широкое использование, что позволяет выполнять обработку устройством обработки информации в соответствии с инструкцией от пользователя при передаче радиоволны в устройство обработки информации, такое как телевизионный приемник. Кроме того, попытки стандартизировать RF пульт дистанционного управления были выполнены определенными организациями.

Например, в соответствии со стандартом передачи данных в близком поле, IEEE (зарегистрированный товарный знак) (Институт инженеров по электротехнике и электронике) 802.15.4, стандартизирована ZigBee (зарегистрированный товарный знак), как спецификация для сетевого уровня, уровня безопасности и уровня приложения, которые соответствуют верхнему уровню IEEE (зарегистрированный товарный знак) 802.15.4. Спецификация ZigBee (зарегистрированный товарный знак) одобрена Альянсом ZigBee (зарегистрированный товарный знак) как версия 1.0. IEEE (зарегистрированный товарный знак) 802.15.4 была завершена в Комитете по Стандартизации IEEE (зарегистрированный товарный знак), как спецификация для физического уровня и уровня MAC (управление доступом к среде).

Кроме того, на основе IEEE (зарегистрированный товарный знак) 802.15.4, стандарт RF дистанционного управления ZigBee (зарегистрированный товарный знак) RF4CE (Радиочастота для бытовой электронной техники) v1.0, спецификация, стандартизирован торговыми организациями. В соответствии с этим стандартом, для того чтобы предотвратить считывание вводимой пользователем информации операции в пульт дистанционного управления и ее злоупотребления третьей стороной, такой как сосед, ключ (ключ шифрования), используют совместно пульт дистанционного управления и устройство обработки информации, требуемое пользователем. Этот ключ используется, в основном, когда информацию операции, информацию кредитной карты и т.п. передают, используя пульт дистанционного управления, в телевизионный приемник, и он работает таким образом, что третья сторона, которая не знает ключ, не может перехватить его части информации.

При приеме запроса на передачу ключа от пульта дистанционного управления (ниже также называемого "операционным терминалом"), устройство обработки информации, такое как телевизионный приемник, передает элементы ключа, называемые фрагментами ключа, количество которых равно числу разделения ключа (числу фрагментов), записанному в запросе на передачу ключа пульту дистанционного управления. Пульт дистанционного управления, который принял фрагменты ключа, выполняет операцию исключающего ИЛИ для всех элементов и получает конечный ключ. В общем, лицо, ведущее радиоперехват, которое находится с другой стороны стены и т.п., так как устройства обработки информации и пульт дистанционного управления не имеют удовлетворительной траектории распространения, передаваемой/принимаемой радиоволны между устройством обработки информации или пультом дистанционного управления, и, следовательно, не могут принимать все фрагменты ключа без ошибки и не могут получить ключ.

Раскрыто множество технологий для генерирования фрагментов ключа и передачи этих сгенерированных фрагментов ключа (например, см. Патентную литературу 1).

Список литературы

Патентная литература

Патентная литература 1: JP 2009-55402А

Раскрытие изобретения

Техническая задача

Однако в описанной выше технологии, в которой пульт дистанционного управления определяет число разделений ключа, вероятность того, что лицо, ведущее радиоперехват, не сможет успешно принять фрагмент ключа, зависит от числа разделения ключа, определенного на стороне пульта дистанционного управления. Таким образом, можно сказать, что уровень безопасности при обмене данными между пультом дистанционного управления и устройством обработки информации определяется в соответствии с числом разделения ключа. Однако в случае, когда в ответ на запрос число разделения ключа поддерживают малым, в таком как экономия энергии батареи или уменьшение объема расчетов, возникала проблема, состоящая в том, что уровень безопасности при обмене данными в пульте дистанционного управления не поддерживался. Кроме того, на практике обычно устройство обработки информации воспринимает степень важности информации операции, введенной пользователем, и возникала проблема, состоящая в том, что возникала несбалансированность в отношении права определения уровня безопасности.

В соответствии с этим настоящее изобретение было выполнено с учетом описанной выше задачи, и цель настоящего изобретения состоит в том, чтобы обеспечить новую и улучшенную технологию, которая позволяет получить устройство обработки информации, обладающее правом определения степени безопасности при обмене данными между операционным терминалом и устройством обработки информации в системе обработки информации, в которой ключ разделяют в соответствии с числом разделения ключа, указанным операционным терминалом, и возвращают устройством обработки информации.

Решение задачи

В соответствии с аспектом настоящего изобретения для достижения описанной выше цели предусмотрено устройство обработки информации, включающее в себя блок хранения, в котором хранят ключ, используемый для шифрования или дешифрования данных, блок приема, который принимает запрос на передачу ключа, включающий в себя число разделения ключа, через беспроводный сигнал от операционного терминала, блок получения запроса на передачу ключа, который получает запрос на передачу ключа из беспроводного сигнала, принятого блоком приема, блок определения уровня безопасности, который определяет уровень безопасности во время передачи ключа в операционный терминал как уровень безопасности при передаче, блок определения мощности передачи, который определяет мощность передачи в соответствии с уровнем безопасности при передаче, определенным блоком определения уровня безопасности, и число разделения ключа, включенное в запрос на передачу ключа, полученный блоком получения запроса на передачу ключа, блок получения ключа получает каждый фрагмент ключа путем разделения ключа, сохраненного в блоке хранения, на число разделения ключа, и блок передачи, который передает каждый фрагмент ключа, полученный блоком получения ключа, используя мощность передачи, определенную в блоке определения мощности передачи, через беспроводный сигнал в операционный терминал.

Блок хранения может дополнительно содержать первое число разделения ключа и первый уровень безопасности. Блок определения мощности передачи может дополнительно получать первое число разделения ключа и первый уровень безопасности, которые сохранены в блоке хранения, и в случае, когда удовлетворяется первое условие, состоящее в том, что уровень безопасности при передаче, определенный блоком определения уровня безопасности, равен или выше, чем первый уровень безопасности, и число разделения ключа, включенное в запрос на передачу ключа, меньше, чем первое число разделения ключа, блок определения мощности передачи может определить мощность передачи как значение, которое меньше, чем мощность передачи, используемая в случае, когда первое условие не удовлетворяется.

Блок хранения может дополнительно содержать второе число разделений ключа и второй уровень безопасности. Блок определения мощности передачи может получать второе число разделения ключа и второй уровень безопасности, которые сохранены в блоке хранения, и в случае, когда удовлетворяется второе условие, состоящее в том, что уровень безопасности при передаче, определенный блоком определения уровня безопасности, равен или ниже, чем второй уровень безопасности, и число разделения ключа, включенное в запрос на передачу ключа, равно или больше, чем второе число разделения ключа, блок определения мощности передачи может определить мощность передачи как значение, которое больше, чем мощность передачи, используемая в случае, когда второе условие не удовлетворяется.

Устройство обработки информации может дополнительно включать в себя блок получения запроса на обработку и блок выполнения обработки. После приема запроса на передачу ключа блок приема может дополнительно принять зашифрованный запрос на обработку, полученный в результате шифрования запроса обработки, с использованием ключа, сгенерированного операционным терминалом, на основе каждого фрагмента ключа от операционного терминала через беспроводный сигнал. Блок получения запроса на обработку может получать зашифрованный запрос на обработку из беспроводного сигнала, принятого блоком приема. Блок выполнения обработки может дешифровать зашифрованный запрос на обработку, используя ключ, сохраненный в блоке хранения, и может выполнять обработку в соответствии с запросом на обработку, полученным в результате дешифрования.

Блок определения мощности передачи может регистрировать в блоке хранения число разделений ключа, включенное в запрос на передачу ключа, полученном блоком получения запроса на передачу ключа. Блок получения запроса на обработку может получать из беспроводного сигнала, принятого блоком приема, зашифрованный запрос на обработку, полученный в результате шифрования запроса на обработку, с использованием ключа, генерированного операционным терминалом, путем побитного выполнения логической операции исключающее "ИЛИ" в отношении всех и каждого из фрагментов ключа. Блок выполнении обработки может дешифровать зашифрованный запрос на обработку, используя ключ, генерируемый в результате побитного выполнения операции исключающее "ИЛИ" в отношении всех и каждого из фрагментов ключа, полученных путем разделения ключа, сохраненного в блоке хранения, на число разделения ключа, сохраненное в блоке хранения, и может выполнять обработку в соответствии с запросом обработки, полученным в результате дешифрования.

Блок хранения может дополнительно сохранять приложение, которое активируется для выполнения обработки блоком выполнения обработки. Блок определения уровня безопасности может определять уровень безопасности при передаче в соответствии с типом приложения.

Устройство обработки информации может дополнительно включать в себя блок получения запроса на формирование пары, блок обработки формирования пары и блок определения терминала, запрашивающего ключ. Перед приемом запроса на передачу ключа блок приема может дополнительно принимать запрос на формирование пары, включающий в себя информацию идентификации модели, для идентификации модели операционного терминала, и информацию идентификации операционного терминала для идентификации операционного терминала, от операционного терминала, через беспроводный сигнал. Блок получения запроса на формирование пары может получать запрос на формирование пары из беспроводного сигнала, принимаемого блоком приема. В случае, когда информация идентификации модели, включенная в запрос на формирование пары, полученная блоком получения запроса на формирование пары, представляет собой информацию идентификации заданной модели, блок обработки формирования пары может регистрировать информацию идентификации операционного терминала как информацию операционного терминала, с которой разрешен обмен данными, в блоке хранения. Блок определения терминала путем запроса ключа может определять, является ли информация идентификации операционного терминала, включенной в запрос на передачу ключа, полученный блоком получения запроса на передачу ключа зарегистрированной, как информация терминала, для которого разрешен обмен данными в блоке хранения. В случае, когда блок определения терминала запрашивающего ключа определяет, что информация идентификации операционного терминала, включенная в запрос на передачу ключа, не зарегистрирована в блоке хранения как информация терминала, для которого разрешен обмен данными, блок передачи может не передать каждый фрагмент ключа в операционный терминал посредством беспроводного сигнала.

В случае, когда запрос на формирование пары дополнительно включает в себя информацию рабочих характеристик, обозначающую рабочую характеристику операционного терминала, блок обработки формирования пары может дополнительно регистрировать информацию рабочей характеристики в ассоциации с информацией терминала, для которого разрешен обмен данными, в блоке хранения. Блок определения уровня безопасности может определять уровень безопасности при передаче в соответствии с информацией о рабочей характеристике, зарегистрированной в блоке хранения совместно с информацией терминала, для которого разрешен обмен данными.

Блок определения мощности передачи может регистрировать в блоке хранения, число разделения ключа, включенное в запрос на передачу ключа, полученный блоком получения запроса на передачу ключа, и определенную мощность передачи как предыдущее число разделения ключа и предыдущая мощность передачи, соответственно. В случае, когда блок выполнения обработки не сможет успешно дешифровать зашифрованный запрос на обработку, блок определения мощности передачи может снова получить число разделения ключа, включенное в запрос на передачу ключа, полученный блоком получения запроса на передачу ключа. Блок определения мощности передачи может рассчитывать значение разности между полученным числом разделения ключа и предыдущим числом разделения ключа, зарегистрированным в блоке хранения. В случае, когда рассчитанное значение разности равно или меньше, чем заданное значение, блок определения мощности передачи может определять как значение, большее, чем предыдущая мощность передачи, зарегистрированная в блоке хранения.

Блок хранения может дополнительно хранить информацию идентификации среды, предназначенную для идентификации среды, в которой установлено собственное устройство. Блок определения уровня безопасности может определять уровень безопасности при передаче в соответствии с информацией идентификации среды.

Блок определения уровня безопасности может определять уровень безопасности при передаче в соответствии с мощностью приема беспроводного сигнала, в то время когда блок приема принимает запрос на передачу ключа через беспроводный сигнал.

Устройство обработки информации может дополнительно включать в себя блок отображения и блок управления отображением. Блок управления отображением может обеспечивать отображение в блоке отображения, по меньшей мере, одного из уровня безопасности при передаче, определенного блоком определения уровня безопасности, числа разделения ключа, включенного в запросе на передачу ключа, полученного блоком получения запроса на передачу ключа, или мощности передачи, определенной блоком определения мощности передачи.

Предпочтительные эффекты изобретения

В соответствии с настоящим изобретением, описанным выше, становится возможным выполнить такое устройство обработки информации, чтобы оно имело право определения уровня безопасности при обмене данными между операционным терминалом и устройством обработки информации, в системе обработки информации, в которой ключ разделяют в соответствии с числом разделения ключа, определенным операционным терминалом, и возвращаемым устройством обработки информации.

Краткое описание чертежей

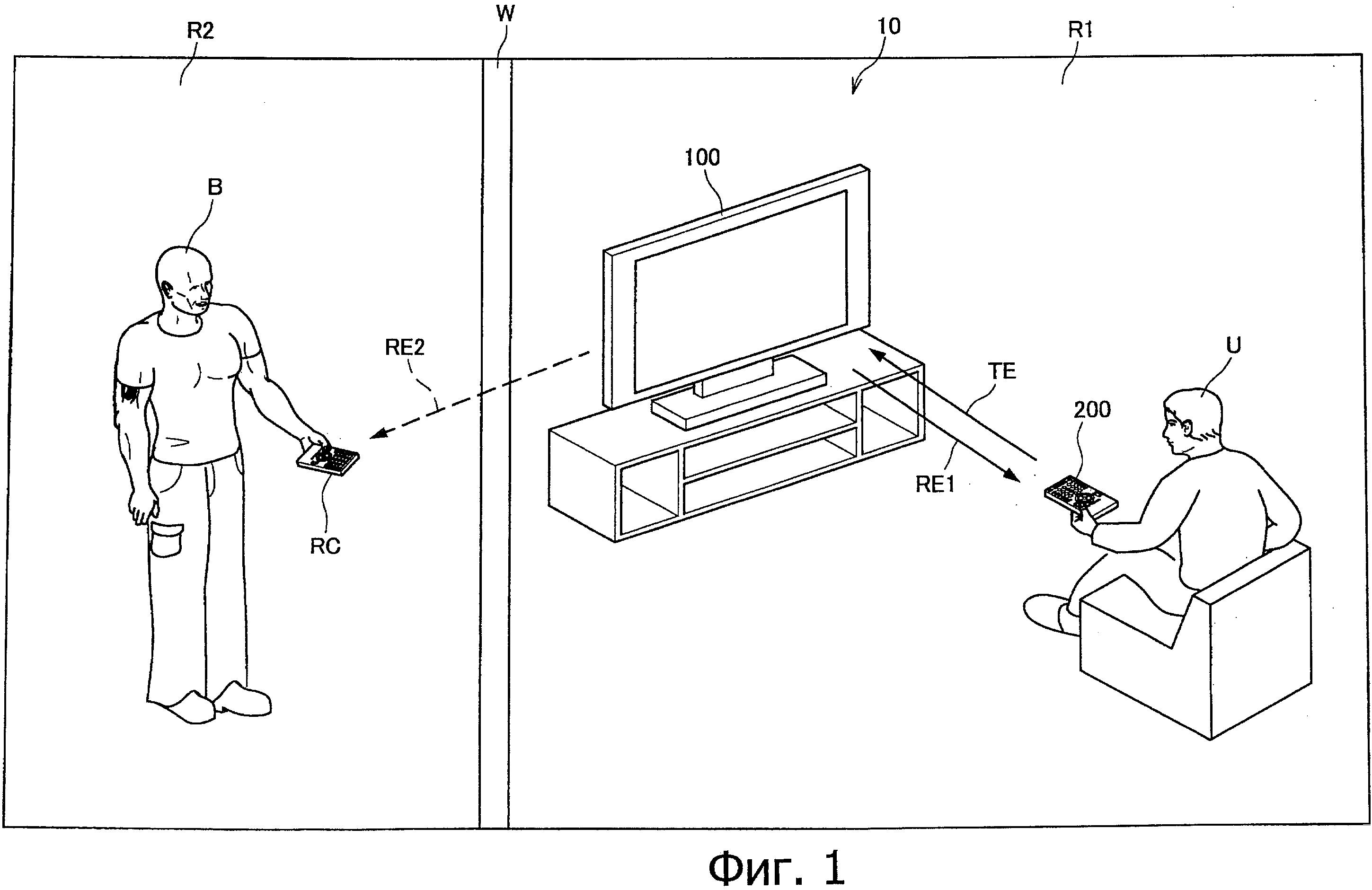

Фиг.1 показывает схему, представляющую пример применения системы обработки информации в соответствии с настоящим вариантом выполнения;

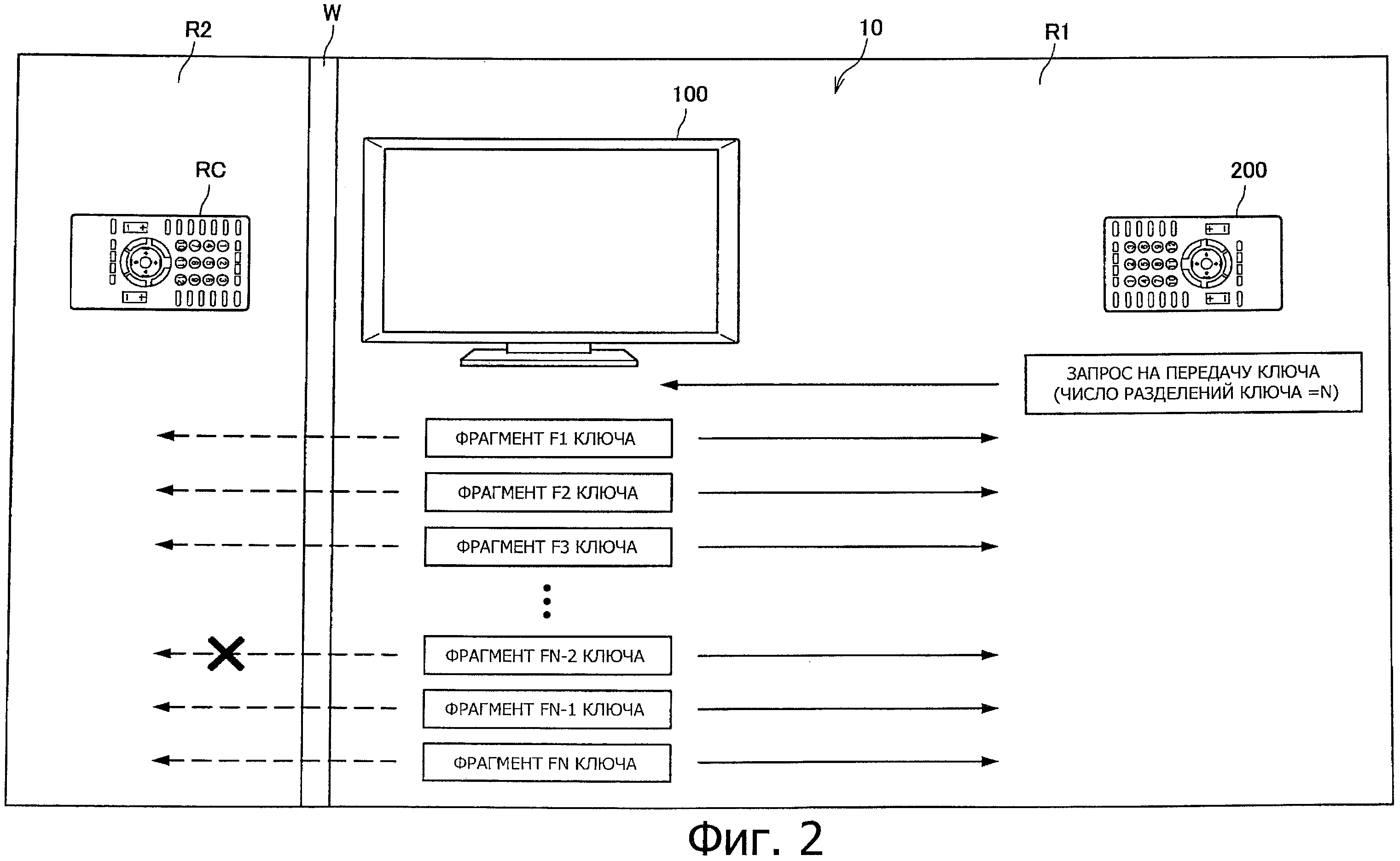

фиг.2 показывает схему, иллюстрирующую передачу запроса на передачу ключа и фрагментов ключа;

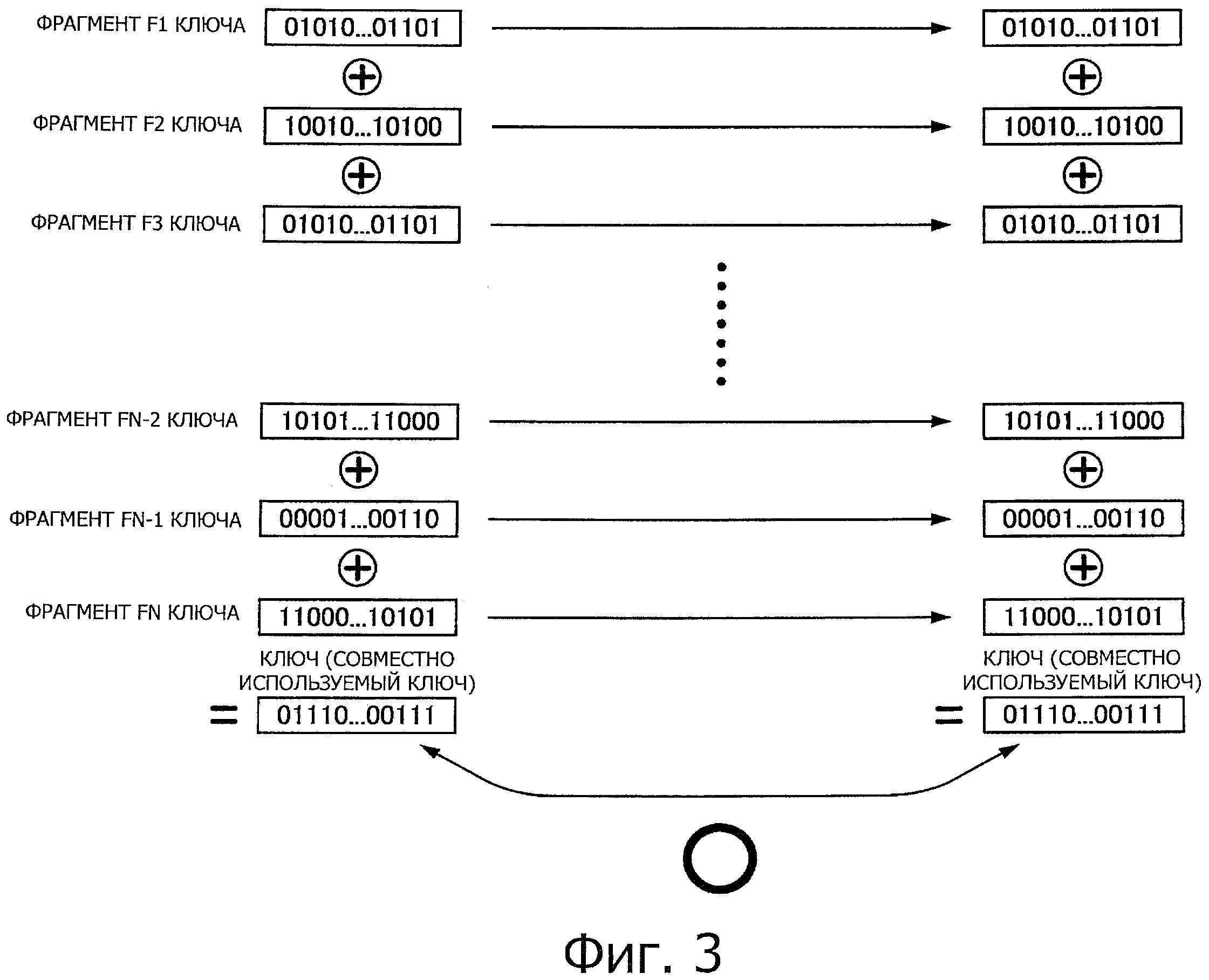

фиг.3 показывает схему, иллюстрирующую пример случая успешной передачи фрагментов ключа;

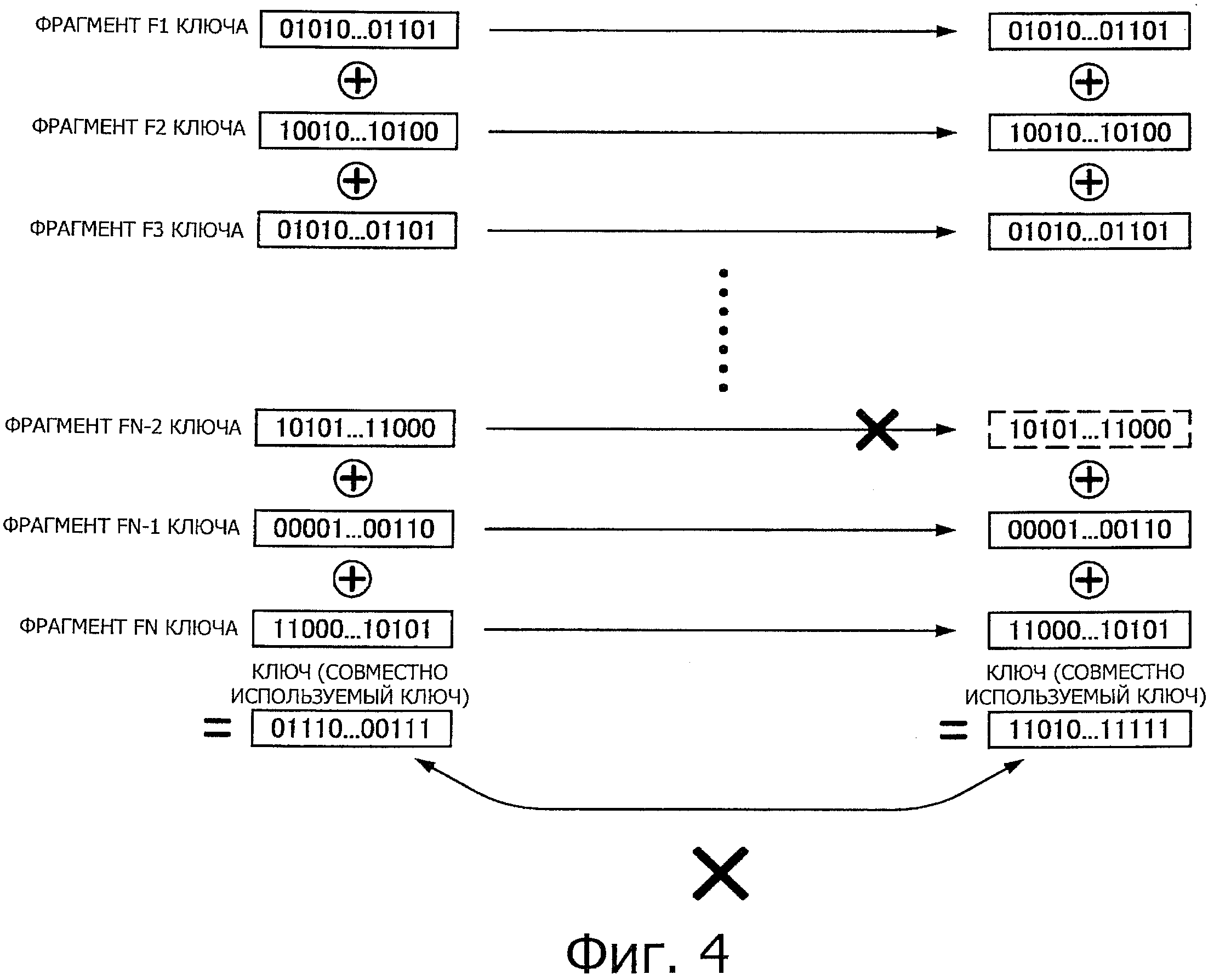

фиг.4 показывает схему, иллюстрирующую пример случая неудачной передачи фрагментов ключа;

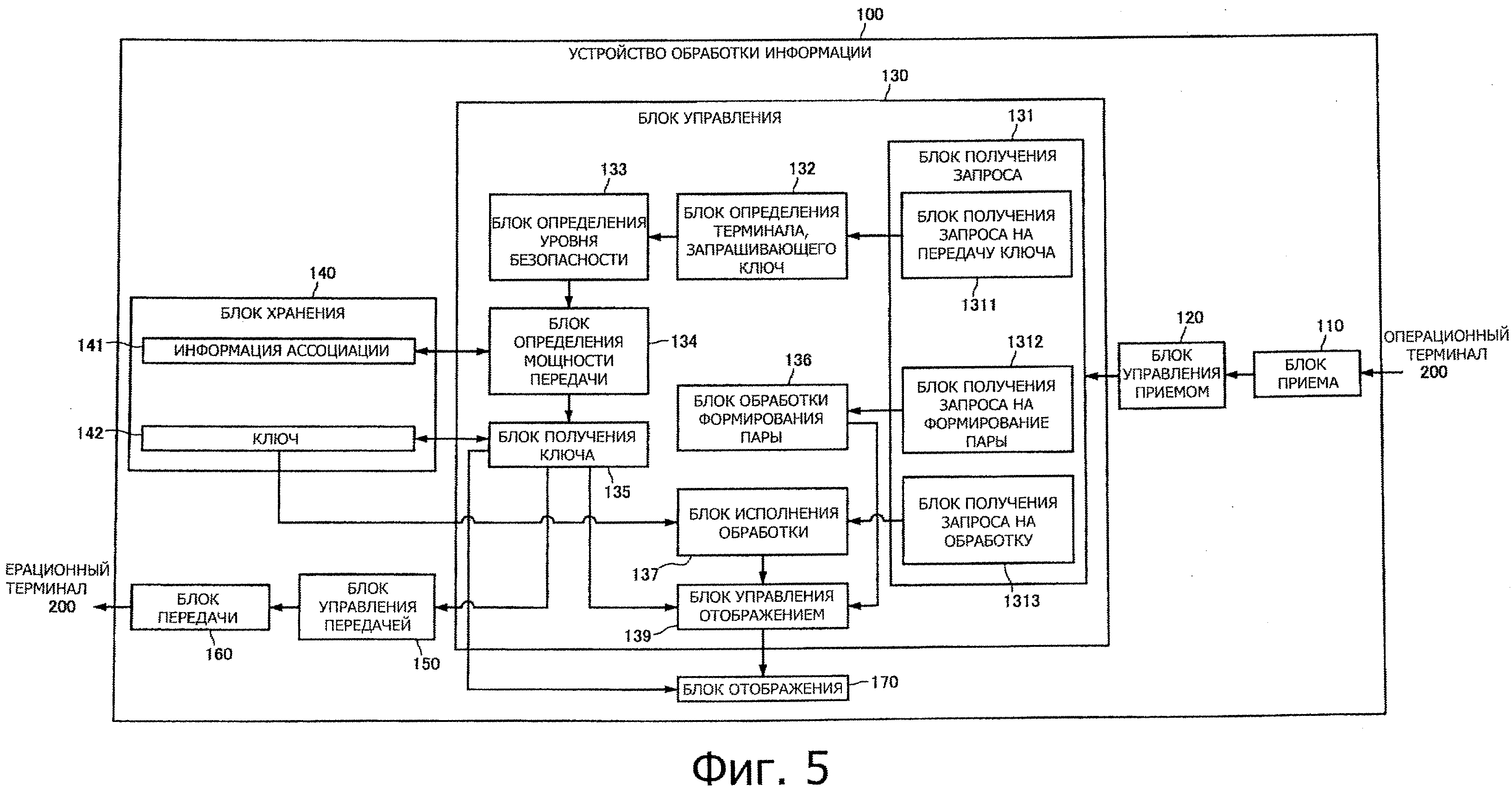

фиг.5 показывает схему, представляющую конфигурацию устройства обработки информации в соответствии с настоящим вариантом выполнения;

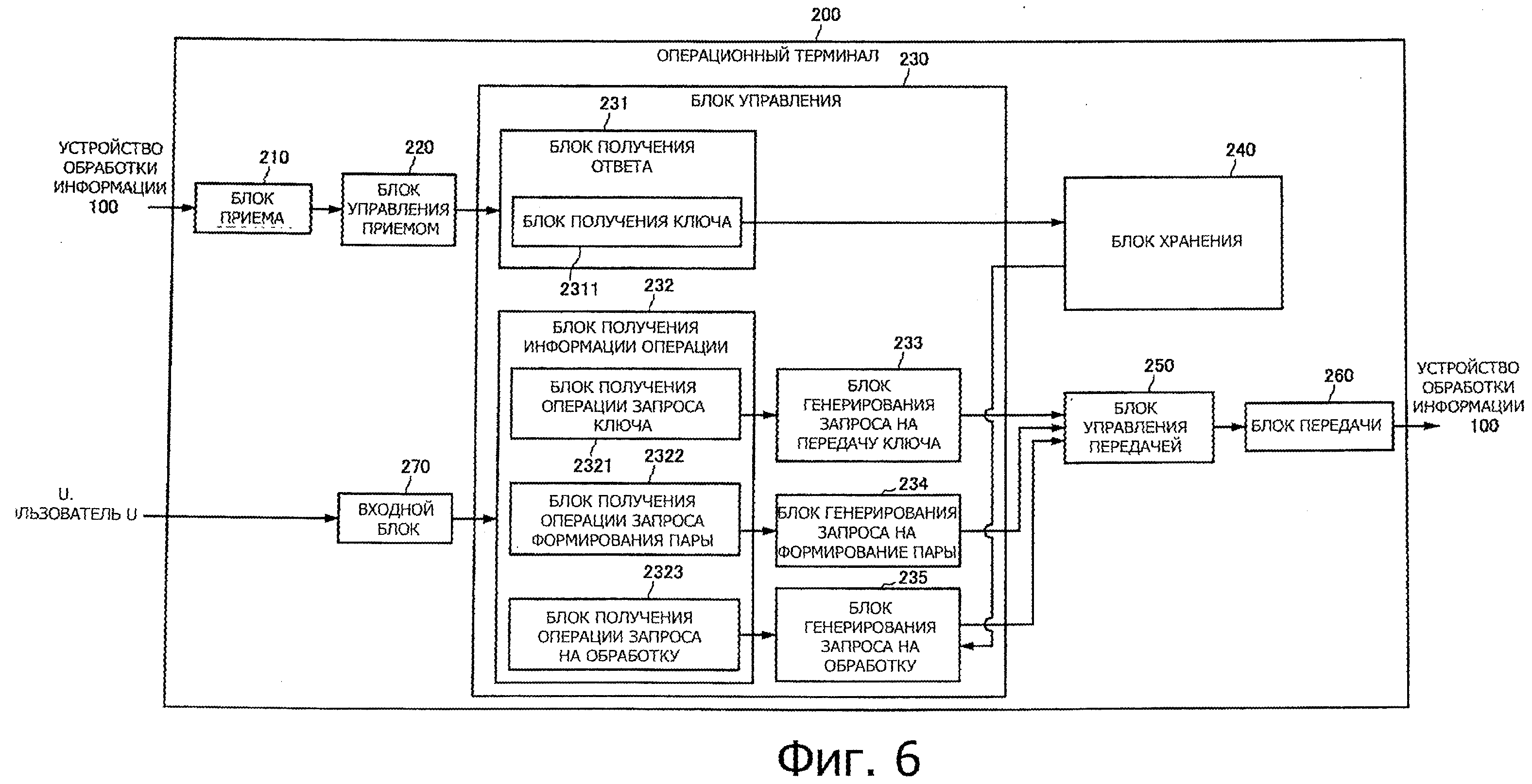

фиг.6 показывает схему, представляющую конфигурацию операционного терминала в соответствии с настоящим вариантом выполнения;

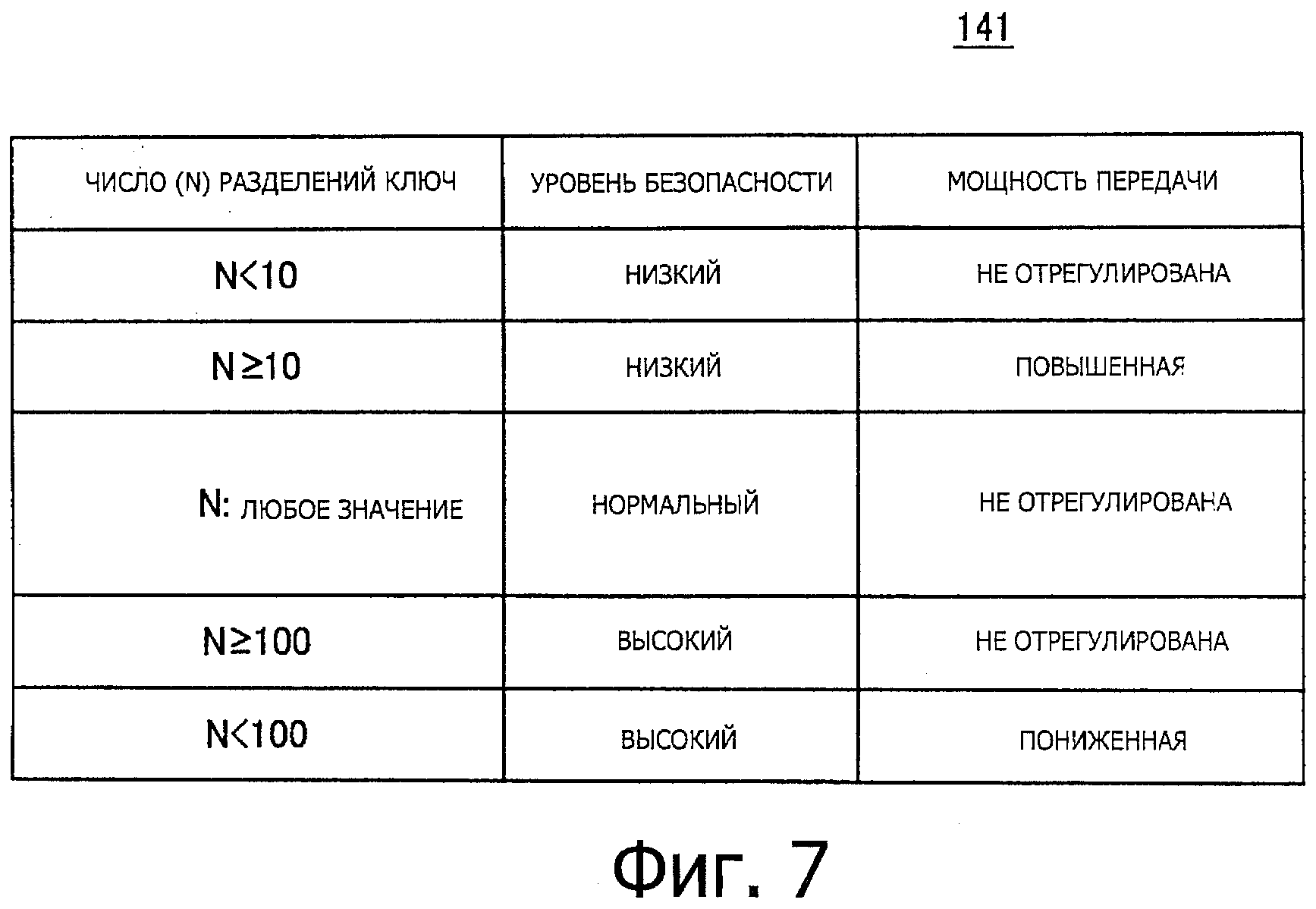

фиг.7 показывает схему, представляющую пример конфигурации информации ассоциации, содержащейся в устройстве обработки информации;

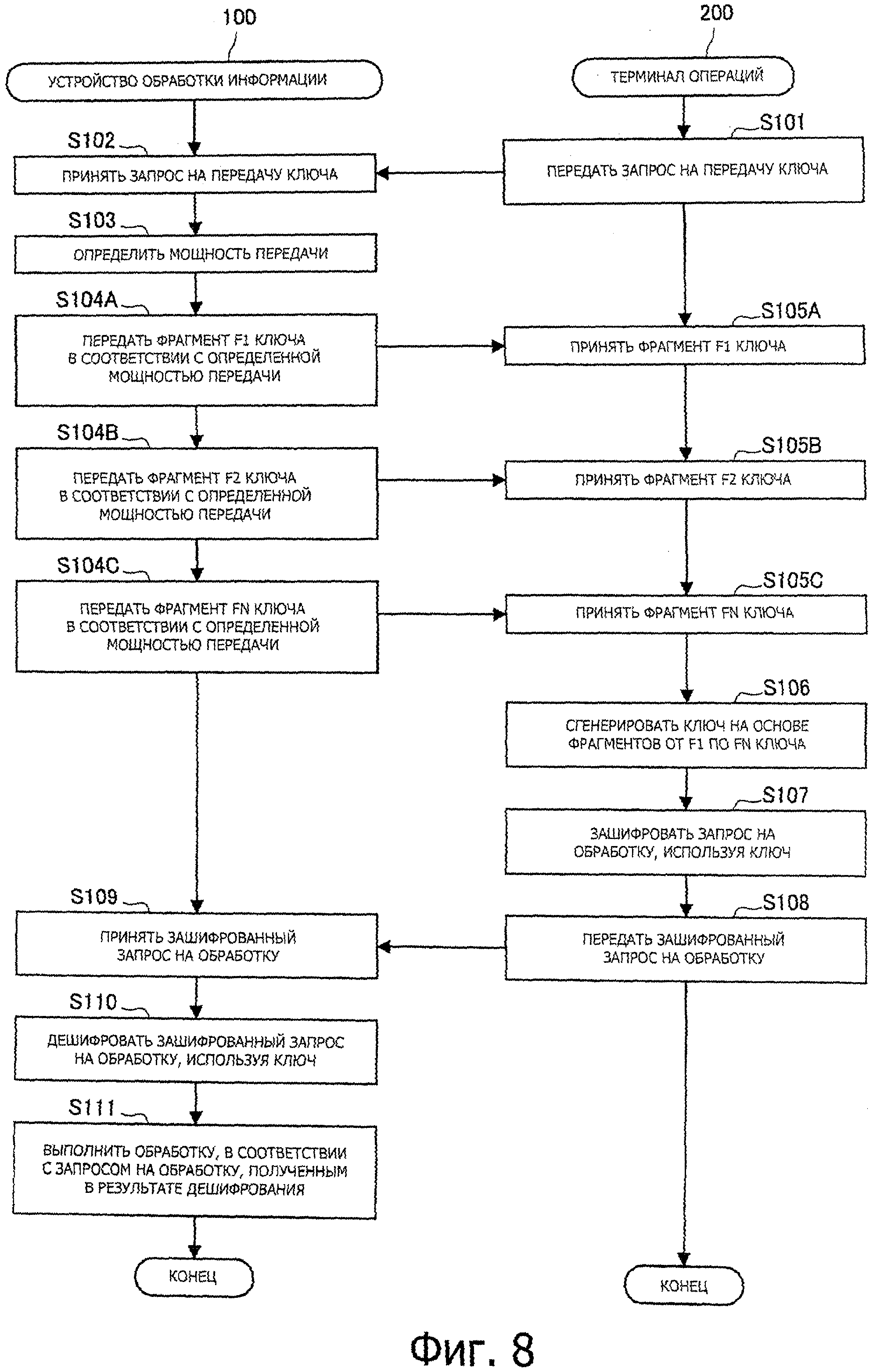

фиг.8 показывает схему последовательности операций, представляющую поток обработки, выполняемой системой обработки информации;

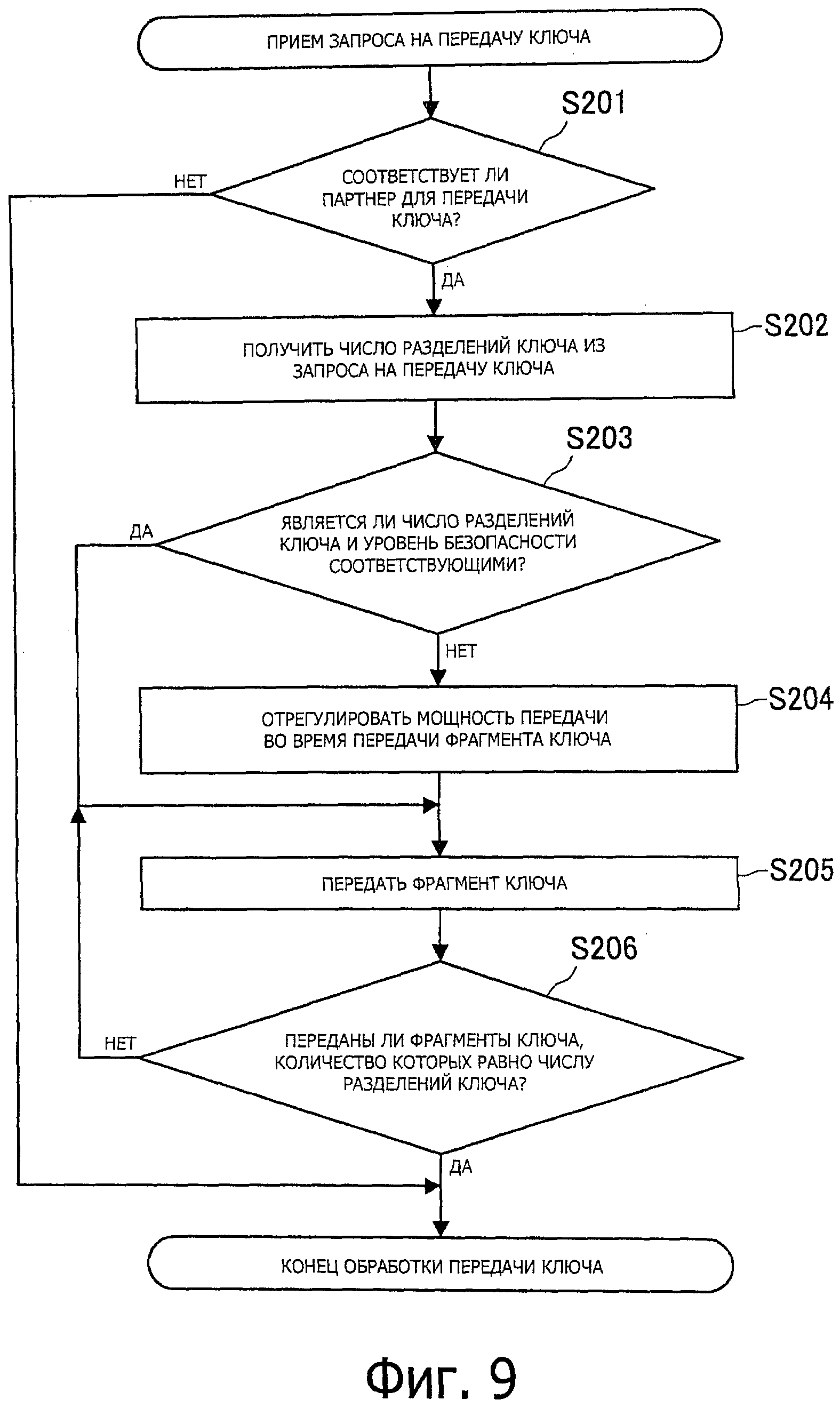

фиг.9 показывает блок-схему последовательности операций, представляющую поток обработки, выполняемый устройством обработки информации.

Осуществление изобретения

Ниже будут подробно описаны предпочтительные варианты воплощения настоящего изобретения со ссылкой на приложенные чертежи. Следует отметить, что в данном описании и на чертежах элементы, которые имеют, по существу, одинаковую функцию и структуру, обозначены одинаковыми номерами ссылочных позиций, и повторное их пояснение опущено. Следует отметить, что описание будет представлено в следующем порядке.

1. Первый вариант осуществления

1-1. Пример применения системы обработки информации

1-2. Передача запроса на передачу ключа и фрагментов ключа

1-3. Случай, в котором передача фрагментов ключа была успешной

1-4. Случай, в котором передача фрагментов ключа была неудачной

1-5. Конфигурация устройства обработки информации

1-6. Конфигурация операционного терминала

1-7. Пример конфигурации информации ассоциации, содержащейся в устройстве обработки информации

1-8. Поток обработки, выполняемый системой обработки информации

1-9. Поток обработки, выполняемый устройством обработки информации

2. Модифицированный пример

3. Заключение

1. Первый вариант осуществления

Первый вариант осуществления настоящего изобретения будет описан ниже.

1-1. Пример применения системы обработки информации

На фиг.1 показана схема, представляющая пример применения системы обработки информации в соответствии с настоящим вариантом осуществления. Со ссылкой на фиг.1 (см. также другие чертежи, соответственно) будет описан пример применения системы обработки информации в соответствии с настоящим вариантом осуществления.

Как показано на фиг.1, система 10 обработки информации, в соответствии с настоящим вариантом осуществления, включает в себя устройство 100 обработки информации и операционный терминал 200. Устройство 100 обработки информации принимает беспроводный сигнал ТЕ, используя радиоволну от операционного терминала 200, выполняет обработку в соответствии с запросом, включенным в принятый беспроводный сигнал ТЕ, и возвращает результат обработки в операционный терминал 200, обеспечивая включение результата обработки в беспроводный сигнал RE1, используя радиоволну. Здесь, как показано на фиг.1, можно предположить, что устройство 100 обработки информации представляет собой, например, телевизионный приемник, но не ограничено телевизионным приемником. Устройство 100 обработки информации может быть любым, если оно имеет функцию приема беспроводного сигнала ТЕ от операционного терминала 200, выполнения обработки в соответствии с запросом, включенным в принятый беспроводный сигнал ТЕ, и возврата результата обработки в операционный терминал 200, обеспечивая включение результата обработки в беспроводный сигнал RE1, и устройство 100 обработки информации может представлять собой устройство записи/воспроизведения, например, телевизионной программы.

Операционный терминал 200 принимает ввод информации операции, выполняемой пользователем U, генерирует запрос на основе информации операции, ввод которой был принят, и передает сгенерированный запрос в устройство 100 обработки информации, обеспечивая включение генерируемого запроса в беспроводный сигнал ТЕ. Кроме того, операционный терминал 200 принимает беспроводный сигнал RE1 из устройства 100 обработки информации в ответ на беспроводный сигнал ТЕ. Можно предположить, что операционный терминал 200 представляет собой, например, RF пульт дистанционного управления, как описано выше, но не ограничен конкретно RF пультом дистанционного управления. Например, операционный терминал 200 может представлять собой любой терминал, если только он имеет функцию приема вводимой информации операции и передачи запроса на основе информации операции в устройство 100 обработки информации, обеспечивая включение запроса в беспроводный сигнал ТЕ, и имеет функцию приема беспроводного сигнала RE1 из устройства 100 обработки информации в ответ на беспроводный сигнал ТЕ.

Кроме того, как описано выше, для того чтобы предотвратить возможность считывания информации об операции, вводимой пользователем U в операционный терминал 200, с использованием операционного терминала RC, который принадлежит лицу В, ведущему радиоперехват, и с последующим злоупотреблением ею, совместно используется ключ между операционным терминалом 200 и устройством 100 обработки информации, которое требуется пользователю U. В соответствии с ZigBee (зарегистрированный товарный знак) RF4CE v1.0, спецификация, например, ключ используется, в основном, когда информацию операции, информацию кредитной карты и т.п. передают от операционного терминала 200 устройству 100 обработки информации, и он действует таким образом, что лицо В, ведущее радиоперехват, которое не знает ключ, не может перехватить эти части информации.

При приеме запроса на передачу ключа от операционного терминала 200 через беспроводный сигнал ТЕ устройство 100 обработки информации передает фрагменты ключа, полученные путем деления ключа на число разделения ключа, включенное в запрос на передачу ключа, в операционный терминал 200. Операционный терминал 200, который принял фрагменты ключа, принимает все фрагменты ключа и получает ключ на основе всех принятых фрагментов ключа. Обычно операционный терминал RC, который принадлежит лицу В, ведущему радиоперехват, находящемуся с другой стороны стены W и т.п., относительно устройства 100 обработки информации и операционного терминала 200, который не имеет удовлетворительной траектории распространения, передаваемой/принимаемой радиоволны с устройством 100 обработки информации или операционным терминалом 200, и, следовательно, не может принять все эти фрагменты ключа без ошибки и не может принять ключ.

Однако в случае успешного считывания ключа путем приема беспроводного сигнала RE2 из устройства 100 обработки информации операционный терминал RC, принадлежащий лицу В, ведущему радиоперехват, может перехватить информацию, такую как информация об операции и информация о кредитной карте. Здесь, хотя можно предположить случай, в котором лицо В, ведущее радиоперехват, находится в помещении R2, которое находится с другой стороны стены W относительно помещения R1, в котором находится пользователь U, случай не ограничивается этим, и лицо В, ведущее радиоперехват, может находиться в любом месте. Например, лицо В, ведущее радиоперехват, может находиться за пределами дома, в котором находится пользователь U.

Когда только операционный терминал 200 определяет число разделений ключа, вероятность того, что прием фрагмента ключа, выполненного операционным терминалом RC, принадлежащим лицу В, ведущему радиоперехват, будет неудачным, зависит только от числа разделений ключа, определенного на стороне операционного терминала 200. Таким образом, это можно сказать, что уровень безопасности при обмене данными между операционным терминалом 200 и устройством 100 обработки информации определен в соответствии с числом разделений ключа. Однако в случае, когда число разделений ключа поддерживают малым в ответ на запрос, например, для экономии энергии батареи или для уменьшения объема расчетов, безопасность обмена данными при дистанционном управлении не поддерживается. Кроме того, на практике обычно именно устройство 100 обработки информации может определить степень важности информации операции, вводимой пользователем U, и несбалансированность возникает в отношении права на определение уровня безопасности.

В настоящем варианте выполнения описана технология, которая обеспечивает для устройства 100 обработки информации право на определение уровня безопасности при обмене данными между операционным терминалом 200 и устройством 100 обработки информации в системе 10 обработки информации, в которой ключ разделен в соответствии с числом разделений ключа, установленным операционным терминалом 200, и возвращенным устройством 100 обработки информации. Кроме того, хотя описание было представлено на основе того, что простая битовая строка, которая не зашифрована, используется для самого ключа, также можно использовать зашифрованный ключ.

В качестве конкретного примера, в случае, когда число разделений ключа, передаваемое операционным терминалом 200, не имеет достаточного значения для поддержания уровня безопасности при обмене данными, можно предположить случай, когда устройство 100 обработки информации выполняет управление, таким образом, что уменьшается мощность передачи, используемая для передачи фрагментов ключа. При уменьшении мощности передачи повышается вероятность возникновения ошибки при передаче данных, пока фрагмент ключа не достигнет операционного терминала RC, принадлежащего лицу В, ведущему радиоперехват, от устройства 100 обработки информации, даже в случае, когда число разделений ключа, установленное операционным терминалом 200, является малым. Таким образом, вероятность того, что ключ будет украден лицом В, ведущим радиоперехват, может быть уменьшена.

В этом отношении, когда мощность передачи уменьшают слишком сильно, вероятность того, что возникнет ошибка при передаче, когда операционный терминал 200 осуществляет обмен данными с требуемым партнером по передаче данных, устройством 100 обработки информации становится слишком высокой. В результате ключ не может быть передан правильно от устройства 100 обработки информации на операционный терминал 200. Для исключения перехода в такое состояние, в случае, когда операционный терминал 200 уведомляет устройство 100 обработки информации о том, что число разделений ключа слишком велико, мощность передачи, используемая для передачи фрагментов ключа, может быть повышена. Таким образом, для устройства 100 обработки информации становится возможным более надежно передавать ключ в операционный терминал 200.

Кроме того, после того как передача ключа будет один раз неудачной, в случае, когда операционный терминал 200 запрашивает снова передать ключ с тем же (или приблизительно тем же) числом разделений ключа, устройство 100 обработки информации может увеличить мощность передачи, используемую для передачи следующего ключа, и может повысить вероятность того, что передача ключа будет успешной.

1-2. Передача запроса на передачу ключа и фрагментов ключа

На фиг.2 показана схема, иллюстрирующая передачу запроса на передачу ключа и фрагментов ключа. Как показано на фиг.2 (также см. другие фигуры, соответственно), передача запроса на передачу ключа и фрагментов ключа будет описана ниже.

Рассматривая фиг.2, можно предположить, что операционный терминал 200 передает устройству обработки 100 информации запрос на передачу ключа, включающий в себя N как число разделений ключа. Устройство 100 обработки информации передает в операционный терминал 200, фрагменты ключа (фрагмент F1, F2,… FN ключа), полученные путем разделений ключа на N частей в соответствии с запросом на передачу ключа, переданным из операционного терминала 200. Кроме того, операционный терминал RC, принадлежащий лицу В, ведущему радиоперехват, также пытается принять фрагменты ключа (фрагменты F1, F2,… FN ключа). Здесь, в случае, когда мощность передачи, используемая устройством 100 обработки информации, для передачи ключа, будет поддерживаться соответственно, операционный терминал 200 успешно принимает, например, фрагменты ключа (фрагменты F1, F2,… FN ключа), но операционный терминал RC неудачно принимает некоторые или все фрагменты ключа (фрагмент F1, F2, FN ключа). На фиг.2 показан пример, в котором прием фрагмента FN-2 ключа выполнен неудачно.

1-3. Случай, в котором передача фрагментов ключа была успешной

На фиг.3 показана схема, иллюстрирующая пример случая, когда передача фрагментов ключа была успешной. Со ссылкой на фиг.3 (также см. другие фигуры, соответственно) будет описан случай, когда передача фрагментов ключа выполняется успешно.

Рассматривая фиг.2, предположим, что передача всех фрагментов ключа (фрагмента F1, F2,… FN ключа) из устройства 100 обработки информации в операционный терминал 200 выполняется успешно. В этом случае, как показано на фиг.3, устройство 100 обработки информации и операционный терминал 200, каждый содержат одни и те же фрагменты ключа (фрагменты F1, F2,… FN ключа). Если устройство 100 обработки информации и операционный терминал 200, каждый содержит одинаковые фрагменты ключа (фрагменты F1, F2,… FN ключа), тот же ключ может быть сгенерирован на основе фрагментов ключа (фрагментов F1, F2,… FN ключа), и тот же ключ (совместно используемый ключ) может совместно использоваться между устройством 100 обработки информации и операционным терминалом 200. Хотя на фиг.3 показан пример, в котором устройство 100 обработки информации и операционный терминал 200, каждый генерирует ключ, путем побитного выполнения операций исключающее "ИЛИ" для фрагментов ключа (фрагментов Fl, F2,... FN ключа), способ генерирования ключа не ограничивается технологией выполнения операции исключающее "ИЛИ".

1-4. Случай, в котором передача фрагментов ключа была неудачной

На фиг.4 показана схема, иллюстрирующая пример случая, когда передача фрагментов ключа происходит неудачно. Со ссылкой на фиг.4 (см. также другие фигуры, соответственно) будет описан случай, в котором передача фрагментов ключа происходит неудачно.

Рассматривая фиг.2, предположим, что при передаче фрагментов ключа (фрагментов F1, F2,… FN ключа) из устройства 100 обработки информации в операционный терминал RC передача фрагмента FN-2 ключа будет неудачной. В этом случае, как показано на фиг.4, операционный терминал RC не может содержать фрагмент FN-2 ключа. Поскольку операционный терминал RC не может содержать фрагмент FN-2 ключа, устройство 100 обработки информации и операционный терминал RC не могут совместно использовать один и тот же ключ (совместно используемый ключ). Хотя на фиг.4 показан пример, в котором устройство 100 обработки информации и операционный терминал RC, каждый генерирует ключ путем побитного выполнения операции исключающее "ИЛИ" для фрагментов ключа, способ генерирования ключа не ограничивается технологией выполнения операции исключающее "ИЛИ".

1-5. Конфигурация устройства обработки информации

На фиг.5 показана схема, представляющая конфигурацию устройства обработки информации в соответствии с настоящим вариантом осуществления. Со ссылкой на фиг.5 (см. также другие фигуры, соответственно), будет описана конфигурация устройства обработки информации в соответствии с настоящим вариантом осуществления.

Как показано на фиг.5, устройство 100 обработки информации включает в себя, по меньшей мере, блок 110 приема, блок 130 управления, блок 140 хранения и блок 160 передачи. Кроме того, устройство 100 обработки информации включает в себя, в соответствии с необходимостью, блок 120 управления приемом, блок 150 управления передачей, блок 170 отображения и т.п.

Кроме того, блок 130 управления включает в себя, по меньшей мере, блок 131 получения запроса, блок 133 определения уровня безопасности, блок 134 определения мощности передачи, и блок 135 получения ключа, и включает в себя, в соответствии с необходимостью, блок 132 определения терминала запроса ключа, блок 136 обработки формирования пары, блок 137 исполнения обработки, блок 139 управления отображением и т.п. Блок 130 управления выполнен, например, из CPU (центральное процессорное устройство), RAM (оперативное запоминающее устройство) и т.п., и его функция реализуется путем считывания и обработки в RAM программы, содержащейся в блоке 140 хранения и выполнения программы, обрабатываемой в RAM. Кроме того, блок 130 управления может быть выполнен, например, на основе специализированных аппаратных средств.

Блок 131 получения запроса включает в себя, по меньшей мере, блок 1311 получения запроса на передачу ключа и включает в себя, в соответствии с необходимостью, блок 1312 получения запроса на формирование пары и блок 1313 получения запроса на обработку.

Блок 110 приема выполнен из антенны и т.п. и принимает беспроводный сигнал от операционного терминала 200. Например, блок 110 приема принимает запрос на передачу ключа, включающий в себя число разделений ключа, через беспроводный сигнал от операционного терминала 200. Например, число разделений ключа может быть установлено в заданном положении запроса на передачу ключа. Заданное положение запроса на передачу ключа не ограничено чем-либо конкретным, и может представлять собой заголовок запроса на передачу ключа или может представлять собой заданное количество битов, следующих после заголовка запроса на передачу ключа.

Блок 120 управления приемом выполняет, для беспроводного сигнала, принятого блоком 110 приема, преобразование частоты из сигнала высокой частоты в сигнал в основной полосе пропускания путем преобразования с необходимым понижением частоты и демодулирует сигнал в основной полосе пропускания с преобразованной частотой. Кроме того, в случае, когда блок 130 управления выполняет обработку, используя цифровой сигнал, блок 120 управления приемом преобразует аналоговый сигнал, полученный путем демодуляции, в цифровой сигнал.

Блок 140 хранения выполнен из устройства сохранения, такого как HDD (привод жесткого диска), и содержит информацию 141 ассоциации и ключ 142, который используется для шифрования или дешифрования данных. Кроме того, в случае, когда блок 130 управления выполнен из CPU (центральное процессорное устройство), RAM (оперативное запоминающее устройство) и т.п., блок 140 хранения также имеет функцию хранения программы, предназначенную для выполнения блоком управления 130, и различные типы данных, предназначенные для использования при выполнении программы блоком 130 управления.

Блок 1311 получения запроса на передачу ключа получает запрос на передачу ключа из беспроводного сигнала, принятого блоком 110 приема. Технология получения запроса на передачу ключа блоком 1311 получения запроса на передачу ключа не ограничена чем-либо конкретным и, например, в случае, когда значения, установленные в заданном положении беспроводного сигнала, принятого блоком 110приема, представляют собой значение, обозначающее запрос на передачу ключа, блок 131 получения запроса может получить беспроводный сигнал, выделенный, как запрос на передачу ключа.

Блок 133 определения уровня безопасности определяет уровень безопасности во время передачи ключа в операционный терминал 200, как уровень безопасности при передаче. Определение уровня безопасности при передаче, выполняемое блоком 133 определения уровня безопасности, будет описано ниже.

Блок 134 определения мощности передачи определяет мощность передачи в соответствии с уровнем безопасности при передаче, определенным блоком 133 определения уровня безопасности и числом разделений ключа, включенным в запрос на передачу ключа, полученный блоком 1311 получения запроса на передачу ключа.

Блок 135 получения ключа получает каждый фрагмент ключа путем разделения ключа 142, сохраненного в блоке 140 сохранения, на число разделений ключа. При разделении ключа 142 на число разделений ключа предполагается, что ключ 142 разделяют, например, на равные части на число разделений ключа. Однако предполагая, что разделение выполняют на основе идентичного алгоритма в устройстве 100 обработки информации и операционном терминале 200, равнозначное деление не может быть выполнено.

Блок 160 передачи выполнен из антенны и т.п., являющимися такими же, как или отличными от тех, что в блоке 110 приема, и передает каждый фрагмент ключа, полученный блоком 135 получения ключа, используя мощность передачи, определенную блоком 134 определения мощности передачи, через беспроводный сигнал на операционный терминал 200.

В случае, когда блок 130 управления выполняет обработку, используя цифровой сигнал, блок 150 управления передачей преобразует цифровой сигнал, предназначенный для передачи, в аналоговый сигнал. Кроме того, блок 150 управления передачей модулирует аналоговый сигнал, в соответствии с необходимостью, выполняет преобразование частоты сигнала в основной полосе пропускания, полученного путем модуляции, в высокочастотный сигнал, используя преобразование с повышением частоты, и выводит высокочастотный сигнал в блок 160 передачи.

Блок 140 хранения может дополнительно сохранять первое число разделений ключа и первый уровень безопасности. В этом случае блок 134 определения мощности передачи получает первое число разделений ключа и первый уровень безопасности, которые сохранены в блоке 140 хранения. Затем в случае, когда удовлетворяется первое условие так, что уровень безопасности при передаче, определенный блоком 133 определения уровня безопасности, равен или выше, чем первый уровень безопасности, и число разделений ключа, включенное в запрос на передачу ключа, меньше, чем первое число разделений ключа, блок 134 определения мощности передачи определяет мощность передачи как значение, которое меньше, чем мощность передачи, используемая в случае, когда первое условие не удовлетворяется.

Например, первое число разделений ключа устанавливают равным "100" для "числа N разделений ключа" информации 141 ассоциации, и, например, первый уровень безопасности устанавливают, как "высокий", для "уровня безопасности" информации 141 ассоциации (например, см. фиг.7).

Кроме того, блок 140 хранения может дополнительно сохранять второе число разделений ключа и второй уровень безопасности. В этом случае блок 134 определения мощности передачи получает второе число разделений ключа и второй уровень безопасности, которые сохранены в блоке 140 хранения. Затем, в случае, когда удовлетворяется второе условие, что уровень безопасности при передаче, определенный блоком 133 определения уровня безопасности, становится равным или ниже, чем второй уровень безопасности, и число разделений ключа, включенное в запрос на передачу ключа, равно или больше, чем второе число разделений ключа, блок 134 определения мощности передачи определяет мощность передачи как значение, большее, чем мощность передачи, используемая в случае, когда второе условие не удовлетворяется.

Например, второе число разделений ключа устанавливают равным "10" для "числа N разделений ключа" информации 141 ассоциации, и, например, второй уровень безопасности устанавливают, как "низкий", для "уровня безопасности" информации 141 ассоциации (например, см. фиг.7).

Устройство 100 обработки информации может дополнительно включать в себя блок 1313 получения запроса на обработку и блок 137 исполнения обработки. В этом случае, после приема запроса на передачу ключа, блок 110 приема дополнительно принимает зашифрованный запрос на обработку, получаемый в результате шифрования запроса на обработку, используя ключ, генерируемый операционным терминалом 200 на основе каждого фрагмента ключа, от операционного терминала 200 посредством беспроводного сигнала. Блок 1313 получения запроса на обработку может получать зашифрованный запрос на обработку из беспроводного сигнала, принимаемого блоком 110 приема, и блок 137 исполнения обработки может дешифровать зашифрованный запрос на обработку, используя ключ 142, сохраненный в блоке 140 хранения, и может выполнять обработку в соответствии с запросом на обработку, полученным в результате дешифрования.

Технология получения запроса на обработку с помощью блока 1313 получения запроса на обработку, не ограничена чем-либо конкретным, и, например, в случае, когда значения, установленные в определенном положении беспроводного сигнала, принимаемого блоком ПО приема, представляют собой значение, обозначающее запрос на обработку, блок 131 получения запроса может получить беспроводный сигнал, выделенный, как запрос на обработку.

Обработка, выполняемая блоком 137 исполнения обработки не ограничена чем-либо конкретным, и предполагается, как обработка, в которой уровень безопасности является относительно высоким, такая как обработка персональной информации обработки электронной оплаты пользователя U и т.п. Что касается обработки записи телевизионной программы и т.п., она предполагается, как обработка, при которой уровень безопасности является относительно низким.

Система, используемая при шифровании или дешифровании запроса на обработку, используя ключ 142, не ограничена чем-либо конкретным, и, например, можно использовать криптографию с общим ключом. В качестве примеров криптографии с общим ключом можно использовать AES (Усовершенствованный стандарт шифрования) и DES (Стандарт шифрования данных).

Блок 134 определения мощности передачи может регистрировать, в блоке 140 сохранения, число разделений ключа, включенный в запрос на передачу ключа, полученный блоком 1311 получения запроса на передачу ключа. В этом случае, блок 1313 получения запроса на обработку получает из беспроводного сигнала, принятого блоком 110 приема, зашифрованный запрос на обработку, полученный в результате шифрования запроса на обработку, с использованием ключа, генерируемого операционным терминалом 200, путем побитного выполнения операции исключающее "ИЛИ" в отношении всех и каждого из фрагментов ключа. Блок 137 исполнения обработки дешифрует зашифрованный запрос на обработку, используя ключ, генерируемый в результате побитного выполнения операции исключающее "ИЛИ" в отношении всех и каждого из фрагментов ключа, полученных путем разделений ключа 142, сохраненного в блоке 140 хранения, на число разделений ключа, сохраненное в блоке 140 хранения. Затем блок 137 исполнения обработки выполняет обработку в соответствии с запросом на обработку, полученным в результате дешифрования.

Блок 140 хранения может дополнительно сохранять приложение, которое активируют для выполнения обработки блоком 137 исполнения обработки, и блок 133 определения уровня безопасности может определять уровень безопасности при передаче в соответствии с типом приложения. Например, в случае, когда активируют приложение, выполняющее обработку электронной оплаты, в качестве примера, в котором уровень безопасности является относительно высоким, высокое значение может быть определено, как уровень безопасности при передаче. Кроме того, например, в случае, когда активируют приложение, выполняющее обработку записи, в качестве примера, в котором уровень безопасности является относительно низким, низкое значение может быть определено, как уровень безопасности при передаче.

Кроме того, устройство 100 обработки информации может дополнительно включать в себя блок 1312 получения запроса на формирование пары, блок 136 обработки формирования пары и блок 132 определения запрашивающего терминала. В этом случае, перед приемом запроса на передачу ключа, блок 110 приема дополнительно принимает запрос на формирование пары, включающий в себя информацию идентификации модели для идентификации модели операционного терминала 200 и информацию идентификации операционного терминала для идентификации операционного терминала 200, от операционного терминала 200 через беспроводный сигнал. Блок 1312 получения запроса на формирование пары может получать запрос на формирование пары из беспроводного сигнала, принятого блоком 110 приема; в случае, когда информация идентификации модели, включенная в запрос формирования пары, полученный блоком 1312 получения запроса формирования пары, представляет собой заданную информацию идентификации модели, блок 136 обработки формирования пары может регистрировать информацию идентификации операционного терминала, как информацию терминала, для которого разрешен обмен данными в блоке 140 сохранения; блок 132 определения терминала, запрашивающего ключ, может определять, зарегистрирована ли информация идентификации операционного терминала, включенная в запрос на передачу ключа, полученного блоком 1311 получения запроса на передачу ключа, как информация терминала, для которого разрешен обмен данными в блоке 140 хранения; и, в случае, когда блок 132 определения терминала, запрашивающего ключ, определяет, что информация идентификации операционного терминала, включенная в запрос на передачу ключа, не зарегистрирована, как информация терминала, для которого разрешен обмен данными, в блоке 140 сохранения, блок 160 передачи может не передавать каждый фрагмент ключа в операционный терминал 200 через беспроводный сигнал.

Технология получения запроса на формирование пары блоком 1312 получения запроса на формирование пары не ограничена чем-либо конкретным, и, например, в случае, когда значения, установленные в заданном положении беспроводного сигнала, принимаемого блоком 110 приема, представляют собой значение, обозначающее запрос на формирование пары, блок 1312 получения запроса на формирование пары, может получить беспроводный сигнал, выделенный как запрос на формирование пары.

В качестве информации идентификации модели, предназначенной для идентификации модели операционного терминала 200, может использоваться, например, информация для идентификации изготовителя операционного терминала 200, информация для идентификации типа операционного терминала 200 и информации, обозначающей версию операционного терминала 200. Кроме того, в качестве информации идентификации операционного терминала, для идентификации операционного терминала 200, может использоваться адрес MAC операционного терминала 200 и т.п.

Заданная информация идентификации модели не ограничена чем-либо конкретным, и, например, в случае, когда блок 140 хранения сохраняет информацию для идентификации изготовителя устройства 100 обработки информации, заданная информация идентификации модели может представлять собой информацию для идентификации изготовителя устройства 100 обработки информации. В этом случае, например, в случае, когда изготовитель операционного терминала 200 отличается от изготовителя устройства 100 обработки информации, устройство 100 обработки информации может не передавать ключ в операционный терминал 200.

В случае, когда запрос на формирование пары дополнительно включает в себя информацию о рабочей характеристике, обозначающую рабочую характеристику операционного терминала 200, блок 136 обработки формирования пары может дополнительно регистрировать информацию о рабочей характеристике в ассоциации с информацией терминала, для которого разрешен обмен данными, в блоке 140 хранения. Блок 133 определения уровня безопасности может определять уровень безопасности при передаче, в соответствии с информацией о рабочей характеристике требуемой ассоциации, совместно с информацией, для которой разрешен обмен данными в блоке 140 хранения. Таким образом, например, блок 133 определения уровня безопасности определяет высокий уровень безопасности при передаче для операционного терминала 200, имеющего относительно высокие рабочие характеристики приема беспроводного сигнала, и определяет низкий уровень безопасности при передаче для операционного терминала 200, имеющего относительно низкие рабочие характеристики приема беспроводного сигнала.

Блок 134 определения мощности передачи может зарегистрировать в блоке 140 сохранения число разделений ключа, включенное в запрос на передачу ключа, полученный блоком 1311 получения запроса на передачу ключа, и определенную мощность передачи, как предыдущее число разделений ключа и предыдущую мощность передачи, соответственно. В этом случае, когда блок 137 исполнения обработки не может успешно дешифровать зашифрованный запрос на обработку, блок 134 определения мощности передачи снова получает число разделений ключа, включенное в запрос на передачу ключа, полученный блоком 1311 получения запроса на передачу ключа. Блок 134 определения мощности передачи может рассчитывать значение разности между полученным числом разделений ключа и предыдущим числом разделений ключа, зарегистрированным в блоке 140 хранения, и, в случае, когда рассчитанное значение разности равно или меньше, чем заданное значение, может определять мощность передачи, как значение, большее, чем предыдущая мощность передачи, зарегистрированная в блоке 140 хранения. Таким образом, причина, по которой передача ключа была неудачной, расценивается, как недостаточная мощность передачи, и недостаточная мощность передачи, используемая при передаче ключа, снова может быть устранена.

Кроме того, блок 140 хранения дополнительно содержит информацию идентификации среды для идентификации среды, в которой установлено собственное устройство, и блок 133 определения уровня безопасности может определять уровень безопасности при передаче в соответствии с информацией идентификации среды. Например, в случае, когда устройство 100 обработки информации установлено в области, в которой распространение радиоволны является относительно плохим, из-за окружения множеством зданий, значение для определения низкого уровня безопасности при передаче может быть установлено в информации идентификации среды. Кроме того, например, в случае, когда устройство 100 обработки информации установлено в области, в которой распространение радиоволн является относительно хорошим, поскольку его не окружает большое количество зданий, значение для определения высокого уровня безопасности при передаче может быть установлено для информации идентификации среды.

Кроме того, например, в случае, когда устройство 100 обработки информации установлено в области, в которой для лица В, ведущего радиоперехват, трудно перехватить ключ, поскольку расстояние до соседнего дома является относительно большим (или стена W между устройством 100 обработки информации и соседним домом является толстой), значение для определения низкого уровня безопасности при передаче может быть установлено в информации идентификации среды. Кроме того, например, в случае, когда устройство 100 обработки информации установлено в области, в которой для лица В, ведущего радиоперехват, легко перехватить ключ, поскольку расстояние до соседнего дома является относительно малым (или стена W между устройством 100 обработки информации и соседним домом является тонкой), значение для определения высокого уровня безопасности при передаче может быть установлено при формировании информации идентификации среды. Информация идентификации среды может быть сохранена в блоке 140 хранения на этапе изготовления устройства 100 обработки информации производителем, или может быть зарегистрирована в блоке 140 хранения, когда операционный терминал 200 использует пользователь U, например, после того, как устройство 100 обработки информации будет изготовлено изготовителем. Кроме того, например, информация идентификации среды, сохраненная в блоке 140 хранения на этапе изготовления производителем, может быть изменена пользователем U в операционном терминале 200.

Блок 133 определения уровня безопасности может определять уровень безопасности при передаче в соответствии с мощностью приема беспроводного сигнала во время, когда блок 110 приема принимает запрос на передачу ключа через беспроводный сигнал. Таким образом, например, в случае, когда мощность приема беспроводного сигнала во время приема запроса на передачу ключа относительно велика, блок 133 определения уровня безопасности определяет, что операционный терминал 200 присутствует рядом с устройством 100 обработки информации, и может определить высокий уровень безопасности при передаче. Кроме того, например, в случае, когда мощность приема беспроводного сигнала во время приема запроса на передачу ключа является относительно малой, блок 133 определения уровня безопасности определяет, что операционный терминал 200 не присутствует рядом с устройством 100 обработки информации, и может определить низкий уровень безопасности при передаче.

Устройство 100 обработки информации может дополнительно включать в себя блок 170 отображения и блок 139 управления отображением. Кроме того, блок 139 управления отображением может обеспечивать отображение блоком 170 отображения, по меньшей мере, одного из уровня безопасности при передаче, определенного блоком 133 определения уровня безопасности, числа разделений ключа, включенного в запрос на передачу ключа, полученный блоком 1311 получения запроса на передачу ключа, или мощности передачи, определенной блоком 134 определения мощности передачи. Кроме того, блок 139 управления отображением может обеспечить отображение блоком 170 отображения сообщения, что безопасность обмена данными между устройством 100 обработки информации и операционным терминалом 200 поддерживается.

Кроме того, в дополнение к этому блок 139 управления отображением может обеспечить отображение блоком 170 отображения, соответственно, результата обработки формирования пары, выполняемой блоком 136 обработки соединения, и результата обработки, выполняемый блоком 137 исполнения обработки.

1-6. Конфигурация операционного терминала

На фиг.6 показана схема, представляющая конфигурацию операционного терминала в соответствии с настоящим вариантом осуществления. Со ссылкой на фиг. 6 (см. также другие фигуры, соответственно) будет описан операционный терминал, в соответствии с настоящим вариантом осуществления.

Как показано на фиг.6, операционный терминал 200 включает в себя, по меньшей мере, блок 210 приема, блок 230 управления, блок 240 хранения и блок 260 передачи. Кроме того, операционный терминал 200 включает в себя, в случае необходимости, блок 220 управления приемом, блок 250 управления передачей, входной блок 270 и т.п. Входной блок 270 выполнен с возможностью приема информации, вводимой операции пользователем U, при выполнении им, например, операции с кнопкой и т.п.

Кроме того, блок 230 управления включает в себя, по меньшей мере, блок 231 получения отклика и блок 233 генерирования запроса на передачу ключа, и включает в себя, в соответствии с необходимостью, блок 234 генерирования запроса на формирование пары, блок 235 генерирования запроса на обработку, блок 232 получения информации операции и т.п. Блок 231 получения ответа включает в себя, по меньшей мере, блок 2311 получения ключа. Блок 230 управления выполнен, например, с CPU, RAM и т.п., и его функция реализуется путем считывания и обработки в RAM программы, сохраненной в блоке 240 хранения и выполнения программы, обрабатываемой в RAM. Кроме того, блок 230 управления может быть выполнен, например, из специализированных аппаратных средств. Блок 232 получения информации операции включает в себя блок 2321 получения операции запроса ключа, блок 2322 получения операции запроса на формирование пары, блок 2323 получения операции запроса обработки и т.п.

Блок 233 генерирования запроса на передачу ключа генерирует запрос на передачу ключа, включающий в себя число разделений ключа. В случае, когда операционный терминал 200 включает в себя входной блок 270 и блок 2321 получения операции запроса ключа, входной блок 270 принимает вход операции запроса на передачу ключа от пользователя U, и блок 2321 получения операции запроса ключа получает операцию запроса на передачу ключа из входного блока 270 и выводит эту операцию запроса на передачу ключа в блок 233 генерирования запроса на передачу ключа. Блок 233 генерирования запроса на передачу ключа генерирует запрос на передачу ключа на основе операции запроса на передачу, выводимую блоком 2321 получения операции запроса ключа.

Блок 260 передачи выполнен из антенны и т.п., и передает беспроводный сигнал в устройство 100 обработки информации. Блок 260 передачи передает запрос на передачу ключа в устройство 100 обработки информации, например, через беспроводный сигнал.

Блок 210 приема выполнен из антенны и т.п., являющимися такими же или отличными от тех, что в блоке 260 передачи, и принимает беспроводный сигнал от устройства 100 обработки информации. Блок 210 приема принимает каждый фрагмент ключа, полученный путем разделения на число разделений ключа устройством 100 обработки информации, например, от устройства 100 обработки информации.

Блок 2311 получения ключа генерирует ключ на основе каждого фрагмента ключа, принятого блоком 210 приема, и регистрирует сгенерированный ключ в блоке 240 хранения. Как описано выше, хотя блок 2311 получения ключа генерирует ключ, путем побитового выполнения операции исключающее "ИЛИ" для фрагментов ключа (фрагменты F1, F2,… FN ключа), при этом способ генерирования ключа не ограничивается технологией выполнения операции исключающее "ИЛИ".

Блок 234 генерирования запроса на формирование пары генерирует запрос на формирование пары. В случае, когда операционный терминал 200 включает в себя входной блок 270 и блок 2322 получения операции запроса на формирование пары, входной блок 270 получает вводимую операцию запроса на формирование пары от пользователя U, и блок 2322 получения операции запроса на формирование пары получает операцию запроса на формирование пары от входного блока 270 и выводит операцию запроса на формирование пары в блок 234 генерирования запроса на формирование пары. Блок 234 генерирования запроса на формирование пары генерирует запрос на формирование пары на основе операции запроса на формирование пары, выводимой блоком 2322 получения операции запроса на формирование пары.

Блок 235 генерирования запроса на обработку генерирует запрос на обработку, и также генерирует зашифрованный запрос на обработки, получаемый путем шифрования сгенерированного запроса на обработку, используя ключ, зарегистрированный в блоке 140 хранения. В случае, когда операционный терминал 200 включает в себя входной блок 270 и блок 2323 получения операции запроса на обработку, входной блок 270 принимает вводимую операцию запроса на обработку от пользователя U, и блок 2323 получения операции запроса на обработку получает операцию запроса на обработку от входного блока 270 и выводит операцию запроса на обработку в блок 235 генерирования запроса на обработку. Блок 235 генерирования запроса на обработку генерирует запрос на обработку на основе операции запроса на обработку, выводимую из блока 2323 получения операции запроса на обработку.

Блок 220 управления приемом выполняет, для беспроводного сигнала, принятого блоком 210 приема, преобразование частоты из высокочастотного сигнала в сигнал основной полосы пропускания путем преобразования с понижением частоты, в соответствии с необходимостью, и демодулирует преобразованный по частоте сигнал в основной полосе пропускания. Кроме того, в случае, когда блок 230 управления выполняет обработку, используя цифровой сигнал, блок 220 управления приемом преобразует аналоговый сигнал, полученный путем демодуляции, в цифровой сигнал.

В случае, когда 230 блок управления выполняет обработку, используя цифровой сигнал, блок 250 управления передачей преобразует этой цифровой сигнал, предназначенный для передачи, в аналоговый сигнал. Кроме того, блок 250 управления передачей модулирует аналоговый сигнал, в соответствии с необходимостью, выполняет преобразование частоты из сигнала в основной полосе пропускания, полученного в результате модуляции, в высокочастотный сигнал, путем преобразования с повышением частоты, и выводит высокочастотный сигнал в блок 260 передачи.

1-7. Пример конфигурации информации ассоциации, содержащейся в устройстве обработки информации

На фиг.7 показана схема, представляющая пример конфигурации информации ассоциации, содержащейся в устройстве обработки информации. Со ссылкой на фиг.7 (см. также другие фигуры, соответственно), будет описан пример конфигурации информации ассоциации, содержащейся в устройстве обработки информации.

Как показано на фиг.7, информация 141 ассоциации сформирована, путем ассоциирования числа разделений ключа, уровня безопасности и мощности передачи, например, друг с другом. В примере, показанном на фиг.7, когда число разделений ключа представлено, как N, в случае, когда число N разделений ключа является "произвольным" и уровень безопасности является "нормальным", мощность передачи устанавливают, как информацию, обозначающую "не отрегулирована". Таким же образом, в случае, когда число разделений ключа равно "N<10" и уровень безопасности является "низким", мощность передачи устанавливают как информацию, обозначающую "не отрегулирована", и в случае, когда число N разделений ключа равно "N≥100", и уровень безопасности является "высоким", мощность передачи устанавливают как информацию, обозначающую "не отрегулирована".

Кроме того, в примере, показанном на фиг.7, в случае, когда число N разделений ключа равно "N<100" и уровень безопасности является "высоким", мощность передачи устанавливают, как информацию, обозначающую "пониженная". Кроме того, в случае, когда число N разделений ключа равно "N≥10 м, и уровень безопасности является "низким", мощность передачи устанавливают как информацию, обозначающую "повышенная".

Следует отметить, что пример, показанный на фиг.7, представляет просто пример информации 141 ассоциации. Например, уровень безопасности не ограничен случаем классификации на три уровня, такие как "низкая", "нормальная" и "повышенная", и возможен случай классификации на пять уровней "низкая", "достаточно низкая", "нормальная", "достаточно высокая" и "повышенная". Кроме того, пороговое значение для числа N разделений ключа устанавливают как "10", "100" и т.п., но не ограничиваясь этими значениями.

1-8. Поток обработки, выполняемой системой обработки информации

На фиг.8 показана блок-схема последовательности операций, представляющая поток обработки, выполняемый системой обработки информации. Со ссылкой на фиг.8 (см. также другие фигуры, соответственно) будет описан поток обработки, выполняемый системой обработки информации. На фиг.8 показан поток обработки, выполняемый в случае, когда число N разделений ключа включено в запрос на передачу ключа. Кроме того, этап S102 и этапы S104A - S104C устройства 100 обработки информации будут подробно описаны ниже со ссылкой на фиг.9.

Как показано на фиг.8, операционный терминал 200 передает запрос на передачу ключа в устройство 100 обработки информации (этап S101). Устройство 100 обработки информации принимает запрос на передачу ключа (этап S102) и определяет мощность передачи (этап S103).

Устройство 100 обработки информации передает фрагмент F1 ключа в операционный терминал 200, в соответствии с определенной мощностью передачи (этап S104A). Операционный терминал 200 принимает фрагмент F1 ключа от устройства 100 обработки информации (этап S105A). Таким же образом устройство 100 обработки информации передает фрагмент F2 ключа в операционный терминал 200 в соответствии с определенной мощностью передачи (этап S104B). Операционный терминал 200 принимает фрагмент F2 ключа от устройства 100 обработки информации (этап S105B). Устройство 100 обработки информации передает фрагмент FN ключа в операционный терминал 200, в соответствии с определенной мощностью передачи (этап S104C). Операционный терминал 200 принимает фрагмент FN ключа от устройства 100 обработки информации (этап S105C). Хотя это и не показано на фиг.8, процессы, в которых устройство 100 обработки информации передает фрагменты F3 - FN-1 ключа на операционный терминал 200, в соответствии с определенной мощностью передачи, и процессы, на которых операционный терминал 200 принимает фрагменты F3 - FN-1 ключа от устройства 100 обработки информации, выполняют таким же образом.

Операционный терминал 200 генерирует ключ на основе принятых фрагментов F1 -FN ключа (этап S106), и шифрует запрос на обработку, используя сгенерированный ключ (этап S107). Ключ может быть сгенерирован путем побитного выполнения, например, операции исключающее "ИЛИ" для фрагментов ключа, как описано выше. Операционный терминал 200 передает запрос на обработку, который был зашифрован, в устройство 100 обработки информации (этап S108).

Устройство 100 обработки информации принимает запрос на обработку, который был зашифрован, от операционного терминала 200 (этап S109), и дешифрует принятый запрос на обработку, который был зашифрован, с использованием ключа (этап S110). Устройство 100 обработки информации выполняет обработку, в соответствии с запросом на обработку, полученным в результате дешифрования (этап S111).

1-9. Поток обработки, выполняемой устройством обработки информации

На фиг.9 показана блок-схема последовательности операций, представляющая поток обработки, выполняемый устройством обработки информации. Со ссылкой на фиг.9 (см. также другие фигуры, соответственно) будет описан поток обработки, выполняемый устройством обработки информации.

Как показано на фиг.9, при приеме запроса на передачу ключа, устройство 100 обработки информации определяет, является ли источник передачи запроса на передачу ключа соответствующим, как партнер по передаче ключа (этап S201). Определение, является ли он соответствующим, в качестве партнера по передаче ключа, может быть выполнено, например, как описано выше, путем определения с помощью блока 132 определения терминала, запрашивающего ключ, является ли информация идентификации операционного терминала, включенная в запрос на передачу ключа, полученный блоком 1311 получения запроса на передачу ключа, зарегистрированной в блоке 140 сохранения в качестве информации терминала, для которого разрешен обмен данными.

В случае определения, что источник передачи запроса на передачу ключа не является соответствующим, как партнер по передаче ключа ("Нет" на этапе S201), устройство 100 обработки информации заканчивает обработку передачи ключа, без передачи самого ключа. В случае определения, что источник передачи запроса на передачу ключа является соответствующим, как партнер по передаче ключа ("Да" на этапе S201), устройство 100 обработки информации получает число разделений ключа из запроса на передачу ключа (этап S202), и определяет, являются ли соответствующими полученные число разделений ключа и уровень безопасности (этап S203). Уровень безопасности определяют, используя различные технологии с помощью блока 133 определения уровня безопасности устройства 100 обработки информации, как описано выше.

В случае определения, что число разделений ключа и уровень безопасности являются соответствующими ("Да" на этапе S203), устройство 100 обработки информации переходит на этап S205. В случае определения, что число разделений ключа и уровень безопасности не являются соответствующими ("Нет" на этапе S203), устройство 100 обработки информации регулирует мощность передачи во время передачи фрагмента ключа (этап S204) и переходит на этап S205.

Устройство 100 обработки информации передает фрагмент ключа в операционный терминал 200 (этап S205) и определяет, были ли переданы фрагменты ключа, количество которых равно числу разделений ключа (этап S206). В случае определения, что фрагменты ключа, количество которых равно числу разделений ключа, не были переданы ("Нет" на этапе S206), устройство 100 обработки информации возвращается на этап S205 для передачи следующих фрагментов ключа в операционный терминал 200. В случае определения, что фрагменты ключа, количество которых равно числу разделений ключа, были переданы ("Да" на этапе S206), устройство 100 обработки информации заканчивает обработку передачи ключа.

2. Модифицированный пример

Предпочтительные варианты воплощения настоящего изобретения были описаны выше со ссылкой на приложенные чертежи, в то время как настоящее изобретение, конечно, не ограничено представленными выше примерами. Специалист в данной области техники может найти различные изменения и модификации в пределах объема приложенной формулы изобретения, и следует понимать, что они, естественно, должны входить в технический объем настоящего изобретения.

Например, хотя в настоящем варианте осуществления строку битов с открытым текстом, которая не была зашифрована, используют для самого ключа, также может использоваться зашифрованный ключ.

Кроме того, хотя в настоящем варианте осуществления было представлено описание примера, в котором блок 139 управления отображением устройства 100 обработки информации обеспечивает отображение блоком 170 отображения, для отображения, по меньшей мере, одного из уровня безопасности при передаче числа разделений ключа или мощности передачи, операционный терминал 200 может отображать эти части информации. В этом случае, например, устройство 100 обработки информации может передавать уведомление о завершении передачи ключа, включающее в себя, по меньшей мере, один из уровня безопасности при передаче, числа разделений ключа или мощности передачи в операционный терминал 200. Затем блок управления отображением, включенный в операционный терминал 200, может обеспечивать отображение на блоке отображения, включенного в операционный терминал 200, по меньшей мере, одного из уровня безопасности при передаче, числа разделений ключа или мощности передачи, которые включены в уведомление о завершении передачи принятого ключа. Кроме того, блок управления отображением, включенный в операционный терминал 200, может обеспечить отображение блоком отображения, включенным в операционный терминал 200, сообщения о том, что безопасность обмена данными между устройством 100 обработки информации и операционным терминалом 200 поддерживается.

3. Заключение

В соответствии с первым вариантом осуществления становится возможным устройству 100 обработки информации иметь право определять уровень безопасности при обмене данными между операционным терминалом 200 и устройством 100 обработки информации в системе 10 обработки информации, в которой ключ разделяют в соответствии с числом разделений ключа, установленным операционным терминалом 200, и возвращенным устройством 100 обработки информации. В соответствии с этим несбалансированность в праве на определение уровня безопасности при обмене данными между операционным терминалом 200 и устройством 100 обработки информации может быть разрешена.

Кроме того, поскольку устройство 100 обработки информации может определять мощность передачи, которая должна использоваться во время передачи ключа, становится возможным повысить уровень безопасности обмена данными между операционным терминалом 200 и устройством 100 обработки информации, путем передачи устройством 100 обработки информации ключа с меньшей мощностью передачи.

Кроме того, поскольку устройство 100 обработки информации может определять мощность передачи, которая должна использоваться во время передачи ключа, становится возможным повысить частоту успешных передач ключа в операционный терминал 200 путем передачи устройством 100 обработки информации ключа с большей мощностью передачи.

Список номеров ссылочных позиций

|

136 Блок обработки формирования пары

137 Блок исполнения обработки

139 Блок управления отображением

140 Блок хранения

141 Информация ассоциации

142 Ключ

150 Блок управления передачей

160 Блок передачи

170 Блок отображения

200 Операционный терминал

210 Блок приема

220 Блок управления приемом

230 Блок управления

231 Блок получения ответа

2311 Блок получения ключа

232 Блок получения информации операции

2321 Блок получения операции запроса ключа

2322 Блок получения операции запроса на формирование пары

2323 Блок получения операции запроса на обработку

233 Блок генерирования запроса на передачу ключа

234 Блок генерирования запроса на формирование пары

235 Блок генерирования запроса на обработку

240 Блок хранения

250 Блок управления передачей

260 Блок передачи

270 Входной блок