Результат интеллектуальной деятельности: СПОСОБ И ТЕРМИНАЛ ДЛЯ УПРАВЛЕНИЯ ПАРАМЕТРАМИ АУТЕНТИФИКАЦИИ

Вид РИД

Изобретение

ОБЛАСТЬ ИЗОБРЕТЕНИЯ

[01] Описание изобретения относится к коммерческой системе управления мобильным радиовещанием (MBBMS), и в частности относится к способу и терминалу для управления параметрами аутентификации.

ПРЕДПОСЫЛКИ ИЗОБРЕТЕНИЯ

[02] MBBMS обеспечивает нисходящую передачу мультимедийного содержимого путем использования сети вещания оператора телевещания, выполняет авторизацию, аутентификацию и управление терминалом, используя систему аутентификации сети мобильной связи, двусторонний канал этой сети и систему управления пользователями оператора телевещания, и осуществляет связанные функции взаимодействия, используя двусторонний канал мобильной сети. На имеющемся уровне техники MBBMS может поддерживать два вида услуг в мобильном мультимедиавещании или услугах мобильного телевидения, которые представляют собой услуги радио- и телевизионных программ и интерактивные услуги, основанные на услугах радио- и телевизионных программ, где услуги радио- и телевизионных программ относятся к непрерывно передаваемым телевизионным программам, которые предоставляются организациями радио- и телевещания.

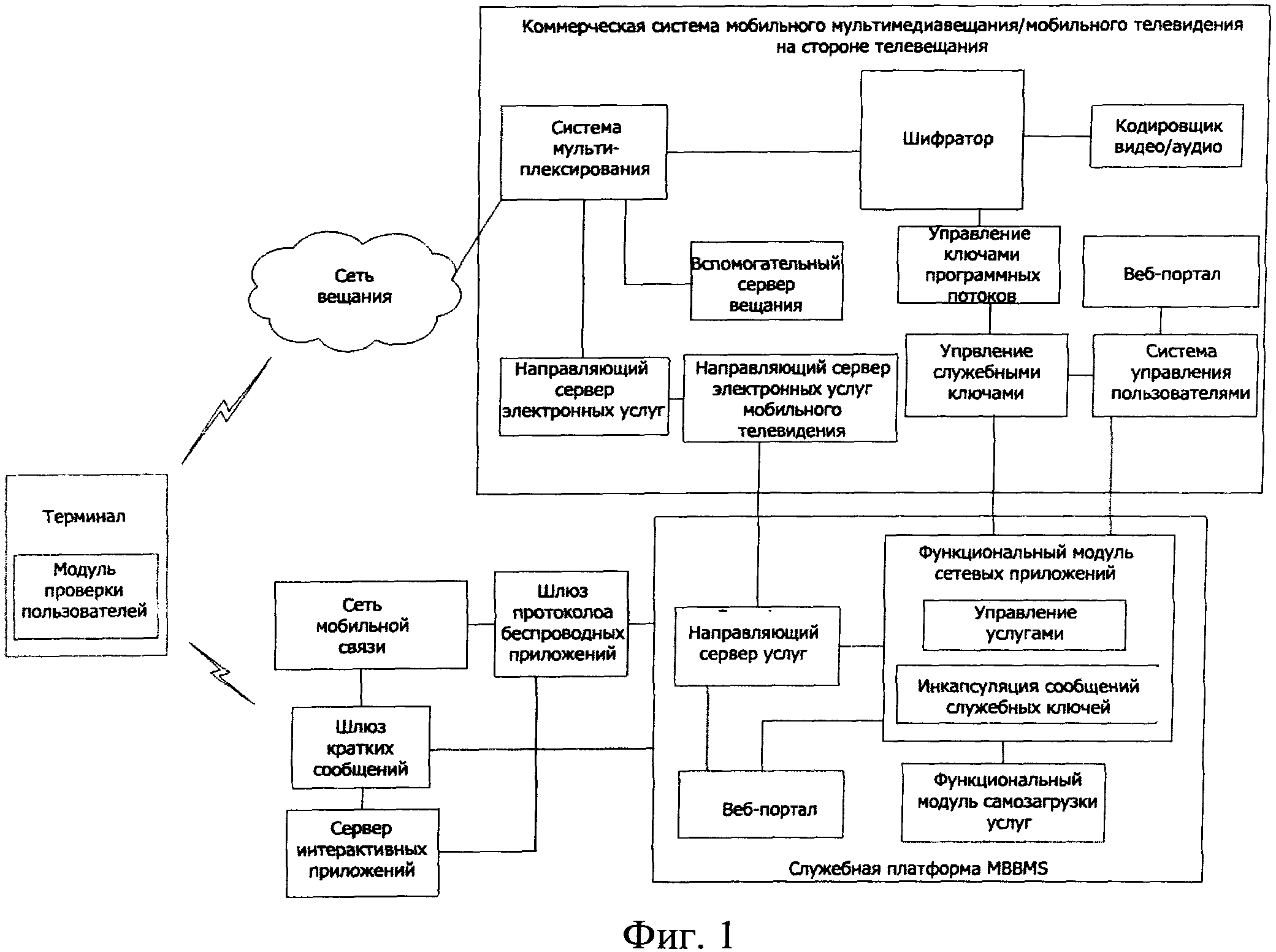

[03] Фиг.1 представляет собой структурную схему MBBMS согласно имеющемуся уровню техники; как показано на фиг.1, служебная платформа MBBMS в основном предназначена для выполнения распределения служебных инструкций, управления подпиской пользователей, управления ключами пользователя, аутентификации пользователей, выставления счетов и других функций; терминал в основном предназначен для выполнения приема и представления задач мобильного мультимедиавещания/мобильного телевидения и взаимодействия со служебной платформой MBBMS, чтобы выполнять аутентификацию пользователей, управление подпиской и управление ключами; где модуль проверки пользователей терминала представляет собой основной модуль для выполнения аутентификации и управления ключами на стороне терминала и в основном приспособлен генерировать, хранить и дешифровать ключи; коммерческая система мобильного мультимедиавещания/мобильного телевидения на стороне телевещания в основном используется для кодирования аудио и видео, шифрования потоков программ, настройки служебной информации, мультиплексирования и передачи сигналов вещания, хранения информации о подписке пользователей, управления ключами пользователей телевещания, управления служебными ключами и т.п.

[04] На имеющемся уровне техники терминал и служебная платформа MBBMS требуют аутентификации при выполнении служебного взаимодействия, где служебное взаимодействие может быть запуском предоставления услуги, подпиской на услугу, воспроизведением услуги и т.п. мобильного телевидения; и аутентификация в MBBMS осуществляется путем шифрования программного потока и последующей отправкой ключа дешифровки программного потока пользователю, причем все ключи, передаваемые в сети, шифруются для обеспечения безопасности ключей в процессе передачи. Управление ключами на имеющемся уровне техники применяет 4-уровневую архитектуру; управление аутентификацией и регистрация инициализации пользователей выполняются на первом уровне, то есть между терминалом и служебной платформой MBBMS выполняется архитектура общей самозагрузки (Generic Bootstrapping Architecture, GBA), где GBA представляет собой процесс, состоящий в том, что терминал и MBBMS согласовывают генерирование набора общих ключей; в соответствии с общими ключами модуль проверки пользователей терминала и служебная платформа MBBMS соответственно генерируют ключ запроса MBMS (MRK) и пользовательский ключ MBMS (MUK) мультимедийной вещательной/многоадресной службы (MBMS); где MRK используется для проверки терминала и служебной платформы MBBMS, а MUK используется для служебной платформы MBBMS, чтобы шифровать служебный ключ во время передачи служебного ключа; MUK генерируется немедленно на основании общего ключа, согласованного модулем проверки пользователей терминала и служебной платформой MBBMS посредством GBA; пользовательские ключи на стороне телевещания хранятся в модуле проверки пользователей терминала и служебной системе мобильного мультимедиавещания/мобильного телевидения на стороне телевещания. Управление служебным ключом выполняется на втором уровне, то есть служебная платформа MBBMS передает служебный ключ на терминал путем шифрования, основанного на пользовательской подписке; и служебная система мобильного мультимедиавещания/мобильного телевидения на стороне телевещания шифрует служебный ключ, используя пользовательский ключ, хранимый самой коммерческой системой мобильного мультимедиавещания/мобильного телевидения; служебная платформа MBBMS получает, от коммерческой системы мобильного мультимедиавещания/мобильного телевидения на стороне телевещания, служебный ключ, который шифруется с помощью пользовательского ключа на стороне телевещания, а затем использует MUK на стороне служебной платформы MBBMS, чтобы шифровать служебный ключ, аналогично, при дешифровке шифрованного служебного ключа, модуль проверки пользователей терминала использует и MUK, и пользовательский ключ на стороне телевещания, хранящийся в самом модуле проверки пользователей, чтобы успешно выполнять дешифровку. Управление ключом программного потока выполняется на третьем уровне, то есть коммерческая система мобильного мультимедиавещания/мобильного телевидения на стороне телевещания передает шифрованный ключ программного потока в сети вещания; коммерческая система мобильного мультимедиавещания/мобильного телевидения на стороне телевещания будет использовать служебный ключ при шифровании ключа программного потока; а модуль проверки пользователей терминала будет использовать дешифрованный служебный ключ, чтобы дешифровать зашифрованный ключ программного потока. Управление программным потоком выполняется на четвертом уровне, то есть, коммерческая система мобильного мультимедиавещания/мобильного телевидения на стороне телевещания использует ключ программного потока, чтобы шифровать программный поток, шифрованный программный поток распределяется по каналу вещания, и терминал использует дешифрованный ключ программного потока, чтобы дешифровать программный поток.

[05] В соответствии с фактической ситуацией аутентификации на текущем уровне техники, сбой аутентификации вызывается несоответствием параметров аутентификации, полученных терминалом и служебной платформой MBBMS путем своих соответствующих вычислений, где параметры аутентификации представляют собой данные, используемые при выполнении аутентификации терминалом и служебной системой MBBMS, и могут быть параметрами разных видов, как, например, имя пользователя, доменное имя, случайное число или подобное; и главная причина несоответствия состоит в том, что параметры аутентификации являются неверными на стороне терминала по причине исключительной ситуации рабочего процесса, которая вызывает сбой аутентификации, так что служебное взаимодействие терпит неудачу и оказывается влияние на пользовательское восприятие.

СУТЬ ИЗОБРЕТЕНИЯ

[06] Принимая во внимание вышеизложенную проблему, главная цель раскрытия изобретения состоит в том, чтобы предоставить способ и терминал для управления параметрами аутентификации, для улучшения коэффициента точности параметров аутентификации в процессе аутентификации задач мобильного телевидения.

[07] Для достижения вышеуказанной цели предоставляются следующие технические решения.

[08] Описание предоставляет терминал, который включает модуль проверки пользователей, модуль контроля аутентификации, модуль параметров аутентификации и модуль обработки услуг, где

[09] модуль проверки пользователей приспособлен генерировать второй параметр аутентификации;

[10] модуль контроля аутентификации приспособлен генерировать первый параметр аутентификации, получать второй параметр аутентификации от модуля проверки пользователей, локально сохранять и отправлять первый параметр аутентификации, второй параметр аутентификации и третий параметр аутентификации, получаемый модулем обработки услуг, на модуль параметров аутентификации, и при принятии запроса получения параметров аутентификации от модуля обработки услуг выполнять проверку параметров аутентификации;

[11] модуль параметров аутентификации приспособлен создавать резервную копию первого параметра аутентификации, второго параметра аутентификации и третьего параметра аутентификации; и

[12] модуль обработки услуг приспособлен получать третий параметр аутентификации и отправлять запрос получения параметров аутентификации на модуль контроля аутентификации.

[13] В терминале,

[14] модуль контроля аутентификации также может быть приспособлен, когда все параметры аутентификации проходят проверку, отправлять, через модуль обработки услуг, параметры аутентификации и комбинацию параметров аутентификации, сгенерированную в соответствии с параметрами аутентификации, на служебную платформу коммерческой системы управления мобильным радиовещанием (MBBMS).

[15] В терминале,

[16] модуль контроля аутентификации также может быть приспособлен, когда параметр аутентификации не проходит проверку, отправлять ответ об ошибке на модуль обработки услуг, и

[17] модуль обработки услуг может также быть приспособлен, при получении ответа об ошибке от модуля контроля аутентификации, останавливать процесс аутентификации задачи мобильного телевидения.

[18] Описание также предоставляет способ для управления параметрами аутентификации, который включает:

[19] модуль контроля аутентификации генерирует первый параметр аутентификации, локально сохраняет и отправляет первый параметр аутентификации на модуль параметров аутентификации, чтобы создать резервную копию; модуль контроля аутентификации получает второй параметр аутентификации от модуля проверки пользователей, локально сохраняет и отправляет второй параметр аутентификации на модуль параметров аутентификации, чтобы создать резервную копию; модуль контроля аутентификации сохраняет третий параметр аутентификации, полученный модулем обработки услуг; и модуль параметров аутентификации создает резервную копию третьего параметра аутентификации; и

[20] при принятии запроса получения параметров аутентификации от модуля обработки услуг модуль контроля аутентификации выполняет проверку параметров аутентификации.

[21] Перед тем как модуль контроля аутентификации сохраняет третий параметр аутентификации, полученный модулем обработки услуг, и модуль параметров аутентификации создает резервную копию третьего параметра аутентификации, способ может также включать:

[22] модуль обработки услуг получает третий параметр аутентификации от служебной платформы коммерческой системы управления мобильным радиовещанием (MBBMS).

[23] В способе,

[24] когда все параметры аутентификации проходят проверку, модуль контроля аутентификации отправляет, через модуль обработки услуг, параметры аутентификации и комбинацию параметров аутентификации, сгенерированную в соответствии с параметрами аутентификации, на служебную платформу MBBMS, и служебная платформа MBBMS осуществляет аутентификацию задачи мобильного телевидения с помощью параметров аутентификации.

[25] Способ может также включать:

[26] когда параметр аутентификации не проходит проверку, модуль контроля аутентификации отправляет ответ об ошибке на модуль обработки услуг; и затем модуль обработки услуг останавливает процесс аутентификации задачи мобильного телевидения.

[27] В способе, где модуль контроля аутентификации выполняет проверку параметров аутентификации, может включать:

[28] модуль обработки услуг отправляет запрос получения параметров аутентификации на модуль контроля аутентификации; модуль контроля аутентификации отправляет запрос на получение первого параметра аутентификации на модуль параметров аутентификации; модуль параметров аутентификации отправляет первый параметр аутентификации на модуль контроля аутентификации; и модуль контроля аутентификации получает первый параметр аутентификации, второй параметр аутентификации и третий параметр аутентификации последовательно от модуля параметров аутентификации, и проверяет параметры аутентификации.

[29] В способе шаг, на котором модуль контроля аутентификации отправляет параметры аутентификации и комбинацию параметров аутентификации, сгенерированную в соответствии с параметрами аутентификации, на служебную платформу MBBMS через модуль обработки услуг, может включать:

[30] модуль контроля аутентификации генерирует комбинацию параметров аутентификации с помощью алгоритма шифрования в соответствии с первым параметром аутентификации, вторым параметром аутентификации и третьим параметром аутентификации, и модуль контроля аутентификации отправляет первый параметр аутентификации, второй параметр аутентификации и третий параметр аутентификации и комбинацию параметров аутентификации, которые проходят проверку, на служебную платформу MBBMS через модуль обработки услуг.

[31] В способе шаг, на котором служебная платформа MBBMS осуществляет аутентификацию задачи мобильного телевидения с помощью параметров аутентификации, может включать:

[32] служебная платформа MBBMS сравнивает полученные параметры аутентификации и комбинацию параметров аутентификации с параметрами аутентификации, предварительно сохраненными служебной платформой MBBMS, и комбинацией параметров аутентификации, сгенерированной служебной платформой MBBMS, соответственно; служебная платформа MBBMS отправляет результат аутентификации на модуль обработки услуг терминала с помощью сообщения; и экран терминала отображает результат аутентификации.

[33] С помощью способа и терминала для управления параметрами аутентификации, предоставляемых раскрытием изобретения, модуль контроля аутентификации выполняет унифицированное управление параметрами аутентификации и проверяет параметры аутентификации, так что гарантируется точность параметров аутентификации, кроме того, предотвращается отправка некорректных параметров аутентификации на проверку на служебную платформу MBBMS, уменьшается бесполезное взаимодействие между терминалом и служебной платформой MBBMS, экономятся ресурсы терминала, и устраняется путаница данных, вызываемая частыми операциями терминала, тем самым гарантируются стабильная работа и точность терминала; кроме того, параметры аутентификации, отправляемые с терминала на служебную платформу MBBMS, являются верными, поэтому увеличивается доля успешной аутентификации задач мобильного телевидения.

КРАТКОЕ ОПИСАНИЕ ГРАФИЧЕСКИХ МАТЕРИАЛОВ

[34] Фиг.1 представляет собой структурную схему MBBMS в соответствии с известным уровнем техники;

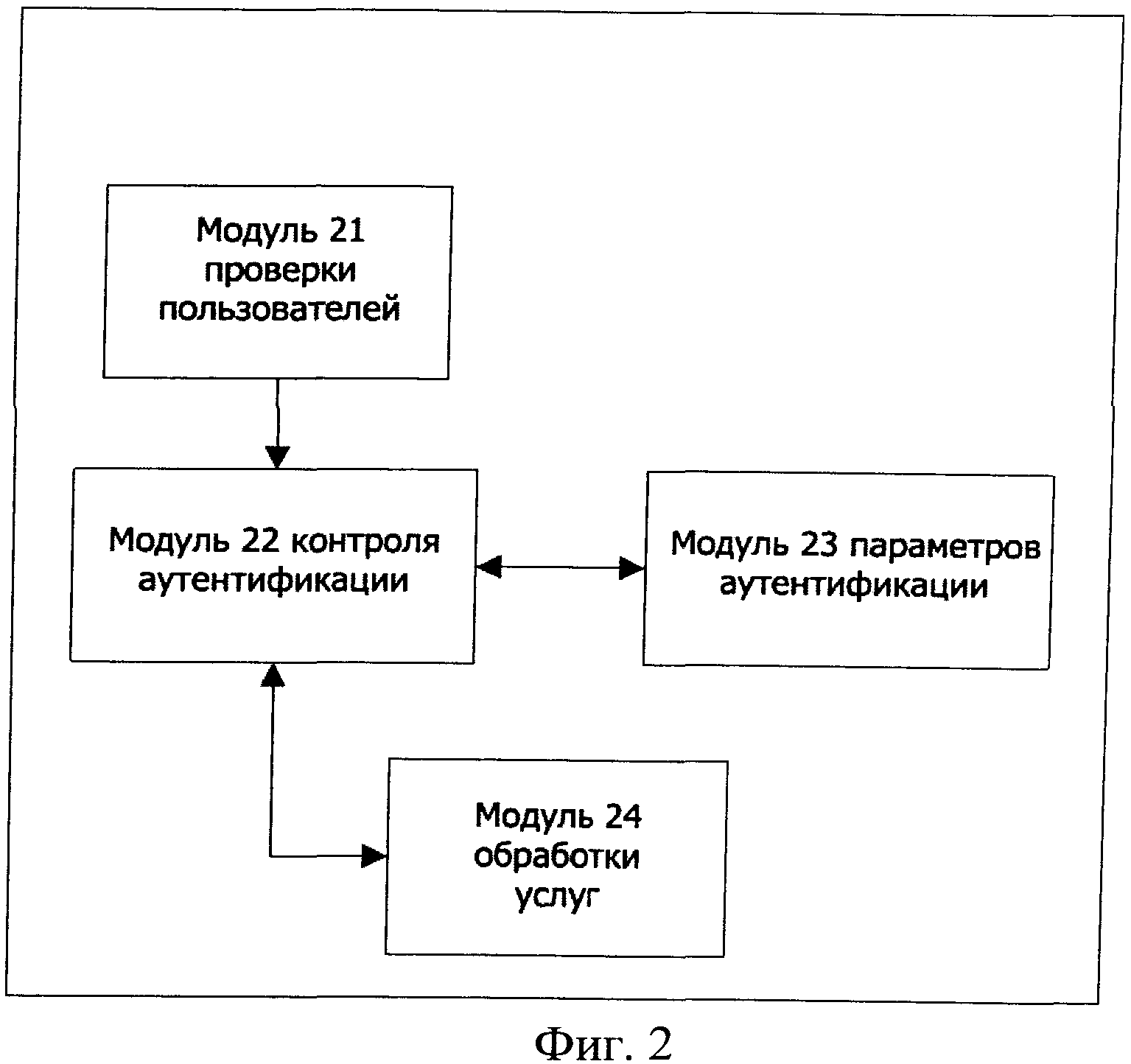

[35] Фиг.2 представляет собой структурную схему терминала для управления параметрами аутентификации в соответствии с описанием; и

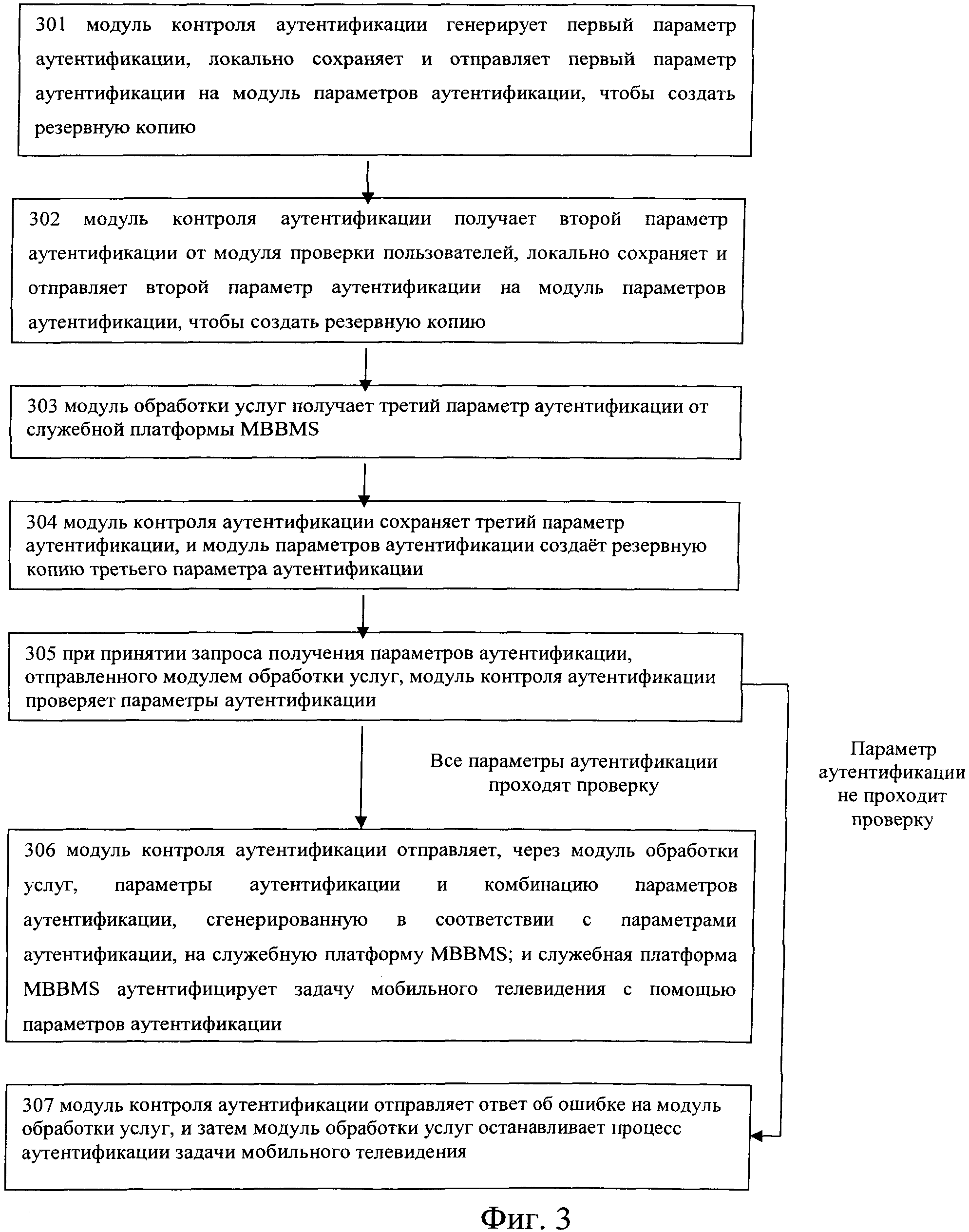

[36] Фиг.3 представляет собой блок-схему способа для управления параметрами аутентификации в соответствии с описанием.

ПОДРОБНОЕ ОПИСАНИЕ

[37] Основная идея раскрытия изобретения состоит в следующем: модуль проверки пользователей генерирует второй параметр аутентификации; модуль контроля аутентификации генерирует первый параметр аутентификации, получает второй параметр аутентификации от модуля проверки пользователей, локально сохраняет и отправляет первый параметр аутентификации, второй параметр аутентификации и третий параметр аутентификации, полученный модулем обработки услуг, на модуль параметров аутентификации; при приеме запроса получения параметров аутентификации, посланного модулем обработки услуг, модуль контроля аутентификации проверяет параметры аутентификации; модуль параметров аутентификации создает резервную копию первого параметра аутентификации, второго параметра аутентификации и третьего параметра аутентификации; а модуль обработки услуг получает третий параметр аутентификации и отправляет запрос получения параметров аутентификации на модуль контроля аутентификации.

[38] Далее раскрытие изобретения будет описано подробно со ссылкой на сопутствующие графические материалы и варианты осуществления.

[39] Раскрытие изобретения предоставляет терминал для управления параметрами аутентификации, а фиг.2 представляет собой структурную схему терминала для управления параметрами аутентификации в соответствии с раскрытием изобретения; как показано на фиг.2, терминал включает: модуль 21 проверки пользователей, модуль 22 контроля аутентификации, модуль 23 параметров аутентификации и модуль 23 обработки услуг, где

[40] модуль 21 проверки пользователей приспособлен генерировать второй параметр аутентификации;

[41] модуль 22 контроля аутентификации приспособлен генерировать первый параметр аутентификации, получать второй параметр аутентификации от модуля 21 проверки пользователей, локально сохранять и отправлять первый параметр аутентификации, второй параметр аутентификации и третий параметр аутентификации, полученный модулем 24 обработки услуг, на модуль 23 параметров аутентификации, и при приеме запроса получения параметров аутентификации, посланного модулем 24 обработки услуг, выполнять проверку параметров аутентификации;

[42] модуль 23 параметров аутентификации приспособлен создавать резервную копию первого параметра аутентификации, второго параметра аутентификации и третьего параметра аутентификации; и

[43] модуль 24 обработки услуг приспособлен получать третий параметр аутентификации и отправлять запрос получения параметров аутентификации на модуль 22 контроля аутентификации.

[44] Модуль 22 контроля аутентификации также приспособлен, когда все параметры аутентификации проходят проверку, отправлять, через модуль 24 обработки услуг, параметры аутентификации и комбинацию параметров аутентификации, сгенерированную в соответствии с параметрами аутентификации, на служебную платформу MBBMS.

[45] Модуль 22 управления аутентификацией также приспособлен, когда параметр аутентификации не проходит проверку, отправлять ответ об ошибке на модуль 24 обработки услуг; и

[46] модуль 24 обработки слуг также приспособлен, при получении ответа об ошибке, присланного модулем 22 управления аутентификацией, останавливать процесс аутентификации задач мобильного телевидения.

[47] Шаг, на котором модуль 22 контроля аутентификации выполняет проверку параметров аутентификации, включает:

[48] модуль 24 обработки услуг отправляет запрос получения параметров аутентификации на модуль 22 контроля аутентификации; модуль 22 контроля аутентификации отправляет запрос на получение первого параметра аутентификации на модуль 23 параметров аутентификации; модуль 23 параметров аутентификации отправляет первый параметр аутентификации на модуль 22 контроля аутентификации; и модуль 22 контроля аутентификации получает первый параметр аутентификации, второй параметр аутентификации и третий параметр аутентификации последовательно от модуля параметров аутентификации и проверяет параметры аутентификации.

[49] Шаг, на котором модуль 22 контроля аутентификации отправляет параметры аутентификации и комбинацию параметров аутентификации, сгенерированную в соответствии с параметрами аутентификации, на служебную платформу MBBMS через модуль 24 обработки услуг, включает:

[50] модуль 22 контроля аутентификации генерирует комбинацию параметров аутентификации с помощью алгоритма шифрования в соответствии с первым параметром аутентификации, вторым параметром аутентификации и третьим параметром аутентификации; и модуль 22 контроля аутентификации отправляет первый параметр аутентификации, второй параметр аутентификации, третий параметр аутентификации и комбинацию параметров аутентификации, которые проходят проверку, на служебную платформу MBBMS через модуль 24 обработки услуг.

[51] На основании вышеописанного терминала раскрытие изобретения также предоставляет способ для управления параметрами аутентификации, и фиг.3 представляет собой блок-схему способа для управления параметрами аутентификации в соответствии с раскрытием изобретения; как показано на фиг.3, способ включает следующие шаги.

[52] Шаг 301: модуль контроля аутентификации генерирует первый параметр аутентификации, локально сохраняет и отправляет первый параметр аутентификации на модуль параметров аутентификации, чтобы создать резервную копию;

[53] более конкретно, модуль контроля аутентификации терминала может случайным образом генерировать первый параметр аутентификации или генерировать первый параметр аутентификации с помощью алгоритма, и отправляет первый параметр аутентификации, после локального сохранения первого параметра аутентификации, на модуль параметров аутентификации терминала, чтобы создать резервную копию; одновременно модуль контроля аутентификации отправляет первый параметр аутентификации на служебную платформу MBBMS через модуль обработки услуг для аутентификации задачи мобильного телевидения; где модуль контроля аутентификации и модуль параметров аутентификации могут или сохранять параметры аутентификации после записи параметров аутентификации в файл, или сохранять параметры аутентификации в память терминала.

[54] Шаг 302: модуль контроля аутентификации получает второй параметр аутентификации от модуля проверки пользователей, локально сохраняет и отправляет второй параметр аутентификации на модуль параметров аутентификации, чтобы создать резервную копию;

[55] более конкретно, модуль контроля аутентификации терминала отправляет запрос получения параметров аутентификации модулю проверки пользователей терминала; после приема запроса получения параметров аутентификации модуль проверки пользователей отправляет свой собственный второй параметр аутентификации на модуль контроля аутентификации; после приема второго параметра аутентификации модуль контроля аутентификации локально сохраняет и отправляет второй параметр аутентификации на модуль параметров аутентификации, чтобы создать резервную копию; причем второй параметр аутентификации модуля проверки пользователей представляет собой символьную строку, которая генерируется модулем проверки пользователей с помощью алгоритма в соответствии с общим ключом, сгенерированным в процессе архитектуры общей самозагрузки (GBA).

[56] Шаг 303: модуль обработки услуг получает третий параметр аутентификации от служебной платформы MBBMS;

[57] более конкретно, когда пользователь использует задачу мобильного телевидения, необходимо аутентифицировать задачу мобильного телевидения; модуль обработки услуг терминала отправляет запрос аутентификации на служебную платформу MBBMS, и после приема запроса аутентификации служебная платформа MBBMS отправляет свой собственный третий параметр аутентификации на модуль обработки услуг; здесь третий параметр аутентификации служебной платформы MBBMS может быть или ее собственным доменным именем или случайным числом, сгенерированным случайным образом.

[58] Шаг 304: модуль контроля аутентификации сохраняет третий параметр аутентификации, и модуль параметров аутентификации создает резервную копию третьего параметра аутентификации;

[59] более конкретно, модуль обработки услуг отправляет третий параметр аутентификации, полученный от служебной платформы MBBMS, на модуль контроля аутентификации; и модуль контроля аутентификации сохраняет принятый третий параметр аутентификации и направляет третий параметр аутентификации на модуль параметров аутентификации, чтобы создать резервную копию.

[60] Когда модуль параметров аутентификации сохраняет принятые параметры аутентификации, если программное или аппаратное обеспечение в терминале выходит из строя, то параметры аутентификации успешно сохранить нельзя; когда возникает ситуация, в которой параметры аутентификации успешно сохранить нельзя, модуль параметров аутентификации отправляет сообщение, указывающее на исключительную ситуацию, на модуль обработки услуг через модуль контроля аутентификации; после приема сообщения, указывающего на исключительную ситуацию, модуль обработки услуг запускает процесс GBA, то есть модуль обработки услуг повторно генерирует общий ключ и, в конце концов, получает новый параметр аутентификации в соответствии с заново сгенерированным общим ключом; таким образом, можно эффективно избежать несостоятельности последующего процесса аутентификации, поскольку, когда в данный момент терминал выходит из строя, даже, несмотря на то, что выполняется последующий процесс аутентификации, ошибка аутентификации может возникнуть; если процесс GBA запускается вовремя, параметры аутентификации обновляются вовремя, то время, затрачиваемое на неудавшийся процесс аутентификации задачи мобильного телевидения, экономится; после того как модуль обработки услуг запускает процесс GBA, модуль контроля аутентификации и модуль параметров аутентификации получают сообщение и затем удаляют ранее сохраненные параметры аутентификации, чтобы обеспечить пространство памяти для сохранения новых параметров аутентификации; и служебная платформа MBBMS также обновляет параметры аутентификации, хранимые самой служебной платформой MBBMS.

[61] Если карточка модуля идентификации абонента (SIM) мобильного терминала часто заменяется, модуль контроля аутентификации и модуль параметров аутентификации мобильного терминала могут также сохранять множество групп параметров аутентификации в соответствии с международными идентификационными номерами мобильного абонента (IMSI) различных SIM-карт.

[62] Шаг 305: при принятии запроса получения параметров аутентификации, отправленного модулем обработки услуг, модуль контроля аутентификации проверяет параметры аутентификации; когда все параметры аутентификации проходят проверку, выполняется Шаг 306; когда параметр аутентификации не проходит проверку, выполняется Шаг 307;

[63] более конкретно, модуль обработки услуг терминала отправляет запрос получения параметров аутентификации на модуль контроля аутентификации; после приема запроса получения параметров аутентификации модуль контроля аутентификации отправляет запрос на получение первого параметра аутентификации на модуль параметров аутентификации; после приема запроса на получение первого параметра аутентификации модуль параметров аутентификации отправляет первый параметр аутентификации на модуль контроля аутентификации; модуль контроля аутентификации сравнивает полученный первый параметр аутентификации с локально хранящимся первым параметром аутентификации; если два первых параметра аутентификации согласуются, то первый параметр аутентификации проходит проверку, аналогично, модуль контроля аутентификации получает и проверят второй параметр аутентификации таким же образом; если два первых параметра аутентификации не согласуются, выполняется Шаг 307;

[64] модуль контроля аутентификации получает первый параметр аутентификации, второй параметр аутентификации и третий параметр аутентификации последовательно от модуля параметров аутентификации и проверяет параметры аутентификации; если возникает ситуация, когда полученный параметр аутентификации и локально хранящийся параметр аутентификации не согласуются, модуль контроля аутентификации прекращает получение параметров аутентификации, и выполняется Шаг 307; после того как все три параметра аутентификации проходят проверку, выполняется Шаг 306.

[65] Если модуль контроля аутентификации и модуль параметров аутентификации хранят параметры аутентификации в соответствии с IMSI SIM-карты, когда модуль обработки услуг отправляет запрос получения параметров аутентификации на модуль контроля аутентификации, запрос получения параметров аутентификации содержит IMSI используемой в настоящее время SIM-карты мобильного терминала; после приема запроса получения параметров аутентификации модуль контроля аутентификации отправляет запрос на получение первого параметра аутентификации на модуль параметров аутентификации, причем запрос на получение первого параметра аутентификации также содержит IMSI используемой в настоящее время SIM-карты мобильного терминала, и модуль параметров аутентификации находит, в соответствии с IMSI, первый параметр аутентификации, соответствующий IMSI, во множестве параметров аутентификации, хранимых самим модулем параметров аутентификации; аналогично модуль контроля аутентификации находит, в соответствии с IMSI, первый параметр аутентификации. соответствующий IMSI, во множестве параметров аутентификации, хранимых самим модулем параметров аутентификации; если первый параметр аутентификации, соответствующий IMSI, найти не удается, модуль контроля аутентификации или модуль параметров аутентификации отправляет ответ об ошибке на модуль обработки услуг, и затем модуль обработки услуг запускает процесс GBA; если используется способ хранения параметров аутентификации в соответствии с IMSI SIM-карты, число запусков процесса GBA модулем обработки услуг может быть уменьшено, когда пользователь использует поочередно множество SIM-карт; кроме того, в модуле контроля аутентификации и модуле параметров аутентификации также может быть установлен порог хранения, когда количество хранящихся SIM-карт превышает порог хранения, редко используемые параметры аутентификации, которым соответствуют SIM-карты, удаляются, а при сохранении параметров аутентификации в параметрах аутентификации могут вставляться и использоваться метки времени, так чтобы определять, какие параметры аутентификации являются параметрами аутентификации, которые не использовались в течение долгого времени.

[66] Шаг 306: модуль контроля аутентификации отправляет, через модуль обработки услуг, параметры аутентификации и комбинацию параметров аутентификации, сгенерированную в соответствии с параметрами аутентификации, на служебную платформу MBBMS; и служебная платформа MBBMS аутентифицирует задачу мобильного телевидения с помощью параметров аутентификации;

[67] более конкретно, модуль контроля аутентификации генерирует комбинацию параметров аутентификации с помощью необратимого алгоритма шифрования свертки сообщения (Message Digest 5, MD5) в соответствии с первым параметром аутентификации, вторым параметром аутентификации и третьим параметром аутентификации, и отправляет первый параметр аутентификации, второй параметр аутентификации и третий параметр аутентификации, и комбинацию параметров аутентификации, которые проходят проверку, на модуль обработки услуг; модуль обработки услуг отправляет принятые параметры аутентификации и комбинацию параметров аутентификации на служебную платформу MBBMS; и служебная платформа MBBMS сравнивает принятые параметры аутентификации и комбинацию параметров аутентификации, соответственно, с параметрами аутентификации, предварительно сохраненными самой служебной платформой MBBMS, и комбинацией параметров аутентификации, сгенерированной самой служебной платформой MBBMS;

[68] причем первый параметр аутентификации, предварительно сохраненный служебной платформой MBBMS, отправляется терминалом на Шаге 301, а второй параметр аутентификации, предварительно сохраняемый служебной платформой MBBMS, представляет собой второй параметр аутентификации, локально генерируемый служебной платформой MBBMS в соответствии с общим ключом и с помощью алгоритма, который используется модулем проверки пользователей при генерировании второго параметра аутентификации, где используемый алгоритм регулируется согласованием между терминалом и служебной платформой MBBMS в GBA процессе; комбинация параметров аутентификации, генерируемая самой служебной платформой MBBMS, представляет собой комбинацию параметров аутентификации, генерируемую служебной платформой MBBMS с помощью необратимого алгоритма шифрования MD5 в соответствии с параметрами аутентификации, сохраняемыми самой служебной платформой MBBMS, и служебная платформа MBBMS отправляет результат аутентификации на модуль обработки услуг терминала с помощью сообщения, и результат аутентификации отображается экраном терминала.

[69] Шаг 307: модуль контроля аутентификации отправляет ответ об ошибке на модуль обработки услуг, и затем модуль обработки услуг останавливает процесс аутентификации задачи мобильного телевидения;

[70] более конкретно, модуль контроля аутентификации отправляет ответ об ошибке на модуль обработки услуг; после приема ответа об ошибке модуль обработки услуг определяет, что аппаратное или программное обеспечение на терминале выходит из строя, что вызывает ситуацию противоречивости параметров аутентификации, и затем модуль обработки услуг принудительно останавливает текущий процесс аутентификации задачи мобильного телевидения и запускает процесс GBA.

[71] Выше представлены только предпочтительные варианты осуществления раскрытия изобретения, и они не предназначены ограничивать объем защиты раскрытия изобретения; и любое изменение, эквивалентная замена, усовершенствование и т.п. должны попадать в объем защиты раскрытия изобретения.