Результат интеллектуальной деятельности: СПОСОБ ДОСТУПА К ПЕРСОНАЛЬНЫМ ДАННЫМ, ТАКИМ КАК ИНДИВИДУАЛЬНЫЙ МЕДИЦИНСКИЙ ФАЙЛ, С ИСПОЛЬЗОВАНИЕМ ЛОКАЛЬНОГО ФОРМИРУЮЩЕГО КОМПОНЕНТА

Вид РИД

Изобретение

Область техники

Изобретение относится к информационным системам и, более конкретно, к способу доступа к индивидуализированному электронному файлу, содержащему технические данные и персональные данные.

Уровень техники

Современные информационные системы используют развитые технологии, чтобы гарантировать безопасность и конфиденциальность данных, особенно когда подобные данные содержат такую чувствительную информацию, как персональные сведения, принадлежащие пользователям.

Как это известно специалистам, системы и доступ к ним обычно защищают систематическим использованием паролей и шифрования (кодирования) файлов, тогда как доступ к сетям защищают посредством специальных технологий, таких как протокол HTTP для сети Интернет и протокол WEP (Wireless Ecryption Protocol) для беспроводных сетей.

Несмотря на существование и эффективность подобных технологий защиты, в некоторых приложениях, особенно в области медицины, предъявляются весьма специфичные требования.

Действительно, медицина является особой областью, в которой необходимо, прежде всего, гарантировать безопасность и конфиденциальность информации, но при этом сделать возможным распространение информации, когда она больше не является привязанной к идентификации пользователей.

Как известно, особые взаимоотношения между пациентом и его врачом специально защищаются правилами профессиональной тайны, которая является абсолютной, причем в большинстве стран нарушители подвергаются суровым санкциям.

Данная профессиональная секретность, очевидно, распространяется на индивидуализированный медицинский файл пациента, который должен быть защищен в максимально возможной степени.

Тем не менее, данная медицинская тайна не должна препятствовать передаче электронных файлов посредством электронных систем связи не только в целях удовлетворения конкретного интереса держателя файла, но также, хотя и в меньшей степени, чтобы сделать возможной определенную "коммуникацию" в интересах более широкого характера.

Прежде всего, в том, что касается конкретного и личного интереса, нужно, очевидно, учитывать, что применительно к имиджу современного пациента, который все в большей степени становится "кочевником", необходимо сделать доступной инспекцию файлов современными средствами коммуникации, чтобы пациент, перемещающийся по планете, мог получать доступ к своему файлу в любое время и независимо от местонахождения.

Далее, что касается общего интереса, следует отметить, что некоторые элементы медицинского файла - особенно аспекты, относящиеся к патологии, диагностике и лечению (при исключении любых персональных элементов), могут представлять большой интерес для медицинского сообщества и, в более общем случае, для работников сферы здравоохранения. Практикующие врачи и другие медработники ощущают необходимость совершенствовать правила добросовестной медицинской практики с целью постоянного улучшения правил их практической деятельности, а также обмениваться мнениями по различным клиническим и медицинским аспектам "своих" пациентов. В более широком аспекте, для медицинских исследований - которые являются гарантией высокого и постоянно развивающегося медицинского уровня - обмен любыми статистическими и обобщенными данными в масштабах профессионального сообщества представляет огромную полезность.

Как следствие, в свете представленных соображений в отношении двойственных требований, становится понятно, что обработка медицинских данных требует специфичных технологий, чтобы:

1. гарантировать абсолютное сохранение профессиональной тайны, которая касается определенных отношений между пациентом и его врачом, и

2. допустить определенную "диффузию" некоторых элементов - которые не являются персональными и полностью анонимны - с целью обеспечить поддержку коллективной обработки данных и, в более общем смысле, принести пользу медицинским исследованиям.

Таким образом, желательно разработать специфичный инструмент, полностью адаптированный к рассмотренной противоречивой потребности и позволяющий организовать специфическую обработку этих данных, имеющих большое значение.

Раскрытие изобретения

Изобретение направлено на решение именно этой проблемы.

Более конкретно, оно решает задачу создания способа обработки и инспекции индивидуализированного электронного файла, содержащего технические, в частности медицинские, данные и другие высококонфиденциальные персональные данные.

Еще одна задача состоит в создании способа обработки и инспекции медицинских данных, обеспечивающего полную конфиденциальность данных при обеспечении пациентам удаленного доступа к своим файлам, причем без вмешательства третьих лиц, даже если они считаются достойными доверия.

Следующая задача состоит в создании способа обработки и инспекции медицинских данных, позволяющего получить анонимный доступ к определенным элементам индивидуализированных файлов с гарантией полной анонимности в отношении извлеченных данных.

Другая задача заключается в создании способа обработки и инспекции медицинских данных, предназначенного для использования практикующими медработниками и гарантирующего им полный контроль анонимности своих пациентов даже в случае вмешательства в управление компьютером со стороны внешних серверов, управляемых третьими лицами.

Изобретение обеспечивает решение перечисленных задач благодаря тому, что представляет собой способ доступа к индивидуализированному электронному файлу, содержащему данные технического характера, например, такие как медицинские данные, и высококонфиденциальные персональные данные, включающий: ввод в действие агента для генерирования индивидуализированного электронного файла (DMN) в запоминающем устройстве. Запоминающее устройство содержит также файл шифрования/дешифрования и связную таблицу (PLT), устанавливающую связь между персональными данными и анонимным идентификатором (IDA). Генерирование индивидуализированного электронного файла, содержащего DMN-данные, предусматривает:

- использование на первом сервере (DMA) базы данных, содержащей анонимную информацию, зашифрованную ключом шифрования, ассоциированную с анонимным IDA-идентификатором и не содержащую никакой персональной информации;

- использование комплекта таблиц на втором сервере (TSB), причем таблицы содержат данные для обновления указанных PLT-таблиц, зашифрованные указанным ключом шифрования;

- ввод в действие на третьем сервере (GED) базы документов, содержащей прикрепленные файлы, включенные в указанные индивидуализированные файлы, индексированные посредством анонимного IDA-идентификатора и зашифрованные указанным ключом шифрования, содержащимся в указанном запоминающем устройстве.

В предпочтительном варианте запоминающее устройство, держателем которого является практикующий медработник, является внешней вспомогательной памятью, обеспечивающей высокий уровень защиты записанных в ней данных.

В конкретном варианте ключ шифрования создают случайным образом в процессе ввода в действие DMN-агента в первом использованном запоминающем устройстве.

В предпочтительном варианте инсталлирование первого запоминающего устройства включает следующие шаги:

- проверку пароля практикующего медработника;

- случайное генерирование ключа шифрования, сохраняемого в указанном запоминающем устройстве;

- ввод/импорт персонального списка пациентов указанного практикующего медработника;

- передачу запроса на первый сервер (DMA) для обеспечения загрузки списка анонимных IDA-идентификаторов, соответствующих локально сохраненному персональному списку,

- прием от первого сервера (DMA) списка анонимных IDA-идентификаторов;

- создание первой связной PLT-таблицы, интегрирующей персональную информацию и анонимные идентификаторы, известные первому серверу (DMA);

- шифрование указанной PLT-таблицы посредством ключа, сгенерированного случайным образом.

Согласно другому аспекту изобретения предусматривается процедура дублирования/квалифицирования запоминающего устройства-источника для создания/квалифицирования второго (вторичного) запоминающего устройства, обеспечивающего возможность генерирования индивидуализированного медицинского файла и доступа к персональным данным (DMN).

Для этого DMN-агент первого запоминающего устройства выполняет следующие шаги:

- верификацию пароля держателя первого запоминающего устройства, служащего источником для дублирования;

- проверку присутствия зашифрованной PLT-таблицы и файла шифрования;

- верификацию пароля держателя вторичного запоминающего устройства;

- создание на вторичном запоминающем устройстве файлов, включающих выполняемый файл DMN-агента, зашифрованную связную PLT-таблицу и файл, содержащий ключ шифрования, использованный запоминающим устройством-источником.

Согласно предпочтительному варианту создание/квалифицирование вторичного устройства включает выпуск аттестата и/или сертификата.

Обновление запоминающих устройств, принадлежащих к той же самой группе (и использующей один и тот же ключ шифрования), обеспечивается посредством процедуры, включающей следующие шаги:

- ввод, с последующим шифрованием, персональных данных, модифицированных или относящихся к новому пациенту;

- передачу на второй сервер (TSB) запроса о временном хранении персональной информации, зашифрованной посредством ключа шифрования, содержащегося в указанном запоминающем устройстве, и не содержащей анонимного IDA-идентификатора;

- обновление локальной PLT-таблицы включением в нее новой или модифицированной информации и

- шифрование локальной PLT-таблицы посредством ключа шифрования. Чтобы обновить свою PLT-таблицу, запоминающее устройство выполняет, в соответствии с изобретением, следующие шаги:

- верификацию пароля;

- проверку наличия файла, содержащего ключ шифрования, и связной PLT-таблицы;

- генерирование запроса, передаваемого на первый сервер (DMA) для получения списка анонимных идентификаторов, хранящихся на этом сервере;

- идентифицирование списка анонимных IDA-идентификаторов, загруженного с первого сервера (DMA);

- дешифрование локальной связной PLT-таблицы;

- сравнение загруженного списка анонимных идентификаторов со списком, записанным в PLT-таблице, и,

- при обнаружении расхождения, генерирование запроса, направляемого на второй сервер (TSB) для загрузки временно хранящейся на нем персональной информации;

- обновление локальной связной PLT-таблицы с использованием информации, загруженной со второго сервера (TSB);

- верификацию обновления всех запоминающих устройств одной и той же группы и, при необходимости, стирание данных, хранящихся на втором сервере (TSB).

Согласно еще одному конкретному варианту способ включает также ввод в действие сервера-администратора, обеспечивающего менеджмент лицензий и очистку второго сервера (TSB) по завершении обновления всех запоминающих устройств, принадлежащих одной и той же группе.

Изобретение в максимальной степени адаптировано для инспекции и онлайнового использования медицинских данных профессиональных спортсменов и спортсменов высокого уровня.

Краткое описание чертежей

Другие свойства, задачи и преимущества изобретения станут ясны при изучении нижеследующего описания совместно с чертежами, представленными в качестве неограниченных примеров.

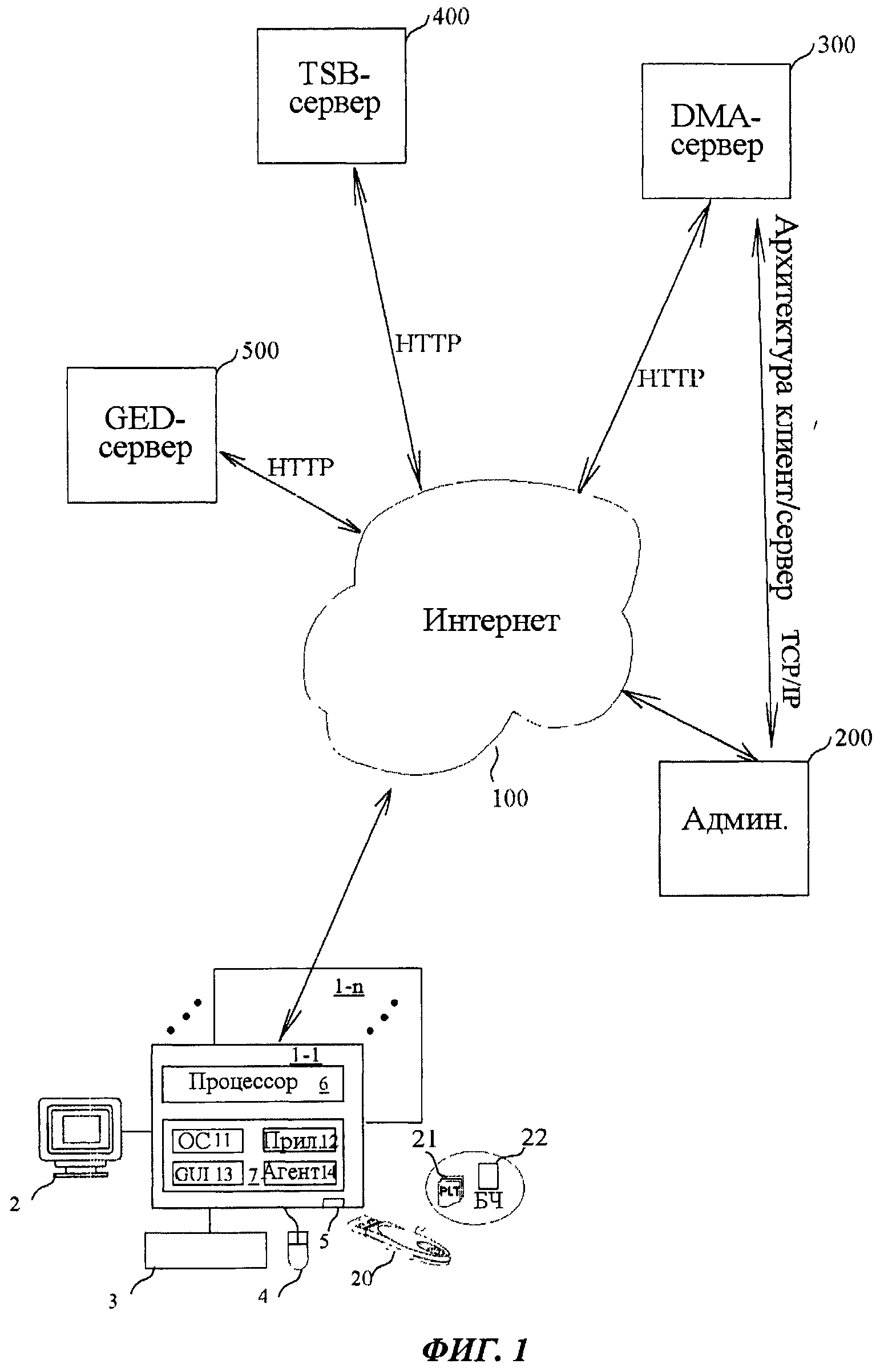

На фиг.1 иллюстрируется общая архитектура предпочтительного варианта способа обработки и инспекции медицинских данных.

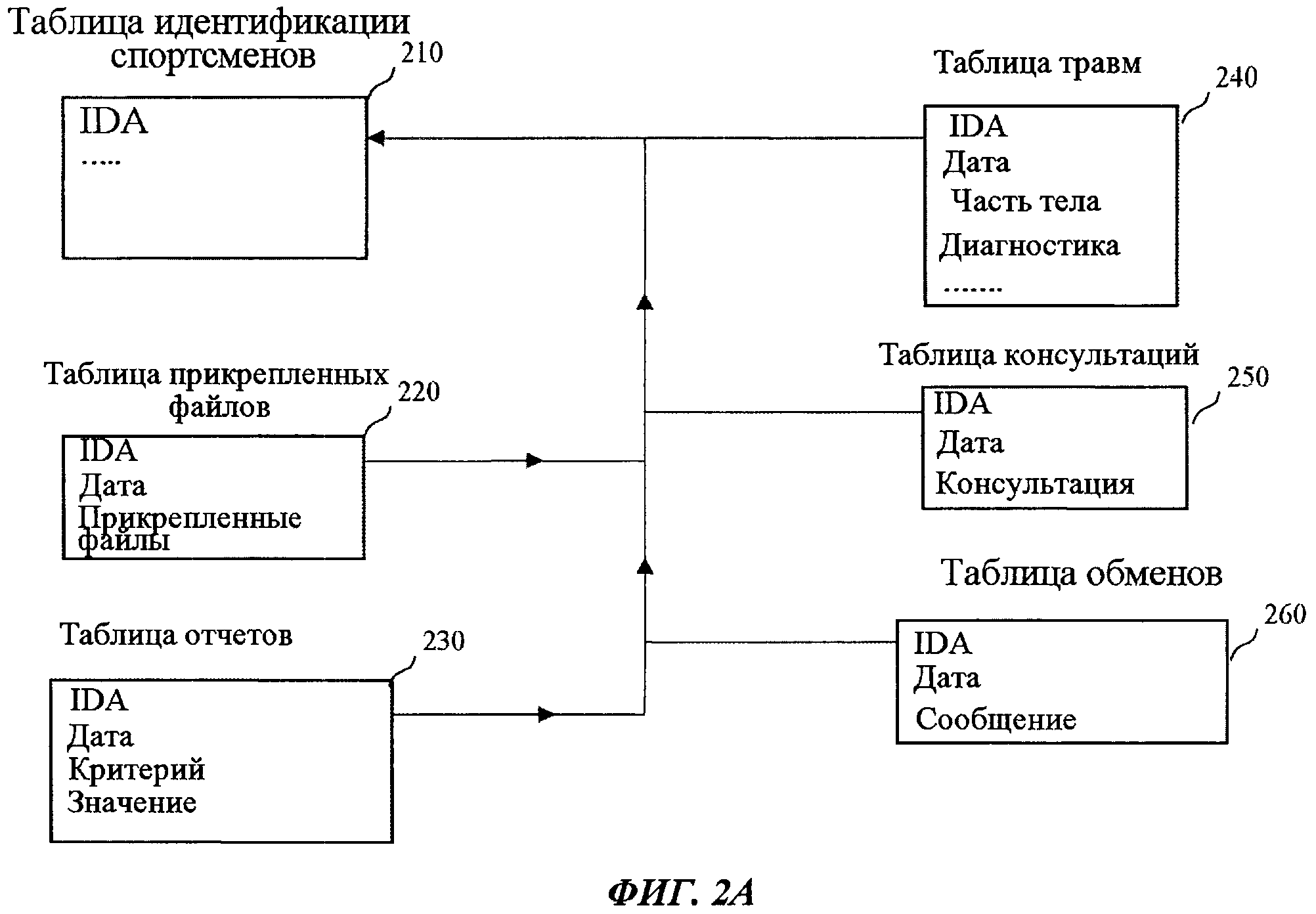

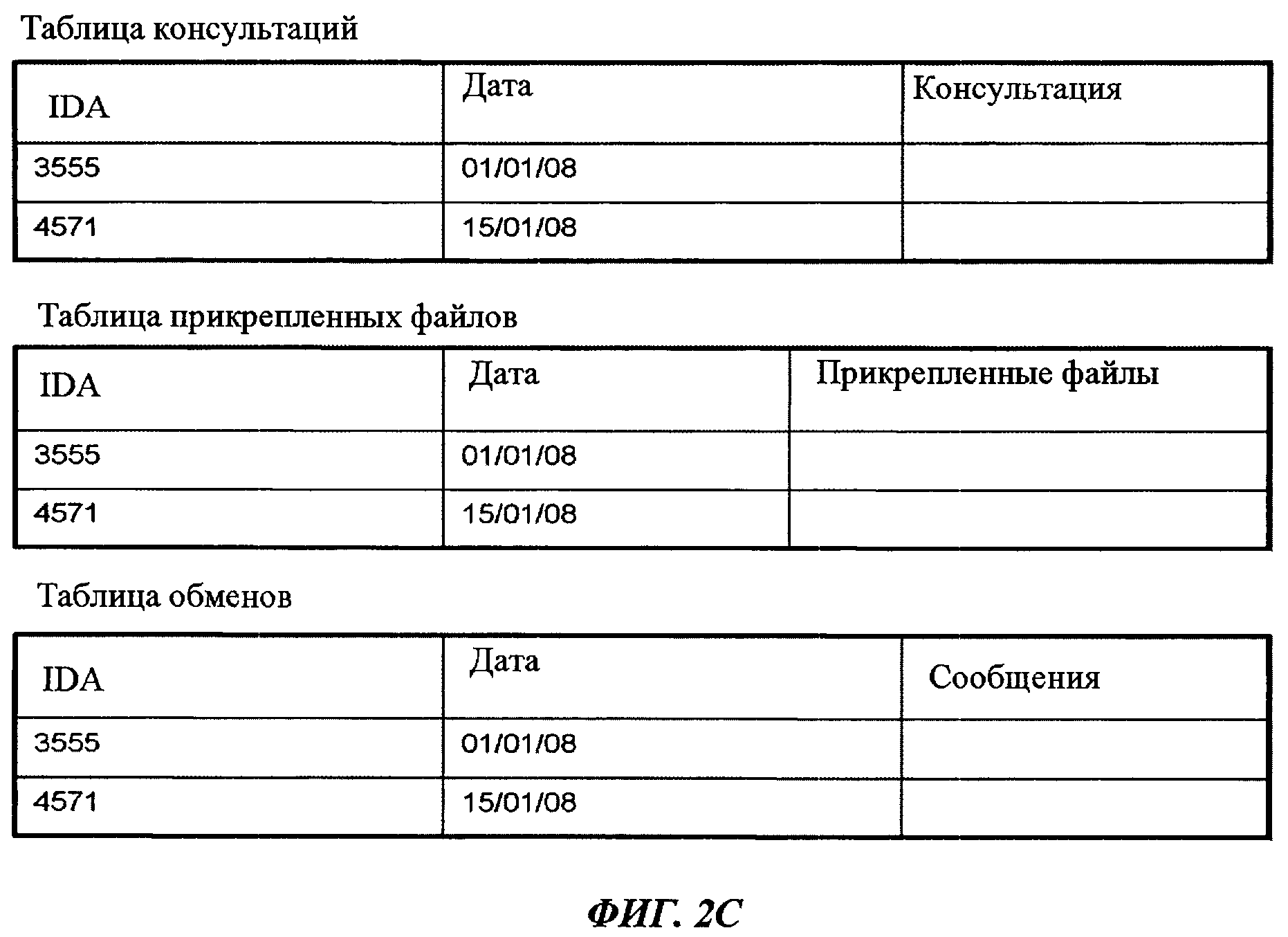

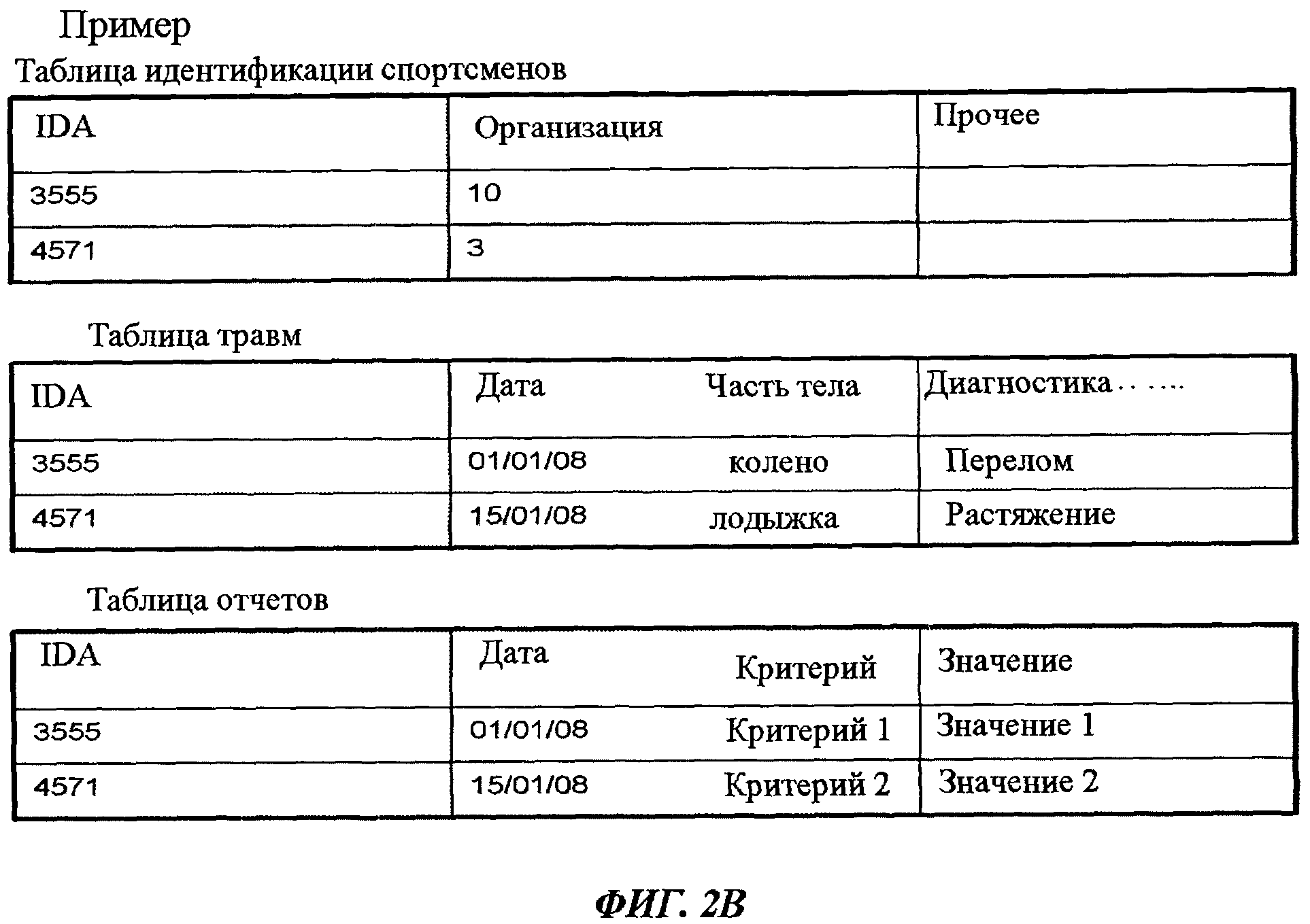

На фиг.2А, 2В и 2С иллюстрируется пример организации структуры данных внутри DMA-сервера.

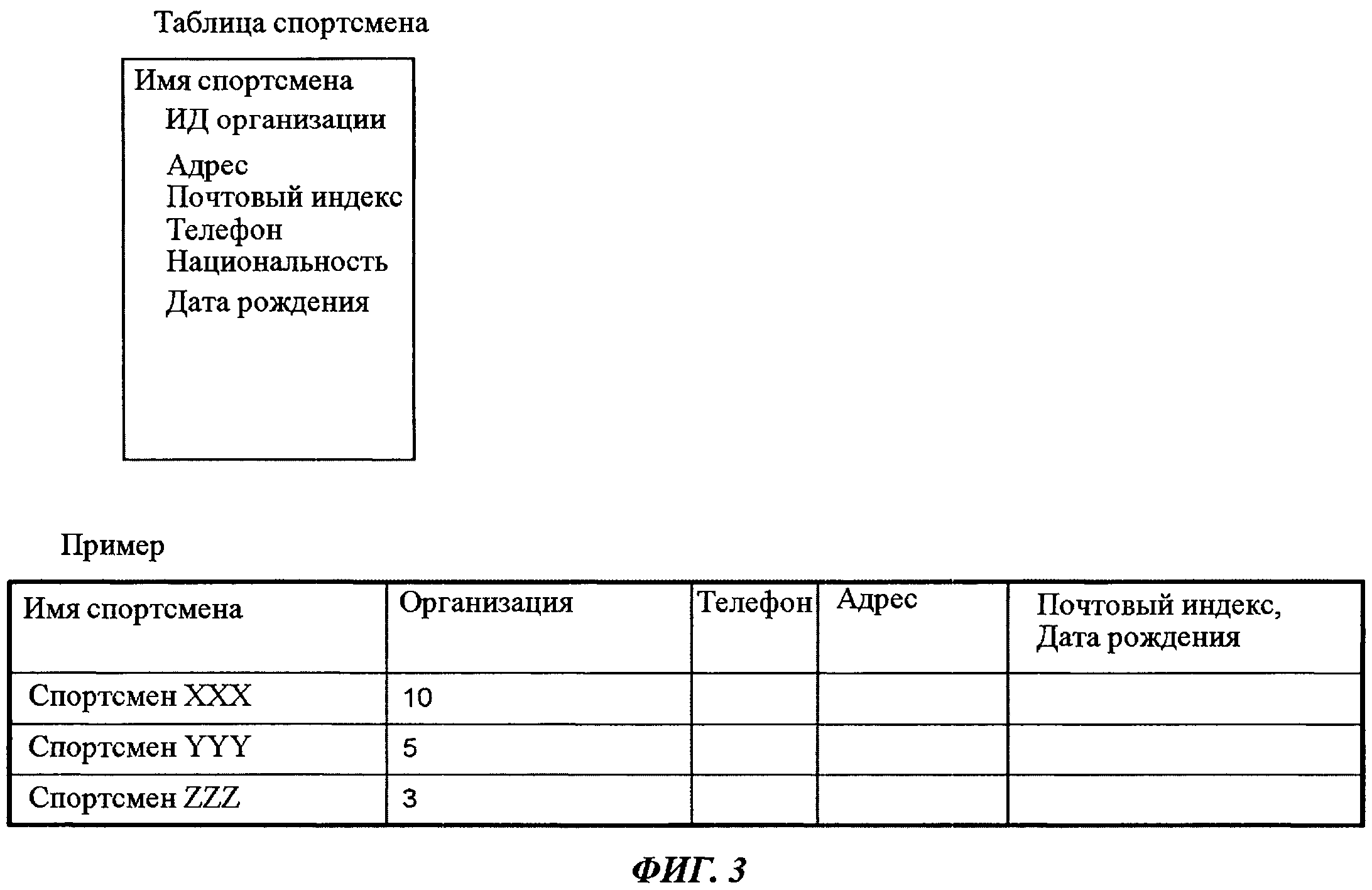

На фиг.3 более подробно иллюстрируется содержание TSB-сервера, используемого для временного хранения (в закодированной форме) данных, обновленных практикующим медработником.

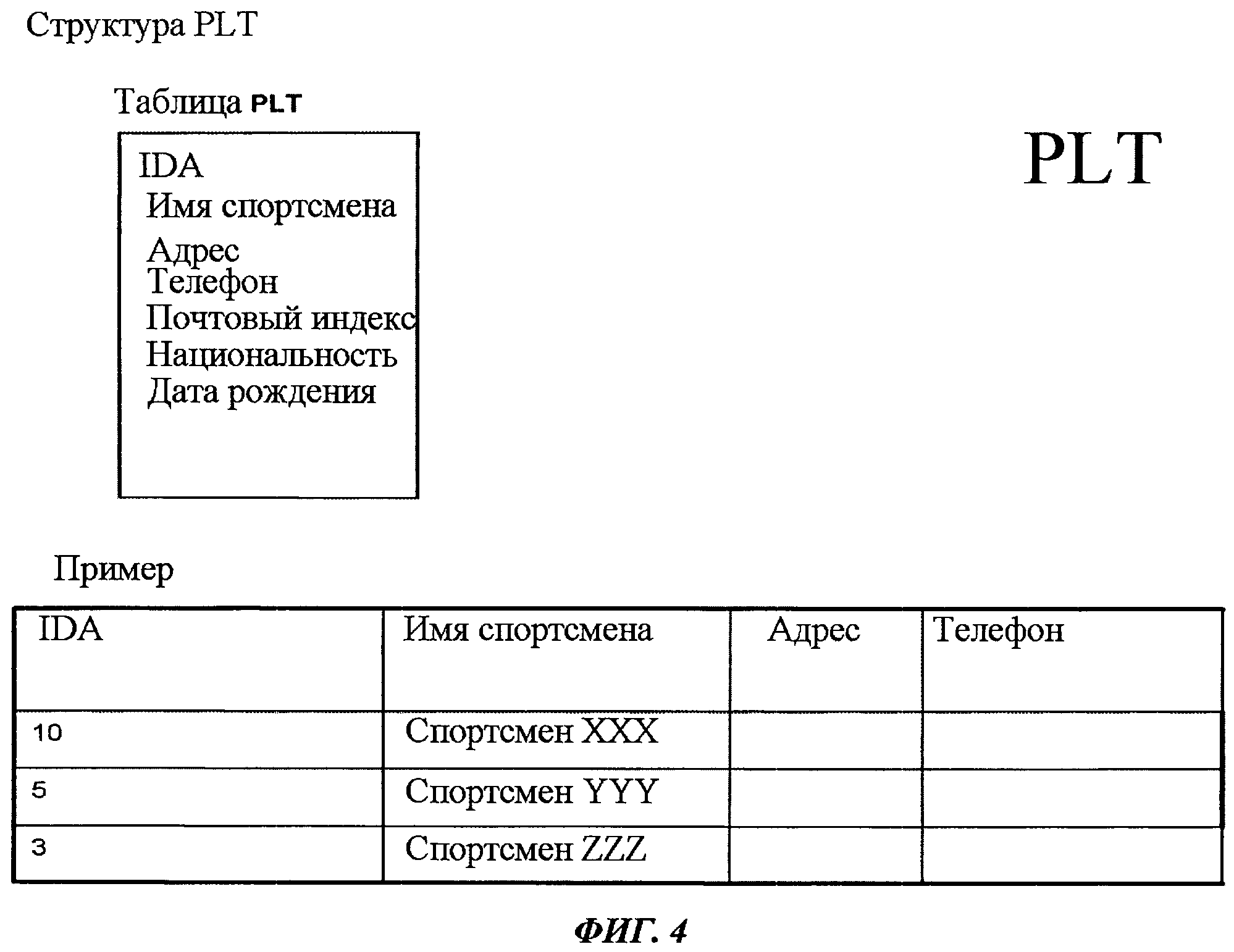

На фиг.4 иллюстрируется структура связной PLT-таблицы, которая хранится в каждом защищенном внешнем запоминающем устройстве.

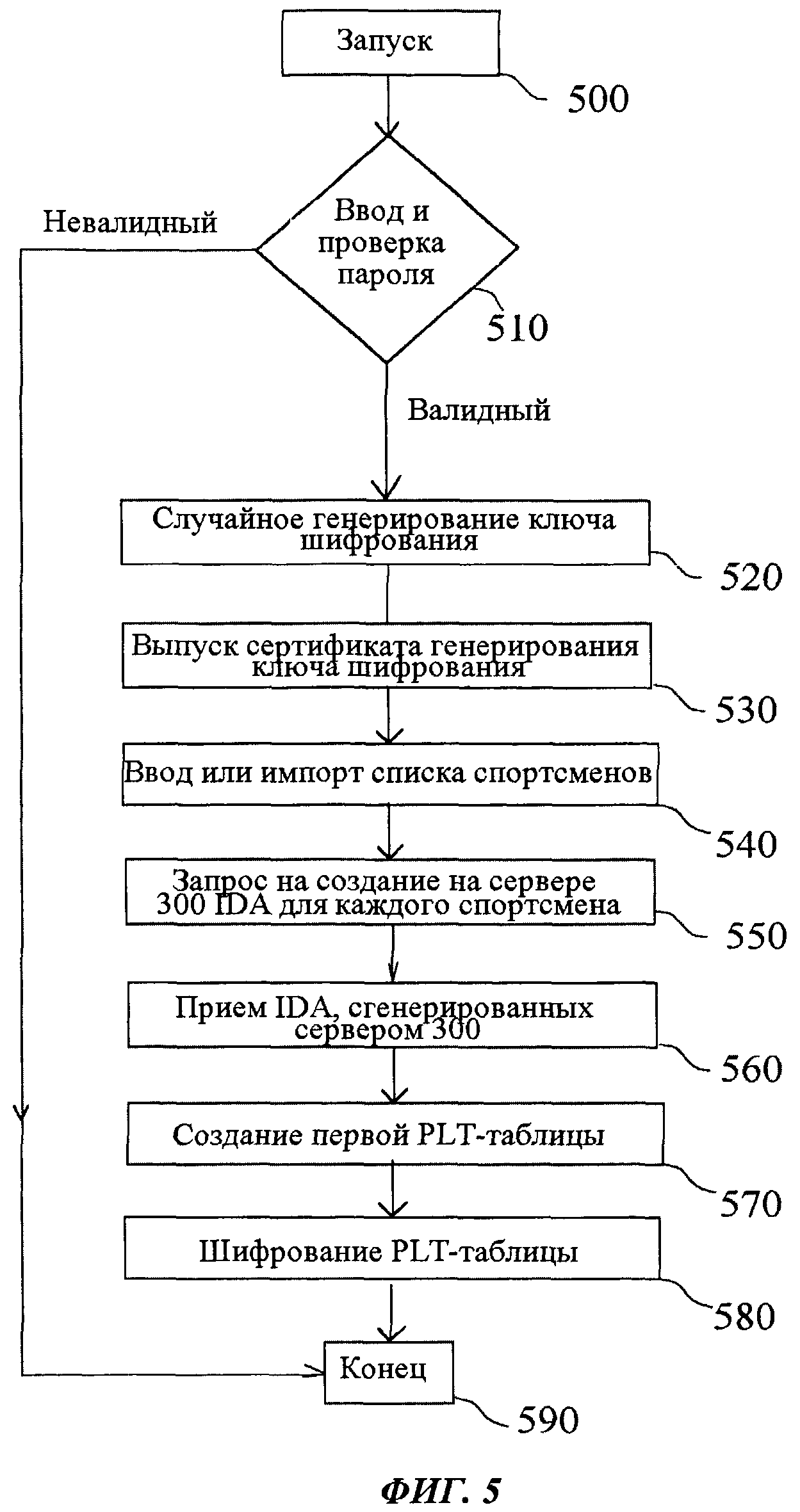

На фиг.5 иллюстрируется способ, позволяющий инсталлировать первое запоминающее устройство 20 на рабочем месте практикующего медработника, принадлежащего учитываемой профессиональной группе или организации.

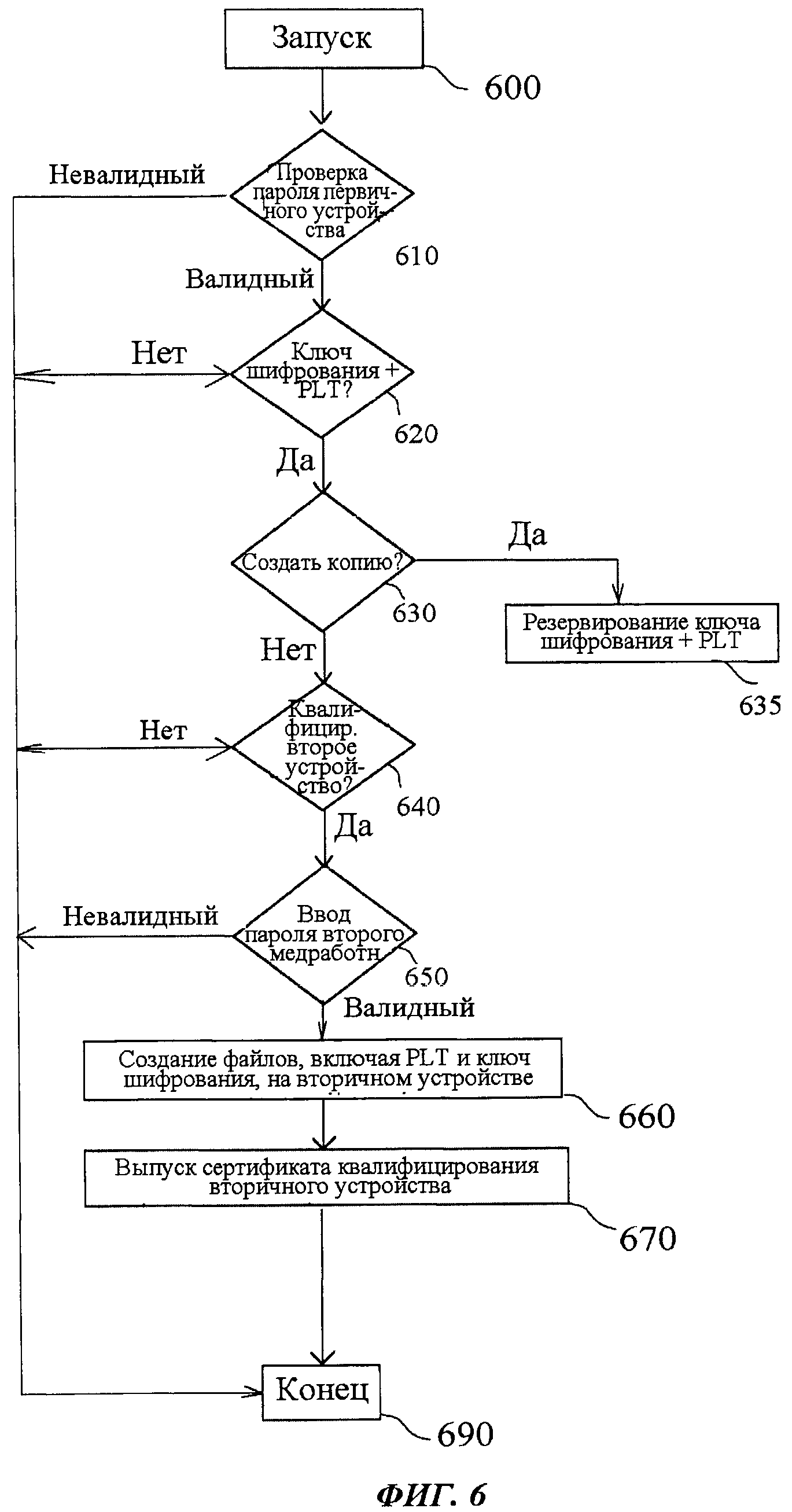

На фиг.6 иллюстрируется реализуемый DMN-агентом способ резервирования/дублирования устройства-источника для квалифицирования второго запоминающего устройства.

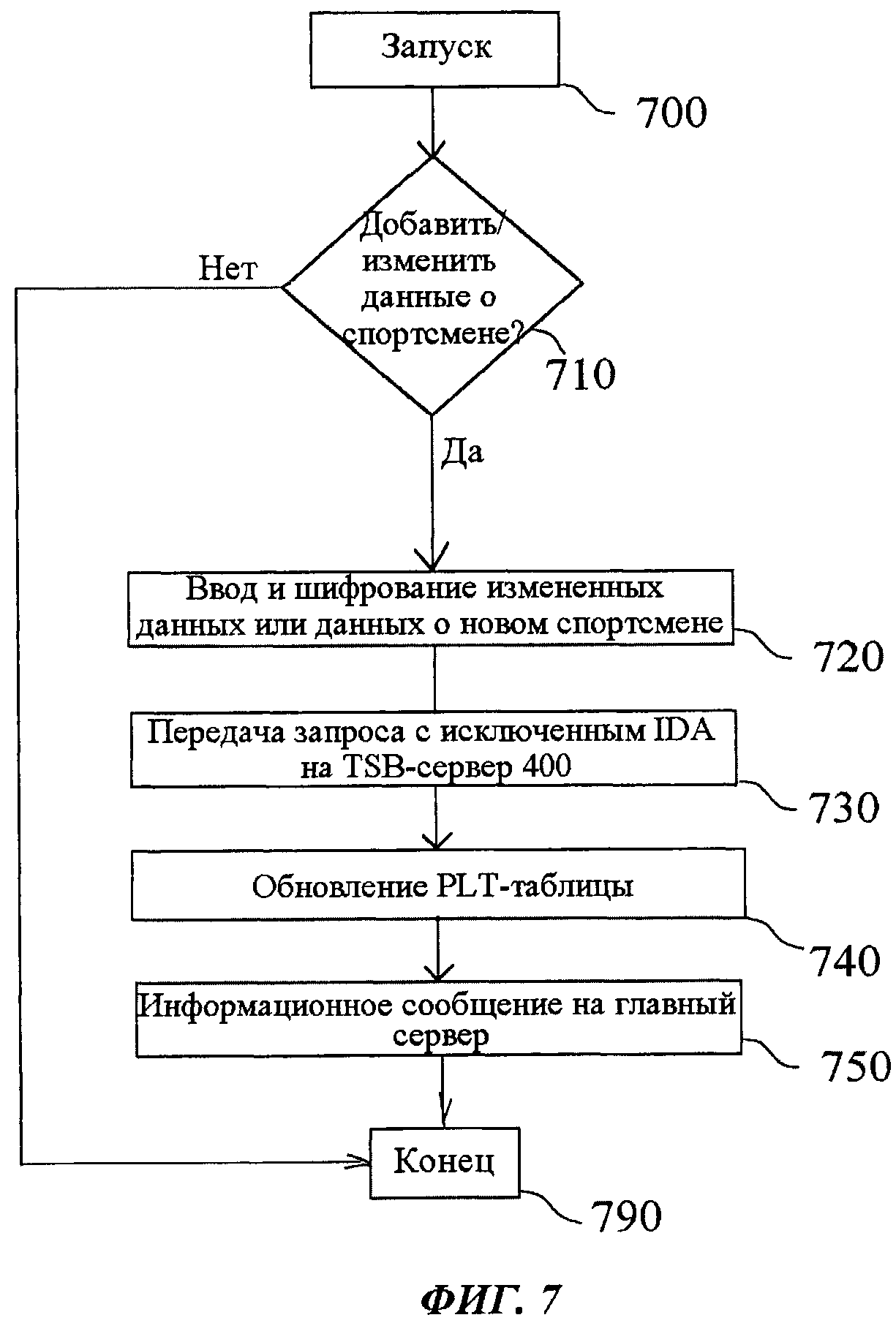

На фиг.7 иллюстрируется способ, позволяющий добавлять/модифицировать персональные данные спортсмена.

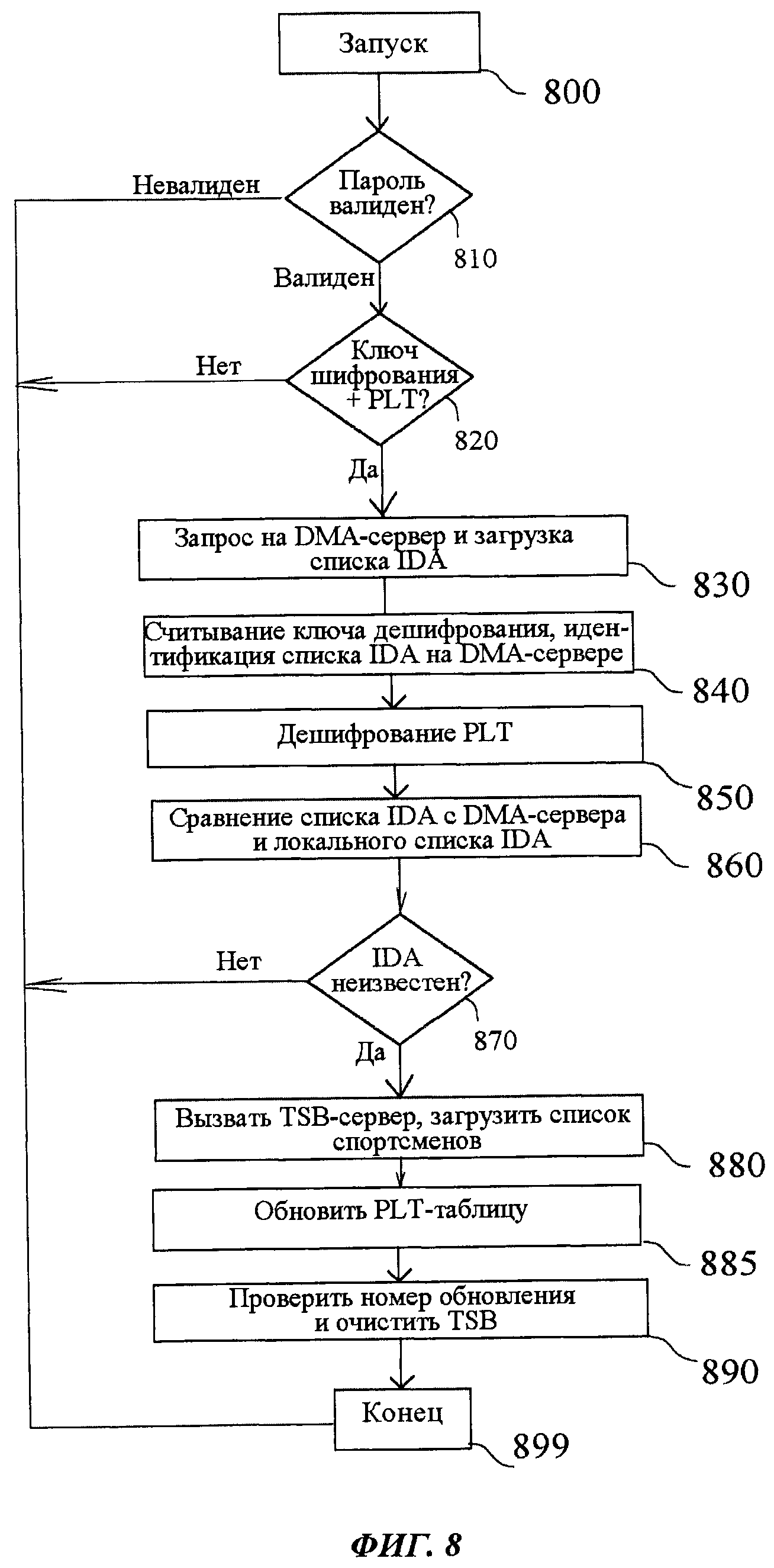

На фиг.8 иллюстрируется способ, реализованный для обеспечения обновления PLT-таблиц в запоминающих устройствах.

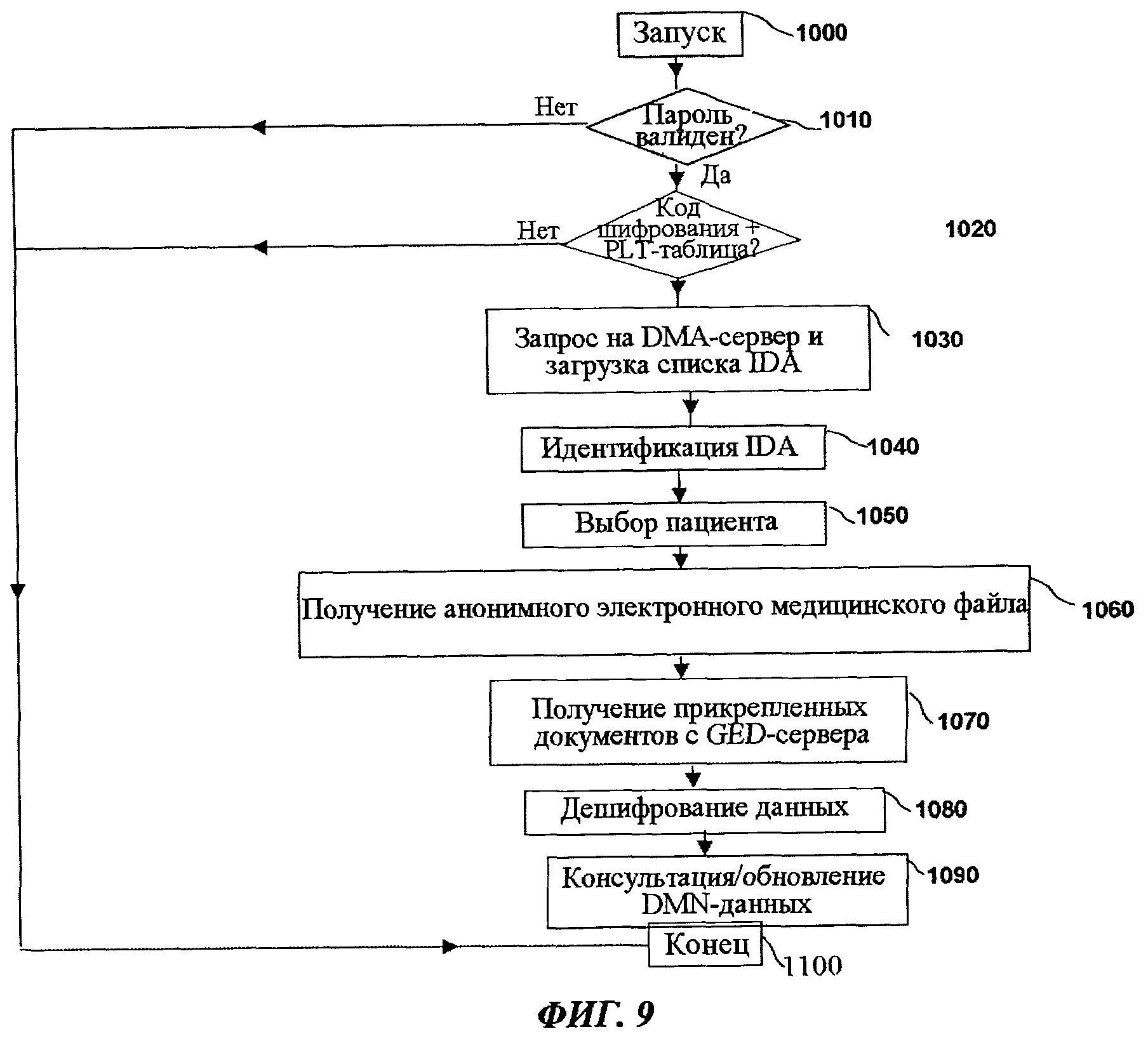

На фиг.9 иллюстрируется способ конструирования DMN-файла DMN-агентом.

Осуществление изобретения

Далее будет описан вариант изобретения, обеспечивающий, прежде всего, профессиональным работникам сферы здравоохранения, как правило, работающим в медицинских организациях, возможность работы, полностью защищенным образом, с электронными медицинскими файлами.

Изобретение адаптировано также к участию профессиональных контракторов информационных систем и гарантирует конфиденциальность медицинских и персональных данных, содержащихся в файлах.

Более конкретно, в приводимом далее варианте будет рассматриваться, в основном, обработка медицинских данных, относящихся к профессиональным спортсменам и спортсменам высокого уровня. Медицинские данные, относящиеся к таким спортсменам, являются особенно чувствительными к разглашению и требуют высокого уровня конфиденциальности, чтобы избежать злоупотреблений этими данными. Действительно, известно, что с развитием приема спортивных ставок онлайн попытки мошенничества становятся все более реальными, так что необходимо тщательно охранять персональные данные "особенных потребителей" медицинских услуг.

В этом контексте спортсмены высокого уровня естественным образом разбиваются на группы (федерации, лиги, клубы и др.), к которым прикрепляются профессиональные медицинские работники (врачи, кинезотерапевты и т.д.), работающие внутри профессиональной группы.

Изобретение будет рассмотрено именно в этом контексте, чтобы проиллюстрировать высокую эффективность предлагаемых способов. Однако следует подчеркнуть, что только один вариант изобретения выбран для описания с целью обеспечить возможность пояснить организацию используемых средств и достигаемые в результате этого технические преимущества. Специалисту в данной области будет нетрудно адаптировать приводимые далее сведения к реализации более общей системы инспекции компьютеризованных медицинских данных любого пациента.

На фиг.1 иллюстрируется общая архитектура рассматриваемого варианта. Каждому медработнику, принадлежащему к определенной группе профессионалов, предоставляется доступ к компьютерной системе от 1-1 до 1-n (предполагается, что рассматриваемая группа содержит N систем), такой, например, как персональный компьютер, снабженный процессором 6, запоминающим устройством, включая оперативную память 7, в которой записана операционная система 11 (такая, например, как WINDOWS® или LINUX), прикладные программы 12, модуль 13 пользовательского интерфейса, а также агент (формирующий компонент) 14 для осуществления описываемого способа. Система 1-1 дополнительно снабжена обычными средствами ввода/вывода, обеспечивающими возможность подключения дисплея 2, клавиатуры 3, устройства для выбора позиции на экране, такого как мышь 4, а также портами для подключения адекватных периферийных устройств, например последовательного интерфейса типа USB (Universal Serial Bus) или IEEE1394 (firewire).

В предпочтительном варианте система 1-1 имеет по меньшей мере один последовательный порт 5, адаптированный для подключения запоминающего устройства 20, представляющего собой защищенную внешнюю запоминающую среду.

Принимается, что каждый практикующий медработник, действующий в составе профессиональной группы, имеет свое собственное защищенное внешнее устройство, в которое будет загружено некоторое количество файлов, пригодных для осуществления технологий и способов, которые будут описаны далее.

Каждая из систем 1-1-1-n содержит также средство связи, предпочтительно с сетью 100 Интернет, чтобы обеспечить доступ, например, посредством протокола HTTP (Hyper Text Transfer Protocol) или любого эквивалентного протокола, к внешним серверам, в частности к серверу-администратору 200, DMA-серверу 300 для хранения/шифрования анонимных медицинских данных, TSB-серверу 400 для хранения/шифрования персональных данных, а также к GED-серверу 500 менеджмента документов.

Следует отметить, что сервер 200 будет также иметь возможность взаимодействия с DMA-сервером посредством связи на основе протокола TCP/IP или аналогичного средства в соответствии с архитектурой пользователь-сервер, хорошо известной специалистам и поэтому подробно не рассматриваемой.

В дополнение, практикующие медработники могут располагать также мобильными коммуникационными системами, такими как портативные компьютеры ("лэптопы"), карманные компьютеры типа PDA (не изображены) и мобильные телефоны последнего поколения, обеспечивающие обмен информацией через Интернет.

Для большей определенности дальнейшего описания в контексте изобретения приняты следующие определения и обозначения.

Персональные медицинские данные (DMN-данные): полный файл пациента, содержащий административные и, в частности, персональные данные (имя, возраст, пол, характеристики, адрес, телефон) в сочетании с медицинской информацией (патологии, элементы диагностики, методы лечения и т.д.).

Как будет показано далее, согласно подходу, предлагаемому изобретением, чтобы гарантировать высокий уровень безопасности данных, DMN-данные никогда не хранятся на серверах. Далее будет показано, что эти данные генерируются только по требованию практикующего медработника, непосредственно и локально в его системе 1-1 с помощью запоминающего устройства 20.

Анонимные медицинские данные (РМА-данные). К этой категории должна относиться только медицинская информация, из которой исключена любая информация персонального характера, такая как имя, адрес, телефон и др. Эти DMA-данные, менее чувствительные, чем полные DMN-данные, хранятся на DMA-сервере 300, причем они проиндексированы обезличенным идентификатором (обозначаемым, как IDA). Хотя эти данные менее чувствительны, чем DMN-данные, доступ к серверу 300, тем не менее, защищен шифрованием ключом, известным только практикующим медработникам, входящим в учитываемые профессиональные группы, и записанным в запоминающем устройстве 20. Характер информации, хранящейся на сервере 300, делает возможным использовать этот сервер для получения сведений статистического характера, позволяющих практикующим медработникам и другим работникам сферы здравоохранения получать доступ к обобщенной информации, касающейся патологий, диагностики и методов лечения пациентов.

База временного хранения (TSB). Эта база содержит зашифрованную (закодированную) информацию, позволяющую осуществлять менеджмент обновлений запоминающих устройств 20, применяемых внутри учитываемых профессиональных групп.

База хранения документов (GED). Эта база содержит закодированные файлы, соответствующие документам в форматах PDF или JPG.

Таким образом, серверы 200, 300 и 400 хранят информацию, которая зашифрована посредством ключей, существующих только внутри запоминающих устройств 20, имеющихся только у практикующих медработников, т.е. внутри запоминающих устройств, внешних по отношению к системе. В частности, как будет показано далее, администратор, осуществляющий администрирование сервера 200, не располагает ключами дешифрования.

Запоминающее устройство 20 - в рассматриваемом примере являющееся внешним - содержит выполняемый файл, который является DMN-агентом для создания (генерирования) DMN-данных с использованием различной информации, присутствующей и распространяемой в различных компонентах сети.

Запоминающее устройство 20 содержит также файл, в котором записаны открытые/секретные ключи, позволяющие проводить шифрование (кодирование) и дешифрование (декодирование) информации, загруженной с серверов 300, 400 и 500, т.е. записанной на этих серверах. Должно быть понятно, что специалист сможет использовать любой известный способ шифрования/дешифрования, чтобы осуществить изобретение.

В дополнение к файлу ключей шифрования/дешифрования и выполняемому файлу, соответствующему DMN-агенту, в запоминающем устройстве 20 записаны также так называемые связные PLT-таблицы.

Связная таблица (PLT). Как будет показано далее, эта таблица используется при осуществлении обменов между различными серверами. Действительно, в этой (и только в этой) таблице собираются данные, соответствующие персональной информации с IDA-идентификатором, используемым преимущественно DMA-сервером 300.

Согласно одному конкретному аспекту изобретения персональные - весьма чувствительные - данные и чисто медицинские данные (патологии - диагнозы - методы лечения), которые являются просто чувствительными, подвергаются дифференцированной обработке.

Персональные данные хранятся в запоминающем устройстве 20, принадлежащем только одному из практикующих медработников, и максимально защищены с помощью электронного средства, реализованного согласно изобретению (кода шифрования, биометрической защиты), которое является дополнением к физической защите запоминающего устройства со стороны владеющего им практикующего медработника.

Чисто медицинские данные хранятся на внешнем сервере и защищаются - в меньшей степени - системой шифрования, обеспечиваемой посредством ключа, который хранится у практикующего медработника.

Согласно одному аспекту изобретения DMN-агент запоминающего устройства 20, будучи введенным в действие в системе 1-1 практикующего медработника, генерирует запросы к своей локальной PLT-таблице, а также к таблицам, хранящимся на удаленных DMA- TSB- и GED-серверах 300, 400 500, чтобы создать, по требованию, сформированному в пределах офиса практикующего медработника, индивидуализированный электронный медицинский файл определенного спортсмена.

Построение такого файла осуществляется посредством согласования, посредством анонимной связи через IDA, персональных данных, содержащихся в PLT-файле, и анонимных медицинских данных, загруженных с DMA-сервера 300 и сопровождаемых связанными с ними файлами, загруженными с GED-сервера 500.

Поскольку он формируется только по требованию, индивидуализированный медицинский файл никогда не хранится на неспецифицированном сервере и доступ к нему остается под полным контролем практикующего медработника, который, следовательно, является гарантом соблюдения конфиденциальности данных о своем пациенте.

DMA- TSB- и GED-серверы 300, 400 и 500 хранят только неперсонифицированные данные, которые, кроме того, зашифрованы посредством ключа шифрования, имеющегося только у одного профессионального работника.

Как следствие, третьи лица или организации, которым поручены менеджмент и размещение серверов 300-500, не могут обладать данными, хранящимися на этих серверах.

Тем самым использование агента, генерирующего персональный медицинский файл пациента, гарантирует, причем весьма эффективным образом, конфиденциальность данных.

Далее, со ссылкой на фиг.2А, будет рассмотрен пример организации структуры данных внутри DMA-сервера 300. Видно, что этот сервер содержит совокупность следующих таблиц.

Таблица 210: таблица идентификации спортсменов, которая индексируется только посредством анонимных IDA-идентификаторов.

Таблица 220: таблица прикрепленных файлов. Эта таблица позволяет группировать прикрепленные файлы вместе с файлом, соответствующим образом датированным и хранящимся (в зашифрованном виде) на GED-сервере 500.

Таблица 230: таблица отчетов. Эта таблица позволяет сгруппировать, в выбранный момент, закодированные значения клинических результатов, относящихся к пациенту.

Таблица 240: таблица травм. Эта таблица позволяет описать историю травм, перенесенных пациентом.

Таблица 250: таблица консультаций. В этой таблице собрана история консультаций, полученных пациентом.

Таблица 260: таблица обменов. Эта таблица отслеживает даты корреспонденции между пациентом и его практикующим медработником.

Из примеров, проиллюстрированных на фиг.2А-2С, можно видеть, что основная часть информации зашифрована, и это делает возможной последующую статистическую обработку или коллективную инспекцию неперсонализированных медицинских данных. Следует отметить, что термин "организация" в таблице 2В, естественно, относится к коду рассматриваемых профессиональных групп (к клубу, федерации, лиге и т.д.), который также зашифрован.

При этом следует отметить, что изобретение очень легко адаптируется к систематическому применению кодов, производных от Международной классификации болезней (International Classification of Diseases, CIM), последняя редакция которой (С1М-10) опубликована Всемирной Организацией Здравоохранения (ВОЗ).

В конкретном рассматриваемом варианте, соответствующем способу инспекции медицинских данных о спортсменах высокого уровня и профессиональных спортсменах, обеспечивается даже возможность разработать специальные категории и подклассы, чтобы учесть некоторые специфичные патологии, характерные для спорта или представляющие особый интерес в плане статистического исследования.

Как показано на чертежах, сервер 300 должен сформировать базу медицинских данных, не включающую никаких персональных данных и удовлетворяющую потребности инспекций медицинских данных практикующими медработниками, а также исследований статистического характера.

На фиг.3 более подробно иллюстрируется содержание TSB-сервера 400, используемого для временного хранения (в закодированной форме) данных, обновленных практикующими медработниками. Как будет показано далее, при рассмотрении протоколов запросов и других процедурах этот TSB-сервер 400 служит для периодического исключения или стирания статистических данных, что приводит к повышению защищенности рассматриваемого способа в целом.

На фиг.4 иллюстрируется структура связной PLT-таблицы 21, которая хранится в каждом запоминающем устройстве 20, проиллюстрированном на фиг.1 и использующем, например, биометрические ключи.

Видно, что данная таблица, в дополнение к анонимному IDA-идентификатору, содержит элементы идентификации спортсменов, в частности имя, адрес, телефон, национальность, а также профильные элементы, ассоциированные с этим спортсменом, такие как возраст, пол, характерные особенности (праворукий, левша и т.д.).

Видно, что PLT-таблица 21 содержит высокочувствительные данные, и способ согласно изобретению предусматривает, как будет показано далее, тщательно разработанный порядок обработки этих данных, чтобы постоянно обеспечивать конфиденциальность, в то же время допуская определенную статистическую и коллективную обработку неперсонализированных медицинских данных.

На фиг.5 иллюстрируется способ, позволяющий инсталлировать первое запоминающее устройство 20 на рабочем месте практикующего медработника, принадлежащего учитываемой профессиональной группе или организации.

Способ инсталлирования основан на приведении в действие DMN-агента, программное обеспечение которого записано в запоминающем устройстве 20. Следует заметить, что в случае использования биометрического ключа, сразу же после ввода этого ключа в USB-порт 5 системы, практикующему медработнику будет выдана рекомендация активировать данный ключ. В общем случае реализация принципов и процедур, позволяющих активировать биометрический ключ - например путем считывания отпечатка пальцев - хорошо известна специалисту и не составляет часть настоящего изобретения. Поэтому процедура активации не будет рассматриваться более подробно; достаточно только упомянуть, что рассматриваемый ее вариант основан на идентификации отпечатка пальца, представляемого практикующим медработником, и на его сравнении с контрольным отпечатком, предварительно полученным и записанным в устройство 20.

Соответствующий медработник сможет успешно завершить процедуру биометрического контроля или любого другого метода защиты, в частности на основе механизма, учитывающего индивидуальные характеристики компьютера, в который введен биометрический ключ, и компонентов этого компьютера.

После завершения активации биометрического ключа может быть запущен DMN-агент, который начнет, на шаге 500, процедуру инсталляции, проиллюстрированную на фиг.5.

Затем DMN-агент перейдет на шаг 510, соответствующий вводу и верификации пароля практикующего медработника.

Если проверка на шаге 510 пройдет успешно, способ переходит на шаг 520. Напротив, при негативном результате способ переходит сразу на шаг 590, прекращая процедуру инсталляции биометрического USB-ключа.

На шаге 520 способ начинает процедуру случайного генерирования ключа шифрования, который, как это следует подчеркнуть, останется записанным только в запоминающем устройстве 20, находящемся в офисе медработника, а также во вторичных ключах его коллег, как это будет описано далее.

В общем случае можно рассматривать применимость любой процедуры шифрования/дешифрования, особенно асимметричного способа, такого как RSA, основанного на использовании открытых/секретных ключей и Интернета. При этом длина кода шифрования выбирается в соответствии с уровнем защиты, который желательно применить для PLT-таблиц. Методы шифрования также хорошо известны специалистам и поэтому не будут рассматриваться более подробно.

Затем способ переходит на шаг 530, на котором агент переходит к выпуску аттестата или сертификата (возможно, цифрового) для сертификации завершения генерирования ключа шифрования/дешифрования. В конкретном варианте способ включает распечатку сертификата. Сертификат должен быть подписан практикующим медработником и служит привлечению его внимания к требованиям в отношении бдительности, которую он должен проявлять, чтобы сохранить конфиденциальность информации, связанной с только что инсталлированным ключом.

Способ переходит на шаг 540, состоящий во вводе или импорте списка спортсменов либо путем прямого ввода в офисе медработника, либо посредством запуска импорта из файла, уже имеющегося в системе в соответствии с ответственностью практикующего медработника. Можно рассматривать этот шаг, как включающий также ввод/импорт всех персональных данных спортсменов в ожидании конструирования первой PLT-таблицы.

По завершении ввода способ переходит на шаг 550, при выполнении которого генерируется запрос на создание нового IDA-идентификатора для каждого спортсмена, включенного в список, составленный на предыдущем шаге. Этот запрос, направляемый DMA-серверу 300, приводит к созданию необходимого окружения для построения таблиц, индексируемых IDA-идентификаторами, которые будут затем созданы DMA-сервером 300 и которые будут позднее обновлены практикующими медработниками в соответствии с их активностью по отношению к "своим" спортсменам.

На шаге 560 DMN-агент, выполняемый в системе практикующего медработника, получает созданные IDA-идентификаторы для построения структуры первой PLT-таблицы.

На шаге 570 агент переходит к вводу/импорту персональных данных спортсменов (если он не сделал этого на шаге 540), а также данных, характеризующих их профили, чтобы завершить генерирование PLT-таблицы, представленной на фиг.4. На этом шаге также возможно использование различных режимов, включая прямой ввод персональной информации практикующим медработником или импорт этих данных из существующего файла, имеющегося в системе этого медработника. Важно отметить, что персональные данные спортсменов остаются в пределах офиса практикующего медработника, причем только под его ответственность, и ни в коем случае не хранятся на серверах 200, 300, 400 или 500.

В конкретном варианте может быть предусмотрено прерывание (любыми подходящими средствами) соединения между системой практикующего медработника и серверами 200-500 на время ожидания последующего шифрования PLT-таблицы, чтобы предотвратить любую утечку данных.

Способ продолжается шагом 580, на котором агент производит шифрование, посредством ключа, сгенерированного случайным образом на шаге 520, только что созданной PLT-таблицы.

Способ, реализуемый посредством DMN-агента, заканчивается завершающим шагом 590.

На фиг.6 иллюстрируется реализуемый DMN-агентом способ резервирования и/или дублирования запоминающего устройства-источника (т.е. первичного запоминающего устройства 20-1) для квалифицирования назначения или второго запоминающего устройства 20-2, что позволит второму практикующему медработнику получить DMN-файл спортсменов, инспектируемых профессиональной группой.

Способ осуществляется на первичном запоминающем устройстве, начиная с шага 600.

Затем способ переходит на шаг 610, на котором реализуется процедура верифицирования пароля владельца первичного запоминающего устройства, аналогичная описанной применительно к шагу 510 (см. фиг.5). Если пароль не идентифицирован как валидный (действительный), способ завершается шагом 690.

Если действительность пароля подтверждена, способ переходит на шаг 620, на котором агент, выполняемый на первичном устройстве, верифицирует наличие файла шифрования, а также присутствие закодированной PLT-таблицы.

Если на первичном запоминающем устройстве один из этих файлов отсутствует, способ переходит на шаг 690, т.е. завершается.

Если же два требуемых файла присутствуют, способ переходит на необязательный шаг 630, на котором DMN-агент определяет, должен ли способ создать резервную копию только PLT-файла или, кроме него, копию файла ключа шифрования. Если да, способ переходит на шаг 635, на котором оба файла записываются в адекватной запоминающей среде, под ответственность практикующего медработника.

В противном случае или в случае, когда шаг 630 не предусмотрен, способ переходит прямо с шага 620 на шаг 640, при выполнении которого агент требует от первого практикующего медработника подтвердить возможность перехода к квалифицированию вторичного запоминающего устройства для создания второго ключа доступа к индивидуализированному медицинскому файлу. В противном случае способ переходит на завершающий шаг 690.

Если первый практикующий медработник подтверждает процедуру квалифицирования вторичного запоминающего устройства, способ переходит (на шаге 650) к процедуре, в ходе которой агент приглашает второго практикующего медработника вставить свое собственное запоминающее устройство 20-2. В предположении, что вторичное устройство также является биометрическим USB-ключом, второй практикующий медработник будет должен активировать его, чтобы сделать возможной запись файлов и, как следствие, активацию процедуры квалифицирования. Шаг 650 продолжает также процедуру ввода/создания вторичного пароля, который будет использован вторым практикующим медработником для получения доступа к выполнению своего собственного DMN-агента.

Если процедура приема/создания пароля не достигает успеха, способ переходит на шаг 690, т.е. завершается.

Если же процедура создания пароля для второго практикующего медработника завершается успешно и пароль проходит валидацию, DMN-агент, который выполняется в первичном запоминающем устройстве 20-1, переходит, на шаге 660, к генерированию необходимых файлов для выполнения своего нового управляющего объекта, а именно выполняемого файла DMN-агента, а также файла шифрования/дешифрования и PLT-таблиц с количественными данными, завершая квалифицирование вторичного запоминающего устройства 20-2, более конкретно, второго биометрического USB-ключа, который будет использоваться вторым практикующим медработником.

Затем, на шаге 670, первичный агент переходит к выпуску аттестата или сертификата, подтверждающего квалифицирование вторичного запоминающего устройства 20-2.

После этого способ заканчивается на шаге 690, завершающем процедуру резервирования/дублирования.

Следует отметить, что важное достоинство изобретения состоит в том, что способ дублирования ключей и квалифицирования вторичного запоминающего устройства может быть использован тем же практикующим медработником, если он хочет иметь вторую "физическую" копию своего USB-ключа. В этом случае ему будет достаточно снова ввести свой пароль на шаге 650.

Таким образом, способ позволяет очень просто управлять первичным, вторичным, третичным и т.д. запоминающими устройствами, которые могут представляться полезными внутри той же профессиональной группы. Практикующие медработники одной группы смогут очень легко получать свои копии или дублировать данное запоминающее устройство, причем, как следует подчеркнуть, такая операция абсолютно необходима для получения доступа к персональным данным медицинского файла спортсменов, тогда как вне офисов практикующих медработников и без их присутствия доступ к персональным данным невозможен даже для администратора сервера 200.

На фиг.7 иллюстрируется способ, позволяющий добавлять/модифицировать персональные данные спортсмена посредством запоминающего устройства 20-n.

Данный способ получения доступа к DMN-данным и их обновления начинается на шаге 700. Как и в предыдущих случаях, данный шаг, в дополнение, по существу, к предварительному шагу активации биометрического ключа 20-n, может включать ввод пароля с целью обеспечить возможность выполнения DMN-агента, обеспечивающего онлайновое конструирование DMN-данных.

На шаге 710 выполняется проверка необходимости добавления или модификации информации, касающейся спортсмена.

Если нет, способ переходит на завершающий шаг 790.

Если да, способ переходит на шаг 720, на котором практикующий медработник вводит/импортирует персональные данные и профиль нового спортсмена, которые шифруются посредством ключа шифрования, имеющегося в запоминающем устройстве 20-n.

Затем, на шаге 730, способ генерирует запрос, отправляемый на TSB-сервер 400 и содержащий информацию о вводе, на шаге 720, обновлений, но без указания идентификатора IDA.

Достоинство такого подхода заключается в том, что за пределы офиса практикующих медработников не выносится таблица соответствия между IDA и персональными элементами идентификации спортсменов. Как уже отмечалось, таблица, хранящаяся (очень короткое время) на TSB-сервере 400, содержит только персональные данные (из которых исключены элементы медицинского характера), тогда как DMA-сервер 300 содержит только медицинские данные, но соотнесенные только с неперсонализированным IDA-идентификатором.

Кроме того, вся информация, хранящаяся на серверах 300 и 400, зашифрована посредством ключа, хранящегося только внутри профессиональной группы практикующих медработников.

Тем самым реализуется преимущество высокого уровня защиты доступа, причем без применения особенно дорогостоящих технологий.

Вслед за шагом 730 способ, реализуемый DMN-агентом, переходит на шаг 740, на котором производится обновление PLT-таблицы путем учета добавления/модификации, произведенной практикующим медработником, который является держателем первичного биометрического ключа.

Затем DMN-агент передает, на шаге 750, запрос на сервер 200, которым сервер информируется о произведенном в системе обновлении. Следует отметить, что в этом случае передается только IDA-идентификатор.

После этого способ завершается на шаге 790, который финализирует произведенную в таблицах модификацию.

Далее, со ссылкой на фиг.8, будет описан реализованный способ обновления PLT-таблиц в запоминающих устройствах 20-n и др.

Способ начинается шагом 800. Как и раньше, предполагается, что практикующий медработник, который запустил выполнение DMN-агента на своем запоминающем устройстве 20-n, удовлетворил требованиям процедуры активации биометрического ключа.

На шаге 810 DMN-агент запускает процедуру верификации пароля, с переходом, если она не состоится, на завершающий шаг 899.

Если же практикующий медработник удовлетворен процедурой верификации его пароля, DMN-агент переходит на шаг 820, на котором выполняется дополнительная проверка, чтобы установить присутствие файла, содержащего ключ шифрования/дешифрования, а также PLT-таблицы.

При негативных результатах проверки способ также переходит на завершающий шаг 899.

Если же проверка проходит успешно, способ переходит на шаг 830, на котором агент генерирует направляемый DMA-серверу 300 запрос с целью произвести загрузку списка IDA.

Затем, на шаге 840, агент производит считывание ключа дешифрования, чтобы получить список IDA, загружаемый с DMA-сервера 300.

После этого на шаге 850 DMN-агент производит дешифрование своей локальной PLT-таблицы, чтобы получить доступ к содержащимся в ней данным.

На шаге 860 DMN-агент осуществляет сравнение списка IDA-идентификаторов, загруженного с DMA-сервера 300, со списком IDA-идентификаторов, который локально присутствует в PLT-таблице.

На шаге 870 DMN-агент производит проверку наличия IDA-идентификатора, не приписанного ни одному из спортсменов, идентифицированных в локальной PLT-таблице.

Негативный результат проверки означает, что никакого обновления не требуется, так что способ переходит на заключительный шаг 899.

В противном случае способ идентифицирует один или более случаев с неприсвоенным IDA-идентификатором, после чего переходит на шаг 880 для передачи TSB-серверу 400 запроса на загрузку списка спортсменов.

После этого персональная информация, имеющаяся в базе TSB-сервера 400, локально принимается DMN-агентом, который, с помощью своего ключа дешифрования, может получить к ней доступ и завершить на шаге 885 работу с PLT-таблицей.

Затем агент передает уведомление главному серверу 200, чтобы информировать его о произведенном обновлении. В результате этот сервер может гарантировать, что все запоминающие устройства 20-n, относящиеся к одной профессиональной группе, были, действительно, обновлены и, при необходимости, произвести очистку таблиц в TSB-сервере 400 временного хранения.

Способ завершается шагом 899.

На фиг.9 иллюстрируется способ конструирования DMN-агентом индивидуализированного медицинского файла, содержащего DMN-данные.

Способ начинается шагом 1000.

На шаге 1010 DMN-агент проводит проверку пароля, чтобы верифицировать, что пользователь авторизован для инициирования конструирования DMN-файла; если пароль не является валидным, способ переходит на заключительный шаг 1100.

Если пароль опознан как валидный, способ переходит на шаг 1020 верификации присутствия в запоминающем устройстве PLT-файла 21 и файла 22, содержащего ключ шифрования (например биометрический ключ, БЧ).

Если два этих файла не присутствуют одновременно, агент переходит на заключительный шаг 1100.

Если оба файла присутствуют, агент генерирует, на шаге 1030, запросы, направляемые DMA-серверу 300, и приступает к загрузке анонимных IDA-идентификаторов.

На шаг 1040 DMN-агент приступает к идентификации пациентов посредством сопоставления с таблицей, хранящейся в том же безопасном запоминающем устройстве.

На шаге 1050 DMN-агент предлагает выбрать одного из пациентов, идентифицированных на предыдущем шаге.

Затем на шаге 1060 DMN-агент приступает к загрузке анонимных данных с DMA-сервера 300 с использованием персонального IDA-идентификатора, присвоенного рассматриваемому пациенту.

После этого на шаге 1070 DMN-агент приступает к загрузке прикрепленных файлов, хранящихся на GED-сервере 500.

На шаге 1080 способ использует ключ шифрования, имеющийся в запоминающем устройстве (защищенном практикующим медработником, который является держателем устройства), чтобы декодировать данные, загруженные с DMA-сервера 300 и с GED-сервера 500.

Теперь файл является готовым и может быть отображен удобным образом посредством графического пользовательского интерфейса (GUI) 13, показанного на фиг.1. На шаге 1090 проводится консультация, которая позволяет практикующему медработнику произвести возможные обновления и модификации файла своего пациента, причем эти изменения могут быть загружены через соответствующие им серверы (преимущественно через DMA-сервер 300).

По окончании просмотра DMN-агент переходит на заключительный шаг 1100, чтобы завершить способ и стереть из памяти любые следы медицинского файла пациента.

Описанные выше способы позволяют создавать, безопасным образом, таблицы, составляющие часть медицинских баз данных, требующих особо сложных и гарантированно надежных методов обработки в сочетании с очень высоким уровнем конфиденциальности и коллективной и статистической обработки определенных, полностью анонимных данных.

Действительно, как показано выше, персональные медицинские файлы пациентов создаются только на рабочем месте практикующего медработника, посредством агента 14, генерирующего DMN-данные при наличии двойного уровня защиты: защиты, обеспечиваемой шифрованием ключом, присутствующим только на запоминающем устройстве 20, в сочетании с защитой, обеспечиваемой механизмом биометрической верификации, реализованным в составе рабочего места практикующего медработника.

Как следствие, невозможно реконструировать медицинский электронный файл пациента извне офиса или рабочего места практикующего медработника без обращения к запоминающему устройству 20, имеющему биометрическую защиту, т.е. без ведома практикующего медработника. При этом серверы (в частности DMA-сервер 300) содержат только неперсонализированные данные (причем тоже закодированные).

С другой стороны, для практикующего медработника, входящего в определенную профессиональную группу, или для практикующего медработника, инспектирующего подобные профессиональные группы, возможен доступ к определенным элементам информации, таким как коды на основе классификации CIM-10 ВОЗ или производные от них и/или иные коды, чтобы производить коллективную обработку этих данных, с возможностью их обезличенной коммуникации.

Благодаря технологиям, реализуемым изобретением, оно позволяет обеспечить особенно эффективную связь между высокочувствительными данными, хранящимися в виде PLT-таблиц, которые должны оставаться абсолютно конфиденциальными, и данными, допускающими коллективную обработку в целях обеспечения возможности инспекции файлов и/или медицинских исследований.