Результат интеллектуальной деятельности: СПОСОБ УДАЛЕННОГО МОНИТОРИНГА И УПРАВЛЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТЬЮ СЕТЕВОГО ВЗАИМОДЕЙСТВИЯ НА ОСНОВЕ ИСПОЛЬЗОВАНИЯ СИСТЕМЫ ДОМЕННЫХ ИМЕН

Вид РИД

Изобретение

Изобретение относится к области защиты информации, а именно к обеспечению информационной безопасности сетевого взаимодействия информационных служб и клиентов. Предлагаемый способ позволяет удаленно обеспечивать мониторинг сетевого взаимодействия информационных служб и клиентов, использующих систему доменных имен, на основе модификации пакетов DNS транзакций и дальнейшем активном участии в информационном обмене.

Известен "Способ и устройство удаленного мониторинга сетевого трафика в сетях общего пользования" по патенту США № 7899048 В1 от 01 марта 2011 г. (David S. Walker, Kalyan К. Ghosh, Thomas J. Edsall). Известный способ заключаются в том, что существует сетевое устройство, непосредственно участвующее в сетевом информационном обмене клиентов сети общего пользования, т.е. физически подключенное к сети общего пользования, используемое клиентами, и являясь при этом посредником клиентов сети, что определяется соответствующей конфигурацией сети общего пользования. Реализация заключается в том, что, получая пакеты данных, передаваемые от одного клиента другому, данное сетевое устройство дополнительно генерирует пакет данных, содержащий копию данных исходного пакета и передаваемый в дальнейшем устройству мониторинга сетевого трафика.

Недостатком данного способа является зависимость количества участников сетевого взаимодействия, для которых обеспечивается мониторинг сетевого трафика, от топологии сети, сетевого расположения контролируемых участников и расположения коммутатора сетевого трафика, обеспечивающего направление копий сетевых пакетов к сетевому анализатору. Таким образом, если маршрутизация сетевого трафика не проходит через сеть, к которой имеет доступ коммутатор, направляющий пакеты к сетевому анализатору, то мониторинг сетевого взаимодействия для данных участников не обеспечивается.

Наиболее близким по своей технической сущности и выполняемым функциям аналогом (прототипом) к заявляемому является "Коммутатор DNS трафика" по патенту США №2007/0180090 А1, класс G06F 15/173 (2006.01) от 02 августа 2007 г. (Robert M.Fleischman, William Thomas Waters). Известный способ включает следующую последовательность действий: принимают DNS запрос от DNS клиента к DNS серверу, идентифицируют DNS информацию из DNS запроса, определяют необходимые управляющие воздействия на основе сетевой политики безопасности и информации в DNS транзакции, выполняют управляющие воздействия на сетевой трафик.

При такой совокупности описанных элементов и связей прототип позволяет выполнять управление информационной безопасностью сетевого взаимодействия на основе системы доменных имен, при этом управляющие воздействия формируются только на основе данных, полученных DNS транзакций и имеющихся априорных правил политики безопасности.

Недостатком данного способа является недостаточный уровень защищенности компьютерной сети, выражаемой вероятностью надежной защиты информации в компьютерной сети.

Недостаточный уровень защищенности обусловлен ограниченностью количества объектов компьютерной сети и количества состояний (режимов работы) объектов компьютерной сети, для которых осуществляется мониторинг и управление информационной безопасностью сетевого взаимодействия. Ограниченность количества объектов компьютерной сети возникает вследствие особенностей используемой в прототипе системы доменных имен для управления информационной безопасностью компьютерной сети, когда контроль осуществляется только для тех объектов компьютерной сети, работа которых осуществляется через "DNS коммутатор", описанный в прототипе, при этом объекты компьютерной сети, не использующие DNS коммутатор, контролю и управлению не подвергаются. Ограниченность количества состояний (режимов работы) объектов компьютерной сети обусловлено использованием только данных DNS транзакций для формирования управляющих воздействий и обеспечения мониторинга сети, а также тем, что мониторинг и управление информационной безопасностью сетевого взаимодействия в прототипе осуществляется только на этапе установления соединения (процедуры разрешения запрошенного доменного имени) между клиентом и информационной службой и, как следствие, отсутствие мониторинга и управление сетевого взаимодействия в процессе информационного обмена после установки сеанса, что не позволяет выполнять такие задачи как фильтрацию трафика информационного взаимодействия клиента и информационных служб на сетевом уровне, фильтрацию с учетом любых значимых полей сетевых пакетов, управление доступом клиентов к информационным службам после установления сеанса соединения, фильтрацию трафика на наличие сведений конфиденциального характера и сведений, составляющих государственную тайну.

Задачей изобретения является создание способа удаленного мониторинга и управления информационной безопасностью сетевого взаимодействия на основе использования системы доменных имен, позволяющего повысить защищенность сетевого взаимодействия клиента и информационных сервисов, использующих систему доменных имен, выражаемую вероятностью надежной защиты информации:

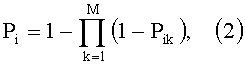

где Pi - вероятность защищенности информации на i-м объекте, участвующем в сетевом взаимодействии, N - количество объектов, для которых осуществляется управление информационной безопасностью.

Защищенность информации на i-м объекте зависит от защищенности информации в каждом состоянии (режиме работы) каждого объекта. Таким образом, защищенность информации на i-м объекте выражается:

где Pik - вероятность защищенности информации на i-м объекте в k-м состоянии (режиме работы) автоматизированной системы, М - количество состояний автоматизированной системы.

Поскольку заявленный способ трафика в отличие от прототипа позволяет вне зависимости от топологии сети и расположения точки мониторинга (межсетевого экрана) и клиентов осуществлять управление информационной безопасностью и мониторинг сетевого взаимодействия, то

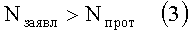

,

,

где Nзаявл и Nпрот - количество объектов, для которых осуществляется мониторинг и управление информационной безопасностью для заявленного способа и прототипа соответственно.

Кроме того, заявленный способ позволяет осуществлять управление информационной безопасностью и мониторинг сетевого взаимодействия как на этапе установления соединения, так и на этапе информационного обмена клиента и информационных служб, осуществлять фильтрацию трафика с учетом любых значимых полей сетевых пакетов, управление доступом клиентов к информационным службам после установления соединения, фильтрацию трафика на наличие сведений конфиденциального характера и сведений, составляющих государственную тайну. Таким образом

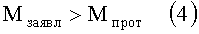

,

,

где Mзаявл и Mпрот - количество состояний (режимов работы) автоматизированной системы для заявленного способа и прототипа соответственно, для которых осуществляется мониторинг и управление информационной безопасностью.

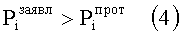

Исходя из (1-4):

,

,

где  и

и  - вероятность защищенности информации для заявленного способа и прототипа соответственно.

- вероятность защищенности информации для заявленного способа и прототипа соответственно.

Поставленная задача решается тем, что в способе удаленного мониторинга и управления информационной безопасностью сетевого взаимодействия на основе использования принимают DNS запрос от DNS клиента к DNS серверу, идентифицируют DNS информацию из DNS запроса, определяют необходимые управляющие воздействия на основе сетевой политики безопасности и информации в DNS транзакции.

Выполняют управляющие воздействия на сетевой трафик - модификацию DNS ответа таким образом, что в DNS ответ добавляется заданное конфигурационной информацией и правилами политики безопасности поле "Additional", инициирующее начало процесса мониторинг и управления безопасностью информационного обмена, после чего дополнительно согласно изобретению отправляют модифицированный DNS ответ от DNS сервера, принимают DNS запрос на DNS сервере провайдера Интернет-услуг, инициализируют значения в кэш DNS сервера провайдера.

Принимают запрос на разрешения заданного имени хоста, отправляют DNS ответ на основе значений из кэша DNS сервера провайдера, принимают DNS ответ от DNS сервера провайдера, отправляют запрос от имени клиента к целевой информационной службе, принимают запрос от клиента в точке мониторинга, определяют необходимые управляющие воздействия на основе сетевой политики безопасности и информации в запросе к целевой информационной службе, выполняют управляющие воздействия на сетевой трафик, отправляют запрос к целевой информационной службе, принимают ответ от целевой информационной службе для клиента, определяют необходимые управляющие воздействия на основе сетевой политики безопасности и информации в запросе к целевой информационной службе, выполняют управляющие воздействия на сетевой трафик, отправляют ответ клиенту от имени целевой информационной службы.

Существенным является модификация DNS ответа путем добавления поля "Additional", содержащего информацию о доменном имени, для которого будет осуществляться мониторинг. При этом, в случае отсутствия в кэш-памяти провайдера заявленного доменного имени из поля "Additional", оно вместе с соответствующим(и) ему IP адресами будет помещено в кэш DNS сервера интернет-провайдера, что позволит начать мониторинг и управление информационным взаимодействием клиента и информационной службы.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного технического решения, отсутствуют, что указывает на соответствие изобретения условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Промышленная применимость заявляемого способа обусловлена тем, что предлагаемое техническое решение может быть осуществлено с помощью современной элементной базы с соответствующим программным обеспечением.

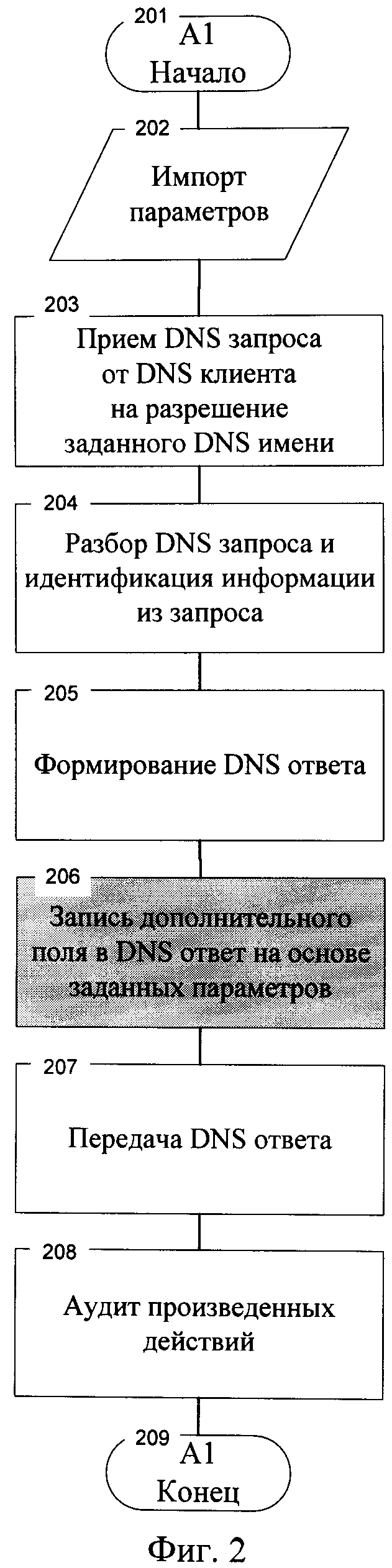

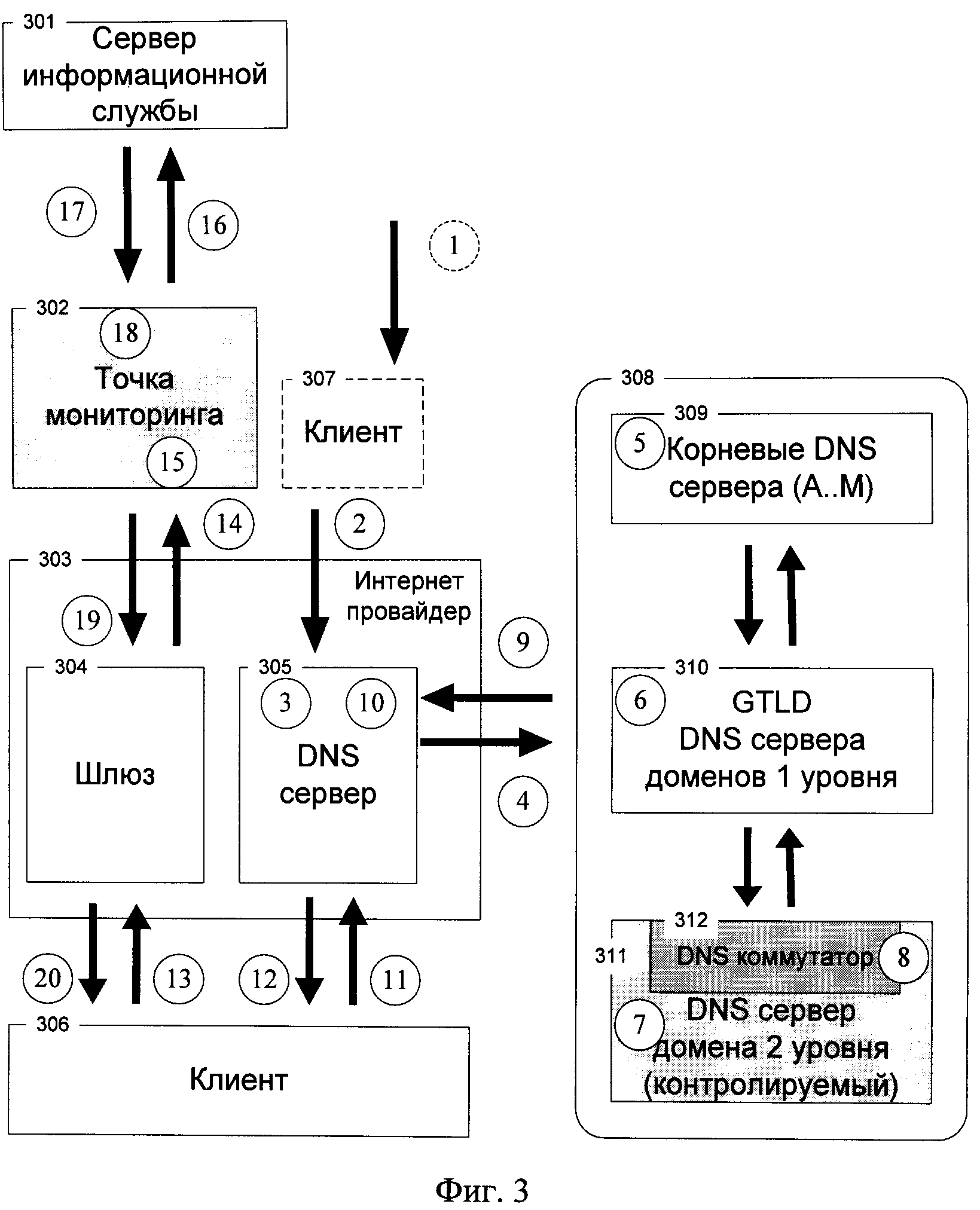

Заявленный способ поясняется чертежами, на которых показаны:

фиг.1 - блок-схема действий, осуществляющих способ удаленного мониторинга и управления информационной безопасностью сетевого взаимодействия на основе использования системы доменных имен;

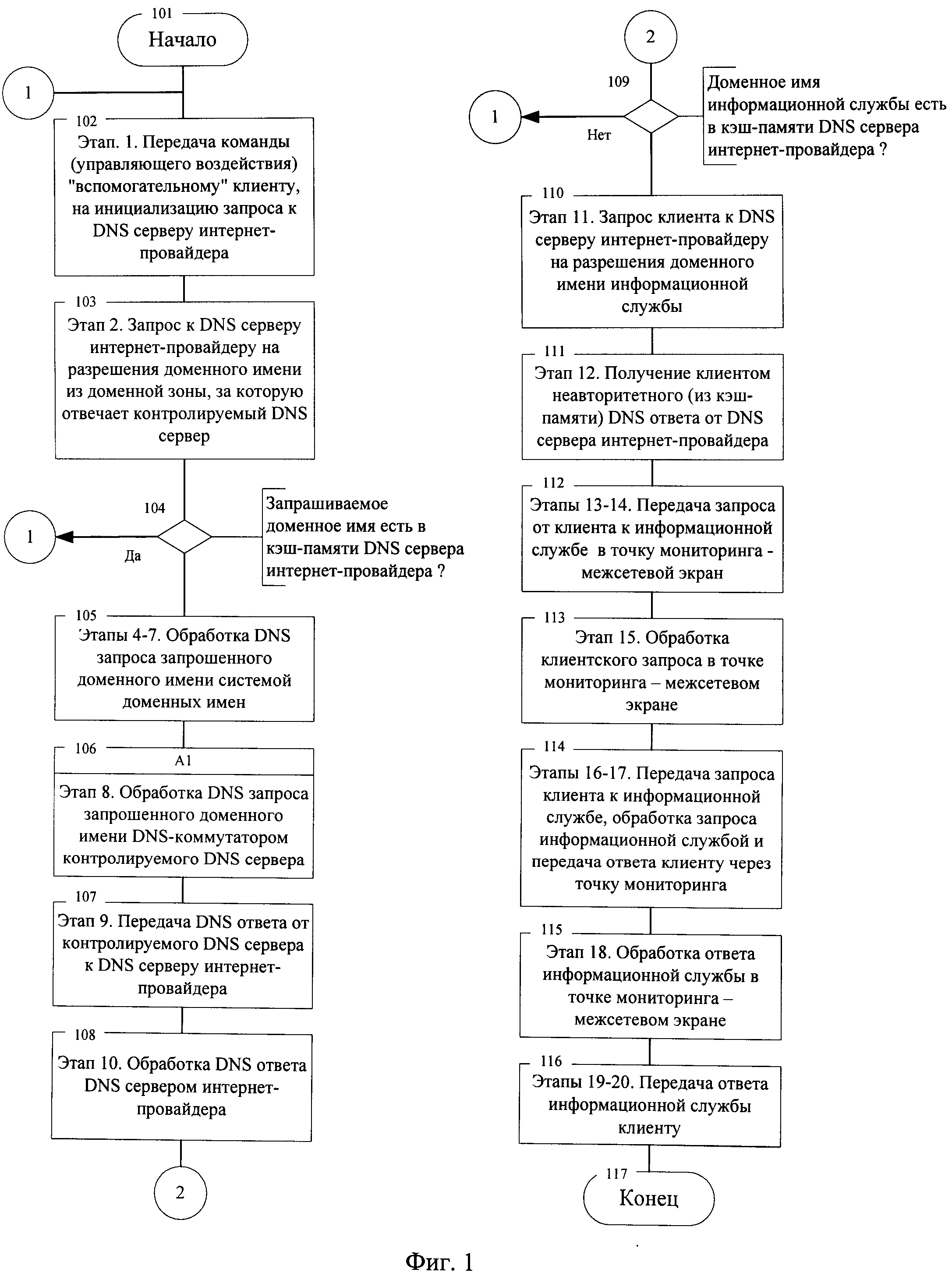

фиг.2 - алгоритм работы DNS коммутатора в составе контролируемого DNS сервера;

фиг.3 - структурная схема типовой компьютерной сети, реализующей способ удаленного мониторинга и управления информационной безопасностью сетевого взаимодействия на основе использования системы доменных имен.

На фиг.1 представлена блок-схема порядка действий для осуществления заявляемого способа, реализуемого типовой компьютерной сетью, представленной на фиг.3.

В состав типовой компьютерной сети, реализующей заявленный способ, входят следующие элементы.

1. Клиентская ПЭВМ (Клиент).

2. Интернет-провайдер (в составе: кэширующий DNS сервер, шлюз).

3. Вспомогательный клиент.

4. Система доменных имен.

5. Точка мониторинга (межсетевой экран, фильтр, прокси-сервер).

6. Сервер информационной службы.

В качестве клиента могут выступать как ПЭВМ пользователей компьютерной сети, так и различные службы (например, FTP, WEB, SMTP, POP). В качестве информационных служб выступают любые службы, использующие систему доменных имен. К ним относятся, например, WEB, FTP, EMAIL, POP, SMTP, IMAP.

Для успешной реализации способа удаленного мониторинга и управления информационной безопасностью сетевого взаимодействия на основе использования системы доменных имен необходимо выполнение ряда условий:

1. Существует контролируемый DNS сервер, отвечающий за какую-либо (любую) зону системы доменных имен.

2. Клиент обслуживается интернет-провайдером с кэширующим DNS сервером либо известен иной DNS сервер, услугами которого пользуется клиент, и данный сервер является кэширующим.

3. В момент получения DNS-ответа от контролируемого DNS сервера в кэше DNS сервера интернет-провайдера отсутствует запись с целевым DNS именем узла информационной службы.

4. В точке мониторинга существует база IP адресов и доменных имен целевых информационных службы, в отношении которых ведется мониторинг и управление сетевым взаимодействием с клиентом.

Для инициализации процесса мониторинга необходимо осуществить запрос на разрешение DNS имени из зоны, за которую отвечает контролируемый DNS сервер. Благодаря этому, появляется возможность сформировать DNS ответ на полученный запрос с заданными параметрами.

Согласно рекомендациям RFC 1034, RFC 1035, устанавливающих порядок функционирования, спецификацию и применение системы доменных имен, при формировании DNS ответа допускается добавление, так называемых полей "Additional". Данные поля необходимы для записи IP адресов вспомогательных узлов различных типов, в том числе, для предотвращения повторного обращения к DNS серверу, в случаях, когда по определенным причинам, основной узел, запись которого передается в поле "Answer", оказывается недоступным. В случае применения предлагаемого способа, в поле "Additional" записывается IP адрес, ставящийся в соответствие доменному имени целевой информационной службе, но реально принадлежащий точке мониторинга - межсетевому экрану.

На основе данных положений инициатором начала процесса мониторинга является "вспомогательный" клиент, отправляющий запрос к кэширующему DNS серверу провайдера на разрешение имени узла, находящегося в зоне, за которую отвечает контролируемый DNS сервер. В роли "вспомогательного" клиента могут быть информационные службы (WEB, FTP, MAIL и др.), пользовательские программы или какое-либо программно-аппаратное обеспечение, использующее в своей работе обращения к узлам по доменным именам. Таким образом, помимо прямого формирования и отправки DNS запроса на разрешения заданного доменного имени, запрос может отправляться автоматически DNS-клиентом из состава операционной системы (либо любой другой программно-аппаратной среды) в случае, если обращение к узлу происходит по доменному имени, которого нет в кэше и базе DNS-клиента.

После того как в процессе разрешения заданного DNS имени оптирующий DNS сервер интернет-провайдера (ISP) получает DNS ответ, то при отсутствии записей в своей кэш-памяти соответствующих записям из дополнительных полей DNS ответа, он помещает эти записи в кэш-память. Таким образом, в кэш-память DNS сервера интернет-провайдера помещаются записи, устанавливающие соответствие доменных имен информационных служб, для которых будет осуществляться мониторинг, и IP адреса, принадлежащего точке мониторинга. С этого момента, в случае, если клиент формирует DNS запрос на разрешение имени узла целевой информационной службы с доменными именем, хранящимся в кэше провайдера и сохраненного из дополнительных полей, полученных после обработки DNS запроса "вспомогательного" клиента, то DNS сервер интернет-провайдера формирует и отправляет DNS ответ клиенту на основе данных из своего кэша. Таким образом, клиент получает разрешение доменного имени запрошенной информационной службы с IP адресом, полученным от контролируемого DNS сервера и хранящемся в момент обработки запроса клиента интернет-провайдером в кэш-памяти провайдера. При этом IP адрес принадлежит не целевой информационной службе, запрашиваемой клиентом, а точке мониторинга. Соответственно, далее, обращение клиента к целевой информационной службе происходит по IP адресу, принадлежащему точке мониторинга.

При обращении клиента по полученному IP адресу к точке мониторинга, в которой на основании предопределенных параметров сетевой политики безопасности производится ряд управляющих воздействий. К этим действиям относится:

1. Разбор полученной от клиента транзакции.

2. Выработка и применение управляющих воздействий.

3. Аудит полученных транзакций и произведенных действий.

4. Формирование на основе данных полученной клиентской транзакции запроса к информационной службе.

Точка мониторинга, по сути, является межсетевым экраном (МСЭ), к которому могут предъявляться определенные требования по обеспечению информационной безопасности. Выполнение требования МСЭ характеризуется наличием и выполнением ряда показателей защищенности, к которым относятся:

1. Управление доступом (фильтрация данных и трансляция адресов).

2. Идентификация и аутентификация.

3. Регистрация.

4. Администрирование: идентификация и аутентификация.

5. Администрирование: регистрация.

6. Администрирование: простота использования.

7. Целостность.

8. Восстановление.

9. Тестирование.

В точке мониторинга - МСЭ осуществляется преобразование сетевых адресов (Network Address Translation - NAT), что позволяет обеспечить его "прозрачную" работу с точки зрения клиента и целевой информационной службой.

Реализация заявленного способа включает в себя последовательное выполнение следующих действий.

1. Этап 1. Передача команды (управляющего воздействия) "вспомогательному" клиенту, инициирующему запрос к DNS серверу интернет-провайдера на разрешения доменного имени из доменной зоны, за которую отвечает контролируемый DNS сервер. Вместо использования клиента может использоваться и прямой запрос к DNS серверу интернет-провайдера.

2. Этап 2. Формирование и передача DNS запроса от "вспомогательного" клиента к DNS серверу интернет-провайдера.

3. Этап 3. Обработка DNS запроса интернет-провайдером. На этом этапе, в случае, если DNS сервер интернет-провайдера не находит в своей кэш-памяти запрошенного имени, то он формирует DNS запрос к корневому DNS серверу. Если же запись уже есть в кэш-памяти, то DNS-сервер отправляет ответ клиенту. В этом случае, для реализации указанного способа, необходимо сформировать и отправить повторный запрос с измененным доменным именем.

4. Этапы 4-7. Последовательная обработка DNS запроса запрошенного доменного имени системой доменных имен до тех пор, пока доменное имя либо будет найдено, либо будет получен ответ, что такого имени не существует. DNS запрос обрабатывается сначала корневым сервером, затем GTLD сервером 1-го уровня (англ. generic Top-Level Domain - Общий домен верхнего уровня) и далее по иерархии DNS серверов до тех пор, пока запрос не попадет к авторитетному для запрошенной зоны DNS серверу. В случае реализации предлагаемого способа данный авторитетный сервер является контролируемым.

5. Этап 8. После приема контролируемым DNS сервером запроса и разрешения запрошенного доменного имени DNS-коммутатор, встроенный в DNS сервер, добавляет в соответствии с конфигурационной информацией дополнительное поле в DNS-ответ, которое в дальнейшем инициирует начало процесса мониторинга и управления информационным взаимодействием клиента и информационной службы.

6. Этап 9. DNS ответ передается от контролируемого DNS сервера к DNS серверу провайдера.

7. Этап 10. DNS сервер интернет-провайдера принимает DNS ответ, разрешающий запрошенное "вспомогательным" клиентом доменное имя. В случае, если на момент обработки в кэш-памяти DNS сервера нет запрошенного имени, а также записей, содержащихся в остальных полях DNS ответа ("Authority" и "Additional"), то DNS сервер помещает в свою кэш-память данные из поля "Answer", а также полей "Authority" и "Additional" (см. RFC 1035). Таким образом, в кэш-памяти DNS сервера интернет-провайдера оказывается информация не только о запрошенном доменном имени, но и данные из дополнительного поля, добавленные DNS-коммутатором контролируемого DNS сервера.

8. Этап 11. Обращение клиента к информационной службе по доменному имени, в результате чего в первую очередь отправляется запрос к DNS серверу интернет-провайдера. Следует отметить, что использование DNS сервера интернет-провайдера в качестве первичного DNS сервера у клиента является частным случаем. В общем случае, клиент может использовать любой доступный DNS сервер.

9. Этап 12. Клиент получает ответ (из кэш-памяти) от DNS сервера интернет-провайдера с IP адресом запрошенного доменного имени информационной службы, но принадлежащей точке мониторинга. Таким образом, на этапах 13-14, используя шлюз интернет-провайдера, клиент отправляет запрос к целевой информационной службе, который попадает в точку мониторинга - межсетевой экран.

10. Этап 15. В точке мониторинга происходит обработка клиентского запроса к информационной службе в соответствии с правилами политики безопасности, на основе которых могут производиться ряд управляющих воздействий. После обработки клиентского запроса осуществляется преобразование сетевых адресов, после чего клиентский запрос к информационной службе передается от имени (IP адреса) точки мониторинга.

11. Этап 17. После получения и обработки запроса сервер информационной службы отправляет ответ, который поступает в точку мониторинга.

12. Этап 18. Аналогично 15-му происходит обработка ответа информационной службы клиенту и применения соответствующих правил политики безопасности. После чего производится обратное преобразование сетевых адресов (см. этап 15) и ответ информационной службы отправляется к адрес клиента.

13. Этапы 19-20. При участии шлюза интернет-провайдера обработанный точкой мониторинга - межсетевым экраном ответ от информационной службы передается клиенту.

На фиг.2 представлен алгоритм работы DNS коммутатора в составе контролируемого DNS сервера. DNS коммутатор, фактически, реализует работу DNS сервера в полном соответствии с рекомендациями RFC 1034, RFC 1035 за исключением того, что на 6-м этапе (см. блок 6 на фиг.2) в поле DNS ответа "Additional" добавляется запись с IP адресом точки мониторинга, который ставится в соответствие доменному имени целевой информационной службе.

На фиг.3 представлена структурная схема обработки DNS транзакций DNS коммутатором, действующим в составе контролируемого DNS сервера. Состав и назначение блоков DNS коммутатора аналогичны составу и назначению DNS коммутатора прототипа (по патенту США № 2007/0180090 А1, класс G06F 15/173 (2006.01) от 02 августа 2007 года), за исключением того, что исполнительный блок реализует иные (дополнительные) функции.

Исполнительный блок при обработке полученной транзакции (DNS запроса) на основе данных из базы DNS и конфигурационной информации формирует DNS ответ, разрешающий запрошенное доменное имя, и добавляет в дополнительное поле ответа "Additional Records" записи, в соответствии с конфигурационной информацией. В поле DNS ответа "Additional" добавляется одна или несколько записей с IP адресом точки мониторинга, который ставится в соответствие запрошенному доменному имени целевой информационной службе. В случае успешной обработки сформированного DNS ответа DNS сервером интернет-провайдера, данные из поля "Additional records" будут записаны в кэш-память DNS сервера интернет-провайдера.

Заявляемый способ реализован с помощью компьютерной сети. В состав компьютерной сети входят:

1. DNS сервер, отвечающий за зону ".а", с доменным именем "ns.a".

2. DNS сервер, отвечающий за зону ".b", с доменным именем "ns.b".

3. Клиентская ПЭВМ с IP адресом 10.0.33.13.

4. Точка мониторинга - межсетевой экран с IP адресом 10.0.33.13. Между всеми объектами компьютерной сети настроено сетевое взаимодействие.

Принцип работы компьютерной сети заключается в следующем.

Между DNS серверами пересылка зон, таким образом, что получая запрос на разрешения доменного имени из зоны, за который отвечает другой DNS сервер, текущий DNS сервер формирует и отправляет к нему повторный DNS запрос и, получив от него ответ, формирует и отправляет DNS ответ клиенту, сформировавшему первый запрос, одновременно помещая в свою кэш-память ответ от второго DNS сервера. Таким образом, моделируется работа DNS сервера интернет-провайдера.

На 1-м этапе на DNS сервере, отвечающем за зону ".b", запускается скрипт "fakedns", моделирующий работу DNS-коммутатора. В задачу скрипта входит обработка полученного DNS запроса на разрешение доменного имени из зоны ".b" и добавление в DNS ответ дополнительного поля "Additional" для заданного доменного имени (в примере - "victim.com"), соответствующего целевой информационной службе, для которой будет осуществляться мониторинг и управление безопасностью сетевого взаимодействия с клиентом, и с заданным IP адресом (в примере - "10.0.33.13"), соответствующим точке мониторинга - межсетевому экрану. Запуск скрипта "fakedns" с заданными параметрами, моделирующего работу DNS-коммутатора, осуществляется командой:

[root@fakedns]# ./fakedns 10.0.33.3 victim com. 10.0.33.13

На 2-м этапе происходит формирование и передача DNS запроса для доменного имени "test.b" от клиента в систему доменных имен, состоящую из DNS сервера "ns.a" и DNS сервера "ns.b". При этом первичным DNS сервером (DNS сервером интернет-провайдера) для клиента является DNS сервер "ns.a".

На 3-м этапе формируется и передается DNS ответ для доменного имени "test.b" с дополнительным полем "Additional" и заданным доменным именем "victim.com", соответствующим информационной службе, которому поставлен в соответствие заданный IP адрес "10.0.33.13", соответствующий точке мониторинга. Структура пакета DNS ответа в данном случае выглядит следующим образом.

Domain Name System (response)

Transaction ID: 0×4895

Flags: 0×8400 (Standard query response. No error)

Questions: 1

Answer RRs: 1

Authority RRs: 1

Additional RRs: 1

Queries

test.b: type A, class IN

Name: test.b

Type: A (Host address)

Class: IN (0×0001)

Answers

test.b: type A, class IN, addr 10.0.33.13

Name: test.b

Type: A (Host address)

Class: IN (0×0001)

Time to live: 7 days

Data length: 4

Addr: 10.0.33.13

Authoritative nameservers

com: type NS, class IN, ns http://victim.com

Name: com

Type: NS (Authoritative name server)

Class: IN (0×0001)

Time to live: 7

days Data length: 12

Name server: http://victim.com

Additional records

http://victim.com: type A, class IN, addr 10.0.33.13

Name: http://victim.com

Type: A (Host address)

Class: IN (0×0001)

Time to live: 7 days

Data length: 4

Addr: 10.0.33.13

На 4-м этапе осуществляется проверка наличия в кэш-памяти DNS сервера "ns.a" доменного имени "", соответствующего информационной службе, но с IP адресом, соответствующим точке мониторинга - "10.0.33.13". Проверка осуществляется командой:

[root@fakedns]# dig

На 5-м этапе принимается ответ о наличии в кэш-памяти DNS сервера "ns.a" доменного имени "". Структура DNS ответа в этом случае выглядит следующим образом:

Domain Name System (response)

Transaction ID: 0×b33f

Flags: 0×8400 (Standard query response. No error)

Questions: 1

Answer RRs: 1

Authority RRs: 1

Additional RRs: 1

Queries

http://victim.com: type A, class IN

Name: http://victim.com

Type: A (Host address)

Class: IN (0×0001)

Answers

http://victim.com: type A, class IN, addr 10.0.33.13

Name: http://victim.com

Type: A (Host address)

Class: IN (0×0001)

Time to live: 7 days

Data length: 4

Addr: 10.0.33.13

Authoritative nameservers

com: type NS, class IN, ns http://victim.com

Name: com

Type: NS (Authoritative name server)

Class: IN (0×0001)

Time to live: 7 days

Data length: 12

Name server: http://victim.com

Additional records

http://victim.com: type A, class IN, addr 10.0.33.13

Name: http://victim.com

Type: A (Host address)

Class: IN (0×0001)

Time to live: 7 days

Data length: 4

Addr: 10.0.33.13

Очевидно, что при дальнейшем обращении клиента к узлу "" по IP адресу из полученного DNS ответа обращение будет происходить по IP адресу, заданному в параметрах к скрипту "fakedns" и соответствующему точке мониторинга - межсетевому экрану.

Таким образом, можно сделать вывод, что при выполнении условий осуществления заявляемого способа, и благодаря использованию системы доменных имен, и добавлению дополнительного поля "Additional" в DNS коммутаторе при обработке запроса на разрешения доменного имени целевой информационной службе возникает возможность осуществления контроля сетевого взаимодействия клиента и заданных информационных служб вне зависимости от их расположения и топологии компьютерной сети. Также появляется возможность мониторинга и контроля сетевого взаимодействия клиента и заданных информационных служб как на этапе установления сеанса соединения, так и на этапе информационного обмена, что позволяет обеспечить фильтрацию трафика на наличие сведений конфиденциального характера и сведений, составляющих государственную тайну, предотвращение несанкционированного доступа к информации.

Способ удаленного мониторинга и управления информационной безопасностью сетевого взаимодействия на основе использования системы доменных имен, заключающийся в том, что принимают DNS запрос от DNS клиента к DNS серверу, идентифицируют DNS информацию из DNS запроса, определяют необходимые управляющие воздействия на основе сетевой политики безопасности и информации в DNS транзакции, выполняют управляющие воздействия на сетевой трафик, отличающийсятемчто управляющим воздействием является модификация DNS ответа таким образом, что в DNS ответ добавляется заданное конфигурационной информацией и правилами политики безопасности поле "Additional", инициирующее начало процесса мониторинга и управления безопасностью информационного обмена, после чего отправляют модифицированный DNS ответ от контролируемого DNS сервера к DNS серверу интернет-провайдера, принимают DNS запрос на DNS сервере провайдера Интернет-услуг, инициализируют значения в кэш DNS сервера провайдера, принимают запрос на разрешения заданного имени хоста, отправляют DNS ответ на основе значений из кэша DNS сервера провайдера, принимают DNS ответ от DNS сервера провайдера, отправляют запрос от имени клиента к целевой информационной службе, принимают запрос от клиента в точке мониторинга, определяют необходимые управляющие воздействия на основе сетевой политики безопасности и информации в запросе к целевой информационной службе, выполняют управляющие воздействия на сетевой трафик, отправляют запрос к целевой информационной службе, принимают ответ от целевой информационной службы для клиента, определяют необходимые управляющие воздействия на основе сетевой политики безопасности и информации в запросе к целевой информационной службе, выполняют управляющие воздействия на сетевой трафик, отправляют ответ клиенту от имени целевой информационной службы.