Результат интеллектуальной деятельности: СПОСОБ, УСТРОЙСТВО И КОМПЬЮТЕРНЫЙ ПРОГРАММНЫЙ ПРОДУКТ ДЛЯ УПРАВЛЕНИЯ ВЕРСИЯМИ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

Вид РИД

Изобретение

ОБЛАСТЬ ТЕХНИКИ

Изобретение относится к установке программного обеспечения и, в частности, к способу, устройству и компьютерному программному продукту для управления версиями программного обеспечения.

УРОВЕНЬ ТЕХНИКИ

В эпоху современных средств связи огромное распространение получили проводные и беспроводные сети. Разработаны различные типы технологий сетевого взаимодействия, что привело к беспрецедентному, подогреваемому потребительским спросом, распространению компьютерных, телевизионных, телефонных и аналогичных сетей. Беспроводные и мобильные технологии сетевого взаимодействия направлены на удовлетворение соответствующих требований пользователей и обеспечение большего уровня гибкости и оперативности передачи информации.

Устройства проводной и/или беспроводной связи, предназначенные для выполнения приложений, обмена данными и хранения данных, стали важными средствами как в деловой, так и в социальной среде. Пользователи стали полагаться на такие устройства при выполнении повседневных задач, связанных, в частности, с обменом данными и их совместным использованием. Пользователям нужны возможности связи, а поставщики сетевых услуг удовлетворяют требования пользователей, начисляя при этом плату за предоставленные услуги.

В некоторых случаях, для того чтобы избежать оплаты за услуги связи, хакеры могут попытаться использовать ошибки в средствах безопасности программного обеспечения, выполняемого устройствами связи. Например, хакеры могут определить уязвимости в программном обеспечении, выполняемом устройствами связи, такими как сотовый телефон или другой мобильный терминал. Затем хакеры могут использовать такую уязвимость для бесплатного выполнения связи, применения сотового телефона в несанкционированных системах сотовой связи либо использования других функций сотового телефона или систем связи, поддерживающих это устройство.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Описываются способ, устройство и компьютерный программный продукт, которые обеспечивают управление программным обеспечением таким образом, чтобы предотвратить переход программного обеспечения к устаревшим или более ранним версиям. В примерах осуществления настоящего изобретения могут использоваться сертификаты (например, сертификаты безопасности) для проверки правильности версии программного обеспечения, установленного на устройстве, таком как вычислительное устройство или устройство связи. В некоторых примерах осуществления настоящего изобретения один сертификат может быть связан с устройством (например, сертификат аппаратного обеспечения), а другой сертификат может быть связан с программным приложением конкретной версии (например, сертификат общей конфигурации). Сертификат аппаратного обеспечения может аутентифицироваться с помощью открытого идентификатора устройства. После аутентификации сертификата аппаратного обеспечения может выполняться аутентификация сертификата общей конфигурации, и версия сертификата общей конфигурации может быть проверена по критериям версии сертификата безопасности, содержащимся в сертификате аппаратного обеспечения. Если аутентификация сертификата общей конфигурации выполнена успешно и версия проверена, то может быть проверена версия программного обеспечения, установленного на устройстве, и выдано разрешение на выполнение программного обеспечения. Следует также отметить, что в то время как приведенное выше описание относится к примеру осуществления настоящего изобретения, в котором используются два сертификата безопасности, в некоторых примерах может использоваться один сертификат безопасности.

В одном из примеров осуществления настоящего изобретения предлагается способ управления версиями программного обеспечения. Пример способа может включать определение того, соответствует ли идентификатор безопасности первого сертификата безопасности доверенному идентификатору безопасности. Первый сертификат безопасности может содержать критерии версии программного обеспечения. Пример способа может также включать определение того, удовлетворяет ли версия программного обеспечения программного приложения критериям версии программного обеспечения первого сертификата безопасности. Упомянутое определение может быть выполнено в ответ на определение того, что идентификатор безопасности первого сертификата соответствует доверенному идентификатору безопасности. Кроме того, способ может также включать предоставление разрешения на выполнение программного приложения процессором в ответ на определение того, что версия программного обеспечения удовлетворяет критериям версии программного обеспечения.

В другом примере осуществления настоящего изобретения предлагается устройство для управления версиями программного обеспечения. Устройство может включать процессор. Процессор может быть сконфигурирован для определения того, соответствует ли идентификатор безопасности первого сертификата безопасности доверенному идентификатору безопасности. Первый сертификат безопасности может содержать критерии версии программного обеспечения. Процессор может быть также сконфигурирован для определения того, удовлетворяет ли версия программного обеспечения программного приложения критериям версии программного обеспечения первого сертификата безопасности. Процессор может быть также сконфигурирован для выполнения упомянутого определения в ответ на определение того, что идентификатор безопасности первого сертификата соответствует доверенному идентификатору безопасности. Кроме того, процессор может быть также сконфигурирован для разрешения выполнения программного приложения в ответ на определение того, что версия программного обеспечения удовлетворяет критериям версии программного обеспечения.

В другом примере осуществления настоящего изобретения предлагается компьютерный программный продукт для управления версиями программного обеспечения. Компьютерный программный продукт может включать один ли более машиночитаемых носителей информации, на которых хранятся инструкции исполняемого машиночитаемого программного кода. Инструкции исполняемого машиночитаемого программного кода могут быть сконфигурированы для определения того, соответствует ли идентификатор безопасности первого сертификата безопасности доверенному идентификатору безопасности. Первый сертификат безопасности может содержать критерии версии программного обеспечения. Инструкции исполняемого машиночитаемого программного кода могут быть также сконфигурированы для определения того, удовлетворяет ли версия программного обеспечения программного приложения критериям версии программного обеспечения первого сертификата безопасности. Инструкции машиночитаемого программного кода могут быть сконфигурированы для выполнения упомянутого определения в ответ на определение того, что идентификатор безопасности первого сертификата соответствует доверенному идентификатору безопасности. Кроме того, инструкции машиночитаемого программного кода могут быть также сконфигурированы для разрешения выполнения программного приложения в ответ на определение того, что версия программного обеспечения удовлетворяет критериям версии программного обеспечения.

В еще одном примере осуществления настоящего изобретения предлагается устройство для управления версиями программного обеспечения. Пример устройства может содержать средства для определения того, соответствует ли идентификатор безопасности первого сертификата безопасности доверенному идентификатору безопасности. Первый сертификат безопасности может содержать критерии версии программного обеспечения. Пример устройства может также содержать средства для определения того, удовлетворяет ли версия программного обеспечения программного приложения критериям версии программного обеспечения первого сертификата безопасности. Упомянутое определение может выполняться в ответ на определение того, что идентификатор безопасности первого сертификата соответствует доверенному идентификатору безопасности. Кроме того, устройство может также содержать средства для разрешения выполнения программного приложения в ответ на определение того, что версия программного обеспечения удовлетворяет критериям версии программного обеспечения.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

После общего описания изобретения обратимся к прилагаемым чертежам, которые не обязательно будут представлены в масштабе.

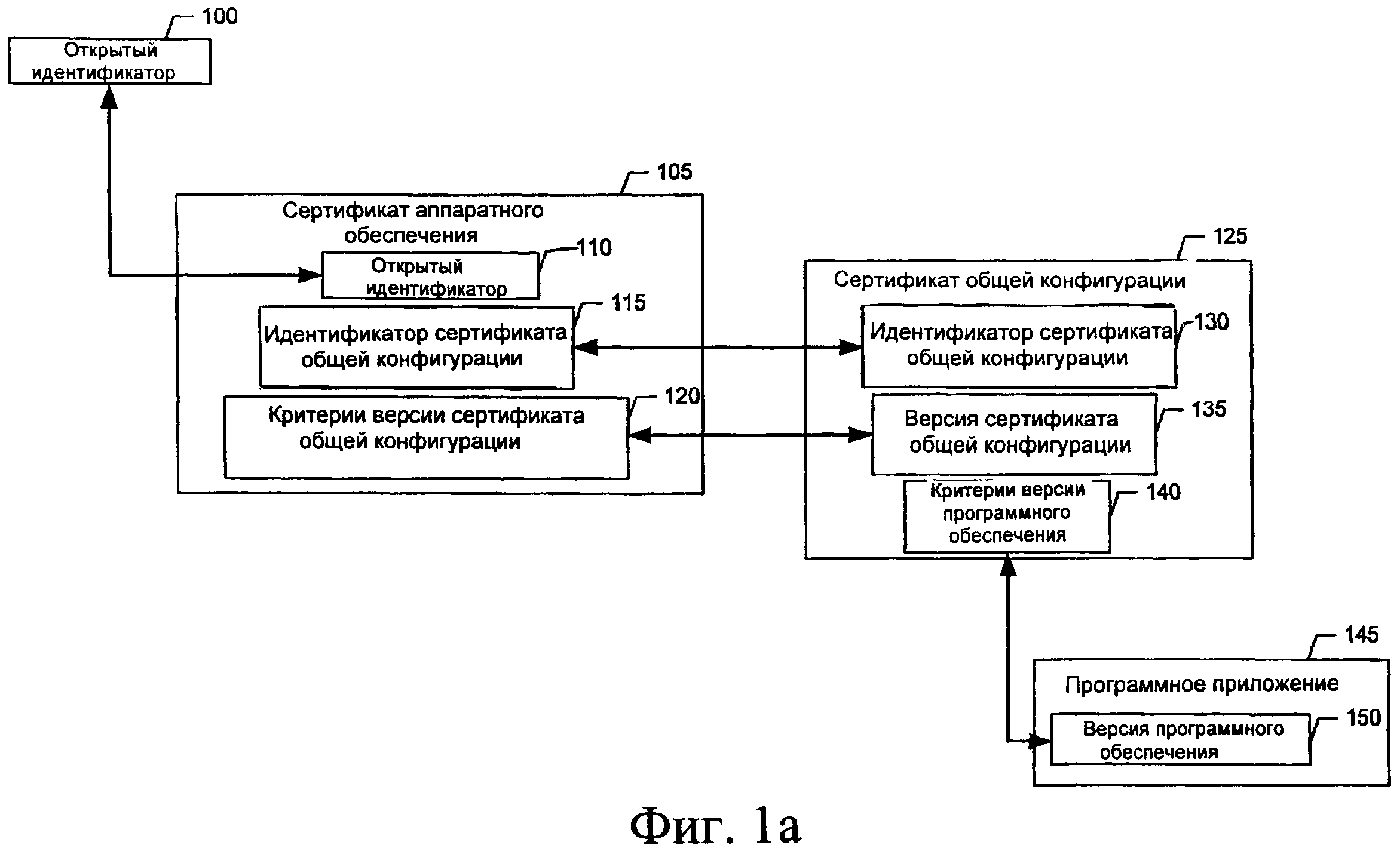

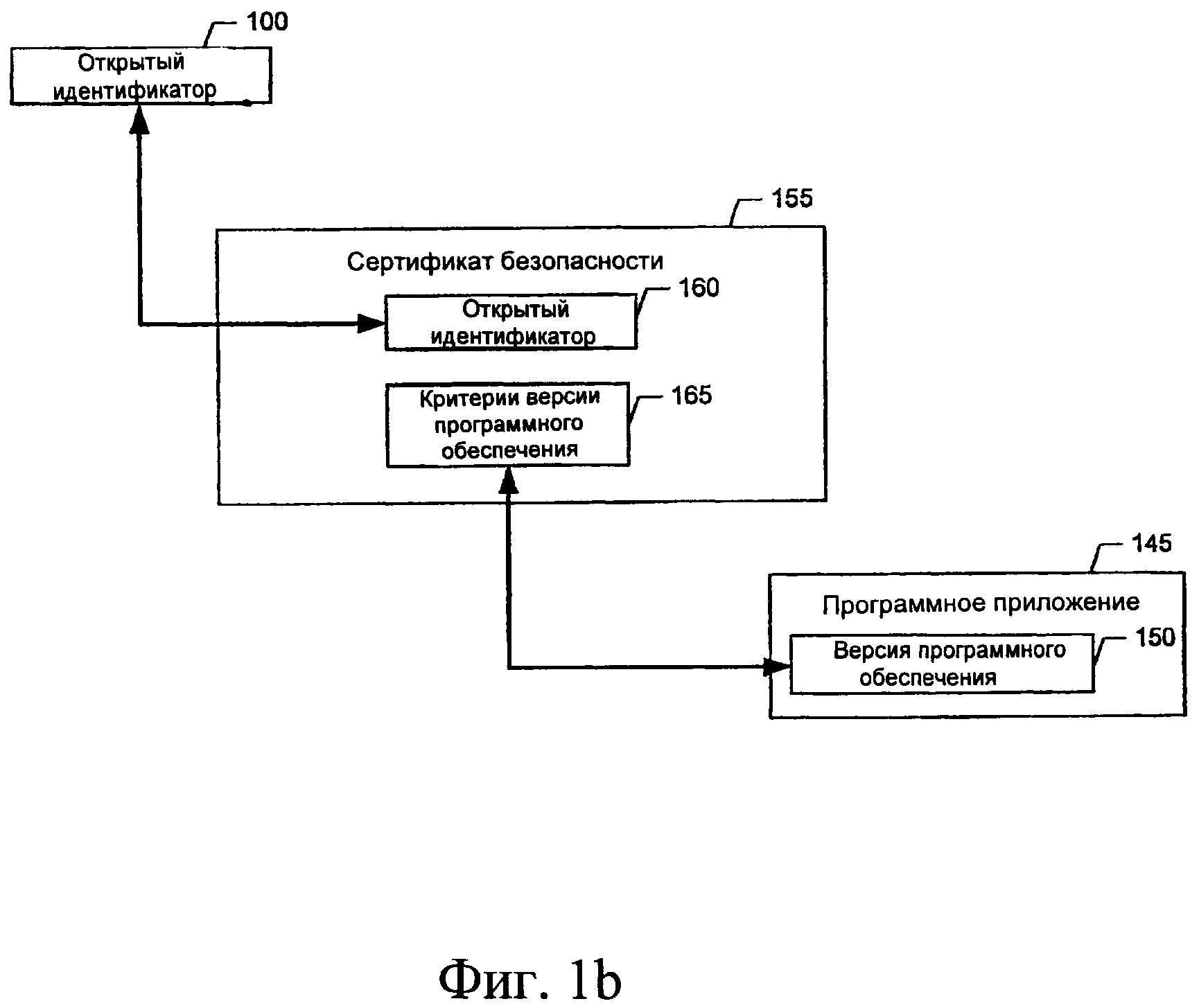

На фиг.1а и 1b показаны схемы взаимосвязи сертификатов безопасности для управления версиями программного обеспечения в соответствии с примерами осуществления настоящего изобретения.

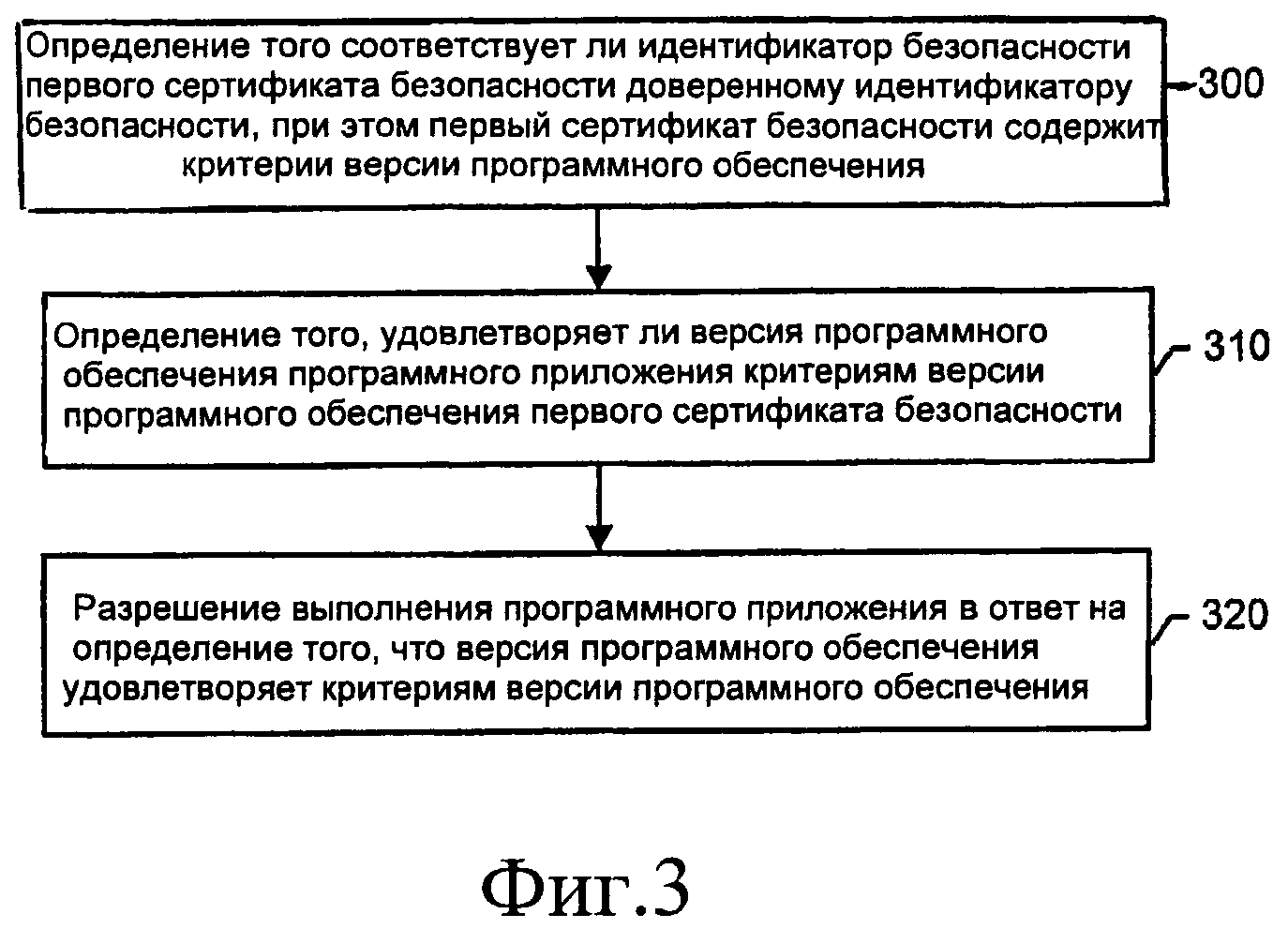

На фиг.2 представлена структурная схема устройства для управления версиями программного обеспечения в соответствии с примерами осуществления настоящего изобретения.

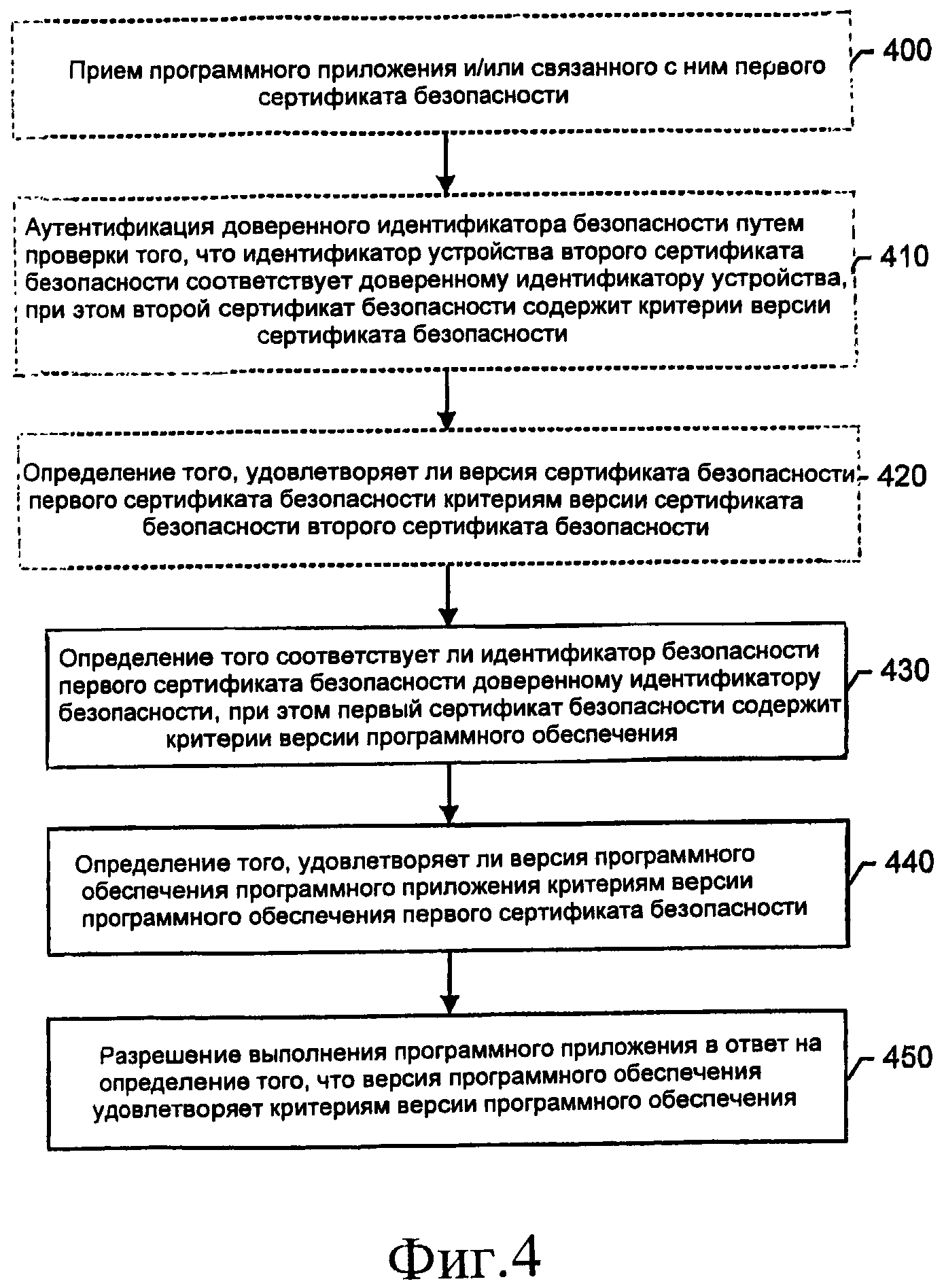

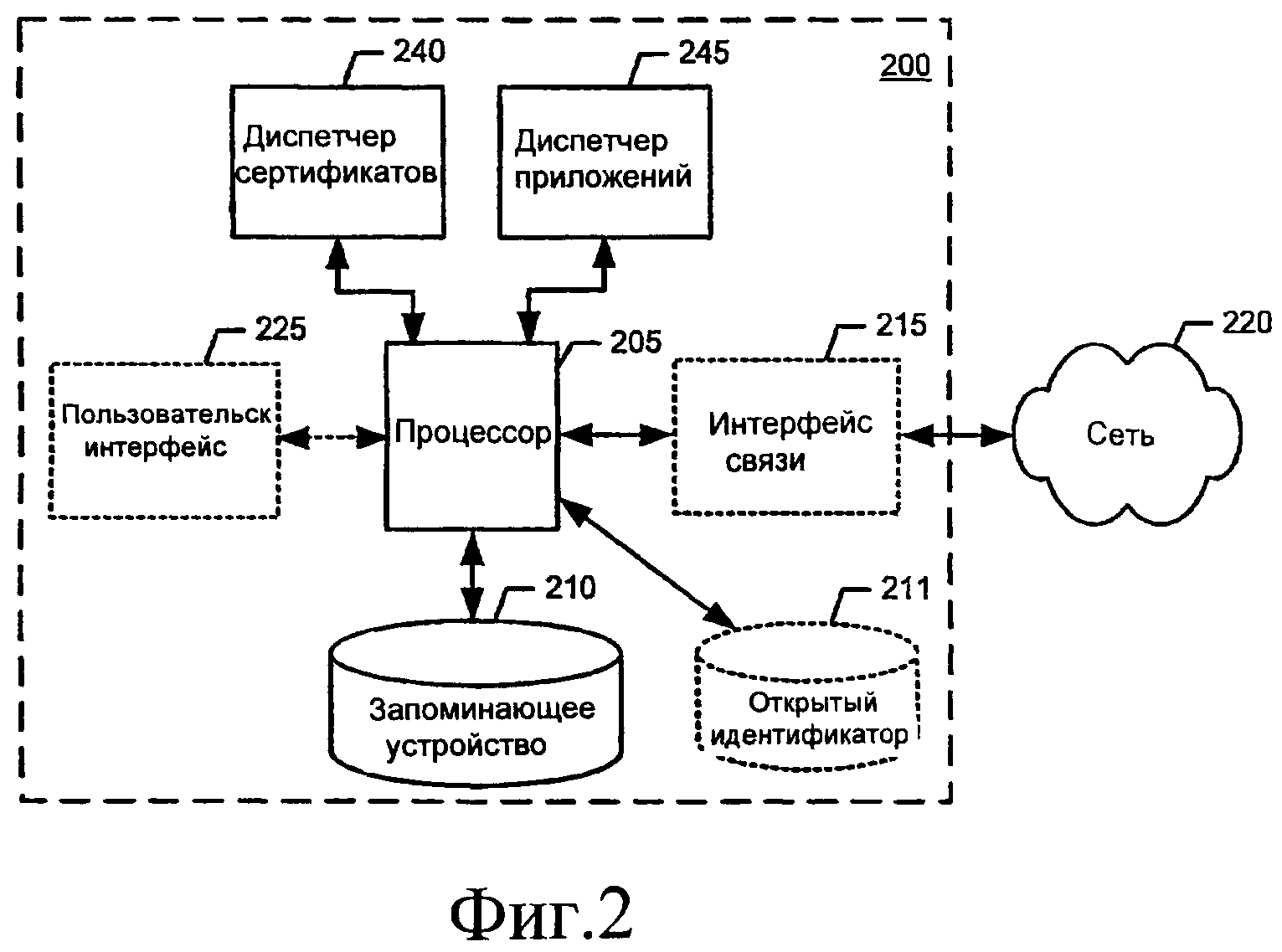

На фиг.3 и 4 показаны блок-схемы способов управления версиями программного обеспечения в соответствии с примерами осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ

Далее более подробно описываются варианты осуществления настоящего изобретения со ссылкой на прилагаемые чертежи, на которых показаны некоторые, но не все варианты осуществления изобретения. Безусловно, изобретение может быть реализовано в множестве других различных вариантов и не ограничено приведенными в этом описании вариантами; варианты осуществления настоящего изобретения приведены для того, чтобы описание изобретения удовлетворяло требованиям промышленной применимости. В описании сходные цифровые обозначения соответствуют сходным элементам. Термины "данные", "содержимое", "информация" и аналогичные термины могут быть взаимозаменяемы при указании на данные, которые можно передавать, принимать, обрабатывать и/или сохранять в соответствии с вариантами осуществления настоящего изобретения. В данном описании фраза "версия программного обеспечения" может относиться к версии всего программного приложения либо только к фрагменту или компоненту программного приложения. Используемый термин "сертификат" может относиться к любому блоку данных, защищенных цифровой подписью с помощью любой известной схемы, такой как схема с секретным/открытым ключом. Кроме того, термин "пример осуществления", используемый в этом описании, не предполагает выражения качественных оценок, а служит только для иллюстрации приводимого примера.

На фиг.1а показана схема взаимосвязи сертификатов безопасности в соответствии с примером осуществления настоящего изобретения. Сертификат 105 аппаратного обеспечения и сертификат 125 общей конфигурации (обычно называемые сертификатами безопасности) могут быть включены в схему управления версиями программного обеспечения. В некоторых примерах осуществления настоящего изобретения реализация сертификата 105 аппаратного обеспечения и сертификата 125 общей конфигурации позволяет обновить или усовершенствовать версию программного обеспечения. Кроме того, в некоторых примерах осуществления настоящего изобретения реализация сертификата 105 аппаратного обеспечения и сертификата 125 общей конфигурации также позволяет предотвратить переход к более старой или нежелательной версии программного обеспечения.

В примерах осуществления настоящего изобретения, в которых используется сертификат 105 аппаратного обеспечения и сертификат 125 общей конфигурации, обеспечивается связь безопасности между уникальным открытым идентификатором устройства и конкретной версией программного обеспечения для гарантии того, что устройство использует надлежащую версию программного обеспечения. В этом отношении сертификат 105 аппаратного обеспечения может быть больше связан с устройством, а сертификат 125 общей конфигурации - с версией программного обеспечения. Взаимосвязь между сертификатом 105 аппаратного обеспечения и сертификатом 125 общей конфигурации, которые могут быть безопасно аутентифицированы, может упростить обновление программного обеспечения на устройстве и предоставить функции обеспечения безопасности.

В общем, в соответствии с некоторыми примерами осуществления настоящего изобретения сертификат 125 общей конфигурации может обновляться в устройстве при вводе обновленной версии программного обеспечения в устройство. Критерии сертификата 105 аппаратного обеспечения могут использоваться для проверки корректности сертификата 125 общей конфигурации и, таким образом, проверки корректности версии программного обеспечения для устройства. После определения того, что на устройство установлена корректная версия программного обеспечения, может разрешаться выполнение устройством этого программного обеспечения. Версия программного обеспечения может быть корректной для устройства не только потому, что она является обновляемой версией, но и потому, что она подходит для конкретной конфигурации устройства (например, для варианта выполнения устройства).

Конкретная конфигурация устройства может определяться с помощью уникального открытого идентификатора устройства. Например, может быть запрошен открытый идентификатор из базы данных, в которой хранится информация о конфигурации устройств. Однако благодаря реализации сертификата 105 аппаратного обеспечения и сертификата 125 общей конфигурации можно упростить процесс обновления программного обеспечения таким образом, чтобы проверка открытого идентификатора устройства не требовалась для каждой установки нового программного обеспечения. Согласно примеру процесса аутентификации между сертификатом 105 аппаратного обеспечения и сертификатом 125 общей конфигурации с использованием более общих критериев, чем уникальный открытый идентификатор устройства, можно обеспечить более простую процедуру обновления версий программного обеспечения без использования уникального открытого идентификатора при каждой установке новой версии программного обеспечения на устройство. Таким образом, можно упростить производство устройств в случае, когда устанавливается новая версия программного обеспечения, поскольку в процессе каждой установки не требуется осуществлять проверку с использованием уникального открытого идентификатора.

Показанный на фиг.1а открытый идентификатор 100 может быть жестко закодированным или неизменяемым значением, которое хранится в аппаратном устройстве, способном выполнять программное приложение. Открытый идентификатор 100 может храниться в интегральной микросхеме, такой как постоянное запоминающее устройство. В некоторых примерах осуществления настоящего изобретения открытый идентификатор 100 может быть защищен электронной подписью и/или связан с секретным ключом. Кроме того, открытый идентификатор 100 может быть уникальным для конкретного связанного с ним устройства. Таким образом, открытый идентификатор 100 может использоваться для определения конкретной конфигурации устройства или варианта устройства. Например, в тех вариантах осуществления настоящего изобретения, в которых устройство является сотовым телефоном, конфигурация устройства может включать не только аппаратную конфигурацию сотового телефона, но и сведения о поставщике сетевых услуг, который может быть связан с этим сотовым телефоном. В этой связи поставщик сетевых услуг может предоставлять уникальные услуги, которые могут потребовать поддержки специализированного программного обеспечения.

Программное приложение 145 может являться любым программным приложением, предназначенным для выполнения устройством с открытым идентификатором 100. В некоторых примерах осуществления настоящего изобретения программное приложение 145 может являться операционной системой устройства. Программное приложение 145 может иметь и/или включать версию 150 программного обеспечения в виде числа, даты, размера (например, размера в килобайтах и т.п.), комбинации этих параметров и т.п. Версия 150 программного обеспечения может быть защищена электронной подписью и/или связана с секретным ключом для безопасной аутентификации программного приложения 145.

Сертификат 105 аппаратного обеспечения может быть уникальным для аппаратного устройства (например, компьютера, мобильного терминала и т.п.) и может храниться в памяти устройства. Сертификат 105 аппаратного обеспечения может быть связан с открытым идентификатором 110, идентификатором 115 сертификата общей конфигурации и критериями 120 версии сертификата общей конфигурации или включать указанные параметры.

Открытый идентификатор 110 сертификата 105 аппаратного обеспечения может соответствовать открытому идентификатору 100 устройства. Взаимосвязь между открытым идентификатором 110 сертификата 105 аппаратного обеспечения и открытым идентификатором 100 устройства может использоваться для аутентификации сертификата 105 аппаратного обеспечения. В некоторых примерах осуществления настоящего изобретения открытый идентификатор 110 может быть защищен электронной подписью и/или связан с секретным ключом для безопасной аутентификации сертификата 105 аппаратного обеспечения. Неудачная аутентификация сертификата аппаратного обеспечения с использованием открытого идентификатора 110 может предотвратить исполнение программного обеспечения в устройстве.

Идентификатор 115 сертификата общей конфигурации может представлять собой значение, которое может использоваться в аутентификации сертификата 125 общей конфигурации. Неудачная аутентификация сертификата 125 общей конфигурации с использованием идентификатора 115 сертификата общей конфигурации может предотвратить исполнение программного обеспечения, связанного с этим сертификатом общей конфигурации. Идентификатор 115 сертификата общей конфигурации может быть защищен электронной подписью и/или связан с секретным ключом для безопасной аутентификации сертификата 125 общей конфигурации.

Критерии 120 версии сертификата общей конфигурации могут использоваться для определения корректности версии сертификата 125 общей конфигурации. В этом отношении критерии 120 версии сертификата общей конфигурации могут задаваться таким образом, чтобы можно было определить, связан ли сертификат 125 общей конфигурации с программным обеспечением надлежащей версии и сконфигурирован ли для надлежащего варианта устройства. Посредством использования критериев 120 версии сертификата общей конфигурации можно обнаружить несоответствующие сертификаты общей конфигурации и предотвратить выполнение программного обеспечения, связанного с несоответствующим сертификатом общей конфигурации. В некоторых примерах осуществления настоящего изобретения критерии 120 версии сертификата общей конфигурации могут включать значение пороговой версии для сертификата 125 общей конфигурации. В этом отношении сертификаты общей конфигурации со значением версии, не меньшим значения пороговой версии, могут удовлетворять по меньшей мере одному аспекту критериев 120 версии сертификата общей конфигурации. Критерии 120 версии сертификата общей конфигурации могут быть защищены электронной подписью и/или связаны с секретным ключом для безопасной аутентификации перед применением критериев.

Сертификат 125 общей конфигурации может быть связан с программным приложением 145. В некоторых вариантах осуществления настоящего изобретения сертификат общей конфигурации может быть общим для всех установок конкретного программного приложения. Сертификат 125 общей конфигурации может храниться в памяти устройства. Сертификат 125 общей конфигурации может содержать идентификатор 130 сертификата общей конфигурации, версию 135 сертификата общей конфигурации и критерии 140 версии программного обеспечения.

Идентификатор 130 сертификата общей конфигурации может представлять собой значение, которое может использоваться в аутентификации сертификата 125 общей конфигурации с использованием сертификата 105 аппаратного обеспечения. С учетом этого в некоторых примерах осуществления настоящего изобретения, если идентификатор 115 сертификата общей конфигурации, содержащийся сертификате аппаратного обеспечения, соответствует идентификатору 130 сертификата 125 общей конфигурации, то сертификат 125 общей конфигурации может быть аутентифицирован. Неудачная аутентификация сертификата общей конфигурации с использованием идентификатора 130 сертификата общей конфигурации может предотвратить исполнение программного обеспечения, связанного с этим сертификатом общей конфигурации. Аналогично идентификатору 115 сертификата общей конфигурации, идентификатор 130 сертификата общей конфигурации может быть защищен электронной подписью и/или связан с секретным ключом для безопасной аутентификации сертификата 125 общей конфигурации.

Как было описано выше, к версии 135 сертификата общей конфигурации могут быть применены критерии 120 версии сертификата общей конфигурации, содержащиеся в сертификате 105 аппаратного обеспечения, для определения того, удовлетворяет ли версия 135 сертификата общей конфигурации критериям 120 версии сертификата общей конфигурации. Если версия сертификата общей конфигурации не удовлетворяет критериям 120 версии сертификата общей конфигурации, может быть предотвращено выполнение программного обеспечения, связанного с сертификатом общей конфигурации. Аналогично критериям 120 идентификатора сертификата общей конфигурации, версия 135 сертификата общей конфигурации может быть защищена электронной подписью и/или связана с секретным ключом для безопасной аутентификации версии 135 сертификата общей конфигурации.

Критерии 140 версии программного обеспечения могут использоваться для определения корректности версии 150 программного обеспечения для сертификата 125 общей конфигурации. Критерии 140 версии программного обеспечения могут внести дополнительный уровень безопасности для гарантии того, что сертификат 125 общей конфигурации не используется с некорректной версией программного обеспечения. Таким образом, с помощью критериев 140 версии программного обеспечения могут быть обнаружены некорректные программные приложения и предотвращено их выполнение, В некоторых примерах осуществления настоящего изобретения критерии 140 версии программного обеспечения могут включать значение пороговой версии 150 программного обеспечения. В этом отношении программные приложения со значением версии, не меньшим значения пороговой версии, могут удовлетворять критериям 140 версии программного обеспечения. Критерии 140 версии программного обеспечения могут быть защищены электронной подписью и/или связаны с секретным ключом для безопасной аутентификации перед применением критериев к версии 150 программного обеспечения.

На фиг.1b показана схема взаимосвязи альтернативного варианта осуществления изобретения для управления версиями программного обеспечения. Согласно схеме, показанной на фиг.1b, используется один сертификат 155 безопасности. Сертификат 155 безопасности может быть уникальным для аппаратного устройства (например, компьютера, мобильного терминала и т.п.) и может храниться в памяти устройства. Сертификат 155 безопасности может быть связан с открытым идентификатором 160 и критериями 165 версии программного обеспечения или включать указанные параметры.

Открытый идентификатор 160 сертификата 155 безопасности может соответствовать открытому идентификатору 100 устройства, как было описано выше. Взаимосвязь между открытым идентификатором 160 сертификата 155 безопасности и открытым идентификатором 100 устройства может использоваться для аутентификации сертификата 155 безопасности. В некоторых примерах осуществления настоящего изобретения открытый идентификатор 160 может быть защищен электронной подписью и/или связан с секретным ключом для безопасной аутентификации сертификата 155 безопасности. Неудачная аутентификация сертификата 155 безопасности с использованием открытого идентификатора 160 может предотвратить выполнение программного обеспечения в устройстве.

Критерии 165 версии программного обеспечения могут представлять собой критерии, используемые для определения корректности версии 150 программного обеспечения, подлежащего выполнению на устройстве. С помощью критериев 165 версии программного обеспечения могут быть обнаружены некорректные программные приложения, и может быть предотвращено их выполнение. В некоторых примерах осуществления настоящего изобретения критерии 165 версии программного обеспечения могут включать значение пороговой версии для версии 150 программного обеспечения. Программные приложения со значением версии, не меньшим значения пороговой версии, могут удовлетворять критериям 165 версии программного обеспечения. Критерии 165 версии программного обеспечения могут быть защищены электронной подписью и/или связаны с секретным ключом для безопасной аутентификации перед применением критериев к версии 150 программного обеспечения.

На фиг.2 показан пример устройства 200, которое может использоваться для управления версиями программного обеспечения. В некоторых примерах осуществления настоящего изобретения устройство 200 может быть реализовано в виде вычислительного устройства и/или устройства связи (либо включено в эти устройства в качестве компонента) с возможностями проводной или беспроводной связи. Некоторые примеры устройства 200 могут включать компьютер, сервер, мобильный терминал, такой как мобильный телефон, персональный цифровой помощник (PDA, portable digital assistant), пейджер, мобильное телевизионное устройство, игровое устройство, мобильный компьютер, портативный компьютер, камеру, видеомагнитофон, аудио-/видеопроигрыватель, радиоприемник и/или устройство системы глобального позиционирования (GPS, global positioning system), сетевой объект, такой как точка доступа, например базовая станция, или любую комбинацию указанных устройств и т.п. Кроме того, устройство 200 может быть выполнено с возможностью реализации различных аспектов настоящего изобретения, включая, например, различные примеры способов настоящего изобретения, причем способы могут быть реализованы посредством аппаратно или программно сконфигурированного процессора, машиночитаемого носителя и т.п.

Устройство 200 может содержать или осуществлять связь с процессором 205 и запоминающим устройством 210, которое может включать, но не обязательно включает, постоянное запоминающее устройство для хранения открытого идентификатора 211. В некоторых примерах осуществления настоящего изобретения запоминающее устройство для хранения открытого идентификатора 211 отделено от запоминающего устройства 210. Кроме того, в некоторых вариантах осуществления настоящего изобретения, в которых устройство 200 представляет собой, например, мобильный терминал, устройство 200 может также включать интерфейс 215 связи и/или пользовательский интерфейс 225. Процессор 205 может быть реализован в виде различных средств, включая, например, микропроцессор, сопроцессор, контроллер или другие различные устройства обработки, включая интегральные микросхемы, такие как ASIC (application specific integrated circuit, специализированная интегральная схема), FPGA (field programmable gate array, программируемая пользователем вентильная матрица) или аппаратный ускоритель. В примере осуществления настоящего изобретения процессор 205 сконфигурирован для выполнения инструкций, хранимых в запоминающем устройстве 210, или инструкций, доступных процессору 205 другим способом. Процессор 205 может быть также сконфигурирован для связи через интерфейс связи с помощью, например, управляющего аппаратного и/или программного обеспечения, включенного в интерфейс связи.

Запоминающее устройство 210 может быть сконфигурировано для хранения различной информации, необходимой в реализации вариантов осуществления настоящего изобретения, такой как сертификаты безопасности (например, сертификаты аппаратного обеспечения и сертификаты общей конфигурации). Запоминающее устройство 210 может представлять собой машиночитаемый носитель, который может включать энергозависимую и/или энергонезависимую память. Например, запоминающее устройство 210 может включать оперативную память (RAM, Random Access Memory), включая динамическую и/или статическую память RAM, внутреннюю или внешнюю кэш-память и т.п. Кроме того, запоминающее устройство 210 может включать энергонезависимую память, которая может быть встроенной и/или съемной, а также может включать, например, постоянную память, флэш-память, накопители на магнитных дисках (например, жесткие диски, накопители на гибких дисках, магнитные ленты и т.д.), накопители и/или носители на оптических дисках, энергонезависимую оперативную память (NVRAM, non-volatile random access memory) и т.п. Запоминающее устройство 210 может содержать область кэш-памяти для временного хранения данных. Некоторые или все запоминающие устройства 210 могут быть включены в процессор 205.

Кроме того, запоминающее устройство 210 может быть сконфигурировано для хранения информации, данных, приложений, инструкций машиночитаемого программного кода и т.п., которые позволяют процессору 205 и устройству 200 выполнять различные функции в соответствии с примерами осуществления настоящего изобретения. Например, запоминающее устройство 210 может быть сконфигурировано для буферизации входных данных для их обработки процессором 205. Дополнительно или альтернативно запоминающее устройство 210 может быть сконфигурировано для хранения инструкций, подлежащих выполнению процессором 205.

Пользовательский интерфейс 225 может быть связан с процессором 205 для приема данных, вводимых пользователем, и/или вывода пользователю информации, например, звуковой, визуальной, механической или другой выходной индикации. Пользовательский интерфейс 225 может включать, например, клавиатуру, мышь, джойстик, дисплей (например, сенсорный экран), микрофон, динамик или другие устройства ввода/вывода информации.

Интерфейс 215 связи может представлять собой любое устройство или средства, реализованные с помощью аппаратного обеспечения, программного обеспечения или комбинации аппаратного и программного обеспечения, сконфигурированного для приема и/или передачи данных из сети/в сеть и/или любое другое устройство или модуль, взаимодействующий с устройством 200. Интерфейс 215 связи может включать, например, антенну, передатчик, приемник, приемопередатчик и/или вспомогательную аппаратуру, включая процессор или программное обеспечение для выполнения связи с сетью 220. Через интерфейс 215 связи и сеть 220 устройство 200 может осуществлять связь с различными другими сетевыми объектами.

Интерфейс 215 связи может быть сконфигурирован для обеспечения связи в соответствии с любым стандартом проводной или беспроводной связи. Например, интерфейс 215 связи может быть сконфигурирован для обеспечения связи в соответствии с протоколами IS-136 беспроводной связи второго поколения (2G) (множественный доступ с временным разделением каналов (TDMA, time division multiple access)), GSM (global system for mobile communication, глобальная система мобильной связи), IS-95 (множественный доступ с кодовым разделением каналов (CDMA, code division multiple access)), протоколами беспроводной связи третьего поколения (3G), такими как универсальная система мобильной связи (UMTS, Universal Mobile Telecommunications System), CDMA2000, широкополосный доступ CDMA (WCDMA, wideband CDMA) и синхронный CDMA с временным разделением каналов (TD-SCDMA, time division-synchronous CDMA), протоколами беспроводной связи поколения 3.9 (3.9G), такими как развитая универсальная наземная сеть радиодоступа (E-UTRAN, Evolved Universal Terrestrial Radio Access Network), протоколами беспроводной связи четвертого поколения (4G), усовершенствованными протоколами международной мобильной связи (IMT-Advanced, International Mobile Telecommunications - Advanced), протоколами технологии долгосрочного развития (LTE, Long Term Evolution), включая усовершенствованный протокол LTE (LTE-advanced), и т.п. Кроме того, интерфейс 215 связи может быть сконфигурирован для обеспечения связи в соответствии с такими технологиями, как, например, радиочастотная связь (RF, radio frequency), инфракрасная связь (IrDA, infrared), или любыми другими различными технологиями беспроводного сетевого взаимодействия, включая технологии WLAN, такие как IEEE 802.11 (например, 802.11а, 802.11b, 802.11g, 802.11n и т.д.), протоколами беспроводной локальной сети (WLAN, wireless local area network), технологиями глобального взаимодействия для СВЧ-доступа (WiMAX, world interoperability for microwave access), такими как IEEE 802.16, и/или технологиями беспроводной персональной сети (WPAN, Wireless Personal Area Network), такими как IEEE 802.15, BlueTooth (ВТ), сверхширокополосная сеть (UWB, ultra wideband) и т.п.

Диспетчер 240 сертификатов и диспетчер 245 приложений устройства 200 могут представлять собой любые средства или устройство, реализованные с помощью аппаратного обеспечения, программного обеспечения или комбинации аппаратного и программного обеспечения, такого как процессор 205, выполняющий программные инструкции, или процессор 205, сконфигурированный аппаратно таким образом, чтобы выполнять функции диспетчера 240 сертификатов и/или диспетчера 245 приложений, в соответствии сданным описанием. В примере осуществления настоящего изобретения процессор 205 может включать диспетчер 240 сертификатов и/или диспетчер 245 приложений или управлять ими. В различных примерах осуществления настоящего изобретения диспетчер 240 сертификатов и/или диспетчер 245 приложений могут размещаться в различных устройствах таким образом, чтобы некоторые или все функции диспетчера 240 сертификатов и/или диспетчера 245 приложений могли выполняться первым устройством, а остальные функции диспетчера 240 сертификатов и/или диспетчера 245 приложений могли выполняться одним или более другими устройствами.

В некоторых примерах осуществления настоящего изобретения диспетчер 240 сертификатов может быть сконфигурирован для приема программного приложения с первым сертификатом безопасности. В этом отношении первый сертификат безопасности может быть связан с программным приложением.

Диспетчер 240 сертификатов может быть также сконфигурирован для определения того, соответствует ли идентификатор безопасности первого сертификата безопасности доверенному идентификатору безопасности. В некоторых примерах осуществления настоящего изобретения идентификатор безопасности представляет собой идентификатор сертификата общей конфигурации (например, идентификатор 135 сертификата общей конфигурации), а доверенный идентификатор безопасности является идентификатором сертификата общей конфигурации, содержащимся в сертификате аппаратного обеспечения (например, идентификатором 115 сертификата общей конфигурации). В некоторых примерах осуществления настоящего изобретения идентификатор безопасности представляет собой открытый идентификатор сертификата безопасности (например, открытый идентификатор 160), а доверенный идентификатор безопасности является открытым идентификатором устройства (например, открытым идентификатором 100). Кроме того, в некоторых примерах осуществления настоящего изобретения определение соответствия идентификатора безопасности первого сертификата безопасности доверенному идентификатору безопасности включает использование защищенного электронной подписью идентификатора безопасности и/или секретных ключей для аутентификации идентификатора безопасности первого сертификата безопасности.

Диспетчер 240 сертификатов может быть также сконфигурирован для определения того, удовлетворяет ли версия программного обеспечения программного приложения критериям версии программного обеспечения первого сертификата безопасности. В этом отношении первый сертификат безопасности может содержать критерии версии программного обеспечения. В некоторых примерах осуществления настоящего изобретения диспетчер 240 сертификатов сконфигурирован для определения того, удовлетворяет ли версия программного обеспечения программного приложения критериям версии программного обеспечения первого сертификата безопасности, в ответ на определение того, что идентификатор безопасности первого сертификата соответствует доверенному идентификатору безопасности. В некоторых примерах осуществления настоящего изобретения критериям версии программного обеспечения могут удовлетворять приложения, версия программного обеспечения которых не ниже пороговой версии программного обеспечения. Согласно различным вариантам осуществления настоящего изобретения значение версии увеличивается в прогрессивном или последовательном порядке, причем следующая более высокая версия может быть выпущена позже. В некоторых примерах осуществления настоящего изобретения более высокие версии могут быть указаны с помощью любого набора алфавитно-цифровых символов.

В некоторых примерах осуществления настоящего изобретения диспетчер 240 сертификатов также сконфигурирован для аутентификации доверенного идентификатора безопасности путем проверки того, что идентификатор устройства второго сертификата безопасности соответствует доверенному идентификатору устройства. В этом отношении в некоторых примерах осуществления настоящего изобретения доверенный идентификатор безопасности (например, идентификатор 115 сертификата общей конфигурации, содержащийся в сертификате 105 аппаратного обеспечения) может аутентифицироваться путем проверки того, что идентификатор устройства второго сертификата безопасности (например, открытого идентификатора 110 сертификата 105 аппаратного обеспечения) соответствует доверенному идентификатору устройства (например, открытому идентификатору 100). В некоторых примерах осуществления настоящего изобретения доверенный идентификатор устройства является уникальным и неизменяемым значением, связанным с устройством 200.

Кроме того, в некоторых примерах осуществления настоящего изобретения диспетчер 240 сертификатов также сконфигурирован для определения того, удовлетворяет ли версия сертификата безопасности первого сертификата безопасности критериям версии сертификата безопасности второго сертификата безопасности. В некоторых примерах осуществления настоящего изобретения диспетчер 240 сертификатов также может быть сконфигурирован для определения того, удовлетворяет ли версия сертификата безопасности первого сертификата безопасности (например, версия 135 сертификата общей конфигурации) критериям версии сертификата безопасности, содержащимся во втором сертификате безопасности (например, критериям 120 версии сертификата общей конфигурации). В этом отношении второй сертификат безопасности может содержать критерии версии сертификата безопасности. Критерии версии сертификата безопасности могут быть удовлетворены значением, связанным с допустимыми, заранее заданными вариантами устройства. Кроме того, диспетчер 240 сертификатов также может быть сконфигурирован для определения того, удовлетворяет ли версия сертификата безопасности первого сертификата безопасности критериям версии сертификата безопасности, содержащимся во втором сертификате безопасности, а также для определения соответствия идентификатора безопасности первого сертификата безопасности доверенному идентификатору безопасности, в ответ на успешную аутентификацию доверенного идентификатора безопасности.

Диспетчер 245 приложений может быть сконфигурирован для предоставления разрешения на выполнение программного приложения в ответ на определение того, что версия программного обеспечения, связанная с программным приложением, удовлетворяет критериям версии программного обеспечения, содержащимся в первом сертификате безопасности. В некоторых примерах осуществления настоящего изобретения диспетчер 245 приложений сконфигурирован для разрешения выполнения программного приложения в ответ на успешную аутентификацию сертификата аппаратного обеспечения (например, сертификата 105 аппаратного обеспечения) и сертификата общей конфигурации (например, сертификата 125 общей конфигурации). Кроме того, в некоторых примерах осуществления настоящего изобретения диспетчер 245 приложений сконфигурирован для разрешения выполнения программного приложения в ответ на успешную аутентификацию одного сертификата безопасности (например, сертификата 155 безопасности).

На фиг.3 и 4 показаны блок-схемы алгоритмов работы системы, способа и компьютерного программного продукта в соответствии с примерами осуществления настоящего изобретения. Следует понимать, что каждый блок, шаг или операция и/или комбинации блоков, шагов или операций блок-схем могут быть реализованы с помощью различных средств. Средства для реализации блоков, шагов или операций и/или комбинации блоков, шагов или операций блок-схем могут включать аппаратное, встроенное программное и/или программное обеспечение, включая одну или более инструкций компьютерного программного кода, программных инструкций или исполняемых инструкций машиночитаемого программного кода. В одном из примеров осуществления настоящего изобретения одна или более описываемых процедур могут быть реализованы с использованием инструкций программного кода. Инструкции программного кода, которые реализуют описываемые процедуры, могут храниться в запоминающем устройстве, таком как запоминающее устройство 210, в составе устройства, такого как устройство 200, и выполняться процессором, таким как процессор 205. Следует иметь в виду, что любые такие инструкции программного кода могут быть загружены в компьютер или другое программируемое устройство (например, процессор 205, запоминающее устройство 210) для формирования механизма, такого что упомянутые инструкции, выполняемые компьютером или другим программируемым устройством, создают средства для реализации функций, указанных в блоке (блоках), на шаге (шагах) или в операции (операциях) блок-схем. Эти инструкции программного кода могут также храниться на машиночитаемом носителе, который позволяет компьютеру, процессору или другому программируемому устройству функционировать таким образом, чтобы хранимые на машиночитаемом носителе инструкции формировали изделие, содержащее средства выполнения инструкций, реализующих функции, указанные в блоке (блоках), на шаге (шагах) или в операции (операциях) блок-схем. Инструкции программного кода могут быть загружены в компьютер, процессор или другое программируемое устройство для инициализации выполнения ряда операций компьютером, процессором или другим программируемым устройством с образованием процесса, реализуемого компьютером таким образом, чтобы инструкции, выполняемые компьютером, процессором или другим программируемым устройством позволяли выполнять шаги для реализации функций, указанных в блоке (блоках), на шаге (шагах) или в операции (операциях) блок-схем.

Соответственно, блоки, шаги или операции блок-схем поддерживают комбинации средств, шагов и инструкций программного кода для выполнения указанных функций. Следует также иметь в виду, что один или более блоков, шагов или операций блок-схем, или комбинации блоков, шагов или операций блок-схем могут быть реализованы с помощью специализированных аппаратных компьютерных систем, которые выполняют указанные функции или шаги, или с помощью комбинаций специализированного аппаратного обеспечения и инструкций программного кода.

На фиг.3 показана блок-схема, иллюстрирующая пример способа управления версиями программного обеспечения. Пример способа включает определение 300 того, соответствует ли идентификатор безопасности первого сертификата безопасности (например, открытый идентификатор сертификата аппаратного обеспечения) доверенному идентификатору безопасности (например, открытому идентификатору устройства). Пример способа также включает определение 310 того, удовлетворяет ли версия программного обеспечения программного приложения критериям версии программного обеспечения, содержащимся в первом сертификате безопасности. В некоторых примерах осуществления настоящего изобретения критериям версии программного обеспечения может удовлетворять программное приложение, версия которого не ниже пороговой версии. В некоторых примерах осуществления настоящего изобретения в качестве критериев могут также использоваться пороговые значения даты версии и/или размера (например, в килобайтах) программного обеспечения. Кроме того, в некоторых примерах осуществления настоящего изобретения определение 310 может выполняться в ответ на определение 300 того, что идентификатор безопасности первого сертификата соответствует доверенному идентификатору безопасности. Пример способа может также включать разрешение 320 выполнения программного приложения процессором. Выполнение программного приложения может быть разрешено в ответ на определение 310 того, что версия программного обеспечения удовлетворяет критериям версии программного обеспечения. Кроме того, выполнение программного приложения может быть разрешено в ответ на определение того, что аутентификация одного или более сертификатов безопасности прошла успешно.

На фиг.4 показана блок-схема выполнения другого способа управления версиями программного обеспечения в соответствии с примерами осуществления настоящего изобретения. Пример способа может включать прием 400 программного приложения и/или опционально прием соответствующего первого сертификата безопасности (например, сертификата общей конфигурации). Первый сертификат безопасности могут принимать вместе с программным приложением или отдельно от него, возможно, в другой момент времени. В некоторых примерах осуществления настоящего изобретения программное приложение и соответствующий первый сертификат безопасности могут принимать с помощью запоминающего устройства, такого как запоминающее устройство 210.

Пример способа может включать аутентификацию 410 доверенного идентификатора безопасности (например, идентификатора сертификата общей конфигурации, содержащегося в сертификате аппаратного обеспечения) путем проверки того, что идентификатор устройства второго сертификата безопасности (например, открытого идентификатора сертификата аппаратного обеспечения) соответствует доверенному идентификатору устройства (например, открытому идентификатору устройства). В этом отношении второй сертификат безопасности может также содержать критерии версии сертификата безопасности (например, критерии версии сертификата общей конфигурации). Кроме того, доверенный идентификатор устройства может быть уникальным и неизменяемым значением.

Пример способа может включать определение 420 того, удовлетворяет ли версия сертификата безопасности первого сертификата безопасности (например, версия сертификата общей конфигурации) критериям версии сертификата безопасности, содержащимся во втором сертификате безопасности. Упомянутое определение в блоке 420 может выполняться в ответ на успешную аутентификацию 410 доверенного идентификатора безопасности. Кроме того, пример способа может также включать определение 430 соответствия идентификатора безопасности первого сертификата безопасности (например, идентификатора сертификата общей конфигурации, содержащегося в сертификате общей конфигурации) доверенному идентификатору безопасности (идентификатору сертификата общей конфигурации, содержащемуся в сертификате аппаратного обеспечения). В некоторых примерах осуществления настоящего изобретения критериям версии сертификата безопасности может удовлетворять значение, связанное с допустимыми, заранее заданными вариантами устройства. Кроме того, в некоторых примерах осуществления настоящего изобретения упомянутое определение 430 может выполняться в ответ на успешную аутентификацию 410 доверенного идентификатора безопасности.

Пример способа может также включать определение 440 того, удовлетворяет ли версия программного обеспечения программного приложения критериям версии программного обеспечения, содержащимся в первом сертификате безопасности. В некоторых примерах осуществления настоящего изобретения критериям версии программного обеспечения может удовлетворять программное приложение, версия которого не ниже пороговой версии. В некоторых примерах осуществления настоящего изобретения в качестве критериев могут также использоваться пороговые значения даты версии и/или размера (например, в килобайтах) программного обеспечения. В некоторых примерах осуществления настоящего изобретения определение 440 может выполняться в ответ на определение 430 того, что идентификатор безопасности первого сертификата соответствует доверенному идентификатору безопасности.

Пример способа может также включать разрешение 450 выполнения программного приложения процессором. Разрешение выполнения программного приложения может предоставляться в ответ на определение 440 того, что версия программного обеспечения удовлетворяет критериям версии программного обеспечения.

Техническим результатом некоторых примеров осуществления настоящего изобретения является предотвращение выполнения устройствами несанкционированных версий программного обеспечения. Преимущество заключается в том, что удается предотвратить установку или использование в устройствах (например, в вычислительных устройствах или устройствах связи) устаревшего или нежелательного программного обеспечения. Кроме того, некоторые примеры осуществления настоящего изобретения позволяют установить на устройствах новое и/или усовершенствованное программное обеспечение в процессе производства или перед поставкой пользователю и, таким образом, избежать на этих устройствах предшествующих или нежелательных версий программного обеспечения после того, как они окажутся у пользователя.

Различные изменения и другие варианты осуществления настоящего изобретения могут быть реализованы специалистом для достижения преимуществ, указанных в приведенном выше описании и на приложенных чертежах. Таким образом, следует понимать, что настоящее изобретение не ограничено конкретными раскрытыми вариантами его осуществления, и различные изменения и другие варианты осуществления изобретения находятся в пределах сущности приложенной формулы изобретения. Кроме того, хотя в описании и на чертежах приводятся примеры осуществления изобретения в контексте конкретных примеров комбинаций элементов и/или функций, следует учитывать, что в других вариантах осуществления могут использоваться другие комбинации элементов и/или функций в пределах сущности приложенной формулы изобретения. В этом отношении, например, комбинации элементов и/или функций, отличные от явно изложенных выше, также находятся в рамках приложенной формулы изобретения. Хотя в данном описании были использованы конкретные термины, они применены только в общем смысле для описания, а не для ограничения изобретения.