Результат интеллектуальной деятельности: СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК

Вид РИД

Изобретение

Изобретение относится к электросвязи и может быть использовано в системах защиты от компьютерных атак путем их оперативного выявления и блокирования в информационно-вычислительных сетях (ИВС).

Известен способ защиты от компьютерных атак, реализованный в патенте РФ №2179738 «Способ обнаружения удаленных атак в компьютерной сети», класс G06F 12/14, заявл. 24.04.2000.

Данный способ включает следующую последовательность действий. Наблюдение за информационным потоком адресованных абоненту ИВС пакетов сообщений, включающее постоянно возобновляемый подсчет числа пакетов, выполняемый в пределах серии пакетов, поступающих из канала связи (КС) подряд друг за другом через промежутки времени не более заданного. При этом проверку поступающих пакетов данных на соответствие заданным правилам выполняют каждый раз, когда размер очередной наблюдаемой серии достигает критического числа пакетов.

Недостатками данного способа являются узкая область применения, что обусловлено его предназначением в основном для защиты от подмены одного из участников соединения, и недостаточная достоверность при обнаружении других типов компьютерных атак.

Известен способ оперативного динамического анализа состояний многопараметрического объекта, описанный в патенте РФ №2134897, опубликованном 20.08.1999, позволяющий по изменению состояния элемента ИВС обнаруживать компьютерные атаки. В известном способе преобразуют результаты допусковой оценки разнородных динамических параметров в соответствующие информационные сигналы с обобщением по всему множеству параметров в заданном временном интервале и определяют относительную величину и характер изменения интегрального состояния многопараметрического элемента ИВС.

Недостатком данного способа является узкая область применения, обусловленная тем, что несмотря на возможность оперативной диагностики технического и функционального состояний многопараметрического элемента ИВС в нем применяют ограниченную совокупность признакового пространства, что создает условия для пропуска удаленных компьютерных атак (см. Медведовский И.Д. и др. Атака на Internet. - М.: ДМК, 1999. - 336 с.: ил.) и, как следствие, приводит к снижению устойчивости функционирования ИВС.

Известен способ защиты от компьютерных атак, реализованный в устройстве по патенту РФ №2219577 «Устройство поиска информации», класс G06F 17/40, опубликованном 24.04.2002. Способ заключается в том, что принимают из КС i-й пакет, где i=1,2,3,…, и запоминают его. Принимают (i+1)-й пакет, запоминают его. Выделяют из заголовка i-го и (i+1)-го пакетов идентификационные признаки, анализируют их на предмет совпадения и по результатам анализа принимают решение о факте наличия компьютерной атаки.

Недостатком данного способа является относительно низкая устойчивость функционирования ИВС в условиях воздействия компьютерных атак, связанная с тем, что сравнением двух пакетов сообщений - последующего и предыдущего, распознается только одно семейство компьютерных атак - "шторм" ложных запросов на установление соединения, тогда как компьютерные атаки других типов, обладающие высокими деструктивными возможностями, не распознаются.

Наиболее близким по технической сущности к предлагаемому способу является способ защиты информационно-вычислительных сетей от компьютерных атак по патенту RU №2285287, МПК G06F 12/14 H06F 12/22. Опубл. 10.10.2006 г., бюл. №28. Способ заключается в следующих действиях: принимают i-й, где i=1,2,3…, пакет сообщения из канала связи, запоминают его, принимают (i+1)-й пакет сообщения, запоминают его, выделяют и запомненных фрагментированных пакетов сообщений характеризующие их параметры, вычисляют необходимые параметры для сравнения принятых фрагментированных пакетов и по результатам сравнения принимают решение о факте наличия или отсутствия компьютерной атаки.

Недостатком способа-прототипа является относительно низкая достоверность обнаружения компьютерных атак, обусловленная тем, что определяются только активные компьютерные атаки, что может привести к перехвату передаваемых данных в информационно-вычислительную сеть по внешней сети.

Целью заявленного технического решения является разработка способа защиты информационно-вычислительных сетей от компьютерных атак, обеспечивающего повышение достоверности обнаружения компьютерных атак на информационно-вычислительную сеть за счет определения информации о ведении всех видов компьютерных атак, в том числе и пассивных, путем передачи проверочных пакетов и анализа ответных пакетов от маршрутизаторов внешней сети, используемых на маршруте передачи пакетов сообщения.

В заявленном изобретении поставленная цель достигается тем, что в известном способе защиты информационно-вычислительных сетей от компьютерных атак формируют массив для запоминания пакетов сообщения и массивы для запоминания параметров, выделенных из запомненных пакетов сообщений, принимают пакет сообщения из канала связи, запоминают его, анализируют запомненный пакет на обнаружение факта наличия или отсутствия компьютерной атаки и принимают решение о наличии компьютерной атаки при выполнении определенного условия, дополнительно формируют список доверенных адресов получателя и отправителя пакетов сообщений, в качестве используемых параметров пакетов сообщений используют поля данных: «IP адрес назначения», «IP адрес источника», которые запоминают в сформированных для них массивах {D}, {I}. Затем формируют проверочный пакет, для чего считывают адрес отправителя Di и адрес получателя Ij из массивов D, I и записывают их в соответствующие поля проверочного пакета сообщения. Записывают в поле «Время жизни пакета» TTL начальное значение, равное единице. После чего запоминают сформированный пакет Pij в массив Р. Задают значение количества Kдоп полученных ответных пакетов о недоставленном пакете Pij с текущим значением поля «Время жизни пакета» TTL. Затем передают сформированный пакет в канал связи. После запоминания принятых ответных пакетов о недоставленном пакете Pij от промежуточных маршрутизаторов в течение времени Δt для обнаружения факта атаки или ее отсутствия выделяют из ответного пакета значения полей: «IP адрес источника», являющееся адресом промежуточного маршрутизатора, и «Данные», имеющее адреса назначения Di, источника Ii, и запоминают их в соответствующих массивах, а также увеличивают количество принятых ответных пакетов K на единицу. Затем сравнивают количество принятых ответных пакетов K с заданным значением Kдоп, причем устанавливают факт отсутствия атаки, если выполняется условие K≤Kдоп, при этом формируют следующий проверочный пакет Pij с адресом отправителя Di, получателя Ij и новым значением поля «Время жизни пакета» TTL, которое увеличивают на единицу, и передают сформированный пакет в канал связи, а факт наличия атаки устанавливают, если выполняется условие K>Kдоп.

Новая совокупность существенных признаков позволяет достичь указанного технического результата за счет определения информации о ведении всех видов компьютерных атак, в том числе и пассивных, путем передачи проверочных пакетов и анализа ответных пакетов от маршрутизаторов внешней сети используемых на маршруте передачи пакетов сообщения.

Существующие угрозы безопасности информации могут быть реализованы путем использования протоколов межсетевого взаимодействия при построении распределенной ИВС, состоящей из нескольких сегментов, которые взаимодействуют через внешнюю сеть (сеть общего пользования). При этом данные угрозы реализуются за счет проведения компьютерных атак, которые могут быть активными и пассивными. Особую опасность представляют пассивные компьютерные атаки, которые не оказывается непосредственное влияние на работу ИВС, но при этом могут быть нарушены установленные правила разграничения доступа к данным или сетевым ресурсам. Примером является компьютерная атака «Анализ сетевого графика», направленная на прослушивание каналов связи и перехват передаваемой информации [Руководящий документ. Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных. ФСТЭК России. 2008, стр.33-49].

В предлагаемом изобретении используется принцип трассировки маршрута прохождения пакетов по внешней сети, заложенный в процедурной характеристике протокола IP и ICMP.

Заявленный способ поясняется чертежами, на которых показаны:

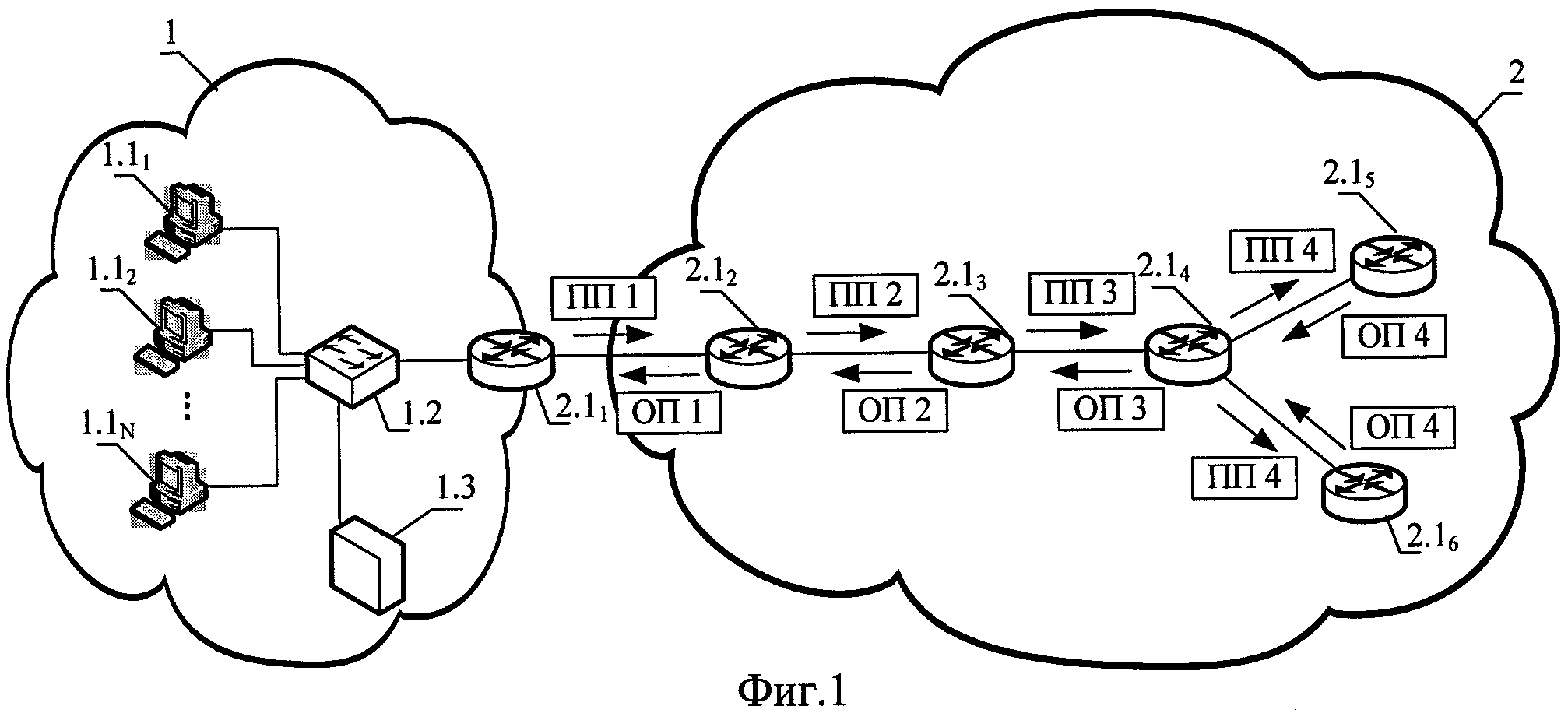

на Фиг.1 схема, поясняющая порядок передачи тестовых пакетов и приема ответных пакетов в ИВС;

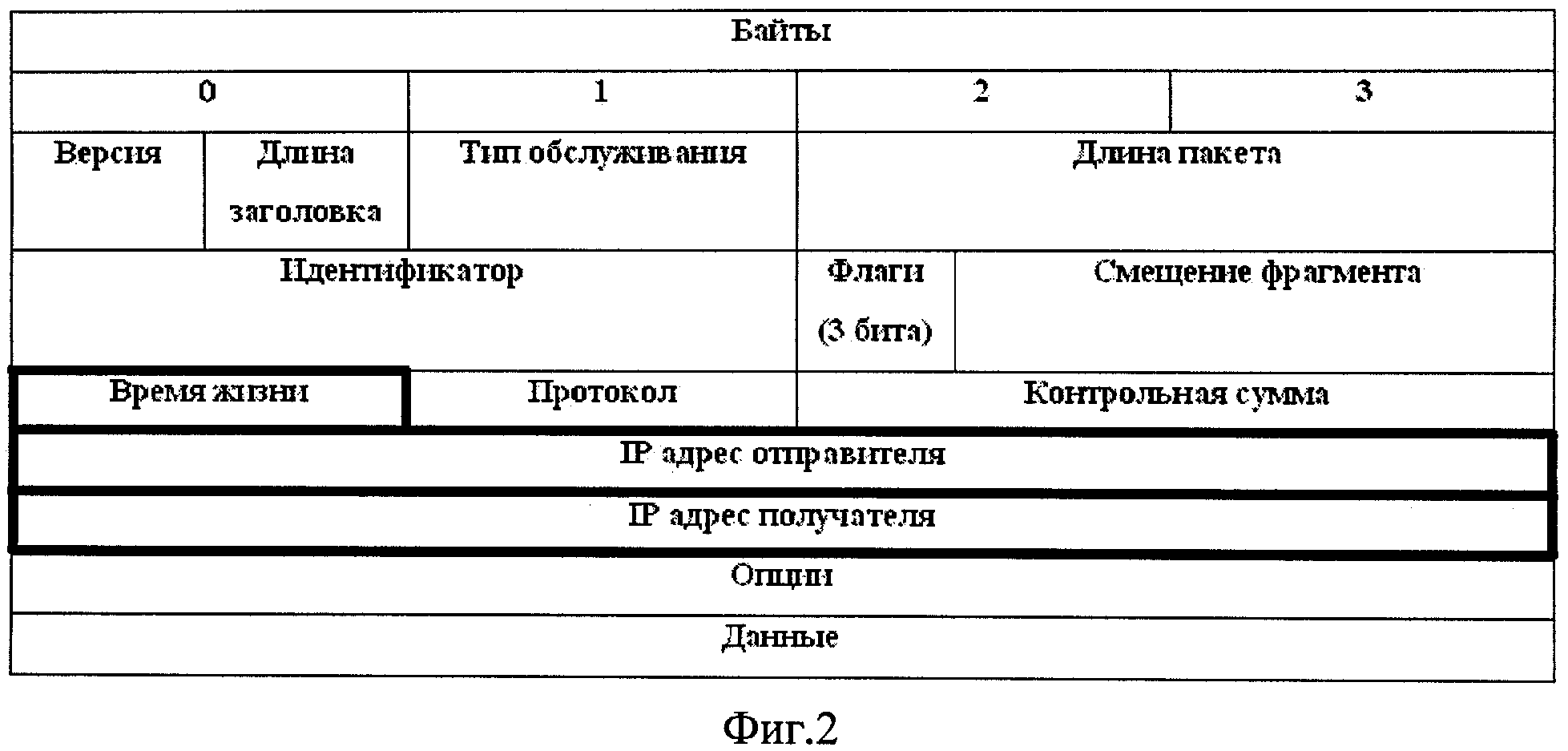

на Фиг.2 заголовок IP дейтаграммы;

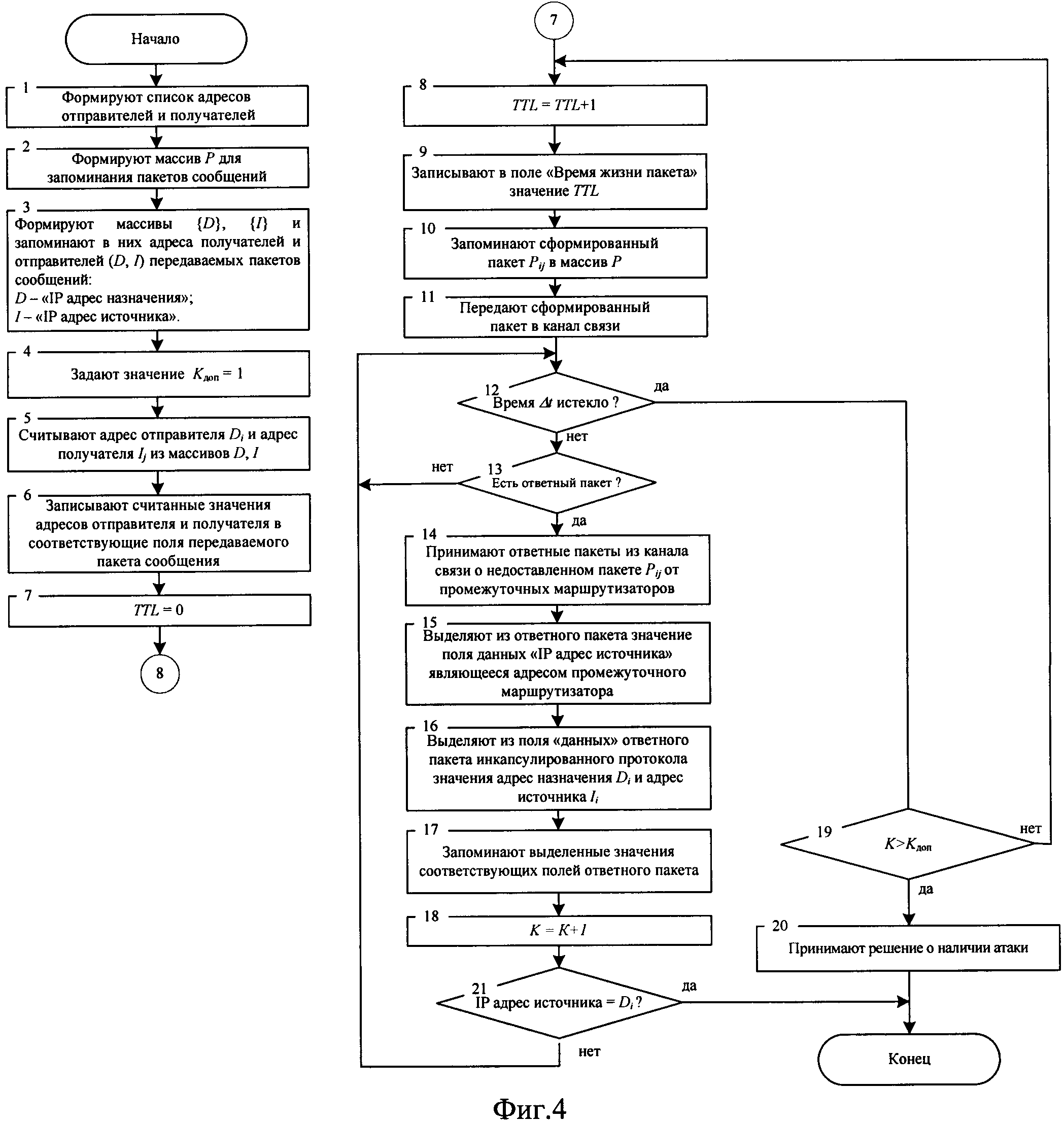

на Фиг.3 заголовок ICMP дейтаграммы;

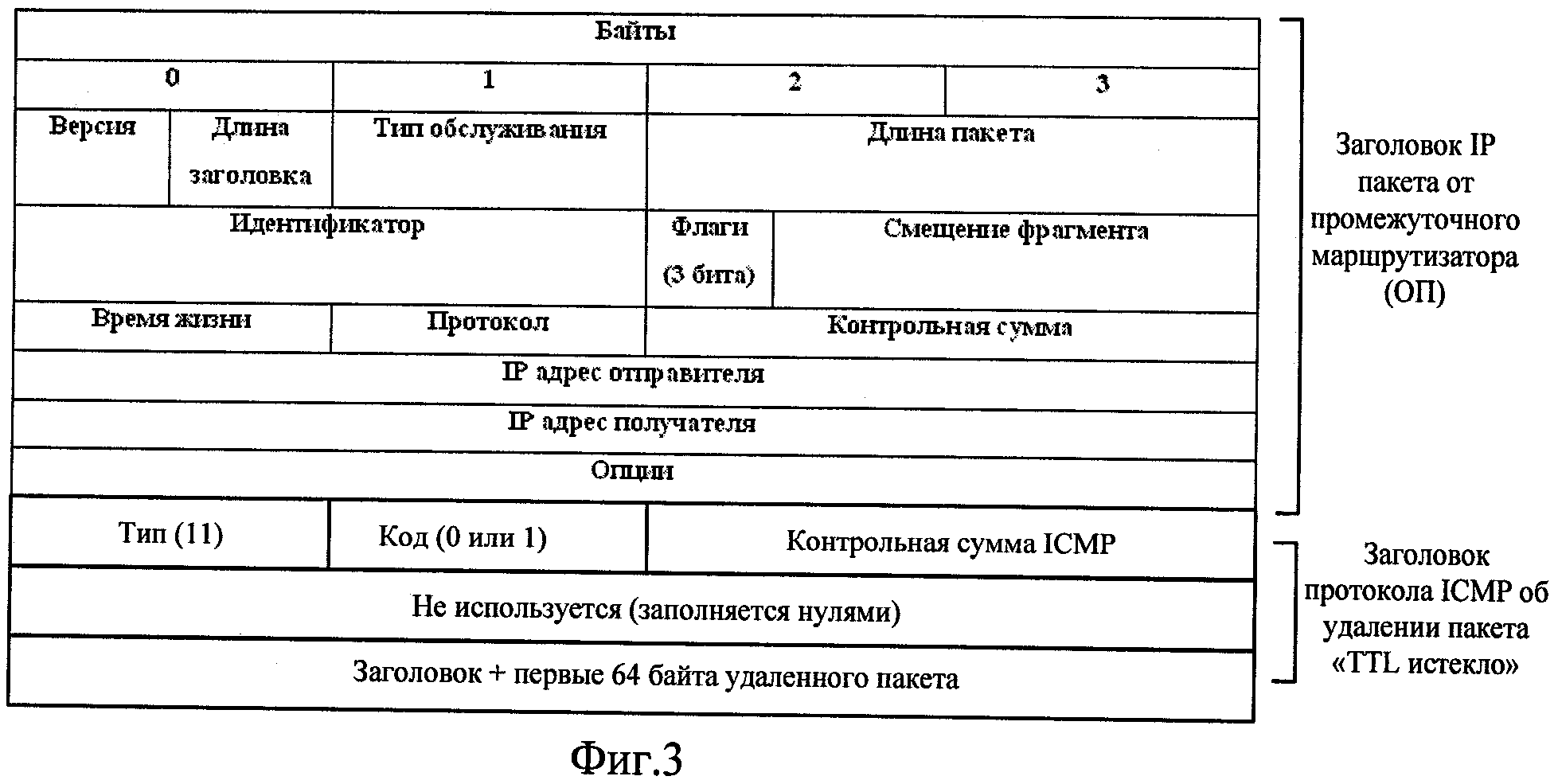

на Фиг.4 блок-схема алгоритма способа защиты ИВС от компьютерных атак.

Реализацию заявленного способа можно пояснить на схеме информационно-вычислительной сети, показанной на фиг.1.

Защищаемая ИВС 1 подключена к внешней сети 2 посредством маршрутизатора 2.11. В общем случае защищаемая ИВС 1 представляет собой совокупность ПЭВМ 1.11-1.1N, периферийного и коммуникационного оборудования 1.2 и 1.3, объединенного физическими линиями связи. Все эти элементы имеют идентификаторы, в качестве которых в наиболее распространенном стеке протоколов ТСР/IP используются сетевые адреса (IP-адреса). Внешняя сеть представлена набором маршрутизаторов 2.12-2.16, осуществляющих транспортировку информационных потоков из одной защищаемой ИВС в другую.

Структура пакетов сообщений известна, как известен и принцип передачи пакетов в вычислительных сетях. Например, на фиг.2 представлена структура заголовка IP-пакетов сообщений, где выделены поля: времени жизни пакета, адресов отправителя и получателя пакета сообщений [RFC 791, Internet Protocol, 1981, сентябрь, стр.11-22].

При прохождении пакетов через внешнюю сеть осуществляется его маршрутизация от источника к получателю в соответствии с IP адресом назначения. Кроме того, источник задает время жизни пакета, и при прохождении каждого маршрутизатора данное время уменьшается на единицу. Данное поле позволяет уменьшить возможность перегрузки сети. Максимальное значение времени жизни является 255, так как под это поле в заголовке IP пакета отводится два байта. Соответственно, если маршрутизатор обнаруживает пакет с нулевым значение поля времени жизни, он его удаляет и сообщает об этом источнику данного пакета специально сформированным пакетом протокола ICMP (фиг.3) [RFC 792, Internet Control Message Protocol, 1981, сентябрь, стр.2-5]. Таким образом, на один удаленный пакет источник пакета получит одно ICMP сообщение от промежуточного маршрутизатора о данном действии, если принято два и более ICMP сообщений от разных промежуточных маршрутизаторов, это означает тиражирование пакетов, что в свою очередь является признаком возможного перехвата передаваемого графика.

На фиг.4 представлена блок-схема последовательности действий, реализующих алгоритм способа защиты ИВС от компьютерных атак. После того как будут сформированы массивы {Р}, {D}, {I}, а также список доверенных адресов отправителей и получателей сообщений (блок 1-3 фиг.4), задают значение допустимого количества ICMP сообщений на пакет удаленный во внешней сети Кдоп=1 (блок 4, фиг.4). Затем формируют проверочный пакет со значением поля временем жизни равным единице, заданными адресами источника и получателя сообщения, запоминают его в массив Pij и передают его в канал связи через внешнюю сеть 2 (блок 5-11, фиг.4). Осуществляется прием ответных пакетов протокола ICMP из канала связи о недоставленном пакете Pij от промежуточного маршрутизатора за время Δt (блок 12-17, фиг.4). Если при подсчете количества ответных пакетов их получено больше чем Кдоп принимается решение о наличии компьютерной атаки (блок 18-20, фиг.4). Иначе производится увеличение значения поля времени жизни пакета на единицу и отправка очередного проверочного пакета (блок 8-11, фиг.4). Проверка наличия компьютерной атаки осуществляется до выполнения условия, при котором проверочный пакет достиг конечного узла назначения (блок 21, фиг.4).

На фиг.1 поясняется порядок передачи проверочных пакетов (ПП) и приема ответных пакетов (ОП) по маршруту, включающему четыре маршрутизатора 2.12-2.15. Первый проверочный пакет ПП 1 со значением поля времени жизни пакета, равным одному переприему, передается по внешней сети 2 до маршрутизатора 2.12, на котором происходит удаление данного пакета и передача ответного пакета ОП 1 источнику, имеющего формат протокола ICMP и содержащего информацию об удаленном пакете.

В случае приема только одного ответного пакета ОП 1 формируется следующий проверочный пакет ПП 2 со значением поля времени жизни пакета, равным двум, т.е. пакет будет удален на втором транзитном маршрутизаторе, и передается по внешней сети 2. На маршрутизаторе 2.13 данный пакет удаляется и передается ответный пакет ОП 2 на ИВС 1.

При приеме только одного ответного пакета ОП 2 формируют следующий проверочный пакет ПП 3 со значением поля времени жизни пакета, равным трем переприемам, и передается по внешней сети 2. На маршрутизаторе 2.14 данный пакет удаляется и передается ответный пакет ОП 3 на ИВС 1.

В случае приема только одного ответного пакета ОП 3 формируется следующий проверочный пакет ПП 4 со значением поля времени жизни пакета, равным четырем переприемам, и передается по внешней сети 2. На маршрутизаторе 2.15 данный пакет удаляется и передается ответный пакет ОП4 на ИВС 1. Кроме того, при перехвате передаваемого трафика с маршрутизатора 2.16, не принадлежащего маршруту передачи проверочных пакетов, будет так же передан ответный пакет ОП 4, содержащий информацию об удаленном пакете ПП 4 на ИВС 1.

При получении двух ответных пакетов ОП 4 выполняется условие K>Kдоп, при котором принимается решение о наличии компьютерной атаки, и прекращается дальнейшая передача проверочных пакетов.

Таким образом, заявленный способ за счет определения информации о ведении всех видов компьютерных атак, в том числе и пассивных, путем передачи проверочных пакетов и анализа ответных пакетов от маршрутизаторов внешней сети, используемых на маршруте передачи пакетов сообщения, позволяет повысить достоверность обнаружения компьютерных атак на информационно-вычислительную сеть.

Способ защиты информационно-вычислительных сетей от компьютерных атак, заключающийся в том, что формируют массив для запоминания пакетов сообщения и массивы для запоминания параметров, выделенных из запомненных пакетов сообщений, принимают пакет сообщения из канала связи, запоминают его, анализируют запомненный пакет на обнаружение факта наличия или отсутствия компьютерной атаки и принимают решение о наличии компьютерной атаки при выполнении определенного условия, отличающийся тем, что дополнительно формируют список доверенных адресов получателя и отправителя пакетов сообщений, в качестве используемых параметров пакетов сообщений используют поля данных: «IP адрес назначения», «IP адрес источника», которые запоминают в сформированных для них массивах {D}, {I}, затем формируют проверочный пакет, для чего считывают адрес отправителя D, где i=1, 2,…, и адрес получателя I, где j=1, 2,…, из массивов {D}, {I} и записывают их в соответствующие поля проверочного пакета сообщения, записывают в поле «Время жизни пакета» TTL начальное значение, равное единице, после чего запоминают сформированный пакет P в массив Р, задают значение количества К полученных ответных пакетов о недоставленном пакете P с текущим значением поля «Время жизни пакета» TTL, затем передают сформированный пакет в канал связи, после запоминания принятых ответных пакетов о недоставленном пакете P от промежуточных маршрутизаторов в течение времени Δt для обнаружения факта атаки или ее отсутствия выделяют из ответного пакета значения полей: «IP адрес источника», являющееся адресом промежуточного маршрутизатора, и «Данные», имеющее адреса назначения D, источника I и запоминают их в соответствующих массивах, а также увеличивают количество принятых ответных пакетов К на единицу, затем сравнивают количество принятых ответных пакетов К с заданным значением К, причем устанавливают факт отсутствия атаки, если выполняется условие К≤К, при этом формируют следующий проверочный пакет P с адресом отправителя D, получателя I и новым значением поля «Время жизни пакета» TTL, которое увеличивают на единицу, и передают сформированный пакет в канал связи, а факт наличия атаки устанавливают, если выполняется условие К>К.