Результат интеллектуальной деятельности: УСТРОЙСТВО ОБРАБОТКИ ИНФОРМАЦИИ, ДИСК, СПОСОБ ОБРАБОТКИ ИНФОРМАЦИИ И ПРОГРАММА

Вид РИД

Изобретение

Область техники, к которой относится изобретение

Настоящее изобретение относится к устройству обработки информации, диску, способу обработки информации и программе, и, кроме того, в частности, относится к устройству обработки информации, диску, способу обработки информации и программе, которые выполняют управление считыванием и управление использованием контента и идентификационной информации (ID, ИД), записанной на носителе записи информации.

Уровень техники

В качестве носителей записи контента используются диски, такие как DVD (цифровой универсальный диск), диск Blu-ray (зарегистрированный товарный знак) и т.п. Например, контент кинофильма или тому подобное записывают на диск (например, на диск ПЗУ) и предоставляют пользователю, но такой контент, записанный на диске, часто представляет собой контент, права на копирование и права на распределение и т.п.которого принадлежат его производителю или продавцу. В отношении такого контента, например, выполняют управление использованием для недопущения неавторизованного копирования и т.п.

Существуют различные способы управления использованием, но, например, в соответствии с положениями ACCS (Усовершенствованная система доступа к содержанию), которые предусматривают защиту авторских прав, создается устройство, в котором для использования записанного на диск контента, ИД информация, такая как ИД носителя или тому подобное, считывается с диска, выполняется подтверждение считанного ИД, генерируется ключ, с помощью информации ИД или тому подобное и соответственно выполняется управление использованием контента.

Например, на диск записывают идентификационную информацию (ИД), такую как представлена ниже. Идентификационная информация (ИД)

(a) ИД носителя (также называется PMSN (Предварительно записанный серийный номер носителя)), которая представляет собой специфичную для диска идентификационную информацию,

(b) ИД альбома, устанавливаемый с последовательным приращением заголовков на диске, и

(c) ИД сертификата контента, служащий, например, в качестве идентификационной информации сертификата контента, установленного таким образом, что он согласуется с записанным на диск контентом.

Устройство воспроизведения считывает с диска, например, по меньшей мере одну идентификационную информацию (ИД) из указанных выше (а)-(с) и выполняет использование контента путем обработки, соответствующей заданной последовательности, например генерирование ключа или декодирование контента, используя ИД, или тому подобное. Кроме того, возможен случай, когда устройство воспроизведения передает каждый из перечисленных выше видов идентификационной информации (ИД) на сервер и принимает различные дополнительные элементы контента и служебные данные и т.п. из сервера в случае подтверждения ИД в сервере.

Следует отметить, что вместо перечисленных выше (а)-(с), записанных на диск, можно использовать

(d) ИД, связующий с устройством, то есть идентификационная информация, ассоциированная с устройством воспроизведения. ИД, связующий с устройством, записан в память устройства воспроизведения в качестве идентификационной информации, специфичной для устройства воспроизведения, и во время использования сохраненного на диске контента, получения последующих данных с сервера, использования последующих данных, сохраненных в модуле хранения, таком как жесткий диск устройства воспроизведения или тому подобного, ИД, связующий с устройством, используется во время обработки, например, подтверждения ИД, служащей в качестве обработки подтверждения устройства воспроизведения генерирования ключа, декодирования контента и т.п.

Для выполнения обработки воспроизведения или копирования контента путем считывания описанной выше идентификационной информации (ИД) (a)-(d) или обработки получения данных с сервера или тому подобного в устройстве воспроизведения должна быть выполнена заданная программа. Программа часто представляет собой программу, созданную в соответствии с контентом, сохраненным на диске, и она записана на диск вместе с контентом, и устройство воспроизведения считывает программу с диска для ее выполнения.

Такую программу создают в виде простой программы, в которой, например, используют язык Java (зарегистрированный товарный знак), ее часто формирует, например, процессор или провайдер контента (владелец контента), или она может быть заказана им и соответственно в нее может быть встроена неавторизованная программа.

Неавторизованная программа может использоваться при неавторизованной обработке, такой как получение идентификационной информации (ИД), записанной на диск без авторизации для использования ее контента, получения служебных данных из сервера без авторизации или тому подобного.

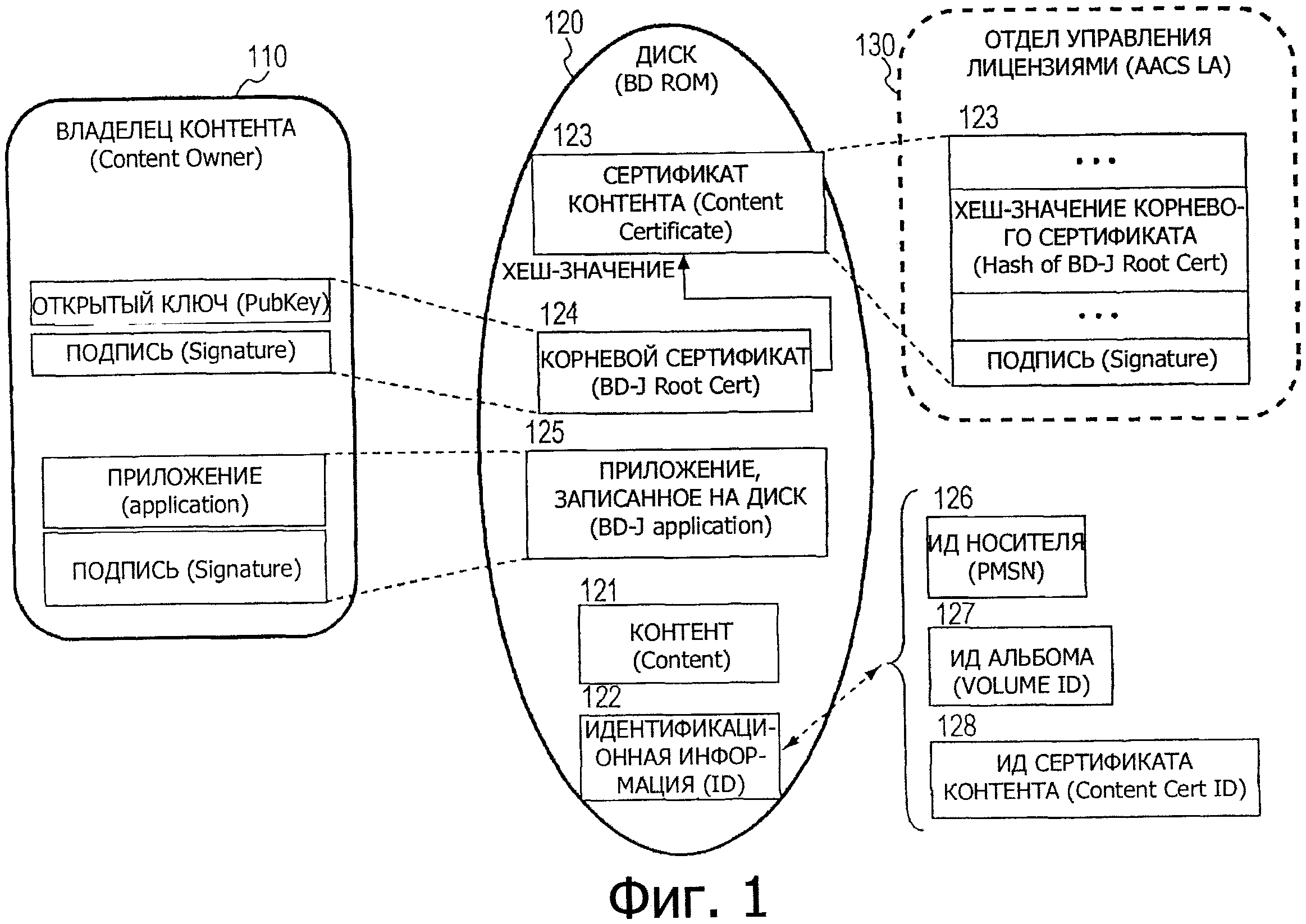

Ниже приведено описание общей схемы конфигурации управления использованием контента в соответствии с текущим правилом AACS со ссылкой на фиг.1. На фиг.1 представлены диск (носитель) 120, на котором хранится контент 121, владелец 110 контента, который предоставляет записанный на диск контент, и отдел 130 управления лицензиями, который выполнен с возможностью обработки управления контентом. Отделом 130 управления лицензиями управляет, например, AACS LA (Администратор Лицензирования), который выполняет управление использованием контента в соответствии с правилом AACS.

Идентификационную информацию (ИД) 122, описанную выше, записывают на диск 120, как и контент 121. В качестве идентификационной информации (ИД) 122 включена следующая ИД информация:

(a) ИД 126 носителя (PMSN), который представляет собой специфичную для диска идентификационную информацию,

(b) ИД 127 альбома, установленный с последовательным приращением заголовков на диске, и

(c) ИД 128 сертификата контента, используемый в качестве идентификационной информации сертификата контента, установленного в соответствии с записанным на диск контентом.

Сертификат 123 контента, предназначенный для обеспечения того, что контент 121 представляет собой авторизованный контент, а именно авторизованный контент, сертифицированный отделом 130 управления лицензиями (AACS LA), записан на диск 120. Сертификат 123 контента выдают под управлением отдела 130 управления лицензиями в виде данных, соответствующих контенту 121, записанному на диск 120, для удостоверения его правомерности и записывают на диск 120.

Сертификат 123 контента имеет конфигурацию, такую как подробно показано в блоке отдел 130 управления лицензиями, в котором записаны хеш-значения корневого сертификата, причем для этих записанных хеш-значений предоставляют электронную подпись с использованием секретного ключа отдела 130 управления лицензиями (AACS LA). Корневой сертификат 124 записывают на диск 120, и он имеет конфигурацию, такую как показано на чертеже в блоке владелец 110 контента, причем установлена подпись для открытого ключа владельца контента с использованием секретного ключа владельца контента.

Устройство воспроизведения, которое воспроизводит контент 121, записанный на диске, выполняет проверку подписи, установленной для сертификата контента, и позволяет использовать контента 121 при условии, что подтверждается действительность сертификата контента. Таким образом, строго выполняется подтверждение действительности в отношении элементов контента.

Однако на диск 120 дополнительно может быть записано записанное на диск приложение 125. Такое записанное на диск приложение 125 представляет собой программу, например, используемую при обработке воспроизведения контента 121 и другой обработке. В частности, примеры такой программы включают в себя приложение для предоставления данных обслуживания для пользователя, использующего контент, с сервера или тому подобного, и программу, выполняемую для получения данных обслуживания с сервера путем передачи идентификационной информации (ИД) 122, записанной в диск 120, на сервер или тому подобное.

Такое записанное на диск приложение 125 имеет такую конфигурацию, как показана на чертеже в блоке владелец 110 контента, причем установлена подпись для приложения, предоставляемая владельцем контента, с использованием секретного ключа владельца контента.

Устройство воспроизведения, в котором используется записанное на диск приложение 125, записанное на диск 120, подтверждает действительность приложения путем выполнения проверки подписи, установленной для записанного на диск приложения 125, используя открытый ключ владельца контента, выполняя тем самым приложение.

Однако записанное на диск приложение 125 может быть сформировано независимо владельцем 110 контента, и при этом надзор третьей стороной не осуществляется. Как описано выше, действительность контента может быть подтверждена сертификатом 123 контента, выдаваемым отделом 130 управления лицензиями, в соответствии с его контентом, но записанное на диск приложение 125, представляет собой данные, действительность которых не подтверждается непосредственно третьей стороной, и соответственно существует возможность формирования неавторизованного приложения владельцем 110 контента.

Как описано выше, использование неавторизованного приложения может привести к получению идентификационной информации (ИД) 122, записанной на диск 120, без авторизации и использования его при обработке без авторизации, такой как использование контента 121 без авторизации, или получение служебных данных с сервера без авторизации.

Сущность изобретения

Техническая задача

Настоящее изобретение было выполнено с учетом описанных выше задач и его цель состоит в предоставлении устройства обработки информации, диска, способа обработки информации и программы, которые не допускают неавторизованное считывание и использование контента и идентификационной информации, записанных на диск.

Техническое решение

Первый аспект настоящего изобретения представляет собой

устройство обработки информации, выполненное с возможностью управления использованием прикладной программы, записанной на диск, характеризующееся тем, что включает в себя:

модуль выполнения приложения, выполненный с возможностью выполнения обработки с использованием прикладной программы;

модуль проверки данных, выполненный с возможностью считывания с диска сертификата приложения, в котором хранится открытый ключ владельца контента, представляющего собой поставщика прикладной программы, и поставлена подпись сертификационного органа, являющегося третьей стороной для выполнения первой проверки подписи, а также для считывания с диска данных, связанных с корневым сертификатом и включающих в себя подпись для данных, включающих в себя корневой сертификат, записанный на диск, в качестве сертификата, соответствующего прикладной программе, и применения к нему открытого ключа владельца контента для выполнения второй проверки подписи; и

модуль управления приложением, выполненный с возможностью запрета или ограничения обработки использования прикладной программы в модуле выполнения приложения в случае неудачной проверки при обработке первой и второй проверки подписи в модуле проверки данных.

Кроме того, вариант выполнения устройства обработки информации в соответствии с настоящим изобретением характеризуется тем, что модуль проверки данных обращается к списку отзыва сертификатов (CRL), в котором записана информация об отзыве сертификата владельцем контента, который является поставщиком прикладной программы, для проверки, не включен ли идентификатор владельца контента, записанный в сертификат записанного на диск приложения, служащий в качестве сертификата, соответствующего прикладной программе, в список отзыва сертификатов (CRL), и в случае, когда идентификатор владельца контента включен в список, получает временную метку сертификата контента, хранящуюся в сертификате контента, записанном на диск в качестве сертификата, соответствующего контенту, записанному на диск, и временную метку CRL, хранящуюся в списке отзыва сертификатов (CRL), для сравнения обеих временных меток, при этом модуль управления приложением запрещает или ограничивает обработку использования прикладной программы в модуле выполнения приложения в случае, когда временная метка сертификата контента содержит дату, равную или более позднюю, чем у временной метки CRL.

Кроме того, вариант выполнения устройства обработки информации в соответствии с настоящим изобретением характеризуется тем, что временная метка сертификата контента представляет собой информацию о дате, соответствующую дате генерирования подписи органом выдачи сертификатов контента, при этом временная метка CRL представляет собой дату истечения срока действия сертификата приложения, то есть информацию о дате, соответствующую дате отзыва сертификата владельцем контента, записанную в сертификате приложения.

Кроме того, вариант выполнения устройства обработки информации в соответствии с настоящим изобретением характеризуется тем, что модуль управления приложением выполняет обработку для запрета обработки для модуля выполнения приложения, получающего идентификационную информацию, записанную на диск или в устройстве обработки информации.

Кроме того, вариант выполнения устройства обработки информации в соответствии с настоящим изобретением характеризуется тем, что идентификационная информация представляет собой что-либо одно из идентификационной информации (a)-(d), которая представляет собой:

(a) ИД носителя (PMSN), который представляет собой идентификационную информацию, специфичную для диска,

(b) ИД альбома, устанавливаемый с приращением для заголовков на диске,

(c) ИД сертификата контента, используемый в качестве идентификационной информации сертификата контента, соответствующего записанному на диск контенту, и

(d) ИД, связанной с устройством, который представляет собой идентификационную информацию для устройства обработки информации.

Кроме того, вариант выполнения устройства обработки информации в соответствии с настоящим изобретением характеризуется тем, что модуль управления приложением выполняет обработку для запрета или ограничения обработки для модуля выполнения приложения, выполняющего воспроизведение, копирование или внешний вывод контента, записанного на диск.

Кроме того, вариант выполнения устройства обработки информации в соответствии с настоящим изобретением характеризуется тем, что модуль управления приложением выполняет обработку для запрета или ограничения обработки для модуля выполнения приложения, подключенного к внешнему серверу через сеть.

Кроме того, вариант выполнения устройства обработки информации в соответствии с настоящим изобретением характеризуется тем, что модуль управления приложением выполняет обработку для запрета или ограничения обработки для модуля выполнения приложения, выполняющего обработку вызова API для модуля выполнения программы, выполненного с возможностью обработки считывания или использования данных, записанных на диск.

Кроме того, второй аспект настоящего изобретения представляет собой диск, на котором записаны:

контент;

сертификат контента, который представляет собой данные проверки, соответствующие контенту;

прикладная программа;

сертификат приложения, в котором хранится открытый ключ владельца контента, представляющего собой поставщика прикладной программы и поставлена подпись сертификационного органа, являющегося третьей стороной; и

данные, связанные с корневым сертификатом и включающие в себя подпись для данных, включающих в себя корневой сертификат, являющийся сертификатом, соответствующим упомянутой прикладной программе;

причем диск выполнен с возможностью обеспечения выполнения устройством воспроизведения, пытающимся выполнить прикладную программу, проверки подписи прикладной программы и данных, связанных с корневым сертификатом, и выполнения управления использованием прикладной программы в соответствии с результатами проверки.

Кроме того, в варианте выполнения диска в соответствии с настоящим изобретением сертификат контента, являющийся сертификатом контента, в котором записана временная метка, соответствующая дате генерирования подписи органом выдачи сертификатов контента, обеспечивает выполнение устройством воспроизведения, пытающимся выполнить прикладную программу, в случае, когда идентификатор владельца контента, записанный в сертификате контента, включен в список отзыва сертификатов (CRL), в котором записана информация об отзыве владельцем контента, являющегося поставщиком прикладной программы, сравнения между временной меткой сертификата контента, хранящейся в сертификате контента, и временной меткой CRL, хранящейся в списке отмены сертификатов (CRL), и в случае, когда временная метка сертификата контента содержит дату, равную или более позднюю, чем у временной метки CRL, предотвращения или ограничения обработки использования прикладной программы.

Кроме того, третий аспект настоящего изобретения представляет собой способ обработки информации, вызывающий выполнение устройством обработки информации управления использованием прикладной программы, записанной на диск в устройстве обработки информации, характеризуется тем, что способ содержит

этап проверки данных, на котором модуль проверки данных считывает с диска сертификат приложения, в котором хранится открытый ключ владельца контента, являющегося поставщиком упомянутой прикладной программы, и поставлена подпись сертификационного органа, являющегося третьей стороной для выполнения первой проверки подписи, и дополнительно считывает с диска данные, связанные с корневым сертификатом и включающие в себя подпись для данных, включающие в себя корневой сертификат, записанный на диске в качестве сертификата, соответствующего упомянутой прикладной программе, и применяет к ним упомянутый открытый ключ владельца контента для выполнения второй проверки подписи; и

этап управления приложением, на котором модуль управления приложением, который запрещает или ограничивает обработку использования упомянутой программы приложения в случае неудачной проверки при обработке первой и второй проверки подписи на этапе проверки данных.

Кроме того, вариант выполнения способа обработки информации в соответствии с настоящим изобретением характеризуется тем, что дополнительно включает в себя этап проверки данных, на котором модуль проверки данных обращается к списку отзыва сертификатов (CRL), в котором записана информация об отзыве от владельца контента, являющегося поставщиком прикладной программы, для проверки, включен ли идентификатор владельца контента, записанный в сертификате приложения, записанном на диск в качестве сертификата, соответствующего прикладной программе, в список отзыва сертификатов (CRL), и в случае, когда идентификатор владельца контента включен в список, получает временную метку сертификата контента, хранящуюся в сертификате контента, записанном на диск в качестве сертификата, соответствующий записанному на диск контенту, и временную метку CRL, хранящуюся в списке отзыва сертификатов (CRL) для выполнения сравнения обоих временных меток; и этап управления приложением, на котором модуль управления приложением запрещает или ограничивает прикладной программе обработку использования в случае, когда временная метка сертификата контента содержит дату, равную или более позднюю, чем у временной метки CRL.

Кроме того, вариант выполнения способа обработки информации в соответствии с настоящим изобретением характеризуется тем, что временная метка сертификата контента представляет собой информацию о дате, соответствующую дате генерирования подписи органом выдачи сертификата контента, и временная метка CRL представляет собой дату истечения срока действия сертификата контента, то есть информацию о дате, соответствующую дате отзыва от владельца контента, записанной в сертификат приложения.

Кроме того, вариант выполнения способа обработки информации в соответствии с настоящим изобретением характеризуется тем, что модуль управления приложением выполняет обработку для запрета обработки модулем выполнения приложения, получающего идентификационную информацию, записанную на диск или в устройство обработки информации.

Кроме того, вариант выполнения способа обработки информации в соответствии с настоящим изобретением характеризуется тем, что идентификационная информация представляет собой что-либо одно из идентификационной информации (а)-(d), которая представляет собой

(a) ИД носителя (PMSN), который представляет собой идентификационную информацию, специфичную для диска,

(b) ИД альбома, устанавливаемый с приращением для заголовков на диске,

(c) ИД сертификат контента, используемый в качестве идентификационной информации сертификата контента, соответствующего записанному на диск контенту, и

(d) ИД, связанный с устройством, который представляет собой идентификационную информацию для устройства обработки информации.

Кроме того, вариант выполнения способа обработки информации в соответствии с настоящим изобретением характеризуется тем, что на этапе управления приложением выполняет обработку для запрета или ограничения обработки модулем выполнения приложения в отношении выполнения воспроизведения, копирования или внешнего вывода записанного на диск контента.

Кроме того, вариант выполнения способа обработки информации в соответствии с настоящим изобретением характеризуется тем, что на этапе управления приложением выполняют обработку для запрета или ограничения обработки модулем выполнения приложения в отношении подключения к внешнему серверу через сеть.

Кроме того, вариант выполнения способа обработки информации в соответствии с настоящим изобретением характеризуется тем, что на этапе управления приложением выполняют обработку для запрета или ограничения обработки модулем выполнения приложения в отношении выполнения обработки вызова API для модуля выполнения программы, выполненного с возможностью выполнения обработки считывания или использования записанных на диск данных.

Кроме того, четвертый аспект настоящего изобретения представляет собой программу, вызывающую выполнение устройством обработки информации управления использованием прикладной программы, записанной на диск, характеризующуюся тем, что включает в себя

этап проверки данных, на котором модуль проверки данных считывает с диска сертификат приложения, в котором хранится открытый ключ владельца контента являющегося поставщиком прикладной программы, и поставлена подпись сертификационного органа, являющегося третьей стороной, для выполнения первой проверки подписи, и дополнительно считывает с диска данные, связанные с корневым сертификатом, включающим в себя подпись для данных, включающих в себя корневой сертификат, записанный на диск, в качестве сертификата, соответствующего прикладной программе, и применяет к нему открытый ключ владельца контента для выполнения второй проверки подписи; и

этап управления приложением, на котором модуль управления приложением запрещает или ограничивает обработку использования программы приложения в случае неудачной проверки при первой и второй обработках проверки подписи на этапе проверки данных.

Кроме того, в пятом аспекте настоящее изобретение представляет собой программу, вызывающую выполнение устройством обработки информации управления использованием прикладной программы, записанной на диск, характеризующуюся тем, что включает в себя

этап проверки данных, на котором модуль проверки данных обращается к списку отзыва сертификатов (CRL), в котором записана информация об отзыве от владельца контента, являющегося поставщиком прикладной программы, для проверки, не включен ли идентификатор владельца контента, записанный в сертификат приложения, записанного на диск в качестве сертификата, соответствующего прикладной программе, в список отзыва сертификатов (CRL), и в случае, когда идентификатор владельца контента включен в список, получает временную метку сертификата контента, хранящуюся в сертификате контента, записанном на диск в качестве сертификата, соответствующего записанному на диск контенту, и временную метку CRL, хранящуюся в списке отзыва сертификатов (CRL), для выполнения сравнения обеих временных меток; и

этап управления приложением, на котором модуль управления приложением запрещает или ограничивает обработку использования прикладной программы в случае, когда временная метка сертификата контента содержит дату, равную или более позднюю, чем у временной метки CRL.

Следует отметить, что программа в соответствии с настоящим изобретением представляет собой, например, программу, которая может быть предоставлена на носителе записи или через среду передачи данных для предоставления в считываемом компьютером формате для системы общего назначения, выполненной с возможностью выполнения различных программных кодов. Предоставление такой программы в считываемом компьютером формате реализует обработку в соответствии с программой в компьютерной системе.

Другие цели, свойства и преимущества настоящего изобретения будут понятны из более подробного описания изобретения на основе описанных ниже вариантов выполнения настоящего изобретения и приложенных чертежей. Следует отметить, что термин «система», используемый в настоящем описании, относится к логической групповой конфигурации множества устройств и не ограничен каждым компонентом устройства, установленным в одном корпусе.

Полезные результаты

В соответствии с вариантом выполнения настоящего изобретения создают конфигурацию, в которой обращаются к списку отзыва сертификатов (CRL), в котором записана информация об отзыве владельца контента, являющегося поставщиком прикладной программы, записанной на диск, для проверки, не включен ли идентификатор владельца контента, записанный в сертификат приложения, в список отзыва сертификатов (CRL), и в случае, когда идентификатор владельца контента включен в CRL, сравнивают временную метку, хранящуюся в сертификате контента, с временной меткой списка отзыва сертификатов (CRL), и в случае, когда временная метка сертификата контента содержит дату, равную или более позднюю, чем у временной метки CRL, обработку использования прикладной программы в модуле выполнения приложения запрещают или ограничивают. В соответствии с настоящей конфигурацией реализована конфигурация, в которой неотозванное приложение не подвергают ограничению в использовании и только отозванное приложение подвергают ограничению в использовании.

Краткое описание чертежей

На фиг.1 показана схема, описывающая общую конфигурацию управления использованием контента в соответствии с текущим правилом AACS.

На фиг.2 показана схема, описывающая конфигурацию для реализации управления использованием приложения в соответствии с вариантом выполнения настоящего изобретения.

На фиг.3 показана схема, описывающая пример обработки считывания идентификационной информации (ИД), записанной на диск.

На фиг.4 показана схема, описывающая пример конфигурации данных для каждого сертификата приложения (AACS On-line Cert), и данных подписи (AACS On-line Sig), связанных с корневым сертификатом.

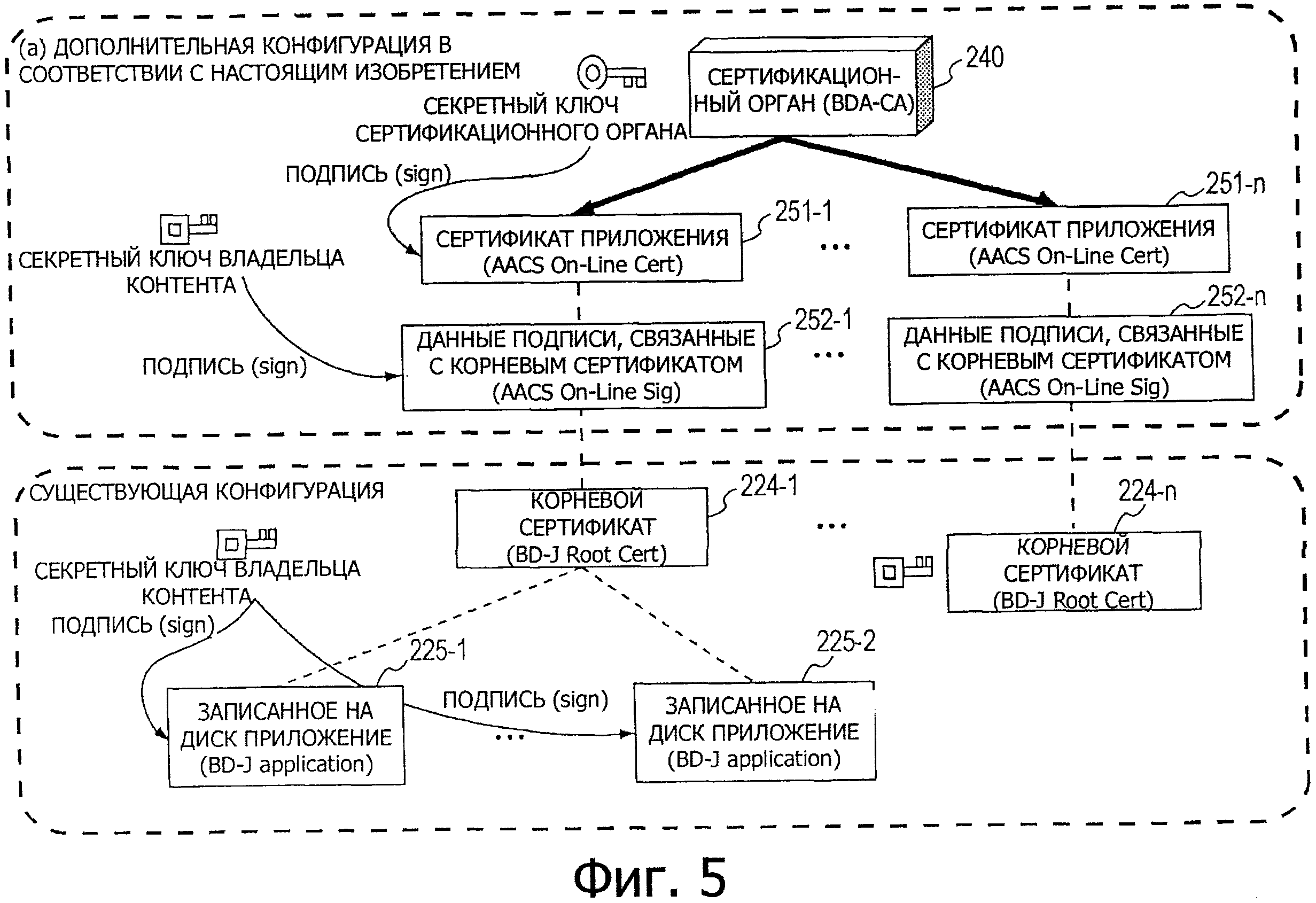

На фиг.5 показана схема, описывающая конфигурацию выдачи сертификата приложения и данных подписи, связанных с корневым сертификатом.

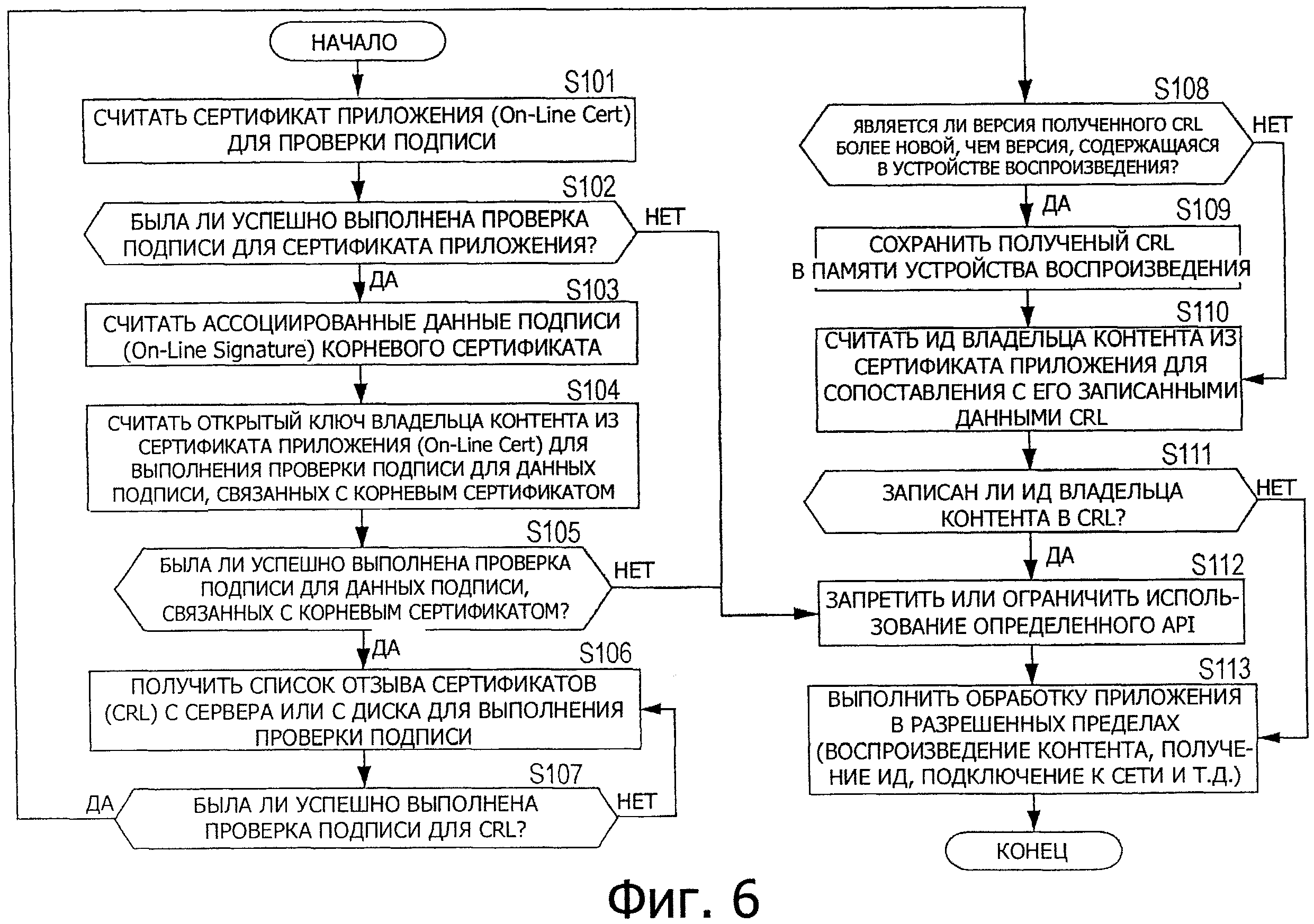

На фиг.6 показана схема, иллюстрирующая блок-схему последовательности операций для описания последовательности обработки, которую выполняет модуль обработки данных устройства воспроизведения.

На фиг.7 показана схема, описывающая пример конфигурации для управления обработкой приложения.

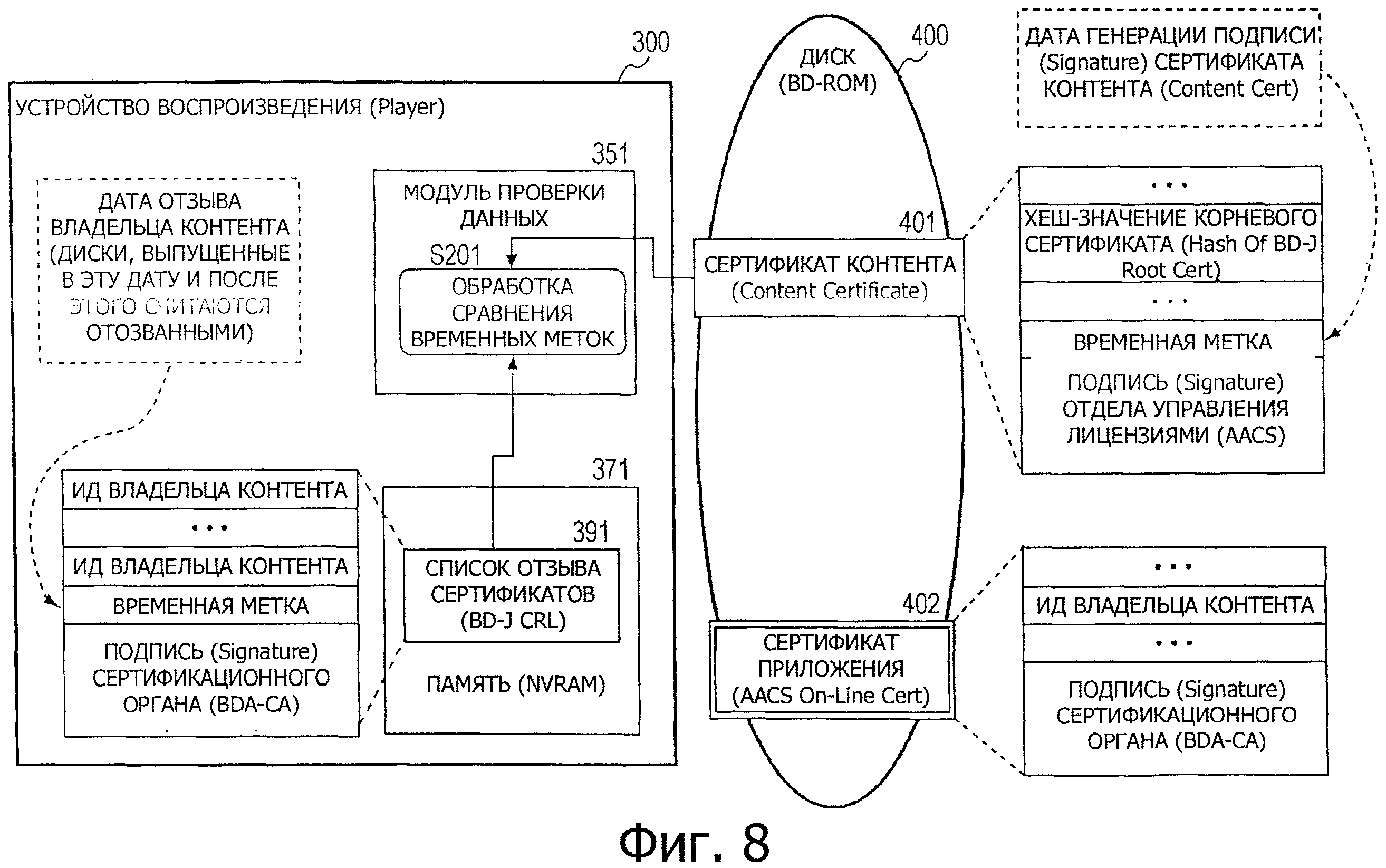

На фиг.8 показана схема, описывающая пример обработки, использующей сертификат контента и список отзыва сертификатов (CRL), которые включают в себя временную метку.

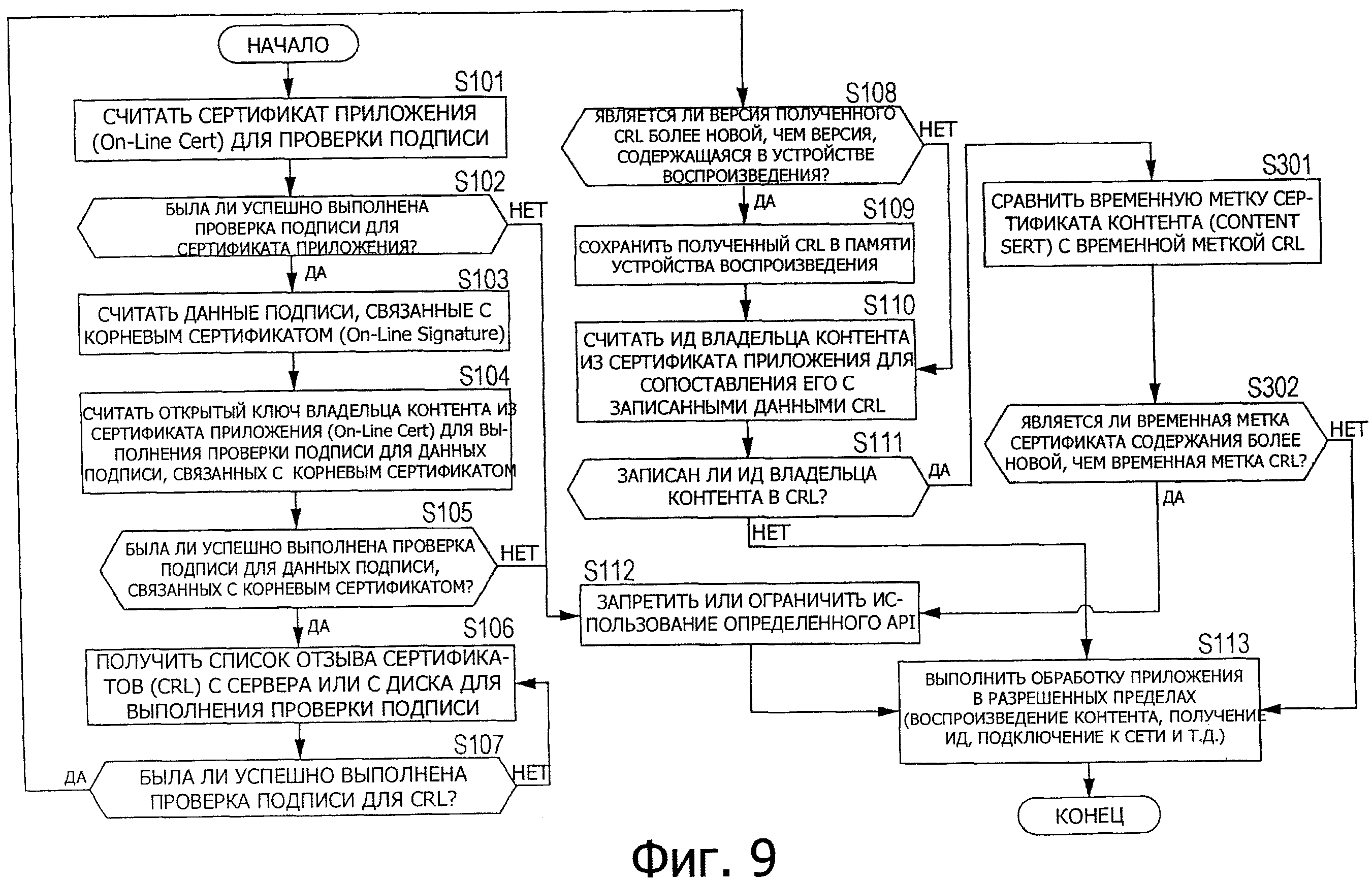

На фиг.9 показана схема, иллюстрирующая блок-схему последовательности операций, описывающая последовательности обработки, которую выполняет модуль обработки данных устройств воспроизведения.

Осуществление изобретения

Ниже приведено подробное описание, относящееся к устройству обработки информации, диску, способу обработки информации и программе в соответствии с настоящим изобретением со ссылкой на чертежи.

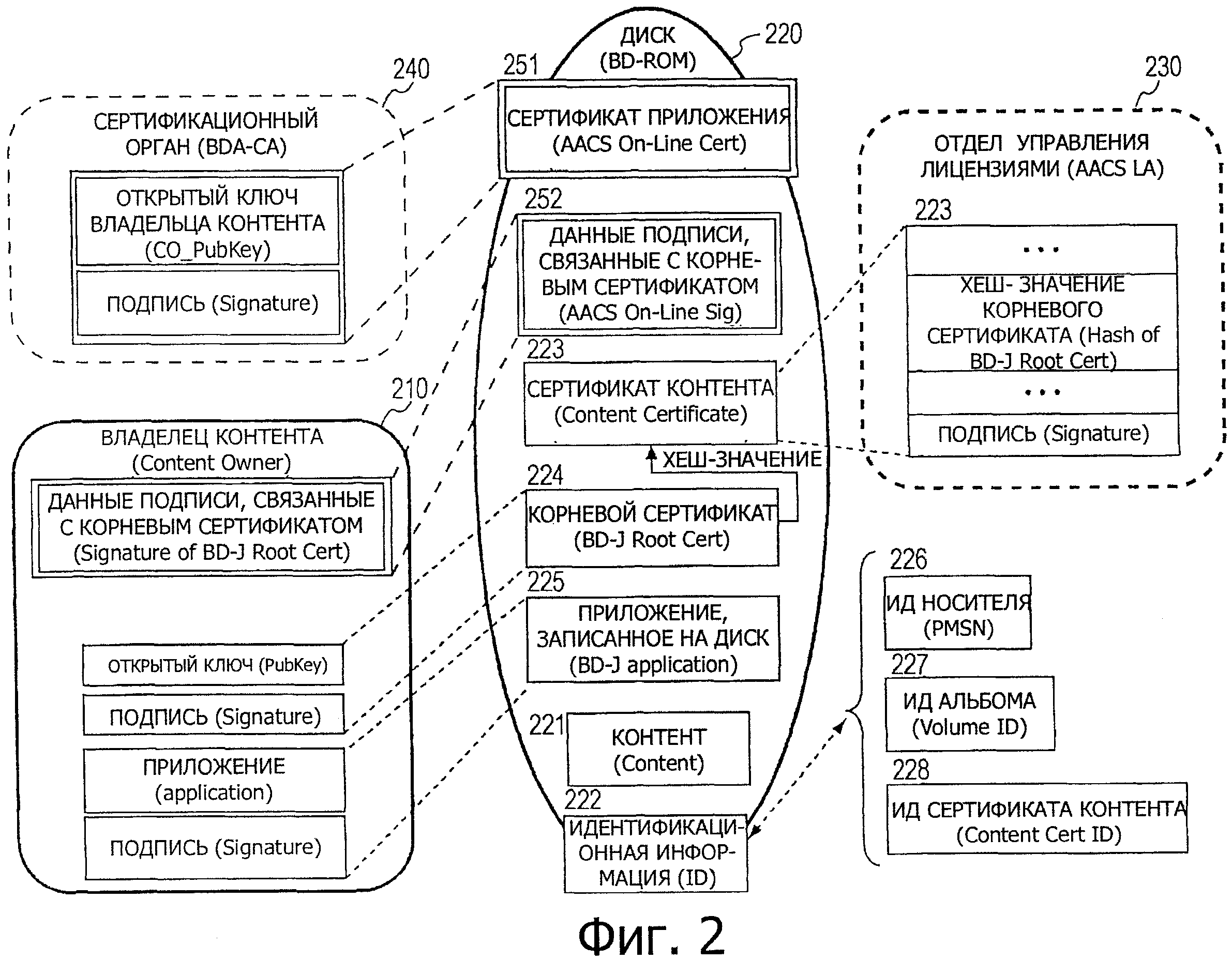

Общая схема конфигурации в соответствии с настоящим изобретением будет описана со ссылкой на фиг.2. На фиг.2 представлены так же, как описано выше со ссылкой на фиг.1, диск (носитель) 220, на котором хранится контент 221, владелец 210 контента, который предоставляет контент, записанный на диск, отдел 230 управления лицензиями для выполнения обработки управления контентом, и, кроме того, вновь представлен сертификационный орган (BDA-CA) 240. Отделом 230 управления лицензиями управляет, например, AACS LA (администратор лицензирования), который выполняет управление использованием контента в соответствии с правилом AACS.

Далее, в соответствии с настоящим вариантом выполнения, BD (диск Blu-ray (зарегистрированный товарный знак)), и, в частности, диск BD-ROM, который представляет собой BD типа ПЗУ, будет описан в качестве диска 220. Следует отметить, что в соответствии с настоящим вариантом выполнения будет описан пример, в соответствии с которым применяется BD-ROM, но пример применения BD-ROM представляет собой только пример, и в настоящем варианте выполнения могут применяться другие виды носителей.

Идентификационная информация (ИД) 222 записана, как описано выше со ссылкой на фиг.1, на диск 220, а также контент 221. В качестве идентификационной информации (ИД) 222 используется следующая информация ИД:

(a) ИД 226 носителя (PMSN), который представляет собой идентификационную информацию, специфичную для диска,

(b) ИД 227 альбома, установленный с последовательным приращением заголовков на диске, и

(c) ИД 228 сертификата контента, используемый в качестве идентификационной информации для сертификата контента, установленного в соответствии с контентом, записанным на диск.

Устройство воспроизведения считывает с диска, например по меньшей мере что-либо одно из описанной выше идентификационной информации (ИД) (a)-(c) с диска и использует контент путем обработки в соответствии с заданной последовательностью, например, путем генерирования ключа или декодирования контента, используя ИД или тому подобное. Кроме того, устройство воспроизведения передает каждый из представленных выше видов идентификационной информации (ИД) на сервер и принимает с сервера различные дополнительные элементы контента и служебные данные и т.п. в зависимости от подтверждения ИД в сервере.

Следует отметить, что вместо представленных выше пунктов (a)-(c), записанных на диск, может использоваться

(d) ИД, связующий с устройством, который представляет собой идентификационную информацию, ассоциированную с устройством воспроизведения.

ИД, связующий с устройством, записан в памяти устройства воспроизведения в качестве специфичной для устройства воспроизведения идентификационной информации, и при использовании контента, хранящегося на диске, получении последующих данных с сервера, использовании последующих данных, сохраненных в модуле хранения данных, таком как жесткий диск устройства воспроизведения, или тому подобного, ИД, связующий с устройством используется при обработке, например, подтверждения ИД, служащей в качестве обработки подтверждения устройства воспроизведения, генерирования ключа, декодирования контента и т.п.

Сертификат 223 контента (сертификат контента) для доказательства того, что контент 221 представляет собой авторизованный контент, то есть на диск 220 записан авторизованный контент, управляемый отделом 230 управления лицензиями (AACS LA). Сертификат 223 контента выпускают под управлением отдела 230 управления лицензиями в виде данных, соответствующих контенту 221, записанному на диск 220, для удостоверения его достоверности, и записывают его на диск 220.

Сертификат 223 контента имеет структуру, как подробно показано в блоке отдел 230 управления лицензиями, показанном на фиг.2, в котором записаны хеш-значения корневого сертификата, которые представляют собой хеш-значения, генерируемые из данных структуры корневого сертификата, и электронная подпись на основе секретного ключа отдела 230 управления лицензиями (AACS LA) предоставлена для этих записанных хеш-значений.

Кроме того, корневой сертификат 224 (BD-J Root Cert), который должен быть записан на диск 220, имеет структуру данных, как подробно описано в блоке владелец 210 контента, показанного на фиг.2, в том числе открытый ключ владельца контента и подпись, генерируемую из секретного ключа владельца контента для открытого ключа владельца контента, и записан на диск 220 в качестве сертификата, соответствующий записанному на диск приложению 225, которое должно быть записано на диск 220.

Устройство воспроизведения, которое воспроизводит контент 221, записанный на диск 220, выполняет проверку подписи, поставленной для сертификата 223 контента, подтверждает действительность сертификата 223 контента, и выполняет использование контента 221, используя в качестве условия это подтверждение достоверности. Таким образом, подтверждение действительности строго выполняют в отношении элементов контента.

Кроме того, приложение 225, записанное на диск приложение (BD-J), записано на диск 220. Приложение 225, записанное на диск, например, представляет собой приложение для выполнения обработки воспроизведения или обработки копирования контента 221, другой обработки, например для приема служебных данных от внешнего сервера или тому подобного. Записанное на диск приложение 225 имеет такую структуру, подробные сведения о которой представлены в блоке владелец 210 контента, показанном на фиг.2, в котором поставлена подпись для приложения, которую владелец контента предоставляет, используя секретный ключ владельца контента.

Это записанное на диск приложение 225 не позволяет непосредственно выполнять считывание идентификационной информации 222, записанной на диск 220, и соответственно запрашивает считывание идентификационной информации (ИД) 222 из другой программы, и принимает идентификационную информацию (ИД), считанную с диска с помощью другой программы.

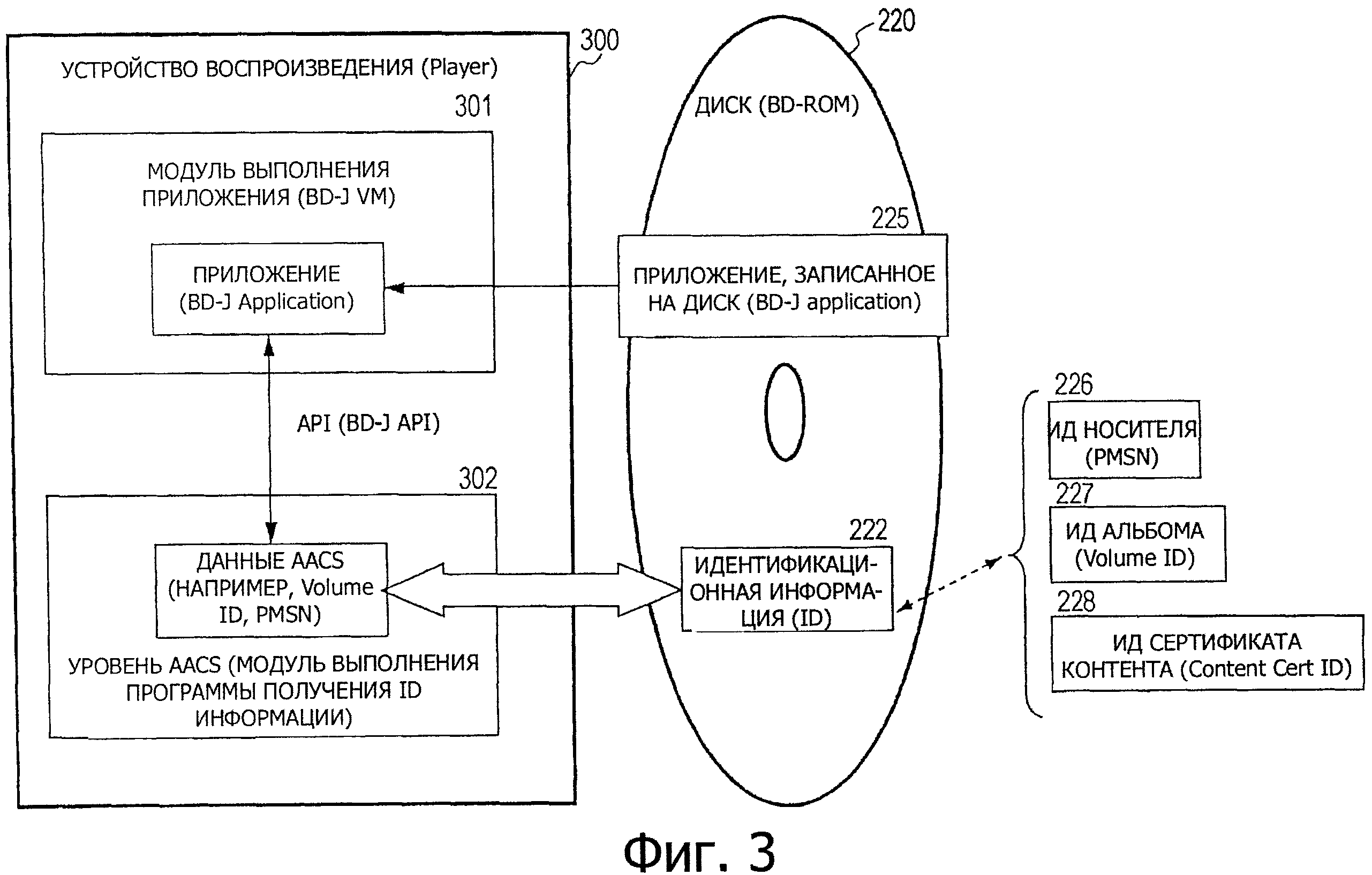

Ниже, со ссылкой на фиг.3, приведен пример обработки считывания примера идентификационной информации (ИД) 222, записанной на диск 220. Приложение 225, записанное на диск, выполняют в модуле 301 выполнения приложения устройства воспроизведения 300. Записанное на диск приложение 225 представляет собой, например, программу Java (зарегистрированный товарный знак), и в этом случае модуль 301 выполнения приложения выполнен, например, в виде виртуальной машины (BD-J Virtual Machine), которая выполняет программу Java (зарегистрированный товарный знак).

Приложение, предназначенное для выполнения в модуле 301 выполнения приложения, не позволяет непосредственно выполнять считывание идентификационной информации 222, записанной на диск 220, и соответственно запрашивает считывание ИД из программы, которая выполняет считывание идентификационной информации 222. Уровень 302 AACS (информация ИД, получаемая модулем выполнения программы), показанный на фиг.3, непосредственно выполняет считывание идентификационной информации 222, записанной на диск 220. Уровень 302 AACS представляет собой модуль обработки данных, который выполняет обработку данных, соответствующую последовательности в соответствии с правилом AACS.

Приложение, которое выполняет модуль 301 выполнения приложения, запрашивает API (прикладной программный интерфейс) для уровня 302 AACS (модуль выполнения программы получения информации ИД). Такой API представляет собой API, составленный из функции для обеспечения выполнения приложением считывания идентификационной информации 222, записанной на диск 220.

Уровень 302 AACS (модуль выполнения программы получения информации ИД) выполняет считывание идентификационной информации 222, записанной на диск 220, в ответ на вызов API из модуля 301 выполнения приложения, и предоставляет считанную идентификационную информацию 222 в модуль 301 выполнения приложения. После этого приложение, которое выполняют в модуле 301 выполнения приложения, выполняет использование контента, или получение служебных данных, используя полученную идентификационную информацию, например обработку для передачи полученной идентификационной информации (ИД) на сервер для приема информации разрешения на копирование контента или другой служебной информации, или тому подобного.

Следует отметить, что в соответствии с настоящим вариантом выполнения, ниже будет описан пример использования идентификационной информации 222, записанной на диск, но, как описано выше, может использоваться ИД, связующий с устройством, который представляет собой идентификационную информацию, связанную с устройством воспроизведения. ИД, связующий с устройством, записан в память устройства воспроизведения в качестве идентификационной информации, специфичной для устройства воспроизведения и при использовании контента, записанного на диск, получении последующих данных с сервера, использовании последующих данных, сохраненных в модуле хранения данных, таком как жесткий диск устройства воспроизведения, или тому подобного, ИД, связующий с устройством, используется при обработке, например, подтверждения ИД, служащей в качестве обработки подтверждения устройства воспроизведения, генерирования ключа, декодирования контента и т.п. Ниже будет описан пример, в котором используется идентификационная информация 222, записанная на диск, но даже в случае, когда ИД, связующий с устройством, который представляет собой идентификационную информацию, связанную с воспроизведением, считывают из памяти устройства воспроизведения и используют, эту обработку выполняют точно так же, как и описанную ниже обработку считывания идентификационной информации 222.

Спорный момент в отношении обработки и использования считывания идентификационной информации состоит в том, что, как описано выше, приложение, выполняемое в модуле 301 выполнения приложения, то есть приложение 225, записанное на диск, может представлять собой неавторизованную программу. Например, приложение 225, записанное на диск, может представлять собой неавторизованную программу, созданную для того, чтобы получить идентификационную информацию 222 без авторизации.

Поэтому в конфигурации настоящего изобретения для недопущения такой обработки без авторизации сертификат 251 приложения (AACS On-line Cert) и данные 252, сязанные с подписью (AACS On-line Sig) корневого сертификата, дополнительно записаны на диск 220.

Сертификат 251 приложения (AACS On-line Cert) представляет собой сертификат, выдаваемый сертификационным органом 240 (BD-CA), и имеет структуру, в которой представляет данные подписи, полученные с помощью секретного ключа сертификационного органа 240 (BDA-CA) для открытого ключа владельца контента.

Данные 252 подписи (AACS On-line Sig), связанные с корневым сертификатом, представляют собой данные подписи, генерируемые владельцем 210 контента, и данные подписи, генерируемые путем применения секретного ключа владельца контента к данным, включающим в себя корневой сертификат 224.

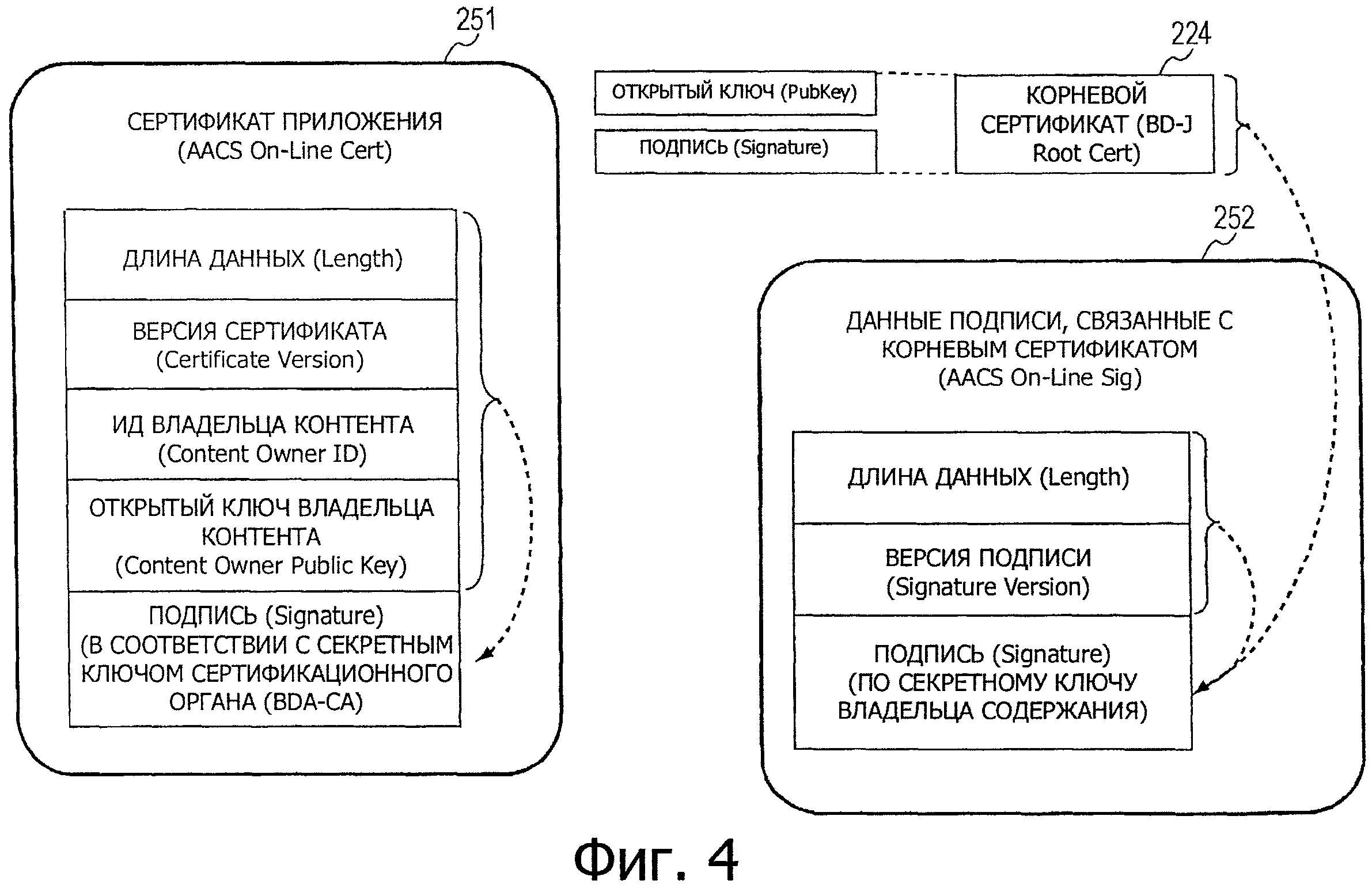

Ниже приведено описание в отношении примера структуры данных каждого сертификата 251 приложения (AACS On-line Cert) и данных 252 подписи (AACS On-line Sig), связанных с корневым сертификатом, со ссылкой на фиг.4.

Сертификат 251 приложения (AACS On-line Cert) имеет, например, следующую структуру данных, состоящую из следующих данных.

Длина данных: длина данных всех данных сертификата приложения (четыре байта).

Версия сертификата: информация о версии сертификата приложения (четыре байта).

ИД владельца контента: идентификатор владельца контента, который предоставляет записанное на диск приложение (4В).

Открытый ключ владельца контента: открытый ключ владельца контента, который предоставляет записанное на диск приложение.

Подпись: подпись для сертификата приложения, генерируемая путем применения секретного ключа сертификационного органа (BDA-CA).

Следует отметить, что подпись представляет собой подпись, генерируемую для конфигурационных данных сертификата 251 приложения (от длины данных до открытого ключа владельца контента), и в соответствии с проверкой подписи путем применения открытого ключа сертификационного органа (BDA-CA) может быть выполнено подтверждение, не был ли сфальсифицирован сертификат 251 приложения.

С другой стороны, данные 255 подписи (AACS On-line Sig), связанные с корневым сертификатом, имеют, как показано на чертежах:

длину данных: длина данных всех данных для данных подписи, связанных с корневым сертификатом (четыре байта),

версию подписи: информация о версии данных подписи, связанных с корневым сертификатом (четыре байта), и

подпись: подпись для конфигурационных данных (длина данных, версия подписи) корневого сертификата 224 и данных 252 подписи, связанных с корневым сертификатом, генерируемая путем применения секретного ключа владельца контента, который предоставляет записанное на диск приложение.

Следует отметить, что подпись представляет собой подпись, генерируемую для конфигурационных данных (длина данных, версия подписи) корневого сертификата 224 и данных 252 подписи, связанных с корневым сертификатом, и в соответствии с проверкой подписи путем применения открытого ключа владельца контента может быть выполнено подтверждение, не были ли сфальсифицированы корневой сертификат 224 и данные 252 подписи, связанные с корневым сертификатом.

Конфигурация выдачи сертификата 251 приложения и данных 252 подписи, связанных с корневым сертификатом, будет описана со ссылкой на фиг.5.

На фиг.5 приведена конфигурация (a) и (b), которая представляет собой

(a) Дополнительную конфигурацию, соответствующую настоящему изобретению, и

(b) Существующую конфигурацию.

(b) Существующая конфигурация представляет собой конфигурацию, которая обычно имеется и для конфигурации, показанной на фиг.1, описанной как обычная конфигурация, так и для конфигурации, показанной на фиг.2, описанной как конфигурация в соответствии с настоящим изобретением, то есть конфигурацию для записанного на диск приложения 225 и корневого сертификата 224, записанного на диск.

Подпись, полученная путем применения секретного ключа владельца контента, который предоставляет приложение 225, записанное на диск, проставлена для приложения 225, записанного на диск.

Корневой сертификат 224 имеет, как описано со ссылкой на фиг.2, структуру, в которой поставлена подпись для открытого ключа владельца контента, который предоставляет записанное на диск приложение 225, при помощи секретного ключа владельца контента.

Такая структура представляет собой структуру, которая обычно используется и в структуре, показанной на фиг.1, описанной как обычная конфигурация, так и в структуре, представленной на фиг.2, описанной как конфигурация в соответствии с настоящим изобретением.

С другой стороны, (а) дополнительная структура, соответствующая настоящему изобретению, показанная в верхней части фиг.5, представляет собой дополнительную структуру, которая не включена в структуру, показанную на фиг.1, описанную как обычная конфигурация, и только в структуру, показанную на фиг.2, описанную как конфигурация в соответствии с настоящим изобретением.

Вначале данные 252 подписи (AACS On-line Sig), связанные с корневым сертификатом, представляют собой данные подписи, которые генерирует владелец 210 контента, и представляют собой данные подписи, генерируемые путем применения секретного ключа владельца контента к данным, включающим в себя корневой сертификат 224. Выполнение проверки для подписи, поставленной для данных 252 подписи (AACS On-line Sig), связанных с корневым сертификатом, обеспечивает возможность проверки на предмет фальсификации корневого сертификата 224 и данных 252 подписи, связанных с корневым сертификатом.

Сертификат 251 приложения (AACS On-line Cert) представляет собой сертификат, который выдает сертификационный орган 240 (BDA-CA), и имеет структуру, в которой данные подписи, соответствующие секретному ключу сертификационного органа 240 (BDA-CA), поставлены для открытого ключа владельца контента. В соответствии с такой проверкой подписи может быть выполнена проверка сертификата 251 приложения на предмет фальсификации, и может быть подтверждено, что открытый ключ владельца контента, хранящийся в сертификате 251 приложения, является ли авторизованными данными ключа.

В случае, когда выполнено подтверждение путем проверки на предмет фальсификации, что сертификат 251 приложения представляет собой нефальсифицированные авторизованные данные, выполняют проверку подписи, установленной для данных 252 подписи (AACS On-line Sig), связанных с корневым сертификатом путем получения открытого ключа владельца контента, содержащегося в сертификате 251 приложения, для применения полученного открытого ключа владельца контента. В соответствии с такой проверкой подписи подтверждают, что корневой сертификат 224 и данные 252 подписи, связанные с корневым сертификатом, представляют собой нефальсифицированные авторизованные данные.

Кроме того, выполняют проверку подписи, поставленной для записанного на диск приложения 225, используя открытый ключ владельца контента, и соответственно выполняют проверку записанного на диск приложения 225 на предмет фальсификации.

В соответствии с такой последовательностью, как показана на фиг.5, конфигурация и данные

"сертификационный орган 240",

"сертификат 251 приложения (AACS On-line Cert)",

"данные 252 подписи (AACS On-line Sig), сязанные с корневым сертификатом", и

"записанное на диск приложение 225 (BD-J application)" имеют ряд взаимосвязанных характеристик.

Устройство воспроизведения, которое пытается выполнить записанное на диск приложение 225, предоставленное владельцем контента, выполняет проверку подписей, поставленных для упомянутых выше данных, то есть для

"сертификата 251 приложения (AACS On-line Cert)", и

"данных 252 подписи (AACS On-line Sig), связанных с корневым сертификатом".

В случае, когда с помощью такой проверки подписи подтверждают, что отсутствует фальсификация сертификата 251 приложения, данных 252 подписи, связанных с корневым сертификатом, и корневого сертификата 224, разрешают выполнение записанного на диск приложения 225, например, разрешают получение идентификационной информации 222, записанной на диск, которая соответствует последовательности, описанной со ссылкой на фиг.3. Однако, в случае, когда в результате такой проверки подписи не подтверждается отсутствие фальсификация сертификата 251 приложения, данных 252 подписи, связанных с корневым сертификатом, и корневого сертификата 224, не разрешают выполнение записанного на диск приложения 225.

В качестве альтернативы, выполняют такую обработку, как остановка части исполняемых функций записанного на диск приложения 225. В частности, выполняют управление для запрета получения идентификационной информации 222 и обработки с использованием идентификационной информации 222, управление для запрета подключения к сети, управление для запрета копирования контента или тому подобного. Следует отметить, что в случае, когда не разрешают получение идентификационной информации 222, это может быть реализовано с помощью обработки для запрета использования API, описанного выше со ссылкой на фиг.3.

Последовательность обработки, выполняемой в модуле обработки данных устройства воспроизведения, будет описана со ссылкой на блок-схему последовательности операций, показанную на фиг.6.

Вначале, на этапе S101 модуль обработки данных считывает сертификат приложения (AACS On-line Cert) с диска и выполняет проверку подписи, поставленной для сертификата приложения (AACS On-line Cert). На этапе S102 модуль обработки данных определяет, была ли успешно выполнена проверка подписи сертификата приложения, то есть было ли получено подтверждение в результате проверки подписи, что сертификат данного приложения представляет собой несфальсифицированный авторизованный сертификат.

Как описано выше со ссылкой на фиг.4 и т.п., сертификат приложения (AACS Online) представляет собой сертификат, выданный сертификационным органом (BDA-CA), и имеет структуру, в которой данные подписи, соответствующие секретному ключу сертификационного органа (BDA-CA), поставлены для открытого ключа владельца контента. В соответствии с такой проверкой подписи, может быть выполнена проверка на предмет фальсификации сертификата приложения, например может быть получено подтверждение, является ли открытый ключ владельца контента, хранящийся в сертификате приложения, авторизованными данными ключа.

В случае, когда на этапе S102 определяют, что проверка подписи сертификата приложения не была успешной, то есть не было подтверждено, что сертификат приложения представляет собой несфальсифицированный авторизованный сертификат, модуль обработки данных переходит к этапу S112. На этапе S112 модуль обработки данных выполняет запрет или ограничение использования записанного на диск приложения, которое записано на диск. В частности, модуль обработки данных выполняет, например, обработку ограничения использования приложения, в соответствии с одним или сочетанием условий (1)-(5), которые, например, представляют собой

(1) Ограничение доступных API записанного на диск приложения,

(2) Запрет подключения к сети,

(3) Запрет воспроизведения записанного на диск контента,

(4) Запрет копирования записанного на диск контента, и

(5) Запрет использования записанного на диск приложения.

Затем на этапе S113 модуль обработки данных выполняет обработку использования приложения в разрешенных пределах.

С другой стороны, в случае, когда на этапе S102 подтверждают, что проверка подписи сертификата приложения была успешно выполнена, то есть что сертификат приложения представляет собой несфальсифицированный авторизованный сертификат, модуль обработки данных переходит на этап S103.

На этапе S103 модуль обработки данных считывает с диска данные подписи (AACS On-line Sig), связанные с корневым сертификатом, и на этапе S104 выполняет проверку подписи для данных подписи, связанных с корневым сертификатом, путем применения открытого ключа владельца контента, хранящегося для этого в сертификате приложения. Ключ, который требуется применять при такой проверке подписи, представляет собой открытый ключ владельца контента, хранящийся в сертификате приложения, достоверность которого была подтверждена на этапе S102.

Как описано выше со ссылкой на фиг.4 и т.п., данные подписи, связанные с корневым сертификатом, представляют собой данные подписи, которые генерирует владелец контента, и представляют собой данные подписи, генерируемые путем применения секретного ключа владельца контента к данным, включающим в себя корневой сертификат, записанный на диск. Выполнение проверки подписи, установленной для данных подписи (AACS On-line Sig), связанных с корневым сертификатом, обеспечивает проверку корневого сертификата и данных, связанных с корневым сертификатом на предмет фальсификации.

На этапе S105 модуль обработки данных определяет, была ли успешно выполнена проверка подписи данных подписи, связанных с корневым сертификатом, то есть было ли получено подтверждение в результате проверки подписи, что корневой сертификат и данные подписи, связанные с корневым сертификатом, представляют собой несфальсифицированные авторизованные данные. В случае, если на этапе S105 не было получено подтверждение, что корневой сертификат и данные подписи, связанные с корневым сертификатом, представляют собой несфальсифицированные авторизованные данные, модуль обработки данных переходит на этап S112. На этапе S112 модуль обработки данных выполняет запрет или ограничение использования записанного на диск приложения, которое записано на диск. В частности, как описано выше, модуль обработки данных выполняет, например, обработку ограничения использования приложения в соответствии с одним или комбинацией условий (1)-(5), которые, например, представляют собой

(1) Ограничение доступных API записанного на диск приложения,

(2) Запрет подключения к сети,

(3) Запрет воспроизведения записанного на диск контента,

(4) Запрет копирования записанного на диск контента, и

(5) Запрет использования записанного на диск приложения.

Затем на этапе S113 модуль обработки данных выполняет обработку использования приложения в разрешенных пределах.

С другой стороны, в случае, когда на этапе S105 было получено подтверждение, что корневой сертификат и данные подписи, связанные с корневым сертификатом, представляют собой несфальсифицированные авторизованные данные, модуль обработки данных переходит на этап S106. На этапе S106 модуль обработки данных получает список отзыва сертификатов (CRL) с сервера или с диска и выполняет обработку проверки подписи полученного списка отзыва сертификатов (CRL).

Список отзыва сертификатов (CRL) представляет собой список, в котором хранится информация, относящаяся к уже отозванным сертификатам среди выданных сертификатов, например список, указывающий, что открытый ключ, хранящийся в сертификате открытого ключа, таком как сертификат приложения или тому подобное, в котором хранится открытый ключ, представляет собой отозванный ключ, и список, в котором зарегистрированы идентификатор сертификата для отозванного сертификата, идентификационная информация о назначении выпуска сертификата и т.п. Такой список отзыва сертификатов (CRL) последовательно обновляют, и соответственно самый последний список может быть получен из сервера управления, который представляет собой объект выдачи сертификатов, и он также записан на диске и предоставляется пользователю. Следует отметить, что информация о версии устанавливается для списка отзыва сертификатов (CRL), и соответственно имеет конфигурацию, с помощью которой можно различать старое и новое.

Подпись, соответствующая секретному ключу объекта выдачи сертификатов, проставляется для списка отзыва сертификатов (CRL), который имеет структуру данных, благодаря которой можно выполнять проверку на предмет фальсификации, используя проверку подписи в соответствии с открытым ключом объекта выдачи сертификатов. На этапе S106 модуль обработки данных выполняет проверку подписи списка отзыва сертификатов (CRL). В случае, когда подпись списка отзыва сертификатов (CRL) не была успешно проверена на этапе S107, этот CRL может представлять собой неавторизованный CRL, и соответственно модуль обработки данных возвращается на этап S106, где модуль обработки данных получает новый список отзыва сертификатов (CRL) с сервера и выполняет проверку подписи в отношении полученного списка отзыва сертификатов (CRL).

В случае, когда подпись списка отзыва сертификатов (CRL) была успешно проверена на этапе S107 и действительность списка отзыва сертификатов (CRL) была подтверждена, модуль обработки данных переходит на этап S108.

На этапе S108 модуль обработки данных выполняет сравнение версии списка отзыва сертификатов (CRL), хранящегося в памяти устройства воспроизведения, и версии списка отзыва сертификатов (CRL), для которого была выполнена проверка подписи и который был получен с сервера или диска, и в случае, когда определяют, что список отзыва сертификатов (CRL), для которого была выполнена проверка подписи и который был получен с сервера или диска, является более новым, чем список отзыва сертификатов (CRL), хранящийся в устройстве воспроизведения, на этапе S109 модуль обработки данных сохраняет список отмены сертификатов (CRL), для которого была успешно выполнена проверка подписи и который был получен с сервера или с диска, в памяти устройства воспроизведения.

На этапе S110 модуль обработки данных считывает ИД владельца контента из сертификата приложения и сверяет его с данными, записанными в списке отзыва сертификатов (CRL), для которого была выполнена проверка подписи.

В случае, когда на этапе S111 определяют, что ИД владельца контента, записанный в сертификате приложения, не записан в списке CRL, модуль обработки данных переходит на этап S113 для выполнения обработки использования приложения в разрешенных пределах. В этом случае может быть выполнена практически неограниченная обработка использования приложения. То есть обработка получения и использования идентификационной информации, описанная выше со ссылкой на фиг.3 или тому подобное, может быть выполнена без ограничения.

С другой стороны, в случае, когда на этапе S111 определяют, что ИД владельца контента, записанный в сертификате приложения, записан в списке CRL, модуль обработки данных переходит на этап S112 для выполнения запрета или ограничения использования записанного на диск приложения, которое записано на диск. В частности, как описано выше, модуль обработки данных выполняет, например, обработку ограничения использования приложения в соответствии с одним или сочетанием условий (1)-(5), которые, например, представляют собой

(1) Ограничение доступных API записанного на диск приложения,

(2) Запрет подключения к сети,

(3) Запрет воспроизведения записанного на диск контента,

(4) Запрет копирования записанного на диск контента, и

(5) Запрет использования записанного на диск приложения.

Затем на этапе S113 модуль обработки данных выполняет обработку использования приложения в разрешенных пределах.

Следует отметить, что во время использования приложения, как описано выше со ссылкой на фиг.2, подтверждают, что подпись владельца контента проставлена для записанного на диск приложения 225 и что проверка подписи была успешно выполнена в результате выполнения проверки подписи с использованием открытого ключа владельца контента, то есть приложение 225, записанное на диск, представляет собой несфальсифицированные авторизованные данные приложения и выполняют использование приложения при условии, что такое подтверждение было проведено.

Таким образом, конфигурация настоящего изобретения обеспечивает возможность, как описано выше со ссылкой на фиг.5, устанавливать записанное на диск приложение, предоставленное владельцем контента, способом, согласованным с

"сертификационным органом 240",

"сертификатом 251 приложения (AACS On-line Cert)",

"данными 252 подписи (AACS On-line Sig), связанными с корневым сертификатом", и

"записанным на диск приложением (BD-J приложения 225)",

эти конфигурации и данные под управлением третьей стороны, то есть сертификационного органа, позволяют устройству воспроизведения, которое пытается использовать записанное на диск приложение, выполнять обработку в соответствии с последовательностью операций, показанной на фиг.6, в результате чего может быть выполнено строгое подтверждение действительности записанного на диск приложения 225. В случае, когда проверка подписи сертификата приложения (AACS On-line Cert) или данных подписи (AACS On-line Sig), связанных с корневым сертификатом, не была успешно выполнена, выполняют обработку ограничения функции выполнения приложения для прекращения, по меньшей мере частично, функций выполнения записанного на диск приложения 225.

В частности, выполняют управление для запрета обработки получения или использования идентификационной информации, записанной на диск, такой как ИД носителя (PMSN) или тому подобное, управление для запрета подключения к сети, управление для запрета копирования контента или тому подобное.

Как описано выше со ссылкой на фиг.3, обработку, такую как считывание идентификационной информации 222, записанной на диск 220, выполняют не самим записанным на диск приложением, а уровнем 302 AACS (модуль выполнения программы получения ИД информации), показанным на фиг.3. Как описано выше, уровень AACS выполняет обработку данных в соответствии с последовательностью, которая соответствует правилу AACS.

Приложения могут запрашивать различные типы обработки из этого уровня AACS и выполнять вызов API, установленного в соответствии с различными видами обработки. Уровень AACS выполняет обработку данных в соответствии с вызовом API, например упомянутую выше обработку считывания идентификационной информации или тому подобное, и предоставляет результаты обработки в модуль выполнения приложения.

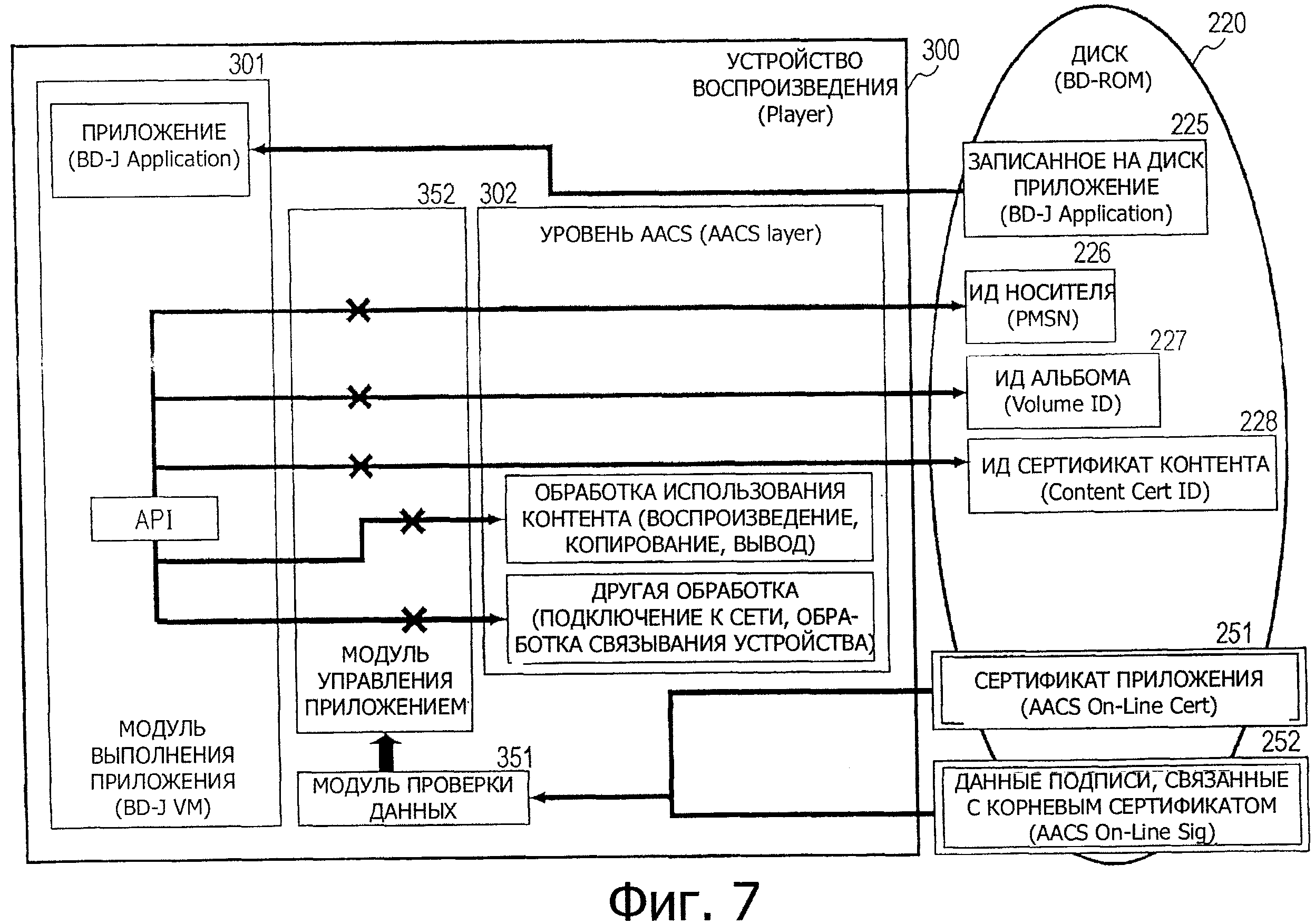

Как описано со ссылкой на фиг.6, в случае, когда проверка подписи была неудачной в отношении сертификата приложения (AACS On-line Cert) или данных подписи (AACS On-line Sig), связанных с корневым сертификатом или тому подобным, которые представляют собой данные, записанные на диск, устройство воспроизведения в соответствии с настоящим изобретением выполнено с возможностью ограничения обработки приложения. Пример конфигурации для управления обработкой приложения будет описан со ссылкой на фиг.7. На фиг.7 представлены диск 220 и устройство 300 воспроизведения.

Устройство 300 воспроизведения включает в себя модуль 301 выполнения приложения, уровень 302 AACS, а также модуль 351 проверки данных и модуль 352 управления приложением. Модуль 301 выполнения приложения и уровень 302 AACS соответствуют модулю 301 выполнения приложения и уровню 302 AACS, описанным со ссылкой на фиг.3.

Модуль 351 проверки данных выполняет обработку на этапах S101-S110 блок-схемы последовательности операций, показанной на фиг.6. В частности, модуль 351 проверки данных выполняет проверку подписи сертификата 251 приложения (AACS On-line Cert) и данных 252 подписи (AACS On-line Sig), связанных с корневым сертификатом, которые представляют собой данные, записанные на диск, обработку проверки записанных данных CRL или тому подобное и уведомляет модуль 352 управления приложением о результатах своей проверки.

Модуль 352 управления приложением выполняет управление приложением в соответствии с результатами проверки данных в модуле 351 проверки данных. В частности, как описано выше, например, модуль 352 управления приложением выполняет обработку ограничения использования приложения в соответствии с одним или комбинацией условий (1)-(5), которые, например, представляют собой

(1) Ограничение доступных API записанного на диск приложения,

(2) Запрет подключения к сети,

(3) Запрет воспроизведения записанного на диск контента,

(4) Запрет копирования записанного на диск контента, и

(5) Запрет использования записанного на диск приложения.

Модуль 301 выполнения приложения считывает и выполняет записанное на диск приложение (BD-J application) 225, записанное на диске 220. Приложение выполняет вызов API, состоящего из функции обеспечения выполнения уровнем 302 AACS различных видов обработки. Однако модуль 352 управления приложением управляет такой обработкой API в соответствии с результатами проверки данных в модуле 351 проверки данных и запрещает обработку для ввода вызова API в уровень 302 AACS.

В соответствии с управлением API, выполняемым модулем 352 управления приложением, выполнение различных видов обработки приложения запрещается. В частности, запрещены одна обработка или множество видов обработки в соответствии с упомянутыми выше условиями (1)-(5). Следует отметить, что обработка запрета или обработка разрешения в приложениях может быть установлена по-разному.

Модуль 301 выполнения приложения выполняет вызов API в соответствии с обработкой на уровне 302 AACS. В частности, модуль 301 выполнения приложения выполняет запрос обработки, используя API, который должен быть установлен в соответствии с различными видами обработки из уровня 302 AACS, например,

API для разрешения выполнения уровнем AACS обработки считывания ИД 226 носителя (PMSN),

API для разрешения выполнения уровнем AACS обработки считывания ИД 227 альбома,

API для разрешения выполнения уровнем AACS обработки считывания ИД 228 сертификата контента,

а также

API для разрешения выполнения уровнем AACS воспроизведения или копирования записанного на диск контента и предоставления доступной информации для обработки внешнего вывода, и

API для разрешения выполнения уровнем AACS различных типов обработки, таких как подключение к сети, воспроизведение в соответствии с обработкой связывания между записанным на диск контентом и контентом, хранящимся в модуле хранения данных (жесткий диск или запоминающее устройство типа флэш или тому подобное) устройства воспроизведения, и т.п., или вывод разрешенной для обработки информации,

но в соответствии с управлением API, выполняемым с помощью модуля 352 управления приложением, выполнение различных типов обработки приложения может быть избирательно запрещено.

Следует отметить, что, как описано выше, может использоваться не только идентификатор, записанный на диск, но также и ИД, связующий с устройством, представляющий собой идентификационную информацию, связанную с устройством воспроизведения, записанную в память устройства воспроизведения, и в этом случае также может быть выполнен тот же режим обработки, как и при использовании идентификатора, записанного на диск. ИД, связующий с устройством, записан в памяти устройства воспроизведения в качестве идентификационной информации, специфичной для устройства воспроизведения, и используется для такой обработки, как подтверждение ИД, служащей в качестве обработки подтверждения устройства воспроизведения, генерирование ключа, декодирование контента или тому подобное при использовании контента, хранящегося на диске, получении последующих данных с сервера, использовании последующих данных, хранящихся в модуле хранения данных, таком как жесткий диск устройства воспроизведения, или тому подобное.

Таким образом, в соответствии с конфигурацией настоящего изобретения,

открытый ключ владельца контента, который предоставляет приложение для записи, хранится на диске,

сертификат приложения (AACS On-line Cert), для которого проставлена подпись сертификационного органа, и

данные подписи (AACS On-line Sig), связанные с корневым сертификатом, в которых подпись владельца контента проставлена для данных, включающих в себя корневой сертификат, записаны на диск, и

устройству воспроизведения, которое пытается выполнить приложение, разрешено выполнить проверку подписи сертификата приложения (AACS On-line Cert), следующий после последовательности операций, показанной на фиг.6, для подтверждения действительности сертификата приложения (AACS On-line Cert) для получения открытого ключа владельца контента из сертификата приложения, достоверность которого была подтверждена, для выполнения проверки подписи данных подписи (AACS On-line Sig), связанных с корневым сертификатом, путем применения полученного открытого ключа владельца контента и для выполнения подтверждения действительности корневого сертификата. В случае, когда проверки подписи не выполнены успешно, выполняют запрет или ограничение использования приложения.

В соответствии с такой конфигурацией, приложение, предоставляемое владельцем контента, помещают под управление сертификационного органа, являющегося третьей стороной, и соответственно не допускают распространение неавторизованных приложений, неавторизованное получение и использование идентификационной информации путем использования неавторизованного приложения, или неавторизованное использование контента.

Пример обработки, в котором применяют временную метку списка отзыва сертификатов (CRL)

Далее будет описан пример конфигурации, в котором дата истечения срока действия сертификата приложения (AACS On-line Cert), который должен быть записан на диск, то есть информация о дате, соответствующая дате отзыва владельцем контента, который является поставщиком приложения, которое должно быть записано на диск, записывают в списке отзыва сертификатов (CRL), в котором хранится информация об отзыве сертификата приложения (AACS On-line Cert), и, кроме того, временная метка, указывающая информацию о дате, когда отдел управления лицензиями (AACS-LA) сгенерировал подпись, также устанавливают в сертификат контента, который выпускает отдел 230 управления лицензиями (AACS-LA), показанный на фиг.2.

Устройство воспроизведения, которое пытается выполнить приложение, записанное на диск, выполняет сравнение между двумя временными метками

(a) Временной меткой сертификата контента, и

(b) Временной меткой в списке отзыва сертификатов (CRL).

В случае, когда временная метка сертификата контента представляет собой данные о дате, равной или более поздней, чем у временной метки в списке отзыва сертификатов (CRL), выполняют запрет или ограничения использования приложения, записанного на диск.

В случае, когда временная метка сертификата контента представляет собой данные о дате, более ранней, чем у временной метки в списке отзыва сертификатов (CRL), не вырабатывают ни запрет, ни ограничение использования приложения, записанного на диск. Однако в случае, когда упомянутая выше проверка подписи, то есть проверка подписи сертификата приложения (AACS On-line Cert) и данных подписи (AACS On-line Sig), связанных с корневым сертификатом, прошла неуспешно, может быть выполнен запрет или ограничение использования записанного на диск приложения.

Ниже приведены описание структуры данных списка отзыва сертификатов (CRL) и сертификата контента, используемого с настоящим вариантом выполнения, и общая схема обработки в устройстве воспроизведения со ссылкой на фиг.8.

На фиг.8 представлены диск 400 и устройство воспроизведения 300. На диске 400 представлены только сертификат 401 контента и сертификат 402 приложения (AACS Online Cert), но в дополнение к ним на нем записаны данные, такие как тот же контент и идентификационная информация (ИД), как описано выше со ссылкой на фиг.2 и т.д.

Сертификат 401 контента представляет собой данные для обеспечения того, что контент, записанный на диск, представляет собой авторизованный контент, то есть авторизованный контент, управляемый отделом управления лицензиями (AACS LA), как описано выше со ссылкой на фиг.2. Сертификат 401 контента выдают под управлением отдела управления лицензиями в качестве данных, соответствующих контенту, который должен быть записан на диск 400, для проверки его действительности, и записывают на диск 400.

В соответствии с примером, описанным выше со ссылкой на фиг.2, сертификат контента имеет структуру, в которую записано хеш-значение корневого сертификата, которое представляет собой хеш-значение, генерируемое конфигурационными данными корневого сертификата, и электронная подпись, соответствующая секретному ключу отдела управления лицензиями (AACS LA), добавлена к записанному хеш-значению, но сертификат 401 контента, используемый для настоящего варианта выполнения, имеет структуру, в которой, помимо этого, используется временная метка в качестве записанных данных, как показано на фиг.8.

Такая временная метка указывает информацию о дате, в которую отдел управления лицензиями (AACS LA) сгенерировал подпись для сертификата 401 контента, то есть эквивалентна дате выдачи сертификата 401 контента. Подпись выполняют для данных, включающих в себя хеш-значение корневого сертификата и временную метку, включенную в сертификат контента. Соответственно, если будет выполнена фальсификация временной метки, тогда проверка подписи не будет выполнена успешно, и таким образом фальсификация будет раскрыта.

С другой стороны, сертификат 402 приложения (AACS On-line Cert) показан на фиг.8 в сокращенной форме, но имеет ту же структуру, как описано выше со ссылкой на фиг.4, то есть приведенную ниже структуру данных, и представляет собой сертификат, в котором записаны следующие данные.

Длина данных: длина данных для всех данных сертификата приложения (четыре байта).

Версия сертификата: информация о версии сертификата приложения (четыре байта).

ИД владельца контента: идентификатор владельца контента, который предоставляет записанное на диск приложение (4 В).

Открытый ключ владельца контента: открытый ключ владельца контента, который предоставляет записанное на диск приложение.

Подпись: подпись для сертификата приложения, сгенерированного при применении секретного ключа сертификационного органа (BDA-CA).

Устройство 300 воспроизведения получает, как описано выше со ссылкой на блок-схему последовательности операций по фиг.6, список 391 отзыва сертификатов (CRL) с сервера или с диска перед выполнением записанного на диск приложения, проверяет, не включен ли ИД владельца контента, записанный в сертификат приложения, в список отзыва сертификатов (CRL) и в случае, когда ИД владельца контента включен в список, выполняет запрет или ограничение использования записанного на диск приложения.

В соответствии с настоящим вариантом выполнения обеспечивается конфигурация, в которой временная метка, указывающая дату истечения срока действия сертификата 402 приложения (AACS On-line Cert), и дата отзыва владельцем контента, записанная в сертификат приложения, установлены для списка 391 отзыва сертификатов (CRL), в котором хранится информация об отзыве сертификата 402 приложения (AACS On-line Cert), предназначенная для записи на диск. То есть список 391 отзыва сертификатов (CRL) представляет собой временную метку, выполненную так, что для нее установлена информация о дате, соответствующая дате отмены владельцем контента, который представляет собой поставщика приложения, которое должно быть записано на диск.

Следует отметить, что список 391 отзыва сертификатов (CRL) представляет собой данные, которые требуется последовательно обновлять, и, как описано выше со ссылкой на блок-схему последовательности операций, показанную на фиг.6, устройство воспроизведения получает более новый список 391 отзыва сертификатов (CRL) с диска или с сервера и сохраняет полученный список 391 отзыва сертификатов (CRL) в памяти 371 (NVRAM, энергонезависимое ОЗУ) устройства воспроизведения 300 для последующего использования.

На этапе S201, показанном на фиг.8, модуль 351 проверки данных устройства 300 воспроизведения выполняет сравнение двух временных меток, а именно

(a) Временной метки сертификата контента, и

(b) Временной метки списка отзыва сертификатов (CRL).

При выполнении такой обработки сравнения временных меток в случае, когда временная метка сертификата контента представляет собой дату, равную или более позднюю, чем дата временной метки списка отзыва сертификатов (CRL), модуль управления приложением устройства воспроизведения выполняет запрет или ограничение использования записанного на диск приложения.

В случае, когда временная метка сертификата контента представляет собой дату, предшествующую дате временной метки списка отзыва сертификатов (CRL), не выполняют ни запрет, ни ограничение использования приложения, записанного на диск. Однако в случае неуспешного проведения описанной выше проверки подписи, а именно проверки подписи сертификата приложения (AACS On-line Cert) и данных подписи (AACS On-line Sig), связанных с корневым сертификатом, выполняют запрет или ограничение использования записанного на диск приложения.

Настоящий вариант выполнения представляет собой пример обработки, в котором были установлены параметры, при которых отзыв владельцем контента, то есть дату отзыва приложения, записанного на диск, которое предоставляет владелец контента, подтверждают по временной метке списка отзыва сертификатов (CRL), который должен последовательно обновляться, при этом запрет использования или ограничение использования выполняют в отношении приложения на диске, в котором записан сертификат контента, имеющий временную метку, равную или более позднюю, чем дата отзыва, но в отношении приложения на диске, в котором записан сертификат контента, имеющий временную метку, предшествующую дате отзыва, в случае успешной проверки подписи сертификата приложения или данных подписи, связанной с корневым сертификатом, не выполняют ни запрет, ни ограничение использования.

Последовательность обработки устройства воспроизведения, соответствующая настоящему варианту выполнения, будет описана со ссылкой на блок-схему последовательности операций, показанную на фиг.9. В блок-схеме последовательности операций, показанной на фиг.9, обработка, выполняемая на этапах S101-S113, представляет собой те же этапы, что и при обработке, описанной со ссылкой на фиг.6, и в настоящем варианте выполнения обработка на этапе S301 и на этапе S302 представляет собой вновь добавленные этапы обработки.

Ниже будет описана обработка на каждом этапе. Следует отметить, что обработка на этапах S101-S113 представляет собой те же этапы, что и обработка, описанная со ссылкой на фиг.6, и соответственно она будет описана упрощенно.

На этапе S101 сертификат приложения (AACS On-line Cert) считывают с диска и выполняют проверку подписи, поставленной для сертификата приложения (AACS On-line Cert).

На этапе S102 определяют, была ли успешно выполнена проверка подписи сертификата приложения, то есть было ли подтверждено в результате проверки подписи, что сертификат приложения представляет собой авторизованный несфальсифицированный сертификат.

В случае, когда на этапе S102 определяют, что проверка подписи сертификата приложения была выполнена неуспешно, то есть не было получено подтверждение, что сертификат приложения представляет собой несфальсифицированный авторизованный сертификат, обработка переходит на этап S112. На этапе S112 выполняют запрет или ограничение использования записанного на диск приложения, которое записано на диск. В частности, например, выполняют обработку ограничения использования приложения в соответствии с одним или сочетанием условий (1)-(5), например, которые представляют собой

(1) Ограничение доступных API записанного на диск приложения,

(2) Запрет подключения к сети,

(3) Запрет воспроизведения контента, записанного на диск

(4) Запрет копирования контента, записанного на диск, и

(5) Запрет использования контента, записанного на диск приложения.

Затем на этапе S113 выполняют обработку использования приложения в разрешенных пределах.

С другой стороны, в случае, когда на этапе S102 подтверждают, что проверка подписи сертификата приложения была выполнена успешно, то есть сертификат приложения представляет собой авторизованный несфальсифицированный сертификат, обработка переходит на этап S103.

На этапе S103 данные подписи (AACS On-line Sig), связанные с корневым сертификатом, считывают с диска, и на этапе S104 выполняют проверку подписи данных подписи, связанных с корневыми сертификатами, путем применения открытого ключа владельца контента, содержащегося в его сертификате приложения. Ключ, применяемый для такой проверки подписи, представляет собой открытый ключ владельца контента, сохраненный в сертификате приложения, достоверность которого была подтверждена на этапе S102.

В случае, когда на этапе S105 проверка подписи данных подписи, связанных с корневым сертификатом, была выполнена неуспешно, и не было получено подтверждение о том, что корневой сертификат и данные подписи, связанные с корневым сертификатом, представляют собой несфальсифицированные авторизованные данные, обработка переходит на этап S112. На этапе S112 выполняют запрет или ограничение использования записанного на диск приложения, которое записано на диск. В частности, как описано выше, например, выполняют обработку ограничения использования приложения в соответствии с одним или сочетанием условий (1)-(5), которые, например, представляют собой

(1) Ограничение доступных API записанного на диск приложения,

(2) Запрет подключения к сети,

(3) Запрет воспроизведения записанного на диск контента,

(4) Запрет копирования записанного на диск контента, и

(5) Запрет использования записанного на диск приложения.

Затем на этапе S113 выполняют обработку использования приложения в разрешенных пределах.