Результат интеллектуальной деятельности: ДОВЕРИТЕЛЬНАЯ СРЕДА ДЛЯ ОБНАРУЖЕНИЯ ВРЕДОНОСНЫХ ПРОГРАММ

Вид РИД

Изобретение

Уровень техники

Компьютерная безопасность представляет собой серьезное беспокойство в сегодняшней технологически обусловленной культуре. Нарушение безопасности компьютера может произойти, когда компьютер заражается вирусами и другими видами опасного программного обеспечения (вредоносных программ). Такие заражения могут произойти, например, когда загружаются или открываются файлы (например, электронная почта), зараженные вредоносными программами, или заражения могут произойти, когда вредоносные программы осуществляют доступ к компьютеру по сети без какого-либо прямого вмешательства пользователя. В любом случае распространенность этих угроз безопасности дала в результате широкий спектр относящихся к безопасности инструментальных средств, которые доступны для компьютеров. Примеры этих инструментальных средств включают в себя антивирусные программы, сканеры для выявления рекламы, размещенной в программах, системы сетевой защиты и т.п. Несмотря на доступность этих инструментальных средств, компьютеры продолжают заражаться вредоносными программами.

Одна причина постоянного заражения вредоносными программами заключается в возможности некоторых вредоносных программ скрываться от средств обеспечения безопасности. Вредоносные программы могут скрываться от многих средств обеспечения безопасности с помощью руткита, под которым обычно понимается набор инструментального программного обеспечения, предназначенного для скрытия выполняемых процессов, файлов или системных данных от операционной системы компьютера. Руткиты могут размещаться на очень низком уровне в системе компьютера (например, на уровне ядра) и перехватывать основные системные службы, которые операционная система компьютера и другие прикладные программы используют при выполнении на компьютере. В одном примере антивирусное инструментальное средство, которое находится на компьютере, сканирует жесткий диск компьютера на наличие вирусов. Как часть процесса сканирования операционная система компьютера выполняет один или более вызовов функций, например вызов "открытия файла" для некоторого файла. Однако вредоносная программа, которая находится на компьютере, может использовать руткит для перехвата вызова функции "открытия файла" и вернуть ошибку "отсутствия файла" или вернуть неправильный файл. Таким образом, антивирусное инструментальное средство не способно получить доступ к запрашиваемому файлу и проверить его на заражение вирусом. Если запрашиваемый файл будет заражен вирусом, то заражение останется необнаруженным.

Сущность изобретения

Описываются методики и устройства для сканирования вычислительного устройства на наличие вредоносных программ. В одной реализации доверительная среда, которая включает в себя доверительную операционную систему и доверительное антивирусное инструментальное средство, воплощена на сменном носителе данных. Затем вычислительное устройство загружается со сменного носителя данных с использованием доверительной операционной системы. Доверительное антивирусное инструментальное средство выполняет поиск обновлений определений вредоносных программ (например, обновлений сигнатур вирусов) на вычислительном устройстве и взаимодействует с доверительной операционной системой для сканирования вычислительного устройства на наличие вредоносных программ. Другая реализация использует сменное устройство, например накопитель универсальной последовательной шины (USB) с микроконтроллером, для хранения доверительной среды. Начальная загрузка вычислительного устройства выполняется с использованием доверительной операционной системы, и доверительное антивирусное инструментальное средство сканирует вычислительное устройство на наличие вредоносных программ. Сменное устройство может обновить свои собственные внутренние компоненты (например, сигнатуры вирусов и антивирусное инструментальное средство) посредством поиска обновлений на вычислительном устройстве или удаленном ресурсе и посредством аутентификации любых обновлений, которые обнаружены.

Это описание сущности изобретения дано для того, чтобы в упрощенной форме представить выбор концепций, которые далее описаны в подробном описании. Это описание сущности изобретения не предназначено для выявления ключевых признаков или основных признаков заявленного предмета, а также не предназначено для использования в качестве помощи в определении объема заявленного предмета.

Краткое описание чертежей

Подробное описание дано со ссылкой на сопроводительные фигуры. На фигурах крайняя левая цифра (цифры) номера для ссылок идентифицирует фигуру, в которой номер для ссылок впервые появляется. Использование одних и тех же номеров для ссылок на разных фигурах указывает сходные или идентичные элементы.

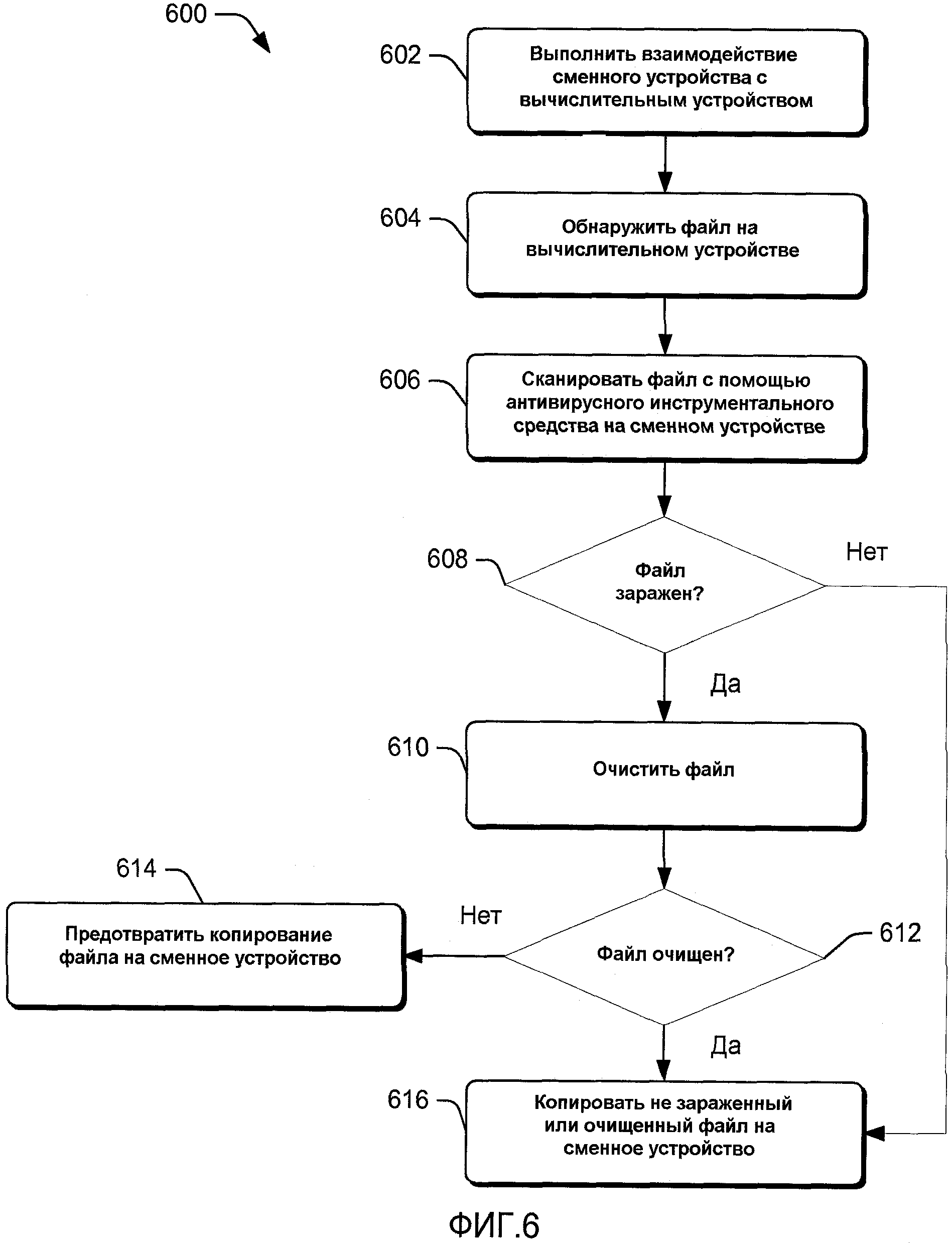

Фиг.1 показывает иллюстративную архитектуру и сменный носитель данных для реализации методики сканирования вычислительного устройства на наличие вредоносных программ.

Фиг.2 показывает иллюстративную архитектуру и сменное устройство для реализации методики сканирования вычислительного устройства на наличие вредоносных программ.

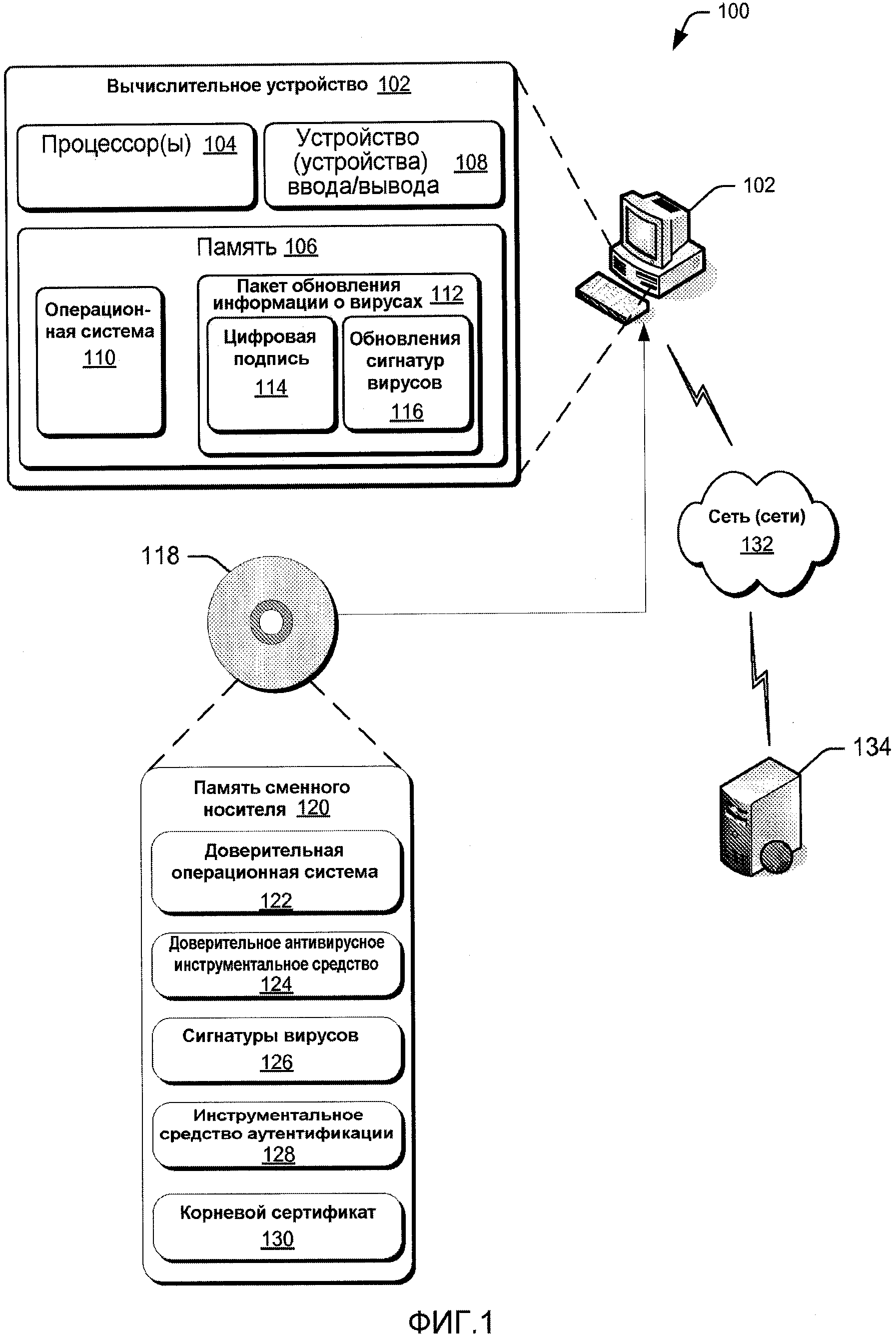

Фиг.3 - блок-схема последовательности операций иллюстративного процесса для поиска обновлений признаков вредоносных программ и сканирования вычислительного устройства на наличие вредоносных программ.

Фиг.4 - блок-схема последовательности операций иллюстративного процесса для сканирования вычислительного устройства на наличие вредоносных программ и обновления компонентов сменного устройства.

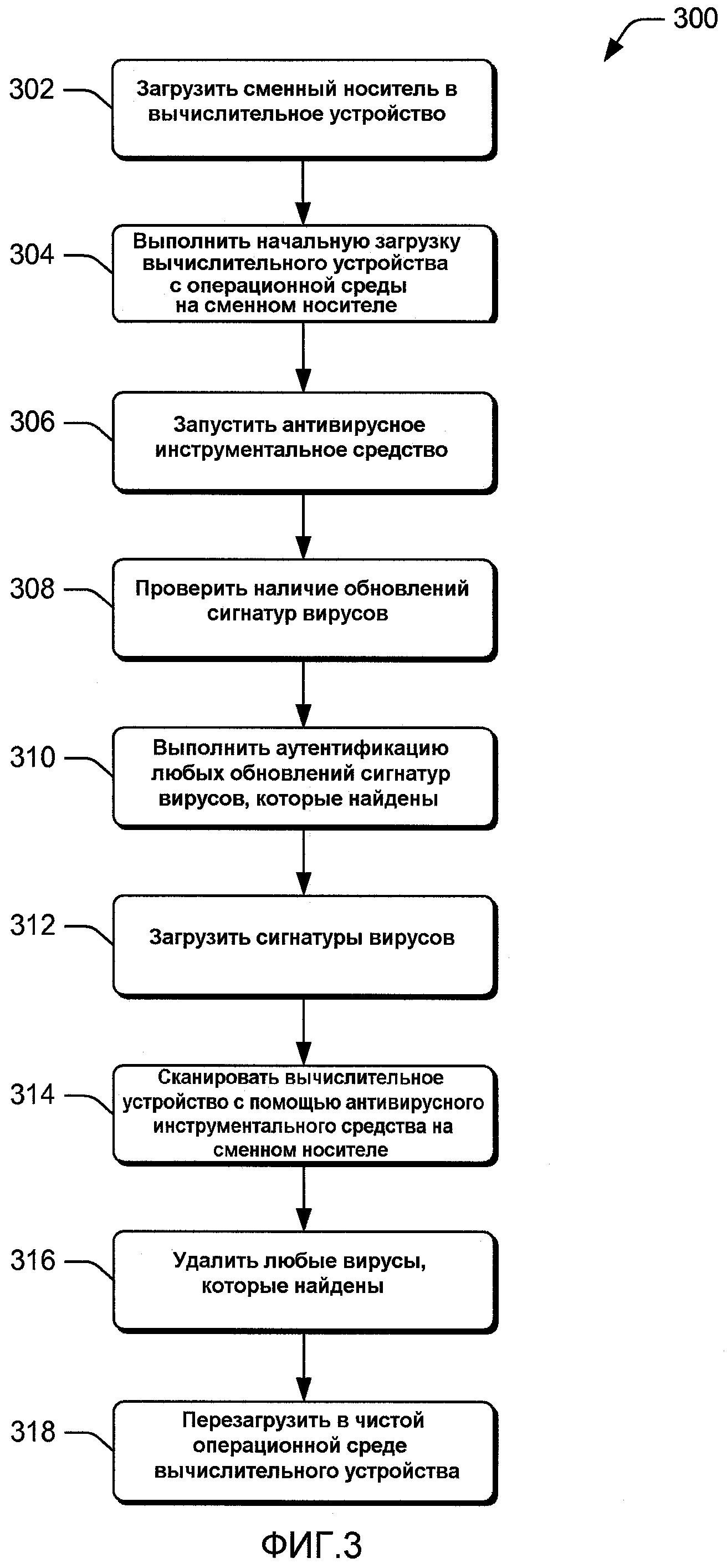

Фиг.5 - блок-схема последовательности операций иллюстративного процесса для аутентификации обновлений компонентов сменного устройства.

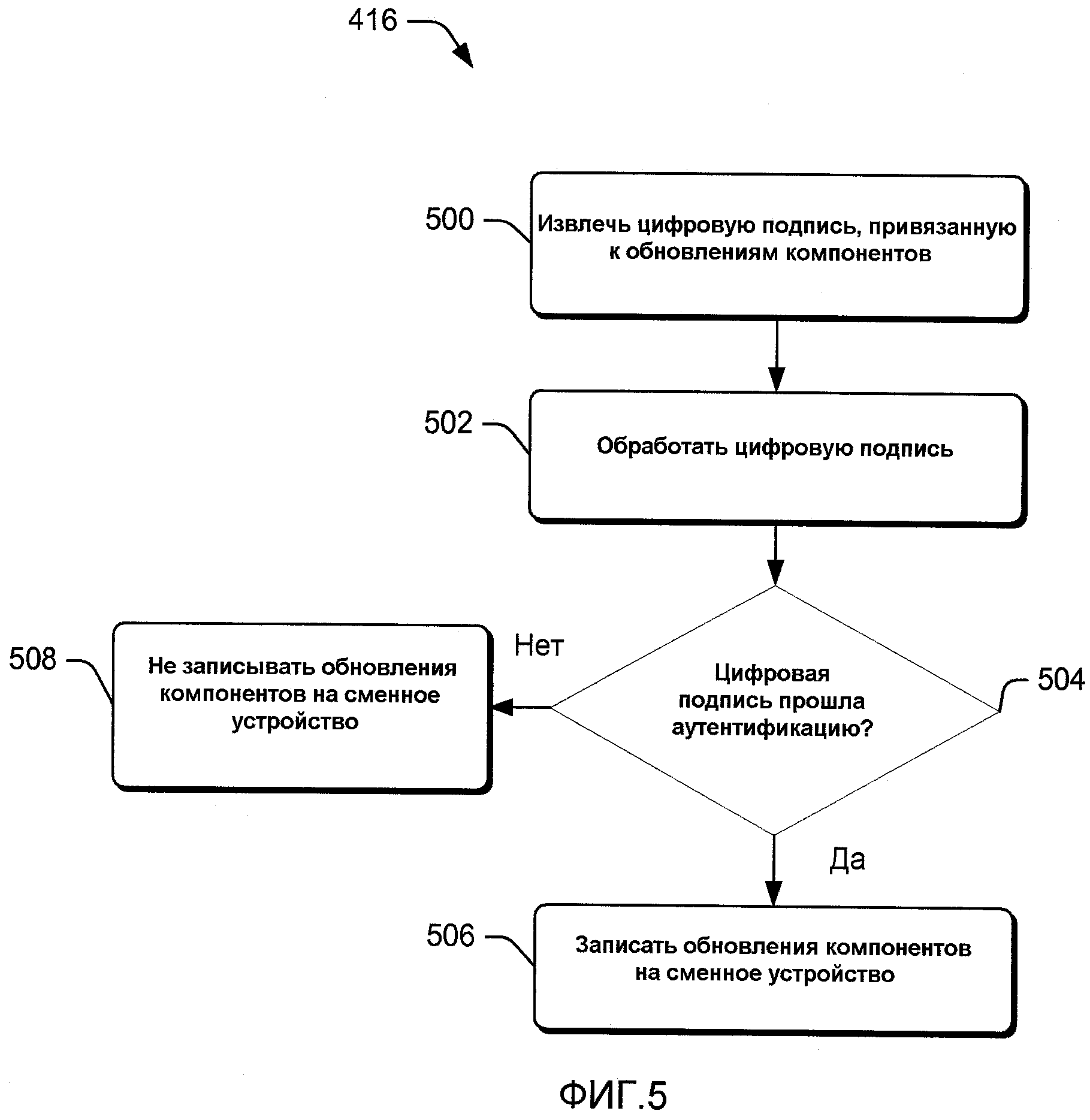

Фиг.6 - блок-схема последовательности операций иллюстративного процесса для безопасного хранения файлов.

Подробное описание

Описанные здесь устройства и методики обеспечивают доверительную среду, через которую вычислительное устройство может быть просканировано на наличие вирусов и других форм опасного программного обеспечения (вредоносных программ) и заражение любыми такими объектами может быть устранено. Термины "вирус" и "вредоносные программы" используются здесь взаимозаменяемо, и оба термина обычно обозначают коллекции машинного кода, которые спроектированы для проникновения в компьютерную систему и/или нанесения вреда компьютерной системе без осознанного согласия владельца. Другие примеры вредоносных программ включают в себя "троянских коней", "червей", программы-шпионы и т.п. Доверительная среда создается доверенным центром, например изготовителем программного обеспечения или аппаратного оборудования, и затем встраивается в устройство или машиночитаемый носитель, которые могут взаимодействовать с вычислительным устройством. Несанкционированный доступ к доверительной среде предотвращается с помощью носителей, предназначенных только для чтения, протоколов аутентификации и микроконтроллеров, которые разрешают иметь доступ к доверительной среде только доверительным данным. Используемый здесь термин "аутентификация" обозначает любой подходящий способ или протокол, который может быть реализован для проверки идентифицирующей информации объекта, от которого исходит взаимодействие или файл данных, и для гарантии того, что взаимодействие или файл данных не были подделаны или недозволенным образом изменены неавторизованным объектом.

В одном примере доверительная среда включает в себя доверительную операционную систему и доверительное антивирусное инструментальное средство. Начальная загрузка вычислительного устройства может быть выполнена с использованием доверительной операционной системы, и, тем самым, можно обойти проблему руткитов и других вредоносных программ, которые могут скрываться на вычислительном устройстве. Доверительное антивирусное инструментальное средство затем может сканировать вычислительное устройство и быть уверенным, что его взаимодействие с доверительной операционной системой правильно отразит состояние вычислительного устройства.

Иллюстративная архитектура

Фиг.1 показывает архитектуру 100, которая может реализовать описанные процессы и методики. Часть архитектуры 100 представляет собой вычислительное устройство 102. Хотя вычислительное устройство 102 проиллюстрировано как настольный персональный компьютер (PC), оно может быть реализовано как любое из множества традиционных вычислительных устройств, в том числе, например, сервер, портативный компьютер или переносной компьютер, рабочая станция, универсальная вычислительная машина, устройство мобильной связи, персональное информационное устройство (PDA), устройство для развлечения, телевизионная приставка, устройство для доступа к Интернету, игровая консоль и т.д.

Вычислительное устройство 102 может включать в себя, но без ограничения, один или более процессоров 104, память 106, устройства 108 ввода-вывода (например, клавиатура и мышь) и системную шину (не проиллюстрирована), которая функционально присоединяет различные компоненты, в том числе процессор(ы) 104, к памяти 106. Память вычислительного устройства 102 включает в себя машиночитаемые носители, например, в виде энергозависимой памяти, такие как оперативное запоминающее устройство (ОЗУ; RAM), и/или энергонезависимой памяти, такие как постоянное запоминающее устройство (ПЗУ; ROM) или флэш-память. Память 106 обычно включает в себя данные и/или программные модули, например операционную систему 110 и пакет 112 обновления информации о вирусах. Часть пакета 112 обновления информации о вирусах представляют собой цифровую подпись 114 и обновления 116 сигнатур вирусов, которые будут более подробно рассмотрены ниже.

Для реализации процесса сканирования на наличие вирусов пользователь загружает сменный носитель 118 данных в вычислительное устройство 102, с тем, чтобы вычислительное устройство могло считывать сменный носитель. Сменный носитель 118 данных представляет собой носитель данных, который может взаимодействовать с вычислительным устройством (например, посредством его вставления в дисковод) и быть удален без необходимости разборки вычислительного устройства. Хотя сменный носитель 118 данных проиллюстрирован здесь как компакт-диск (CD) или цифровой универсальный диск (DVD), могут использоваться любые подходящие машиночитаемые сменные носители, в том числе другие оптические носители, флэш-память, магнитные кассеты, магнитная лента, память на магнитном диске или другие магнитные запоминающие устройства или любой другой сменный носитель данных, который может использоваться для хранения данных и к которому может получить доступ компьютер. Кроме того, сменный носитель 118 данных может представлять собой носитель только для чтения с тем, чтобы содержащиеся на нем данные и файлы не могли быть заражены вредоносными программами из зараженного источника (например, вычислительного устройства 102), который пытается заразить носитель данных.

Затем пользователь выполняет начальную загрузку вычислительного устройства 102 со сменного носителя 118 данных. Сменный носитель 118 данных включает в себя память 120 сменного носителя, которая хранит данные и/или программные модули и компоненты для реализации описанных процессов. Используемые здесь термины "модуль" или "компонент" обычно представляют собой программное обеспечение, встроенное программное обеспечение или комбинацию программного обеспечения и встроенного программного обеспечения. Как часть процесса начальной загрузки вычислительное устройство 102 загружает доверительную операционную систему (OS) 122 из памяти 120 сменного носителя. Затем запускается доверительное антивирусное инструментальное средство 124 памяти 120 сменного носителя либо автоматически, либо посредством специального действия пользователя.

Затем доверительное антивирусное инструментальное средство 124 загружает сигнатуры 126 вирусов, которые хранятся в памяти 120 сменного носителя. Сигнатуры 126 вирусов представляют собой набор "отличительных меток" вирусов, которые используются для идентификации вирусов. Иллюстративная сигнатура вируса представляет собой двоичный шаблон всего машинного кода вируса или его части. Доверительное антивирусное инструментальное средство 124 также производит поиск на вычислительном устройстве 102 и идентифицирует любые сигнатуры вирусов, которые в настоящий момент не хранятся в памяти 120 сменного носителя. В одном примере доверительное антивирусное инструментальное средство 124 определяет местонахождение пакета 112 обновления информации о вирусах, который содержит обновления 116 сигнатур вирусов, в памяти 106. Обновления 116 сигнатур вирусов включают в себя один или более сигнатур вирусов, некоторые из которых могут отличаться (например, они могут идентифицировать недавно внесенные в каталог вирусы) от любых хранящихся на сменном носителе 118 данных. Прежде чем использовать обновления 116 сигнатур вирусов при сканировании на наличие вирусов, доверительное антивирусное инструментальное средство 124 проверяет подлинность пакета 112 обновления информации о вирусах с использованием инструментального средства 128 аутентификации.

Для проверки и/или аутентификации пакета 112 обновления информации о вирусах инструментальное средство 128 аутентификации использует корневой сертификат 130 из памяти 120 сменного носителя для аутентификации цифровой подписи 114. Обычно под цифровой подписью 114 понимается закодированное сообщение или другой набор данных, которые сравниваются с корневым сертификатом 130 для определения, исходит ли пакет 112 обновления информации о вирусах от доверенного центра и не был ли он подделан. В одном примере цифровая подпись 114 является частью цифрового сертификата, такого как сертификат X.509, который является частью пакета 112 обновления информации о вирусах. Если определено, что цифровая подпись 114 является подлинной, доверительное антивирусное инструментальное средство 124 обозначает обновление сигнатур вирусов как аутентифицированное и загружает обновление сигнатур вирусов. Этот способ аутентификации представлен только с целью примера, и любой подходящий криптографический протокол, протокол верификации и/или аутентификации может быть использован для проверки, что обновление сигнатур вирусов исходит от доверенного центра.

Затем доверительное антивирусное инструментальное средство 124 выполняется на вычислительном устройстве 102 и сканирует вычислительное устройство 102 на наличие вирусов с использованием сигнатур 126 вирусов и любых аутентифицированных обновлений сигнатур вирусов из пакета 112 обновления информации о вирусах. Посредством взаимодействия с доверительной операционной системой 122 при сканировании на наличие вирусов пользователь может быть уверен, что вызовы операционной системы, выполненные во время процесса сканирования на наличие вирусов, правильно возвратят запрашиваемые файлы и дадут правильное описание вычислительного устройства 102.

В дополнение к архитектуре 100 вычислительное устройство 102 может использовать сеть (сети) 132 для доступа к удаленному ресурсу 134. Сеть (сети) 132 может включать в себя, но без ограничения, локальную сеть (LAN), глобальную сеть (WAN) и общегородскую сеть (MAN). Удаленный ресурс 134 может представлять собой web-сервер, группу серверов, универсальную вычислительную машину, центр обработки и хранения данных или любой другой ресурс, который может хранить и/или передавать данные. Таким образом, доверительное антивирусное инструментальное средство 124 может использовать вычислительное устройство 102 и сеть (сети) 132 для доступа к удаленному ресурсу 134 и идентифицировать и загрузить одно или более обновлений сигнатур вирусов, которые находятся на удаленном ресурсе. Любое обновление сигнатур вирусов, которое идентифицируется на удаленном ресурсе 134, будет подвергнуто аутентификации, как описано выше.

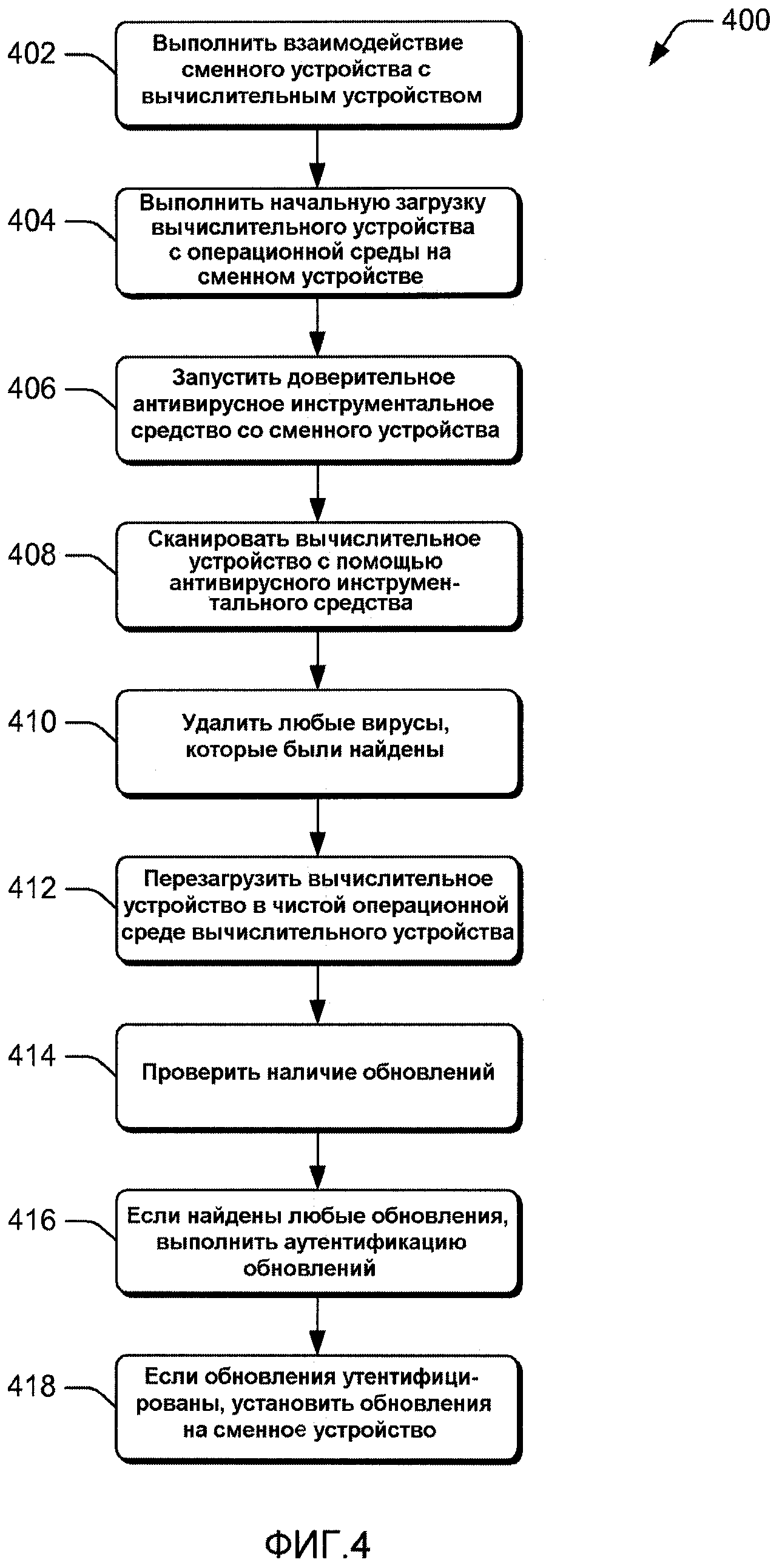

Фиг.2 показывает иллюстративную архитектуру 200, которая может реализовать описанные процессы и методики и их разновидности. Архитектура 200 включает в себя вычислительное устройство 102, показанное на фиг.1. Также показано сменное устройство 202. Хотя сменное устройство 202 показано здесь как устройство универсальной последовательной шины (USB), может быть использовано любое подходящее сменное и/или переносное устройство, например карта персонального компьютера, смарт-карта, устройство шины Firewire и т.п. При работе сменное устройство 202 взаимодействует с вычислительным устройством 102, и начальная загрузка вычислительного устройства выполняется со сменного устройства. Как часть процесса начальной загрузки вычислительное устройство 102 выполняет доступ к памяти 204 на сменном устройстве 202 и загружает доверительную операционную систему 206. Память 204 обычно включает в себя данные, программные модули и компоненты для реализации описанных процессов, которые сразу доступны микроконтроллеру 216 и/или вычислительному устройству 102 и/или управляются ими.

Затем доверительное антивирусное инструментальное средство 208 запускается из памяти 204, и доверительное антивирусное инструментальное средство загружает сигнатуры 210 вирусов из памяти 204. Доверительное антивирусное инструментальное средство 208 может факультативно определить местонахождение и выполнить аутентификацию обновлений сигнатур вирусов на вычислительном устройстве 102 с использованием процессов, аналогичных рассмотренным выше в отношении фиг.1. Затем доверительное антивирусное инструментальное средство 208 переходит на сканирование вычислительного устройства 102 на наличие вирусов с использованием загруженных сигнатур вирусов. Посредством взаимодействия с доверительной операционной системой 206, которая выполняется на вычислительном устройстве 102, доверительное антивирусное инструментальное средство 208 может выполнить тщательное сканирование на наличие вирусов вычислительного устройства 102, в том числе любых запоминающих устройств (например, жестких дисков), базовой системы ввода/вывода (BIOS), аппаратных средств, встроенного программного обеспечения и т.п. Если какие-либо вирусы обнаруживаются, вирусы удаляются из вычислительного устройства 102. Затем вычислительное устройство 102 может быть тогда перезагружено с помощью чистой среды с использованием ее собственной внутренней операционной системы.

Сменное устройство 202 имеет возможность безопасно обновлять свои собственные внутренние компоненты с использованием агента 214 обновления и микроконтроллера 216. Микроконтроллер 216 представляет собой интегральную схему или микропроцессор, который включает в себя компоненты, необходимые для управления некоторыми процедурами и действиями сменного устройства 202. Хотя компоненты микроконтроллера 216 не проиллюстрированы на фиг.2, они включают в себя один или более процессоров, один или более видов памяти (например, постоянное запоминающее устройство и/или оперативное запоминающее устройство), порты ввода/вывода, таймеры и т.п.

Любые компоненты сменного устройства 202 могут быть обновлены, в том числе сигнатуры 210 вирусов и доверительное антивирусное инструментальное средство 208. Как часть процесса обновления микроконтроллер 216 может использовать агент 214 обновления для поиска на вычислительном устройстве 102 одного или более обновлений компонентов сменного устройства. Микроконтроллер 216 может также использовать агент обновления 214 для доступа к удаленному ресурсу 134 через вычислительное устройство 102 и сеть (сети) 132, чтобы получить желаемые обновления компонентов. Если какие-либо обновления компонентов обнаруживаются, инструментальное средство 212 аутентификации может использовать любой подходящий протокол аутентификации и/или криптографический протокол для проверки, что обновление компонента исходит от доверенного центра. Если определяется, что обновления компонентов являются подлинными (то есть они проходят процесс аутентификации), посредством инструментального средства 212 аутентификации, обновления компонентов записываются в память 204. В ином случае микроконтроллер 216 предотвращает запись в память 216 любых не аутентифицированных и не авторизованных данных (например. обновлений компонентов, которые не прошли процесс аутентификации). Усиление функций микроконтроллера 216 до функций "привратника" позволяет сменному устройству 202 динамически обновляться при поддержании доверительного аспекта его внутренних компонентов.

Иллюстративные процессы

Фиг.3 иллюстрирует иллюстративный процесс 300 для выполнения сканирования на наличие вирусов. Процесс 300 проиллюстрирован как коллекция блоков в логической блок-схеме, представляющей последовательность операций, которые могут быть реализованы в аппаратных средствах, программном обеспечении или их комбинации. В контексте программного обеспечения блоки представляют собой компьютерные команды, которые при их исполнении одним или более процессорами, выполняют описанные операции. Хотя процессы описываются далее в терминах отдельных действий, это не подразумевает ограничений, и описанные действия могут быть объединены в некоторых примерах. В целях описания процесс 300 описывается со ссылкой на архитектуру 100, показанную на фиг.1.

На этапе 302 сменный носитель данных (например, сменный носитель 118 данных) загружается в вычислительное устройство. На этапе 304 выполняется начальная загрузка вычислительного устройства с доверительной среды на сменном носителе данных. Как часть этого процесса начальной загрузки доверительная операционная система загружается со сменного носителя данных на вычислительное устройство. На этапе 306 доверительное антивирусное инструментальное средство запускается со сменного носителя данных. Этап 306 может быть выполнен посредством выполнения доверительного антивирусного инструментального средства со сменного носителя данных или посредством загрузки доверительного антивирусного инструментального средства на вычислительное устройство и выполнения инструментального средства с вычислительного устройства. На этапе 308 доверительное антивирусное инструментальное средство производит поиск на вычислительном устройстве и определяет местонахождение каких-либо обновлений сигнатур вирусов. Обновления сигнатур вирусов могут являться частью пакета обновления информации о вирусах, который включает в себя обновления сигнатур вирусов и цифровую подпись, которая может использоваться для аутентификации обновлений. Цифровая подпись может являться частью сертификата аутентификации, например сертификата X.509, который хранится в виде части пакета обновления информации о вирусах или в другом месте на вычислительном устройстве. Доверительное антивирусное инструментальное средство также может использовать вычислительное устройство и сеть для поиска удаленного ресурса обновлений сигнатур вирусов. Если какие-либо обновления сигнатур вирусов обнаруживаются и/или идентифицируются, обновление подвергается аутентификации на этапе 310. В одном примере этап 310 включает в себя обработку цифровой подписи для определения, исходят ли обновления сигнатур вирусов от доверенного центра.

На этапе 312 доверительное антивирусное инструментальное средство загружает любые сигнатуры вирусов, которые хранятся на сменном носителе данных, вместе с любыми аутентифицированными обновлениями сигнатур вирусов. На этапе 314 доверительное антивирусное инструментальное средство взаимодействует с доверительной операционной системой, загруженной на вычислительное устройство, для сканирования вычислительного устройства на наличие любых вирусов, которые соответствуют загруженным сигнатурам вирусов. Доверительное антивирусное инструментальное средство может выполнить полное сканирование вычислительного устройства, в том числе любых запоминающих устройств (например, жесткого диска), базовой системы ввода-вывода (BIOS), аппаратных средств, встроенного программного обеспечения и т.п. На этапе 316 любые вирусы, которые обнаружены, удаляются из вычислительного устройства. На этапе 318 вычислительное устройство перезагружается в чистой внутренней среде. Внутренняя среда включает в себя операционную систему, которая была просканирована и очищена от любых вирусов или других вредоносных программ с использованием описанных здесь методик.

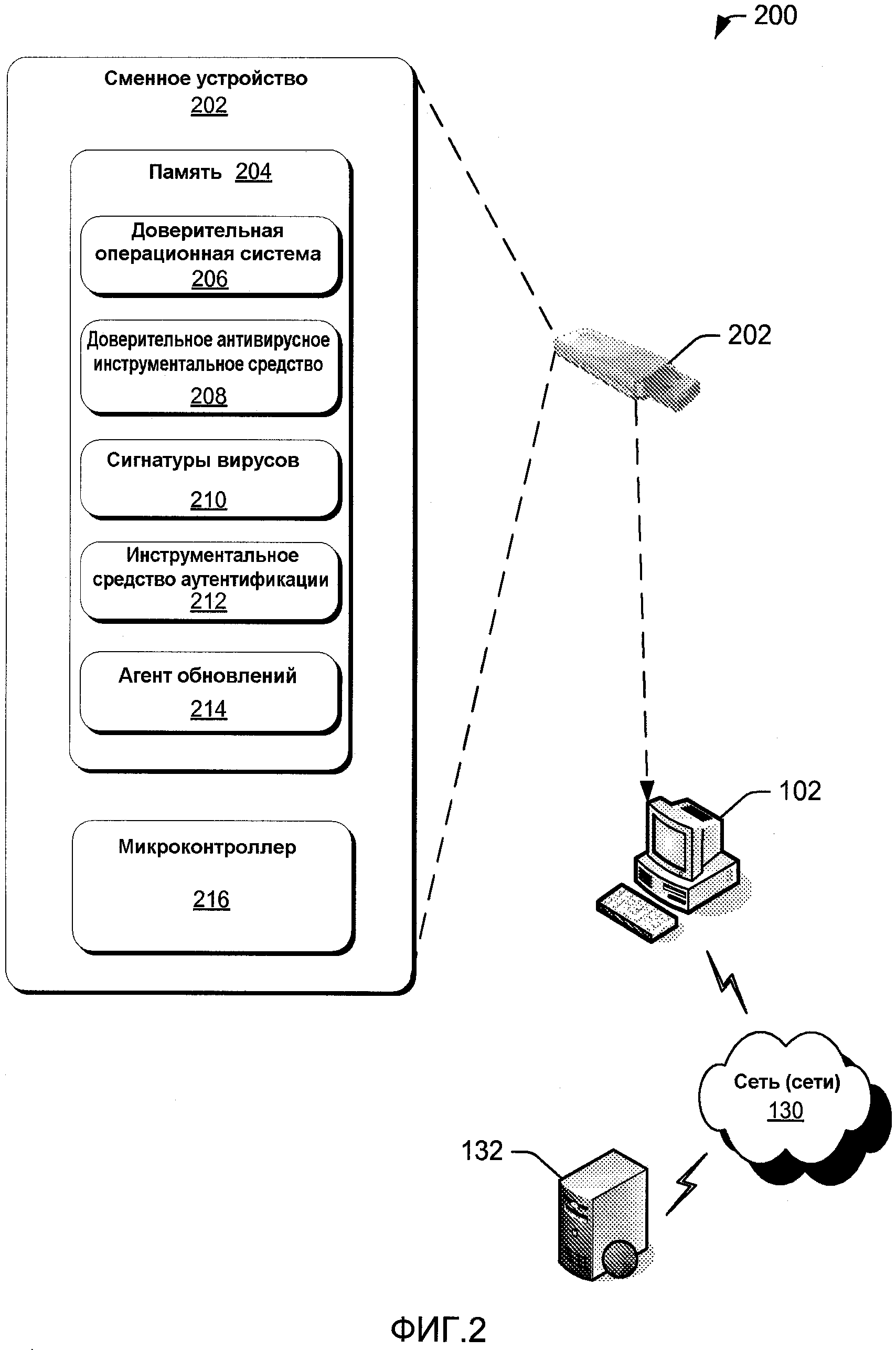

Фиг.4 показывает иллюстративный процесс 400 для выполнения сканирования на наличие вирусов. Процесс 400 проиллюстрирован как коллекция блоков в логической блок-схеме, представляющей собой последовательность операций, которые могут быть реализованы в аппаратных средствах, программном обеспечении или их комбинации. В контексте программного обеспечения блоки представляют собой компьютерные команды, которые при их исполнении одним или более процессорами выполняют описанные операции. В целях описания процесс 400 описывается со ссылкой на архитектуру 200, показанную на фиг.2.

На этапе 402 сменное устройство (например, сменное устройство 202) взаимодействует с вычислительным устройством, которое пользователь желает просканировать на наличие вирусов. В одном примере этап 402 выполняется посредством включения сменного устройства в соответствующий порт (например, порт USB) на вычислительном устройстве. На этапе 404 выполняется начальная загрузка вычислительного устройства со сменного устройства. Как часть процесса начальной загрузки доверительная операционная система загружается со сменного устройства на вычислительное устройство. На этапе 406 доверительное антивирусное инструментальное средство запускается со сменного устройства. Этап 406 может быть выполнен посредством выполнения доверительного антивирусного инструментального средства со сменного устройства или посредством загрузки доверительного антивирусного инструментального средства на вычислительное устройство и выполнения инструментального средства с вычислительного устройства. Как часть этапа 406 доверительное антивирусное инструментальное средство загружает одну или более сигнатур вирусов, которые хранятся на сменном устройстве. Сменное устройство также может определить местонахождение одного или более обновлений сигнатур вирусов, которые хранятся на вычислительном устройстве и/или удаленном ресурсе, аутентифицировать обновления сигнатур вирусов и загрузить любые аутентифицированные обновления сигнатур вирусов. На этапе 408 доверительное антивирусное инструментальное средство взаимодействует с доверительной операционной системой, загруженной на вычислительное устройство, для сканирования вычислительного устройства на наличие любых вирусов. Антивирусное инструментальное средство идентифицирует любые вирусы на основе сигнатур вирусов, хранящихся на сменном устройстве, а также любых аутентифицированных обновлений сигнатур вирусов от вычислительного устройства. Любые вирусы, которые обнаружены, удаляются на этапе 410.

На этапе 412 вычислительное устройство перезагружается в чистой внутренней среде, которая включает в себя операционную систему, просканированную и очищенную от вирусов. Внутренняя операционная система представляет собой операционную систему, которая находится на вычислительном устройстве (то есть не операционную систему, которая была загружена со сменного устройства). Затем на этапе 414 сменное устройство проверяет обновления для своих внутренних компонентов (например, сигнатур вирусов и самого антивирусного инструментального средства). Сменное устройство может выполнить поиск обновлений компонентов на вычислительном устройстве или может факультативно обратиться к удаленному ресурсу для поиска обновлений компонентов. Если какие-либо обновления компонентов обнаружены, обновления компонентов аутентифицируются на этапе 416 с использованием любого подходящего процесса аутентификации и/или криптографического процесса. Если какие-либо обновления компонентов проходят процесс аутентификации, обновления компонентов устанавливаются на сменном устройстве на этапе 418. Хотя это здесь не показано, процесс может факультативно вернуться на этап 404 и повторно просканировать вычислительное устройство на наличие вирусов с использованием любых обновлений сигнатур вирусов (или других обновлений компонентов), которые были установлены на сменном устройстве на этапе 418.

Таким образом, как проиллюстрировано, процесс 400 позволяет выполнять сканирование на наличие вирусов на вычислительном устройстве с использованием доверительной операционной системы, загруженной со сменного устройства. Как только вычислительное устройство просканировано и очищено от любых вирусов, сменное устройство может затем выполнить поиск любых обновлений его собственных внутренних компонентов, аутентифицировать любые обновления, которые обнаружены, и загрузить аутентифицированные обновления. В некоторых реализациях этот процесс достигается посредством работы сменного устройства в режиме только для чтения во время большинства обычных операций файловой системы (например, во время сканирования на наличие вирусов), тем самым препятствуя вирусам и другим вредоносным программам заразить сменное устройство. Во время операций обновления пакеты обновлений компонентов передаются сменному устройству и аутентифицируются. Микроконтроллер на сменном устройстве управляет процессом аутентификации и проверяет пакеты обновлений компонентов на наличие подписей и/или сертификатов. Если микроконтроллер определяет, что подпись и/или сертификат для конкретного пакета обновления являются годными, то микроконтроллер разрешает запись пакета обновления на сменное устройство. В ином случае сменное устройство останется в состоянии только для чтения для поддержания целостности своей доверительной среды.

Фиг.5 иллюстрирует один пример процесса для аутентификации обновлений компонентов сменного устройства, проиллюстрированного выше на этапе 416 на фиг.4. На этапе 500 цифровая подпись, которая привязана к любым обновлениям компонентов сменного устройства, обнаруживается и извлекается. Как описано выше, эта цифровая подпись может являться частью полного сертификата аутентификации. На этапе 502 цифровая подпись обрабатывается в соответствии с любым подходящим протоколом аутентификации и/или криптографическим протоколом. В одном примере цифровая подпись проверяется с помощью корневого сертификата, который хранится на сменном устройстве. На этапе 504 определяется, прошла ли цифровая подпись процесс аутентификации. Если определено, что цифровая подпись исходит от доверенного центра (то есть обозначена как подлинная), то обновления компонентов сменного устройства, соответствующие цифровой подписи, записываются на сменное устройство на этапе 506. Если цифровая подпись не проходит процесс аутентификации, то на этапе 508 обновления компонентов сменного устройства не записываются на сменное устройство. В одном примере этап 508 может включать в себя удаление из вычислительного устройства любых обновлений компонентов сменного устройства, которые не прошли процесс аутентификации.

Безопасное хранение

Фиг.6 показывает иллюстративный процесс 600 для реализации устройства безопасного хранения. Процесс 600 проиллюстрирован как коллекция блоков в логической блок-схеме, представляющей собой последовательность операций, которые могут быть реализованы в аппаратных средствах, программном обеспечении или их комбинации. В контексте программного обеспечения блоки представляют собой компьютерные команды, которые при их исполнении одним или более процессорами выполняют описанные операции. В целях описания процесс 600 описывается со ссылкой на сменное устройство 202, показанное на фиг.2.

На этапе 602 сменное устройство взаимодействует с вычислительным устройством. В одном примере этап 602 выполняется посредством включения сменного устройства в соответствующий порт (например, порт USB) на вычислительном устройстве. На этапе 604 по меньшей мере один файл данных, который пользователь желает скопировать и/или перенести на сменное устройство, обнаруживается на вычислительном устройстве. В одном примере могут быть определены несколько файлов, и, таким образом, проиллюстрированный процесс будет выполнен для каждого файла. Файл данных может храниться локально на вычислительном устройстве или может быть обнаружен на удаленном ресурсе, который доступен для вычислительного устройства. На этапе 606 файл данных сканируется на наличие вирусов с помощью антивирусного инструментального средства, которое находится на сменном устройстве. На этапе 608 определяется, заражен ли файл данных вирусом или другими вредоносными программами. Если в файле данных обнаруживаются какие-либо вирусы или вредоносные программы, файлы данных очищаются от вирусов с использованием антивирусного инструментального средства на этапе в 610 (то есть вирусы удаляются из файлов). Если в файле не обнаруживаются никакие вирусы или другие вредоносные программы, файл копируется на сменное устройство на этапе 616. На этапе 612 определяется, был ли зараженный файл успешно очищен. Если файл не был успешно очищен, на этапе 614 предотвращается копирование файла на сменное устройство. Факультативно файл может быть повторно просканирован с помощью антивирусного инструментального средства в дополнительной попытке очистить файл. Если файл был успешно очищен, то на этапе 616 очищенный файл данных копируется на сменное устройство. Сменное устройство затем может перенести скопированный файл на другие устройства без опасения распространения каких-либо вирусов, которые могли заразить файл. Это особенно полезно в сценариях использования общедоступных терминалов (например, в библиотеках), где многие разные пользователи имеют доступ к конкретному устройству. В таких ситуациях пользователи могут невольно получить доступ и загрузить зараженные файлы на общедоступный терминал. Используя процесс безопасного хранения, пользователь может гарантировать, что любые файлы, загруженные с такого терминала, свободны от вирусного заражения.

Заключение

Хотя изобретение было описано на языке, специальном для структурных признаков и/или этапов способов, следует понимать, что изобретение, определенное в приложенной формуле изобретения, не обязательно ограничивается описанными выше конкретными признаками или этапами. Конкретные признаки и этапы раскрыты в качестве предпочтительных форм реализации заявленного изобретения.