Результат интеллектуальной деятельности: СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК

Вид РИД

Изобретение

Изобретение относится к электросвязи и может быть использовано в системах защиты от компьютерных атак путем их оперативного выявления и блокирования в информационно-вычислительных сетях (ИВС).

Известен способ защиты от компьютерных атак, реализованный в патенте РФ №2179738 "Способ обнаружения удаленных атак в компьютерной сети", класс G06F 12/14, 24.04.2000.

Данный способ включает следующую последовательность действий. Наблюдение за информационным потоком адресованных абоненту ИВС пакетов сообщений, включающее постоянно возобновляемый подсчет числа пакетов, выполняемый в пределах серии пакетов, поступающих из канала связи (КС) подряд друг за другом через промежутки времени не более заданного. При этом проверку поступающих пакетов данных на соответствие заданным правилам выполняют каждый раз, когда размер очередной наблюдаемой серии достигает критического числа пакетов.

Недостатками данного способа являются: узкая область применения, что обусловлено его предназначением в основном для защиты от подмены одного из участников соединения, и недостаточная достоверность при обнаружении других типов компьютерных атак. В аналоге применяют ограниченную совокупность признаковых описаний компьютерных атак. При этом не учитывают наличия большого количества типов компьютерных атак, в частности типов атак, использующих фрагментацию пакетов, передаваемых между сегментами ИВС, что создает условия для пропуска последних и, как следствие, приводит к снижению устойчивости функционирования ИВС.

Известен способ оперативного динамического анализа состоянии многопараметрического объекта, описанный в патенте РФ 2134897, опубликованном 20.08.1999, позволяющий по изменению состояния элемента ИВС обнаруживать компьютерные атаки. В известном способе преобразуют результаты допусковой оценки разнородных динамических параметров в соответствующие информационные сигналы с обобщением по всему множеству параметров в заданном временном интервале и определяют относительную величину и характер изменения интегрального состояния многопараметрического элемента ИВС.

Недостатком данного способа является узкая область применения, обусловленная тем, что несмотря на возможность оперативной диагностики технического и функционального состояний многопараметрического элемента ИВС, в нем применяют ограниченную совокупность признакового пространства, что создает условия для пропуска удаленных компьютерных атак (см. Медведовский И.Д. и др. Атака на Internet. - М.: ДМК, 1999. - 336 с.: ил.) и, как следствие, приводит к снижению устойчивости функционирования ИВС.

Известен способ защиты от компьютерных атак, реализованный в устройстве по патенту РФ 2219577 "Устройство поиска информации", класс G06F 17/40, опубликованном 24.04.2002. Способ заключается в том, что принимают из КС i-й пакет, где i=1, 2, 3,…, и запоминают его. Принимают (i+1)-й пакет, запоминают его. Выделяют из заголовка i-го и (i+1)-го пакетов идентификационные признаки, анализируют их на предмет совпадения, по результатам анализа принимают решение о факте наличия компьютерной атаки.

Недостатком данного способа является относительно низкая устойчивость функционирования ИВС в условиях воздействия компьютерных атак, связанная с тем, что сравнением двух пакетов сообщений - последующего и предыдущего, распознается только одно семейство компьютерных атак - "шторм" ложных запросов на установление соединения, тогда как компьютерные атаки других типов, обладающие высокими деструктивными возможностями, не распознаются.

Наиболее близким по технической сущности к предлагаемому способу является способ защиты информационно-вычислительных сетей от компьютерных атак по патенту RU №2285287, МПК G06F 12/14, H06F 12/22. Опубл. 10.10.2006 г., бюл. №28. Способ заключается в следующих действиях: принимают i-й, где i=1, 2, 3…, пакет сообщения из канала связи, запоминают его, принимают (i+1)-й пакет сообщения, запоминают его, выделяют из запомненных фрагментированных пакетов сообщений характеризующие их параметры, вычисляют необходимые параметры для сравнения принятых фрагментированных пакетов и по результатам сравнения принимают решение о факте наличия или отсутствия компьютерной атаки.

Недостатком способа-прототипа является низкая оперативность обнаружения компьютерной атаки, обусловленная выполнением соответствующих действий по обнаружению уже в процессе осуществления компьютерной атаки, что может привести к несанкционированному воздействию на информационно-вычислительную сеть.

Целью заявленного технического решения является разработка способа защиты информационно-вычислительных сетей от компьютерных атак, обеспечивающего повышение оперативности обнаружения компьютерной атаки на информационно-вычислительную сеть за счет определения информации о подготовке компьютерной атаки путем использования трассировки маршрутов передачи пакетов по определенным доверенным маршрутам, поступающим в информационно-вычислительную сеть из каналов связи.

В заявленном изобретении поставленная цель достигается тем, что в известном способе формируют массив для запоминания фрагментированных пакетов сообщения и массивы для запоминания параметров, выделенных из запомненных пакетов сообщений, принимают очередной пакет сообщения из канала связи, запоминают его, анализируют запомненный пакет на обнаружение факта наличия или отсутствия компьютерной атаки, и при отсутствии компьютерной атаки передают очередной пакет сообщения в информационно-вычислительную сеть, а в случае обнаружения компьютерной атаки принимают решение о запрете передачи пакета в информационно-вычислительную сеть и удаляют ранее запомненные значения пакетов сообщения из массивов, дополнительно в качестве выделенных полей из запомненных пакетов сообщений используют поля данных: «Время жизни пакета» {Т}, «Опции» {О}, «IP адрес назначения» {D}, «IP адрес источника» {I}, которые запоминают в сформированных для них массивах. Дополнительно формируют список доверенных адресов получателя и отправителя пакетов сообщений, которые запоминают в массивах эталонных параметров значений полей данных: «IP адрес назначения» {Dэт} и «IP адрес источника» {Iэт}. Затем адаптируют информационно-вычислительную сеть, для чего в тестовом режиме измеряют значения полей данных пакета «Время жизни пакета» и «Опции» для всех маршрутов между доверенными получателями и отправителем пакетов сообщений. Запоминают измеренные значения параметров в соответствующих массивах эталонных параметров значений полей данных «Время жизни пакета» Тэт, «Опции» Оэт. После запоминания принятого пакета сообщения, для обнаружения факта атаки или ее отсутствия выделяют из заголовка данного пакета значения полей данных «Время жизни пакета» T, «Опции» О, «IP адрес назначения» D и «IP адрес источника» I и запоминают их в соответствующих массивах {Т}, {О}, {D} и {I}. Сравнивают эталонные значения полей данных «Время жизни пакета», «Опции», «IP адрес назначения» и «IP адрес источника» со значениями полей данных из полученного пакета. Причем устанавливают факт отсутствия атаки, если эталонные значения полей данных «Время жизни пакета», «Опции», «IP адрес назначения» и «IP адрес источника» совпадают со значениями полей данных из полученного пакета, а факт наличия атаки устанавливают, если эталонные значения полей данных «Время жизни пакета», «Опции», «IP адрес назначения» и «IP адрес источника» не совпадают со значениями полей данных из полученного пакета.

Новая совокупность существенных признаков позволяет достичь указанного технического результата за счет определения информации о подготовке компьютерной атаки путем использования трассировки маршрутов передачи пакетов по определенным доверенным маршрутам, поступающим в информационно-вычислительную сеть из каналов связи.

Заявленный способ поясняется чертежами, на которых изображено следующее:

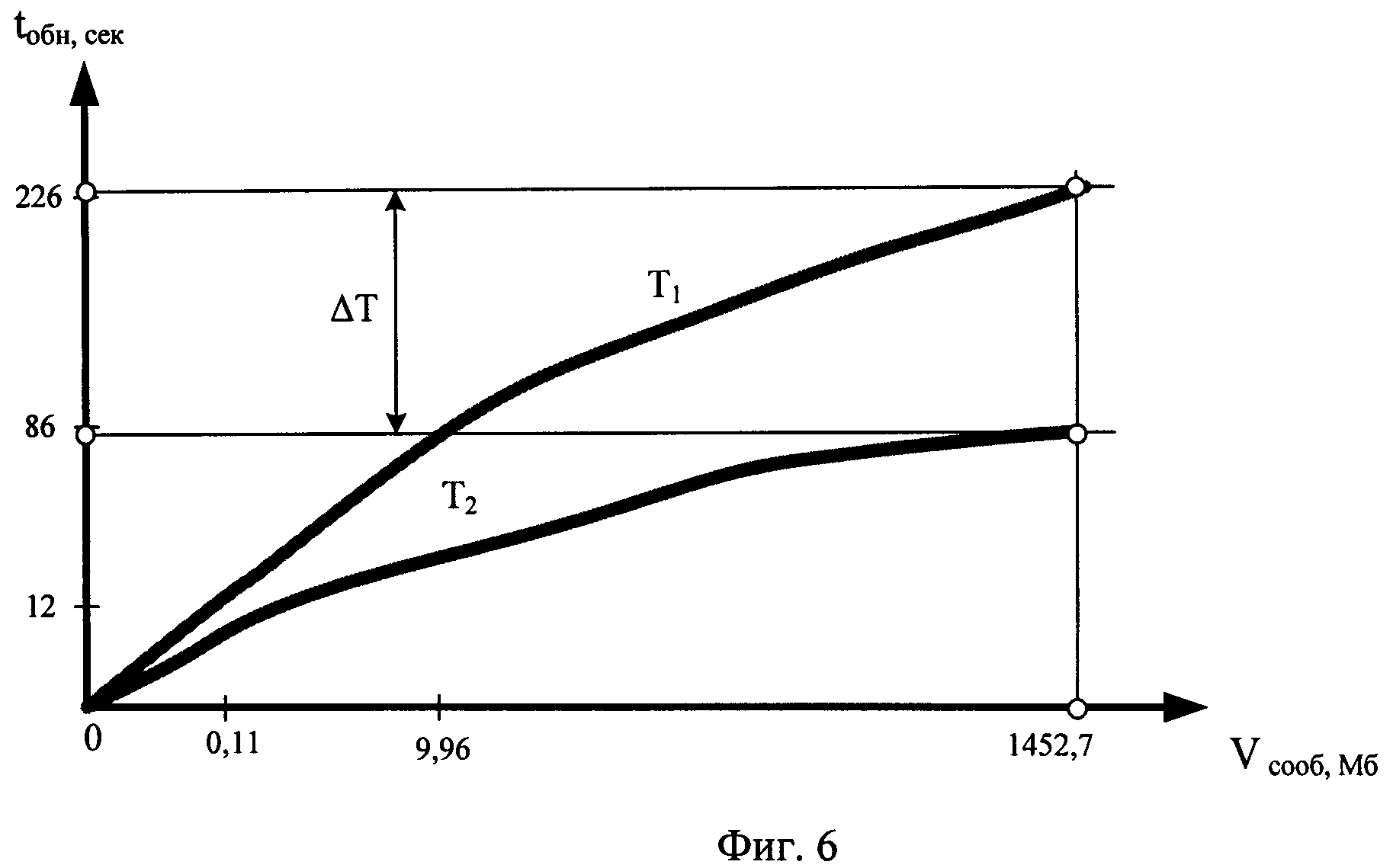

на Фиг.1 - блок-схема алгоритма "способ защиты ИВС от компьютерных атак";

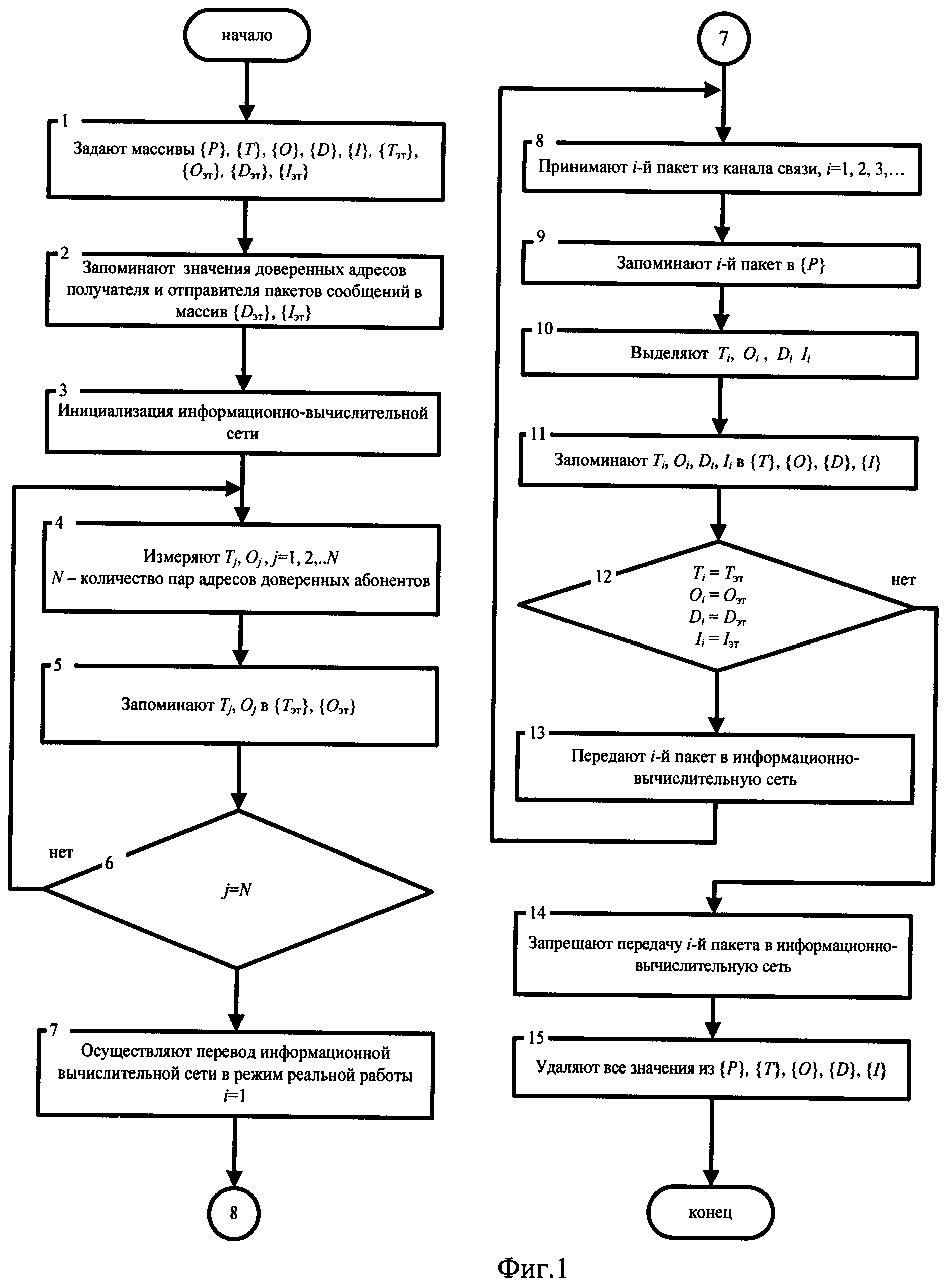

на Фиг.2 - схема, поясняющая порядок формирования маршрута передачи пакетов сообщений в ИВС;

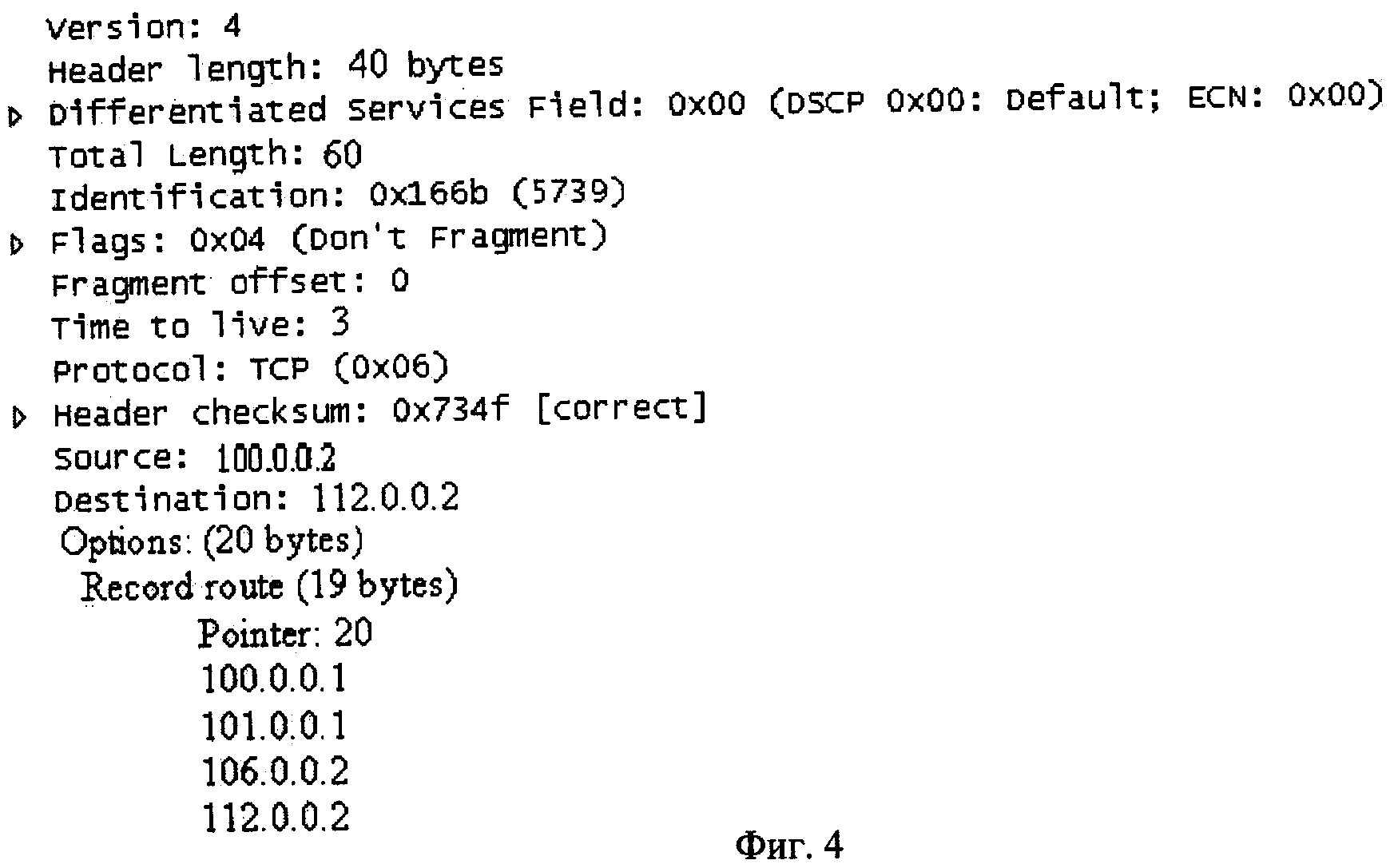

на Фиг.3 - заголовок IP дейтограммы;

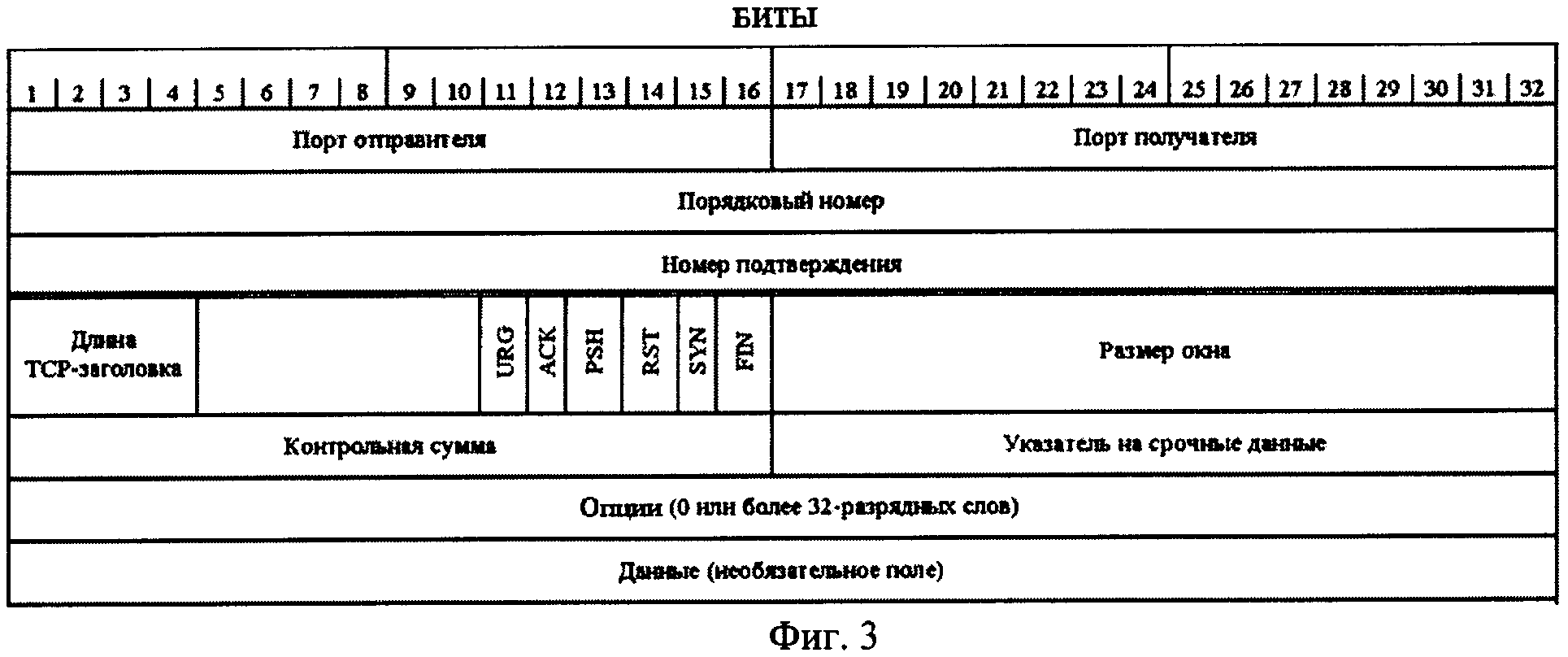

на Фиг.4 - значение поля данных «Опции» пакета после прохождения по сети связи;

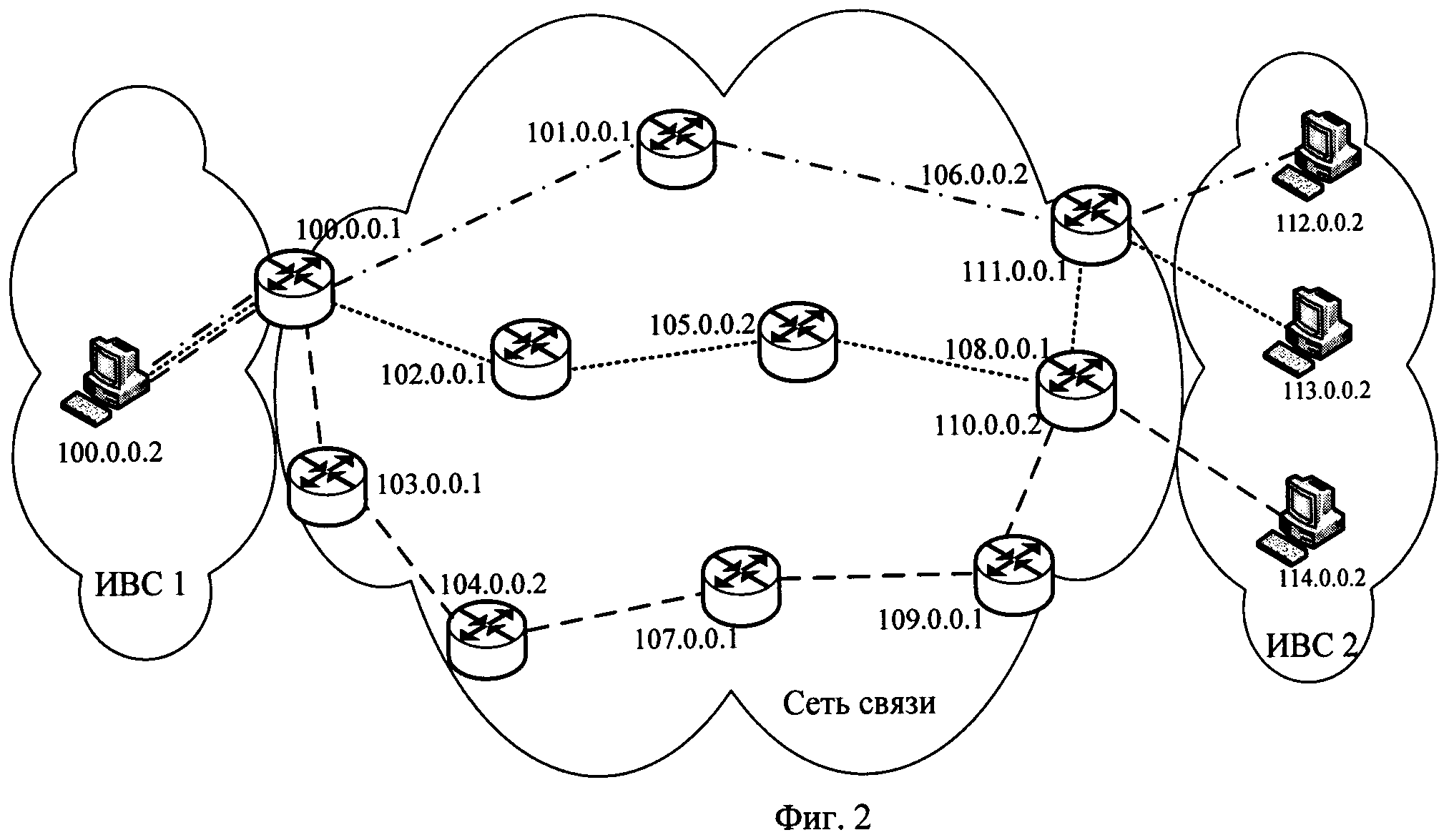

на Фиг.5 - таблица эталонных значений полей данных «IP адрес назначения», «IP адрес источника», «Время жизни пакета» и «Опции»;

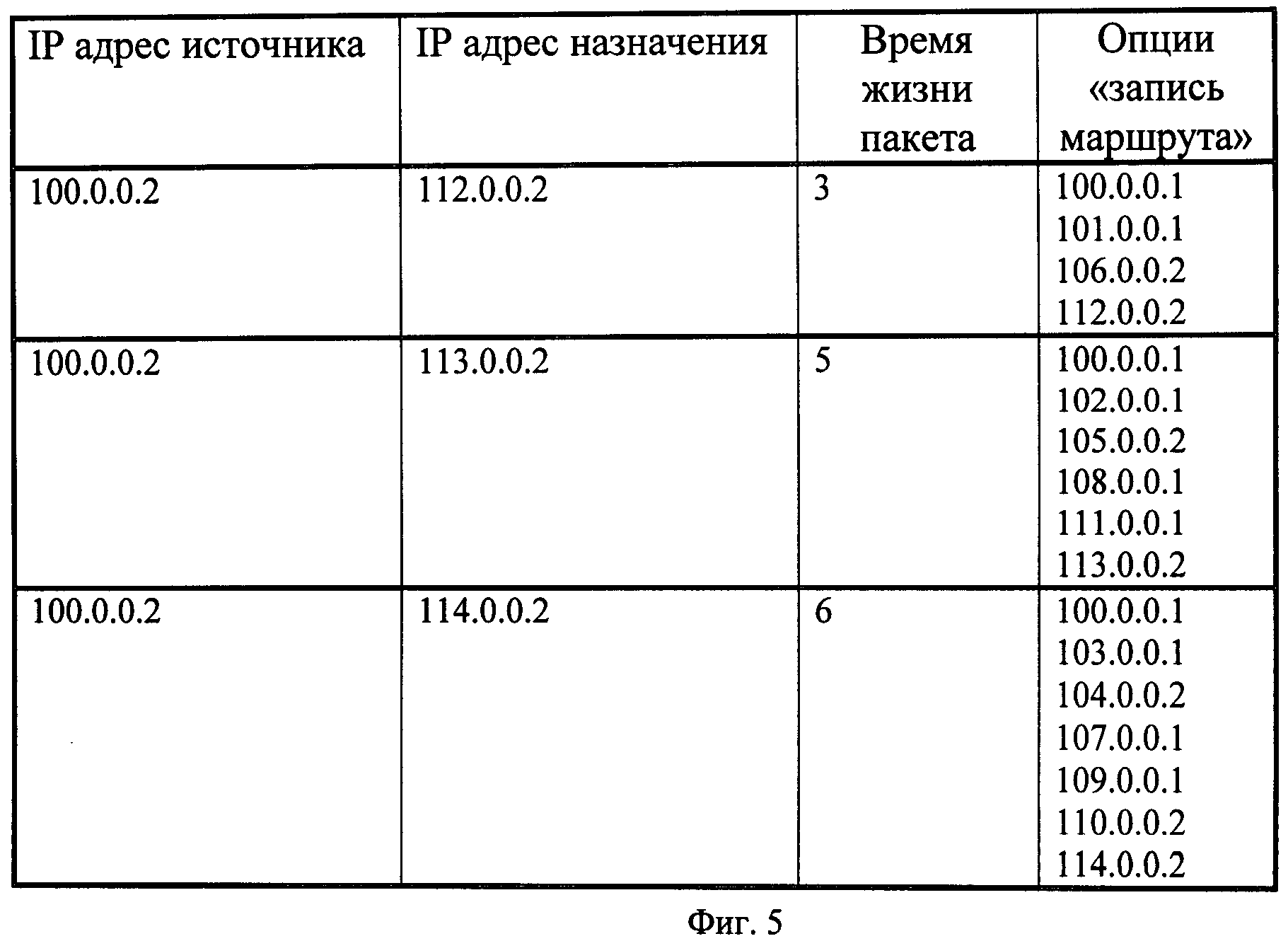

на Фиг.6 - зависимость времени обнаружения компьютерной атаки от объема фрагментированного сообщения.

Реализация заявленного способа поясняется алгоритмом (фиг.1), схемой (фиг.2) и объясняется следующим образом.

1. Формируют массив Р для запоминания поступающих из канала связи IP-пакетов сообщений.

2. Формируют массивы D, I, Т и О для запоминания параметров выделенных из запомненных пакетов сообщений соответственно:

D - для запоминания значений поля данных «IP адрес назначения»;

I - для запоминания значений поля данных «IP адрес источника»;

Т - для запоминания значений поля данных «Время жизни пакета»;

О - для запоминания значений поля данных «Опции».

В предлагаемом изобретении используют функции протокола IP, применяемые при передаче пакетов по сети. Заголовок протокола IP содержит множество полей (фиг.3). В полях «IP адрес назначения» и «IP адрес источника» будут находиться 32-битные последовательности, определяющие логические адреса назначения и источника пакета сообщения, необходимые для передачи его по ИВС.

Поле «Время жизни пакета» определяет максимальное время существования дейтаграммы в сети.

Поле «Опции» является необязательным и имеет переменную длину. Поддержка опций должна реализоваться во всех модулях IP (узлах и маршрутизаторах). Стандартом определены 8 опций. В предлагаемом изобретении используется опция - «запись маршрута» [RFC 791, Internet Protocol, 1981, сентябрь, стр.14-22].

3. Формируют массивы Dэт, Iэт для запоминания эталонных параметров выделенных из запомненных пакетов сообщений:

Dэт - значений поля данных «IP адрес назначения»;

Iэт - значений поля данных «IP адрес источника».

4. Формируют массивы Тэт, Оэт для запоминания эталонных параметров выделенных из запомненных пакетов сообщений:

Тэт - значений поля данных «Время жизни пакета»;

Оэт - значений поля данных «Опции».

5. Определяют доверенные IP-адреса получателя и отправителя для запоминания этих значений в массив Dэт, Iэт. Под доверенными IP-адресами понимают пары адресов, источника и назначения, легитимных абонентов различных фрагментов ИВС. Запоминают данные значения доверенных адресов получателя и отправителя пакетов сообщений в массив Dэт, Iэт.

6. Адаптируют информационно-вычислительную сеть. Под адаптацией понимается работа информационно-вычислительной сети в тестовом режиме для внедрения в конкретных условиях функционирования [ГОСТ Р 53622-2009 «Информационные технологии. Информационно-вычислительные системы. Стадии и этапы жизненного цикла, виды и комплектность документов», стр.4-5].

7. Измеряют реальные значения полей данных пакета «Время жизни пакета» и «Опции» для маршрута между j-й парой доверенных адресов получателя и отправителя пакетов сообщений, где j=1, 2, …N, N - количество пар адресов доверенных абонентов. При передаче пакетов по сети промежуточные узлы (маршрутизаторы) осуществляют их маршрутизацию по адресной информации, имеющейся в заголовке пакета [ГОСТ Р ИСО/МЭК 7498-1-99 «Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 1. Базовая модель», стр.13]. Таким образом, после передачи пакета по сети от источника к получателю сообщения, по определенному маршруту, адреса источника и получателя (поля «IP адрес назначения», «IP адрес источника»), количество пройденных маршрутизаторов (поле «время жизни пакета») и маршрут прохождения пакета (поле «опции») будут иметь одинаковые значения для всех пакетов сообщений, проходящих по этому маршруту (фиг.4). Эти значения запоминают в массивах Dэт, Iэт, Тэт, Оэт. Данную процедуру повторяют для всех пар доверенных адресов (j=N).

8. После того как все эталонные значения проверяемых параметров собраны и записаны в соответствующие массивы, осуществляют перевод информационной вычислительной сети в режим реальной работы (эксплуатация).

9. Принимают i-й пакет сообщения из канала связи, где i=1, 2, 3,….

10. Запоминают i-й пакет сообщения в массив Р для дальнейшей работы с заголовком i-го пакета.

11. Выделяют из заголовка i-го пакета значения поля данных «Время жизни пакета» Ti, поля данных «Опции» Oi, поля данных «IP адрес назначения» Di и поля данных «IP адрес источника» Ii.

12. Запоминают в массивы Т, О, D, I значения поля данных «Время жизни пакета» Ti, поля данных «Опции» Oi, поля данных «IP адрес назначения» Di и поля данных «IP адрес источника» Ii

13. Для выявления и блокирования компьютерных атак осуществляют поиск в массивах Dэт, Iэт соответствующих значений полей данных «IP адрес назначения» Di и «IP адрес источника» Ii полученного i-го пакета. При совпадении данных полей проверяют соответствие значений полей данных «Время жизни пакета» Ti и «Опции» Oi принятого пакета сообщений с эталонными значениями Тэт, Оэт (фиг.5).

14. Передают i-й пакет сообщения в информационно-вычислительную сеть при совпадении эталонных значений полей данных «Время жизни пакета», «Опции», «IP адрес назначения» и «IP адрес источника» со значениями полей данных из полученного пакета.

15. Принимают решение о подготовке атаки при несовпадении эталонных значений полей данных «Время жизни пакета», «Опции», «IP адрес назначения» и «IP адрес источника» со значениями полей данных из полученного пакета и запрещают передачу i-го пакета сообщения в информационно-вычислительную сеть, а также удаляют все значения из массивов T, О, D, I.

16. Повторяют действия начиная с приема очередного пакета сообщения из канала связи до сравнения эталонных значений полей данных со значениями полей данных вновь принятого пакета сообщения и затем принимают решение о факте наличия или отсутствия компьютерной атаки.

Возможность реализации сформулированного технического результата была проверена путем машинного моделирования. С помощью моделирования получена взаимосвязь значений времени распознавания tобн (обнаружения) компьютерной атаки от объема фрагментированного сообщения Vсооб (фиг.6) для мелкого объема файла - 0,11 Мбайт, среднего объема файла - 9,96 Мбайт и большого объема файла - 1452,70 Мбайт с учетом того, что объем IP-пакета - 64 Кб. [Дайте два! Обновленное тестирование жестких дисков / В.Косихин // журнал "3DNews", 2011 г. Режим доступа: http://www.3dnews.ru/].

Достижение технического результата поясняется следующим образом. Для способа-прототипа при обнаружении компьютерной атаки осуществляется выявление фрагментированных пакетов за время Т1, которое зависит от объема передаваемого сообщения. Для предлагаемого способа выявление компьютерной атаки производится по результатам анализа каждого последовательно принятого пакета за время T2, не ожидая времени, необходимого для дефрагментации всего сообщения.

При этом разница в требуемом времени для обнаружения компьютерной атаки ΔT=T1-T2 тем больше, чем больше объем фрагментированного сообщения, чем и достигается сформулированный технический результат при реализации заявленного способа, т.е. повышение оперативности обнаружения компьютерной атаки на информационно-вычислительную сеть.

Способ защиты информационно-вычислительных сетей от компьютерных атак, заключающийся в том, что формируют массив для запоминания фрагментированных пакетов сообщения и массивы для запоминания параметров, выделенных из запомненных пакетов сообщений, принимают очередной пакет сообщения из канала связи, запоминают его, анализируют запомненный пакет на обнаружение факта наличия или отсутствия компьютерной атаки и при отсутствии компьютерной атаки передают очередной пакет сообщения в информационно-вычислительную сеть, а в случае обнаружения компьютерной атаки принимают решение о запрете передачи пакета в информационно-вычислительную сеть и удаляют ранее запомненные значения пакетов сообщения из массивов, отличающийся тем, что в качестве выделенных полей из запомненных пакетов сообщений используют поля данных: «Время жизни пакета» {Т}, «Опции» {О}, «IP адрес назначения» {D}, «IP адрес источника» {I}, которые запоминают в сформированных для них массивах, дополнительно формируют список доверенных адресов получателя и отправителя пакетов сообщений, которые запоминают в массивах эталонных параметров значений полей данных: «IP адрес назначения» {D} и «IP адрес источника» {I}, затем адаптируют информационно-вычислительную сеть, для чего в тестовом режиме измеряют значения полей данных пакета «Время жизни пакета» и «Опции» для всех маршрутов между доверенными получателями и отправителем пакетов сообщений, запоминают измеренные значения параметров в соответствующих массивах эталонных параметров значений полей данных: «Время жизни пакета» Т, «Опции» О, после запоминания принятого пакета сообщения, для обнаружения факта атаки или ее отсутствия выделяют из заголовка данного пакета значения полей данных: «Время жизни пакета» Т, «Опции» О, «IP адрес назначения» D и «IP адрес источника» I и запоминают их в соответствующих массивах {Т}, {О}, {D} и {I}, сравнивают эталонные значения полей данных «Время жизни пакета», «Опции», «IP адрес назначения» и «IP адрес источника» со значениями полей данных из полученного пакета, причем устанавливают факт отсутствия атаки, если эталонные значения полей данных: «Время жизни пакета», «Опции», «IP адрес назначения» и «IP адрес источника» совпадают со значениями полей данных из полученного пакета, а факт наличия атаки устанавливают, если эталонные значения полей данных: «Время жизни пакета», «Опции», «IP адрес назначения» и «IP адрес источника» не совпадают со значениями полей данных из полученного пакета.