Результат интеллектуальной деятельности: СПОСОБ И УСТРОЙСТВО СКАНИРОВАНИЯ И ОПЛАТЫ, ИСПОЛЬЗУЕМЫЕ В МОБИЛЬНОМ АППАРАТЕ

Вид РИД

Изобретение

Область техники, к которой относится изобретение

Настоящая заявка относится к области техники Интернет-технологий и, в частности, к способу и устройству сканирования и оплаты, используемым в мобильном устройстве.

УРОВЕНЬ ТЕХНИКИ

Сканирование и оплата в автономном режиме постепенно становятся господствующим способом оплаты. В настоящее время, типичный технологический процесс сканирования и оплаты в автономном режиме содержит: формирование кода платежа на клиенте в ответ на платежный запрос пользователя; считывание торговой фирмой информации в коде платежа на клиенте с использованием сканирующего устройства и выгрузку информации на сервер через сеть торговой фирмы; выполнение сервером сканирования управления рисками, если есть риск, запрашивание пользователя, чтобы перешел в интерактивный режим для дальнейшей проверки, а если согласно сканограмме риска нет, то уведомление торговой фирмы и пользователя, что транзакция одобрена.

Необходимо, чтобы такой способ оплаты обладал тремя признаками: во-первых, нужно, чтобы скорость оплаты была высокой, с тем чтобы обеспечивать удовлетворительное впечатление пользователя, и тогда, типичная цель состоит в том, чтобы минимизировать время оплаты. Во-вторых, данные, подлежащие передаче, малочисленны. Поскольку мобильное устройство часто будет находиться в среде без сети, когда пользователь пользуется мобильным устройством для оплаты, мобильное устройство может передавать всего лишь небольшой объем данных. Например, мобильное устройство передает штриховой код, сформированный клиентом, на сканирующее устройство торговой фирмы, чтобы осуществить передачу данных. Однако, то, что может передаваться ограниченный объем данных, представляет собой проблему для последующего управления рисками. В-третьих, каждому платежу необходимо управление рисками в реальном времени для улучшения безопасности оплаты.

Поэтому, способ оплаты в автономном режиме согласно текущим технологиям имеет проблему, что время, используемое под управление рисками, вступает в противоречие с впечатлением пользователя, а инициирование и расчет управления рисками сервером каждый раз расходует большое количество ресурсов сервера, что, более того, ведет к плохому впечатлению пользователя от оплаты в автономном режиме.

Сущность изобретения

Ввиду вышеприведенного, варианты осуществления настоящей заявки предусматривают способ и устройство сканирования и оплаты, используемые в мобильном устройстве, для решения проблемы способа оплаты в автономном режиме согласно современным технологиям, что управление рисками отнимает много времени и расходует большое количество ресурсов сервера.

Варианты осуществления настоящей заявки предусматривают способ сканирования и оплаты, используемый в мобильном устройстве, способ содержит:

прием платежного запроса оператора мобильного устройства; и

формирование кода платежа на основании платежного запроса, при этом, код платежа содержит по меньшей мере следующую информацию:

первую информацию, ассоциативно связанную с платежным счетом, и вторую информацию, ассоциативно связанную с поведенческим биометрическим отличительным признаком оператора и историческим поведенческим биометрическим отличительным признаком, записанным в мобильном устройстве.

Настоящая заявка дополнительно предусматривает устройство сканирования и оплаты, используемое в мобильном устройстве, устройство содержит:

блок приема для приема платежного запросаоператора мобильного устройства; и

блок формирования для формирования кода платежа на основании платежного запрос, при этом, код платежа содержит по меньшей мере следующую информацию: первую информацию, ассоциативно связанную с платежным счетом, и вторую информацию, ассоциативно связанную с поведенческим биометрическим отличительным признаком оператора и историческим поведенческим биометрическим отличительным признаком, записанным в мобильном устройстве.

Настоящая заявка дополнительно предусматривает способ управления рисками, используемый для управления сканированием и оплатой в мобильном устройстве, способ содержит:

получение кода платежа, предоставленного мобильным устройством, при этом, код платежа содержит по меньшей мере следующую информацию: первую информацию, ассоциативно связанную с платежным счетом, и вторую информацию, ассоциативно связанную с поведенческим биометрическим отличительным признаком оператора мобильного устройства и историческим поведенческим биометрическим отличительным признаком, записанным в мобильном устройстве; и

определение, следует ли ввести в действие идентификацию управления рисками сервера, на основании второй информации, содержащейся в коде платежа.

Настоящая заявка дополнительно предусматривает устройство управления рисками, используемое для выполнения сканирования и оплаты в мобильном устройстве, устройство содержит:

блок получения для получения кода платежа, предоставленного мобильным устройством, при этом, код платежа содержит по меньшей мере следующую информацию: первую информацию, ассоциативно связанную с платежным счетом, и вторую информацию, ассоциативно связанную с поведенческим биометрическим отличительным признаком оператора мобильного устройства и историческим поведенческим биометрическим отличительным признаком, записанным в мобильном устройстве; и

блок обработки управления рисками для определения, следует ли ввести в действие идентификацию управления рисками сервера, на основании второй информации, содержащейся в коде платежа.

Описанные выше решения согласно настоящей заявке могут осуществлять следующие технические эффекты:

Во-первых, улучшенные возможности идентификации управления рисками. Относительно традиционного управления платежными рисками, технические решения согласно настоящей заявке передают результаты идентификации, основанной на поведенческой биологической информации об операторе, на сервер с помощью кода платежа для определения управления рисками, что дает всей системе управления рисками возможность точно определять риск с использованием данных из дополнительных измерений, тем самым, улучшая точность управления рисками.

Во-вторых, уменьшенные затраты на анализ управления рисками. Относительно традиционного управления рисками на сервере, в технических решениях согласно настоящей заявке, оконечное устройство выполняет идентификацию управления рисками на основании поведенческой биологической информации об операторе, делая ее ненужной для операций управления рисками на сервере применительно к запросу транзакции, когда определяется, что операция принадлежит тому же самому человеку, тем самым, сильно уменьшая расходование ресурсов сервера.

В-третьих, сокращенное время на управление рисками. Оконечное устройство выполняет идентификацию управления рисками на основании поведенческой биологической информации об операторе, делая ее ненужной для операций управления рисками на сервере применительно к запросу транзакции, когда определяется, что операция принадлежит тому же самому человеку. Более того, вычисление, проводимое во время этого процесса, полагается на оконечное устройство. Поэтому, относительно традиционного управления рисками на сервере, время, используемое для управления рисками применительно к этой части транзакции, сильно сокращается.

В-четвертых, улучшенной эффективности управления рисками.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Чтобы яснее описать технические решения вариантов осуществления настоящей заявки или современных технологий, прилагаемые чертежи, которые должны использоваться в вариантах осуществления или современных технологиях, будут кратко описаны ниже. Очевидно, что прилагаемые чертежи в описании, приведенном ниже, являются всего лишь некоторыми вариантами осуществления в настоящей заявке. На основании этих прилагаемых чертежей, другие уместные чертежи доступны специалисту в данной области техники без творческих усилий.

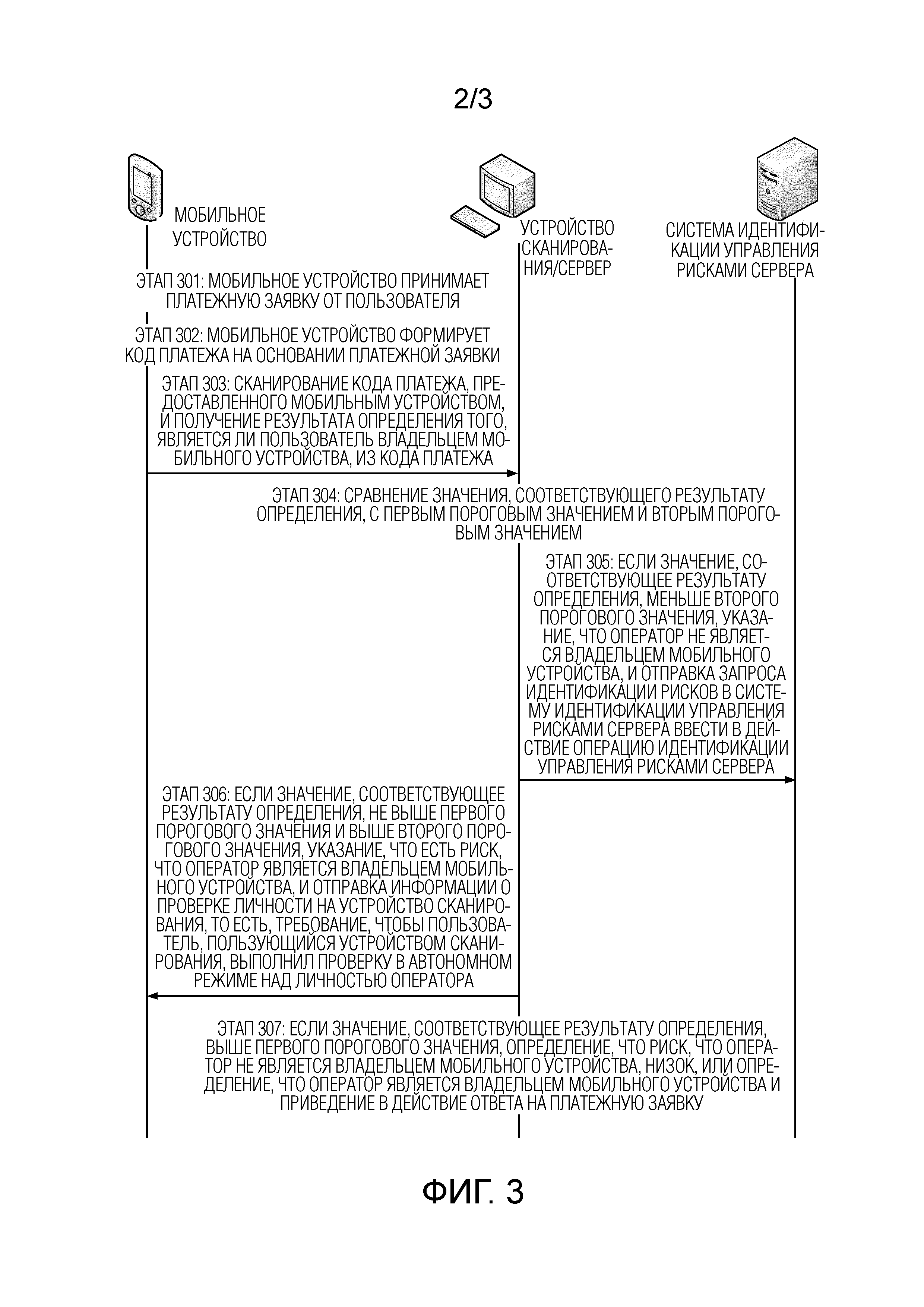

Фиг. 1 - блок-схема последовательности операций способа сканирования и оплаты для мобильного устройства согласно некоторым вариантам осуществления настоящей заявки;

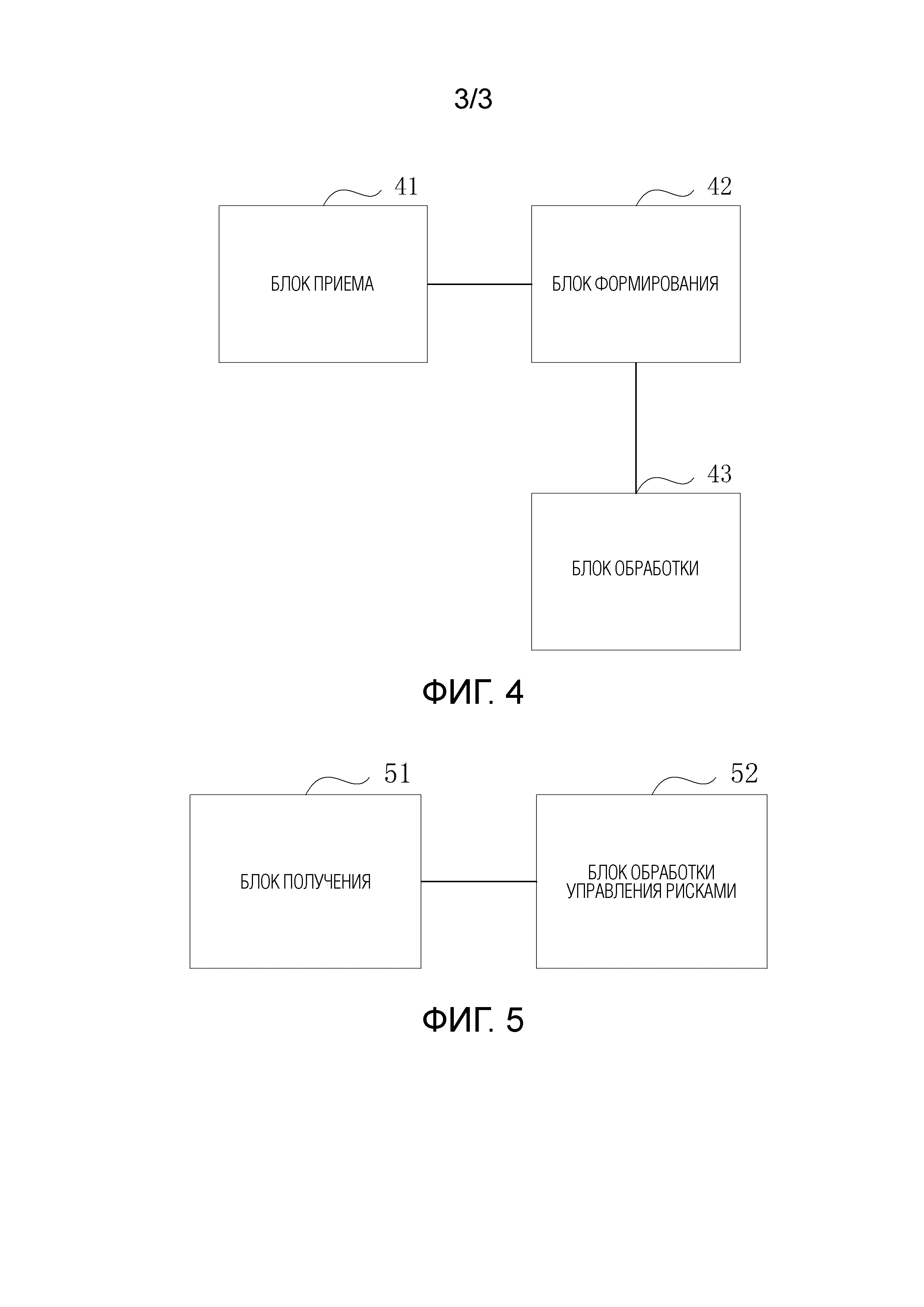

фиг. 2 - блок-схема последовательности операций способа управления рисками для выполнения сканирования и оплаты на мобильном устройстве согласно некоторым вариантам осуществления настоящей заявки;

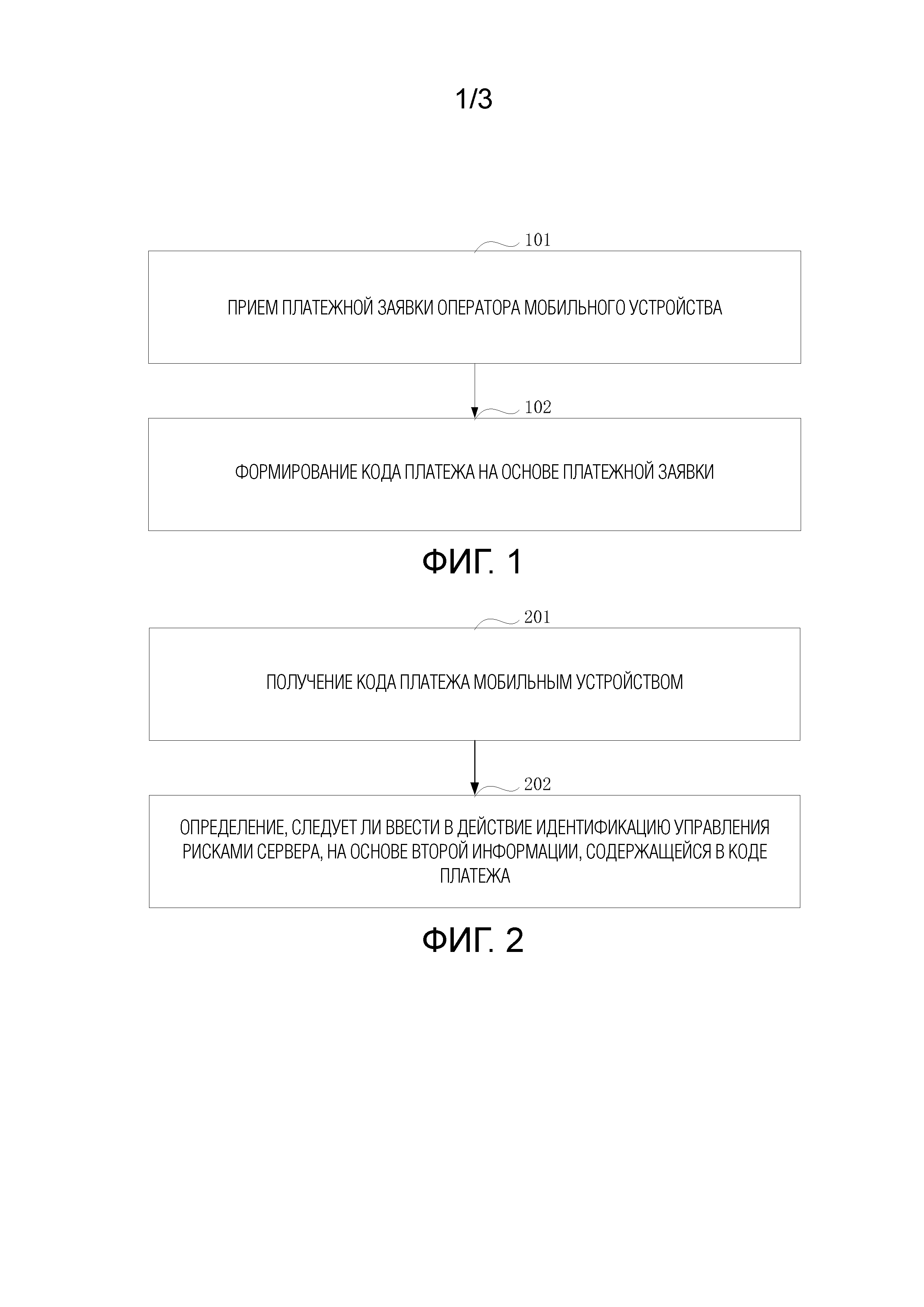

фиг. 3 - блок-схема последовательности операций способа управления рисками для выполнения сканирования и оплаты на мобильном устройстве согласно некоторым вариантам осуществления настоящей заявки;

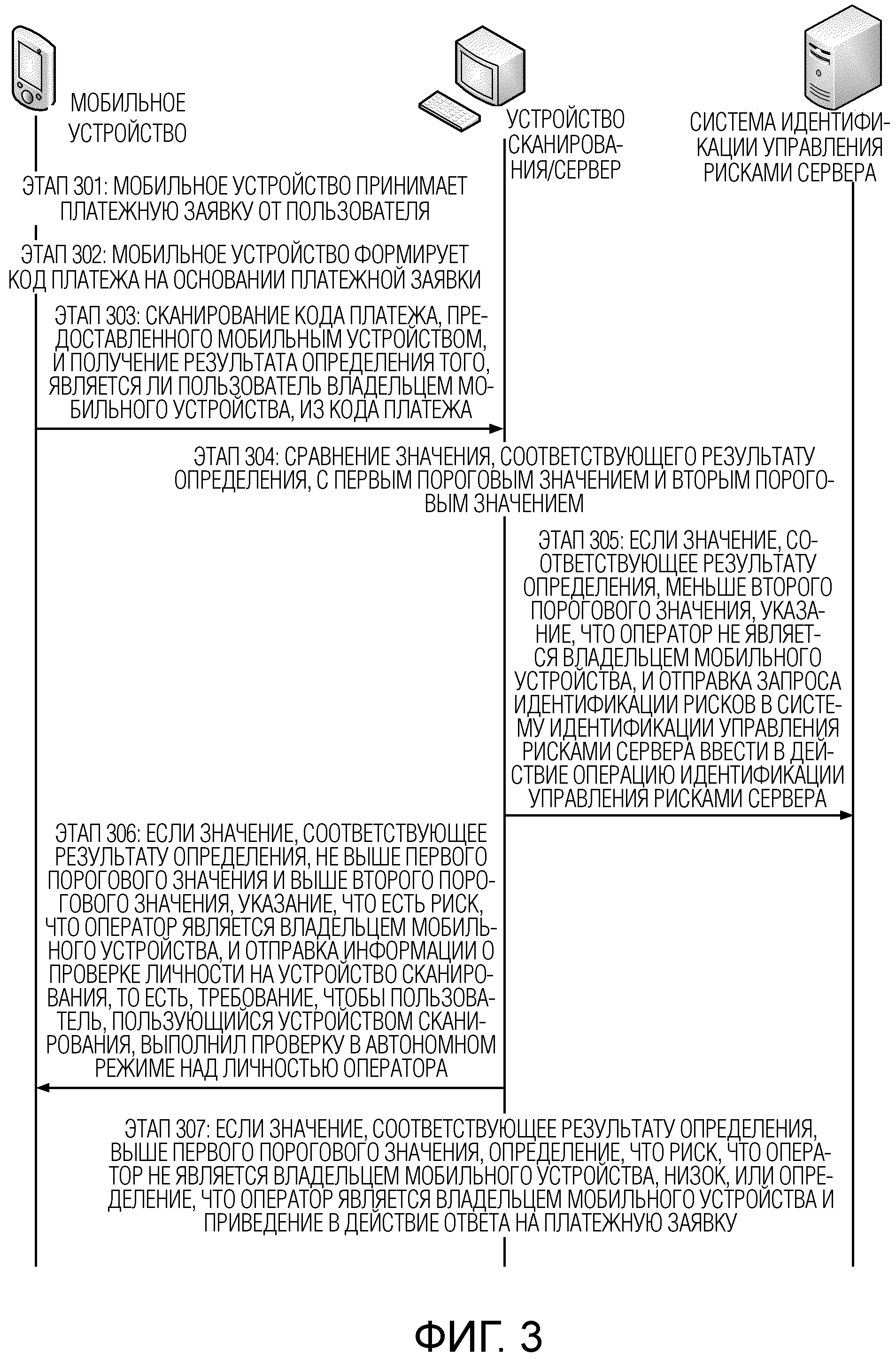

фиг. 4 - принципиальная структурная схема устройства сканирования и оплаты на мобильном устройстве согласно некоторым вариантам осуществления настоящего изобретения;

фиг. 5 - принципиальная структурная схема устройства управления рисками для выполнения сканирования и оплаты на мобильном устройстве согласно некоторым вариантам осуществления настоящей заявки.

ПОДРОБНОЕ ОПИСАНИЕ

Применения биометрии в области платежей являются все более и более обширными. Каждый биологический индивидуум имеет уникальные физиологические характеристики или поведенческие характеристики, которые могут измеряться или автоматически идентифицироваться и контролироваться, то есть, биометрию, которая может быть разделена на физиологические биометрические отличительные признаки (то есть, характеристики глаз, звуковой отпечаток, отпечаток пальца, отпечаток ладони, сердцебиение, пульс, хромосома, ДНК, след от укуса, и т. д., при этом, характеристики глаз могут содержать биометрию, такую как рисунок сетчатки, радужная оболочка, склера, и т.д.) и поведенческие биометрические отличительные признаки (например, походка, произношение, почерк, нажатие на кнопку, сила нажатия кнопки, положение для удерживания электронного устройства, характеристики просмотрового журнала, характеристики записи запросов RPC (протокола удаленного вызова процедуры), и т.д.). Биометрическая идентификация распознает индивидуума на основании уникальной биометрии индивидуума для выполнения проверки личности.

Так как признаки биометрии просты, быстры, безопасны, надежны и точны при проверке личности, есть общее стремление применять биометрию в области обеспечения безопасности платежей. Однако, не было обращено внимание на то, каким образом использовать поведенческие биометрические отличительные признаки для улучшения эффективности управления рисками.

Для достижения целей настоящей заявки, варианты осуществления настоящей заявки предусматривают способ и устройство сканирования и платы, используемые в мобильном устройстве для приема платежного запроса оператора мобильного устройства; и формирования кода платежа на основании платежной заявки, при этом, код платежа содержит по меньшей мере первую информацию, ассоциативно связанную с платежным счетом, и вторую информацию, ассоциативно связанную с поведенческим биометрическим отличительным признаком оператора и историческим поведенческим биометрическим отличительным признаком, записанным в мобильном устройстве. Таким образом, информация, имеющая отношение к поведенческому биометрическому отличительному признаку оператора, и информация, имеющая отношение к историческому поведенческому биометрическому отличительному признаку, записанному в мобильном устройстве, могут передаваться на сервер с помощью кода платежа для определения управления рисками, что дает всей системе управления рисками возможность точно определять риск с использованием данных в дополнительных измерениях, улучшать точность управления рисками и, таким образом, улучшать эффективность идентификации управления рисками.

Следует отметить, что поведенческий биометрический отличительный признак в вариантах осуществления настоящей заявки может содержать по меньшей мере одно из записи запросов RPC, просмотрового журнала, положения для удерживания мобильного устройства и характеристик нажатия пальцем.

Чтобы дать рядовому специалисту в данной области техники возможность лучше понять технические решения настоящей заявки, технические решения в вариантах осуществления настоящей заявки будут ясно и полно описаны ниже со ссылкой на прилагаемые чертежи в вариантах осуществления настоящей заявки. Очевидно, что описанные варианты осуществления являются всего лишь некоторыми, но не всеми, вариантами осуществления настоящей заявки. На основании вариантов осуществления настоящей заявки, все другие варианты осуществления, доступные рядовому специалисту в данной области техники без творческих усилий, будут подпадать под объем настоящей заявки.

Фиг. 1 - блок-схема последовательности операций способа сканирования и оплаты, используемого в мобильном устройстве, согласно некоторым вариантам осуществления настоящей заявки. Способ описан ниже.

Этап 101: прием платежного запроса оператора мобильного устройства.

Например, когда оператор определяет, что нужно инициировать платежный запрос, оператор инициирует платежный запрос, приводя в действие управление оплатой или другие относящиеся к платежу элементы страницы. В этот момент, клиент в мобильном устройстве принимает платежный запрос.

Следует отметить, что, когда принят платежный запрос, необходимо определить ряд поведенческих биометрических отличительных признаков оператора перед инициированием платежного запроса. В вариантах осуществления настоящей заявки, поведенческие биометрические отличительные признаки оператора могут собираться системой или устройством, способными идентифицировать поведенческие биометрические отличительные признаки оператора мобильного устройства, которые установлены на мобильном устройстве, или могут получаться другими методами, которые в описании изобретения не ограничены.

Система или устройство, способные идентифицировать поведенческие биометрические отличительные признаки оператора мобильного устройства, которые установлены на мобильном устройстве, используются в описании изобретения в качестве примера.

Поведенческие биометрические отличительные признаки отражают, до некоторой степени, поведенческие привычки оператора, в то время как некоторые поведенческие привычки не меняются в большинстве случаев. Система или устройство способны записывать и контролировать в реальном времени поведенческие биометрические отличительные признаки (BBS) оператора, формируемые при эксплуатации мобильного устройства. А именно, личность оператора может распознаваться благодаря поведенческим биометрическим отличительным признакам оператора.

Возьмем в качестве примера просмотровый журнал пользователя, содержание веб-сайтов или веб-страниц, просмотренных пользователем в течение непрерывного периода времени, отражает личные или профессиональные предпочтения пользователя, которые не меняются в большинстве случаев. Если система или устройство контроля поведенческих биометрических отличительных признаков на мобильном устройстве находит, благодаря контролю, поведенческие действия просмотрового журнала пользователя, значительное изменение содержания веб-сайтов или веб-страниц, просмотренных пользователем за последний период времени, это указывает, что пользователь проявляет аномальные поведенческие действия просмотрового журнала. В этот момент, может делаться вывод, что пользователь, пользующийся мобильным устройством, изменился, то есть, пользователь, эксплуатирующий мобильное устройство на данный момент, не является пользователем, который пользовался мобильным устройством раньше.

Подробный процесс модификации не является центром внимания настоящей заявки. В вариантах осуществления настоящей заявки, система или устройство контроля поведенческих биометрических отличительных признаков оператора используется для сбора поведенческих биометрических отличительных признаков, а система идентификации рисков на основании мобильного устройства используется для определения, является ли оператор владельцем мобильного устройства, и выдачи противоречивых отличительных признаков в целях эффективности управления рисками сервера. Противоречивые отличительные признаки отражают различия между последними поведенческими биометрическими отличительными признаками и поведенческими биометрическими отличительными признаками в исторических записях, то есть, является ли оператор владельцем мобильного устройства, может оцениваться всесторонним образом.

Оператор мобильного устройства типично выполняет другие операции, такие как просмотр других страниц, операция смахивающим движением, и т.д., на мобильном устройстве перед инициированием платежного запроса, и все эти операции могут упоминаться как поведенческие биометрические отличительные признаки оператора. Следовательно, система или устройство контроля поведенческих биометрических отличительных признаков на мобильном устройстве собирает, в реальном времени, эти поведенческие биометрические отличительные признаки, когда оператор выполняет другие операции на мобильном устройстве.

Следует отметить, что, после того, как система или устройство контроля поведенческих биометрических отличительных признаков собирает эти поведенческие биометрические отличительные признаки, собранные поведенческие биометрические отличительные признаки могут сохраняться в намеченном пространстве для хранения. Библиотека поведенческих биометрических отличительных признаков может поддерживаться в намеченном пространстве для хранения, и поведенческие биометрические отличительные признаки операторов, которые эксплуатируют мобильное устройство, которые собраны в разное время, хранятся в библиотеке поведенческих биометрических отличительных признаков. Нормально, поведенческие биометрические отличительные признаки, хранимые в намеченном пространстве для хранения оконечного устройства, главным образом должны быть поведенческими биометрическими отличительными признаками владельца мобильного устройства; в качестве альтернативы, в зависимости от размера намеченного пространства для хранения, поведенческие биометрические отличительные признаки, которые проконтролированы недавно («недавно» здесь может указывать ссылкой на заданный период времени, например, поведенческие биометрические отличительные признаки, проконтролированные в течение последней недели), могут сохраняться, а исторические поведенческие биометрические отличительные признаки, собранные раньше (которые могут указывать ссылкой на поведенческие биометрические отличительные признаки, проконтролированные раньше последней недели), могут отправляться на сервер и сохраняться на жестком диске оконечного устройства, которое в описании изобретения не ограничено.

Следует отметить, что взаимное соответствие между временем сбора и собранными поведенческими биометрическими отличительными признаками сохраняется в описанной выше библиотеке поведенческих биометрических отличительных признаков.

Этап 102: формирование кода платежа на основании платежного запроса.

Здесь, код платежа содержит по меньшей мере следующую информацию: первую информацию, ассоциативно связанную с платежным счетом, и вторую информацию, ассоциативно связанную с поведенческим биометрическим отличительным признаком оператора и историческим поведенческим биометрическим отличительным признаком, записанным в мобильном устройстве.

В вариантах осуществления настоящей заявки, по приему платежного запроса, клиент формирует код платежа на основании платежного запроса.

В одном из примеров, прежде всего, на основании платежного запроса, определяется следующая информация: первая информация, ассоциативно связанная с платежным счетом, и вторая информация, ассоциативно связанная с поведенческим биометрическим отличительным признаком оператора и историческим поведенческим биометрическим отличительным признаком, записанным в мобильном устройстве.

Первая информация здесь указывает ссылкой на информацию, ассоциативно связанную с платежным счетом, то есть, идентификатором счета, именем счета, номером счета, идентификатором платежного счета, идентификатором устройства мобильного устройства, и так далее, которые не будут тщательно продуманы в описании изобретения.

Вторая информация здесь будет описана дополнительно, и вторая информация в вариантах осуществления настоящей заявки указывает ссылкой на информацию, ассоциативно связанную с поведенческим биометрическим отличительным признаком оператора и историческим поведенческим биометрическим отличительным признаком, записанным в мобильном устройстве. Перед тем, как определена вторая информация, нужно определить поведенческие биометрические отличительные признаки, собранные в течение заданного периода времени до того, как принят платежный запрос.

В вариантах осуществления настоящей заявки, клиент может определять заданный диапазон времени согласно моменту времени, когда принят платежный запрос. На основании заданного диапазона времени, клиент отыскивает поведенческие биометрические отличительные признаки, собранные в течение заданного диапазона времени, в намеченном пространстве для хранения мобильного устройства, то есть, получает поведенческие биометрические отличительные признаки оператора, которые были сформированы до того, как инициирован платежный запрос.

После того, как получены поведенческие биометрические отличительные признаки, вторая информация может получаться на основании поведенческих биометрических отличительных признаков. Следует отметить, что информация, содержащаяся во второй информации, в вариантах осуществления настоящей заявки может упоминаться как противоречивая информация об отличительных признаках, и противоречивая информация об отличительных признаках может получаться посредством расчета модулем идентификации рисков в оконечном устройстве. Затем, когда сервер получает код платежа, сервер может непосредственно выполнять идентификацию рисков согласно второй информации, содержащейся в коде платежа, что эффективно уменьшает расходование ресурсов сервера во время идентификации рисков и улучшает эффективность применительно к идентификации рисков, взятой в целом.

Вторая информация в вариантах осуществления настоящей заявки может определяться несколькими методами, приведенными ниже:

Первый метод:

после того, как получены поведенческие биометрические отличительные признаки оператора, которые были сформированы до того, как инициирован платежный запрос, может исполняться операция сравнения на основании полученного поведенческого биометрического отличительного признака оператора и исторического поведенческого биометрического отличительного признака, записанного в мобильном устройстве, чтобы определять, является ли оператор владельцем мобильного устройства.

В одном из примеров, рассчитывается сходство отличительных признаков между полученным поведенческим биометрическим отличительным признаком оператора и историческим поведенческим биометрическим отличительным признаком, записанным в мобильном устройстве, и, является ли оператор владельцем мобильного устройства, определяется согласно сходству отличительных признаков.

Если сходство отличительных признаков больше заданного порогового значения, это указывает, что оператор является владельцем мобильного устройства; если сходство отличительных признаков не больше заданного порогового значения, это указывает, что оператор не является владельцем мобильного устройства.

Вторая информация может получаться на основании результата определения того, является ли оператор владельцем мобильного устройства, то есть, вторая информация содержит результат определения того, является ли оператор владельцем мобильного устройства, при этом, результатом определения является либо то, что оператор является владельцем мобильного устройства, либо то, что оператор не является владельцем мобильного устройства.

Второй метод:

Вторая информация в вариантах осуществления настоящей заявки также может получаться методом комбинирования разной информации, то есть, с одной стороны, содержащей результат определения, является ли оператор владельцем мобильного устройства; и с другой стороны, содержащей результат определения того, аномальны ли собранные поведенческие биометрические отличительные признаки, на основании собранного поведенческого биометрического отличительного признака и исторического поведенческого отличительного признака. При таком комбинировании информации, может безошибочно идентифицироваться, является ли оператор владельцем мобильного устройства.

Например, в дополнение к результату определения того, является ли оператор владельцем мобильного устройства, вторая информация дополнительно содержит результат определения того, является ли собранный поведенческий биометрический отличительный признак аномальным, такой как результат определения того, является ли аномальной запись запросов RPC, результат определения того, аномален ли просмотровый журнал, и т. д.

Если результат определения того, является ли оператор владельцем мобильного устройства, выражается просто посредством «да» или «нет», то нужно, чтобы мобильное устройство выполняло массовое вычисление для получения точного результата определения, что означает, что мобильному устройству необходимо потратить много ресурсов. Чтобы сделать результат определения, выдаваемый мобильным устройством, относительно точным, метод комбинирования разной информации может использоваться в вариантах осуществления настоящей заявки, то есть, рассчитывается вероятность, что оператор является владельцем мобильного устройства, которая затем комбинируется с другими результатами определения, может гарантироваться точность результата определения и, более того, могут быть уменьшены ресурсы, расходуемые мобильным устройством.

Например, вероятность, что оператор является владельцем мобильного устройства, находится ниже заданного порогового значения и, согласно первому методу, это указывает, что оператор не является владельцем мобильного устройства. Учитывая результаты определения из другой информации, этот результат может корректироваться и, в таком случае, последующие операции сервера также могут подвергаться влиянию.

Таким образом, когда сервер принимает код платежа, сервер больше не идентифицирует, является ли оператор владельцем мобильного устройство, полагаясь не только на результат определения в первом методе, но посредством взаимного подтверждения среди различной информации, которая может помочь улучшить эффективность и точность идентификации рисков.

Следует отметить, что, если вероятность, что оператор является владельцем мобильного устройства, как определено мобильным устройством в первом методе, неспособна точно определить, является ли оператор владельцем мобильного устройства, вторая информация может определяться вторым методом, когда формируется код платежа, что может гарантировать точность определения того, является ли оператор владельцем мобильного устройства.

Во-вторых, код платежа формируется на основании определенных первой информации и второй информации.

В одном из примеров, полученные первая информация и вторая информация кодируются для получения кода платежа.

Что касается описанного выше первого метода, поскольку вторая информация содержит результат определения, можно предположить, что значением идентификатора, соответствующим результату определения, что оператор является владельцем мобильного устройства, является 1, а значением идентификатора, соответствующим результату определения, что оператор не является владельцем мобильного устройства, является 0. Код платежа может получаться посредством кодирования с использованием первой информации и определенного значения идентификатора.

Таким образом, если значением идентификатора, содержащимся в полученном коде платежа, является 0, сервер определяет, что оператор не является владельцем мобильного устройства; если значением идентификатора, содержащимся в полученном коде платежа, является 1, сервер определяет, что оператор является владельцем мобильного устройства. Как результат, сервер не нуждается в том, чтобы выполнять массовое вычисление и может завершать распознавание личности оператора просто на основании второй информации, содержащейся в полученном коде платежа, тем самым, добиваясь идентификации рисков по платежному запросу.

Что касается описанного выше второго метода, поскольку вторая информация содержит комбинацию разной информации, необходимо, чтобы вторая информация преобразовывалась первой во время кодирования для получения значения идентификатора, соответствующего второй информации.

Каким образом следует преобразовывать вторую информацию, будет описано ниже с использованием примера, где вторая информация содержит три типа информации, то есть, результат определения того, является ли оператор владельцем мобильного устройства, результат определения того, аномальны ли записи запросов RPC, и результат определения того, аномален ли просмотровый журнал.

При условии, что эти три типа информации соответствуют трехзначному двоичному числу [X][Y][Z], в котором X соответствует результату определения того, является ли оператор владельцем мобильного устройства, то есть, значением X является x1, если результат определения состоит в том, что оператор является владельцем мобильного устройства, и значением X является x2, если результат определения состоит в том, что оператор не является владельцем мобильного устройства;

Y соответствует результату определения того, аномален ли просмотровый журнал, то есть, значением Y является y1, если результат определения нормален, и значением Y является y2, если результат определения аномален; и

Z соответствует результату определения того, аномальны ли записи запросов RPC, то есть, значением Z является z1, если результат определения нормален, и значением Z является z2, если результат определения аномален.

Мобильное устройство может получать двоичный код согласно результатам определения разной информации. Двоичный код может указываться ссылкой как значение идентификатора, соответствующее второй информации; более того, двоичный код также может быть преобразован в десятичное число, и тогда десятичное число является значением идентификатора, соответствующим второй информации.

Чтобы гарантировать, что код платежа уникален и надежен, значение идентификатора, соответствующее второй информации, может определяться случайным образом. Например, число случайно выбирается из 10 чисел от 0 до 9, и на основании взаимного соответствия между этими числами и [X][Y][Z], могут определяться значения x1, x2, y1, y2, z1 и z2.

В одном из примеров, во время выбора чисел, от 1 до 2 чисел могут выбираться случайно из 10 чисел от 0 до 9, то есть, выбранные от 1 до 2 чисел используются в качестве избыточных значений управления повышением шума кодирования, побуждая решение по кодированию не быть легко взламываемым. Другими словами, числа в качестве избыточных значений не могут выбираться в качестве числа для установления взаимного соответствия с [X][Y][Z].

[X][Y][Z] типично является двоичным числом, и тогда, диапазоном значений этого двоичного числа является от 0 до 7. Информация, имеющая три измерения, может комбинироваться всего восемью методами комбинирования, и восемь чисел выбираются из 10 чисел от 0 до 9 и назначаются каждому методу комбинирования.

Например, в описанном выше методе двоичного кодирования определяется, что операции выполняются владельцем, записи RPC нормальны, и нормален просмотровый журнал, двоичным результатом является [1][0][0], а результатом преобразования в десятичное число является 4. Соответственно, если цифра для хранения поведенческих биометрических отличительных признаков во время декодирования имеет значение 4, это представляет собой то, что «определено, что операции выполняются владельцем, записи RPC нормальны, и нормален просмотровый журнал».

Следует понимать, что смысл комбинации, представленный каждым числом во время кодирования, может быть изменен. Например, в описанном выше методе реализации, число 4 представляет собой то, что «определено, что операции выполняются владельцем, записи RPC нормальны и нормален просмотровый журнал», и возможно, что любое другое число от 0 до 9 может заменить число 4, чтобы представлять описанный выше смысл. Другими словами, необходимо, просто чтобы взаимное соответствие устанавливалось между различными возможными комбинациями описанных выше трех определений и всеми возможными значениями. В дополнение, избыточные значения в качестве шума кодирования, также могут быть изменены. Одновременно, регулярные или нерегулярные изменения как в отношении смысла чисел в решении по кодированию, так и состава избыточных значений могут усиливать трудность взламывания кода. Рядовому специалисту в данной области техники также должно быть понятно, что поведенческие биометрические отличительные признаки, перечисленные в представленном методе реализации, являются всего лишь предпочтительными примерами, тогда как любые поведенческие биометрические отличительные признаки, которые могут быть собраны на мобильном устройстве, все могут использоваться в качестве справки для определения, выполняются ли операции владельцем. Некоторые методы реализации, которые не проиллюстрированы дополнительно, содержат этап определения того, следует ли инициировать управление рисками на сервере, на основании информации, имеющей отношение к поведенческим биометрическим отличительным признакам.

Чтобы гарантировать, что код платежа уникален и надежен, взаимное соответствие между значениями идентификатора и второй информацией может по меньшей мере частично изменяться регулярно или периодически. В качестве альтернативы, перед тем, как код платежа сформирован на основании платежного запроса, взаимное соответствие между значениями идентификатора и второй информацией настраивается посредством изменения по меньшей мере одного из избыточных значений. Таким образом, гарантируется безопасность кода платежа.

В некоторых других вариантах осуществления настоящей заявки, способ дополнительно содержит:

если результат определения состоит в том, что вероятность, что оператор является владельцем мобильного устройства, ниже установленного порогового значения, и определено, что мобильное устройство находится в состоянии оплаты в автономном режиме, приведение в действие интерактивной проверки личности над оператором мобильного устройства.

В одном из примеров, когда мобильное устройство определяет, является ли оператор владельцем мобильного устройства, мобильное устройство может рассчитывать вероятность, что оператор является владельцем мобильного устройства. Если вероятность ниже заданного порогового значения, это указывает, что весьма вероятно, что оператор не является владельцем мобильного устройства, что также означает наличие высокого риска. Более того, если мобильное устройство находится в состоянии оплаты в автономном режиме в данный момент, то оператор может побуждаться наводящим сообщением вводить в действие интерактивную проверку личности над оператором мобильного устройства. А именно, оператору требуется инициировать интерактивный платежный запрос и выполнить интерактивную проверку личности.

Сканирование и оплата в настоящей заявке, например, означает, процесс, в котором на мобильном устройстве формируется код платежа, и торговая фирма считывает информацию в коде платежа с использованием устройства сканирования и отправляет информацию на сервер для выполнения платежа.

Согласно описанному выше содержанию, код платежа формируется на мобильном устройстве, чтобы торговая фирма сканировала и, таким образом, завершала дальнейшую процедуру оплаты. Со способом оплаты согласно настоящей заявке, результаты определения, основанные на поведенческих биометрических отличительных признаках пользователя, кодируются в код платежа, что по существу является вспомогательным способом управления рисками в автономном режиме. Этот тип вспомогательного управления рисками в автономном режиме может сильно снижать нагрузку сканирования управления рисками на сервер, экономить ресурсы на сервере и сокращать общее время на управление рисками.

Согласно способу сканирования и оплаты в настоящей заявке, принимается платежный запрос оператора мобильного устройства; и код платежа формируется на основании платежного запроса, при этом, код платежа содержит по меньшей мере первую информацию, ассоциативно связанную с платежным счетом, и вторую информацию, ассоциативно связанную с поведенческим биометрическим отличительным признаком оператора и историческим поведенческим биометрическим отличительным признаком, записанным в мобильном устройстве. Таким образом, результат идентификации на основании поведенческой биометрической информации оператора передается на сервер с помощью кода платежа для определения управления рисками, что дает всей системе управления рисками возможность точно определять риск с использованием данных в дополнительных измерениях, улучшать точность управления рисками и, таким образом, улучшать эффективность идентификации управления рисками.

Следует отметить, что применение способа сканирования и оплаты согласно вариантам осуществления настоящей заявки при оплате в автономном режиме выполняет идентификацию посредством оконечного устройства на основании поведенческих биометрических отличительных признаков, которая не только гарантирует безопасность оплаты в автономном режиме, но также может снижать затраты на управление рисками на сервере и улучшать эффективность управления рисками оплаты в автономном режиме.

Фиг. 2 - блок-схема последовательности операций способа управления рисками, используемого для выполнения сканирования и оплаты на мобильном устройстве согласно некоторым вариантам осуществления настоящей заявки. Исполнительным объектом в вариантах осуществления настоящей заявки может быть сканер или сервер. Если это сервер, сервер отличен от сервера для выполнения идентификации рисков. Способ описан ниже.

Этап 201: получение кода платежа, предоставленного мобильным устройством.

Здесь, код платежа содержит по меньшей мере следующую информацию: первую информацию, ассоциативно связанную с платежным счетом, и вторую информацию, ассоциативно связанную с поведенческим биометрическим отличительным признаком оператора мобильного устройства и историческим поведенческим биометрическим отличительным признаком, записанным в мобильном устройстве.

В вариантах осуществления настоящей заявки, методом получения кода платежа, предоставленного мобильным устройством, может быть использование сканера-пистолета торговой фирмы для сканирования кода платежа, предоставленного мобильным устройством, или использование устройства идентификации кода платежа для приема кода платежа, предоставленного мобильным устройством, что не ограничено в описании изобретения.

Например, сканируются изображения двухмерного штрихового кода, предоставленного мобильным устройством; и

первая информация, ассоциативно связанная с платежным счетом, и вторая информация, ассоциативно связанная с поведенческим биометрическим отличительным признаком оператора мобильного устройства и историческим поведенческим биометрическим отличительным признаком, записанным в мобильном устройстве, содержащиеся в коде платежа, извлекаются из изображения двухмерного штрихового кода.

А именно, когда код платежа, предоставленный мобильным устройством сканируется, может извлекаться информация, содержащаяся в коде платежа.

Этап 202: определение, следует ли отправить запрос управления рисками на сервер, на основании второй информации, содержащейся в коде платежа.

В вариантах осуществления настоящей заявки, операция декодирования выполняется над кодом платежа для получения второй информации, содержащейся в коде платежа.

Если вторая информация содержит только результат определения того, является ли оператор владельцем мобильного устройства, то запрос управления рисками приводится в действие, чтобы отправляться на сервер, если результат определения, содержащийся во второй информации, состоит в том, что оператор не является владельцем мобильного устройства.

Если результат определения, содержащийся во второй информации, состоит в том, что оператор является владельцем мобильного устройства, то приводится в действие ответ на платежный запрос.

Если вторая информация содержит комбинацию результатов определения касательно разной информации, то вероятность, что оператор является владельцем мобильного устройства, определяется посредством комбинирования результатов определения касательно разной информации.

Например, вероятность, что оператор является владельцем мобильного устройства, определяется посредством вероятности определения того, является ли оператор владельцем мобильного устройства, результата определения того, аномален ли просмотровый журнал, и результата определения того, аномальны ли записи запросов RPC. В этом случае, если вероятность, что оператор является владельцем мобильного устройства, ниже заданного порогового значения, может определяться, что вероятность, что оператор является владельцем мобильного устройства, ниже, чем второе пороговое значение, когда просмотровый журнал определен аномальным, и/или записи запросов RPC определены аномальными, и может определяться, что вероятность, что оператор является владельцем мобильного устройства, ниже второго порогового значения, но выше первого порогового значения, когда просмотровый журнал определен нормальным, и записи запросов RPC определены нормальными;

если вероятность, что оператор является владельцем мобильного устройства, выше заданного порогового значения, может определяться, что вероятность, что оператор является владельцем мобильного устройства, находится не выше первого порогового значения и выше второго порогового значения, когда просмотровый журнал определен аномальным, и/или определены аномальными записи запросов RPC; и

когда просмотровый журнал определен нормальным, и записи запросов RPC определены нормальными, может определяться, что вероятность, что оператор является владельцем мобильного устройства, выше первого порогового значения.

Следующие операции исполняются ради результата определения:

если вероятность выше первого порогового значения, приведение в действие ответа на платежный запрос;

если вероятность ниже второго порогового значения, указание, что оператор не является владельцем мобильного устройства, и отправка запроса идентификации рисков в систему идентификации управления рисками сервера для ввода в действие операции идентификации управления рисками сервера;

если вероятность не выше первого порогового значения и выше второго порогового значения, указание, что есть риск, что оператор является владельцем мобильного устройства, и отправка информации о проверке личности на устройство сканирования для обеспечения безопасности транзакции, то есть требование, чтобы пользователь, пользующийся устройством сканирования, выполнил проверку в автономном режиме над личностью оператора (например, предъявление I.D. (удостоверения личности), предоставление информации о выдаче удостоверения, способной доказать, что оператор является владельцем мобильного устройства, и т. д.); в качестве альтернативы, отправку интерактивного запроса транзакции на устройство сканирования, то есть, требование, чтобы пользователь, пользующийся устройством сканирования, уведомил оператора, что следует ввести в действие технологический процесс оплаты в автономном режиме, с тем чтобы выполнить интерактивную проверку личности над пользователем.

С техническим решением согласно настоящей заявке, когда код платежа, предоставленный мобильным устройством, принят, необходимо ли, чтобы операция управления рисками посредством сервера была повторно инициирована, может определяться на основании результата идентификации управления рисками, выполненной оконечным устройством над поведенческими биометрическими отличительными признаками оператора, содержащимися в коде платежа. Благодаря экспериментам было доказано, что завершение идентификации управления рисками, осуществляемой локальной системой идентификации рисков оконечного устройства, может сберегать 70% вычислительных ресурсов для оконечного устройства, что значительно снижает расходование ресурсов управления рисками сервера и улучшает эффективность управления рисками всего сервера.

Фиг. 3 - блок-схема последовательности операций способа управления рисками, используемого для выполнения сканирования и оплаты на мобильном устройстве согласно некоторым вариантам осуществления настоящей заявки. Будут подробно описаны варианты осуществления настоящей заявки с целью добиться управления рисками в автономном режиме.

Этап 301: мобильное устройство принимает платежный запрос от пользователя.

Платежный запрос отправляется на мобильное устройство для пользователя, когда пользователь находится в состоянии автономного режима.

Когда мобильное устройство принимает платежный запрос, мобильное устройство определяет поведенческий биометрический отличительный признак пользователя, собранный в течение заданного диапазона времени.

Этап 302: мобильное устройство формирует код платежа на основании платежного запроса.

Здесь, код платежа содержит информацию о платежном счете, используемом пользователем, поведенческом биометрическом отличительном признаке пользователя, историческом поведенческом биометрическом отличительном признаке, записанном в мобильном устройстве, и результате определения того, является ли пользователь владельцем мобильного устройства.

Этап 303: сканирование кода платежа, предоставленного мобильным устройством, и получение результата определения того, является ли пользователь владельцем мобильного устройства, из кода платежа.

Если результат определения выражен в форме процента.

Этап 304: сравнение значения, соответствующего результату определения, с первым пороговым значением и вторым пороговым значением.

Второе пороговое значение и первое пороговое значение в вариантах осуществления настоящей заявки имеют разные значения, и второе пороговое значение меньше первого порогового значения.

Этап 305: если значение, соответствующее результату определения, меньше второго порогового значения, указание, что оператор не является владельцем мобильного устройства, и отправка запроса идентификации рисков в систему идентификации управления рисками сервера для ввода в действие операции идентификации управления рисками сервера.

Этап 306: если значение, соответствующее результату определения, не является большим, чем первое пороговое значение, и большим, чем второе пороговое значение, указание, что есть риск, что оператор является владельцем мобильного устройства, и отправка информации о проверке личности на устройство сканирования, то есть, требование, чтобы пользователь, с использованием устройства сканирования, выполнил верификацию в автономном режиме над личностью оператора.

Этап 307: если значение, соответствующее результату определения, больше первого порогового значения, определение, что риск, что оператор не является владельцем мобильного устройства, низок, или определение, что оператор является владельцем мобильного устройства, и приведение в действие ответа на платежный запрос.

Поэтому, в порядке согласно настоящей заявке, в котором информация, ассоциативно связанная с поведенческими биометрическими отличительными признаками пользователя, кодируется в автономном режиме в код платежа и в то, следует ли инициировать сканирование управления рисками на сервере на основании информации, расходование ресурсов управления рисками сервера может быть сильно уменьшено, может быть сильно сокращено общее время для управления рисками, и может быть улучшено впечатление пользователя.

Фиг. 4 - принципиальная структурная схема устройства сканирования и оплаты, используемого в мобильном устройстве согласно некоторым вариантам осуществления настоящего изобретения. Устройство содержит: блок 41 приема и блок 42 формирования, при этом:

блок 41 приема предназначен для приема платежного запроса оператора мобильного устройства; и

блок 42 формирования предназначен для формирования кода платежа на основании платежного запроса, при этом, код платежа содержит по меньшей мере следующую информацию:

первую информацию, ассоциативно связанную с платежным счетом, и вторую информацию, ассоциативно связанную с поведенческим биометрическим отличительным признаком оператора и историческим поведенческим биометрическим отличительным признаком, записанным в мобильном устройстве.

В некоторых других вариантах осуществления настоящей заявки, вторая информация дополнительно содержит:

результат определения того, является ли оператор владельцем мобильного телефона, на основании сравнения поведенческого биометрического отличительного признака оператора и исторического поведенческого биометрического отличительного признака, записанного в мобильном устройстве.

В некоторых других вариантах осуществления настоящей заявки, устройство дополнительно содержит: блок 43 обработки, при этом:

если результат определения состоит в том, что вероятность, что оператор является владельцем мобильного устройства, ниже установленного порогового значения, и определено, что мобильное устройство находится в состоянии оплаты в автономном режиме, блок 43 обработки приводит в действие интерактивную проверку личности над оператором мобильного устройства.

В некоторых других вариантах осуществления настоящей заявки, формирование, блоком 42 формирования, кода платежа на основании платежного запроса, содержит:

на основании платежного запроса, определение первой информации, ассоциативно связанной с платежным счетом, и второй информации, ассоциативно связанной с поведенческим биометрическим отличительным признаком оператора и историческим поведенческим биометрическим отличительным признаком, записанным в мобильном устройстве;

согласно заранее заданному взаимному соответствию между второй информацией и значениями идентификатора, определение значения идентификатора, соответствующего второй информации, содержащейся в платежном запросе; и

формирование кода платежа с использованием значения идентификатора и первой информации, по меньшей мере одна цифра в используемом коде оплаты должна соответствовать значению идентификатора.

В некоторых других вариантах осуществления настоящей заявки, поведенческий биометрический отличительный признак содержит по меньшей мере одно из ведомости запросов RPC, просмотрового журнала, положения для удерживания мобильного устройства и характеристик нажатия пальцем.

Следует отметить, что устройство в вариантах осуществления настоящей заявки может быть реализовано программным образом или аппаратным образом, что не ограничено в описании изобретения. Устройство принимает платежный запрос оператора мобильного устройства; и формирует код платежа на основании платежного запроса, при этом, код платежа содержит по меньшей мере первую информацию, ассоциативно связанную с платежным счетом, и вторую информацию, ассоциативно связанную с поведенческим биометрическим отличительным признаком оператора и историческим поведенческим биометрическим отличительным признаком, записанным в мобильном устройстве. Таким образом, результат идентификации на основании поведенческой биометрической информации оператора передается на сервер с помощью кода платежа для определения управления рисками, что дает всей системе управления рисками возможность точно определять риск с использованием данных в дополнительных измерениях, улучшать точность управления рисками и, таким образом, улучшать эффективность идентификации управления рисками.

Фиг. 5 - принципиальная структурная схема устройства управления рисками, используемого для выполнения сканирования и оплаты в мобильном устройстве согласно некоторым вариантам осуществления настоящей заявки. Устройство управления рисками содержит: блок 51 получения и блок 52 обработки управления рисками, при этом:

блок 51 получения предназначен для получения кода платежа, предоставленного мобильным устройством, при этом, код платежа содержит по меньшей мере следующую информацию: первую информацию, ассоциативно связанную с платежным счетом, и вторую информацию, ассоциативно связанную с поведенческим биометрическим отличительным признаком оператора мобильного устройства и историческим поведенческим биометрическим отличительным признаком, записанным в мобильном устройстве; и

блок 52 обработки управления рисками предназначен для определения, следует ли ввести в действие идентификацию управления рисками сервера, на основании второй информации, содержащейся в коде платежа.

В некоторых других вариантах осуществления настоящей заявки, получение, блоком 51 получения, кода платежа, предоставленного мобильным устройством, содержит:

сканирование изображения двухмерного штрихового кода, предоставленного мобильным устройством; и

извлечение первой информации, ассоциативно связанной с платежным запросом, и второй информации, ассоциативно связанной с поведенческим биометрическим отличительным признаком оператора мобильного устройства и историческим поведенческим биометрическим отличительным признаком, записанным в мобильном устройстве, содержащиеся в коде платежа, из изображения двухмерного штрихового кода.

В некоторых других вариантах осуществления настоящей заявки, вторая информация содержит результат определения того, является ли оператор владельцем мобильного телефона, на основании сравнения поведенческого биометрического отличительного признака оператора и исторического поведенческого биометрического отличительного признака, записанного в мобильном устройстве; и

определение блоком 52 обработки управления рисками того, следует ли отправлять запрос управления рисками на сервер, на основании второй информации, содержащейся в коде платежа, содержит:

если результат определения, содержащийся в коде платежа, состоит в том, что оператор не является владельцем мобильного устройства, приведение в действие идентификации управления рисками сервера.

В некоторых других вариантах осуществления настоящей заявки, вторая информация содержит результат определения того, является ли оператор владельцем мобильного телефона, определяя, является ли аномальным просмотровый журнал, и определяя, аномален ли протокол удаленного вызова процедуры, на основании сравнения поведенческих биометрических отличительных признаков оператора и исторических поведенческих биометрических отличительных признаков, записанных в мобильном устройстве; и

определение блоком 52 обработки управления рисками того, следует ли отправлять запрос управления рисками на сервер, на основании второй информации, содержащейся в коде платежа, содержит:

если результат определения, содержащийся в коде платежа, состоит в том, что вероятность, что оператор является владельцем мобильного устройства, находится ниже, чем установленное пороговое значение, приведение в действие идентификации управления рисками сервера, когда просмотровый журнал определен аномальным, и/или определены аномальными записи запросов RPC.

Следует отметить, что устройство управления рисками в вариантах осуществления настоящей заявки может быть реализовано программным образом или аппаратным образом, что не ограничено в описании изобретения. Когда устройство управления рисками принимает код платежа, предоставленный мобильным устройством, устройство управления рисками может определять, необходимо ли, чтобы операция управления рисками повторно инициировалась сервером, на основании результата идентификации управления рисками, выполненной оконечным устройством над поведенческими биометрическими отличительными признаками оператора, содержащимися в коде платежа. Благодаря экспериментам было доказано, что выполнение идентификации управления рисками, осуществляемой локальной системой идентификации рисков оконечного устройства, может сберегать 70% вычислительных ресурсов для оконечного устройства, что значительно снижает расходование ресурсов управления рисками сервера и улучшает эффективность управления рисками всего сервера.

В 1990-ые, улучшение в отношении технологии может быть очевидно разграничено на усовершенствование аппаратных средств (например, улучшение в отношении строения схемы, такого как диод, транзистор, переключатель, и т.д.) или усовершенствование программных средств (улучшение в отношении технологического процесса способа). С технологическим развитием, однако, многие текущие улучшения в отношении технологического процесса способа могут считаться прямыми усовершенствованиями в отношении строений аппаратной схемы. Конструкторы почти всегда получают соответствующее строение аппаратной схемы, программируя улучшенный технологический процесс способа в аппаратную схему. Поэтому, не может быть сделан вывод, что улучшение в отношении технологического процесса способа не может быть осуществлено аппаратным модулем. Например, программируемое логическое устройство (PLD) (например, программируемая пользователем вентильная матрица (FPGA)) является такой интегральной схемой, что логические функции интегральной схемы определяются пользователем в течение программирования устройства. Конструктор, которому не нужно просить производителя микросхем спроектировать и изготовить специализированную ИС (интегральную микросхему, IC), самостоятельно программирует, чтобы «интегрировать» цифровую схему в один из фрагментов PLD. Более того, в настоящее время, этот тип программирования по большей части осуществлялся скорее посредством программного обеспечения «логического компилятора», чем изготовления интегральных микросхем вручную. Программное обеспечение логического компилятора аналогично компилятору программного обеспечения, используемому для разработки и написания программ, в то время как конкретный язык программирования должен использоваться для написания исходных кодов перед компиляцией, который упоминается как язык описания аппаратных схем (HDL). Есть не просто один, но много типов HDL, таких как ABEL (усовершенствованный язык булевых выражений), AHDL (язык описания аппаратных схем Altera), Confluence, CUPL (язык программирования Корнелльского университета), HDCal, JHDL (язык описания аппаратных схем Java), Lava, Lola, MyHDL, PALASM, RHDL (язык программирования аппаратных схем Ruby), и т.д. Наиболее широко используемые прямо сейчас включают в себя VHDL (язык описания аппаратных схем на быстродействующих интегральных схемах) и Verilog. Рядовой специалист в данной области техники также должен быть осведомлен, что было бы очень легко получить аппаратную схему для реализации технологического процесса логического способа, пользуясь вышеприведенными HDL для выполнения немного логического программирования над технологическим процессом способа и программирования технологического процесса способа в ИС.

Контроллер может быть реализован любым уместным образом. Например, контроллер, например, может быть в форме микропроцессора или процессора, а также машинно-читаемого носителя, который хранит машинно-читаемые управляющие программы (например, программное обеспечение или программно-аппаратное обеспечение), способные исполняться (микро)процессором, логического вентиля, коммутатора, специализированной интегральной схемы (ASIC), программируемого логического контроллера и встроенного микроконтроллера. Примеры контроллера включают в себя, но не в качестве ограничения, следующие микроконтроллеры: ARC 625D, Atmel AT91SAM, Microchip PIC18F26K20, и Silicone Labs C8051F320. Контроллер памяти дополнительно может быть реализован в качестве части управляющей логики памяти. Рядовой специалист в данной области техники также должен быть отдающим себе отчет, что, в дополнение к тому, что контроллер реализован на манер чисто машинно-читаемых управляющих программ, безусловно допустимо выполнять логическое программирование на этапах способа, чтобы давать контроллеру возможность реализовывать те же самые функции в виде логического вентиля, коммутатора, ASIC, программируемого логического контроллера и встроенного микроконтроллера. Поэтому, такой контроллер может считаться частью аппаратных средств, в то время как устройства, содержащиеся в контроллере и выполненные с возможностью успешно выполнять различные функции, также могут считаться конструкцией внутри части аппаратных средств. В качестве альтернативы, устройства, выполненные с возможностью успешно выполнять различные функции, даже могут считаться как модулями программного обеспечения для реализации способа, так и конструкцией внутри части аппаратных средств.

Система, устройство, модуль или блок, описанные в вышеприведенных вариантах осуществления, могут быть реализованы компьютерными микросхемой или объектом, или реализованы изделием, имеющим функцию. Типичным устройством реализации является компьютер. В одном из примеров, компьютером, например, может быть персональный компьютер, дорожный компьютер, сотовый телефон, телефон с камерой, смартфон, персональный цифровой секретарь, медиаплеер, навигационное устройство, устройство электронной почты, игровая консоль, планшетный компьютер, носимое устройство или комбинация любых устройств из этих устройств.

Ради удобства описания, вышеприведенное устройство разделено на различные блоки согласно функциям для описания. Функции блоков могут быть реализованы в одном или многих фрагментах программного обеспечения и/или аппаратных средств, когда реализуется настоящая заявка.

Рядовой специалист в данной области техники будет понимать, что варианты осуществления настоящего изобретения могут быть предусмотрены в виде способа, системы или компьютерного программного продукта. Поэтому, настоящее изобретение может быть реализовано в виде полностью аппаратного варианта осуществления, полностью программного варианта осуществления или варианта осуществления, комбинирующего программное обеспечение и аппаратные средства. Более того, настоящее изобретение может быть в форме компьютерного программного продукта, реализованного на одном или более используемых компьютером запоминающих носителей (в том числе, но не в качестве ограничения, магнитной дисковой памяти, CD-ROM, оптической памяти, и т.д.), содержащих используемые компьютером управляющие программы.

Настоящее изобретение описано со ссылкой на блок-схемы последовательности операций и/или структурные схемы способа, устройства (системы) и компьютерного программного продукта согласно вариантам осуществления настоящего изобретения. Следует понимать, что команда компьютерной программы может использоваться для реализации каждого процесса и/или блока на блок-схемах последовательности операций и/или структурных схемах и комбинаций процессов и/или блоков на блок-схемах последовательности операций и/или структурных схемах. Эти команды компьютерной программы могут быть предусмотрены, чтобы компьютер общего применения, компьютер специального назначения, встроенный процессор или процессор других программируемых устройств обработки данных формировал машину, побуждая команды, исполняемые компьютером или процессором других программируемых устройств обработки данных, формировать устройство для реализации функции, заданной в одном или более процессов на блок-схемах последовательности операций и/или в одном или более блоков на структурных схемах.

Эти команды компьютерной программы также могут храниться в машинно-читаемой памяти, которая может инструктировать компьютер или другие программируемые устройства обработки данных работать конкретным образом, побуждая команды, хранимые в машинно-читаемой памяти, формировать промышленное изделие, которое включает в себя командоаппарат. Командоаппарат реализует функцию, заданную в одном или более процессов на блок-схемах последовательности операций и/или в одном или более блоков на структурных схемах.

Эти команды компьютерной программы также могут быть загружены в компьютер или другие программируемые устройства обработки данных, побуждая последовательности рабочих этапов выполняться на компьютере или других программируемых устройствах, тем самым, формируя реализуемую компьютером обработку. Поэтому, команды, исполняемые на компьютере или других программируемых устройствах, предусматривают этапы для реализации функции, заданной в одном или более процессов на блок-схемах последовательности операций и/или в одном или более блоков на структурных схемах.

В типичной конфигурации, вычислительное устройство включает в себя один или более процессоров (ЦПУ, CPU), интерфейсов ввода/вывода, сетевых интерфейсов и память.

Память может включать в себя машинно-читаемые носители, такие как энергозависимая память, оперативное запоминающее устройство (ОЗУ, RAM) и/или энергонезависимую память, например, постоянное запоминающее устройство (ПЗУ, ROM) или ОЗУ на флэш-памяти. Память является примером машинно-читаемого носителя.

Машинно-читаемые носители включают в себя постоянные, энергозависимые, мобильные и стационарные носители, которые могут реализовывать хранение информации, благодаря какому-нибудь способу или технологии. Информацией могут быть машинно-читаемые команды, структуры данных, программные модули или другие данные. Примеры запоминающих носителей компьютеров включают в себя, но не в качестве ограничения, оперативные запоминающие устройства на фазовом переходе (PRAM), статические оперативные запоминающие устройства (статические ОЗУ, SRAM), динамические оперативные запоминающие устройства (динамические ОЗУ, DRAM), другие типы оперативных запоминающих устройств (ОЗУ), постоянные запоминающие устройства (ПЗУ), электрически стираемые программируемые постоянные запоминающие устройства (ЭСППЗУ, EEPROM), флэш-память или другие технологии памяти, постоянное запоминающее устройство на компакт диске (CD-ROM), цифровые многофункциональные диски (DVD) или другие оптические запоминающие устройства, кассетные и дисковые запоминающие устройства или другие магнитные устройства памяти, или любые другие не связанные с передаче носители, которые могут использоваться для хранения информации, доступной вычислительному устройству. Согласно определениям в описании изобретения, машинно-читаемые носители не включают в себя эфемерных носителей, таких как модулированные сигналы данных и несущие.

Дополнительно следует отметить, что термины «включающий в себя», «содержащий» или любые другие варианты терминов, подразумеваются охватывающими неисключающее включение, побуждая процесс, способ, предмет потребления или устройство, содержащие ряд элементов, содержать не только эти элементы, но также содержать другие элементы, которые не перечислены очевидно, или дополнительно содержать элементы, которые присущи процессу, способу, предмету потребления или устройству. Когда нет дополнительного ограничения, элементы, определенные выражением «содержащий один...», не исключают, что процесс, способ, предмет потребления или устройство, содержащие вышеприведенные элементы, кроме того, содержат дополнительные идентичные элементы.

Рядовой специалист в данной области техники будет понимать, что варианты осуществления настоящей заявки могут быть предусмотрены в виде способа, системы или компьютерного программного продукта. Поэтому, настоящая заявка может быть реализована в виде полностью аппаратного варианта осуществления, полностью программного варианта осуществления или варианта осуществления, комбинирующего программное обеспечение и аппаратные средства. Более того, настоящая заявка может быть в форме компьютерного программного продукта, реализованного на одном или более используемых компьютером запоминающих носителей (в том числе, но не в качестве ограничения, магнитной дисковой памяти, CD-ROM, оптической памяти, и т.д.), содержащих используемые компьютером управляющие программы.

Настоящая заявка может быть описана в обычном контексте машинно-исполняемой команды, которая исполняется компьютером, такой как программный модуль. Как правило, программный модуль содержит процедуру, программу, объект, компонент, структуру данных, и т.д., для исполнения конкретной задачи или реализации конкретного абстрактного типа данных. Настоящая заявка также может быть осуществлена на практике в распределенных вычислительных средах. В этих распределенных вычислительных средах, удаленные устройства обработки, соединенные через сети связи, выполняют задачи. В распределенных вычислительных средах, программный модуль может быть расположен на запоминающих носителях локального и удаленного компьютера, в том числе, запоминающих устройствах.

Варианты осуществления в этом описании изобретения описаны последовательным образом, причем, каждый вариант осуществления сосредотачивается на отличиях от других вариантах осуществления, и к вариантам осуществления можно обоюдно обращаться касательно идентичных или сходных частей. В частности, вариант осуществления системы описан относительно просто, так как вариант осуществления системы по существу подобен варианту осуществления способа. К описанию варианта осуществления способа можно обращаться касательно связанных частей.

Вышеописанное является всего лишь вариантами осуществления настоящей заявки, которые не используются для ограничения настоящей заявки. Для рядового специалиста в данной области техники, настоящая заявка может подвергаться различным модификациям и изменениям. Любые модификация, эквивалентная замена или улучшение, произведенные в духе и в рамках принципа настоящей заявки, будут охвачены формулой изобретения настоящей заявки.