Результат интеллектуальной деятельности: СПОСОБ, ПЕРЕДАТЧИК И ПРИЕМНИК ДЛЯ АУТЕНТИФИКАЦИИ И ЗАЩИТЫ ЦЕЛОСТНОСТИ СОДЕРЖИМОГО СООБЩЕНИЙ

Вид РИД

Изобретение

Изобретение относится к способу, передатчику и приемнику для аутентификации и защиты целостности содержимого сообщения.

Маяк предоставляет повторяющееся содержимое сообщений с помощью сообщений по радио интерфейсу, такие как Bluetooth низкой энергии (например, сообщение маяка (Beacon)). Это применяется, например, для локализации внутри помещений или для рекламных ссылок. Содержимое маяка, например повторяющееся содержимое сообщения, может быть фиксированным (например, ID маяка, местоположение, URL со ссылкой на дополнительную информацию) или иметь в принципе также переменные компоненты (например, время, сигнал состояния светосигнальной установки значения температуры).

Из уровня техники известны документ US 8,531,247 В2, документ US 8,892,616 В2, документ US 8,300,811 В2, документ US 9,147,088 В2, документ ЕР 2 605 445 B1, документ ЕР 2 870 565 A1, документ ЕР 2 891 102 А1 и документ US 8,843,761 B2.

Задачей настоящего изобретения является предоставить способ и устройства, которые обеспечивают целостность и/или аутентичность повторяющегося содержимого сообщения.

Задача решается с помощью признаков, указанных в независимых пунктах формулы изобретения. В зависимых пунктах формулы изобретения представлены предпочтительные варианты осуществления изобретения.

В соответствии с первым аспектом, изобретение относится к способу предоставления аутентифицируемого сообщения со следующими этапами способа:

- определение повторяющегося содержимого сообщения из сообщений;

- вычисление частичного кода аутентификации для сообщений на основе повторяющегося содержимого сообщения, причем первый код аутентификации может вычисляться по меньшей мере для части сообщений по меньшей мере из одной части частичных кодов аутентификации для аутентификации повторяющегося содержимого сообщения; и

- предоставление сообщений, причем сообщения включают в себя повторяющееся содержимое сообщения и, соответственно, по меньшей мере один из частичных кодов аутентификации.

Если в последующем описании не указано иначе, термины ʺвыполнятьʺ, ʺподсчитыватьʺ, ʺс компьютерной поддержкойʺ, ʺвычислятьʺ, ʺустанавливатьʺ, ʺгенерироватьʺ, ʺконфигурироватьʺ, ʺреконструироватьʺ и т.п. предпочтительно относятся к действиям и/или процессам и/или этапам обработки, которые изменяют данные и/или генерируют и/или преобразуют данные в другие данные, причем данные представляются или могут присутствовать, в частности, в виде физических величин, например, в виде электрических импульсов. В частности, термин ʺкомпьютерʺ следует интерпретировать настолько широко, насколько это возможно, в частности, чтобы охватывать все электронные устройства со свойствами обработки данных. Компьютеры могут быть, таким образом, например, персональными компьютерами, серверами, портативными компьютерными системами, устройствами карманных РС, устройствами мобильной связи и другими коммуникационными устройствами, которые могут обрабатывать данные с компьютерной поддержкой, процессорами и другими электронными устройствами для обработки данных.

Под ʺкомпьютерной поддержкойʺ в связи с изобретением может пониматься, например, реализация способа, в котором, в частности, процессор выполняет по меньшей мере один этап способа.

Под процессором в связи с изобретением может пониматься, например, машина или электронная схема. Процессор может быть, в частности, главным процессором (англ. Central Processing Unit (центральный процессор), CPU), микропроцессором или микроконтроллером, например, специализированной интегральной схемой или цифровым сигнальным процессором, возможно, в комбинации с блоком памяти для хранения программных инструкций и т.д. В случае процессора речь может идти, например, об IC (англ. Integrated Circuit, интегральная схема), в частности, FPGA (англ. Field Programmable Gate Array, программируемая вентильная матрица) или ASIC (англ. Application-Specific Integrated Circuit специализированная интегральная схема) или DSP (англ. Digital Signal Processor, цифровой сигнальный процессор). Также под процессором может пониматься виртуализированный процессор или Soft-CPU. Он также может быть программируемым процессором, который с помощью этапов конфигурирования оснащается для выполнения указанного способа согласно изобретению или с помощью этапов конфигурирования конфигурируется таким образом, что программируемый процессор реализует соответствующие изобретению признаки способа, компонентов, модулей или других аспектов и частичных аспектов изобретения.

Под ʺблоком памятиʺ в связи с изобретением может пониматься, например, память в форме рабочей памяти (англ. Random-Access Memory (память с произвольной выборкой), RAM) или жесткого диска.

Под ʺмодулемʺ в связи с изобретением может пониматься, например, процессор и/или блок памяти для хранения программных инструкций. Например, процессор специально приспособлен для выполнения программных инструкций таким образом, что процессор выполняет функции, чтобы реализовать соответствующий изобретению способ или этап соответствующего изобретению способа.

Под ʺкодом аутентификацииʺ в связи с изобретением может пониматься, например, код аутентификации сообщения (англ. Message Authentication Code, MAC), контрольные суммы, криптографические контрольные суммы или потоковый шифр (Stream Cipher), который формируется, например, посредством содержимого сообщения, особенно повторяющегося содержимого сообщения. Например, код аутентификации сообщения может представлять собой МАС или HMAC (англ. Keyed-Hash Message Authentication Code, управляемый ключом хэш-код аутентификации сообщения), который вычисляется, в частности, с помощью функции, предпочтительно криптографической функции, например односторонней функции, хэш-функции или криптографической хэш-функции. Код аутентификации может также быть, например, цифровой подписью.

Под ʺпервым кодом аутентификацииʺ в связи с изобретением может пониматься, например, первый буфер или составной код аутентификации, включающий в себя, в частности, один или несколько частичных кодов аутентификации сообщения. Другими словами, первый код аутентификации может быть образован, например, из одного частичного кода или состоять из нескольких частичных кодов аутентификации.

Под ʺтретьим кодом аутентификацииʺ в связи с изобретением может пониматься, например, третий буфер или составной код аутентификации, который, в частности, включает в себя один или несколько локальных кодов аутентификации. Другими словами, третий код аутентификации может, например, быть образован из одного локального частичного кода аутентификации или состоит из нескольких локальных частичных кодов аутентификации.

Под ʺчастичным кодом аутентификацииʺ в связи с изобретением может пониматься, например, часть или секция кода аутентификации. Например, код аутентификации может быть разбит на несколько частей или секций. В частности, код аутентификации с длиной 256 бит может быть разбит на 16 частей или секций, каждая из которых имеет длину 16 бит. Частичные коды аутентификации могут, например, также быть образованы короткими кодами аутентификации, например, с длиной 16 бит каждый, которые, в частности, образованы посредством различных секций повторяющегося содержимого сообщения. Длинный код аутентификации, например, с длиной 256 бит, затем может, в частности, быть образован путем сборки частичных кодов аутентификации в длинный код аутентификации. Например, длинный код аутентификации, например, с длиной 256 бит может вычисляться тем, что тогда, например, 16 частичных кодов аутентификации объединяются в код аутентификации длиной 256 бит. Предпочтительно, соответствующие сообщения содержат отличающиеся друг от друга частичные коды аутентификации (то есть, в частности, частичные коды аутентификации, которые имеют отношение к различным секциям повторяющегося содержимого сообщения). В частности, сообщения могут также включать в себя несколько частичных кодов аутентификации. В частности, соответствующие сообщения могут включать в себя, соответственно, одинаковые частичные коды аутентификации, например, чтобы частичные коды аутентификации передавать с избыточностью. В частности, частичные коды аутентификации, которые образованы, например, приемником или аутентифицирующей стороной повторяющегося содержимого сообщения, например, обозначаются как локальные частичные коды аутентификации. Частичными кодами аутентификации могут быть, например, частичные контрольные суммы, или они могут быть реализованы как таковые.

Под ʺкорреляторомʺ в связи с изобретением может пониматься, например, устройство, которое посредством кросс-корреляции точно определяет временной сдвиг между двумя сигналами. Возможными вариантами реализации являются, например, специализированные компьютеры, аналоговые схемы или компьютерные программы. Сигналы могут быть, например, технически кодированными радиосигналами. Они могут, например, также быть радиолокационными, гидроакустическими или оптическими сигналами.

Под ʺповторяющим содержимым сообщенияʺ в связи с настоящим изобретением может пониматься, например, идентичное содержимое сообщения, например, циклически повторяющаяся кодовая последовательность расширения, которое предпочтительно повторно передается. Но повторяющееся содержимое сообщения может также быть, например, понятным приемнику изменением в содержимом сообщения. Это может быть, например, счетчиком, который получает приращение, в частности, для отправленных сообщений, датой, временем или иным вычислимым значением. Например, также возможно, что, в частности, содержимое сообщения подвергается медленному изменению частоты. При этом, к примеру, изменяется в определенном временном окне определенное число бит содержимого сообщения, предпочтительно только небольшое число бит, причем измененные биты предпочтительно являются идентифицируемыми приемником. Другими словами, под ʺповторяющимся содержимым сообщенияʺ также может пониматься, например, по существу идентичное содержимое сообщения. Кроме того, например, повторяющееся содержимое сообщения может передаваться циклически, в частности, по заданной временной схеме. В частности, передача повторяющегося содержимого сообщения, например, может управляться посредством запросов или триггеров.

Под ʺпредоставлениемʺ в связи с изобретением может пониматься, например, запись сообщения в память или модуль памяти. Под ʺпредоставлениемʺ также может пониматься отправка сообщения, например, на приемник или устройство аутентификации. В частности, при предоставлении сообщения с повторяющимся содержимым сообщения, соответствующий частичный код аутентификации соответствующего сообщения или повторяющегося содержимого сообщения могут предоставляться, например, путем добавления соответствующего частичного кода аутентификации к соответствующему сообщению или повторяющемуся содержимому сообщения. В качестве альтернативы, в частности, соответствующий частичный код аутентификации может заменять часть соответствующего сообщения или повторяющегося содержимого сообщения или быть связан с помощью операции исключающего ИЛИ с соответствующим сообщением или повторяющимся содержимым сообщения. Также возможно, например, что частичные коды аутентификации посылаются отдельно в качестве отдельного сообщения, но, в частности, логически связаны с соответствующим сообщением.

Под ʺдостаточным совпадениемʺ в связи с изобретением может пониматься, например, существенное совпадение между двумя кодами аутентификации. Это имеет место, например, если два кода аутентификации совпадает. Достаточное совпадение может также присутствовать, например, когда устанавливаются незначительные различия между двумя кодами аутентификации. Это может быть, например, в том случае, когда, в частности, определенное число частичных кодов аутентификации, из которого, в частности, вычисляется один из кодов аутентификации, например, отсутствует, некорректно или имеет отклонение от корректного значения. Достаточное совпадение может, например, быть установлено, когда удовлетворяется определенное пороговое значение.

Под ʺминимальной длинойʺ, ʺдлинойʺ и тому подобным, в частности, в отношении данных, таких как сообщения, частичный код аутентификации, коды аутентификации, повторяющиеся сообщения, в связи с изобретением может пониматься, например, длина в битах, особенно данных, например, кодов аутентификации или сообщения.

Под ʺсообщениямиʺ, ʺсодержимым сообщенияʺ и тому подобным в связи с изобретением могут пониматься, например, сигналы, которые, например, кодируют сообщения. Под ʺсообщениямиʺ, ʺсодержимым сообщенияʺ и тому подобным могут также пониматься, например, кодовые последовательности расширения, данные, пользовательские данные или структуры данных, в которых предпочтительно хранится информация, или с которыми, в частности, передается информация. В частности, содержимое сообщения или содержимое сообщений повторяется в нескольких сообщениях, например, по меньшей мере двух сообщениях, предпочтительно по меньшей мере 10 сообщениях, в частности, более предпочтительно по меньшей мере 20 сообщениях.

Под ʺаутентификацией сообщенийʺ и тому подобным, в частности, в связи с повторяющимся содержимым сообщения, может, например, пониматься установление аутентичности и/или целостности повторяющегося содержимого сообщения при достаточном совпадении третьего кода аутентификации с первым кодом аутентификации. Кроме того, в частности, под действительным кодом аутентификации/частичным кодом аутентификации или действительностью кода аутентификации/частичного кода аутентификации может пониматься, например, установление целостности и/или аутентичности повторяющегося содержимого сообщения или установление целостности и/или аутентичности секций повторяющегося содержимого сообщения.

Под ʺустройством предоставленияʺ в связи с изобретением может пониматься, например, передатчик или передающее устройство, причем устройство предоставления может быть, например, устройством Bluetooth низкой мощности, передатчиком RFID, модулем связи спутниковой системы, модулем передачи спутниковой навигационной системы, базовой станцией мобильной радиосвязи. В частности, устройство предоставления представляет собой устройство или прибор, которое(ый) имеет особенно мало ресурсов для отправки сообщений.

Под ʺустройством аутентификацииʺ в связи с изобретением может пониматься, например, приемник, причем устройство аутентификации может быть, например, приемником Bluetooth низкой мощности, приемником RFID или приемным модулем для сигналов спутниковой навигационной системы. В частности, устройство аутентификации представляет собой устройство или прибор, которое(ый) предпочтительно имеет больше ресурсов, чем передатчик.

Под ʺресурсамиʺ в связи с изобретением может пониматься, например, доступная ширина полосы для отправки сообщений, доступная энергия для работы передатчика или устройства предоставления или доступные вычислительные мощности передатчика или устройства предоставления.

Под ʺвычислительными мощностямиʺ в связи с изобретением может пониматься, например, тактовая частота или емкости памяти, например, процессора.

Под ʺкриптографической защитойʺ в связи с изобретением может пониматься, например, защита сообщений или повторяющегося содержимого сообщения в сообщениях, например, тем, что может быть проверена целостность и аутентичность повторяющегося содержимого сообщения. Кроме того, под ʺкриптографический защитойʺ может пониматься, например, то, что может предотвращаться копирование действительного повторяющегося содержимого сообщения в другом месте другой станцией.

Следует отметить, что, в частности, под выражением ʺэтапы способаʺ и тому подобным не подразумевается хронологический порядок этапов способа в соответствующих изобретению способах.

Способ является предпочтительным, например, в том отношении, когда передатчик, который, в частности, имеет ограниченные ресурсы для создания и отправки сообщений, хотел бы, например, криптографически защитить сообщения или повторяющееся содержимое сообщения в сообщениях. Посредством настоящего изобретения, в частности, повышается уровень безопасности многократно отправляемых сообщений с повторяющимся содержимым сообщения. Например, приемник может сразу проверять сообщения, здесь, в частности, достигается относительно слабый уровень безопасности. Способ особенно предпочтителен в том отношении, что чем больше принимается сообщений с повторяющимся содержимым сообщения (и предпочтительно различными частичными кодами аутентификации), тем выше, в частности, достигнутый уровень безопасности. Другими словами, например, уровень безопасности постепенно увеличивается с увеличением числа принятых сообщений, причем сообщения включают в себя, в частности, по меньшей мере один частичный код аутентификации.

Могут, например, применяться частичные коды аутентификации в отдельных сообщениях, размеры которых были бы недостаточны, например, с криптографической точки зрения. Однако более высокий уровень безопасности достигается, если, например, несколько сообщений и их частичных кодов аутентификации могут оцениваться в приемнике. За счет проверки нескольких частичных кодов аутентификации, особенно различных частичных кодов аутентификации, сообщений может достигаться заданный уровень безопасности. Если, например, требуется длина 128 бит для кода аутентификации, например, для первого кода аутентификации, то он может быть составлен, например, из различных частичных кодов аутентификации, каждый из которых имеет, например, длину 8 бит. Частичные коды аутентификации сообщения формируются, например, при их вычислении по различным секциям повторяющегося содержимого сообщения. Приемник затем предпочтительно вычисляет код аутентификации, например, первый код аутентификации, на основе соответствующих частичных кодов аутентификации или формирует локальные частичные коды аутентификации для соответствующих секций повторяющегося содержимого сообщения, которые, в частности, защищены, соответственно, предоставленными передатчиком частичными кодами аутентификации.

Например, для вычисления частичных кодов аутентификации, повторяющееся содержимое сообщения разделяется на секции с заданной длиной, например, 4 бита, и по соответствующим секциям вычисляются, соответственно, короткие коды аутентификации, например, с длиной 8 бит, которые затем могут служить, например, в качестве частичных кодов аутентификации.

Сообщения включают в себя тогда, предпочтительно, соответственно различные частичные коды аутентификации, причем, например, несколько сообщений могут включать в себя одинаковый частичный код аутентификации. Таким образом, например, при потере сообщений, в частности, первый код аутентификации может быть вычислен по возможности полностью, несмотря на эту потерю. Сообщение может содержать, в частности, частичный код аутентификации или несколько идентичных или различных частичных кодов аутентификации. Кроме того, сообщение может содержать, например, и другие данные, например, быстро меняющиеся пользовательские данные.

Кроме того, сообщения могут включать в себя, например, поля данных, которые указывают, к какой секции повторяющегося содержимого сообщения соответствующего сообщения относится, в частности, соответствующий частичный код аутентификации соответствующего сообщения. Также могут предусматриваться, например, поля данных, которые указывают, насколько велик соответствующий частичный код аутентификации, например, 8 бит или 4 бита. В качестве альтернативы может, например, определяться соотнесение соответствующих частичных кодов аутентификации с соответствующими секциями повторяющегося содержимого сообщения через последовательность предоставления или последовательность приема.

В первом варианте осуществления способа, частичный код аутентификации вычисляется на основе второго кода аутентификации, а второй код аутентификации вычисляется на основе повторяющегося содержимого сообщения.

Способ является предпочтительным, например, чтобы формировать простым способом частичные коды аутентификации, которые, в частности, соответствуют заданным предписаниям (политикам) безопасности. Это может быть, например, заданная длина первого или второго кодов аутентификации, или может задаваться или требоваться, например, конкретный способ или конкретный алгоритм для создания частичных кодов аутентификации и/или первого кода аутентификации и/или второго кода аутентификации. Частичные коды аутентификации и/или первый код аутентификации и/или второй код аутентификации предпочтительно генерируются с помощью криптографической функции, такой как хэш-функция или односторонняя функция. Например, для вычисления частичных кодов аутентификации и/или вторых кодов аутентификации, повторяющееся содержимое сообщения разделяется на секции с заданной длиной, например, в 4-битовые секции, и по соответствующим секциям вычисляются, соответственно, короткие коды аутентификации, например, длиной 8 бит, которые затем могут служить в качестве частичных кодов аутентификации. Также, например, возможно, что второй код аутентификации формируется по повторяющемуся содержимому сообщения, а затем разделяется на секции, которые затем служат в качестве частичных кодов аутентификации.

В других вариантах осуществления способа, устанавливается первая длина соответствующих частичных кодов аутентификации для соответствующих сообщений.

Способ является предпочтительным, когда, например, ресурсы в передатчике для создания сообщения, частичных кодов аутентификации или для отправки/предоставления сообщений, изменяются. Передатчику, который приводится в действие, например, с помощью батареи и солнечных элементов, доступно много ресурсов, в частности, если солнечные элементы в текущее время подвергаются воздействию солнечного света. В этой ситуации, можно снабжать передатчик большим количеством энергии, так что он может отправлять более длинные сообщения или более длинные частичные коды аутентификации. Передатчик может тогда, например, сообщить приемнику об изменении длины частичных кодов аутентификации, например, с помощью заранее заданного поля данных в сообщении.

В других вариантах осуществления способа устанавливается предопределенная минимальная длина первого кода аутентификации посредством первого числа сообщений.

Способ является, например, предпочтительным, чтобы достигать, например, требуемой минимальной длины первого кода аутентификации. Эта минимальная длина может, например, указывать, что первый код аутентификации должен иметь по меньшей мере эту длину, чтобы, в частности, быть принятым передатчиком. Например, если требуемая минимальная длина первого кода аутентификации равна 128 бит, например, для достижения заданного уровня безопасности, то необходимо, например, 8 различных частичных кодов аутентификации, каждый из которых имеет длину 16 бит, чтобы вычислить из них, в частности, первый код аутентификации.

В других вариантах осуществления способа, аутентичность и/или целостность повторяющегося содержимого сообщения из сообщений определяется на основе второго числа сообщений и их соответствующего частичного кода аутентификации.

Способ является, например, предпочтительным, чтобы создавать частичные коды аутентификации как можно более гибким образом и, например, наиболее гибким образом вычислять из них первый код аутентификации. С этой целью, в частности, посредством частичных кодов аутентификации и второго числа сообщений, вычисляется первый код аутентификации, чтобы, например, установить аутентичность и/или целостность повторяющегося содержимого сообщения. Это позволяет, например, реализовывать с помощью способа различные ситуации, такие как отправка сообщений по доверительной сети или не-доверительной сети, для которых требуются соответственно различные политики безопасности или уровни безопасности. Это осуществляется, например, тем, что, в частности, различные требования к безопасности/уровни безопасности соответствующей политики безопасности достигаются, например, за счет числа и/или длины частичных кодов аутентификации или кодов аутентификации, причем уровень безопасности повышается, в частности, посредством числа принятых сообщений. Аутентичность и/или целостность повторяющегося содержимого сообщения, таким образом, может в частности, устанавливаться на основе второго числа частичных кодов аутентификации, которые, например, были приняты приемником. В частности, также возможно, что первое число соответствует, например, второму числу, или наоборот.

В частности, в случае второго числа сообщений предпочтительно речь идет о сообщениях с соответственно различными частичными кодами аутентификации.

Например, также возможно, что аутентичность и/или целостность повторяющегося содержимого сообщения определяется, в частности, с использованием третьего числа частичных кодов аутентификации, причем третье число предпочтительно передается в течение предопределенного временного интервала.

В частности, в случае третьего числа сообщений предпочтительно речь идет о сообщениях с соответственно различными частичными кодами аутентификации.

Аутентичность и/или целостность устанавливаются, например, приемником посредством того, что он, в частности, формирует третий код аутентификации по повторяющемуся содержимому сообщения. В частности, этот третий код аутентификации сравнивается с первым кодом аутентификации, и при достаточном совпадении этих обоих кодов аутентификации устанавливается аутентичность и/или целостность повторяющегося содержимого сообщения.

В других вариантах осуществления способа, первый код аутентификации и/или второй код аутентификации является кодом аутентификации сообщения и/или потоковым шифром.

Способ является предпочтительным, например, для создания кодов аутентификации наиболее простым способом. В частности, код аутентификации сообщения, например, может состоять из множества дополнительных кодов аутентификации сообщений, причем, в частности, дополнительные коды аутентификации сообщений являются частичными кодами аутентификации.

В других вариантах осуществления способа, частичные коды аутентификации являются секциями второго кода аутентификации, и/или частичные коды аутентификации являются секциями упомянутого потокового шифра или некоторого потокового шифра.

Способ является предпочтительным, например, чтобы вычислять особенно простым образом частичные коды аутентификации для соответствующих различных секций повторяющегося содержимого сообщения.

Согласно второму аспекту, изобретение относится к способу аутентификации аутентифицируемых сообщений со следующими этапами способа:

- определение повторяющегося содержимого сообщения для сообщения;

- определение частичных кодов аутентификации сообщений для повторяющегося содержимого сообщения;

- вычисление локальных частичных кодов аутентификации для сообщений на основе повторяющегося содержимого сообщения;

- сравнение частичных кодов аутентификации с соответствующими локальными частичными кодами аутентификации;

- установление аутентичности и/или целостности повторяющегося содержимого сообщения при достаточном соответствии частичных кодов аутентификации с соответствующими локальными частичными кодами аутентификации.

Способ является, например, предпочтительным, чтобы, в частности, сообщения или повторяющееся содержимое сообщения для сообщения передатчика, который, в частности, имеет ограниченные ресурсы для создания и отправки сообщений, с помощью приемника проверять на их аутентичность и целостность. С помощью изобретения, в частности, уровень безопасности многократно оправленных сообщений с повторяющимся содержимым сообщения увеличивается. Например, приемник может либо сразу проверять сообщение, причем тогда достигается относительно слабый уровень безопасности. Способ особенно предпочтителен, так как чем больше сообщений с повторяющимся содержимым сообщения (и, предпочтительно, отличающимися частичными кодами аутентификации), принимается, тем выше, в частности, достигнутый уровень безопасности. Другими словами, уровень безопасности постепенно возрастает с увеличением числа принятых сообщений, причем сообщения содержат, в частности, соответственно, по меньшей мере один частичный код аутентификации.

Могут, например, применяться частичные коды аутентификации в отдельных сообщениях, размер которых был бы недостаточным, например, с криптографической точки зрения. В частности, более высокий уровень безопасности достигается тем, что несколько сообщений и особенно их частичные коды аутентификации могут оцениваться в приемнике. За счет проверки нескольких частичных кодов аутентификации сообщений может, например, достигаться заданный уровень безопасности. Если, например, длина 128 бит требуется для кода аутентификации, например, для первого кода аутентификации, то он может быть составлен, например, из различных частичных кодов аутентификации, которые, например, имеют, соответственно, длину 8 бит. Частичные коды аутентификации формируются при их вычислении, соответственно, по различным секциям повторяющегося содержимого сообщения. Приемник затем предпочтительно вычисляет код аутентификации для повторяющегося содержимого сообщения, например, первый код аутентификации, на основе соответствующих различных частичных кодов аутентификации и/или формирует локальные частичные коды аутентификации для соответствующих секций повторяющегося содержимого сообщения, которые, в частности, защищены, соответственно, с предоставленными передатчиком частичными кодами аутентификации.

Локальные частичные коды аутентификации вычисляются, в частности, аналогично предоставленным передатчиком в сообщениях частичным кодам аутентификации. Например, для вычисления локальных частичных кодов аутентификации, повторяющееся содержимое сообщения разделяется на секции с предопределенной длиной, например, 4 бита, и, соответственно, короткие коды аутентификации, например, с длиной 8 бит, вычисляются по соответствующим секциям, которые затем могут служить как локальные частичные коды аутентификации.

Сообщения, предоставляемые передатчиком, предпочтительно включают в себя, соответственно, различные частичные коды аутентификации, причем, например, несколько сообщений могут включать в себя, соответственно, одинаковый частичный код аутентификации. Тем самым, например, при потере сообщений, можно по возможности полностью вычислить, в частности, первый код аутентификации, несмотря на эту потерю. Сообщение может содержать, в частности, один частичный код аутентификации или несколько одинаковых или различных частичных кодов аутентификации. Кроме того, сообщение может содержать другие данные, например, быстро изменяющиеся пользовательские данные.

Посредством соответствующего изобретению способа могут выполняться различные ситуации, такие как отправка сообщений по доверительной сети или не-доверительной сети, для которых требуются соответственно различные политики безопасности и уровни безопасности. Это осуществляется, например, тем, что различные требования к безопасности/уровни безопасности соответствующей политики безопасности достигаются, например, за счет числа и/или длины частичных кодов аутентификации или кодов аутентификации, причем уровень безопасности повышается, в частности, посредством числа принятых сообщений. Аутентичность и/или целостность повторяющегося содержимого сообщения, таким образом, может, в частности, устанавливаться на основе второго числа частичных кодов аутентификации, которые, например, были приняты приемником.

В частности, в случае второго числа сообщений предпочтительно речь идет о сообщениях с соответственно различными частичными кодами аутентификации.

Например, также возможно, что аутентичность и/или целостность повторяющегося содержимого сообщения определяется, в частности, с использованием третьего числа частичных кодов аутентификации, причем третье число предпочтительно передается в течение предопределенного временного интервала.

В частности, в случае третьего числа сообщений предпочтительно речь идет о сообщениях с соответственно различными частичными кодами аутентификации.

Аутентичность и/или целостность устанавливаются, например, приемником посредством того, что он, в частности, формирует третий код аутентификации по повторяющемуся содержимому сообщения. В частности, этот третий код аутентификации сравнивается с первым кодом аутентификации, и при достаточном совпадении этих обоих кодов аутентификации устанавливается аутентичность и/или целостность повторяющегося содержимого сообщения. Третий код аутентификации, например, может быть сформирован приемником из локальных частичных кодов аутентификации.

Кроме того, сообщения могут включать в себя, например, поля данных, которые указывают, к какой секции повторяющегося содержимого сообщения соответствующего сообщения относится, в частности, соответствующий частичный код аутентификации соответствующего сообщения. Также могут предусматриваться, например, поля данных, которые указывают, насколько велик соответствующий частичный код аутентификации, например, 8 бит или 4 бита. В качестве альтернативы может, например, определяться соотнесение соответствующих частичных кодов аутентификации с соответствующими секциями повторяющегося содержимого сообщения через последовательность предоставления или последовательность приема.

В дальнейших вариантах осуществления способа

- первый код аутентификации вычисляется по меньшей мере из одной части частичного кода аутентификации для повторяющегося содержимого сообщения;

- третий код аутентификации вычисляется для повторяющегося содержимого сообщения или по меньшей мере из части локальных частичных кодов аутентификации для повторяющегося содержимого сообщения;

- при сравнении сравнивается первый код аутентификации с третьим кодом аутентификации, и аутентичность и/или целостность повторяющегося содержимого сообщения устанавливается при достаточном совпадении третьего кода аутентификации с первым кодом аутентификации.

В других вариантах осуществления способа, частичный код аутентификации вычисляется на основе второго кода аутентификации, и второй код аутентификации вычисляется на основе повторяющегося содержимого сообщения.

В других вариантах осуществления способа, первая длина соответствующих частичных кодов аутентификации устанавливается для каждого сообщения.

В других вариантах осуществления способа, предопределенная минимальная длина первого кода аутентификации устанавливается с помощью первого числа сообщений.

В других вариантах осуществления способа, первый код аутентификации и/или второй код аутентификации и/или третий код аутентификации является кодом аутентификации сообщения и/или потоковым шифром.

Способ является, например, предпочтительным для создания кодов аутентификации наиболее простым образом. В частности, код аутентификации сообщения, например, может состоять из множества дополнительных кодов аутентификации сообщений, причем, в частности, дополнительные коды аутентификации сообщений являются частичными кодами аутентификации.

Согласно третьему аспекту, изобретение относится к устройству предоставления для предоставления аутентифицируемых сообщений, содержащему:

- первый модуль вычисления для определения повторяющегося содержимого сообщения в сообщениях;

- второй модуль вычисления для вычисления частичных кодов аутентификации для сообщений на основе повторяющегося содержимого сообщения, причем первый код аутентификации по меньшей мере для одной части сообщения может вычисляться по меньшей мере из одной части частичных кодов аутентификации для аутентификации повторяющегося содержимого сообщения; и

- первый модуль предоставления для предоставления сообщений, причем сообщения включают в себя повторяющееся содержимое сообщения и, соответственно, по меньшей мере один из частичных кодов аутентификации.

В еще одном варианте осуществления устройства предоставления, устройство предоставления содержит по меньшей мере один дополнительный модуль или несколько дополнительных модулей для выполнения соответствующего изобретению способа, который предоставляет аутентифицируемые сообщения.

В соответствии с четвертым аспектом, изобретение относится к устройству аутентификации для аутентификации аутентифицируемых сообщений, содержащему:

- третий модуль вычисления для определения повторяющегося содержимого сообщения в сообщениях;

- четвертый модуль вычисления для определения частичных кодов аутентификации сообщений для повторяющегося содержимого сообщения;

- пятый модуль вычисления для вычисления локальных частичных кодов аутентификации для сообщений на основе повторяющегося содержимого сообщения;

- первый модуль сравнения для сравнения частичных кодов аутентификации с соответствующими локальными частичными кодами аутентификации;

- первый модуль установления для установления аутентичности и/или целостности повторяющегося содержимого сообщения при достаточном совпадении частичных кодов аутентификации с соответствующими локальными частичными кодами аутентификации.

В другом варианте осуществления устройства аутентификации, устройство аутентификации содержит по меньшей мере один дополнительный модуль или множество дополнительных модулей для осуществления соответствующего изобретению способа, который аутентифицирует сообщения.

В соответствии с пятым аспектом, изобретение относится к системе для обмена аутентифицируемыми сообщениями, содержащей:

- по меньшей мере одно соответствующее изобретению устройство предоставления;

- по меньшей мере одно соответствующее изобретению устройство аутентификации.

В еще одном варианте осуществления системы, система содержит по меньшей мере один дополнительный модуль или несколько дополнительных модулей для выполнения соответствующего изобретению способа. Система может включать в себя, например, сеть связи, посредством которой по меньшей мере одно устройство предоставления и по меньшей мере устройство аутентификации коммуникативно соединены через сеть связи друг с другом.

Кроме того, заявлен компьютерный программный продукт с программными инструкциями для выполнения упомянутых соответствующих изобретению способов, причем посредством компьютерного программного продукта может выполняться, соответственно, один из соответствующих изобретению, все соответствующие изобретению способы или комбинация соответствующих изобретению способов.

Кроме того, заявлен вариант компьютерного программного продукта с программными инструкциями для конфигурирования устройства изготовления, например, 3D-принтера или устройства изготовления, пригодного для создания процессоров и/или устройств, причем устройство изготовления конфигурируется с помощью программных инструкций таким образом, что создается упомянутое соответствующее изобретению устройство предоставления и/или упомянутое соответствующее изобретению устройство аутентификации и/или упомянутая соответствующая изобретению система.

Кроме того, заявлено устройство предоставления для хранения и/или предоставления компьютерного программного продукта. Устройство предоставления является, например, носителем данных, который хранит и/или предоставляет компьютерный программный продукт. В качестве альтернативы и/или дополнительно, устройство предоставления представляет собой, например, сетевую службу, компьютерную систему, серверную систему, в частности, распределенную компьютерную систему, облачную вычислительную систему и/или виртуальную вычислительную систему, которая хранит и/или предоставляет компьютерный программный продукт, предпочтительно в форме потока данных.

Это предоставление осуществляется, например, как загрузка в форме блока данных программы и/или блока данных инструкций, предпочтительно в виде файла, в частности, в виде файла загрузки, либо в виде потока данных, в частности, в виде потока данных загрузки, полного компьютерного программного продукта. Это предоставление может, например, также осуществляться как частичная загрузка, которая состоит из нескольких частей и, в частности, загружается через сеть равноправных узлов или предоставляется как поток данных. Такой компьютерный программный продукт считывается, например, с применением устройства предоставления в форме носителя данных в систему и выполняет программные инструкции, так что соответствующий изобретению способ приводится к выполнению на компьютере, или устройство изготовления конфигурирует таким образом, что оно изготавливает упомянутое соответствующее изобретению устройство предоставления и/или упомянутое соответствующее изобретению устройство аутентификации и/или упомянутую соответствующую изобретению систему.

Описанные выше свойства, признаки и преимущества данного изобретения и способ их достижения станут более ясно и четко понятными в связи со следующим описанием примеров осуществления, которые объяснены со ссылками на чертежи, на которых схематично представлено следующее:

Фиг. 1 - первый пример осуществления изобретения в виде блок-схемы соответствующего изобретению способа для предоставления аутентифицируемых сообщений;

Фиг. 2 - второй пример осуществления изобретения в виде блок-схемы соответствующего изобретению способа для предоставления аутентифицируемых сообщений;

Фиг. 3 - третий пример осуществления изобретения в виде устройства предоставления.

Фиг. 4 - четвертый пример осуществления изобретения в виде устройства аутентификации.

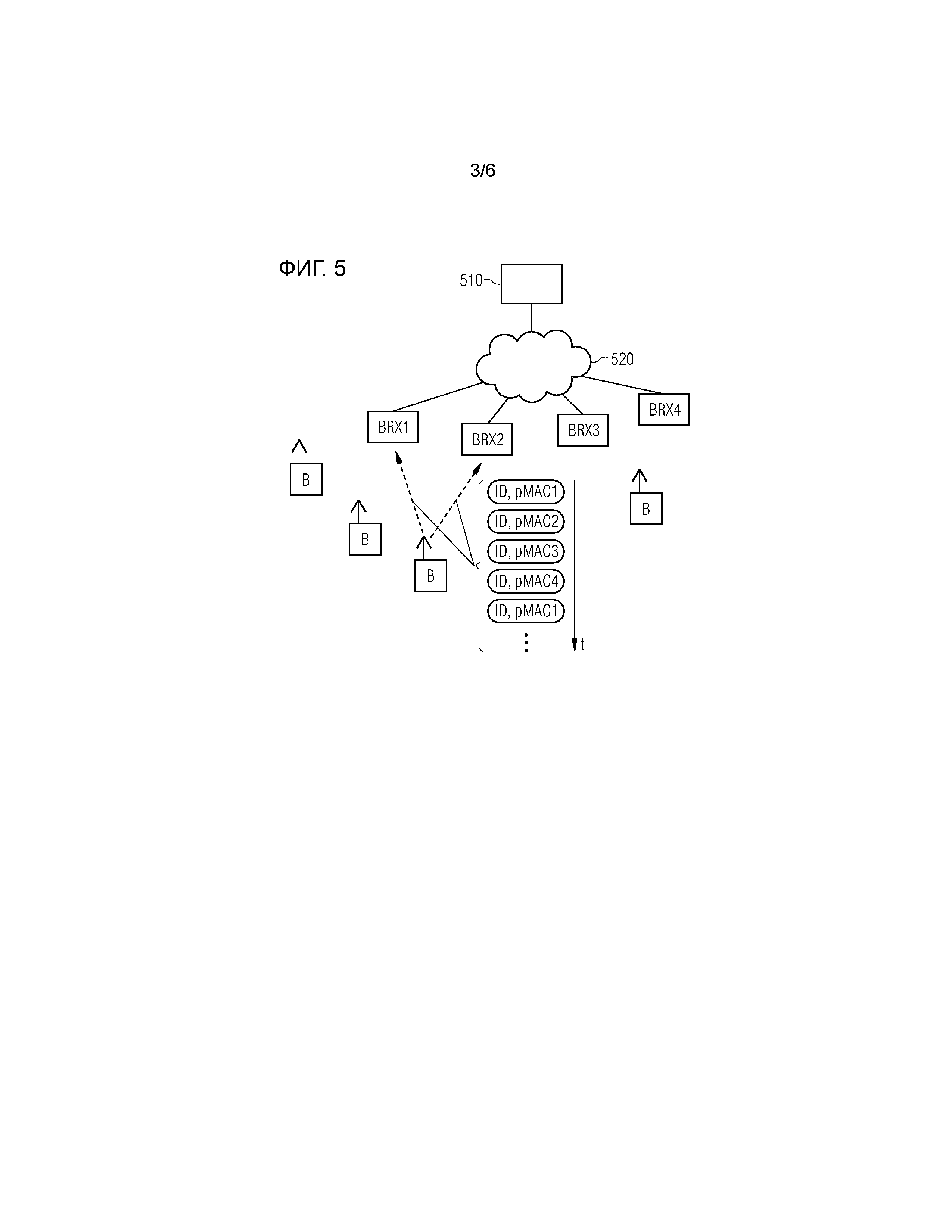

Фиг. 5 - пятый пример осуществления изобретения в виде системы и

Фиг. 6-8 - шестой пример осуществления изобретения.

На чертежах функционально идентичные элементы имеют одинаковые ссылочные позиции, если не указано иное.

Следующие примеры осуществления имеют, если не указано иное или указано выше, по меньшей мере один процессор и/или устройство памяти, чтобы реализовывать или выполнять способ.

Фиг. 1 показывает первый пример осуществления изобретения в виде блок-схемы соответствующего изобретению способа для предоставления аутентифицируемых сообщений. Способ выполняется или реализуется с помощью передатчика.

Способ предпочтительно выполняется с компьютерной поддержкой и, в частности, реализуется передатчиком.

Способ включает в себя первый этап 110 способа для определения повторяющегося содержимого сообщения в сообщениях.

Повторяющееся содержимое сообщения может быть либо идентичным содержимым по нескольким сообщениям или, например, понятным приемнику изменением в содержимом сообщения. Это может быть, например, счетчиком, который получает приращение, в частности, для отправленных сообщений, датой, временем или иным вычислимым значением. Например, также возможно, что, в частности, содержимое сообщения подвергается медленному изменению частоты. При этом, к примеру, изменяется в определенном временном окне определенное число бит содержимого сообщения, предпочтительно только небольшое число бит, причем измененные биты предпочтительно являются идентифицируемыми приемником.

Способ включает в себя второй этап 120 для вычисления частичного кода аутентификации для сообщений на основе повторяющегося содержимого сообщения, причем первый код аутентификации может вычисляться по меньшей мере для одной части сообщений по меньшей мере из одной части частичного кода аутентификации для аутентификации повторяющегося содержимого сообщения.

Частичные коды аутентификации могут быть сформированы, например, на предопределенных секциях повторяющегося содержимого сообщения. Информация об этих предопределенных секциях может содержать, например, соответствующее сообщение, включающее в себя соответствующий частичный код аутентификации, который был сформирован по соответствующей предопределенной секции. Предопределенная секция может быть, например, несколько битами повторяющегося содержимого сообщения. Предопределенная секция, таким образом, составляет, в частности, биты 8-16 повторяющегося содержимого сообщения.

Для вычисления частичных кодов аутентификации может, например, использоваться криптографическая функция, которая вычисляет частичные коды аутентификации, например, посредством (криптографического) ключа. Криптографический ключ предпочтительно представляет собой секрет между передатчиком, который посылает сообщения или частичные коды аутентификации, и приемником, который аутентифицирует сообщения или частичные коды аутентификации или устанавливает их корректность. Криптографическая функция также предпочтительно известна передатчику и приемнику. Криптографическая функция и/или (криптографический) ключ могут быть использованы, например, для вычисления второго кода аутентификации по повторяющемуся содержимому сообщения, который используется, например, в качестве основы для частичных кодов аутентификации в некоторых вариантах осуществления.

Способ включает в себя третий этап 130 способа для предоставления сообщений, причем сообщения содержат повторяющееся содержимое сообщения и по меньшей мере один частичный код аутентификации.

Сообщения могут предоставляться, например, с помощью передатчика, например устройства предоставления, приемнику, например устройству аутентификации, таким образом, что сообщения по сети связи посылаются на приемник.

Для этого, например, повторяющееся содержимое сообщения может передаваться циклически, в частности, по предопределенной временной схеме. В частности, передача повторяющегося содержимого сообщения может, например, управляться посредством запросов или триггера.

Фиг. 2 показывает второй пример осуществления изобретения в виде блок-схемы соответствующего изобретению способа для предоставления аутентифицируемых сообщений. Способ осуществляется или реализуется, в частности, приемником.

Способ предпочтительно выполняется с компьютерной поддержкой и, в частности, реализуется приемником.

Способ включает в себя первый этап 210 способа для определения повторяющегося содержимого сообщения.

Способ включает в себя второй этап 220 способа для определения частичных кодов аутентификации сообщений для повторяющегося содержимого сообщения.

Здесь, например, сообщения могут включать в себя поле данных, указывающее местоположение и длину соответствующего частичного кода аутентификации. Но также возможно, что формат сообщений и/или частичных кодов аутентификации является фиксированным. Например, биты 1-20 предусмотрены для пользовательских данных, которые включают в себя, например, повторяющееся содержимое сообщения. Биты 21-36 могут быть использованы, например, для частичных кодов аутентификации.

Способ включает в себя третий этап 230 способа для вычисления локальных частичных кодов аутентификации для сообщений на основе повторяющегося содержимого сообщения. Локальные частичные коды аутентификации предпочтительно образованы по тем же секциям повторяющегося содержимого сообщения, что и частичные коды аутентификации, которые были сформированы, например, при предоставлении сообщений или были сформированы передатчиком. Для того чтобы локальные частичные коды аутентификации могли быть сформированы по той же секции повторяющегося содержимого сообщения, что и соответствующие сформированные передатчиком частичные коды аутентификации, сообщения могут включать в себя, например, соответственно, информацию, которая указывает, к какой секции повторяющегося содержимого сообщения относится частичный код аутентификации.

Способ включает в себя четвертый этап 240 способа для сравнения частичных кодов аутентификации с соответствующими локальными частичными кодами аутентификации.

Для вычисления локальных частичных кодов аутентификации, может применяться криптографическая функция, которая, например, вычисляет частичные коды аутентификации посредством (криптографического) ключа. Криптографический ключ предпочтительно представляет собой секрет между передатчиком, который посылает сообщения или частичные коды аутентификации, и приемником, который аутентифицирует сообщения или частичные коды аутентификации или устанавливает их корректность (установление аутентичности и/или целостности). Криптографическая функция также предпочтительно известна передатчику и приемнику. Криптографическая функция и/или (криптографический) ключ могут быть использованы, например, для вычисления третьего кода аутентификации по повторяющемуся содержимому сообщения, который используется, например, в качестве основы для частичных кодов аутентификации в некоторых вариантах осуществления.

Локальные частичные коды аутентификации формируется, в частности, по тем же секциям повторяющегося содержимого сообщения, что и частичные коды аутентификации, которые были сформированы, например, передатчиком по этим секциям.

Способ включает в себя пятый этап 250 способа для определения аутентичности и/или целостности повторяющегося содержимого сообщения при достаточном совпадении частичных кодов аутентификации с соответствующими локальными частичными кодами аутентификации.

Другими словами, сравниваются друг с другом соответствующие частичные коды аутентификации, то есть локальные частичные коды аутентификации и частичные коды аутентификации, сформированные передатчиком, которые относятся к одной и той же секции повторяющегося содержимого сообщения. В этом отношении, под соответствующими локальными частичными кодами аутентификации могут пониматься, например, локальные частичные коды аутентификации, которые сформированы по той же секции повторяющегося содержимого сообщения, что и частичные коды аутентификации, которые были сформированы передатчиком для этой секции повторяющегося содержимого сообщения.

В другом варианте способа, первый код аутентификации вычисляется по меньшей мере из одной части частичного кода аутентификации для повторяющегося содержимого сообщения. Другими словами, первый код аутентификации вычисляется, в частности, из частичных кодов аутентификации, которые были переданы, например, передатчиком вместе с сообщениями приемнику. Затем приемником вычисляется, например, третий код аутентификации для повторяющегося содержимого сообщения. В качестве альтернативы или дополнительно, например, третий код аутентификации может вычисляться приемником по меньшей мере из части локальных частичных кодов аутентификации для повторяющегося содержимого сообщения. В частности, при сравнении (то есть, на четвертом этапе 240 способа и/или пятом этапе 250 способа) первый код аутентификации сравнивается с третьим кодом аутентификации, и устанавливается, в частности, аутентичность и/или целостность повторяющегося содержимого сообщения при достаточном совпадении третьего кода аутентификации с первым кодом аутентификации.

В зависимости от установленного результата аутентичности и/или целостности, обеспечивается управляющий сигнал, который указывает, например, пользователю, подтверждается ли аутентичность и/или целостность. Если установление аутентичности и/или целостности было безуспешным, то пользователю выдается указание, что аутентичность и/или целостность является недействительной. В частности, аутентичность и/или целостность подтверждается, когда третий код аутентификации с первым кодом аутентификации имеет достаточное совпадение. Аутентичность и/или целостность, например, недействительна, когда третий код аутентификации не имеет достаточного совпадения с первым кодом аутентификации. Это может выполняться только с помощью частичных кодов аутентификации, например, за счет того, что первый код аутентификации и/или третий код аутентификации, соответственно, формируются из частичного кода аутентификации, который формируется или был сформирован на определенной секции повторяющегося содержимого сообщения.

В другом варианте, соответствующий изобретению способ выполняется посредством серверной службой серверной части, причем сообщения принимаются, соответственно, приемниками и передаются на серверную службу, например, по сети. Серверная служба предпочтительно оценивает затем сообщения, которые были приняты определенным приемником. Кроме того, серверная служба может совместно оценивать сообщения, принятые различными приемниками и предоставленные приемниками серверной службе. При этом под оцениванием понимается установление аутентичности и/или целостности повторяющегося содержимого сообщения при достаточном совпадении третьего кода аутентификации с первым кодом аутентификации.

Другими словами, изобретение, которое показано, например, на фиг. 1 и фиг. 2, относится к способу для защиты целостности и аутентичности сообщений с повторяющимся содержимым сообщения, таких как сообщения маяка, с помощью кода аутентификации, например, криптографической контрольной суммы проверки целостности, в частности, кода аутентификации сообщения (МАС), кода целостности сообщения или цифровой подписи.

При этом предпочтительно применяются специальные свойства повторяющегося содержимого сообщения в сообщениях, таких как сообщения маяка, состоящие в том, что такое сообщение посылается, например, с регулярным повторением, например, каждые 100 мс. При этом сообщения включают в себя медленно меняющееся содержимое сообщения или повторяющееся содержимое сообщения. Другими словами, части содержимого сообщения из сообщений одинаковы или изменяются по меньшей мере только частично и медленно. Это означает, например, что регулярно передается или предоставляется избыточная или идентичная информация.

Посредством соответствующего изобретению способа, последовательность или множество сообщений с повторяющимся содержимым сообщений защищается, например, кодом аутентификации, например, частичным кодом аутентификации, первым кодом аутентификации и/или вторым кодом аутентификации. Отдельные сообщения здесь содержат частичный код аутентификации, который может обозначаться как парциальный MAC или рМАС.

Приемник затем принимает, например, несколько сообщений передатчика. Эти сообщения содержат, по существу, одинаковое содержимое сообщения или повторяющееся содержимое сообщения, а также по меньшей мере один соответствующий различный код аутентификации. Приемник затем проверяет, например, множество частичных кодов аутентификации, при этом приемник, например, формирует, соответственно, локальные частичные коды аутентификации по отношению к множеству частичных кодов аутентификации и сравнивает соответствующие локальные частичные коды аутентификации с соответствующими частичными кодами аутентификации (передатчика), а также, в частности, совпадение повторяющегося содержимого сообщения. Повторяющееся содержимое сообщения признается действительным, в частности, в том случае, если имеет место предопределенное число совпадающих сообщений и (соответственно, различных) частичных кодов аутентификации.

Например, при проверке целостности и/или аутентичности проверяется несколько различных частичных кодов аутентификации соответствующего сообщения в комбинации, причем, например, при таком комбинировании могут вычисляться первый код аутентификации или третий код аутентификации. Посредством такого комбинирования частичных кодов аутентификации или локальных частичных кодов аутентификации эффективная длина ключа первого кода аутентификации или третьего код аутентификации ступенчато увеличивается для каждого рассматриваемого частичного кода аутентификации. Приемник может, например, достичь желаемого уровня безопасности для повторяющегося содержимого сообщения тем, что он принимает несколько сообщений с повторяющимся содержимым сообщения и комбинирует частичные коды аутентификации друг с другом или аналогично комбинирует локальные частичные коды аутентификации друг с другом. Затем приемник может сравнивать, например, соответствующие частичные коды аутентификации и локальные частичные коды аутентификации друг с другом, в частности, для определения аутентичности и/или целостности повторяющегося содержимого сообщения, причем это также может осуществляться, в частности, по секциям.

Передатчик может для этого применять, например, переменные/различные частичные коды аутентификации (частичные коды аутентификации, которые относятся к различным секциям повторяющегося содержимого сообщения), например, переменные криптографические частичные контрольные коды с 8 битами, 16 битами или 24 битами. Один такой частичный код аутентификации был бы, например, с криптографической точки зрения неподходящим (слишком слабым), чтобы обнаружить атаку. В частности, путем совместной проверки частичных кодов аутентификации множества сообщений с повторяющимся содержимым сообщения, может быть достигнут более высокий уровень безопасности.

Частичные коды аутентификации могут, например, формироваться разными способами.

В первом варианте, частичные коды аутентификации могут формироваться посредством кодов аутентификации сообщений МАС (HMAC, AES-CBCMAC). Прежде всего, для этого вычисляется второй код аутентификации, например, код аутентификации сообщения полной длины (например, 128 бит, 256 бит) по повторяющемуся содержимому сообщения. Отдельные сообщения предпочтительно содержат часть МАС (например, 8 бит) в форме частичного кода аутентификации. При этом, в частности, дополнительно в сообщении переносится информация о том, какая часть второго кода аутентификации, в частности, в форме соответствующего частичного кода аутентификации, передается соответственно. Это может быть, например, номер, на основе которого приемник может установить последовательность частичного кода аутентификации, например, для вычисления первого кода аутентификации. В качестве второго кода аутентификации или частичного кода аутентификации может передаваться частями, например, асимметричная цифровая подпись (например, ECDSA, DSA, RSA).

В другом варианте, используется предпочтительно избыточное кодирование (например, достаточны любые 8 из 16 сообщений, чтобы иметь возможность восстановить второй код аутентификации или первый код аутентификации). Такая избыточная передача известна, например, при передаче аудио через пакетно-ориентированные сети, особенно для RTP (RFC2198). Здесь предпочтительно также дополнительно в сообщениях передается информация, которая указывает, например, к какой секции повторяющегося содержимого сообщения, например, битам 16-32 повторяющегося содержимого сообщения, относится соответствующий частичный код аутентификации. Приемник может затем на основе этой информацию и (различных) частичных кодов аутентификации определить более длинный код аутентификации, например, первый код аутентификации.

В другом варианте, могут формироваться частичные коды аутентификации кодовой последовательности или потокового шифра. Для этого, сообщения включают в себя секцию криптографического потокового шифра в качестве кода аутентификации, который предпочтительно формируется на повторяющемся содержимом сообщения.

В другом варианте, потоковый шифр определяется в зависимости от содержимого сообщения и/или значения счетчика и/или временной информации. При этом в последовательных сообщениях применяется, в частности, различная вырезка/секция кодовой последовательности потокового шифра.

Сообщение может содержать, например, идентификатор передачи (например, постоянный, переменный, псевдоним) и опционально статическую или постоянную информацию о состоянии (например, температура, информация времени, координаты местоположения, URL), которая дополнительно проверяется при проверке аутентичности и/или целостности. Для этого, передатчик может записать эту информацию в сообщение, и приемник проверяет, была ли предоставлена или отправлена эта информация о состоянии или сообщения, например, в течение заданного периода времени.

Возможны, в частности, разнообразные применения сообщений с повторяющимся содержимым сообщения. Например, для локализации внутри помещений, особенно при локализации в производственном цеху или очистном (нефтеперегонном) предприятии, беспроводные датчики с низким энергопотреблением в приложении управления технологического процесса, беспроводные сенсорные сети, беспроводные сети сенсоров-приводов, интеллектуальные машины/приборы обеспечивают информацию идентификации устройства или информацию статуса устройства по беспроводной сети, продажи билетов, активирования машин или дверей или отслеживания людей или объектов.

Различные приемники могут, например, применять различные по высоте критерии, при каких обстоятельствах они принимают повторяющееся содержимое сообщения как действительное.

Они могут, например, зависеть от типа содержимого сообщения. Способ может также применяться и для другого повторяющегося содержимого сообщения, предпочтительно циклически повторяющегося содержимого сообщения. Например, для навигационных сообщений спутниковой навигационной службы (GPS, Galileo, Beidou, Glonass). При этом, в частности, одно навигационное сообщение (сообщения с повторяющимся содержимым сообщения) может содержать частичную контрольную сумму (частичный код аутентификации), которая может проверяться на аутентичность и/или целостность, например, при низком уровне безопасности.

В другом варианте, аутентичность и/или целостность сообщений устанавливаются тем, что повторяющееся содержимое сообщения является идентичным. Это устанавливается, в частности, тем, что, например, первый код аутентификации и третий код аутентификации имеют достаточное совпадение. Повторяющееся содержимое сообщения может также включать в себя, например, пользовательские данные и/или полезную нагрузку и/или ID передатчика.

В другом варианте, например, секции или части повторяющегося содержимого сообщения принимаются как действительные, если их аутентичность и/или целостность была подтверждена каждым из соотнесенных с ними частичных кодов аутентификации.

В качестве альтернативы или дополнительно, секции или части повторяющегося содержимого сообщения могут приниматься как действительные. Это возможно, например, когда соотнесенные частичные коды аутентификации соответствующих секций (или частей) были подтверждены как действительные, например, тем, что из этих частичных кодов аутентификации был сформирован первый код аутентификации, и действительность первого кода аутентификации была подтверждена. В качестве альтернативы или дополнительно, первый код аутентификации также может быть проверен по секциям. Если действительность секций первого кода аутентификации подтверждается, то соответственно и секции повторяющегося содержимого сообщения принимаются как действительные.

Другими словами, аутентичность и/или целостность повторяющегося содержимого сообщения также могут быть не полностью приняты как действительные, так как действительная аутентичность и/или целостность устанавливается, например, только для частей или секций сообщений, для которых был установлен действительный частичный код аутентификации или первый код аутентификации. Так, например, в случае сообщений, каждое из которых имеет десять секций, причем для каждой секции формируется один частичный код аутентификации, первые три секции, пятая секция и восьмая секция повторяющегося содержимого сообщения из сообщений классифицируются как действительные. Остальные секции считаются недействительными, например, до тех пор, пока не будут приняты соответствующие корректные частичные коды аутентификации.

При установлении аутентичности и/или целостности сообщений дополнительно могут, например, учитываться дальнейшие критерии проверки.

В другом варианте, в качестве критерия проверки учитывается число или частота следования различных, предпочтительно действительных частичных кодов аутентификации во время всей коммуникации между передатчиком и приемником, так что, например, должно достигаться предопределенное минимальное число, чтобы, в частности, принять повторяющееся содержимое сообщения как действительное. Под частотой может пониматься, например, число сообщений, которые обмениваются, в частности, либо во время всей коммуникации, либо имеются, например, предопределенные временные окна, в пределах которых предопределенное минимальное число различных частичных кодов аутентификации должно обмениваться между передатчиком и приемником.

В другом варианте, эффективная длина ключа первого кода аутентификации определяется в зависимости от принятых частичных кодов аутентификации, при этом, например, эффективная длина ключа сравнивается с предопределенным пороговым значением. Затем аутентичность и/или целостность повторяющегося содержимого сообщения предпочтительно принимается как действительная, если эффективная длина ключа предпочтительно превышает это пороговое значение.

В другом варианте, уровень безопасности повторяющегося содержимого сообщения динамически согласовывается. Уровень безопасности повторяющегося содержимого сообщения увеличивается, например, когда принимается действительный частичный код аутентификации, в частности, на предопределенное значение. Уровень безопасности снижается, например, с течением времени, в частности, до тех пор, пока не будет принят действительный частичный код аутентификации, который, например, повышает уровень безопасности повторяющегося содержимого сообщения на предопределенное значение. Если текущий уровень безопасности повторяющегося содержимого сообщения в сообщении, например, выше, чем предопределенное пороговое значение, то сообщение или повторяющееся содержимое сообщения принимается как действительное (т.е. целостность и/или аутентичность подтверждается).

В другом варианте, целостности и/или аутентичность соответствующего сообщения подтверждаются, если целостность и/или аутентичность соответствующего повторяющегося содержимого сообщения соответствующего сообщения была подтверждена.

В другом варианте, выполняются дополнительные этапы способа, при этом предоставляется (криптографический) ключ для вычисления частичных кодов аутентификации и/или для вычисления третьих кодов аутентификации и/или для вычисления локальных частичных кодов аутентификации. Предоставление осуществляется предпочтительно через защищенный канал связи.

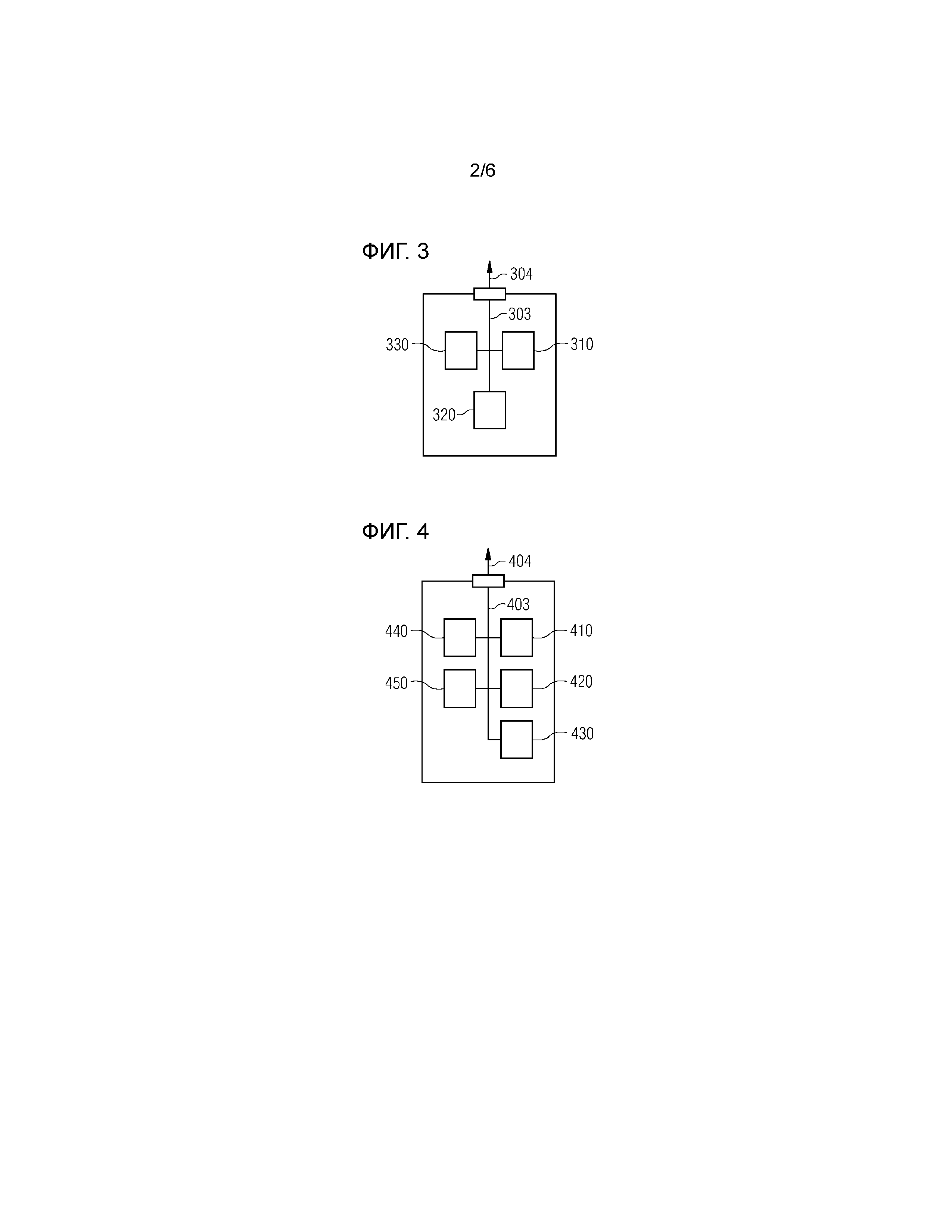

Фиг. 3 показывает третий пример осуществления настоящего изобретения в качестве устройства предоставления.

В частности, устройство предоставления для предоставления аутентифицируемых сообщений содержит первый модуль 310 вычисления, второй модуль 320 вычисления, опциональный интерфейс 304 связи и первый модуль 330 предоставления, которые через первую шину 303 коммуникативно соединены друг с другом.

Устройство предоставления может, например, дополнительно включать в себя один или несколько дополнительных компонентов, таких как процессор, блок памяти, устройство ввода, в частности, клавиатуру компьютера или компьютерную мышь или монитор.

Посредством первого интерфейса 304 связи могут, например, предоставляться сообщения. Например, сообщения могут быть сформированы с помощью первого модуля генерации.

Первый модуль 310 вычисления приспособлен для определения повторяющегося содержимого сообщения в сообщениях.

Первый модуль 310 вычисления может быть реализован, например, посредством процессора, блока памяти и первого программного компонента, который, например, путем выполнения программных инструкций конфигурирует процессор таким образом, что определяется повторяющееся содержимое сообщения.

Второй модуль 320 вычисления приспособлен для вычисления частичного кода аутентификации для сообщений на основе повторяющегося содержимого сообщения, причем первый код аутентификации может вычисляться по меньшей мере для одной части сообщений по меньшей мере из одной части частичного кода аутентификации для аутентификации повторяющегося содержимого сообщения.

Второй модуль 320 вычисления может, например, быть реализован с помощью процессора, блока памяти и второго программного компонента, который, например, путем выполнения программных команд конфигурирует процессор таким образом, что вычисляются частичные коды аутентификации.

Первый модуль 330 предоставления приспособлен для предоставления сообщений, причем сообщения содержат повторяющееся содержимое сообщения и, соответственно, по меньшей мере один частичный код аутентификации.

Первый модуль 330 предоставления может быть реализован, например, с помощью процессора, блока памяти и третьего программного компонента, который, например, путем выполнения программных инструкций конфигурирует процессор таким образом, что сообщения предоставляются.

Первый модуль 310 вычисления и второй модуль 320 вычисления могут быть выполнены, например, также как первый интегральный модуль вычисления.

В одном варианте блока предоставления, блоку предоставления предоставляется (криптографический) ключ для вычисления частичных кодов аутентификации. Предоставление осуществляется предпочтительно через защищенный канал связи. Криптографический ключ также может применяться для вычисления второго частичного кода аутентификации, который, например, в некоторых вариантах осуществления образует основу для частичных кодов аутентификации.

Фиг. 4 представляет собой четвертый пример осуществления изобретения в качестве устройства аутентификации.

Устройство аутентификации для аутентификации аутентифицируемого сообщение содержит третий модуль 410 вычисления, четвертый модуль 420 вычисления, пятый модуль 430 вычисления, первый модуль 440 сравнения, второй опциональный интерфейс 404 связи и первый модуль 450 установления, которые через вторую шину 403 коммуникативно соединены друг с другом.

Устройство аутентификации может, например, дополнительно включать в себя один или несколько дополнительных компонентов, таких как процессор, блок памяти, устройство ввода, в частности, клавиатура компьютера или компьютерная мышь или монитор.

Посредством второго интерфейса 404 связи, могут, например, приниматься сообщения.

Третий модуль 410 вычисления сконфигурирован для определения повторяющегося содержимого сообщения.

Третий модуль 410 вычисления может быть реализован, например, посредством процессора, блока памяти и четвертого программного компонента, который, например, путем выполнения программных инструкций конфигурирует процессор таким образом, что определяется повторяющееся содержимое сообщения.

Четвертый модуль 420 вычисления приспособлен для определения частичных кодов аутентификации сообщений для повторяющегося содержимого сообщения.

Четвертый модуль 420 вычисления может, например, быть реализован с помощью процессора, блока памяти и пятого программного компонента, который, например, путем выполнения программных инструкций конфигурирует процессор таким образом, что определяются частичные коды аутентификации.

Пятый модуль 430 вычисления приспособлен для вычисления локальных частичных кодов аутентификации для сообщений на основе повторяющегося содержимого сообщения.

Пятый модуль 430 вычисления может быть реализован, например, посредством процессора, блока памяти и шестого программного компонента, который, например, путем выполнения программных инструкций конфигурирует процессор таким образом, что вычисляются локальные частичные коды аутентификации.

Первый модуль 440 сравнения приспособлен для сравнения частичных кодов аутентификации с соответствующими локальными частичными кодами аутентификации.

Первый модуль 440 сравнения может быть реализован, например, посредством процессора, блока памяти и седьмого программного компонента, который, например, путем выполнения программных команд конфигурирует процессор таким образом, что частичные коды аутентификации сравниваются с соответствующими локальными частичными кодами аутентификации.

Первый модуль 460 установления приспособлен для установления аутентичности и/или целостности повторяющегося содержимого сообщения, если устанавливается достаточное совпадение частичных кодов аутентификации с локальными частичными кодами аутентификации.

Первый модуль 460 установления может быть реализован с помощью процессора, блока памяти и восьмого программного компонента, который, например, путем выполнения программных инструкций конфигурирует процессор таким образом, что устанавливается аутентичность и/или целостность повторяющегося содержимого сообщения.

В варианте устройства аутентификации, устройству аутентификации предоставляется (криптографический) ключ для создания третьего кода аутентификации по повторяющемуся содержимому сообщению и/или локальных частичных кодов аутентификации. Предоставление осуществляется предпочтительно через защищенный канал связи.

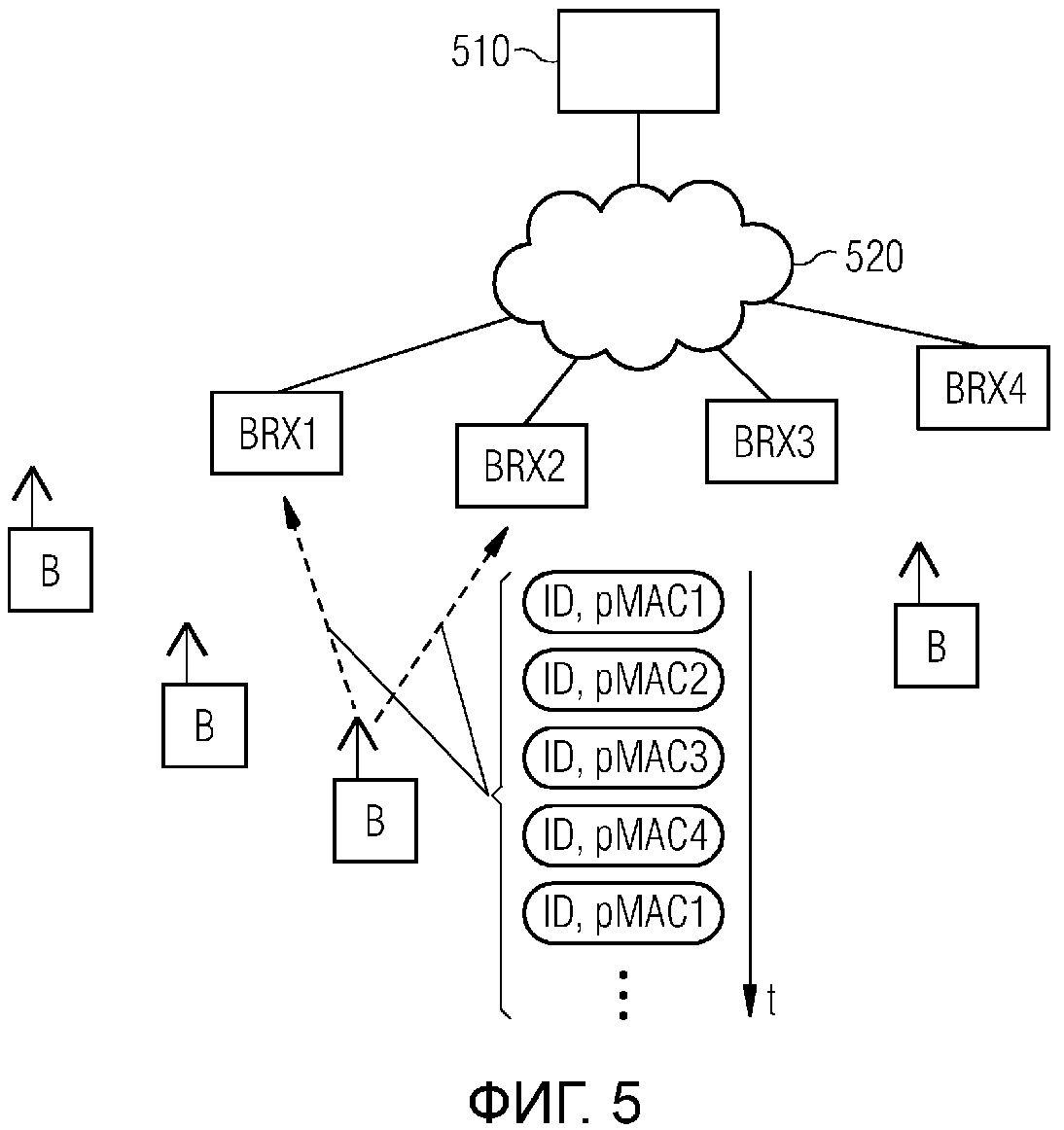

Фиг. 5 показывает пятый вариант осуществления настоящего изобретения в качестве системы.

В частности, система может содержать по меньшей мере одно соответствующее изобретению устройство предоставления, которое предоставляет аутентифицируемые сообщения B с повторяющимся содержимым сообщения согласно соответствующему изобретению способу, который показан, например, на фиг. 1. Эти сообщения предоставляются, в частности, в определенные и/или заданные моменты времени t, предпочтительно в соответствии с предопределенной временной схемой. Временная схема может, например, задавать циклическое повторение повторяющегося содержимого сообщения.

В конкретном примере осуществления, система содержит первое соответствующее изобретению устройство предоставления и второе соответствующее изобретению устройство предоставления, которые предоставляют или передают сообщения B.

Кроме того, система может содержать по меньшей мере одно соответствующее изобретению устройство аутентификации, например, первое соответствующее изобретению устройство аутентификации BRX1, второе соответствующее изобретению устройство аутентификации BRX2, третье соответствующее изобретению устройство аутентификации BRX3 и четвертое соответствующее изобретению устройство аутентификации BRX4, которое аутентифицирует аутентифицируемые сообщения В с повторяющимся содержимым сообщения согласно соответствующему изобретению способу, который показан, например, на фиг. 2. При этом, в частности, аутентичность и/или целостность повторяющегося содержимого сообщения должна устанавливаться, например, когда было установлено достаточное совпадение между первым кодом аутентификации и третьим кодом аутентификации. Устройства аутентификации могут быть коммуникативно соединены с сетью 520, чтобы, например, осуществлять связь друг с другом или с серверной частью 510.

Устройства аутентификации могут, например, обмениваться друг с другом сообщениями B с повторяющимся содержимым сообщения и частичными кодами аутентификации, которые были предоставлены по меньшей мере от одного устройства предоставления, когда, например, устройство предоставления находится вне диапазона приема первого устройства аутентификации BRX1, но другие устройства аутентификации BRX2-BRX4 по-прежнему могут принимать сообщения.

Сообщения В повторно передаются от одного из устройств предоставления и включают в себя, например, информацию идентификации ID передатчика, например, МАС-адрес и/или универсально уникальный идентификатор (UUID) и/или псевдоним. Кроме того, сообщения B содержат, соответственно, частичный код аутентификации, например, первый частичный код аутентификации рМАС1 первого сообщения B, второй частичный код аутентификации PMAC2 второго сообщения B, третий частичный код аутентификации pMAC3 третьего сообщения B и четвертый частичный код аутентификации pMAC4 четвертого сообщения B.

Устройства аутентификации BRX1-BRX4 хранят, например, несколько сообщений с одной и той же информацией идентификации передатчика и формируют с применением частичного кода аутентификации рМАCI-pMAC4 первый код аутентификации, например, контрольную сумму, и проверяют его, или устройства аутентификации BRX1-BRX4 непосредственно проверяет частичные коды аутентификации рМАCI-pMAC4, соответственно. Устройства аутентификации BRX1-BRX4 могут затем определять, например, уровень безопасности, например, меру достоверности, в зависимости от числа проверенных частичных кодов аутентификации рМАCI-pMAC4.

В другом варианте BRX1-BRX4 выполнены как приемники или устройства пересылки. В частности, сообщения Р принимаются приемниками BRX1-BRX4 и оцениваются серверной службой серверной части 510. Сообщения принимаются, соответственно, приемниками BRX1-BRX4 и направляются или пересылаются, например, через сеть 520, в серверную службу. При этом серверная часть 510 предпочтительно содержит соответствующее изобретению устройство аутентификации, посредством которого серверная служба затем предпочтительно оценивает сообщения передатчика (например, определенного передатчика), которые были приняты, в частности, от определенного приемника BRX1-BRX4. В качестве альтернативы, серверная служба может совместно или централизованно оценивать сообщения, полученные от различных приемников BRX1-BRX4 и предоставленные/пересланные серверной службе. При этом под оцениванием понимается установление аутентичности и/или целостности повторяющегося содержимого сообщения при достаточном совпадении третьего кода аутентификации с первым кодом аутентификации.

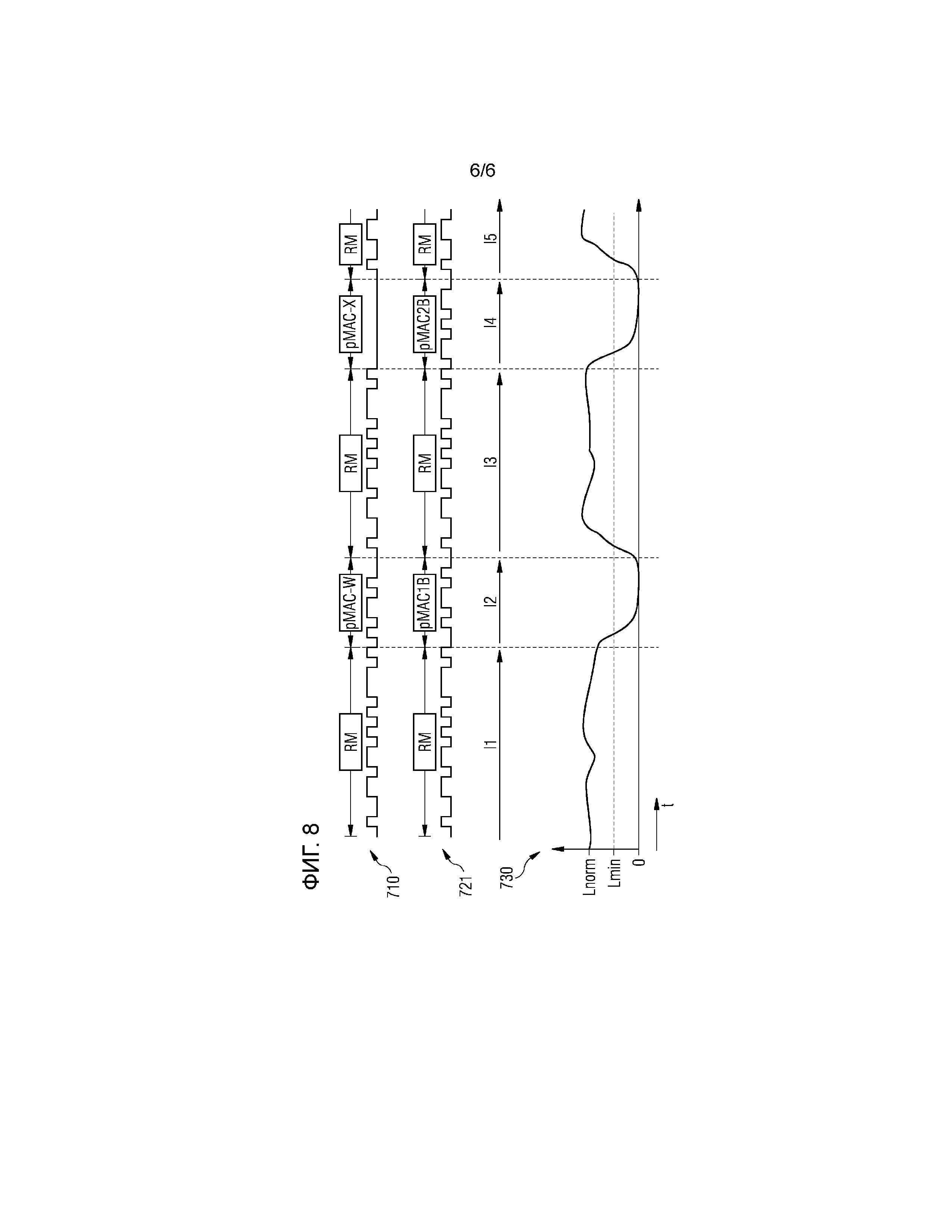

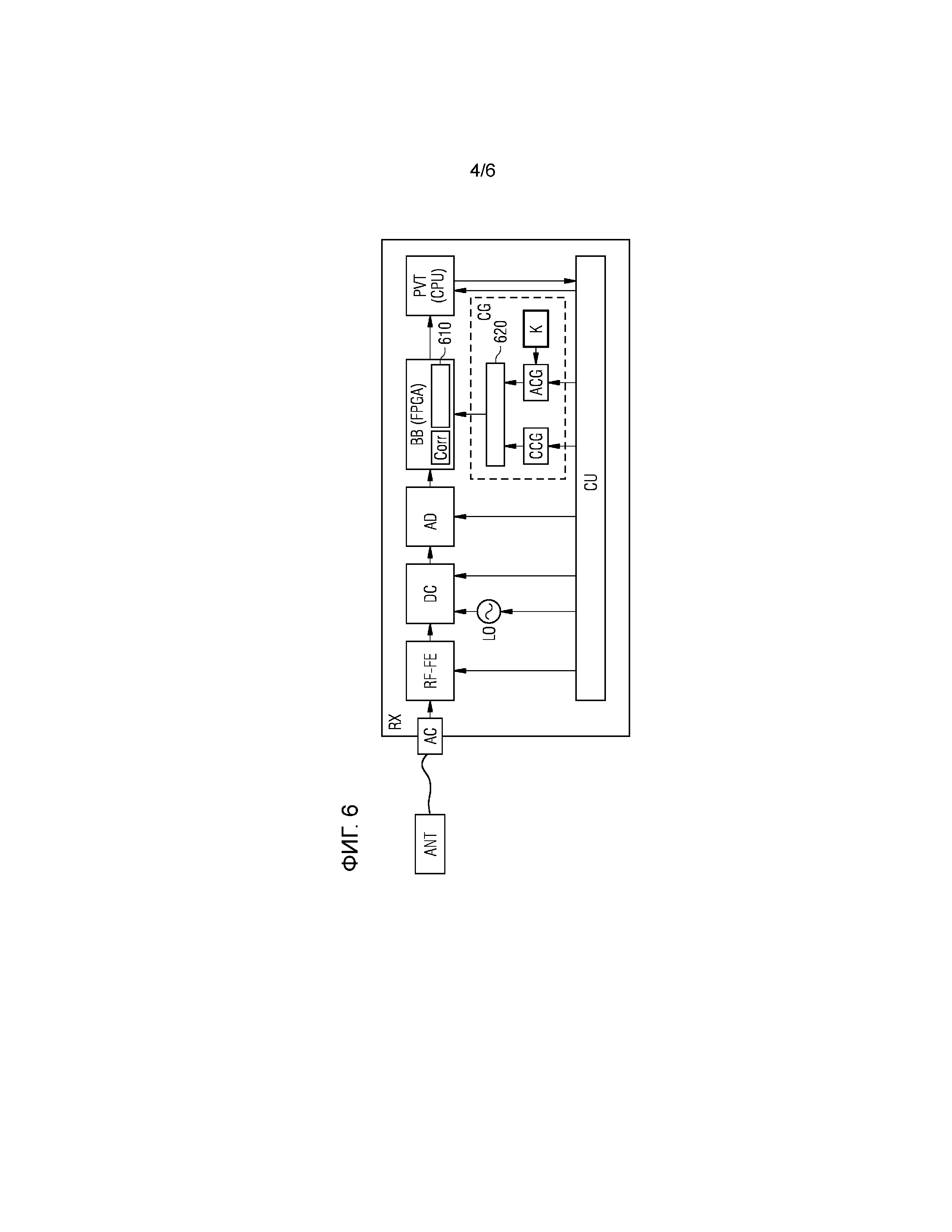

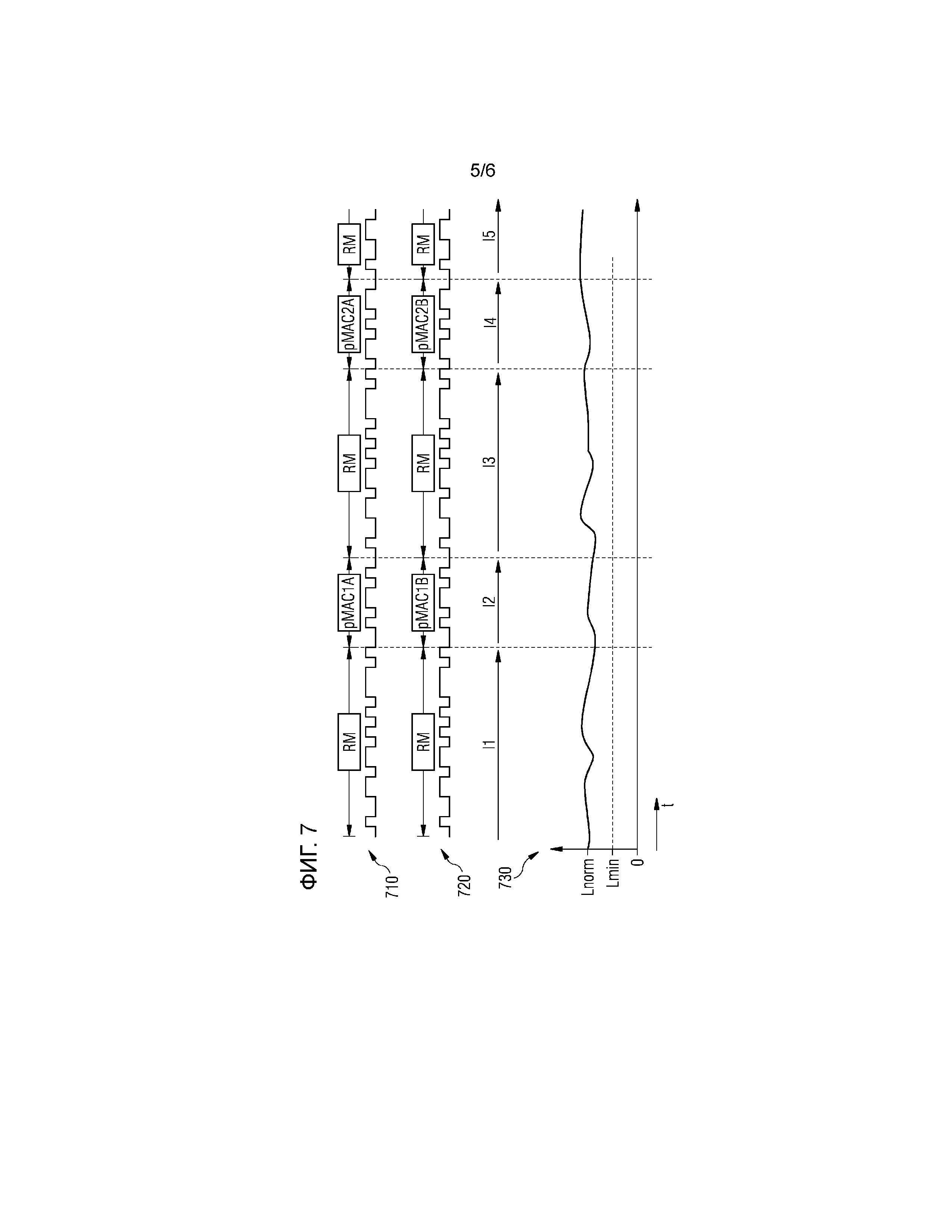

Фиг. 6-8 показывают шестой вариант осуществления изобретения.

Изобретение или соответствующий изобретению способ может также быть реализован при передаче в расширенной полосе (с расширенным спектром), при которой передатчиком передаются сообщения с повторяющимся содержимым сообщения, например, циклически повторяющаяся кодовая последовательность расширения, причем сообщения или повторяющееся содержимое сообщения, в частности, представляет собой циклически повторяющееся содержимое сообщения или циклически повторяющуюся кодовую последовательность расширения. Повторяющееся содержимое сообщения или циклически повторяющая кодовая последовательность расширения может представлять собой, например, код Голда, или генерируемую посредством LFSR кодовую последовательность, вторичный код Неймана-Хоффмана (NH), как они применяются, например, в спутниковых навигационных системах Galileo, GPS или Beidou.

Такая повторяющаяся кодовая последовательность расширения в соответствии с изобретением может включать в себя частичный код аутентификации.

На этой повторяющейся кодовой последовательности расширения может применяться, например, соответствующий изобретению способ для предоставления аутентифицируемых сообщений, как описано, например, в первых двух примерах осуществления и их вариантах.

Соответствующие частичные коды аутентификации соответствующих сообщений могут быть предоставлены по-разному. В соответствующем изобретению способе, например, сообщения или повторяющееся содержимое сообщения в сообщениях, в частности, циклически повторяющаяся кодовая последовательность расширения может быть расширена с помощью соответствующего частичного кода аутентификации. В качестве альтернативы, соответствующий частичный код аутентификации может заменить часть повторяющегося содержимого сообщения или посредством операции исключающего-ИЛИ может быть связан с повторяющимся содержимым сообщения.

Приемник может принимать сигнал (в частности, также может обозначаться как сигнал передачи) навигационного спутника, включающий в себя сообщения с повторяющимся содержимым сообщения, с помощью коррелятора. Для этого, приемник выполняет, например, корреляцию между принятым сигналом и локальным кодом расширения или локальной кодовой последовательностью расширения, чтобы, например, чтобы определить код ранжирования, то есть оценку времени распространения. При совпадении принятого сигнала с локальной кодовой последовательностью расширения, которая, например, также упоминается как реплика или сигнал реплики, возникает пик корреляции. Высота, которая, например, также упоминается как уровень, пика корреляции, является указателем мощности или уровня сигнала принятого сигнала.

В соответствии с изобретением, приемник проверяет временной профиль уровня пика корреляции, чтобы проверить частичные коды аутентификации передатчика.