Результат интеллектуальной деятельности: СПОСОБ КОНФИГУРИРОВАНИЯ КЛЮЧА, СПОСОБ ОПРЕДЕЛЕНИЯ ПОЛИТИКИ БЕЗОПАСНОСТИ И УСТРОЙСТВО

Вид РИД

Изобретение

ОБЛАСТЬ ТЕХНИКИ

[0001] Эта заявка относится к области коммуникаций и, в частности, к способу конфигурирования ключа, способу определения политики безопасности и устройству.

УРОВЕНЬ ТЕХНИКИ

[0002] В будущей архитектуре (например, 5-м поколении) мобильной связи сетевой элемент управления сеансами устанавливает сеанс между пользовательским оборудованием и шлюзом (или сервером DN, или другим пользовательским оборудованием) на основе потребности в услуге пользовательского оборудования.

[0003] Ни один из существующих алгоритмов безопасности сеанса не применим к будущей архитектуре мобильной связи. Поэтому задание механизма безопасности на основе будущей архитектуры мобильной связи становится срочной проблемой, которая должна быть решена сейчас.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0004] Эта заявка обеспечивает способ конфигурирования ключа, способ определения политики безопасности и устройство для решения проблемы установления механизма безопасности на основе будущей архитектуры мобильной связи.

[0005] Первый аспект этой заявки обеспечивает способ конфигурирования ключа, включающий в себя следующие этапы, на которых: сетевой элемент управления сеансами принимает запрос на сквозную связь, при этом запрос на сквозную связь включает в себя идентификатор пользовательского оборудования, используемого в качестве одного конца сквозной связи; сетевой элемент управления сеансами получает политику безопасности, при этом политика безопасности определена на основе по меньшей мере одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования, требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, требования к возможностям по обеспечению безопасности от сети оператора связи и требования по обеспечению безопасности устройства на другом конце сквозной связи; сетевой элемент управления сеансами получает ключ защиты, при этом ключ защиты используется для защиты сквозной связи, и ключ защиты определяется на основе политики безопасности и совместно используемого ключа между пользовательским оборудованием и сетью оператора связи; сетевой элемент управления сеансами посылает политику безопасности и/или ключ защиты пользовательскому оборудованию; и сетевой элемент управления сеансами посылает политику безопасности и/или ключ защиты устройству на другом конце сквозной связи. Из приведенных выше процессов можно понять, что сетевой элемент управления сеансами может сконфигурировать ключ защиты сеанса для устройств на обоих концах сквозной связи для повышения безопасности сквозной связи. Кроме того, реализуется более высокая безопасность по сравнению с существующим методом шифрования на основе сегментов.

[0006] Второй аспект этой заявки раскрывает сетевой элемент управления сеансами, включающий в себя компонент связи и процессор. В частности, компонент связи выполнен с возможностью приема запроса на сквозную связь, при этом запрос на сквозную связь включает в себя идентификатор пользовательского оборудования, используемого в качестве одного конца сквозной связи. Процессор выполнен с возможностью: получения политики безопасности, при этом политика безопасности определяется на основе по меньшей мере одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования, требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, требования к возможностям по обеспечению безопасности от сети оператора связи и требования по обеспечению безопасности устройства на другом конце сквозной связи; и получения ключа защиты, при этом ключ защиты используется для защиты сквозной связи, и ключ защиты определяется на основе политики безопасности и совместно используемого ключа между пользовательским оборудованием и сетью оператора связи. Компонент связи дополнительно выполнен с возможностью: отправки политики безопасности и/или ключа защиты пользовательскому оборудованию; и отправки политики безопасности и/или ключа защиты устройству на другом конце сквозной связи.

[0007] В одной реализации запрос на сквозную связь дополнительно включает в себя по меньшей мере одно из: идентификатор сети и параметр услуги. По меньшей мере одно из: идентификатор сети и параметр услуги могут использоваться для генерации последующего ключа.

[0008] В одной реализации этап, на котором получают ключ защиты, включает в себя этап, на котором: получают ключ защиты посредством выведения на основе политики безопасности, совместно используемого ключа и параметра, при этом параметр включает в себя по меньшей мере одно из: идентификатор пользовательского оборудования, идентификатор сети и параметр услуги.

[0009] В одной реализации перед этапом, на котором получают, с помощью сетевого элемента управления сеансами, ключ защиты посредством выведения на основе политики безопасности, совместно используемого ключа и параметра, дополнительно включены следующие этапы, на которых: сетевой элемент управления сеансами посылает запрос политики безопасности сетевому элементу управления политикой оператора связи, при этом запрос политики безопасности включает в себя по меньшей мере одно из: идентификатор пользовательского оборудования, идентификатор сети и параметр услуги, и по меньшей мере одно из: идентификатор пользовательского оборудования, идентификатор сети и параметр услуги используется сетевым элементом управления политикой для идентификации политики безопасности; и сетевой элемент управления сеансами принимает политику безопасности, отправленную сетевым элементом управления политикой оператора связи.

[0010] В одной реализации запрос политики безопасности дополнительно включает в себя набор требований по обеспечению безопасности, полученный сетевым элементом управления сеансами заранее, при этом набор требований по обеспечению безопасности включает в себя по меньшей мере одно из: требование пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требование услуги по обеспечению безопасности от пользовательского оборудования, требование к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, и требование к возможностям по обеспечению безопасности устройства на другом конце сквозной связи.

[0011] В одной реализации перед получением сетевым элементом управления сеансами ключа защиты посредством выведения на основе политики безопасности, совместно используемого ключа и параметра, дополнительно включены следующие этапы, на которых: получают по меньшей мере одно из: требование пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию, используемому в качестве одного конца сквозной связи, и которое предварительно сконфигурировано на сервере абонентов, требование услуги по обеспечению безопасности от пользовательского оборудования, требование к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, требование к возможностям по обеспечению безопасности от сети оператора связи и требование по обеспечению безопасности устройства на другом конце сквозной связи; и определяют политику безопасности на основе полученного по меньшей мере одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию, используемому в качестве одного конца сквозной связи, и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования, требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, требования к возможностям по обеспечению безопасности от сети оператора связи и требования по обеспечению безопасности устройства на другом конце сквозной связи.

[0012] В одной реализации конкретная реализация этапа, на котором получают требование пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию, используемому в качестве одного конца сквозной связи, и которое предварительно сконфигурировано на сервере абонентов, состоит из этапов, на которых: отправляют запрос требования по обеспечению безопасности сетевому элементу в сети оператора связи после приема запроса на сквозную связь для получения требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов; или получают, из запроса на сквозную связь, требование пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов.

[0013] В одной реализации конкретная реализация этапа, на котором получают требование услуги по обеспечению безопасности от пользовательского оборудования и требование к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, состоит из этапа, на котором: получают, из запроса на сквозную связь, требование услуги по обеспечению безопасности от пользовательского оборудования и/или требование к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием.

[0014] В одной реализации конкретная реализация этапа, на котором получают требование к возможностям по обеспечению безопасности от сети оператора связи, состоит из этапов, на которых: отправляют запрос требования по обеспечению безопасности сетевому элементу управления политикой в сети оператора связи, при этом запрос требования по обеспечению безопасности включает в себя по меньшей мере одно из: идентификатор пользовательского оборудования и идентификатор сети; и принимают требование к возможностям по обеспечению безопасности от сети оператора связи, которое посылает сетевой элемент управления политикой в сети оператора связи, при этом по меньшей мере одно из: идентификатор пользовательского оборудования и идентификатор сети используются сетевым элементом управления политикой для идентификации требования к возможностям по обеспечению безопасности от сети оператора связи.

[0015] В одной реализации конкретная реализация этапа, на котором получают требование по обеспечению безопасности устройства на другом конце сквозной связи, состоит из этапов, на которых: отправляют запрос требования по обеспечению безопасности сетевому элементу управления политикой в сети оператора связи; и принимают требование по обеспечению безопасности, которое относится к устройству на другом конце сквозной связи и которое отправляется сетевым элементом управления политикой в сети оператора связи; или отправляют запрос требования по обеспечению безопасности устройству на другом конце сквозной связи и принимают требование по обеспечению безопасности, которое относится к устройству на другом конце сквозной связи и которое отправляется устройством на другом конце сквозной связи, при этом запрос требования по обеспечению безопасности включает в себя по меньшей мере одно из: идентификатор пользовательского оборудования и параметр услуги, и по меньшей мере одно из: идентификатор пользовательского оборудования и параметр услуги используется устройством на другом конце сквозной связи для поиска требования по обеспечению безопасности устройства на другом конце сквозной связи.

[0016] В одной реализации конкретная реализация этапа, на котором определяют политику безопасности на основе по меньшей мере одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию, используемому в качестве одного конца сквозной связи, и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования, требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, требования к возможностям по обеспечению безопасности от сети оператора связи и требования по обеспечению безопасности устройства на другом конце сквозной связи, состоит из этапов, на которых: определяют политику безопасности на основе одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию, используемому в качестве одного конца сквозной связи, и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования, требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, требования к возможностям по обеспечению безопасности от сети оператора связи и требования по обеспечению безопасности устройства на другом конце сквозной связи; или определяют политику безопасности в соответствии с предварительно заданным правилом и на основе более чем одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию, используемому в качестве одного конца сквозной связи, и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования, требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, требования к возможностям по обеспечению безопасности от сети оператора связи и требования по обеспечению безопасности устройства на другом конце сквозной связи.

[0017] В одной реализации перед этапом, на котором определяют политику безопасности на основе по меньшей мере одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию, используемому в качестве одного конца сквозной связи, и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования, требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, требования к возможностям по обеспечению безопасности от сети оператора связи и требования по обеспечению безопасности устройства на другом конце сквозной связи, дополнительно включены следующие этапы, на которых: сетевой элемент управления сеансами определяет, на основе конфигурационной информации или политики узла пользовательского оборудования, или на основе конфигурационной информации или политики узла пользовательского оборудования, которое получено из локального хранилища, или на основе требования услуги по обеспечению безопасности, требования серверной стороны по обеспечению безопасности, типа услуги, возможностей по обеспечению безопасности пользовательского оборудования или политики разбиения на временные интервалы, что оконечная точка обеспечения безопасности является узлом плоскости пользователя (UPF); или сетевой элемент управления сеансами принимает параметр конфигурации узла от сетевого элемента управления политикой оператора связи, при этом параметр конфигурации узла указывает, что оконечная точка обеспечения безопасности является узлом плоскости пользователя (UPF).

[0018] В одной реализации UPF является UPF в гостевой наземной сети мобильной связи общего пользования (VPLMN), а требование к возможностям по обеспечению безопасности от сети оператора связи является требованием по обеспечению безопасности шлюза в VPLMN; или UPF является UPF в домашней наземной сети мобильной связи общего пользования (HPLMN), а требование к возможностям по обеспечению безопасности от сети оператора связи является требованием по обеспечению безопасности шлюза в HPLMN.

[0019] В одной реализации содержание требования по обеспечению безопасности включает в себя алгоритм обеспечения безопасности, при этом алгоритм обеспечения безопасности включает в себя алгоритм шифрования и/или алгоритм защиты целостности.

[0020] В одной реализации содержание требования по обеспечению безопасности дополнительно включает в себя длину ключа и/или время обновления ключа.

[0021] В одной реализации формат требования по обеспечению безопасности включает в себя множество октетов, при этом множество октетов включает в себя любое из следующего: октет, используемый для указания идентификатора требования по обеспечению безопасности, октет, используемый для указания длины содержания требования по обеспечению безопасности, октет, используемый для указания, требуется ли алгоритм шифрования в требовании по обеспечению безопасности, октет, используемый для указания, требуется ли алгоритм защиты целостности в требовании по обеспечению безопасности, октет, используемый для указания длины алгоритма шифрования, октет, используемый для указания длины алгоритма защиты целостности, октет, используемый для указания, должен ли быть обновлен ключ, октет, используемый для указания конкретного алгоритма шифрования, и октет, используемый для указания конкретного алгоритма защиты целостности.

[0022] В одной реализации перед этапом, на котором получают, с помощью сетевого элемента управления сеансами, ключ защиты посредством выведения на основе политики безопасности, совместно используемого ключа и параметра, дополнительно включены следующие этапы, на которых: принимают совместно используемый ключ, отправленный центром управления ключами в сети оператора связи; или локально получают совместно используемый ключ.

[0023] В одной реализации этап, на котором получают ключ защиты, включает в себя этапы, на которых: отправляют запрос ключа центру управления ключами оператора связи, при этом запрос ключа включает в себя по меньшей мере одно из: идентификатор пользовательского оборудования, идентификатор сети, параметр услуги и политику безопасности, и по меньшей мере одно из: идентификатор пользовательского оборудования, идентификатор сети и параметр услуги используется центром управления ключами для определения совместно используемого ключа; и принимают ключ защиты, отправленный центром управления ключами.

[0024] В одной реализации способ дополнительно включает в себя этапы, на которых: отправляют, с помощью сетевого элемента управления сеансами, идентификатор сети одному концу сквозной связи; и/или отправляют, с помощью сетевого элемента управления сеансами, идентификатор сети устройству на другом конце сквозной связи.

[0025] Третий аспект этой заявки обеспечивает способ конфигурирования ключа, включающий в себя следующие этапы, на которых: центр управления ключами принимает запрос ключа, определяет совместно используемый ключ между пользовательским оборудованием и сетью оператора связи на основе идентификатора пользовательского оборудования и генерирует, на основе политики безопасности, совместно используемого ключа и параметра, ключ защиты, который используется для защиты сквозной связи; и центр управления ключами посылает ключ защиты пользовательскому оборудованию и посылает ключ защиты устройству на другом конце сквозной связи. Запрос ключа включает в себя политику безопасности и параметр, параметр включает в себя по меньшей мере одно из: идентификатор пользовательского оборудования, используемого в качестве одного конца сквозной связи, идентификатор сети и параметра услуги, а политика безопасности определена на основе по меньшей мере одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования, требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, требования к возможностям по обеспечению безопасности от сети оператора связи и требования по обеспечению безопасности устройства на другом конце сквозной связи.

[0026] Четвертый аспект этой заявки обеспечивает центр управления ключами, включающий в себя компонент связи и процессор. Компонент связи выполнен с возможностью приема запроса ключа. Процессор выполнен с возможностью: определения совместно используемого ключа между пользовательским оборудованием и сетью оператора связи на основе идентификатора пользовательского оборудования; и генерации ключа защиты на основе политики безопасности, совместно используемого ключа и параметра. Компонент связи дополнительно выполнен с возможностью: отправки ключа защиты пользовательскому оборудованию; и отправки ключа защиты устройству на другом конце сквозной связи. Параметр включает в себя по меньшей мере одно из: идентификатор пользовательского оборудования, используемого в качестве одного конца сквозной связи, идентификатор сети, и параметр услуги, а политика безопасности определяется на основе по меньшей мере одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования, требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, требования к возможностям по обеспечению безопасности от сети оператора связи и требования по обеспечению безопасности устройства на другом конце сквозной связи.

[0027] В одной реализации после генерации сетевым элементом управления ключами ключа защиты на основе политики безопасности, совместно используемого ключа и параметра, дополнительно включено следующее: сетевой элемент управления ключами посылает ключ защиты сетевому элементу управления сеансами оператора связи.

[0028] В одной реализации совместно используемый ключ является совместно используемым ключом между пользовательским оборудованием и сетью оператора связи, который получается после выполнения двусторонней аутентификации между пользовательским оборудованием и сетью оператора связи.

[0029] Пятый аспект этой заявки обеспечивает способ конфигурирования ключа, включающий в себя этапы, на которых: отправляют, с помощью пользовательского оборудования, запрос, включающий в себя идентификатор пользовательского оборудования; принимают, с помощью пользовательского оборудования, ответ, содержащий политику безопасности, при этом политика безопасности определена на основе по меньшей мере одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования, требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, требования к возможностям по обеспечению безопасности от сети оператора связи и требования по обеспечению безопасности устройства на другом конце сквозной связи; и получают, с помощью пользовательского оборудования, ключ защиты, при этом ключ защиты используется для защиты сквозной связи, и ключ защиты определяется на основе политики безопасности и совместно используемого ключа между пользовательским оборудованием и сетью оператора связи.

[0030] Шестой аспект этой заявки обеспечивает пользовательское оборудование, включающее в себя компонент связи и процессор. Компонент связи выполнен с возможностью: отправки запроса, включающего в себя идентификатор пользовательского оборудования; и приема ответа, содержащего политику безопасности. Политика безопасности определяется на основе по меньшей мере одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования, требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, требования к возможностям по обеспечению безопасности от сети оператора связи и требования по обеспечению безопасности устройства на другом конце сквозной связи. Процессор выполнен с возможностью получения ключа защиты, при этом ключ защиты используется для защиты сквозной связи, и ключ защиты определяется на основе политики безопасности и совместно используемого ключа между пользовательским оборудованием и сетью оператора связи.

[0031] В одной реализации конкретная реализация этапа, на котором отправляют, с помощью пользовательского оборудования, запрос, включает в себя этапы, на которых: отправляют, с помощью пользовательского оборудования, параметр услуги и набор требований по обеспечению безопасности, при этом набор требований по обеспечению безопасности включает в себя требование услуги по обеспечению безопасности от пользовательского оборудования и/или требование к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием.

[0032] В одной реализации запрос дополнительно включает в себя:

ID сеанса, ID несущей, ID потока или ID временного интервала, который генерируется пользовательским оборудованием.

[0033] В одной реализации этап, на котором получают ключ защиты, включает в себя этап, на котором: получают ключ защиты посредством выведения на основе политики безопасности, совместно используемого ключа и параметр, при этом параметр включает в себя по меньшей мере одно из: идентификатор пользовательского оборудования, идентификатор сети и параметр услуги.

[0034] В одной реализации перед получением ключа защиты посредством выведения на основе политики безопасности, совместно используемого ключа и параметра, дополнительно включены следующие этапы, на которых: принимают совместно используемый ключ, отправленный центром управления ключами оператора связи; или локально получают совместно используемый ключ; или получают совместно используемый ключ между пользовательским оборудованием и сетью оператора связи после выполнения двусторонней аутентификации между пользовательским оборудованием и сетью оператора связи.

[0035] В одной реализации перед получением ключа защиты посредством выведения на основе политики безопасности, совместно используемого ключа и параметра, дополнительно включен следующий этап, на котором: принимают идентификатор сети, отправленный сетевым элементом управления сеансами в сети оператора связи.

[0036] В одной реализации этап, на котором получают ключ защиты, включает в себя этап, на котором: принимают, с помощью пользовательского оборудования, ключ защиты, отправленный центром управления ключами или сетевым элементом управления сеансами в сети оператора связи.

[0037] Седьмой аспект этой заявки обеспечивает способ определения политики безопасности, включающий в себя этапы, на которых: принимают, с помощью сетевого элемента управления политикой оператора связи, запрос политики безопасности, при этом запрос политики безопасности включает в себя параметр и по меньшей мере одно из: требование пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требование услуги по обеспечению безопасности от пользовательского оборудования и требование к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, а параметр включает в себя по меньшей мере одно из: идентификатор пользовательского оборудования, используемого в качестве одного конца сквозной связи, идентификатор сети и параметр услуги; и генерируют и отправляют, с помощью сетевого элемента управления политикой, политику безопасности на основе набора требований по обеспечению безопасности, при этом набор требований по обеспечению безопасности включает в себя по меньшей мере одно из: требование пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требование услуги по обеспечению безопасности от пользовательского оборудования и требование к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием.

[0038] Восьмой аспект этой заявки обеспечивает сетевой элемент управления политикой, включающий в себя компонент связи и процессор. Компонент связи выполнен с возможностью приема запроса политики безопасности, при этом запрос политики безопасности включает в себя параметр и по меньшей мере одно из: требование пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требование услуги по обеспечению безопасности от пользовательского оборудования и требование к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, а параметр включает в себя по меньшей мере одно из: идентификатор пользовательского оборудования, используемого в качестве одного конца сквозной связи, идентификатор сети и параметр услуги. Процессор выполнен с возможностью генерации политики безопасности на основе набора требований по обеспечению безопасности, при этом набор требований по обеспечению безопасности включает в себя по меньшей мере одно из: требование пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требование услуги по обеспечению безопасности от пользовательского оборудования и требование к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием. Компонент связи дополнительно выполнен с возможностью отправки политики безопасности.

[0039] В одной реализации набор требований по обеспечению безопасности дополнительно включает в себя по меньшей мере одно из: требование к возможностям по обеспечению безопасности от сети оператора связи и требование по обеспечению безопасности устройства на другом конце сквозной связи.

[0040] В одной реализации этап, на котором получают требование по обеспечению безопасности сети оператора связи, включает в себя этап, на котором: после этапа, на котором принимают запрос политики безопасности, локально получают предварительно сохраненное требование по обеспечению безопасности сети оператора связи.

[0041] В одной реализации этап, на котором получают требование по обеспечению безопасности устройства на другом конце сквозной связи, включает в себя этапы, на которых: принимают требование по обеспечению безопасности, которое относится к устройство на другом конце сквозной связи и которое отправляется сетевым элементом управления сеансами; или отправляют запрос требования по обеспечению безопасности устройству на другом конце сквозной связи и принимают требование по обеспечению безопасности, отправленное устройством на другом конце сквозной связи, при этом запрос требования по обеспечению безопасности включает в себя по меньшей мере одно из: идентификатор пользовательского оборудования, идентификатор сети и параметр услуги, и по меньшей мере одно из: идентификатор пользовательского оборудования, идентификатор сети и параметр услуги используется устройством на другом конце сквозной связи для того, чтобы пометить требование по обеспечению безопасности устройства на другом конце сквозной связи.

[0042] В одной реализации этап, на котором генерируют политику безопасности на основе набора требований по обеспечению безопасности, включает в себя этапы, на которых: определяют политику безопасности на основе одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию, используемому в качестве одного конца сквозной связи, и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования, требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, требования к возможностям по обеспечению безопасности от сети оператора связи и требования по обеспечению безопасности устройства на другом конце сквозной связи; или определяют политику безопасности в соответствии с предварительно заданным правилом и на основе более чем одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию, используемому в качестве одного конца сквозной связи, и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования, требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, требования к возможностям по обеспечению безопасности от сети оператора связи и требования по обеспечению безопасности устройства на другом конце сквозной связи.

[0043] В одной реализации перед этапом, на котором генерируют политику безопасности на основе набора требований по обеспечению безопасности, дополнительно включено следующее: сетевой элемент управления политикой оператора связи определяет, на основе конфигурационной информации или политики узла пользовательского оборудования, или на основе конфигурационной информации или политики узла пользовательского оборудования, которое получено из локального хранилища, или на основе требования услуги по обеспечению безопасности, требования серверной стороны по обеспечению безопасности, типа услуги, возможностей по обеспечению безопасности пользовательского оборудования или политики разбиения на временные интервалы, что оконечная точка обеспечения безопасности является узлом плоскости пользователя (UPF).

[0044] В одной реализации UPF является UPF в гостевой наземной сети мобильной связи общего пользования (VPLMN), а требование к возможностям по обеспечению безопасности от сети оператора связи является требованием по обеспечению безопасности шлюза в VPLMN; или UPF является UPF в домашней наземной сети мобильной связи общего пользования (HPLMN), а требование к возможностям по обеспечению безопасности от сети оператора связи является требованием по обеспечению безопасности шлюза в HPLMN.

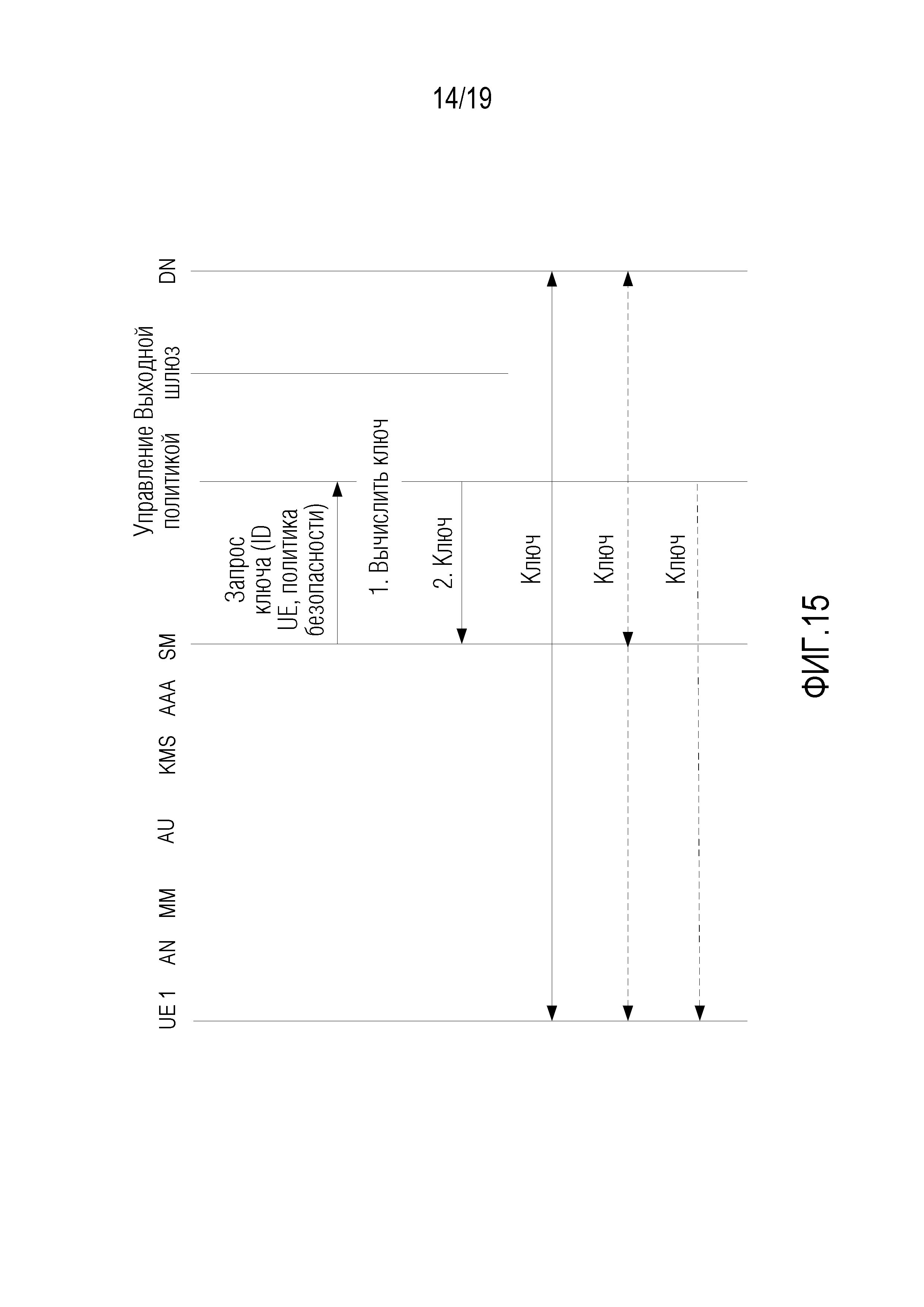

[0045] В одной реализации перед этапом, на котором генерируют политику безопасности на основе набора требований по обеспечению безопасности, дополнительно включено следующее: сетевой элемент управления политикой оператора связи определяет, что оконечная точка обеспечения безопасности является точкой ветвления или функцией классификатора данных восходящей линии связи (ULCL); и набор требований по обеспечению безопасности дополнительно включает в себя требование по обеспечению безопасности точки ветвления или ULCL.

[0046] В одной реализации содержание требования по обеспечению безопасности включает в себя алгоритм обеспечения безопасности, при этом алгоритм обеспечения безопасности включает в себя алгоритм шифрования и/или алгоритм защиты целостности.

[0047] В одной реализации содержание требования по обеспечению безопасности дополнительно включает в себя длину ключа и/или время обновления ключа.

[0048] Девятый аспект этой заявки обеспечивает способ определения политики безопасности, включающий в себя этапы, на которых: принимают, с помощью сетевого элемента управления мобильностью, запрос пользовательского оборудования, при этом запрос пользовательского оборудования включает в себя идентификатор пользовательского оборудования, используемого в качестве одного конца сквозной связи; и отправляют, с помощью сетевого элемента управления мобильностью, запрос на сквозную связь, при этом запрос на сквозную связь включает в себя идентификатор пользовательского оборудования, запрос на сквозную связь используется для активации установления безопасного сеанса, а политика безопасности определяется на основе по меньшей мере одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования, требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, и требования к возможностям по обеспечению безопасности от сети оператора связи.

[0049] Десятый аспект этой заявки обеспечивает сетевой элемент управления мобильностью, включающий в себя компонент связи и процессор. Компонент связи выполнен с возможностью: приема запроса пользовательского оборудования, при этом запрос пользовательского оборудования включает в себя идентификатор пользовательского оборудования, используемого в качестве одного конца сквозной связи; и отправки запроса на сквозную связь, при этом запрос на сквозную связь включает в себя идентификатор пользовательского оборудования, запрос на сквозную связь используется для активации установления безопасного сеанса, а политика безопасности определяется на основе по меньшей мере одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования, требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, и требования к возможностям по обеспечению безопасности от сети оператора связи.

[0050] В одной реализации перед отправкой сетевым элементом управления мобильностью запроса на сквозную связь дополнительно включено следующее: сетевой элемент управления мобильностью генерирует идентификатор сети. Запрос на сквозную связь дополнительно включает в себя идентификатор сети.

[0051] В одной реализации дополнительно включено следующее: сетевой элемент управления мобильностью получает от сервера абонентов идентификатор пользователя и требование пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов; и получает, на основе идентификатора пользовательского оборудования в запросе на сквозную связь, требование пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов.

[0052] В одной реализации запрос на сквозную связь дополнительно включает в себя требование пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов.

[0053] В одной реализации запрос пользовательского оборудования дополнительно включает в себя по меньшей мере одно из: параметр услуги, требование услуги по обеспечению безопасности от пользовательского оборудования и требование к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием.

[0054] В одной реализации запрос на сквозную связь дополнительно включает в себя по меньшей мере одно из: параметр услуги, требование услуги по обеспечению безопасности от пользовательского оборудования и требование к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием.

[0055] Одиннадцатый аспект этой заявки обеспечивает способ определения политики безопасности, включающий в себя этапы, на которых: принимают, с помощью сервера абонентов, запрос требования по обеспечению безопасности, при этом запрос требования по обеспечению безопасности включает в себя идентификатор пользователя, а сервер абонентов хранит требование пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов; определяют, с помощью сервера абонентов на основе идентификатора пользователя, требование пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов; и отправляют, с помощью сервера абонентов, требование пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, при этом требование пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, используется для генерации политики безопасности.

[0056] Двенадцатый аспект этой заявки обеспечивает сервер абонентов, включающий в себя: память, выполненную с возможностью хранения требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов; компонент связи, выполненный с возможностью приема запроса требования по обеспечению безопасности, который включает в себя идентификатор пользователя; и процессор, выполненный с возможностью определения, на основе идентификатора пользователя, требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов. Компонент связи дополнительно выполнен с возможностью отправки требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, при этом требование пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, используется для генерации политики безопасности.

[0057] Тринадцатый аспект этой заявки обеспечивает способ конфигурирования ключа, включающий в себя этапы, на которых: принимают, с помощью сетевого элемента управления сеансами, запрос на сквозную связь, при этом запрос на сквозную связь включает в себя идентификатор пользовательского оборудования, используемого в качестве одного конца сквозной связи; получают, с помощью сетевого элемента управления сеансами, политику безопасности, при этом политика безопасности определяется на основе по меньшей мере одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования, требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, требования к возможностям по обеспечению безопасности от сети оператора связи и требования по обеспечению безопасности устройства на другом конце сквозной связи; получают, с помощью сетевого элемента управления сеансами, первый ключ, при этом первый ключ используется для защиты сквозной связи, и первый ключ определяется на основе политики безопасности и совместно используемого ключа между пользовательским оборудованием и сетью оператора связи; генерируют, с помощью сетевого элемента управления сеансами, ключ криптографической защиты и/или ключ защиты целостности на основе политики безопасности и первого ключа, при этом ключ криптографической защиты используется для защиты конфиденциальности сквозной связи, а ключ защиты целостности используется для защиты целостности сквозной связи; отправляют, с помощью сетевого элемента управления сеансами, политику безопасности пользовательскому оборудованию; и отправляют, с помощью сетевого элемента управления сеансами, политику безопасности и по меньшей мере одно из: ключ криптографической защиты и ключ защиты целостности устройству на другом конце сквозной связи.

[0058] Четырнадцатый аспект этой заявки обеспечивает сетевой элемент управления сеансами, включающий в себя:

компонент связи, выполненный с возможностью приема запроса на сквозную связь, при этом запрос на сквозную связь включает в себя идентификатор пользовательского оборудования, используемого в качестве одного конца сквозной связи; и процессор, выполненный с возможностью: получения политики безопасности, при этом политика безопасности определяется на основе по меньшей мере одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования, требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, требования к возможностям по обеспечению безопасности от сети оператора связи и требования по обеспечению безопасности устройства на другом конце сквозной связи; получения первого ключа, при этом первый ключ используется для защиты сквозной связи, и первый ключ определяется на основе политики безопасности и совместно используемого ключа между пользовательским оборудованием и сетью оператора связи; и генерации ключа криптографической защиты и/или ключа защиты целостности на основе политики безопасности и первого ключа, при этом ключ криптографической защиты используется для защиты конфиденциальности сквозной связи, а ключ защиты целостности используется для защиты целостности сквозной связи. Компонент связи дополнительно выполнен с возможностью: отправки политики безопасности пользовательскому оборудованию; и отправки политики безопасности и по меньшей мере одного из: ключа криптографической защиты и ключа защиты целостности устройству на другом конце сквозной связи.

[0059] В одной реализации сетевой элемент управления сеансами посылает первый ключ пользовательскому оборудованию, так что пользовательское оборудование генерирует ключ криптографической защиты и/или ключ защиты целостности на основе политики безопасности и первого ключа.

[0060] В одной реализации дополнительно включено следующее: сетевой элемент управления сеансами посылает ключ криптографической защиты и/или ключ защиты целостности пользовательскому оборудованию.

[0061] Пятнадцатый аспект этой заявки обеспечивает способ конфигурирования ключа, включающий в себя этапы, на которых: отправляют, с помощью пользовательского оборудования, запрос, включающий в себя идентификатор пользовательского оборудования; принимают, с помощью пользовательского оборудования, ответ, содержащий политику безопасности, при этом политика безопасности определена на основе по меньшей мере одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования, требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, требования к возможностям по обеспечению безопасности от сети оператора связи и требования по обеспечению безопасности устройства на другом конце сквозной связи; и получают, с помощью пользовательского оборудования, ключ криптографической защиты и/или ключ защиты целостности, при этом ключ криптографической защиты используется для защиты конфиденциальности сквозной связи, а ключ защиты целостности используется для защиты целостности сквозной связи.

[0062] Шестнадцатый аспект этой заявки обеспечивает пользовательское оборудование, включающее в себя:

компонент связи, выполненный с возможностью: отправки запроса, включающего в себя идентификатор пользовательского оборудования; и приема ответа, содержащего политику безопасности, при этом политика безопасности определена на основе по меньшей мере одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования, требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, требования к возможностям по обеспечению безопасности от сети оператора связи и требования по обеспечению безопасности устройства на другом конце сквозной связи; и процессор, выполненный с возможностью получения ключа криптографической защиты и/или ключа защиты целостности.

[0063] В одной реализации этап, на котором получают, с помощью пользовательского оборудования, ключ криптографической защиты и/или ключ защиты целостности, включает в себя этапы, на которых: пользовательское оборудование получает первый ключ, при этом первый ключ определяется на основе политики безопасности и совместно используемого ключа между пользовательским оборудованием и сетью оператора связи; и генерирует ключ криптографической защиты и/или ключ защиты целостности на основе политики безопасности и первого ключа.

[0064] В одной реализации этап, на котором получают, с помощью пользовательского оборудования, ключ криптографической защиты и/или ключ защиты целостности, включает в себя этап, на котором: пользовательское оборудование принимает ключ криптографической защиты и/или ключ защиты целостности.

[0065] Семнадцатый аспект этой заявки обеспечивает способ определения политики безопасности, включающий в себя этапы, на которых: определяют, с помощью сетевого элемента управления политикой или сетевого элемента управления мобильностью оператора связи, оконечную точку обеспечения безопасности; когда оконечная точка обеспечения безопасности является узлом плоскости пользователя (UPF), генерируют, с помощью сетевого элемента управления политикой или сетевого элемента управления мобильностью, политику безопасности на основе по меньшей мере одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования и требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, и по меньшей мере одного из: требования к возможностям по обеспечению безопасности от сети оператора связи и требования по обеспечению безопасности устройства на другом конце сквозной связи; или когда оконечная точка обеспечения безопасности является другим устройством, генерируют, с помощью сетевого элемента управления политикой или сетевого элемента управления мобильностью, политику безопасности на основе требования по обеспечению безопасности другого устройства и по меньшей мере одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования и требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, при этом другое устройство включает в себя точку ветвления или ULCL.

[0066] Восемнадцатый аспект этой заявки обеспечивает сетевой элемент управления политикой или сетевой элемент управления мобильностью, включающий в себя: процессор, выполненный с возможностью: определения оконечной точки обеспечения безопасности; когда оконечная точка обеспечения безопасности является узлом плоскости пользователя (UPF), генерации политики безопасности на основе по меньшей мере одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования и требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, и по меньшей мере одного из: требования к возможностям по обеспечению безопасности от сети оператора связи и требования по обеспечению безопасности устройства на другом конце сквозной связи; или когда оконечная точка обеспечения безопасности является другим устройством, генерации политики безопасности на основе требования по обеспечению безопасности другого устройства и по меньшей мере одного из: требования пользователя по обеспечению безопасности, которое относится к пользовательскому оборудованию и которое предварительно сконфигурировано на сервере абонентов, требования услуги по обеспечению безопасности от пользовательского оборудования и требования к возможностям по обеспечению безопасности, поддерживаемым пользовательским оборудованием, при этом другое устройство включает в себя точку ветвления или ULCL.

[0067] В одной реализации этап, на котором определяют оконечную точку обеспечения безопасности, включает в себя этапы, на которых: определяют оконечную точку обеспечения безопасности на основе конфигурационной информации или политики узла пользовательского оборудования, которая принята от другого функционального сетевого элемента в сети оператора связи, или на основе конфигурационной информации или политики узла пользовательского оборудования, которая получена из локального хранилища, или на основе принятого требования услуги по обеспечению безопасности, принятого требования серверной стороны по обеспечению безопасности, принятого типа услуги или принятой политики разбиения на временные интервалы.

[0068] В одной реализации UPF является UPF в гостевой наземной сети мобильной связи общего пользования (VPLMN), а требование к возможностям по обеспечению безопасности от сети оператора связи является требованием по обеспечению безопасности шлюза в VPLMN; или UPF является UPF в домашней наземной сети мобильной связи общего пользования (HPLMN), а требование к возможностям по обеспечению безопасности от сети оператора связи является требованием по обеспечению безопасности шлюза в HPLMN.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0069] Для более ясного описания технических решений в вариантах осуществления этой заявки или в предшествующем уровне техники приведенное ниже кратко описывает прилагаемые чертежи, необходимые для описания вариантов осуществления или предшествующего уровня техники. Очевидно, что прилагаемые чертежи в следующем ниже описании показывают некоторые варианты осуществления этой заявки, и специалист обычной квалификации в данной области техники может получить другие чертежи из этих прилагаемых чертежей, не прилагая творческих усилий.

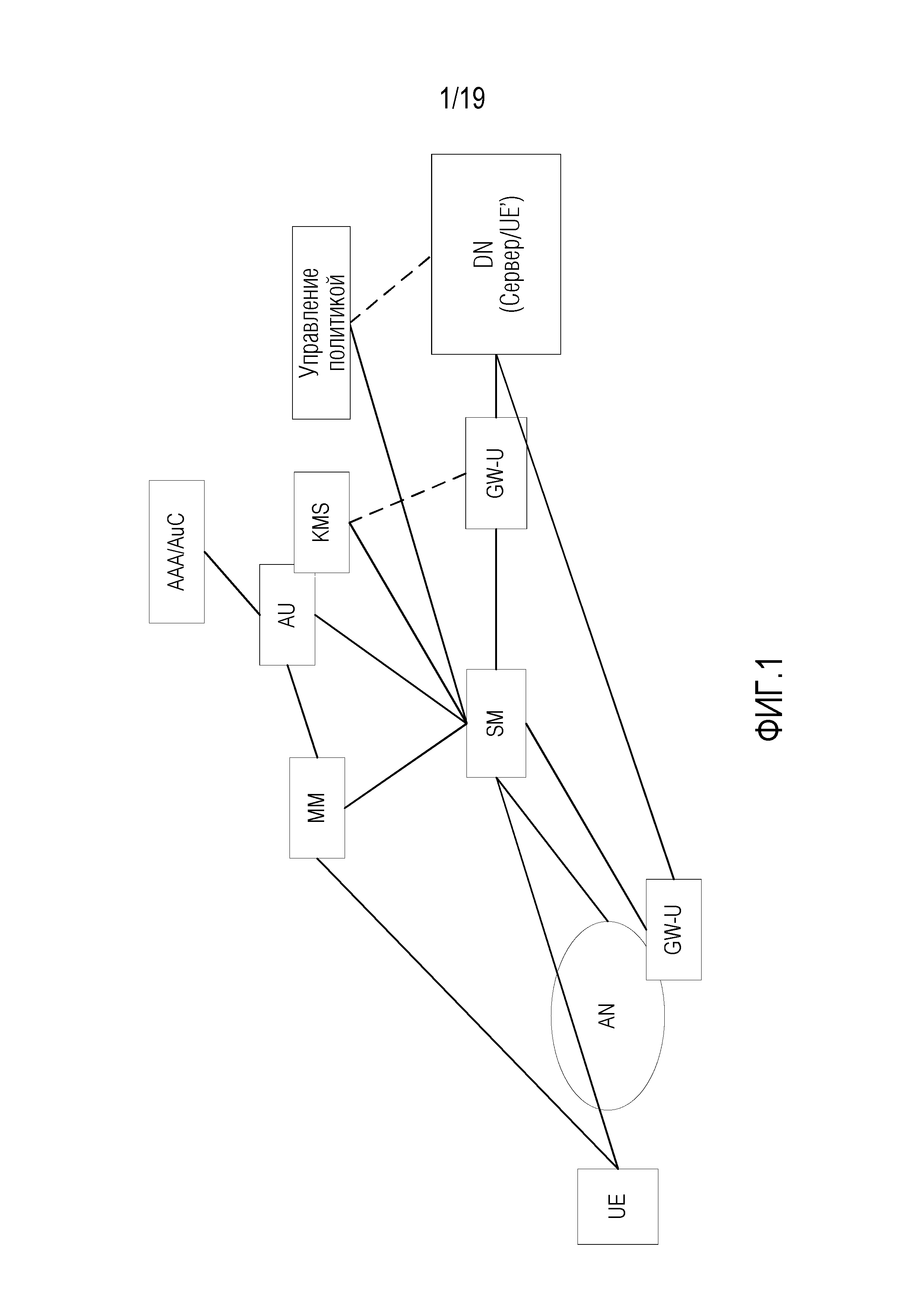

[0070] Фиг. 1 является схематическим чертежом будущей сетевой архитектуры мобильной связи;

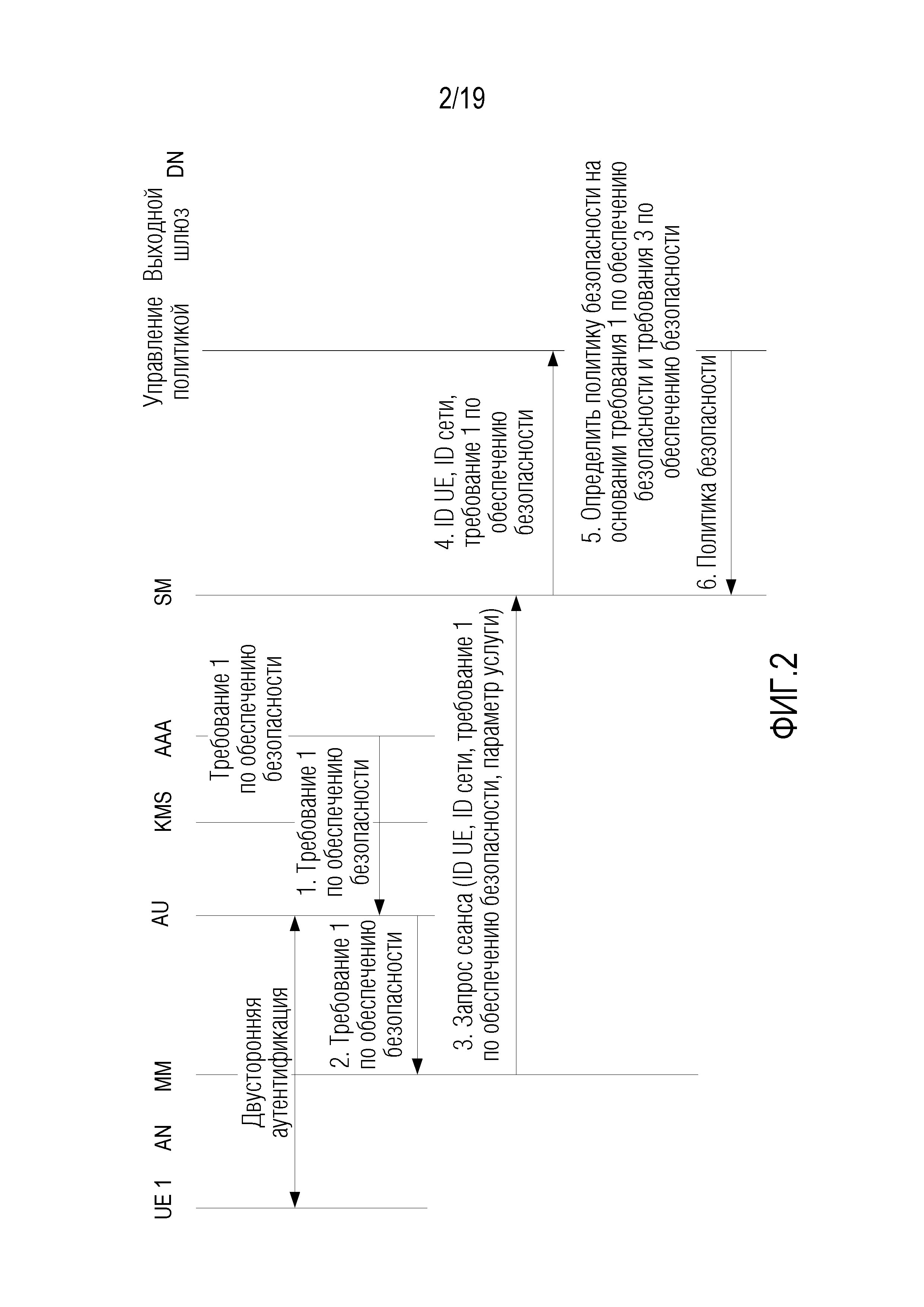

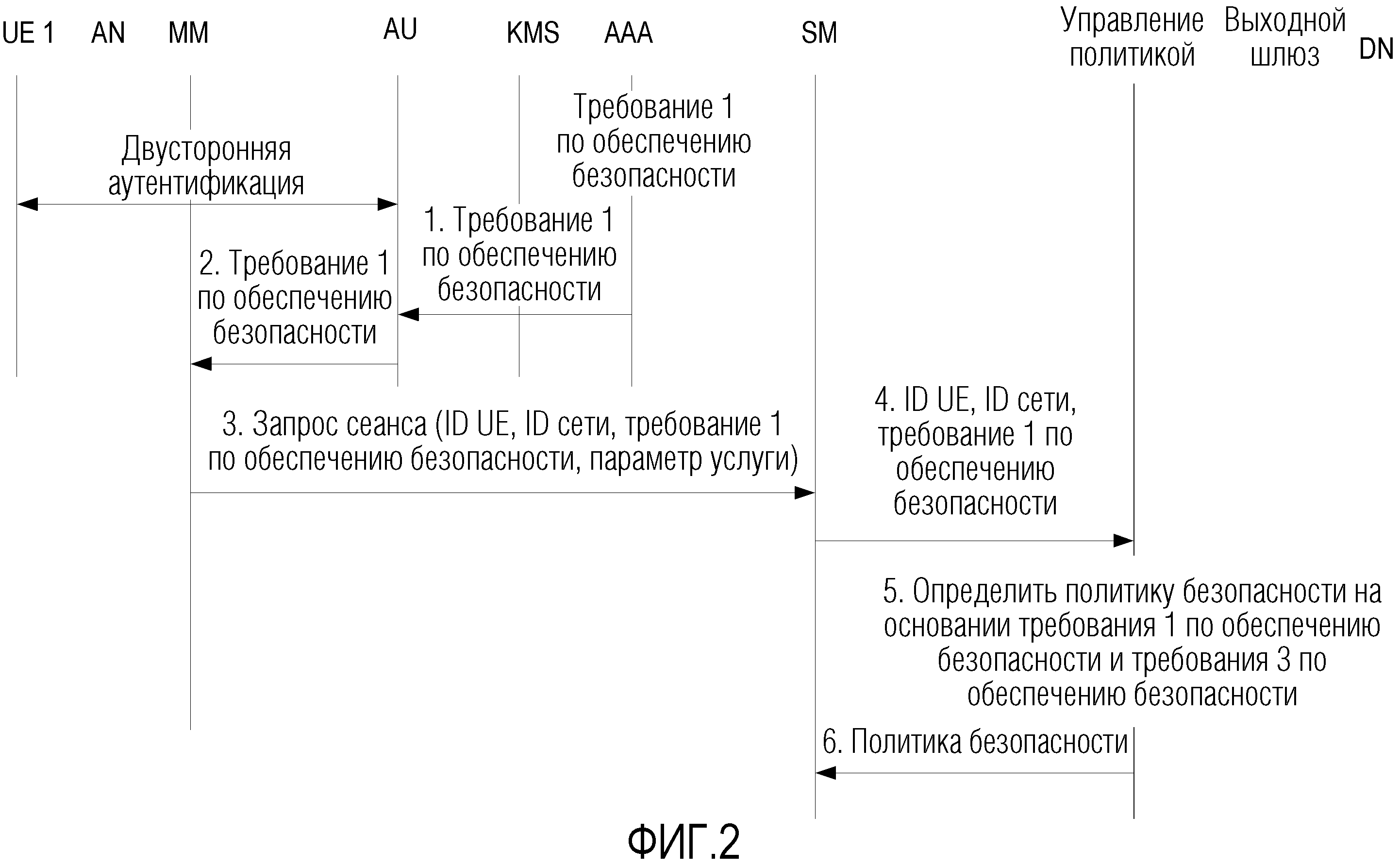

[0071] фиг. 2 является блок-схемой последовательности операций способа определения политики безопасности в соответствии с одним вариантом осуществления этой заявки;

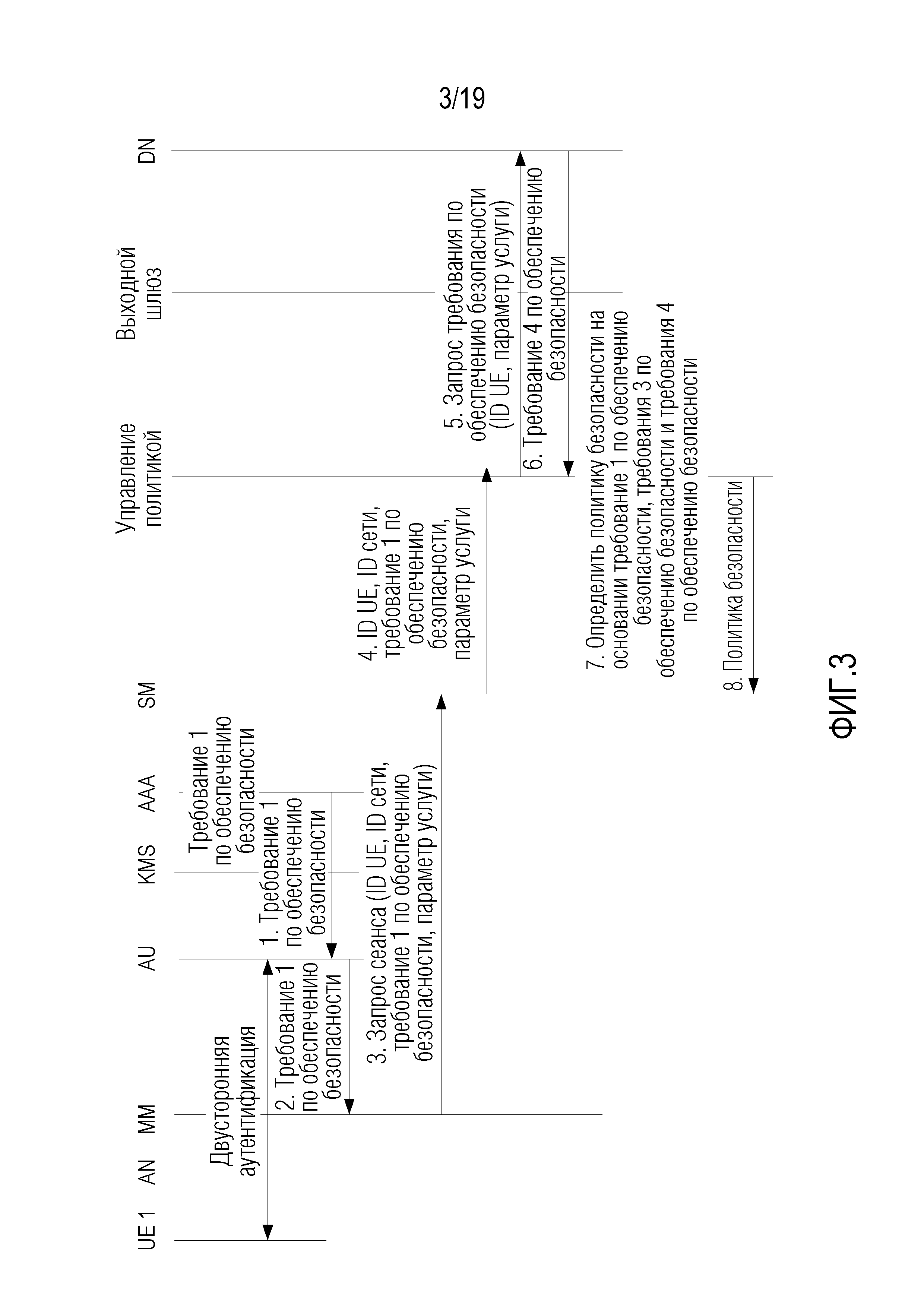

[0072] фиг. 3 является блок-схемой последовательности операций другого способа определения политики безопасности в соответствии с одним вариантом осуществления этой заявки;

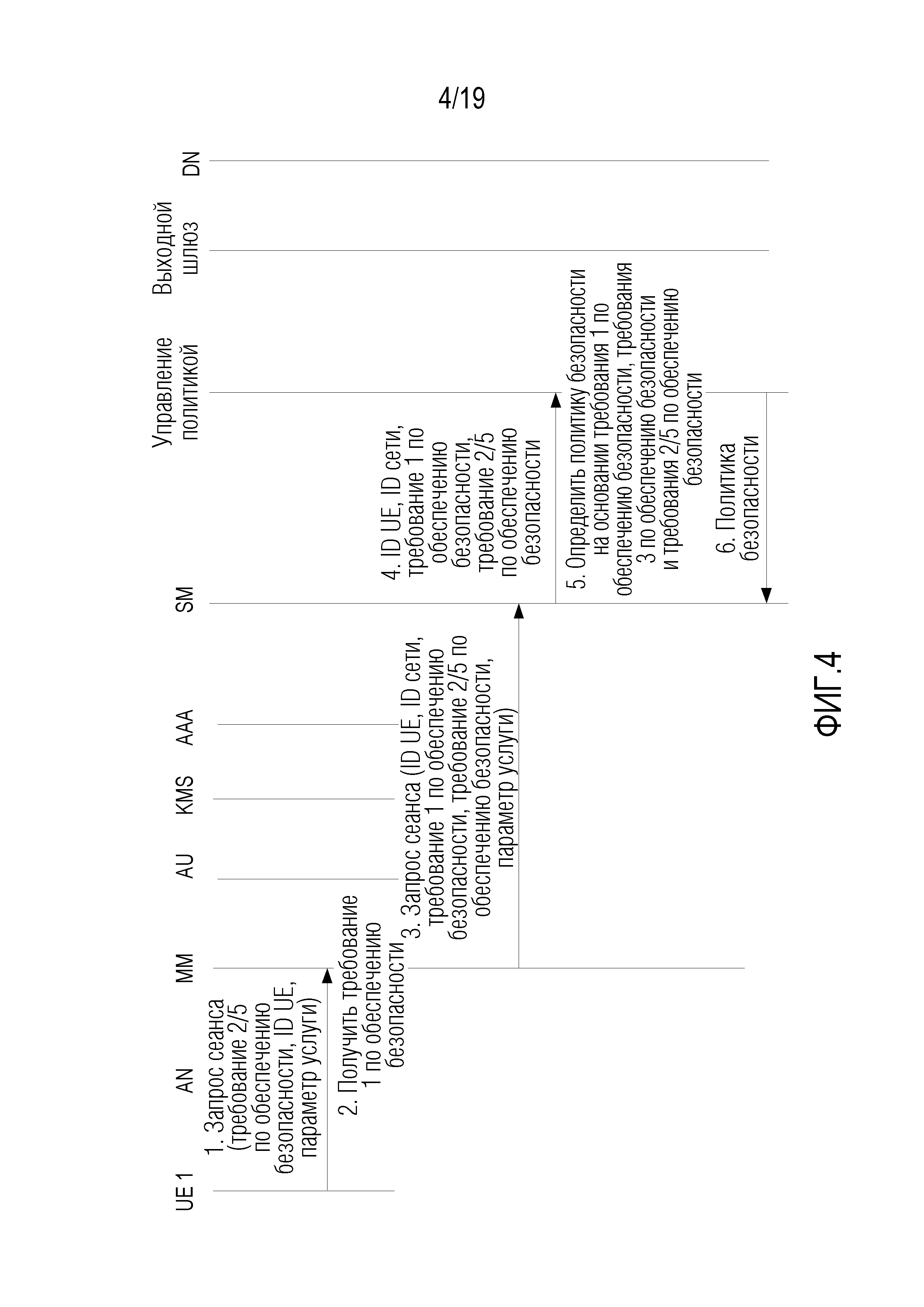

[0073] фиг. 4 является блок-схемой последовательности операций другого способа определения политики безопасности в соответствии с одним вариантом осуществления этой заявки;

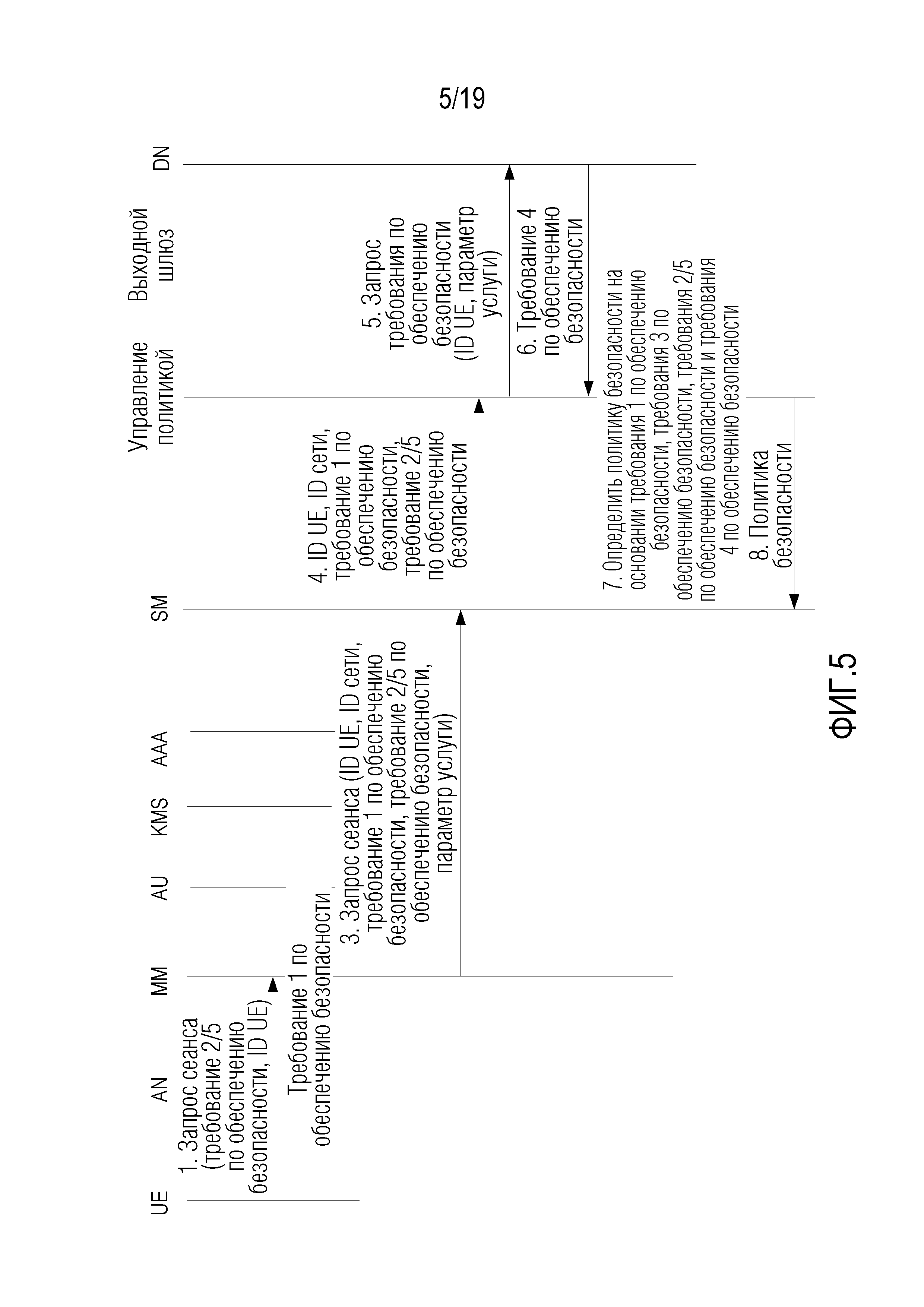

[0074] фиг. 5 является блок-схемой последовательности операций другого способа определения политики безопасности в соответствии с одним вариантом осуществления этой заявки;

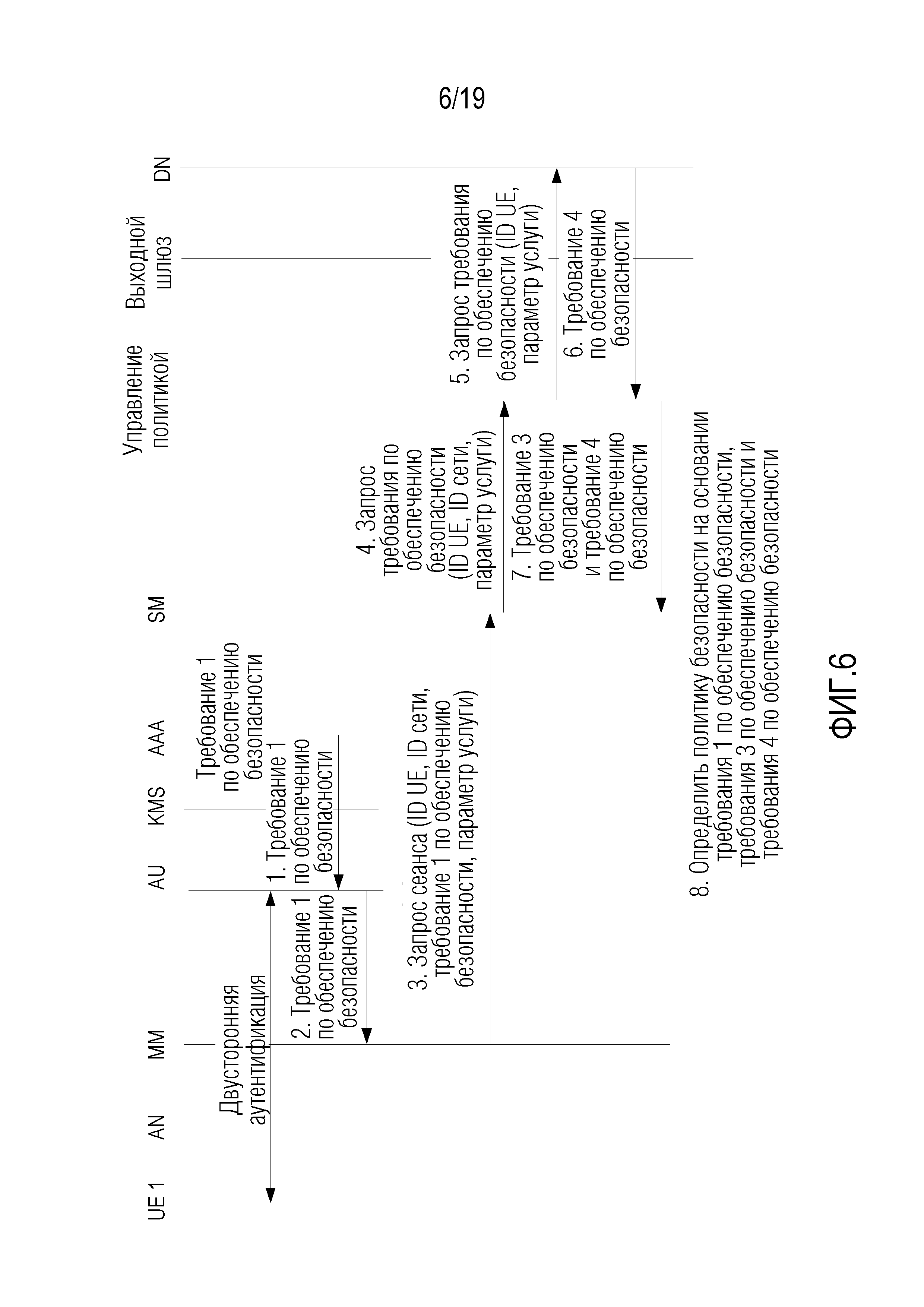

[0075] фиг. 6 является блок-схемой последовательности операций другого способа определения политики безопасности в соответствии с одним вариантом осуществления этой заявки;

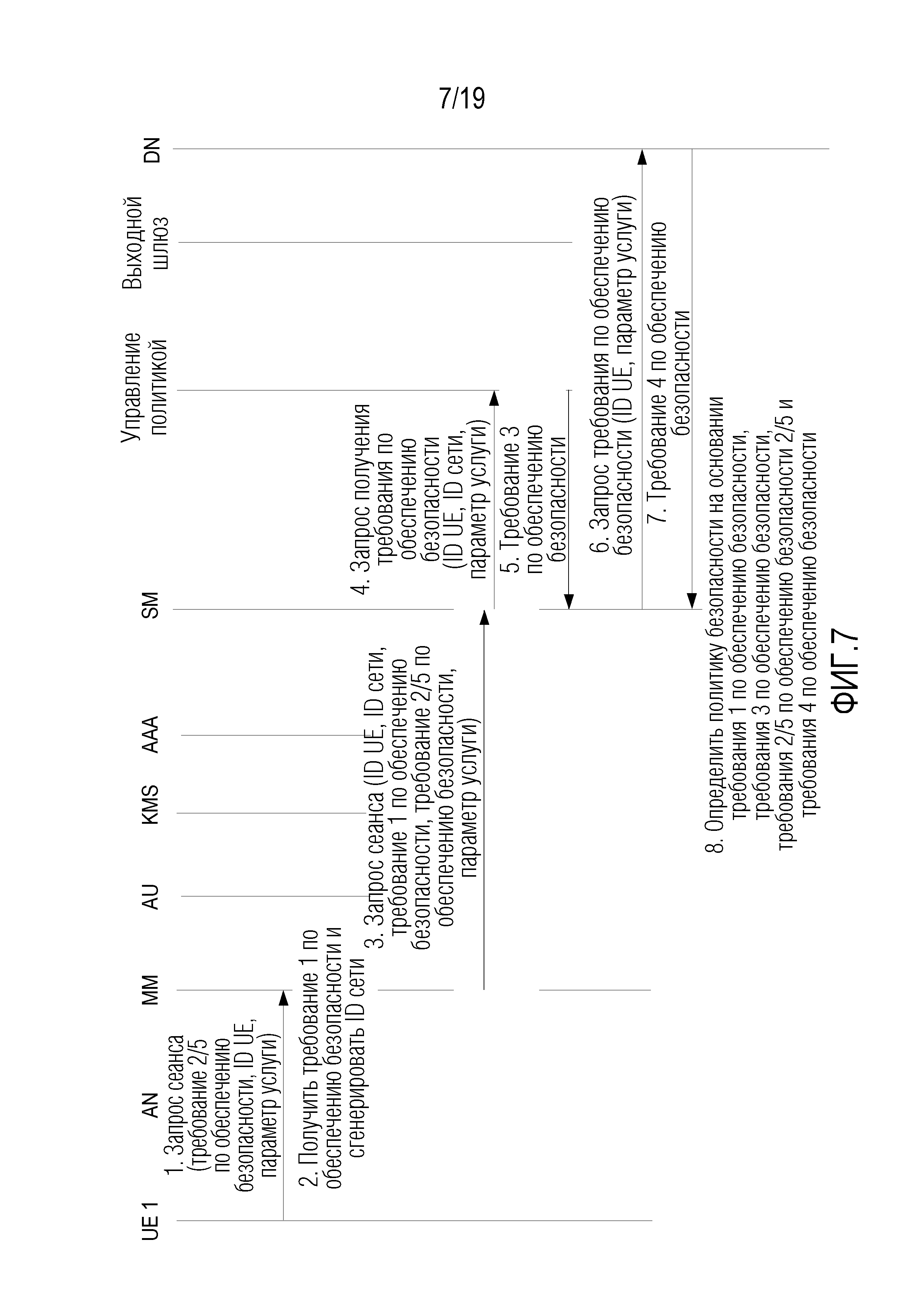

[0076] фиг. 7 является блок-схемой последовательности операций другого способа определения политики безопасности в соответствии с одним вариантом осуществления этой заявки;

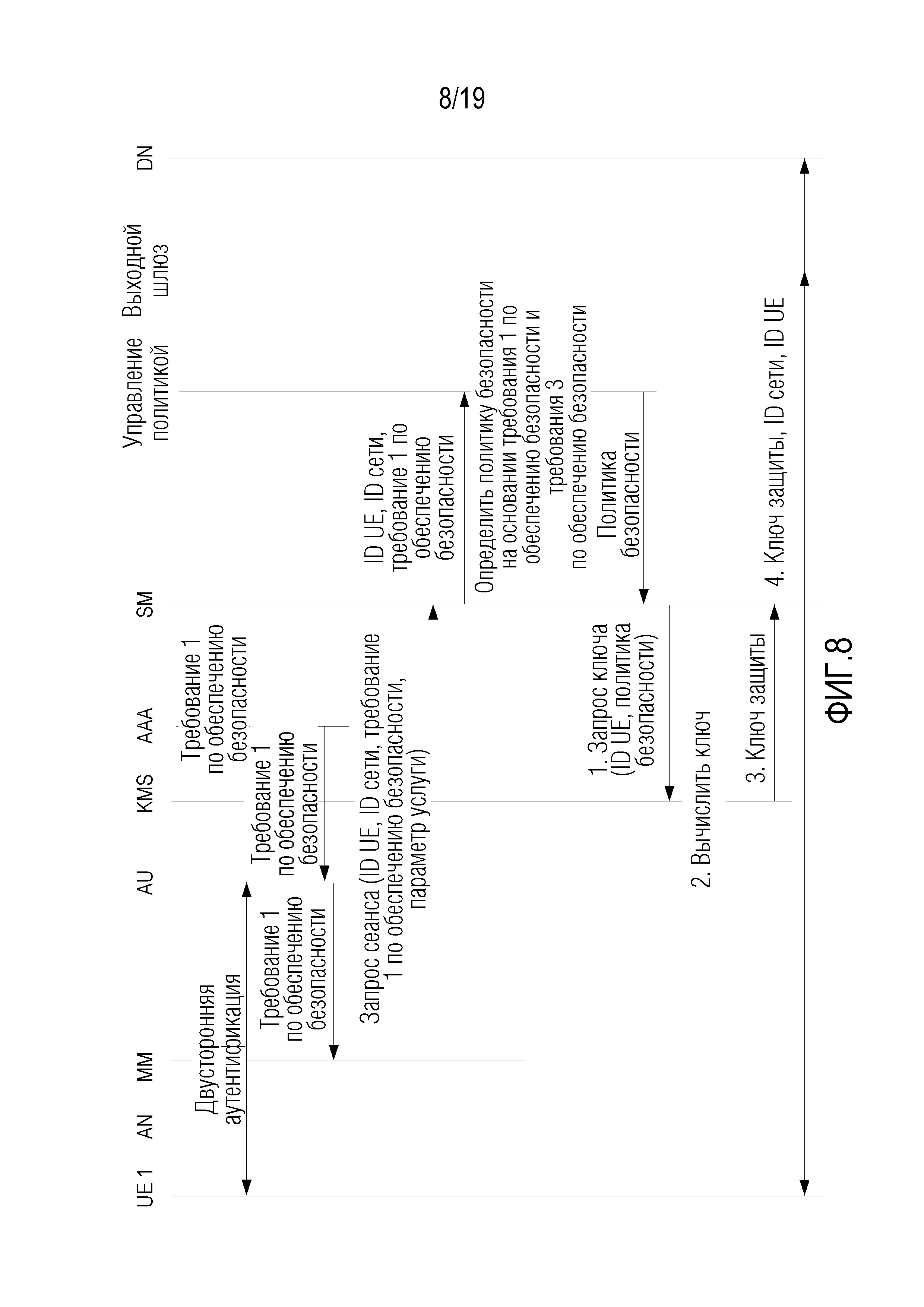

[0077] фиг. 8 является блок-схемой последовательности операций способа конфигурирования ключа в соответствии с одним вариантом осуществления этой заявки;

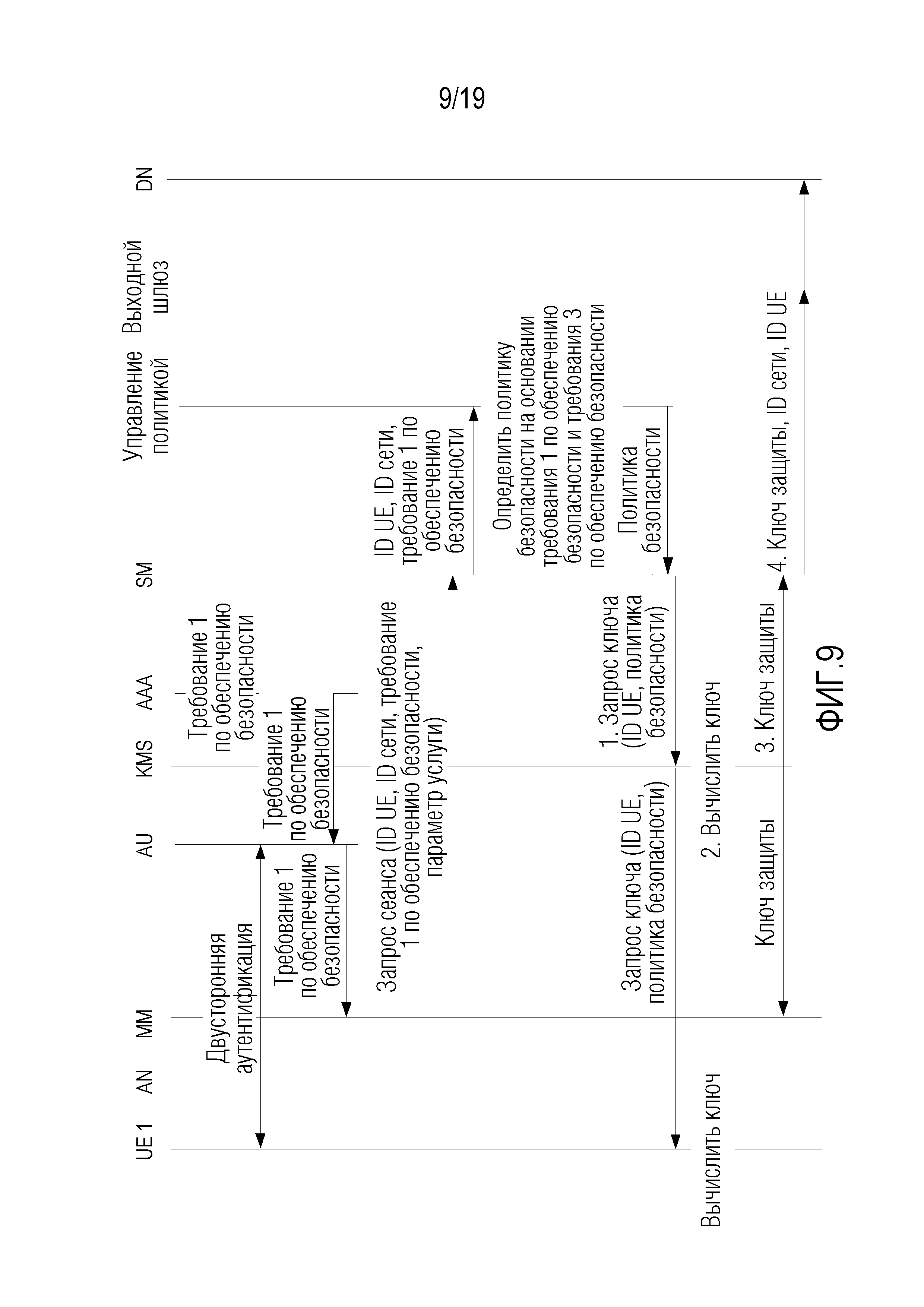

[0078] фиг. 9 является блок-схемой последовательности операций другого способа конфигурирования ключа в соответствии с одним вариантом осуществления этой заявки;

[0079] фиг. 10 является блок-схемой последовательности операций другого способа конфигурирования ключа в соответствии с одним вариантом осуществления этой заявки;

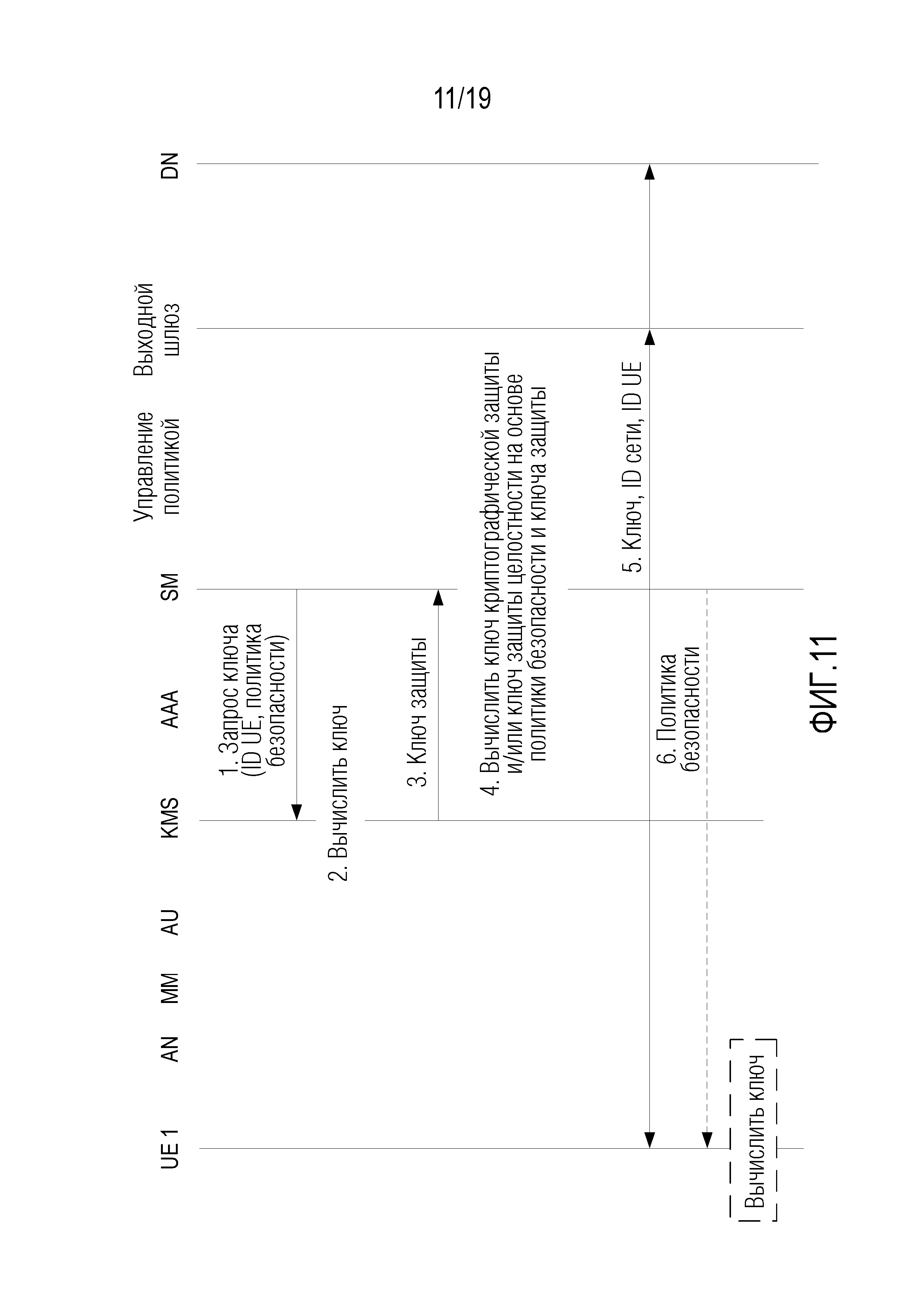

[0080] фиг. 11 является блок-схемой последовательности операций другого способа конфигурирования ключа в соответствии с одним вариантом осуществления этой заявки;

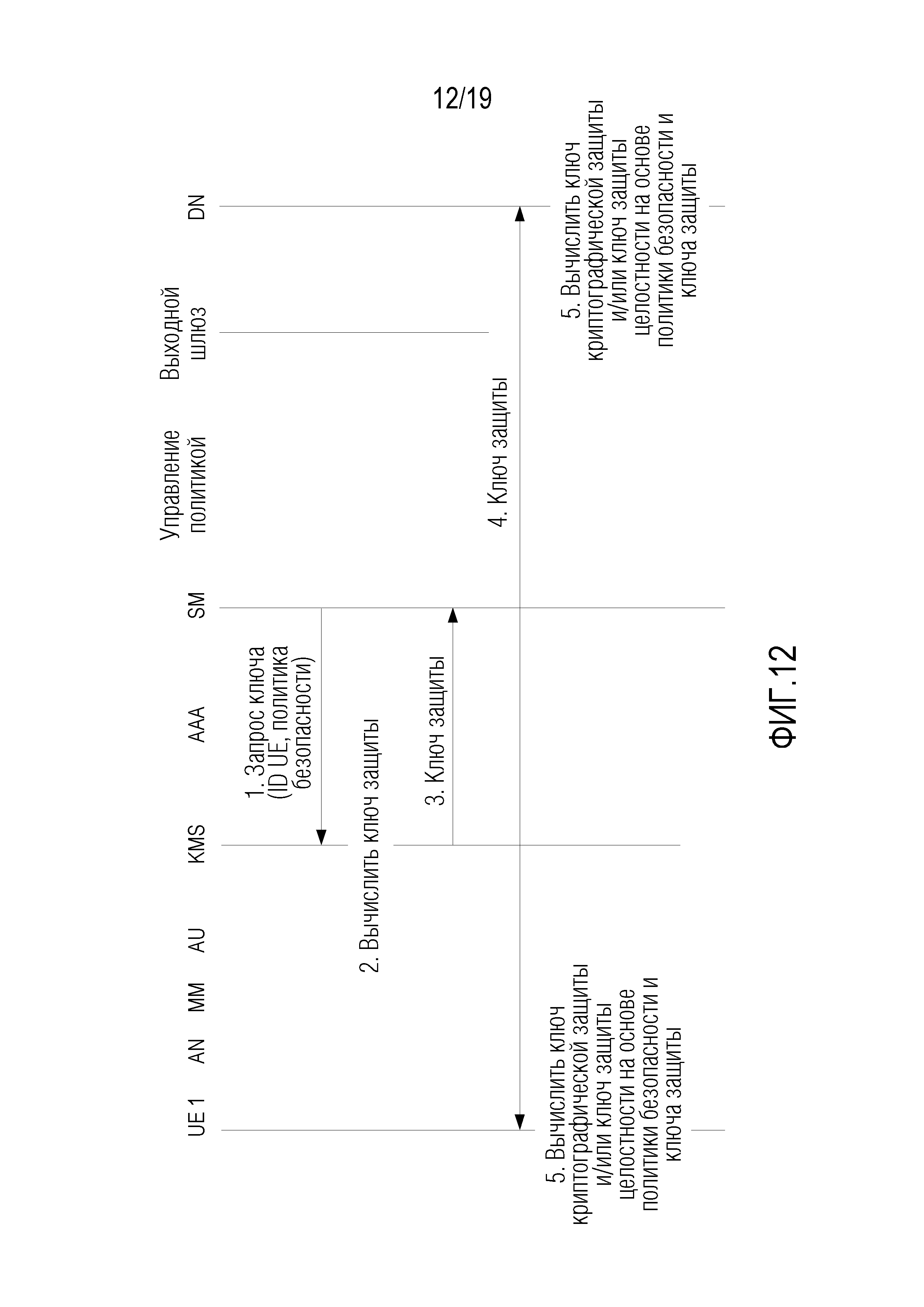

[0081] фиг. 12 является блок-схемой последовательности операций другого способа конфигурирования ключа в соответствии с одним вариантом осуществления этой заявки;

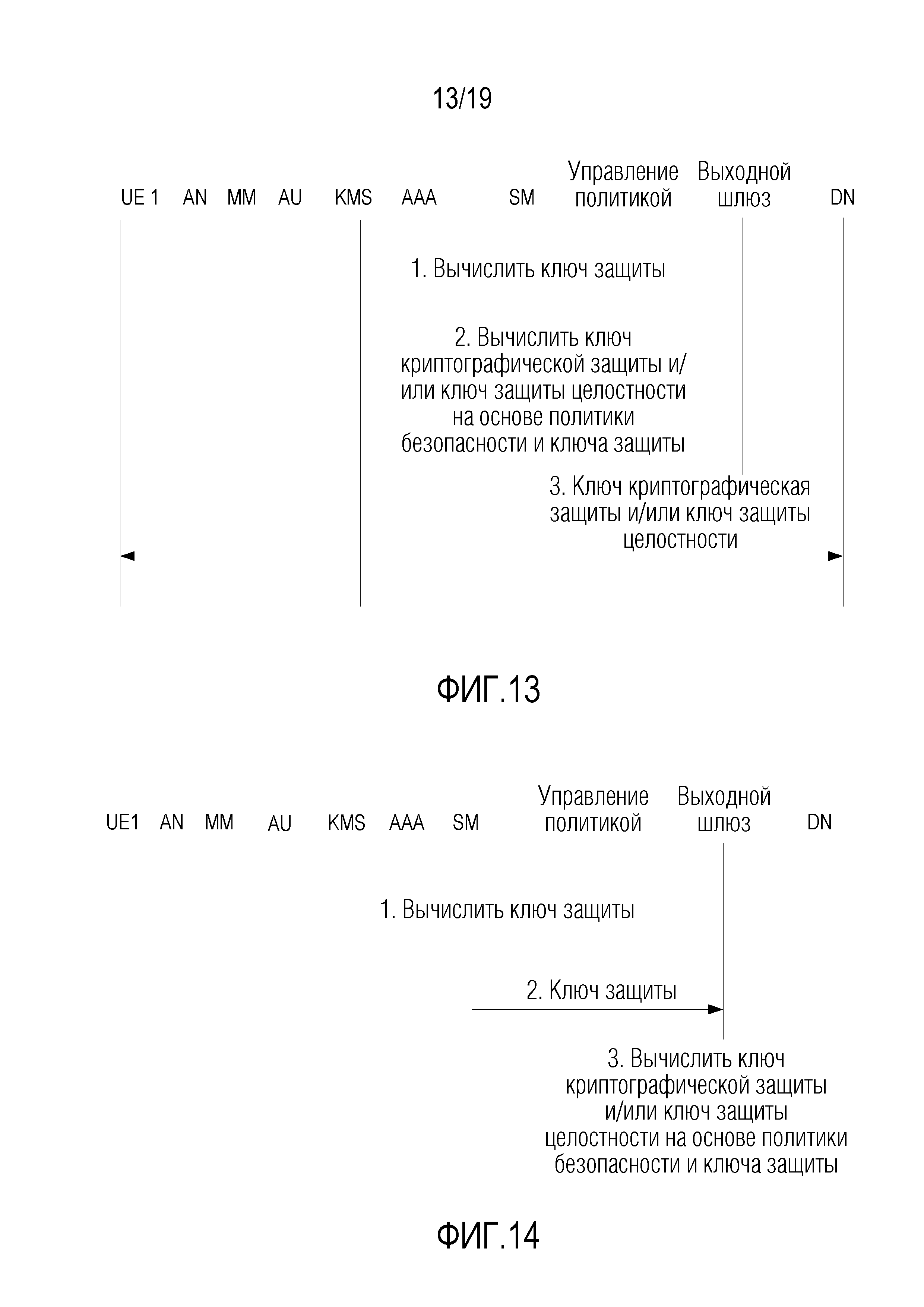

[0082] фиг. 13 является блок-схемой последовательности операций другого способа конфигурирования ключа в соответствии с одним вариантом осуществления этой заявки;

[0083] фиг. 14 является блок-схемой последовательности операций другого способа конфигурирования ключа в соответствии с одним вариантом осуществления этой заявки;

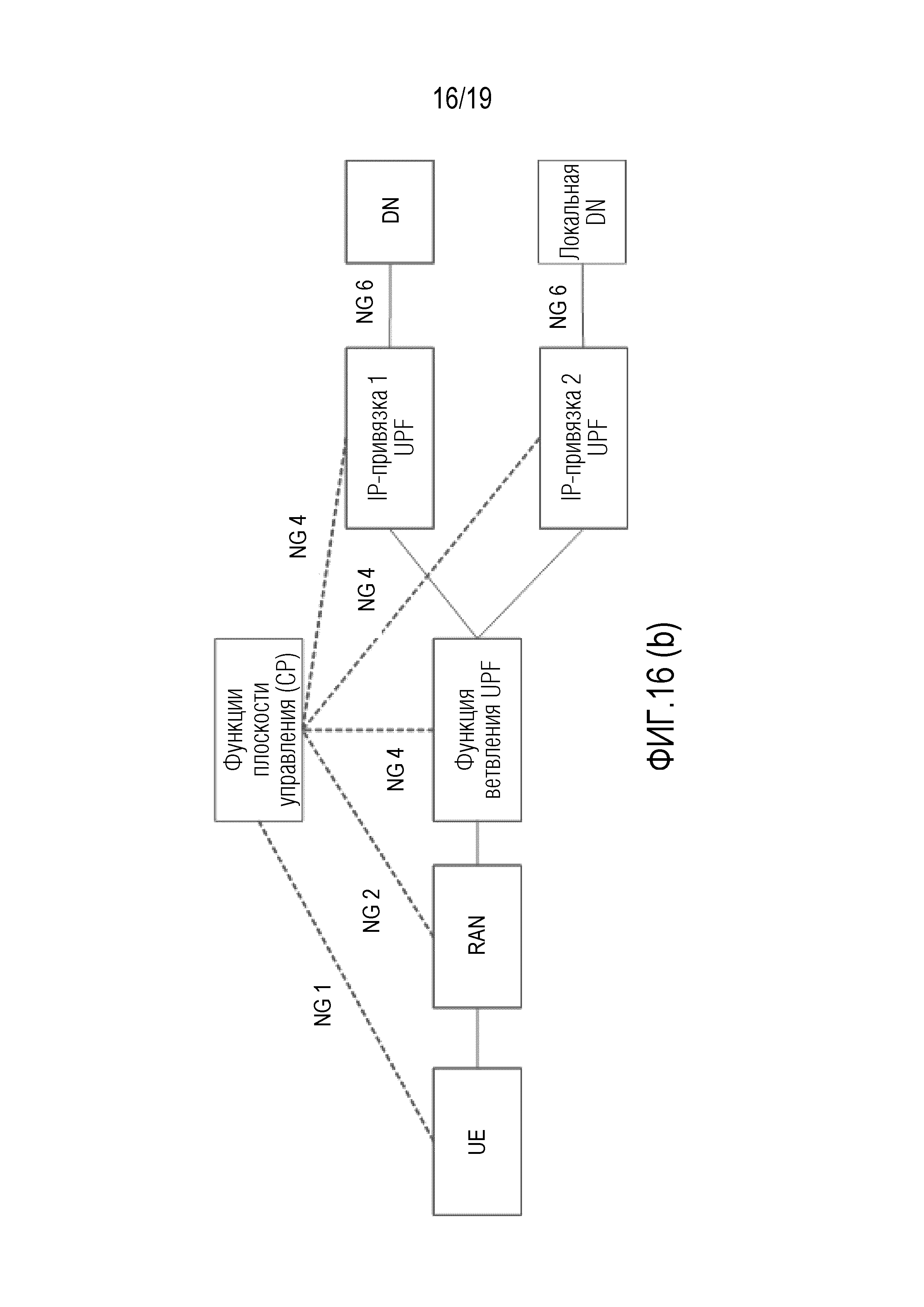

[0084] фиг. 15 является блок-схемой последовательности операций другого способа конфигурирования ключа в соответствии с одним вариантом осуществления этой заявки;

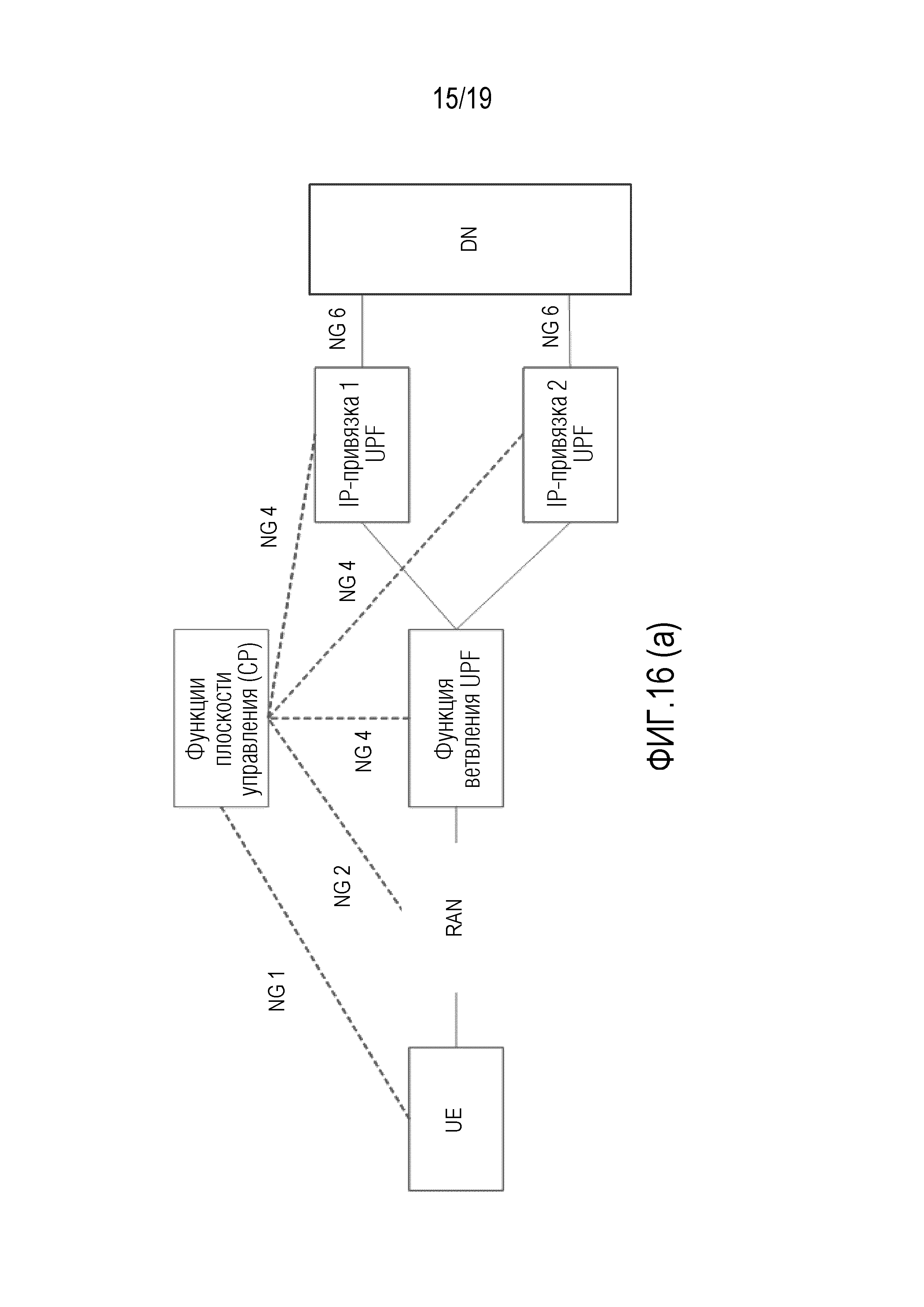

[0085] фиг. 16 (a) и фиг. 16 (b) являются схематическими чертежами сценария ветвления;

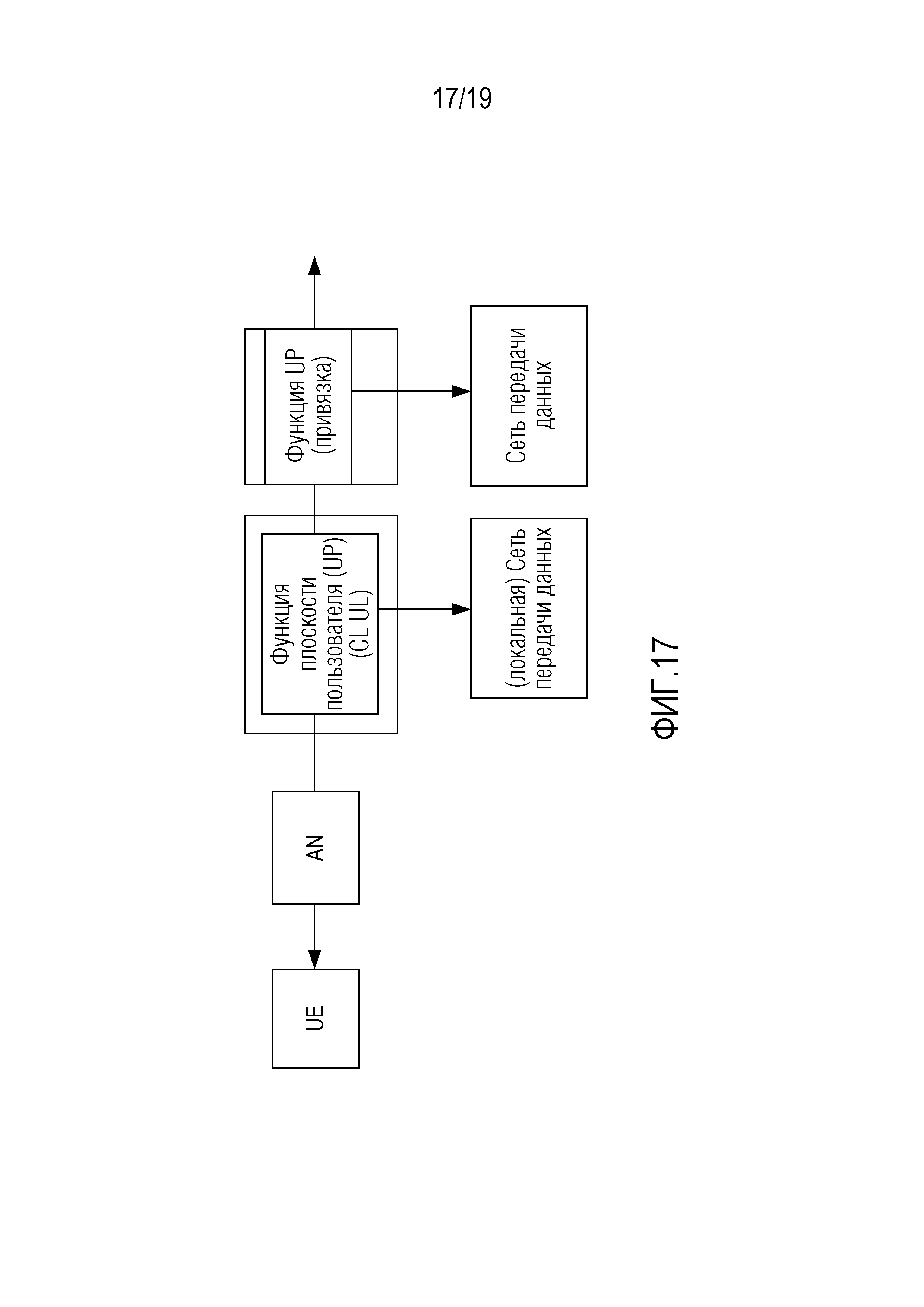

[0086] фиг. 17 является схематическим чертежом сценария, в котором линией связи сеанса является UE-AN-UPF (ULCL)-UPF (привязка);

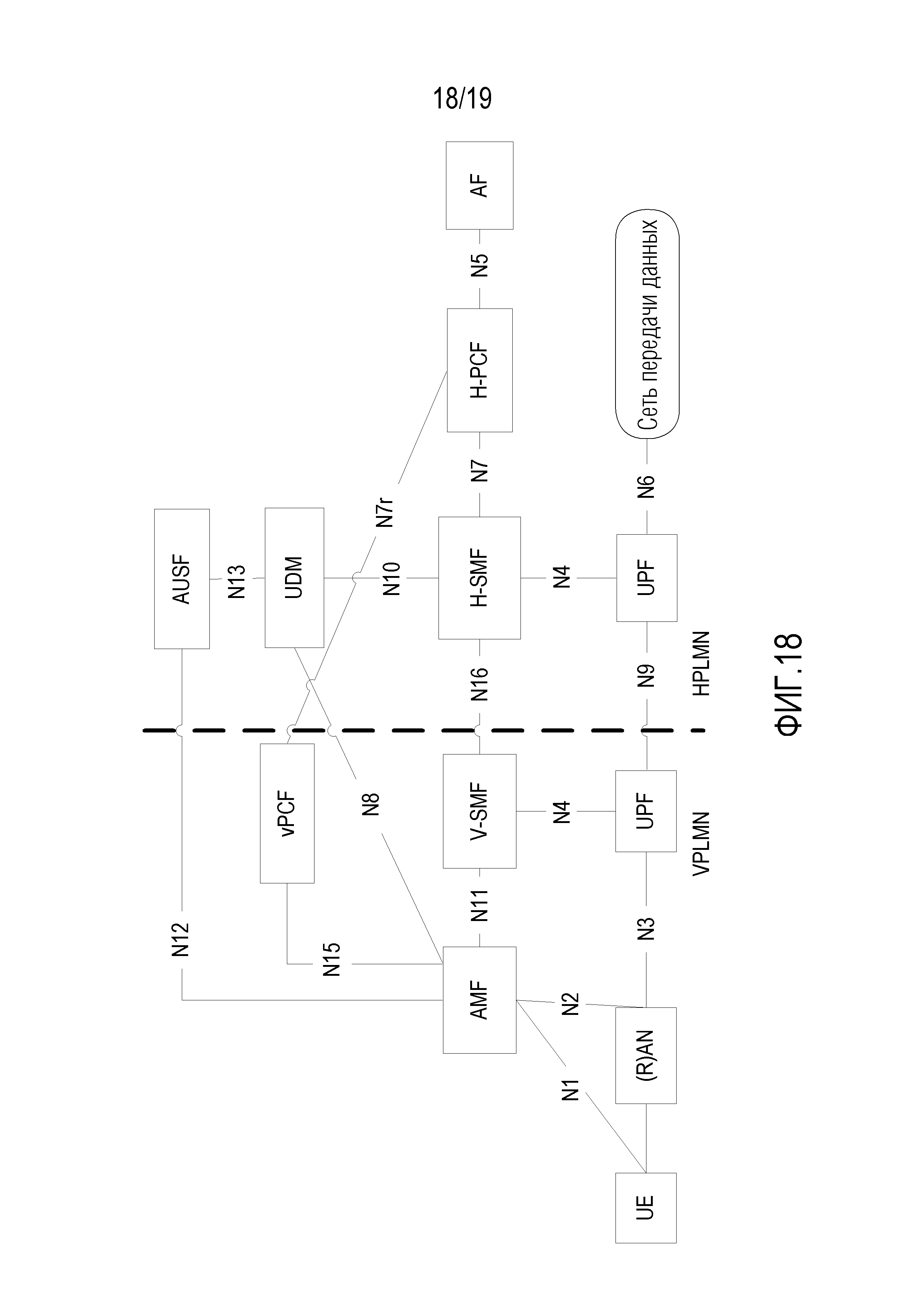

[0087] фиг. 18 является схематическим чертежом сценария роуминга с домашней маршрутизацией;

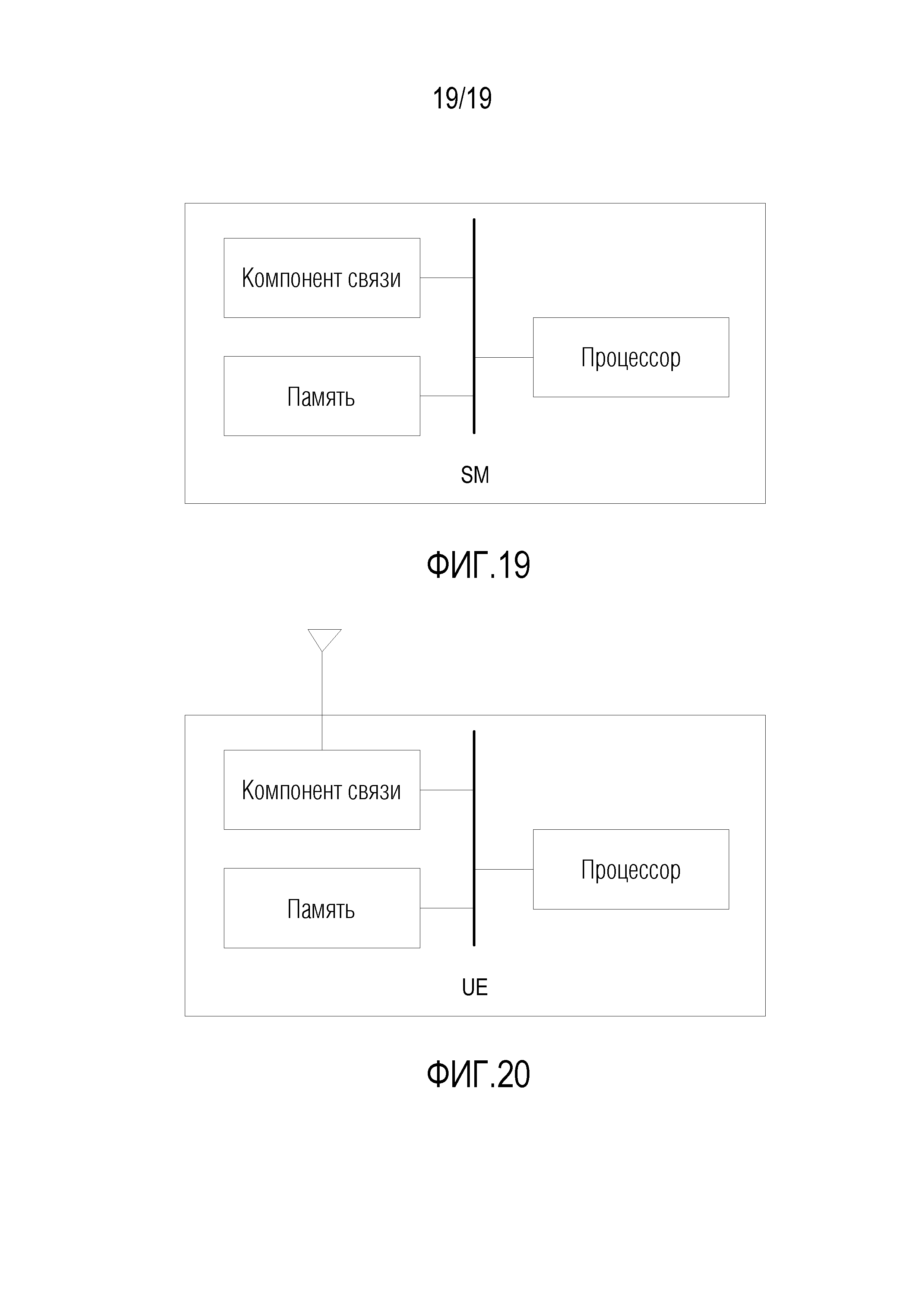

[0088] фиг. 19 является схематическим структурным чертежом сетевого элемента управления сеансами в соответствии с одним вариантом осуществления этой заявки; и

[0089] фиг. 20 является схематическим структурным чертежом пользовательского оборудования в соответствии с одним вариантом осуществления этой заявки.

ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

[0090] Далее описаны технические решения в вариантах осуществления настоящего изобретения со ссылкой на прилагаемые чертежи в вариантах осуществления настоящего изобретения.

[0091] Фиг. 1 показывает будущую сетевую архитектуру мобильной связи.

[0092] Пользовательское оборудование (англ.: User Equipment, UE) является логическим объектом и может, в частности, включать в себя:

интеллектуальное устройство, например, терминальное устройство, такое как мобильный телефон или интеллектуальный терминал, устройство связи, такое как сервер, шлюз, базовая станция, или контроллер, или устройство Интернета вещей (IoT), такое как датчик, прибор учета электроэнергии или прибор учета воды.

[0093] UE осуществляет доступ к сети оператора связи путем использования сети доступа (англ.: Access Network, AN).

[0094] Сеть оператора связи включает в себя:

сетевой элемент управления мобильностью (англ.: Mobility Management, MM);

сетевой элемент управления сеансами (англ.: Session Management, SM), выполненный с возможностью установления сеанса и управления сеансом, временным интервалом, потоком или несущей;

блок аутентификации (англ.: Authentication Unit или Authentication Function, AU или AF), выполненный с возможностью выполнения двусторонней аутентификации с UE, где AU может быть развернут отдельно как независимый логический функциональный объект или может быть развернут внутри MM или SM, другими словами, MM или SM играет роль AU;

серверный узел или сервер абонентов оператора связи, включающий в себя сервер AAA (англ.: Authentication, Authorization, Accounting server (сервер аутентификации, авторизации, учета)), сервер абонентов (англ.: Home Subscriber Server, HSS), центр аутентификации (англ.: Authentication Center, AuC), или центр регистрационной информации абонентов (англ.: subscriber repository (хранилище абонентов)) оператора связи, где для простоты описания ниже единообразно используется AAA, и AAA хранит аутентификационную информацию и абонентскую информацию каждого UE, например, корневой ключ аутентификации, алгоритм безопасности и регистрационную информацию абонента;

сетевой элемент управления политикой (Policy control), который используется для согласования политики;

центр управления ключами (англ.: Key Management System, KMS), который отвечает за генерацию ключей, управление и согласование и поддерживает законный перехват, при этом KMS может быть развернут отдельно как независимый логический функциональный объект или может быть развернут внутри AU, MM или SM, другими словами, AU, MM или SM играет роль KMS;

шлюз, также называемый шлюзом плоскости пользователя (англ.: User Plane-Gateway, UP-GW), выполненный с возможностью соединения сети оператора связи и сети передачи данных (англ.: Data Network, DN), где AN также может быть соединена с DN c использованием GW; и

сервер DN, включающий в себя сервер приложений, сервер услуг и т.п., при этом сервер DN может быть развернут в сети оператора связи или может быть развернут вне сети оператора связи.

[0095] Следует отметить, что фиг. 1 показывает логическую связь между сетевыми элементами. На практике каждый из MM, AU и SM может быть развернут независимо или может быть развернут в одном объекте посредством попарной интеграции. Например, SM и MM развернуты в одном объекте, а AU развернут независимо; или SM и AU развернуты в одном объекте, а MM развернут независимо.

[0096] На основе архитектуры на фиг. 1, чтобы защитить сквозную связь (между UE 1 и шлюзом, сервером DN или UE 2) в этой заявке к архитектуре, показанной на фиг. 1, добавлено устройство конфигурирования ключей для конфигурирования ключей защиты для UE 1 и шлюза (или сервера DN или UE 2) в сквозной связи, так что и UE 1, и шлюз (или сервер DN, или UE 2) могут использовать ключи защиты для шифрования связи.

[0097] Устройство конфигурирования ключей включает в себя модуль определения политики безопасности и модуль конфигурирования ключей. Модуль определения политики безопасности выполнен с возможностью определения политики безопасности на основе по меньшей мере одного из: требования по обеспечению безопасности одного конца (а именно UE 1) сквозной связи, требования по обеспечению безопасности другого конца (а именно сервера DN или UE 2) сквозной связи и требования по обеспечению безопасности сети оператора связи (а именно шлюза). Модуль конфигурирования ключей выполнен с возможностью конфигурирования, на основе политики безопасности и совместно используемого ключа между одним концом (а именно UE 1) сквозной связи и сетевым элементом (например, AU, KMS, SM или MM) сети оператора связи, ключа защиты, используемого для защиты сквозной связи (а именно, между UE 1 и сервером DN или UE 2).

[0098] Совместно используемый ключ может быть предварительно сконфигурированным совместно используемым ключом между UE и сетевым элементом (например, AU, KMS, SM или MM) оператора связи. Альтернативно, совместно используемый ключ может быть получен после выполнения двусторонней аутентификации между UE и сетевым элементом (например, AU, KMS, SM или MM) в сети оператора связи, а затем совместно используемый ключ посылается другому сетевому элементу. Например, совместно используемый ключ получается во время двусторонней аутентификации между UE и AU, а затем AU посылает совместно используемый ключ KMS, SM или MM; или совместно используемый ключ может посылаться другому сетевому элементу после выполнения двусторонней аутентификации между UE и KMS (или SM, или MM).

[0099] Например, в LTE совместно используемый ключ, полученный после аутентификации, включает в себя, но не ограничивается только этим, по меньшей мере одно из: CK, IK и Kasme. совместно используемый ключ включает в себя, но не ограничивается только этим, форму ключа, полученную после аутентификации в LTE, или может включать в себя совместно используемый ключ, полученный после выполнения аутентификации другим образом, например, на основе сертификата, на основе идентичности или на основе пароля плоскости пользователя.

[0100] В частности, требование по обеспечению безопасности UE 1 на одном конце сквозной связи включает в себя требование пользователя по обеспечению безопасности (для упрощения последующего описания кратко называемого требованием 1 по обеспечению безопасности в вариантах осуществления этой заявки) UE 1, которое предварительно сконфигурировано в HSS, требование услуги по обеспечению безопасности (кратко называемого требованием 2 по обеспечению безопасности) от UE 1, и требование к возможностям по обеспечению безопасности (кратко называемого требованием 5 по обеспечению безопасности), поддерживаемым UE, например, UE поддерживает только алгоритм ZUC. Требование 1 по обеспечению безопасности является требованием пользователя по обеспечению безопасности, предварительно сконфигурированным в HSS, и оно существует в данных подписки пользователя. Требование 1 по обеспечению безопасности может храниться отдельно как параметр, или может быть частью QoS (англ.: Quality of Service (качество обслуживания)) пользователя в HSS. Требование 2 по обеспечению безопасности посылается пользовательским оборудованием (UE) сети оператора связи, когда UE 1 инициирует запрос связи.

[0101] Требование сети оператора связи по обеспечению безопасности, а именно шлюза, включает в себя требование к возможностям по обеспечению безопасности (кратко называемого требованием 3 по обеспечению безопасности) от сети оператора связи (стороны шлюза). Требование 3 по обеспечению безопасности хранится в сетевом элементе управления политикой, оно может храниться отдельно как параметр, или может быть частью QoS в сетевом элементе управления политикой, или может храниться в сетевом элементе SM.

[0102] Требование другого конца по обеспечению безопасности (кратко называемое требованием 4 по обеспечению безопасности), а именно сервера DN (или UE 2) сквозной связи имеет следующий вид: когда UE 1 устанавливает связь или сервер DN (или UE 2) инициирует установление связи, сервер DN или UE 2 должен участвовать в некоторых сценариях, или сервер DN или UE 2 делает запрос обеспечения безопасности, например, запрос на использование алгоритма безопасности ZUC.

[0103] Кроме того, также может быть включено требование сетевого элемента функции приложения (Application Function, AF). AF устанавливает связь с PCF с использованием интерфейса, или AF устанавливает связь со всеми сетевыми функциональными объектами (например, SMF (объектом управления сеансами, англ.: Session Management Function), AMF (объектом управления доступом и мобильностью, англ.: Access and Mobility Management Function) или PCF (сетевой элемент управления политикой, англ.: Policy Control Function)) в сети мобильной связи с использованием открытого сетевого функционального объекта в другой сети.

[0104] В частности, независимо от конкретного требования по обеспечению безопасности, содержание требования по обеспечению безопасности включает в себя алгоритм обеспечения безопасности и, опционально, может дополнительно включать в себя длину ключа и/или время обновления ключа (например, 6 часов, 12 часов, 1 день, 2 дня, 1 месяц или 1 год).

[0105] В частности, алгоритм обеспечения безопасности включает в себя алгоритм шифрования и/или алгоритм защиты целостности. Например, алгоритм шифрования используется для указания конкретного алгоритма шифрования, который должен использоваться для выполнения криптографической защиты, в том числе, но не ограничиваясь только этим, «пустое значение» («пустой» алгоритм, указывающий, что шифрование не применяется), AES, Snow 3G или ZUC. Алгоритм защиты целостности используется для указания конкретного алгоритма защиты целостности, который должен использоваться для выполнения защиты целостности, в том числе, но не ограничиваясь только этим, «пустое значение» («пустой» алгоритм, указывающий, что защита целостности не применяется), AES, Snow 3G, ZUC, HMAC и CMAC. Алгоритм обеспечения безопасности в одном требовании по обеспечению безопасности может включать в себя множество алгоритмов шифрования и/или множество алгоритмов защиты целостности. В этом случае требование по обеспечению безопасности дополнительно включает в себя ранжирование алгоритмов по приоритету; другими словами, указывается конкретный алгоритм, который имеет приоритет.

[0106] Например, длина ключа защиты равна 64 битам, 128 битам, 256 битам, 512 битам и т.п. Первая возможная ситуация заключается в следующем: требование по обеспечению безопасности включает в себя только одну длину ключа защиты, и длины ключей защиты являются одинаковыми в последующем шифровании и защите целостности и все равны длине ключа защиты, заданной в требовании по обеспечению безопасности. Вторая возможная ситуация заключается в следующем: требование по обеспечению безопасности включает в себя две длины ключа защиты. Одна используется для указания длины ключа шифрования, а другая используются для указания длины ключа защиты целостности.

[0107] Любое из приведенных выше требований по обеспечению безопасности, в частности, включает в себя по меньшей мере одно из следующего: информацию, требуется ли алгоритм шифрования, длину ключа шифрования, информацию, требуется ли алгоритм защиты целостности, длину ключа защиты целостности, информацию, необходимо ли обновить ключ, и цикл обновления.

[0108] Другая возможная ситуация заключается в следующем: требование по обеспечению безопасности или политика безопасности включают в себя информацию, требуется ли шифрование и требуется ли защита целостности, или может дополнительно включать в себя длину ключа или время обновления ключа. Аналогично, определенная в конечном итоге политика безопасности может включать в себя информацию, требуется ли шифрование и требуется ли защита целостности, или может дополнительно включать в себя длину ключа или время обновления ключа.

[0109] Другая возможная ситуация заключается в следующем: требование по обеспечению безопасности или политика безопасности включают в себя информацию, требуется ли защита целостности, или могут дополнительно включать в себя информацию, требуется ли шифрование, длину ключа или время обновления ключа. Аналогично, определенная в конечном итоге политика безопасности может включать в себя информацию, требуется ли защита целостности, или может дополнительно включать в себя информацию, требуется ли шифрование, длину ключа или время обновления ключа.

[0110] Другая возможная ситуация заключается в следующем: требование по обеспечению безопасности или политика безопасности включают в себя, требуется ли шифрование, или могут дополнительно включать в себя информацию, требуется ли защита целостности, длину ключа или время обновления ключа. Аналогично, определенная в конечном итоге политика безопасности может включать в себя информацию, требуется ли шифрование, или может дополнительно включать в себя информацию, требуется ли защита целостности, длину ключа или время обновления ключа.

[0111] Возможно множество вариантов формата требования по обеспечению безопасности. Некоторые варианты конкретных форматов представлены ниже в Таблицах 1-5.

Таблица 1

|

[0112] В Таблице 1 EA указывает алгоритм шифрования, IA указывает алгоритм защиты целостности, IEI требования по обеспечению безопасности указывает идентификатор требования по обеспечению безопасности, и длина содержания требования по обеспечению безопасности указывает длину содержания требования по обеспечению безопасности.

[0113] Из Таблицы 1 можно видеть, что требование по обеспечению безопасности включает в себя пять октетов. Октет 1 используется для указания идентичности требования по обеспечению безопасности, а октет 2 используется для указания длины содержания требования по обеспечению безопасности.

[0114] Октет 3 используется для указания, требуется ли алгоритм шифрования и длину ключа шифрования. Значение старшего значащего бита в октете 3 используется для указания, требуется ли алгоритм шифрования. 0 указывает, что алгоритм шифрования не требуется, а 1 указывает, что алгоритм шифрования требуется. Оставшиеся семь битов могут по-отдельности указывать длину ключа шифрования. Например, в Таблице 1 второй старший значащий бит указывает, что длина ключа шифрования равна 128, а последующие биты могут по-отдельности указывать, что длина ключа шифрования равна 256 и т.п. (Таблица 1 показывает только два примера: 128 и 256, а другие длины могут быть заданы на основе фактических требований). Когда значение бита, указывающего длину ключа шифрования, равно 0, это означает, что длина, обозначенная битом, не используется; когда значение бита, указывающего длину ключа шифрования, равно 1, это означает, что длина, обозначенная битом, используется. Если значения множества битов, указывающих длину ключа шифрования, равны 1, это означает, что требование по обеспечению безопасности поддерживает ключи шифрования различной длины.

[0115] Октет 4 используется для указания, требуется ли алгоритм защиты целостности и длину ключа защиты целостности. Значение старшего значащего бита в октете используется для указания, требуется ли алгоритм защиты целостности. 0 указывает, что алгоритм защиты целостности не требуется, а 1 указывает, что алгоритм защиты целостности требуется. Оставшиеся семь битов могут по-отдельности указывать длину ключа защиты целостности. Например, в Таблице 1, второй старший значащий бит указывает, что длина ключа защиты целостности равна 128, а последующие биты могут по-отдельности указывать, что длина ключа защиты целостности равна 256 и т.п. (Таблица 1 показывает только два примера: 128 и 256, а другие длины могут быть заданы на основе фактических требований). Когда значение бита, указывающего длину ключа защиты целостности, равно 0, это означает, что длина, обозначенная битом, не используется; когда значение бита, указывающего длину ключа защиты целостности, равно 1, это означает, что длина, обозначенная битом, используется. Если значения множества битов, указывающих длину ключа защиты целостности, равны 1, это означает, что требование по обеспечению безопасности поддерживает ключи защиты целостности разной длины.

[0116] Октет 5 является опциональным и используется для указания, необходимо ли обновить ключ и цикл обновления. Значение старшего значащего бита в октете 5 используется для указания, необходимо ли обновить ключ. 0 указывает, что нет необходимости обновлять ключ, а 1 указывает, что ключ необходимо обновить. Оставшиеся семь битов могут по-отдельности указывать цикл обновления. Например, в Таблице 1 второй старший значащий бит указывает, что цикл обновления равен 24 часам, а последующие биты по-отдельности могут указывать, что цикл обновления равен 48 часам и т.п. (Таблица 1 показывает только два примера: 24 часа и 48 часов, а другие циклы могут быть заданы на основе фактических требований). Когда значение бита, указывающего цикл обновления, равно 0, это означает, что цикл не используется; когда значение бита, указывающего цикл обновления, равно 1, это означает, что цикл используется. Если значения множества битов, указывающих цикл обновления, равны 1, это означает, что требование по обеспечению безопасности поддерживает множество циклов обновления.

[0117] Следует отметить, что смысл конкретных битов конкретного октета, представленного в Таблице 1 и следующих таблицах, является лишь примером. В этом варианте осуществления примеры в таблицах не используются для ограничения. Например, шестой бит и седьмой бит в октете 3 в Таблице 1 указывают длину ключа шифрования. Кроме того, длина ключа шифрования также может указываться другим битом в октете 3 и не ограничена седьмым битом и шестым битом в октете 3. В качестве другого примера другие биты помимо седьмого бита и шестого бита в октете 4 в Таблице 1 также могут использоваться для указания длины ключа защиты целостности.

Таблица 2

|

[0118] Таблица 2 отличается от Таблицы 1 тем, что старшие значащие биты октетов с 3 по 5 все обозначены как «пустое значение». Если значение старшего значащего бита равно 1, это указывает «пустой» алгоритм; другими словами, никакой алгоритм не требуется. Например, если значение старшего значащего бита в октете 3 равно 1, это означает, что вычисление шифрования не требуется; а если значение старшего значащего бита в октете 3 равно 0, это означает, что требуется вычисление шифрования (альтернативно, смысл значений может быть обратным). Альтернативно, старшие значащие биты октета 3 и октета 4 представляют собой длину ключа равную 0, и если значение старшего значащего бита равно 1, это означает, что шифрование не требуется.

Таблица 3

|

[0119] В Таблице 3 EEA0 указывает алгоритм 0 шифрования развитой пакетной системы (Evolved Packet System, EPS), где EEA представляет собой алгоритм шифрования EPS (EPS encryption algorithm). EIA0 указывает алгоритм 0 защиты целостности EPS, где EIA представляет собой алгоритм целостности EPS (EPS integrity algorithm).

[0120] UEA0 указывает алгоритм 0 шифрования универсальной системы мобильной связи (Universal Mobile Telecommunications System, UMTS), где UEA представляет собой алгоритм шифрования UMTS, а именно, UMTS encryption algorithm. UIA0 указывает алгоритм 0 целостности UMTS, где UIA представляет собой алгоритм целостности UMTS, а именно, UMTS integrity algorithm.

[0121] Запасной бит указывает неактивный бит, он установлен равным 0.

[0122] GEA указывает алгоритм шифрования услуги пакетной радиосвязи общего пользования (General Packet Radio Service, GPRS), а именно, GPRS encryption algorithm.

[0123] Октеты 5 и 6 являются опциональными. Например, когда необходима поддержка технологии доступа UMTS, должны быть включены октет 5 и октет 6; когда необходима поддержка технологии доступа GPRS, должен быть включен октет 7.

[0124] Таблица 3 отличается от Таблицы 1 и Таблицы 2 тем, что Таблица 1 и Таблица 2 показывают по меньшей мере одно из: требуется ли шифрование, длину ключа и продолжительность времени, а Таблица 3 показывает конкретный поддерживаемый алгоритм безопасности.

Таблица 4

|

[0125] Таблица 4 отличается от Таблицы 3 тем, что добавлены октеты 8-10 по сравнению с Таблицей 3. Для определений октетов 8-10 см. Таблицу 1. Для определений октетов 3-7 см. Таблицу 4.

[0126] Кроме того, октеты 8-10 могут быть заменены функциями октетов 3-5 в Таблице 2. В этом случае, для описаний функций октетов 3-5 см. Таблицу 2.

Таблица 5

|

[0127] Таблица 5 отличается от Таблицы 3 тем, что в Таблице 5 добавлены алгоритм шифрования и алгоритм защиты целостности для связи следующего поколения.

[0128] NEA0 указывает алгоритм 0 шифрования связи следующего поколения, где NEA представляет собой алгоритм шифрования следующего поколения, а именно, next-generation encryption algorithm. NIA0 указывает алгоритм 0 защиты целостности следующего поколения, где NIA представляет собой алгоритм целостности следующего поколения, а именно, next-generation integrity algorithm.

[0129] Кроме того, другие возможности включают в себя механизм обработки, аналогичный таковому в Таблице 4. Таблица 5 комбинируется с Таблицей 1 для отражения расширенного требования по обеспечению безопасности; или Таблица 5 комбинируется с Таблицей 2 для отражения расширенного требования по обеспечению безопасности.

[0130] Приведенные выше Таблицы 1-3 и Таблица 4 дополнительно включают в себя следующую возможность: включена только одна длина ключа, и в этом случае длина ключа шифрования является такой же, как длина ключа защиты целостности.

[0131] Следует отметить, что Таблицы с 1 по 5 являются просто примерами формата требования по обеспечению безопасности. Кроме того, требование по обеспечению безопасности может дополнительно включать в себя такое содержание, как приоритет (указываемый битовым значением в конкретном формате) требования по обеспечению безопасности, или требование по обеспечению безопасности включает в себя по меньшей мере одно из приведенного выше содержания.

[0132] Кроме того, требование по обеспечению безопасности может дополнительно включать в себя функцию выбора оконечной точки безопасности. Говоря более конкретно, добавляется один байт, и один бит представляет собой информацию, является ли оконечная точка защиты плоскости пользователя узлом сети доступа или функциональным узлом плоскости пользователя базовой сети.