Результат интеллектуальной деятельности: Способ повышения устойчивости защищенного соединения между элементами системы корпоративного управления с помощью инфотелекоммуникационных ресурсов, находящихся под управлением двух и более операторов связи

Вид РИД

Изобретение

Изобретение относится к области сетей связи и способам обеспечения защищенного устойчивого соединения, и может быть использовано при организации информационного взаимодействия между пунктами корпоративного управления.

Всесторонняя интернационализация хозяйственной жизни, распространяющаяся практически на все страны мира, обусловила возникновение и формирование качественно нового явления - глобализации экономического развития мирохозяйственной системы.

Глобализация международной экономики привела к появлению транснациональных корпораций - компаний, владеющих производственными подразделениями в нескольких странах [Экономика транснациональной компании: Учеб. пособие для вузов / А.И. Михайлушкин, П.Д. Шимко. - М.: Высш. шк., 2005. С. 23].

Функционирование таких корпораций, обладающих сложной организационной структурой и территориальной распределенностью, особенно в условиях конкурентной борьбы, накладывает жесткие требования к системам корпоративного управления.

Процесс управления корпорацией, в частности информационный обмен между пунктами корпоративного управления с одной стороны, с целью сохранения режима коммерческой тайны, должен быть криптографически защищен, с другой стороны, с целью обеспечения непрерывности управления, должен быть устойчив к различного рода отказам.

Поскольку функционирование системы корпоративного управления невозможно без использования инфотелекоммуникационных ресурсов, то устойчивость процесса управления достигается, в том числе повышением устойчивости защищенного соединения между элементами системы корпоративного управления.

Таким образом, задача повышения устойчивости защищенного соединения между элементами системы корпоративного управления с помощью инфотелекоммуникационных ресурсов, находящихся под управлением двух и более операторов связи, является актуальной.

Известен способ выбора безопасного маршрута в сети связи общего пользования [Анисимов В.В., Волкова Е.В., Мулюкова И.Р., Стародубцев Ю.И., Федоров В.Г., Чукариков А.Г. Способ выбора безопасного маршрута в сети связи общего пользования // Патент РФ №2640627, заявка 2016137073, 15.09.2016 // Опубл. 10.01.2018 Бюл. №1 // Патентообладатель: Федеральное государственное казенное военное образовательное учреждение высшего образования "Военная академия связи имени Маршала Советского Союза С.М. Буденного" Министерства обороны Российской Федерации], технический результат которого заключается в повышении безопасности передачи данных в сети. Технический результат достигается за счет построения безопасного маршрута между абонентами сети, исключающего в своем составе вредоносные узлы сети связи.

Недостатком указанного способа является построение маршрута между абонентами сети связи лишь по критерию наличия в своем составе вредоносных узлов, при этом никак не учитывает ни конфиденциальность формируемого маршрута (соединения), ни его устойчивость.

Известен способ маршрутизации трафика, имеющего приоритетный класс в сети связи, включающий двух и более операторов [Анисимов В.В., Бегаев А.Н., Попова А.В., Стародубцев Ю.И., Сухорукова Е.В., Федоров В.Г. Способ маршрутизации трафика, имеющего приоритетный класс в сети связи, включающий двух и более операторов // Патент РФ №2631144, №2016128288, 12.07.2016 // Опубл. 19.09.2017 Бюл. №26 // Патентообладатели: Федоров В.Г., Стародубцев Ю.И.].

Технический результат заключается в повышении безопасности сети связи двух и более операторов связи. Суть способа заключается в формировании новых маршрутов передачи трафика и обхода «узких мест» в сети через многофункциональные абонентские терминалы доверенных абонентов в условиях недостаточности сетевых ресурсов. Таким образом обеспечивается гарантированное обслуживание приоритетного трафика в инфотелекоммуникационной сети.

Недостатком указанного способа является построение маршрута между абонентами сети связи лишь с учетом пропускной способности сети и текущей нагрузки, при этом также не учитывается конфиденциальность и устойчивость формируемого маршрута (соединения).

Известен способ поиска защищенного пути в ячеистых сетях [Накаш Шелл. Способ поиска защищенного пути в ячеистых сетях // Патент РФ №2411675, заявка №2009120666/09, 28.10.2007 // Опубл. 10.02.2011 Бюл. №4 // Патентообладатель ИСиАй ТЕЛЕКОМ ЛТД]. Сущность изобретения заключается в том, что способ содержит этапы, на которых: определяют требуемый тип защиты и дополнительно выбирают каждый конкретный сегмент пути требуемого пути передачи данных на основе исходных требований пользователя и топологии сети. Каждый конкретный сегмент N пути узла для пути передачи данных выбирают исходя из того, что он может быть защищен в сети резервным путем узла, удовлетворяющим исходным требованиям пользователя. Каждый конкретный сегмент L пути соединения для пути передачи данных выбирают, если он может быть защищен в сети резервным путем соединения, удовлетворяющим исходным требованиям пользователя и, если сегмент N пути узла, к которому ведет сегмент L, не может быть защищен соответствующим резервным путем узла.

Недостатком указанного способа является формирование защищенного пути без учета его устойчивости.

Наиболее близким по технической сути к предлагаемому способу является способ формирования защищенного соединения в сетевой компьютерной системе [Тычина Л.А. Способ формирования защищенного соединения в сетевой компьютерной системе // Патент РФ №2604328, заявка №2015126544/08, 03.07.2015 // Опубл. 10.12.2016 Бюл. №34 // Патентообладатель: Открытое акционерное общество "Информационные технологии и коммуникационные системы"]. Суть способа-прототипа заключается в том, что посылают запрос из первого компьютера-клиента в прикладной сервер для осуществления взаимодействия со вторым компьютером-клиентом; получают запрос от первого компьютера-клиента в прикладном сервере; посылают ответ на запрос из прикладного сервера первому компьютеру-клиенту, в котором содержится сетевой адрес второго компьютера-клиента; анализируют в туннелирующем сервере ответ из прикладного сервера первому компьютеру-клиенту; если в ответе присутствует сетевой адрес второго компьютера-клиента, то передают из туннелирующего сервера первому компьютеру-клиенту вместе с сообщением прикладного протокола информацию, необходимую для установки защищенного соединения со вторым компьютером-клиентом; получают в первом компьютере-клиенте ответ на запрос из туннелирующего сервера, включающий сообщение прикладного протокола и информацию, необходимую для установки защищенного соединения со вторым компьютером-клиентом; формируют защищенное соединение между первым компьютером-клиентом и вторым компьютером-клиентом.

Технический результат способа-прототипа заключается в повышении защищенности соединения между компьютерами-клиентами.

Недостаток способа-прототипа заключается в том, что при формировании защищенного соединения между компьютерами-клиентами не учитывается как взаимное расположение сетей связи, находящихся под управлением двух и более операторов, на едином физическом пространстве, так и устойчивость формируемого защищенного соединения.

Техническим результатом заявленного способа является повышение устойчивости защищенного соединения за счет минимизации количества транзитных элементов между компьютерами-клиентами пунктов корпоративного управления.

Технический результат достигается за счет того, что в известном способе формирования защищенного соединения в сетевой компьютерной системе, заключающемся в том, что посылают запрос из первого компьютера-клиента в прикладной сервер для осуществления взаимодействия со вторым компьютером-клиентом, получают запрос от первого компьютера-клиента в прикладном сервере, дополнительно предварительно на первом компьютере-клиенте записывают в множество AS1 адреса сетей связи к которым существует возможность его подключения, включая адрес сети, к которой он подключен, дополнительно включают в сообщение, содержащее запрос из первого компьютера-клиента в прикладной сервер для осуществления взаимодействия со вторым компьютером-клиентом, множество AS1, после приема прикладным сервером сообщения от первого компьютера-клиента отправляют из него на второй компьютер-клиент сообщение, содержащее запрос множества адресов сетей связи AS2, к которым существует возможность подключения второго компьютера-клиента, включая адрес сети, к которой он подключен, после приема вторым компьютером-клиентом сообщения от прикладного сервера, содержащего запрос, записывают в множество AS2 адреса сетей связи к которым существует возможность его подключения, включая адрес сети, к которой он подключен, из второго компьютера-клиента на прикладной сервер отправляют сообщение, содержащее множество адресов сетей AS2, после приема прикладным сервером сообщения от второго компьютера-клиента, по количеству транзитных узлов вычисляют длину маршрута между первым и вторым компьютером-клиентом при всех вариантах их подключения к сетям связи из множества AS1 и множества AS2 соответственно, из прикладного сервера на первый и второй компьютер-клиент отправляют сообщение, содержащее номер сети из множества AS1 и множества AS2 соответственно, при подключении к которой длина маршрута между первым и вторым компьютером-клиентом по количеству транзитных узлов будет минимальна, при прохождении сообщения от прикладного сервера через туннелирующий сервер добавляют в него информацию, необходимую для установки защищенного соединения первого компьютера-клиента со вторым компьютером-клиентом, на каждом компьютере-клиенте по приему сообщения от прикладного сервера осуществляют подключение к сети, номер которой содержится в принятом сообщении, формируют защищенное соединение между первым компьютером-клиентом и вторым компьютером-клиентом через минимальное количество транзитных узлов.

Благодаря новой совокупности существенных признаков в заявленном способе достигается указанный технический результат.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественны всем признакам заявленного решения, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного способа, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие способ.

Заявленный способ поясняется следующими чертежами:

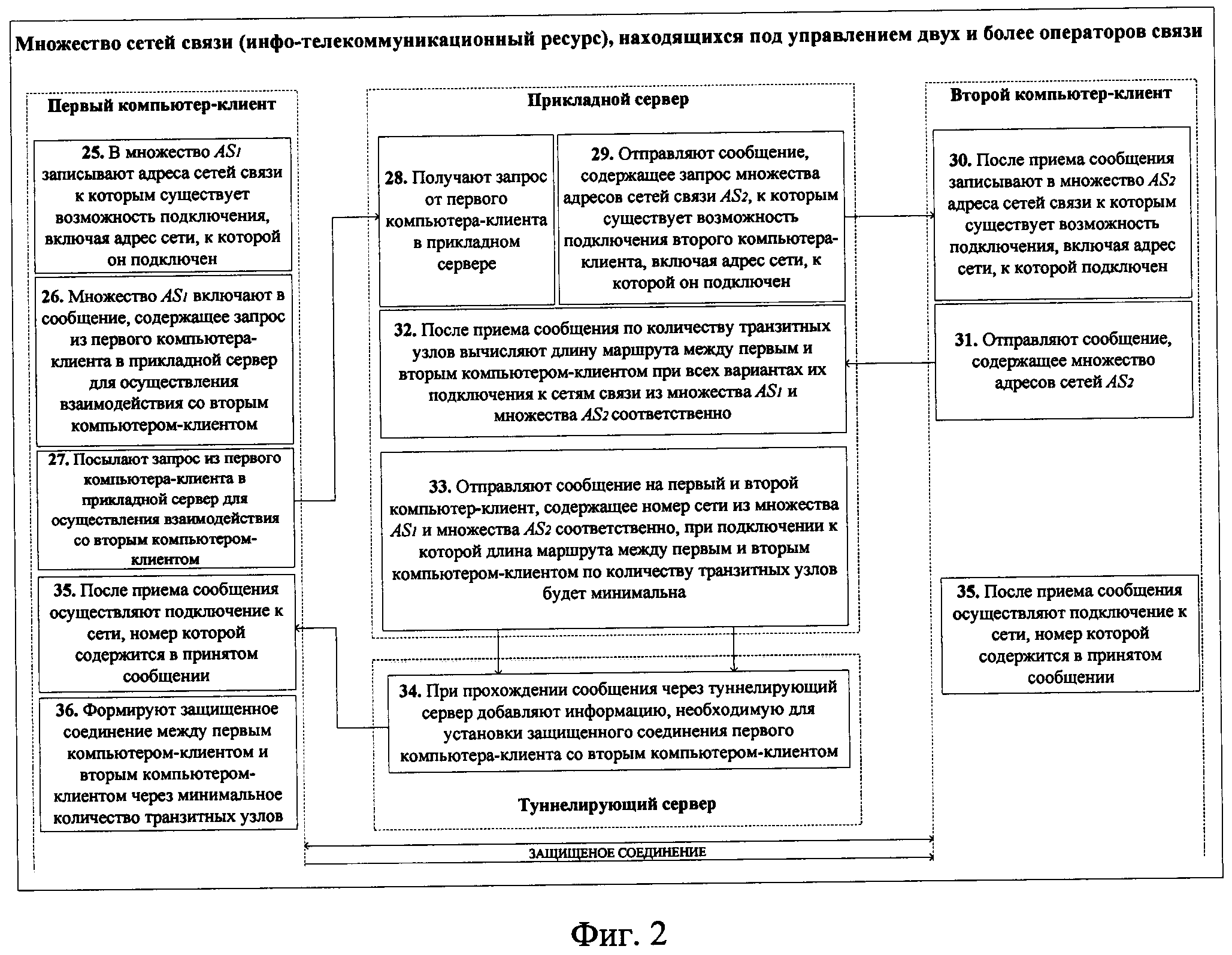

фиг. 1 - Схема взаимодействия элементов системы корпоративного управления с помощью инфо-телекоммуникационных ресурсов, находящихся под управлением двух и более операторов связи;

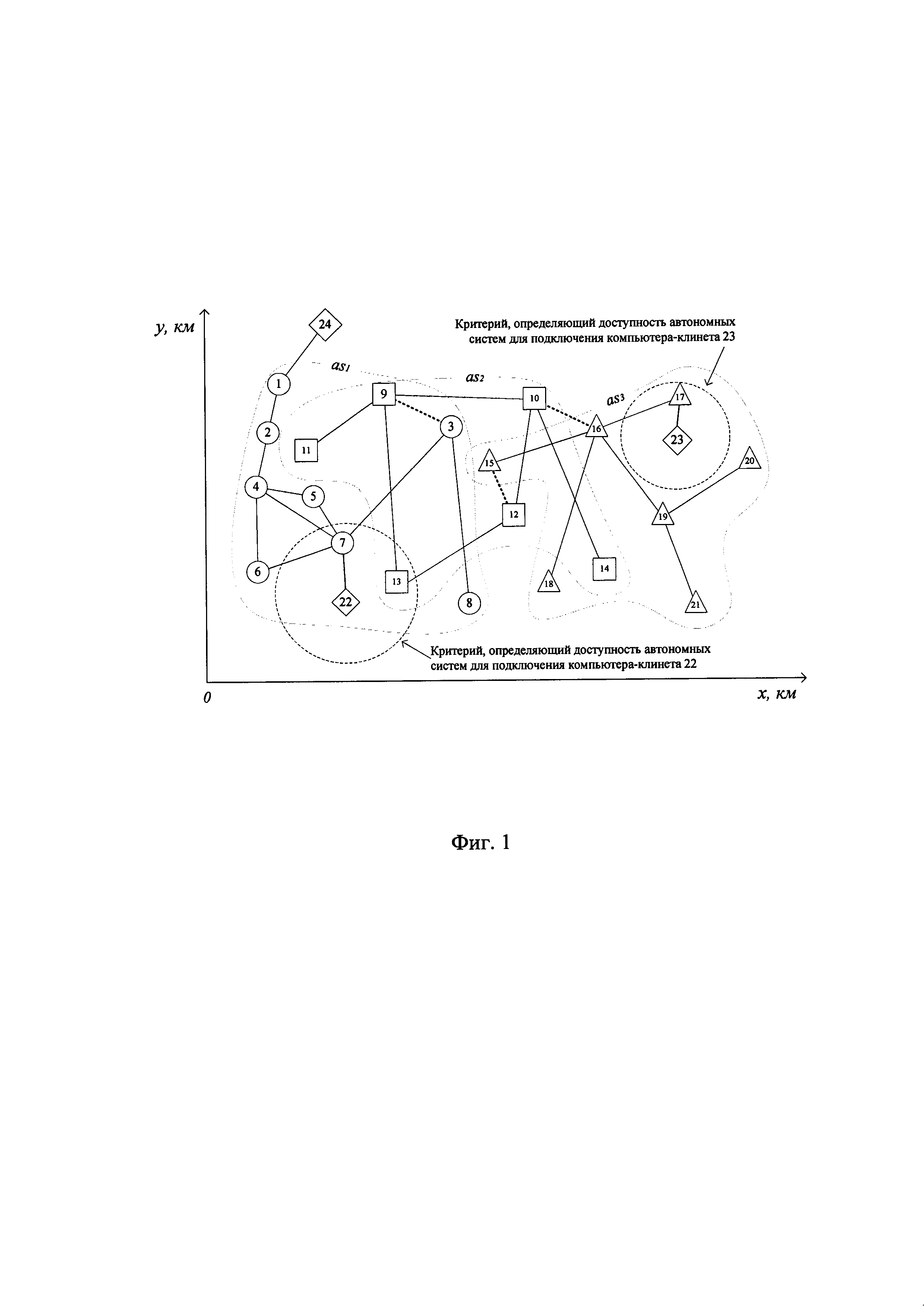

фиг. 2 - Блок-схема способа повышения устойчивости защищенного соединения между элементами системы корпоративного управления с помощью инфо-телекоммуникационных ресурсов, находящихся под управлением двух и более операторов связи;

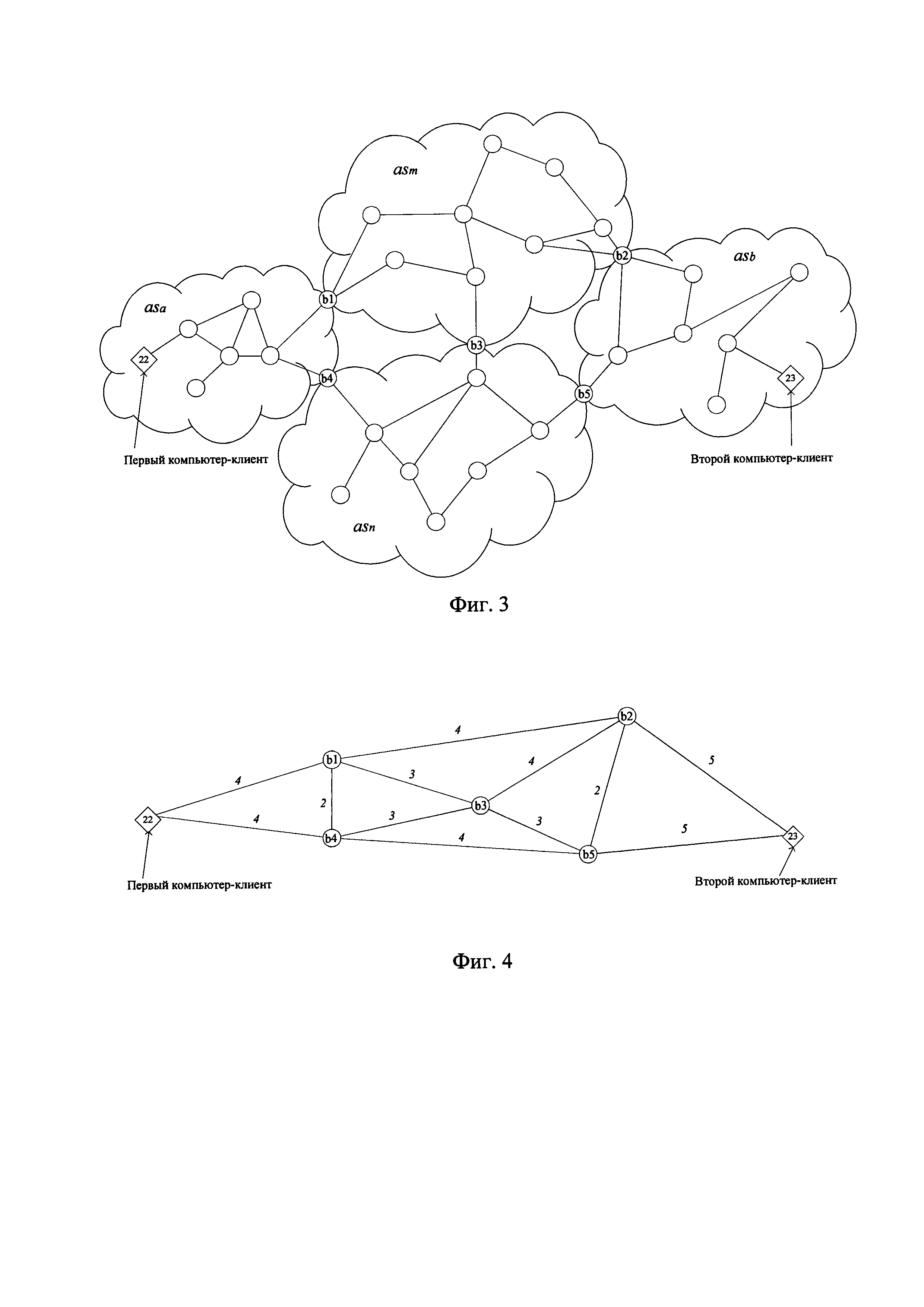

фиг. 3 - Схема i-го варианта подключения компьютеров-клиентов к сетям связи;

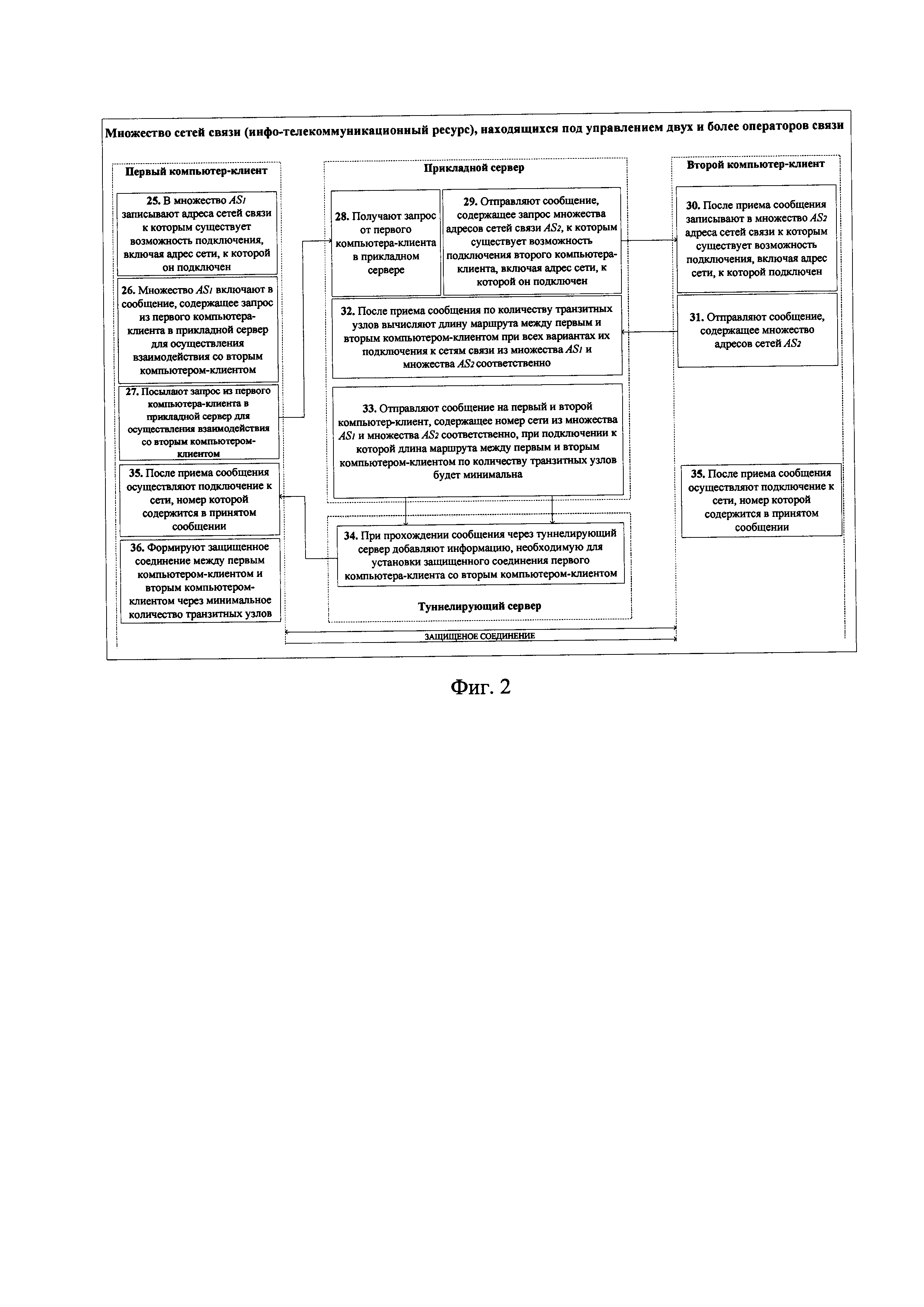

фиг. 4 - Граф Gi, соответствующий i-му варианту подключения компьютеров-клиентов к сетям связи.

Составной частью киберпространства являются автономные системы - совокупность сетей связи под единым административным управлением [Олифер В., Олифер Н., Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 5-е изд. - СПбю: Питер, 2016. - 992 с.: ил., С. 530]. Анализ и обобщение источников [Электронный ресурс // URL: https://geo.minsvyaz.ru (дата обращения 12.03.2019 г.); Электронный ресурс // URL: https://www.company.rt.ru/about/net/magistr/ (дата обращения 12.03.2019 г.,)] показали, что в едином ограниченном физическом пространстве могут находиться несколько различных автономных систем.

Например, на фиг. 1 схематично представлен возможный вариант взаимодействия элементов системы корпоративного управления с помощью инфотелекоммуникационных ресурсов нескольких автономных систем, находящихся под управлением двух и более операторов связи.

Физические элементы автономных систем as1, as2, as3 (узлы связи 1 - 21, линии связи) расположены в прямоугольной системе координат OXY, соответствующей физической местности. Значения осей ОХ и OY системы OXY соответствуют географическим координатам элементов автономных систем.

На схеме (фиг. 1) кругами обозначены узлы 1-8 автономной системы as1, квадратами - узлы 9-14 автономной системы as2, треугольниками - узлы 15-21 автономной системы as3, малыми ромбами 22 и 23 - первый и второй компьютеры-клиенты, большим ромбом 24 обозначен прикладной и туннелирующий сервер. Первый компьютер-клиент имеет возможность подключения к узлу 7 as1 и узлу 13 as2, а второй компьютер-клиент к узлу 17 as3. Автономные системы as1 и as2 соединяются через узлы 3 и 9, автономные системы as2 и as3 через узлы 12 и 15, 10 и 16.

Таким образом, компьютер-клиент пункта корпоративного управления, для обеспечения связи с компьютерами-клиентами других пунктов корпоративного управления, может быть подключен к различным автономным системам, находящимся под управлением различных операторов связи. При этом доступность автономной системы для подключения компьютера-клиента определяется их взаимным расположением.

Критерием, определяющим доступность автономной системы, может быть максимально возможная длина кабеля от компьютера-клиента до узла доступа этой автономной системы, определяемая используемой технологией. Например, для технологии 10GBase-LX4 на многомодовом оптическом волокне максимальная длина кабеля равна 200-300 м (в зависимости от полосы пропускания волокна), а на многомодовом - 10 км [Олифер В., Олифер Н., Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 5-е изд. - СПб.: Питер, 2016. - 992 с.: ил., С. 368]. На фиг. 1 окружностями пунктирной чертой определены области, в пределах которых располагаются узлы доступа автономных систем, доступные для заданных компьютеров-клиентов 22 и 23. Так, для компьютера-клиента 22 доступными являются узлы 7 и 13, для компьютера-клиента 23 - узел 17.

Другим критерием может быть максимальное расстояние между радиоприемником и радиопередатчиком, зависящее от многих параметров, в том числе от мощности радиопередатчика, ограниченной регламентирующими документами Государственной комиссии по радиочастотам (Россия).

Заявленный способ повышения устойчивости защищенного соединения между элементами системы корпоративного управления с помощью инфотелекоммуникационных ресурсов, находящихся под управлением двух и более операторов связи, может быть реализован при помощи совокупности действий, представленных на фиг. 2.

Записывают в множество AS1 адреса сетей связи, к которым существует возможность подключения первого компьютера-клиента (22, фиг. 1), включая адрес сети, к которой он подключен:

где asi,  - номер i-й автономной системы, к которой существует возможность подключения первого компьютера-клиента (блок 25 фиг. 2).

- номер i-й автономной системы, к которой существует возможность подключения первого компьютера-клиента (блок 25 фиг. 2).

Данное действие может быть осуществлено путем ввода в память ЭВМ номеров и адресов автономных систем, к которым существует возможность подключения первого компьютера-клиента. При этом проверка возможности подключения компьютера-клиента к автономной системе может быть осуществлена, например, путем измерения расстояния между ними известными средствами и способами и его сравнения с максимально возможной длиной кабеля, зависящей от используемой технологии.

Множество AS1 включают в сообщение, содержащее запрос из первого компьютера-клиента (22, фиг. 1) в прикладной сервер для осуществления взаимодействия со вторым компьютером-клиентом (23, фиг. 1) (блок 26 фиг. 2).

Действие может быть осуществлено путем перезаписи хранящегося в памяти ЭВМ множества AS1, в область памяти ЭВМ, в которой хранится запрос для осуществления взаимодействия со вторым компьютером-клиентом.

Посылают запрос из первого компьютера-клиента (22, фиг. 1) в прикладной сервер (24, фиг. 1) для осуществления взаимодействия со вторым компьютером-клиентом (23, фиг. 1) (блок 27 фиг. 2).

Действие может быть осуществлено путем извлечения из памяти ЭВМ сформированного сообщения и передачи его по сети, согласно протоколам используемых технологий.

Получают запрос от первого компьютера-клиента (блок 28 фиг. 2).

Прием сообщения может быть осуществлен путем записи в память ЭВМ данных, поступающих от сетевой службы прикладного сервера. При этом в памяти ЭВМ будет храниться множество AS1.

Отправляют сообщение, содержащее запрос множества адресов сетей связи AS2, к которым существует возможность подключения второго компьютера-клиента, включая адрес сети, к которой он подключен (блок 29 фиг. 2).

Действие может быть выполнено путем извлечения из памяти ЭВМ соответствующего запроса и передачи его по сети, согласно протоколам используемых на сети технологий, к которой подключен прикладной сервер.

После приема сообщения записывают в множество AS2 адреса сетей связи к которым существует возможность подключения, включая адрес сети, к которой подключен:

где asi,  - номер i-й автономной системы, к которой существует возможность подключения второго компьютера-клиента (блок 30 фиг. 2).

- номер i-й автономной системы, к которой существует возможность подключения второго компьютера-клиента (блок 30 фиг. 2).

Действие может быть осуществлено путем ввода в память ЭВМ номеров и адресов автономных систем, к которым существует возможность подключения второго компьютера-клиента, при этом проверка возможности подключения компьютера-клиента к автономной системе может быть осуществлена, например, путем измерения расстояния между ними и его сравнения с максимально возможной длиной кабеля, зависящей от используемой технологии.

Отправляют сообщение, содержащее множество адресов сетей AS2. (блок 31 фиг. 2).

Действие может быть осуществлено путем извлечения из памяти ЭВМ сформированного сообщения, содержащего множество AS2, и передачи его по сети, согласно протоколам используемых на сети технологий, к которой подключен второй компьютер-клиент.

После приема сообщения по количеству транзитных узлов вычисляют длину маршрута между первым и вторым компьютером-клиентом при всех вариантах их подключения к сетям связи из множества AS1 и множества AS2 соответственно (блок 32 фиг. 2).

Защищенное соединение между компьютерами-клиентами представляет собой последовательное логическое соединение транзитных элементов сетей связи, например VPN-тоннель.

При этом, при последовательном соединении элементов системы отказ одного из них приводит к отказу всей системы в целом, а увеличение их числа снижает надежность системы [Биргер И.А., Шорр Б.Ф., Иосилевич Г.Б. Расчет на прочность деталей машин: Справочник / 4-е изд., перераб. и доп. - М.: Машиностроение, 1993. - 640 с.: ил. С. 589].

Тогда задача повышения устойчивости защищенного соединения между элементами системы корпоративного управления с помощью инфотелекоммуникационных ресурсов, находящихся под управлением двух и более операторов связи, сводится к задаче построения кратчайшего, по числу транзитных элементов, маршрута.

Сети связи, содержащие транзитные элементы могут находиться под управлением множества разнородных операторов, следовательно, выбор необходимого маршрута, а фактически управление не принадлежащими системе корпоративного управления сетями связи, невозможно в силу ряда причин юридического и технического характера.

Однако, если на одной территории находятся сети связи различных операторов, справедливость чего подтвердил проведенный анализ [Электронный ресурс // URL: https://geo.minsvyaz.ru (дата обращения 12.03.2019 г.,); Электронный ресурс // URL:https://www.company.rt.ru/about/net/magistr/ (дата обращения 12.03.2019 г.,)], следовательно, существует множество вариантов подключения первого и второго компьютера-клиента к этим сетям.

При этом, в условиях ограничения управления системой корпоративного управления сетями связи операторов, задача построения кратчайшего, по числу транзитных элементов, маршрута сводится к задаче выбора такого варианта подключения первого и второго компьютера-клиента к сетям связи, при котором длина маршрута будет минимальна.

Для решения задачи минимизации маршрута между первым и вторым компьютером-клиентом путем выбора оптимального варианта подключения выполняют нижеследующие действия.

В прикладном сервере на основе открытых данных, содержащихся, например, в [Электронный ресурс // URL: https://www.ripe.net/, (дата обращения 12.03.2019 г.,); Электронный ресурс // URL: https://radar.qrator.net (дата обращения 12.03.2019 г.,); Электронный ресурс // URL: http://www.ididb.ru (дата обращения 12.03.2019 г.,)] и/или путем сканирования сетей связи, например, с использованием утилиты Traceroute [Олифер В., Олифер Н. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов 5-е изд. - СПб.: Питер, 2016. - 992 с.: ил., С. 473-476], и/или запросом соответствующей информации у операторов сетей связи строят е графов Gi,  где е=nm - количество вариантов подключения первого и второго компьютера-клиента к сетям из множества AS1 и AS2, соответственно.

где е=nm - количество вариантов подключения первого и второго компьютера-клиента к сетям из множества AS1 и AS2, соответственно.

При этом вершины графа Gi соответствуют компьютерам-клиентам и граничным узлам транзитных сетей.

Ветви графа Gi соответствуют минимальным путям в сетях связи между компьютерами-клиентами при i-м варианте их подключения и граничными узлами транзитных сетей (вершинами графа), с весом, равным длинам путей.

Например, на фиг. 3 представлена схема i-го варианта подключения компьютеров-клиентов к сетям связи.

На схеме представлены сети связи asa ∈ AS1 и asb ∈ AS2, к которым подключены первый (22 фиг. 1, фиг. 3) и второй компьютер-клиент (23 фиг. 1, фиг. 3), что соответствует i-му варианту их подключения, и транзитные сети asm и asn. Сети имеют соединения в точках bk,

Граф Gi, соответствующий i-му варианту, при котором компьютеры-клиенты 22, 23 подключены к сетям связи asa ∈ AS1 и asb ∈ AS2, представлен на фиг. 4.

Далее, для каждого построенного графа Gi,  используя алгоритм поиска кратчайшего пути в графе, например, алгоритм Дейкстры [Скиена С. Алгоритмы. Руководство разработке. - 2-у изд.: Пер. с англ. - СПб.: БВХ-Петербург, 2014. - 720 с.: ил., С. 228-231], с учетом весов ребер графа, определяют кратчайшие пути между вершинами, соответствующими первому и второму компьютеру-клиенту. Так, на фиг. 4 веса ребер указаны над ребрами графа.

используя алгоритм поиска кратчайшего пути в графе, например, алгоритм Дейкстры [Скиена С. Алгоритмы. Руководство разработке. - 2-у изд.: Пер. с англ. - СПб.: БВХ-Петербург, 2014. - 720 с.: ил., С. 228-231], с учетом весов ребер графа, определяют кратчайшие пути между вершинами, соответствующими первому и второму компьютеру-клиенту. Так, на фиг. 4 веса ребер указаны над ребрами графа.

Таким образом находят длину пути (вес) wi,  где е=nm, между первым и вторым компьютером-клиентом при каждом варианте их подключения.

где е=nm, между первым и вторым компьютером-клиентом при каждом варианте их подключения.

Действия могут быть выполнены путем запуска на ЭВМ предварительно записанных в память инструкций (программ), обрабатывающих предварительно записанные данные, необходимые для получения результата.

Отправляют сообщение на первый и второй компьютер-клиент, содержащее номер сети из множества AS1 и множества AS2 соответственно, при подключении к которой длина маршрута между первым и вторым компьютером-клиентом по количеству транзитных узлов будет минимальна, (блок 33 фиг. 2).

Действие может быть осуществлено путем сравнения друг с другом весов найденных маршрутов при всех вариантах подключений первого и второго компьютера-клиента и записи в память ЭВМ номеров сетей, при подключении к которым длина маршрута между компьютерами-клиентами будет минимальна, извлечения из памяти ЭВМ номеров сетей и их передачи, согласно протоколам используемых на сети технологий, к которой подключен прикладной сервер.

При прохождении сообщения от прикладного сервера через туннелирующий сервер добавляют в него информацию, необходимую для установки защищенного соединения первого компьютера-клиента со вторым компьютером-клиентом. Например, информация для установления защищенного соединения по протоколу IPsec приведена в стандартах RFC 2401 - RFC 2412 [Электронный ресурс // URL:https://tools.ietf.org/html/ (дата обращения 12.03.2019 г)] (блок 34 фиг. 2).

Действие может быть осуществлено путем извлечения из памяти ЭВМ соответствующих данных и добавлением их в проходящее сообщение.

На каждом компьютере-клиенте по приему сообщения от прикладного сервера осуществляют подключение к сети, номер которой содержится в принятом сообщении (блок 35, фиг. 2).

Действие может быть осуществлено путем физического соединения компьютера-клиента и узла доступа соответствующей автономной системы.

Формируют защищенное соединение между первым компьютером-клиентом и вторым компьютером-клиентом через минимальное количество транзитных узлов. Например, порядок формирования защищенного соединения по протоколу IPsec приведен в стандартах RFC 2401 - RFC 2412 [Электронный ресурс // URL:https://tools.ietf.org/html/ (дата обращения 12.03.2019 г)] (блок 36 фиг. 2).

Таким образом, за счет выполнения представленной совокупности действий достигается технический результат: повышение устойчивости защищенного соединения за счет минимизации количества транзитных элементов между компьютерами-клиентами пунктов корпоративного управления.

Способ повышения устойчивости защищенного соединения между элементами системы корпоративного управления с помощью инфотелекоммуникационных ресурсов, находящихся под управлением двух и более операторов связи, причем система корпоративного управления включает прикладной сервер, осуществляющий прием и обработку запросов по прикладному протоколу от компьютеров-клиентов пунктов корпоративного управления по сети связи через туннелирующий сервер, туннелирующий сервер, обеспечивающий защищенное соединение для компьютеров-клиентов с прикладным сервером, компьютеры-клиенты, являющиеся техническими элементами пунктов корпоративного управления, выполненные с возможностью осуществлять взаимодействие между собой и с прикладным сервером по прикладному протоколу, заключающийся в том, что посылают запрос из первого компьютера-клиента в прикладной сервер для осуществления взаимодействия со вторым компьютером-клиентом, получают запрос от первого компьютера-клиента в прикладном сервере, отличающийся тем, что предварительно на первом компьютере-клиенте записывают в множество AS адреса сетей связи, к которым существует возможность его подключения, включая адрес сети, к которой он подключен, дополнительно включают в сообщение, содержащее запрос из первого компьютера-клиента в прикладной сервер для осуществления взаимодействия со вторым компьютером-клиентом, множество AS, после приема прикладным сервером сообщения от первого компьютера-клиента отправляют из него на второй компьютер-клиент сообщение, содержащее запрос множества адресов сетей связи AS, к которым существует возможность подключения второго компьютера-клиента, включая адрес сети, к которой он подключен, после приема вторым компьютером-клиентом сообщения от прикладного сервера, содержащего запрос, записывают в множество AS адреса сетей связи, к которым существует возможность его подключения, включая адрес сети, к которой он подключен, из второго компьютера-клиента на прикладной сервер отправляют сообщение, содержащее множество адресов сетей AS, после приема прикладным сервером сообщения от второго компьютера-клиента, по количеству транзитных узлов вычисляют длину маршрута между первым и вторым компьютером-клиентом при всех вариантах их подключения к сетям связи из множества AS и множества AS соответственно, из прикладного сервера на первый и второй компьютер-клиент отправляют сообщение, содержащее номер сети из множества AS и множества AS соответственно, при подключении к которой длина маршрута между первым и вторым компьютером-клиентом по количеству транзитных узлов будет минимальна, при прохождении сообщения от прикладного сервера через туннелирующий сервер добавляют в него информацию, необходимую для установки защищенного соединения первого компьютера-клиента со вторым компьютером-клиентом, на каждом компьютере-клиенте по приему сообщения от прикладного сервера осуществляют подключение к сети, номер которой содержится в принятом сообщении, формируют защищенное соединение между первым компьютером-клиентом и вторым компьютером-клиентом через минимальное количество транзитных узлов.