Результат интеллектуальной деятельности: Способ обнаружения сетевых атак на основе анализа фрактальных характеристик трафика в информационно-вычислительной сети

Вид РИД

Изобретение

Область техники, к которой относится изобретение

Предполагаемое изобретение относится к области защиты информационных систем и, в частности, к способам обнаружения компьютерных атак на информационно-вычислительные сети с использованием информации о текущей интенсивности сетевого трафика.

Уровень техники

Информационно-вычислительные сети (ИВС) подвержены атакам со стороны злоумышленников. Большое распространение в сети Интернет получили атаки типа «Распределенный отказ в обслуживании» (Distributed Denial of Service, DDoS), характеризующиеся тем, что злоумышленники создают такие условия работы атакуемой системе, при которых обычные легальные пользователи системы не могут получить доступ к предоставляемым системным ресурсам, либо этот доступ значительно затруднен.

Различают, в частности, следующие характерные виды DDoS-атак [Kevin J. Houle, CERT/CC, George M. Weaver, CERT/CC. Trends in Denial of Service Attack Technology, статья в сети Интернет по адресу: https://resources.sei.cmu.edu/asset_files/WhitePaper/2001_019_001_52491.pdf; Mirkovic, J. et al. A Taxonomy of DDoS Attacks and DDoS Defense Mechanisms Technical report #020018 ([Electronic resource] / J. Mirkovic, J. Martin, P. Reiher // Computer Science Department. University of California, 2002. - 16 p., статья в сети Интернет по адресу: https://lasr.cs.ucla.edu/ddos/ucla_tech_report_020018.pdf]:

- HTTP-flood - атака (отправка множества HTTP-пакетов, на которые сервер отвечает пакетами с размерами во много раз больше полученных, исчерпывая свои вычислительные ресурсы);

- SYN-flood - атака (отправка большого количества SYN-запросов на подключение по протоколу TCP в достаточно короткий срок с целью забить канал связи и ввести сетевой стек операционной системы в такое состояние, когда он уже не сможет принимать новые запросы на подключение);

- RST-flood или FIN-flood - атаки (получение сервером-жертвой на высокой скорости поддельных RST или FIN пакетов, перегружающих системные ресурсы сервера);

- HTTP(S) GET-flood - атака прикладного уровня модели OSI (направление мощного потока запросов на сервер для переполнения его ресурсов);

- HTTP(S) POST-flood - атака (отправка большого количества POST-запросов, переполняющих атакуемый сервер);

- TCP-flood - атака (отправка на конкретный адрес большого количества TCP пакетов, что в результате приводит к "связыванию" ресурсов атакуемого компьютера).

Известен способ защиты информационно-вычислительных сетей от компьютерных атак [патент США №20140380457, приоритет от 21.06.2013 г.], заключающийся в следующем: поступающая на вход компьютерной системы последовательность пакетов анализируется с целью определения объемного потока трафика с последующим графическим представлением результатов анализа на устройстве отображения; пользователь имеет возможность задавать пороговое значение объемного потока (интенсивности) трафика, превышение которого свидетельствует о наличии атаки и требует принятия контрмер - блокировки поступления входного трафика. При наличии нескольких идентифицируемых источников трафика для графического отображения его интенсивности по каждому источнику предлагается использовать гистограмму, отображающую количество пакетов данных, захваченных в течение заданного промежутка времени; пороговые уровни могут устанавливать пользователем отдельно по каждому источнику.

Недостатком этого способа является использования в качестве критерия обнаружения атак факт превышения интенсивности трафика некоторого порогового уровня, устанавливаемого пользователем без учета каких-либо структурных особенностей в динамике изменения интенсивности, возможно обусловленных не атакой, а существенным ростом интенсивности легитимного трафика

Известен также способ анализа сетевого трафик [патент РФ №2362272, приоритет от 10.03.2007 г.], сферой применения которого являются системы управления информационно-вычислительными сетями и системы обнаружения сетевых атак. Способ заключается в сравнении параметров прогнозируемого и реального трафика по критерию Пирсона. Для этого используется процедура расчета математического ожидания времени поступления единиц трафика, процедура расчета автокорреляционной функции и коэффициентов авторегрессии и процедура прогнозирования времени поступления очередной единицы трафика. За счет введения данных процедур осуществляется возможность определения степени схожести эталонного и реального профилей поведения источника нагрузки и принятия решения о необходимости управляющего воздействия на элементы информационно-вычислительной сети.

Описанный способ принимается за прототип.

Недостатком указанного известного способа является необходимость для анализа свойств трафика и обнаружения их изменения во времени использовать предварительный расчет ряда статистических характеристик трафика - в частности, математического ожидания и корреляционной функции поступления единиц трафика, что требует для получения надежных результатов использования достаточно длительных интервалов усреднения, которое в свою очередь может привести к существенной задержке обнаружения аномального трафика, т.е. трафика значимо отличающегося от принятого за эталонный.

Раскрытие изобретения

Техническим результатом является обеспечение возможности обнаружения компьютерных атак разных видов путем анализа в реальном масштабе времени фрактальных характеристик интенсивности поступающего трафика без предварительного определения его статистических характеристик.

Для этого предлагается способ обнаружения сетевых атак на основе анализа фрактальных характеристик трафика в информационно-вычислительной сети, причем на входе сети установлено средство контроля, выполненное с возможностью

принимать входящий трафик,

принимать входящий трафик,

обрабатывать данные,

обрабатывать данные,

способ заключается в том, что

устанавливают

устанавливают

интервал дискретизации по времени,

интервал дискретизации по времени,

значение масштабирующего множителя,

значение масштабирующего множителя,

ширину временного скользящего окна,

ширину временного скользящего окна,

пороговое значение для показателя Херста H;

пороговое значение для показателя Херста H;

(А) принимают входящий трафик с помощью средства контроля;

(А) принимают входящий трафик с помощью средства контроля;

осуществляют с помощью средства контроля фильтрацию трафика путем исключения из данных прикладного уровня заголовков протоколов низлежащих уровней;

осуществляют с помощью средства контроля фильтрацию трафика путем исключения из данных прикладного уровня заголовков протоколов низлежащих уровней;

вычисляют с помощью средства контроля значения интенсивности трафика на интервале дискретизации по времени;

вычисляют с помощью средства контроля значения интенсивности трафика на интервале дискретизации по времени;

вычисляют для трех последних значений интенсивности трафика

вычисляют для трех последних значений интенсивности трафика

масштабированные значения интенсивности трафика путем умножения каждого значения на масштабирующий множитель,

масштабированные значения интенсивности трафика путем умножения каждого значения на масштабирующий множитель,

показатель кривизны ломаной на основе масштабированных значений интенсивности трафика;

показатель кривизны ломаной на основе масштабированных значений интенсивности трафика;

вычисляют значения суммарной кривизны ломаной по значениям показателей ее кривизны, зафиксированным в скользящем окне за последний и предыдущие моменты времени;

вычисляют значения суммарной кривизны ломаной по значениям показателей ее кривизны, зафиксированным в скользящем окне за последний и предыдущие моменты времени;

вычисляют значение геометрического индекса фрактальности γМ;

вычисляют значение геометрического индекса фрактальности γМ;

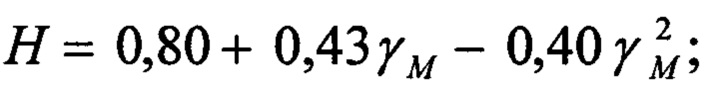

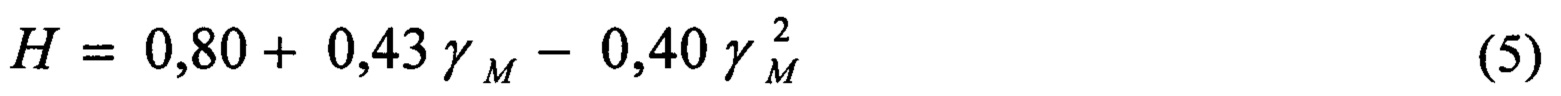

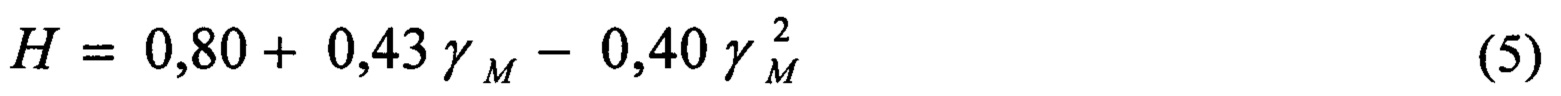

вычисляют значение показателя Херста H с помощью соотношения

вычисляют значение показателя Херста H с помощью соотношения  ;

;

если рассчитанное значение показателя Херста H ниже порогового значения, то

если рассчитанное значение показателя Херста H ниже порогового значения, то

сдвигают временное скользящее окно на один интервал дискретизации по времени;

сдвигают временное скользящее окно на один интервал дискретизации по времени;

переходят к этапу А;

переходят к этапу А;

принимают решение о факте наличия компьютерной атаки.

принимают решение о факте наличия компьютерной атаки.

Для анализа используются агрегированные на интервале дискретизации по времени реализации трафика, поступающего на вход компьютерной системы. В качестве характеристики фрактальных свойств трафика используется известный показатель Херста Н [Hurst, Н.Е. Long-term Storage of Reservoirs / H.E. Hurst // Transactions of the American Society of Civil Engineers, 1951, vol. 116, pp. 770-799]. Проведенные специальные исследования, а также ряд известных публикаций [Шелухин О.И., Осин А.В., Смольский С.М. Самоподобие и фракталы. Телекоммуникационные приложения - М.: ФИЗМАТЛИТ, 2008 - 368 с.] свидетельствуют о том, что показатель Н, наблюдаемый для легитимного трафика, при появлении атаки значимо изменяется, причем в сторону уменьшения Н.

В предлагаемом способе в качестве метода оперативного определения показателя Херста применяется метод, основанный на использовании геометрического индекса фрактальности, когда анализируемая дискретная реализация агрегированного трафика рассматривается как некоторая геометрическая фигура (ломаная) со своими свойствами кривизны [Филаретов Г.Ф., Червова А.А. Модифицированный геометрический индекс фрактальности одномерных дискретных процессов // Пенза: Материалы XXXI Международной научно-технической конференции, том I, «Проблемы автоматизации и управления в технических системах - 2015», 2015 г., с. 146-150].

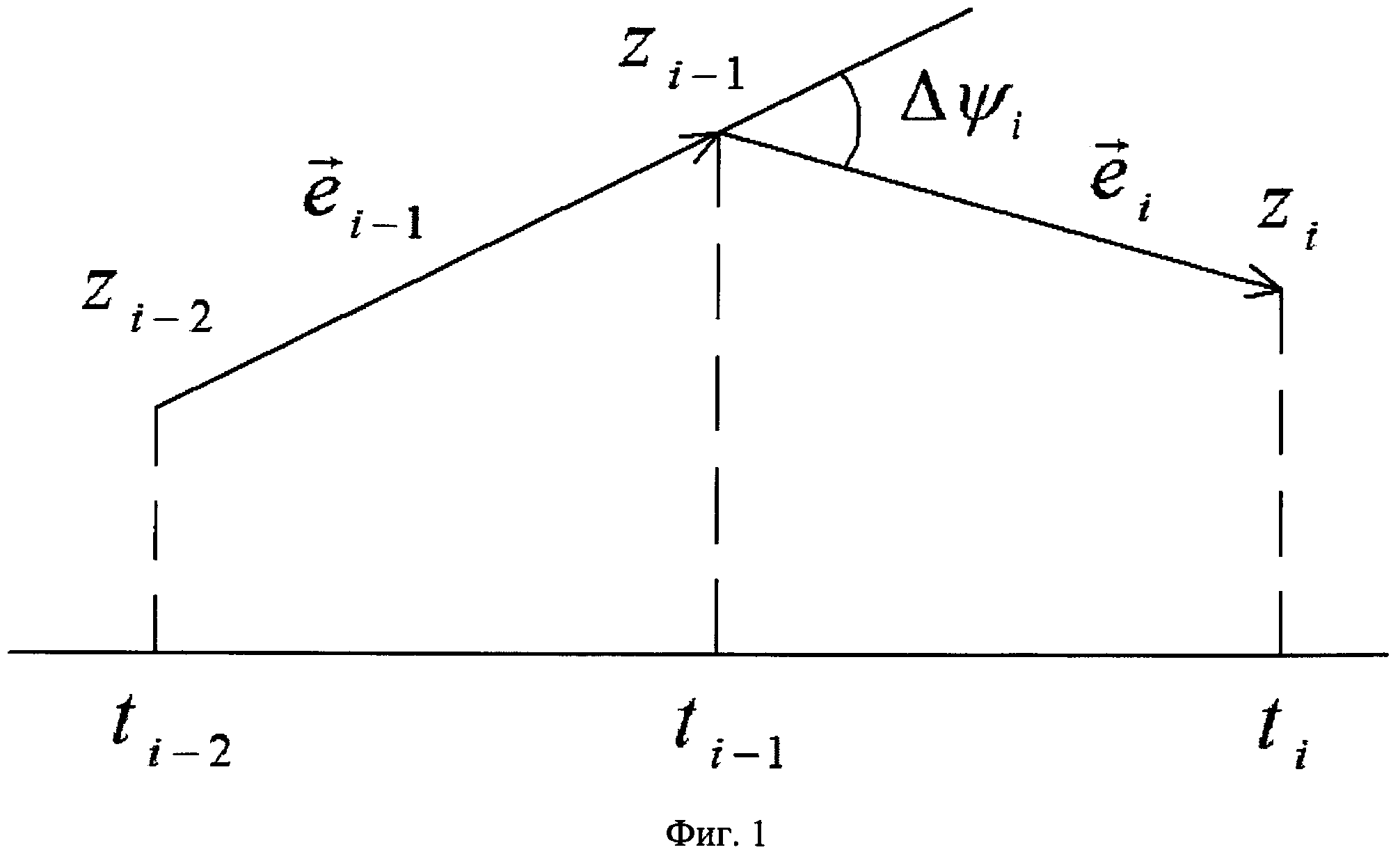

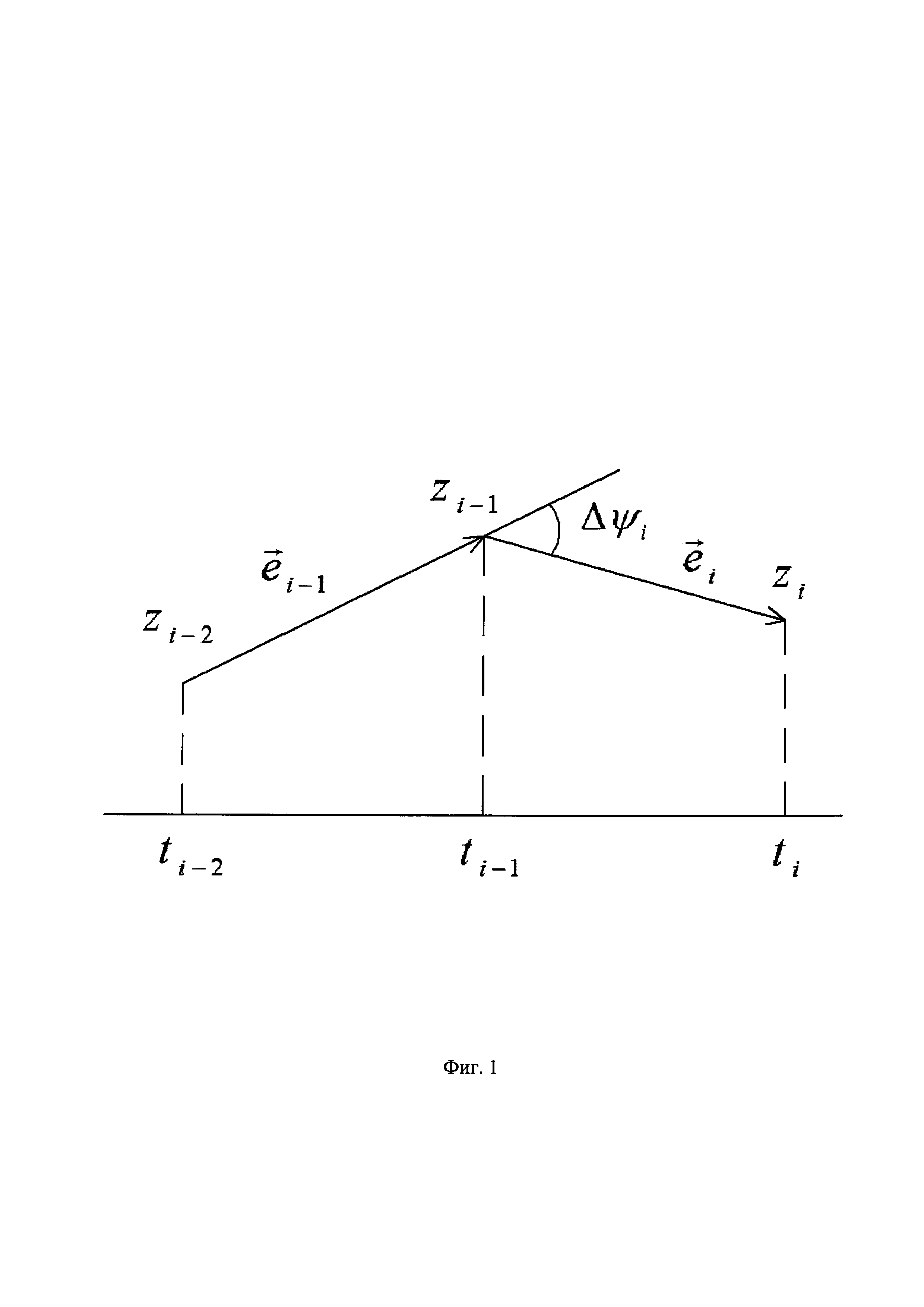

Для описания геометрии ломаной используется значение угла Δψi между направляющими векторами  ,

,  , для масштабированных переменных zi, связанных с текущими значениями интенсивности трафика xi соотношением

, для масштабированных переменных zi, связанных с текущими значениями интенсивности трафика xi соотношением

zi=axi,

где а - масштабирующий множитель (а≥20),

взятого в положительном направлении обхода ломаной и определяемого для каждого i по значениям zi-2, zi-1, zi (фиг. 1).

Суть предложенного способа обнаружения сетевых атак заключается в выполнении определенной последовательности операций, связанных с обработкой текущих значений интенсивности трафика xi (в байт/с или пакетов/с) и фиксацией результатов такой обработки в скользящем окне шириной u. При появлении очередного значения xi производится:

- вычисление текущей величины показателя кривизны ломаной Δψi по значениям масштабированных переменных

zi=axi,

zi-1=axi-1,

zi-2=axi-2

в соответствии с формулой:

- определение значений суммарной кривизны ломаной ski по значениям Δψj, j=i, i-1, i-2, …, i-u+1, зафиксированным в скользящем окне шириной и после поступления очередного значения xi:

- аппроксимация с помощью метода наименьших квадратов зависимости значений суммарной кривизны ломаной ski как функции от j вида:

где γМ - геометрический индекс фрактальности; его оценка находится по формуле:

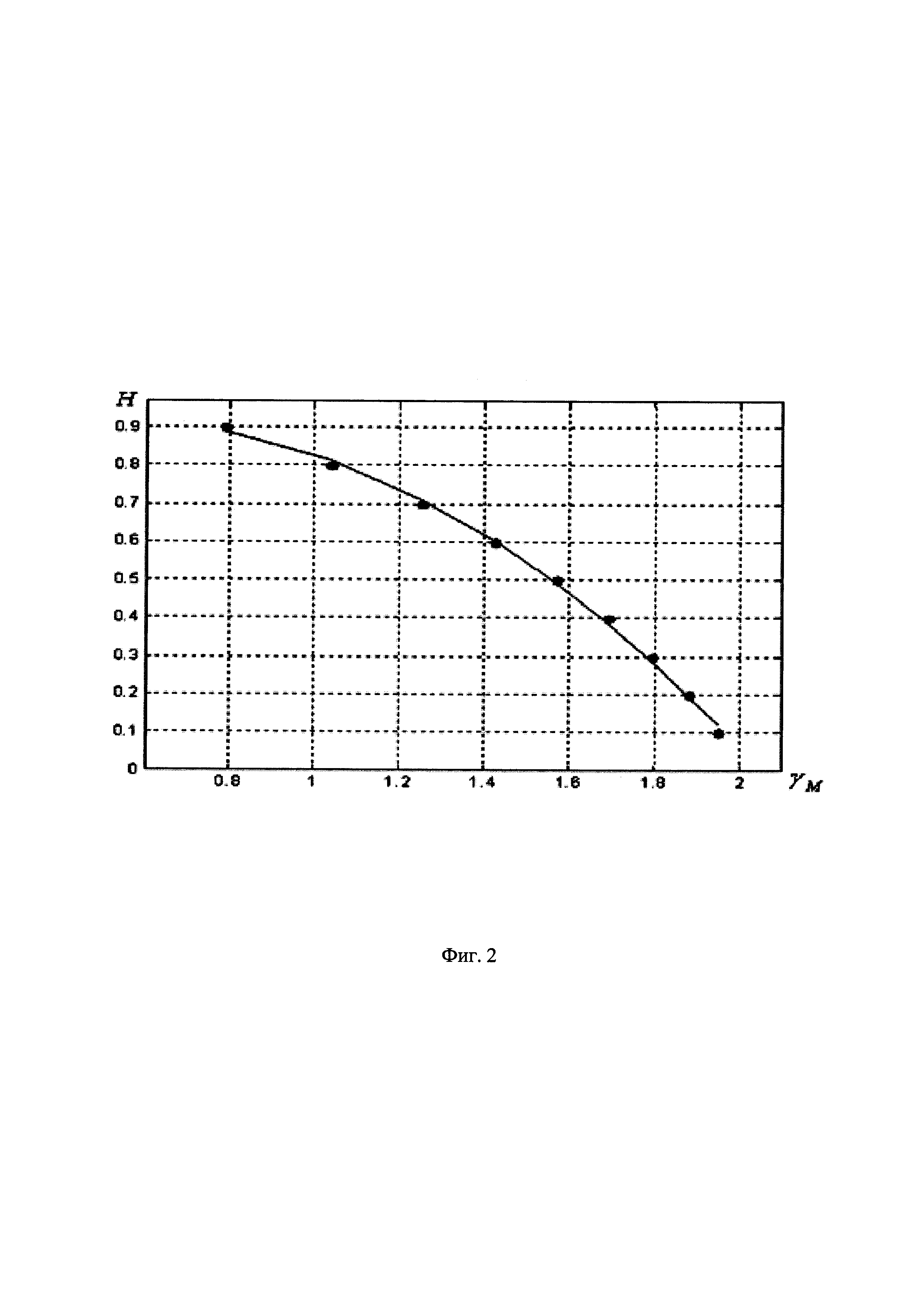

- определение с помощью геометрического индекса фрактальности текущего значения показателя Херста с помощью соотношения (фиг. 2):

- повторение всей цепочки вычислений с использованием формул (1)-(5) при поступлении очередного значения xi+1;

- принятие на основе анализа динамики изменения Н решения об отсутствии или наличии той или иной сетевой атаки. Критерием принятия решения о наличии атаки служит существенное (не менее, чем на 0,2) систематическое снижение значений Н [Репин Д.С., Филаретов Г.Ф., Червова А.А. Исследование фрактальных характеристик сетевого трафика, характеристик сетевого трафика, характеристик сетевого трафика, характеристик сетевого трафика. // Информатизация образования и науки, №2 (42), 2019, с. 47-66]. Решающий порог устанавливается пользователем, исходя из накопленного опыта применения описываемого способа.

Для повышения эффективности способа осуществляется предварительная фильтрация трафика, заключающуюся в исключении из характеристик интенсивности трафика заголовков низлежащих по уровню протоколов. В частности, из исходной реализации HTTP - трафика отфильтровываются tcp-компонента, для чего из общего размера пакета необходимо вычесть размер Ethernet-слоя, IP-слоя и TCP-слоя без нагрузки.

Результаты использования данного способа обнаружения DDoS-атак различных типов иллюстрируется следующими примерами, полученными при проведении исследований с помощью специализированного испытательного стенда, позволяющего имитировать атаки на фоне легитимного трафика с заданными моментами их начала и длительностями.

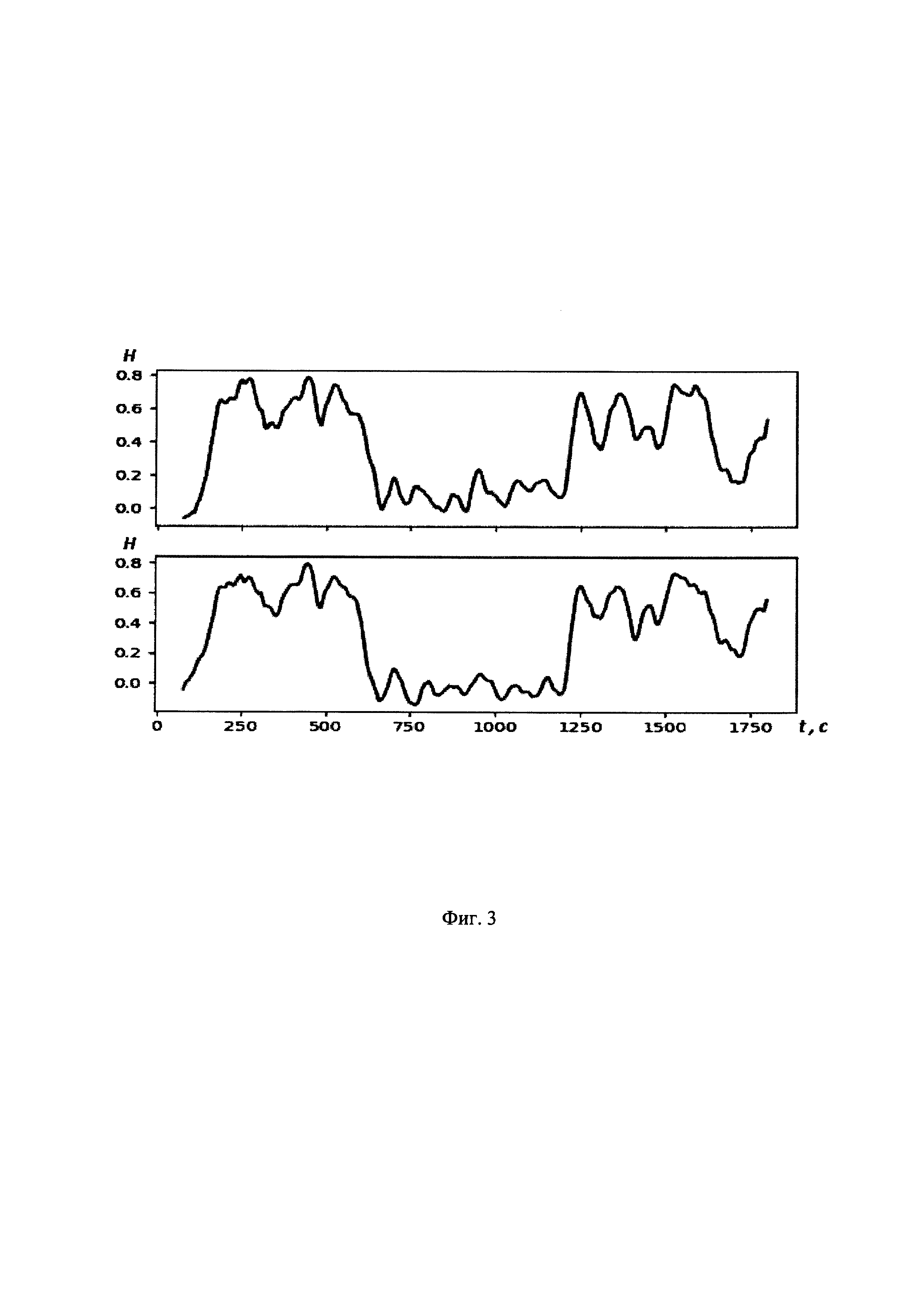

Пример 1. Предложенный способ применен при анализе трафика с атакой tcpfin; начало атаки на 600 сек., длительность - 600 сек. Графики изменения показателя Херста H с атакой tcpfin приведены на фиг. 3.

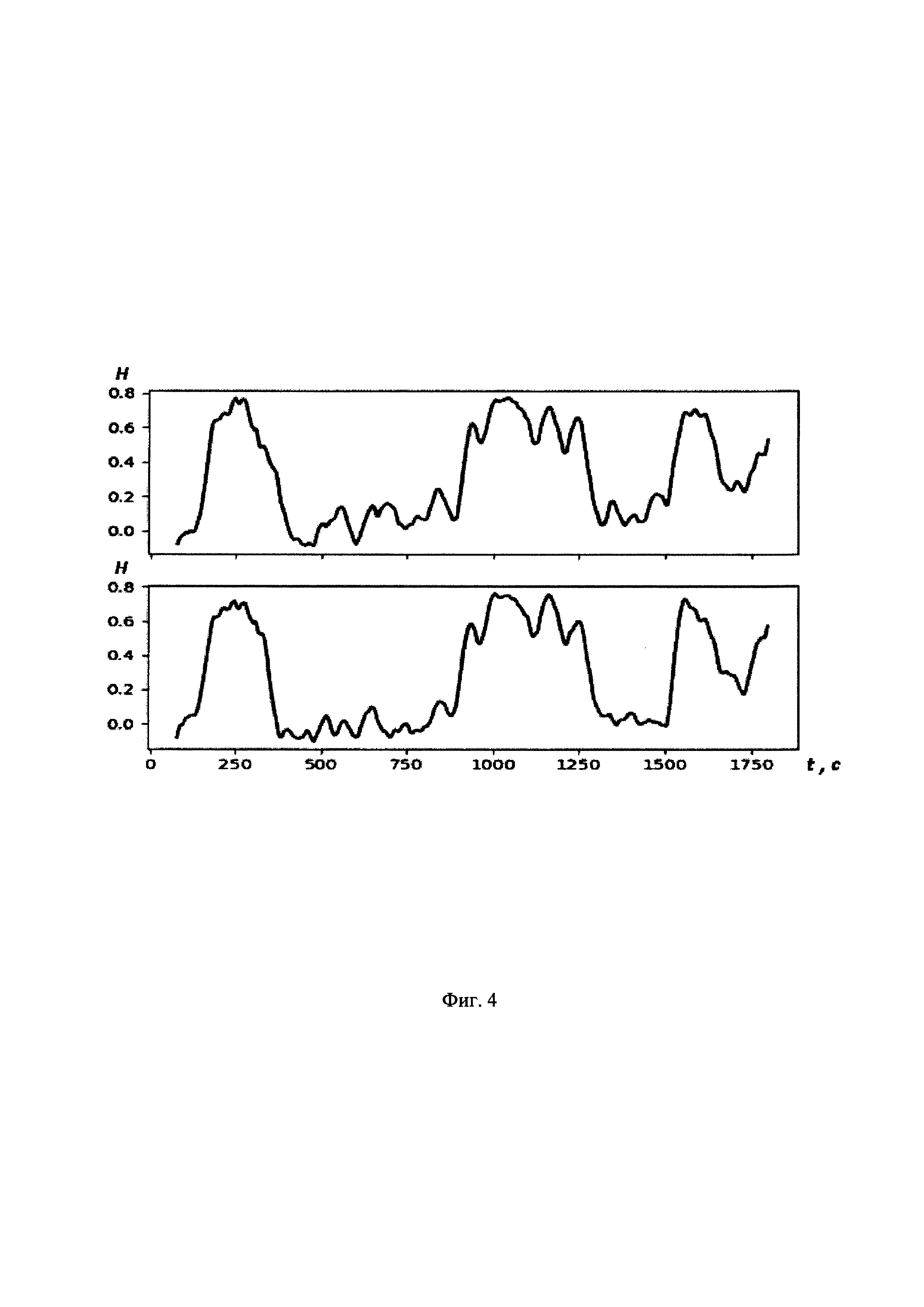

Пример 2. Предложенный способ применен при анализе трафика с атакой tcpsyn. Заданы две атаки; первая с началом на 300 сек и длительностью 600 сек, вторая с началом на 1250 сек. и длительностью 250 сек. Графики изменения показателя Херста Н с атакой tcpsyn приведены на фиг. 4.

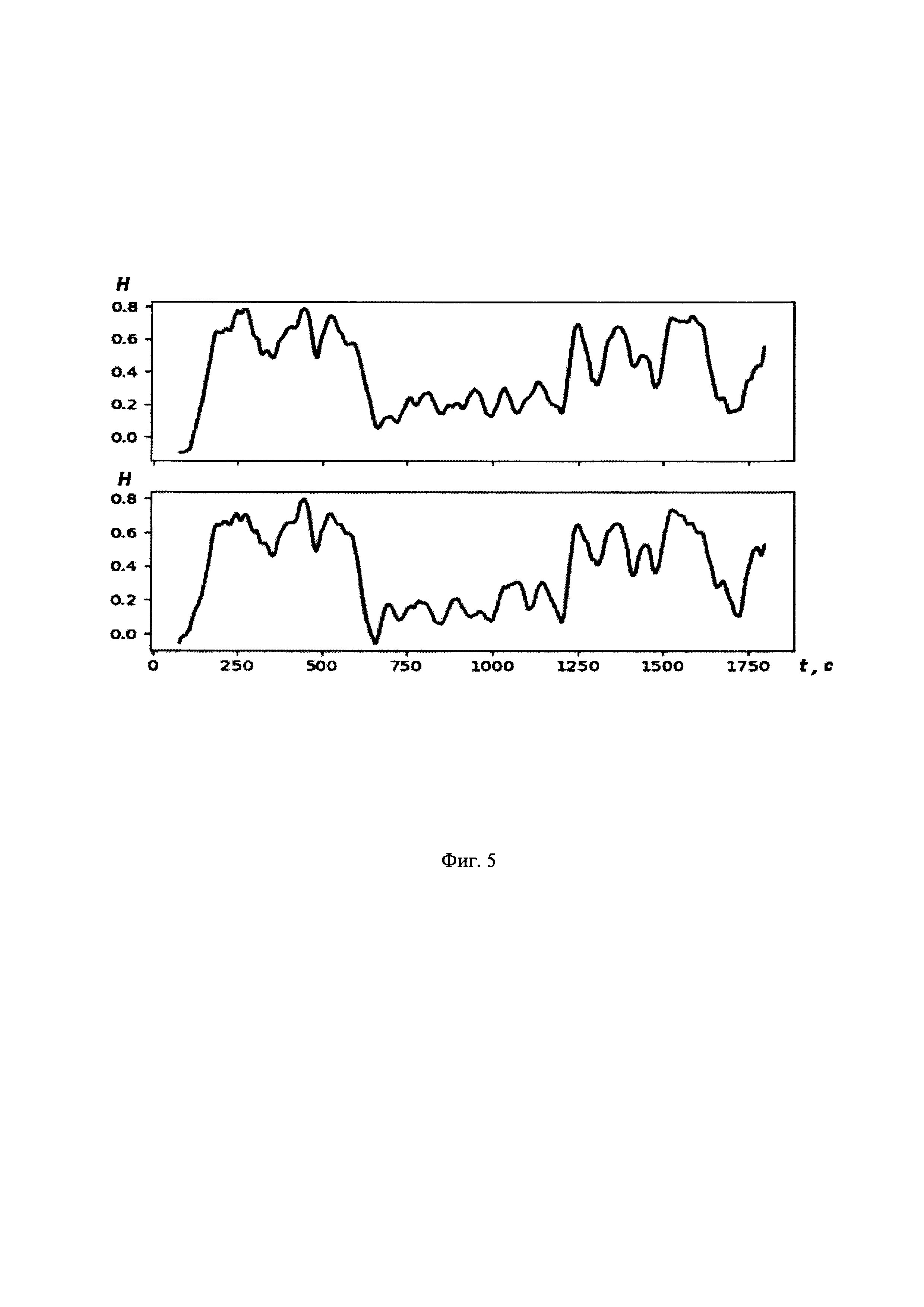

Пример 3. Предложенный способ применен при анализе трафика с атакой tcprst; начало атаки на 600 сек., длительность - 600 сек. Графики изменения показателя Херста Н с атакой tcprst приведены на фиг. 5.

Как показывают приведенные примеры, установив пороговое значение для показателя Херста 0,20-0,25, можно зафиксировать факт компьютерной атаки.

Таким образом, с использованием предложенного способа вполне возможно обнаружение факта компьютерной атаки.

После обнаружения компьютерной атаки, со стороны оператора (администратора) атакуемой сети, могут быть применены штатно предусмотренные меры по защите сети, в соответствии с действующими нормативными актами.

Краткое описание чертежей

На фиг. 1 приведена иллюстрация к определению понятия кривизны ломаной.

На фиг. 2 показана кривая зависимости показателя Херста Н от геометрического индекса фрактальности γМ.

На фиг. 3 показаны графики изменения показателя Херста Н при появлении атаки tcpfin (верхний график приведен для интенсивности трафика в байт/с, нижний график приведен для интенсивности трафика пакетов/с).

На фиг. 4 показаны графики изменения показателя Херста Н при появлении двойной атаки tcpsyn (верхний график приведен для интенсивности трафика в байт/с, нижний график приведен для интенсивности трафика пакетов/с).

На фиг. 5 приведены графики изменения показателя Херста Н при появлении атаки tcprst (верхний график приведен для интенсивности трафика в байт/с, нижний график приведен для интенсивности трафика пакетов/с).

Осуществление изобретения

Рассмотрим осуществление предложенного способа в сети с коммутацией пакетов. Это может быть, например, корпоративная сеть, имеющая выход в сеть Интернет через один основной межсетевой экран (МЭ).

В качестве МЭ используется высокопроизводительный ПАК HW1000 на базе Intel Core 2 Duo, объемом оперативной памяти 2 ГБ, объемом жесткого диска 250 Гб, с установленной ОС Linux (ядро 3.10.92) и специализированным ПО (статья и загружаемая документация по адресу: http://infotecs.ru/downloads/all/vipnet-coordmator-hw-1000.html?arrFilter_93=408821001&set_filter=Y).

Для реализации способа сначала формируют средство контроля. Предпочтительным является выполнение средства контроля в программном виде, для чего предварительно создается, тестируется и затем инсталлируется в МЭ прикладное ПО в виде программного модуля, выполняющего функции средства контроля и способного выполнять определение используемого в сетевом соединении протокола прикладного уровня.

Такое ПО может сформировать специалист по программированию (программист) на любом известном универсальном языке программирования (например, языке С) на основе знания выполняемых функций и приведенных выше соотношений.

Для отслеживания результатов работы в ПО средства контроля целесообразно предусмотреть передачу результатов текущих расчетов (значения отсчетов времени, интенсивности трафика, показателя Херста и др.) в какое-либо устройство визуализации (например, монитор администратора корпоративной сети), куда также должен подаваться сигнал о превышении порога (например, в виде ярко мигающего элемента на экране, звукового сигнала и т.п.).

Затем это ПО устанавливается в МЭ.

Для обеспечения работы средства контроля задаются и вводятся в ПО

интервал дискретизации по времени,

интервал дискретизации по времени,

значение масштабирующего множителя,

значение масштабирующего множителя,

ширина временного скользящего окна,

ширина временного скользящего окна,

пороговое значение для показателя Херста Н;

пороговое значение для показателя Херста Н;

Значение интервала дискретизации по времени может быть выбрано 0,1-1,0 с, значение масштабирующего множителя - 20-30, ширина временного скользящего окна - 200-600 интервалов дискретизации, пороговое значение для показателя Херста H - 0,20-0,25.

После этого запускают МЭ и средство контроля в составе МЭ в обычном рабочем режиме и последовательно выполняются действия способа.

В случае обнаружения атаки, при возникновении сигнала о превышении порога, со стороны оператора (администратора) корпоративной сети могут быть применены штатно предусмотренные меры по защите сети, в соответствии с действующими нормативными актами (выявление адресов атакующих сайтов, блокировка приема трафика и т.д.).