Результат интеллектуальной деятельности: СПОСОБ МОНИТОРИНГА РАСПРЕДЕЛЕННОЙ СИСТЕМЫ УПРАВЛЕНИЯ И СВЯЗИ С ПОВЫШЕННОЙ УСТОЙЧИВОСТЬЮ

Вид РИД

Изобретение

Изобретение относится к области технической диагностики и может использоваться в системах автоматизированного контроля распределенной системы управления и связи.

Известно устройство диагностирования каналов передачи цифровой информации, основанной на вероятностном прогнозировании возможности возникновения отказов в измеряемых приемниках и комплектах оконечной аппаратуры на заданный интервал времени [патент RU №2473114 от 10.01.2013 г.].

Известен также способ мониторинга цифровых систем передачи (ЦСП) и устройство, его реализующее [патент RU №2573266 от 17.10.2015 г.], которое позволяет проводить диагностирование каналов ЦСП за счет вероятностного прогнозирования возникновения отказов, ошибок (сбоев) на заданный интервал времени и возможности проведения мониторинга нескольких объектов контроля одновременно.

Наиболее близким по технической сущности к заявляемому способу мониторинга является способ мониторинга распределенной системы управления и связи [патент RU №2619205 от 12.05.2017 г.], заключающийся в том, что формируют структуру и топологию системы мониторинга, развертывают и включают в работу элементы системы мониторинга. Далее измеряют характеристики реальных условий эксплуатации объектов контроля: количество объектов контроля, расстояние между объектами контроля, скорость передачи информации в зависимости от цифровой иерархии, периодичность и продолжительность контроля технического состояния, формируют комбинацию тестовых сигналов, подают сформированные тестовые сигналы на входы n-объектов контроля. Измеряют параметры и характеристики n-го объекта контроля. Формируют базу данных идентификационных кодов и эталонных значений всех параметров и характеристик. Определяют на основании полученной информации техническое состояние n-го объекта контроля в момент времени t1. Передают информацию о техническом состоянии заданных n-x объектов контроля на АРМ СТУ. Прогнозируют техническое состояние n-го объекта контроля на заданный интервал времени t1+Δt. Передают на АРМ СТУ сигналы отклика о техническом состоянии n-го объекта контроля в момент времени t1 и сигналы отклика прогнозируемого технического состояния n-го объекта контроля на интервал времени t1+Δt соответственно. Формируют идентификационные коды на заданный момент времени t1 и интервал времени t1+Δt с учетом прогнозирования технического состояния. Передают сформированные идентификационные коды в АРМ СТУ, сравнивают идентификационные коды с эталонными значениями. В случае совпадения всех параметров и характеристик с эталонными значениями реконфигурируют систему мониторинга с учетом технического состояния объектов контроля. Если идентификационные коды не соответствуют требованиям норм параметров и характеристик, то определяют значения норм всех

параметров и характеристик n-x объектов контроля с учетом реальных условий их эксплуатации. Формируют идентификационные коды на заданный момент времени t1 и интервал времени t1+Δt с учетом прогнозирования и нормирования значений всех параметров и характеристик n-x объектов контроля, сравнивают идентификационные коды с эталонными значениями, изменяют и реконфигурируют систему мониторинга с учетом технического состояния объектов контроля. Данный способ был выбран за основу в качестве прототипа для заявленного способа.

Общим недостатком аналога и прототипа является относительно высокая вероятность перехвата противником данных по реконфигурированию системы мониторинга, что приведет к воздействию противника на отдельные объекты управления системы мониторинга, и вскрытию системы связи в целом. Это объясняется передачей в открытом виде трафика управляющей (конфигурационной) информации по реконфигурированию системы мониторинга.

Целью заявленного способа является разработка способа мониторинга распределенной системы управления и связи, обеспечивающего повышение устойчивости к компрометации со стороны нарушителя за счет существенного затруднения возможности перехвата трафика управляющей (конфигурационной) информации по реконфигурированию системы мониторинга.

Задачей изобретения является создание способа мониторинга распределенной системы управления и связи, позволяющего повысить устойчивость к компрометации за счет сокрытия информации по реконфигурированию системы мониторинга с помощью передачи трафика управляющей (конфигурационной) информации по криптографически защищенному каналу.

Поставленная задача достигается тем, что в заявленном способе мониторинга, заключающемся в том, что формируют структуру и топологию системы мониторинга, развертывают и включают в работу элементы системы мониторинга. Далее измеряют характеристики реальных условий эксплуатации объектов контроля: количество объектов контроля, расстояние между объектами контроля, скорость передачи информации в зависимости от цифровой иерархии, периодичность и продолжительность контроля технического состояния, формируют комбинацию тестовых сигналов, подают сформированные тестовые сигналы на входы n-объектов контроля. Измеряют параметры и характеристики n-го объекта контроля. Формируют базу данных идентификационных кодов и эталонных значений всех параметров и характеристик. Определяют на основании полученной информации техническое состояние n-го объекта контроля в момент времени t1. Передают информацию о техническом состоянии заданных n-x объектов контроля на АРМ СТУ. Прогнозируют техническое состояние n-го объекта контроля на заданный интервал времени t1+Δt. Передают на АРМ СТУ сигналы отклика о техническом состоянии

n-го объекта контроля в момент времени t1 и сигналы отклика прогнозируемого технического состояния n-го объекта контроля на интервал времени t1+Δt соответственно. Формируют идентификационные коды на заданный момент времени t1 и интервал времени t1+Δt с учетом прогнозирования технического состояния. Передают сформированные идентификационные коды в АРМ СТУ, сравнивают идентификационные коды с эталонными значениями. В случае совпадения всех параметров и характеристик с эталонными значениями реконфигурируют систему мониторинга с учетом технического состояния объектов контроля. Если идентификационные коды не соответствуют требованиям норм параметров и характеристик, то определяют значения норм всех параметров и характеристик n-x объектов контроля с учетом реальных условий их эксплуатации. Формируют идентификационные коды на заданный момент времени t1 и интервал времени t1+Δt с учетом прогнозирования и нормирования значений всех параметров и характеристик n-x объектов контроля, сравнивают идентификационные коды с эталонными значениями, изменяют и реконфигурируют систему мониторинга с учетом технического состояния объектов контроля. Дополнительно введены следующие действия: передают идентификационные коды на управляющий сетевой маршрутизатор, передают идентификационные коды с сетевого маршрутизатора на управляющий блок криптографической обработки. В блоке криптографической обработки осуществляют необходимые криптографические преобразования, передают зашифрованные идентификационные коды обратно на сетевой маршрутизатор, организуют криптографический защищенный канал управления между сетевыми маршрутизаторами управляющего и управляемых изделий.

Перечисленная совокупность существующих признаков обеспечивает повышение устойчивости к компрометации при диагностировании за счет сокрытия информации по реконфигурированию системы мониторинга с помощью передачи трафика управляющей (конфигурационной) информации по криптографически защищенному каналу.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного способа, отсутствуют, что указывает на соответствие изобретений условия патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного изобретения, показал, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

«Промышленная применимость» введенных элементов обусловлена наличием элементной базы, на основе которой они могут быть выполнены.

Заявленное изобретение поясняется чертежами, на которых показаны:

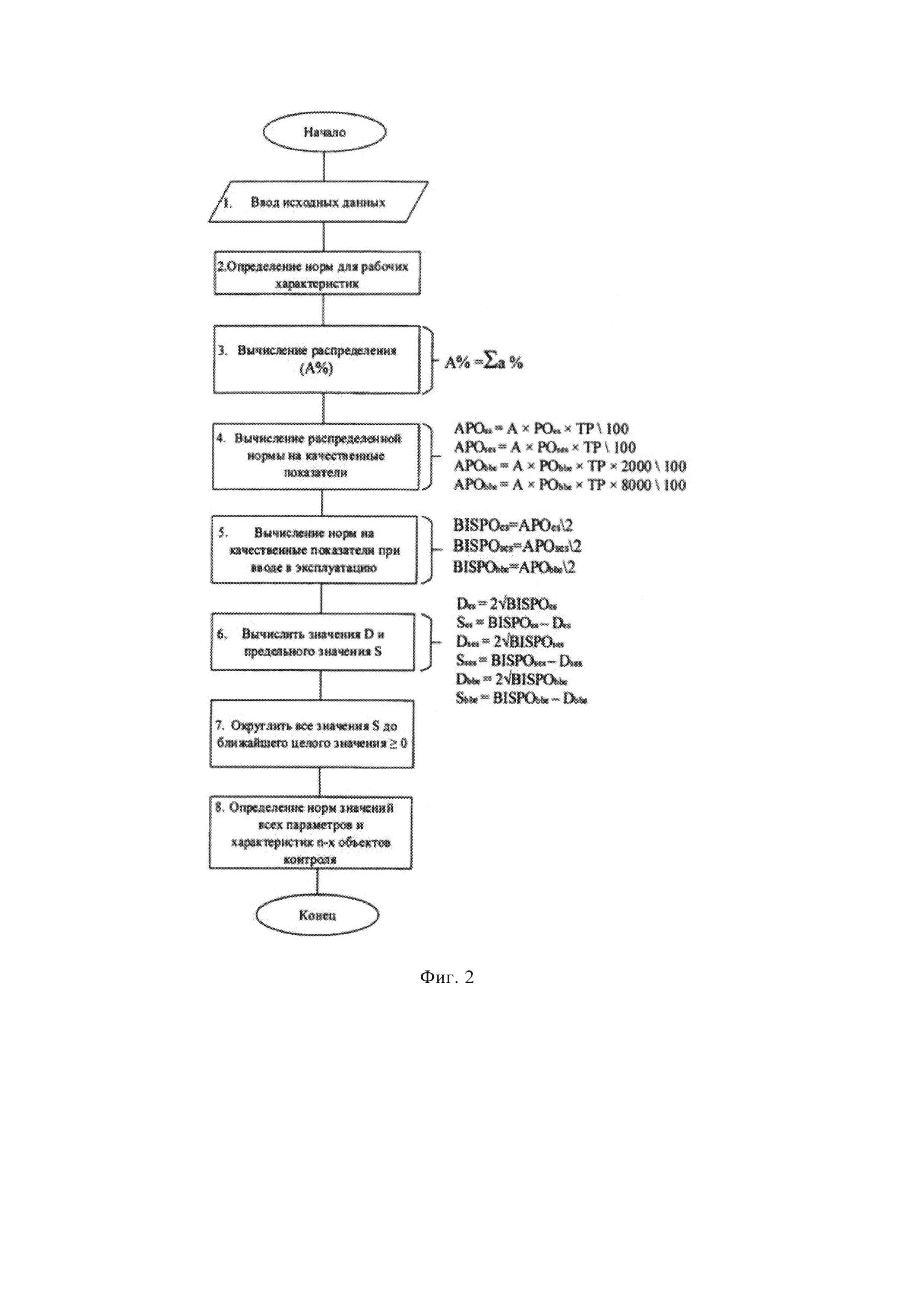

фиг. 1 - алгоритм действий при мониторинге распределенных систем управления и связи;

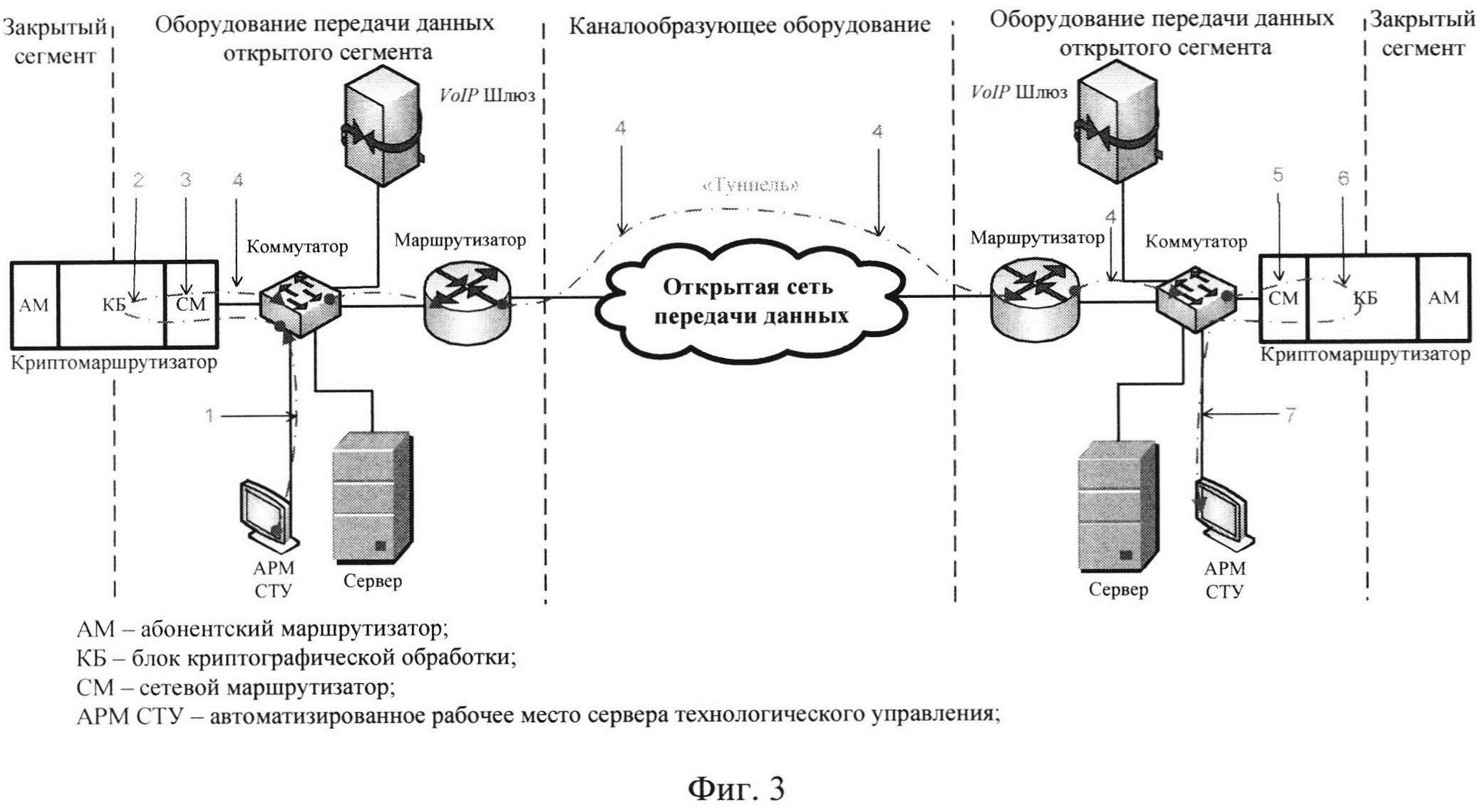

фиг. 2 - последовательность расчетов при определении значений норм всех параметров и характеристик n-x объектов контроля с учетом реальных условий их эксплуатации;

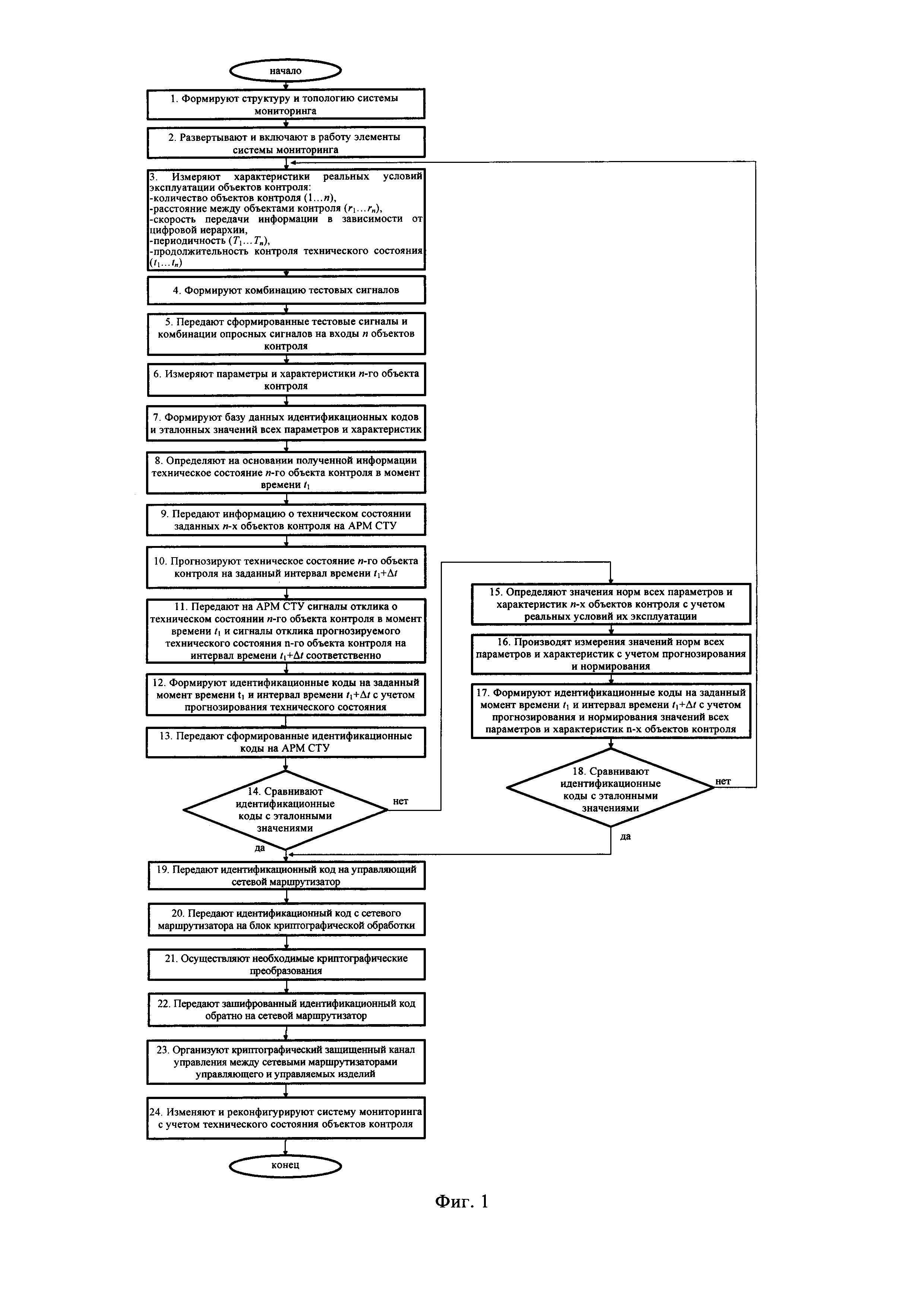

фиг. 3 - схема организации криптографически защищенного канала управления между сетевыми маршрутизаторами управляющего и управляемого изделий;

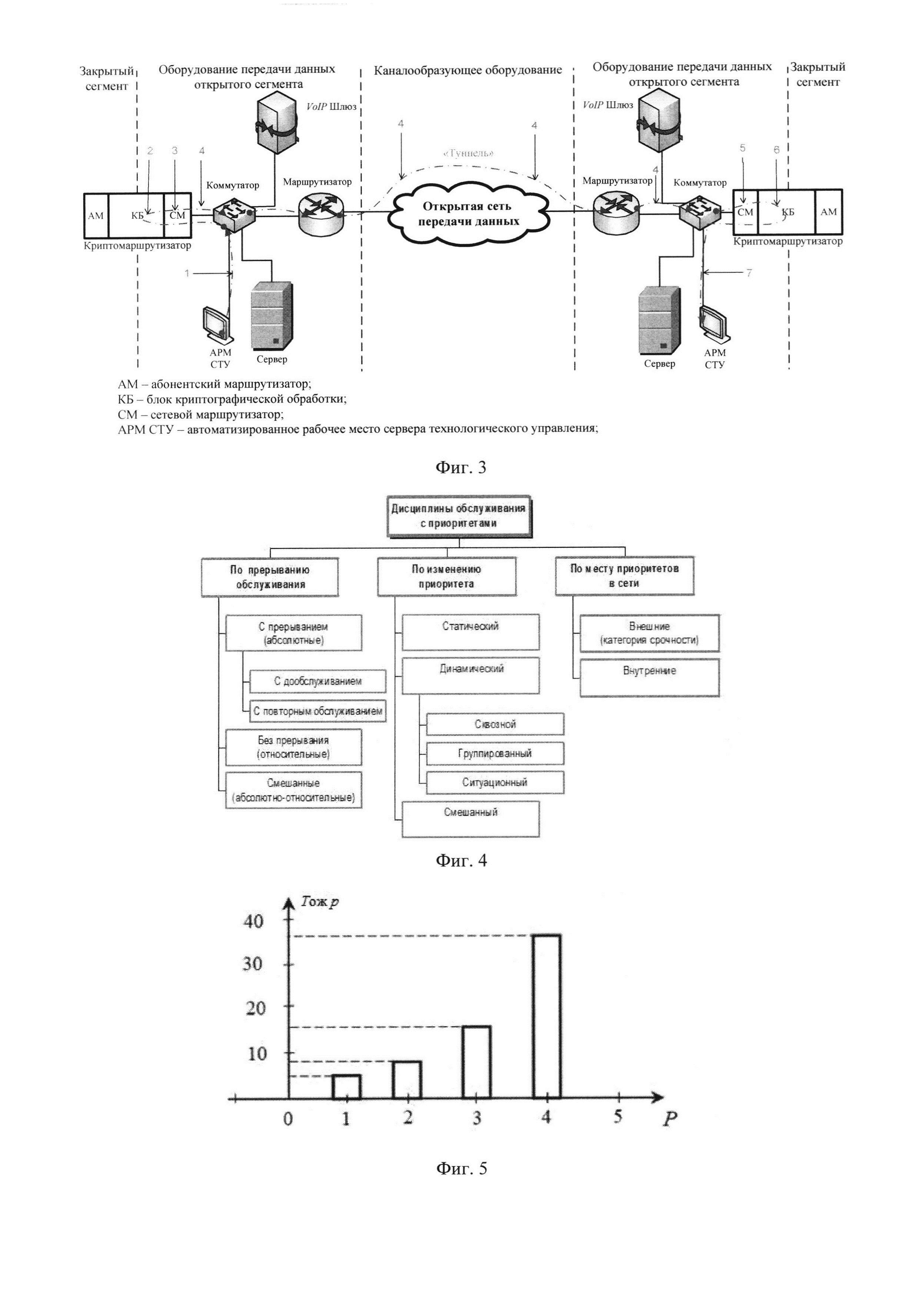

фиг. 4 - вариант классификации дисциплин обслуживания с приоритетами;

фиг. 5 - зависимость среднего времени ожидания обслуживания от приоритета пакета.

Под системой управления понимается совокупность людей, программно-технических устройств, обеспечивающих организацию того или иного процесса с целью решения возложенных на нее задач (Основы управления связью Российской Федерации / В.Б. Булгак, Л.Е. Варакин, А.Е. Крупнов и др./ Под ред. А.Е. Крупнова и Л.Е. Варакина. - М.: Радио и связь, 1998. - 184 с.; стр. 8).

Под системой связи понимается организационно-техническое объединение средств связи, развернутых в соответствии с решаемыми задачами и принятой системой управления для обмена всеми видами сообщений (информации) между пунктами (узлами связи), органами и объектами управления (А.Г. Ермишян Теоретические основы построения систем военной связи в объединениях и соединениях: Учебник. Часть 1. Методологические основы построения организационно-технических систем военной связи. СПб.: ВАС, 2005. - 740 с., стр. 74).

Под объектом контроля понимается изделие и (или) их составные части, подлежащие (подвергаемые) диагностированию (контролю) (ГОСТ 20911-89. Техническая диагностика. Термины и определения. - М.: Издательство стандартов, 1989. - 9 с., стр. 2).

Реконфигурация системы мониторинга заключается в изменении ее структуры, топологии, режимов работы (введении в работу резервных каналов (линий) и объектов контроля, восстановлении поврежденных и отказавших объектов контроля, изменении частот передачи, приема, мощности передачи, видов обработки сигналов, маршрутов прохождения каналов (трактов), азимутов антенн, помехозащищенных режимов и т.д). Основы построения систем и сетей передачи информации. (Учебное пособие для вузов / В.В. Ломовицкий, А.И. Михайлов, К.В. Шестак, В.М. Щекотихин/ Под. ред. В.М. Щекотихина - М.: Горячая линия - Телеком, 2005. - 382 с.).

Алгоритм действий при мониторинге распределенных систем управления и связи представлен на фигуре 1, где в блоке 1 формируют структуру и топологию системы

мониторинга и входящих в ее состав объектов контроля и линий между ними с учетом построения распределенной системы управления и связи, предполагая ее представление количественными показателями через соответствующие параметры, а также описание состава, конфигурации и взаимосвязи отдельных элементов (Основы построения систем и сетей передачи информации. Учебное пособие для вузов / В.В. Ломовицкий, А.И. Михайлов, К.В. Шестак, В.М. Щекотихин/ Под. ред. В.М. Щекотихина - М.: Горячая линия - Телеком, 2005. - 382 с., стр. 57). Структурно-топологическое построение системы мониторинга осуществляется с учетом нескольких n-объектов контроля. В блоке 2 развертывают и включают в работу элементы системы мониторинга. В блоке 3 производят измерения характеристик реальных условий эксплуатации объектов контроля: количества объектов контроля (1…n), расстояние между объектами контроля (r1…rn), скорость передачи информации  периодичность (T1…Tn) и продолжительность контроля технического состояния (t1…tn). (И.Г. Бакланов. Методы измерений в системах связи. М.: Эко-Трендз, 1999. - 204 с. стр. 56). В блоке 4 формируют комбинацию тестовых сигналов. В блоке 5 передают сформированные тестовые сигналы и комбинации опросных сигналов на входы n-объектов контроля. В блоке 6 измеряют параметры и характеристики n-го объекта контроля. В блоке 7 формируют базу данных эталонных значений всех параметров и характеристик. В блоке 8 определяют на основании полученной информации техническое состояние n-го объекта контроля в момент времени t1. В блоке 9 передают информацию о техническом состоянии заданных n-x объектов контроля на АРМ СТУ. В блоке 10 прогнозируют техническое состояние n-го объекта контроля на заданный интервал времени t1+Δt. В блоке 11 передают на АРМ СТУ сигналы отклика о техническом состоянии n-го объекта контроля в момент времени t1 и сигналы отклика прогнозируемого технического состояния n-ого объекта контроля в момент времени t1+Δt. В блоке 12 формируют идентификационные коды на заданный момент времени t1 и интервал времени t1+Δt с учетом прогнозирования технического состояния. В блоке 13 передают сформированные идентификационные коды в АРМ СТУ. В блоке 14 сравнивают идентификационные коды с эталонными значениями, в случае совпадения всех параметров и характеристик с эталонными значениями их передают на управляющий сетевой маршрутизатор (блок 19). В блоке 20 передают идентификационные коды с сетевого маршрутизатора на блок криптографической обработки, где осуществляют криптографические преобразования (блок 21) и передают обратно на управляющий сетевой маршрутизатор (блок 22). В блоке 23 организуют криптографический защищенный канал между сетевыми маршрутизаторами управляющего и управляемого изделий, после чего в блоке 24 реконфигурируют систему мониторинга с учетом технического состояния объектов контроля, если идентификационные коды не соответствуют требованиям норм параметров и характеристик, то определяют нормы значений всех параметров и

периодичность (T1…Tn) и продолжительность контроля технического состояния (t1…tn). (И.Г. Бакланов. Методы измерений в системах связи. М.: Эко-Трендз, 1999. - 204 с. стр. 56). В блоке 4 формируют комбинацию тестовых сигналов. В блоке 5 передают сформированные тестовые сигналы и комбинации опросных сигналов на входы n-объектов контроля. В блоке 6 измеряют параметры и характеристики n-го объекта контроля. В блоке 7 формируют базу данных эталонных значений всех параметров и характеристик. В блоке 8 определяют на основании полученной информации техническое состояние n-го объекта контроля в момент времени t1. В блоке 9 передают информацию о техническом состоянии заданных n-x объектов контроля на АРМ СТУ. В блоке 10 прогнозируют техническое состояние n-го объекта контроля на заданный интервал времени t1+Δt. В блоке 11 передают на АРМ СТУ сигналы отклика о техническом состоянии n-го объекта контроля в момент времени t1 и сигналы отклика прогнозируемого технического состояния n-ого объекта контроля в момент времени t1+Δt. В блоке 12 формируют идентификационные коды на заданный момент времени t1 и интервал времени t1+Δt с учетом прогнозирования технического состояния. В блоке 13 передают сформированные идентификационные коды в АРМ СТУ. В блоке 14 сравнивают идентификационные коды с эталонными значениями, в случае совпадения всех параметров и характеристик с эталонными значениями их передают на управляющий сетевой маршрутизатор (блок 19). В блоке 20 передают идентификационные коды с сетевого маршрутизатора на блок криптографической обработки, где осуществляют криптографические преобразования (блок 21) и передают обратно на управляющий сетевой маршрутизатор (блок 22). В блоке 23 организуют криптографический защищенный канал между сетевыми маршрутизаторами управляющего и управляемого изделий, после чего в блоке 24 реконфигурируют систему мониторинга с учетом технического состояния объектов контроля, если идентификационные коды не соответствуют требованиям норм параметров и характеристик, то определяют нормы значений всех параметров и

характеристик n-x объектов контроля с учетом реальных условий их эксплуатации (блок 15). В блоке 16 производят измерения значений норм всех параметров и характеристик, произведенных в блоке 15. В блоке 17 формируют идентификационные коды на заданный интервал времени t1 и интервал времени t1+Δt с учетом нормирования всех параметров и характеристик. В блоке 18 сравнивают идентификационные коды с эталонными значениями, если идентификационные коды соответствуют эталонным значениям, то их передают на управляющий сетевой маршрутизатор (блок 19). В блоке 20 передают идентификационные коды с сетевого маршрутизатора на блок криптографической обработки, где осуществляют криптографические преобразования (блок 21) и передают обратно на управляющий сетевой маршрутизатор (блок 22). В блоке 23 организуют криптографический защищенный канал между сетевыми маршрутизаторами управляющего и управляемого изделий, после чего в блоке 24 реконфигурируют систему мониторинга с учетом технического состояния объектов контроля. В случае несовпадения идентификационных кодов с эталонными значениями, возвращаются к измерениям характеристик реальных условий эксплуатации (блок 3).

Последовательность расчетов при определении значений норм всех параметров и характеристик n-x объектов контроля с учетом реальных условий их эксплуатации представлен на фигуре 2, где в блоке 1 производят ввод исходных данных: количество объектов контроля (1…n), расстояние между объектами контроля (r1…rn), скорость передачи информации  периодичность (T1…Tn) и продолжительность контроля технического состояния (t1…tn) (И.Г. Бакланов Методы измерений в системах связи. -М.: Эко-Трендз, 1999. - 204 с., стр. 56.).

периодичность (T1…Tn) и продолжительность контроля технического состояния (t1…tn) (И.Г. Бакланов Методы измерений в системах связи. -М.: Эко-Трендз, 1999. - 204 с., стр. 56.).

В блоке 2 производят определение нормы для рабочих характеристик объектов контроля (PO). Для этого определяют скорость передачи битов в тракте. Нормы для рабочих характеристик по скорости передачи данных битов тракта для секунды с ошибками - POes или нормы для рабочих характеристик пораженной ошибками секунды - POses, нормы для рабочих характеристик фоновой ошибкой блока - PObbe, нормы для рабочих характеристик пораженный ошибками период - POsep (Предельные значения рабочих характеристик при вводе в эксплуатацию и техническом обслуживании международных мультиоператорных трактов и мультиплексных участков SDH-Рекомендация МСЭ-Т / М. 2101; 2003 г., 44 с., стр. 15).

В блоке 3 производят вычисление распределения тракта, A%. Определяют все базовые элементы тракта (PCE) для всего тракта и устанавливают n равным суммарному числу элементов PCE. Определяют длину d каждого элемента PCEn. Длина d является либо фактической длиной тракта, либо может быть оценена длиной по большому кругу между его конечными точками, умноженной на соответствующий коэффициент маршрутизации. Считают значение распределения, an%, для элемента PCEn. Следует отметить, что

значения распределений являются максимальными значениями; согласно двустороннему или многостороннему соглашению могут быть использованы более "строгие" значения. Вычисляют распределение тракта, А%, А%=∑а% (Предельные значения рабочих характеристик при вводе в эксплуатацию техническом обслуживании международных мультиоператорных трактов и мультиплексных участков SDH-Рекомендация МСЭ-Т / М. 2101; 2003 г., 44 с., стр. 15).

В блоке 4 вычисляют распределенную норму на качественные показатели (APO). Определяется требуемый тестовый период (T), где T=15 мин, 2 часа или 24 часа.

Распределенная норма рабочих характеристик для секунды с ошибками рассчитывают по следующей формуле (Предельные значения рабочих характеристик при вводе в эксплуатацию и техническом обслуживании международных мультиоператорных трактов и мультиплексных участков SDH-Рекомендация МСЭ-Т / М. 2101; 2003 г., 44 с., стр. 16):

Распределенная норма рабочих характеристик для пораженной ошибками секунды рассчитывается по формуле (Предельные значения рабочих характеристик при вводе в эксплуатацию и техническом обслуживании международных мультиоператорных трактов и мультиплексных участков SDH-Рекомендация МСЭ-Т / М. 2101; 2003 г., 44 с, стр. 16):

Распределенная норма рабочих характеристик для фоновой ошибки n-объектов рассчитывается по следующей формуле (Предельные значения рабочих характеристик при вводе в эксплуатацию и техническом обслуживании международных мультиоператорных трактов и мультиплексных участков SDH-Рекомендация МСЭ-Т / М. 2101; 2003 г., 44 с., стр. 16):

Распределенная норма рабочих характеристик для фоновой ошибки блока рассчитывается по формуле (Предельные значения рабочих характеристик при вводе в эксплуатацию и техническом обслуживании международных мультиоператорных трактов и мультиплексных участков SDH-Рекомендация МСЭ-Т / М. 2101; 2003 г., 44 с., стр. 16):

В блоке 5 производится вычисление нормы на качественные показатели при вводе в эксплуатацию (BISPO).

Нормы на качественные показатели при вводе в эксплуатацию n-объектов контроля для секунды с ошибками рассчитываются по следующей формуле (Предельные значения рабочих характеристик при вводе в эксплуатацию и техническом обслуживании

международных мультиоператорных трактов и мультиплексных участков SDH-Рекомендация МСЭ-Т / М. 2101; 2003 г., 44 с., стр. 16):

Нормы на качественные показатели при вводе в эксплуатацию для пораженной ошибками секунды рассчитываются по следующей формуле (Предельные значения рабочих характеристик при вводе в эксплуатацию и техническом обслуживании международных мультиоператорных трактов и мультиплексных участков SDH-Рекомендация МСЭ-Т / М. 2101; 2003 г. 44 с, стр. 16):

Нормы на качественные показатели при вводе в эксплуатацию для фоновой ошибки блока рассчитываются по следующей формуле (Предельные значения рабочих характеристик при вводе в эксплуатацию и техническом обслуживании международных мультиоператорных трактов и мультиплексных участков SDH-Рекомендация МСЭ-Т / М. 2101; 2003 г., 44 с., стр. 16):

В блоке 6 вычисляют значения предельного значения (S): предельные значения для секунды с ошибками рассчитывается формуле (Предельные значения рабочих характеристик при вводе в эксплуатацию и техническом обслуживании международных мультиоператорных трактов и мультиплексных участков SDH-Рекомендация МСЭ-Т / М. 2101; 2003 г., 44 с, стр. 16): где D - коэффициент, учитывающий BISPO, который необходим для дальнейшего вычисления предельного значения S:

Предельные значения для пораженной ошибками секунды вычисляется (Предельные значения рабочих характеристик при вводе в эксплуатацию и техническом обслуживании международных мультиоператорных трактов и мультиплексных участков SDH-Рекомендация МСЭ-Т / М. 2101; 2003 г. 44 с, стр. 16):

Предельные значения для фоновой ошибки блока (Предельные значения рабочих характеристик при вводе в эксплуатацию и техническом обслуживании международных мультиоператорных трактов и мультиплексных участков SDH-Рекомендация МСЭ-Т / М. 2101; 2003 г. 44 с, стр. 16):

В блоке 7 округляют все значения S до ближайшего целого значения меньше или равно нулю. (Предельные значения рабочих характеристик при вводе в эксплуатацию и техническом обслуживании международных мультиоператорных трактов и мультиплексных участков SDH-Рекомендация МСЭ-Т / М. 2101; 2003 г. 44 с, стр. 16).

В ряде случаев предельные значения S для BBE отличны от нуля, в то время как предельные значения для ES являются нулевыми или недостоверными (т.е. нет достоверности на уровне 95%, что BISPO будет выполняться в долговременной перспективе). Предполагают, что используется более продолжительный тест, где предельные значения для ES недостоверны. Тест ВВЕ не может быть принят, если имеется более одной ES.

В блоке 7 определяют нормы значений всех параметров и характеристик n-объектов контроля (Предельные значения рабочих характеристик при вводе в эксплуатацию и техническом обслуживании международных мультиоператорных трактов и мультиплексных участков SDH-Рекомендация МСЭ-Т / М. 2101; 2003 г. 44 с, стр. 16).

Схема организации криптографически защищенного канала управления между сетевыми маршрутизаторами управляющего и управляемого изделий для реконфигурирования системы мониторинга представлена на фигуре 3, где для защиты управляющей (конфигурационной) информации передающейся с АРМа администратора центра мониторинга и управления сетью (ЦМУС) к серверу технологического управления подчиненного узла, используется следующий алгоритм взаимодействия:

1. Идентификационные коды с АРМ администратора через коммутатор, поступают на сетевой маршрутизатор.

2. Для повышения системы защиты на сетевом маршрутизаторе должна быть настроена система фильтрации входящего трафика. Должно быть дано разрешение на прохождение команд управления только с IP-адреса АРМ СТУ ЦМУС (т.е. фильтрация по IP-адресам на сетевом уровне), только по протоколу TCP (фильтрация на транспортном уровне), а также с указанием конкретного порта прикладной службы, например: Telnet, SNMP и т.д. (фильтрация на прикладном уровне).

3. Пройдя систему фильтрации конфигурационные параметры поступают на криптоблок, где происходит их шифрование и помещение в туннель управления. КБ должен быть настроен таким образом, чтобы разрешать помещать в тоннель только датаграммы поступающие с АРМ администратора сети.

4. Зашифрованные данные поступают снова на сетевой маршрутизатор в качестве исходящего трафика. Также, как и для входящих команд управления на маршрутизаторе должны быть настроены три уровня фильтрации (на сетевом, транспортном и прикладном уровнях), и далее «закрытый» трафик передается на управляемый узел через внешнюю сеть.

5. При установлении соединения между сетевыми маршрутизаторами управляющего и управляемого изделий организуется криптографически защищенный канал управления. Весь телекоммуникационный обмен между управляющими и управляемыми изделиями при реализации рассмотренного алгоритма выполняется по криптографически защищенным каналам - шифрование выполняется на ключах канала управления.

6. Управляемый сетевой маршрутизатор принимает закрытую информацию, которая проходит через систему фильтрации, и передает ее на криптоблок.

7. Приемный криптоблок настраивается таким образом, что производит обработку входящего трафика, полученного только от управляющего изделия. Получив закрытую информацию, осуществляет необходимые криптографические преобразования и передает открытую управляющую информацию сетевому маршрутизатору.

8. На сетевом маршрутизаторе информация, пройдя систему фильтрации трафика, через внешние интерфейсы поступает на сервер технологического управления.

Конфигурация оборудования должна быть настроена таким образом, чтобы запретить обратное прохождение команд управления от управляемого узла на ЦМУС.

Управляющее изделие может удаленно (по защищенному каналу управления) получить объединенную базу параметров управляемого изделия, модернизировать ее и затем передать измененную конфигурацию на удаленное управляемое изделия.

Сделаем допущение, что граничный маршрутизатор на фиг. 3 осуществляет обслуживание очередей с помощью системы М/G/1 с приоритетами, где М - распределение входящего потока требований - Марковский поток, G - произвольное распределение времени обслуживания, 1 - одноканальная система обслуживания.

Произвольное распределение (G) - распределение случайным (произвольным образом), случайный отбор, когда случайная величина принимает несколько значений с неравными вероятностями. Для системы М/G/1 невозможно привести распределения числа требований или системы обслуживания в явном виде, как для системы М/М/1, однако можно найти преобразования этих распределений.

Наиболее известным результатом для системы М/G/1 является формула Поллачека-Хинчина, которая дает следующее компактное выражение для среднего времени ожидания в очереди в состоянии равновесия (Учебное пособие / В.В. Сазонов, И.Б. Паращук, В.А. Логинов, В.В. Елизаров/ Под. ред. И.Б. Паращука - СПб.: ВАС, 2018. - 256 с.):

Формула Поллачека-Хинчина предназначена для вычисления вероятностного распределения числа требований в однолинейной системе массового обслуживания (СМО) с пуассоновским входным потоком и произвольным законом распределения времени обслуживания.

Числитель в этом выражении W0=λx2/2 равен математическому ожиданию времени, в течении которого вновь поступающее требование должно ждать в очереди, пока закончится обслуживание того требования, которое в момент поступления нового требования находилось в обслуживающем приборе.

При этом х - среднее время обслуживания. С помощью этой формулы и равенства Т=х+W находим среднее число требований в системе (Учебное пособие / В.В. Сазонов, И.Б. Паращук, В.А. Логинов, В.В. Елизаров/ Под. ред. И.Б. Паращука - СПб.: ВАС, 2018. - 256 с.):

Таким образом, формула Поллачека-Хинчина позволяет определять характеристики систем М/G/1, причем с использованием z-преобразования и преобразования Лапласа можно получить выражения для моментов времени обслуживания требований.

Яркими примерами техники, использующей систему массового обслуживания очередей М/G/1 являются граничные маршрутизаторы Juniper или Cisco, используемые для организации большинства систем связи.

Разбиение множества поступающих на обслуживание требований на классы называется введением приоритетов. Напомним, приоритет - преимущественное право на занесение (в буфер, в накопитель и т.д.) или выбор из очереди (для обслуживания в обслуживающем приборе) заявок одного класса по отношению к заявкам других классов.

Существуют различные подходы к классификации дисциплин обслуживания с приоритетами. Один из вариантов классификации приведен на фиг. 4.

Этот вариант отражает основные дисциплины обслуживания и, при необходимости, может быть легко дополнен.

В качестве классификационных признаков приняты возможность изменения приоритета, возможность прерывания обслуживания и место назначения приоритетов данной дисциплины в сети.

Следует отметить, что наибольшее применение нашли дисциплины с относительными и абсолютными приоритетами, т. к. они просты в реализации и достаточно эффективны.

При дисциплине с относительными приоритетами (без прерывания) каждому пакету сообщения при поступлении в сеть назначается приоритет, определяемый категорией срочности сообщения. В процессе передачи пакета по сети приоритет не меняется. При наличии в очереди нескольких пакетов одного приоритета они обслуживаются в порядке поступления. При поступлении пакета более высокого приоритета, он ожидает окончания обслуживания предыдущего пакета, даже если тот имеет низший приоритет. Это приводит к тому, что даже при малой загрузке автоматического коммутационного центра (АКЦ) сети передачи данных

пакетами высокого приоритета, длительность ожидания ими обслуживания может оставаться значительной.

При дисциплине с абсолютными приоритетами (с прерыванием) каждый пакет высшего приоритета, поступивший в сеть, прерывает обслуживание предыдущего пакета. Это позволяет достичь минимального времени ожидания обслуживания пакетами высших категорий срочности, но увеличивает время ожидания обслуживания пакетами всех остальных категорий. Пакет, обслуживание которого было прервано, может дообслуживаться или обслуживаться сначала. При этом длительность дообслуживания или повторного обслуживания каждого пакета так же должна учитываться при расчете временных характеристик сети передачи данных.

Недостатком данной дисциплины является возрастание числа пакетов, требующих дообслуживания или повторного обслуживания, что ведет к увеличению внутренней загрузки сети.

Дисциплина со смешанными абсолютно-относительными приоритетами предполагает возможность прерывания обслуживания пакетов некоторых приоритетов, в то время как обслуживание пакетов других типов приоритетов не может быть прервано. Для подобной дисциплины характерны достоинства и недостатки первых двух дисциплин.

Условия разрешения прерывания могут быть заданы в виде матрицы ||Xp||, количество строк и столбцов которой определяется числом принятых приоритетов.

Элементы матрицы определяют возможность прерывания обслуживания пакета. Данная дисциплина позволяет более гибко осуществлять управление очередями, по сравнению с другими типами приоритетов.

Более сложными для реализации являются дисциплины обслуживания с изменением приоритетов, получившие название дисциплин с динамическими приоритетами.

Изменение приоритета может осуществляться линейно или экспоненциально. В частности, пакет, поступивший в сеть передачи данных в момент t0, получает приоритет р(tт), определяемый следующим образом:

где tт - время нахождения пакета в сети, изменяющееся от t0 до окончания обслуживания пакета, а важность пакета bр определяет скорость нарастания приоритета.

В общем случае среднее время задержки пакета (сообщения) приоритета р в системе АКЦ - канал передачи данных (ПД) - АКЦ описывается выражением:

Рассмотрим второе слагаемое правой части этого выражения. После поступления для обслуживания в АКЦ сети передачи данных, пакет занимает место в очереди в соответствии с приоритетом.

Перед ним будут обслуживаться все пакеты более высоких приоритетов, поступившие до него и во время его нахождения в очереди. Кроме того, до него будут обслужены все пакеты равного с ним приоритета, поступившие в очередь раньше.

Среднее число пакетов равного и более высокого приоритета, находящихся в очереди в момент поступления пакета, находим по формуле Литтла:

где ƒ = p, p-1, p-2, …, 1.

Во время пребывания рассматриваемого пакета в очереди в нее поступят пакеты более высокого приоритета в количестве:

где ƒ = p, p-1, p-2, …, 1.

Пусть Тост - среднее время задержки, связанное с наличием на обслуживании предыдущего пакета в момент поступления нового.

Так как ρƒ - доля времени, в течение которого АКЦ сети передачи данных обрабатывает пакет ƒ-го приоритета, то ее можно принять за вероятность того, что новый поступивший пакет застанет на обслуживании пакет приоритета ƒ.

В соответствии с формулой Поллачека-Хинчина среднее остаточное время обслуживания (Учебное пособие / В.В. Сазонов, И.Б. Паращук, В.А. Логинов, В.В. Елизаров/ Под. ред. И.Б. Паращука - СПб.: ВАС, 2018. - 256 с.):

где  - дисперсия времени обслуживания пакета приоритета р. Таким образом любой пакет приоритета р будет находиться в очереди в среднем (Учебное пособие / В.В. Сазонов, И.Б. Паращук, В.А. Логинов, В.В. Елизаров/ Под. ред. И.Б. Паращука - СПб.: ВАС, 2018. - 256 с.):

- дисперсия времени обслуживания пакета приоритета р. Таким образом любой пакет приоритета р будет находиться в очереди в среднем (Учебное пособие / В.В. Сазонов, И.Б. Паращук, В.А. Логинов, В.В. Елизаров/ Под. ред. И.Б. Паращука - СПб.: ВАС, 2018. - 256 с.):

Решая данное уравнение относительно Тож р, получаем:

где p=1, 2, …, P.

Данное уравнение может быть решено рекуррентно, т. е. последовательно находя Тож 1, затем Тож 2 и т. д.

С учетом дисперсии времени обслуживания:

получаем:

В знаменателе (1-σp) учитывает влияние пакетов равного и более высоких приоритетов, а (1-σp-1) - влияние пакетов более высоких приоритетов, поступивших в очередь во время нахождения в ней рассматриваемого пакета.

Важным выводом, который следует из выражения (25), является независимость Тож р от наличия пакетов более низких приоритетов, кроме как через Тост.

На фигуре 5, представлены результаты расчетов среднего времени задержки пакетов сообщений четырех приоритетов в АКЦ сети передачи данных.

Как следует из графика (фиг. 5), увеличение среднего времени ожидания обслуживания носит нелинейный характер. Время обработки трафика с 1-м (высшим) приоритетом значительно меньше трафика с 4-м приоритетом (без приоритета).

Таким образом, на основе системы M/G/1 была проведена оценка эффективности предлагаемого способа мониторинга системы связи и управления, которая позволяет говорить, что при сохранении достоверности системы мониторинга повышается не только ее устойчивость к предполагаемым атакам нарушителя, но и о то, что предлагаемый способ позволяет решить проблемы приоритезации управляющего трафика при реконфигурировании системы мониторинга. Так как при организации туннеля для пакетов управляющего трафика появляется метка TNL, которая имеет 1-й (высший) приоритет при обслуживании очереди граничным маршрутизатором. (RFC 2983 - Differentiated Services and Tunnels, RFC 2475 - An Architecture for Differentiated Services).