Результат интеллектуальной деятельности: СПОСОБ ЗАЩИТЫ ДАННЫХ В СИСТЕМАХ КОНФЕРЕНЦСВЯЗИ

Вид РИД

Изобретение

Изобретение относится к области связи, к системам для реализации конференцсвязи, и предназначено для повышения защищенности данных, обрабатываемых в системах конференцсвязи.

Сфера применения систем конференцсвязи затрагивает практически все виды деятельности современного общества, поэтому к таким системам предъявляются повышенные требования информационной безопасности. Особенно важной является задача защиты обрабатываемых в системах конференцсвязи данных от угроз несанкционированного доступа и непреднамеренного распространения.

Проведение сеансов аудио- и видеосвязи в системах конференцсвязи осуществляется с помощью оборудования конференцсвязи (терминалы и сервера конференцсвязи). Современное оборудование конференцсвязи содержит в своем составе программное обеспечение, которое помимо выполнения функций создания, проведения и завершения сеансов аудио- и видеосвязи реализует дополнительный функционал, связанный с настройкой и управлением данного оборудования конференцсвязи. Например, большинство оборудования конференцсвязи реализуют встроенный web-интерфейс, с помощью которого возможно получить доступ к функциям создания, проведения и завершения сеансов аудио- и видеосвязи; записи сеансов конференцсвязи; настройки программного обеспечения; доступа к файловой системе оборудования конференцсвязи. Весь перечисленный функционал может использоваться для осуществления несанкционированного доступа к остаточной информации на запоминающих устройствах оборудования конференцсвязи, к данным сеансов конференцсвязи путем запуска дополнительного программного обеспечения или создания дополнительных сетевых соединений (в том числе и новых сеансов конференцсвязи). Следовательно, перечисленные функциональные возможности могут привести к несанкционированному доступу и распространению данных, обрабатываемых в системах конференцсвязи.

Остаточная информация – это информация, которая обрабатывается оборудованием конференцсвязи в рамках проводимых сеансов конференцсвязи и остается на запоминающем устройстве оборудования конференцсвязи после завершения сеанса конференцсвязи. Остаточная информация может привести к непреднамеренному распространению конфиденциальных данных за счет их передачи участникам конференцсвязи в рамках вновь устанавливаемых сеансов.

В настоящее время для защиты данных, обрабатываемых в распределенных вычислительных системах и системах конференцсвязи, известен ряд технических решений.

Известен «Сетевой коммутатор», патент WO 2008077320, H04L 12/28, опубл. 03.07.2008, который осуществляет управление потоками данных в вычислительной сети путем определения порта назначения передаваемых сетевых пакетов с использованием таблицы соответствия между портами коммутатора и сетевыми адресами подключенных к ним сетевых устройств, тем самым позволяя контролировать сетевые соединения и «Способ и средство управления потоками данных защищенных распределенных информационных систем в сети шифрованной связи», патент RU № 2402881, МПК H04L 9/32, опубл. 27.10.2010 г., которые подразумевают внедрение блока коммутации в разрыв соединения между устройством подключения и сетью шифрованной связи, а также центра управления. Центр управления проверяет создаваемые сетевые соединения в соответствии с заданной политикой безопасности, и если соединение разрешено присылает на блок коммутации таблицу коммутации, в соответствии с которой блок коммутации контролирует сетевые соединения.

Недостатками известных способов являются отсутствие мер по удалению остаточной информации и отсутствие контроля запуска дополнительного программного обеспечения.

Наиболее близким техническим решением к заявляемому изобретению является «Система удаления остаточной информации из памяти терминалов и серверов многоточечной конференцсвязи», патент RU № 141240, МПК H04L 12/955, опубл. 27.05.2014 г., которая фиксирует запоминающие устройства оборудования конференцсвязи и перед началом сеанса конференцсвязи производит подсчет контрольных сумм файлов на этих запоминающих устройствах, а после завершения сеанса конференцсвязи производит перезагрузку оборудования конференцсвязи и повторный подсчет контрольных сумм файлов на запоминающих устройствах для выявления перечня файлов, подлежащих удалению и, тем самым, осуществляя удаление остаточной информации.

Недостатком известного технического решения является отсутствие мер по контролю устанавливаемых сетевых соединений и запуску дополнительного программного обеспечения.

Задача, на решение которой направлено предлагаемое изобретение, заключается в создании способа защиты данных в системах конференцсвязи, позволяющего обеспечить защиту данных, обрабатываемых в системах конференцсвязи, от несанкционированного доступа и непреднамеренного распространения.

Техническим результатом предлагаемого изобретения является повышение защищенности систем конференцсвязи от атак, направленных на получение несанкционированного доступа к данным, обрабатываемым в системах конференцсвязи, за счет реализации механизмов контроля сетевых соединений, механизма замкнутой программной среды и механизма удаления остаточной информации.

Под замкнутой программной средой понимается фиксированное подмножество программного обеспечения в составе оборудования конференцсвязи.

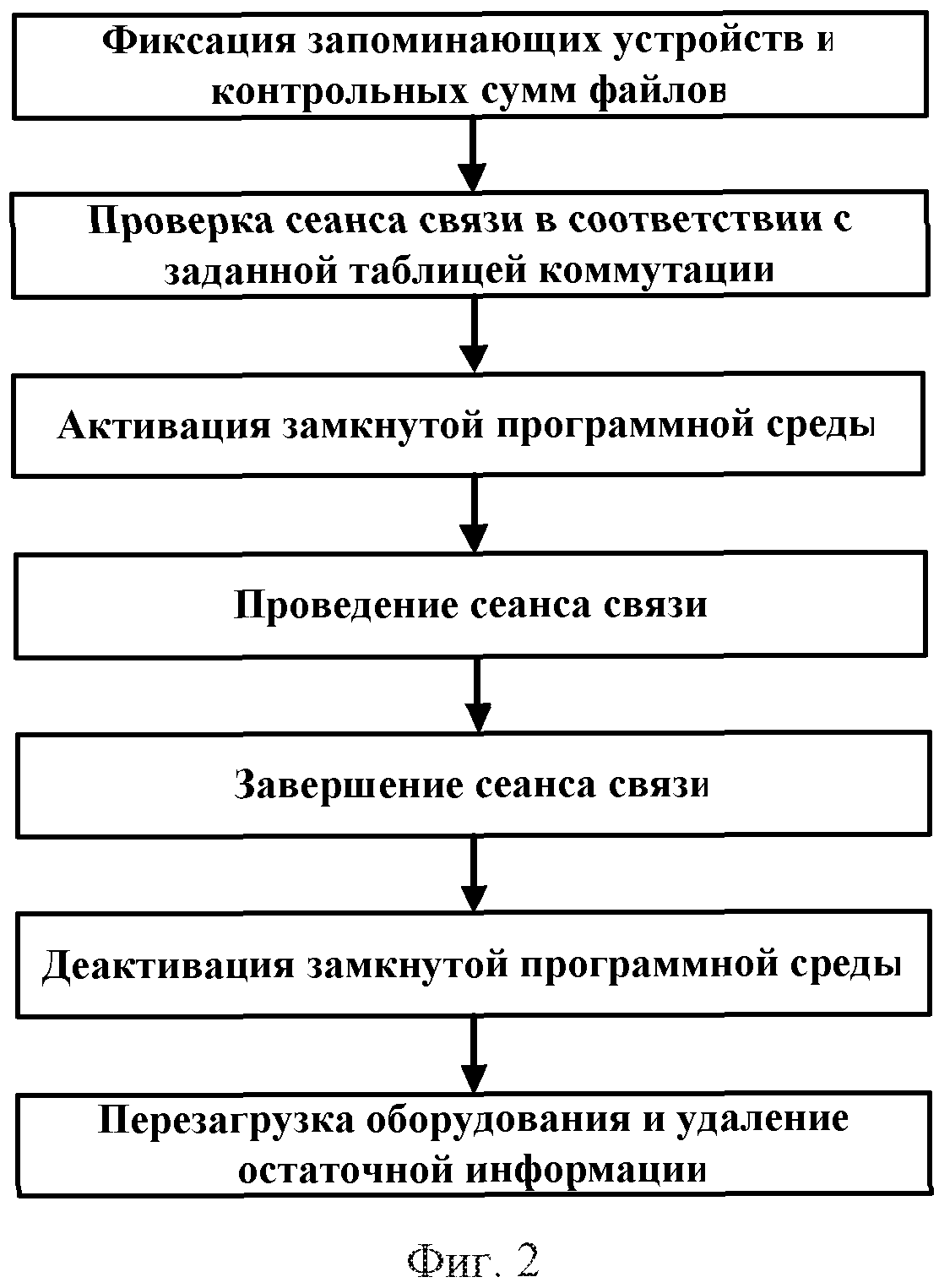

Решение поставленной технической задачи обеспечивается тем, что в способе защиты данных в системах конференцсвязи в отличие от известной системы удаления остаточной информации из памяти терминалов и серверов многоточечной конференцсвязи

после фиксации в составе оборудования конференцсвязи запоминающих устройств выполняется проверка устанавливаемого сетевого соединения в соответствии с заданной таблицей коммутации и, если соединение разрешено, происходит активация замкнутой программной среды и проведение сеанса конференцсвязи,

а перед перезагрузкой оборудования конференцсвязи, но после окончания сеанса конференцсвязи выполняется деактивация замкнутой программной среды.

Контроль сетевых соединений для терминалов конференцсвязи реализуется с использованием таблицы коммутации, содержащей множество разрешающих правил коммутации вида

«localhost: диапазон сетевых портов – сетевой адрес: диапазон сетевых портов», где:

localhost обозначает собственный сетевой адрес оборудования конференцсвязи;

сетевой адрес – сетевой адрес узла, с которым разрешено проведение сеанса конференцсвязи;

диапазон сетевых портов — диапазон разрешенных сетевых портов, с помощью которых будет проходить сеанс конференцсвязи.

Выполнение всех правил коммутации гарантируется реализуемым механизмом контроля сетевых соединений, тем самым исключая возможность создания запрещенных сеансов конференцсвязи, а также дополнительных сетевых соединений, которые могут быть использованы для несанкционированного доступа к данным, обрабатываемым в системе конференцсвязи.

Активация замкнутой программной среды выполняется путем ограничения запуска всего множества программного обеспечения в составе оборудования конференцсвязи подмножеством программного обеспечения, выполняющим функции создания, проведения и завершения сеансов аудио- и видеосвязи, тем самым исключая возможность запуска дополнительного программного обеспечения. Деактивация замкнутой программной среды выполняется путем снятия данного ограничения.

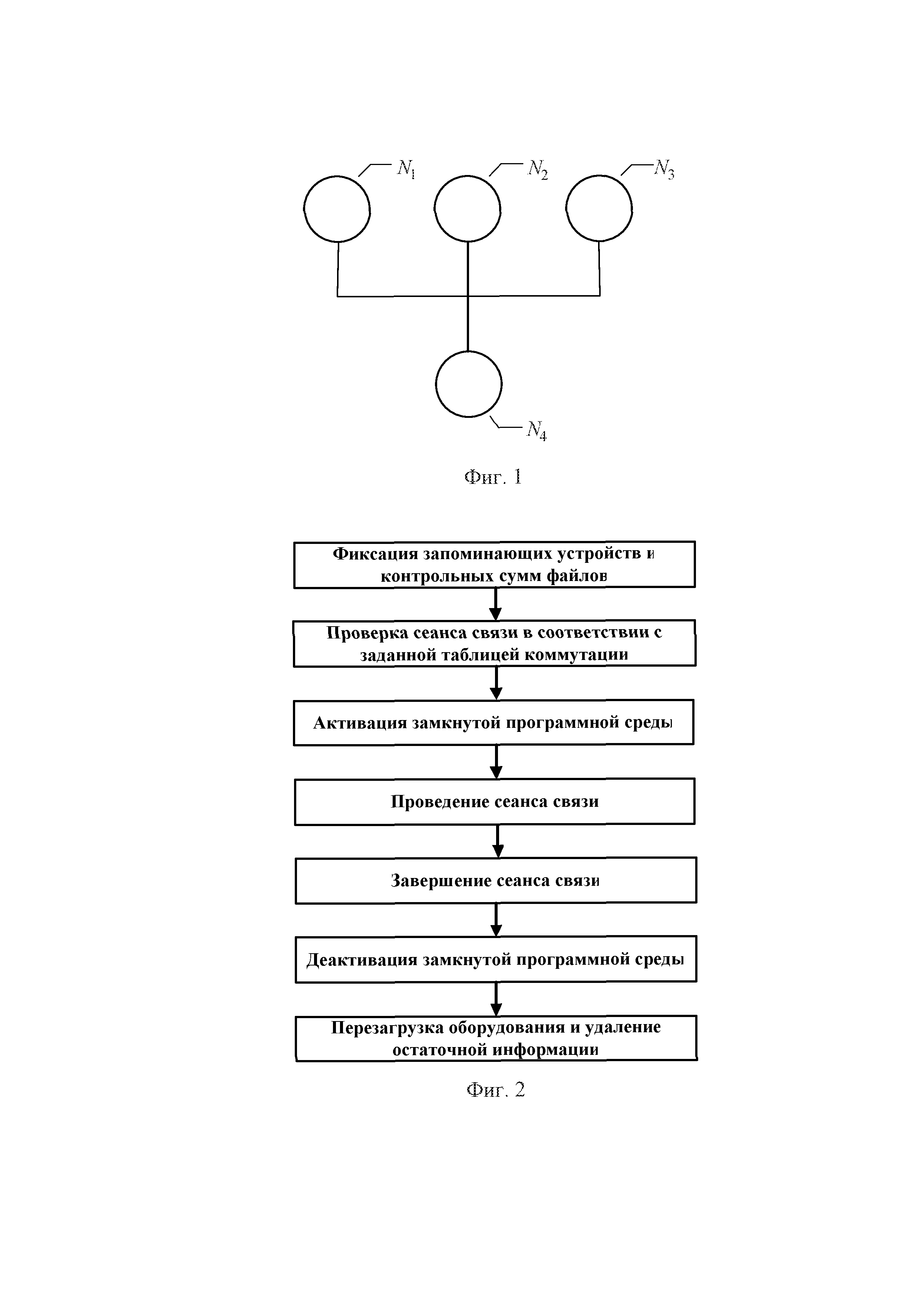

Изобретение поясняется с помощью графических материалов, где фиг.1 – структурная схема сети конференцсвязи, фиг.2 — схема реализации предложенного технического решения.

Рассмотрим пример реализации предложенного способа с использованием структурной схемы систем конференцсвязи, представленной на фиг.1.

Структурная схема состоит из четырех узлов – трех терминалов конференцсвязи ( ,

, ,

, ) и одного сервера конференцсвязи (

) и одного сервера конференцсвязи ( ), – которые объединены в вычислительную сеть. Узлам

), – которые объединены в вычислительную сеть. Узлам  ,

, ,

, ,

, назначены сетевые адреса 192.168.0.1, 192.168.0.2, 192.168.0.3, 192.168.0.4 соответственно. Сетевой порт 1720 разрешен для передачи пакетов управления сеансом конференцсвязи (

назначены сетевые адреса 192.168.0.1, 192.168.0.2, 192.168.0.3, 192.168.0.4 соответственно. Сетевой порт 1720 разрешен для передачи пакетов управления сеансом конференцсвязи ( ), а диапазон сетевых портов 3000-3100 разрешен для передачи аудио- и видеоданных в рамках проводимых сеансов конференцсвязи.

), а диапазон сетевых портов 3000-3100 разрешен для передачи аудио- и видеоданных в рамках проводимых сеансов конференцсвязи.

Таблицы коммутации на узлах заданы следующим образом:

Узел  , сетевой адрес 192.168.0.1:

, сетевой адрес 192.168.0.1:

localhost:1720,3000-3100 – 192.168.0.2: 1720,3000-3100;

localhost:1720,3000-3100 – 192.168.0.4: 1720,3000-3100.

Узел  , сетевой адрес 192.168.0.2:

, сетевой адрес 192.168.0.2:

a. localhost:1720,3000-3100 – 192.168.0.1: 1720,3000-3100;

b. localhost:1720,3000-3100 – 192.168.0.3: 1720,3000-3100;

c. localhost:1720,3000-3100 – 192.168.0.4: 1720,3000-3100.

Узел  , сетевой адрес 192.168.0.3:

, сетевой адрес 192.168.0.3:

a. localhost:1720,3000-3100 – 192.168.0.2: 1720,3000-3100;

b. localhost:1720,3000-3100 – 192.168.0.4: 1720,3000-3100.

Узел  , сетевой адрес 192.168.0.4:

, сетевой адрес 192.168.0.4:

a. localhost:1720,3000-3100 – 192.168.0.1: 1720,3000-3100;

b. localhost:1720,3000-3100 – 192.168.0.2: 1720,3000-3100;

c. localhost:1720,3000-3100 – 192.168.0.3: 1720,3000-3100.

В описании примера подразумевается, что все узлы уже включены, произведена фиксация запоминающих устройств оборудования конференцсвязи и произведен подсчет эталонных контрольных сумм файлов на этих устройствах.

Узел  инициирует попытку создания сеанса конференцсвязи с узлом

инициирует попытку создания сеанса конференцсвязи с узлом  . Сетевой пакет

. Сетевой пакет  инициации сеанса конференцсвязи узла

инициации сеанса конференцсвязи узла  попадает на обработку механизму контроля сетевых соединений узла

попадает на обработку механизму контроля сетевых соединений узла  . Затем осуществляется поиск разрешающего правила. Если правило найдено, то пакет пропускается, иначе – отбрасывается как запрещенное сетевое соединение. В данном случае имеется разрешающее правило а таблицы коммутации узла

. Затем осуществляется поиск разрешающего правила. Если правило найдено, то пакет пропускается, иначе – отбрасывается как запрещенное сетевое соединение. В данном случае имеется разрешающее правило а таблицы коммутации узла  . Поэтому сетевой пакет

. Поэтому сетевой пакет  пропускается. Затем сетевой пакет

пропускается. Затем сетевой пакет  попадает на обработку механизму контроля сетевых соединений узла

попадает на обработку механизму контроля сетевых соединений узла . Осуществляется поиск разрешающего правила в таблице коммутации узла

. Осуществляется поиск разрешающего правила в таблице коммутации узла  . В данном случае имеется разрешающее правило а таблицы коммутации узла

. В данном случае имеется разрешающее правило а таблицы коммутации узла  , поэтому сетевой пакет

, поэтому сетевой пакет  пропускается. Затем узел

пропускается. Затем узел  отвечает сетевым пакетом

отвечает сетевым пакетом  , подтверждающим создание сеанса конференцсвязи, и производит активацию замкнутой программной среды. Сетевой пакет

, подтверждающим создание сеанса конференцсвязи, и производит активацию замкнутой программной среды. Сетевой пакет  сигнализирует узлу

сигнализирует узлу  о создании сеанса конференцсвязи, вследствие чего узел

о создании сеанса конференцсвязи, вследствие чего узел  производит активацию замкнутой программной среды. Далее узлы

производит активацию замкнутой программной среды. Далее узлы  и

и  проведут сеанс конференцсвязи. После завершения сеанса конференцсвязи на узлах

проведут сеанс конференцсвязи. После завершения сеанса конференцсвязи на узлах  и

и  производится деактивация замкнутой программной среды и перезагрузка оборудования конференцсвязи. В процессе перезагрузки оборудования конференцсвязи выполняется фиксация запоминающих устройств и подсчет контрольных сумм файлов, расположенных на данных устройствах, для последующего сравнения с эталонными контрольными суммами и выявления перечня файлов, которые были созданы или модифицированы в результате проведения сеанса конференцсвязи. Далее выполняется удаление информации, расположенной в файлах, входящих в полученный перечень, и ее последующую многократную перезапись случайно сгенерированными данными. После окончания перезагрузки производится фиксация запоминающих устройств и подсчет контрольных сумм файлов для подтверждения удаления остаточной информации.

производится деактивация замкнутой программной среды и перезагрузка оборудования конференцсвязи. В процессе перезагрузки оборудования конференцсвязи выполняется фиксация запоминающих устройств и подсчет контрольных сумм файлов, расположенных на данных устройствах, для последующего сравнения с эталонными контрольными суммами и выявления перечня файлов, которые были созданы или модифицированы в результате проведения сеанса конференцсвязи. Далее выполняется удаление информации, расположенной в файлах, входящих в полученный перечень, и ее последующую многократную перезапись случайно сгенерированными данными. После окончания перезагрузки производится фиксация запоминающих устройств и подсчет контрольных сумм файлов для подтверждения удаления остаточной информации.

Далее узел  инициирует попытку создания сеанса конференцсвязи с узлом

инициирует попытку создания сеанса конференцсвязи с узлом  . Сетевой пакет инициации сеанса конференцсвязи

. Сетевой пакет инициации сеанса конференцсвязи  узла

узла  попадает на обработку механизму контроля сетевых соединений узла

попадает на обработку механизму контроля сетевых соединений узла  . Затем осуществляется поиск разрешающего правила в таблице коммутации узла

. Затем осуществляется поиск разрешающего правила в таблице коммутации узла  . В данном случае в таблице коммутации узла

. В данном случае в таблице коммутации узла  нет разрешающего правила – следовательно сетевой пакет

нет разрешающего правила – следовательно сетевой пакет  отбрасывается.

отбрасывается.

Далее узел  инициирует попытку создания многоточечного сеанса конференцсвязи с узлами

инициирует попытку создания многоточечного сеанса конференцсвязи с узлами  и

и  . Для узла

. Для узла  создание многоточечного сеанса конференцсвязи состоит из двух независимых и параллельно идущих этапов – создание сеанса конференцсвязи с узлом

создание многоточечного сеанса конференцсвязи состоит из двух независимых и параллельно идущих этапов – создание сеанса конференцсвязи с узлом  и создание сеанса конференцсвязи с узлом

и создание сеанса конференцсвязи с узлом  . Процесс создания указанных сеансов конференцсвязи происходит аналогично описанному ранее (создание сеанса конференцсвязи между узлами

. Процесс создания указанных сеансов конференцсвязи происходит аналогично описанному ранее (создание сеанса конференцсвязи между узлами  и

и  ).

).

Применение данного изобретения в существующих реализациях систем конференцсвязи позволит повысить защищенность данных, обрабатываемых в таких системах, от несанкционированного доступа и непреднамеренного распространения, а также сократить временные и экономические затраты на поддержание надежного функционирования систем конференцсвязи за счет сокращения времени простоя оборудования, вызванного его отказом вследствие осуществления компьютерных атак на системы конференцсвязи.

Способ защиты данных в системах конференцсвязи, включающий удаление остаточной информации из памяти оборудования конференцсвязи, отличающийся тем, что после фиксации в составе оборудования конференцсвязи запоминающих устройств выполняется проверка устанавливаемых сетевых соединений в соответствии с заданной таблицей коммутации, затем, если соединение разрешено, происходит активация замкнутой программной среды и проведение сеанса конференцсвязи, затем после окончания сеанса конференцсвязи и перед перезагрузкой оборудования конференцсвязи и удалением остаточной информации выполняется деактивация замкнутой программной среды.