Результат интеллектуальной деятельности: Способ моделирования виртуальных сетей в условиях деструктивных программных воздействий

Вид РИД

Изобретение

Изобретение относится к области моделирования и может быть использовано при проектировании системы управления и связи для оценки ее показателей; повышения ее работоспособности; определения необходимого времени восстановления элементов физической сети связи и своевременного их восстановления после применения деструктивных программных воздействий со стороны конфликтующих систем управления и связи, с учетом важности каждого информационного направления; поддержания заданных требований к качеству передаваемого трафика во всех информационных направлениях в условиях деструктивных программных воздействий.

Виртуальная вычислительная сеть - вычислительная сеть, содержащая один или более виртуальных сетевых ресурсов и (или) функций [ГОСТ Р 56938-2016 Защита информации при использовании технологий виртуализации. Общие положения].

Деструктивные программные воздействия (ДПВ) - любые действия по изменению состава, структуры и порядка функционирования элементов информационно-телекоммуникационной сети или их некоторой совокупности со стороны нелегитимных органов управления программными средствами [Стародубцев Ю.И. Управление качеством информационных услуг / Ю.И. Стародубцев, А.Н. Бегаев, М.А. Давлятова; под общ. Ред. Ю.И. Стародубцева. - СПб.: Изд-во Политехн. ун-та, 2017. - 454 с., стр. 308].

Моделирование - замещение одного исходного объекта другим объектом, называемым моделью, и проведение экспериментов с моделью с целью получения информации о системе путем исследования свойств модели [Т.И. Алиев. Основы моделирования дискретных систем. СПб, СПбГУ ИТМО, 2009 г., 363 с., стр. 8].

Известен способ моделирования, реализованный [Патент 2251150 Российская Федерация, МПК G06G 7/48 (2000.01). Устройство для моделирования системы связи. / Гречишников Е.В., Любимов В.А., Клименко И.В.; заявитель и патентообладатель Академия службы специальной связи и информации при Федеральной службе охраны Российской Федерации. - 2003105355/09, заявл. 25.02.2003; опубл. 27.04.2005, бюл. №12]. Способ заключается в моделировании режима доведения циркулярных сообщений от главной станции до N абонентов и режима подтверждений получения информации от абонентов до главной станции в условиях отказов и восстановлений линий связи в каждом направлении связи.

Известен способ моделирования, реализованный в [Патент 2311675 Российская Федерация, МПК G06F 11/25, G06F 15/173) (2006.01). Анализатор сетей связи. / Гречишников Е.В., Любимов В.А., Поминчук О.В., Белов А.С., Шапошников Д.К.; заявитель и патентообладатель Государственное образовательное учреждение высшего профессионального образования Академия Федеральной службы охраны Российской Федерации (Академия ФСО России). - 2006107095/09, заявл. 03.06.2006; опубл. 27.11.2007, бюл. №33]. Способ заключается в формировании графа исследуемой вероятностной сети, записи в регистры генераторов псевдослучайной последовательности значения вероятности существования i-й вершины графа сети, записи кода числа планируемых экспериментов, формировании последовательности псевдослучайных чисел, закон распределения которой соответствует внезапным отказам вершин сети, формировании последовательности псевдослучайных чисел, закон распределения которой соответствует постепенным отказам вершин сети, формировании последовательности псевдослучайных чисел, закон распределения которой соответствует отказам ветвей сети, возникающим вследствие внешних воздействий, в результате этого формировании в каждом из статистических экспериментов графа, в котором может существовать или отсутствовать путь от истока графа к каждой из соединенных вершин.

Известен способ моделирования, реализованный в [Патент 2286597 Российская Федерация, МПК G06G 7/62 (2006.01). (Н04В 7/24) Устройство для моделирования системы связи. / Гречишников Е.В., Иванов В.А., Белов А.С., Панасенко А.Н.; заявитель и патентообладатель Государственное образовательное учреждение высшего профессионального образования Академия Федеральной службы охраны Российской Федерации (Академия ФСО России). - 2005111458/09, заявл. 18.04.2005; опубл. 27.10.2006, бюл. №30]. Способ заключается в генерации импульсов для передачи по системе связи, генерации и хранении равномерно распределенного случайного числа ε, определяющего номер N выбираемого канала связи, по которому будет осуществляться обмен информацией между абонентами, запись номера N канала связи, формировании и записи кода состояния цепи Маркова для m каналов, генерации последовательности импульсов m по числу каналов, обращении считываний условной вероятности ошибки p согласно коду состояния, проверке условия р+ε>1, если сумма равномерно распределенного случайного числа ε и условной вероятности ошибки р будет больше единицы, что соответствует сигналу ошибки, формируется информация об ошибках в m каналах, производится переключение рабочего канала (имитация отказа в канале), если в рабочем канале ошибки не произошло, то переключение рабочего канала (имитация отказа в канале) произойдет, осуществляется имитация доведения информации до каждого абонента с учетом надежности линии связи, производится расчет вероятности доведения информации по линиям связи.

Недостатком перечисленных выше способов является отсутствие возможности оперативной корректировки моделируемой сети связи, относительно реально функционирующей в реальном масштабе времени с учетом изменения структуры сети связи в зависимости от деструктивных программных воздействий (ДПВ), моделирования виртуальной сети для каждого информационного направления. При моделировании также не учитывается взаимная зависимость физической сети связи и построенных на ее основе виртуальных сетей, что снижает адекватность и достоверность моделирования. Кроме того, в данных способах отсутствует возможность определить среднее количество неработоспособных элементов физической сети для каждого типа информационного направления и на каждом шаге модельного времени, при котором не прекращается обмен информацией в заданных информационных направлениях, реализуемых на логическом уровне.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленному является способ динамического моделирования сетей связи с учетом взаимной зависимости их элементов [Патент 2665506 Российская Федерация, МПК G06N 7/00 (2006.01), H04W 16/22 (2009.01). Способ динамического моделирования сетей связи с учетом взаимной зависимости их элементов. / Бречко А.А., Вершенник Е.В., Латушко Н.А., Львова Н.В., Стародубцев Ю.И.; заявитель и патентообладатель Бречко А.А., Вершенник Е.В., Латушко Н.А., Львова Н.В., Стародубцев Ю.И. - 2017142055, заявл. 01.12.2017; опубл. 30.08.2018, бюл. №25]. Способ-прототип заключается в том, что формируют исходный граф исследуемой сети с заданным количеством N вершин графа сети и М ветвей, соединяющих их, задают число статистических экспериментов (n), задают угрозу безопасности W, имитируют процесс функционирования моделируемой сети связи, отличающийся тем, что дополнительно задают время моделирования (T) и длительность шага модельного времени (Δt), R информационных направлений между вершинами графа, время распространения (tр) реализаций угрозы безопасности, время восстановления элемента сети (tв), точку входа угрозы безопасности, вероятность возникновения угрозы безопасности в точке входа (РУБ), строят кратчайшие маршруты по всем заданным информационным направлениям и запоминают их, на каждом шаге моделирования: генерируют случайное число в интервале [0,1], если вероятность возникновения угрозы безопасности в точке входа меньше сгенерированного случайного числа РУБ<∂, то переходят к следующему шагу моделирования и повторяют действия до тех пор, пока вероятность возникновения угрозы безопасности в точке входа не станет больше сгенерированного случайного числа РУБ>∂, если вероятность возникновения угрозы больше сгенерированного числа, то имитируют реализацию угрозы безопасности в отношении точки входа, имитируют реализацию угрозы безопасности в отношении всех элементов, непосредственно связанных с уже поврежденными элементами, в соответствии со временем восстановления (tв) восстанавливают поврежденные элементы, последовательно для каждого информационного направления: извлекают из памяти данные о транзитных элементах, поэлементно сравнивают множество транзитных элементов (G={g1, g2, …, gF}) с множеством поврежденных (D={d1, d2, …, dL}), если в множестве транзитных элементов присутствует хотя бы один элемент из множества поврежденных, то помечают информационное направление как неработоспособное, если в множестве транзитных элементов (G) отсутствуют элементы из множества поврежденных элементов (D), то i-e информационное направление считается работоспособным, запоминают данные о состоянии информационного направления на текущий шаг моделирования, по окончании заданного числа экспериментов рассчитывают вероятность работоспособного состояния и среднее время работоспособного состояния каждого информационного направления на каждый шаг моделирования.

Недостатком способа-прототипа является то, что при моделировании отсутствует возможность моделировать деструктивные программные воздействия (ДПВ), моделирования виртуальной сети для каждого информационного направления, с учетом индивидуальных разнородных требований, предъявляемых к ним и варианта маршрутизации, что снижает адекватность и достоверность моделирования. Кроме того, в данном способе отсутствует возможность определить среднее количество неработоспособных элементов физической сети для каждого типа информационного направления и на каждом шаге модельного времени, при котором не прекращается обмен информацией в заданных информационных направлениях, реализуемых на логическом уровне.

На основе физической сети связи строится вычислительная сеть для каждого информационного направления. Базовыми элементами при построении сложных виртуальных сетей являются сетевые ресурсы (оконечные и промежуточные узлы (вычислительной сети) и сетевые функции (фильтрация, кодирование трафика и др.) [ГОСТ Р 56938-2016 Защита информации при использовании технологий виртуализации. Общие положения]. Применение деструктивных программных воздействий (ДПВ) на виртуальные сети создает предпосылки возникновения угроз безопасности для физической и/или виртуальных сетей. В свою очередь, выход из строя элементов физической сети связи может привести к прекращению обмена информацией в виртуальных сетях, реализуемых на логическом уровне, а, следовательно, и в заданных информационных направлениях.

Общий перечень угроз безопасности, представлен в [ГОСТ Р 56938-2016 Защита информации при использовании технологий виртуализации. Общие положения] и включает в себя:

- угрозы атаки на активное и/или пассивное виртуальное и/или физическое сетевое оборудование из физической и/или виртуальной сети;

- угрозы атаки на виртуальные каналы передачи;

- угрозы атаки на защищаемые виртуальные устройства из виртуальной и/или физической сети;

- угрозы атаки на систему хранения данных из виртуальной и/или физической сети;

- угрозы несанкционированного доступа к данным за пределами;

- угрозы несанкционированного доступа к хранимой в виртуальном пространстве защищаемой информации;

- и другие.

Таким образом, при моделировании и проектировании физических сетей связи и построенных на их основе виртуальных сетей необходимо учитывать их взаимосвязь.

Техническим результатом изобретения является устранение или существенное уменьшение в указанных выше способах недостатков, в том числе расширение функциональных возможностей технических решений за счет учета варианта маршрутизации, индивидуального учета разнородных требований к каждой виртуальной сети, интервала времени восстановления и закона распределения случайной величины, его характеризующей, определения среднего количества неработоспособных элементов физической сети для каждой формируемой виртуальной сети на каждом шаге модельного времени, при котором прекращается обмен информацией в виртуальных сетях, реализуемых на логическом уровне.

Технический результат достигается тем, что в известном способе динамического моделирования сетей связи с учетом взаимной зависимости их элементов, заключающемся в том, что формируют исходный граф (G) исследуемой физической сети с заданным количеством N вершин графа (G) и М ветвей, соединяющих их, задают R информационных направлений между вершинами графа (G), число статистических экспериментов (n) и длительность шага модельного времени (Δt), дополнительно задают ряд индивидуальных разнородных требований к виртуальной сети, обеспечивающей j-е информационное направление, вариант маршрутизации, интервал изменения и закон распределения случайных величин, характеризующих времена восстановления неработоспособных элементов физической сети связи (tiв) в зависимости от элементов и реализуемого типа деструктивных программных воздействий (ДПВ), нумеруют все вершины графа физической сети связи, формируют матрицу смежности (А) графа (G), элементами которой являются весовые коэффициенты (аij), учитывающие пропускную способность каждой ветви физической сети, в соответствии с матрицей смежности (А) и вариантом маршрутизации формируют взвешенный граф (V) j-й виртуальной сети, имитируют процесс функционирования физической и виртуальных сетей связи, последовательно на каждом шаге модельного времени имитируют D деструктивных программных воздействий (ДПВ), измеряют характеристики всех виртуальных сетей, последовательно проверяют работоспособность всех виртуальных сетей путем соответствия заданных требований с измеренными характеристиками сформированных виртуальных сетей, запоминают количество неработоспособных элементов физической сети для каждой формируемой виртуальной сети на текущий шаг модельного времени  , рассчитывают время завершения восстановления для каждого неработоспособного элемента физической сети связи (tiзв), имитируют процесс восстановления неработоспособных элементов физической сети связи, переходят к следующему шагу модельного времени, проверяют завершение процесса восстановления элементов, выведенных из строя на предыдущих шагах модельного времени (tiзв=tтек.), если процесс восстановления элементов завершен вводят восстановленные элементы физической сети связи в строй, проверяют изменения структуры физической сети связи, если структура физической сети связи изменилась моделируют новый вариант всех виртуальных сетей, если структура физической сети связи не изменилась осуществляют процесс моделирования до достижения расчетного количества экспериментов, по окончании заданного числа экспериментов определяют среднее количество неработоспособных элементов физической сети для каждой формируемой виртуальной сети на каждом шаге модельного времени, при котором прекращается обмен информацией в виртуальных сетях, реализуемых на логическом уровне.

, рассчитывают время завершения восстановления для каждого неработоспособного элемента физической сети связи (tiзв), имитируют процесс восстановления неработоспособных элементов физической сети связи, переходят к следующему шагу модельного времени, проверяют завершение процесса восстановления элементов, выведенных из строя на предыдущих шагах модельного времени (tiзв=tтек.), если процесс восстановления элементов завершен вводят восстановленные элементы физической сети связи в строй, проверяют изменения структуры физической сети связи, если структура физической сети связи изменилась моделируют новый вариант всех виртуальных сетей, если структура физической сети связи не изменилась осуществляют процесс моделирования до достижения расчетного количества экспериментов, по окончании заданного числа экспериментов определяют среднее количество неработоспособных элементов физической сети для каждой формируемой виртуальной сети на каждом шаге модельного времени, при котором прекращается обмен информацией в виртуальных сетях, реализуемых на логическом уровне.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественные всем признакам заявленного решения, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности "новизна".

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного способа, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие способ.

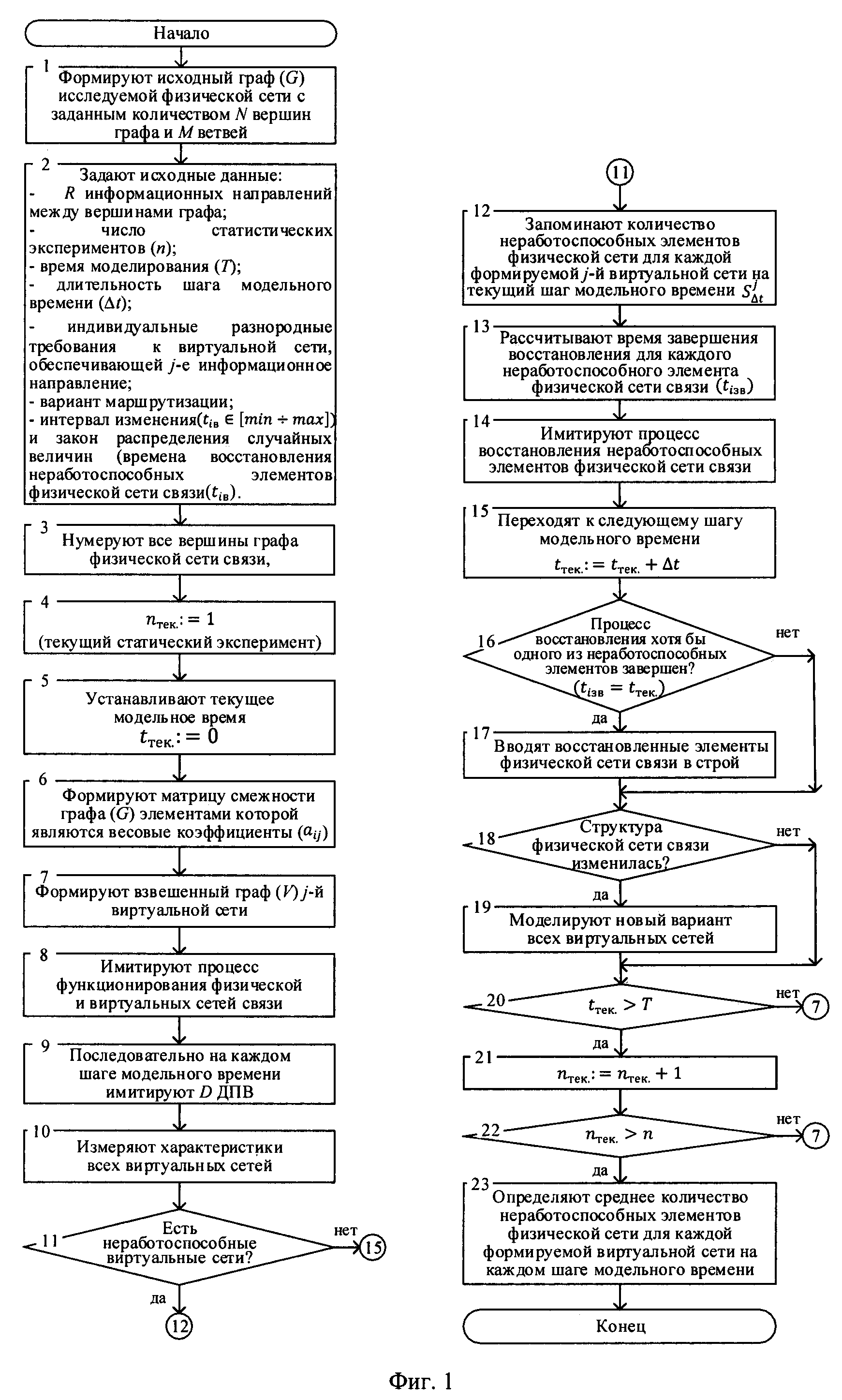

Заявленный способ поясняется чертежами:

фиг. 1 - блок-схема способа моделирования виртуальных сетей связи в условиях деструктивных программных воздействий;

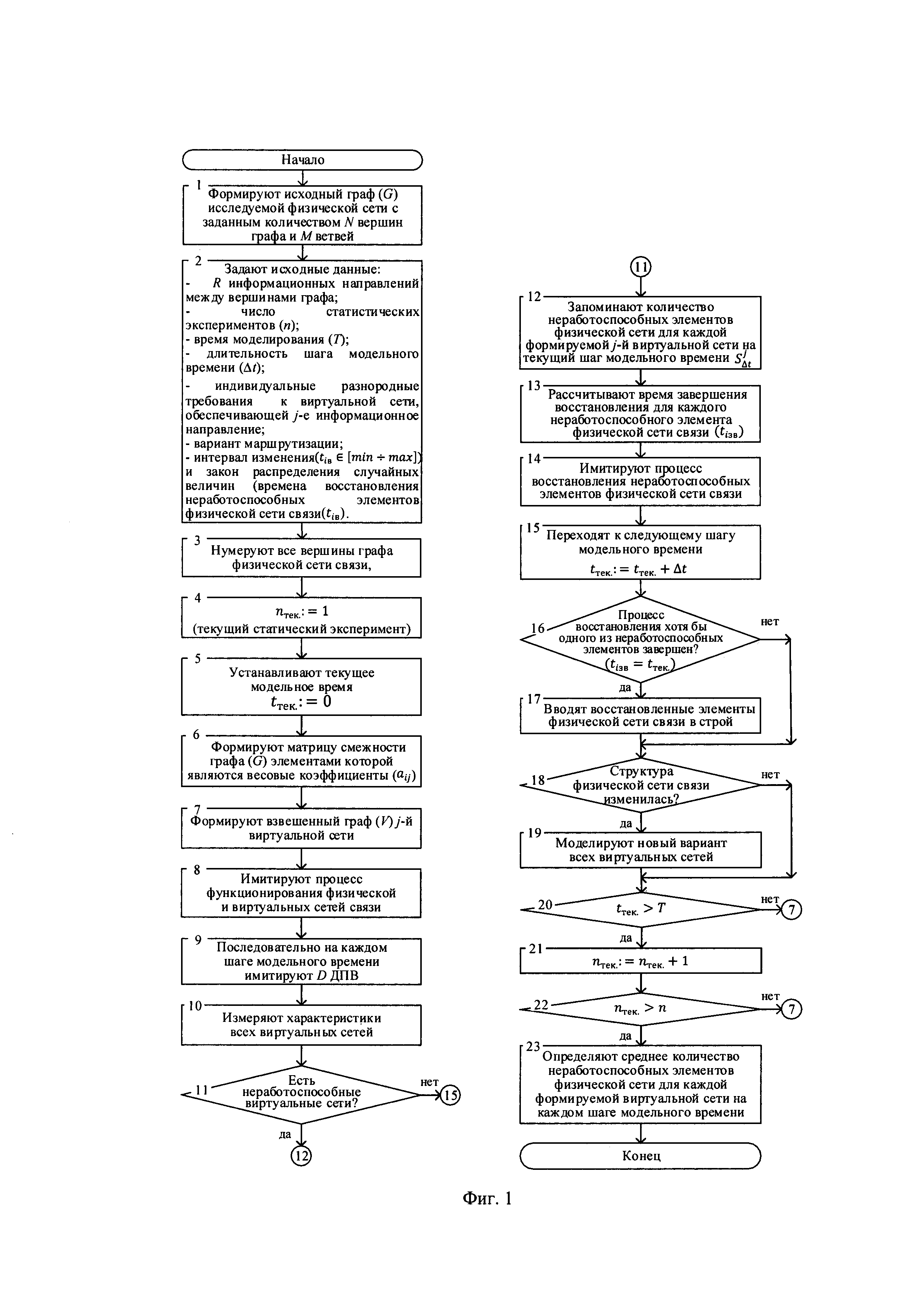

фиг. 2 - исходный граф (G) исследуемой физической сети с заданным количеством N вершин графа (G) и М ветвей, соединяющих их (вариант);

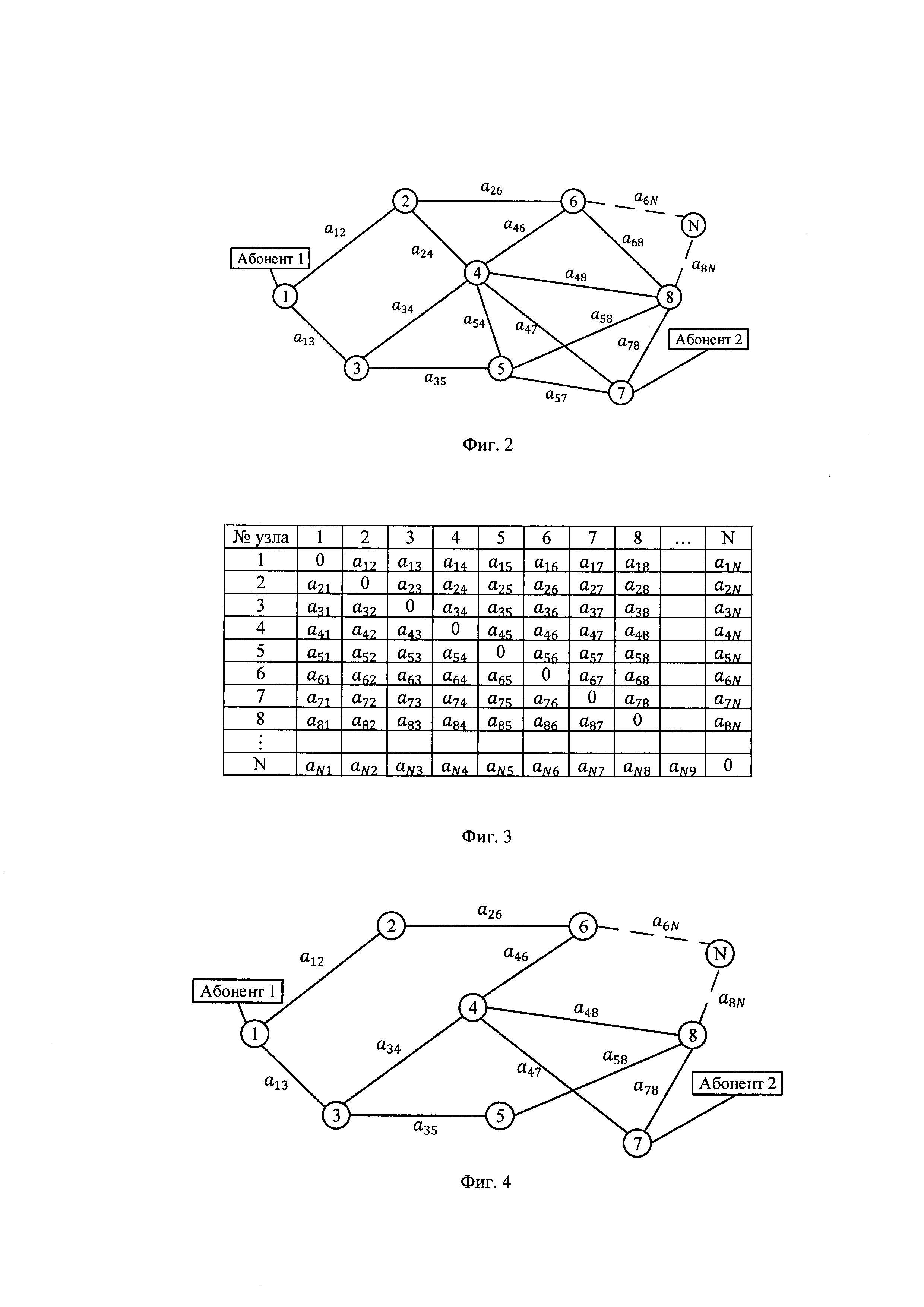

фиг. 3 - матрица смежности (А) графа (G) элементами которой являются весовые коэффициенты (аij), учитывающие пропускную способность каждой ветви физической сети (вариант);

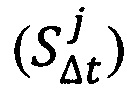

фиг. 4 - взвешенный граф (V) j-й виртуальной сети (вариант);

Реализовать заявленный способ предлагается в виде блок-схемы, показанной на фиг. 1.

В блоке 1 формируют исходный граф (G) исследуемой физической сети (фиг. 2) с заданным количеством N вершин графа и М ветвей, соединяющих их. исходный граф исследуемой физической сети отражает топологию и структуру сети. Вершины графа соответствуют узлам сети (например, маршрутизаторы, серверы), ветви - линиям связи, соединяющим узлы сети. Выбор топологии физической сети связи существенно влияет на различные ее характеристики, например, на надежность сети. Наличие резервных связей между элементами сети дает возможность построить большее число независимых маршрутов для информационного обмена, балансировать нагрузку в сети.

В блоке 2 задают следующие исходные данные:

1) R информационных направлений между вершинами графа.

2) Число статистических экспериментов (n).

Для оценки числа статистических экспериментов (n) можно использовать следующее выражение, основанное на аппроксимации биномиального распределения нормальным:

где Е - максимальная допустимая ошибка при оценке параметра p;

1 - а - доверительный предел или искомая вероятность того, что оцениваемый параметр p' не отличается от p больше, чем на ±Е;

p' - первоначальная оценка p;

- обозначает (1-а/2)100%-ную точку нормированного нормального распределения.

- обозначает (1-а/2)100%-ную точку нормированного нормального распределения.

Способ получения объема выборки между доверительными интервалами описан в книге [Г. Хан, С. Шапиро «Статистические модели в инженерных задачах». - М.: Изд-во «Мир», 1969, с. 280-283]. Существуют и другие методы определения объема выборки, которые представлены в книге [Р. Шеннона «Имитационное моделирование система - искусство и наука». - М.: Изд-во «Мир», 1978, с. 213-220]. В предположении нормального распределения выборочных значений из генеральной совокупности можно показать, что:

где σ - величина изменчивости совокупности;

- допустимая величина риска;

- допустимая величина риска;

d - допустимая разность между оценкой и истинным значением параметра.

3) Время моделирования (T), в течение которого происходит процесс моделирования.

4) Длительность шага модельного времени (Δt) - период, с которым происходят итерации при функционировании модели.

5) Индивидуальные разнородные требования к виртуальной сети, обеспечивающей j-е информационное направление.

Требования, задаваемые к физическим и виртуальным сетям связи при их моделировании, формируются на основе количественных требований, изложенных в руководящих документах по построению сетей связи различного назначения, по пропускной способности, своевременности, вероятности ошибки и других, степени важности каждого информационного направления. Требования по целостности, устойчивости, надежности сетей связи, а также технические нормы на показатели функционирования сетей связи представлены в [Приказ Министерства информационных технологий и связи Российской Федерации от 27.09.2007 №113 «Об утверждении Требований к организационно-техническому обеспечению устойчивого функционирования сети связи общего пользования»].

6) Вариант маршрутизации.

В зависимости от заданных вариантов маршрутизации, в частности, алгоритмов и протоколов маршрутизации, строятся виртуальные сети для заданного подмножества узлов, в соответствии с их степенью важности и предъявляемым к ним требованиям. Алгоритмы и протоколы маршрутизации известны и описаны, например, в [Олифер В., Олифер Н. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 5-е изд. - СПб.: Питер, 2016. - 992 с.: ил. - (Серия «Учебник для вузов»), стр. 515-556; Э. Таненбаум, Д. Уэзеролл. Компьютерные сети. 5-е изд.. - СПб.: Питер, 2017. - 960 с.: ил. - (Серия «Классика computer Science»), с. 392-420; М.В. Кульгин. Коммутация и маршрутизация IP/IPX-трафика. - М.: КомпьютерПресс, 1998. - 320 с. - ил., с. 56-67, 129-270].

7) Интервал изменения (tiв ∈ [min÷max]) и закон распределения случайных величин, характеризующих времена восстановления неработоспособных элементов физической сети связи (tiв) в зависимости от элементов и реализуемого типа деструктивных программных воздействий (ДПВ).

Случайный закон распределения может быть задан путем генерации последовательности случайных чисел. Методы генерации случайных чисел для перечисленных величин по заданному закону распределения случайных величин описаны в [Дональд Кнут. Искусство программирования, том 2. Получисленные алгоритмы - The Art of Computer Programming, vol. 2. Seminumerical Algorithms - 3-е изд. - M.: «Вильямс», 2007. - С. 11-165; Моделирование систем. Инструментальные средства GPSS World. Учеб. пособие. - СПб.: БХВ-Петербург, 2004].

В блоке 3 нумеруют все вершины графа физической сети связи, пример нумерации показан на фигуре 1.

В блоке 4 переменной nтек. счетчика, соответствующей номеру текущего статистического эксперимента, устанавливают начальное значение, равное единице.

В блоке 5 устанавливают текущее модельное время tтек: = 0.

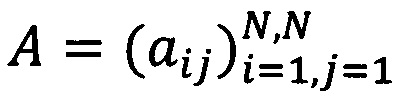

В блоке 6 формируют матрицу смежности (А) графа (G) (фиг. 3).

Элементами матрицы  являются:

являются:

N - количество узлов физической сети связи;

a ij - весовые коэффициенты, учитывающие пропускную способность каждой ветви физической сети.

Пропускная способность является одной из характеристик физических каналов связи и представляет собой максимально возможную скорость передачи информации по каналу. Она отражает не только параметры физической среды, но и особенности выбранного способа передачи дискретной информации в этой среде [Олифер В., Олифер Н. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 5-е изд. - СПб.: Питер, 2016. - 992 с.: ил. - (Серия «Учебник для вузов»), стр. 52-104; Э. Таненбаум, Д. Уэзеролл. Компьютерные сети. 5-е изд.. - СПб.: Питер, 2017. - 960 с.: ил. - (Серия «Классика computer Science»), с. 392-420; М.В. Кульгин. Коммутация и маршрутизация IP/IPX-трафика. - М.: КомпьютерПресс, 1998. - 320 с. - ил., с. 106-214].

В блоке 7 формируют взвешенный граф (V) j-й виртуальной сети (фиг. 4).

Для каждого j-го информационного направления строится своя виртуальная сеть, в соответствии с сформированной матрицей смежности (А) и выбранным вариантом маршрутизации. Виртуальные сети строятся в соответствии с типом информационного направления, приоритетом пользуются маршруты с наибольшей пропускной способностью. Тип графа физической сети связи (G) может не совпадать с графом (V), это зависит от конфигурации логической связи (информационных потоков) между узлами сети. В зависимости от настройки сетевого оборудования, вариантов маршрутов, граф (V) j-й виртуальной сети может изменяться, при этом граф (G) физической сети связи никак не изменится.

В блоке 8 имитируют процесс функционирования физической и виртуальных сетей связи.

Порядок моделирования системы связи, в том числе ее физической и логической структур, представлен в [Имитационное моделирование средств и комплексов связи и автоматизации. Иванов Е.В. СПб.: ВАС, 1992, С. 111; Галкин А.П. «Моделирование каналов систем связи». - М.: «Связь», 1979, с. 40-45]. Процесс функционирования транспортной системы представлен в книге [Анисков В.В. и др. «Моделирование задач исследования операций». - М.: «Энергия», 1978, с. 61-65, рис. 2.25].

В блоке 9 последовательно на каждом шаге модельного времени имитируют D деструктивных программных воздействий (ДПВ).

Например, в [Конспект лекций по дисциплине «Программно-аппаратная защита информации». Электронный ресурс: URL/https://works.doklad.ru/view/MbZk2GK4KIQ.html/ - Дата обращения 20.09.2018 г.] выделяют следующие классы ДПВ: вирусы, программные «черви», «Троянские кони». Также типовыми ДПВ являются «отказ в обслуживании», DOS-атаки, эхо-тестирование адресов, фальсификация адреса, алгоритмы воздействия описаны в книге [Шаньгин В.Ф. «Защита компьютерной информации. Эффективные методы и средства». - М.: ДМК Пресс, 2008, с. 28-29].

Основными моделями функционирования ДПВ могут быть [Конспект лекций по дисциплине «Программно-аппаратная защита информации». Электронный ресурс: URL/https://works.doklad.ru/view/MbZk2GK4KIQ.html/ - Дата обращения 20.09.2018 г.]:

- перехват. ДПВ внедряется в оперативную среду и осуществляет перехват и дальнейшее копирование требуемой информации;

- «Троянский конь» - ДПВ встраивается в постоянно используемое ПО, либо сервис и выполняет кражу информации;

- «Наблюдатель» - ДПВ встраивается в постоянно используемое ПО или сервис и осуществляет контроль обработки информации, реализует контроль других ДПВ;

- искажение либо инициатор ошибок - ДПВ, активируясь в компьютерной системе, искажает потоки выходных данных, подменяет входные данные, а также инициирует или подавляет ошибки, возникающие при работе прикладных программ;

- сохранение фрагментов информации во внешнюю память;

- изменение алгоритмов функционирования прикладных программ;

- блокировка определенных режимов работы прикладных программ.

К основным объектам воздействия при использовании виртуальных сетей являются: средства создания и управления виртуальной сетью; виртуальные вычислительные системы; виртуальные системы хранения данных; виртуальные каналы передачи; отдельные виртуальные устройства обработки, хранения передачи данных; виртуальные средства защиты информации и средства защиты информации; периметр виртуальной инфраструктуры (центральные процессоры, адресное пространство памяти, сетевые интерфейсы, порты подключения внешних устройств и др.).

В блоке 10 измеряют характеристики всех виртуальных сетей.

Выбор измеряемых характеристик виртуальных сетей соответствуют характеристикам, заданным в требованиях к физическим и виртуальным сетям связи (блок 2).

В блоке 11 последовательно проверяют работоспособность всех виртуальных сетей путем соответствия заданных требований с измеренными характеристиками сформированных виртуальных сетей.

Виртуальная сеть является неработоспособной при выполнении одного или всех условий: прекращен обмен информацией в виртуальной сети, а, следовательно, и в информационном направлении; характеристики сети не соответствуют заданным индивидуальным требованиям.

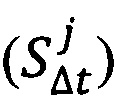

В блоке 12 запоминают количество неработоспособных элементов физической сети для каждой формируемой j-й виртуальной сети на текущий шаг модельного времени  .

.

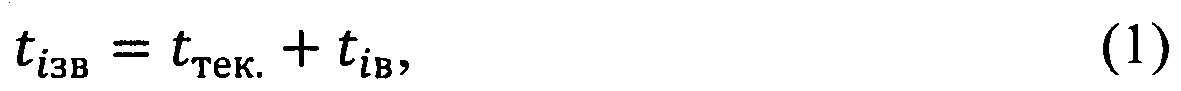

В блоке 13 рассчитывают время завершения восстановления для каждого неработоспособного элемента физической сети связи:

где tiзв - время завершения восстановления для каждого i-го неработоспособного элемента физической сети связи;

tтек. - значение текущего модельного времени;

tiв _ время восстановления i-го неработоспособного элемента физической сети связи.

В блоке 14 имитируют процесс восстановления неработоспособных элементов физической сети связи.

Начинается восстановление каждого неработоспособного элемента физической сети связи за рассчитанное время восстановления.

В блоке 15 переходят к следующему шагу модельного времени:

где tтек. - значение текущего модельного времени;

Δt - шаг текущего модельного времени.

Существует два основных метода задания времени - с помощью фиксированных (метод фиксированного шага) и переменных (метод шага до следующего события) интервалов времени. По методу фиксированного временного шага отсчет системного времени ведется через заранее определенные временные интервалы постоянной длины. При использовании метода переменного шага, или шага до следующего события, состояние системы обновляется с появлением каждого существенного события независимо от интервала времени между ними. Подробное описание понятия системного (модельного) времени представлено в книге [Р. Шеннон «Имитационное моделирование система - искусство и наука». - М.: Изд-во «Мир», 1978, с. 136-142; Патент 2541169 Российская Федерация, МПК G06N 99/00, G06G 7/48. Система моделирования динамических процессов / Алисевич Е.А., Евграфов А.А., Нижегородов А.В., Стародубцев Ю.И., Сухорукова Е.В.; заявитель и патентообладатель Федеральное государственное бюджетное образовательное учреждение высшего профессионального образования «Санкт-Петербургский государственный торгово-экономический университет». - 2013108784; заявл. 26.02.2013; опубл. 10.02.2015. бюл. №4-17 с.].

В блоке 16 проверяют завершение процесса восстановления элементов, выведенных из строя на предыдущих шагах модельного времени, т.е. выполнение условия: tiзв=tтек.,

где tiзв - время завершения восстановления для каждого i-го неработоспособного элемента физической сети связи;

tтек. - значение текущего модельного времени.

В блоке 17 если процесс восстановления элементов завершен вводят восстановленные элементы физической сети связи в строй.

В блоке 18 проверяют изменения структуры физической сети связи, путем учета неработоспособных и восстановленных элементов физической сети связи.

В блоке 19 если структура физической сети связи изменилась моделируют новый вариант всех виртуальных сетей.

В блоке 20 проверяют условие tтек.>Т, выполнение которого соответствует тому, что время моделирования окончено.

При невыполнении условия в цикле повторяют действия в блоках 7-20 (фиг. 1). При выполнении условия переходят к блоку 21 (фиг. 1).

В блоке 21 проверяют переменную nтек. счетчика, соответствующую номеру текущего статистического эксперимента, увеличивают на единицу.

В блоке 22 происходит проверка достигнуто ли рассчитанное значению необходимого количества экспериментов: nтек.>n.

При невыполнении условия в цикле повторяют действия в блоках 7-22 (фиг. 1). При выполнении условия переходят к блоку 23 (фиг. 1).

В блоке 22 определяют среднее количество неработоспособных элементов физической сети для каждой формируемой виртуальной сети на каждом шаге модельного времени.

Для оценки среднего количества неработоспособных элементов физической сети для каждой формируемой виртуальной сети на каждом шаге модельного времени применяется выборочное среднее:

где n - необходимое количество экспериментов;

- количество неработоспособных элементов физической сети для каждой формируемой j-й виртуальной сети на текущий шаг модельного времени в i-м эксперименте (значение

- количество неработоспособных элементов физической сети для каждой формируемой j-й виртуальной сети на текущий шаг модельного времени в i-м эксперименте (значение  берем из блока 12).

берем из блока 12).

Таким образом, учитывается взаимное влияние физической сети связи и виртуальных сетей, индивидуальные разнородные требования, предъявляемые к виртуальным сетям, вариант маршрутизации, деструктивные программные воздействия на сети; производится запоминание количества неработоспособных элементов физической сети для каждой формируемой j-й виртуальной сети на текущий шаг модельного времени, что позволяет определить среднее количество неработоспособных элементов физической сети для каждого типа информационного направления и на каждом шаге модельного времени. Таким образом, обеспечивается достижение технического результата.

Способ моделирования виртуальных сетей в условиях деструктивных программных воздействий, заключающийся в том, что формируют исходный граф (G) исследуемой физической сети с заданным количеством N вершин графа (G) и М ветвей, соединяющих их, задают R информационных направлений между вершинами графа (G), число статистических экспериментов (n) и длительность шага модельного времени (Δt), отличающийся тем, что дополнительно задают ряд индивидуальных разнородных требований к виртуальной сети, обеспечивающей j-е информационное направление, вариант маршрутизации, интервал изменения и закон распределения случайных величин, характеризующих времена восстановления неработоспособных элементов физической сети связи (t) в зависимости от элементов и реализуемого типа деструктивных программных воздействий (ДПВ), нумеруют все вершины графа физической сети связи, формируют матрицу смежности (А) графа (G), элементами которой являются весовые коэффициенты (), учитывающие пропускную способность каждой ветви физической сети, в соответствии с матрицей смежности (А) и вариантом маршрутизации формируют взвешенный граф (V) j-й виртуальной сети, имитируют процесс функционирования физической и виртуальных сетей связи, последовательно на каждом шаге модельного времени имитируют D деструктивных программных воздействий (ДПВ), измеряют характеристики всех виртуальных сетей, последовательно проверяют работоспособность всех виртуальных сетей путем соответствия заданных требований с измеренными характеристиками сформированных виртуальных сетей, запоминают количество неработоспособных элементов физической сети для каждой формируемой виртуальной сети на текущий шаг модельного времени , рассчитывают время завершения восстановления для каждого неработоспособного элемента физической сети связи (t), имитируют процесс восстановления неработоспособных элементов физической сети связи, переходят к следующему шагу модельного времени, проверяют завершение процесса восстановления элементов, выведенных из строя на предыдущих шагах модельного времени (t = t), если процесс восстановления элементов завершен, вводят восстановленные элементы физической сети связи в строй, проверяют изменения структуры физической сети связи, если структура физической сети связи изменилась, моделируют новый вариант всех виртуальных сетей, если структура физической сети связи не изменилась, осуществляют процесс моделирования до достижения расчетного количества экспериментов, по окончании заданного числа экспериментов определяют среднее количество неработоспособных элементов физической сети для каждой формируемой виртуальной сети на каждом шаге модельного времени, при котором прекращается обмен информацией в виртуальных сетях, реализуемых на логическом уровне.