Результат интеллектуальной деятельности: СПОСОБ УПРАВЛЕНИЯ И БЛОК ДЛЯ ПЕРЕНОСНЫХ УСТРОЙСТВ ХРАНЕНИЯ И НОСИТЕЛЬ ХРАНЕНИЯ

Вид РИД

Изобретение

Уровень техники

Область техники, к которой относится изобретение

Настоящее изобретение относится к технической области защиты информации, в частности, к способу управления, блоку и системе для переносных устройств хранения.

Описание предшествующего уровня техники

Переносные устройства хранения, например, изготовленные по стандарту универсальной последовательной шины (USB), значительно облегчают хранение файлов, но также при этом допускают передачу вируса, сетевую атаку и другие риски безопасности.

В настоящее время антивирусное программное обеспечение, в целом, используется для сканирования переносных устройств хранения, чтобы выполнять задачу проверки и уничтожения вирусов. Применение антивирусного программного обеспечения требует знания характеристик вирусов заранее и не может эффективно справляться с новыми вирусами.

То, как управлять переносными устройствами хранения, чтобы эффективно предотвращать риски безопасности, является насущной проблемой в настоящее время.

Сущность изобретения

С этой целью настоящее изобретение предоставляет способ управления, блок и систему для переносных устройств хранения, чтобы эффективно предотвращать риски безопасности, вызванные использованием переносного устройства хранения.

Что касается первого аспекта, настоящее изобретение предоставляет способ управления устройством. Способ содержит: после того как блок управления устройством обнаруживает, что переносное устройство хранения подключено к интерфейсу переносного устройства хранения, предоставленному посредством блока управления устройством, выполнение следующих этапов управления устройством: повреждение файловой системы на переносном устройстве хранения; прием инструкции копирования файла, при этом инструкция копирования файла используется для указания копирования объектного файла на переносное устройство хранения; в ответ на инструкцию копирования файла формирование первого файла зеркального образа файловой системы переносного устройства хранения, при этом первый файл зеркального образа содержит объектный файл; и восстановление файловой системы переносного устройства хранения с помощью первого файла зеркального образа.

Если файл непосредственно копируется на USB-флэш-диск и затем выполняется уничтожение вируса, задача проверки и уничтожения вируса также может быть выполнена, но последующие операции не могут быть обойдены: после того как копирование файла закончено, в процессе уничтожения вируса, если переносное устройство хранения вытаскивается из интерфейса переносного устройства хранения, переносное устройство хранения может быть использовано обычным образом и может выполнять копирование файла, и если файл несет вирус, может быть вероятно вызвана передача вируса. В способе блок управления устройством восстанавливает файловую систему переносного устройства хранения с помощью файла зеркального образа, тем самым, избегая передачи вируса, вызванной вытаскиванием переносного устройства хранения в процессе уничтожения вируса.

Способ необязательно содержит: перед повреждением файловой системы на переносном устройстве хранения, получение первого параметра, при этом первый параметр является параметром, требуемым для восстановления файловой системы переносного устройства хранения; и, при формировании первого файла зеркального образа, формирование первого файла зеркального образа согласно первому параметру и объектному файлу. Или, необязательно, перед повреждением файловой системы на переносном устройстве хранения, формируется второй файл зеркального образа файловой системы переносного устройства хранения, при этом второй файл зеркального образа соответствует ситуации, когда хранимый контент в переносном устройстве хранения является пустым; и, при формировании первого файла зеркального образа, объектный файл записывается во второй файл зеркального образа, чтобы формировать первый файл зеркального образа.

Способ восстановления и получения файловой системы переносного устройства хранения предоставлен выше.

Необязательно, перед формированием первого файла зеркального образа, проверяется, содержит ли объектный файл вирус или нет, и если объектный файл не содержит вирусы, формируется первый файл зеркального образа; или перед восстановлением файловой системы переносного устройства хранения с помощью первого файла зеркального образа проверяется, содержит ли первый файл зеркального образа вирус или нет; если первый файл зеркального образа не содержит вирусы, файловая система переносного устройства хранения восстанавливается с помощью первого файла зеркального образа.

Таким образом, способ может эффективно предотвращать заражение нижестоящих по информационному потоку устройств вирусами, переносимыми объектным файлом.

Необязательно, перед повреждением файловой системы на переносном устройстве хранения, файловая система переносного устройства хранения форматируется.

Таким образом, передача вирусов, переносимых самим переносным устройством хранения, может быть устранена.

Необязательно, после обнаружения того, что переносное устройство хранения подключено к интерфейсу переносного устройства хранения, перед выполнением этапов управления устройством, оценивается, разрешено ли переносному устройству хранения выполнять копирование файла через интерфейс переносного устройства хранения или нет; если переносному устройству хранения разрешено выполнять копирование файла через интерфейс переносного устройства хранения, выполняются этапы управления устройством; а если переносному устройству хранения запрещено выполнять копирование файла через интерфейс переносного устройства хранения, выдается предупредительный сигнал.

Таким образом, реализуется связывание переносного устройства хранения и интерфейса переносного устройства хранения, и неавторизованному переносному устройству хранения запрещается выполнять копирование файла через интерфейс, таким образом, дополнительно предотвращая враждебные атаки и эффективно устраняя передачу случайно инфицированных вирусов.

Необязательно, если переносному устройству хранения разрешено выполнять копирование файла через интерфейс переносного устройства хранения, выдается первое подсказывающее сообщение, при этом первое подсказывающее сообщение используется для указания, что переносному устройству хранения разрешено выполнять копирование файла через интерфейс переносного устройства хранения.

Необязательно, после восстановления файловой системы переносного устройства хранения с помощью первого файла зеркального образа, выдается второе подсказывающее сообщение, при этом второе подсказывающее сообщение используется для указания окончания копирования файла переносного устройства хранения.

Необязательно, если процесс восстановления файловой системы переносного устройства хранения с помощью первого файла зеркального образа прерывается, выдается третье подсказывающее сообщение, при этом третье подсказывающее сообщение используется для указания прерывания копирования файла переносного устройства хранения.

Таким образом, информационная подсказка интуитивно предоставляется пользователю переносного устройства хранения посредством подсказывающих сообщений.

Что касается второго аспекта, настоящее изобретение предоставляет блок управления устройством, содержащий: модуль обнаружения интерфейса, сконфигурированный, чтобы использоваться для обнаружения того, соединен ли интерфейс переносного устройства хранения с переносным устройством хранения или нет; модуль обработки устройства, сконфигурированный, чтобы использоваться, после того как модуль обнаружения обнаруживает, что интерфейс переносного устройства хранения соединен с переносным устройством хранения, для выполнения следующих этапов управления устройством: повреждение файловой системы на переносном устройстве хранения; прием инструкции копирования файла, при этом инструкция копирования файла используется для указания копирования объектного файла на переносное устройство хранения; в ответ на инструкцию копирования файла формирование первого файла зеркального образа файловой системы переносного устройства хранения, при этом первый файл зеркального образа содержит объектный файл; и восстановление файловой системы переносного устройства хранения с помощью первого файла зеркального образа.

Если файл непосредственно копируется на USB-флэш-диск и затем выполняется уничтожение вируса, задача проверки и уничтожения вируса также может быть выполнена, но последующие операции не могут быть обойдены: после того как копирование файла закончено, в процессе уничтожения вируса, если переносное устройство хранения вытаскивается из интерфейса переносного устройства хранения, переносное устройство хранения может быть использовано обычным образом и может выполнять копирование файла, и если файл несет вирус, может быть вероятно вызвана передача вируса. Блок управления устройством восстанавливает файловую систему переносного устройства хранения с помощью файла зеркального образа, тем самым, избегая передачи вируса, вызванной вытаскиванием переносного устройства хранения в процессе уничтожения вируса.

Необязательно, модуль обработки устройства также конфигурируется, чтобы использоваться, перед повреждением файловой системы на переносном устройстве хранения, для получения первого параметра, при этом первый параметр является параметром, требуемым для восстановления файловой системы переносного устройства хранения; модуль обработки устройства, при формировании первого файла зеркального образа, специально конфигурируется, чтобы подходить для формирования первого файла зеркального образа согласно первому параметру и объектному файлу.

Или модуль обработки устройства также конфигурируется, чтобы использоваться, перед повреждением файловой системы на переносном устройстве хранения, для формирования второго файла зеркального образа файловой системы переносного устройства хранения, при этом второй файл зеркального образа соответствует ситуации, когда хранимый контент в переносном устройстве хранения является пустым; модуль обработки устройства, при формировании первого файла зеркального образа, специально конфигурируется, чтобы быть подходящим для записи объектного файла во второй файл зеркального образа, чтобы формировать первый файл зеркального образа.

Необязательная схема восстановления и получения файловой системы переносного устройства хранения предоставлена выше.

Необязательно, модуль обработки устройства также конфигурируется, чтобы использоваться, перед формированием первого файла зеркального образа, для проверки того, содержит ли объектный файл вирус или нет; модуль обработки устройства, при формировании первого файла зеркального образа, специально конфигурируется, чтобы быть подходящим, если объектный файл не содержит вирусы, для формирования первого файла зеркального образа; или

модуль обработки устройства также конфигурируется, чтобы использоваться, перед восстановлением файловой системы переносного устройства хранения с помощью первого файла зеркального образа, для проверки того, содержит ли первый файл зеркального образа вирус или нет; модуль обработки устройства, при восстановлении файловой системы переносного устройства хранения с помощью первого файла зеркального образа, специально конфигурируется, чтобы быть подходящим, если первый файл зеркального образа не содержит вирусы, для восстановления файловой системы переносного устройства хранения с помощью первого файла зеркального образа.

Таким образом, способ может эффективно предотвращать заражение нижестоящих по информационному потоку устройств вирусами, переносимыми объектным файлом.

Необязательно, модуль обработки устройства также используется, перед повреждением файловой системы на переносном устройстве хранения, для форматирования файловой системы переносного устройства хранения.

Таким образом, передача вирусов, переносимых самим переносным устройством хранения, может быть устранена.

Необязательно, модуль обработки устройства также конфигурируется, чтобы использоваться, необязательно, после обнаружения того, что интерфейс переносного устройства хранения соединен с переносным устройством хранения, перед выполнением этапов управления устройством, для оценки того, разрешено ли переносному устройству хранения выполнять копирование файла через интерфейс переносного устройства хранения или нет; если переносному устройству хранения разрешено выполнять копирование файла через интерфейс переносного устройства хранения, выполнения этапов обработки устройства; а если переносному устройству хранения запрещено выполнять копирование файла через интерфейс переносного устройства хранения, выдачи предупредительного сигнала.

Таким образом, реализуется связывание переносного устройства хранения и интерфейса переносного устройства хранения, и неавторизованному переносному устройству хранения запрещается выполнять копирование файла через интерфейс, таким образом, дополнительно предотвращая враждебные атаки и эффективно устраняя передачу случайно инфицированных вирусов.

Необязательно модуль обработки устройства также конфигурируется, чтобы использоваться для выполнения, по меньшей мере, одной из следующих операций:

если переносному устройству хранения разрешено выполнять копирование файла через интерфейс переносного устройства хранения, выдается первое подсказывающее сообщение, при этом первое подсказывающее сообщение используется для указания того, что переносному устройству хранения разрешено выполнять копирование файла через интерфейс переносного устройства хранения;

после восстановления файловой системы переносного устройства хранения с помощью первого файла зеркального образа, выдается второе подсказывающее сообщение, при этом второе подсказывающее сообщение используется для указания окончания копирования файла переносного устройства хранения; и

если процесс восстановления файловой системы переносного устройства хранения с помощью первого файла зеркального образа прерывается, выдается третье подсказывающее сообщение, при этом третье подсказывающее сообщение используется для указания прерывания копирования файла переносного устройства хранения.

Таким образом, информационная подсказка интуитивно предоставляется пользователю переносного устройства хранения посредством подсказывающих сообщений.

Что касается третьего аспекта, настоящее изобретение предоставляет блок управления устройством, содержащий: интерфейс переносного устройства хранения, сконфигурированный, чтобы использоваться для подключения переносного устройства хранения; память, сконфигурированную, чтобы использоваться для хранения программы управления устройством; и процессор, сконфигурированный, чтобы использоваться для вызова программы управления устройством, обнаружения того, соединен ли интерфейс переносного устройства хранения с переносным устройством хранения, и после обнаружения того, что интерфейс переносного устройства хранения соединен с переносным устройством хранения, выполнения следующих этапов управления устройством: повреждение файловой системы на подключенном переносном устройстве хранения; прием инструкции копирования файла, при этом инструкция копирования файла используется для указания копирования объектного файла на подключенное переносное устройство хранения; в ответ на инструкцию копирования файла формирование первого файла зеркального образа файловой системы переносного устройства хранения, при этом первый файл зеркального образа содержит объектный файл; и восстановление файловой системы подключенного переносного устройства хранения с помощью первого файла зеркального образа.

Если файл непосредственно копируется на USB-флэш-диск и затем выполняется уничтожение вируса, задача проверки и уничтожения вируса также может быть выполнена, но последующие операции не могут быть обойдены: после того как копирование файла закончено, в процессе уничтожения вируса, если переносное устройство хранения вытаскивается из интерфейса переносного устройства хранения, переносное устройство хранения может быть использовано обычным образом и выполнять копирование файла, и если файл несет вирус, передача вируса может быть вероятно вызвана. Блок управления устройством восстанавливает файловую систему переносного устройства хранения с помощью файла зеркального образа, тем самым, избегая передачи вируса, вызванной вытаскиванием переносного устройства хранения в процессе уничтожения вируса.

Необязательно, память также используется для хранения операционной системы, при этом программа управления устройством работает в операционной системе, и операционная система индивидуально настраивается, так что пользователь подключенного переносного устройства хранения может выполнять операцию копирования файла только через пользовательский интерфейс, предоставленный программой управления устройством.

Таким образом, возможное злонамеренное действие обхода способа управления устройством, предоставляемого вариантами осуществления настоящего изобретения, и непосредственный доступ к операционной системе, чтобы выполнять копирование файла, могут быть устранены.

Необязательно, блок управления устройством также содержит экран дисплея, при этом экран дисплея конфигурируется, чтобы использоваться для отображения, по меньшей мере, одного из следующих состояний интерфейса переносного устройства хранения: интерфейс переносного устройства хранения соединен с переносным устройством хранения; переносному устройству хранения, подключенному к интерфейсу переносного устройства хранения, разрешено выполнять копирование файла через переносное устройство хранения; переносному устройству хранения, подключенному к интерфейсу переносного устройства хранения, запрещено выполнять копирование файла через переносное устройство хранения; копирование файла переносного устройства хранения, подключенного к интерфейсу переносного устройства хранения, закончено; переносное устройство хранения, подключенное к интерфейсу переносного устройства хранения используется; после того как переносное устройство хранения, подключенное к интерфейсу переносного устройства хранения, отсоединяется от интерфейса переносного устройства хранения, переносное устройство хранения повторно не подключается к интерфейсу переносного устройства хранения в течение предварительно заданного времени.

Таким образом, пользователь переносного устройства хранения может четко и легко узнавать состояние переносного устройства хранения, наблюдая экран дисплея.

Необязательно, блок соединяется с файловым сервером через защищенный канал, при этом файловый сервер хранит объектный файл.

Что касается четвертого аспекта, настоящее изобретение предоставляет носитель хранения, содержащий программу управления устройством, при этом, когда программа управления устройством вызывается процессором, выполняется способ, предоставляемый посредством первого аспекта или любого возможного способа реализации первого аспекта.

Краткое описание чертежей

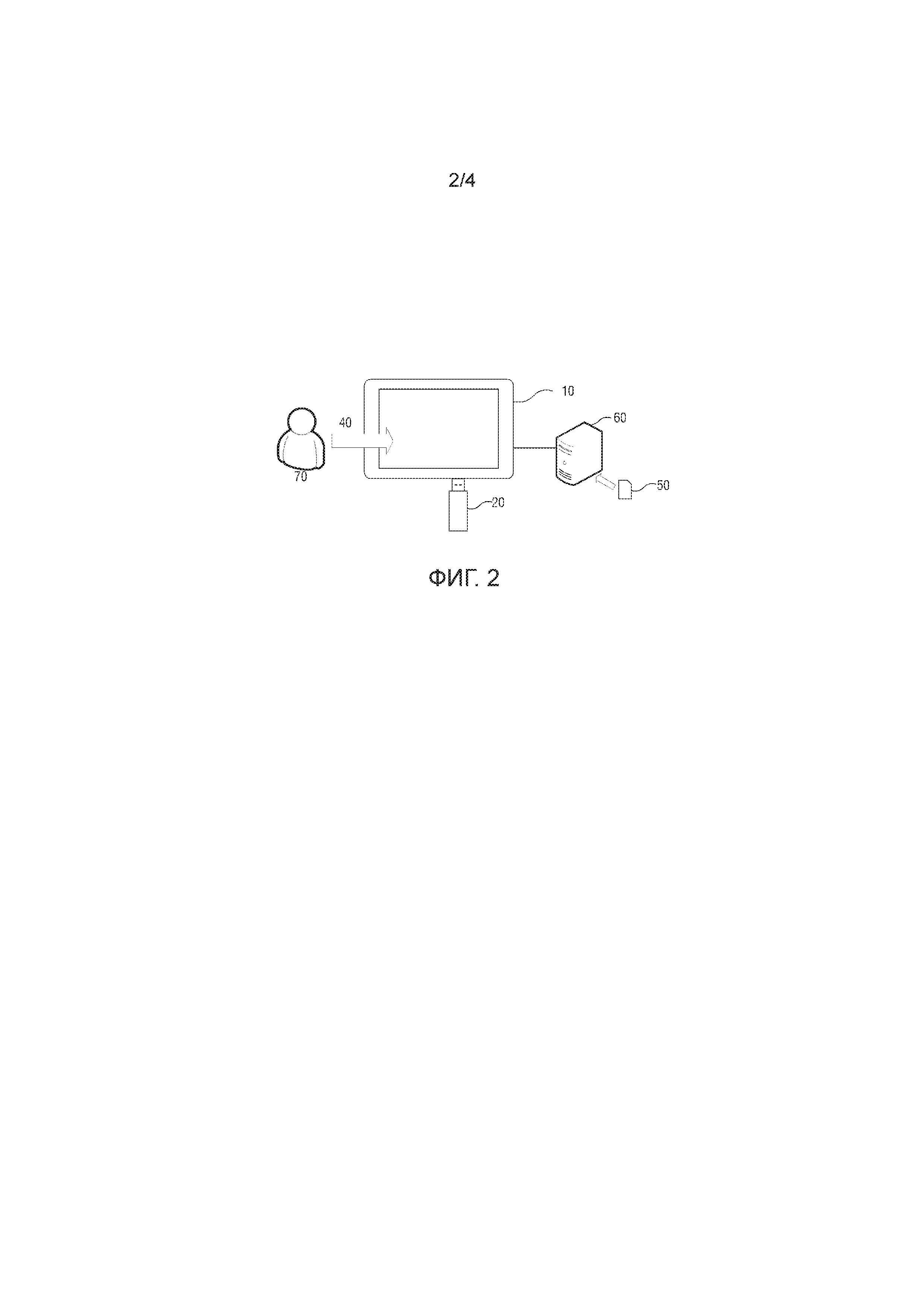

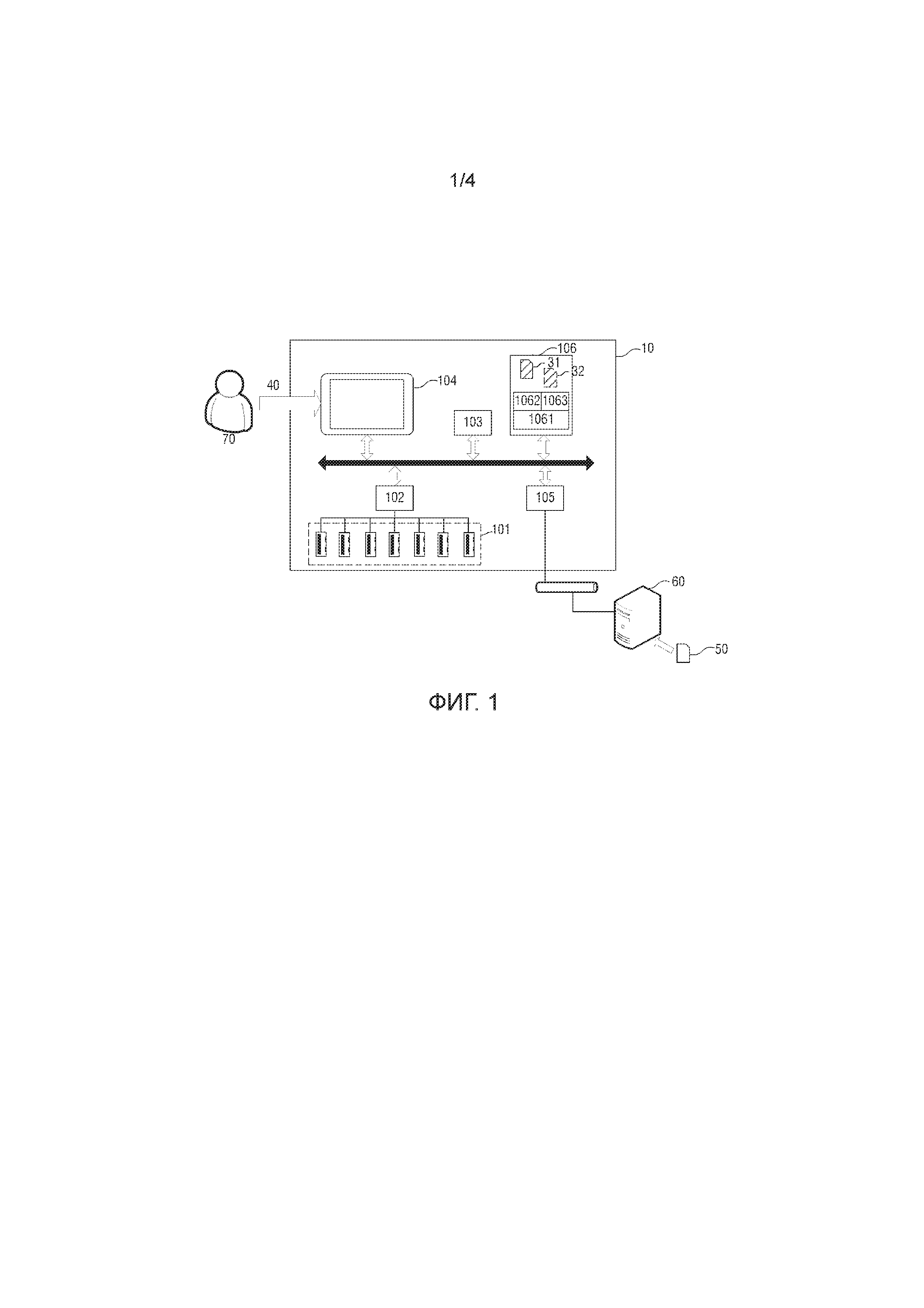

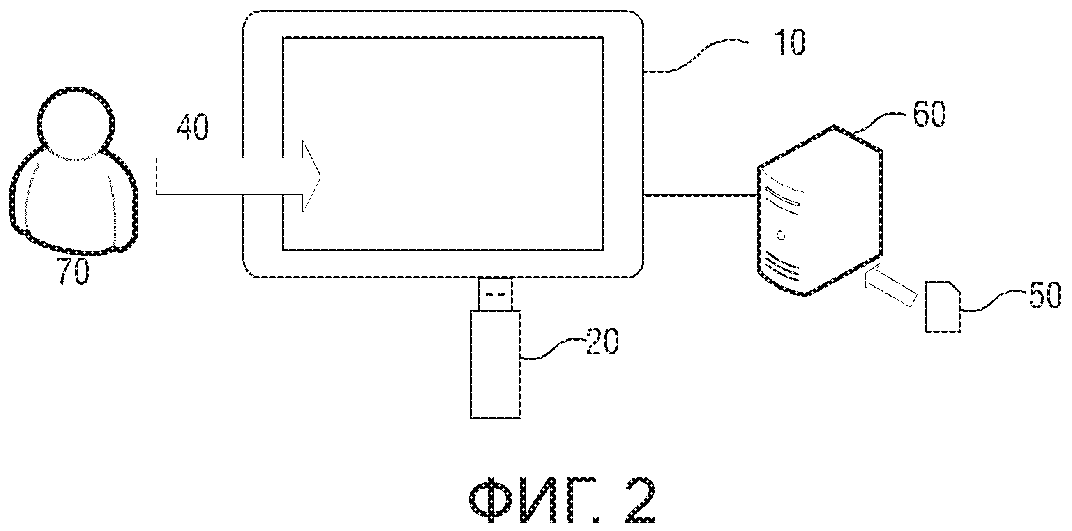

Фиг. 1 и фиг. 2 являются структурными схемами блока управления устройством, предоставленного посредством варианта осуществления настоящего изобретения.

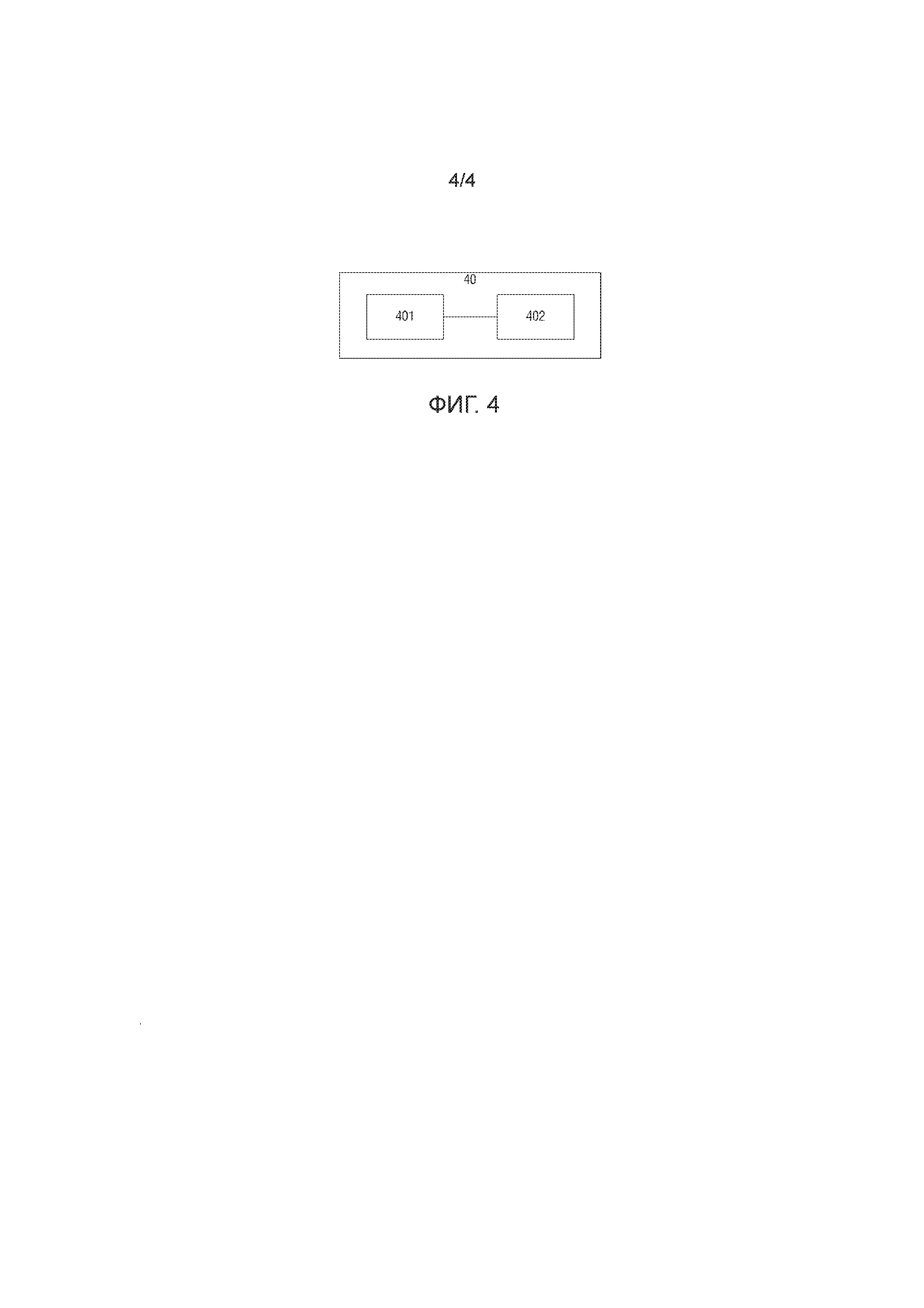

Фиг. 3 - это блок-схема последовательности операций способа управления переносным устройством хранения, предоставленного посредством варианта осуществления настоящего изобретения.

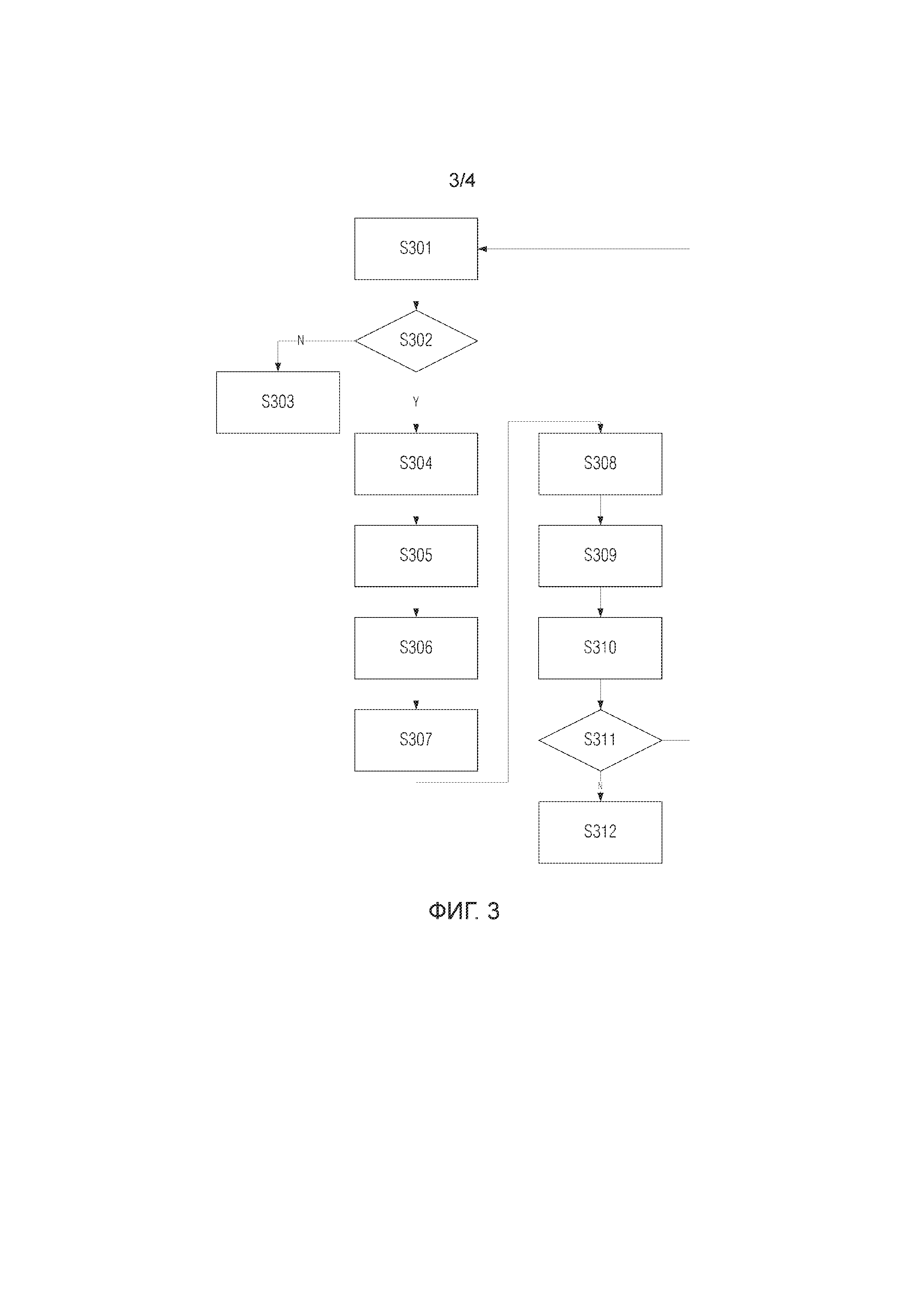

Фиг. 4 - это другой схематичный чертеж блока управления устройством, предоставленного посредством варианта осуществления настоящего изобретения.

Список указателей на чертежах:

|

Подробное описание изобретения

Как упомянуто выше, использование переносного устройства хранения создает риск безопасности информации, особенно для системы операционной технологии (OT). Традиционная OT-система применяет закрытую конструкцию, и сетевой атаке трудно представлять собой угрозу для нее. Однако, с развитием автоматизированного производства и технологий управления процессами, OT-система активно применяет IT-технологию и больше не является закрытой системой. Кроме того, современная OT-система все еще испытывает недостаток в полном механизме обеспечения безопасности и является более подверженной внешней сетевой атаке вследствие своего длительного времени работы.

С другой стороны, широкое применение переносного устройства хранения, такого как USB-устройство и т.п., в OT-системе, такой как цифровая фабрика и т.п., все в большей степени увеличивает риск безопасности. Например, USB-устройство используется для дублирования микропрограммного или программного обеспечения с файлового сервера IT-сети предприятия и копирования его на одну или более рабочих станций на производственной линии предприятия. После того как USB-устройство инфицируется вирусом, вирус может распространяться на рабочие станции через операцию копирования и может дальше распространяться на критическое управляющее устройство, такое как программируемый логический контроллер (PLC), таким образом, в конечном счете, приводя в результате к выходу из строя всей OT-системы.

Вариант осуществления настоящего изобретения предоставляет способ управления, блок и систему для переносных устройств хранения, которые могут эффективно устранять угрозы безопасности, вызванные использованием USB-устройств и других переносных устройств хранения при применении к OT-системе. Следует отметить, что варианты осуществления настоящего изобретения применимы не только к OT-системе, но также применимы к любой системе, использующей переносные устройства хранения.

В варианте осуществления настоящего изобретения, после того как переносное устройство хранения вставляется в интерфейс переносного устройства хранения, предоставленный посредством блока управления устройством, блок управления устройством повреждает файловую систему на переносном устройстве хранения и формирует файл зеркального образа файловой системы переносного устройства хранения после приема инструкции копирования файла, при этом первый файл зеркального образа содержит объектный файл, который должен быть скопирован на переносное устройство хранения по инструкции копирования файла; и затем блок управления устройством восстанавливает файловую систему переносного устройства хранения с помощью файла зеркального образа. Если файл непосредственно копируется на USB-флэш-диск и затем выполняется уничтожение вируса, задача проверки и уничтожения вируса также может быть успешно выполнена, но последующие операции не могут быть обойдены: после того как копирование файла закончено, в процессе уничтожения вируса, если переносное устройство хранения вытаскивается из интерфейса переносного устройства хранения, переносное устройство хранения может быть использовано обычным образом и может выполнять копирование файла, и если файл несет вирус, может быть вероятно вызвана передача вируса. В вариантах осуществления настоящего изобретения блок управления устройством восстанавливает файловую систему переносного устройства хранения с помощью файла зеркального образа, тем самым, избегая передачи вируса, вызванной вытаскиванием переносного устройства хранения в процессе уничтожения вируса.

Некоторые описания, затронутые в вариантах осуществления настоящего изобретения, будут объяснены ниже. Следует отметить, что эти объяснения существуют для удобства понимания вариантов осуществления настоящего изобретения и не должны истолковываться как ограничивающие рамки защиты настоящего изобретения.

1. Переносное устройство хранения

В противоположность фиксированному устройству хранения переносное устройство хранения является устройством, приспособленным для выполнения копирования файла и хранения между различным устройствами, оно может включать в себя, но не только:

USB-устройство, также известное как переносное устройство флэш-памяти;

Устройство накопителя на перезаписываемых оптических дисках с фазовым переходом (PD);

Устройство магнитооптического (MO) накопителя;

Переносной жесткий диск;

Устройство накопителя на гибких дисках (FD); и

Устройство флэш-памяти, такое как интеллектуальная мультимедийная (SM) карта, компактная флэш-карта (CF), мультимедийная карта, безопасная цифровая (SD) карта, карта Memory stick, TF-карта и т.п.

2. OT-система

Как определено компанией Gartner, Inc., операционная технология (OT) реализует обнаружение или управление путем непосредственного наблюдения и/или контроля физических устройств, процессов и событий на предприятии посредством аппаратных средств и программного обеспечения. OT-система использует компьютер для наблюдения или изменения физического состояния системы. Промышленная система управления является примером, который может использовать OT-систему. ICS реализуется на основе компьютера и используется для дистанционного наблюдения и/или контроля, например, критических процессов и физических функций на производстве. Примеры OT-системы включают в себя систему диспетчерского контроля и сбора данных (SCADA), распределенную систему управления (DCS), систему числового программного управления (CNC) (включающую в себя компьютеризированные механические инструментальные средства) и научные устройства (такие как цифровой осциллограф).

3. Сценарии, в которых OT-система подвергается сетевой атаке вследствие использования переносного устройства хранения

Сценарий I: когда USB-устройство подключается к файловому серверу в IT-окружении компании, вредоносное программное обеспечение заражает USB-устройство вирусом, затем USB-устройство подключается к промышленному хост-устройству производства. Промышленное хост-устройство, как правило, должно непрерывно работать и не может быть перезапущено, так что обновления системы безопасности не могут быть установлены своевременно, таким образом, делая промышленное хост-устройство в большей степени подверженным вирусу.

Сценарий II: специалист по техническому обслуживанию или инженер забирает USB-устройство домой, USB-устройство используется на персональном компьютере дома и заражается вирусом, и USB-устройство приносится обратно и используется на производственной линии предприятия.

Работник нарушает правила компании и преднамеренно заражает USB-устройство вирусом и заменяет USB-устройство, которое используется на производственной линии и имеет тот же внешний вид, USB-устройством, зараженным вирусом.

Существует очень много аналогичных сценариев, в которых USB-устройство заражается вирусом вследствие враждебной атаки или непреднамеренно, и эти сценарии не будут перечисляться по одному в данном документе. После того как OT-система заражается вирусом, критичный производственный процесс может быть подвергнут воздействию, что даже может привести в результате к выходу из строя всей OT-системы.

Варианты осуществления настоящего изобретения описываются подробно со ссылкой на сопровождающие чертежи.

Фиг. 1 - это схематичный чертеж блока 10 управления устройством, предоставленного посредством варианта осуществления настоящего изобретения. Как показано на фиг. 1, блок может содержать:

по меньшей мере, один интерфейс 101 переносного устройства хранения, при этом каждый интерфейс 101 переносного устройства хранения используется для подключения переносного устройства 20 хранения.

Необязательно, каждый интерфейс 101 переносного устройства хранения соединяется с процессором 103 блока 10 управления устройством через карту 102 управления интерфейсом.

Процессор 103, сконфигурированный, чтобы использоваться для вызова программы 1062 управления устройством, сохраненной в памяти 106, и выполнения способа управления устройством, предоставленного посредством варианта осуществления настоящего изобретения.

Память 106, в которой хранятся операционная система 1061 и программа 1062 управления устройством, работающая в операционной системе 1061. Необязательно, операционная система 1061 может быть индивидуально настроена, так что пользователь 70 переносного устройства 20 хранения может выполнять операцию копирования файла только через пользовательский интерфейс, предоставленный программой 1062 управления устройством, тем самым, избегая возможного злонамеренного действия обхода способа управления устройством, предоставленного посредством вариантов осуществления настоящего изобретения, и прямого доступа к операционной системе, чтобы выполнять копирование файла. Кроме того, первый файл 31 зеркального образа или второй файл 32 зеркального образа переносного устройства 20 хранения также хранятся в памяти 106.

Экран 104 дисплея, который может быть использован для отображения пользовательского интерфейса. Пользователь 70 переносного устройства 20 хранения может отправлять инструкцию 40 копирования файла через пользовательский интерфейс и проверять состояние копирования файла и т.п. переносного устройства 20 хранения. Необязательно, экран 104 дисплея является сенсорным экраном, и пользователь 70 выполняет операции на пользовательском интерфейсе через сенсорный экран.

Сетевой интерфейс 105, который может быть использован для соединения с файловым сервером 60, при этом файловый сервер 60 хранит объектный файл 50, который должен быть скопирован. Когда вариант осуществления настоящего изобретения применяется к OT-системе, файловый сервер 60 может быть файловым сервером в других защищаемых зонах (таких как офисная сеть), который не соединен с OT-системой, и, таким образом, может быть заражен вирусами. Или, в варианте осуществления настоящего изобретения, объектный файл 50 может быть в другом переносном устройстве 20 хранения, которое подключается к другому интерфейсу 101 переносного устройства хранения.

Необязательно, блок 10 управления устройством может также выполнять аутентификацию по пользователю 70. Только аутентифицированный пользователь может выполнять копирование файла посредством блока 10 управления устройством. Множество способов аутентификации может быть использовано, например, пользователь 70 вводит имя пользователя и пароль, и блок 10 управления устройством проверяет имя пользователя и пароль. Или блок 10 управления устройством предусматривает считыватель карт, пользователь 70 вставляет карту работника в считыватель карт, и считыватель карт аутентифицирует пользователя 70. Необязательно, механическое блокирующее устройство может быть установлено на каждый интерфейс 101 переносного устройства хранения. Если пользователь 70 не аутентифицирован, блокирующее устройство блокирует переносное устройство 20 хранения, подключенное к интерфейсу 101 переносного устройства хранения, и пользователь не может вытаскивать переносное устройство 20 хранения из интерфейса.

Блок 10 управления устройством, предоставленный посредством варианта осуществления настоящего изобретения, может быть соединен с файловым сервером 60 через защищенный канал, например, виртуальную частную сеть (VPN).

Кроме того, антивирусная программа 1063 может также работать в памяти 106, и процессор 103 вызывает антивирусную программу 1063, чтобы выполнять проверку на вирусы и/или уничтожение вируса в объектном файле, который должен быть скопирован. Необязательно, антивирусная программа 1063 может содержать множество различных типов антивирусного программного обеспечения, и различные типы антивирусного программного обеспечения используются для выполнения проверки и уничтожения вируса по объектному файлу 50, который должен быть скопирован, тем самым, избегая проблемы ограниченного уничтожения вирусов единственного типа программного обеспечения.

Как показано на фиг. 1, блок 10 управления устройством, предоставленный посредством варианта осуществления настоящего изобретения, может быть реализован посредством хост-устройства, хост-устройство внешне не соединяется с клавиатурой или мышью, интерфейсы клавиатуры и мыши могут быть заблокированы посредством физического блока, и клавиатура и/или мышь могут использоваться для выполнения технического обслуживания системы только после разблокировки с помощью ключа. Различные компоненты в блоке 10 управления устройством могут быть соединены друг с другом шинами, и шины включают в себя, но не только, шины данных, адресные шины и шины управления. Компоненты могут также быть соединены не через шины, и процессор 103 непосредственно соединяется с другими компонентами.

Необязательно, различные интерфейсы 101 переносных устройств хранения могут быть реализованы способом массива интерфейсов. Массив интерфейсов может содержать десятки интерфейсов, с которыми переносные устройства 20 хранения связываются, т.е., только интерфейс 101 переносного устройства хранения, который связан с одним из интерфейсов, может выполнять копирование файлов через интерфейс, а переносное устройство 20 хранения, которое не связано, не может выполнять копирование файла через интерфейс. Одним необязательным способом реализации является то, что один интерфейс связывается только с одним переносным устройством 20 хранения, таким образом, гарантируя, что одно переносное устройство (20) хранения может выполнять копирование файла только через интерфейс, связанный с переносным устройством (20) хранения. Беря USB-флэш-диски в качестве примера, USB-флэш-диск имеет универсальный уникальный идентификатор (UUID). Блок 10 управления устройством, предоставленный посредством варианта осуществления настоящего изобретения, записывает UUID USB-флэш-диска, связанного с каждым интерфейсом 101 переносного устройства хранения. Когда USB-флэш-диск вставляется в интерфейс 101 переносного устройства хранения, блок 10 управления устройством считывает UUID USB-флэш-диска и выполняет сравнение с записанным UUID USB-флэш-диска, связанного с интерфейсом, если соответствует, определяет, что вставленный USB-флэш-диск связан с интерфейсом, а иначе определяет, что вставленный USB-флэш-диск не связан с интерфейсом. Кроме того, идентификатор может быть задан в файловой системе переносного устройства 20 хранения. Блок 10 управления устройством записывает соотношение связи между заданным идентификатором и интерфейсом 101 переносного устройства хранения, и когда переносное устройство 20 хранения вставляется в интерфейс, проверяет соотношение связи.

Необязательно, экран 104 дисплея может отображать состояние каждого интерфейса 101 переносного устройства хранения и необязательно может выдавать предупреждающий сигнал в ненормальном состоянии. Например, когда переносное устройство 20 хранения, связанное с интерфейсом 101 переносного устройства хранения, вставляется в интерфейс, процессор 103 может управлять экраном 104 дисплея, чтобы отображать состояние интерфейса как 'Устройство подключено нормально', вызывая программу 1062 управления устройством; а когда переносное устройство 20 хранения вставляется в несвязанный интерфейс 101 переносного устройства хранения, экран 104 дисплея может управляться, чтобы отображать состояние интерфейса как 'Соединение ненормальное' и выдавать звуковой предупреждающий сигнал, так что копирование файла и другие последующие операции запрещаются. Посредством связывания переносного устройства 20 хранения с интерфейсом 101 переносного устройства хранения несвязанному переносному устройству 20 хранения может эффективно быть запрещено вставляться в интерфейс и выполнять операцию копирования файла.

Как показано на фиг. 2, блок 10 управления устройством, предоставленный посредством варианта осуществления настоящего изобретения, может также быть реализован посредством переносного электронного устройства, такого как планшетный компьютер, ноутбук, смартфон или т.п. Переносное электронное устройство снабжается встроенным интерфейсом, который может быть соединен с переносным устройством 20 хранения, и необязательно может также быть соединен с внешним файловым сервером 60 через сетевую карту и устанавливать VPN-соединение с файловым сервером 60, тем самым, обеспечивая безопасность обмена данными. Внутренняя реализация переносного электронного устройства, которое показано на фиг. 2, может также быть такой, как показано на фиг. 1. Применяя способ реализации, который показан на фиг. 2, пользовательские операции являются удобными, и разработчику необходимо лишь разрабатывать программу 1062 управления устройством и не нужно модифицировать аппаратные средства существующего устройства, что легче реализовать.

Блок 10 управления устройством, предоставленный посредством варианта осуществления настоящего изобретения, представлен выше. Блок реализует управление операцией хранения переносных устройств 20 хранения, управляя различными интерфейсами 101 переносных устройств хранения. Конкретный процесс управления переносными устройствами хранения посредством блока описывается в сочетании с фиг. 3. Как показано на фиг. 3, процесс может содержать следующие этапы:

S301: Обнаружение того, что переносное устройство 20 хранения вставлено в интерфейс 101 переносного устройства хранения, посредством блока 10 управления устройством. Блок 10 управления устройством может наблюдать за состоянием каждого интерфейса 101 переносного устройства хранения в реальном времени и решать, вставлено ли переносное устройство 20 хранения в интерфейс или нет.

S302: Оценка того, связано ли переносное устройство 20 хранения с интерфейсом, т.е., разрешено ли переносному устройству 20 хранения выполнять копирование файла через интерфейс или нет. Если переносное устройство 20 хранения связано с интерфейсом, выполнение этапа S304, а иначе выполнение этапа S303.

S303: Отображение состояния интерфейса как 'Подключение ненормальное' на экране 104 дисплея, например, отображение цвета интерфейса как 'Красный', и необязательно может выдаваться звуковой предупреждающий сигнал и запрещаться операция копирования файла.

S304: Отображение состояния интерфейса как 'Устройство подключено нормально' на экране 104 дисплея, например, отображение цвета интерфейса как 'Зеленый'.

S305: Предварительная обработка переносного устройства 20 хранения.

Варианты осуществления настоящего изобретения могут быть реализованы многими необязательными способами, когда предварительная обработка выполняется по переносному устройству 20 хранения:

Способ 1

Получается параметр, требуемый для восстановления файловой системы переносного устройства 20 хранения (например, размер пространства хранения переносного устройства 20 хранения, формат файловой системы переносного устройства 20 хранения, размер и количество блоков данных или кластеров файловой системы и т.п.), организуются блоки данных в структуру файлов и каталогов и записывается, какие блоки данных какому файлу назначены, какие блоки данных не используются и т.п., тем самым, обеспечивая последующее формирование первого файла 31 зеркального образа файловой системы переносного устройства 20 хранения. Одной возможной ситуацией является: файл не сохраняется в переносном устройстве 20 хранения, и в это время параметр, требуемый для восстановления файловой системы переносного устройства 20 хранения, также содержит релевантную информацию о блоках данных и структуре файлов и каталогов (возможно не только один корневой каталог и соответствующий системный каталог здесь). Первый файл 31 зеркального образа содержит объектный файл 50, который должен быть скопирован. Необязательно, в процессе предварительной обработки, переносное устройство 20 хранения может быть отформатировано.

Способ 2

Формируется второй файл 32 зеркального образа файловой системы переносного устройства 20 хранения, при этом второй файл 32 зеркального образа соответствует ситуации, когда хранимый контент в переносном устройстве 20 хранения является пустым. Например, сначала форматируется переносное устройство 20 хранения, а затем формируется второй файл 32 зеркального образа, и сохраняется второй файл 32 зеркального образа на жесткий диск 102.

S306: После предварительной обработки переносного устройства 20 хранения посредством этапа S305 повреждение файловой системы на переносном устройстве 20 хранения. В целом, область, соответствующая первоначальной части файловой системы, используется для хранения свойств файловой системы (например, размер и количество блоков данных или кластеров, и т.п.), и, дополнительно, может также быть использована для записи процесса организации блоков данных в структуру файлов и каталогов, а также записи того, какие блоки данных какому файлу назначены, какие блоки данных не используются, и т.п. Следовательно, файловая система может быть повреждена посредством очистки всей области для размещения первоначальной части файловой системы на переносном устройстве 20 хранения или очистки всей файловой системы.

Так как поврежденная файловая система переносного устройства 20 хранения является недоступной, если переносное устройство 20 хранения вытаскивается из интерфейса 101 переносного устройства хранения в это время, переносное устройство 20 хранения является недоступным. Необязательно, переносное устройство 20 хранения может также выдавать предупреждающий сигнал, который конфигурируется, чтобы использоваться для подсказки о текущем сбое в работе.

S307: Прием инструкции 40 копирования файла от пользователя 70. Например, пользователь 70 выбирает объектный файл 50, который должен быть скопирован, на сенсорном экране переносного электронного устройства, как показано на фиг. 2, и определяет копирование объектного файла 50 в переносное устройство 20 хранения.

S308: В ответ на инструкцию 40 копирования файла формирование первого файла 31 зеркального образа файловой системы переносного устройства 20 хранения.

Если способ 1 применяется для выполнения предварительной обработки на этапе S305, тогда на этапе S308 блок 10 управления устройством формирует первый файл 31 зеркального образа файловой системы переносного устройства 20 хранения согласно размеру пространства хранения переносного устройства 20 хранения и формату файловой системы переносного устройства 20 хранения, которые существуют на этапе S305, при этом первый файл 31 зеркального образа содержит объектный файл 50.

Если способ 2 применяется для выполнения предварительной обработки на этапе S305, тогда на этапе S308 блок 10 управления устройством записывает объектный файл 50 во второй файл 32 зеркального образа с тем, чтобы формировать первый файл 31 зеркального образа.

S309: Восстановление файловой системы переносного устройства 20 хранения посредством блока 10 управления устройством с помощью первого файла 31 зеркального образа. Необязательно, после успешного восстановления файловой системы переносного устройства 20 хранения с помощью первого файла 31 зеркального образа, отображение состояния интерфейса как 'Файл скопирован успешно' на экране 104 дисплея, например, отображение цвета интерфейса как 'Желтого', и необязательно, выдача звуковой подсказки, чтобы подсказывать пользователю 70 вытаскивать переносное устройство 20 хранения из интерфейса. Затем, пользователь 70 может вытаскивать переносное устройство 20 хранения из интерфейса. Когда вариант осуществления настоящего изобретения применяется к OT-системе, пользователь 70 может копировать скопированное микропрограммное или программное обеспечение в OT-систему с тем, чтобы использовать для промышленного производства. Необязательно, при окончании процесса восстановления файловой системы, пользователь 70, например, вытаскивает устройство из интерфейса в процессе восстановления файловой системы переносного устройства 20 хранения, блок 10 управления устройством может выдавать предупреждающий сигнал.

Необязательно, перед формированием первого файла 31 зеркального образа, блок 10 управления устройством может проверять, содержит ли объектный файл 50 вирус или нет; и если объектный файл 50 не содержит вирусы, формировать первый файл 31 зеркального образа. Или, перед восстановлением файловой системы переносного устройства 20 хранения с помощью первого файла 31 зеркального образа, блок 10 управления устройством проверяет, содержит ли первый файл 31 зеркального образа вирус или нет; если первый файл 31 зеркального образа не содержит вирусы, восстанавливает файловую систему переносного устройства 20 хранения с помощью первого файла 31 зеркального образа.

S310: После того как пользователь 70 вытаскивает переносное устройство 20 хранения, т.е., переносное устройство 20 хранения отсоединяется от интерфейса 101 переносного устройства хранения, отображение состояния интерфейса как 'Устройство используется' на экране 104 дисплея посредством блока 10 управления устройством, например, отображение цвета интерфейса как 'Оранжевого'.

S311: Оценка того, вставляется ли переносное устройство 20 хранения обратно в интерфейс 101 переносного устройства хранения, связанный с переносным устройством 20 хранения, после вытаскивания в течение предварительно определенного времени (например, в течение 12 часов, или прежде времени окончания работы текущего дня) или нет, т.е., повторно соединяется с интерфейсом 101 переносного устройства хранения, связанным с переносным устройством 20 хранения; если так, возврат к этапу S301, а иначе, выполнение этапа S312.

S312: Выдача предупреждающего сигнала посредством блока 10 управления устройством.

На вышеописанных этапах блок 10 управления устройством может выдавать предупреждающий сигнал, производя звуковой сигнал через подключенный динамик, а также может выдавать предупреждающий сигнал посредством мерцания подключенной индикаторной лампы или отправлять предупреждающее сообщение предварительно определенному пользовательскому терминалу, например, сотовому телефону диспетчера системы.

Необязательно, после обнаружения того, что переносное устройство 20 хранения вставлено в интерфейс 101 переносного устройства хранения, на этапе S301, аутентификация пользователя 70. Если аутентифицирован, разрешение выполнения последующих операций, а иначе, запрет дальнейших операций. Необязательно, запись операций, исполняемых пользователем 70, таким образом, привнося удобство аудита впоследствии.

Процесс способа управления переносным устройством хранения, предоставленного посредством варианта осуществления настоящего изобретения, описан выше. Фиг. 4 показывает структурную схему другого блока 30 управления устройством, предоставленного посредством варианта осуществления настоящего изобретения. Как показано на фиг. 4, блок может содержать:

модуль 301 обнаружения интерфейса, сконфигурированный, чтобы использоваться для обнаружения того, вставлен ли в интерфейс 101 переносного устройства хранения блока 10 управления устройством в переносное устройство 20 хранения или нет; и

модуль 302 обработки устройства, сконфигурированный, чтобы использоваться, после того как модуль 301 обнаружения обнаруживает, что интерфейс 101 переносного устройства хранения вставлен в переносное устройство 20 хранения, для выполнения следующих этапов управления устройством: повреждение файловой системы на переносном устройстве 20 хранения; прием инструкции 40 копирования файла, при этом инструкция 40 копирования файла используется для указания копирования объектного файла 50 на переносное устройство 20 хранения; в ответ на инструкцию 40 копирования файла формирование первого файла 31 зеркального образа файловой системы переносного устройства 20 хранения, при этом первый файл 31 зеркального образа содержит объектный файл 50; и восстановление файловой системы переносного устройства 20 хранения с помощью первого файла 31 зеркального образа.

Необязательно, модуль 302 обработки устройства может также быть сконфигурирован, чтобы использоваться, перед повреждением файловой системы на переносном устройстве 20 хранения, для получения первого параметра, при этом первый параметр содержит размер пространства хранения переносного устройства 20 хранения и формат файловой системы переносного устройства 20 хранения; модуль 302 предварительно обработки устройства, при формировании первого файла 31 зеркального образа, специально конфигурируется, чтобы быть подходящим для формирования первого файла 31 зеркального образа согласно первому параметру и объектному файлу 50. Или модуль 302 обработки устройства также конфигурируется, чтобы использоваться, перед повреждением файловой системы на переносном устройстве 20 хранения, для формирования второго файла 32 зеркального образа файловой системы переносного устройства 20 хранения, при этом второй файл 32 зеркального образа соответствует ситуации, когда хранимый контент в переносном устройстве 20 хранения является пустым; модуль 32 обработки устройства, при формировании первого файла 31 зеркального образа, специально конфигурируется, чтобы быть подходящим для записи объектного файла 50 во второй файл 32 зеркального образа, чтобы формировать первый файл 31 зеркального образа.

Необязательно, модуль 302 обработки устройства также конфигурируется, чтобы использоваться, перед формированием первого файла 31 зеркального образа, для проверки того, содержит ли объектный файл 50 вирус или нет; модуль 302 обработки устройства, при формировании первого файла 31 зеркального образа, специально конфигурируется, чтобы быть подходящим, если объектный файл 50 не содержит вирусы, для формирования первого файла 31 зеркального образа; или модуль 302 обработки устройства также конфигурируется, чтобы использоваться, перед восстановлением файловой системы переносного устройства 20 хранения с помощью первого файла 31 зеркального образа, для проверки того, содержит ли первый файл 31 зеркального образа вирус или нет; модуль 302 обработки устройства, при восстановлении файловой системы переносного устройства 20 хранения с помощью первого файла 31 зеркально образа, специально конфигурируется, чтобы быть подходящим, если первый файл 31 зеркального образа не содержит вирусы, для восстановления файловой системы переносного устройства 20 хранения с помощью первого файла 31 зеркального образа.

Необязательно, модуль 302 обработки устройства также используется, перед повреждением файловой системы на переносном устройстве 20 хранения, для форматирования файловой системы переносного устройства 20 хранения.

Необязательно, модуль 302 обработки устройства также конфигурируется, чтобы использоваться, после обнаружения того, что переносное устройство 20 хранения вставлено в интерфейс 101 переносного устройства хранения, перед выполнением этапов управления устройством, для оценки того, разрешено ли переносному устройству 20 хранения выполнять копирование файла через интерфейс 101 переносного устройства хранения; если переносному устройству 20 хранения разрешено выполнять копирование файла через интерфейс 101 переносного устройства хранения, выполнения этапов управления устройством; а если переносному устройству 20 хранения запрещено выполнять копирование файла через интерфейс 101 переносного устройства хранения, выдачи предупреждающего сигнала.

Необязательно модуль 302 обработки устройства также конфигурируется, чтобы использоваться для выполнения, по меньшей мере, одной из следующих операций: если переносному устройству 20 хранения разрешено выполнять копирование файла через интерфейс 101 переносного устройства хранения, выдается первое подсказывающее сообщение, при этом первое подсказывающее сообщение используется для указания того, что переносному устройству 20 хранения разрешено выполнять копирование файла через интерфейс 101 переносного устройства хранения; и/или после восстановления файловой системы переносного устройства 20 хранения с помощью первого файла 31 зеркального образа выдается второе подсказывающее сообщение, при этом второе подсказывающее сообщение используется для указания окончания копирования файла переносного устройства 20 хранения; если процесс восстановления файловой системы переносного устройства 20 хранения с помощью первого файла 31 зеркального образа прерывается, выдается третье подсказывающее сообщение, при этом третье подсказывающее сообщение используется для указания прерывания копирования файла переносного устройства 20 хранения.

Что касается других необязательных способов реализации блока, сошлемся на процесс, который показан на справочном чертеже 3, и повтор не будет выполнен здесь.

Модуль 301 обнаружения интерфейса и модуль 302 обработки устройства, содержащиеся в блоке 30, как показано на фиг. 4, могут также рассматриваться как программные модули в программе 1062 управления устройством на фиг. 1 и могут быть вызваны процессором 103 в блоке 10 управления устройством, чтобы реализовывать функцию управления устройством блока 10 управления устройством и/или выполнять процесс способа, как показано на фиг. 3.

Вариант осуществления настоящего изобретения также предоставляет носитель хранения, на котором может быть сохранена программа 1062 управления устройством. Во время работы программа реализует функцию управления устройством блока 10 управления устройством и/или выполняет процесс способа, который показан на фиг. 3. Носитель хранения может быть гибким диском, жестким диском, внутренней памятью, магнитооптическим диском, оптическим диском, магнитной лентой и энергонезависимой картой хранения. Носитель хранения может также быть ресурсами хранения на удаленном сервере (например, сервере приложений, и удаленный сервер может быть задан в облаке); и блок 10 управления устройством может загружать программу 1062 управления устройством с удаленного сервера и запускать программу 1062 управления устройством на локальном устройстве или запускать программу 1062 управления устройством в форме микрослужбы.

В заключение, вариант осуществления настоящего изобретения предоставляет способ управления и блок для переносных устройств хранения, компьютерную программу и носитель хранения. После того как переносное устройство хранения вставляется в интерфейс переносного устройства хранения, предоставленный посредством блока управления устройством, блок управления устройством повреждает файловую систему на переносном устройстве хранения и формирует файл зеркального образа файловой системы переносного устройства хранения после приема инструкции копирования файла, при этом первый файл зеркального образа содержит объектный файл, который должен быть скопирован на переносное устройство хранения по инструкции копирования файла; и затем блок управления устройством восстанавливает файловую систему переносного устройства хранения с помощью файла зеркального образа. Если файл непосредственно копируется на USB-флэш-диск и затем выполняется уничтожение вируса, задача проверки и уничтожения вируса также может быть успешно выполнена, но последующие операции не могут быть обойдены: после того как копирование файла закончено, в процессе уничтожения вируса, если переносное устройство хранения вытаскивается из интерфейса переносного устройства хранения, переносное устройство хранения может быть использовано обычным образом и выполнять копирование файла, и если файл несет вирус, передача вируса может быть вероятно вызвана. В варианте осуществления настоящего изобретения блок управления устройством восстанавливает файловую систему переносного устройства хранения с помощью файла зеркального образа, тем самым, избегая передачи вируса, вызванной вытаскиванием переносного устройства хранения в процессе уничтожения вируса.

Вариант осуществления настоящего изобретения может быть использован для выполнения управления по переносным устройствам хранения в OT-системе и может быть легко интегрирован в производственный процесс OT-системы с помощью различных технических способов и механизмов без необходимости модификации существующей OT-системы, промышленных устройств и промышленных производственных процессов. Вариант осуществления настоящего изобретения может быть использован для копирования микропрограммного и/или программного обеспечения, используемого в OT-системе, из IT-системы, чтобы эффективно снижать риски безопасности OT-системы.

Необходимо отметить, что не все этапы и модули в вышеописанных процессах и структурных схемах системы являются необходимыми, и некоторые этапы или модули могут быть пропущены согласно фактическим потребностям. Последовательность выполнения этапов не фиксируется и может регулироваться согласно потребностям. Структура системы, описанная в вышеприведенных вариантах осуществления, может быть физической структурой или логической структурой, т.е., некоторые модули могут быть реализованы посредством одного и того же физического объекта-сущности, или некоторые модули могут быть реализованы отдельно посредством множества физических объектов-сущностей или могут быть реализованы вместе посредством некоторых компонентов во множестве отдельных устройств.

В вышеописанных вариантах осуществления аппаратный блок может быть реализован в механической форме или электрической форме. Например, аппаратный блок может включать в себя постоянную выделенную схему или логику (такую как специальный процессор, FPGA или ASIC), чтобы выполнять соответствующую операцию. Аппаратный блок может также включать в себя программируемую логику или схему (такую как универсальный процессор или другой программируемый процессор) и может быть временно настроен посредством программного обеспечения, чтобы выполнять соответствующую операцию. Специфические способы реализации (механическая форма, или выделенная постоянная схема, или временно настраиваемая схема) могут быть определены на основе соображений затрат и времени.

Хотя настоящее изобретение представляется и иллюстрируется подробно со ссылкой на сопровождающие чертежи и предпочтительные варианты осуществления выше, настоящее изобретение не ограничивается этими вариантами осуществления, которые были описаны. На основе множества вариантов осуществления, упомянутых выше, специалистам в области техники может быть известно, что средства проверки кода в различных вариантах осуществления могут быть скомбинированы, чтобы получать больше вариантов осуществления настоящего изобретения, и эти варианты осуществления также попадают в рамки защиты настоящего изобретения.