Результат интеллектуальной деятельности: ПОДАВЛЕНИЕ ВОЗДЕЙСТВИЯ ОТ ИНТЕРНЕТ-АТАК В RAN, ИСПОЛЬЗУЮЩЕЙ ИНТЕРНЕТ-ТРАНСПОРТ

Вид РИД

Изобретение

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее описание относится к способам, устройствам и компьютерным программам подавления воздействия интернет-атак в RAN, использующей интернет-транспорт.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

Проект долгосрочного развития 3GPP, LTE, является стандартом технологий мобильной связи четвертого поколения, разработанным в рамках Проекта Партнерства 3-го Поколения, 3GPP, для совершенствования стандарта Универсальной Системы Мобильной Связи, UMTS, для реагирования на будущие требования с точки зрения улучшения услуг, таких как более высокие скорости передачи данных, улучшенная эффективность и снижение затрат. Универсальная Наземная Сеть радиодоступа, UTRAN, является сетью радиодоступа UMTS и усовершенствованная UTRAN, Е-UTRAN, является сетью радиодоступа системы LTE. В UTRAN и Е-UTRAN пользовательское оборудование, UE, или беспроводное устройство, подсоединяется беспроводным способом к базовой станции RBS, обычно называемой NodeB, NB, в UMTS, и усовершенствованным NodeB, eNodeB или eNB - в LTE. RBS является общим термином для узла радиосети, способного передавать радиосигналы на UE и принимать сигналы, переданные посредством UE.

Обычные транспортные услуги, например, некоммутируемые линии связи или Виртуальные частные сети, сети VPN, используются для транспортировки в Сети радиодоступа, RAN. Эти транспортные услуги являются очень дорогими, в частности, для служб с высокой пропускной способностью данных. Услуги интернет-транспорта являются намного более дешевыми, чем обычные транспортные услуги. Использование интернет для транспортных услуг в RAN существенно снизит транспортные расходы. Расходы на транспортные услуги могут быть частью расходов на обычные некоммутируемые линии связи и услуги VPN. Имеется ясная тенденция в корпоративной сети использовать услуги интернет-транспорта, и операторы мобильных сетей начинают выдвигать это требование также для RAN.

Использование Интернет в качестве транспорта подвергнет подсоединенное оборудование в RAN различным угрозам атак, например, хакерам, вирусам, ботнетам, троянам и т.д. Хакеры ищут подсоединенные устройства в RAN на предмет уязвимости. Атака может начинаться со сканирования портов IP-адреса на оборудовании в RAN для выявления открытых портов и затем следует попытка подсоединиться к оборудованию для вторжение в оборудование RAN.

Встречными мерами, используемыми в транспортных сетях, сегодня является Система Обнаружения Воздействия, IDS и Система Предотвращения Воздействия, IPS.

IDS является устройством или программным обеспечением, которое контролирует сеть или действия системы на предмет воздействия вредоносных программ или нарушений политики и представляет сообщения в виде отчетов на станцию управления. Имеются различные типы IDS, но они все разработаны для обнаружения подозрительного трафика различными способами. IDS прежде всего фокусируется на идентификации возможных инцидентов, информации журналов регистрации о них и отчетах о попытках.

IPS может отвечать на обнаруженную угрозу посредством попытки препятствования ее успешному завершению. IPS использует несколько способов для противостояния атакам, например, отбрасывая пакеты от атакующего, изменяя среду безопасности (например, повторно конфигурируя межсетевой экран) или внося изменения в заголовки пакета атакующего.

Функциональность IPS пытается остановить или ограничить воздействие сетевой атаки посредством непосредственной работы с реальным трафиком сети, чтобы быть способным действовать для активного предотвращения или блокировки команд или отклонения атак служб, которые обнаруживаются. Эти действия имеют место в форме активации фильтров для отбрасывания/блокировки пакетов IP, повторного установления соединения, повторного сбора фрагментированного пакета IP и т.д.

Одна проблема, когда сеть радиодоступа и основная сеть соединяются с незащищенной сетью, подобной Интернет, состоит в том, что IPS не знает о влиянии, которое интернет атака окажет на RAN и услуги, доставленные конечным пользователям, подсоединенным к RAN.

IPS может предпринимать действие по отбрасыванию трафика от атакующего через интернет, но в то же время используемая емкость для, например, RBS в RAN, будет ограничиваться. Это приведет к тому, что RBS в RAN все еще попытается обслуживать то же самое количество оборудований UE, как если бы RBS ожидало полную мощность в отношении услуг интернет-транспорта. Это приведет к очень ограниченной производительности конечного пользователя и Качеству Опыта, QoE. Только когда RBS имеет настолько низкую/ограниченную емкость, что радио-сигнализация не может пройти, RBS понимает, что RBS должен быть изъят из обслуживания. RBS не может обнаруживать трафик конечного пользователя между S/PGW в CN, и RBS сбрасывается из-за интернет-атаки, даже если значительная часть пакетов отбрасывается. Воздействие будет только видно для UE как очень ограниченное соединение/обслуживание.

Поэтому имеется необходимость в улучшенном решении для обработки интернет-атак в RAN, использующей интернет-транспорт, это решение решает или, по меньшей мере, подавляет по меньшей мере одну из вышеупомянутых проблем.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Задачей настоящего описания является предоставление способа, устройства и компьютерной программы для повышения эффективности подавления воздействия от интернет-атак в Сети радиодоступа, RAN, использующей интернет-передачу.

В соответствии с аспектами, описание предоставляет способ, выполняемый на Пользовательском Оборудовании, UE, ассоциированным с Сетью радиодоступа, RAN, использующей интернет-транспорт подавления воздействия от интернет-атак. Способ содержит прием от, по меньшей мере, сетевого узла в RAN информации, ассоциированной с интернет-атакой. На следующем этапе UE получает, на основании этой информации, действие подавления, причем действие подавления подавляет воздействие атаки на обслуживание RAN. Дополнительно UE выполняет полученное действие подавления для подавления воздействия на уровень обслуживания RAN.

В соответствии с дополнительными аспектами, описание относится к компьютерной программе, содержащей код компьютерной программы, который при исполнении на UE вынуждает UE исполнять способ в соответствии с вышеупомянутым описанием.

В соответствии с еще одним дополнительным аспектом, описание предоставляет способ, выполняемый в сетевом узле в Сети радиодоступа, RAN, использующей интернет-транспорт подавления воздействия от интернет-атак. Способ содержит получение информации обнаружения воздействия, информирующей сетевой узел, что RAN атакуется. Делается выбор, на основании информации обнаружения воздействия, действия подавления. Действие подавления содержит посылку сообщения, содержащего информацию, ассоциированную с интернет-атакой, на UE, подсоединенное к RAN. Дополнительно способ содержит выполнение выбора действия подавления для подавления воздействия на уровень обслуживания RAN.

В соответствии с дополнительным аспектом, описание относится к UE, ассоциированному с RAN, использующей интернет-транспорт подавления воздействия от интернет-атак. UE содержит процессор и память. Память содержит исполняемые посредством процессора команды, посредством которых работает UE для приема от сетевого узла в RAN информации, ассоциированной с интернет-атакой. Получение, на основании этой информации, действия подавления, причем действие подавления подавляет воздействие атаки на обслуживание RAN. И выполнение полученного действия подавления для подавления воздействия на уровень обслуживания RAN.

В соответствии с дополнительными аспектами описание относится к сетевому узлу в RAN, использующей интернет-транспорт, подавления воздействия от интернет-атак. Сетевой узел содержит процессор и память. Память содержит исполняемые посредством процессора команды, посредством которых сетевой узел работает для получения информации обнаружения воздействия, сообщающей сетевому узлу, что RAN атакуется. Сетевой узел дополнительно работает для выбора, на основании информации обнаружении воздействия, действия подавления. Действие подавления содержит отправку сообщения, содержащего информацию, ассоциированную с интернет-атакой, на UE, подсоединенное к RAN. И для выполнения выбранного действия подавления для подавления воздействия на уровень обслуживания RAN.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Дополнительные объекты, признаки и преимущества настоящего описания будут понятны из следующего подробного описания, где некоторые аспекты описания будут описываться более подробно со ссылками на сопроводительные чертежи, на которых:

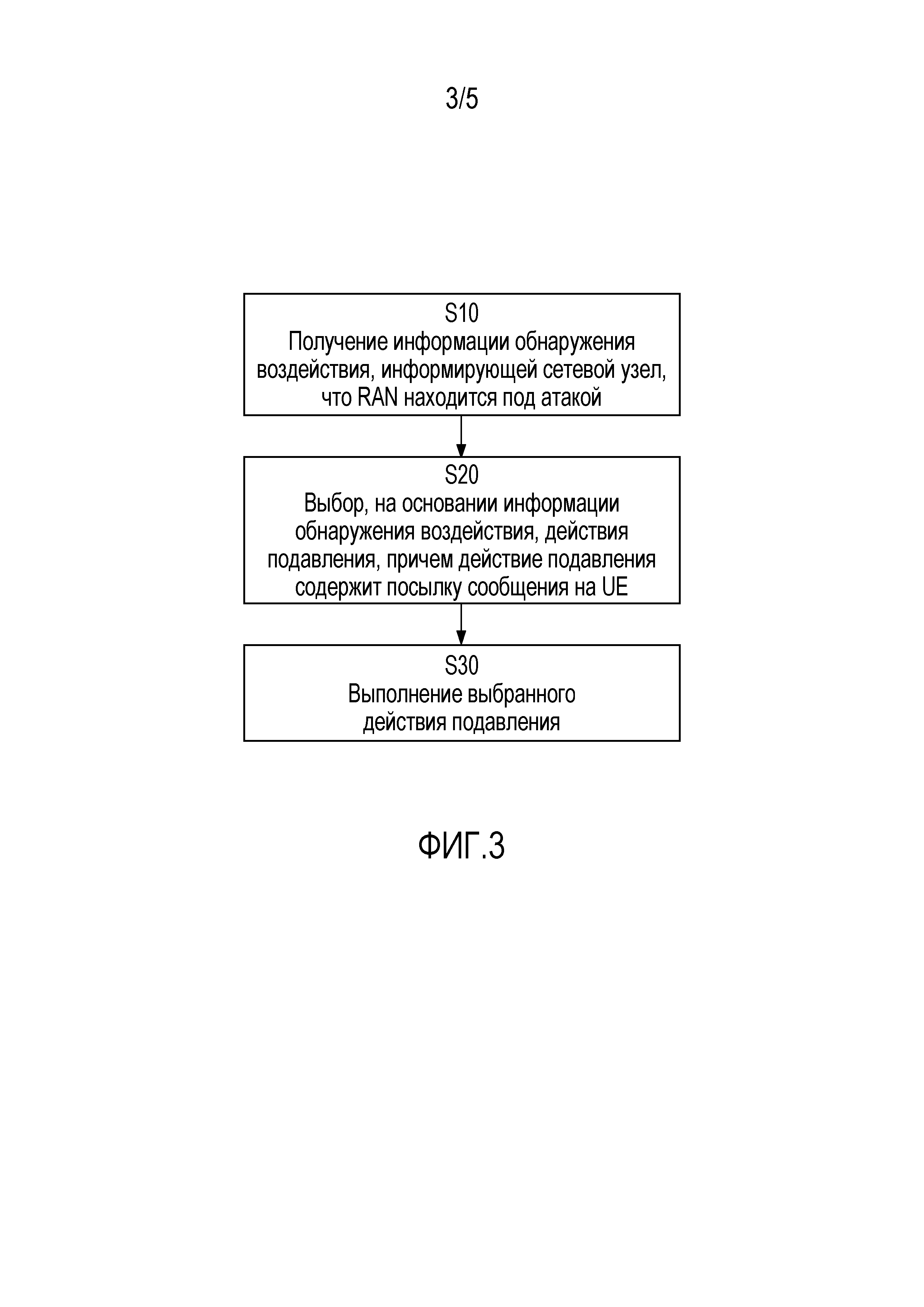

Фиг.1 схематично иллюстрирует сеть сотовой связи, в которой могут быть реализованы примерные варианты осуществления настоящего описания.

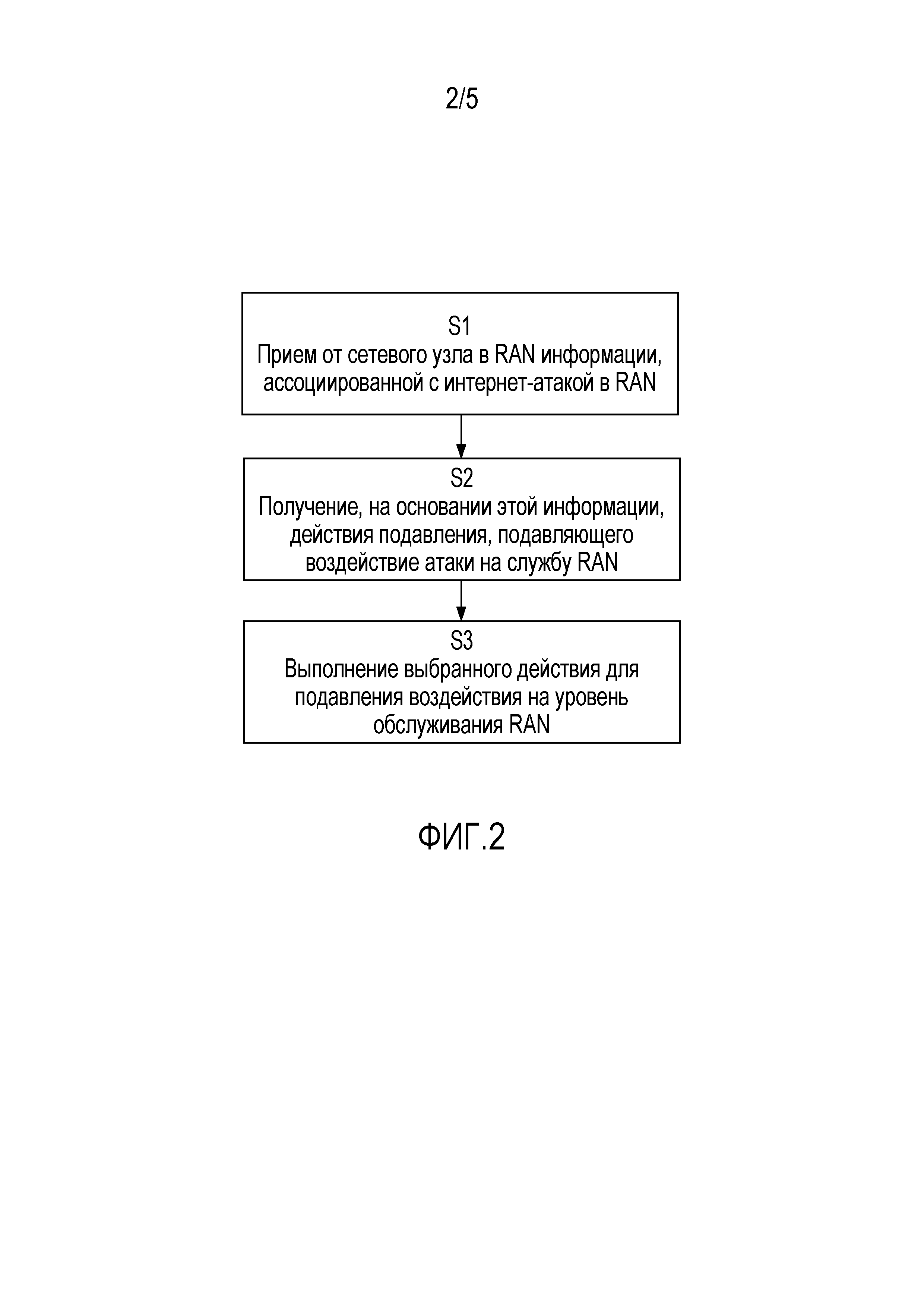

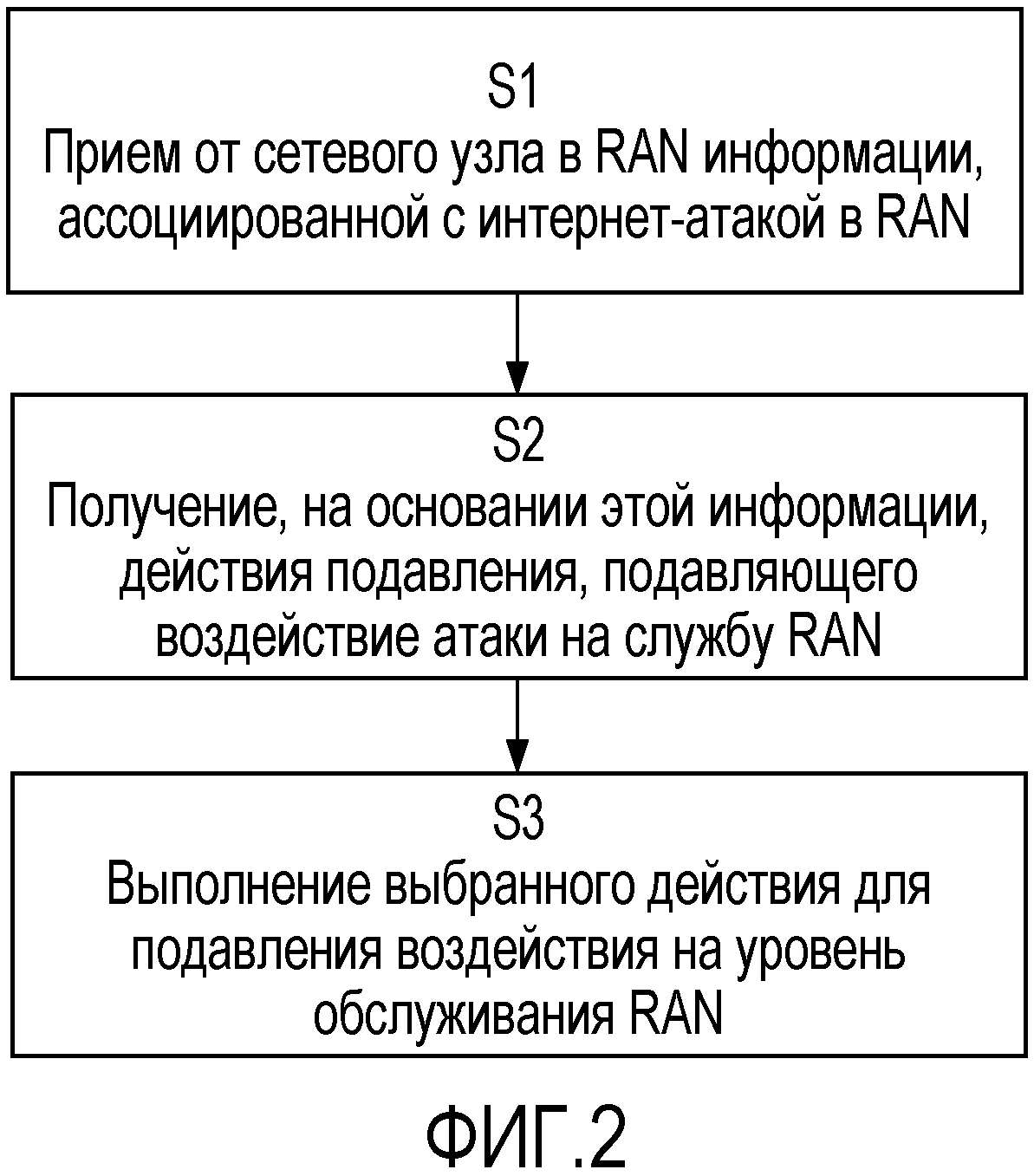

Фиг. 2 является последовательностью операций, иллюстрирующей предложенные способы, выполняемые в UE.

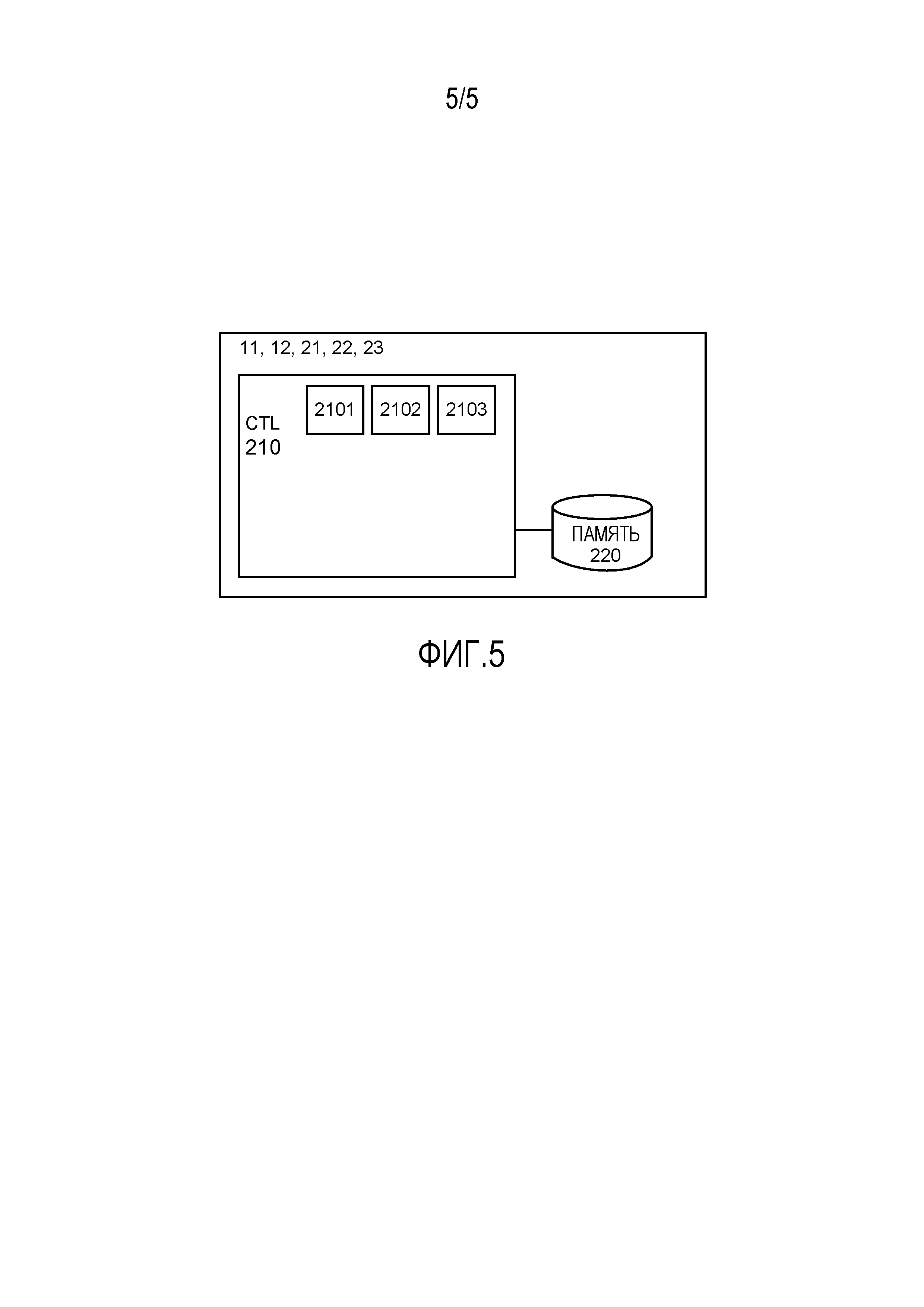

Фиг. 3 является последовательностью операций, иллюстрирующей предложенные способы, выполняемые в сетевом узле в RAN.

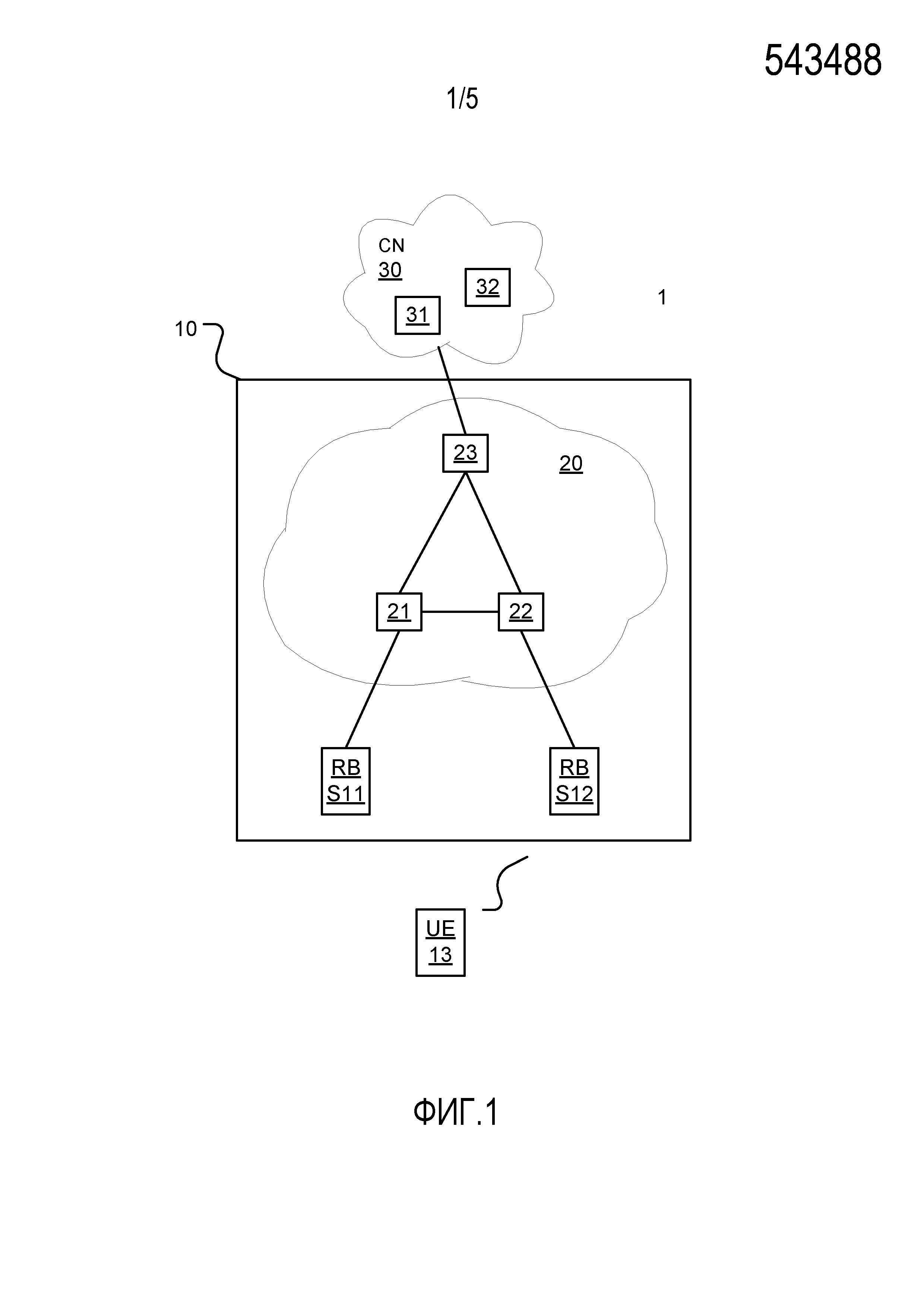

Фиг. 4 является схематической диаграммой, иллюстрирующей UE в соответствии с примерным вариантом осуществления настоящего описания.

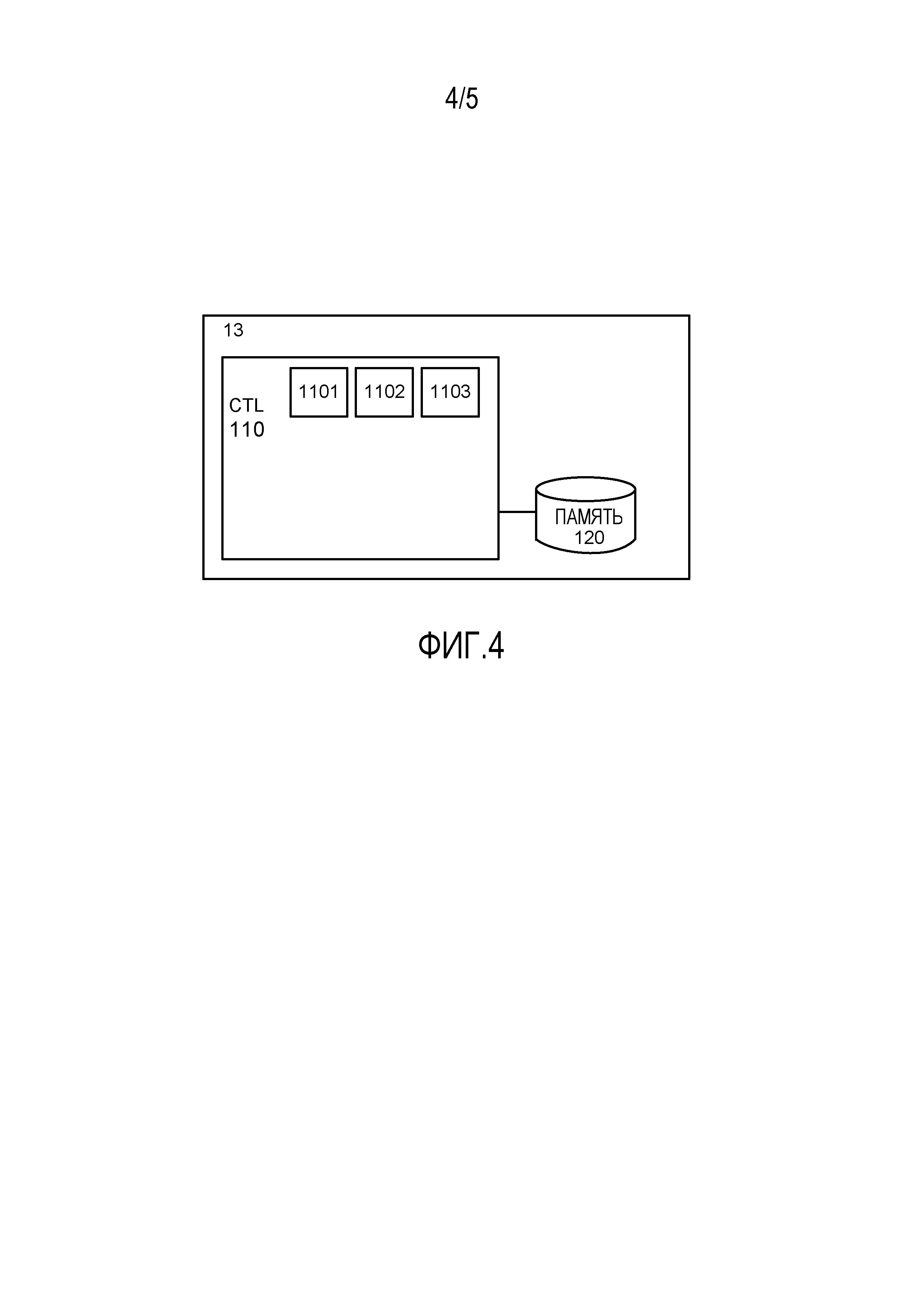

Фиг. 5 является схематической диаграммой, иллюстрирующей сетевой узел в RAN, в соответствии с примерным вариантом осуществления настоящего описания.

ПОДРОБНОЕ ОПИСАНИЕ

Аспекты настоящего описания будут описываться более подробно дополнительно со ссылками на сопроводительные чертежи. Устройство, способ и компьютерная программа, описанные в настоящем описании, могут, однако, быть реализованы во множестве различных форм и не должны быть истолкованы как ограничивающие аспекты, сформулированные в настоящем описании. Подобные ссылочные позиции в чертежах относятся к подобным элементам по всему описанию.

Терминология, используемая в настоящем описании, служит в целях описания только конкретных аспектов описания и не предназначается для ограничения описания. Как используется в настоящем описании, исключительные формы единственного числа предназначаются для включения в себя также множества форм, если ясно не указано иначе.

Фиг. 1 схематично иллюстрирует пример сети 1 сотовой связи, в которой могут быть реализованы аспекты настоящего описания. Сеть 1 сотовой связи содержит сеть радиодоступа, RAN, 10 и основную (базовую) сеть, CN, 30. Два сетевых узла 31, 32 иллюстрируются в CN 30, но CN 30 содержит еще несколько сетевых узлов. RAN 10 содержит транспортную сеть 20 радиодоступа. Транспортная сеть 20 радиодоступа обрабатывает трафик данных между, например, базовыми станциями 11, 12 и между базовыми станциями 11, 12 и CN 30. В этом примере транспортные интернет службы сети 1 сотовой связи используются в транспортной сети 20 радиодоступа. В этом примере транспортная сеть 20 радиодоступа содержит несколько сетевых узлов 21, 22, 23. Оборудования UE 13 соединяется с RAN 10.

Задачей настоящего описания является предоставление вариантов осуществления, решающих проблему интернет-атак в RAN 10, использующей интернет-транспорт. В соответствии с аспектом настоящего описания, UE 13 принимает от сетевого узла 11, 12, 21, 22, 23 в RAN 10, информацию, ассоциированную с интернет-атакой. UE 13 затем получает действие подавления, на основании этой информации, где действие подавления подавляет воздействие атаки на службу RAN. Таким образом, воздействие на уровень обслуживания RAN может быть подавлено посредством подавления, выполненным посредством UE 13.

Примером сети 10 радиодоступа является UTRAN, Универсальная Наземная Сеть радиодоступа. UTRAN является сетью радиодоступа 10 в UMTS, Универсальной Системе Мобильной Связи. Другой сетью 10 радиодоступа является Е-UTRAN. Е-UTRAN является сетью 10 радиодоступа в системе LTE. Предложенные способы могут быть выполнены в любом узле в RAN 10 или вне RAN 10, например, в облачной реализации.

Фиг. 2 иллюстрирует этапы в способе, выполняемом в UE 13, ассоциированном с RAN 10, использующей интернет-транспорт подавления воздействия от интернет-атак. На первом этапе S1 UE 13 принимает от, по меньшей мере, сетевого узла 11, 12, 21, 22, 23 в RAN 10, информацию, ассоциированную с интернет-атакой.

На следующем этапе S2 UE 13 получает, на основании этой информации, действие подавления, причем действие подавления подавляет воздействие атаки на службу RAN. Способ дополнительно содержит, на следующем этапе S3, который выполняет UE 13, полученное действие подавления для подавления воздействия на уровень обслуживания RAN.

Иначе, на этапе S2 UE получает, на основании этой информации, действие подавления, которое может подавлять воздействие атаки на уровень обслуживания RAN. В соответствии с одним аспектом настоящего описания, UE 13 получает действие подавления, которое лучше всего может подавлять воздействие атаки на уровень обслуживания RAN. Таким образом, воздействие на уровень обслуживания RAN из-за интернет-атаки подавляется или устраняется, когда действие подавления выполняется на этапе S3.

Сетевой узел 11, 12, 21, 22, 23 в RAN может быть затронут посредством интернет-атаки различными способами. Интернет-атака может, например, приводить к ограниченной функциональности интернет-транспорта для сетевого узла 11, 12, 21, 22, 23 функциональности обработки на сетевом узле 11, 12, 21, 22, 23. Интернет-атака может также затрагивать память и буферы в сетевом узле 11, 12, 21, 22, 23 таким образом, чтобы сетевой узел 11, 12, 21, 22, 23 не мог выполнить другие задачи с той же самой функциональностью как тогда, когда он не находился под Интернет атакой.

Как упомянуто выше, имеется несколько действий подавления, которые UE 13 может получать на этапе S2, на основании этой информации, принятой на этапе S1. Некоторые действия подавления описаны ниже.

Одно действие подавления, которое UE 13 может получать, в соответствии с одним аспектом настоящего описания, состоит в перемещении UE 13 на другой сетевой узел 11, 12, 21, 22, 23.

В соответствии с аспектом настоящего описания, информация принимается от первого сетевого узла 11, 12, 21, 22, 23 в RAN 10, и способ затем дополнительно содержит информирование второго сетевого узла 11, 12, 21, 22, 23 в RAN 10 об атаке.

Фиг. 3 иллюстрирует этапы в способе, выполняемом в сетевом узле 11, 12, 21, 22 и 23 в сети радиодоступа, RAN, 10, использующей интернет-транспорт, подавления воздействия от интернет-атак. На первом этапе S10 сетевой узел 11, 12, 21, 22 и 23 получает информацию обнаружения воздействия, информирующую сетевой узел 11, 12, 21, 22 и 23, что RAN 10 находится под атакой. На следующем этапе S20 сетевой узел 11, 12, 21, 22 и 23 выбирает, на основании этой информации обнаружения воздействия, действие подавления, где действие подавления содержит посылку сообщения, которое содержит информацию, ассоциированную с интернет-атакой пользовательского оборудования, UE, 13, подсоединенного к RAN 10. Способ дополнительно содержит на следующем этапе S30, что сетевой узел 11, 12, 21, 22 и 23 выполняет, S30, выбранное действие подавления для подавления воздействия на уровень обслуживания RAN.

Другими словами, на первом этапе S10 сетевой узел 11, 12, 21, 22 и 23 может принимать информацию обнаружения воздействия от другого сетевого узла 11, 12, 21, 22 и 23 или получить информацию обнаружения воздействия изнутри сетевого узла 11, 12, 21, 22 и 23.

Иначе, на этапе S20 сетевой узел 11, 12, 21, 22 и 23 выбирает, на основании этой информации обнаружения воздействия, действие подавления, которое может информировать UE 13 об интернет-атаке. Таким образом, воздействие на уровень обслуживания RAN из-за интернет-атаки может быть уменьшено или устранено, когда UE 13 принимает информацию, ассоциированную с интернет-атакой, и выполняет действие подавления, как отмечено выше.

В соответствии с одним аспектом настоящего описания действие подавления содержит инструктирование UE 13, будучи подсоединенным к сетевому узлу 11, 12, 21, 22, 23 в RAN 10, для перемещения на другой сетевой узел 11, 12, 21, 22, 23.

В соответствии с еще одним аспектом настоящего описания команды дополнительно содержат значение таймера, определяющее время действия для действия подавления.

В другом примерном варианте осуществления настоящего описания действие подавления дополнительно содержит отклонение попытки соединения от UE 13.

Дополнительно, в соответствии с другим аспектом настоящего описания действие подавления содержит предложение нового сетевого узла 11, 12, 21, 22, 23 на основании информирования UE 13 о доступности ячейки.

В соответствии с одним аспектом настоящего описания, сетевым узлом 11, 12 является базовая станция, RBS. И в другом примерном варианте осуществления настоящего описания сетевой узел 21, 22, 23 является контроллером базовой станции, BSC. В соответствии с еще дополнительным аспектом настоящего описания, сетевой узел 21, 22, 23 является контроллером радиосети, RNC.

В примерном варианте осуществления настоящего описания получение содержит прием информации обнаружения воздействия от IDS. В еще одном примерном варианте осуществления настоящего описания получение содержит восстановление информации обнаружения воздействия изнутри узла, так как IDS располагается в сетевом узле 11, 12, 21, 22, 23.

Ссылаясь теперь на фиг. 4, описывается схематическая диаграмма, иллюстрирующая примерный вариант осуществления UE 13, ассоциированного с RAN 10, использующей интернет-транспорт подавления воздействия от интернет-атак. UE 13 содержит процессор 110 и память 120, память 212 содержит команды, исполняемые посредством процессора 110. Процессор 110 является Центральным блоком управления, CPU, микроконтроллером, цифровым сигнальным процессором, DSP или любым другим подходящим типом процессора, способного исполнять код компьютерной программы. Памятью 212 является оперативное запоминающее устройство, RAM, постоянное запоминающее устройство, ROM, или постоянное устройство хранения, например, единственное или комбинация магнитной памяти, оптической памяти или твердотельной памяти или даже удаленно установленная память. В соответствии с одним аспектом, описание дополнительно относится к вышеупомянутой компьютерной программе, содержащей считываемый компьютером код, запуск которого на UE 13 вынуждает UE 13 выполнять любой из аспектов способа, описанного выше. Когда вышеупомянутый код компьютерной программы запускается в процессоре 110 UE 13, он вынуждает UE 13 принимать от сетевого узла 11, 12, 21, 22, 23 в RAN 10 информацию, ассоциированную с интернет-атакой. Коды компьютерной программы дополнительно вынуждают UE 13 получать, на основании этой информации, действие подавления, причем действие подавления подавляет воздействие атак на службу RAN. Дополнительно код компьютерной программы вынуждает сетевой узел 11, 12, 21, 22, 23 выполнять полученное действие подавления для подавления воздействия на уровень обслуживания RAN.

В соответствии с одним аспектом, описание дополнительно относится к вышеупомянутой компьютерной программе, содержащей считываемый компьютером код, который, когда запускается на UE 13, вынуждает UE 13 выполнять любой из аспектов способа, описанного выше.

В соответствии с одним аспектом описания процессор 110 содержит один или несколько из:

- модуля 1101 приемника, адаптированного принимать от сетевого узла 11, 12, 21, 22, 23 в RAN 10 информацию, ассоциированную с интернет-атакой;

- модуля 1102 получения, адаптированного для получения, на основании этой информации, действия подавления, причем действие подавления подавляет воздействие атаки на службу RAN; и

- модуля 1103 выполнения, адаптированного для выполнения выбранного действия подавления для подавления воздействия на уровень обслуживания RAN.

В соответствии с дополнительным аспектом действие подавления содержит перемещение UE 13 на другой сетевой узел 11, 12, 21, 22, 23 в RAN 10. В соответствии с одним аспектом UE 13 содержит модуль 1103 выполнения, сконфигурированный для этой цели.

В другом аспекте настоящего описания информация принимается от первого сетевого узла 11, 12, 21, 22, 23 и UE 13 дополнительно конфигурируется для информирования второго сетевого узла 11, 12 об интернет-атаке. В соответствии с одним аспектом, UE 13 содержит модуль 1103 выполнения, сконфигурированный для этой цели.

Модуль 1101 приемника, модуль 1102 получения и модуль 1103 выполнения реализуются в аппаратном обеспечении или в программном обеспечении или в их комбинации. Модули 1101, 1102 и 1103 в соответствии с одним аспектом реализованы в качестве компьютерной программы, хранящейся в памяти 120, которая работает на устройстве 110 обработки данных. UE 13 дополнительно конфигурируется для реализации всех аспектов описания, как описано с ссылкой на вышеупомянутые способы.

Ссылаясь на фиг. 5, описывается схематическая диаграмма, иллюстрирующая примерный вариант осуществления сетевого узла 11, 12, 21, 22 и 23 в RAN 10, используя интернет-транспорт подавления воздействия от интернет-атак. Сетевой узел 11, 12, 21, 22 и 23 содержит процессор 210 и память 220, память 210 содержит команды 210, исполняемые посредством процессора. Процессор 210 является центральным блоком обработки, CPU, микроконтроллером, цифровым сигнальным процессором, DSP или любым другим подходящим типом процессора, способного исполнять код компьютерной программы. Памятью 210 является оперативное запоминающее устройство, RAM, постоянное запоминающее устройство, ROM или устройство постоянного хранения, например, единственное или комбинация магнитной памяти, оптической памяти или твердотельной памяти или даже удаленно установленная память.

В соответствии с одним аспектом описание дополнительно относится к вышеупомянутой компьютерной программе, содержащей считываемый компьютером код, запуск которого на сетевом узле 11, 12, 21, 22 и 23 вынуждает сетевой узел 11, 12, 21, 22 и 23 выполнять любой из аспектов способа, описанного выше.

Когда вышеупомянутый код компьютерной программы запускается в процессоре 210 сетевого узла 11, 12, 21, 22, и 23, он вынуждает сетевой узел 11, 12, 21, 22 и 23 получать информацию обнаружения воздействия, информирующую сетевой узел 11, 12, 21, 22 и 23, что RAN 10 находится под атакой. Коды компьютерной программы вынуждают сетевой узел 11, 12, 21, 22 и 23 выбирать действие подавления, где действие подавления содержит посылку сообщения, содержащего информацию, ассоциированную с интернет-атакой, на UE 13, подсоединенное к RAN 10. Дополнительно, код компьютерной программы вынуждает сетевой узел 11, 12, 21, 22 и 23 выполнять выбранное действие подавления.

В соответствии с одним аспектом описание дополнительно относится к вышеупомянутой компьютерной программе, содержащей считываемый компьютером код, запуск которого на сетевом узле 11, 12, 21, 22 и 23 вынуждает сетевой узел 11, 12, 21, 22 и 23 выполнять любой из аспектов способа, описанного выше. В соответствии с одним аспектом описания процессор 110 содержит один или несколько из:

- модуля 2101 приема, адаптированного принимать от сетевого узла 11, 12, 21, 22, 23 в RAN 10 информацию, ассоциированную с интернет-атакой,

- модуля 2102 получения адаптированного для получения, на основании этой информации, действия подавления, причем действие подавления подавляет воздействие атаки на службу RAN; и

- модуля 2103 выполнения, адаптированного для выполнения полученного действия подавления для подавления воздействия на уровень обслуживания RAN.

В соответствии с аспектом настоящего описания действие подавления содержит выдачу команды UE 13, подсоединенному к сетевому узлу 11, 12, 21, 22, 23, для перемещения на другой сетевой узел 11, 12, 21, 22, 23. В соответствии с одним аспектом сетевой узел 11, 12, 21, 22 и 23 содержит модуль 2103 выполнения, сконфигурированный для этой цели.

В другом аспекте настоящего описания команды дополнительно содержат значение таймера, определяющие время действия для действия подавления. В соответствии с одним аспектом сетевой узел 11, 12, 21, 22 и 23 содержит модуль 2102 получения, сконфигурированный для этой цели.

В соответствии с аспектом настоящего описания полученное действие подавления содержит отклонение попытки соединения от UE 13. В соответствии с одним аспектом сетевой узел 11, 12, 21, 22 и 23 содержит модуль 2102 получения, сконфигурированный с этой целью.

В другом примерном варианте осуществления настоящего описания действие подавления дополнительно содержит предложение нового сетевого узла 11, 12, 21, 22, 23 на основании информирования UE 13 о доступности ячейки (соты). В соответствии с одним аспектом сетевой узел 11, 12, 21, 22 и 23 содержит модуль 2102 получения, сконфигурированный с этой целью.

В соответствии с аспектом настоящего описания сетевым узлом 11, 12 является базовая станция, RBS. В соответствии с еще одним аспектом настоящего описания сетевой узел 21, 22, 23 является контроллером базовой станции, BSC. В другом аспекте в соответствии с настоящим описанием сетевой узел 21, 22, 23 является контроллером радиосети, RNC.

В соответствии с аспектом настоящего описания получение содержит прием информации обнаружения воздействия от IDS. В соответствии с одним аспектом сетевой узел 11, 12, 21, 22 и 23 содержит модуль 2102 получения, сконфигурированный с этой целью.

В соответствии с еще одним аспектом настоящего описания получение содержит прием информации обнаружения воздействия изнутри сетевого узла 11, 12, 21, 22, 23 так как IDS расположен в сетевом узле 11, 12, 21, 22, 23. В соответствии с одним аспектом сетевой узел 11, 12, 21, 22 и 23 содержат модуль 2102 получения, сконфигурированный для этой цели.

Настоящего описание не ограничивается только атаками из транспортной сети интернет в RAN 10. В соответствии с аспектами настоящего описания интернет-транспорт не используются в RAN 10. Здесь и в вариантах осуществления, где интернет-транспорт используется, атаки могут также происходить из других источников в RAN 10, CN 30 или UE 13. Эти атаки могут также быть подавлены в соответствии со способами, устройствами и компьютерными программами, описанными выше.

Аспекты описания описываются с ссылками на чертежи, например, блок-схемы и/или последовательности операций. Должно быть очевидно, что несколько объектов на чертежах, например, блоки блок-схем и также комбинации объектов на чертежах, могут быть реализованы посредством команд компьютерной программы, команды которой могут храниться в считываемой компьютером памяти, и также загружаться на компьютер или другую аппаратуру обработки программируемых данных. Такие команды компьютерной программы могут быть выданы на процессор компьютера общего назначения, компьютера специального назначения и/или другую аппаратуру обработки программируемых данных для создания инструмента, такого, что команды, которые исполняются с помощью процессора на компьютере и/или другой аппаратуре обработки программируемых данных, создают средство для реализации функций/действий, определенных в блок-схемах и/или блоке последовательности операций или блоках.

В некоторых реализациях и в соответствии с некоторыми аспектами описания, функции или этапы, отмеченные в блоках, могут идти не по порядку, отмеченном на рабочих иллюстрациях. Например, два блока, показанные по очереди, могут фактически исполняться, по существу, одновременно, или блоки могут иногда исполняться в обратном порядке, в зависимости от вовлеченной функциональности/действий. Кроме того, функции или этапы, отмеченные в блоках, могут, в соответствии с некоторыми аспектами описания, выполняться непрерывно в цикле.

На чертежах и спецификации были описаны примерные аспекты описания. Однако множество изменений и модификаций могут быть применимы к этим аспектам, по существу, не отступая от принципов настоящего описания. Таким образом, описание должно рассматриваться в качестве иллюстративного, а не ограничивающим, и не как ограниченным конкретными аспектами, обсужденными выше. Соответственно, хотя специфичные условия используются, они используются в универсальном и описательном смысле только, а не в целях ограничения.