Результат интеллектуальной деятельности: СПОСОБ И УСТРОЙСТВО ДЛЯ ИСПОЛЬЗОВАНИЯ В СИСТЕМЕ СВЯЗИ

Вид РИД

Изобретение

Область техники, к которой относится изобретение

Настоящее изобретение относится к способам и устройствам в системе связи и, в частности, к решению проблемы безопасности в системе EPS (развернутая пакетная система, Evolved Packet System), то есть в системе Е-UTRAN (развернутая наземная сеть радиодоступа универсальной системы мобильной связи, Evolved UMTS Terrestrial Radio Access Network) и в системе EPC (развернутая основная пакетная сеть, Evolved Packet Core network) для переключаемых оборудованием пользователя запросов обслуживания. Более конкретно, настоящее изобретение относится к способу и устройству, используемым в MME (объект управления мобильностью) и в UE (оборудование пользователя) для установки ключа защиты безопасности, чтобы защитить трафик RRC/UP системы EPS (Evolved Packet System).

Уровень техники

В архитектуре EPS аутентификация абонента выполняется между UE и MME, и MME управляет, например, мобильностью, идентификациями UE и параметрами безопасности. Основой определения процедуры безопасности в EPS является ключ безопасности, K_ASME, который совместно используется MME и UE и устанавливается при аутентификации UE. Функциональный объект архитектуры EPS, называемый ASME (объект управления безопасностью доступа, Access Security Management Entity), может быть, например, совмещен с MME, и объект ASME принимает и хранит ключ K_ASME защиты безопасности, получаемый из ключей CK/IK, ограниченных домашней сетью. Из ключа безопасности K_ASME ASME выводит контекст безопасности NAS, используемый для защиты сигнализации NAS, то есть сигнализации слоя отсутствия доступа (Non Access Stratum) между MME сети EPC и UE. Контекст безопасности NAS содержит параметры для кодирования и защиты целостности сигнализации NAS, такие как K_NAS_enc, K_NAS_int, а также порядковые номера восходящих и нисходящих линий связи, NAS_U_SEQ и NAS_D_SEQ, и порядковые номера используются для предотвращения взлома защиты путем использования старых сообщений вместо оригинала, а также для входа в процедуры кодирования и защиты целостности. Объект ASME обеспечивает объекту MME контекст безопасности NAS, и один контекст безопасности NAS хранится в объекте MME, и соответствующий контекст безопасности NAS хранится в UE, и защита от взлома путем замещения оригинала, защита целостности и кодирование основываются на том, что порядковые номера контекстов безопасности NAS для MME и UE повторно не используются.

Предпочтительно, контекст безопасности для защиты трафика UP/RRC между UE и сервисным узлом eNodeB (то есть базовой радиостанцией в архитектуре EPS) также основывается на упомянутом ключе безопасности K_ASME. Процедура установления контекста безопасности UP/RRC содержит получение ключа, называемого K_eNB, из которого получают ключ шифрования K_eNB_UP_enc для защиты UP (плоскости пользователя), то есть данных конечного пользователя, переданных через EPC и E-UTRAN, а также ключ шифрования K_eNB_RRC_enc и ключ защиты целостности K_eNB_RRC_int для защиты RRC (управление радиоресурсами, Radio Resource Control).

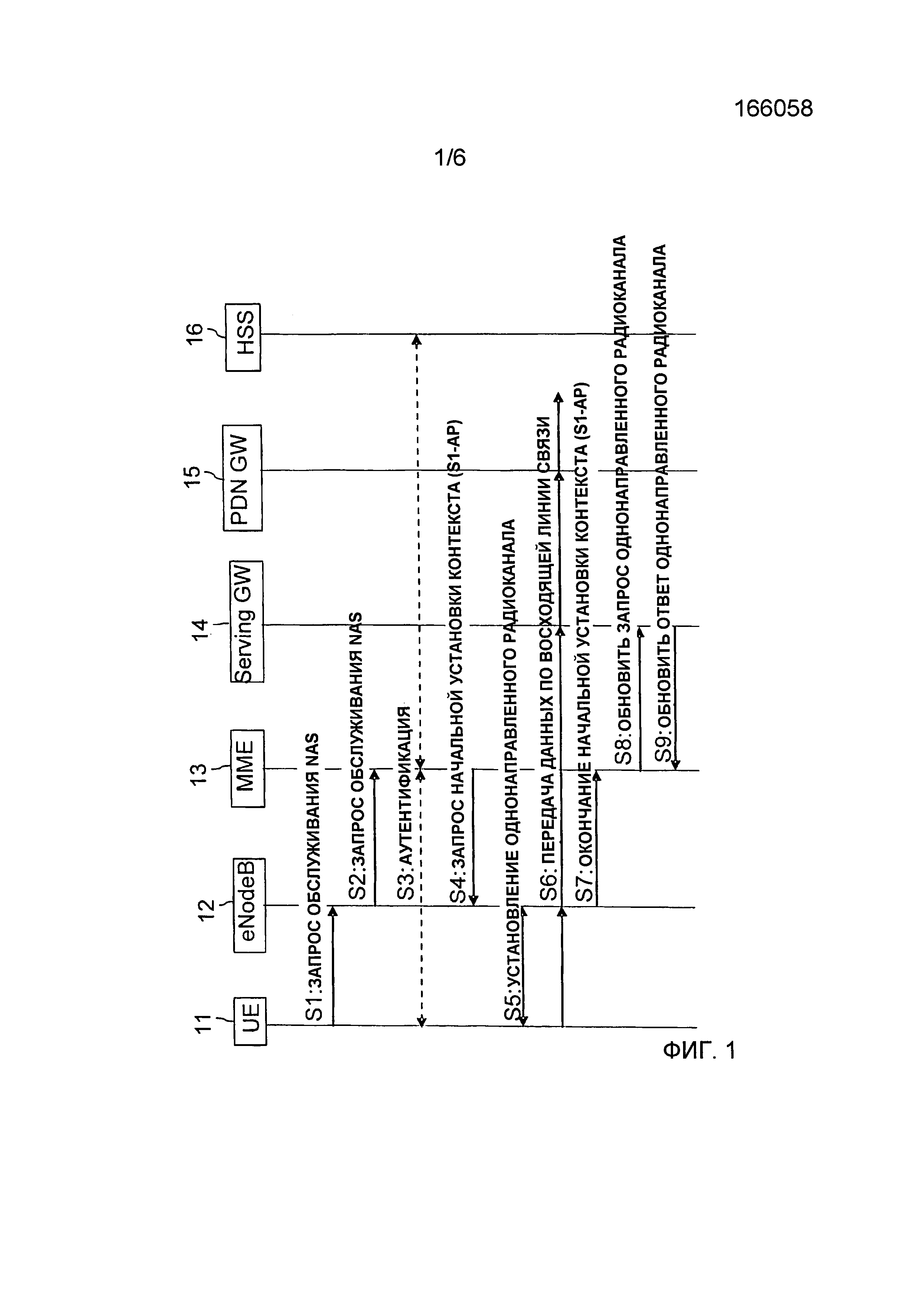

На фиг.1 показан обычный пример прохождения сигнала для инициируемого оборудованием пользователя (UE) перехода из состояния IDLE (бездействие) в состояние ACTIVE (действующий) в архитектуре EPS. Бездействующее UE известно только сети EPC системы EPS, и никакой контекст безопасности UP/RRC между узлом eNodeB и UE не существует. Когда UE находится в состоянии ACTIVE, это известно как сети EPC, так и сети EUTRAN, и контекст безопасности UP/RRC устанавливается для защиты трафика UP/RRC между UE и обслуживающим его узлом eNobeB.

На фиг.1 показано UE 11, eNodeB 12, MME 13, сервисный GW (шлюз) 14, шлюз 15 PDN и HSS (домашний абонентский сервер) 16. Сервисный шлюз 14 является узлом EPC, который заканчивает интерфейс в направлении сети EUTRAN, и шлюз PDN является узлом сети EPC, который заканчивает интерфейс в направлении PDN (сети пакетных данных). Если UE получает доступ к многочисленным сетям PDN, для этого UE могут существовать многочисленные шлюзы PDN. В сигнале S1 и сигнале S2 запрос обслуживания NAS явно направляется от UE к MME, и целостность запроса обслуживания NAS защищается, основываясь на NAS_U_SEQ. В необязательном сигнале S3 UE аутентифицируется с помощью MME, и K_ASME устанавливается, используя данные абонента, хранящиеся в HSS, и объект MME посылает запрос начальной установки контекста на узел eNodeB в сигнале S4. В сигналах S5 и S6 узел eNodeB устанавливает однонаправленный радиоканал с UE и направляет данные по восходящей линии связи, и возвращает сообщение о завершении начальной установки контекста к объекту MME в сигнале S7. В сигнале S8 MME посылает запрос обновления однонаправленного канала на сервисный GW, и сервисный GW отвечает в сигнале S9.

В предыдущих решениях получение K_eNB с помощью UE и MME для контекста безопасности RRC/UP основывается, например, на сообщении NAS SERVICE ACCEPT (согласие обслуживания NAS) или другой явной информации, посланной от MME к UE. Однако, как показано на примере традиционного прохождения сигналов EPS на фиг.1, MME обычно не будет посылать никакое сообщение NAS SERVICE ACCEPT после приема запроса обслуживания NAS SERVICE REQUEST от UE в системе EPS. Поэтому, невозможно будет получить K_eNB из информации, содержащейся в сообщении NAS SERVICE ACCEPT.

В соответствии с примером известного решения K_eNB получают с помощью MME из K_ASME и NAS_D_SEQ, используемых MME в сообщении NAS SERVICE ACCEPT, и UE получает тот же самый K_eNB, восстанавливая порядковый номер NAS_D_SEQ из сообщения NAS SERVICE ACCEPT и выполняя такое получение K_eNB, как и MME. MME передает K_eNB к узлу eNodeB, когда он устанавливает соединение S1 с узлом eNodeB. Однако недостаток этого известного решения состоит в том, что если никакое явное сообщение NAS SERVICE ACCEPT не подается от MME к UE, как в примере традиционного прохождения сигналов в системе EPS, показанном на фиг.1, то для UE невозможно получить такой же K_eNB, как у MME. Даже при том, что для UE технически возможно оценить текущий порядковый номер нисходящей линии связи к NAS, NAS_D_SEQ, эта оценка может быть ошибочной, поскольку MME может послать сообщения NAS, которые были потеряны и никогда не приняты на UE. В таком случае MME должен обновить свой NAS_D_SEQ, не давая UE знать об обновлении, что приводит к ошибочному NAS_D_SEQ на UE.

В соответствии с другим примером известного решения получение K_eNB основано на отдельном порядковом номере, хранящемся специально для получения K_eNB, и этот порядковый номер явно синхронизируется во время процедуры запроса обслуживания NAS либо посредством отправки его от UE к MME, либо посредством отправки его от MME к UE. Однако недостаток этого решения состоит в дополнительной сложности наличия отдельного порядкового номера, поскольку он должен храниться как в UE, так и в MME, чтобы препятствовать взлому защиты путем замещения оригинала.

Сущность изобретения

Задача настоящего изобретения состоит в решении проблемы, обозначенной выше, и эта и другие задачи решаются способом и устройством согласно независимым пунктам формулы изобретения и вариантами осуществления согласно зависимым пунктам формулы изобретения.

Основная идея настоящего изобретения состоит в том, что K_eNB получается из K_ASME и из NAS_U_SEQ сообщения NAS SERVICE REQUEST, передаваемого от UE к MME, тем самым запуская установление контекста безопасности UP/RRC в узле eNodeB.

Преимущество настоящего изобретения заключается в том, что никакое явное сообщение NAS SERVICE ACCEPT по нисходящей линии связи или порядковый номер от MME к UE не требуются, и что функциональные возможности защиты от повторной передачи перехваченных сообщений контекста безопасности NAS многократно используются в контекстах безопасности RRC и UP.

В соответствии с одним аспектом, изобретение обеспечивает способ установления в объекте MME системы EPS ключа безопасности K_eNB для защиты трафика RRC/UP между оборудованием пользователя UE и узлом eNodeB, обслуживающим UE. Способ содержит этапы приема запроса обслуживания NAS от UE, запроса, указывающего порядковый номер восходящей линии связи к NAS в NAS_U_SEQ; получения ключа безопасности K_eNB, по меньшей мере, из упомянутого принятого NAS_U_SEQ и из хранящегося ключа-объекта управления безопасностью доступа K_ASME, используемого совместно с упомянутым UE; и отправления упомянутого полученного K_eNB узлу eNodeB, обслуживающему упомянутое UE.

В соответствии со вторым аспектом изобретение обеспечивает объект MME для системы EPS. MME выполнен с возможностью установления ключа безопасности K_eNB для защиты трафика RRC/UP между UE и узлом eNodeB, обслуживающим UE. MME содержит средство приема запроса обслуживания NAS от UE, запроса, указывающего порядковый номер восходящей линии связи к NAS, NAS_U_SEQ; средство получения K_eNB, по меньшей мере, из упомянутого принятого NAS_U_SEQ и из хранящегося ключа-объекта управления безопасностью доступа K_ASME, используемого совместно с упомянутым UE, а также средство посылки упомянутого полученного K_eNB к узлу eNodeB, обслуживающему упомянутое UE.

Первый и второй аспекты дополнительно обеспечивают способы, а также соответствующие средства, в соответствии с которыми MME может получить K_eNB из NAS_U_SEQ и K_ASME, используя псевдослучайную функцию PRF. Объект MME может дополнительно восстанавливать полный порядковый номер восходящей линии связи NAS в NAS_U_SEQ из принятых битов младших разрядов и результата проверки целостности запроса обслуживания NAS, принятого от UE. Дополнительно, MME может направить обратно индикацию о принятом NAS_U_SEQ к UE, и NAS_U_SEQ может содержаться в сообщении установки, направляющем K_eNB к узлу eNodeB. Таким образом, UE не должно помнить NAS_U_SEQ, посланный к MME.

В соответствии с третьим аспектом изобретение обеспечивает способ в оборудовании пользователя UE системы EPS для установления ключа безопасности K_eNB, чтобы защитить трафик RRC/UP, которым обмениваются с обслуживающим его узлом eNodeB. Способ содержит этапы посылки запроса обслуживания NAS объекту MME, причем запрос указывает порядковый номер восходящей линии связи к NAS, NAS_U_SEQ; и получения K_eNB, по меньшей мере, из упомянутого NAS_U_SEQ и из хранящегося ключа-объекта управления безопасностью доступа K_ASME, используемого совместно с упомянутым MME.

В соответствии с четвертым аспектом изобретение обеспечивает оборудование пользователя UE, выполненное с возможностью работы в системе EPS. UE выполнено с возможностью установления ключа безопасности K_eNB для защиты трафика RRC/UP, которым обмениваются с обслуживающим узлом eNodeB. UE содержит средство посылки запроса обслуживания NAS к объекту MME, причем запрос указывает порядковый номер восходящей линии связи NAS, NAS_U_SEQ, а также средство получения K_eNB, по меньшей мере, из упомянутого NAS_U_SEQ и из хранящегося ключа-объекта управления безопасностью доступа K_ASME, используемого совместно с упомянутым MME.

Третий и четвертый аспекты дополнительно обеспечивают способы, а также соответствующие средства, согласно которым UE может получить K_eNB из NAS_U_SEQ и K_ASME, используя псевдослучайную функцию PRF, и защита целостности посылает запрос обслуживания NAS к объекту MME. Дополнительно, UE может хранить NAS_U_SEQ из запроса обслуживания NAS, посланного к MME, или, альтернативно, принять индикацию NAS_U_SEQ посланного к MME запроса обслуживания NAS от MME через узел eNodeB. Этот альтернативный вариант осуществления обладает тем преимуществом, что UE не должен помнить NAS_U_SEQ, посланный к MME. UE может дополнительно получить K_eNB из NAS_U_SEQ и K_ASME после приема сообщения с конфигурацией безопасности от узла eNodeB.

Краткое описание чертежей

Настоящее изобретение будет далее описано более подробно и со ссылкой на сопроводительные чертежи, на которых:

фиг.1 - схема прохождения сигналов, показывающая традиционный, запускаемый UE запрос обслуживания в системе EPS;

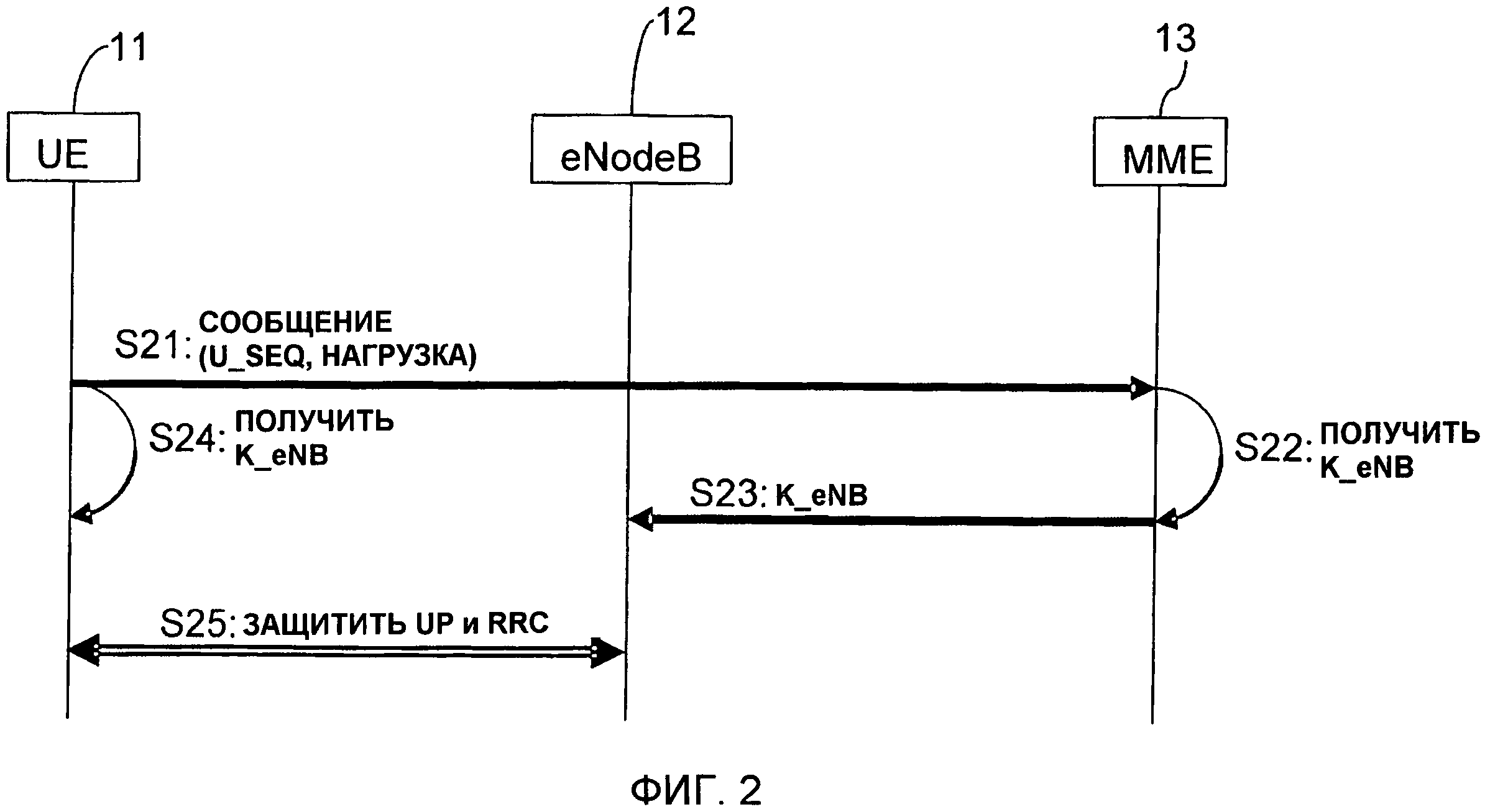

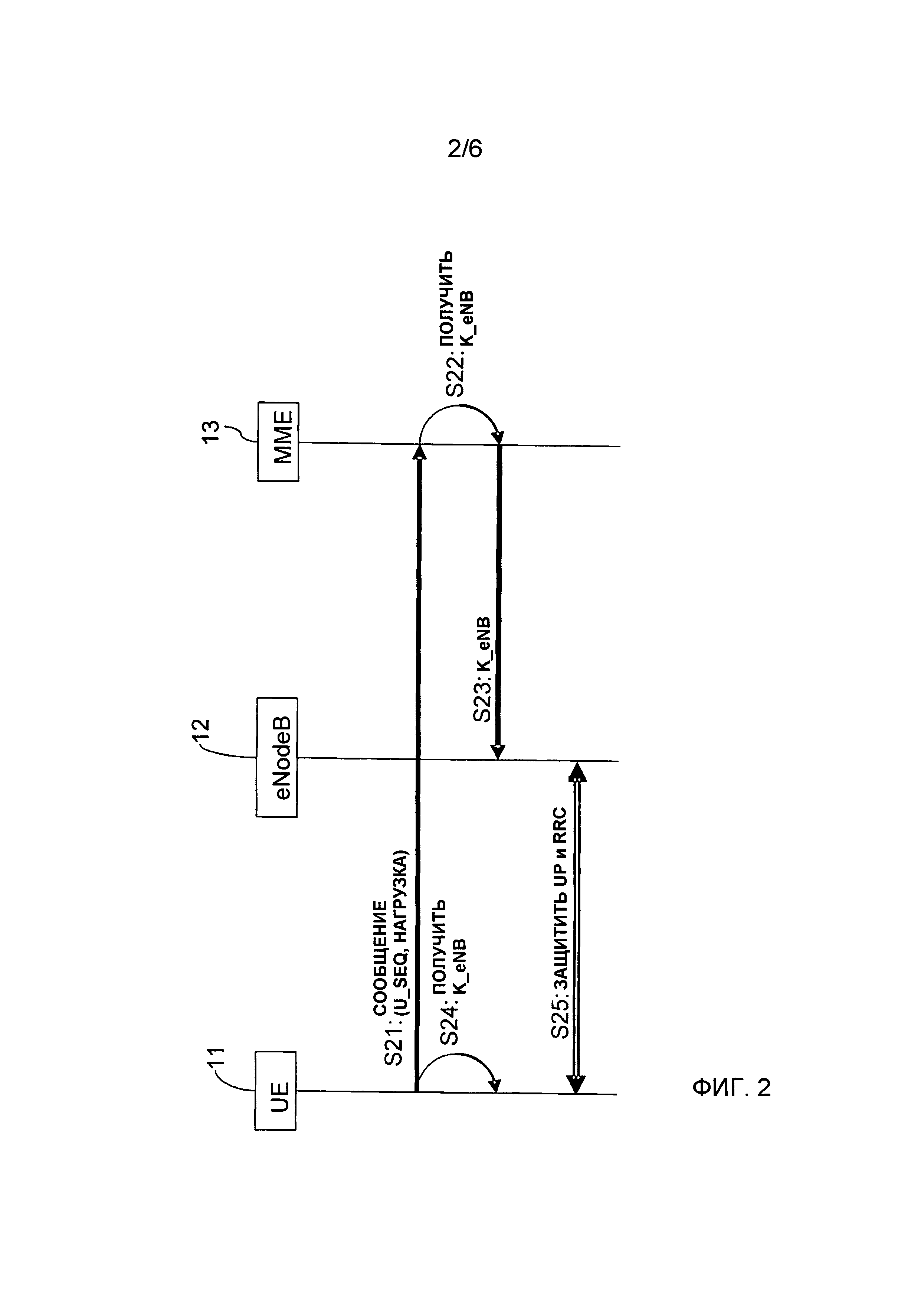

фиг.2 - схема прохождения сигналов, показывающая первый вариант осуществления настоящего изобретения, в соответствии с которым UE помнит сообщение NAS_U_SEQ, посланное к MME в сообщении запроса обслуживания NAS;

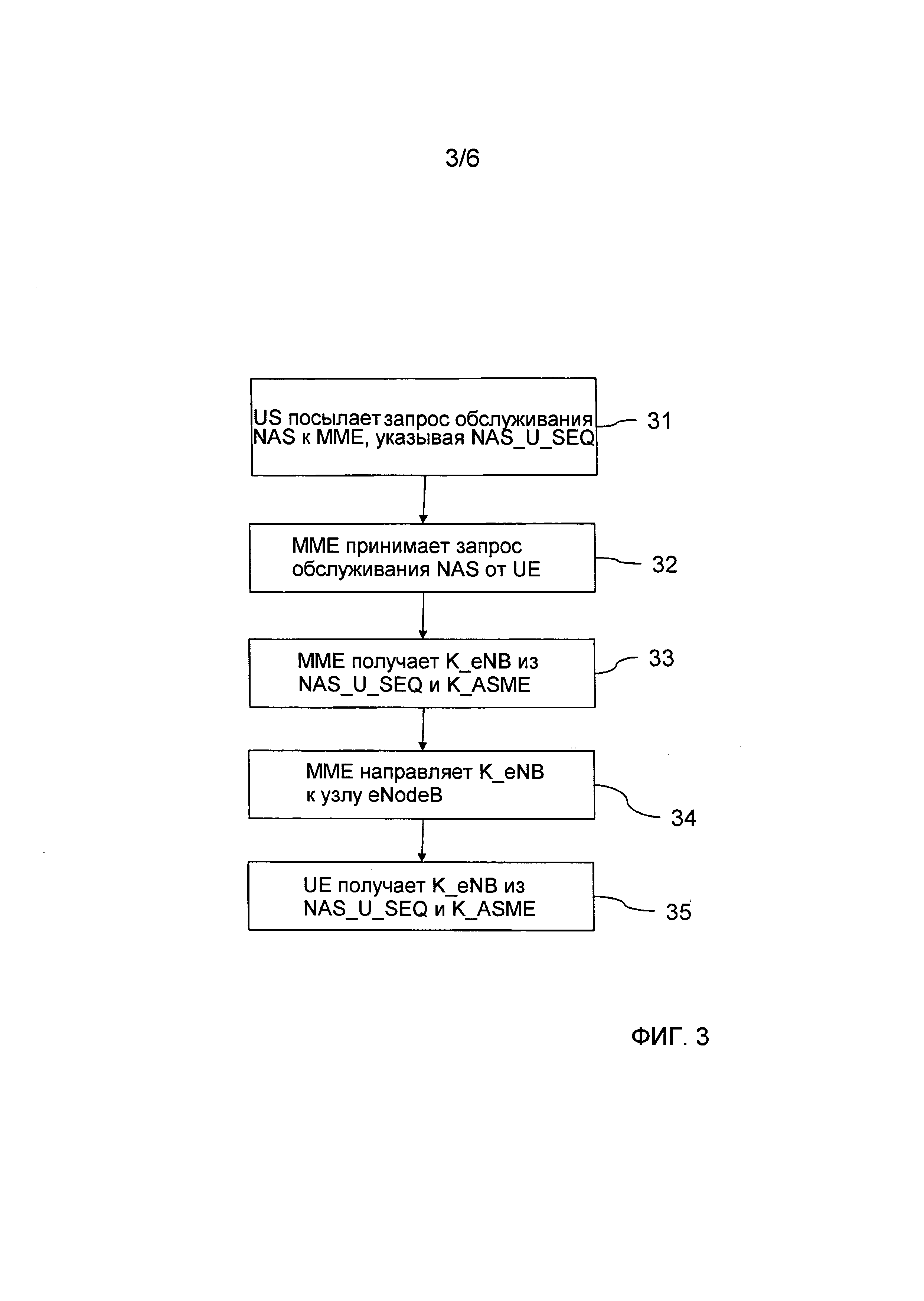

фиг.3 - блок-схема последовательности выполнения операций получения K_eNB оборудованием UE и объектом MME;

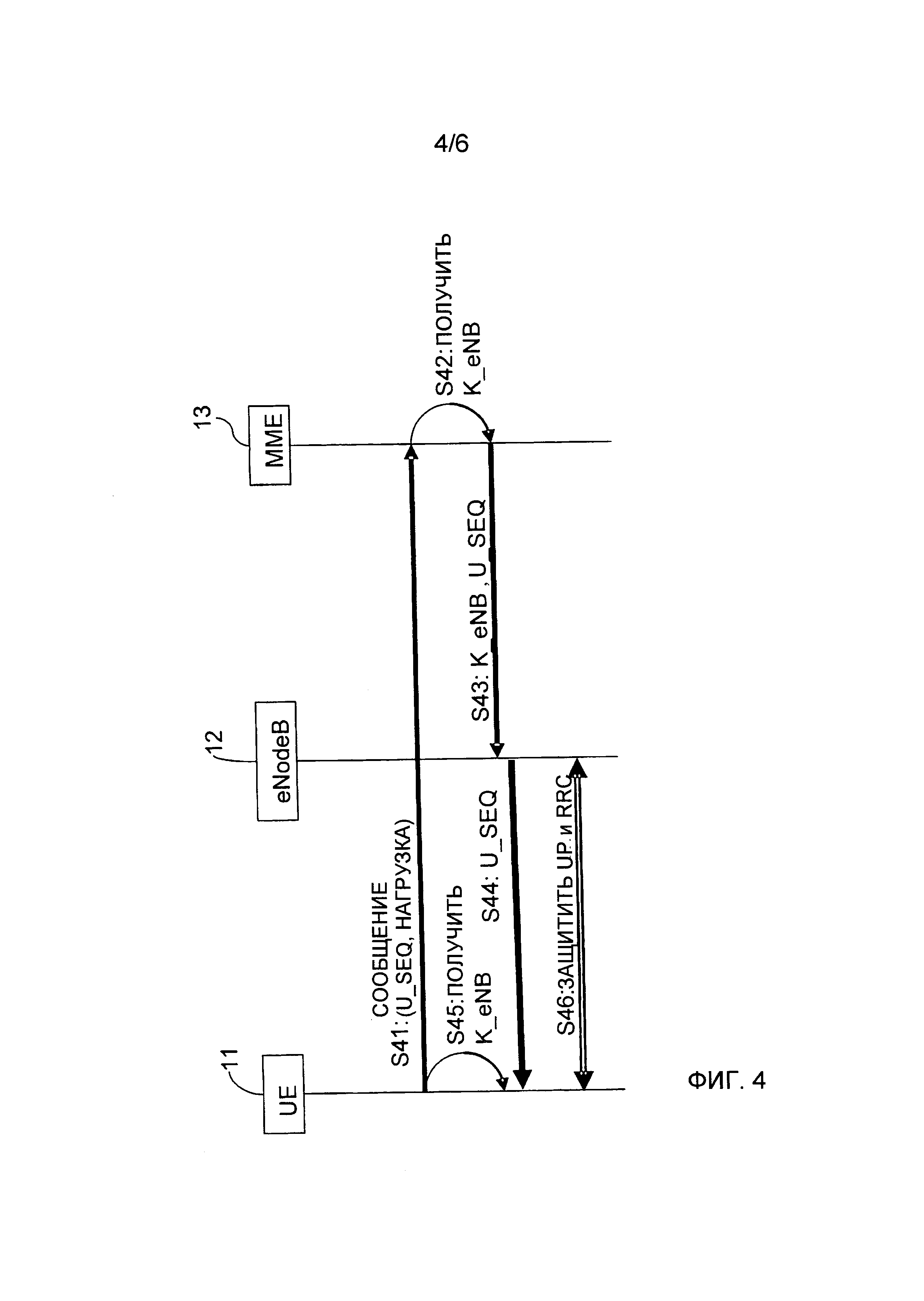

фиг.4 – схема прохождения сигналов, показывающая второй вариант осуществления настоящего изобретения, в котором MME возвращает принятый NAS_U_SEQ к UE;

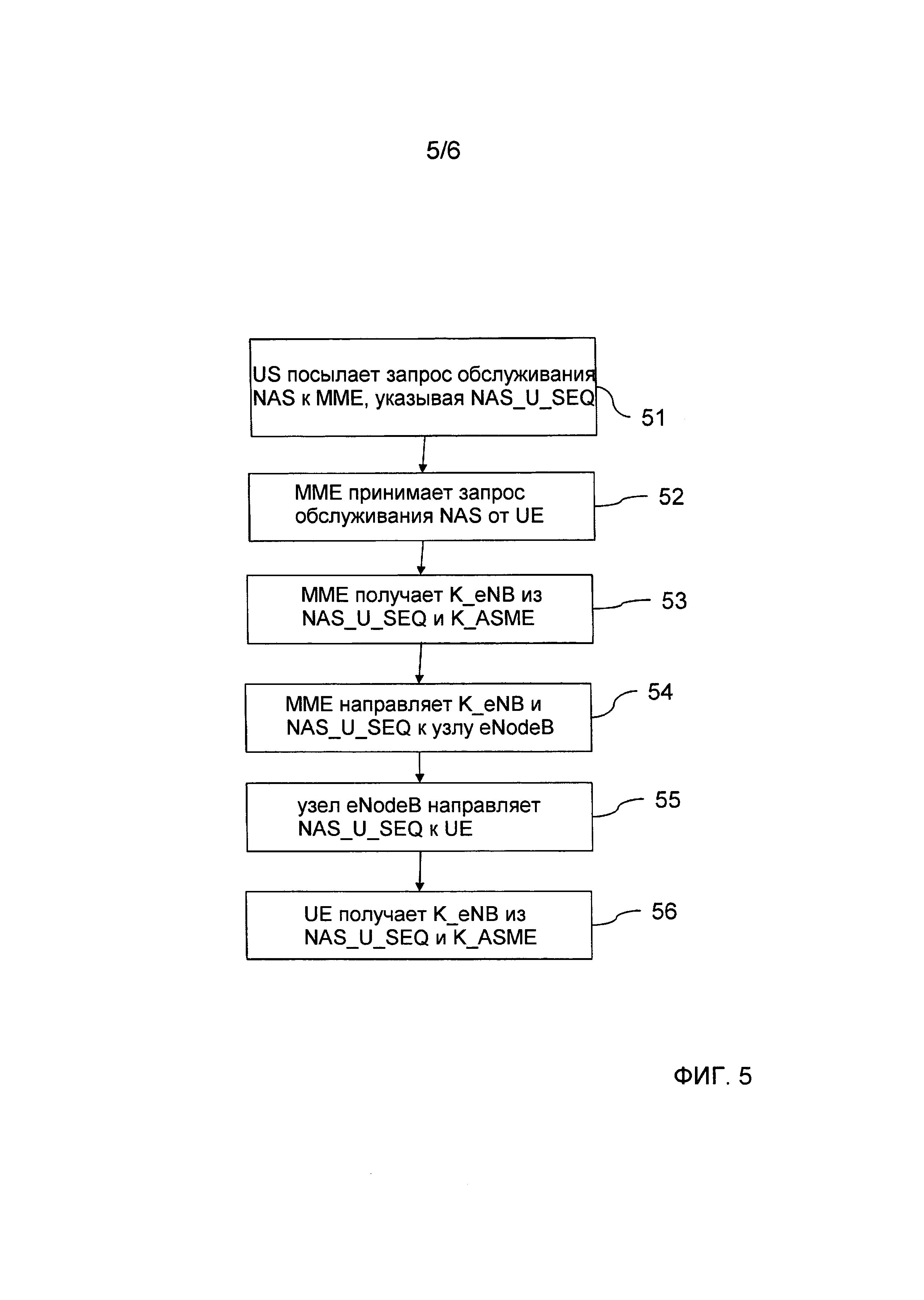

фиг.5 - блок-схема последовательности выполнения операций второго варианта осуществления, показанного на фиг.4; и

фиг.6а – схематическое изображение объекта MME, и фиг.6b – схематическое изображение UE, причем оба чертежа показывают средство получения ключа безопасности K_eNB.

Подробное описание

В последующем описании изложены конкретные подробности, такие как конкретная архитектура и последовательности этапов для обеспечения полного понимания настоящего изобретения. Однако специалистам в данной области техники должно быть очевидно, что настоящее изобретение может быть осуществлено и в других вариантах осуществления, которые могут отличаться от этих конкретных подробностей.

Кроме того, очевидно, что описанные функции могут быть осуществлены, используя программное обеспечение, функционирующее в сочетании с запрограммированным микропроцессором или универсальным компьютером, и/или используя интегральную схему специального назначения. Когда изобретение описывается в форме способа, изобретение может быть также осуществлено в компьютерном программном продукте, а также в системе, содержащей компьютерный процессор и запоминающее устройство, в которой запоминающее устройство кодируется с помощью одной или более программ, которые могут выполнять описанные функции.

Концепцией или изобретением является то, что ключ защиты безопасности K_eNB получают из ключа-объекта управления безопасностью доступа K_ASME и из счетчика последовательностей восходящей линии связи, NAS_U_SEQ, сообщения NAS SERVICE REQUEST, посланного от UE к MME, запуская, таким образом, установление контекста безопасности UP/RRC в узле eNodeB.

Когда UE находится в режиме IDLE (бездействие), контекст безопасности NAS существует и содержит, например, описанные выше сообщения K_NAS_enc, K_NAS_int, NAS_U_SEQ и сообщение NAS_D_SEQ, и сообщения NAS являются защищенными в отношении целостности и, возможно, конфиденциальности. Контекст защиты безопасности NAS, таким образом, также содержит возможности защиты для UE, в частности, алгоритмы целостности и кодирования.

Защита сообщений NAS основана на ключах безопасности NAS, K_NAS_enc, K_NAS_int, и счетчиках последовательностей в восходящей и нисходящей линиях связи, NAS_U_SEQ или NAS_D_SEQ, для направления сообщения. Полный счетчик последовательностей обычно не передается в сообщении NAS, передаются только некоторые биты младших разрядов, и полный порядковый номер будет восстанавливаться на приемном конце из местной оценки битов старших разрядов и принятых битов младших разрядов.

Концепция изобретения может быть объяснена в контексте схемы прохождения сигналов для переключаемых UE запросов обслуживания, как показано на приведенной выше фиг.1:

На этапах сигналов S1 и S2 традиционной схемы прохождения сигналов, показанной на фиг.1, NAS SERVICE REQUEST, содержащий счетчик последовательностей для восходящей линии связи, NAS_U_SEQ, направляется от UE к MME, и сообщение NAS SERVICE REQUEST является защищенным в отношении целостности на основе упомянутой NAS_U_SEQ. Объект MME проверяет целостность сообщения и принимает его, если это не взлом защиты путем замены оригинала, и это гарантирует, что сообщение NAS_U_SEQ является новым и не использовалось прежде.

После этого, в соответствии с настоящим изобретением, MME получает K_eNB, основываясь, по меньшей мере, на принятых данных счетчика последовательностей восходящей линии связи NAS_U_SEQ и на K_ASME, используя обычную функцию получения ключа, и это не показано на традиционной схеме прохождения сигналов, приведенной на фиг.1. Следовательно, счетчик последовательностей может быть возвращен в исходное состояние только при аутентификации. MME пошлет полученный K_eNB вниз на узел eNodeB в сообщение или ярусами в сообщение сигнала S4, запрос начальной установки контекста (S1-AP).

В сигнале S5 узел eNodeB посылает сообщение установления однонаправленного радиоканала и сообщение с конфигурацией защиты безопасности к UE. Эти сообщения можно послать как два отдельных сообщения или объединить их в одном сообщении, как показано на фиг.1, и прием этих сообщений на UE будет неявным подтверждением переданного UE NAS SERVICE REQUEST в сигнале S1. Команда режима безопасности будет определять, например, когда защита должна начаться и какой алгоритм использовать.

В соответствии с настоящим изобретением UE получает K_eNB, основываясь, по меньшей мере, на NAS_U_SEQ и K_ASME, используя традиционную функцию получения ключа, после приема сообщения в сигнале S5, если такое получение не произошло раньше. После этого узел eNodeB и UE установят контексты безопасности UP/RRC, и это не показано на традиционной схеме прохождения сигналов на фиг.1.

В соответствии с первым вариантом осуществления настоящего изобретения UE сохраняет данные счетчика последовательностей восходящей линии связи NAS_U_SEQ, содержащиеся в начальном NAS SERVICE REQUEST в сигнале S1, и использует сохраненные NAS_U_SEQ для получения K_eNB.

Однако, в соответствии со вторым вариантом осуществления, MME содержит данные счетчика последовательностей восходящей линии связи NAS_U_SEQ, или только биты младших разрядов, указывающие NAS_U_SEQ, в сообщении установки S1-AP, в сигнале S4, посланном к узлу eNodeB, и в этом случае эта информация также направляется к UE от узла eNodeB во время установления контекста RRC/UP. В этом случае UE будет иметь возможность восстановить индикацию NAS_U_SEQ от узла eNodeB для получения K_eNB и не должно сохранять NAS_U_SEQ для NAS сообщения запроса обслуживания NAS, посылаемого к объекту MME в сигналах S1 и S2.

На фиг.2 показан первый вариант осуществления этого изобретения, в котором UE сохраняет NAS_U_SEQ начального сообщения запроса обслуживания NAS в сигнале S21 для получения K_eNB в сигнале S24. MME примет NAS_U_SEQ от UE в сигнале S21 или только биты младших разрядов, указывающие NAS_U_SEQ, и получит K_eNB, основываясь на NAS_U_SEQ и K_ASME в S22. MME направляет полученный K_eNB к узлу eNodeB в сигнале S23.

После этого, но на фиг.2 это не показано, eNodeB и UE установят контекст защиты безопасности UP/RRC, используя K_eNB, причем контексты защиты безопасности UP/RRC содержат ключ шифрования K_eNB_UP_enc для защиты UP-трафика, а также ключ шифрования и ключ защиты целостности K_eNB_RRC_enc и K_eNB_RRC_int, соответственно, для защиты трафика RRC, обеспечивая, таким образом, безопасный трафик UP/RRC в сигнале S25.

Получение K_eNB выполняется традиционной функцией получения ключа, например, с помощью псевдослучайной функции (PRF); K_eNB=PRF(K_ASME, NAS_U_SEQ, ...).

Дополнительно, как показано точками в описанной выше PRF-функции, функция получения K_eNB может иметь дополнительные обычные входные значения, такие как, например, eNodeB-тождественность.

На фиг.3 показана блок-схема, демонстрирующая последовательность выполнения операций соответственно настоящему изобретению, и на этапе 31 UE 11 посылает начальное сообщение запроса обслуживания NAS объекту MME 13, указывающее данные счетчика последовательностей восходящей линии связи к NAS, NAS_U_SEQ, обычно только путем посылки битов младших разрядов счетчика. На этапе 32 MME принимает сообщение запроса обслуживания NAS от UE, получающего NAS_U_SEQ, и восстанавливает полную последовательность из принятых битов младших разрядов. На этапе 33 MME получает ключ безопасности K_eNB из, по меньшей мере, принятого NAS_U_SEQ и K_ASME из объекта ASME, используя подходящую функцию получения ключа, например, псевдослучайную функцию.

После этого на этапе 34 MME направляет к узлу eNodeB 12 полученный K_eNB, который должен использоваться узлом eNodeB для установки полного контекста безопасности UP/RRC совместно с UE. На этапе 35 упомянутое UE должно получить тот же самый K_eNB, по меньшей мере, из хранящегося K_ASME и из NAS_U_SEQ начального сообщения запроса обслуживания NAS, переданного от UE к MME на этапе 31, и установить контекст безопасности UP/RRC из полученного K_eNB.

В первом варианте осуществления настоящего изобретения UE сохраняет NAS_U_SEQ, переданное MME в начальном сообщении NAS запроса обслуживания NAS, и использует сохраненный порядковый номер для получения K_eNB.

На фиг.4 показана схема прохождения сигналов, показывающая второй вариант осуществления настоящего изобретения, в котором UE не должно хранить NAS_U_SEQ. Вместо этого MME будет посылать индикацию приема NAS_U_SEQ обратно к UE через узел eNodeB. В сигнале S41, соответствующем сигналу S21 на фиг.2, UE 11 передает начальный запрос обслуживания NAS к MME 13, указывающий порядковый номер восходящей линии связи NAS_U_SEQ, и MME будет принимать NAS_U_SEQ и получит K_eNB, основываясь, по меньшей мере, на NAS_U_SEQ и K_ASME на S42. Однако, в соответствии с этим вторым вариантом осуществления, MME будет содержать индикацию упомянутого принятого NAS_U_SEQ в сигнале S43, переданном узлу eNodeB 12 вместе с полученным K_eNB, и узел eNodeB будет отправлять NAS_U_SEQ к UE в сигнале S44. После этого UE получит K_eNB, по меньшей мере, из K_ASME и из NAS_U_SEQ, возвращенного от MME, в сигнале S45. Из полученного ключа защиты безопасности K_eNB, eNodeB и UE будут устанавливать контекст безопасности UP/RRC, тем самым обеспечивая безопасный трафик UP/RRC в сигнале S46.

На фиг.5 показана блок-схема, демонстрирующая описанный выше способ, соответствующая второму варианту осуществления настоящего изобретения, в котором индикация приема NAS_U_SEQ возвращается к UE от MME. На этапе 41 UE 11 посылает начальное сообщение запроса обслуживания NAS к MME 13, причем сообщение указывает данные счетчика последовательностей восходящей линии связи NAS, NAS_U_SEQ, обычно биты младшего разряда. На этапе 52 MME принимает сообщение NAS SERVICE REQUEST от UE, таким образом получая NAS_U_SEQ и, в случае необходимости, восстанавливая полный NAS_U_SEQ из принятых битов младших разрядов. На этапе 53 MME получает ключ безопасности K_eNB, по меньшей мере, из принятых NAS_U_SEQ и K_ASME, используя подходящую функцию получения ключа.

После этого MME содержит индикацию счетчика последовательностей в восходящей линии связи к NAS, NAS_U_SEQ, в сообщении, направляющем полученный K_eNB к узлу eNodeB 12, на этапе 54, и узел eNodeB использует принятый ключ безопасности K_eNB для установления контекста безопасности UP/RRC. Принятый NAS_U_SEQ направляется к UE 11 узлом eNodeB на этапе 55, и на этапе 56 UE получает ключ безопасности K_eNB, по меньшей мере, от K_ASME и от упомянутого принятого NAS_U_SEQ, чтобы установить контекст безопасности UP/RRC, используемый совместно с узлом eNodeB.

Получение K_eNB объектом MME на этапе 53 и оборудованием UE на этапе 56 выполняется с помощью подходящей традиционной функции получения ключа, например, псевдослучайной функции; K_eNB = PRF(K_ASME, NAS_U_SEQ, ,...). Обычно функция получения ключа будет иметь дополнительные традиционные входные значения, например, eNodeB-тождественность.

На фиг.6а показан объект MME 13 для системы EPS, соответствующий настоящему изобретению, дополнительно выполненный с возможностью установления ключа безопасности K_eNB для контекста безопасности для защиты трафика UP/RRC между UE и сервисным узлом eNodeB. MME обеспечивается традиционным средством связи, не показанным на чертеже, для связи с узлами EPS, например, с узлами eNodeB, через интерфейс S1-MME. Дополнительно, в объекте MME, показанном на фиг.1, объект ASME 61 показан пунктирной линией, поскольку этот функциональный объект системы EPS может быть совмещен с объектом MME.

Средство объекта MME 13, показанное на фиг.6a, для установления ключа безопасности K_eNB содержит средство 62 приема сообщения запроса обслуживания NAS, в том числе NAS_U-SEQ от UE через его сервисный узел eNodeB; средство 63 получения ключа для получения ключа безопасности K_eNB, основываясь, по меньшей мере, на принятом NAS_U-SEQ и хранящемся K_ASME, используя обычную функцию получения ключа; и средство 64 посылки для посылки полученного K_eNB на узел eNodeB, обслуживающий UE.

На фиг.6b показано UE 11 (оборудование пользователя), соответствующее настоящему изобретению, UE, адаптированное для работы в системе EPS и дополнительно выполненное с возможностью установления ключа безопасности K_eNB для контекста безопасности для защиты трафика UP/RRC, которым обмениваются с обслуживающим узлом eNodeB. UE обеспечивается традиционным средством связи, не показанным на чертеже, чтобы осуществлять связь с узлами в системе EPS через интерфейс LTE-Uu к его обслуживающему узлу eNodeB.

Средство UE 11, показанное на фиг.6b, для установления ключа безопасности K_eNB содержит средство 66 посылки для посылки сообщения NAS SERVICE REQUEST объекту MME через обслуживающий узел eNodeB, запроса, указывающего порядковый номер восходящей линии связи NAS_U-SEQ, и средство установления ключа защиты безопасности K_eNB содержит средство 67 получения ключа для получения ключа безопасности K_eNB, основываясь, по меньшей мере, на NAS_U-SEQ и хранящемся K_ASME, используя обычную функцию получения ключа.

Описанные выше средства MME и UE, как показано на фиг.6a и 6b, осуществляют описанные функции, используя подходящую комбинацию программного обеспечения и аппаратурного оборудования, например, запрограммированные микропроцессоры или специализированные интегральные схемы, а также обычные радиопередатчики и приемники.

Хотя изобретение было описано со ссылкой на определенные примеры вариантов осуществления, описание в целом предназначено только для пояснения концепции изобретения и не должно рассматриваться как ограничивающее объем изобретения.