Результат интеллектуальной деятельности: ПРЕДОСТАВЛЕНИЕ УСТРОЙСТВ В КАЧЕСТВЕ СЕРВИСА

Вид РИД

Изобретение

ПЕРЕКРЕСТНЫЕ ССЫЛКИ НА РОДСТВЕННЫЕ ЗАЯВКИ

[0001] Настоящая заявка испрашивает приоритет по патентной заявке США № 13/830,114, поданной 14 Марта, 2013, под названием «Предоставление устройств в качестве сервиса», содержание которой полностью включено в настоящее описание посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ

[0002] Распределенные компьютерные системы обеспечивают все большее количество эффективных способов предоставления множества типов различных сервисов. Однако по мере увеличения сложности и распространения распределенных компьютерных систем также возрастает сложность поддержания защиты данных. Продолжаются попытки решать задачи уязвимости безопасности по меньшей мере со скоростью их обнаружения. Это осложняется скоростью развития компьютерных систем и их использования, а также скоростью возрастания их значимости. В это же время во многих сферах безопасность данных имеет высокое значение. Многие люди, например, доверяют компаниям данные, предназначенные для частного хранения, за исключением относительно немногих случаев. Бреши в системе безопасности, следовательно, могут причинить ущерб деятельности компании от потери доверия и репутации до невозможности вести деятельность вследствие неисправности системы, вызванной сбоем системы безопасности.

[0003] На протяжении лет было разработано множество стратегий для решения проблемы увеличивающихся угроз защиты данных. Шифрование данных, например, может обеспечить эффективный способ предотвращения несанкционированного доступа к данным. В результате были разработаны сложные устройства для безопасного хранения криптографической информации, такой как криптографические ключи. Хотя такие устройства часто хорошо служат для различных целей, интеграция указанных устройств в стратегии различных инфраструктур может вызывать много трудностей. Также, такие устройства часто требуют значительного вложения, что может являться препятствием для многих организаций.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0004] Различные варианты реализации в соответствии с настоящим изобретением будут описаны со ссылками на чертежи, на которых:

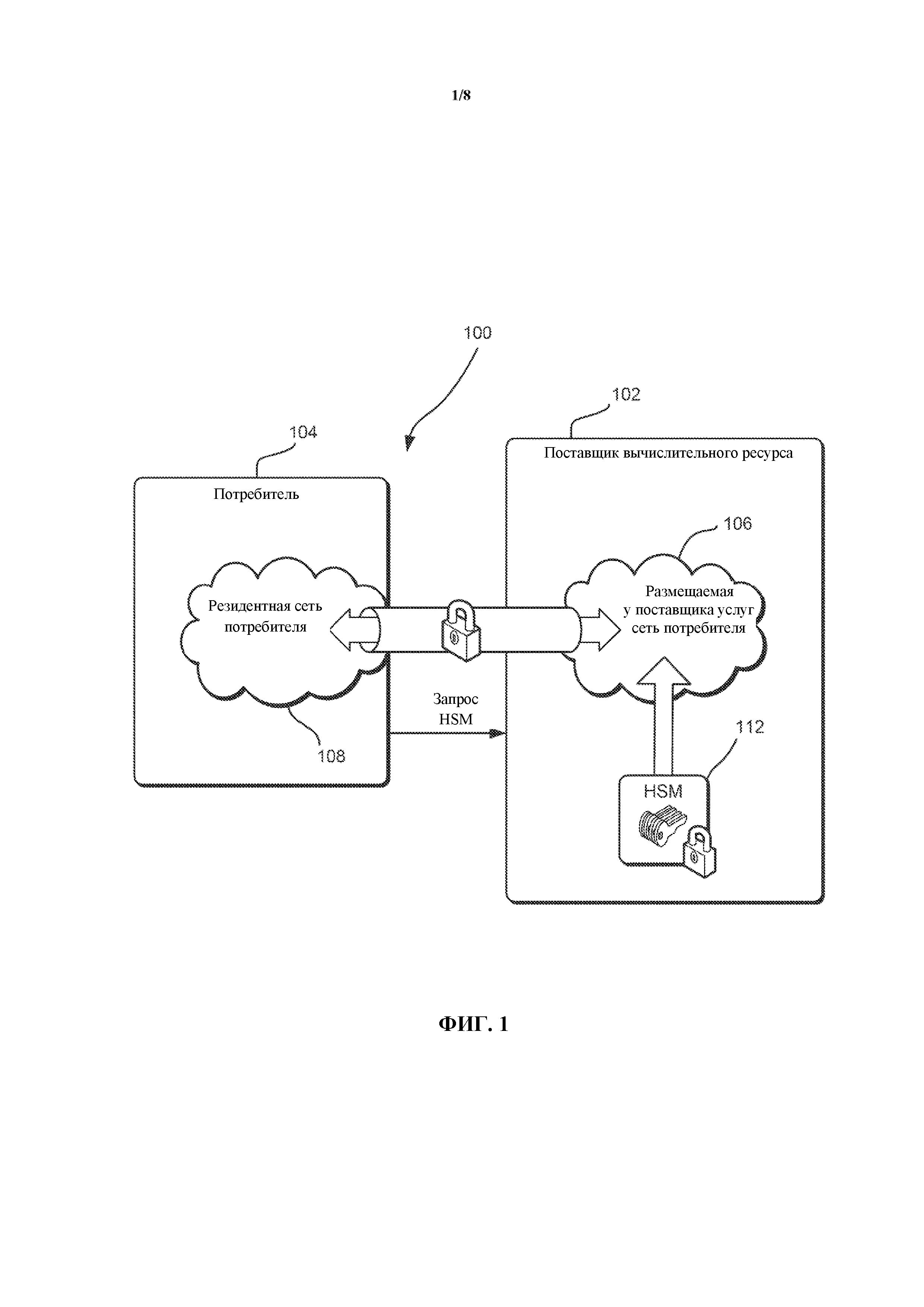

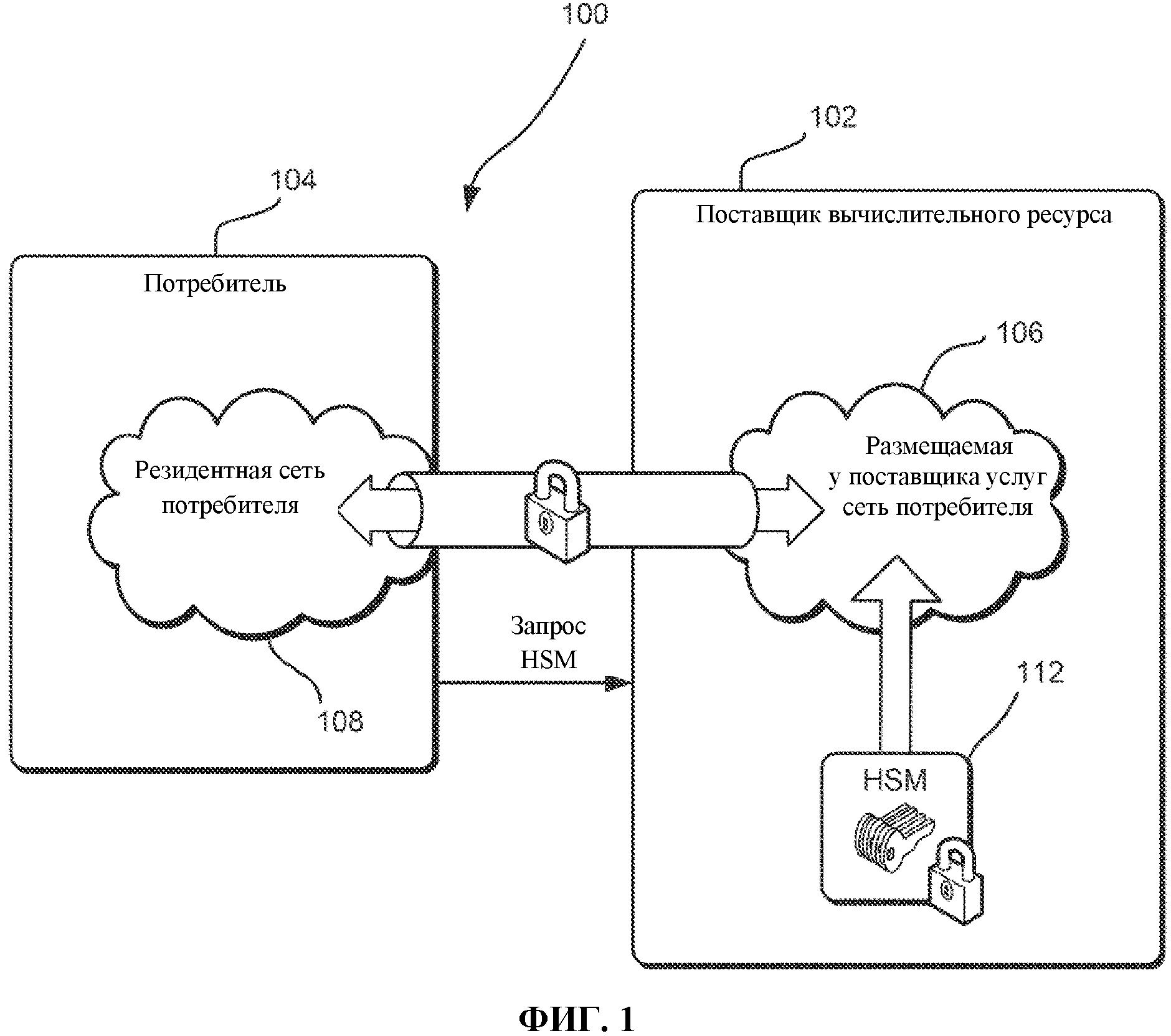

[0005] На фиг.1 изображен иллюстративный пример вычислительной среды, в которой могут быть реализованы различные варианты реализации настоящего изобретения,

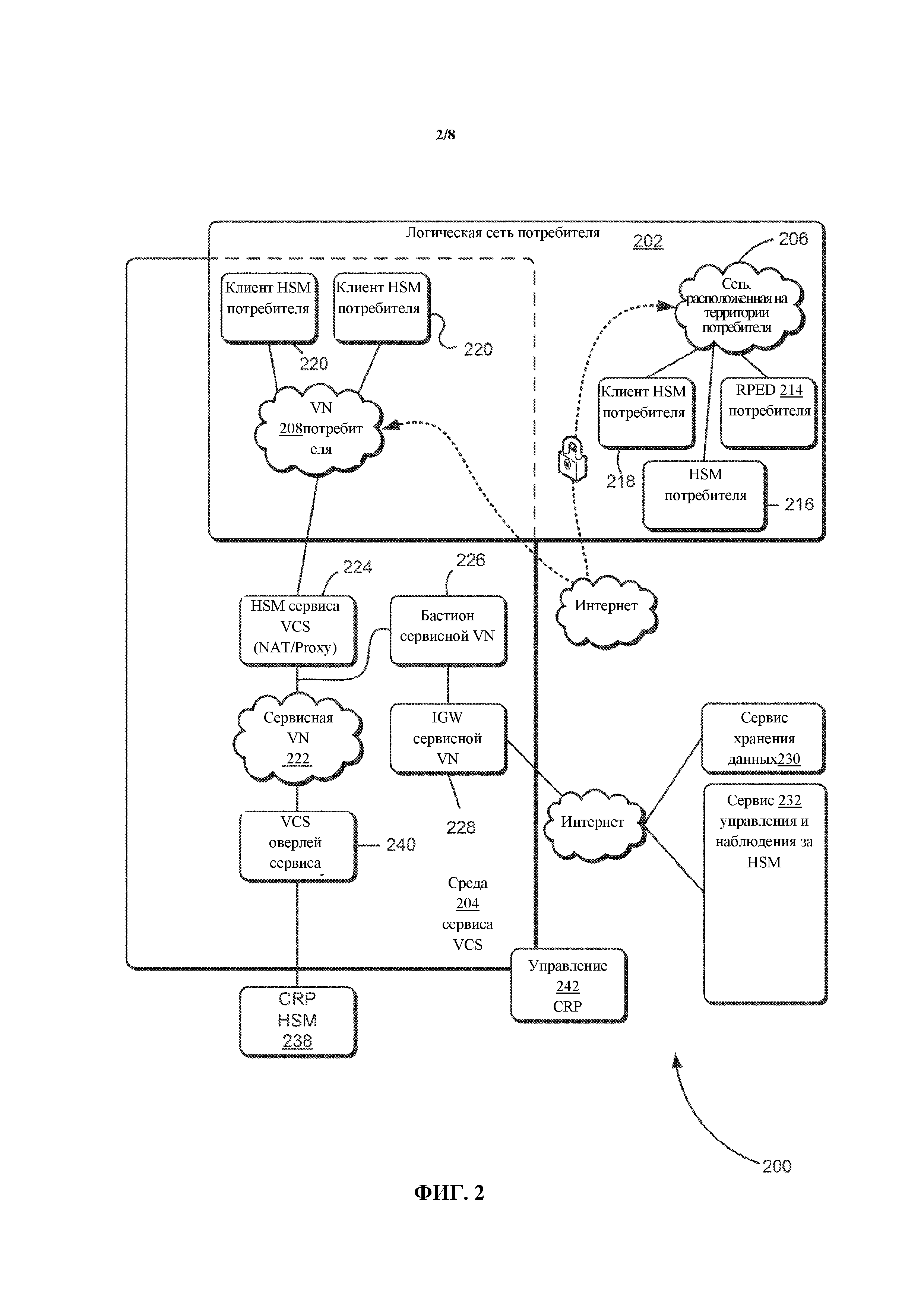

[0006] На фиг.2 изображен иллюстративный пример вычислительной среды, в которой аппаратные модули безопасности могут быть предоставлены в качестве сервиса в соответствии по меньшей мере с одним вариантом реализации,

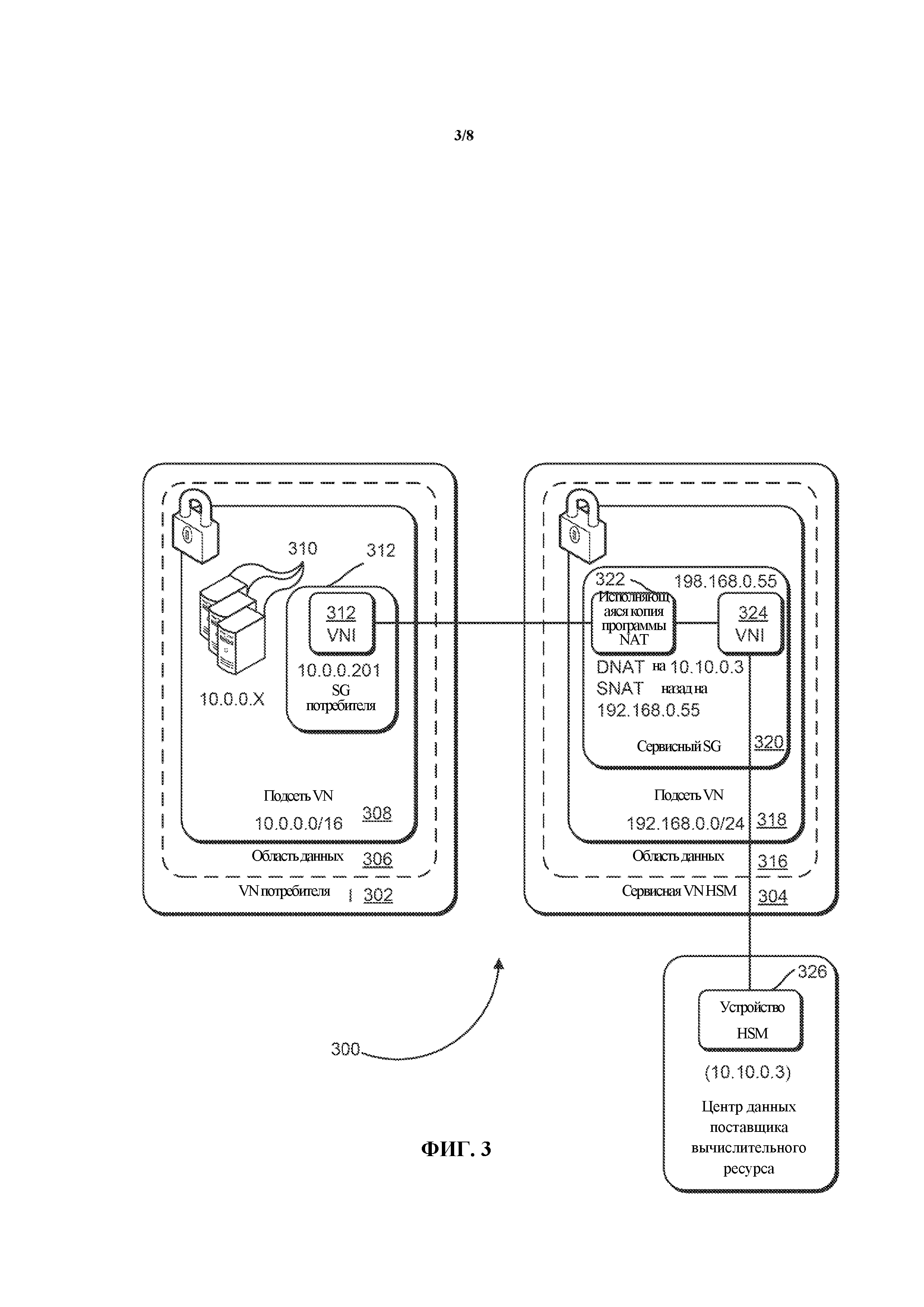

[0007] На фиг.3 изображен иллюстративный пример схемы, изображающей способ предоставления использования аппаратного модуля безопасности в качестве сервиса в соответствии по меньшей мере с одним вариантом реализации,

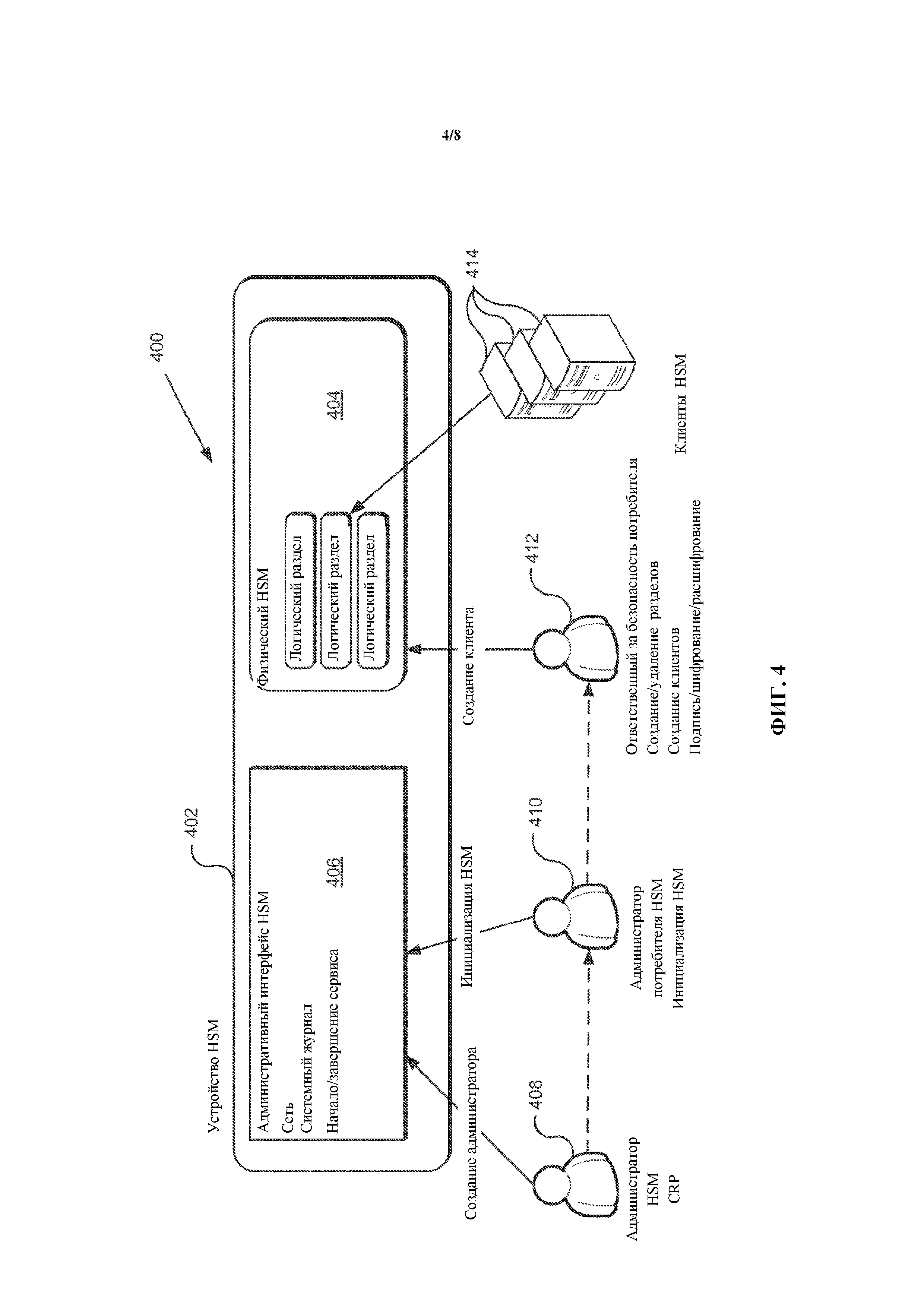

[0008] На фиг.4 изображен иллюстративный пример схемы, изображающей способ, посредством которого аппаратный модуль безопасности может быть предоставлен в качестве сервиса в соответствии по меньшей мере с одним вариантом реализации,

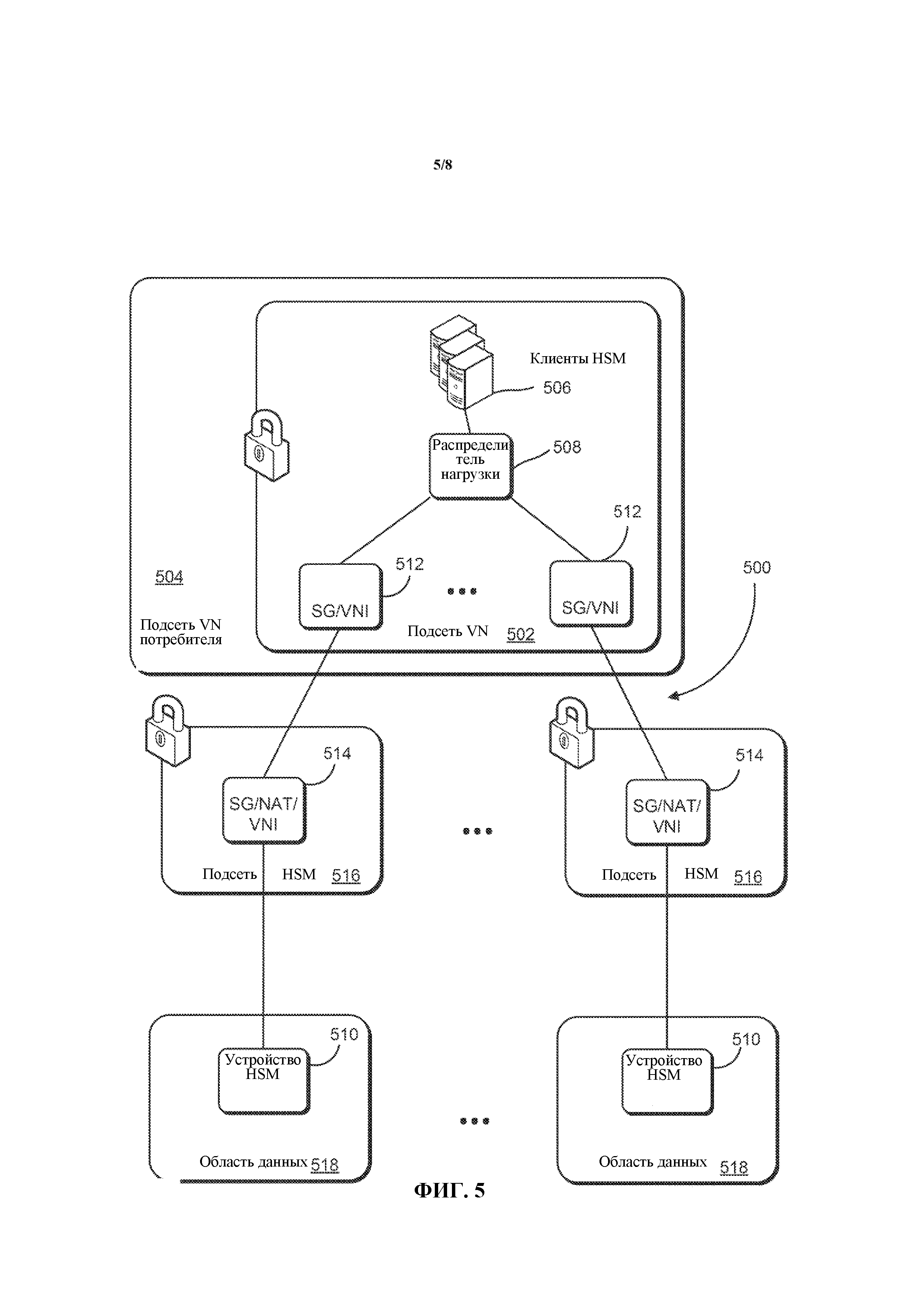

[0009] На фиг.5 изображен иллюстративный пример способа, посредством которого аппаратные модули безопасности могут быть предоставлены с резервированием в соответствии по меньшей мере с одним вариантом реализации,

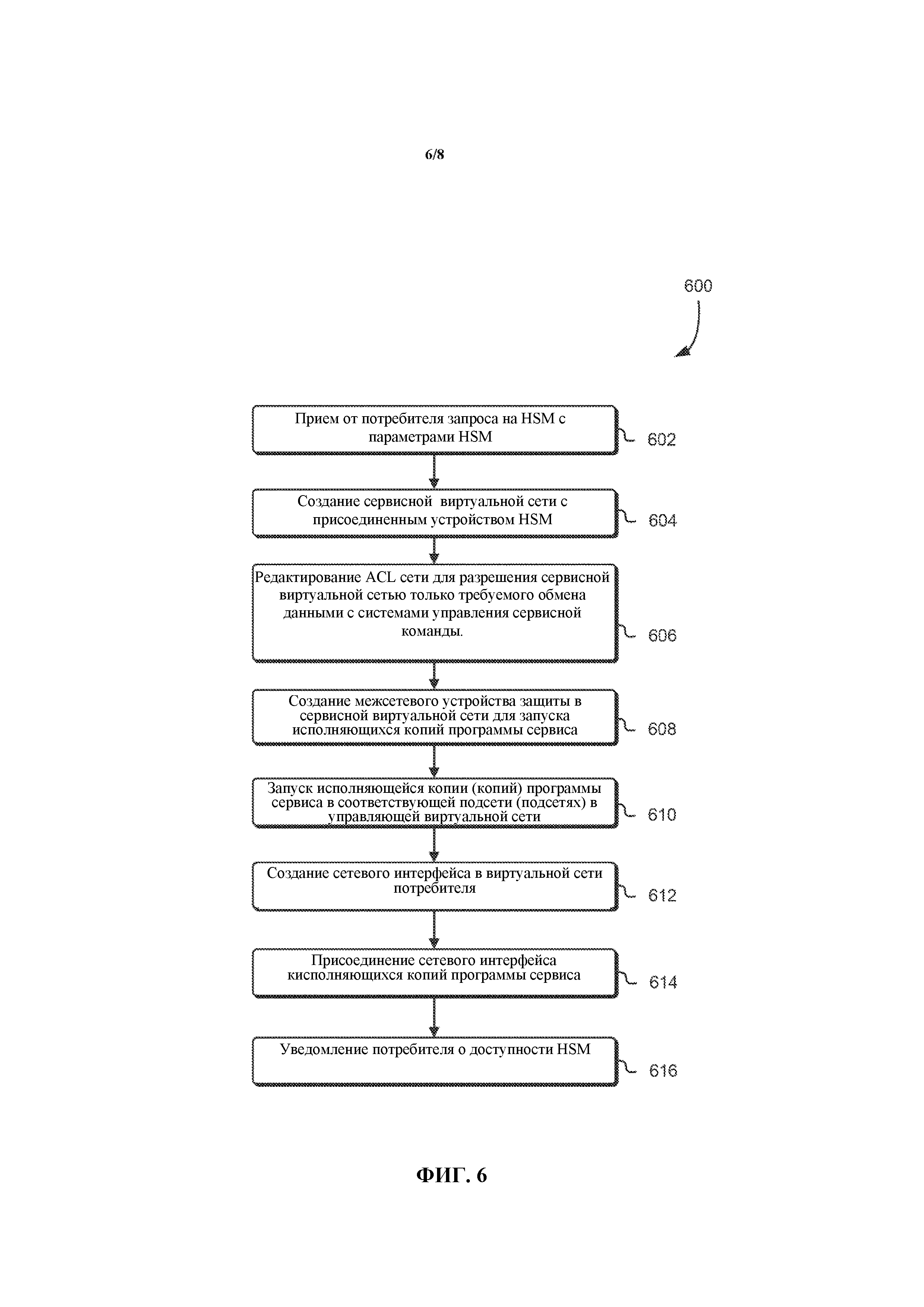

[0010] На фиг.6 изображен иллюстративный пример процесса обработки запроса на аппаратный модуль безопасности в соответствии по меньшей мере с одним вариантом реализации,

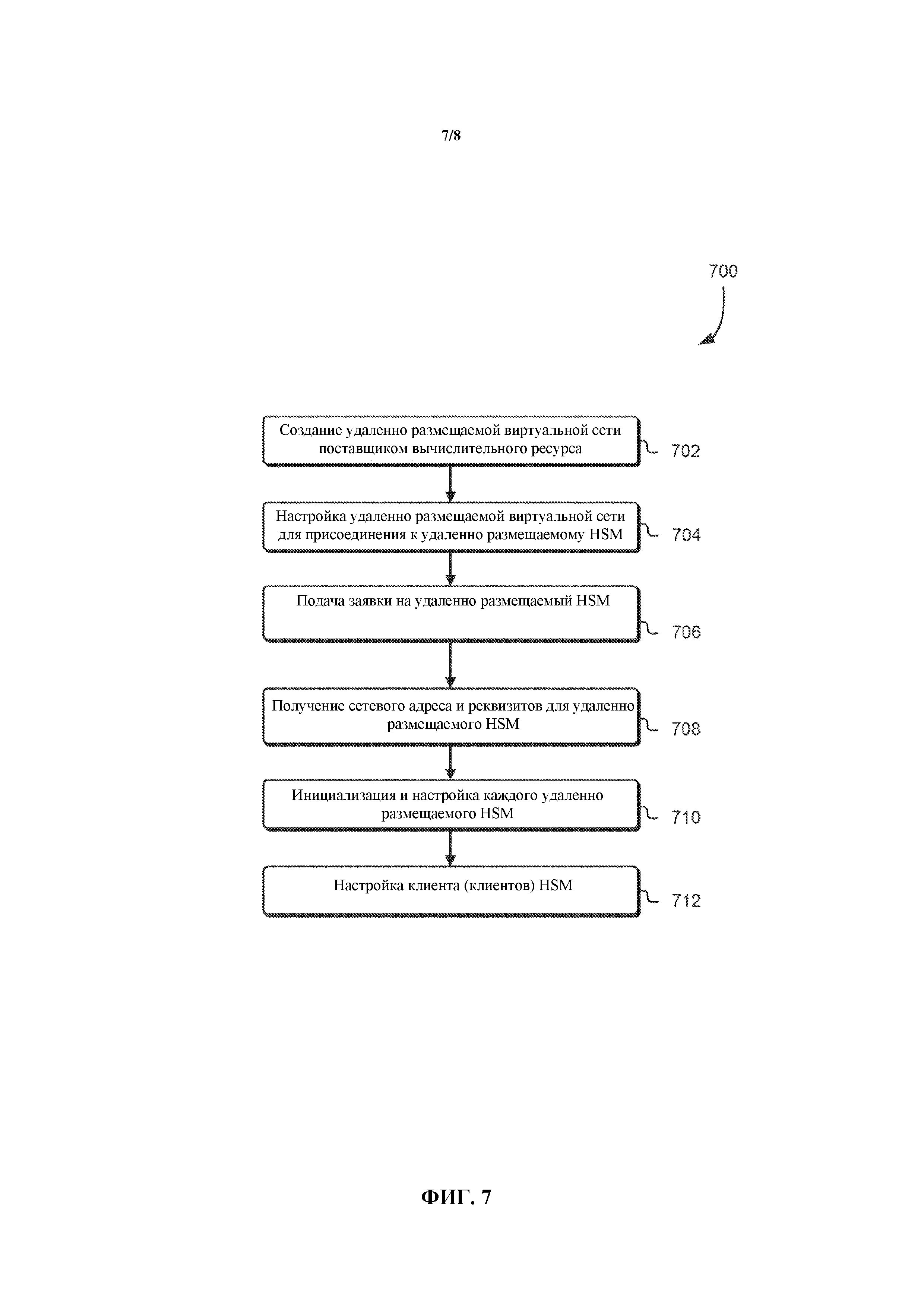

[0011] На фиг.7 изображен иллюстративный пример процесса использования сервиса предоставления пользования аппаратным модулем безопасности в соответствии по меньшей мере с одним вариантом реализации, и

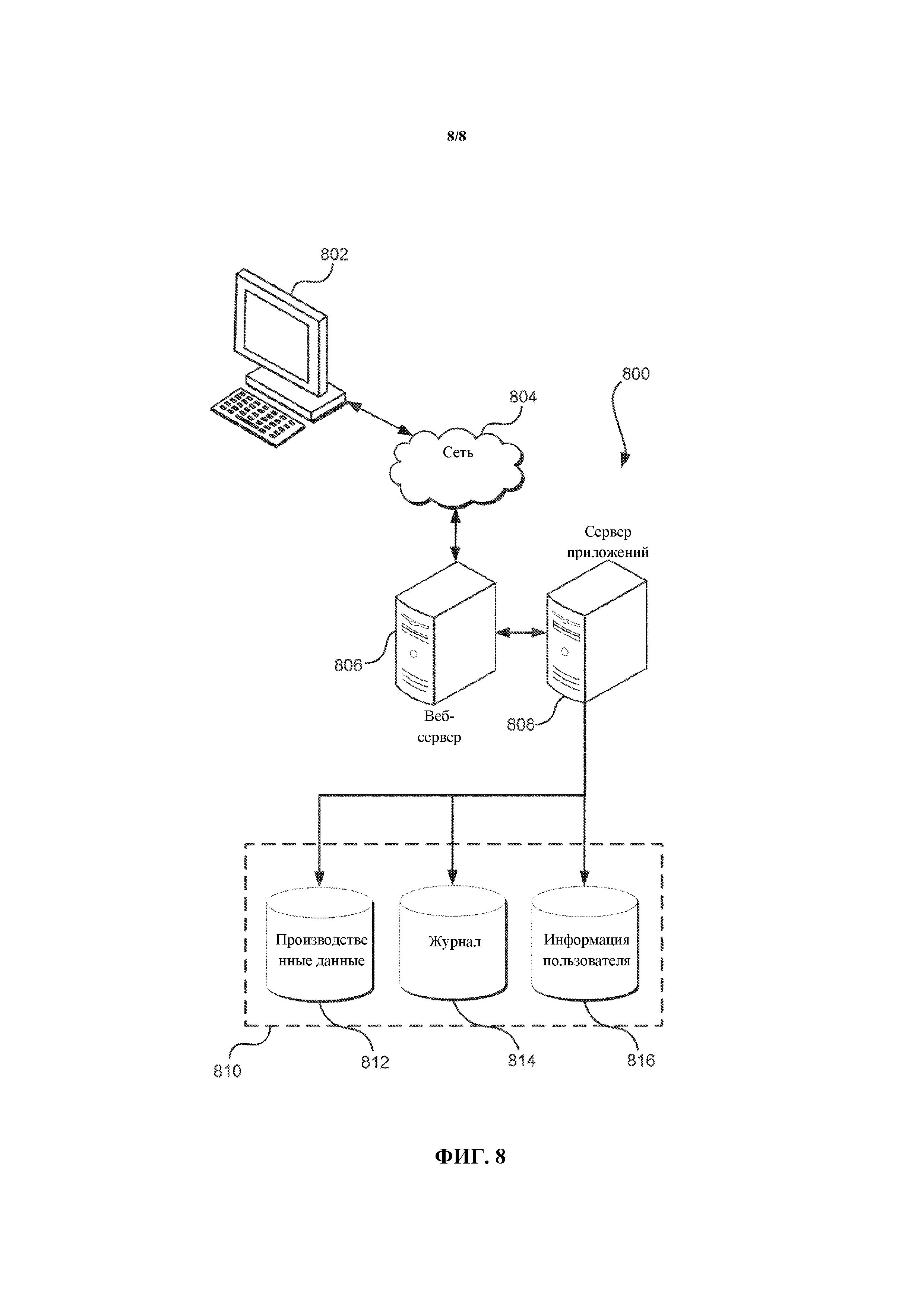

[0012] На фиг.8 изображена вычислительная среда, в которой различные варианты реализации могут быть реализованы.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

[0013] В следующем описании будут описаны различные варианты реализации. В целях объяснения описаны конкретные конфигурации и детали для обеспечения полного понимания вариантов реализации. Однако специалисту в данной области техники будет также понятно, что варианты реализации может быть реализованы без конкретных деталей. Кроме того, хорошо известные элементы могут быть не указаны или упрощены для ясности описания варианта реализации.

[0014] Варианты реализации настоящего изобретения относятся к предоставлению использования устройств в качестве сервиса. В некоторых примерах устройства являются аппаратными модулями безопасности (HSM), предоставляемыми потребителям в качестве сервиса поставщиком вычислительного ресурса, удаленно размещающего различные вычислительные ресурсы, удаленно руководимые и управляемые потребителями, примеры которых описаны далее. Потребитель поставщика вычислительного ресурса может использовать сервисы вычислительного ресурса для поддержания частной сети, такой как виртуальная локальная компьютерная сеть (VLAN), размещаемой у поставщика вычислительного ресурса. Виртуальная локальная компьютерная сеть (VLAN) может, например, поддерживаться инфраструктурой, управляемой поставщиком вычислительного ресурса.

[0015] Безопасное соединение, такое как соединение по виртуальной частной сети через тоннель протокола безопасности интернет (IPsec), может соединять удаленную сеть с сетью, размещаемой на территории потребителя. Входящий и исходящий трафик удаленной сети может быть управляем поставщиком вычислительного ресурса таким образом, чтобы с точки зрения устройств в сети, расположенной на территории потребителя, обмен данными с устройствами в удаленной сети происходил таким образом, как будто устройства удаленной сети расположены в сети, расположенной на территории потребителя. Например, обмен данными с устройствами в удаленной сети может быть адресован устройствами потребителя на адреса в пространстве сетевых адресов, управляемых потребителем (например, на сетевые адреса в подсети сети, управляемой потребителем). Поставщик вычислительного ресурса может использовать различные технологии, такие как преобразование сетевых адресов (NAT), для адресации сетевого обмена данными через свою сеть на их требуемые целевые адреса.

[0016] В различных вариантах реализации настоящего изобретения потребители могут взаимодействовать с поставщиком вычислительного ресурса (например, через подходящие системы, управляемые поставщиком вычислительного ресурса) с целью управления удаленными сетями. Потребитель может, например, отправлять электронный запрос поставщику вычислительного ресурса для добавления одного или большего количества устройств к удаленной сети, для удаления одного или большего количества устройств из удаленной сети, для перенастройки топологии удаленной сети и для других целей. Запросы могут быть образованы, например, через вызовы должным образом настроенного интерфейса программирования приложений (API), которые могут использовать различные технологии веб-сервисов. Поставщик вычислительного ресурса может обрабатывать запросы и, в соответствующем случае, перенастраивать сеть потребителя в соответствии с запросом.

[0017] В некоторых вариантах реализации потребители могут взаимодействовать с поставщиком вычислительного ресурса с целью добавления одного или большего количества аппаратных модулей безопасности (HSM) к удаленной сети. Для обработки запроса на добавление аппаратного модуля безопасности (HSM) к сети потребителя поставщик вычислительного ресурса может выбирать подходящий аппаратный модуль безопасности (HSM) из определенного количества доступных аппаратных модулей безопасности (HSM) и выделять аппаратный модуль безопасности (HSM) для потребителя, например путем обозначения назначения аппаратного модуля безопасности (HSM) для потребителя в устройстве хранения данных, для предотвращения использования аппаратного модуля безопасности (HSM) для других потребителей во время присвоения указанному потребителю. Поставщик вычислительного ресурса может устанавливать сеть (сервисную сеть) для аппаратного модуля безопасности (HSM), такую как виртуальная локальная компьютерная сеть (VLAN), и добавлять сетевой интерфейс к сервисной сети в удаленной сети потребителя. Сетевой интерфейс к сервисной сети может иметь адрес в пространстве адресов интернет протокола (IP) потребителя таким образом, чтобы обеспечивать возможность обмена данными потребителя с аппаратным модулем безопасности (HSM) таким образом, как будто аппаратный модуль безопасности (HSM) находится в сети потребителя. Потребитель может настраивать один или большее количество клиентов аппаратных модулей безопасности (HSM) в сети, расположенной на территории потребителя, сети, расположенной за пределами территории пользователя, или в обоих. Этот процесс может быть повторен для предоставления потребителю использования несколькими аппаратными модулями безопасности (HSM), например, для увеличения предоставления данных или уменьшения времени ожидания.

[0018] Для предоставления потребителям улучшенной защиты данных могут быть использованы различные технологии. Например, в некоторых примерах аппаратный модуль безопасности (HSM) содержит по меньшей мере два интерфейса администратора. Первый интерфейс администратора может быть использован поставщиком вычислительного ресурса для осуществления различных административных функций, таких как безвозвратное (т.е., необратимое) удаление криптографической информации, хранимой на аппаратном модуле безопасности (HSM). Еще одна административная функция, доступная через первый интерфейс администратора в некоторых вариантах реализации заключается в создании учетной записи, имеющей доступ ко второму интерфейсу администратора. Учетная запись с возможностью доступа к первому интерфейсу администратора может разделять некоторые полномочия с одной или большим количеством учетных записей с возможностью доступа ко второму интерфейсу администратора, например возможность безвозвратного удаления криптографической информации. Однако учетная запись с возможностью доступа к первому интерфейсу администратора может иметь некоторые отличающиеся права доступа. Например, в некоторых вариантах реализации первый интерфейс администратора не имеет возможности доступа к криптографической информации, хранимой аппаратным модулем безопасности (HSM). Однако второй интерфейс администратора может иметь дополнительные административные возможности, такие как возможность создания учетных записей ответственного за безопасность. Учетная запись ответственного за безопасность может иметь возможность создания и/или удаления разделов аппаратного модуля безопасности (HSM), создавать клиентов и обеспечивать осуществление аппаратным модулем безопасности (HSM) криптографических операций.

[0019] Для заверения потребителя в том, что у поставщика вычислительного ресурса нет доступа к криптографической информации потребителя, хранимой в аппаратном модуле безопасности (HSM), поставщик вычислительного ресурса может предоставлять доступ потребителю к аппаратному модулю безопасности (HSM) таким образом, чтобы потребитель контролировал, кто имеет доступ к криптографической информации аппаратных модулей безопасности (HSM). Например, поставщик вычислительного ресурса может использовать первый интерфейс администратора для создания учетной записи с возможностью доступа ко второму интерфейсу администратора. Реквизиты на созданную учетную запись могут быть предоставлены потребителю, который может использовать указанные реквизиты для изменения параметров доступа (например, изменять пароль), таким образом исключая доступ поставщика вычислительного ресурса ко второму интерфейсу администратора. Потребитель затем может использовать второй интерфейс администратора для дальнейшей настройки аппаратного модуля безопасности (HSM) с уверенностью, что поставщик вычислительного ресурса не имеет доступа к криптографической информации, хранимой аппаратным модулем безопасности (HSM). Дополнительные детали и элементы описаны более подробно далее.

[0020] На фиг.1 изображен иллюстративный пример вычислительной среды 100, в которой могут быть реализованы различные варианты реализации настоящего изобретения. В этом примере вычислительная среда 100 содержит поставщика 102 вычислительного ресурса и потребителя 104 поставщика вычислительного ресурса. Поставщик 104 вычислительного ресурса может быть организацией, размещающей различные вычислительные ресурсы от одного или большего количества потребителей. Например, поставщик вычислительного ресурса может управлять одним или большим количеством аппаратных средств, использованных для размещения различных аппаратных вычислительных ресурсов, таких как аппаратные серверы, устройства хранения данных, сетевые устройства, другие устройства, описанные в настоящем описании, и другое оборудование, такое как серверные стойки, сетевые кабели и т.п. Устройство вычислительного ресурса может использовать свои аппаратные вычислительные ресурсы для управления одной или большим количеством сервисов. Такие сервисы могут включать сервисы, обеспечивающие потребителей поставщика вычислительного ресурса возможностью удаленного управления вычислительными ресурсами для поддержания операций потребителей, уменьшая или даже исключая необходимость инвестирования потребителями в физическое оборудование. Приведенные в качестве примера сервисы включают различные сервисы хранения данных (объектные сервисы хранения данных, архивные сервисы хранения данных, сервисы базы данных и т.п.), сервисы выполнения программ и другие сервисы, но не ограничены ими. Сервисы могут быть использованы потребителем для поддержания широкого диапазона действий, таких как управление веб-сайтом, управление системами управления предприятием, поддерживающими организацию, распределенные вычисления и/или другие действия.

[0021] Как указано ранее, поставщик вычислительного ресурса может использовать свои аппаратные вычислительные ресурсы для предоставления потребителям возможности использования одного или большего количества аппаратных модулей безопасности (HSM) в качестве сервиса. Аппаратный модуль безопасности (HSM) является аппаратным устройством (например, аппаратным комплексом), настроенным для защиты информации (например, криптографических ключей) от несанкционированного раскрытия и для осуществления операций с использованием защищенной информации. Аппаратный модуль безопасности (HSM) может быть реализован различными способами, например, в качестве вставной карты (выполненной с возможностью введения в электронную схему вычислительного устройства) или устройства безопасности внешнего протокола управления передачей/интернет протокола (TCP/IP), которое может быть соединено с вычислительным устройством или может быть доступно через сеть. Аппаратный модуль безопасности (HSM) может хранить криптографические ключи, используемые аппаратным модулем безопасности (HSM), для осуществления одной или большего количества типов криптографических операций, таких как шифрование, расшифрование или генерация электронной подписи. Аппаратный модуль безопасности (HSM) может использовать один или большее количество безопасных чипов криптопроцессора для предотвращения несанкционированного вмешательства и изучения шины. Дополнительно, аппаратный модуль безопасности (HSM) может быть выполнен с возможностью удовлетворения требованиям одного или большего количества стандартов безопасности. В некоторых примерах аппаратные модули безопасности (HSM) выполнены с возможностью удовлетворения требованиям одного или большего количества федеральных стандартов обработки информации (FIPS) национального института стандартизации и технологии (NIST), таких как уровень безопасности (например, уровень 1, уровень 2, уровень 3 или уровень 4) издания федерального стандарта обработки информации (FIPS) 140-2, включенный в настоящее описание посредством ссылки.

[0022] Следует отметить, что хотя настоящее изобретение использует аппаратные модули безопасности (HSM) при предоставлении иллюстративных примеров, технологии настоящего изобретения также применимы к моделям безопасности (также именуемым «криптографическими модулями») в целом. Например, несмотря на то, что многие модули безопасности (например, аппаратные модули безопасности (HSM) использует специальные криптопроцессоры и/или аппаратные средства, один или большее количество указанных ранее элементов может быть реализовано с использованием программного обеспечения. Например, модуль безопасности может быть изготовлен таким образом, чтобы удовлетворять требованиям одного или большего количества уровней издания федерального стандарта обработки информации (FIPS) 140-2 с использованием стандартных аппаратных средств и должным образом настроенного программного обеспечения вместо специализированных аппаратных средств, часто содержащихся в промышленных аппаратных модулях безопасности (HSM).

[0023] В вычислительной среде 100, изображенной на фиг.1, поставщик 102 вычислительного ресурса размещает размещаемую у поставщика услуг сеть 106 потребителя от потребителя 104. Размещаемая у поставщика услуг сеть 106 потребителя может быть сетью вычислительных устройств, управляемых потребителем 104. Размещаемая у поставщика услуг сеть 106 потребителя может быть виртуальной сетью, созданной посредством физической сети устройств поставщика 104 вычислительного ресурса, который может также создавать виртуальные устройства и/или виртуальные сети для других потребителей поставщика 104 вычислительного ресурса (не показано). Подходящие размещаемые у поставщика услуг сети потребителя часто именуют виртуальными частными облаками (VPC). В целом, размещаемая у поставщика услуг сеть потребителя может быть определяемой, настраиваемой и/или управляемой другим способом потребителем через должным образом настроенные вызовы интерфейса программирования приложений (API) к поставщику 102 вычислительного ресурса. Размещаемая у поставщика услуг сеть потребителя может быть, например, таким образом настроена потребителем 104, чтобы иметь виртуальную топологию сети, подобную традиционной сети, которой потребитель может управлять в ее центре данных. Поставщик 102 вычислительного ресурса может также создавать размещаемые у поставщика услуг сети потребителя таким образом, что они изолированы друг от друга. Например, размещаемая у поставщика услуг сеть потребителя может быть создана таким образом, что устройства в сети были недоступны для других потребителей поставщика вычислительного ресурса для обмена данными или другого взаимодействия без настройки потребителем сети для разрешения такого доступа.

[0024] Как указано, потребитель 104 может настраивать размещаемую у поставщика услуг сеть потребителя различными способами. Потребитель может, например, присваивать адрес интернет протоколов (IP) устройствам из диапазона адресов интернет протокола (IP) потребителя (вместо использования адресов интернет протокола (IP), присвоенных поставщиком 102 вычислительного ресурса), создавать одну или большее количество подсетей, настраивать маршрутные таблицы, настраивать сетевые шлюзы и/или по-другому настраивать сеть. В случаях, в которых потребитель присваивает адреса интернет протокола (IP) со своего пространства адреса интернет протокола (IP), поставщик вычислительного ресурса может использовать технологии преобразования сетевых адресов (NAT) для управления сетевым трафиком различных устройств, размещаемых у поставщика вычислительного ресурса. Например, поставщик вычислительного ресурса может упаковывать пакеты, адресованные на адреса интернет протокола (IP) потребителя 104, в пакеты, адресованные на адреса интернет протокола (IP), управляемым поставщиком 102 вычислительного ресурса, для обмена данными между различными устройствами, управляемыми поставщиком вычислительного ресурса. После доставки к устройству потребителя, имеющему адрес интернет протокола (IP) из пространства адресов интернет протокола (IP) потребителя, поставщик вычислительного ресурса может распаковывать пакеты.

[0025] В конфигурации и управлении подсети потребители могут использовать множество конфигураций. Например, потребитель 104 может создавать общественную подсеть для веб-серверов, имеющих доступ к сети интернет. Потребитель может создавать общественную подсеть для серверных систем без доступа к сети интернет. Потребитель может пользоваться преимуществами нескольких уровней безопасности, включая межсетевые устройства защиты и списки управления доступом к сети, для способствования управлению доступом к устройствам в каждой подсети.

[0026] Дополнительно, как показано на фиг.1, потребитель может иметь свою резидентную сеть 108 потребителя. Резидентная сеть потребителя может быть сетью (физической, виртуальной или сочетанием физической и виртуальной), размещаемой с использованием собственных аппаратных средств потребителя 104. Как показано на фиг.1, резидентная сеть 108 потребителя и размещаемая у поставщика услуг сеть 106 потребителя обмениваются данными друг с другом через безопасный канал 110, такой как тоннель протокола безопасности интернет (IPsec), или прямое подключение, хотя могут быть использованы и другие механизмы для безопасного обмена данными. В одном примере безопасный канал 110 является соединением через виртуальную частную сеть (VPN) с использованием подходящего протокола безопасности, такого как протокол безопасности интернет (IPsec). Таким образом, безопасный канал 110 эффективно расширяет резидентную сеть 108 потребителя у потребителя 104 с использованием размещаемой у поставщика услуг сети 106 потребителя таким образом, как будто ресурсы обеих сетей расположены с использованием аппаратных ресурсов одного субъекта.

[0027] Однако следует отметить, что конкретная конфигурация вычислительной среды 100, изображенной на фиг.1, приведена с целью иллюстрации и другие конфигурации также находятся в пределах объема настоящего изобретения. Например, вычислительные среды, использующие описанные в настоящем описании технологии не требуют содержания резидентной сети потребителя, соединенной с размещаемой у поставщика услуг сети потребителя через безопасный канал. Потребитель может, например, поддерживать размещаемую у поставщика услуг сеть потребителя отдельно от любых резидентных сетей потребителя. Кроме того, в вычислительных средах, в которых использованы различные варианты реализации настоящего изобретения, может содержаться меньшее или большее, чем иллюстрированное на фиг.1 количество сетей. Также, хотя в настоящем изобретении с целью иллюстрации использована функциональная зависимость потребитель-поставщик вычислительного ресурса, объем настоящего изобретения не ограничен вычислительными средами, в которых использована такая функциональная зависимость. Различные технологии, описанные в настоящем описании, например, могут быть использованы для обеспечения возможности предоставления одним субъектом использования одного или большего количества устройств (например, аппаратные модули безопасности (HSM)) одному или большему количеству других субъектов. Также, субъект, предоставляющий сервис, и субъект, потребляющий сервис, могут являться подсубъектами одного субъекта. Например, поставщик вычислительного ресурса может использовать технологии, описанные в настоящем описании, для предоставления использования аппаратного модуля безопасности (HSM) подсубъекту поставщика вычислительного ресурса (например, хозяйственному субъекту, предоставляющему другой тип сервиса потребителям).

[0028] Как указано ранее, варианты реализации настоящего изобретения предоставляют потребителям возможность удаленного запроса и настройки аппаратных модулей безопасности (HSM) для становления частью размещаемых у поставщика услуг сетей потребителя. Как показано, потребитель 104 может отправлять запрос (под названием «Запрос аппаратного модуля безопасности (HSM)» на фигуре) поставщику 102 вычислительного ресурса. Потребитель может, например, передавать должным образом настроенный вызов интерфейса программирования приложений (API) поставщику вычислительного ресурса, который может включать одну или большее количество систем, выполненных с возможностью обработки вызовов интерфейса программирования приложений (API). Поставщик вычислительного ресурса может начинать последовательность операций, приводящую к обеспечению вычислительными ресурсами поставщика вычислительного ресурса в ответ на запрос логического становления одного или большего количества аппаратных модулей безопасности (HSM) 112 частью размещаемой у поставщика услуг сети потребителя. Другими словами, поставщик вычислительного ресурса может настраивать подходящие вычислительные ресурсы таким образом, чтобы обеспечивать возможность обмена данными потребителем с аппаратным модулем безопасности (HSM) 112 так, как будто аппаратный модуль безопасности (HSM) расположен в собственной сети потребителя. Например, запросы к аппаратному модулю безопасности (HSM) 112 могут быть адресованные на адрес интернет протокола (IP) для аппаратного модуля безопасности (HSM), который является частью собственного пространства адресов интернет протокола (IP) потребителя (например, общественный адрес интернет протокола, принадлежащий потребителю или управляемый им, или частный адрес интернет протокола потребителя).

[0029] На фиг.2 изображен иллюстративный пример вычислительной среды 200, которая может быть использована для предоставления использования одного или большего количества аппаратных модулей безопасности (HSM) в качестве сервиса. Как показано на фиг.2, вычислительная среда 200 содержит логическую сеть 202 потребителя и среду 204 сервиса виртуальной компьютерной системы (VCS), которая может быть сочетанием устройств, образующих сеть, использованную для создания виртуальных компьютерных систем, предоставляемых в качестве сервиса. Например, среда 204 сервиса виртуальной компьютерной системы (VCS) может включать одно или большее количество аппаратных серверных устройств, каждое из которых выполнено с возможностью настройки/выполнено с возможностью создания создания одной или большего количества виртуальных компьютерных систем, таких как виртуальные серверы. Среда 204 сервиса виртуальной компьютерной системы (VCS) может также содержать другие устройства, обеспечивающие работоспособность сервиса виртуальной компьютерной системы (VCS), такие как коммутаторы, роутеры и/или другие устройства, обеспечивающие возможность обмена данными к/от/внутри устройств среды 204 виртуальной компьютерной системы (VCS).

[0030] Логическая сеть 202 потребителя может являться сетью, содержащей одну или большее количество резидентных сетей потребителя и одну или большее количество размещаемых у поставщиком услуг сетей потребителя, как описано ранее со ссылкой на фиг.1. Как показано, логическая сеть потребителя содержит ресурсы, размещаемые у поставщика вычислительного ресурса (например, ресурсы, изображенные внутри среды 204 сервиса виртуальной компьютерной системы (VCS) и логической сети 202 потребителя), и ресурсы, размещаемые у потребителя поставщика вычислительного ресурса (например, ресурсы, изображенные внутри логической сети 202 потребителя, но за пределами среды 204 сервиса виртуальной компьютерной системы (VCS)). Например, как показано на фиг.2, логическая сеть 202 потребителя содержит сеть 206, расположенную на территории потребителя (например, резидентная сеть потребителя), и виртуальную сеть 208 (виртуальная сеть (VN)) потребителя (например, размещаемую у поставщика услуг сеть потребителя). Сеть 206, расположенная на территории потребителя, и виртуальная сеть (VN) 208 потребителя могут являться виртуальными локальными компьютерными сетями (VLAN), которые могут являться изолированными друг от друга логическими составляющими соответствующих больших сетей.

[0031] Сеть 206, расположенная на территории потребителя, и виртуальная сеть (VN) 208 потребителя могут быть выполнены с возможностью функционирования в качестве одной сети. Например, как показано, сеть 206, расположенная на территории потребителя, и виртуальная сеть (VN) 208 потребителя могут быть выполнены таким образом, чтобы обеспечивать безопасный обмен данными между указанными двумя сетями. Например, может быть использовано прямое подключение между сетью 206, расположенной на территории потребителя, и виртуальной сетью (VN) 208 потребителя. В еще одном примере сеть 206, расположенная на территории потребителя, и виртуальная сеть (VN) 208 потребителя соединены соединением виртуальной частной сети (VPN) (например, через протокол безопасности интернет (IPsec)). Логическая сеть 202 потребителя может также содержать различные устройства, обеспечивающие возможность ее функционирования, такие как локальный виртуальный шлюз (виртуальный шлюз (VGW)) и виртуальный шлюз (VGW), созданный средой 204 сервиса виртуальной компьютерной системы (VCS) (расположенный за пределами территории виртуальный шлюз (VGW)). Локальный виртуальный шлюз (VGW) расположенный за пределами территории виртуальный шлюз (VGW) могут являться шлюзовыми устройствами, выполненными для обеспечения возможности обмена данными между устройствами, расположенными на территории потребителя, и устройствами, расположенными на территории поставщика вычислительного ресурса. Каждый из виртуального шлюза (VGW) и виртуального шлюза (VGW) может быть настроен, например, для переключения между одним протоколом обмена данными к другому протоколу обмена данными и/или осуществления любых других операций, обеспечивающих возможность обмена данными между устройствами потребителя и поставщика вычислительного ресурса. В некоторых примерах виртуальный шлюз (VGW), расположенный на территории, и расположенный за пределами территории виртуальный шлюз (VGW) обмениваются данными через безопасный канал, такой как тоннель протокола безопасности интернет (IPsec) или прямое подключение. Также в соответствии с изображением сеть потребителя может содержать одно или большее количество дистанционных устройств (RPED) 214 ввода персонального идентификационного номера (PIN) 214 потребителя. Дистанционное устройство (RPED) 214 ввода персонального идентификационного номера потребителя в варианте реализации является устройством, специально настроенным с целью аутентификации одним или большим количеством аппаратных модулей безопасности (HSM). Дистанционное устройство (RPED) 214 ввода персонального идентификационного номера потребителя может быть избирательным к изготовителю таким образом, чтобы, например, при запросе потребителем конкретного типа аппаратного модуля безопасности (HSM), потребитель может приобрести дистанционное устройство (RPED) 214 ввода персонального идентификационного номера потребителя для запрошенного конкретного типа аппаратного модуля безопасности (HSM) и добавить дистанционное устройство (RPED) 214 ввода персонального идентификационного номера потребителя к логической сети 206 потребителя. Дистанционные устройства (RPED) 214 ввода персонального идентификационного номера потребителя могут быть защищены от несанкционированного вмешательства и могут содержать другие элементы безопасности для предотвращения записи пароля и других нарушений безопасности. Оператор потребителя (например, авторизованный пользователь) может использовать дистанционное устройство (RPED) 214 ввода персонального идентификационного номера для введения пароля для получения доступа к информации, хранимой соответствующим аппаратным модулем безопасности (HSM) (или набором аппаратных модулей безопасности (HSM)).

[0032] Как показано на фиг.2, логическая сеть 202 потребителя может содержать аппаратный модуль 216 безопасности (HSM), расположенный на территории потребителя. Аппаратный модуль 216 безопасности (HSM), расположенный на территории потребителя, может являться аппаратным модулем безопасности (HSM), размещаемым у потребителя с целью безопасного хранения информации (например, криптографических ключей) и осуществления криптографических операций с безопасно хранимой информацией. Соответственно, логическая сеть 202 потребителя может содержать, в качестве части сети 206, расположенной на территории потребителя, один или большее количество локальных клиентов 218 аппаратного модуля безопасности (HSM), которые являются устройствами (или компонентами устройств, такими как модули программирования, загруженные на устройства), выполненными с возможностью отправления запросов к локальному аппаратному модулю безопасности (HSM) (и, вероятно, как описано далее, к одному или большему количеству расположенных за пределами территории аппаратных модулей безопасности (HSM)). В некоторых примерах клиенты 218 локального аппаратного модуля безопасности (HSM) и логическая сеть 202 потребителя настроены вместе таким образом, чтобы обеспечивать возможность отправления каждым клиентом аппаратного модуля безопасности (HSM) потребителя запросов к расположенному за пределами территории устройству аппаратного модуля безопасности (HSM) (как описано далее). Такие запросы (и ответы на запросы) могут быть адресованы через локальный виртуальный шлюз (VGW) 210 и расположенный за пределами территории виртуальный шлюз (VGW) через безопасный канал (например, тоннель протокола безопасности интернет (IPsec)), как описано ранее.

[0033] Логическая сеть 202 потребителя может также содержать, в качестве части виртуальной сети (VN) 208 потребителя, одно или большее количество устройств, которые не размещены потребителем, но могут быть размещены поставщиком вычислительного ресурса. Например, на фиг.2 изображена логическая сеть 202 потребителя, содержащая расположенные за пределами территории клиенты 220 аппаратного модуля безопасности (HSM) потребителя, размещаемые у поставщика вычислительного ресурса. В этом конкретном примере расположенные за пределами территории клиенты 220 аппаратного модуля безопасности (HSM) потребителя созданы средой 204 сервиса виртуальной компьютерной системой (VCS) (например, как виртуальные компьютерные системы созданы физическими серверами среды сервиса виртуальной компьютерной системы (VCS)). Расположенные за пределами территории клиенты 220 аппаратного модуля безопасности (HSM) потребителя могут являться устройствами (например, виртуальными компьютерными системами), выполненными с возможностью обмена данными с аппаратным модулем безопасности (HSM) (например, локальный аппаратный модуль 216 безопасности (HSM) потребителя или расположенный за пределами территории аппаратный модуль безопасности (HSM) потребителя, описанный далее), таким как клиент 218 локального аппаратного модуля безопасности (HSM), описанный ранее. Как показано, в этом примере виртуальный шлюз (VGW) 212 потребителя также создан средой 204 сервиса виртуальной компьютерной системы (VCS).

[0034] В варианте реализации среда виртуальной компьютерной системы (VCS) реализует сочетание устройств, расположенных за пределами логической сети 202 потребителя, обеспечивающих возможность предоставления поставщиком вычислительного ресурса использования аппаратного модуля безопасности (HSM) в качестве сервиса, в частности, посредством обеспечения возможности обмена данными с устройством аппаратного модуля безопасности (HSM), которое с точки зрения потребителя, имеет адрес интернет протокола подсети потребителя. Например, в варианте реализации среда сервиса виртуальной компьютерной системы (VCS) содержит сервисную виртуальную сеть (VN) 222, которая может являться виртуальной локальной компьютерной сетью (VLAN), содержащей модуль-посредник преобразования сетевых адресов ((NAT) исполняющаяся копия 224 программы) сервиса аппаратного модуля безопасности (HSM) виртуальной компьютерной системы (VCS) и бастион 226 сервисной виртуальной сети (VN). Исполняющаяся копия 224 программы преобразования сетевых адресов (NAT) может являться устройством (например, виртуальной компьютерной системой, созданной средой сервиса виртуальной компьютерной системы (VCS)), выполненным с возможностью осуществления преобразования сетевых адресов (NAT) между устройством аппаратного модуля безопасности (HSM) и подсетью в виртуальной сети (VN) 208 потребителя, как описано более подробно далее. Вкратце, преобразование сетевых адресов (NAT), осуществляемое исполняющейся копией программы преобразования сетевых адресов (NAT) обеспечивает возможность адресации потребителем обмена данными на адрес интернет протокола пространства интернет протокола потребителя, а поставщик вычислительного ресурса может адресовать такой обмен данными с использованием адресов интернет протокола своего пространства интернет протокола.

[0035] Бастион 226 сервисной виртуальной сети (VN) может являться устройством (например, виртуальной компьютерной системой, созданной средой сервиса виртуальной компьютерной системы (VCS)), настроенным в общественной подсети с интернет шлюзом. Бастион 226 сервисной виртуальной сети (VN) может быть выполнен с возможностью получения сообщений, относящихся к наблюдению за устройством аппаратного модуля безопасности (HSM). Бастион 226 сервисной виртуальной сети (VN) может, например, получать сообщения от метрических систем, таких как система наблюдения, архивные сервисы регистрации и использованием различных других сервисов поставщика вычислительного ресурса (например, сервис хранения данных для хранения данные наблюдения и/или сервис очереди). Бастион 226 виртуальной сети (VN) может также быть настроен подходящими настройками безопасности, разрешающими только некоторые соединения (например, соединения безопасной оболочки (SSH)) от межсетевых устройств защиты поставщика вычислительного ресурса. Межсетевые устройства защиты между бастионом сервисной виртуальной сети (VN) и исполняющейся версией программы 224 преобразования сетевых адресов (NAT) могут быть выполнены с возможностью предотвращения нежелательных соединений, таких как соединений безопасной оболочки между бастионом 226 сервисной виртуальной сети (VN) и исполняющейся версией программы 224 преобразования сетевых адресов (NAT).

[0036] Как показано, бастион 226 сервисной виртуальной сети (VN) обменивается данными через сеть интернет через встроенный шлюз (IGW) 228 сервисной виртуальной сети (VN) с различными сервисами, такими как сервис 230 хранения данных и сервис 232 управления и наблюдения за аппаратным модулем безопасности (HSM). Сервис 232 управления и наблюдения за аппаратным модулем безопасности (HSM) может являться системой, выполненной с возможностью осуществления различного управления и наблюдения за аппаратными модулями безопасности (HSM), предоставленными в качестве сервиса. Сервис 232 управления и наблюдения за аппаратным модулем безопасности (HSM) может содержать различные компоненты, такие как сервер сетевого протокола времени (NTP), подсервис наблюдения и диагностика сервиса аппаратного модуля безопасности (HSM), и подсервис управления. Сервис 230 хранения данных может являться сервисом, обеспечивающим хранение данных, отправленных к сервису через встроенный шлюз (IGW) 228 сервисной виртуальной сети (VN), для получения другими сервисами и/или в архивных целях, а также других данных, предоставленных другими способами другими системами. Подсервис наблюдения может являться сервисом, получающим данные от бастиона 226 сервисной виртуальной сети (VN) и, если это применимо, обнаруживает неисправности и/или другие события. Диагностика сервиса аппаратного модуля безопасности (HSM) и подсервис управления могут быть выполнены с возможностью получения данных от бастиона 226 сервисной виртуальной сети (VN) и/или подсервиса наблюдения и осуществления анализа данных для предоставления диагностической информации и осуществления функций управления (например, обеспечивать возврат к заводскому состоянию неисправных устройств, поддерживающих сервис аппаратного модуля безопасности (HSM) и/или другие функции управления).

[0037] Как указано ранее, логическая сеть 202 потребителя содержит устройства, обменивающиеся данными с устройством аппаратного модуля безопасности (HSM), которое в некоторых примерах является абстракцией физического аппаратного модуля безопасности (HSM). Соответственно, как показано на фиг.2, в различных вариантах реализации вычислительная среда 200 содержит аппаратный модуль 238 безопасности (HSM) поставщика вычислительного ресурса (CRP). Аппаратный модуль 238 безопасности (HSM) поставщика вычислительного ресурса (CRP), аналогично аппаратному модулю 216 безопасности (HSM) потребителя, может являться устройством физического аппаратного модуля безопасности (HSM). Приведенное в качестве примера устройство физического аппаратного модуля безопасности (HSM) является аппаратным модулем безопасности (HSM) семейства Luna SA компании SafeNet, Inc., хотя другие модели находятся в пределах настоящего изобретения. Аппаратный модуль 238 безопасности (HSM) поставщика вычислительного ресурса (CRP) в варианте реализации эксклюзивно выделен для одного потребителя. Таким образом в отличие от других вычислительных ресурсов, предоставляемых в качестве сервиса, другие потребители не используют устройство (за исключением авторизации потребителем, для которого выделен аппаратный модуль 238 безопасности (HSM) поставщика вычислительного ресурса (CRP)). Как показано, аппаратный модуль 238 безопасности (HSM) поставщика вычислительного ресурса (CRP) соединен с возможностью обмена данными к сервисной виртуальной сети (VN) 222 таким образом, чтобы обеспечивать возможность маршрутизации сетевого трафика между виртуальной сетью (VN) 208 потребителя и аппаратным модулем 238 безопасности (HSM) поставщика вычислительного ресурса (CRP) через сервисную виртуальную сеть (VN). В примере, изображенном на фиг.2, аппаратный модуль 238 безопасности (HSM) поставщика вычислительного ресурса (CRP) выполнен с возможностью обмена данными с сервисной виртуальной сетью (VN) 222 через оверлей 240 сервиса виртуальной компьютерной системы (VCS). Так как аппаратный модуль 238 безопасности (HSM) поставщика вычислительного ресурса (CRP) как физическое аппаратное устройство, соединенное со средой 204 сервиса виртуальной компьютерной системы (VCS), расположен за пределами сервисной виртуальной сети (VN) 222, оверлей 240 сервиса виртуальной компьютерной системы (VCS) может задействовать преобразование сетевых адресов при необходимости для обеспечения возможности прохождения трафика от аппаратного модуля 238 безопасности (HSM) поставщика вычислительного ресурса (CRP) через сервисную виртуальную сеть (VN) 222 виртуальной сети (VN) 208 потребителя и наоборот.

[0038] В приведенном в качестве примера варианте реализации аппаратный модуль 238 безопасности (HSM) поставщика вычислительного ресурса (CRP) соединен с надстоечным (TOR) коммутатором аппаратного модуля безопасности (HSM), выполненным с возможностью маршрутизации трафика от аппаратного модуля 238 безопасности (HSM) поставщика вычислительного ресурса (CRP) на прямое подключение (DX) к оверлейной сети, содержащей сервисную виртуальная сеть (VN) 222. Например, аппаратный модуль 238 безопасности (HSM) поставщика вычислительного ресурса (CRP) может быть соединен с сервисной виртуальной сетью (VN) 222 через роутер прямого подключения (DX), выполненный с возможностью маршрутизации сетевого трафика между сервисной виртуальной сетью (VN) 222 и аппаратным модулем 238 безопасности (HSM) поставщика вычислительного ресурса (CRP). Роутер прямого подключения (DX) может направлять трафик на/от оверлея 240 сервиса виртуальной компьютерной системы (VCS). Аналогично, роутер прямого подключения (DX) может направлять пакеты от аппаратного модуля 238 безопасности (HSM) поставщика вычислительного ресурса (CRP) (получаемые через надстоечный (TOR) коммутатор сервиса аппаратного модуля безопасности (HSM)) таким образом, чтобы должным образом доставлять пакеты к их подходящим целевым адресам (например, подходящий клиент аппаратного модуля безопасности (HSM) потребителя, отправивший запрос к аппаратному модулю 238 безопасности (HSM) поставщика вычислительного ресурса (CRP)).

[0039] В заключение, поставщик вычислительного ресурса размещает физический аппаратный модуль 238 безопасности (HSM) поставщика вычислительного ресурса (CRP). Различные технологии могут быть использованы для обеспечения возможности использования аппаратного модуля 238 безопасности (HSM) поставщика вычислительного ресурса (CRP) потребителем поставщика вычислительного ресурса таким образом, как будто аппаратный модуль 238 безопасности (HSM) поставщика вычислительного ресурса (CRP) расположен в собственном центре данных потребителя. В приведенном в качестве примера варианте реализации аппаратный модуль 238 безопасности (HSM) поставщика вычислительного ресурса (CRP) расположен в серверной стойке поставщика вычислительного ресурса и соединен с надстоечным (ToR) коммутатором (например, надстоечный (ToR) коммутатор в этой стойке) посредством подходящего физического соединения, такого как соединение Ethernet. Надстоечный (ToR) коммутатор физически соединен с роутером прямого подключения (DX), выполненным с возможностью маршрутизации сетевого трафика к/от аппаратного модуля 238 безопасности (HSM) поставщика вычислительного ресурса (CRP) и оверлея сервиса виртуальной компьютерной системы (VCS). Оверлей 240 сервиса виртуальной компьютерной системы (VCS) в некоторых примерах выполнен с возможностью маршрутизации входящего/исходящего трафика через частную виртуальную локальную компьютерную сеть (VLAN) (сервисную виртуальную сеть (VN) 222) к виртуальному шлюзу (VGW) 212 потребителя. Исполняющаяся копия 224 программы преобразования сетевых адресов (NAT) использует преобразование сетевых адресов для маршрутизации пакетов через различные интерфейсы сервисной виртуальной сети (VN) 222 и виртуальной сети (VN) 208 потребителя.

[0040] Потребитель поставщика вычислительного ресурса может отправлять запросы к аппаратному модулю 238 безопасности (HSM) поставщика вычислительного ресурса (CRP) посредством передачи запросов на адрес интернет протокола, который с точки зрения потребителя является устройством аппаратного модуля безопасности (HSM), а в контексте приведенной в качестве примера топологии сети, изображенной на фиг.2, является интерфейсом исполняющейся копии 224 программы преобразования сетевых адресов (NAT), выполненной с возможностью маршрутизации запросов через сервисную виртуальная сеть (VN) 222 к аппаратному модулю безопасности (HSM) поставщика вычислительного ресурса (CRP), адрес интернет протокола которого отличается от исполняющейся копии 224 программы преобразования сетевых адресов (NAT). Аналогично, при создании аппаратным модулем 238 безопасности (HSM) поставщика вычислительного ресурса (CRP) ответа на запрос (например, посредством осуществления одной или большего количества криптографических операций и/или посредством предоставления результатов осуществления одной или большего количества криптографических операций в ответ), ответ направляется к клиенту подходящего аппаратного модуля безопасности (HSM) (например, расположенный за пределами территории клиент 220 аппаратного модуля безопасности (HSM) потребителя или локальный клиент 218 аппаратного модуля безопасности (HSM) потребителя) с осуществлением преобразования сетевых адресов таким образом, чтобы обеспечивать возможность правильного осуществления маршрутизации и, чтобы с точки зрения устройств потребителя ответ имел такой исходных адрес, как будто ответ исходит от собственной сети потребителя.

[0041] Также на фиг.2 изображена система 242 управления поставщика вычислительного ресурса (CRP), которая может являться сетью вычислительных устройств, выполненных с возможностью управления ресурсами поставщика вычислительного ресурса, такими как вычислительные ресурсы среды сервиса виртуальной компьютерной системы (VCS) и аппаратные модули безопасности (HSM). Система 242 управления поставщика вычислительного ресурса (CRP) в варианте реализации выполнена с возможностью осуществления различных операций, относящихся к управлению ресурсами. Например, система управления поставщика вычислительного ресурса (CRP) предоставляет интерфейс программирования приложений (API), позволяющий потребителям отправлять запросы через сеть (например, сеть интернет). В некоторых примерах система 242 управления поставщика вычислительного ресурса (CRP) содержит один или большее количество веб-серверов (таких, как описанные более подробно далее), выполненных с возможностью получения вызовов интерфейса программирования приложений (API) в форме запросов веб-сервиса. Веб-серверы могут быть выполнены таким образом, чтобы после получения запроса веб-сервера, передавать запрос (например, передавать запрос далее или новый запрос, созданный по меньшей мере частично на основании запроса веб-сервера) к подсистеме системы 242 управления поставщика вычислительного ресурса (CRP), выполненной с возможностью обработки запроса посредством исполнения одной или большего количества последовательностей операций для выполнения запроса. Приведенные в качестве примера запросы включают запросы на предоставление или удаление виртуальных компьютерных систем, создание виртуальной сети (VN), перенастройку виртуальной сети (VN), запросы на добавление одного или большего количества аппаратных модулей безопасности (HSM) к виртуальной сети (VN), запросы на предоставление устройств хранения (для сервиса хранения данных (не показано)) и т.п. Система управления поставщика вычислительного ресурса (CRP) в варианте реализации также выполнена с возможностью обработки запросов и осуществления дополнительных операций, относящихся к обработке запроса (например, аутентификация). Обработка запроса может включать обработку последовательности операций, управляемую системой 242 управления поставщика вычислительного ресурса (CRP). Последовательность операций может содержать набор операций, которые подлежат осуществлению для обработки соответствующего запроса. Например, операции для предоставления виртуальной компьютерной системы могут содержать такие операции, как выбор аппаратного ресурса (например, аппаратного сервера), для создания виртуальной компьютерной системы, загрузки изображения устройства на выбранный аппаратный ресурс, перенастройки маршрутизации сети и/или других операций.

[0042] Как описано ранее, различные описанный в настоящем описании технологии позволяют потребителю настраивать сеть таким образом, чтобы содержать удаленно размещенный аппаратный модуль безопасности (HSM). На фиг.3 изображен иллюстративный пример одного способа реализации этого. На фиг.3, в частности, изображен иллюстративный пример вычислительной среды 300 для обеспечения возможности использования потребителем поставщика вычислительного ресурса предложения поставщика вычислительного ресурса об использовании аппаратного модуля безопасности (HSM) в качестве сервиса. Как показано на фиг.3, вычислительная среда содержит виртуальную сеть (VN) 302 потребителя и сервисную виртуальную сеть (VN) 304 аппаратного модуля безопасности (HSM), которая может являться виртуальной сетью (VN) 208 потребителя и сервисной виртуальной сетью (VN) 222, соответственно, описанными ранее.

[0043] Вычислительные ресурсы виртуальной сети (VN) 302 потребителя могут включать вычислительные ресурсы, размещаемые в одной или большем количестве областей данных. Область данных может содержать набор вычислительных ресурсов, отделенный от другого набора вычислительных ресурсов другой области данных. Области данных могут быть выполнены с целью нечувствительности к отказам таким образом, чтобы события, приводящие к неработоспособному состоянию одного или большего количества вычислительных ресурсов одной области данных, влияли в незначительной мере или не влияли на функциональность логически независимых вычислительных ресурсов в одной или большем количестве других областей данных. В качестве иллюстративного примера набор вычислительных ресурсов, размещаемый в первом центре данных, может содержать первую область данных, а другой набор вычислительных ресурсов, размещаемый во втором центре данных, может содержать вторую область данных. Перебой электропитания в первом центре данных, приводящий к неработоспособному состоянию одного или большего количество вычислительных ресурсов первой области данных, не приведет к потере подачи электропитания к вычислительным ресурсам второй области данных. Таким образом, перебой электропитания не повлияет на функциональность вычислительных ресурсов второй области данных, за исключением случая, когда, например, вычислительный ресурс второй области данных является клиентом неработоспособного вычислительного ресурса (например, виртуального сервера) первой области данных.

[0044] Области данных могут быть созданы различными способами. Например, область данных может быть создана центром данных или несколькими центрами данных, сгруппированными в географических регионах и соединенными с возможностью прямого обмена данными друг с другом. В качестве еще одного примера области данных могут быть созданы различными узлами центра данных, электропитание каждого из которых обеспечено отдельным генератором электропитания. В целом, области данных могут быть созданы любым способом, увеличивающим нечувствительность к отказам одной области данных относительно событий (потеря электропитания, пожар, землетрясение, ошибка оператора и т.п.), возникающих в одной или большем количестве других областей данных. Поставщик вычислительного ресурса (или, в целом, любой субъект) может управлять несколькими областями данных для предоставления потребителям большей нечувствительности к отказам, возможности переключения при отказе и других преимуществ, таких как уменьшенное время ожидания. Поставщик вычислительного ресурса может, например, управлять несколькими областями данных по всему миру для предоставления потребителям множества вариантов для осуществления и нечувствительности к отказам.

[0045] Соответственно, как показано на фиг.3, виртуальная сеть (VN) 302 потребителя содержит ресурсы в области 306 данных. Несмотря на то, что изображена одна область 306 данных, как описано более подробно далее, виртуальная сеть (VN) 302 потребителя может содержать вычислительные ресурсы из нескольких областей данных. Подсеть (подсеть 308 виртуальной сети (VN)) потребителя 302 в этом примере создана с использованием ресурсов области 306 данных. При использовании обозначения бесклассовой междоменной маршрутизации (CIDR) подсеть виртуальной сети (VN) использует иллюстративный пример адресов интернет протокола, в этом примере 10.0.0.0/16. Следует отметить, что с целью иллюстрации адреса интернет протоколов в качестве примера предоставлены как адреса интернет протоколов четвертой версии интернет протокола (IPv4). Однако, различные способы адресации, включая адреса шестой версии интернет протокола (IPv6), но не ограничиваясь ими, могут быть использованы в различные варианты реализации.

[0046] Подсеть 308 виртуальной сети (VN) в этом примере содержит различные устройства 310 (которые могут быть, например, виртуальными компьютерными системами или виртуальными устройствами хранения), адреса интернет протоколов потребителя которых находятся в диапазоне 10.0.0.0/16. Подсеть 308 виртуальной сети (VN) 302 потребителя также содержит сервисный шлюз (SG 212 потребителя) потребителя, который может являться шлюзовым устройством, настроенным виртуальным сетевым интерфейсом (VNI) 314. Как показано, виртуальный сетевой интерфейс (VNI) 314 имеет адрес интернет протокола 10.0.0.201.

[0047] Аналогично виртуальной сети (VN) 302 потребителя сервисная виртуальная сеть (VN) 304 аппаратного модуля безопасности (HSM) может быть создана с использованием вычислительных ресурсов области 316 данных, которая может быть одинаковой с областью 306 данных виртуальной сети (VN) 302 потребителя, или может отличаться от области 306 данных. Вычислительные ресурсы области 316 данных используют для создания подсети 318 виртуальной сети (VN), которая в этом примере имеет пространство адреса интернет протокола 192.168.0.0/24. Подсеть 218 виртуальной сети (VN) содержит сервисный шлюз (SG) 320, содержащий исполняющуюся копию 322 программы преобразования сетевых адресов (NAT) (которая может являться исполняющейся копией программы преобразования сетевых адресов (NAT), такой как описанная ранее) и виртуальный сетевой интерфейс (VNI) 324. Виртуальный сетевой интерфейс (VNI) 324 в качестве иллюстративного примера имеет адрес интернет протокола в пространстве интернет протокола подсети 318 виртуальной сети (VN) 192.168.0.55.

[0048] Также, как показано на фиг.3, вычислительная среда 300 содержит устройство 326 физического аппаратного модуля безопасности (HSM), которое, в этом примере, имеет адрес интернет протокола 10.10.0.3. Устройство аппаратного модуля безопасности (HSM) может находиться в прямом соединении с виртуальным сетевым интерфейсом (VNI) 324, а исполняющаяся копия программы преобразования сетевых адресов (NAT) может быть выполнена с возможностью осуществления подходящего преобразования сетевых адресов.

[0049] В варианте реализации исполняющаяся копия 322 программы преобразования сетевых адресов (NAT) осуществляет преобразование сетевых адресов. Например, сетевой трафик от потребителя, направленный к виртуальному сетевому интерфейсу (VNI) 314, может быть направлен далее на 10.10.0.3, адрес интернет протокола устройства 326 аппаратного модуля безопасности (HSM). Исполняющаяся копия 322 программы преобразования сетевых адресов (NAT) может осуществлять преобразование сетевых адресов для изменения целевого адреса интернет протокола сетевого трафика на 10.10.0.3. Для обеспечения достижения возвратным трафиком от устройства 326 аппаратного модуля безопасности (HSM) одинаковой исполняющейся копии программы преобразования сетевых адресов (NAT) (например, в случае использования нескольких исполняющихся копий программы преобразования сетевых адресов (NAT)) исполняющаяся копия 322 программы преобразования сетевых адресов (NAT) может также изменять исходный адрес интернет протокола на 192.168.0.55, свой направленный внутрь адрес интернет протокола. Так как сетевой трафик возвращается от аппаратного модуля безопасности (HSM) одинаковому устройству, исполняющаяся копия программы преобразования сетевых адресов (NAT) обеспечивает достижение трафиком правильного целевого адреса. Например, исполняющаяся копия 322 программы преобразования сетевых адресов (NAT) может быть настроена для направления трафика от устройства 326 аппаратного модуля безопасности (HSM) далее к исполняющейся копии 322 программы преобразования сетевых адресов (NAT) к подходящему устройству потребителя (например, устройство, изначально отправившее запрос к аппаратному модулю безопасности (HSM)), осуществляющему преобразование сетевых адресов (NAT) подходящим образом.

[0050] Таким образом, с точки зрения устройства 326 аппаратного модуля безопасности (HSM), трафик клиента исходит от 192,168.0.55, адреса интернет протокола исполняющейся копии программы преобразования сетевых адресов (NAT). Также, устройство 326 аппаратного модуля безопасности (HSM) может не содержать информационных отличительных характеристик (например, адресов интернет протоколов) виртуальной сети (VN) 302 потребителя. С точки зрения устройства 310 потребителя адрес интернет протокола виртуального сетевого интерфейса (VNI) 314 (10.0.0.201) представляется адресом интернет протокола устройства 326 аппаратного модуля безопасности (HSM). Например, устройство 310 потребителя может направлять запрос для осуществления одной или большего количества криптографических операций на 10.0.0.201, получать ответ от 10.0.0.201, в то время как устройство с другим адресом интернет протокола (т.е., устройство 326 аппаратного модуля безопасности (HSM)) по существу осуществляет запрошенные криптографические операции.

[0051] Различные варианты реализации настоящего изобретения позволяют поставщику вычислительного ресурса предоставлять использование аппаратного модуля безопасности (HSM) в качестве сервиса, решая различные проблемы, связанные с безопасностью. Например, некоторые потребители поставщика вычислительного ресурса могут настаивать на том, чтобы поставщик вычислительного ресурса не имел доступа к любой криптографической информации, хранимой аппаратным модулем безопасности (HSM) для потребителя (например, ключи, использованные потребителем). На фиг.4 изображена схема 400, изображающая приведенный в качестве примера способ, посредством которого это может быть реализовано. Однако следует отметить, что процессы, изображенные на фиг.4 и описанные в настоящем описании, являются иллюстративными и другие способы предоставления аппаратного модуля безопасности (HSM) в качестве сервиса без сохранения поставщиком вычислительного ресурса доступа к информации, хранимой аппаратным модулем безопасности (HSM), могут быть использованы. Например, другие изготовители аппаратных модулей безопасности (HSM) могут использовать различные процессы и/или интерфейсы, которые могут быть использованы различными способами для обеспечения исключения доступа поставщиком вычислительного ресурса к конфиденциальной информации потребителя, хранимой на аппаратном модуле безопасности (HSM).

[0052] В частности, схема 400 на фиг.4 изображает устройство 402 аппаратного модуля безопасности (HSM), которое может являться устройством аппаратного модуля безопасности (HSM), запрошенным потребителем поставщика вычислительного ресурса и размещаемым у поставщика вычислительного ресурса, как описано ранее. Устройство 402 аппаратного модуля безопасности (HSM) может быть логическим контейнером, содержащим интерфейс 406 администратора аппаратного модуля безопасности (HSM) и часть устройства аппаратного модуля безопасности (HSM), физически и безопасно хранящего криптографическую информацию (обозначенного как «физический аппаратный модуль 404 безопасности HSM» на фиг.4). В варианте реализации, устройство 402 аппаратного модуля безопасности (HSM) может считаться устройством, содержащим компоненты, определенные возможностью доступа. Например, в варианте реализации устройство 402 аппаратного модуля безопасности (HSM) содержит интерфейс администратора, доступный для тех, кто имеет административные роли. В этом примере роли включают администратора 408 поставщика вычислительного ресурса (CRP) и администратора 410 потребителя. Доступ к интерфейсу 406 администратора может требовать подходящей аутентификации (например, через предъявление реквизитов), а уровень доступа может зависеть от конкретной роли. Также, доступ к интерфейсу 406 администратора может требовать безопасного соединения, например, через соединение безопасной оболочки. В варианте реализации, аутентифицированный администратор 408 аппаратного модуля безопасности (HSM) поставщика вычислительного ресурса (CRP) может иметь возможность создавать, для устройства 402 аппаратного модуля безопасности (HSM), одного или большего количества администраторов 410 аппаратного модуля безопасности (HSM) потребителя. Другие действия, которые также могут быть осуществлены администратором аппаратного модуля безопасности (HSM) поставщика вычислительного ресурса (CRP) в различных вариантах реализации включают создание и управление политиками, настройками сети, регистрация и/или другие административные действия.

[0053] Администратор 410 потребителя аппаратного модуля безопасности (HSM) может иметь возможность взаимодействия с интерфейсом администратора аппаратного модуля безопасности (HSM) для осуществления различных административных действий, таких как инициализация устройства 402 аппаратного модуля безопасности (HSM), например посредством отправления команды Инициализировать аппаратный модуль безопасности (HSM) к устройству 402 аппаратного модуля безопасности (HSM). Инициализация аппаратного модуля безопасности (HSM) может приводить к созданию одной или большему количеству ролей ответственного за безопасность (SO). Аутентифицированный ответственный за безопасность (обозначенный как ответственный 412 за безопасность потребителя) может иметь возможность управления конфигурацией аппаратного модуля безопасности (HSM), например посредством создания разделов, создания клиентов (набор устройств с правами доступа, достаточными для отправления запросов к аппаратному модулю безопасности (HSM), относящемуся к соответствующему разделу), присваивания клиентов разделам (т.е., определения к какому разделу (каким разделам) каждый клиент имеет доступ) и т.п. Создание клиента может включать обновление записи в устройстве хранения данных устройства аппаратного модуля безопасности (HSM), указывающей на то, что клиент авторизован для использования аппаратного модуля безопасности (HSM). Ответственный за безопасность (SO), создавший клиента (или другой оператор), может настраивать клиентское устройство посредством подходящего программного обеспечения для обеспечения возможности использования аппаратного модуля безопасности (HSM). Другими словами, позволение устройству использования устройства 402 аппаратного модуля безопасности (HSM) может содержать подходящую настройку устройства 402 аппаратного модуля безопасности (HSM) и устройства, выполняющего функции клиента аппаратного модуля безопасности (HSM).

[0054] Устройство 402 аппаратного модуля безопасности (HSM) может быть выполнено таким образом, чтобы только учетные записи администратора 410 потребителя аппаратного модуля безопасности (HSM) и ответственного 412 за безопасность, созданные администратором 410 аппаратного модуля безопасности (HSM), имели доступ к криптографической информации, хранимой аппаратным модулем безопасности (HSM). Другими словами, устройство 402 аппаратного модуля безопасности (HSM) может быть выполнено таким образом, чтобы роль администратора аппаратного модуля безопасности (HSM) поставщика вычислительного ресурса (CRP) не имела доступ к криптографическому материалу, хранимому устройством 402 аппаратного модуля безопасности (HSM). Таким образом, поставщик вычислительного ресурса может использовать роль администратора 408 аппаратного модуля безопасности (HSM) поставщика вычислительного ресурса (CRP) для создания учетной записи администратора 410 аппаратного модуля безопасности (HSM) потребителя. Реквизиты (например, логин и пароль) могут быть предоставлены авторизованному пользователю, представляющему потребителя, и авторизованный пользователь может изменять логин и пароль, таким образом обеспечивая исключение доступа поставщиком вычислительного ресурса к любым созданным в дальнейшем логическим разделам. Таким образом, хотя поставщик вычислительного ресурса может сохранить некоторые административные полномочия (например, безопасного удаления криптографического материала после завершения деловых отношений с потребителем и создания новой учетной записи администратора аппаратного модуля безопасности (HSM) потребителя), поставщик вычислительного ресурса не имеет доступа к безопасно хранимому криптографическому материалу после изменения потребителем реквизитов доступа учетной записи администратора 410 аппаратного модуля безопасности (HSM) потребителя.

[0055] Различные варианты реализации настоящего изобретения также позволяют потребителям поставщика вычислительного ресурса использовать аппаратные модули безопасности (HSM) поставщика вычислительного ресурса таким способом, чтобы увеличивать вероятность нахождения аппаратного модуля безопасности (HSM) в функциональном состоянии при необходимости и/или таким образом, чтобы улучшать рабочие характеристики (например, время ожидания). На фиг.5, соответственно, изображен иллюстративный пример вычислительной среды 500, в которой могут быть достигнуты такие технические преимущества. В примере по фиг.5 подсеть 502 виртуальной сети (VN) 504 потребителя может содержать различные вычислительные ресурсы, по меньшей мере некоторые из которых могут быть размещены у поставщика вычислительного ресурса, как описано ранее. Например, как показано на фиг.5, подсеть 502 виртуальной сети (VN) вычислительной среды 500 содержит один или большее количество клиентов 506 аппаратного модуля безопасности (HSM). Вместо обмена данными с сервисным шлюзом, как описано ранее со ссылкой на фиг.3, на фиг.5 клиенты 504 аппаратного модуля безопасности (HSM) обмениваются данными с распределителем 508 нагрузки. Распределитель 508 нагрузки может являться устройством (например, виртуальной компьютерной системой, созданной сервисом виртуальной компьютерной системы), выполненным с возможностью использования одной или большего количества технологий распределения нагрузки (например, карусельный способ и ее варианты) для распределения запросов от клиентов 506 аппаратного модуля безопасности (HSM). В этом примере распределитель 508 нагрузки выполнен с возможностью способствования обмена данными с одним из множества устройств 510 физического аппаратного модуля безопасности (HSM), описанных ранее. Однако следует отметить, что указанные возможности распределителя 508 нагрузки могут быть встроены в один или большее количество клиентов аппаратного модуля безопасности (HSM). Например, один или большее количество клиентов могут содержать приложение для распределения нагрузки, осуществляющее функции распределения нагрузки, или, в целом, или иметь возможность обмена данными с несколькими аппаратными модулями безопасности (HSM), которые необязательно хранят информацию с резервированием.

[0056] Например, распределитель 506 нагрузки может маршрутизировать трафик от клиента 504 аппаратного модуля безопасности (HSM) к устройству 508 аппаратного модуля безопасности (HSM) через соответствующий сервисный шлюз и виртуальный сетевой интерфейс (SG/VNI 512) подсети 502 виртуальной сети (VN), и через сервисный шлюз, устройство преобразования сетевых адресов (NAT) и виртуальный сетевой интерфейс (VNI) (SG/NAT/VNI 514) подсети 516 сервисной виртуальной сети (VN), например, как описано ранее со ссылкой на фиг.3. Следовательно, таким образом, с точки зрения подсети 502 виртуальной сети (VN) виртуальной сети (VN) 504 потребителя (в частности, с точки зрения распределителя 508 нагрузки), обмен данными с устройством 510 аппаратного модуля безопасности (HSM) направлен на соответствующий сервисный шлюз сервисного шлюза и виртуального сетевого интерфейса (SG/VNI) 512. Таким образом, для отправки запроса клиентом 506 аппаратного модуля безопасности (HSM) к аппаратному модулю безопасности (HSM), клиентское устройство 506 может адресовать запрос на адрес интернет протокола распределителя 508 нагрузки, который может направлять запрос далее к подходящему устройству 510 аппаратного модуля безопасности (HSM), получать любые ответы и направлять ответы далее к источнику запроса.

[0057] Таким образом, достигается высокая доступность аппаратных модулей безопасности (HSM) при поддержании простой конфигурации для потребителя. Также, технологии, изображенные на фиг.5 и их варианты, могут быть использованы для предоставления множества технических преимуществ. Например, как показано на фиг.5, каждое устройство аппаратного модуля безопасности (HSM) может быть расположено в отдельной области 518 данных. Различные области данных могут быть использованы для предоставления нечувствительности к отказам и/или уменьшения времени ожидания (например, при распределении клиентов аппаратного модуля безопасности (HSM) на различные области данных).

[0058] Аналогично всем вычислительным средам, описанным в настоящем описании, варианты находятся в пределах объема настоящего изобретения. Например, в некоторых вариантах реализации не требуется расположение сервисный шлюз (SG)/виртуальный сетевой интерфейс (VNI) компонентов вычислительной среды 500 за распределителем нагрузки, как, например, при использовании аппаратных модулей безопасности (HSM) для различных целей (например, при использовании пространства с несколькими аппаратными модулями безопасности (HSM), на каждом из которых хранится отдельный ключ). Кроме того, дополнительные элементы в дополнение к изображенным на фигурах находятся в пределах настоящего изобретения. Например, в вычислительных средах, в которых несколько аппаратных модулей безопасности (HSM) использованы с целью резервирования, безопасные способы могут быть использованы для синхронизации информации, хранящейся с резервированием аппаратными модулями безопасности (HSM). Например, криптографическая схема с открытым ключом может быть использована для безопасной передачи информации от одного аппаратного модуля безопасности (HSM) к другому. Аппаратный модуль безопасности (HSM) может зашифровывать информацию с использованием открытого ключа из пары ключей открытый/частный, использованной другим аппаратным модулем безопасности (HSM). Зашифрованная информация может быть передана через сеть к другому аппаратному модулю безопасности (HSM) для расшифрования с использованием частного ключа из пары ключей открытый/ частный.

[0059] Как описано ранее, различные варианты реализации настоящего изобретения позволяют потребителям поставщика виртуального ресурса добавлять аппаратные модули безопасности (HSM) к виртуальным сетям таким образом, чтобы поставщик вычислительного ресурса размещал аппаратный модуль безопасности (HSM), а потребители могли использовать аппаратные модули безопасности (HSM) таки образом, как будто они расположены в собственных центрах данных потребителя. На фиг.6 изображен иллюстративный пример процесса 600 для обработки запроса на аппаратный модуль безопасности (HSM) в соответствии по меньшей мере с одним вариантом реализации. Процесс 600 может быть осуществлен подходящей системой, такой как система управления поставщика вычислительного ресурса (CRP), описанная ранее со ссылкой на фиг.2, или система, задействованная в обработке запросов, направленных к поставщику вычислительного ресурса. В варианте реализации, процесс 600 включает прием 602 от потребителя (например, от вычислительного устройства потребителя) запроса на аппаратный модуль безопасности (HSM), причем запрос содержит набор параметров для аппаратного модуля безопасности (HSM). Запрос может быть, например, вызовом интерфейса программирования приложений (API) с параметрами интерфейса программирования приложений (API), которым зашифрованы параметры аппаратного модуля безопасности (HSM). Однако следует отметить, что хотя на фиг.6 изображены параметры, содержащиеся в запросе, параметры для аппаратного модуля безопасности (HSM) могут быть предоставлены отдельно от запроса. Приведенные в качестве примера параметры содержат идентификатор виртуальной сети (VN) потребителя, размещаемой у поставщика вычислительного ресурса, идентификатор подсети виртуальной сети (VN) потребителя, размещаемой у поставщика вычислительного ресурса, идентификатор модели для аппаратного модуля безопасности (HSM) (в вариантах реализации, в которых потребитель имеет возможность выбирать из нескольких моделей аппаратных модулей безопасности (HSM)), пространство адреса интернет протокола, тип адреса интернет протокола (например, четвертая версия интернет протокола (IPv4) или шестая версия интернет протокола (IPv6)), способ уведомления (например, адрес электронной почты, идентификатор очереди сообщений или другой идентификатор, использованный для уведомлений) и/или другую существенную информацию. Дополнительно, параметры аппаратного модуля безопасности (HSM) могут указывать один или большее количество параметров межсетевого устройства защиты для применения к сетевому интерфейсу, который будет установлен в идентифицированной виртуальной сети (VN) потребителя. В целом, параметры предоставляют поставщику вычислительного ресурса информацию, которая позволяет поставщику вычислительного ресурса интегрировать аппаратный модуль безопасности (HSM) с виртуальной сетью (VN) потребителя, размещаемой у поставщика вычислительного ресурса.

[0060] После получения 602 запроса процесс 600 может включать создание 604 сервисной виртуальной сети (VN), такой как сервисная виртуальная сеть (VN) 222, соединяющая подходящее устройство аппаратного модуля безопасности (HSM) (например, устройство, номер модели которого соответствует параметрам аппаратного модуля безопасности (HSM)). Создание 604 сервисной виртуальной сети (VN) может включать предоставление и/или настройку одного или большего количества вычислительных ресурсов, содержащих сервисную виртуальную сеть (VN). Сервисная виртуальная сеть (VN) может содержать компоненты, такие как описанные ранее со ссылкой на фиг.2. Также, сервисная виртуальная сеть (VN) может быть создана в качестве виртуальной локальной компьютерной сети (VLAN) с общественной и частной подсетью, общественную подсеть используют с целью наблюдения и диагностики, а частную подсеть используют для обмена данными с виртуальной сетью (VN) потребителя. Сервис может быть создан для исключения перекрывания диапазона адресов интернет протокола (IP) сервисной виртуальной сети (VN) с диапазоном адресов интернет протокола (IP) виртуальной сети (VN) потребителя.

[0061] Следует отметить, что создание 604 сервисной виртуальной сети (VN) может быть осуществлено различными способами в соответствии с различными вариантами реализации. Например, в некоторых вариантах реализации поставщик вычислительного ресурса предоставляет и подготавливает сервисную виртуальную сеть (VN) перед получением запроса на аппаратный модуль безопасности (HSM), который после обработки будет использовать сервисную виртуальная сеть (VN). В таких вариантах реализации создание сервисной виртуальной сети (VN) может включать повторную настройку существующих ресурсов для интеграции с виртуальной сетью (VN) потребителя, указанной в запросе. Другими словами, поставщик вычислительного ресурса может осуществлять некоторые операции для создания сервисной виртуальной сети (VN) перед получением запроса. Кроме того, создание 604 сервисной виртуальной сети (VN) может включать дополнительные операции, такие как настройка устройства аппаратного модуля безопасности (HSM), с которым потребитель будет обмениваться данными через сервисную виртуальная сеть (VN). Настройка устройства аппаратного модуля безопасности (HSM) может быть осуществлена другим способом, который может отличаться в зависимости от различных производителей и моделей аппаратных модулей безопасности (HSM). В целом, настройка устройства аппаратного модуля безопасности (HSM) может включать осуществление любых действий, позволяющих и/или способствующих функционированию устройства аппаратного модуля безопасности (HSM) в качестве аппаратного модуля безопасности (HSM) для потребителя.

[0062] После создания 604 сервисной виртуальной сети (VN) процесс 600 может включать редактирование 606 списка управления доступом (ACL) для ограничения сервисом обмена данными с системой управления сервисной команды. Таким образом, сервисная виртуальная сеть (VN) изолирована от различного необязательного обмена данными, но обеспечивает возможность вмешательства поставщика вычислительного ресурса при необходимости такого вмешательства. Межсетевое устройство защиты для сервисной виртуальной сети (VN) может затем быть создано 608 для использования при запуске исполняющихся копий программы сервиса (например, виртуальные компьютерные системы, которые подлежат включению в сервисную виртуальную сеть (VN)). Одна или большее количество исполняющихся копий программы сервиса может затем быть запущено 610 в сервисную виртуальную сеть (VN), ссылаясь на созданное межсетевое устройство защиты. Исполняющиеся копии программы сервиса могут являться виртуальными компьютерными системами, функционирующими внутри сервисной виртуальной сети (VN), такой как исполняющаяся копия 224 программы преобразования сетевых адресов (NAT) и бастион 226 сервисной виртуальной сети (VN), описанный ранее со ссылкой на фиг.2. Запуск исполняющейся копии программы сервиса может включать обработку и предоставление последовательности операций для исполняющихся копий программы сервиса, как описано ранее. Также, как описано ранее, исполняющиеся копии программы могут быть запущены в различное время и простым образом перенастроены. Таким образом, время между получением 602 запроса и доступностью аппаратного модуля безопасности (HSM) для использования потребителем может быть уменьшено. Запуск исполняющейся копии программы сервиса может также включать операции перенастройки, такие как загрузка программного обеспечения и/или настройки любых настроек, требующих настройки для обеспечения функционирования исполняющейся копии программы в сервисной виртуальной сети (VN).