Результат интеллектуальной деятельности: Способ защищенной передачи шифрованной информации по каналам связи

Вид РИД

Изобретение

Предлагаемый способ относится к области электросвязи, а именно к области устройств и способов криптографической защиты информации, передаваемой по открытым каналам связи, либо хранящейся на носителях информации.

Известны способы защиты информации, которые основаны на использовании криптографических преобразований (ГОСТ 28147-89, IDEA, AES, и др.) [B. Schneier Applied Cryptography, Second Edition, John Wiley & Sons, Inc., New York, 1996], включающих в себя следующие этапы: шифрование сообщения М, представляющего собой двоичную последовательность, генерацию секретного ключа ke, разбиение сообщения М на блоки M1, М2,…, Mk, где k - количество блоков в сообщении М. При этом генерация блоков криптограмм C1, С2,…, Ck осуществляется путем поочередного преобразования блоков M1, М2,…, Mk в зависимости от секретного ключа ke. Соответственно извлечение сообщения М из последовательности блоков криптограмм C1, С2,…, Ck практически возможно только с помощью ключа ke, использованного при шифровании. За счет этого достигается защита информации, содержащейся в сообщении М при передаче по открытым каналам связи. Для защиты от случайных и преднамеренных изменений в защищаемых данных в указанных способах предусмотрены следующие режимы работы: шифрование в режиме гаммирования с обратной связью (ГОСТ 28147-89), режим формирования имитовставки, хэш-кода (Message authentication code).

Недостатками таких способов являются:

возможность размножения ошибок, когда один или более ошибочный бит в одном блоке криптограммы оказывает (ют) влияние на расшифрование последующих блоков сообщения;

отсутствие возможности исправления в блоках криптограмм ошибок, возникающих при передаче по открытому каналу связи, вызванных преднамеренными воздействиями злоумышленника или случайными помехами;

отсутствие возможности восстановления достоверной информации при использовании в системах передачи информации без обратной связи.

Известны способы защиты информации, основанные на теории алгебраического кодирования (криптосистема Мак-Элиса, схема Нидеррайтера и др.) [McEliece R.J. A public-key cryptosystem based on algebraic coding theory, DSN Progress Report 42-44, Jet Prop. Lab., Calif. Inst. Technol., Pasadena, CA, 1978, 114-116; Niederreiter H. Knapsack-Type Cryptosystem and Algebraic Coding Theory, Probl. Control and Inform. Theory, 1986. - Vol. 15 - P. 19-34]. Реализация данных схем основана на сложности декодирования полных линейных кодов (кодов общего положения).

Недостатками таких способов являются:

отсутствие возможности гарантированного обеспечения криптографической стойкости защищаемой информации (например, атака Сидельникова В.М. и Шестакова С.О. на систему Мак-Элиса);

значительная сложность в реализации за счет высоких размерностей систем;

длина криптограммы значительно превышает длину открытого текста;

передаваемая последовательность блоков криптограмм чувствительна к ошибкам в канале связи.

Известны способы передачи шифрованной информации по открытым каналам связи с использованием помехоустойчивых кодов в режиме обнаружения ошибок, когда передаваемая последовательность блоков криптограмм кодируется помехоустойчивым кодом, а принятый код на приемной стороне проверяется на наличие возможных искажений. При этом обнаруженные искаженные кодовые комбинации повторно передают по запросу принимающей стороны через канал обратной связи [Мак-Вильямс Ф.Дж., Слоэн Н.Дж. Теория кодов, исправляющих ошибки. - М.: Связь, 1979. - 744 с].

Эти способы обладают следующими недостатками:

зависимость эффективной скорости передачи (близкой к пропускной способности) от обнаруживающей способности кода;

зависимость от качества канала обратной связи при запросе на повторную передачу искаженных кодовых комбинаций.

Известны способы передачи шифрованной информации по каналам связи с использованием классических помехоустойчивых кодов с режимом коррекции ошибок (коды Хэмминга, Боуза-Чоудхури-Хоквингема, Рида-Соломона и др.) [Блейхут Р. Теория и практика кодов, контролирующих ошибки. - М.: Мир, 1986. - 576 с]. Однако данные способы не обеспечивают защиту информации от изучения.

Наиболее близким по своей технической сущности к заявленному способу и принятым за прототип является способ, описанный в [Belal A.A., Abdelhamid A.S. Secure transmission of sensitive data using multiple channels, The 3rd ACS/IEEE International Conference, Computer Systems and Applications, 2005. - Режим доступа: http://arxiv.org/ftp/cs/papers/0403/0403023.pdf. Дата обращения: 21.09.2015].

Способ-прототип включает в себя следующие этапы: генерирование сообщения М, разбиение сообщения М на s n-битных блоков, применение к блокам открытого текста процедуры блочного зашифрования по соответствующему ключу ke, представление блока криптограммы Ci как целого n-битного числа, генерирование k взаимно-простых модулей, таких, что 2n≤m1m2…mk, получение из блока криптограммы Ci последовательности вычетов (ti≡Ci mod mi (i=1,2,…, k)), передачу сформированных вычетов ti получателю сообщения по k каналам, выбранным по определенному алгоритму из существующих А каналов передачи информации, передачу по свободным каналам информации, не имеющей отношения к передаваемым вычетам, восстановление на приемной стороне из принятой последовательности вычетов ti, в соответствии с Китайской теоремой об остатках, блока криптограммы Ci, применение к блоку криптограммы Ci процедуры расшифрования по соответствующему ключу kd, формирование сообщения М.

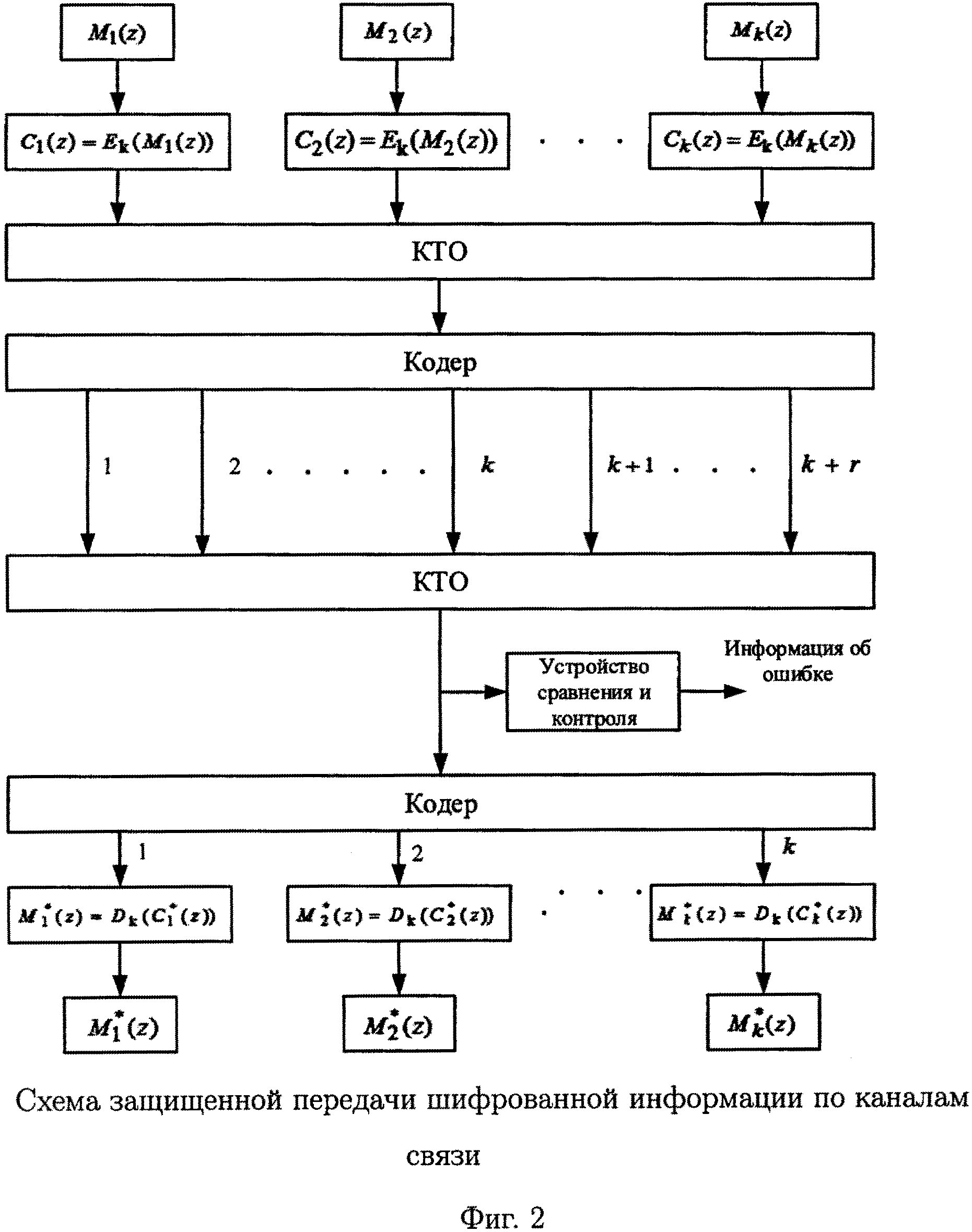

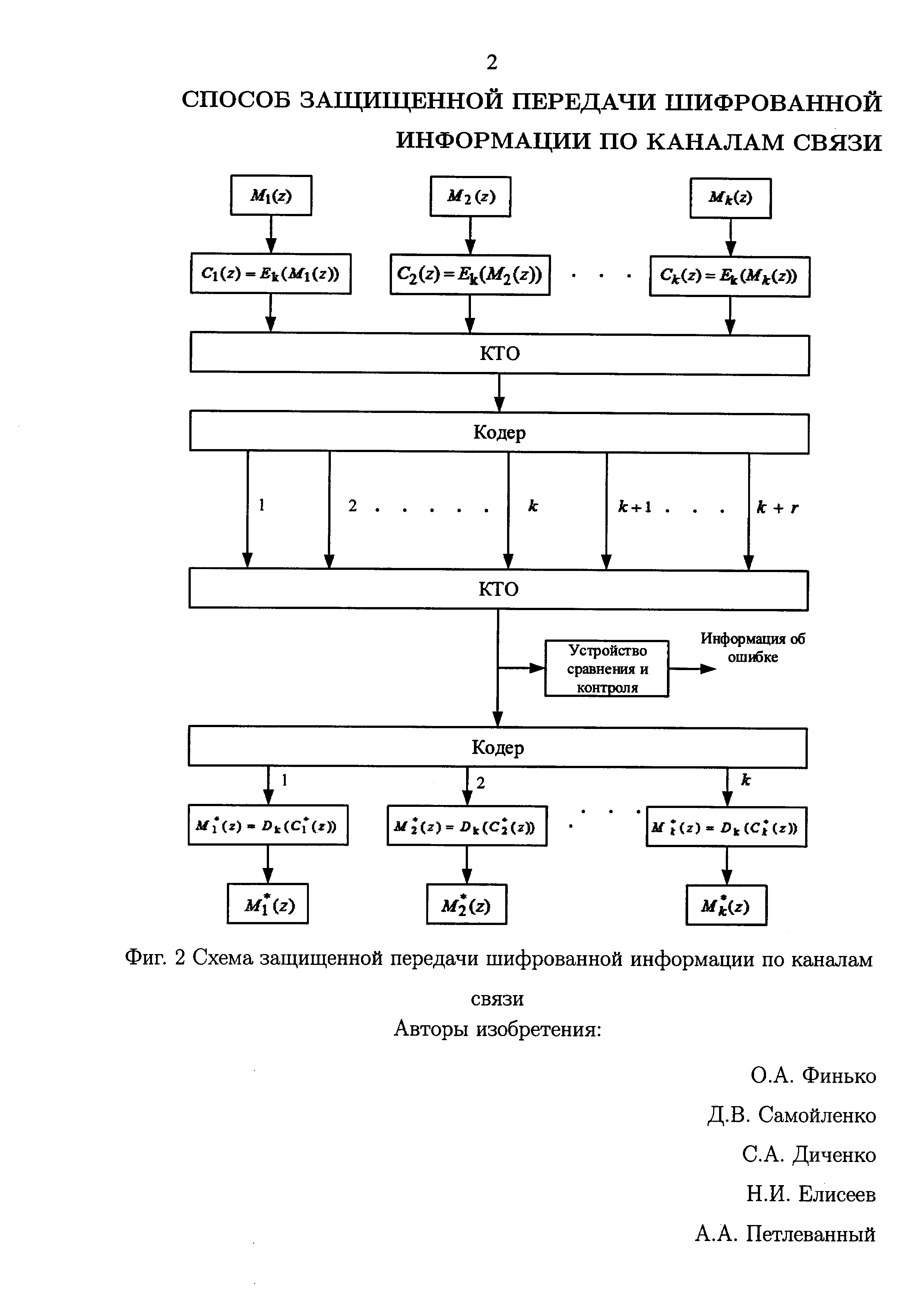

Структурная схема, поясняющая сущность работы способа-прототипа, представлена на фигуре 1.

К недостатку способа-прототипа следует отнести отсутствие возможности защиты передаваемых по каналам связи вычетов от непреднамеренных и преднамеренных воздействий. Соответственно, искажение хотя бы одного вычета влияет на процесс формирования исходного блока криптограммы, что, в свою очередь, приведет к получению ошибочного блока открытого текста.

Целью заявляемого технического решения является разработка способа защищенной передачи шифрованной информации по каналам связи, повышающего устойчивость к различным видам воздействия (преднамеренным и непреднамеренным).

Указанная цель в способе защищенной передачи шифрованной информации по каналам связи достигается за счет генерирования сообщения М, разбиения сообщения М на s n-битовых блоков, применения к блокам открытого текста процедуры блочного зашифрования по соответствующему ключу ke, представления блока криптограммы Ci как целого n битного числа, генерирования k взаимно простых модулей, таких, что 2n≤m1m2…mk, получения из блока криптограммы Ci последовательности вычетов (ti≡Ci mod mi (i=1,2,…, k)), передачи сформированных вычетов U получателю сообщения по k каналам, выбранным по определенному алгоритму из существующих А каналов передачи информации, восстановления на приемной стороне из принятой последовательности вычетов ti, в соответствии с Китайской теоремой об остатках, блока криптограммы Ci, применения к блоку криптограммы Ci процедуры расшифрования по соответствующему ключу kd, формирования сообщения М, новым является то, что для выполнения процедуры зашифрования блоков открытого текста M1, М2,…, Mk по соответствующему ключу ke сообщения М применяются k шифраторов, новым является то, что блоки криптограмм C1, С2,…, Ck интерпретируются как наименьшие неотрицательные вычеты по сгенерированным взаимно-простым модулям mi (i=1,2,…, k), образующие информационный суперблок модулярного кода, новым является и то, что из последовательности блоков криптограмм C1, С2,…, Ck после операции расширения формируются избыточные блоки криптограмм Ck+1, Ck+2, …, Ck+r. Новым является то, что полученная совокупность блоков криптограмм C1,…, Ck, Ck+1,…, Ck+r образует помехоустойчивый код, передаваемый получателю сообщения по k+r из А каналов передачи информации, который на приемной стороне обеспечивает обнаружение (преднамеренных и непреднамеренных) действий злоумышленника на защищаемую информацию, и, при необходимости, восстановление достоверных данных передаваемых по каналам связи.

Благодаря указанной новой совокупности существенных признаков, за счет комплексного использования процедур шифрования и кодирования обеспечивается гарантированное доведение сообщений по любому каналу с ненулевой пропускной способностью, а также гарантированная стойкость криптографической защиты информации и др. Проведенный анализ уровня техники позволил установить, что в известных источниках информации аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного технического решения, отсутствуют, что указывает на соответствие заявленного изобретения условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Заявленный способ поясняется чертежами, на которых показано:

- фиг. 1 - схема безопасной передачи шифрованной информации;

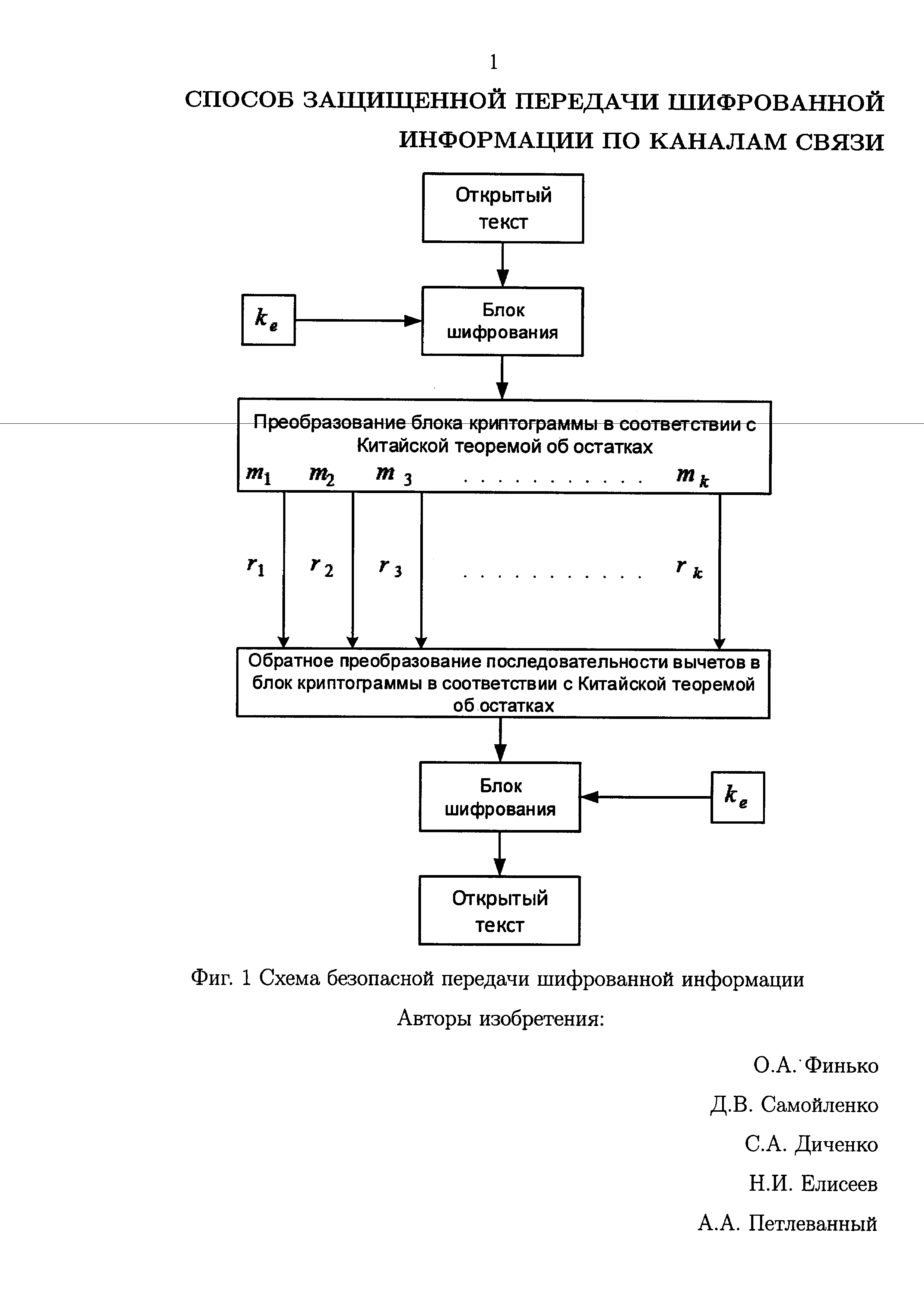

- фиг. 2 - схема комплексной защиты и передачи шифрованной информации.

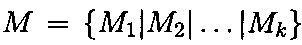

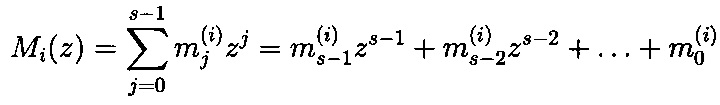

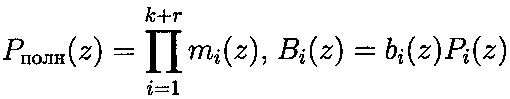

Заявленный способ реализуется следующим образом. Сгенерированное отправителем исходное сообщение М в двоичном виде подлежит зашифрованию и разбивается на блоки фиксированной длины  , где | - символ конкатенации. Вводится формальная переменная z и i-й блок сообщения Mi представляется в полиномиальной форме:

, где | - символ конкатенации. Вводится формальная переменная z и i-й блок сообщения Mi представляется в полиномиальной форме:

,

,

где  .

.

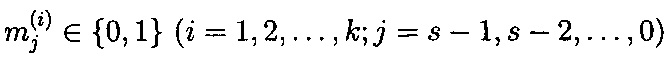

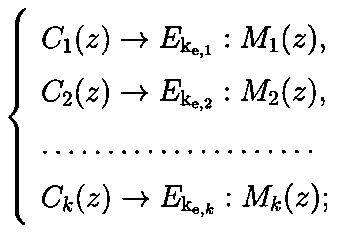

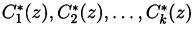

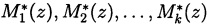

Соответственно, для получения последовательности блоков криптограмм C1(z), C2(z),…, Ck(z) потребуется выполнение k операций зашифрования, а для получения блоков M1(z), M2(z),…, Mk(z) открытых текстов - k операций расшифрования. Процедуры зашифрования и расшифрования представляются в виде:

где Ci(z) - блок криптограммы, Mi(z) - блок открытого текста, ke,i, kd,i - ключи (общий случай) зашифрования и расшифрования; соответственно, при ke,i=kd,i система шифрования является симметричной, а при ke,i≠kd,i - асимметричной (i=1,2,…, k).

Принимаемые блоки криптограмм и, соответственно, открытых текстов обозначим как  и

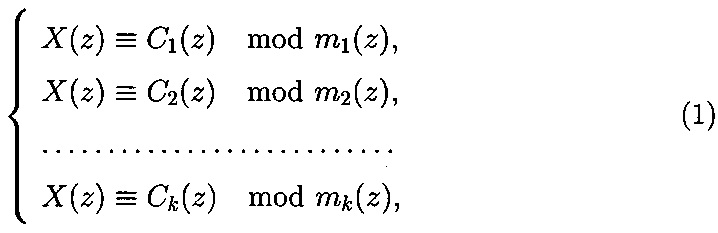

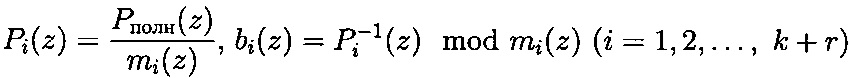

и  , так как они могут иметь искажения. Представим блоки криптограмм Ci(z) как наименьшие неотрицательные вычеты по основаниям mi(z) таким, что gcd(mi(z), mj(z))=1, где i≠1,2,…, k. Причем deg Ci(z)<deg mi(z), где deg Ci(z) - степень полинома (i=1,2,…, k). Совокупность блоков криптограмм C1(z), C2(z),…, Ck(z) представим как единый информационный суперблок модулярного полиномиального кода (МПК) по системе оснований m1(z), m2(z),…,mk(z). В соответствии с Китайской теоремой об остатках для многочленов, для заданного множества многочленов m1(z), m2(z),…,mk(z), удовлетворяющих условию gcd(mi(z), mj(z))=1, и многочленов C1(z), С2(z),…, Ck(z) таких, что deg Ci(z)<deg mi(z), система сравнений

, так как они могут иметь искажения. Представим блоки криптограмм Ci(z) как наименьшие неотрицательные вычеты по основаниям mi(z) таким, что gcd(mi(z), mj(z))=1, где i≠1,2,…, k. Причем deg Ci(z)<deg mi(z), где deg Ci(z) - степень полинома (i=1,2,…, k). Совокупность блоков криптограмм C1(z), C2(z),…, Ck(z) представим как единый информационный суперблок модулярного полиномиального кода (МПК) по системе оснований m1(z), m2(z),…,mk(z). В соответствии с Китайской теоремой об остатках для многочленов, для заданного множества многочленов m1(z), m2(z),…,mk(z), удовлетворяющих условию gcd(mi(z), mj(z))=1, и многочленов C1(z), С2(z),…, Ck(z) таких, что deg Ci(z)<deg mi(z), система сравнений

имеет единственное решение X(z).

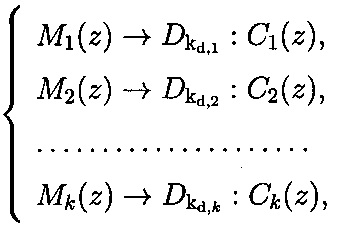

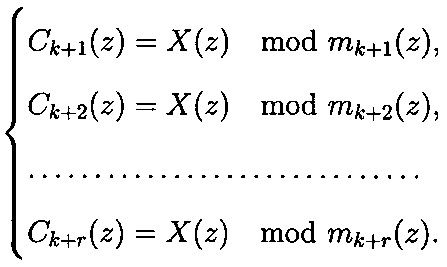

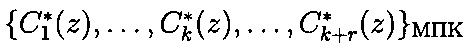

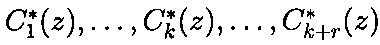

Выполним операцию расширения МПК {C1(z), C2(z),…, Ck(z)}МПК путем введения r избыточных оснований mk+1(z), mk+2(z),…,mk+r(z) и получения избыточных вычетов Ck+1(z), Ck+2(z),..., Ck+r(z):

Причем gcd(mi(z), mj(z))=1, где i≠j; i,j=1,2,…, k+r и deg m1(z),...,deg mk(z)<deg mk+1(z)<…<deg mk+r(z). Получим расширенный МПК: {C1(z), C2(z),…, Ck(z), Ck+1(z), Ck+2(z),…, Ck+r(z)}МПК в кольце многочленов.

Под одиночной ошибкой в кодовом слове МПК будем понимать произвольное искажение одного из блоков криптограмм кодового слова МПК, соответственно, q-кратная ошибка определяется как произвольное искажение q блоков. При этом МПК обнаруживает q ошибок при r≥q и исправляет q или менее ошибок, если 2q≤r.

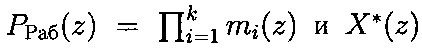

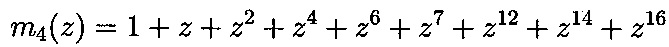

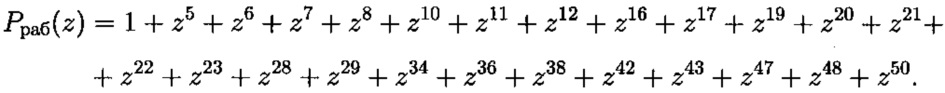

В соответствии с правилами декодирования модулярных кодов [И. Акушский, Д. Юдицкий Машинная арифметика в остаточных классах. - М.: Советское радио, 1968. - 440 с], критерием отсутствия обнаруживаемых ошибок в модулярном коде и МПК  в частности является выполнение неравенства degX*(z)<degPpаб(z), где

в частности является выполнение неравенства degX*(z)<degPpаб(z), где  - решение системы сравнений (1) для

- решение системы сравнений (1) для  . Критерий существования обнаруживаемой ошибки - выполнение неравенства degX*(z)≥degPpаб(z); символ * указывает на наличие возможных искажений в кодовом слове.

. Критерий существования обнаруживаемой ошибки - выполнение неравенства degX*(z)≥degPpаб(z); символ * указывает на наличие возможных искажений в кодовом слове.

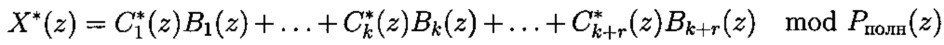

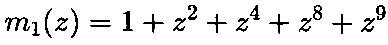

В соответствии с Китайской теоремой об остатках для многочленов, решением системы (1) является:

, где

, где  - полиномиальные ортогональные базисы,

- полиномиальные ортогональные базисы,  .

.

Значения полиномиальных ортогональных базисов рассчитываются заблаговременно и хранятся в памяти декодера МПК. Восстановление достоверных блоков может быть выполнено путем вычисления наименьших вычетов:

или любым другим известным способом.

Особенностью представленного выше способа является необходимость введения избыточной шифрованной информации, в соответствии со свойствами МПК и заданными требованиями к кратности обнаруживаемых или исправляемых искажений в передаваемых данных. Структурная схема, поясняющая сущность работы способа защищенной передачи шифрованной информации по каналам связи, представлена на фигуре 2.

Корректность и практическая реализуемость данного способа обосновывается следующим примером.

Пример

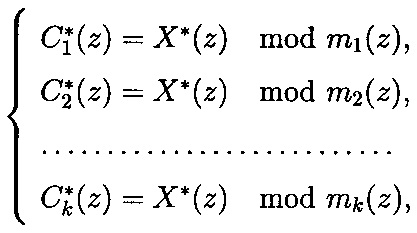

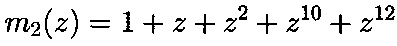

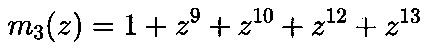

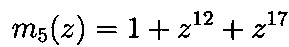

Выберем систему оснований - полиномов:

;

;

;

;

;

;

,

,

для которой

Введем контрольное (избыточное) основание - полином:

.

.

Вычислим полиномиальные ортогональные базисы системы:

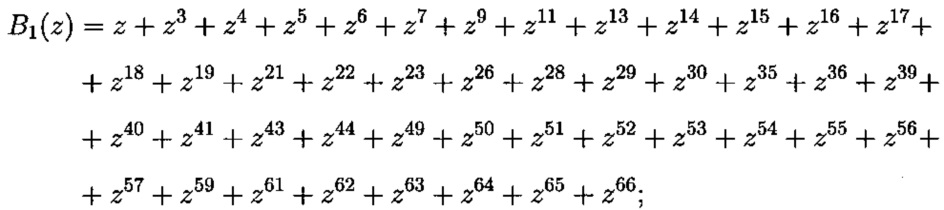

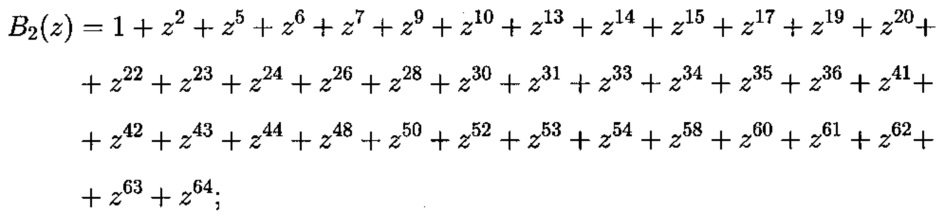

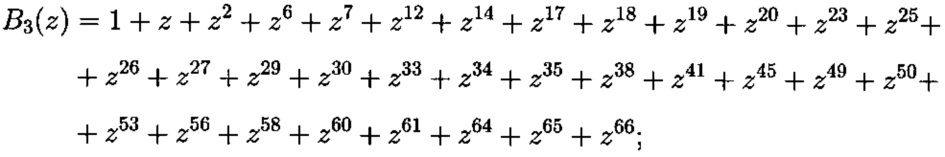

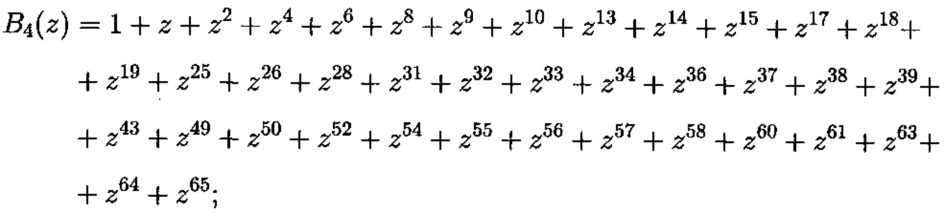

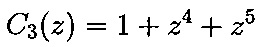

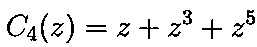

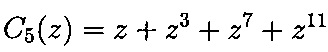

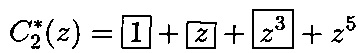

Пусть передана последовательность блоков криптограмм:

;

;

;

;

;

;

;

;

.

.

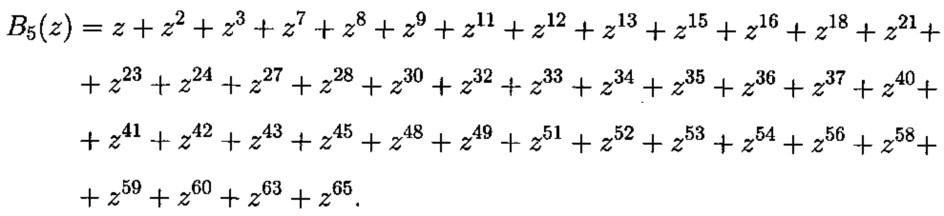

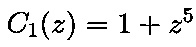

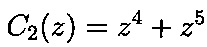

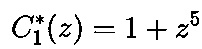

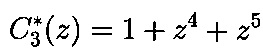

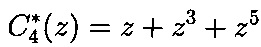

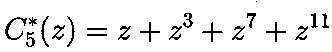

Вместо переданной последовательности блоков криптограмм принята

;

;

;

;

;

;

;

;

,

,

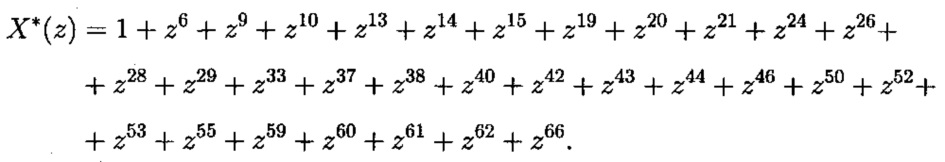

которая содержит искажения в  блоке криптограммы. Для обнаружения ошибки вычислим величину

блоке криптограммы. Для обнаружения ошибки вычислим величину  :

:

Поскольку degX*(z)>degPpаб(z), то полином X*(z) является неправильным, таким образом обнаруживается факт наличия ошибочного блока криптограммы в передаваемой последовательности блоков криптограмм.

Приведенный пример показал, что заявляемый способ защищенной передачи шифрованной информации по каналам связи функционирует корректно, технически реализуем и позволяет решить поставленную задачу.

Способ защищенной передачи шифрованной информации по каналам связи, включающий генерирование сообщения М, разбиение сообщения M на s n-битных блоков, применение к блокам открытого текста процедуры блочного зашифрования по соответствующему ключу k, представление блока криптограммы C как целого n-битного числа, генерирование k взаимно простых модулей, таких что 2≤mm…m, получение из блока криптограммы C последовательности вычетов (t≡C mod m (i=1, 2, …, k)), передачу сформированных вычетов t получателю сообщения по k каналам, выбранным по определенному алгоритму из существующих А каналов передачи информации, восстановление на приемной стороне из принятой последовательности вычетов t, в соответствии с Китайской теоремой об остатках, блока криптограммы C, применение к блоку криптограммы C процедуры расшифрования по соответствующему ключу k, формирование сообщения M с целью обеспечения устойчивости к различным видам воздействий (преднамеренным и непреднамеренным) на защищаемую информацию, отличающийся тем, что для выполнения процедуры зашифрования блоков открытого текста М, М, …, M по соответствующему ключу k применяются k шифраторов, блоки криптограмм C, С, …, C интерпретируются как наименьшие неотрицательные вычеты, сгенерированные по взаимно простым модулям m (i=1, 2, …, k), образующие информационный суперблок модулярного кода, из последовательности блоков криптограмм С, С, …, C после операции расширения формируются избыточные блоки криптограмм C, C, …, C, полученная совокупность блоков криптограмм С, …, C, C, …, C образует помехоустойчивый код, передаваемый получателю сообщения по k+r из А каналов передачи информации, который на приемной стороне обеспечивает обнаружение (преднамеренных и непреднамеренных) действий злоумышленника на защищаемую информацию и, при необходимости, восстановление достоверных данных, передаваемых по каналам связи.